Bitlocker’ın arka kapısı var mı?

Schneier Güvenlik

BIDLOCKER ŞEKARLIĞI KIRILMA: KURULU BACK GÖRÜNÜMÜ (Bölüm I)

Müfettişler genellikle Bitlocker şifreli hacimlerle karşılaşırlar, ancak birçok bilgisayar kullanıcısı disklerinin şifreli olduğunu bile fark etmeyebilir. Bu makalede, Bitlocker şifrelemesine girme yöntemlerini araştıracağız. Bu yayın iki bölüme ayrılmıştır, Bölüm I Bitlocker’a erişmek için bir arka kapıdan yararlanmaya odaklanır. Bölüm II, arka kapıdan erişim mümkün değilse, kaba kuvvet tekniklerini tartışacaktır.

Arka kapıyı sömürmek

Elcomsoft, Bitlocker şifrelemesini kırmak için iki araç sunar: Elcomsoft Foreensic Disk Düzeltmeni ve Elcomsoft Dağıtılmış Şifre Kurtarma (EDPR). Bu araçlar farklı amaçlara hizmet eder ve bu makale aralarındaki farklılıkları netleştirmeyi amaçlamaktadır.

Aletler

Elcomsoft Adli Disk Şerefe Çözünme Yapmacı ve Elcomsoft Dağıtılmış Parola Kurtarma Şifreli Vollara Erişim kazanmak için farklı yaklaşımlar kullanın. Aralarındaki seçim, belirli bilgilerin bilgisayarın değişken belleğinden (RAM) çıkarılabileceğine bağlıdır.

Elcomsoft adli disk şifreleme Bilgisayarın RAM’ından çıkarılan şifre çözme anahtarını kullanarak disklerin ve hacimlerin şifresini çözmek için tasarlanmıştır. Ayrıca, kullanıcının Microsoft hesabından çıkarılan veya Active Directory’den alınan emanet tuşunu (BitLocker Recovery tuş) kullanarak çevrimdışı analiz veya Bitlocker hacimleri için de şifresini çözebilir.

Elcomsoft Dağıtılmış Parola Kurtarma Bir saldırı yoluyla disklere ve hacimlere şifreleri kırmaya çalışır.

Her iki araç da Bitlocker, PGP ve TrueCrypt güvenlik zincirindeki farklı bağlantılara saldırıyor. Elcomsoft Adli Disk Düzeltme Sanatı, bilgisayarın RAM’ında depolanan şifre çözme anahtarını kullanmaya odaklanır. Bu araç, özellikle TrueCrypt’in ölümünden beri çok aranıyor.

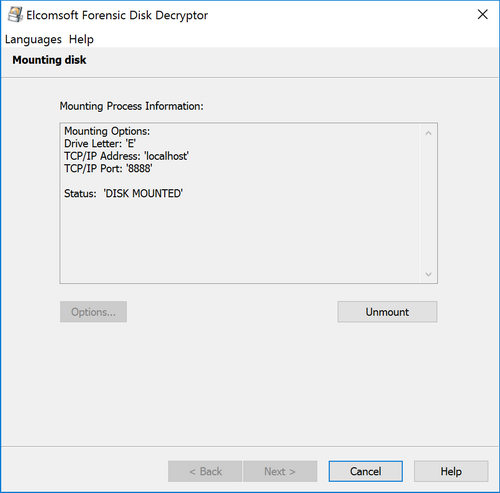

Bir bellek dökümünden şifre çözme tuşunu çıkararak, Elcomsoft Forensic Disk Düzeltme makinesi, şifreli içerikle çalışmak için tüm diski veya şifreyi çözmek için şifreli hacimleri monte edebilir veya şifresini çözebilir.

ÖNEMLİ: Elcomsoft Adli Disk Şerefe Koruyucu, kullanıcı tarafından seçilebilir şifreler kullanmayan ve kaba zorlama ile kırılamayan Bitlocker aygıt koruması ile şifrelenmiş hacimler elde etmek için kullanılır. Bitlocker Emanet Anahtarları bir kullanıcının Microsoft hesabından çıkarılabilir ve Bitlocker hacimlerini şifresini çözmek veya monte etmek için kullanılabilir.

Şifrelenmiş bir disk monte edildiğinde, sistem şifrelenmiş verilere kolay erişim için şifreleme tuşunu bellekte saklar. Bu anahtarlar, çeşitli yöntemler kullanılarak sistemin belleğinden çıkarılabilir:

- Sistem hazırda bekletildiğinde oluşturulan hazırda bekletme dosyasından şifre çözme anahtarları bazen çıkarılabilir. Windows, Hiberfil’e bilgisayarın RAM’inin bir kopyasını kaydeder.hazırda bekletme sırasında SYS dosyası.

Sorular:

- Bu makalenin I. Bölümünün amacı nedir?

- Elcomsoft tarafından Breaking Bitlocker Şifreleme için sunulan iki araç nelerdir??

- Elcomsoft Forensic Disk Decreptor ve Elcomsoft Dağıtılmış Parola Kurtarma arasındaki fark nedir?

- Elcomsoft Forensic Disk Decritors Delping Anahtarını nasıl çıkarır??

- Bitlocker Cihaz Koruması nedir ve Elcomsoft Adli Disk Düzelticisi ile Nasıl Şifa Çözülebilir??

- Şifrelenmiş bir disk monte edildiğinde sistem şifreleme anahtarlarını nasıl saklar??

- Şifreleme anahtarının çıkarılmasında hazırda bekletme dosyasının amacı nedir?

- Bitlocker Cihaz Koruma ile Şifreli Bitlocker hacimleri elde etmek için hangi araç önerilir?

- Elcomsoft forensic disk şifrelemesi ne zaman başlatıldı ve neden yüksek talep görüyor?

- Elcomsoft Forensic Disk Decreptor ve Elcomsoft Dağıtılmış Parola Kurtarma arasında seçim yapmanın birincil faktörü nedir??

- Elcomsoft Adli Diski Decryptor ve Elcomsoft Dağıtılmış Şifre Kurtarma tarafından kullanılan iki farklı yaklaşım nelerdir?

- Bu makalede belirtilen Elcomsoft Adli Disk Şerefi Düzeltmeni hakkında bazı önemli noktalar nelerdir??

- “Elcomsoft Bitlocker, PGP ve TrueCrypt Containser” Yayını Nelerdir??

- Elcomsoft adli disk şifrelemesinde emanet anahtarının amacı nedir?

Bölüm I, Bitlocker şifreli hacimlere erişmek için bir arka kapıdan yararlanmaya odaklanır.

Sunulan iki araç Elcomsoft Forensic Disk DeSKtor ve Elcomsoft Dağıtılmış Parola Kurtarma (EDPR).

Elcomsoft Forensic Disk DeRryptor, hacimleri anında şifresini çözmek için bir bilgisayarın RAM’ından çıkarılan şifre çözme anahtarını kullanırken, Elcomsoft bir saldırı yoluyla şifreleri kırmak için şifre kurtarma girişimleri.

Elcomsoft Adli Disk Şifreleme Şifreleme Anayı Bir Bellek Dökümünden Çıkarma Anahtarını Çıkarır.

BitLocker Cihaz Koruması. Elcomsoft Adli Disk Düzeltme Koruyucu, kullanıcının Microsoft hesabından çıkarılan BitLocker Recovery tuşunu kullanarak şifresini çözebilir.

Şifreli verilere kolay erişim için sistem bellekte şifreleme anahtarlarını depolar.

Hazırda bekletme dosyası bilgisayarın RAM’ının bir görüntüsünü içerir ve şifre çözme tuşu bazen bu dosyadan çıkarılabilir.

Bitlocker Cihaz Koruması ile Şifreli Bitlocker Hacimleri edinmek için Elcomsoft Adli Disk Düzeltme Koruyucu önerilir.

Elcomsoft Adli Disk Düzeltme Koruyucu 2012 yılında piyasaya sürüldü ve bir bilgisayarın RAM’ından şifre çözme anahtarını çıkarma yeteneği nedeniyle yüksek talep görüyor.

Seçim öncelikle belirli bilgilerin bilgisayarın değişken belleğinden (RAM) çıkarılabileceğine bağlıdır.

Elcomsoft Forensic Disk DeRryptor, bilgisayarın RAM’ından çıkarılan şifre çözme anahtarını kullanırken, Elcomsoft bir saldırı yoluyla şifreleri kırmak için şifre kurtarma girişimlerini dağıttı.

Elcomsoft Adli Disk Şerefe Çözümü, bir bilgisayarın RAM’inden şifre çözme anahtarını veya bir kullanıcının Microsoft Hesabı’ndan çıkarılan emanet tuşunu kullanarak diskleri ve hacimleri anında şifresini çözebilir. Dosyalara ve klasörlere anında erişim için Bitlocker hacimlerini de monte edebilir.

Yayın, Elcomsoft Adli Disk Düzeltmeni’nin işlevselliğini ve benzersiz özelliklerini açıkladı.

Emanet Anahtarı veya Bitlocker Kurtarma Anahtarı, Bitlocker hacimlerini şifresini çözmek veya monte etmek için kullanılır.

Schneier Güvenlik

“Bağlamdaki paragraf, TPM depolanan anahtar materyali çıkarmaktan bahsediyor gibi görünüyor Cihaz açıkken.”

BIDLOCKER ŞEKARLIĞI KIRILMA: KURULU BACK GÖRÜNÜMÜ (Bölüm I)

Müfettişler, Bitlocker’ın şifreli ciltleri gittikçe daha sık görmeye başlar, ancak bilgisayar kullanıcıları kendileri gerçekten farkında olmayabilir’disklerini baştan beri şifreliyor. Bitlocker şifrelemesine nasıl girebilirsiniz? Şifreyi kaba bir şekilde zorlamak zorunda mısınız yoksa sömürmek için hızlı bir hack var mı??

Araştırmamızı yaptık ve bulgularımızı paylaşmaya hazırız. Çok fazla bilgi nedeniyle, bu yayını iki bölüme ayırmalıydık. Bugün içinde’Bölüm I, biz’Bitlocker’a doğru yolumuzu kesmek için bir arka kapı kullanma olasılığını tartışacak. Bu yayını izleyecek,’Arka kapı üzerinden şifrelenmiş bilgilere erişim mevcut değilse, kaba kuvvet olasılıklarını tartışın.

Arka kapıyı sömürmek

Araçları Seviyoruz. Onların çoğumuz var. Sahip olduğumuz bazı araçlar, sonucu farklı yollarla elde ederken aynı işi yapacak gibi görünecek. Bir soru biz’Re çok sordu Elcomsoft’un neden Bitlocker şifrelemesini kırmak için iki farklı aracı var. Gerçekten neden?

Bitlocker hacimlerini şifresini çözmek için Elcomsoft forensik disk şifrelemesini sunuyoruz ve Bitlocker şifrelerini kırmak için Elcomsoft Dağıtılmış Parola Kurtarma sunuyoruz. (Kısaca EDPR). Ayrıca şifreli kaplar hakkında bilgi görüntülemek için Elcomsoft Disk Şifreleme Bilgileri (Dağıtılmış Parola Kurtarma’nın bir parçası) adlı küçük bir aracımız var. Bu araçlar nelerdir? Tam olarak ne yapıyorlar ve soruşturmanızda hangisine ihtiyacınız var?? Sırları açıklamanın ve bu sorulara ışık tutmanın zamanı geldi.

Aletler

Elcomsoft Adli Disk Şerefi ve Elcomsoft Dağıtılmış Parola Kurtarma. Soruşturmanız için hangisini seçmelisiniz??

Kısaca söylemek gerekirse, Elcomsoft Adli Disk Desenptor ve Elcomsoft Dağıtılmış Şifre Kurtarma Şifrelenmiş Hacimlere Erişim kazanırken farklı yaklaşımlar kullanın. Seçim öncelikle bilgisayardan çıkarılan belirli bilgi parçalarına sahip olup olmadığınıza bağlıdır’S Uçucu Bellek (RAM). Eğer yaparsan, işiniz çok daha kolay olabilir.

Elcomsoft adli disk şifreleme Bilgisayardan çıkarılan şifre çözme anahtarını kullanarak disklerin ve hacimleri anında şifresini çözmek için tasarlanmıştır’S Uçucu Bellek (RAM). Buna ek olarak, kullanıcıdan çıkarılan emanet anahtarını (BitLocker Recovery tuşunu) kullanarak çevrimdışı analiz için şifresini çözebilir veya anında Bitlocker hacimlerini monte edebilirsiniz’S Microsoft hesabı veya Active Directory’den alındı. Elcomsoft Adli Disk Şerefi Delerptor, Fiziksel Disklerin yanı sıra RAW (DD) görüntüleri ile çalışır.

Elcomsoft Dağıtılmış Parola Kurtarma, Öte yandan, bir saldırı yürüterek şifreleri disklere ve hacimlere kırmaya (kurtarmaya) çalışıyor.

İki aracın birbirini tamamladığı izlenimini edindiniz mi?? Biz’Her ikisini de satın alırsanız mutlu olurum, ama aslında’Muhtemelen sadece bir tane kullanacağım. İki araç, Bitlocker, PGP ve TrueCrypt güvenlik zincirindeki farklı bağlantılara saldırıyor. Biz’İki yöntemi ayrı ayrı tartışacağım.

İzin vermek’S Elcomsoft adli disk şifreleme ile başlayın. Bu ürünü 2012’de piyasaya sürdüğümüzde şu makaleyi yayınladık: Elcomsoft Decrypts Bitlocker, PGP ve TrueCrypt Containser. Yayın aracı tanımlıyor’S işlevselliği ve benzersiz özellikler. O zamandan beri, dünya TrueCrypt’in sonuna tanık olurken, PGP ve Bitlocker birkaç güncelleme ile var olmaya devam ediyor (Windows 10 Build 1511’de Bitlocker için büyük bir güvenlik güncellemesi dahil, “Kasım güncellemesi”). Bugün, Elcomsoft Adli Disk Düzeltme Araştırması üç yıl öncesine göre daha fazla talep görüyor.

Elcomsoft Adli Disk Düzeltici, bilgisayarda depolanan orijinal şifre çözme tuşunu çıkarma yeteneğine sahiptir’S Uçucu Bellek (RAM). Bu tuşa bir bellek dökümünden çıkararak, araç, şifreli birimi (anında olan) (anında) anında erişim için veya şifre çözülmüş içerikle çalışmak için bir kerede şifrelemek için (daha yavaş yosun) bir kerede şifrelenmek için kullanabilir.

ÖNEMLİ: Şifreli hacimleri elde etmek için elcomsoft forensik disk şifresini kullanın Bitlocker Cihaz Koruması. BitLocker Cihaz Koruması, belirli Windows cihazlarını otomatik olarak koruyan bir tam disk şifreleme şemasıdır (tabletler ve TPM 2 ile donatılmış ultrabooklar gibi.0 Modül) Kullanıcı Microsoft hesaplarıyla oturum açtığında. BitLocker Cihaz Koruması, kullanıcı tarafından seçilebilir şifreler kullanmaz ve kaba bir şekilde zorlayarak kırılamaz. Bazı durumlarda, Bitlocker Emanle anahtarları (Bitlocker kurtarma anahtarları) kullanıcıya giriş yapılarak çıkarılabilir’S Microsoft Hesabı Https: // OneDrive aracılığıyla.canlı.Com/RecoveryKey. Elcomsoft forensic disk şifrelemesinin en son sürümü (biz’ve yeni çıktı) Bitlocker hacimlerini şifresini çözmek veya monte etmek için bu anahtarları kullanma yeteneğine sahiptir.

Şifrelenmiş disk sisteme monte edildiği anda (bu, erişmek için parolayı girdiğiniz veya akıllı kartı sağlamak veya başka bir kimlik doğrulama türünü kullandığınızda), sistem şifrelenmiş verilere erişmeyi basitleştirmek için şifreleme anahtarını saklar. Ve bu anahtarlar sistem belleğinde tutulduğundan (kullanılan kimlik doğrulama yöntemine bakılmaksızın), bunları çıkarmaya çalışılabilir.

Orijinal anahtarları sistemden çıkarmanın birkaç yolu vardır:

- Bazen, şifre çözme anahtarı, sistem kış uykusuna yatırıldığında oluşturulan hazırda bekletme dosyasından çıkarılabilir. Sistem bilgisayarın bir görüntüsünü döküyor’Hazırda bekletme girerken bir dosyaya koç. Windows kullanır hiberfil.somu Sistem belleğinin bir kopyasını saklamak için dosya. Ancak bazı sistemler (e.G. Bitlocker Cihaz Koruması kullanması muhtemel bağlı bağlı bekleme veya modern bekleme ile arduvazlar) hiç hazırda bekletme kullanamayabilir (sistem çok düşük bir güç durumuna ulaşıncaya veya kapanabilene kadar bağlı bekleme kullanılır). Daha fazla bilgi, hazırda bekletme nasıl etkinleştirileceği veya devre dışı bırakılacağı http: // destek adresinden ulaşılabilir.Microsoft.com/kb/920730.

- Ayrıca görüntülemeye çalışabilirsiniz ‘canlı’ Birçok bellek boşaltma araçlarından birini kullanarak sistem (gerekli yönetim ayrıcalıkları). Bu teknolojinin tam açıklaması ve kapsamlı bir araç listesi (ücretsiz ve ticari) http: // www adresinde mevcuttur.adli.Org/Wiki/Araçlar: Memory_Imaging. Moonsols Windows Memory Toolkit (ücretli araç, demo sürümü yok, mevcut olmayan kişi formu olmadan talep üzerine fiyatlandırma) veya Belkasoft Live Ram Esirmen (ücretsiz, hemen indirilebilir, minimum ayak izi ve 32 bit ve 64 bit sistemlerde çekirdek modu işlemi) öneririz.

- Son seçenek, bir Firewire bağlantı noktası ile donatılmış belirli sistemlerde mevcuttur. Bir bilgisayarın belleğine (kilitli olsa bile) bir Firewire bağlantı noktası üzerinden doğrudan erişmek mümkündür. Bu teknolojiyi kullanarak bellek alabilecek birkaç araç var, e.G. Başlangıç (evet,’S “Bu Python Aracı”).

Bilgisayarı görüntüleyebiliyorsanız’Şifrelenmiş disk monte edilirken veya sisteme erişiminiz varsa’S Hibernasyon Dosyası, bellek görüntüsünü veya hazırda bekletme dosyasını analiz etmek, şifre çözme anahtarlarını algılamak ve çıkarmak için Elcomsoft Forensic Disk DeRptor kullanabilirsiniz. Daha sonra bu anahtarları elcomsoft forensik disk şifrelemesinin ses seviyesini çözmesini veya monte etmesini sağlamak için kullanabilirsiniz.

Tüm işi sadece üç adımda parçalayabiliriz:

- Bir bellek dökümü edinin veya hazırda bekletme dosyasını alın

- Dökümü analiz edin ve şifreleme anahtarlarını bulun

- Diski şifresini çözün veya monte et

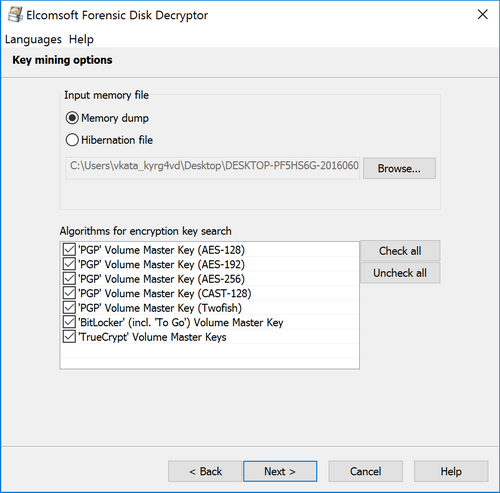

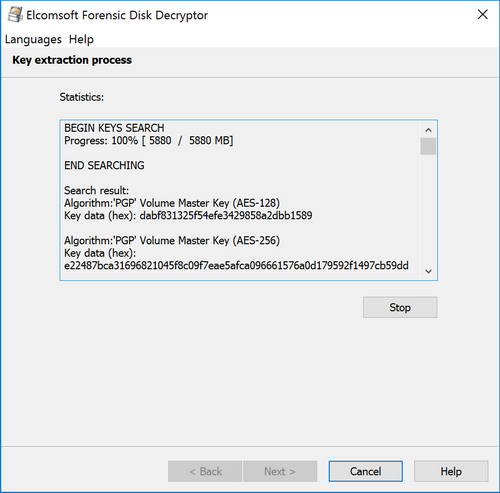

BT’Bir anahtar aramanın zaman alıcı olabileceğinden bahsetmeye değer. Şifreleme anahtarlarının türlerini belirtmek (hangi algoritmanın kullanıldığını biliyorsanız) size çok zaman kazandırabilir. Eğer yapmazsan’Ne tür bir şifreleme kullanıldığını bilin, hepsini seçin.

Anahtarlar keşfedildikten sonra, araç bunları görüntüler ve bunları bir dosyaya kaydetmenize izin verir. Farklı türlerin birden çok anahtarını tek bir dosyaya kaydedebilirsiniz.

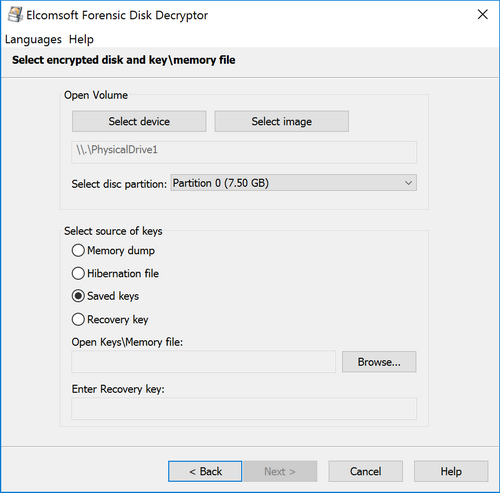

Şifre çözme anahtarlarına sahip olmak, diski şifrelemeye devam edebilirsiniz. Kripto kabının türünü belirtin, şifre çözme tuşlarıyla dosyayı seçin ve İleri’yi tıklayın .

Uygun şifreleme anahtarları varsa, araç tam şifre çözme yapmanızı ister (üçüncü taraf bir araçla monte edilebilen veya analiz edilebilen ham bir görüntü oluşturma) veya hacmi geçerli sisteme monte edecektir. Montaj, Imdisk Sanal Disk Sürücüsü (Elcomsoft Foreensic Disk Decryptor ile yüklü) aracılığıyla uygulanır. Normalde kazandın’Herhangi bir ayarı değiştirmeniz ve montaj düğmesine basmanız gerekir:

Gördüğünüz gibi, bu yöntem uygun ve verimlidir. Bunu kullanıp kullanamayacağınız tamamen şifre çözme anahtarını bilgisayardan edinme olasılığına bağlıdır’S RAM görüntüsü. Şifreleme anahtarlarını edinme konusunda daha fazla bilgi edinmek için lütfen Elcomsoft ForeSic Disp Decling Decreptor Ürün Sayfasına bir göz atın.

Ayrıca Sethioz tarafından yapılan hızlı bir EFDD video eğitimini kontrol edebilirsiniz.

Ya yapmazsan’şifre çözme anahtarına erişime sahip olmak? Elcomsoft Dağıtılmış Parola Kurtarma tamamen farklı bir yaklaşım kullanır. Biz’Bu makalenin ikinci bölümünde bunun üzerinde duruyorum. Bizi izlemeye devam edin ve bu okumanın ikinci kısmı için bir veya iki gün içinde bizi ziyaret edin!

Schneier Güvenlik

![]()

![]()

![]()

![]()

![]()

Tutmak CIA hakkında yeni bir hikaye var’S – evet, CIA, NSA değil – şifrelemeyi kırmak için. Bunlar Snowden Belgelerinden ve Güvenilir Bilgi İşlem Üssü Jamboree adlı bir konferans hakkında konuşuyor. Makale ile ilişkili bazı ilginç belgeler var, ancak çok fazla zor bilgi yok.

Orada’S Microsoft hakkında bir paragraf’S Bitlocker, MS Windows bilgisayarlarını korumak için kullanılan şifreleme sistemi:

Jamboree’de ayrıca Microsoft’un hedeflenmesinde başarılar vardı’S disk şifreleme teknolojisi ve şifreleme anahtarlarını saklamak için kullanılan TPM yongaları. 2010 yılında CIA Konferansı’ndaki araştırmacılar, Bitlocker tarafından kullanılan şifreleme anahtarlarını çıkarma ve böylece bilgisayarda depolanan özel verilerin şifresini çözme yeteneği hakkında övündü. TPM çipi sistemi güvenilmeyen yazılımlardan korumak için kullanıldığından, ona saldırı, kötü amaçlı yazılımların bilgisayara gizli kurulumuna izin verebilir, bu da başka türlü şifreli iletişimlere ve tüketicilerin dosyalarına erişmek için kullanılabilir. Microsoft bu hikaye için yorum yapmayı reddetti.

Bu, ABD istihbarat topluluğunun -’NSA’yı burada tahmin ediyorum – Break Bitlocker. Yine de kaynak belge bu konuda çok daha az kesin.

Bir yan kanal saldırısı olan güç analizi, uygulama detayları veya gizli anahtarlar gibi korunan kriptografik bilgileri invazif olarak çıkarmak için güvenli cihazlara karşı kullanılabilir. TPMS’de beş farklı üreticiden bulunan RSA şifrelemelerine karşı kamuya açık bir dizi saldırı kullandık. Bu saldırıların ayrıntılarını tartışacağız ve Güç Analizi ile özel TPM anahtar bilgilerinin nasıl elde edilebileceğine dair fikir vereceğiz. Geleneksel kablolu güç analizine ek olarak, anakartta kalırken TPM’den çıkan elektromanyetik sinyalleri ölçerek anahtarı çıkarmak için sonuçlar sunacağız. Ayrıca, tek bir izlemede özel anahtar bilgileri verecek olan RSA’nın Çin Kalan Teoremine (CRT) uygulanmasına karşı tamamen yeni yayınlanmamış bir saldırı için sonuçları açıklayacağız ve sunacağız.

Özel bir TPM tuşunu elde etme yeteneği, yalnızca TPM şifrelenmiş verilere erişim sağlamakla kalmaz, aynı zamanda kapalı verilerde beklenen sindirim değerlerini değiştirerek güven kökü sistemini atlatmamızı sağlar. Microsoft’ta yapılan değişikliklerin’S Bitlocker Şifreli Meta Veriler, BIOS’daki değişikliklerin yazılım düzeyinde algılanmasını önler.

Diferansiyel güç analizi güçlü bir kriptanalitik saldırıdır. Temel olarak, bir çipi inceler’Şifreleme ve şifre çözme işlemleri gerçekleştirirken güç tüketimi ve anahtarı kurtarmak için bu bilgileri kullanır. Ne’Burada önemli olan, bunun bir çipten temel bilgileri çıkarmak için bir saldırı olduğudur koşarken. Çip güçlenirse veya eğer değilse’tuşu içeride var, orada’Saldırı yok.

Yapmam’t Bunu, NSA’nın Bitlocker şifreli bir sabit sürücü alabileceği ve anahtarı kurtarabileceği anlamına gelerek alın. NSA’nın, çalışırken Bitlocker şifreli bir sabit sürücüye bir sürü akıllı hack yapabileceği anlamına geliyorum. Yani ben’Bu, Bitlocker’ın kırıldığı anlamına geldiğini düşünüyorum.

Ama kim bilir? FBI’ın Microsoft’un 2005 yılında Bitlocker’a bir arka kapı eklemesi için baskı yaptığını biliyoruz. Bunun başarısız olduğuna inanıyorum.

Bundan daha fazlası yapmıyoruz’bilmek.

Eklemek için Düzenlendi (3/12): Windows 8’den başlayarak Microsoft, fil difüzörünü Bitlocker’dan kaldırdı. Şifrelemeyi zayıflatmaktan başka bir neden göremiyorum.

Yorumlar

Yapmam’kırmayı biliyorum, ama altüst etmek? O’S ve tamamen farklı (ve daha zararlı) hikaye. Bak Xcode ile ne yaptıklarına bak!

Ken Thompson’ın Kötülüğü ve Seksi, Gizli İkiz • 10 Mart 2015 15:09

Ne’bahsettiğiniz bu xcode sorunu, spiff?

Christopher Tarnovsky’nin 2010 yılında Black Hat DC’de Infineon TPM ile böyle bir konsept kanıtı sunduğundan beri Bitlocker’ın kırıldığını düşündüm. İlk araştırma çalışması onu yaklaşık altı ay sürdü. Daha sonra bir Xbox 360 Infineon TPM’nin lisans anahtarını geri almak, görünüşe göre sadece altı saat daha gerekiyordu. Tarnovsky’ye göre, gerekli laboratuvar ekipmanı yaklaşık 200.000 dolarlık bir yatırımı temsil ediyor.

“Dünyaların en güçlü casus ajansı, en düşük teklif veren tarafından sağlanan bir TPM’nin güvenliğini kırabilir mi??”

Tahminim olurdu “Evet” (ve cevap ise “HAYIR” O zaman yorumum olurdu “Neden?”).

Bir hedef sisteme fiziksel erişim verildi’d Onlardan, satış broşüründe dostça yeşil bir kene sağlamak için tasarlanmış bir güvenlik önlemini yenebilmelerini bekleyin.

Windows 8 ile Başlayarak Microsoft, Fil Difüzörünü Bitlocker şemasından ilan edilen bir sebeple kaldırdı. NSA isteği miydi?

Elcomsoft’un bunun için bir ürün olduğuna inanıyorum

Şifreleme anahtarları edinmenin üç yolu

Elcomsoft Adli Disk Şerefe Kripto Konteynerlerinde depolanan korumalı bilgilere erişmek için orijinal şifreleme anahtarlarına ihtiyaç duyuyor. Şifreleme anahtarları, şifrelenmiş birim monte edilirken, hazırda bekletme dosyalarından veya bellek döküm dosyalarından türetilebilir. Orijinal şifreleme anahtarlarını elde etmek için üç yol vardır:

Hazırda bekletme dosyasını analiz ederek (analiz edilen PC kapatılırsa);

Bir bellek dökümü dosyasını analiz ederek *

Bir Firewire Saldırısı gerçekleştirerek ** (Analiz edilen PC, şifreli hacimlerle monte edilmiş olmalıdır).

* Moonsols Windows Memory Toolkit gibi kolayca mevcut adli araçlardan biriyle çalışan bir bilgisayarın bellek dökümü elde edilebilir

** Araştırmacıda başlatılan ücretsiz bir araç’Firewire saldırısını gerçekleştirmek için s PC gereklidir (e.G. Başlangıç)

NSA’nın, çalışırken Bitlocker şifreli bir sabit sürücüye bir sürü akıllı hack yapabileceği anlamına geliyorum.

Bir açıklama noktası.

En son okuduğum, sürücünün kendisi bir TPM ile gönderilmiyor. TPM aslında tahta monte edilmiş bir akıllı kart çipidir. Yani sen’D voltajı izlemek ve sonunda bir anahtarı kurtarmak için hem sürücüye hem de anakaraya ihtiyacınız var. Basit bir hack değil. Bu, şifreli verileri kurtarmak için en zor yöntemlerden biridir.

İşletim sistemine bir arka kapı sağlığı sağlıklı bir satın alma sözleşmesinin bir parçası haline getirin. Verileri işletim sistemi düzeyinde kesiş. Onlar’yap ll.

BEN’Bunu burada bırakacağım

Bana göre, tüm korkunç korsan Roberts/İpek Yolu durumunun en büyük yönü, FBI’ın hala çalışırken dizüstü bilgisayarını ele geçirdiklerinden emin olmak için aldığı yoğun çabalardı. FBI’ın sabit sürücülerin şifresini çözmenin kolay bir yolu olsaydı, dizüstü bilgisayarı ele geçirmeden önce ele geçirdiklerinden emin olmayacaklarını düşünür.

Buradaki ders açık görünüyor. Evet’ekipmanı açıp kapatmak için ağrı. Ancak FBI/CIA sizin için bir tehdit vektörü ise… ekipmanı mümkün olduğunca sık kapalı tutun. Saldırı yüzeylerini önemli ölçüde azaltır.

Ken Thompson’ın Kötülüğü ve Seksi, Gizli İkiz • 10 Mart 2015 16:51

@Tom bu nasıl olabilir, benim siyah fenerim lulz Sessiz kalır?!

Oh, o’s sadece kırık bir manto var. Daha az bilinen fenerlerin birlikleri, ilgi boyutlarınıza, yanlış alarmlara yeniden dağılıyor. Benim hatam.

Bağlamdaki paragraf, TPM depolanan anahtar materyali çıkarmaktan bahsediyor gibi görünüyor Cihaz açıkken.

Bitlocker tuşunu cihazın kapalıyken çıkarılması, AES’e karşı bir saldırı veya disk kilitlenme anahtarı anahtarı tuşunu kurtarmak için Bitlocker kullanıcı anahtarını ve TPM anahtarını karıştırmak için kullanılan PBKDF rutini verimli bir şekilde zorlama yeteneği gerektirir.

Hardallı balçık kalıbı • 10 Mart 2015 17:08

BT’Bu yazının ilk kısmı gerçekten kanın kaynaması. Hepimiz biliyoruz’İşimizle ilgili koklamak, ancak bunun için iki kez ödediğim gerçeği bir çeşit trajik komedidir.

1947’de CIA, ABD’nin Pearl Harbor’a yapılan saldırıyı tahmin edecek verilere sahip olduğunu gösteren kongre soruşturmaları sonucunda oluşturuldu, ancak çeşitli ajanslar bilgi paylaşmıyordu.

1960’da’S CIA, NSA’nın geri çekildiğinden şüphelendiği için kendi Sigint birimini kurdu.

2002 yılında ABD, Ulusal İstihbarat Müdürlüğü’nü yarattı: 11 Eylül 2001 saldırılarını engelleyebilecek bilgiler dağıtılmamış.

Bu örüntü hükümete özgü değil: İçine girdiğim hemen hemen her şirkette aynı lanet şeyi görüyorum. Her yıl, Noel, Gray & Challenger Yayın Raporları Gibi aptalca şeyler hakkında “Yeni Yıl Hangovers ekonomiye bu kadar pahalıya mal olur”. Birisi maliyetini hesaplayabilir mi? “Kara”?

NSA, FBI’a karşı bir M $ ürünü yeterince güvence altına alabilir mi??

2010 yılında CIA Konferansı’ndaki araştırmacılar, Bitlocker tarafından kullanılan şifreleme anahtarlarını çıkarma yeteneği ve böylece bilgisayarda depolanan özel verilerin şifresini çözün. TPM çipi sistemi güvenilmeyen yazılımdan korumak için kullanıldığından, saldırı, kötü amaçlı yazılımların bilgisayara gizli kurulumuna izin verebilir

- TPM’S Fiziksel erişimi olan Sınıf III rakiplere karşı korumak için tasarlanmamıştır – 1 $ ‘ın alt kısmıdır.00 Bileşen (Descrete parçası için!)

- Tüm TPM’ler eşit yaratılmaz!

Vurgulanan metne dikkat edin: (’t Makalenin tamamını okuyun)

TPM’nin kendisine saldırarak anahtarların çıkarıldığını söylemiyor. Şifreleme anahtarlarını sürün abilir BIOS, UEFI veya diğer bileşenlerde zayıf bir implantasyona saldırarak elde edilebilir. TPM değil “yalnız çalış”, Eğer “anahtarlar” zayıf “Mühürlü” veya TPM’nin dışında depolanan eşlik eden meta veriler var… Muhtemelen’s a “zayıf“ Uygulama sömürebilirler.

Merhaba, tüm TrueCrypt Bitlocker’ı kullanma şakası olabilir, Infact Meens, Windows8’in tehlikeli, fil, filin ve uefi ve ne değil, trueCrypt analizinin neyin ortaya çıktığını görmek çok ilginç olurdu, meen, linux ve olaysal W7’ye yapıştığımı görmek çok ilgi çekici olurdu

Şerefe ve harika bir blog için teşekkür ederim, her gün okumak beni mutlu ediyor!

Kimin umurunda? Microsoft’S OS zaten NSA var’İçinde arka kapı.

Ayrıca, Windows 10 Keylogger ile gönderilecek.

Dikcryptor veya truecrtpt kullanın ve Bitlocker’dan uzak durun.

Bruce, ben’D’yi almanızı duymak isterim “Güvenilir Bilgi İşlem Girişimi”. Bu, görünüşe göre zorlamak için Who-Bnows-Whows’dan kodu çalıştıran bir ortak işlemciyi (AMD’de AMD, ARC) Kod çalıştırıyor “Dijital Sağ Yönetim” MPAA/RIAA için ve söz konusu bilgisayara sahip olan kişinin çıkarına başka amaçlar için başka kimin kükürür?.

… Dikcryptor kullanın…

Citizen Four’da PR0N parodi filminden bir satır gibi geliyor.

Bu, Firewire Cihaz Sürücülerinin Yüklemesini Durduran Çalışma Sistemi Anahtarlarına Firewire Erişimine Özellikle Yeni Bir Probtur.

Son birkaç aydan itibaren, yukarıdaki sorun aniden olmadığında kendini gösterir’daha önce yap, bir Windows makinesi şimdi ‘Occasianca’ Firewire cihazını yükleyin.

Ayrıca, BIOS’u cihazı kullanmamak için ayarlamanın göz ardı edildiğini unutmayın.

@Slime kalıp hardallı

1947’de CIA, ABD’nin Pearl Harbor’a yapılan saldırıyı tahmin edecek verilere sahip olduğunu gösteren kongre soruşturmaları sonucunda oluşturuldu, ancak çeşitli ajanslar bilgi paylaşmıyordu.

Bu Hoover’dı’Yapmak. Hatırlarsam, Pearl Harbor’u tespit eden bir mikrofiş dosyası olan bir Nazi ajanını yakaladı.

NSA, FBI’a karşı bir M $ ürünü yeterince güvence altına alabilir mi??

Sokaktaki kelime FBI aslında’t onlar için çalışan çok vuln analistleri var. Son büyük zeka büstünün acı verici olduğu düşünüldüğünde muhtemelen doğru “ho hum”. Muhtemelen Anna Chapman (tamam değil ‘ho hum’) Uçaktan iner bir şekilde, hemen hemen hiçbir şey yapmadığı şekilde uçaktan inmez onlar tarafından hedeflendiğini biliyordu.

Ben biraz Don’t Sabu davasının ve nasıl çıkabileceğinin tam olarak profesyonelliğin zirvesi olduğunu düşünün…:/

Yine de bu günlerde bazı ceza davalarında oldukça iyi lanet olsun.

Yapmam’T iyi bir TPM çipini kırmak için DPA’dan yararlı bilgiler alabileceğinize inanıyorum. Bu yorumun olmadığını biliyorum’t çok ekle ama sanırım herkesin bunu yapabilmek yerine yapabileceklerini düşünmelerini istiyorlar.

Yapmam’T Hassas her şey için Microsoft tarafından icat edilen herhangi bir şifreleme ürününe güven.

@ Anonymouse, birlikte yürüyor ..,

NSA, FBI’a karşı bir M $ ürünü yeterince güvence altına alabilir mi??

Bu gün ve yaşta yapmıyorum’T sanırım, bir şekilde bazı kötü amaçlı yazılımlar tarafından geri yüklenmemiş bir dizüstü bilgisayar satın alabileceğinizi düşünün… ve’S sadece kullanılabilirlik-vekili sorunları olan M $ ürünleri değil. Maalesef orijinal “Unix’ten daha iyi” Kaynak sorunlarından muzdarip tasarım ve güvenlik, neredeyse her zaman olduğu gibi masada erken bir fedakarlıktı. Sorun şimdi birkaç nesil sonra, şimdi güvenliği geri alan kaynaklar bir Herkül görevidir, bu nedenle “İnşa etmemek için cıvata” Yol takip edildi… cıvatalamak asla zarif veya verimli bir süreç değildir ve bu nedenle “Zırhtaki Chinks” neredeyse her zaman sonuç. Böylece’Bu tür ürünlerde şu anda bilinmeyen birçok güvenlik açığı olduğunu varsaymak makul. Genel olarak’Ne göremediğiniz veya anlayamadığınız şeye karşı savunmak zor. Dolayısıyla, aynı derecede yetenekli saldırganlara ve savunuculara karşı saldırgan, bir savunmasız bakış noktası arama avantajına sahiptir.

Peki ne göreceli beceri seviyeleri,

FBI her zaman dünyanın önde gelen suç laboratuvarı olmanın spektörünü korumaya çalıştı, ancak basit gerçek şu ki, bilgisayar suçlarıyla pantolonlarıyla yakalandılar ve NSA’nın o zamanlar otuz yıl ya da çok net bir avantajı vardı.

Geçmişte çeşitli makaleler, FBI’ın bir şeyler hakkında ilerlemesinin psikolojik kaldıraç veya zihin oyunları olduğunu, belirsiz yasaları kullanmak – hayatta olmayı o kadar geniş bir suç gibi görünmesini sağlayabilirler – insanları, sevdiklerini asla tekrar görmeyeceklerini düşünmelerini sağlamak için. Bu bir kişi üzerinde çalışmazsa, o zaman ailenin ve diğer sevdiklerinin peşinden giderler, üzerinde çalıştığı birini bulana kadar. Kısacası, zihinsel olarak zihinsel olarak direnecek kadar güçlü olmayanlardan işbirliği elde etmek için zihinsel işkenceye giderler.

Bunu düşündüğünde,’aslında bir şeyleri ve bazı bölgelerde bir durumun etik dışı bir yolu “Lunatics sığınmayı devraldı.”. BT’ayrıca beklenen sonucu “savunma çubuğu” Sosyopatlar tarafından, başarısızlığın dökülmesi veya dışarı çıkacağı sonuçlara dayalı bir kariyer yolunda kullanıldığında, bu nedenle bir seçenek değil.

Onlar da istiyorlar “Denemeleri Göster” imajlarını desteklemek için, bu yüzden sıradan bir yaşamda bir tür ünlü iseniz, o zaman durakları çıkaracaklar. Ya sizi kurban yapanları yakalamak ya da şüpheliyseniz herhangi bir şeyden suçlu bulunduğunuzdan emin olmak için.

Bu nedenle, dikkatlerinden kaçınmak için, Don’lu alanlarda diğer varlıklara küçük şeyler yapan bir varlık dışı olmanız gerekir’Onlarda parlayan siyasi ışık var. Ve ne yaparsan yap’t onları bir fed için nihai kariyer katili olan aptal bir kamusal görünmesini sağlayın ve arduvazları silmek için ellerinden geleni isteyecekler.

Bilgisayarlara saldırmakta iyi olmak, neredeyse tersini gerektirir “insanların becerileri”, ve nedenlerin nasıl ve nedenleri ve karmaşık sistemlerde başarısızlıkları metodik olarak test etme yeteneği hakkında bir fikir. Genellikle bu tür faaliyetler “Yalnız karık çiftçilik” Bu, genellikle kötü gelişmiş insan becerileri anlamına gelen insan etkileşimi eksikliği anlamına gelir, bu da kişiyi fedler tarafından en uygun zihinsel işkence tekniklerine çok duyarlı hale getirir. Ayrıca kişiyi duygusal manipülasyona karşı savunmasız hale getirir. Bu nedenle, geleneksel FBI çalışanları olarak kapıdan geçmeyecekler ve becerileri elde etmek için beş ila on yıllık eğitime maruz kalsın, o bölgede yetenekli olmak için özellikle uygun olmadıkları kişiler.

Böylece Fedler, becerileri olanları hedefleyerek bilgisayar pirzola eksikliğini hızlı bir şekilde çözmeye çalıştı “Onları Döndürmek”.

Yani soru, NSA’nın FBI’ı durdurmak için neler yapabileceği değil, NSA’nın FBI’ın NSA güvenli sistemleri kırabilen insanlara ellerini almasını durdurmak için neler yapabileceğini ..

Bu, NSA sistemlerinin uygun yetenekleri olanlara karşı ne kadar iyi olduğu sorusunu ortaya çıkarır. NSA otuz yıl veya daha fazla deneyimle başladı ama birçoğu “büyük demir” güvenli fiziksel tesislerde vb. Piyasa, fiziksel olarak güvensiz yerlerde Big Iron’dan Resource Limited Stand Masaüstleri’ne hızla değişti, bunun için tekrar başlamak zorunda kaldıkları. Değişiklikler olmaya devam etti ve NSA bile çalıştı “ağrı kesici” Değişikliklere ayak uydurmaya çalışmak. Böylece otuz yıllık avantaj, hiçbir şeyin yanına uzaklaştı. BT’Sadece son yıllarda PC bilgisayar kaynakları, Big Demir hakkında bu otuz yıllık sert öğrenilmiş derslerin aktarılabileceğini yeterince öne geçirdi… ama onları yaşayan insanlar uzun emekli ve yeni çocukların çoğu ya Don Don’T bileyin ya da yap’al.

Böylece Ed Snowden vahiyleri ve nasıl ortaya çıktıkları nedeniyle, NSA’nın sistemlerini güvence altına alamayacağını veya DON’T bunu tüm sistemlerinde yapacak kaynaklara sahip…

Şimdi “yapamamak” İlgili becerilerin eksikliğinden kaynaklanmayabilir, belirli bir çalışma ortamında etkili çalışan bilgisayarların ve kullanıcıların gerçekleştirilmesi gerçeği olabilir.

Ve görünüşe göre Ed Snowden aslında bunun farkındaydı ve bir dereceye kadar bu teminatı yaptıklarını yapmak için kullandı.

Bu yüzden FBI, doğru becerilere sahip birini işe alıp NSA’ya veya birine girebilirse’S Müteahhitleri o zaman cevap “HAYIR” FBI’a karşı sadece m $ sistemlerini bir tek başına güvence altına alamadılar.

Ancak o zaman bu casusluk yoludur ve kayıtlar tutulmadan önce bu tür içeriden gelenleri denetim kayıtları ve uyanıklık vb. Yoluyla azaltmanın yolları vardır, ancak bu, çalışanlar ve çalışmalarının verimliliği üzerinde olumsuz bir etkiye sahip olma eğilimindedir… artı Ed Snowden, alarmları yükseltmek için yeterince azaltmanın yolları olduğunu gösterdiği gibi.

Böylece soru, dışarıdaki kaç kişinin gerekli teknik ve insan becerilerine sahip olduğuna ve sizin için işe yaramaya değer olduklarına düşüyor. Snowden ve Mitnick size söyleyebilir.

Billy Boy’un Microsoft OS’yi dağıtılmadan önce işletim sisteminde kendi değişikliklerini yapmak için FBI’a vermeyi kabul ettiğini unutmamalıyız, bu yüzden bit dolabın tüm endişesi nedir?? Sonuç olarak, Intels’in bilgisayarınızdan veri kontrol etmenin ve almanın başka yolları var. Ardından, muhtemelen Intel’i veren Intel bilgisayarlarda ana işletim sistemi çipinin üstünde çalışan ve verilerinize başka kimin tam erişimini kimin bildiğini tamamen ayrı işletim sistemi (ChIP) var.

Ayrıca, tek bir izlemede özel anahtar bilgileri verecek olan RSA’nın Çin Kalan Teoremine (CRT) uygulanmasına karşı tamamen yeni yayınlanmamış bir saldırı için sonuçları açıklayacağız ve sunacağız.

Acaba bununla ne anlama geliyor. Bu uygulama hala orada mı?

“Bağlamdaki paragraf, TPM depolanan anahtar materyali çıkarmaktan bahsediyor gibi görünüyor Cihaz açıkken.”

Evet, ama bu ne kadar geniş bir sorun?

NSA Can Game Bitlocker – Hikayenin Sonu gibi görünüyor.

Büyük soru:

NSA Game Microsoft’S güncellemeleri – Will. Benim tahminim muhtemelen. Bit Locker, MS güncellemelerinden daha çok oyun oynarsa?

TCI ne iyi ne de kötü. Bunu düşünmenin en iyi yolu silah gibidir. İçsel olarak bir silahta iyi ya da kötü yok. Hepsi nasıl kullanıldığında. TCI aslında en üst düzeyde veya temel altyapı noktasında güvenlik açısından çok mantıklı. TCI ile ilgili sorunlar tüm uygulama etrafında. TCI ile mevcut kusurlar, yazılımın çoğunluğunun TCI’yı kuran çeşitli kapalı kaynak parçalarıyla ilgilidir.

Herhangi bir gerçek güvenliğe sahip olmak için birkaç şeye ihtiyacınız var…

Belgelenmiş derleme prosedürleri ve oluşturma araçlarıyla açılan kaynaklı yazılımı açın (neyin çalıştığını doğrulayabilir ve yüklü olanın aslında çalışmayı istediğiniz şey olduğunu doğrulayabilirsiniz).

Sabit kodlanmış (sadece Static on sadece ürün yazılımı oku) (kaynağın doğrulanması olarak) ile doğrulanan kriptografik olarak imzalanmış/hashed dağıtım.

Tüm yazılabilir ürün yazılımı için donanım tabanlı genel anahtarlar ve/veya donanım tabanlı yazma devre dışı bıraktıklarını yazın (böylece neyin yüklü olduğunu kontrol edebilmeniz için).

Firmware tabanlı ürün yazılımı tüm cihazlar için okunur (ve bu kritik önündedir, eğer ürün yazılımını okumak için ürün yazılımına güvenmeniz gerekiyorsa, o zaman yapabilirsiniz’Terhit yazılımını hiç doğrulayın!).

Ve sonra o noktada, gerçek TCI altyapısı, sizin için hiçbir şeyin değişmediğinden emin olmanızı sağlar. TCI gerçekten gerçekten yapıyor.

NSA neden LLEA’nın vahşi doğada kullandığı bir şeye daha fazla kaynak harcıyor??

@ Hardallı balçık kalıbı

“… Bu yazının gerçekten kanımın kaynamasını sağlayan ilk kısmı. Hepimiz biliyoruz’İşimiz hakkında koklamak, ancak bunun için iki kez ödediğim gerçeği bir çeşit trajik-komedi…”-Hardal ile balçık kalıbı

Bunu doğru var.

Ama bu bir komedi değil.

Paramızın iyi koreograflı bir yıkılması. Net vergi mükellefi olmayan kişiler’ fayda. Net vergi mükellefleri olanlar fayda sağlamaz!

NSA’nın ve hepsinin tentacles’ın orada bütçede kesilmiş tahta genelinde% 35 olması gerektiğini söylüyorum.

Bu onları durdurmanın tek yolu gibi görünüyor. Onlara acıttığı yere vur – cüzdanda.

‘Microsoft stuxnet hatasını tekrar düzeltir’

-Krebs Güvenlik

NSA/IDF’den bu kök kiti virüslerinden kaç tane satın aldık?

Ne olursa olsun, güvenilir platform girişimini yeniden markalayanlar,’Kötü.

BT’S amaç, son kullanıcıyı donanımdan kilitlemektir, herhangi bir genel amaçlı bilgisayardan kilitli bir kutu oluşturur. NSA veya FBI değilseniz veya …

Tabii ki sektördeki hiç kimse bunu ilgili para ve güçler nedeniyle kabul etmeye istekli değil, ama’Kötü.

Herkes takip cümlesi için ne düşünüyor? “kaynak” Belge:

“Ayrıca, tek bir izlemede özel anahtar bilgileri verecek olan RSA’nın Çin Kalan Teoremine (CRT) uygulanmasına karşı tamamen yeni yayınlanmamış bir saldırı için sonuçları açıklayacağız ve sunacağız.”

Bu büyük bir sorun gibi görünüyor. Acaba kelimeler ne “tek iz” demek ve ima….

Windows Güncellemesi NSA’yı Düzeltme • 11 Mart 2015 17:32

Halk, virüsü tanıtmak için saldırıya uğramış bir USB’nin kullanıldığına yanlış inanarak İran santrifüj NSA hackini iki katına satın aldı ve vurdu. Aslında, Microsoft güncellemesi imposter edildi. İmkansız? İran hack kamuoyuna geldiğinde güvenlik bullitlerini tekrar okuyun. WU Keys’in tam bir yeniden çalışmasına dikkat edin, vb. MS hiçbir şekilde mutlu değildi. Yani evet, Windows güncellemesini taklit edebilirler (veya en azından isteyebilir).

Bitlocker’a veya hatta TrueCrypt’e veya kendi başına herhangi bir şifrelemeye bakacaksanız, yanlış gidebilecek çok şey var.

1.) COTS masaüstü, dizüstü bilgisayarlar, tabletler, telefonlar, iş istasyonlarında ve normal bilgi işlem sunucularında çalışmayı varsayalım. Güvenli olacak şekilde tasarlanmamışlar .

Bu, Nick P, Wael, Clive Robinson ve geçmişte Robertt, sistemin güvenliği üzerine tüm konuşmayı getiriyor. Yazılım veya işletim sistemi katmanına gitmeden önce, donanımın güvenli olması gerekir ! Bu, kaleler, hapishaneler ve beğenilerin tartışmalarını içerir.

2.) TPM çipinin kullanılması veya ARM TrustZone (ARM işlemcilerini entegre eden) gibi güvenli bir şekilde yürütme kullanımı. TPM veya Güvenlik Yongaları aslında ayrı bir çip olarak veya işlemciye entegre olarak monte edilebilir. Ayrılmış bir çip, daha kolay değiştirilmenin dezavantajına sahiptir ve “uyumsuzluk” İşlemcinin bilinen durumu ile TPM çipinin bilinen durumu arasında daha az güvenli hale getirir. Arm TrustZone Chips gibi entegre bir çip, işlemciye bir güvenlik katmanı oluşturur, böylece güvenli amaçlar ve güvensiz amaçlar için kullanılabilir. Bu tür entegrasyon, bilinen devleti daha uyumlu ve devletin taklit edilmesine veya uyumsuzluğuna daha az eğilimli hale getirir.

Kullandığınız güvenli yongalardan bağımsız olarak, akü destekli güvenlik yongaları olmadan, Silikon Fiziksel olarak Düzensiz Fonksiyon (SPUF) kullanmadığınız sürece, AEGIS Güvenlik İşlemcisi’nde önermediğiniz sürece, geçmiş yayınlarda teorize ediyorum.

Pil destekli güvenlik çiplerinin gerekli olmasının nedeni, güvenlik devrelerini atlayacak olan çipin çevrimdışı saldırılarını önlemektir. Tabii ki saat sıfırlamaları, güç voltajı saldırıları, aksaklık saldırıları ve benzeri çevrimiçi saldırılar var, ancak kurcalama reaksiyonlarının tetiklenmesini önlemek için iyi korunan pil destekli bir güvenlik çipinde dikkatlice devam etmeleri gerekiyor.

En ideal pil back güvenlik çipi, geçici bellek durumlarındaki tüm anahtarları yüklemek olacaktır, böylece pil/gücün çıkarılabilir tüm anahtarları etkili bir şekilde yok edecektir, ancak çoğu güvenlik işlemcisi için durum böyle değildir (HSM, SmartCard, Jetons içerir

… vesaire…). Fark ettiğim gibi, güç kapalı sırasında, ana anahtar ve kritik anahtarlar, güvenlik kapsülleme içindeki güvenlik işlemcisinde sınırlı bir flaş belleğine kaydedilir ve bu da hiç ideal olmayan. Bunu yapmanın nedeni, güç yeniden uygulandığında, kullanıcı kolaylık sunmak için anahtarları yeniden yükleme adımlarını atlayabilir, ancak bu, güvenliği büyük bir farkla düşürecektir.

3.) Geçmiş yazılarımdan birinde, ev yapımı FIPS seviyesi cihazınızı nasıl yapacağınızı gösterdim ve FIPS 140-2 Pub’ın kriptografik cihazın güvenlik açısından oldukça anlamsız olduğunu gösterdim.

İzin vermek’S FIPS 140-2 Seviye 3’te seçin. Yani FIPS 1402-2 Seviye 3, anahtarların dışa aktarılmasına izin vermemenin yanı sıra kurcalamanın belirgin ve biraz kurcalama esnekliğine sahip olmasını gerektirir. Çoğu satıcının gideceği temel kurcalama esnekliği, bir kurcalama algılama devresine ayarlanmış sıkıca paketlenmiş bakır teller olan bir güvenlik ağ devresi kullanmaktır, böylece devreyi aşağıdaki güvenlik içeriğine erişmek için devrenin kesilmesi, teorik olarak elektronik kurcalamayı gezdirir ve anahtarların sıfırlanmasına neden olur. İyon ışını iş istasyonları, hassas bir kesim yapmak ve probların yerleştirilmesine izin vermek için bakır teller üzerinde çalışmak için kullanılabilir (kurcalama kablo devresinde önemli bir boşluk varsa ve iyon ışını hassasiyetle ayarlanabilir). Kurcalamayı yerine getirmek için, basitçe “tencere” Epoksi reçinesindeki güvenlik çipi öne çıkıyor. Epoksi reçinesindeki çizikler “koruma” kurcalama gösterir. Yukarıdakileri yaparak ev yapımı FIP’lerinizi 140-2 Seviye 3 cipslerinizi yapmak için bu ayarları kolayca taklit edebilirsiniz.

Değil’t Bu kadar kurcalama koruması sağlayın.

Saldırganın bu çizgileri aksaklık yaparak fiziksel olmayan problar yapacağı elektrik hatları ve veri hatları ve saat çizgileri üzerinde elektronik invaziv olmayan probları göz önünde bulundurmalısınız.

Tüm bu detaylar Ross Anderson’da bulunabilir’S ve Markus G. Kuhn’S güvenlik çipleri ile kurcalama üzerine araştırma.

4.) Fedlerle yatakta uyumak…. Bir şeyler yaptıklarını biliyoruz. Ayrıntılı olarak açıklamaya gerek yok. Bitlocker ya da değil, bu cips ve yazılım zaten çoğunlukla geri yükleniyor.

5.) Güvenlik programlama kavramları, kanıtlanabilir yüksek güvence… Yapmıyorum’t Bu kripto ürünlerini geliştirirken bu düşünceyi aldıklarını düşünüyorum. Yüksek güvence istiyorlarsa, sadece çalışan bir güvensiz makinede değil, düzgün bir şekilde inşa edilmiş ve tasarlanmış bir güvenlik işlemcisine veya güvenli bir şekilde ayarlanan Bitlocker kritik kodları ve anahtarları yüklemelidirler. Gerçekten çok güvence altına alınan bir tasarım çok pahalı ve çok hantal ve kullanımı sıkıcı olabilir.

6.) Kapalı kaynak kurulumu büyük suçlulardan biridir ve’Gerçekten açık bir donanım ve yazılım güvenlik kurulumu için nadir. Yapmazsın’ne olduğunu bilm’Bu akıllı kart, güvenlik jetonu, tpm veya hsm içinde.

7.) Genel olarak, kapalı kaynak doğası, neredeyse geçici güvenlik kurulumu ve bu kadar düşük ya da hiçbir güvensiz doğa, gerçekten güvence altına alınmayı çok zorlaştırıyor, ancak en kötüsü, karar verme zincirindeki insanlardır.

8.) Son olarak, kalan tek güvenlik bizim için kendi kurulumumuzu ve opsec’i yapmaktır. Endüstri, güvenlik endişelerine ve zalim govtların baskılarına, olan güçlere ve ajanslara yanıt vermiyor ve her zaman aldatıcı değil.

9.) Bu zalim lotların serbest kalkınma, serbest kullanım ve pozisyonlar, serbest dağıtım ve güvenlik konularının ücretsiz araştırmalarına kısıtlamalar getirmesini önlemek, siyasi olarak gerçekleştirilmelidir, aksi takdirde uygulanırsa, dijital alandaki kitlelerin gizliliği ve güvenliği konusunda kıyamet heceleyecektir.

@daniel: Daha fazla paranoyak insan bunu sadece yaptıklarını söyleyeceklerdi, böylece nasıl elde ettikleri konusunda makul bir açıklama yapacaklar. Güçlü bir tam diskli şifreleme kurulumunu şifresini çözebilseler bile,’bunun halka açık olarak bilinmesini istemiyorum. Yapmadıklarından şüpheleniyorum’t bu mola ver, ama yapabileceğini düşünmelisin.

@wael: Yapabilirim’ne bul “III. Sınıf düşman” dır-dir. Lütfen beni bir tanıma bağlar mısın?

Kaleler? Hapishane? TPMS? Güven bölgesi? Sen, Clive Robinson ve Nick P bir gönderide? Cents misin? yapabilirim’heyecanı taşıyın! Neredeyse bana kalp krizi verdin! @Figureitout ve birkaç fincan çay unuttuğun iyi bir şey, aksi takdirde şimdiye kadar bir goner olurdum!

@Nick P, @Clive Robinson,

@Nick P: C-V-P’den nefret ediyorsunuz “Sözde benzetme’değil” Çünkü modeliniz bir kale değil, bir kombinasyon. Tartışmaya devam etmekte iyi misin? İzin vermek’güven sınırları hakkında konuşun ve onların içinde geçildiklerinde ne olur “çok saf olmayan” model.

Sonunda TCI/Güvenli Bot için işin çoğunu yapan grupla/grupta çalıştıktan sonra, karakterizasyonunuz tamamen kusurlu.

Amacı, son kullanıcıyı donanımdan kilitlemek hiç olmadı. Amacı kilitlemekti aşağı Bilinen bir yapılandırma çalıştırmanız için yazılım. Herhangi bir güvenli ortamın gerçekte ne koştuğunuzu bilmek için temel bir gereksinim.

Evet, bu kötülük için kullanılabilir ama iyi için de kullanılabilir. Bu bir spesifikasyon, niyeti yok.

İşte bir blog referansı ve ilgili harici bir referans.

yapabilirim’t Şu anda tam bağlantıyı bulun, ancak sınıflandırma şöyle bir şey gitti:

Sınıf I: Script çocukları, birkaç ilgili alanda uzmanlığa sahip amatörler, yayınlandıktan sonra bazı zayıflıklardan yararlanabilir.

Sınıf II: Sadece zayıflıklardan yararlanamayan değil, aynı zamanda bazı zayıflıkları da indükleyebilen bilgili içeriden gelenler. Pahalı özel ekipmanlara erişimi ve gerekli alan bilgisine erişimleri vardır ve genellikle ekiplerde çalışırlar. Örnekler: bazı siyah şapkalar

Sınıf III: Neredeyse sınırsız fon ve yüksek vasıflı alan uzmanları olan laboratuvar ortamlarına sahip büyük hükümetler veya büyük araştırma kuruluşları. II. Sınıf saldırganlarının ekiplerini de kullanabilir. Yasa da onların tarafında. İhtiyaç duydukları bilgileri mümkün olan herhangi bir şekilde alabilirler.

Bence bu bir IBM sınıflandırması. Onu bulmak için çok uykulu ve sanırım açıklamayı bir biraz.

İki şey:

1) Biraz bokladım

2) Geçmişte üç seviye iyi olabilir, ancak artık yeterli olmayabilir

BEN’Daha tutarlı olduğumda güncellemem. “Herhangi bir şekilde mümkün” olmalıydı “Herhangi bir şekilde gerekli”.

Evet, bu kötülük için kullanılabilir ama iyi için de kullanılabilir. Bu bir spesifikasyon, niyeti yok

Alfred Nobel fenomenleri, tabiri caizse!

@Wael

TPM çipindeki kurcalama tuzakları ve sensörler gibi normal güvenlik kapsüllerinin neler olduğu hakkında bilginiz var mı? ?

TPM çipindeki kurcalama tuzakları ve sensörler gibi normal güvenlik kapsüllerinin neler olduğu hakkında bilginiz var mı? ?

Yapmam’Bir olup olmadığını bilmiyorum “norm”. Bazılarında gürültü enjeksiyonu, aktif ekranlama, sıcaklık ve nominal sınırlardan çıkarma ve koruma gibi 50’den fazla koruma ölçüsü, kimyasal dağlama algılanırsa TPM’yi sıfırlayan sensörler, vb’t Tüm yöntemleri herkese açık hale getirin, ancak yine de arayabilirsiniz! Akıllı kart korumasıyla karşılaştırabilirsiniz ..

Sadece merak ediyordum: Ya Bitlocker şifreli flaş sürücüsü? Bu hedefli saldırı yöntemi, çalınan (veya kaldırımda bulunan) bir flaş sürücüsünde benzer bir güvenlik açığından yararlanabilir mi??

“Ama kim bilir? FBI, Microsoft’u 2005 yılında Bitlocker’da bir arka kapı eklemeye zorladığını biliyoruz. Bunun başarısız olduğuna inanıyorum.”

Sanırım 10 yıl sonra bir yol bulabilirler ..

Microsoft Bitlocker’ı itiyor… Geçmiş tarih verildiğinde, ben’m Makul bir şekilde bir çeşit gov olduğundan emin’İçinde arka kapı.

Her şey için bir çerçeve istediğini sanıyordum lol. Her neyse, yapabiliriz ama yakın gelecekte. Benim işim’Son birkaç gün boyunca zihnimi ve enerjimi biraz boşalttı.

Daniel: “Korkunç korsan Roberts/Silk Road durumunun tüm en büyük yönü, FBI’ın hala çalışırken dizüstü bilgisayarını ele geçirdiklerinden emin olmak için yapılan yoğun çabalardı. FBI’ın sabit sürücülerin şifresini çözmenin kolay bir yolu olsaydı, dizüstü bilgisayarı ele geçirmeden önce ele geçirdiklerinden emin olmayacaklarını düşünür”

Sonucunuz kusurlu. Disk kriptosunu çevrimdışı kırabilirlerse,’kamu mahkemesi belgelerindeki bu yeteneği ortaya çıkarmak istiyorum. Bilgisayarı iken ele geçirmek’S Run, paralel inşaat yapmaya gerek kalmadan mahkemede diskten kanıtları kabul edilebilir hale getirmenin iyi bir yoludur.

Her şey için bir çerçeve istediğini sanıyordum lol.

Hepimizin zayıf yönleri var… Don’çok çalış!

İşte daha iyi bir bağlantı

Bence bu daha ayrıntılı olmalı:

Sınıf 0: Senaryo kiddie

- Temel becerilere sahip

- Komut dosyalarını bulabilir ve çalıştırabilir

- Komut dosyalarını farklı bir amaç için değiştirebilir

Sınıf I:Zekice yabancı

- Zayıf yönler bulabilir

- Gerekli bir konuda uzman

- Sınıf 0 grup üyelerinin kullandığı komut dosyaları geliştirebilir

- Bazı temel araçlara erişebilir; Derleyiciler, SW hata ayıklayıcıları, koklayıcılar vb

Sınıf II: Bilgili içeriden

- Birden fazla gerekli alanda bir konu uzmanı; Kriptografi, işletim sistemleri, donanım vb

- Sofistike ekipmanlara erişime sahiptir; Mantık analizörleri, spektrum analizörleri, test ekipmanı, donanım hata ayıklayıcıları,…

- İç bilgiye erişimi var’Bir yabancı için mevcut değil

- Gerekli alanlarda konu uzmanlarına erişimi var

- Zayıflıklara neden olabilir; Hata enjeksiyonları, nominal özellikler dışında

- Bir takımın parçası olarak çalışabilir

Sınıf III: Finanse edilen kuruluş

- En sofistike araçlara erişebilir

- Gerekli tüm alanlarda konu uzmanlarının ekiplerine erişimi var

- Bir görevi yerine getirmek için gerekli fonları ve kaynakları tahsis edebilme

- Sınıf II saldırganları işe alabilir veya zorlayabilir

- Eğer o’bir devlet oyuncusu, o zaman teknoloji elindeki tek silah değil

Sınıf I, Sınıf II ve Sınıf III saldırganların tanımının kökeni, yüksek performanslı kalkanın güvenlik analizinden (bugünkü HSM’s Parlance). HPS IBM’in bir parçası olarak geliştirildi’ATM sistemlerini güvence altına almak için 1980’lerin sonlarında finans endüstrisi için ortak şifreleme mimarisi. HPS, tüm kripto hizmetleri için güvenli bir ortamdı. HPS örnekleri için IBM 4755 kripto adaptörünü düşünün, IBM 4758 kripto kopyacısı ve arkadaşları.

Anahtar tasarım kararlarından biri, hangi saldırgan sınıflarının sistemin güvenli olması gerektiğiydi?

O zaman (1989) tanımlar şunlardı:

“Sınıf I (Akıllı Yabancılar) – Genellikle çok zekidirler, ancak sistem hakkında yeterli bilgiye sahip olabilirler. Sadece orta derecede sofistike ekipmana erişebilirler. Bir tane oluşturmaya çalışmak yerine, sistemdeki mevcut bir zayıflıktan yararlanmaya çalışırlar.

Sınıf II (bilgili içeriden gelenler) – Önemli özel teknik eğitim ve deneyime sahiptirler. Sistemin kısımlarının değişen derecelerde anlaşılması var, ancak çoğuna potansiyel erişim. Genellikle analiz için son derece sofistike araçlara ve enstrümanlara erişebilirler.

Sınıf III (Fonlanmış Kuruluşlar) – Büyük finansman kaynakları tarafından desteklenen ilgili ve tamamlayıcı becerilere sahip uzman ekiplerini bir araya getirebilirler. Sistemin derinlemesine analizi yapabilir, sofistike saldırılar tasarlayabilir ve en sofistike araçları kullanabilirler. Saldırı ekibinin bir parçası olarak Sınıf II rakipleri kullanabilirler.”

Sınıf 0 (senaryo çocukları)’T o zamanlar var (1987 Christma yöneticisi birkaç yıl önce mümkün olanı göstermeye başlamış olsa da).

Bruce için eşit derecede ilginç’s okuyucuları, son derece güvenli sistemler için 5 fazlı tasarım metodolojisi hakkında bir bölüm var.

i) Sistemin nerede kullanılacağı çevreyi anlayın ve neyin korunması gerektiğini detaylandırın

ii) Bilinen koruma yöntemlerini ve saldırılarını göz önünde bulundurun, saldırı senaryolarını tanımlayın, neyin korunması gerektiğini belirleyin, potansiyel zayıf noktaları belirleyin

iii) Geçici tasarım, prototip, etkinliği karakterize etmek

iv) Fiziksel prototiplerden güvenilir üretilebilir donanım geliştirin

v) Karakterizasyon, analiz ve saldırı testi dahil değerlendirme

Ve saldırı yöntemleri üzerine bir bölüm:

- mikro devre saldırıları “hassas verilerin depolandığı donanım bileşenlerine yönelik”

- Sahtecilik ve donanım simülasyonu

- gizlice dinleme

BT’S deja vu!

Bir üniversite kütüphanesine veya IEEE Xplore’a erişiminiz varsa yayınlanmış bir makale var.

İbrahim D.G., Dolan G.M., Çift g.P., ve Stevens J.V. (1991) İşlem Güvenlik Sistemi. IBM Systems Journal, 30 (2): 206-228.

Teşekkürler! O’aradığım referans! O zamanlar iyiydi, ama o zamandan beri işler biraz değişti.

@Wael, @z.Lozinsk: Bilgi için teşekkürler. Mantıklı, ben yapmadım’yine de sınıflandırıldıklarını biliyorum.

III. Sınıf rakiplerine karşı, stratejim vazgeçmek. Kazanacaklar ve hayat çok kısa.

Akıllı seçim! Yapabilirsiniz’t Silah (ve topçu) kavgasına küçük bir bıçak getirin ve kazanmayı bekleyin.

Fili kaldırmanın resmi nedeni, donanımın’T Destekle. (IIRC) düz AES-128 kullanarak, Bitlocker çeşitli şifreli sabit disklerde kripto donanımını erteleyebilir. Windows zaten bazı senaryolarda düz AES-128’i kullanabilir, sanırım FIPS uyumlu mod kullanılmış gibi.

Bunun tartışmalı bir şekilde varsayılan değişikliği haklı çıkaracağını düşünürken,’T seçeneğinin kaldırılmasını gerçekten haklı çıkarın. Özellikle Windows Fil’i hala anladığı için, Fil Disklerini Okuyabilir ve Yazabilir. BT’SAZIR artık yeni şifreli bir hacimde kullanamıyor.

Makale çoğunlukla TPM’ye saldırmaktan bahsediyor. Şifrelenmiş dosyaları güvence altına almak için önyüklemede gerekli karmaşık bir şifre kullanan bir bilgisayarı olmayan bilgisayarlar ne olacak?

Katılıyorum – bu harika bir nokta. Peki ya Bitlocker şifreli flaş sürücüleri? Bu yöntemler bu tür cihazlar için şifreleme anahtarları nasıl elde edebilir?

Kavramı “sabit disklerde kripto donanımını erteleme” Diesn’T mantıklı: Hepsi CBC değil, XTS modu kullanıyor.

Üzgünüm, ama m $ ve crapple terimlerini kullanan insanların görüşlerini ciddiye alamıyorum!

Microsoft, yaptıkları her ürün için NSA için arka kapılar inşa ettiler.Fransızlar pencerelerden linux’a geçti çünkü “Yapmadan önce sırlarımızı bilerek Amerikan hükümetinden bıktık!”Hitler’in hayal edebileceğinden daha sıkı kilitli olduğumuz bir kavrama.1996 Telekomünikasyon Yasası’nı okuyun.

Görünüşe göre Bitlocker Recovery tuşu otomatik olarak Microsoft sunucularına yüklenir. [1]

Microsoft USB ürünü cofee ne olacak? Ne kadar arka kapıyı alabilirsin?

İzle https: // www.Youtube.com/watch?V = L6HIP_EX72C

Zaman damgası 09:50’den dikkatlice dinleyin

kendine sor

“Bu şifreleme algorythm ile ortaya çıkan ilk kişi ben miyim?”

“Benden önce başka bir kişi bu şifrelemeyi bulabilir mi??”

“Sır tutuyorlardı”

“Şimdi bu şifrelemenin tamamen çatlamış olduğunu bilmemizi önlemek için bir sır olarak saklayabilirler?”

giymek’Benden nefret et çünkü sana gülüyorum ama. giymek’Tank.

MS Bitlocker It’i unut YAPMAK Gov’a izin veren bir arka kapıya sahip olun’T ve LE Güvenliği atlamak ve dosyalarınızı şifresini çözmek için. Yapmam’T ayrıntılarını hatırlayın, ancak gov için oluşturulan PPT sunumunu gördüm’T ve Le Organizasyonları Bitlocker korumalı verilere nasıl erişileceğini adım adım açıklayan (bu 98/XP sistemleri içindi, Can’Talep, arka kapı hala 7/8/10 tarihinde varsa). Güvenlik sizin için bu kadar önemliyse, MS’yi boşaltın ve MicroSD kart gibi ayrı bir cihazda saklanan Luks başlığı veya kaybetmesi, gizlemesi veya yok etmesi kolay bir şeyle Luks şifreli bir Linux sistemi kullanın. Luks başlığı olmasaydı, muhtemelen NSA’ya bunun için onlarca hatta yüzlerce yıl alacaktı’Şifreli verilerinizin kafalarını veya kuyruklarını yapmak için kriptanalizi.

MicroSD kart gibi ayrı bir cihazda saklanan Luks başlığı veya kaybedilmesi, gizlenmesi veya yok edilmesi kolay bir şeyle Luks şifreli bir Linux sistemi kullanın.

Sadece Don’Siz olmadıkça ubuntu kullanın’ve gerçekten emin oldu’Ve yedekledi…

SSS’den alıntı yapmak için,

Özellikle Ubuntu yükleyicisi, Luks Contains’i birkaç farklı şekilde öldürmeye oldukça istekli görünüyor. Ubuntu’dan sorumlu olanlar çok fazla umursamıyor gibi görünüyor (bir Luks konteynerini tanımak çok kolaydır), bu nedenle Ubuntu’yu takma işlemini, sahip olabileceğiniz herhangi bir Luks Container’a ciddi bir tehlike olarak değerlendirin.

BT’S sadece yüklemek değil, dikkatli olmanız değil, bazen de yükseltmeniz gerekiyor ..

Ama sonra Ubuntu bir “ET” ve eve arandı “Telemetri” vb sadece onu kutlamak için en iyisi’S türevleri.

“Bitlocker korumalı verilere nasıl erişileceğini adım adım açıklamak (bu 98/xp sistemleri içindi,’Talep, arka kapı hala 7/8/10 tarihinde varsa).”

98/xp yapmıyor ve hiç bitlocker yok. Bitlocker Vista’dan başladı.

Şeffaflık, iş ve insan ilişkilerindeki anahtardır, WizardcyPrushacker@gmail aldım.com e -posta, burada bu sahte olanlardan biri olduğunu düşünerek ama sürprizimle tanıştığım en gerçek olduğu ortaya çıktı, onu iki farklı iş için işe aldım ve ikisini de mükemmel yaptı. Hala etik dışı ve sahte hackerlarla iletişime geçiyorsanız, beni gördükten sonra palyaço olacaksınız, gerçek bir hacker hakkında bu yorumu bırakın..Güle güle……

Sanırım’Bunun yerine Veracrypt’i kullanın ve Microsoft’ta boot yapılandırma verilerinin değiştirilmesi nedeniyle ara sıra önyükleme yapamamasıyla uğraşın’Güncellemeler sırasında heves.

Hangisinin daha komik olduğundan emin değilim: “1337 H4X0R” kişi’S moniker veya gmail kullandığını.

Neden M $ Dumpster Ateşinden Kaçınmıyorsunuz?? (retorik soru)

(Orada olup olmadığından emin değilim’Bir tür bildirim sistemi burada çok şüpheli’Bunu hiç okudum ama…)

Ayrı SSD’lerde şahsen çift çizgili Windows 10 (LTSC) ve Linux (Manjaro). Windows 10’u tamamen oyun ve Windows tarafından özel programlar için saklıyorum, bu da Linux’ta şarap veya VM ile kullanmak için bir acı olacak. BEN’M Linux sabit diskimi günlük bir sürücü olarak yavaş yavaş günlüğe kaydettiriyorum, ancak oyun nedeniyle kendimi çok fazla buluyorum.

Veracrypt ile şifrelemeyi tercih ediyorum, ancak kullanım durumum (ve tehdit modelim) için Bitlocker, gelecekte daha uygun bir geçici çözüm bulunana kadar şu anda şifreleme ihtiyaçlarım için yeterli olmalıdır (siz veya başka birinin önerileri olmadığı sürece’Burada detaylandırmayı düşünün… ama ben’burada bildirim sisteminden şüpheleniyorum).

yorum Yap Cevabı İptal Et

Joe Macinnis tarafından Bruce Schneier’in kenar çubuğu fotoğrafı.

Bruce Schneier Hakkında

Güvenlik, teknoloji ve insanların kesiştiği noktada çalışan bir kamu çıkar teknologuyum. 2004’ten beri blogumda ve 1998’den beri aylık bültenimde güvenlik sorunları hakkında yazıyorum. Harvard’ın Kennedy School’da, EFF’nin yönetim kurulu üyesi ve Induc, Inc’de Güvenlik Mimarisi Şefi. Bu kişisel web sitesi, bu kuruluşların hiçbirinin görüşlerini ifade etmiyor.

İlgili girişler

- İngiltere uçtan uca şifrelemeyi tehdit ediyor

- Pwn2own Vancouver 2023’te hackler

- Crystals-Kyber’e karşı yan kanal saldırısı

- İskoçların Mary Kraliçesi Mektuplar Şifreledi

- Threema’nın Güvenlik Analizi

- FBI bir TOR kullanıcısı tanımladı

Öne çıkan makaleler

- Şifrelemenin değeri

- Veriler toksik bir varlıktır, neden dışarı atmıyorsunuz??

- NSA ulusal güvenliği nasıl tehdit ediyor

- Teröristler Google Earth’i kullanabilir, ancak korku onu yasaklamak için bir neden değildir

- Güvenlik Tiyatrosu Övgü

- Terörize edilmeyi reddetmek

- Gizliliğin ebedi değeri

- Teröristler film arazileri yapmıyor

Bitlocker güvenilir mi?

Sorum, Bitlocker’da şifrelemenin çalışıp çalışmadığı ile ilgili değil, ancak Microsoft’un potansiyel arka kapılar hakkında herhangi bir güvenlik denetiminin olup olmadığı ile ilgili. Microsoft’un kasıtlı arka kapıları yazılımlarına böyle yüklemeyeceğine çok fazla güvenmiyorum. Hükümetin Microsoft’un arka kapıdan eklemesini istediğini bildirdiğimi biliyorum, ancak böyle bir şeyin öne geçip geçmediğinden emin değilim.

65.1K 24 24 Altın Rozetler 181 181 Gümüş Rozetler 218 218 Bronz Rozetler

7 Haziran 2016’da 22:55

51 1 1 Gümüş Rozet 2 2 Bronz Rozetler

Bitlocker kapalı kaynaktır, bu nedenle Microsoft dışında arka kapı sorusu cevapsızdır. Sonuçta, onlara güvenme kararı size kalmış.

8 Haz 2016, 0:12

Karmaşayı okursanız satın alın, arka kapı olup olmadığı gerçekten bir soru değildir, ancak Bitlocker bağımsız olarak denetlenirse.

8 Haz 2016, 0:25

Belirli bir şekilde yapılandırıldığında CESG (İngiltere hükümeti) tarafından güvenilir. Bununla birlikte, bu her iki şekilde de tartışabilir – bir devlet kurumu olarak, kilitli verilere erişebilmeleri veya başkalarının verilerine erişmesini önlemekle ilgilenebilirler. Bir denetim bile bunu çözmez – eğer bir şifreleme arka kapısı varsa, bunu bulmanın tek yolu anahtarı bilmek olabilir. Kullanılan makineler ve derleyiciler de dahil olmak üzere tüm zinciri koddan dağıtıma doğrulayabilmeden, söylemek mümkün değildir.

8 Haz 2016, 9:34

3 Cevap 3

Bir satıcıdan veya projeden yazılım yüklediğinizde, o satıcıya veya projeye güveniyorsanız, kötü amaçlı kod yerleştirmemeniz ve ayrıca onu güvence altına almak için makul bir iş yapmış olmanız.

Bazı insanlar açık kaynağın bunun cevabı olduğunu öne sürebilir, ancak tekrarlanabilir yapılar ve güvendiğiniz biri tarafından yapılan tam kaynak kodu denetimi olmadan, bunun sıradan kullanıcılara düşünebileceğinizden daha az fayda vardır.

Güvenlikteki çoğu şey gibi, bu tehdit modelinize geliyor. Microsoft’a güvenmiyorsanız, yazılımlarını kullanmayın. Bitlocker açıkçası endişelerinizin en azı. MS sizden ödün vermek istiyorsa, sadece bir güvenlik güncellemesi truva atabilirler (güvenlik güncellemelerini yüklersiniz, değil. ).. Tabii ki, kullandığınız işletim sistemi ve uygulama yazılımı ne olursa olsun bu doğrudur. OSX, Apple sizi tehlikeye atabilir, Debian Linux, Debian projesi sizi tehlikeye atabilir.

Gerçekçi olarak daha iyi bir soru, “istedikleri gibi mi?”?

12 Haziran 2016’da 18:52

Rory McCune Rory McCune

61.7K 14 14 Altın Rozetler 140 140 Gümüş Rozetler 221 221 Bronz Rozetler

Teknik olarak önemsiz olsa da, Microsoft’un müşterilerinin bilgisayarlarına Truva atları yüklemesi konusunda hiç endişelenmiyorum. Eğer böyle bir dava halka açık hale gelirse, insanlar diğer işletim sistemlerine geçeceği için Microsoft’un işine muazzam bir darbe olurdu. Kolluk kuvvetlerinin kullanımı için bir arka kapı veya Bitlocker’da bir zayıflık yaratmak, bence çok daha güvenilir bir tehdit.

5 Mayıs 2017, 12:07

Microsoft’a güvenmiyorsanız, Windows kullanmayın. Bitlocker kullanmak sizi Microsoft’un tanıtmış olabileceği arka planlara karşı daha savunmasız hale getirmez. Kriptografik yazılım aslında bir arka kapı koymak için en iyi yer değil: oldukça dar bir işe sahip, bir hata ayıklayıcı çalışan birinden ne yaptığını güvenilir bir şekilde gizlemek imkansız olurdu ve depoladığı bilgileri çıkarmak oldukça hantal olurdu. Elbette, Bitlocker iddia ettiğinden daha zayıf şifreleme kullanabilir, ancak verilerinizi isteyen birinin en azından şifre metnini elde etmek için makinenize erişmesi gerekir.

Microsoft bir arka kapı dikmek istiyorsa, Windows çekirdeğine kolayca bir tane koyabilirler. Çekirdeğin ne yaptığını bilmek zor: pencerelerde çalışan bir hata ayıklayıcıya güvenemezsiniz, sanal bir makinede çalıştırmanız gerekir – ve gizli bir arka kapı farklı çalışabilir veya sanal bir makinede kendini devre dışı bırakabilir (bir çok kötü yazılım, bir VM’de çalıştığını tespit ederse kendini devre dışı bırakır). Sistem sürekli olarak bilgi verirse, çekirdek tarafından yapsa bile, ağ ekipmanı tarafından tespit edilebilir. Ancak çekirdeğin, yalnızca belirli bir sinyal aldığında pespiltrasyona başlamasını sağlayan bir arka kapıya sahipse, bunu bulmak neredeyse imkansızdır.

Başka bir şekilde söylemek gerekirse, “Bitlocker güvenilir mi?” yanlış soru. Doğru soru “Bitlocker’ın güvenilir tabanı güvenilir mi?”, Ve Bitlocker’ın güvenilir tabanı, pencerelerin büyük bir bölümünü içerir. Bitlocker’ı söylemek hiç mantıklı değil. (Belki de bitlocker’dan şüphelenmek “Onlar” Yapmanızı istiyorum, böylece verilerinizi korumazsınız ve böylece “onların” iş daha kolay!)

Bitlocker Arka Kapı – Yalnızca TPM: Çalınan dizüstü bilgisayardan şirket ağına kadar

Bitlocker Drive Şifrelemesi, işletim sistemi ile entegre olan ve veri hırsızlığı veya kayıp, çalınan veya uygunsuz bir şekilde hizmet dışı bırakılan bilgisayarlardan maruz kalma tehditlerini ele alan bir veri koruma özelliğidir. Kayıp veya çalınan bir bilgisayardaki veriler, ya bir yazılım saldırısı aracı çalıştırarak veya bilgisayarı aktararak yetkisiz erişime karşı savunmasızdır’farklı bir bilgisayara sabit disk. Bitlocker, dosya ve sistem korumalarını geliştirerek yetkisiz veri erişimini azaltmaya yardımcı olur. Bitlocker ayrıca, Bitlocker korumalı bilgisayarlar hizmetten çıkarıldığında veya geri dönüştürüldüğünde verilerin erişilemez hale getirilmesine yardımcı olur. Bir MAC cihazında FileVault Disk Şifrelemesinin Nasıl Etkinleştirileceği ve Bitlocker Drive Şifreleme Mimarisi ve Uygulama Senaryoları. Görmek isteyebilirsiniz “PBA ile Tam Disk Şifrelemesi hakkında bilgi / PBA, UEFI, Güvenli Önyükleme, BIOS, Dosya ve Dizin Şifrelemesi ve Konteyner Şifrelemesi”, ve Windows 10 ve Sanal Makinelerde Bitlocker Drive Şifrelemesi nasıl etkinleştirilir veya devre dışı bırakılır.

TPM-OnlY Modu bilgisayarı kullanır’Herhangi bir pim kimlik doğrulaması olmadan S TPM Güvenlik Donanımı. Bu, kullanıcının Windows ön çekim ortamında bir PIN için istenmeden bilgisayarı başlatabileceği anlamına gelirken, TPM+PIN Mod bilgisayarı kullanır’S TPM güvenlik donanımı ve kimlik doğrulama olarak bir pim. Kullanıcılar, bilgisayar her başladığında Windows Ön-Boot ortamına bu PIN’i girmelidir. TPM+PIN, hazırlanan bir TPM gerektirir ve sistemin GPO ayarları TPM+pim moduna izin vermelidir.

Bu, bir saldırganın kuruluşa erişip erişemeyeceğini belirlemek için Dolos Grubu Güvenlik Uzmanları tarafından yapılan son araştırmalardır’çalıntı bir cihazdan s ağı ve ayrıca yanal ağ hareketi gerçekleştirin. Bu kuruluş için standart güvenlik yığını ile önceden yapılandırılmış bir Lenovo dizüstü bilgisayarı verildi. Dizüstü bilgisayar hakkında önceden bilgi, test kimlik bilgileri, yapılandırma detayları vb. % 100 Blackbox testi olduğunu belirttiler. Cihazı ele geçirdikten sonra, doğrudan işe yöneldiler ve dizüstü bilgisayarın (BIOS ayarları, normal önyükleme işlemi, donanım detayları, vb.) Biraz keşif yaptılar ve birçok yaygın saldırıyı reddederek en iyi uygulamaların takip edildiğini belirtti. Örneğin:

- Intel çünkü PCileECH/DMA saldırıları engellendi’S VT-D Bios ayarı etkinleştirildi.

- Tüm BIOS ayarları bir şifre ile kilitlendi.

- USB veya CD’den önyüklemeyi önlemek için BIOS önyükleme sırası kilitlendi.

- SecureBoot tamamen etkinleştirildi ve imzalanmamış herhangi bir işletim sistemini önledi.

- Kon-Boot Auth Bypass tam disk şifrelemesi nedeniyle işe yaramadı.

- LAN Turtle ve USB Ethernet Adaptörleri aracılığıyla diğer yanıtlayıcı saldırıları hiçbir şey kullanılmaz geri dönmedi.

- SSD, Microsoft kullanılarak tam disk şifrelenmiş (FDE) idi’S Bitlocker, Güvenilir Platform Modülü (TPM) aracılığıyla sabitlendi

Başka hiçbir şey çalışmadan, TPM’ye bir göz atmak zorunda kaldılar ve keşiften dizüstü bilgisayarın doğrudan Windows 10 giriş ekranına bot ettiğini fark ettiler. Bu sadece bir TPM uygulamasıdır.

Bu, Bitlocker şifrelemesi ile birleştiğinde, sürücü şifre çözme tuşunun yalnızca TPM’den çekildiği anlamına gelir, kullanıcı tarafından sağlanan pim veya şifre gerekmez, bu da bitLocker için varsayılan olan. Yalnızca TPM kullanmanın avantajı, ikinci bir faktörün (pin + şifre) kullanımını ortadan kaldırır, böylece kullanıcıları cihazlarının şifrelenmesi için kullanmaya ikna eder. Grup ilkesi aracılığıyla BitLocker Ön-Boot kimlik doğrulamasını nasıl etkinleştireceğinizi görmek isteyebilirsiniz.

Bunu söylediler Parola veya PIN gibi ek güvenliklerin tanıtılması Bu saldırıyı engellerdi.

– Bu, TPM + PIN veya TPM’yi bir şifre ile kullanmanızı önerirler. Bu, bir PIN ile hemen hemen tüm saldırı biçimlerini ortadan kaldırdığınız anlamına gelir ve cihazınız her açıldığında, cihazınız anahtarı TPM’den almayacaktır. Sürücünün kilidini açmak için ek bir pim gerekir, bu nedenle pim olmadan bu kılavuzda açıklandığı gibi pencereleri bile önyükleyemezsiniz. Ama o’Bazı kullanıcıların rahatsız edici bulabileceği başka bir kimlik doğrulama katmanı.

Ön logon ile VPN kullananlar için, cihaza erişim kazandıktan sonra, erişim gerektirmeden, bu ağ içinde çok fazla yanal harekete yol açabilir.

Özet: TPM çok güvenli ve ona saldırı neredeyse imkansız. Kusur Is Bitlocker, TPM 2’nin şifreli iletişim özelliklerini kullanmaz.0 Standart, yani TPM’den çıkan veri, Windows için şifre çözme anahtarı da dahil olmak üzere düz metin halinde çıkıyor. Bir saldırgan bu anahtarı yakalarsa, sürücüyü şifresini çözebilmeli, VPN istemci yapılandırmasına erişebilmeli ve belki de dahili ağa erişebilmelidir.

Bu sabitlenene kadar, TPM + PIN veya şifre kullanmanızı tavsiye edeceğim. Bu kılavuz, Bitlocker Pin Bypass’ı yapılandırmaya yardımcı olacaktır: Windows’ta Ağ Kilidini Nasıl Yapılandırılır. Microsoft Bitlocker Yönetimi ve İzleme Aracı’nın nasıl dağıtılacağını öğrenmek isteyebilirsiniz.

Umarım bu blog gönderisini yararlı bulmuşsunuzdur. Herhangi bir sorunuz varsa, lütfen yorum oturumunda bana bildirin.