ESET’in güvenlik duvarı var mı?

Güvenlik duvarı koruması

Özet

Güvenlik duvarı, güvenilir ve güvenilmeyen ağlar arasında bekçi görevi gören yazılım veya donanım tabanlı bir sistemdir. Zararlı veya istenmeyen içerik ve iletişimi filtreler. Ağ güvenlik duvarları ve ana bilgisayar tabanlı güvenlik duvarları dahil olmak üzere farklı güvenlik duvarı türleri vardır. İlk ticari güvenlik duvarları 1980’lerin sonlarında geliştirildi ve teknoloji internetin büyümesiyle yaygınlaştı.

Anahtar noktaları

1. Ağ Güvenlik Duvarları: Bu güvenlik duvarları ağ donanımında çalışır ve birden çok cihaz veya alt ağ ile dahili sistemleri korur.

2. Ana Bilgisayar Tabanlı Güvenlik Duvarları: Bu güvenlik duvarları doğrudan kullanıcı makinelerinde çalışır ve kişiselleştirilmiş filtreleme kuralları sağlar.

3. Temel işlevsellik: Çoğu işletim sisteminin kendi dahili ana bilgisayar tabanlı güvenlik duvarları vardır, ancak genellikle sadece temel işlevsellik sunarlar.

4. Güvenlik duvarlarının evrimi: Birinci nesil güvenlik duvarları, paket filtreleri, ikinci nesil güvenlik duvarları tanıtılan bağlantı durumu filtreleme ve OSI modelinin tüm katmanlarında filtrelenmiş üçüncü nesil güvenlik duvarları.

5. Yeni nesil güvenlik duvarları: Bu modern güvenlik duvarları, önceki yaklaşımları içeriğin daha derin incelemesiyle birleştirir ve genellikle VPN, IPS/IDS ve web filtresi gibi ek güvenlik sistemlerini içerir.

6. ESET Güvenlik Duvarı: ESET, Güvenlik Suite’in bir parçası olarak, izinsiz giriş önleme ve algılama sistemleri ve web filtresi gibi ek özellikler içeren bir güvenlik duvarı sunmaktadır.

Soru

1. Güvenlik duvarı nedir?

Güvenlik duvarı, güvenilir ve güvenilmeyen ağlar arasında bir bekçi görevi gören, zararlı veya istenmeyen içerik ve iletişimi filtreleyen bir yazılım veya donanım tabanlı sistemdir.

2. Farklı güvenlik duvarı türleri nelerdir?

Farklı güvenlik duvarı türleri ağ güvenlik duvarları ve ana bilgisayar tabanlı güvenlik duvarları içerir.

3. Ağ Güvenlik Duvarları Ne Yapar?

Ağ Güvenlik Duvarları Dahili Sistemleri Birden Çok Aracı veya Alt Net İşleri ile Koruyun. Ağ donanımında çalışırlar ve herhangi bir boyuttaki işletmelere uyacak şekilde kolayca ölçeklendirilebilirler.

4. Ana bilgisayar tabanlı güvenlik duvarları ne yapar??

Ana bilgisayar tabanlı güvenlik duvarları doğrudan kullanıcı makinelerinde çalışır ve daha kişiselleştirilmiş filtreleme kuralları sağlar.

5. Yerleşik ana bilgisayar tabanlı güvenlik duvarlarının bazı sınırlamaları nelerdir??

İşletim sistemlerinde yerleşik ana bilgisayar tabanlı güvenlik duvarları sadece temel işlevsellik sunma eğilimindedir ve potansiyel saldırganlar tarafından iyi bilinir ve araştırılabilir.

6. İlk ticari güvenlik duvarları ne zaman gelişti?

İlk ticari güvenlik duvarları 1980’lerin sonunda Digital Equipment Corporation (DEC) tarafından geliştirildi.

7. İkinci nesil güvenlik duvarları nasıl çalışır?

Durumlu güvenlik duvarları olarak bilinen ikinci nesil güvenlik duvarları, bağlantı durumuna göre trafiği filtreleyerek, bir paketin yeni bir bağlantının veya mevcut bir bağlantının bir parçası olup olmadığını belirlemelerini sağlar.

8. Üçüncü nesil güvenlik duvarı nedir?

Üçüncü nesil güvenlik duvarları, uygulama katmanı dahil olmak üzere OSI modelinin tüm katmanlarında bilgileri filtreleyerek, uygulamaları ve popüler protokolleri tanımalarına izin verir. İzin verilen bir bağlantı noktası veya bir protokolün kötüye kullanılması yoluyla güvenlik duvarını atlatmaya çalışan saldırıları tespit edebilirler.

9. Yeni nesil güvenlik duvarları nelerdir?

Yeni nesil güvenlik duvarları, önceki yaklaşımları filtrelenmiş içeriğin ve VPN, IPS/IDS ve web-filtreleme gibi ek güvenlik sistemlerinin daha derin bir şekilde incelenmesi ile birleştirir.

10. ESET güvenlik duvarı ne sunuyor?

ESET güvenlik duvarı güvenlik paketlerinin bir parçasıdır ve saldırı önleme ve algılama sistemleri ve web filtresi gibi özellikler içerir.

11. WikiLeaks’e belge göndermek için TOR kullanmanın alternatifleri var mı??

Evet, WikiLeaks, TOR kullanılamaması durumunda teslim için alternatif yöntemler sağlar. Daha fazla bilgi için onlarla iletişime geçin.

12. Ağ güvenliğinde bir güvenlik duvarının temel işlevleri nelerdir??

Ağ güvenliğindeki bir güvenlik duvarı, güvenilir ve güvenilmeyen ağlar arasında bir kapı bekçisi görevi görür, zararlı veya potansiyel olarak istenmeyen içerik ve iletişimi filtreler ve iç sistemleri tehditlerden korur.

13. Güvenlik duvarları zamanla nasıl gelişti?

Güvenlik duvarları, birinci nesil paket filtrelerinden ikinci nesil durumlu güvenlik duvarlarına ve daha sonra OSI modelinin tüm katmanlarında bilgiyi filtreleyen üçüncü nesil güvenlik duvarlarına dönüştü. Genellikle yeni nesil güvenlik duvarları olarak adlandırılan modern güvenlik duvarları, önceki yaklaşımları daha derin içerik denetimi ve ek güvenlik sistemleriyle birleştirin.

14. Modern güvenlik duvarlarına sıklıkla dahil edilen bazı ek güvenlik sistemleri nelerdir??

Modern güvenlik duvarları genellikle sanal özel ağlar (VPN), saldırı önleme ve algılama sistemleri (IPS/ID’ler), kimlik yönetimi, uygulama kontrolü ve web filtresi gibi ek güvenlik sistemlerine sahiptir.

15. Ana bilgisayar tabanlı bir güvenlik duvarı kullanmanın avantajları nelerdir??

Ana bilgisayar tabanlı bir güvenlik duvarı, doğrudan kullanıcı makinelerinde kişiselleştirilmiş filtreleme kuralları sağlar, ağ trafiği üzerinde daha spesifik kontrol sağlar ve potansiyel olarak yetkisiz erişimi önler.

Güvenlik duvarı koruması

Tor’u kullanamıyorsanız veya gönderiminiz çok büyükse veya belirli gereksinimleriniz varsa, WikiLeaks birkaç alternatif yöntem sağlar. Nasıl ilerleyeceğini tartışmak için bize ulaşın.

WikiLeaks’e belgeleri gönderin

WikiLeaks, sansürlenmiş veya başka bir şekilde bastırılan siyasi veya tarihsel öneme sahip belgeleri yayınlar. Stratejik küresel yayıncılık ve büyük arşivlerde uzmanlaşıyoruz.

Belgelerinizi anonim olarak WikiLeaks editörlerine yükleyebileceğiniz güvenli sitemizin adresi aşağıdadır. Bu gönderim sistemine yalnızca TOR aracılığıyla erişebilirsiniz. (Daha fazla bilgi için TOR sekmemize bakın.) Ayrıca, göndermeden önce kaynaklar için ipuçlarımızı okumanızı tavsiye ediyoruz.

http: // ibfckmpsmylhbfovflajicjgldsqpc75k5w454irzwlh7qifgglncbad.soğan

Tor’u kullanamıyorsanız veya gönderiminiz çok büyükse veya belirli gereksinimleriniz varsa, WikiLeaks birkaç alternatif yöntem sağlar. Nasıl ilerleyeceğini tartışmak için bize ulaşın.

Güvenlik duvarı koruması

Benzer şekilde, ağ güvenliğinde bir güvenlik duvarı bir yazılım veya donanım tabanlı Güvenilir ve güvenilmeyen ağlar veya parçaları arasında kapı bekçisi olarak çalışan sistem. Bunu zararlı veya potansiyel olarak istenmeyen içerik ve iletişimi filtreleyerek elde eder.

Devamını oku

- Ağ Güvenlik Duvarları Genellikle bu işlevi, birkaç cihaz veya alt ağ oluşturan dahili sistemler için yerine getirin. Bu tür güvenlik duvarı ağ donanımında çalışır ve herhangi bir boyuttaki işletmelere uyacak şekilde kolayca ölçeklendirilebilir.

- Ana bilgisayar tabanlı güvenlik duvarları Doğrudan kullanıcı makinelerinde (veya uç noktalarda) çalıştırın ve bu nedenle çok daha kişiselleştirilmiş filtreleme kuralları sunabilir.

Çoğu işletim sistemi, kendi dahili ana bilgisayar tabanlı güvenlik duvarlarını sağlar. Bununla birlikte, bunlar sadece temel işlevselliği içerme eğilimindedir ve oldukları gibi yaygın olarak, muhtemelen potansiyel saldırganlar tarafından iyice araştırılmıştır.

Bilgisayar ağları için tasarlanan ilk ticari güvenlik duvarları 1980’lerin sonlarında Digital Equipment Corporation (DEC) tarafından geliştirilmiştir. Teknoloji, küresel internetin hızlı büyümesi nedeniyle önümüzdeki on yıl içinde ön plana çıktı ve yaygınlaştı.

Kelimeyi yayın ve çevrimiçi paylaşın

Güvenlik duvarları nasıl çalışır?

Her biri trafik filtrelemesine farklı bir yaklaşım kullanan birden fazla güvenlik duvarı türü vardır. Birinci nesil güvenlik duvarları olarak çalıştı paket filtreler, Paketin orijinal kaynağı ve hedefi, kullanılan bağlantı noktası veya protokol gibi temel bilgilerin önceden tanımlanmış bir kural listesine göre karşılaştırılması.

İkinci nesil sözde Durgun Güvenlik Duvarları, filtre kurulumuna başka bir parametre ekledi, yani bağlantı durumu. Bu bilgilere dayanarak, teknoloji paketin bağlantıyı başlatıp başlatmadığını, mevcut bir bağlantının parçası olup olmadığını veya bulunmadığını belirleyebilir’hiç dahil olmak.

Üçüncü nesil güvenlik duvarları, OSI modelinin tüm katmanlarında bilgileri filtrelemek için üretildi – uygulama katmanı -Uygulamaları ve Dosya Aktarım Protokolü (FTP) ve Hipermetin Aktarım Protokolü (HTTP) gibi yaygın olarak kullanılan protokollerin bazılarını tanımalarına ve anlamalarına olanak tanır. Bu bilgilere dayanarak, güvenlik duvarı, izin verilen bir bağlantı noktası veya bir protokolün kötüye kullanılması yoluyla atlatmaya çalışan saldırıları tespit edebilir.

En son güvenlik duvarları hala üçüncü nesile aittir, ancak genellikle “gelecek nesil” (veya NGFW). Daha önce kullanılan tüm yaklaşımları, filtrelenmiş içeriğin daha derin incelemesiyle birleştirirler, e.G. Potansiyel olarak zararlı trafiği tanımlamak için bir algılama veritabanıyla eşleştirme.

Bu modern güvenlik duvarları genellikle sanal özel ağlar (VPN), saldırı önleme ve algılama sistemleri (IPS/ID’ler), kimlik yönetimi, uygulama kontrolü ve web filtresi gibi ek güvenlik sistemleri ile birlikte gelir.

Üçüncü nesil güvenlik duvarları, OSI modelinin tüm katmanlarında bilgileri filtrelemek için üretildi – uygulama katmanı -Uygulamaları ve Dosya Aktarım Protokolü (FTP) ve Hipermetin Aktarım Protokolü (HTTP) gibi yaygın olarak kullanılan protokollerin bazılarını tanımalarına ve anlamalarına olanak tanır. Bu bilgilere dayanarak, güvenlik duvarı, izin verilen bir bağlantı noktası veya bir protokolün kötüye kullanılması yoluyla atlatmaya çalışan saldırıları tespit edebilir.

En son güvenlik duvarları hala üçüncü nesile aittir, ancak genellikle “gelecek nesil” (veya NGFW). Daha önce kullanılan tüm yaklaşımları, filtrelenmiş içeriğin daha derin incelemesiyle birleştirirler, e.G. Potansiyel olarak zararlı trafiği tanımlamak için bir algılama veritabanıyla eşleştirme.

Devamını oku

Bu modern güvenlik duvarları genellikle sanal özel ağlar (VPN), saldırı önleme ve algılama sistemleri (IPS/ID’ler), kimlik yönetimi, uygulama kontrolü ve web filtresi gibi ek güvenlik sistemleri ile birlikte gelir.

ESET’in güvenlik duvarı var mı?

О э э с сне

М з з рарегистрировали подозрительный тик, исходящий из Вашей сий. С п с о ы ы с п п с xм ы с с ы xм ы ы с с о x ыи с с ои от от от оз пе пе от от оз он оны от оны онныы онныы онн вы, а н, а нбн Вы,. Поч yatırıl?

Эта страница отображается в тех случаях, когда автоматическими системами Google регистрируются исходящие из вашей сети запросы, которые нарушают Условия использования. Сраница перестанет отображаться после того, как эи запросы прекратяттся. До эого момента дл Ekim ил исползования служб Google нобходим çar.

Источником запросов может служить вредоносное ПО, подключаемые модули браузера или скрипт, настроенный на автоматических рассылку запросов. Если вы используете общий доступ в Интернет, проблема может быть с компьютером с таким же IP-адресом, как у вас. Обратитесь к своемtern. Подробнее.

Проверка по со может luV пе появляться, ео е Вводия, оожо Вы воде сн ыыыые ае iri ае ае iri ае ае iri пе ае iri ае ае iri пе ае iri пе ае iri пе ае iri пе ае ае ае ае iri пе аотототыыыыыыыыыыыететет ]p anauma аете keluma емами, или же водите запросы очень часто.

ESET güvenlik duvarına bir istisna eklemek

ESET güvenlik duvarına bir istisna eklemek için şu adımları izleyin:

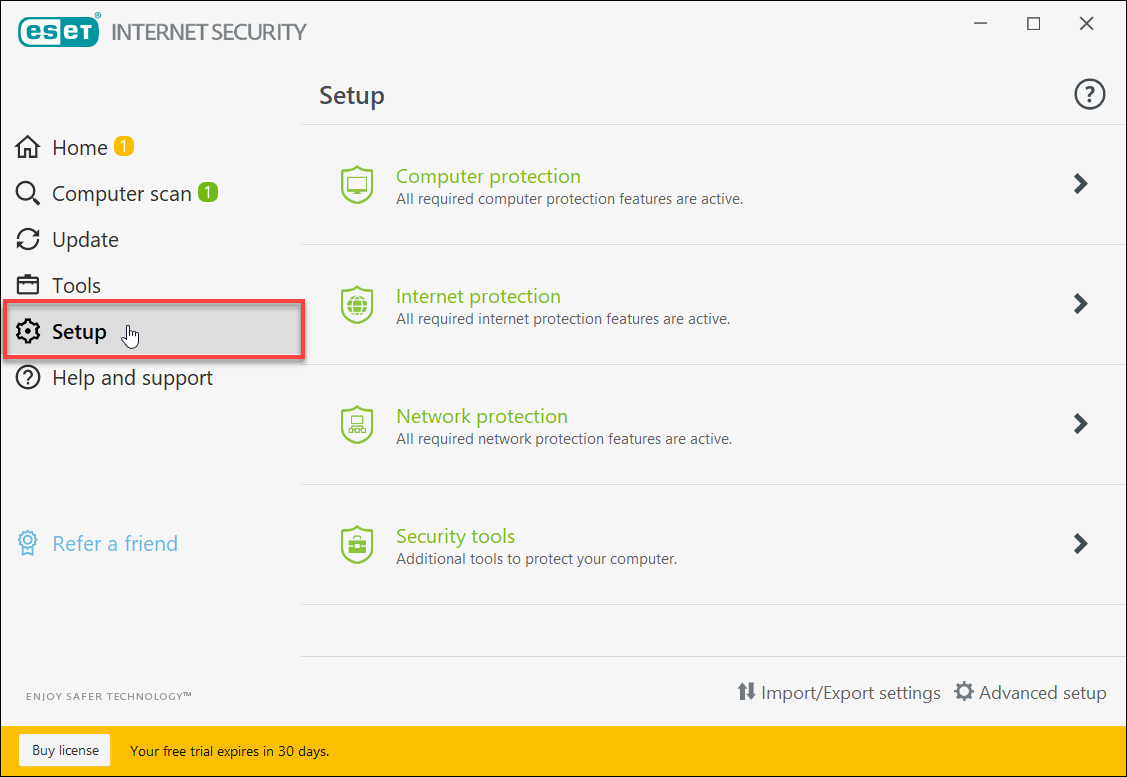

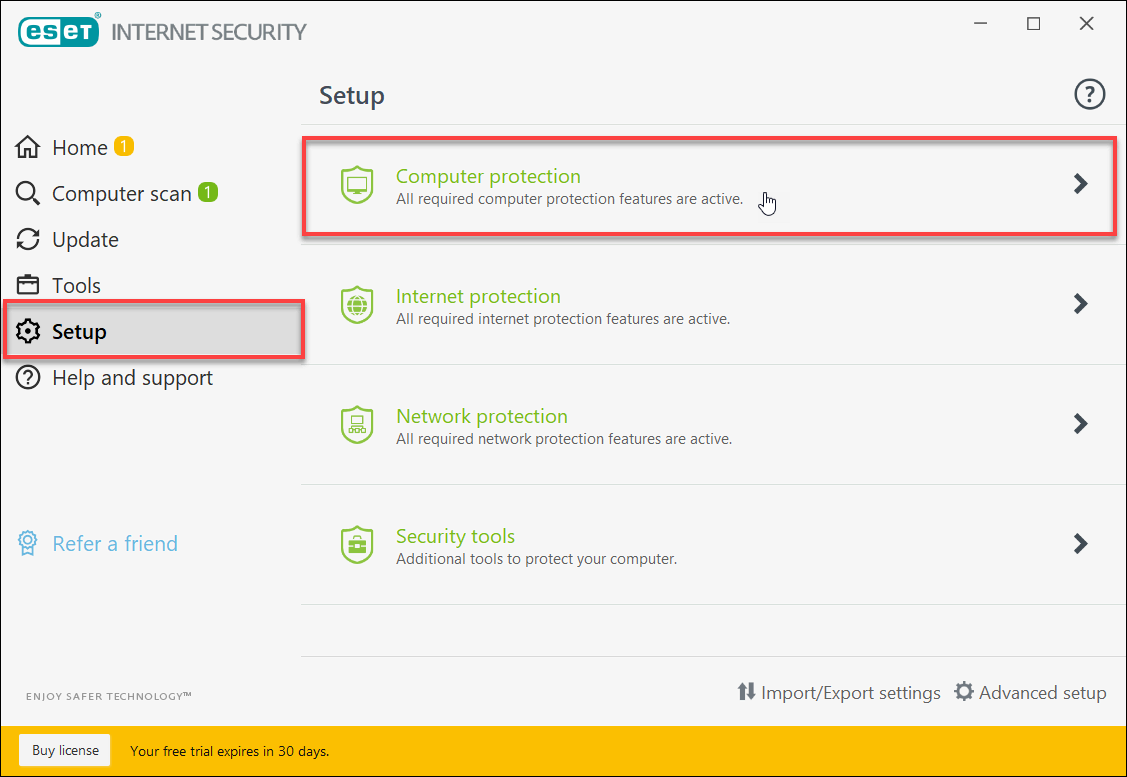

- Ana’yı aç ESET İnternet Güvenliği Pencere ve tıklayın Kurmak.

- Görüntülenen Kurmak Bağlam menüsü, seçin Bilgisayar koruması.

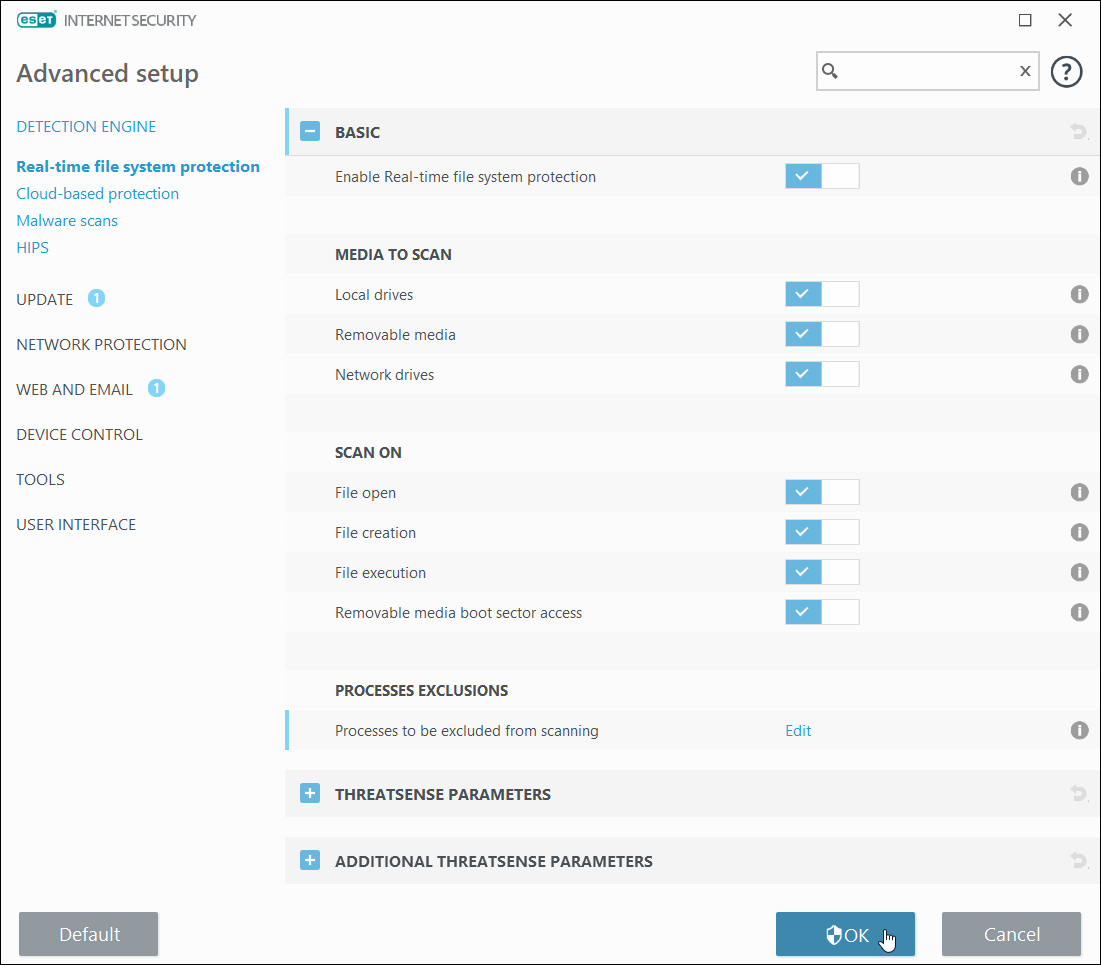

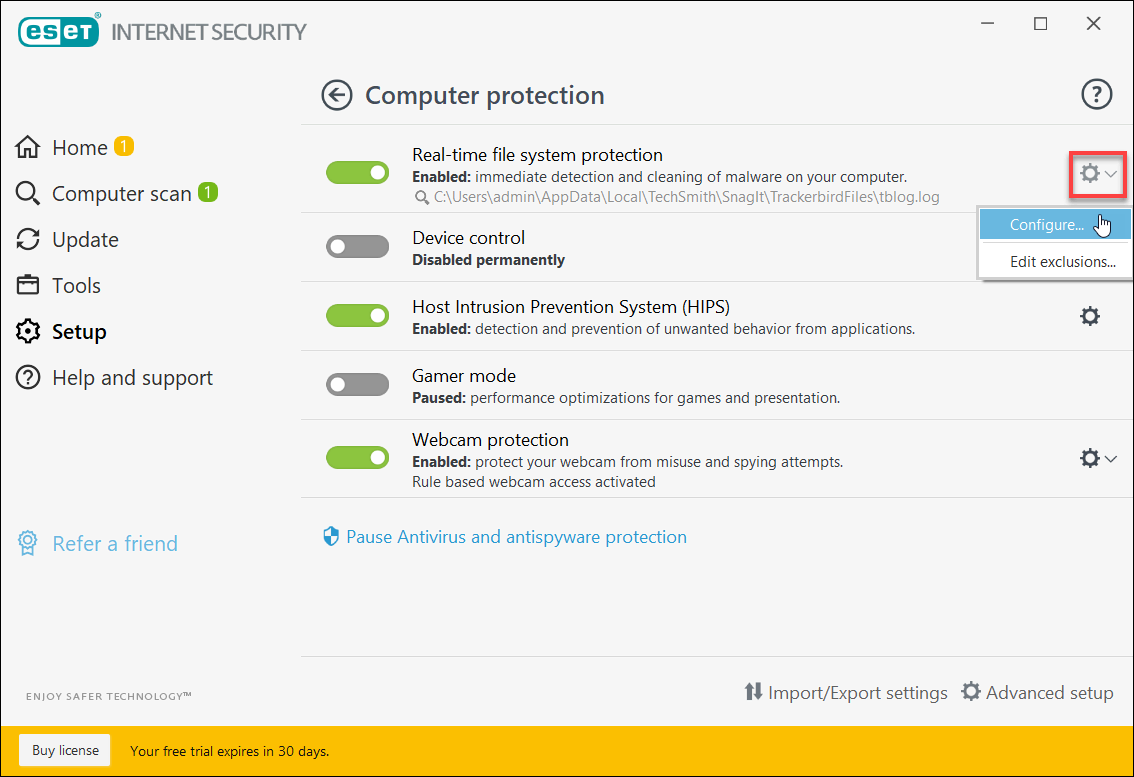

- Şimdi Gerçek Zamanlı Dosya Sistemi Koruması Açma/Kapama seçeneği, tıklayın Ayarlar açılır simge ve ardından seçin Yapılandır… Aşağıda gösterildiği gibi:

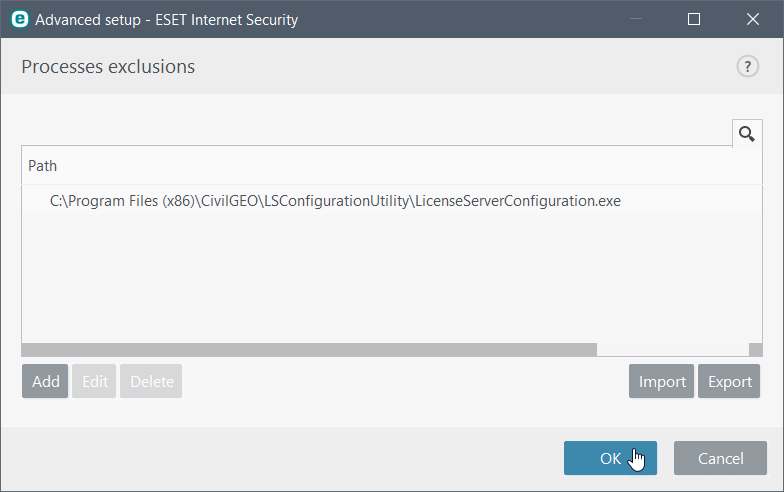

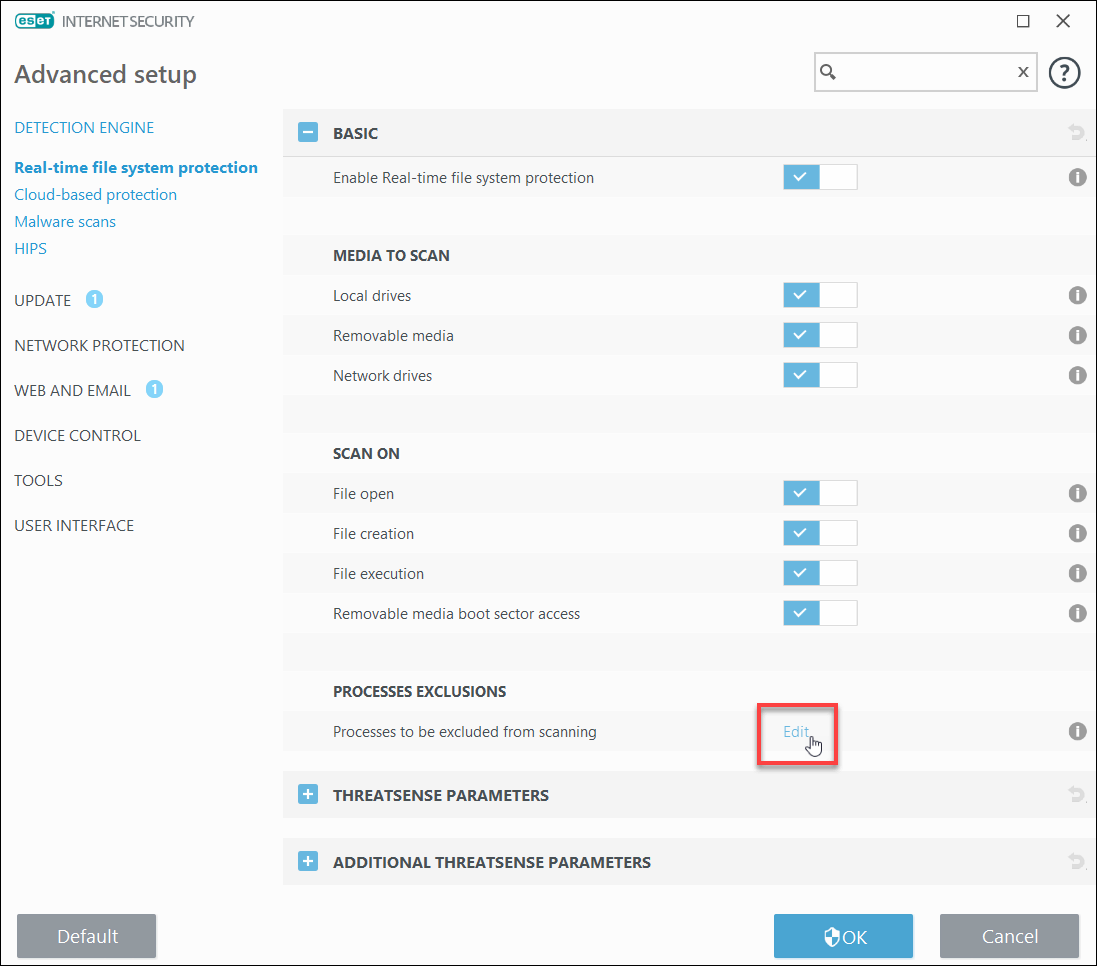

- Görüntülenen Gelişmiş kurulum iletişim kutusu, tıklayın [Düzenlemek] ki Süreçler hariç tutma altındaki bölüm TEMEL sekme.

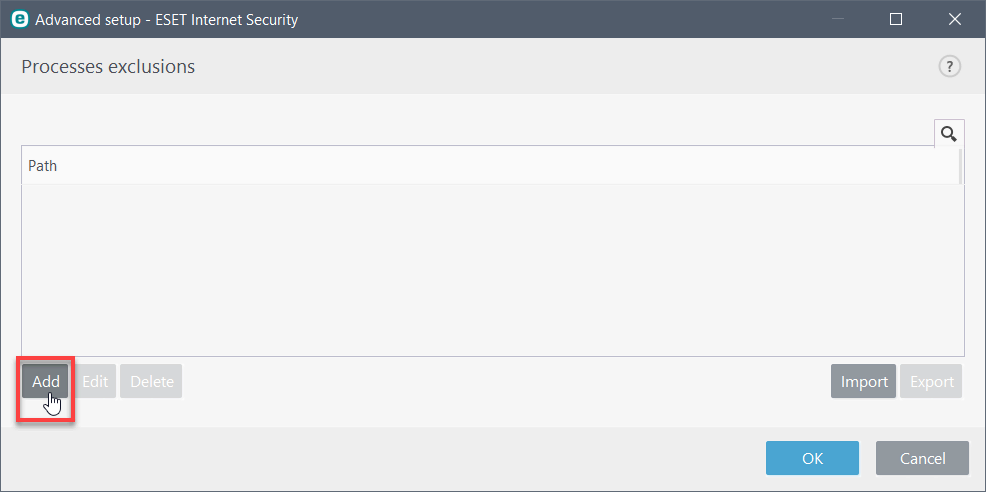

- Şimdi, [Eklemek] düğme.

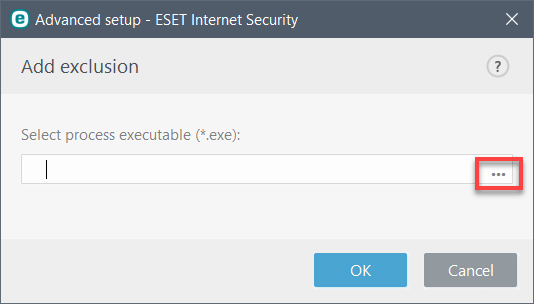

- Tıklamak […] (*.exe) dosya.

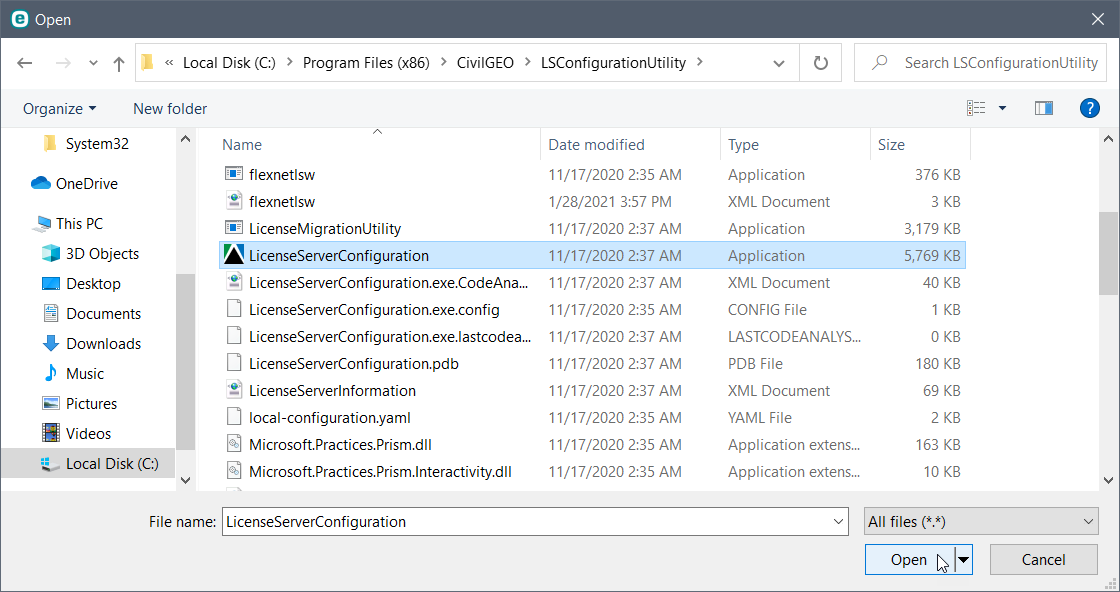

- Şimdi göz atın C Bilgisayarınızın sürümü için Lsconfigurationutity Yolu kullanan klasör: C: \ Program Dosyaları (X86) \ VICYGEO \ LSConfigurationUtity.

- Ondan Lsconfigurationutity klasör, seçin LicenseServerConfiguration uygulama dosyası ve tıklayın [Açık] düğme.

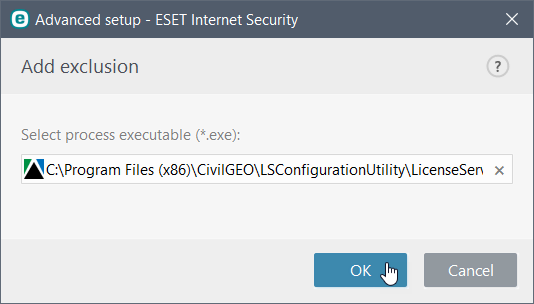

- Tıklamak [TAMAM] eklemek için düğme LicenseServerConfiguration istisna olarak uygulama dosyası.

- Sonra tıklayın [TAMAM] eklemek için düğme LicenseServerConfiguration Görüntülenen dosyada dosya Süreçler hariç tutma liste.

- Şimdi tıklayın [TAMAM] Değişiklikleri kaydetmek için düğme.

Bu makale güvenlik duvarı yapılandırma sorunlarınızı çözmelidir. Hala sorun yaşıyorsanız, teknik destek ekibimizle iletişime geçin. Size daha fazla yardımcı olmaktan memnuniyet duyacaklar.