HTTPS paket koklamasını önler mi?

Ev ağınızı paket koklayıcılardan nasıl koruyabilirsiniz

Burada önemli ve görünüşte kırılmış ikinci kısım, burada: tarayıcınızda oturuyorsunuz ve tarayıcınızın proxy’ye bağlandığına şaşırırken, Facebook’a bağlanmasını bekliyorsunuz. Teknik olarak, proxy HTTPS trafiğini koklamıyor, aktarıyor.

Özet

– HTTPS ve SSL istekleri Charles gibi SSL vekilleri tarafından koklanabilir.

– Charles, sertifikasını tarayıcıya yükleyerek SSL bağlantılarını kesmesine izin veriyor.

– Kullanıcının çalışması için durdurucu vekalete güvenmesi gerekiyor.

– SSL, bağlantının gizliliğini, bütünlüğünü ve doğrulanmasını sağlar.

– Proxy tarafından sunulan sertifikanın tarayıcı tarafından güvenilmesi gerekiyor.

Anahtar noktaları

1. Charles gibi SSL vekilleri https trafiğini engelleyebilir. Charles, sertifikasını tarayıcıya yükleyerek SSL bağlantılarını kesmesini ve aktarmasını sağlayan. Ancak, kullanıcının çalışması için proxy’ye güvenmesi gerekiyor.

2. SSL şifrelemesi, bağlantının gizliliğini ve bütünlüğünü sağlar. HTTPS ve SSL, istemci ve sunucu arasındaki istek ve yanıtları şifrelemek için tasarlanmıştır. Amaç, hassas bilgilere yetkisiz erişimi önlemektir.

3. SSL doğrulaması sertifikalara dayanır. Sunucu, kimliğini doğrulayan bir sertifika sunar. Tarayıcı, sertifikanın güvenilir bir Sertifika Otoritesi (CA) veya kullanıcı tarafından manuel kabul yoluyla güvenilir olup olmadığını kontrol eder.

4. Proxy’ye güvenmek SSL’nin güvenliğini tehlikeye atar. Kullanıcı proxy’nin sertifikasını yüklediğinde veya SSL uyarılarını atladığında, esasen tarayıcıya proxy’ye güvenmesini söyler. Bu, proxy’nin HTTPS trafiğini kesmesine ve aktarmasına izin verir.

5. Koklamaya karşı korumak dikkatli ve farkındalık gerektirir. Kullanıcılar yalnızca SSL uyarılarını atlarken açıkça yükledikleri vekillere güvenmeli ve dikkatli olmalıdır. Güvenilir CAS listesini düzenli olarak kontrol etmek ve potansiyel güvenlik risklerinin farkında olmak çok önemlidir.

6. Daha fazla bilgi için önerilen ek okuma:

- Bir SSL uyarı mesajını tıklamak ne zaman güvenlidir??

- Yerleşik bir SSL bağlantısı, bir satırın gerçekten güvenli olduğu anlamına mı geliyor??

- SSL Get ve Post ile

- Bir web sitesine doğrudan SSL bağlantısının olduğunu nasıl kontrol ederim?

- HTTPS, bir proxy sunucusu tarafından ortadaki insan saldırılarını önler mi??

- Bir HTTPS bağlantısını gözlemleyen insanların nasıl şifresini çözeceğini bilmemesi nasıl mümkün olabilir??

- Son kullanıcılar, ağ zaten yetkili bir SSL Proxy’ye sahip olduğunda SSL sahtekarında kötü niyetli girişimleri nasıl tespit edebilir??

Sorular ve cevaplar

1. HTTPS istekleri koklanabilir mi?

Evet, Charles gibi SSL vekilleri, kullanıcı vekili güveniyorsa ve sertifikasını yüklerse HTTPS isteklerini kesebilir ve koklayabilir.

2. HTTPS ve SSL’nin amacı nedir?

HTTPS ve SSL, istemci ve sunucu arasındaki istek ve yanıtları şifrelemek için kullanılır, bu da gizlilik ve bütünlüğü sağlar.

3. Charles gibi bir SSL proxy nasıl çalışır??

Charles gibi bir SSL proxy, sertifikasını tarayıcıya yükler ve SSL bağlantılarını kesmesine ve aktarmasına izin verir.

4. Tarayıcı amaçlanan web sitesi yerine bir proxy’ye bağlandığında ne olur?

Kullanıcı proxy’nin sertifikasını yüklediği veya SSL uyarılarını atladığı için tarayıcı proxy’ye bağlanır, proxy’ye güvenerek.

5. SİSTEMLERİN SSL doğrulamasındaki rolü nedir?

Sertifikalar sunucunun kimliğini doğrular. Tarayıcı, sertifikanın güvenilir bir CA veya kullanıcı tarafından manuel kabul yoluyla güvenilir olup olmadığını kontrol eder.

6. Kullanıcılar ev ağlarını paket koklalarından nasıl koruyabilir??

Verileri şifrelemek için bir VPN kullanmak, paket kokusunun hassas bilgileri ele geçirmesini önlemenin bir yoludur.

7. Paket koklamasını önlemek için önerilen bazı VPN’ler nelerdir??

NordVPN, geniş sunucu ağı ve uygun fiyatlandırma için popüler bir seçimdir.

8. Çevrimiçi etkinlikleri izlemek için paket koklayanlar kullanılabilir mi??

Evet, paket kokusu, kötü amaçlı kullanıcılar tarafından bir ağ üzerinden iletilen verileri izlemek ve yakalamak için kullanılabilir.

9. Bir VPN ile verileri şifrelemek paket koklamaya karşı nasıl korunur??

Bir VPN, kullanıcının cihazı ve VPN sunucusu arasındaki verileri şifreler, bu da paket kokuslarının bilgileri kesmesini ve anlamasını zorlaştırır.

10. Ev ağı güvenliğini artırmak için başka hangi önlemler alınabilir??

Diğer önlemler arasında yönlendirici ürün yazılımının düzenli olarak güncellenmesi, güçlü şifreler kullanma, ağ şifrelemesini etkinleştirme ve şüpheli bağlantılar ve indirmelere dikkat etmesi sayılabilir.

Ev ağınızı paket koklayıcılardan nasıl koruyabilirsiniz

Burada önemli ve görünüşte kırılmış ikinci kısım, burada: tarayıcınızda oturuyorsunuz ve tarayıcınızın proxy’ye bağlandığına şaşırırken, Facebook’a bağlanmasını bekliyorsunuz. Teknik olarak, proxy HTTPS trafiğini koklamıyor, aktarıyor.

Bir HTTPS / SSL talebini koklamak neden mümkündür??

HTTP istekleri ve güvenlik ve tüm bu iyi şeyler alanında yeniyim, ancak okuduğum kadarıyla, istek ve yanıtlarınız şifrelenmesini istiyorsanız, HTTPS ve SSL kullanın ve iyi olacaksınız. Önceki bir sorudaki biri bu uygulamaya bir bağlantı yayınladı http: // www.charlesproxy.com/ hangisi HTTPS isteklerini koklamanın ve isteği ve yanıtı düz metinde görmenin gerçekten mümkün olduğunu gösterir. Bunu Facebook ile denedim.com giriş, ve gerçekten kullanıcı adımı ve şifremi düz metinde görebildim. Oldu fazla kolay. Neler oluyor? Bunun HTTP’lerin tüm amacı olduğunu düşündüm – istek ve yanıtları şifrelemek?

103 7 7 Bronz Rozetler

1 Eylül 2012’de 12:58 sordu

611 1 1 Altın Rozeti 6 6 Gümüş Rozetler 3 3 Bronz Rozetler

Charles gibi SSL proxy sadece tarayıcı proxy ile işbirliği yaptığı için çalışıyor. Charles’ı yüklediğinizde, Charles sertifikasını tarayıcınıza yükler, bu da SSL bağlantısını kesmesini sağlar. Bir saldırganın sertifikasını yüklemek için kullanımı kamyonetmesi gerekir ve bu kullanıcının bilgisi olmadan yapılamaz. Başka bir deyişle, tarayıcınıza durdurucu vekalete güvenmesini söylediğiniz için, tam olarak söylediklerinizi yapar. Bu “kırma” SSL değil, daha ziyade tasarımla.

25 Şub 2015, 11:00

“Kullanıcıyı kandır” demek istiyorsun, “kullanımı kamyonla” değil, evet, yalan?

27 Haz 2015, 21:51

2 Cevaplar 2

Bu, SSL Proxying sayfalarında açıklanmaktadır, belki de yeterli açıklamalarla değil.

Bir proxy, tanım gereği, ortada bir adamdır: istemci proxy’ye bağlanır ve proxy sunucuya bağlanır.

SSL iki şey yapar:

- Yerleşik bağlantının gizliliğini ve bütünlüğünü sağlar.

- Kime bağladığınızı doğrulamayı gerçekleştirir.

Burada önemli ve görünüşte kırılmış ikinci kısım, burada: tarayıcınızda oturuyorsunuz ve tarayıcınızın proxy’ye bağlandığına şaşırırken, Facebook’a bağlanmasını bekliyorsunuz. Teknik olarak, proxy HTTPS trafiğini koklamıyor, aktarıyor.

Tarayıcınız Facebook’a bağlı olduğunu bilir, çünkü sitenin bir sertifikası vardır “Ben gerçekten www.Facebook.com ”. Genel anahtar kriptografisi, buraya girmeyeceğimle, yalnızca özel anahtar sahibinin bu sertifika ile geçerli bir bağlantı başlatabilmesini sağlar. Bu savaşın sadece yarısı: sadece sunucunun gerçekten www olduğu iddiası var.Facebook.com ve rastgele değil.com . Tarayıcınızın yaptığı, sertifikanın bir Sertifika Otoritesi tarafından doğrulandığını da kontrol etmektir. Tarayıcınız veya işletim sisteminiz, güvendiği sertifika yetkililerinin bir listesiyle birlikte gelir. Yine, genel anahtar kriptografisi, yalnızca CA’nın tarayıcınızın kabul edeceği sertifikalar yaymasını sağlar.

Proxy’ye bağlandığınızda, tarayıcınız “Ben gerçekten www.Facebook.com ”. Ancak bu sertifika, tarayıcınızın varsayılan olarak güvendiği bir CA tarafından imzalanmamıştır. Bu yüzden:

- Ya https: // www adresindeki konsantreyi görmek için tıkladığınız güvensiz bir HTTPS bağlantısı hakkında bir uyarı aldınız.Facebook.com/;

- Veya Proxy’nin sertifikasını imzalayan CA’yı eklediniz (“Charles’ın CA Sertifikası”) tarayıcınızın güvendiği CAS listesine göre.

Her iki durumda da, tarayıcınıza proxy’ye güvenmesini söylediniz. Yani öyle. Rastgele yabancılara güvenmeye başlarsanız bir SSL bağlantısı güvenli değildir.

Daha fazla bilgi için önerilen okuma:

- Bir SSL uyarı mesajını tıklamak ne zaman güvenlidir??

- Yerleşik bir SSL bağlantısı, bir satırın gerçekten güvenli olduğu anlamına mı geliyor?

- SSL Get ve Post ile

- Bir web sitesine doğrudan SSL bağlantısının olduğunu nasıl kontrol ederim?

- HTTPS, Proxy Server tarafından orta saldırılarda insanı önlüyor mu??

- Bir HTTPS bağlantısını gözlemleyen insanların nasıl şifresini çözeceğini bilmemesi nasıl mümkün olabilir??

- Son kullanıcılar, ağ zaten yetkili bir SSL Proxy’ye sahip olduğunda SSL sahtekarında kötü niyetli girişimleri nasıl tespit edebilir??

Ev ağınızı paket koklayıcılardan nasıl koruyabilirsiniz

Birinin sizi bir paket sniffer ile çevrimiçi olarak izlemesinden endişe duyuyor? Giymek’Tar, sizi güvende tutacak çözümlerimiz var! Özel verilerinizi çalmak isteyen kötü amaçlı kullanıcılar tarafından paket koklamasını nasıl önleyeceğinizi öğrenin.

Hızlı Genel Bakış

Eğer sen’Ağınızı paket koklalarından korumaya çalışarak, verilerinizi şifrelemek için bir VPN kullanabilirsiniz!

Paket koklamasını önlemek için en iyi VPN’ler

2 $.Ayda 99

Dünya çapında 5000+ sunucuya erişin

Akış için en iyi flashrowers

Ve eğer sen’VPN’nizi tüm cihazlarınızda ayarlamanın en kolay yolunu arayan bir flashrouder, bağlandığınız her şeyi koruyan bir VPN özellikli Wi-Fi ağı oluşturacaktır!.

ASUS RT-AX68U Merlin Flashrouter-Büyük evler için harika / 10-15 cihaz için mükemmel / mükemmel ASUS yönlendirici standart özellikleri / yanan hızlı Wi-Fi 6 (kablosuz eksen) hızları Yükseltilmiş VPN Kurulumu + Uygulama Seçenekleri SATIŞ ÜCRETİ: 329 $.99 $ 374.99 | ŞİMDİ AL

Paketler nedir?

İnterneti kullanırken, e -posta göndermek, banka hesaplarına erişmek veya hatta bir URL’ye yazmak olsun, gönderilen veriler parçalara ayrılır. Bu parçalar veya paketler, bilgisayarınızdan alıcı ucuna gönderilir, bu başka bir bilgisayar veya sunucu olabilir.

Bu paketler internet üzerinden varış noktalarına seyahat etmelidir, bu da paketleri paket kokusuna karşı savunmasız bırakabilir.

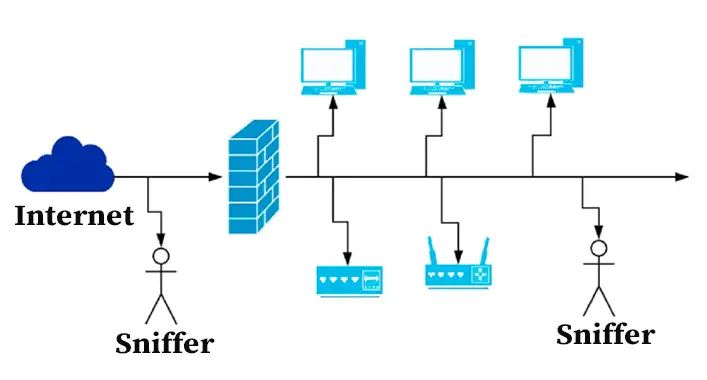

Paket sniffer nedir?

Bir paket veya protokol analizörü olarak da bilinen bir paket sniffer, bir ağdaki iki bilgisayar arasındaki trafiği keser ve günlüklendirir. Bir paket sniffer satın alınabilir ve bağımsız fiziksel bir donanım parçası olarak kullanılabilir veya bir bilgisayarda yazılım olarak kullanılabilir.

Yazılım cihazı kullanıyor’ağ trafiğini izlemek için ağ kartı. Popüler ve açık kaynaklı bir paket sniffer, genellikle güvenlik araştırmacıları tarafından bir penetrasyon test programı olarak kullanılan Wireshark’dır. Ancak, paket kokusu, bilgilerinizi çalmak isteyen insanlar tarafından da kullanılabilir.

Ağınızı bir VPN ile paket koklayıcılarından koruyun!

6 $.Ayda 67

90’dan fazla ülkede 3.000’den fazla VPN sunucusu

Bir paket sniffer nasıl çalışır?

Kablolu ağlarda, bir paket sniffer, ağ anahtarlarının yapılandırmasına bağlı olarak iletilen trafiğin tamamına veya bir kısmına erişebilir. Ancak, kablosuz ağlarda, bir paket sniffer sadece bir kanalı bir seferde tarayabilir. Bir ana bilgisayar aygıtının, birden çok kanalı tarayabilmek için bir paket sniffer için birden fazla kablosuz ağ arayüzüne ihtiyacı olacaktır.

Paket Sniffers’ı kim kullanıyor?

Bir paket sniffer’ın orijinal amacı, bir ağdaki trafiği penetrasyon testi ve izleme gibi idari kullanımlar içindi. Ağ yöneticileri, teşhis çalıştırmak ve sorunları gidermek için kurumsal ağlarda hala paket koklayıcılarını kullanıyor.

Ne yazık ki, bilgisayar korsanları artık bilgi ve verileri çalmak için paket koklayıcıları da kullanıyor. Şifrelenmemiş bir ağ üzerinden gönderilen herhangi bir trafik görülmeye ve çalınmaya daha duyarlıdır. Ayrıca, paket sniffers, paketleri engellemek ve manipüle etmek için diğer araçlar ve programlarla da kullanılabilir. Buna karşılık, bu manipüle edilmiş paketler kötü amaçlı yazılım ve kötü niyetli içerik sunmak için kullanılabilir.

Genel kablosuz ağlar, genellikle korunmasız oldukları ve herkes tarafından erişilebileceği için paket koklama saldırılarına özellikle duyarlıdır.

Bir flashroduer ile paket koklamasını önlemek için tüm ağınızı bir VPN’de sabitleyin!

Netgear R6400 DD-WRT Flashrouter-Küçük evler için harika / 2-6 cihaz için mükemmel / DD-WRT Yükseltilmiş / Tüm ISS ve Desteklenen VPN’lerle çalışır SATIŞ ÜCRETİ: 229 $.99 $ 259.99 | ŞİMDİ AL

Kendinizi paket koklayıcılarından korumak

Kamu ağlarını kullanmaktan kaçınmanın yanı sıra, kendinizi potansiyel paket koklayıcılarından korumak için en iyi bahistir. HTTPS’yi kullanmak, Web’e göz atarken, paket kokusunun ziyaret ettiğiniz web sitelerindeki trafiği görmesini önleyecektir. Kilit simgesi için tarayıcınızdaki URL’yi kontrol ederek HTTPS kullandığınızdan emin olabilirsiniz.

Kendinizi paket koklamalarından korumanın bir başka etkili yolu, bağlantınızı bir Sanal Özel Ağ (VPN) aracılığıyla tünellemektir. Bir VPN, bilgisayarınız ve hedef arasında gönderilen trafiği şifreler. Bu,’S sitelerinde, hizmetlerde ve uygulamalarda kullanılır. Bir paket sniffer, yalnızca şifrelenmiş verilerin VPN servis sağlayıcınıza gönderildiğini görür ve verilerin gerçekte hangi bilgileri içerdiği bilemez!

Paket Sniffers’dan Saklanacak En İyi VPN’ler

Bazı müşterilerimiz’ Tercih edilen VPN sağlayıcıları şunları içerir:

2 $.99

HER AY

- Dünya çapında 5000+ sunucuya erişin

- Günlük Politikası Yok

6 $.67

HER AY

- 90’dan fazla ülkede 3.000’den fazla VPN sunucusu

- 5 yıldızlı müşteri desteği

1 $.99

HER AY

- 140’dan fazla ülkede sunucular

- Eklentiler olarak port yönlendirme, DDOS koruması ve özel IP

Bir yönlendirici kullanarak paket koklaması nasıl önlenir

Bir VPN’yi tüm ev ağınıza entegre etmek, ev ağınızın savunmasında iyi bir ilk adımdır’s trafik verileri paket koklayıcılar. Yönlendiricilerimiz, tüm evinizde veya işletmenize VPN özellikli bir Wi-Fi ağı uygulamanızı sağlayan özel açık kaynaklı ürün yazılımı ile birlikte gelir. Bunun da ötesinde, yönlendiricilerimiz kötü niyetli saldırganları dışarıda tutmaya ve verilerinizi korumanıza yardımcı olan son teknoloji özellikler sunmaktadır. Paket Sniffers’ın bugün bilgilerinizi çalmasını durdurun!

ASUS RT-AX68U Merlin Flashrouter

329 $.99

374 $.99

- Büyük evler için harika

- 10-15 cihaz için mükemmel

Paket kokusu nedir? 2022 için anlam, yöntemler, örnekler ve önleme en iyi uygulamaları

Bir paket koklama saldırısında, bilgisayar korsanları şifrelenmemiş verileri kesmek veya çalmak için ağ paketlerini yakalar.

Chiradeep Basumallick Teknik Yazar

Son güncelleme: 10 Mayıs 2022

Bir paket koklama saldırısı (veya sadece bir koklama saldırısı) ağ oluşturulan bir tehdittir. Kötü niyetli bir varlık, şifrelenmemiş bırakılmış veri trafiğini kesme veya çalma amaçlı ağ paketlerini yakalar. Bu makale, paket kokusunun nasıl çalıştığını, türlerini, tipik örneklerini ve bunu ele almak için en iyi uygulamaları açıklamaktadır.

İçindekiler

- Paket koklama saldırısı nedir?

- Paket koklama saldırıları için kullanılan yöntemler

- Paket koklayan saldırı örnekleri

- Paket koklama saldırısı önleme 2022 için en iyi uygulamalar

Paket koklama saldırısı nedir?

Bir paket koklama saldırısı (veya sadece bir koklama saldırısı), kötü niyetli bir kuruluşun şifrelenmemiş bırakılmış veri trafiğini kesme veya çalma amaçlı ağ paketlerini yakaladığı ağ oluşturulan bir tehdittir.

Koklama saldırıları, şifrelenmemiş verilere yasadışı olarak erişebilen ve okuyabilen paket koklayıcılarla ağ trafiğini yakalayarak uygulanan veri hırsızlığıdır. Veri paketleri bir bilgisayar ağından geçtiklerinde toplanır. Bu koklama saldırısını gerçekleştirmek ve ağ veri paketlerini toplamak için kullanılan koklayan cihazlar veya medya paket koklayıcıları olarak bilinir.

Genel olarak konuşursak, bir paket sniffer, paketleri yakalayarak ağ trafiğini takip eden donanım veya yazılımı ifade eder. Paket analizörü, protokol analizörü veya ağ analizörü olarak da bilinir. Sniffers, bir ağdaki bilgisayarlar arasında ve ağa bağlı sistemler ile İnternet arasında geçen veri paketi akışlarını analiz eder. Bu paketler belirli makineler için tasarlanmıştır, ancak “karışık mod,” BT uzmanları, son kullanıcılar veya kötü niyetli davetsiz misafirler, varış noktasına bakılmaksızın herhangi bir paketi inceleyebilir.

Sniffers iki şekilde yapılandırılabilir. İlk olarak “filtresiz,” olası tüm paketleri yakalayacak ve sonraki inceleme için yerel bir sabit sürücüye kaydedecek. Bir sonraki seçenek “filtrelenmiş,” yani analizörler yalnızca belirli veri bileşenlerini içeren paketleri toplar. Sistem yöneticileri, ağı sorun gidermek veya araştırmak için sık sık koklama kullanıyor. Bununla birlikte, bilgisayar korsanları bir ağa girmek için bu teknolojiden yararlanabilir, bu da bir paket koklama saldırısına yol açar.

Paket koklama nasıl çalışır?

Bir Ağ Arayüz Kartı (NIC), her bilgisayar ağında bir devre kartı içeren bir donanım bileşenidir. Varsayılan olarak, NIC’ler adressiz trafiği görmezden gelir. Koklama saldırıları, NIC’lerin karışık moda ayarlanmasını gerektirir, bu da NIC’lerin tüm ağ trafiğini almasını sağlar. Sniffers, veri paketlerindeki kodlanmış bilgileri kodlayarak NIC’lerden geçen tüm trafiği dinleyebilir. Koklama saldırıları zayıf şifreli veri paketleri ile daha erişilebilir hale getirilir.

Koklama eylemi iki tipte sınıflandırılabilir: aktif ve pasif.

- Aktif koklama: Anahtar İçeriği Adres Bellek (CAM) tablosunu aşırı yüklemek için adres çözünürlük protokollerini (ARPS) bir ağa ekleme tekniğidir. Sonuç olarak, meşru trafik diğer bağlantı noktalarına yönlendirilir ve saldırganın anahtardan trafiği koklamasına izin verir. Aktif koklama metodolojileri sahte saldırılar, dinamik ana bilgisayar konfigürasyon protokolü (DHCP) saldırıları ve alan adı sistemi (DNS) zehirlenmesi için kullanılır.

- Pasif koklama: Yalnızca dinlemekten oluşur ve genellikle merkezlerle bağlanan ağlarda kullanılır. Trafik, bu ağ formundaki tüm ana bilgisayarlar tarafından görülebilir. Bir şirketi gizlice izlemek’S Network, bilgisayar korsanları genellikle pasif koklamaya iki yaklaşımdan birini kullanır.

- Tek bir ağa birkaç cihaz bağlamak için hub kullanan kuruluşlar söz konusu olduğunda, bilgisayar korsanları pasif olarak bir sniffer kullanabilir “casus” sistemden akan tüm trafikte. Bu tür pasif koklamanın tespit edilmesi inanılmaz zordur.

- Bununla birlikte, pasif izleme, daha kapsamlı bir ağ dahil olduğunda tüm ağ trafiğine erişim sağlamaz ve birkaç bağlı bilgisayardan ve ağ anahtarlarını yalnızca belirtilen cihazlara yönlendirmek için trafiği yönlendirir. Yasal veya gayri meşru hedefler için olsun, bu durumda koklama işe yaramaz – bu nedenle, hackerları ağ anahtarlarının getirdiği sınırlar etrafında çalışmaya zorlamak, aktif koklama gerektiren.

Paket koklama saldırıları için kullanılan yöntemler

Pasif bir koklama saldırısı yaparken, tehdit aktörleri çeşitli yöntemler kullanabilir:

1. Şifre koklama

Şifre koklama, bir kurbanı izlemeyi içeren bir tür siber saldırıdır’S uzaktan bir veritabanına, erişmeye çalıştıkları. Bu, şifrelenmemiş veya zayıf iletişimde gözetlemenin nispeten kolay olduğu kamu Wi-Fi ağlarında yaygındır. Adından da anlaşılacağı gibi, amacı kurbanı elde etmektir’s şifre. Şifre koklama, bir hacker’ın bağlantıyı ihlal ettiği ve daha sonra kullanıcıyı çaldığı ortada (MITM) bir siber saldırıdır’s şifre.

2. TCP oturumu kaçırma

Şanzıman Kontrol Protokolü (TCP) oturumunu ele geçirme olarak da bilinen oturum kaçırma, oturum kimliğini gizlice toplayarak ve yetkili kullanıcı olarak maskelenerek bir web kullanıcı oturumunu devraldı. Saldırgan kullanıcıyı kazandıktan sonra’s Oturum Kimliği, o kullanıcı olarak maskelenebilir ve kullanıcının ağda yapmasına izin verilen her şeyi yapabilir.

Oturum koklaması, uygulama katmanı oturumunda kullanılan en temel tekniklerden biridir. Saldırgan, bir web sitesi ile bir müşteri arasındaki oturum kimliğini içeren ağ bilgilerini Wireshark gibi bir sniffer veya OWASP ZED gibi bir vekil olarak yakalar. Saldırganın bu değeri olduğunda, yasadışı erişim elde etmek için onu kullanabilirler.

3. DNS zehirlenmesi

Bazen DNS önbellek zehirlenmesi veya DNS sahte olarak adlandırılan DNS zehirlenmesi. DNS zehirlenmesi hem bireyler hem de şirketler için bir tehdittir. DNS zehirlenmesinin en önemli problemlerinden biri (daha spesifik olarak, DNS önbellek zehirlenmesi), bir cihaz etkilendikten sonra, cihazın gayri meşru siteye varsayılan olarak ele alacağı için sorunu ele almanın zor olabileceğidir.

Buna ek olarak, DNS zehirlenmesi tüketicilerin tespit etmesi zor olabilir, özellikle de bilgisayar korsanları otantik gibi görünen bir sahte web sitesi oluşturduğunda. Bu nedenle, birçok durumda, ziyaretçilerin web sitesinin bir aldatmaca olduğunu fark etmeleri ve kendilerini ve/veya şirketlerini riske attıklarından habersiz hassas bilgiler girmeye devam etmesi olası değildir.

4. JavaScript Kart koklama saldırıları

Bir JavaScript koklama saldırısında, saldırgan kod satırlarını enjekte eder (i.e., bir senaryo) bir web sitesine, daha sonra kullanıcılar tarafından girilen kişisel bilgileri çevrimiçi formlarda toplar: Genel olarak, çevrimiçi mağaza ödeme formları. Kredi kartı numaraları, adlar, adresler, şifreler ve telefon numaraları en sık hedeflenen kullanıcı verileridir.

Köpük krikosu, JavaScript kokusuna benzer bir tür saldırıdır, çünkü kötü niyetli JavaScript’e güvenir – ancak daha az odaklanmıştır. Köpük kriko saldırıları herhangi bir çevrimiçi formda her türlü bilgiyi hedeflerken, JavaScript koklama saldırıları özellikle çevrimiçi ödeme sistemleri için tasarlanmıştır.

5. Adres Çözünürlük Protokolü (ARP) koklama

ARP, IP adreslerini Makineli Medya Erişim Kontrolü (MAC) adreslerine dönüştüren vatansız bir protokoldür. Farklı ağlar arasındaki adresleri dönüştürmek için kullanılır. Ağdaki diğer bilgisayarların MAC adreslerini keşfetmek için, iletişime ihtiyaç duyan ağa bağlı cihazlar ARP sorgularını yayınlayacak.

ARP’nin zehirlenmesi (olarak da bilinir “ARP Sahtekarlığı,” “ARP Zehir Yönlendirmesi,” Ve “ARP önbellek zehirlenmesi”) Bir Yerel Alan Ağı (LAN) boyunca yanlış ARP mesajları verme tekniğini ifade eder . Bu saldırılar, trafiği amaçlanan varış noktalarından ve bir saldırgana doğru yönlendirmek için tasarlanmıştır. Saldırgan’S MAC adresi hedefe bağlıdır’Yalnızca ARP özellikli ağlara karşı çalışan S IP adresi.

6. DHCP saldırısı

Hassas verileri elde etmek ve manipüle etmek için kullandıkları aktif bir koklama tekniği saldırganları DHCP saldırısı denir. DHCP, bir Makineye IP adresini tahsis eden bir istemci/sunucu protokolüdür. DHCP sunucusu, IP adresi ile birlikte varsayılan ağ geçidi ve alt ağ maskesi gibi yapılandırma verileri sağlar. Bir DHCP istemci cihazı başladığında, bir paket koklama saldırısı kullanılarak ele geçirilip manipüle edilebilen yayın trafiğini başlatır.

Paket koklayan saldırı örnekleri

Bilgisayar korsanlarının bir paket koklama saldırısı yapabileceğine dair beş örneğe bakalım:

1. Biyopas sıçanı ve kobalt grevi

2021’de siber güvenlik araştırmacıları, bir sulama deliği saldırısı kullanarak Çin’deki çevrimiçi kumar organizasyonlarını hedefleyen yıkıcı bir operasyon tespit etti. Daha önce tespit edilmeyen kobalt grev işaretleri veya biyopas sıçanı olarak bilinen python merkezli bir arka kapı kullanabilir. Bu, kurbanlarını almak için Open Broadcaster Software (OBS) stüdyosu tarafından sağlanan canlı akış özelliğini kullandı’ Ekim beslemeleri.

Biyopas ve kobalt grev saldırısı, web sitesi kullanıcılarını eski yazılım için bir yükleyici yüklemeye yönlendirmeyi amaçlayan bir sosyal mühendislik tekniği ile başladı. Yükleyici gerçek uygulamayı indirirken, makineyi biyopas sıçanı ile enfekte etmek için planlanmış görevler de oluşturur .

2. Wi-Fi ağlarını hacklemek için bir teknik olarak paket sniffing

WPA/WPA2 şifreleme protokollerinden ödün vermek zaman alıcıydı. Meşru bir kullanıcının güvenli ağa giriş yapmasını beklemeyi ve yetkilendirme için kullanılan dört yönlü el sıkışma işlemi sırasında istemci-sunucu ve Wi-Fi yönlendirici arasında gönderilen bilgileri engellemek için bir hava üzerinde bir araç kullanmak için kendini fiziksel olarak konumlandırmayı içeriyordu. Bir kullanıcı bir WPA/WPA2-saklı yönlendirici kullanarak bir erişim noktasına bağlandığında, bu el sıkışma ikili ana anahtar tanımlayıcıyı (PMKID) onaylar.

Öte yandan, yeni bir paket koklama yaklaşımı, bir saldırganın PMKID’yi yönlendiriciden anında almasını sağlar. Bu, bir kullanıcının giriş yapmasını veya kullanıcının dört yönlü el sıkışmasına görünürlük kazanmasını beklemeye gerek kalmadan gerçekleşir. Bu yeni çatlama tekniği yalnızca 802 kullanan WPA ve WPA2-Güvenli Yönlendiriciler üzerinde çalışır.11i/p/q/r protokolleri ve PMKID’ye dayalı dolaşım özelliklerine sahip. Kismet ve CommView, tehdit aktörlerinin bu tür saldırılar için kullanabileceği paket koklayıcılarına örneklerdir.

3. Tarih Sıkıcı Saldırı

2018 tarihli bir makalede “ Tarayıcı Geçmişi Yeniden: Ziyaret Edildi ,” Araştırmacılar, web sitesi sahiplerinin milyonlarca ziyaretçiyi izlemek için kullanabileceği iki kaplanmamış kusur gösterdi. Güvenlik açıkları, kullanıcılar tarama geçmişini temizledikten ve kullanıcılar tüm standart çerezleri sildikten sonra hayatta kalacak bir izleme çereziyle ziyaretçileri etiketledikten sonra bile daha önce ziyaret edilen alan adlarının bir listesini oluşturmasına izin verir. İronik olarak, taktikler Google Chrome ve Mozilla Firefox’ta yakın zamanda uygulanan güvenlik işlevlerinden yararlandı. Bu saldırılar bu iki tarayıcı ile sınırlı olsa da, sonunda diğer ana tarayıcılara girebilirler.

4. Şifre koklayan siber saldırı

2017 yılında bir güvenlik danışmanlığı firması olan FireEye, Rus merkezli APT28 hackerlarının Avrupa ve Orta Doğu’daki otel konuklarını hedefleyen kimlik avı temelli bir siber kampanyayı keşfetti. Saldırı, enfekte bir belge, Wi-Fi koklama ve EternalBlue istismarını kullanmayı içerir-ABD Ulusal Güvenlik Ajansı tarafından geliştirilen ve çeşitli Microsoft Yazılım Güvenlik Açıklarını ifade eden bir bilgisayar güvenlik açığı.

Bu istismar, aynı yıl WannaCry Fidye Yazılımı Saldırısı’nda da kullanıldı. Bir kullanıcı enfekte olmuş belgeyi açtığında, otele sızan kodu serbest bırakarak bir makro başlatılır’s ağı. Daha sonra, kullanıcı adlarını ve şifreleri yakalamak için kurbanın ziyaret ettiği kim taklit alanları, ağları gezmek için EternalBlue kullanır.

5. Heartland Ödeme Sistemleri Güvenlik İhlali

Heartland ödeme sistemlerinin bir güvenlik ihlali yaşadığı 2009’da kayda değer bir başka koklama saldırısı meydana geldi ve koklayıcıların kredi kartı sahibi verilerine erişmesine izin veriyor. Çevrimiçi ödeme işleme şirketi 12 $ para cezasına çarptırıldı.Müşterileri koklayan saldırıdan yeterince korumadığı için 6 milyon.

Paket koklama saldırısı önleme 2022 için en iyi uygulamalar

Ne yazık ki, paket koklama saldırıları nispeten yaygındır, çünkü bilgisayar korsanları bu saldırıları tasarlamak için yaygın olarak mevcut ağ paket analizörlerini kullanabilir. Bununla birlikte, 2022’de bu tür bir tehdide karşı korunmak için alabileceğiniz bazı önlemler vardır:

1. Teminatsız ağ kullanmaktan kaçının

Teminatsız bir ağ güvenlik duvarı koruması ve anti-virüs yazılımı olmadığından, ağ boyunca taşınan bilgiler şifrelenmemiş ve erişilmesi kolay. Kullanıcılar cihazlarını teminatsız Wi-Fi ağlarına maruz bıraktığında koklama saldırıları başlatılabilir. Saldırganlar, bu ağa aktarılan verileri kesen ve okuyan paket koklayıcılarını yüklemek için bu tür güvensiz ağları kullanır. Ayrıca, bir saldırgan sahte bir şekilde ağ trafiğini izleyebilir “özgür” Genel Wi-Fi ağı.

2. İletişiminizi şifrelemek için bir VPN’den yararlanın

Şifreleme, bilgisayar korsanlarının paket verilerinin şifresini çözmesini zorlaştırarak güvenliği artırır. Sanal bir özel ağ üzerinden paylaşmadan önce gelen tüm gelen ve giden iletişimi şifrelemek (VP, sniffer denemelerini önlemek için etkili bir yaklaşımdır. VPN, tüm ağ trafiğini şifreleyen bir teknoloji türüdür. Bireyleri gözetleyen veya koklayan herkes ziyaret edilen web sitelerini veya ilettikleri ve aldıkları bilgileri göremez.

3. Kurumsal ağları düzenli olarak izleyin ve tarayın

Ağ yöneticileri, ağ ortamını optimize etmek ve koklama saldırılarını algılamak için bant genişliği izleme veya cihaz denetimi kullanarak tarama ve izleyerek ağlarını güvence altına almalıdır. Ağ haritalama araçlarından, ağ davranışı anomali algılama araçlarından, trafik analiz araçlarından ve diğer AIDS’lerden yararlanabilirler.

Ağ izlemenin yanı sıra, güçlü bir güvenlik duvarı da kullanmalıdır . Cihaz ve ağ güvenliğini optimize etmek için’Her zaman bir güvenlik duvarının olması en iyisi. Bir güvenlik duvarı yüklemenin, bilgisayar sistemine yönelik koklama girişimlerinin ağa veya dosyalara erişmesini önledikleri için büyük siber saldırıları önlediği gösterilmiştir.

4. Bir sniffer algılama uygulaması benimseyin

Herhangi bir hasara neden olmadan önce bir koklama saldırısını tespit etmek ve önlemek için bir sniffer algılama uygulaması amaçlıdır. Keşfetebileceğiniz popüler uygulamalardan bazıları şunlardır:

- Anti-Niff: Anti Sniff, L0PHT Heavy Industries’in bir programıdır. Bir ağı izleyebilir ve bir PC’nin karışık modda olup olmadığını tespit edebilir.

- NEPE: Linux PC’lerde uygulandığı gibi ARP protokolündeki bir zayıflıktan yararlanarak ağdaki karışık ağ kartlarını keşfeder.

- ARP Saati: Arpwatch, Ethernet/IP Adres Eşliklerini izler. Kullanıcılar arp taklit edildiklerinden şüpheleniyorsa bu önemlidir.

- Snort: Snort, fantastik bir saldırı tespit sistemidir ve ARP sahtekarlığı oluşumlarını tespit etmek için ARP sepet versiyonunu kullanabilir.

5. Çevrimiçi gezinmeden önce güvenli HTTPS protokollerini arayın

Şifrelenmiş web siteleri “HTTPS” (bu web sitelerindeki kullanıcı etkinliğinin güvenli olduğunu gösteren hipermetin aktarım protokolü güvenli anlamına gelir). İle başlayan web siteleri “HTTP”,olabilmek’t aynı düzeyde koruma sunar. “S” içinde “HTTPS” güvenli anlamına gelir ve bunu gösterir’S Güvenli Yuva Katmanı (SSL) Bağlantısı Kullanıyor. Bu, bir sunucuya gönderilmeden önce verilerin şifrelenmesini sağlar. Böylece, başlayan web sitelerine göz atmak en iyisidir “HTTPS” Paket koklamasını önlemek için.

6. Savunmalarınızı uç nokta seviyesinde güçlendirin

Dizüstü bilgisayarlar, PC’ler ve mobil cihazlar kurumsal ağlarla bağlantılıdır ve bu uç noktalar, paket koklayıcılar gibi güvenlik tehditlerinin nüfuz etmesine izin verebilir. Bu tür yaklaşımlar, uç nokta güvenlik yazılımının kullanımını gerektirir . Ayrıca, güçlü bir antivirüs programı, kötü amaçlı yazılımların bir makineye sızmasını engelleyebilir’Birinde olmak’Sniffer gibi bilgisayar. Bunun dışında, kullanıcının kaldırmasına yardımcı olabilir.

İnternet Güvenlik Süitleri, cihazlarınıza çekirdek antivirüs koruması sağlayan başka bir çözümdür. Ayrıca, en iyi süitler, entegre VPN, şifre yöneticisi, kurtarma diskleri, kritik verileriniz için güvenli dosya tonozları ve çevrimiçi bankacılık ve alışveriş için güvenli bir tarayıcı gibi temel araçlarda bulunmayan ekstra araçlar ve özellikler içerir.

7. Bir saldırı tespit sistemi uygulayın

Bir saldırı algılama sistemi (IDS), potansiyel davetsiz misafirler için uyarı mekanizması ile tüm beklenmedik faaliyetler için ağ trafiğini değerlendiren bir yazılımdır. Kötü niyetli faaliyetler veya politika ihlalleri için bir ağı veya sistemi analiz eden bir yazılım programıdır. Potansiyel olarak zararlı herhangi bir etkinlik veya ihlal genellikle bir yöneticiye veya bir Güvenlik Bilgisi ve Etkinlik Yönetimi (SIEM) sistemi yoluyla merkezileştirilir. IDS, ARP Sahtekarlığı için Ağı Tarar ve sahte ARP adreslerini kullanan ağlarda paketleri yakalar.

Paket

Kişisel ve profesyonel aktiviteler yapmak için ağa bağlı teknolojiye daha bağımlı olduğumuz bir dünyada, koklama ciddi bir tehlikeyi temsil ediyor. Bilgisayar korsanlarının bir ağdan geçen veri trafiğine erişmesini sağlar – ve internet üzerinden paylaşılan çok fazla gizli bilgilerle, paket koklama saldırılarına karşı korunmak hayati önem taşır. Sofistike koklayıcılar, büyük ve bağlı işletmeleri tehlikeye atabilen Nesnelerin İnterneti (IoT) cihazlarına bile girebilir.

Paket koklamasına karşı en iyi savunma, ağ manzarasının düzenli olarak izlenmesi, olağandışı davranışlara veya anormalliklere dikkat etmesidir. Gelişmiş Yapay Zeka, BT yöneticilerinin hemen ele alabileceği ağ davranışındaki en ufak bir değişikliği bile tespit edebilir.

Güvenlik konusunda daha fazlası

- 2021 için 10 En İyi Veri Kaybı Önleme (DLP) aracı

- 2022’de işletmeler için en iyi 10 açık kaynaklı siber güvenlik aracı

- 202’de en iyi 11 kötü amaçlı yazılım tarayıcısı ve sökücüler 1

- 2022’de en iyi 10 uç nokta algılama ve yanıt aracı

- 2021 için 10 En İyi Şifre Yöneticisi

Paket koklama saldırısı nasıl önlenir | Sebepler ve Önleme Süreci

Günler geçtikçe bilgi ve teknoloji dünyası genişliyor. Güvenlik sistemi ve teknoloji cihazlarının uygulaması da her geçen gün daha akıllı hale geliyor. Bununla birlikte, bilgisayar korsanları da daha akıllı hale geliyor, bir sistemi, cihazı veya sunucuyu hacklemek için yeni zor teknikler keşfediyorlar. Paket koklaması, herhangi bir cihaz, sunucu ve sistem için sürekli bir tehdit olabilecek en son zor tekniklerden biridir. Paket koklaması hem iyi hem de kötü amaçlar için kullanılabilse de, siber suçlular bunu sadece kötü amaçlı amaçlar için kullanır.

Paket kokusu nedir?

Microsoft Windows Defender’ı devre dışı bırakın .

Lütfen JavaScript’i etkinleştirin

Paket koklaması, bir sniffer (bir paket analizörü) kullanılarak çevrimiçi trafiğin denetlendiği bir işlemdir. Sniffers hem yazılım hem de donanım formunda gelebilir. Paket koklama, veri paketlerini izlemenin bir yoludur. Paket koklama yoluyla, ağ sistemi izlenir ve bir sistemin en ufak hatalarını bulmak için kullanılır. Sağlıklı ve güvenli bir ağ bağlantısı için, paket koklaması çok önemlidir.

Paket koklama nasıl çalışır?

Ağ sistemlerinden geçerken tüm verilerimiz daha küçük paketlere ayrıldı. Bu paketler, gönderen hakkında IP adreslerini, istek türünü, işlemi ve amaçlanan hedeflere teslim edilen diğer içerikleri içeren birçok veri içerir. Bu, alıcı partisinin bunları sırayla tanımlamasını ve monte etmesini sağlar.

Suçlular ve davetsiz misafirler, amaçlanan destinasyonlara yolculukları sırasında veri paketlerini tutabilir ve inceleyebilir. Koklama yazılımını kullanarak, suçlular ve davetsiz misafirler veri paketlerini okunabilir bir biçime dönüştürür. Bu şekilde, telefonunuza bir dinleme mikroçipinin ekildiği veya takipçiler veya aracılar tarafından iletişim kuran bir şekilde konuşmaları oybirliğiyle dinlemek için telefonunuza veya temas cihazına neredeyse benzerdir. Çip dikim işlemi, veri paketlerini okunabilir bir formatta dönüştürmeden önce yazılım yükleyerek ve verileri inceleyerek paket koklamasında gerçekleştirilir. Dönüşüm işleminden sonra, veri parçasını parçaya göre analiz etmek kolaydır.

Paket koklamasının kategorizasyonu

Filtrelemeye dayanarak, paket koklama saldırıları, filtrelenmiş ve filtrelenmemiş paket koklama olmak üzere iki türe ayrılır. İnceleme için belirli veri paketlerini seçmeye veya yakalamaya filtrelenmiş koklama denir. Filtrelenmiş paket koklaması, analizörler belirli veri ararken uygulanır, sadece veri paketinin içerdiği kısımlar incelenir. Filtrelenmemiş paket koklama açısından, tüm veri paketleri analiz edilir. Veri içermiyor’Filtrelenmemiş paket kokusu üzerinde bile önemli.

Filtrelenmiş paket koklaması, filtrelenmemiş paket koklaması büyük ölçüde uygulanmadığında, güvenlik ve veri uzmanları, sosyal siteler ve ticari kullanıcılar tarafından uygulanır. Bazen sunucular ve web siteleri, sahibinin izni olmadan üçüncü bir tarafa kolektif veri satar.

Paket koklama için ne kullanılır?

Daha önce de belirtildiği gibi, paket koklaması hem iyi hem de kötü amaçlar için kullanılabilir. Siber suçlular ve bilgisayar korsanları bunu kötü amaçlar için kullanırken, güvenlik uzmanları, ağ teknisyenleri veya yöneticiler iyi amaçlar için paket koklamasını kullanır.

Siber suçlular ve bilgisayar korsanları esas olarak bazı kötü amaçlı süreçleri tamamlamak için paket koklama uygular;

– Giriş kimlik bilgileri, tarama geçmişi, banka/kredi kartı bilgileri gibi hassas ve kişisel bilgileri ve verileri kapmak veya çalmak.

– Üçüncü taraflarla paylaşmasına izin verilmeyen gizli bilgileri kapmak için bir işletmeye veya kişiye gözetlemek için.

– Paket koklama kullanarak, bir siber suçlu veya hacker, bir sunucuya, sisteme veya cihaza kötü niyetli kodlar veya virüsler enjekte edebilir.

– Paket koklama yoluyla, siber suçlular ve bilgisayar korsanları, hasar vermek için bir ağa, sisteme, sunucuya veya cihaza yasadışı erişime sahip olabilirler.

– Paket koklama kullanarak, siber suçlular, IP adresi ve kaynak arasındaki paketleri ele geçirmek için kullanılabilecek TCP kaçırma yapabilir.

Yukarıda tarif edilen yasadışı ve etik dışı kullanımın yanı sıra, paket koklaması da iyi amaçlar için kullanılır. Ağ teknisyenleri, yöneticiler ve siber güvenlik uzmanları;

– Ağ Yöneticisi, bir ağ sisteminin sağlığını ve güvenliğini kontrol etmek için büyük ölçüde koklama kullanıyor. Ağ yanıtını izleyerek, güvenlik uzmanları ve ağ yöneticisi, HTTPS bağlantısının şifreleme durumunu test eder.

– Paket koklama yoluyla, siber uzmanlar, bunlara şifreleme uygulamak için düz metin şifrelerinin, kullanıcı adlarının ve diğer okunabilir verilerin kaçaklarını inceliyorlar.

– Paket koklaması, ağ sistemini sağlıklı ve güvenli tutmak için gerekli olan ağ sorunlarını ve uygulama kullanımını sorun gidermek veya teşhis etmek için harika bir araçtır.

– Ağ sorunlarını tespit etmek ve paketi çözmek için koklama, güvenlik uzmanları için en önemli araçlardan biridir.

– Paket koklaması, bir ağ sisteminin yanlış yakınlaştırmalarını çözmek ve DNS istekleri için en mükemmel ağ rotasını sağlamak için kullanılır.

– Reklamverenler bu yöntemi hedeflenen kullanıcılara ulaşmak için uygulayın. Paket koklaması, reklamveren tarafından hedeflenen kullanıcıların ilgi alanlarını izlemek için kullanılır.

– Paket koklaması, bir şirketin çalışanlarını gözetim ve rakip şirketleri takip etmek için kullanılabilir.

Bu nedenle, sorun giderme gibi ağ güvenliği amacıyla paket koklaması gereklidir ve DNS isteğini işlemek için en verimli ağ yolunu sağlar. Paket koklaması hem iyi hem de kötü amaçlar için kullanılsa da, kötü tarafı önlenebilir.

Koklama araçları nelerdir?

Koklama araçları, paket koklama yapmak için kullanılan yazılım/ uygulama/ program/ donanımdır. Bir paket koklama aracı olmadan, bir ağ sisteminin veya sunucunun veri paketlerini izlemek neredeyse imkansızdır. Bir koklama aracı, veri paketlerini etkin bir şekilde izlemek için tüm özelliklere sahiptir. İşte büyük ölçüde kullanılan bazı koklama araçları;

1. Wireshark

En çok kullanılan paket koklama aracı, dünyanın dört bir yanındaki paket kokusu tarafından kullanılır. Paket koklama işlemine yardımcı olmak ve izlemek için tasarlanmış çok sayıda özellik sunuyor. Wireshark, özellikleri için çoğunlukla popüler oldu.

2. Tcpdump

TCPDUMP, ağ sistemi veya sunucu üzerindeki paket iletimi sırasında TCP/IP adreslerini ve diğer paketleri kesme ve gözlemleme olanağı sağlayan komut satırı tabanlı bir paket analizörüdür. Ağ ve güvenlik uzmanları tarafından bir ağ sisteminin hatasını belirlemek için büyük ölçüde kullanılır.

3. NetWitness NextGen

Diğer özelliklerin yanı sıra, NetWitness NextGen, bir ağ sisteminin tüm trafiğini incelemek ve izlemek için tasarlanmış donanım tabanlı bir koklama aracı içerir. Bu büyük ölçüde dünyadaki kolluk kuvvetleri tarafından kullanılmaktadır.

4. dsniff

Farklı protokoller aracılığıyla paket koklama yapmak için tasarlanmış koklama araçlarının bir kombinasyonudur. Bazen kişisel bilgileri kapmak için kullanılır.

Bu paket koklama araçlarıyla paket koklaması kolay ve verimli hale gelir. Bu araçlar, güvenlik uzmanlarının trafiği izlemesine ve bir ağ veya sunucu sistemi üzerindeki veri akışını analiz etmelerine yardımcı olur.

Paket koklama saldırıları nelerdir?

Daha önce de belirtildiği gibi, veriler veri paketleri olarak bir ağ sisteminden geçer. Özel araçların yardımıyla, siber suçlular ve yasadışı davetsiz misafirler, kendilerini kolaylaştırmak için veri paketlerini izler ve keser. Veri paketleri, gönderenin (kullanıcı) bilgilerini alıcıya taşır. Koklama saldırısı, ağ trafiğini yakalayarak şifrelenmemiş verilerin yasadışı çıkarılması anlamına gelir. Bilgisayar korsanları veya siber suçlular tarafından kötü niyetli yaklaşımlar için koklama saldırıları yapılır.

Paket kokusunun hem yasal hem de yasadışı kullanımı var. Yasadışı amaçlar için paket koklama kullanıldığında (e.G. Hacking, veri sızıntısı, çalma, kötü niyetli kodlar enjekte etme) Buna paket koklama saldırıları denir. Çeşitli şekillerde hasara neden olabilir. Paket koklamasının yasadışı ve yasal kullanımı daha önce açıklanmıştır.

Bir sniffer nasıl tespit edilir?

Sniffer’ı tespit etmek, koklama saldırısının sofistike seviyesine bağlıdır. Sniffer tespit edilmeyebilir ve bir ağ ve sunucu sisteminde uzun süre saklanabilir. Piyasada, bir ağ veya sunucu sisteminde yasadışı davetsiz misafirleri yakalayabilecek bazı yazılımlar var. Sniffers’ın yanlış bir güvenlik duygusu oluşturarak güvenlik sistemini atlaması da mümkündür. Bir sniffer, ağ sisteminizi kesmek için her şeyi kullanabilir, bir donanım aygıtı/ yazılım kurulumu/ DNS seviyesi ve diğer ağ düğümleri koklamak için kullanılabilir. Karmaşıklığı nedeniyle pratik bir ağda bir sniffer tespit etmek oldukça zordur. Tespit oldukça zor bir iş olduğundan, bazı yöntemler, saldırgan için işe yaramaz olan kokulu bilgileri oluşturmaya yardımcı olabilir.

Her ağ bazı katmanlara ayrılmıştır ve her katmanın tamamlanması için özel bir görevi vardır. Özel görev, bir sonraki katmanı bir öncekine ekler. Koklama saldırganları, saldırı nedenine bağlı olarak çeşitli katmanlarda çalışabilir. Ağ katmanının (3 RD katmanı) ve uygulama katmanının (7.) önemine rağmen, sniffer herhangi bir katmandan Protokol Veri Birimi’ni (PDU) engelleyebilir veya yakalayabilir. Tüm protokoller arasında, bazıları koklama saldırılarına karşı oldukça savunmasızdır. Bu protokollerin güvenli sürümü de mevcut olsa da, bazı ağ ve sunucu sistemi hala bu ağ protokollerinin güvenli olmayan sürümünü kullanıyor. Bu nedenle, bilgi sızıntısı riski kayda değer kalır. İşte koklama saldırılarına karşı savunmasız olan ağ protokolleri;

1. HTTP

HTTP veya Hipermetin Aktarım Protokolü, Açık Sistemler Arabağı (OSI) modelinin uygulama protokolü katmanında kullanılır. Bilgileri, kullanıcıdan herhangi bir girdi gerektirmeyen statik bir web sitesi için mükemmel olan düz metin biçiminde iletir. Ancak statik olmayan web sitesinde, bu büyük bir sorun olabilir, herkes bir MITM proxy’i kurabilir ve hasara neden olmak için veri akışını kesebilir. Bu, HTTP’nin güvenli sürümünü kullanılarak sağlanabilecek kullanıcı etkileşiminin güvence altına alınması gereken nokta budur. HTTPS olarak bilinen HTTP’nin güvenli sürümü, uygulama katmanı protokolünü (7. katman) bıraktığında veri trafiğini şifreler

2. POP

Pop olarak da bilinen Postane Protokolü, e -posta istemcileri tarafından e -posta sunucularından posta indirmek için büyük ölçüde kullanılır. İletişim için düz metni mekanizasyon yapabilmesine rağmen, koklama saldırılarına karşı oldukça savunmasızdır. Pop, Pop 2 ve Pop 3 adlı yeni güvenli sürümlere sahiptir ve bu da Pop’un orijinal sürümünden daha güvenli.

3. SNMP

Basit ağ yönetimi protokolü olarak kısaltılan SNMP, ağ ve ağ aygıtları arasında bir bağlantı kurmak için kullanılır. Müşteri kimlik doğrulamasını gerçekleştirmek için, topluluk dizeleri arasında iletişim için birkaç mesaj kullanır. SNMPV2 ve SNMPV3 olarak değiştirildi. SNMPV3 bunun en güvenli versiyonudur.

4. Telnet

Telnet, sanal terminal aracılığıyla iletişim tesisini sağlayan ve sağlayan bir müşteri sunucusu protokolüdür. Telnet’in temel sorunu, veri akışını varsayılan olarak şifrelemiyor ve bu nedenle, herkes sunucu ile istemci arasındaki bağlantıyı kuran anahtara veya hub’a erişebilir. Günümüzde SSH, teminatsız telnetin yerine kullanılmaktadır.

5. FTP

Dosya Aktarım Protokolü veya FTP, sunucu ve istemci arasında dosyaları aktarmak için kullanılır. Kimlik doğrulaması için bir kullanıcı adı ve şifre kullanır. Herhangi bir davetsiz misafir veya siber suçlu veri akışını kolayca kesebilir ve sunucunun tüm dosyalarına erişebilir. SFTP (SSH Dosya Aktarım Protokolü) olarak adlandırılan veya SSL/TSL kullanılarak güvence altına alınan daha güvenli bir sürümle değiştirilebilir.

Koklama saldırısı nasıl önlenir?

Önleme tespitten sonra gelir. Söylediğimiz gibi, tespit, paket kokusunun sofistike seviyesine bağlıdır. Ancak, koklama saldırısını tespit edemiyorsanız,’Endişelenin, yine de bazı yöntemlerle yenebilirsiniz. Aşağıda tarif edilen bu yöntemler, koklama saldırılarını yenmenize yardımcı olabilir;

1. VPN Hizmeti

Koklama saldırılarını yenmek için veri şifrelemesi gereklidir. Veri şifrelemesi, koklama saldırılarına karşı en mükemmel korumayı sunar. Verilerinizi şifrelemek için VPN (sanal özel ağ) hizmeti gereklidir. VPN hizmeti verilerinizi şifreler ve güvence altına alınmış ve şifreli bir ağ kanalı sisteminden geçer. Bu işlem, herkesin yakalanan verilerin şifresini çözmesini zorlaştırır.

2. Kamu Wi-Fi bağlantısından kaçınmak

İnternete göz atmak için genel Wi-Fi bağlantısını kullanırken, herkes verilerinizle kendilerini kolaylaştırmak için bilgilerinizi koklayabilir. Bu nedenle, kamu wi-fi bağlantılarından kaçınmak daha iyidir. Kamu Wi-Fi bağlantısı kullanırken bir VPN hizmeti kullanabilirsiniz.

3. Güvenli bir protokol kullanma

Paket koklamasını önlemek için her zaman güvenli bir ağ protokolü kullanın. Burada, bir VPN hizmetinin bir güvenliğin teyidi olarak kullanılması önerilir. Bazı uzantılar veya eklentiler, İnternet protokolünün güvenliğini artırmanıza yardımcı olabilir.

4. Güvenlik Yazılımını Yükselt

Bir antivirüs aracı, kötü amaçlı yazılım, virüs, truva atları, solucanlar, casus yazılımlar ve diğer güvenlik tehditlerine karşı gündelik koruma sağlar. Sistemdeki enjekte edilen virüsü koklayıcılar tarafından nakavt etmek için bir antivirüs aracı kullanmanız gerekir.

5. Güvenli Gezinti

Paket koklama saldırılarından kaçınmak için, şifrelenmemiş tüm web sitelerinden kaçınmanız gerekir. Şifrelenmemiş web sitelerine göz atma, paket koklama saldırılarının risklerini artırır. Her zaman spam postalarından, olağandışı pop-up’lardan kaçınmayı ve geri alınmamış bir siteden asla içerik indirmeyi unutmayın.

6. Ağ izleme ve tarama

Ticari ağ veya sunucu sistemini paket koklama saldırılarından korumak için, profesyonel ağ yöneticilerini ve BT uzmanlarını işe almak her zaman daha iyidir. Ağ ve sunucu sistemini izleyecek ve tarayacaklar. Sisteminizi paket koklayan saldırılardan ve diğer siber tehditlerden uzak tutacaktır.

Sık Sorulan Sorular (SSS)

Wi-Fi saldırısı nedir?

Siber suçlular ve bilgisayar korsanları, kullanıcı verilerini engellemek ve kendilerini kolaylaştırmak için sahte Wi-Fi oluşturabilir. Wi-Fi saldırıları, kullanıcı bilgilerini çalmak için Wi-Fi güvenliğini kandırarak kablosuz ağlara karşı yapılan bir tür kötü niyetli saldırıdır (e.G. DDOS, kulak misafiri).

Paket koklayan etik veya etik dışı mı?

Paket koklaması hem etik hem de etik dışı kullanımlara sahiptir. Paket koklaması amacına bağlıdır. Etik kullanım için gerçekleştirildiğinde (e.G. Ağ teşhisi, gözetim, reklamcılık) Etiktir ve etik dışı kullanım için yapıldığında (e.G. hackleme, veri sızan, kötü niyetli kodların enjekte edilmesi) etik değildir.

Koklama karmaşık hackleme için kullanılabilir?

Evet, Paket koklaması karmaşık hackleme için kullanılabilir. Ayrıca, paket koklama yoluyla, ağ ve sunucu sistemlerini düşürebilirsiniz. Ağınızda veya sunucu sisteminizde bir paket koklama saldırısı, karmaşık hack’ten etkilenmek için bir uyarı olabilir.

Sonradan

Şimdi, paket koklaması ve onun yararlılığı, koruması ve tespit süreci hakkında yeterince bilginiz var. Bazı güvenlik adımları, paket koklama saldırısından kaçınmanıza yardımcı olabilir. Siber sorunlardan kaçınmak için her zaman güvenli bir şekilde göz atın. O’Bugün için hepsi, tekrar görüşürüz.