Ike Oakley kullanıyor mu

IPSec Ike veya ISAKMP kullanıyor mu

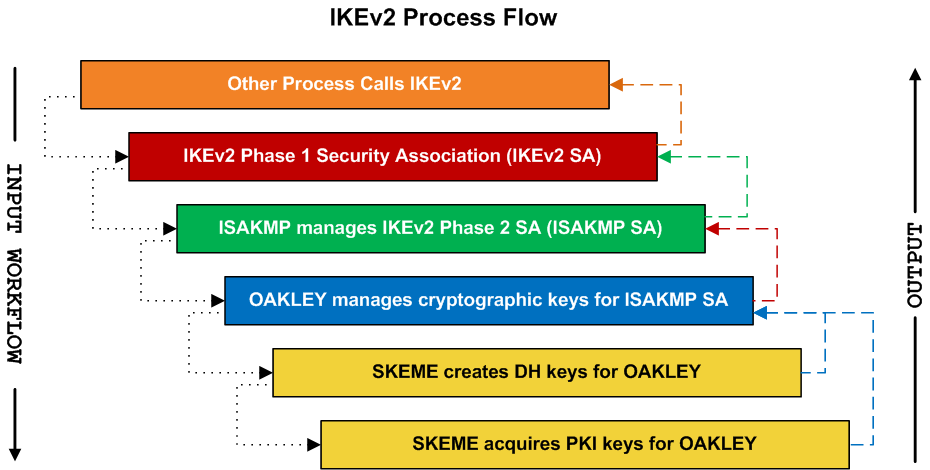

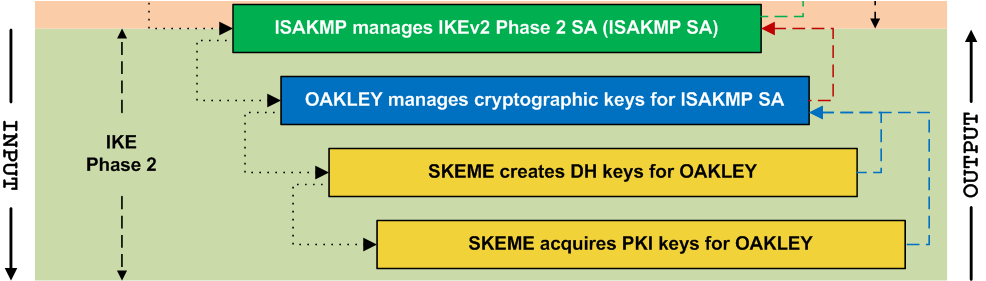

IKEV2, ISAKMP’yi Skeme’ye (anahtarlama malzemesi) koordine etmesi ve ISAKMP’ye (anahtarlar) geri dönüşü koordine etmesi beklenen Aşama 2’de Oakley’i aramak için kullanır. ISAKMP neden doğrudan Skeme ile iletişim kurmuyor?? Neden tüm bu adımlarla aynı anda ilgilenen tek bir süreç yok? Üç kelime: mükemmel ileri gizlilik (PFS).

Ike Oakley kullanıyor mu

[RFC Home] [Metin | PDF | HTML] [Tracker] [IPR] [Bilgi sayfası]

Gözden Geçirilmiş: 4306 Tarihi

Güncellendi: 4109

Özet:

1. IPSEC, anahtarlama bilgilerinin değişimi ve akranlarının kimlik doğrulaması için ISAKMP’yi (İnternet Güvenliği Derneği ve Anahtar Yönetim Protokolü) kullanır.

2. IKE’nin en son sürümü olan Ikev2, IPSEC Müzakeresi’nin 2. aşamasında bir Key Exchange Protokolü Oakley’i çağırmak için ISAKMP’yi kullanıyor.

3. ISAKMP, anahtarlama malzemesi üreten ve çıktıyı anahtarların yönetimini işleyen ISAKMP’ye döndüren Skeme’ye girdiyi koordine eder.

4. ISAKMP’nin Skeme ile doğrudan iletişim kurmamasının nedeni, bir oturumun anahtarlarından ödün vermenin geçmiş veya gelecekteki oturumlardan ödün vermemesini sağlayan mükemmel ileri gizlilik (PFS).

Anahtar noktaları:

- IPSEC, ISAKMP’yi anahtar değişim ve kimlik doğrulama için kullanır.

- IKEV2 ISAKMP’yi IPSEC Müzakeresinin 2. Aşamasında Oakley’i aramak için kullanır.

- ISAKMP girdiyi Skeme’ye koordine eder ve çıktı ISAKMP’ye döndürür.

- ISAKMP’nin doğrudan Skeme ile iletişim kurmamasının nedeni mükemmel ileri gizlilik (PFS).

Sorular:

- IKEV2 neden ISAKMP kullanıyor? IKEV2, anahtarlama malzemesi üretmekten sorumlu olan Oakley’i çağırmak için ISAKMP kullanır.

- ISAKMP’nin amacı nedir? ISAKMP, IPSEC’de anahtar değişim ve kimlik doğrulama için kullanılır.

- IPSEC müzakeresinde Skeme’nin rolü nedir? SKEM, ISAKMP’den alınan girdilere göre anahtarlama malzemesi üretir.

- Neden anahtar değişim ve anahtar üretim adımlarını ele alan tek bir süreç yok? Mükemmel ileri gizlilik (PFS), geçmiş veya gelecekteki oturumların uzlaşmasını önlemek için anahtar değişim ve anahtar üretim süreçlerinin ayrılmasını gerektirir.

- IPSEC müzakeresinde Oakley’in amacı nedir? Oakley, anahtarlama materyali üretmek için IPSEC müzakeresinin 2. aşamasında kullanılan bir anahtar değişim protokolüdür.

- Mükemmel ileri gizlilik (PFS)? Mükemmel ileri gizlilik (PFS), bir oturumun anahtarlarından ödün vermenin geçmiş veya gelecekteki oturumlardan ödün vermemesini sağlar.

- ISAKMP doğrudan Skeme ile iletişim kurar mı? Hayır, ISAKMP girdiyi Skeme’ye koordine eder ve anahtar yönetim için çıktıyı ISAKMP’ye döndürür.

- IKE’nin hangi sürümü IPSec’te kullanılır? IKEV2, IPSEC’de kullanılan en son sürümdür.

- ISACMP’nin IPSEC’de amacı nedir? ISAKMP, IPSEC’de anahtar değişim ve kimlik doğrulama için kullanılır.

- IPSEC müzakeresinin 2. aşamasında ne olur? Oakley, IPSEC Müzakeresi’nin 2. aşaması sırasında ISAKMP tarafından anahtar nesli için çağrıldı.

- PFS IPSEC’de neden önemlidir?? PFS, bir oturumun anahtarlarından ödün vermenin geçmiş veya gelecekteki oturumlardan ödün vermemesini ve güvenliği artırmasını sağlar.

- ISAKMP neden doğrudan Skeme ile iletişim kurmuyor?? IPSEC’de Anahtar Değişim ve Anahtar Üretim Süreçlerinin Ayrılması ve Mükemmel İleri Gizlilik (PFS) için gereklidir.

- ISAKMP, IPSEC dışında diğer güvenlik dernekleri için kullanılabilir? Evet, ISAKMP, IETF IPSEC DOI için AH ve ESP gibi diğer güvenlik dernekleri için kullanılabilir.

- IPSec için tüm Oakley ve Skeme protokollerinin uygulanması gerekiyor mu?? Hayır, IPSEC hedefleri için sadece Oakley ve Skeme alt kümesinin uygulanması gerekiyor.

- Ike neyi temsil ediyor? Ike İnternet Anahtar Değişimi anlamına geliyor.

Ayrıntılı cevaplar:

- IKEV2 neden ISAKMP kullanıyor?

IKEV2, IPSEC müzakeresinin 2. aşamasında Oakley’i çağırmak için ISAKMP’yi kullanıyor. ISAKMP, girdiyi SKEME (anahtarlama materyali) koordine etmekten ve çıktıyı ISAKMP’ye (anahtarlar) iade etmekten sorumludur. Bu sorumluluk bölümü, geçmiş ve gelecekteki oturumların güvenliğini sağlayarak mükemmel ileri gizlilik (PFS) sağlar. - ISAKMP’nin amacı nedir?

ISAKMP (İnternet Güvenliği Derneği ve Anahtar Yönetim Protokolü), IPSEC’deki akranların anahtarlama ve akranlarının kimlik doğrulaması için kullanılır. İki cihaz arasında güvenlik ilişkilerinin (SAS) müzakere edilmesi ve kurulması için bir çerçeve sağlar. - IPSEC müzakeresinde Skeme’nin rolü nedir?

SKEM, ISAKMP tarafından güvenlik dernekleri için anahtarlama malzemesi üretmek için kullanılan kilit değişim tekniğidir. Anonimlik, reddedilebilirlik ve hızlı anahtar serinletme gibi özellikler sağlar. Skeme, ISAKMP’den girdi alır ve daha sonra daha fazla işlem için ISAKMP’ye iade edilen anahtarlama malzemesi üretir. - Neden anahtar değişim ve anahtar üretim adımlarını ele alan tek bir süreç yok?

IPSEC’de Anahtar Değişim ve Anahtar Üretim Süreçlerinin Ayrılması ve Mükemmel İleri Gizlilik (PFS) için gereklidir. PFS, bir oturumun anahtarlarından ödün vermenin geçmiş veya gelecekteki oturumlardan ödün vermemesini sağlar. Bu süreçleri ayırarak ve ISAKMP aracılığıyla koordine ederek, IPSEC’in güvenliği arttırıldı. - IPSEC müzakeresinde Oakley’in amacı nedir?

Oakley, IPSEC müzakeresinin 2. aşamasında kullanılan bir anahtar değişim protokolüdür. Anahtarlar için mükemmel ileri gizlilik, kimlik koruması ve kimlik doğrulama gibi özellikler sağlayan “modlar” olarak bilinen bir dizi anahtar değişimi açıklar. Oakley ISAKMP tarafından IPSEC için anahtarlama malzemesi oluşturmak üzere çağrılır. - Mükemmel ileri gizlilik (PFS)?

Mükemmel ileri gizlilik (PFS), bir oturumun anahtarlarından ödün verilmesini sağlayan şifreleme protokollerinin bir mülküdür. IPSEC bağlamında, PFS, ISAKMP ve Oakley tarafından koordine edildiği gibi, tüm IPSEC oturumlarının güvenliğini sağlayarak anahtar değişim ve anahtar üretim süreçlerinin ayrılmasıyla elde edilir. - ISAKMP doğrudan Skeme ile iletişim kurar mı?

Hayır, ISAKMP doğrudan Skeme ile iletişim kurmuyor. ISAKMP girdiyi Skeme’ye koordine eder ve çıktı ISAKMP’ye döndürür. Bu sorumluluk bölümü, mükemmel ileri gizliliğin (PFS) uygulanmasına izin verir ve IPSEC’de kullanılan anahtarlama malzemesinin güvenliğini sağlar. - IKE’nin hangi sürümü IPSec’te kullanılır?

Ike’nin IPSEC’de kullanılan en son sürümü, önceki sürümlerin işlevselliğini oluşturan ve gelişmiş güvenlik özellikleri sağlayan IKEV2’dir. - ISACMP’nin IPSEC’de amacı nedir?

ISAKMP’nin IPSEC’deki amacı, kimlik doğrulama ve anahtar değişim için bir çerçeve sağlamaktır. ISAKMP Key Exchange Bağımsızdır ve Çeşitli Anahtar Değişim Yöntemlerini Destekler. IPSEC akranları arasında güvenlik derneklerinin (SAS) müzakere edilmesinden ve kurulmasından sorumludur. - IPSEC müzakeresinin 2. aşamasında ne olur?

IPSEC müzakeresinin 2. aşamasında ISAKMP, anahtar değişim protokolü olan Oakley’i anahtarlama materyali üretmek için çağırıyor. Bu anahtarlama materyali, akranları arasındaki IPSEC trafiği için Güvenlik İlişkileri (SAS) oluşturmak için kullanılır. - PFS IPSEC’de neden önemlidir??

IPSEC’de mükemmel ileri gizlilik (PFS) önemlidir, çünkü bir oturumda kullanılan anahtarların uzlaşmasının geçmiş veya gelecekteki oturumlarda kullanılan anahtarlardan ödün vermemesini sağlar. IPSEC, anahtar değişimini ve anahtar üretim süreçlerini ayırarak PFS elde eder ve iletişimin genel güvenliğini artırır. - ISAKMP neden doğrudan Skeme ile iletişim kurmuyor??

ISAKMP, mükemmel ileri gizliliği (PFS) zorlamak için Skeme ile doğrudan iletişim kurmuyor. PFS, ISAKMP ve Oakley tarafından koordine edildiği gibi, anahtar değişim ve kilit üretim süreçlerinin ayrılmasını gerektirir. Bu ayırma, iletişimde kullanılan anahtarlama malzemesini koruyarak IPSEC’in güvenliğini arttırır. - ISAKMP, IPSEC dışında diğer güvenlik dernekleri için kullanılabilir?

Evet, ISAKMP IPSEC dışında diğer güvenlik dernekleri için kullanılabilir. IETF IPSEC DOI (yorumlama alanı) için AH (kimlik doğrulama başlığı) ve ESP (kapsüllenmiş güvenlik yükü) gibi güvenlik ilişkilendirmeleri için kullanılabilir ve çeşitli güvenli iletişim senaryolarında kimlik doğrulama ve anahtar değişim için bir çerçeve sağlar. - IPSec için tüm Oakley ve Skeme protokollerinin uygulanması gerekiyor mu??

Hayır, IPSEC için, tüm Oakley ve Skeme protokollerini uygulamak gerekli değildir. IPSEC’in hedeflerine ulaşmak için gerekli olan bu protokollerin yalnızca bir alt kümesinin uygulanması gerekir. Bu, dağıtımın özel gereksinimlerine dayalı olarak belirli protokollerin ve özelliklerin seçilmesinde esneklik sağlar. - Ike neyi temsil ediyor?

Ike İnternet Anahtar Değişimi anlamına geliyor. IPSEC’de akranları arasında güvenlik ilişkilerini müzakere etmek ve kurmak için kullanılan önemli bir yönetim protokolüdür.

IPSec Ike veya ISAKMP kullanıyor mu

IKEV2, ISAKMP’yi Skeme’ye (anahtarlama malzemesi) koordine etmesi ve ISAKMP’ye (anahtarlar) geri dönüşü koordine etmesi beklenen Aşama 2’de Oakley’i aramak için kullanır. ISAKMP neden doğrudan Skeme ile iletişim kurmuyor?? Neden tüm bu adımlarla aynı anda ilgilenen tek bir süreç yok? Üç kelime: mükemmel ileri gizlilik (PFS).

Ike Oakley kullanıyor mu

[RFC Home] [Metin | PDF | HTML] [Tracker] [IPR] [Bilgi sayfası]

Gözden Geçirilmiş: 4306 Tarihi

Güncellendi: 4109

Ağ Çalışma Grubu D. Harkins Yorum İsteği: 2409 D. Carrel Kategorisi: Standartlar Track Cisco Systems Kasım 1998 İnternet Anahtarı Değişim (IKE) Bu notun durumu Bu belge, İnternet topluluğu için bir İnternet Standartları Track Protokolü belirtir ve iyileştirmeler için tartışma ve öneriler talep eder. Standardizasyon durumu ve bu protokolün durumu için lütfen "İnternet Resmi Protokol Standartları" nın (STD 1) mevcut baskısına bakın. Bu notun dağılımı sınırsızdır. Telif Hakkı Bildirimi Telif Hakkı (C) The Internet Society (1998). Her hakkı saklıdır. İçerik Tablosu 1 Özet. 2 2 Tartışma. 2 3 Terim ve Tanımlar. 3 3.1 Gereksinimler Terminoloji. 3 3.2 Notasyon. 3 3.3 Mükemmel İleri Secrecty. 5 3.4 Güvenlik Derneği. 5 4 Giriş. 5 5 Borsalar. 8 5.1 dijital imzalarla kimlik doğrulama. 10 5.Public Anahtar Şifreleme ile 2 Kimlik Doğrulama. 12 5.3 Genel anahtar şifreleme ile revize edilmiş bir kimlik doğrulama yöntemi. 13 5.Önceden paylaşılan bir anahtarla 4 kimlik doğrulama. 16 5.5 Hızlı Mod. 16 5.6 yeni grup modu. 20 5.7 ISAKMP bilgilendirme borsaları. 20 6 Oakley Grupları. 21 6.1 İlk Oakley Grubu. 21 6.2 saniye Oakley Grubu. 22 6.3 Üçüncü Oakley Grubu. 22 6.4 Dördüncü Oakley Grubu. 23 7 Tam Değişim Patlaması. 23 7.Ana modlu 1 Faz 1. 23 7.Hızlı modlu 2 Aşama 2. 25 8 Mükemmel ileri gizlilik örneği. 27 9 Uygulama İpuçları. 27 Harkins ve Carrel Standartları Parçası [Sayfa 1]

RFC 2409 Ike Kasım 1998 10 güvenlik hususları. 28 11 IANA Hususları. 30 12 Teşekkür. 31 13 Referans. 31 Ek A. 33 Ek B. 37 yazarın adresleri. 40 Yazar Notu. 40 Tam Telif Hakkı Beyanı. 41 1. Soyut ISAKMP ([MSST98]) kimlik doğrulama ve anahtar değişimi için bir çerçeve sağlar, ancak bunları tanımlamaz. ISAKMP anahtar değişim bağımsız olacak şekilde tasarlanmıştır; Yani, birçok farklı anahtar değişimi desteklemek için tasarlanmıştır. Oakley ([ORM96]), "modlar" olarak adlandırılan bir dizi anahtar borsayı açıklar ve her birinin sağladığı hizmetleri detaylandırır (e.G. anahtarlar, kimlik koruması ve kimlik doğrulama için mükemmel ileri gizlilik). SKEM ([SKEME]), anonimlik, reddedilebilirlik ve hızlı anahtar serinletme sağlayan çok yönlü bir anahtar değişim tekniğini tanımlar. Bu belge, ISAKMP ile kullanım için kimliği doğrulanmış anahtarlama materyali elde etmek için ISAKMP ile birlikte Oakley ve Skeme'nin bir kısmını kullanan bir protokol ve IETF IPSEC DOI için AH ve ESP gibi diğer güvenlik ilişkilendirmeleri için bir protokol açıklanmaktadır. 2. Tartışma Bu not hibrit bir protokolü açıklar. Amaç, güvenlik derneklerini korumalı bir şekilde müzakere etmek ve doğrulanmış anahtarlama materyali sağlamaktır. Bu notu uygulayan süreçler, sanal özel ağların (VPN'ler) müzakere etmek ve ayrıca bir uzak siteden (IP adresi önceden bilinmesi gerekmeyen) uzak bir kullanıcıya güvenli bir ana bilgisayar veya ağa erişim sağlamak için kullanılabilir. Müşteri müzakeresi destekleniyor. Müşteri modu, müzakere partilerinin güvenlik derneği müzakeresinin gerçekleştiği son noktalar olmadığı yerdir. Müşteri modunda kullanıldığında, son tarafların kimlikleri gizli kalır. Harkins ve Carrel Standartları Parçası [Sayfa 2]

RFC 2409 Ike Kasım 1998 Bu, tüm Oakley protokolünü uygular, ancak hedeflerini karşılamak için gerekli bir alt küme. Tüm Oakley protokolüne uygunluk veya uyumluluk talep etmez ve Oakley Protokolü'ne hiçbir şekilde bağımlı değildir. Aynı şekilde, bu tüm Skeme Protokolü'nü uygulamaz, ancak sadece kimlik doğrulama için genel anahtar şifreleme yöntemi ve Nones Nones değişimini kullanarak hızlı yeniden anahtarlama kavramı. Bu protokol hiçbir şekilde Skeme Protokolü'ne bağımlı değildir. 3. Terimler ve tanımlar 3.1 Gereksinimler Terminoloji Bu belgede görünen "", "gerekli", "yapmamalı", "olmamalı" ve "Mayıs" anahtar kelimeleri [BRA97] 'de açıklandığı gibi yorumlanmalıdır. 3.2 Notasyon Bu not boyunca aşağıdaki gösterim kullanılır. HDR, değişim türü mod olan bir ISAKMP başlığıdır. HDR olarak yazıldığında* yük yükleme şifrelemesini gösterir. SA, bir veya daha fazla teklifle SA müzakere yüküdür. Bir başlatıcı müzakere için birden fazla teklif sağlayabilir; Bir yanıtlayıcı sadece bir tane ile cevap vermelidir. _B yük gövdesini gösterir - ISAKMP genel vpayload dahil edilmez. SAI_B, SA yükünün tüm gövdesidir (eksi ISAKMP jenerik başlık)- i.e. DOI, durum, tüm teklifler ve başlatıcı tarafından sunulan tüm dönüşümler. CKY-I ve CKY-R, ISAKMP başlığından sırasıyla başlatıcının çerezi ve müdahalenin çerezidir. G^xi ve g^xr, sırasıyla başlatıcı ve müdahalenin genel değerleridir ([DH]). G^xy, Diffie-Hellman Paylaşılan Sır. KE, Diffie-Hellman Borsası'nda değiştirilen kamuya açık bilgileri içeren anahtar değişim yüküdür. Belirli bir kodlama yok (e.G. bir TLV) KE yükünün verileri için kullanılan. Harkins ve Carrel Standartları Parçası [sayfa 3]

RFC 2409 Ike Kasım 1998 NX, NonCe yüküdür; X Olabilir: ISAKMP başlatıcısı ve müdahale için I veya R. IDX, "X" için kimlik yüküdür. X: ISAKMP başlatıcısı için "II" veya "IR" olabilir ve birinci aşama müzakere sırasında cevaplayıcı; veya ikinci aşama sırasında sırasıyla kullanıcı başlatıcısı ve müdahale için "UI" veya "ur". İnternet doi için kimlik yükü formatı [PIP97] 'de tanımlanmıştır. Sig imza yüküdür. İmzalanacak veriler değişime özgüdür. Sertifika, sertifika yüküdür. Hash (ve karma (2) veya hash_i gibi herhangi bir türev) karma yüktür. Karma içeriği kimlik doğrulama yöntemine özgüdür. PRF (Anahtar, MSG) anahtarlı sözde rasgele işlevdir-genellikle anahtarlı bir karma işlevi-sahte rasgele görünen deterministik bir çıktı oluşturmak için kullanılır. PRF'ler hem anahtar türevler hem de kimlik doğrulama için kullanılır (i.e. anahtarlı bir Mac olarak). (Bkz. [KBC96]). SKYID, sadece değişimdeki aktif oyuncular tarafından bilinen gizli malzemeden türetilen bir iptir. SKYID_E, ISAKMP SA tarafından mesajlarının gizliliğini korumak için kullanılan anahtarlama malzemesidir. SKYID_A, ISAKMP SA tarafından mesajlarını doğrulamak için kullanılan anahtarlama malzemesidir. SKYID_D, ISAKMP olmayan güvenlik ilişkileri için anahtar türetmek için kullanılan anahtarlama malzemesidir. Y, "X" in "Y" anahtarı ile şifrelendiğini gösterir. --> "Başlatıcı" İletişimi "İletişimi (istekler) anlamına gelir. x] x'in isteğe bağlı olduğunu gösterir. Harkins ve Carrel Standartları Parçası [Page 4]

RFC 2409 Ike Kasım 1998 Mesaj Şifrelemesi (ISAKMP başlığından sonra '*' tarafından not edildiğinde) ISAKMP başlığından hemen sonra başlamalıdır. İletişim korunduğunda, ISAKMP başlığını takip eden tüm yükler şifrelenmelidir. Şifreleme anahtarları SKYID_E'den her algoritma için tanımlanmış bir şekilde oluşturulur. 3.3 mükemmel ileri gizlilik Notta kullanıldığında, mükemmel ileri gizlilik (PFS), tek bir anahtarın uzlaşmasının yalnızca tek bir anahtarla korunan verilere erişmesine izin vereceği fikrini ifade eder. PFS'nin var olması için verilerin iletimini korumak için kullanılan anahtar, herhangi bir ek anahtar elde etmek için kullanılmamalıdır ve verilerin iletimini korumak için kullanılan anahtar diğer bazı anahtarlama malzemelerinden türetilmişse, bu malzeme daha fazla anahtar türetmek için kullanılmamalıdır. Bu protokolde hem anahtarlar hem de kimlikler için mükemmel ileri gizlilik sağlanmaktadır. (Bölüm 5.5 ve 8). 3.4 Güvenlik Derneği Bir Güvenlik Derneği (SA), bilgileri korumak için kullanılan bir dizi politika ve anahtar (lar). ISAKMP SA, bu protokolde müzakere akranları tarafından iletişimlerini korumak için kullanılan ortak politika ve anahtar (lar). 4. giriiş Oakley ve Skeme'nin her biri, kimlik doğrulamalı bir anahtar değişimi oluşturmak için bir yöntem tanımlar. Bu, yükler inşaatı, bilgi yükleri taşır, işlendikleri sırayı ve nasıl kullanıldıklarını içerir. Oakley "modları" tanımlarken, ISAKMP "aşamaları" tanımlar. İkisi arasındaki ilişki çok basittir ve Ike, iki aşamadan birinde çalışan modlar olarak farklı borsalar sunar. Aşama 1, iki ISAKMP akranlarının iletişim kuracağı güvenli, kimlik doğrulamalı bir kanal kurduğu yerdir. Buna ISAKMP Güvenlik Derneği (SA) denir. "Ana Modu" ve "Agresif Mod" her biri bir Faz Değişimini gerçekleştirir. "Ana Modu" ve "Agresif Mod" yalnızca Faz 1'de kullanılmalıdır. Aşama 2, güvenlik derneklerinin IPSEC veya önemli materyal ve/veya parametre müzakeresine ihtiyaç duyan başka bir hizmet gibi hizmetler adına müzakere edildiği yerdir. "Hızlı Modu" bir Faz Exchange'i gerçekleştirir. "Hızlı Mod" yalnızca 2. Aşama'da kullanılmalıdır. Harkins ve Carrel Standartları Parçası [sayfa 5]

RFC 2409 Ike Kasım 1998 "Yeni Grup Modu" gerçekten bir Faz 1 veya Aşama 2 değil. 1. aşamayı takip eder, ancak gelecekteki müzakerelerde kullanılabilecek yeni bir grup kurmaya hizmet eder. "Yeni Grup Modu" yalnızca 1. Aşama'dan sonra kullanılmalıdır. ISAKMP SA iki yönlüdür. Yani, kurulduktan sonra, taraf iki kişi hızlı mod, bilgi ve yeni grup modu alışverişi başlatabilir. Temel ISAKMP belgesine göre, ISAKMP SA, başlatıcının çerezi ve ardından yanıtlayıcının çerezi ile tanımlanır- her bir tarafın 1. Aşama Borsası'ndaki rolü, hangi kurabiyenin başlatıcının olduğunu belirler. Faz 1 Borsası tarafından kurulan çerez emri, hızlı mod, bilgilendirici veya yeni grup değişiminin yönüne bakılmaksızın ISAKMP SA'yı tanımlamaya devam ediyor. Başka bir deyişle, ISAKMP SA'nın yönü değiştiğinde çerezler yer değiştirmemelidir. ISAKMP aşamalarının kullanımı ile, bir uygulama gerektiğinde çok hızlı anahtarlama yapabilir. Birden fazla Aşama 2 müzakeresi için tek aşama 1 müzakere kullanılabilir. Ayrıca, tek aşamalı bir 2 müzakere birden fazla güvenlik ilişkisi talep edebilir. Bu optimizasyonlarla, bir uygulama SA başına birden daha az bir gidiş -dönüş ve SA başına bir DH'den daha az üssü görebilir. Faz 1 için "ana mod" kimlik koruması sağlar. Kimlik korumasına ihtiyaç duyulmadığında, yuvarlak gezileri daha da azaltmak için "agresif mod" kullanılabilir. Bu optimizasyonları yapmak için geliştirici ipuçları aşağıda yer almaktadır. Ayrıca, agresif bir mod değişimini doğrulamak için genel anahtar şifrelemesinin kullanılmasının yine de kimlik koruması sağlayacağına dikkat edilmelidir. Bu protokol kendi doi'sini tanımlamıyor. Faz 1'de kurulan ISAKMP SA, ISAKMP olmayan bir hizmetten DOI ve durumu kullanabilir (IETF IPSEC DOI [PIP97] gibi). Bu durumda bir uygulama, aynı doi hizmetleri için SAS kurulması için ISAKMP SA'nın kullanımını kısıtlamayı seçebilir. Alternatif olarak, hem DOI hem de durumdaki sıfır değeri ile bir ISAKMP SA kurulabilir (bu alanların açıklaması için [MSST98] bkz. Faz 1 SA'nın kurulması için sıfır bir doi kullanılırsa, Faz 1'de kullanılan kimlik yüklerinin sözdizimi, herhangi bir doi'den değil, [MSST98] 'de tanımlanmıştır.G. [PIP97]- kimliklerin sözdizimini ve semantiklerini daha da genişletebilir. Aşağıdaki özellikler IKE tarafından kullanılır ve ISAKMP Güvenlik Derneği'nin bir parçası olarak müzakere edilir. (Bu özellikler, ISAKMP'nin diğer hizmetler adına müzakere edebileceği herhangi bir güvenlik ilişkisi ile değil, yalnızca ISAKMP Güvenlik Derneği ile ilgilidir.) Harkins ve Carrel Standartları Parçası [Page 6]

RFC 2409 Ike Kasım 1998 - Şifreleme Algoritması - Hash algoritması - Kimlik Doğrulama Yöntemi - Diffie -Hellman yapmak için bir grup hakkında bilgi. Tüm bu özellikler zorunludur ve müzakere edilmelidir. Ayrıca, isteğe bağlı olarak bir psuedo-rastgele işlevi ("PRF") müzakere etmek mümkündür. (Şu anda bu belgede tanımlanan pazarlık edilebilir sahte rastgele işlev yok. Özel Kullanım Öznitelik Değerleri, onaylayan taraflar arasında PRF müzakeresi için kullanılabilir). Bir "PRF" müzakere değilse, müzakere edilen karma algoritmasının HMAC (bkz. [KBC96]) sürümü sahte rasgele işlev olarak kullanılır. Diğer zorunlu olmayan özellikler Ek A'da açıklanmaktadır. Seçilen karma algoritması hem yerel hem de HMAC modlarını desteklemeli. Diffie-Hellman grubu, tanımlanmış bir grup açıklaması (Bölüm 6) kullanılarak veya bir grubun tüm özelliklerini tanımlayarak belirtilmelidir (Bölüm 5.6). Grup öznitelikleri (grup türü veya prime gibi- bkz. Ek A) daha önce tanımlanmış bir grupla birlikte sunulmamalıdır (ayrılmış bir grup açıklaması veya yeni bir grup modu değişimi sona erdikten sonra belirlenen özel kullanım açıklaması). IKE uygulamaları aşağıdaki öznitelik değerlerini desteklemelidir:-Des [des] CBC modunda zayıf ve yarı-zayıf bir anahtar kontrolü (zayıf ve yarı-weak tuşları [SCH96] 'da referans verilmiştir ve Ek A'da listelenmiştir). Anahtar Ek B'ye göre türetilmiştir. - MD5 [MD5] ve SHA [SHA>. - Önceden paylaşılan tuşlar aracılığıyla kimlik doğrulama. - Varsayılan Grup Birinci Grup üzerinden MODP (aşağıya bakın). Ayrıca, IKE uygulamaları şunları desteklemelidir: şifreleme için 3DES; Karma için kaplan ([kaplan]); Dijital İmza Standardı, RSA Public Anahtar Şifreleme ile RSA [RSA] imzaları ve kimlik doğrulaması; ve MODP Grup Numarası 2. IKE uygulamaları, Ek A'da tanımlanan ek şifreleme algoritmalarını destekleyebilir ve ECP ve EC2N gruplarını destekleyebilir. Burada açıklanan IKE modları, IETF IPSEC doi [PIP97] uygulandığında uygulanmalıdır. Diğer DOI'ler burada açıklanan modları kullanabilir. Harkins ve Carrel Standartları Parçası [Sayfa 7]

RFC 2409 Ike Kasım 1998 5. Borsalar Kimliği doğrulanmış bir anahtar değişimini oluşturmak için kullanılan iki temel yöntem vardır: ana mod ve agresif mod. Her biri, geçici bir Diffie-Hellman değişiminden kimliği doğrulanmış anahtarlama malzemesi üretir. Ana mod uygulanmalıdır; Agresif mod uygulanmalıdır. Buna ek olarak, Taze Anahtarlama Materyali üretmek ve ISAKMP dışı güvenlik hizmetlerini müzakere etmek için bir mekanizma olarak Hızlı Mod uygulanmalıdır. Ayrıca, Diffie-Hellman borsaları için özel grupları tanımlamak için bir mekanizma olarak yeni grup modu uygulanmalıdır. Uygulamalar bir değişimin ortasında değişim türlerini değiştirmemelidir. Değişimler standart ISAKMP yük sözdizimi, öznitelik kodlama, mesajların zaman aşımları ve geri dönüşleri ve bilgilendirici mesajlara uygundur- e.G Bir bildirim yanıtı, örneğin, bir teklif kabul edilemez olduğunda veya imza doğrulaması veya şifre çözme başarısız olduğunda gönderilir, vb. SA yükü, bir Faz Exchange'deki diğer tüm yüklerden önce gelmelidir. Aksi belirtilmedikçe, herhangi bir mesajda ISAKMP yüklerinin herhangi bir sırada olması için herhangi bir gereklilik yoktur. Bir Faz 1 veya Faz 2 değişiminde bir KE yükünde geçirilen Diffie-Hellman kamu değeri, gerekirse, sıfırlarla beklemede olan değeri öngörülen müzakere edilen Diffie-Hellman grubunun uzunluğu olmalıdır. Nonpe yükünün uzunluğu 8 ila 256 bayt arasında olmalıdır. Ana mod ISAKMP Kimlik Koruma Değişiminin bir örneğidir: İlk iki mesaj müzakere politikası; Sonraki iki değişim Diffie-Hellman Kamu Değeri ve Yardımcı Veriler (e.G. Nones) değişim için gerekli; ve son iki mesaj Diffie-Hellman değişimini doğrular. İlk ISAKMP değişiminin bir parçası olarak müzakere edilen kimlik doğrulama yöntemi, yüklerin bileşimini etkiler, ancak amaçları değil. Ana mod için XCHG ISAKMP Koruma. Benzer şekilde, agresif mod ISAKMP agresif değişiminin bir örneğidir. İlk iki mesaj, değişim ve değişim ve kimlikler için gerekli olan yardımcı veri ve yardımcı verileri müzakere ediyor. Buna ek olarak, ikinci mesaj yanıtlayıcıyı doğrular. Üçüncü mesaj, başlatıcıyı doğrular ve değişime katılma kanıtı sağlar. Agresif mod için XCHG ISAKMP agresif. Son mesaj, ISAKMP SA'nın korunması altında gönderilmeyebilir ve her bir tarafın Harkins ve Carrel Standartları Parçası [sayfa 8]

RFC 2409 Ike Kasım 1998 Bu borsanın müzakere edilmesine kadar istenirse üssü erteleme. Agresif modun grafik tasvirleri nihai yükü net olarak gösterir; Olması gerekmez. IKE'deki değişimler açık uçlu değil ve sabit sayıda mesaja sahip. Bir Sertifika Talebinin Alınması Yüklü, iletilen veya beklenen mesaj sayısını uzatmamalıdır. Güvenlik Derneği müzakeresi agresif modla sınırlıdır. Mesaj inşaat gereksinimleri nedeniyle, Diffie-Hellman değişiminin yapıldığı grup müzakere edilemez. Ayrıca, farklı kimlik doğrulama yöntemleri öznitelik müzakeresini daha da kısıtlayabilir. Örneğin, genel anahtar şifreleme ile kimlik doğrulama müzakere edilemez ve kimlik doğrulama için revize edilmiş genel anahtar şifreleme yöntemini kullanırken şifre ve karma müzakere edilemez. IKE'nin zengin özellik müzakere yeteneklerinin gerekli olduğu durumlar için ana mod gerekebilir. Hızlı mod ve yeni grup modunda ISAKMP'de analog yok. Hızlı mod ve yeni grup modu için XCHG değerleri Ek A'da tanımlanmıştır. Ana Mod, Agresif Mod ve Hızlı Mod Güvenlik Derneği Müzakeresi. Güvenlik Derneği, Güvenlik Birliği (SA) yük (ler) 'de kapsüllenen teklif yüklerinde kapsüllenen tranform yük (ler) şeklini alır. Aşama 1 borsaları (ana mod ve agresif mod) için birden fazla teklif yapılırsa, tek bir SA yükünde tek bir teklif yükü için birden fazla dönüşüm yükü biçimini almalıdır. Başka bir deyişle, Faz 1 borsalar için tek bir SA yükü için birden fazla teklif yükü olmamalı ve birden fazla SA yükü olmamalı. Bu belge, 2. Aşama borsalarındaki tekliflerde bu tür davranışları yasaklamıyor. Başlatıcının yanıtlayıcıya gönderebileceği tekliflerin sayısında bir sınır yoktur, ancak uygun uygulamalar, performans nedenlerinden dolayı inceleyeceği teklif sayısını sınırlamayı seçebilir. Güvenlik Derneği müzakeresi sırasında, başlatıcılar müdahale edenlere potansiyel güvenlik dernekleri için teklifler sunar. Yanıtlayanlar, herhangi bir teklifin özelliklerini değiştirmemelidir, özetlenen öznitelik hariç (bkz. Ek A). Bir değişimin başlatıcısı, özellik değerlerinin değiştiğini veya niteliklerin eklendiğini veya yapıldığı bir tekliften eklendiğini bildirirse, bu yanıt reddedilmelidir. Ana mod veya agresif mod ile dört farklı kimlik doğrulama yöntemine izin verilir-dijital imza, genel anahtar şifrelemesi ile iki kimlik doğrulama biçimi veya önceden paylaşılan anahtar. SKYID değeri her kimlik doğrulama yöntemi için ayrı olarak hesaplanır. Harkins ve Carrel Standartları Parçası [sayfa 9]

RFC 2409 Ike Kasım 1998 İmzalar için: skeyid = prf (ni_b | nr_b, g^xy) genel anahtar şifrelemesi için: skeyid = prf (hash (ni_b | nr_b), cky-i | cky-r) için: skeyid = prf için prf (pre-quared-iri, ni_b | f (skeyid, g^xy | cky-i | cky-r | 0) skeyid_a = prf (skeyid, skeyid_d | g^xy | cky-i | cky-r | 1) skeyid_e = prf (skeyid, skeyid_a | g^xy | cky-i | cky-r | 2). Yukarıdaki 0, 1 ve 2 değerleri tek bir oktetle temsil edilir. Şifreleme için kullanılan anahtar, SKYID_E'den algoritmaya özgü bir şekilde türetilir (bkz. Ek B). Protokolün başlatıcısını hash_i üretir ve yanıtlayıcı üretir ve "Skeyid, g^xi | g^xr | cky-i | cky-r | sai_b | idii_b) hash_r = prf = prf (skeyid, g^xr | g^xi | cky to) için idic | ures, hash_i ve hash_r imzalanır ve doğrulanır; Genel anahtar şifreleme veya önceden paylaşılan tuşlarla kimlik doğrulama için, hash_i ve hash_r değişimi doğrudan doğrulayın. Tüm kimlik yükü (kimlik türü, bağlantı noktası ve protokol dahil ancak jenerik başlığı hariç) hem hash_i hem de hash_r. Yukarıda belirtildiği gibi, müzakere edilen kimlik doğrulama yöntemi, Faz 1 modları için mesajların içeriğini ve kullanımını etkiler, ancak niyetleri değil. Kimlik doğrulama için genel anahtarları kullanırken, Faz 1 değişimi ya imzalar kullanılarak veya genel anahtar şifrelemesi kullanılarak gerçekleştirilebilir (algoritma destekliyorsa). Farklı kimlik doğrulama seçeneklerine sahip Faz 1 borsaları aşağıdadır. 5.1 Ike Faz 1 imzalarla doğrulandı İmzalar kullanılarak, ikinci gidiş dönüş sırasında değiştirilen yardımcı bilgiler nones değildir; Değişim, karşılıklı olarak elde edilebilir bir karma imzalayarak kimlik doğrulandı. İmza kimlik doğrulamasına sahip ana mod aşağıdaki gibi açıklanmaktadır: Harkins ve Carrel Standartları Parçası [sayfa 10]

RFC 2409 Ike Kasım 1998 Başlatıcı Yanıtlayıcı ----------- ----------- HDR, SA-> Her iki modda da, imzalanan veriler, SIG_I veya SIG_R, sırasıyla hash_i veya hash_r'a uygulanan müzakere edilen dijital imza algoritmasının sonucudur. Genel olarak imza, müzakere edilen PRF veya müzakere edilen karma işlevinin HMAC sürümünü kullanarak yukarıdaki gibi Hash_i ve Hash_r üzerinde olacak (PRF müzakere edilmezse). Bununla birlikte, imza algoritması belirli bir karma algoritmaya bağlanırsa, bu imzanın inşası için geçersiz kılınabilir (e.G. DSS sadece SHA'nın 160 bit çıkışı ile tanımlanır). Bu durumda, imza yöntemi ile ilişkili karma algoritmasının HMAC sürümünü kullanmak dışında, imza yukarıdaki gibi üzerinde olacak şekilde olacak. Müzakere edilen PRF ve karma fonksiyonu, öngörülen diğer tüm sözde rastgele fonksiyonlar için kullanılmaya devam edecektir. Kullanılan karma algoritmanın zaten bilindiği için, OID'sini imzaya kodlamaya gerek yok. Ayrıca, PKCS #1'deki RSA imzaları için kullanılan OID'ler ile bu belgede kullanılanlar arasında bir bağlama yoktur. Bu nedenle, RSA imzaları, PKCS #1 formatında özel bir anahtar şifreleme olarak kodlanmalı ve PKCS #1 formatında bir imza olarak değil (hash algoritmasının OID'sini içerir). DSS imzaları R olarak kodlanmalı ve ardından s. Bir veya daha fazla sertifika yükü isteğe bağlı olarak iletilebilir. Harkins ve Carrel Standartları Parçası [sayfa 11]

RFC 2409 Ike Kasım 1998 5.2 Aşama 1 Public Anahtar Şifrelemesi ile Doğrulanmıştır Değişimin doğrulanması için genel anahtar şifrelemesini kullanan yardımcı bilgiler, şifrelenmiş nonces şifrelenir. Her bir tarafın bir karma (diğer tarafın nonce'yi çözdüğünü kanıtlamak) değişimini doğrulama yeteneği. Genel anahtar şifrelemesini gerçekleştirmek için, başlatıcının zaten müdahalenin genel anahtarına sahip olması gerekir. Yanıtlayıcının birden fazla genel anahtara sahip olduğu durumda, başlatıcının yardımcı bilgileri şifrelemek için kullandığı sertifikanın bir karması, üçüncü mesajın bir parçası olarak kabul edilir. Bu şekilde yanıtlayıcı, şifreli yüklerin şifresini çözmek için hangi özel anahtarın kullanılacağını ve kimlik korumasının korunduğunu belirleyebilir. Nonce'ye ek olarak, partilerin kimlikleri (IDII ve IDIR) diğer tarafın genel anahtarı ile de şifrelenir. Kimlik doğrulama yöntemi genel anahtar şifrelemesiyse, nonc ve kimlik yükleri diğer tarafın genel anahtarı ile şifrelenmelidir. Yalnızca yüklerin gövdesi şifrelenir, yük başlıkları net olarak bırakılır. Kimlik doğrulama için şifreleme kullanırken, ana mod aşağıdaki gibi tanımlanır. Başlatıcı Yanıtlayıcı ----------- ----------- HDR, SA-> PubKey_R, PubKey_R-> HDR, KE, PubKey_i, PubKey_i HDR*, Hash_i-> PubKey_r, PubKey_r-> HDR, SA, KE, Pubkey_i, PubKey_I, Hash_R HDR, HASH_I-> Harkins ve Carrel Standartları Parçası [sayfa 12]

RFC 2409 Ike Kasım 1998 Hash (1), başlatıcının nonc ve kimliği şifrelemek için kullandığı sertifikanın bir karma (müzakere edilen karma işlevini kullanarak). RSA şifrelemesi PKCS #1 formatında kodlanmalıdır. Yalnızca kimlik ve nonce yüklerinin gövdesi şifrelenirken, şifrelenmiş verilerden önce geçerli bir ISAKMP genel başlık. Yük uzunluğu, şifreli yükün tamamı ve başlığın uzunluğudur. PKCS #1 kodlama, şifre çözme üzerine temiz metin yükünün gerçek uzunluğunun belirlenmesine izin verir. Kimlik doğrulama için şifreleme kullanmak, makul bir şekilde inkar edilebilir bir değişim sağlar. Her tarafın değişimin her iki tarafını tamamen yeniden inşa edebileceğinden, konuşmanın gerçekleştiğine (dijital imzada olduğu gibi) hiçbir kanıt yoktur. Buna ek olarak, bir saldırganın sadece Diffie-Hellman değişimini değil, aynı zamanda RSA şifrelemelerini de başarıyla kırması gerektiğinden Gizli Nesile Güvenlik eklenir. Bu değişim [SKEM] tarafından motive edildi. Diğer kimlik doğrulama yöntemlerinden farklı olarak, genel anahtar şifrelemesiyle kimlik doğrulamanın agresif modla kimliğin korunmasına izin verdiğini unutmayın. 5.3 Faz 1 Revize edilmiş bir genel anahtar şifreleme modu ile doğrulandı Genel Anahtar Şifreleme ile Kimlik Doğrulama İmzalar ile kimlik doğrulamaya göre önemli avantajlara sahiptir (bkz. Bölüm 5.Yukarıdaki 2). Ne yazık ki, bu 4 genel anahtar operasyonunun maliyeti- iki genel anahtar şifreleme ve iki özel anahtar şifre çözme. Bu kimlik doğrulama modu, genel anahtar şifrelemesini kullanarak kimlik doğrulamanın avantajlarını korur, ancak bunu genel anahtar operasyonlarının yarısı ile yapar. Bu modda, nonce, akranın genel anahtarı kullanılarak hala şifrelenir, ancak akran kimliği (ve gönderilirse sertifika) müzakere edilen simetrik şifreleme algoritması (SA yükünden) kullanılarak şifrelenir. Bu çözüm minimal karmaşıklık ve devlet ekler, ancak her iki tarafta iki maliyetli genel anahtar operasyonu tasarrufu sağlar. Ayrıca, anahtar değişim yükü, aynı türetilmiş anahtar kullanılarak da şifrelenir. Bu, Diffie-Hellman değişiminin kriptanalize karşı ek koruma sağlar. Genel Anahtar Şifreleme Kimlik Doğrulama Yönteminde olduğu gibi (Bölüm 5.2), yanıtlayıcının kullanılabilir genel anahtarlar içeren birden fazla sertifikası varsa bir sertifikayı tanımlamak için bir karma yükü gönderilebilir (e.G. Sertifika yalnızca imzalar için değilse, sertifika kısıtlamaları veya algoritmik kısıtlamalar nedeniyle). Eğer karma Harkins ve Carrel Standartları Parçası [sayfa 13]

RFC 2409 Ike Kasım 1998 Yük gönderildi İkinci mesaj değişiminin ilk yükü olmalı ve şifrelenmiş nonce izlemeli. Karma yükü gönderilmezse, ikinci mesaj değişiminin ilk yükü şifrelenmiş olmayan bir. Buna ek olarak, Başlatıcı, yanıtlayıcıya yanıt verecek genel bir anahtar sağlamak için isteğe bağlı olarak bir sertifika yükü gönderdim. Kimlik doğrulama için revize edilmiş şifreleme modu kullanırken, ana mod aşağıdaki gibi tanımlanır. Başlatıcı Yanıtlayıcı ----------- ----------- HDR, SA-> PubKey_r, Ke_i, Ke_i, [Ke_i]-> HDR, PubKey_i, Ke_r, Ke_r, Ke_i, Ke_i [, Ke_i]-> Hdr, Sa, SA, PubKey_i, Ke_R, Ke_R, SA, SA, SA, SA, SA, SA, SA, SA, HASTIC (HASTIC).2. KE_I ve KE_R, SA yük değişiminde müzakere edilen simetrik şifreleme algoritmasının anahtarlarıdır. Yalnızca yüklerin gövdesi şifrelenir (hem genel anahtar hem de simetrik işlemlerde), genel yük başlıkları net olarak bırakılır. Yük uzunluğu, şifreleme yapmak için eklenen eklenti içerir. Simetrik şifre anahtarları, şifre çözülmüş olmayanların aşağıdaki gibi türetilmiştir. Önce NE_I ve NE_R değerleri hesaplanır: Harkins ve Carrel Standartları Parçası [sayfa 14]

RFC 2409 Ike Kasım 1998 Ne_i = prf (ni_b, cky-i) ne_r = prf (nr_b, cky-r) KEYS ke_i ve ke_r daha sonra NE_I ve NE_R'den, müzakere edilen şifreleme algoritması ile kullanılmak üzere simetrik tuşları türetmek için kullanılan Ek B'de açıklanır. Müzakere edilen PRF'nin çıktısının uzunluğu, şifrenin anahtar uzunluğu gereksinimlerinden daha büyükse veya eşitse, Ke_i ve Ke_R sırasıyla NE_I ve NE_R'nin en önemli bitlerinden türetilmiştir. İstenen ke_i ve ke_r uzunluğu PRF'nin çıkışının uzunluğunu aşarsa, PRF sonuçlarını tekrar tekrar kendi içine geri besleyerek ve gerekli sayı elde edilene kadar sonucu birleştirerek gerekli sayıda bit elde edilir. Örneğin, müzakere edilen şifreleme algoritması 320 bit anahtar gerektiriyorsa ve PRF'nin çıkışı sadece 128 bit ise, ke_i k'nin en önemli 320 bitidir, burada k = k1 | K2 | K3 ve K1 = Prf (NE_I, 0) K2 = Prf (NE_I, K1) K3 = PRF (NE_I, K2) kısalık için, sadece Ke_i'nin türetilmesi gösterilir; Ke_R aynıdır. K1 hesaplamasında 0 değerinin uzunluğu tek bir sekizlidir. NE_I, NE_R, KE_I ve KE_R'nin tüm geçici olduğunu ve kullanımdan sonra atılması gerektiğini unutmayın. İsteğe bağlı karma yükün ve zorunlu olmayan yükün konumunda gereksinimleri kaydedin. Daha fazla yük gereksinimi yok. Tüm yükler- ne olursa olsun- şifrelenmiş olmayanları takip eden, yöne bağlı olarak KE_I veya KE_R ile şifrelenmelidir. Simetrik şifreleme için CBC modu kullanılırsa, başlatma vektörleri (IV'ler) aşağıdaki gibi ayarlanır. Nonce'yi takip eden ilk yükü şifrelemek için IV 0 (sıfır) olarak ayarlanmıştır. Geçici simetrik şifre anahtarı Ke_i ile şifrelenen sonraki yükler için IV, önceki yükün son şifre metni bloğudur. Şifreli yükler en yakın blok boyutuna kadar yastıklı. Sonuncusu hariç tüm dolgu baytları 0x00 içerir. Dolmanın son baytı, sonuncusu hariç, kullanılan dolgu baytlarının sayısını içerir. Bunun her zaman dolgu olacağı anlamına geldiğini unutmayın. Harkins ve Carrel Standartları Parçası [sayfa 15]

RFC 2409 Ike Kasım 1998 5.Önceden paylaşılan bir anahtarla doğrulanmış 4 Aşama 1 Değişimin doğrulanması için bazı bant dışı mekanizmalar tarafından türetilen bir anahtar da kullanılabilir. Bu anahtarın gerçek kurulması bu belgenin kapsamı dışında. Önceden paylaşılan bir anahtar kimlik doğrulaması yapıldığında, ana mod aşağıdaki gibi tanımlanır: Başlatıcı Yanıtlayıcı ---------------------- HDR, SA-> Ana modla önceden paylaşılan anahtar kimlik doğrulaması kullanıldığında, anahtar sadece akranların IP adresi ile tanımlanabilir, çünkü başlatıcı işlenmeden önce hesaplanmalıdır. Agresif mod. Buna ek olarak, agresif mod, iki partinin birden fazla, farklı önceden paylaşılan anahtarları korumasına ve belirli bir değişim için doğru olanı tanımlamasına izin verir. 5.5 Faz 2 - Hızlı Mod Hızlı mod tam bir değişimin kendisi değildir (bir aşama değişimine bağlı olması nedeniyle), ancak ISAKMP olmayan SAS için paylaşılan politikayı türetmek ve paylaşılan politikayı müzakere etmek için SA müzakere sürecinin (Faz 2) bir parçası olarak kullanılır. Hızlı modla birlikte değiştirilen bilgiler ISAKMP SA- I tarafından korunmalıdır.e. ISAKMP başlığı hariç tüm yükler şifrelenmiştir. Hızlı modda, bir karma yükü derhal ISAKMP üstbilgisini takip etmeli ve bir SA yükü hemen karma. Bu karma mesajı doğrular ve ayrıca canlılık kanıtları sağlar. Harkins ve Carrel Standartları Parçası [sayfa 16]

RFC 2409 Ike Kasım 1998 ISAKMP başlığındaki mesaj kimliği, ISAKMP başlığındaki çerezler tarafından tanımlanan belirli bir ISAKMP SA için devam eden hızlı bir mod tanımlar. Hızlı bir modun her bir örneği benzersiz bir başlatma vektörü kullandığından (bkz. Ek B), tek bir ISAKMP SA'ya dayanarak, herhangi bir zamanda devam eden birden fazla eşzamanlı hızlı moda sahip olmak mümkündür. Hızlı Modu aslında bir SA müzakeresi ve tekrar koruması sağlayan bir nonç alışverişidir. Nones, taze anahtar malzeme üretmek ve sahte güvenlik dernekleri üretmesini önlemek için kullanılır. Hızlı mod başına ek bir Diffie-Hellman değişimi ve üssülmesine izin vermek için isteğe bağlı bir anahtar değişim yükü değiştirilebilir. Hızlı modla anahtar değişim yükünün kullanımı isteğe bağlı olsa da, desteklenmelidir. Temel Hızlı Modu (KE yükü olmadan) Faz 1'deki üslemeden elde edilen anahtarlama malzemesini yeniler. Bu PFS sağlamaz. İsteğe bağlı KE yükü kullanılarak, anahtarlama materyali için ek bir kat üssü gerçekleştirilir ve PFS sağlanır. Hızlı modda müzakere edilen SAS'ın kimliklerinin, müşteri tanımlayıcıları hızlı modda belirtilmedikçe, izin verilen protokol veya bağlantı noktası numaralarında herhangi bir zımni kısıtlama olmaksızın ISAKMP akranlarının IP adresleri olduğu varsayılmaktadır. ISAKMP başka bir taraf adına müşteri müzakerecisi olarak hareket ediyorsa, tarafların kimlikleri IDCI ve daha sonra IDCR olarak geçmelidir. Yerel politika, belirtilen kimlikler için tekliflerin kabul edilebilir olup olmadığını dikte edecektir. İstemci kimlikleri Hızlı Mod Yanıtlayıcısı tarafından kabul edilemezse (ilke veya diğer nedenlerden dolayı), bildirim türüne sahip bir bildiri yükü, geçersiz kimsenin (18) gönderilmelidir. Müşteri kimlikleri, iki akran arasında birden fazla tünel bulunduğu durumlarda uygun tünele trafiği tanımlamak ve yönlendirmek ve ayrıca farklı ayrıntılara sahip benzersiz ve paylaşılan SAS'a izin vermek için kullanılır. Hızlı modda yapılan tüm teklifler mantıksal olarak ilişkilidir ve tutarlı olmalıdır. Örneğin, bir KE yükü gönderilirse, Diffie-Hellman grubunu açıklayan öznitelik (bkz. Bölüm 6.1 ve [pip97]) müzakere edilen her SA'nın her teklifinin her dönüşümüne dahil edilmelidir. Benzer şekilde, müşteri kimlikleri kullanılırsa, müzakeredeki her SA'ya uygulanmalıdırlar. Hızlı mod aşağıdaki gibi tanımlanır: Harkins ve Carrel Standartları Parçası [sayfa 17]

RFC 2409 Ike Kasım 1998 Başlatıcı Yanıtlayıcı ----------- ----------- HDR*, HASH (1), SA, NI [, KE] [, IDCI, IDCR]-> Nerede: Hash (1), ISAKMP başlığından gelen mesaj kimliği üzerindeki PRF'dir (M-ID), tüm yük başlıkları dahil olmak üzere, hash eklenen herhangi bir padding hariç tutulan tüm mesajla birleştirilen tüm mesajla birlikte, ancak tüm yük başlıkları dahil olmak üzere herhangi bir mesajla ilgilidir. Hash (2), başlatıcının nonce-ni dışında karma (1) ile aynıdır, eksi yük başlığı-M-ID'den sonra eklenir, ancak tüm mesajdan önce. Nonce'nin karma (2) ilavesi, canlılık kanıtı içindir. Hash (3)- canlılık için- PRF, tek bir sekizli olarak temsil edilen sıfır değerinin üzerindeki PRF, ardından mesaj kimliğinin ve iki nonces'in birleştirilmesi- başlatıcının ardından yanıtlayıcısının- eksi yük başlığı eksi. Başka bir deyişle, yukarıdaki değişim için karmalar şunlardır: karma (1) = prf (skeyid_a, m-id | sa | ni [| ke] [| idci | idcr) hash (2) = prf (skeyid_a, m-id | ni_b | sa | nr [| ke]) [| iDci | idcr) hash (3) = prf (skeyid_, nin | Karma, SA ve isteğe bağlı kimlik yükleri hariç, hızlı modda yük siparişi kısıtlamaları yoktur. Hash (1) ve karma (2), mesajdaki yüklerin sırası açıklayıcı örnekten farklıysa veya herhangi bir isteğe bağlı yük, örneğin bir bildirim yükü mesajına zincirlenmişse, yukarıdaki resimden farklı olabilir. PFS gerekmezse ve KE yükleri değiştirilmezse, yeni anahtarlama malzemesi Keymat = PRF olarak tanımlanır (SKYID_D, Protokol | SPI | NI_B | NR_B). PFS istenirse ve KE yükleri değiş tokuş edilirse, yeni anahtarlama malzemesi Keymat = prf (qkeyid_d, g (qmey | protokol | spi | ni_b | nr_b) olarak tanımlanır, burada g (qm)^xy, bu hızlı modun usulcisi değişiminden paylaşılan sırdır. Her iki durumda da, "Protokol" ve "SPI", müzakere edilen dönüşümü içeren ISAKMP teklif yükünden. Harkins ve Carrel Standartları Parçası [Sayfa 18]

RFC 2409 Ike Kasım 1998 Tek bir SA müzakeresi iki güvenlik ilişkisi ile sonuçlanır- biri gelen ve diğeri giden. Her SA için farklı spiler (biri başlatıcı tarafından seçilen, diğeri yanıtlayıcı tarafından) her yön için farklı bir anahtar garanti eder. SA'nın hedefi tarafından seçilen SPI, o sa için Keymat'ı türetmek için kullanılır. İstenen anahtarlama malzemesi miktarının PRF tarafından sağlanandan daha büyük olduğu durumlarda, Keymat, PRF'nin sonuçlarını kendisine geri besleyerek ve gerekli anahtarlama malzemesine ulaşılana kadar sonuçları birleştirerek genişletilir. Başka bir deyişle, Keymat = K1 | K2 | K3 | . burada k1 = prf (skeyid_d, [g (qm)^xy |] protokol | spi | ni_b | nr_b) k2 = prf (skeyid_d, k1 | [qm)^xy |] protokol | spi | ni_b | nr_b) k3 = prf (skeyid_d, k2 |b) k3 = prf (skeyid_d, k2 | r_b) vb. Bu anahtarlama materyali (PFS ile veya olmadan ve doğrudan veya birleştirme yoluyla türetilmiş olsun) müzakere edilen SA ile kullanılmalıdır. Anahtarların anahtarlama malzemesinden nasıl türetildiğini tanımlamak hizmete bağlıdır. Hızlı modda geçici bir diffie-hellman değişimi durumunda, üstel (g (qm)^xy) mevcut durumdan geri döndürülebilir bir şekilde çıkarılır ve skeyid_e ve skeyid_a (faz müzakeresinden türetilmiş) ISAKMP SA ve SKYID_D'yi korumaya ve doğrulamaya devam edin. Hızlı mod kullanarak, birden fazla SA ve anahtar bir değişimle aşağıdaki gibi müzakere edilebilir: Başlatıcı Yanıtlayıcı ----------- ----------- HDR*, HAHH (1), SA0, SA1, NI, KE] [, IDCI, IDCR]-> Anahtarlama malzemesi tek bir SA durumunda olduğu gibi aynı şekilde türetilmiştir. Bu durumda (iki SA yükünün müzakere edilmesi) sonuç dört güvenlik ilişkisi olacaktır- her iki SAS için her iki yol. Harkins ve Carrel Standartları Parçası [Sayfa 19]

RFC 2409 Ike Kasım 1998 5.6 yeni grup modu ISAKMP SA'nın kurulmasından önce yeni grup modu kullanılmamalıdır. Yeni bir grubun açıklaması sadece 1. Aşama müzakeresini takip etmelidir. (Yine de bir Faz değişimi değil). Başlatıcı Müdahale ----------- ----------- HDR*, Hash (1), SA-> Ek A, "Atanan Numaralar")). Özel gruplar için grup açıklamaları 2^15'e eşit veya eşit olmalıdır. Grup kabul edilemezse, yanıtlayıcı, mesaj türü ayarlanmayan mesaj türü ile bir bildirim yükü ile yanıt vermelidir (13). ISAKMP uygulamaları, altında kuruldukları SA ile özel grupların süresi dolmasını gerektirebilir. Gruplar, ana modla SA teklifinde doğrudan müzakere edilebilir. Bunu yapmak için bileşen parçaları- bir MODP grubu için, tip, prime ve jeneratör; Bir EC2N grubu için, indirgenemez polinom, grup jeneratör bir, grup jeneratörü iki, grup eğrisi A, grup eğrisi B ve grup sırası- SA özellikleri olarak geçirilir (bkz. Ek A). Alternatif olarak, grubun doğası yeni grup modu kullanılarak gizlenebilir ve 1. Aşama Müzakeresi sırasında sadece grup tanımlayıcısı geçilir. 5.7 ISAKMP bilgilendirme borsaları Bu protokol mümkün olduğunda ISAKMP bilgilendirme borsalarını korur. ISAKMP Güvenlik Derneği kurulduktan (ve SKYID_E ve SKYID_A oluşturulduktan sonra) ISAKMP bilgi alışverişi, bu protokolle kullanıldığında aşağıdaki gibidir: Harkins ve Carrel Standartları Parçası [sayfa 20]

RFC 2409 Ike Kasım 1998 Başlatıcı Yanıtlayıcı ----------- ----------- HDR*, HASH (1), N/D-> Burada N/D, bir ISAKMP bildirim yükü veya bir ISAKMP silme yükü ve karma (1), Anahtar olarak Skeyid_a'yı ve bu borsa olarak birleştirilmiş bir m-ID'dir (ya da bu değişimle birleştirilmiş bir m-ID (ya da hayır) birleştirilmiş bir m-ID'dir. Başka bir deyişle, yukarıdaki değişim için karma: ISAKMP üstbilgisinde kullanılan ve PRF hesaplamasında kullanılan mesaj kimliğinin belirtildiği gibi hash (1) = prf (skeyid_a, m-id | n/d). Bu mesajı şifrelemek için SKYID_E ile kullanılan başlatma vektörünün türetilmesi, Ek B'de açıklanmıştır. ISAKMP Güvenlik Derneği, Bilgilendirme Borsası sırasında henüz kurulmamışsa, değişim eşlik eden bir karma yükü olmadan net olarak yapılır. 6 Oakley Grubu Ike ile, Diffie-Hellman Borsası'nı yapmak müzakere edildi. Dört grup- 1 ila 4- değerler aşağıda tanımlanmıştır. Bu gruplar Oakley Protokolü'nden kaynaklandı ve bu nedenle "Oakley Grupları" olarak adlandırılıyor. "Grup" için öznitelik sınıfı Ek A'da tanımlanmıştır. Özel grup tanımlayıcıları için tüm 2^15 ve daha yüksek değerler kullanılır. Varsayılan Oakley gruplarının gücü hakkında bir tartışma için lütfen aşağıdaki Güvenlik Konuları bölümüne bakın. Bu grupların tümü Richard Schroeppel tarafından Arizona Üniversitesi'nde üretildi. Bu grupların özellikleri [ORM96] 'da açıklanmaktadır. 6.1 İlk Oakley Varsayılan Grubu Oakley uygulamaları, aşağıdaki prime ve jeneratörle bir MODP grubunu desteklemelidir. Bu gruba kimlik 1 (bir) atandı. Başbakan: 2^768 - 2^704 - 1 + 2^64 * < [2^638 pi] + 149686 >Onaltılık değeri Harkins ve Carrel Standartları Parçası [sayfa 21]

RFC 2409 Ike Kasım 1998 Ffffffff ffffffff c90fda2 2168c234 c4c6628b 80dc1cd1 29024e08 8a67cc74 020bbea6 3b1394dddd dördüncü ef2bbebe6 8e3404dd ef95193b3 cd3a431b 302b0A6d fors 4519b3 cd3a431b 302b0a6d f 51C245 E485B576 625E7EC6 F44C42E9 A63A3620 FFFFFFFF FFFFFFFF Jeneratör: 2. 6.2 saniye Oakley Grubu IKE uygulamaları, aşağıdaki prime ve jeneratöre sahip bir MODP grubunu desteklemelidir. Bu gruba kimlik 2 (iki) atandı. Başbakan 2^1024 - 2^960 - 1 + 2^64 * < [2^894 pi] + 129093 >. Its hexadecimal value is FFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A431B 302B0A6D F25F1437 4FE1356D 6D51C245 E485B576 625E7EC6 F44C42E9 A637ED6B 0BFF5CB6 F406B7ED EE386BFB 5A899FA5 AE9F2411 7C4B1FE6 49286651 ECE65381 FFFFFFFF FFFFFFFF The generator is 2 (decimal) 6.3 Üçüncü Oakley Grubu IKE uygulamaları, aşağıdaki özelliklere sahip bir EC2N grubunu desteklemelidir. Bu gruba kimlik 3 (üç) atandı. Eğri Galois Field GF'ye dayanmaktadır [2^155]. Saha boyutu 155. Alan için indirgenemez polinom: u^155 + u^62 + 1. Eliptik eğrinin denklemi: y^2 + xy = x^3 + balta^2 + b. Alan Boyutu: 155 Grup Prime/Irredineable Polinom: 0x08000000000000000000000040000000000001 Grup Jeneratörü Bir: 0x7b Grup Eğrisi A: 0x0 Grup Düzeni: 0x0800000000000000000000 ° C Value Data, KEA KEYİ KEYİ KEYİ KEYİ KEYİ KURDURU Çözüm (x, y), rastgele seçilen gizli ka ve bilgi işlem ka * p'yi alarak seçilen eğri üzerindeki nokta; Harkins ve Carrel Standartları Parçası [sayfa 22]

RFC 2409 Ike Kasım 1998 tanımlayıcı denklemden belirlenen koordinat. Eğri denklemi, grup tipi ve A ve B katsayıları tarafından dolaylı olarak bilinir. Y koordinatı için iki olası değer vardır; Her ikisi de başarılı bir şekilde kullanılabilir (iki tarafın seçim üzerinde anlaşması gerekmez). 6.4 Dördüncü Oakley Grubu IKE uygulamaları, aşağıdaki özelliklere sahip bir EC2N grubunu desteklemelidir. Bu gruba kimlik 4 (dört) atandı. Eğri Galois Field GF'ye dayanmaktadır [2^185]. Saha boyutu 185. Alan için indirgenemez polinom: u^185 + u^69 + 1. Eliptik eğrinin denklemi: y^2 + xy = x^3 + balta^2 + b. Field Size: 185 Group Prime/Irreducible Polynomial: 0x020000000000000000000000000000200000000000000001 Group Generator One: 0x18 Group Curve A: 0x0 Group Curve B: 0x1ee9 Group Order: 0X01ffffffffffffffffffffffdbf2f889b73e484175f94ebc The data in the KE payload when using this group will be identical to that as when using Oakley Group 3 (three). Diğer gruplar yeni grup modu kullanılarak tanımlanabilir. Bu varsayılan gruplar Richard Schroeppel tarafından Arizona Üniversitesi'nde üretildi. Bu asalların özellikleri [ORM96] 'da açıklanmaktadır. 7. Tam bir Ike Borsası için Yük Patlaması Bu bölüm, IKE protokolünün nasıl kullanıldığını göstermektedir: - ISAKMP süreçleri (Faz 1) arasında güvenli ve kimliği doğrulanmış bir kanal oluşturun; ve - IPSEC SA (Faz 2) için anahtar materyal oluşturun ve müzakere edin. 7.1 Faz 1 Ana Modu Kullanarak Aşağıdaki diyagram, ilk gidiş -dönüş borsasında iki taraf arasında değiştirilen yükleri göstermektedir. Başlatıcı birkaç teklif önerebilir; Yanıtlayıcı biriyle cevap vermelidir. Harkins ve Carrel Standartları Parçası [sayfa 23]

RFC 2409 Ike Kasım 1998 0 1 2 3 4 5 6 7 8 9 0 2 3 4 5 6 7 8 9 0 1 2 3 4 5 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-~ ~ ~ ~ nikbalbitin A ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Yorum alanı ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Durum ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Teklif #1 ! Proto_isakmp ! SPI boyutu = 0 | # Dönüştürür ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_TRANS ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Dönüşüm #1 ! Key_oakley | Ayrılmış2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ tercih edilen SA özellikleri ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Dönüşüm #2 ! Key_oakley | Ayrılmış2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Alternatif SA Nitelikleri ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+(. İkinci değişim aşağıdaki yüklerden oluşur: 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+++, , ~ ~ ve bir sonraki Isa_ke ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_nonce ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ D-H Kamu Değeri (Başlatıcı G^XR'den G^xi Yanıtlayıcıdan) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Ni (başlatıcıdan) veya nr (yanıtlayıcıdan) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Harkins ve Carrel Standartları Parçası [Sayfa 24]

RFC 2409 Ike Kasım 1998 Paylaşılan anahtarlar, SKYID_E ve SKYID_A, artık tüm daha fazla iletişimi korumak ve doğrulamak için kullanılır. Hem SKYID_E hem de SKYID_A'nın kime doğrulanmadığını unutmayın. 0 1 2 3 4 5 6 7 8 9 0 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+, ve şifreleme bit seti ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_sig ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP müzakerecisinin kimlik verileri ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ signature verified by the public key of the ID above ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ The key exchange is authenticated over a signed hash as described in section 5.1. İmza, ISAKMP SA'nın bir parçası olarak müzakere edilen kimlik doğrulama algoritması kullanılarak doğrulandıktan sonra, paylaşılan tuşlar, SKYID_E ve SKYID_A, kimlik doğrulamalı olarak işaretlenebilir. (Kısalık için sertifika yükleri değiştirilmedi). 7.2 Faz 2 Hızlı Modu Kullanarak ISAKMP SA Müzakeresi ile hızlı modun ilk turunda aşağıdaki yükler değiştirildi. Bu varsayımsal değişimde, ISAKMP müzakerecileri kimlik doğrulama talep eden diğer taraflar için vekildir. 0 1 2 3 4 5 6 7 8 9 0 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-~ bir başlık ve şifreleme bit seti ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_sa ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ mesajın anahtarlı karması ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_nonce ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Yorum alanı ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Durum ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Harkins ve Carrel Standartları Parçası [sayfa 25]

RFC 2409 Ike Kasım 1998 ! Teklif #1 ! Proto_ipsec_ah! SPI boyutu = 4 | # Dönüştürür ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Spi (4 sekizli) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_TRANS ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Dönüşüm #1 ! AH_SHA | Ayrılmış2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Diğer SA özellikleri ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Dönüşüm #2 ! AH_MD5 | Ayrılmış2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Diğer SA özellikleri ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! SÖYLEDİM ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ nonce ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! SÖYLEDİM ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ISAKMP'nin bir müşteri olduğu kaynak ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ID of destination for which ISAKMP is a client ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ where the contents of the hash are described in 5.5 Yukarıda. Yanıtlayıcı, yalnızca bir dönüşüm içeren benzer bir mesajla cevap verir- seçilen AH dönüşümü. Makbuzda, başlatıcı anahtar motora müzakere edilen Güvenlik Derneği ve anahtarlama materyali sağlayabilir. Tekrar saldırılarına karşı bir çek olarak, yanıtlayıcı bir sonraki mesajın alınmasına kadar bekler. 0 1 2 3 4 5 6 7 8 9 0 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-~ bir başlık ve şifreleme bit seti ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! REZERVE ! Yük uzunluğu ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ hash data ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ where the contents of the hash are described in 5.5 Yukarıda. Harkins ve Carrel Standartları Parçası [sayfa 26]

RFC 2409 Ike Kasım 1998 8. Mükemmel ileri gizlilik örneği Bu protokol hem anahtarların hem de kimliklerin PFS'sini sağlayabilir. Hem ISAKMP müzakere akranının kimliği hem de varsa, akranlarının müzakere ettiği kimlikler PFS ile korunabilir. Hem anahtarların hem de tüm kimliklerin mükemmel ileri gizliliği sağlamak için iki taraf aşağıdakileri gerçekleştirecektir: o ISAKMP akranlarının kimliklerini korumak için bir ana mod değişimi. Bu bir ISAKMP SA kurar. o Diğer güvenlik protokolü korumasını müzakere etmek için hızlı mod değişimi. Bu, bu protokol için her iki uçta bir SA oluşturur. o ISAKMP SA'yı ve ilişkili durumunu silin. ISAKMP olmayan SA'da kullanım için anahtar, tek geçici diffie-hellman değişiminden türetildiğinden, PFS korunur. Yalnızca ISAKMP olmayan bir güvenlik ilişkisinin anahtarlarının mükemmel ileri gizliliğini sağlamak için, iki akran arasında bir ISAKMP SA varsa, bir Aşama Değişim Yapması Gerekmez. İsteğe bağlı KE yükünün geçtiği ve ek bir Diffie-Hellman değişiminin gerçekleştirildiği tek bir hızlı mod, gerekli olan tek şey. Bu noktada, bu hızlı moddan türetilen durum, Bölüm 5'te açıklandığı gibi ISAKMP SA'dan silinmelidir.5. 9. Uygulama İpuçları Tek bir ISAKMP Faz 1 müzakeresi kullanmak, sonraki Aşama 2 müzakerelerini son derece hızlı hale getirir. Faz 1 durumu önbelleğe alındığı ve PFS gerekmediği sürece, Faz 2, herhangi bir üssü olmadan ilerleyebilir. Tek Aşama 1 için kaç Aşama 2 müzakeresi yapılabilir yerel bir politika sorunudur. Karar, kullanılan algoritmaların gücüne ve akran sistemine güven seviyesine bağlı olacaktır. Bir uygulama, hızlı mod gerçekleştirirken bir dizi SAS müzakere etmek isteyebilir. Bunu yaparak "yeniden anahtarlama" ı hızlandırabilirler. Hızlı Mod, Keymat'ın bir dizi SAS için nasıl tanımlandığını tanımlar. Bir akran SAS'ı değiştirmenin zamanının geldiğini hissettiğinde, bir sonrakini sadece belirtilen aralıkta kullanırlar. Bir hızlı modla birden çok SAS (özdeş özellikler, farklı SPI'lar) müzakere ederek bir dizi SAS oluşturulabilir. Harkins ve Carrel Standartları Parçası [Sayfa 27]

RFC 2409 Ike Kasım 1998 Genellikle yararlı olan bir optimizasyon, akranlarıyla güvenlik ilişkilerini ihtiyaç duyulmadan önce kurmaktır, böylece ihtiyaç duyulduklarında zaten mevcut olurlar. Bu, ilk veri iletiminden önce anahtar yönetiminden dolayı hiçbir gecikme olmayacağını sağlar. Bu optimizasyon, talep edilen her güvenlik ilişkisi için bir akran ile birden fazla güvenlik ilişkisi kurarak ve hemen kullanılmayanları önbelleğe alınarak kolayca uygulanabilir. Ayrıca, bir ISAKMP uygulaması yakında bir SA'nın ihtiyaç duyulacağı konusunda uyarılırsa (e.G. Yakın gelecekte sona erecek olan mevcut bir SA'yı değiştirmek için), o zaman yeni SA'ya ihtiyaç duyulmadan önce yeni SA'yı oluşturabilir. Temel ISAKMP spesifikasyonu, protokolün bir tarafının diğer tarafa bazı etkinlikler hakkında bilgi verebileceği koşulları açıklar- bir güvenlik ilişkisinin silinmesi ya da protokoldeki bir imza doğrulaması gibi bazı hatalara yanıt olarak veya yük yükü şifresini çözemedi. Bu bilgilendirici borsaların hiçbir koşulda yanıtlanmaması şiddetle önerilmektedir. Böyle bir koşul, bir mesajı anlamamış bir "savaşı bilgilendirme" ile sonuçlanabilir ve akranına bunu anlayamayan ve kendi bildirimini geri gönderen ve aynı zamanda anlaşılmayan. 10. Güvenlik Hususları Bu notun tamamı, Oakley ve Skeme'nin bölümlerini ISAKMP ile birleştiren, güvenlik ilişkilerini güvenli ve kimlik doğrulamalı bir şekilde müzakere etmek ve türetmek için hibrit bir protokolü tartışır. Gizlilik, müzakere edilen bir şifreleme algoritmasının kullanılmasıyla güvence altına alınır. Kimlik doğrulama, müzakere edilen bir yöntemin kullanılmasıyla sağlanır: dijital imza algoritması; şifrelemeyi destekleyen bir genel anahtar algoritması; veya önceden paylaşılan bir anahtar. Bu borsanın gizliliği ve kimlik doğrulaması, ISAKMP Güvenlik Derneği kapsamında müzakere edilen özellikler kadar iyidir. Hızlı mod kullanılarak tekrarlanan yeniden anahtarlama, Diffie-Hellman paylaşılan sırrın entropisini tüketebilir. Uygulayıcılar bu gerçeği not etmeli ve üsserler arasında hızlı mod değişimlerinde bir sınır belirlemeli. Bu not böyle bir sınır reçete etmiyor. Bu protokolde hem anahtarlama malzemesi hem de kimliklerin mükemmel ileri gizliliği (PFS) mümkündür. ISAKMP akranları, farklı bir-Hellman grubu belirleyerek ve KE yüklerinde genel değerleri geçerek, kimlikler ISAKMP SA'dan SKYID_E tarafından korunacak ve bu nedenle PFS tarafından korunmayacaktır. Hem anahtarlama malzemesi hem de kimliklerin PFS'si isteniyorsa, bir ISAKMP akran Harkins ve Carrel Standartları Parçası [sayfa 28]

RFC 2409 Ike Kasım 1998 Yalnızca bir ISAKMP olmayan güvenlik derneği oluşturun (e.G. IPSEC Güvenlik Derneği) PER ISAKMP SA. Anahtarlar ve kimlikler için PFS, ISAKMP olmayan tek SA'nın kurulması üzerine ISAKMP SA'nın (ve isteğe bağlı olarak bir Sil mesaj yayınlanması) silinerek gerçekleştirilir. Bu şekilde birinci aşamada bir müzakere tek bir aşama iki müzakere ile benzersiz bir şekilde bağlanır ve birinci aşama müzakere sırasında kurulan ISAKMP SA bir daha asla kullanılmaz. Burada tanımlanan gruplardan herhangi birini kullanan bir Diffie-Hellman değişiminden türetilen bir anahtarın gücü, grubun doğal gücüne, kullanılan üssün boyutuna ve kullanılan rastgele sayı jeneratör tarafından sağlanan entropiye bağlıdır. Bu girdiler nedeniyle, tanımlanmış gruplardan herhangi biri için bir anahtarın gücünü belirlemek zordur. Güçlü bir rastgele sayı üreteci ve 160 bitten az olmayan bir üs ile kullanıldığında varsayılan diffie-hellman grubu (bir numara) DES için kullanmak için yeterlidir. İki ila dördüncü gruplar daha fazla güvenlik sağlar. Uygulamalar, politika oluştururken ve güvenlik parametrelerini müzakere ederken bu muhafazakar tahminleri not etmelidir. Bu sınırlamaların farklı-Hellman grupları üzerinde olduğunu unutmayın. Ike'de daha güçlü gruplar kullanmayı yasaklayan hiçbir şey yoktur veya daha güçlü gruplardan elde edilen gücü sulandıracak hiçbir şey yoktur. Aslında, IKE'nin genişletilebilir çerçevesi daha fazla grubun tanımını teşvik eder; Eliptik eğri gruplarının kullanımı, çok daha küçük sayılar kullanarak gücü büyük ölçüde artıracaktır. Tanımlanmış grupların yetersiz güç sağladığı durumlar için, gerekli gücü sağlayan bir farklı-Hellman grubunu değiştirmek için yeni grup modu kullanılabilir. Sunulan gruplar cinsinden ilkeleri kontrol etmek ve bağımsız olarak güç tahminlerine ulaşmak için uygulamalarda görevlidir. Bu borsadaki Diffie-Hellman üslerinin kullanımdan sonra bellekten silindiği varsayılmaktadır. Özellikle, bu üsler tohum gibi uzun ömürlü sırlardan sahte rastgele bir jeneratöre türetilmemelidir. IKE Borsaları, son mesajın son şifreleme metni bloğunun bir sonraki mesaj için IV olduğu çalıştırma vektörlerini (iv) tutar. Yeniden değiştirmelerin (veya geçerli çerezlerle sahte mesajlar) borsaların senkronizasyondan çıkmasına neden olmasını önlemek için Ike uygulamaları, şifre çözülmüş mesaj temel bir akıl sağlığı kontrolünü geçinceye kadar çalışan IV'lerini güncellememeli ve IKE devlet makinesini gerçekten ilerletmeye kararlı olmalıdır- i.e. Bu bir yeniden iletim değil. Harkins ve Carrel Standartları Parçası [Sayfa 29]

RFC 2409 Ike Kasım 1998 Ana modun son gidiş dönüşü (ve isteğe bağlı olarak agresif modun son mesajı) şifrelenirken. Kifirağ metninde aktif bir ikame saldırısı, yük yolsuzluğuna neden olabilir. Böyle bir saldırı zorunlu yükleri bozarsa, bir kimlik doğrulama hatası ile algılanır, ancak isteğe bağlı yükleri bozarsa (e.G. Ana mod değişiminin son mesajına zincirlenen yükleri bildirin). 11. IANA Hususları Bu belge, IANA tarafından sürdürülecek birçok "sihirli sayı" içeriyor. Bu bölüm, IANA tarafından bu listelerin her birinde ek numaralar atamak için kullanılacak kriterleri açıklamaktadır. 11.1 öznitelik sınıfları Bu protokolde müzakere edilen özellikler sınıfları tarafından tanımlanır. Bu özniteliğin kullanımını tanımlayan yeni sınıfların atanması taleplerine bir standartlar izi RFC eşlik etmelidir. 11.2 Şifreleme Algoritması Sınıfı Şifreleme algoritması sınıfının değerleri Bu belgede çağrıldığında kullanılacak bir şifreleme algoritması tanımlayın. Yeni şifreleme algoritması değerlerinin atanması için taleplere, standartlar veya bilgilendirici RFC'ye bir referans veya bu algoritmayı tanımlayan yayınlanmış kriptografik literatüre referans eşlik etmelidir. 11.3 Hash algoritması Karma algoritma sınıfının değerleri, bu belgede çağrıldığında kullanılacak bir karma algoritma tanımlar. Yeni karma algoritma değerlerinin atanması için taleplere, bir standart veya bilgilendirici RFC'ye bir referans veya bu algoritmayı tanımlayan yayınlanmış kriptografik literatüre referans eşlik etmelidir. IKE'deki HAC Hash algoritmalarının HMAC formlarının temel türetilmesi ve temel genişleme kullanımları nedeniyle, yeni karma algoritma değerlerinin atanması talepleri kriptografik özellikleri dikkate almalıdır- e.G çarpışmaya direnç- karma algoritmanın kendisi. 11.4 Grup Tanımı ve Grup Türü Grup Açıklama Sınıfının Değerleri Diffie-Hellman Borsasında Kullanılacak Bir Grubu Tanımlayın. Grup tipi sınıfının değerleri grup türünü tanımlar. Yeni grupların atanması taleplerine, bu grubu tanımlayan bir Standartlar veya Bilgilendirici RFC'ye bir referans eşlik etmelidir. Yeni Grubun Atanması Talepleri Harkins ve Carrel Standartları Parçası [sayfa 30]

RFC 2409 Ike Kasım 1998 Türlere, standartlar veya bilgilendirici RFC'ye bir referans veya yeni türü tanımlayan yayınlanmış şifreli veya matematik literatürüne atıfla eşlik edilmelidir. 11.5 Yaşam Türü Yaşam Türü Sınıfının Değerleri ISAKMP Güvenlik Derneği'nin uygulandığı bir yaşam türü tanımlar. Yeni yaşam türlerinin atanması için taleplere, bu tür birimlerin ayrıntılı bir açıklaması ve bunun son kullanma son kullanımı eşlik etmelidir. 12. Onaylar Bu belge, Hugo Krawczyk, Douglas Maughan, Hilarie Orman, Mark Schertler, Mark Schneider ve Jeff Turner ile yakın istişarenin sonucudur. Onlar tarafından yazılan protokollere güvenir. İlgileri ve özveri olmadan, bu yazılamazdı. Özel Teşekkürler Rob Adams, Cheryl Madson, Derry Piper, Harry Varnis ve Elfed Weaver teknik girdi, cesaret ve yol boyunca çeşitli akıl sağlığı kontrolleri için. Ayrıca, geçen yıl bu protokolün geliştirilmesine katkıda bulunan IPSEC Çalışma Grubunun birçok üyesine de teşekkür ederiz. 13. Referanslar [Cast] Adams, C., "Cast-128 Şifreleme Algoritması", RFC 2144, Mayıs 1997. [Blow] Schneier, B., "Blowfish şifreleme algoritması", DR. Dobb's Journal, V. 19, N. 4, Nisan 1994. [BRA97] Bradner, S., "RFC'lerde gereksinim seviyelerini belirtmek için kullanım için anahtar kelimeler", BCP 14, RFC 2119, Mart 1997. [DES] ANSI X3.106, "Amerikan Ulusal Bilgi Sistemleri Verilerine Bağlantı Şifrelemesi Standardı", Amerikan Ulusal Standartlar Enstitüsü, 1983. [DH] Diffie, w., Ve Hellman M., "Kriptografide Yeni Talimatlar", IEEE Bilgi Teorisi İşlemleri, v. IT-22, N. 6, Haziran 1977. Harkins ve Carrel Standartları Parçası [sayfa 31]

RFC 2409 Ike Kasım 1998 [DSS] NIST, "Dijital İmza Standardı", FIPS 186, Ulusal Standartlar ve Teknoloji Enstitüsü, U.S. Ticaret Bakanlığı, Mayıs 1994. [Fikir] Lai, x., Bilgi İşlemede "Blok Kifirlerin Tasarımı ve Güvenliği", ETH Serisi, v. 1, Konstanz: Hartunggorre Verlag, 1992 [KBC96] Krawczyk, h., Bellare, m., ve R. Canetti, "Hmac: Mesaj Kimlik Doğrulaması İçin Anahtarlı- Hashing", RFC 2104, Şubat 1997. [SKEM] Krawczyk, H., "SKEY: İnternet için çok yönlü bir güvenli anahtar değişim mekanizması", IEEE 1996 Ağ ve Dağıtılmış Sistem Güvenliği Sempozyumu Bildirileri'nden. [MD5] Rivest, R., "MD5 Mesaj Digest Algoritması", RFC 1321, Nisan 1992. [MSST98] Maughhan, D., Schertler, M., Schneider, M., ve j. Turner, "İnternet Güvenlik Derneği ve Anahtar Yönetim Protokolü (ISAKMP)", RFC 2408, Kasım 1998. [ORM96] Orman, H., "Oakley Anahtar Tespit Protokolü", RFC 2412, Kasım 1998. [PKCS1] RSA Laboratuvarları, "PKCS #1: RSA Şifreleme Standardı", Kasım 1993. [PIP98] Piper, D., "ISAKMP için İnternet IP Güvenlik Yorumlama Alanı", RFC 2407, Kasım 1998. [RC5] Rivest, R., "RC5 Şifreleme Algoritması", DR. Dobb's Journal, V. 20, N. 1, Ocak 1995. [RSA] Rivest, R., Shamir, A., Ve Adleman, L., "Dijital İmza ve Genel Anahtar Kriptosistemleri Alma Yöntemi", ACM İletişim, v. 21, N. 2, Şubat 1978. [Sch96] Schneier, b., "Uygulamalı kriptografi, protokoller, algoritmalar ve kaynak kodu", 2. baskı. [Sha] Nist, "Güvenli Hash Standardı", FIPS 180-1, Ulusal Standartlar ve Teknoloji Enstitüsü, U.S. Ticaret Bakanlığı, Mayıs 1994. [Tiger] Anderson, R., ve Biham, e., "Hızlı Yazılım Şifrelemesi", Springer LNCS V. 1039, 1996. Harkins ve Carrel Standartları Parçası [Sayfa 32]

RFC 2409 Ike Kasım 1998 Ek A Bu, DES Zayıf ve Yarı-Yahudi Anahtarlarının Listesidir. Anahtarlar [Sch96] 'dan geliyor. Tüm anahtarlar hexidecimal olarak listelenmiştir. DES Weak Keys 0101 0101 0101 0101 1F1F 1F1F E0E0 E0E0 E0E0 E0E0 1F1F 1F1F FEFE FEFE FEFE FEFE DES Semi-Weak Keys 01FE 01FE 01FE 01FE 1FE0 1FE0 0EF1 0EF1 01E0 01E0 01F1 01F1 1FFE 1FFE 0EFE 0EFE 011F 011F 010E 010E E0FE E0FE F1FE F1FE FE01 FE01 FE01 FE01 E01F E01F F10E F10E E001 E001 F101 F101 FE1F FE1F FE0E FE0E 1F01 1F01 0E01 0E01 FEE0 FEE0 FEF1 FEF1 Attribute Assigned Numbers Attributes negotiated during phase one use the following definitions. İkinci aşama özellikleri, geçerli DOI spesifikasyonunda tanımlanır (örneğin, IPSEC öznitelikleri IPSEC DOI'de tanımlanır), hızlı mod geçici bir Diffie-Hellman Exchange içerdiğinde bir grup açıklaması hariç,. Öznitelik türleri temel (b) veya değişken uzunluk (v) olabilir. Bu özniteliklerin kodlanması, ISAKMP spesifikasyonunda Tür/Değer (Basic) ve Type/uzunluk/değer (değişken) olarak tanımlanır. Temel olarak tanımlanan özellikler değişken olarak kodlanmamalıdır. Değişken uzunluk öznitelikleri, değerleri iki sekizime sığabilirse temel özellikler olarak kodlanabilir. Bu durumda, bu protokolün başlatıcısı tarafından değişken (veya temel) olarak sunulan bir öznitelik, bir temel (veya değişken) olarak başlatıcıya iade edilebilir. Harkins ve Carrel Standartları Parçası [sayfa 33]

RFC 2409 Ike Kasım 1998 Öznitelik Sınıfları Değer Türü --------------------------------------------------------------- Şifreleme Algoritması 1 B Hanimet Algoritması 2 B Kimlik Doğrulama Yöntemi 3 B Grup Grup Tip 5 B Grup Prime/Durdurulabilir Polinomial 6 V Grup Grup Üreticisi Bir 7 V Grup Grup Grup Üreticisi İki 8 V Grup Durum Curve A 9 V Grup Besleme B Grubu Boyu B Grup B Grubu Beraber Olunca Polis Değil 6 6, Boyut 383 IANA'ya ayrılmıştır. 16384-32767 değerleri, karşılıklı rıza gösteren taraflar arasında özel kullanım içindir. Sınıf Değerleri-DES-CBC 1 RFC 2405 IDEA-CBC 2 Blowfish-CBC 3 RC5-R16-B64-CBC 4 3DES-CBC 5 CAST-CBC 6 değerleri 7-65000'de tanımlanan şifreleme algoritması IANA'ya ayrılmıştır. 65001-65535 değerleri, karşılıklı rıza gösteren taraflar arasında özel kullanım içindir. - MD5 1 RFC 1321 SHA 2 FIPS 180-1 TIGER 3. 65001-65535 değerleri, karşılıklı rıza gösteren taraflar arasında özel kullanım içindir. Harkins ve Carrel Standartları Parçası [Sayfa 34]

RFC 2409 Ike Kasım 1998 - Kimlik Doğrulama Yöntemi Önceden paylaşılan anahtar 1 DSS İmzaları 2 RSA İmzaları 3 RSA 4 ile RSA 5 Değerleri 6-65000 ile Gözden Geçirilmiş Şifreleme IANA'ya ayrılmıştır. 65001-65535 değerleri, karşılıklı rıza gösteren taraflar arasında özel kullanım içindir. - Grup Açıklama Varsayılan 768-bit Modp Grubu (Bölüm 6.1) 1 Alternatif 1024 bit Modp Grubu (Bölüm 6.2) GP [2^155] 'de 2 EC2N grubu (Bölüm 6.3) 3 EC2N GP grubu [2^185] (Bölüm 6.4) 4 değer 5-32767 IANA'ya ayrılmıştır. 32768-65535 değerleri, karşılıklı rıza gösteren taraflar arasında özel kullanım içindir. - Grup Tip MODP (Modüler üssü Grup) 1 ECP (GF [P] üzerinden eliptik eğri grup) 2 EC2N (GF [2^n]) 3 değerleri 4-65000 değerleri IANA'ya ayrılmıştır. 65001-65535 değerleri, karşılıklı rıza gösteren taraflar arasında özel kullanım içindir. - Yaşam Tipi Saniyeler 1 Kilobayt 2 Değer 3-65000 IANA'ya ayrılmıştır. 65001-65535 değerleri, karşılıklı rıza gösteren taraflar arasında özel kullanım içindir. Belirli bir "Yaşam Türü" için "Yaşam Süresi" özelliğinin değeri SA ömrünün gerçek uzunluğunu tanımlar- ya birkaç saniye veya korunan bir dizi kbytes. - PRF Şu anda tanımlanmış sahte rastgele işlev yok. 1-65000 değerleri IANA'ya ayrılmıştır. 65001-65535 değerleri, karşılıklı rıza gösteren taraflar arasında özel kullanım içindir. Harkins ve Carrel Standartları Parçası [Sayfa 35]

RFC 2409 Ike Kasım 1998 - Anahtar Uzunluk Değişken uzunluk tuşu olan bir şifreleme algoritması kullanırken, bu öznitelik bitlerdeki anahtar uzunluğunu belirtir. (Ağ bayt siparişini kullanmalıdır). Bu öznitelik, belirtilen şifreleme algoritması sabit uzunlukta anahtar kullandığında kullanılmamalıdır. - Farklı bir-Hellman grubunun saha boyutu, parçalar halinde alan boyutu. - Grup Siparişi ELiptik Eğri Bir Grubun Grup Siparişi. Not Bu özniteliğin uzunluğu alan boyutuna bağlıdır. Ek Borsalar Tanımlı- XCHG Değerleri Hızlı Modu 32 Yeni Grup Modu 33 Harkins ve Carrel Standartları Parçası [sayfa 36]

RFC 2409 Ike Kasım 1998 Ek B Bu ek, yalnızca ISAKMP mesajlarını şifrelerken kullanılacak şifreleme ayrıntılarını açıklar. Bir hizmet (IPSEC dönüşümü gibi) ISAKMP'yi anahtarlama malzemesi oluşturmak için kullandığında, tüm şifreleme algoritması özel ayrıntılar (anahtar ve IV üretimi, dolgu, vb. ) Bu hizmet tarafından tanımlanmalıdır. ISAKMP, herhangi bir şifreleme algoritması için uygun anahtarlar üretmeyi iddia etmiyor. ISAKMP, hizmetin uygun bir anahtar oluşturması gereken talep edilen anahtarlama malzemesini üretir. Zayıf anahtar kontrolleri gibi ayrıntılar hizmetin sorumluluğundadır. Müzakere edilen PRF'lerin kullanımı, bu belge tarafından kullanılan PRF geri bildirim mekanizması nedeniyle PRF çıktısının genişletilmesini gerektirebilir. Örneğin, (ficticious) Doorak-Mac 24 bayt anahtar gerektiriyorsa, ancak sadece 8 bayt çıktı üretiyorsa, kendi örneği için anahtar olarak kullanılmadan önce çıktı üç kez genişletilmelidir. Bir PRF'nin çıktısı, birbirini izleyen bloklar oluşturmak için PRF'nin sonuçlarını kendi içine besleyerek genişletilir. Bu bloklar, gerekli bayt sayısı elde edilene kadar birleştirilir. Örneğin, müzakere edilen PRF olarak Doorak-Mac ile önceden paylaşılan anahtar kimlik doğrulaması için: Block1-8 = PRF = PRF (önceden paylaşılmış anahtar, NI_B | NR_B) Block9-16 = PRF (Block1-8 | Ni_B | NR_B) Block17-24 = prf (Pre-Pay-seyrey (Pre-Peyrey-Key, Block9-16 | NID | SKYIK | Blok9-16 | BLOCK17-24 so therefore to derive SKEYID_d: BLOCK1-8 = prf(SKEYID, g^xy | CKY-I | CKY-R | 0) BLOCK9-16 = prf(SKEYID, BLOCK1-8 | g^xy | CKY-I | CKY-R | 0) BLOCK17-24 = prf(SKEYID, BLOCK9-16 | g^xy | CKY-I | CKY-R | 0) and SKEYID_d = BLOCK1-8 | Blok9-16 | Blok17-24 Sonraki PRF türevleri benzer şekilde yapılır. ISAKMP SA'yı korumak için kullanılan şifreleme anahtarları, skeyid_e'den algoritmaya özgü bir şekilde türetilir. SKYID_E, bir algoritmanın gerektirdiği tüm gerekli anahtarlama malzemelerini sağlayacak kadar uzun olmadığında, anahtar kendi başına sahte bir rastgele işlevin sonuçlarını beslemek, sonuçları birleştirmek ve gerekli en yüksek bitleri almaktan türetilir. Harkins ve Carrel Standartları Parçası [Sayfa 37]

RFC 2409 Ike Kasım 1998 Örneğin, (ficticious) algoritması Akula 320 bit anahtar gerektirirse (ve zayıf anahtar kontrolü yoksa) ve SKYID_E üretmek için kullanılan PRF, akula için ilk 320 bit ka, burada: ka = k1 | K2 | K3 ve K1 = PRF (SKYID_E, 0) K2 = PRF (PRF (SKEYID_E, K1) K3 = PRF (SKYID_E, K2) burada PRF müzakere edilen PRF veya müzakere edilen hash fonksiyonunun HMAC versiyonu (PRF müzakere edilmezse) ve 0, tek bir oktetle temsil edilir. PRF'nin her sonucu, toplam 360 bit için 120 bit malzeme sağlar. Akula, bu 360 bit ipin ilk 320 bitini kullanacaktı. Faz 1'de, CBC modu şifreleme algoritmaları için başlatma vektörü (IV malzeme) için malzeme, başlatıcının kamu diffie-hellman değerinin birleştirilmesinin bir karmasından ve müdahalecinin kamu diffie-hellman değerini müzakere edilen hash algoritmasını kullanılarak elde eder. Bu yalnızca ilk mesaj için kullanılır. Her mesaj, 0x00 içeren baytlar kullanılarak en yakın blok boyutuna kadar yastıklı olmalıdır. Başlıktaki mesaj uzunluğu, bu, şifreleme metninin boyutunu yansıtır, çünkü bu. Sonraki mesajlar, başlatma vektörleri olarak önceki mesajdan son CBC şifreleme bloğunu kullanmalıdır. Faz 2'de, hızlı mod değişiminin ilk mesajının CBC modu şifrelemesi için başlatma vektörü için malzeme, son Faz 1 CBC çıkış bloğunun birleştirilmesinin bir karmasından ve Müzakere edilen karma algoritma kullanılarak Faz 2 mesaj kimliğinden türetilmiştir. Hızlı mod değişiminde sonraki mesajlar için IV, önceki mesajdan CBC çıkış bloğudur. Sonraki mesajlar için dolgu ve IV'ler Faz 1'de olduğu gibi yapılır. ISAKMP SA doğrulandıktan sonra tüm bilgi borsaları SKYID_E kullanılarak şifrelenir. Bu değişimler için başlatma vektörü, hızlı bir mod için tam olarak aynı şekilde türetilmiştir- i.e. Son Faz 1 CBC çıkış bloğunun birleştirilmesinin bir karmasından ve Bilgi Borsası'nın ISAKMP başlığından gelen mesaj kimliğinden türetilmiştir (Bilgi Borsasını başlatmış olabilecek mesajdan değil). Son Faz 1 mesajının şifreleme/şifre çözme sonucu olan son Faz 1 CBC çıkış bloğunun, her hızlı mod için benzersiz IV'lerin üretilmesine izin vermek için ISAKMP SA durumunda tutulması gerektiğini unutmayın. Her aşama 1 değişim (hızlı modlar ve Harkins ve Carrel Standartları Parçası [sayfa 38]