MacOS MAC adresini rastgele mi?

MacOS MAC adresini rastgele mi?

CTO’nun CTO ofisinin aşırı ofisi 30 Nis 2021 yayınlandı

Yalnızca kablolu Ethernet bağlantısı olan bir MacBook (MacOS) ve masaüstü PC’de (Windows 11) bir MAC adresi nasıl randomize edilir / özel

Olumlu gizlilik sonuçları için Mac Randomizasyonunu kullanmak için tüm cihazlarımı değiştiriyorum. Android ve iOS cihazlarımı geçiş filmi ile kolayca değiştirmeyi başardım. Android ile randomize Mac denir ve iOS için buna özel Wi-Fi adresi denir. Ayrıca bu özelliği MacBook MacOS Monterey’i çalıştıran ve Windows 11 Masaüstü PC’imde etkinleştirmeye çalıştım. Ancak macOS için bir MAC adresini rastgele / özelleştirme seçeneği yok gibi görünüyor. Windows 11 masaüstü bilgisayarım yalnızca kablolu bir Ethernet bağlantısı ile bağlandı, ancak bunu yalnızca bir Wi-Fi bağlantısı için nasıl yapacağına dair kılavuzlar bulabilirim, Windows 11 için kablolu bir bağlantıda bir Mac’i rastgele hale getirmek için herhangi bir geçiş bulamıyorum. Sorum şu: MacOS çalıştıran bir Macbook için bir MAC adresini randomize etmek / özelleştirmek bile mümkün mü ve yalnızca kablolu Ethernet bağlantısı olan bir Windows 11 masaüstü bilgisayar? Yaptığım tüm araştırmalar bana sadece Wi-Fi’de iOS, Android ve Windows cihazları için rehberler verdi. Bulduğum en iyi makale buydu, ancak Windows 10/11 için kablolu bir Ethernet bağlantısını ele almıyor ve MacOS geçici çözümleri, ideal olmayan bir yeniden başlatmadan devam etmeyecek.

19 Nisan 2022’de 17:55 sordu

Sneakyshrike Sneakyshrike

127 1 1 Altın Rozeti 2 2 Gümüş Rozetler 7 7 Bronz Rozetler

Bir MAC adresini kablolu bir bağlantıda rastgele hale getirmenin amacı ne? Randomizasyon, bilinmeyen ve bu nedenle güvenilmeyen kamu WiFi bağlantılarının sizi izlemesini önlemektir. Aksi takdirde hiçbir anlam ifade etmiyor [ve ayrıca WiFi’de bilinen güvenilir bağlantılar için de kapatılmalıdır].

19 Nisan 2022, 18:06

Bir Apple veya Windows kutusunda Mac Sahtekarlığı Yapmayı Nasıl Yapacağınızı Bilmiyorum veya umursamıyorum, ancak Donanım kesinlikle bunu yapabilir. Linux altında önemsiz.

19 Nis 2022, 19:00

Bunu yapmanıza izin veren birkaç araç var (en azından pencerelerde).

19 Nis 2022, 19:10

@Tetsujin Bana bunu bilgilendirdiğiniz için teşekkürler. Hiç bir fikrim yoktu. Sadece kablolu ve kablosuz tüm cihazlarda faydalı olacağını varsaydım.

20 Nis 2022, 18:01

HAYIR. MAC adresi sınırları geçmez, bu nedenle kablolu bir bağlantıda asla binadan ayrılmaz. Kamu WiFi’de, bağlantı alışkanlıklarınızı izlemek için sabit bir Mac kullanılabilir – her gün Starbucks’a mı gidiyorsunuz, yoksa bazen pret olsun. Yerli ve hatta iş ağında, bu sadece bir sorun değil.

MacOS MAC adresini rastgele mi?

CTO’nun CTO ofisinin aşırı ofisi 30 Nis 2021 yayınlandı

Veri analitiği kartopudan çığdan geliştikçe, veri gizliliği girişimleri, bireyler ve verilerini kullanmak isteyen şirketler arasındaki boşlukta duruyor. Bildiğimiz gibi, Apple baştan beri güçlü bir gizlilik savunucusu oldu (pazarlama ekipleri size tekrar tekrar söyleyecek), ancak iOS 14’te neredeyse yepyeni bir seviyeye taşıdılar.

MAC randomizasyonu

Birçoğunuzun bildiği gibi, MAC adresleri, dünya çapında benzersiz bir adres olması gerekenleri veren radyo yongalarının tanımlayıcıları “yakıldı”. CHIP, kablosuz olarak herkesin görmesi için havaya gönderilen ağ iletişimi için MAC adresini kullanır. Bu benzersizlik nedeniyle, MAC adresi tarihsel olarak çipin kendisini, kurulu çipli cihazı ve onu taşıyan kullanıcı temsil etti. Bu nedenle, MAC adresleri kişisel veri gizliliği için bir savaş alanıdır.

Birkaç yıldır, iOS ve Android, havada iletişim için kullanılan MAC adresini dinamik olarak değiştirmenin bir yolu olan MAC randomizasyonunu destekledi. Önceki sürümlerde, MAC adresi yalnızca cihazın keşif işlemi sırasında randomize edildi, bu da cihazlar yakındaki ağlar hakkında bilgi edinmek için tarar. Bu, yoldan geçen (veya bağlantısız) kullanıcıların çoğu cihaz/kullanıcı izlemesini engelledi. Ancak bir cihaz bir ağa bağlandığında, cihaz yalnızca “gerçek” MAC adresini kullanır ve her zaman kullanır.

Ne var ne yok?

Bu makalenin nedeni, Apple’ın iOS 14’ün ilk birkaç beta sürümünde oldukça endüstri korkusu yaratmasıdır. Nihai iOS 14 sürümünün betalardan daha az agresif randomizasyon davranışı olmasına rağmen, MAC randomizasyon dünyası değişiyor ve ağ operatörleri bunu takip etmek akıllıca.

İOS 14’te Apple, sadece tarama için değil, tüm Wi-Fi bağlantıları için MAC randomizasyonu ekler. Her benzersiz SSID (kablosuz ağ) için, cihaz yeni bir randomize adresi seçecek ve ağ için bu özel adresi kullanacaktır (beta testi sırasında bu adres de her 24 saatte bir randomize edildi). Özel adresleme özelliği varsayılan olarak etkinleştirilir, ancak kullanıcı tarafından veya yöneticiler tarafından itilen ağ profilleri aracılığıyla devre dışı bırakılabilir.

Şekil 1: iOS 14 Özel MAC adresi

Apple’ın agresif bir randomizasyon algoritmasını meşru bir şekilde yayınlamayı planlaması tamamen mümkündür ve bunlar endüstri tarafından çıkıntıdan konuşulmuştur. Ancak, değişim ajanının rolünü sadece Apple’ın yapabileceği şekilde oynamalarının daha olası olduğunu düşünüyorum. Agresif davranışları alay ederek herkesin dikkatini çektiler ve amaçları, MAC adreslerine çok bağlı olmayan operasyonel paradigmaları kucaklamak için endüstriyi etkilemekti. Ancak, bu değişiklik ağ operatörleri için zaman alacak.

Apple’ın tekneyi sallamasına rağmen

Özet:

- Mac randomizasyonunu gizlilik nedenleriyle kullanmak için tüm cihazlarımı değiştiriyorum, ancak MacBook’umda MacOS ve Windows 11 PC çalıştırma seçeneğini kablolu Ethernet bağlantısı ile bulamadım.

- MAC randomizasyonu öncelikle genel Wi-Fi bağlantılarında izlenmeyi önlemek için kullanılır.

- Hem Apple hem de Windows cihazlarında Mac Sahtekarlığı için araçlar mevcuttur.

- MAC Adresi Randomizasyonu, havadan iletişim için iOS ve Android cihazlarda desteklenir.

- İOS 14’te Apple, yalnızca tarama sırasında değil, tüm Wi-Fi bağlantıları için MAC randomizasyonunu tanıttı.

- İOS 14’teki özel adresleme özelliği varsayılan olarak etkinleştirilir, ancak kullanıcı veya yöneticiler tarafından devre dışı bırakılabilir.

- Apple’ın iOS 14’ün beta sürümlerindeki agresif davranışı, MAC randomizasyonu ve veri gizliliğindeki önemi hakkında farkındalık yarattı.

- Endüstri, MAC adreslerine bağımlılığı azaltan operasyonel paradigmaları yavaş yavaş kucaklıyor.

Sorular:

- Kablolu bir bağlantıda MAC randomizasyonunun amacı nedir?

- Apple ve Windows cihazlarında MAC adresini taklit etmek mümkün mü??

- Hangi cihazlar MAC randomizasyonunu destekliyor?

- İOS 14’te Mac Randomizasyonunda ne gibi değişiklikler yapıldı??

- İOS 14’teki özel adresleme özelliği devre dışı bırakılabilir mi??

- Apple, Mac Randomizasyonunu Tanıtmak İçin Nasıl Rol Oynadı??

MAC adresi binayı terk etmediğinden ve kamu Wi-Fi bağlantılarında olduğu gibi izlemek için kullanılmadığından, kablolu bir bağlantıda Mac rastgeleleşmesi gerekli değildir. Öncelikle kablosuz ağlarda gizlilik nedeniyle kullanılır.

Evet, hem Apple hem de Windows cihazlarında Mac Sahtekarlığı mümkündür. Bu görevi yerine getirmek için mevcut araçlar var.

iOS ve Android cihazlar, havadan iletişim için MAC randomizasyonunu destekliyor.

İOS 14’te MAC randomizasyonu, yalnızca tarama sırasında değil, tüm Wi-Fi bağlantılarına genişletildi. Her benzersiz SSID’nin yeni bir randomize MAC adresi olacak ve özellik varsayılan olarak etkinleştirilir.

Evet, iOS 14’teki özel adresleme özelliği, ağ profilleri aracılığıyla kullanıcı veya yöneticiler tarafından devre dışı bırakılabilir.

Apple’ın iOS 14 beta sürümlerindeki agresif davranışı, MAC randomizasyonunun önemine dikkat çekti. MAC adreslerine bağımlılığı azaltmak için sektörü etkilemeyi hedefliyorlar.

MacOS MAC adresini rastgele mi?

CTO’nun CTO ofisinin aşırı ofisi 30 Nis 2021 yayınlandı

Yalnızca kablolu Ethernet bağlantısı olan bir MacBook (MacOS) ve masaüstü PC’de (Windows 11) bir MAC adresi nasıl randomize edilir / özel

BEN’Pozitif gizlilik sonuçları için MAC randomizasyonunu kullanmak için tüm cihazlarımı değiştiriyor. BEN’Android ve iOS cihazlarımı geçiş filmi ile kolayca değiştirmeyi başardı. Android ile’r randomize mac denir ve iOS için’s Özel Wi-Fi adresi denir. BEN’Ve ayrıca bu özelliği MacBook MacOS Monteray’ı çalıştıran ve Windows 11 Masaüstü PC’imde etkinleştirmeye çalıştı. Ancak macos için yok’T rastgele hale getirme / özel bir MAC adresi için herhangi bir seçenek gibi görünüyor. Windows 11 masaüstü bilgisayarım yalnızca kablolu bir Ethernet bağlantısı ile bağlandı, ancak bunu yalnızca bir Wi-Fi bağlantısı için nasıl yapacağına dair kılavuzlar bulabilirim, yapabilirim’t Windows 11 için kablolu bir bağlantıda bir Mac randomize etmek için herhangi bir geçiş bulun. Sorum şu: MacOS çalıştıran bir Macbook için bir MAC adresini randomize etmek / özelleştirmek bile mümkün mü ve yalnızca kablolu Ethernet bağlantısı olan bir Windows 11 masaüstü bilgisayar? Yaptığım tüm araştırmalar bana sadece Wi-Fi’de iOS, Android ve Windows cihazları için rehberler verdi. Bulduğum en iyi makale buydu, ama değil’t Windows 10/11 için kablolu bir Ethernet bağlantısını adresle ve MacOS geçici çözüm kazandı’t alınan bir yeniden başlatmadan devam ediyor’T ideal.

19 Nisan 2022’de 17:55 sordu

Sneakyshrike Sneakyshrike

127 1 1 Altın Rozeti 2 2 Gümüş Rozetler 7 7 Bronz Rozetler

Bir MAC adresini kablolu bir bağlantıda rastgele hale getirmenin amacı ne? Randomizasyon, bilinmeyen ve bu nedenle güvenilmeyen kamu WiFi bağlantılarının sizi izlemesini önlemektir. Aksi takdirde hiçbir anlam ifade etmiyor [ve ayrıca WiFi’de bilinen güvenilir bağlantılar için de kapatılmalıdır].

19 Nisan 2022, 18:06

Bir Apple Orwindows kutusunda Mac Sahtekarlığı Yapmayı Nasıl Yapacağınızı Bilmiyorum veya umursamıyorum, ancak Donanım kesinlikle TJIS yapabilir. Linux altında önemsiz.

19 Nis 2022, 19:00

Bunu yapmanıza izin veren birkaç araç var (en azından pencerelerde).

19 Nis 2022, 19:10

@Tetsujin Bana bunu bilgilendirdiğiniz için teşekkürler. Hiç bir fikrim yoktu. Sadece kablolu ve kablosuz tüm cihazlarda faydalı olacağını varsaydım.

20 Nis 2022, 18:01

HAYIR. MAC adresi sınırları geçmez, bu nedenle kablolu bir bağlantıda asla binadan ayrılmaz. Halka açık WiFi’de bağlantı alışkanlıklarınızı izlemek için sabit bir Mac kullanılabilir – her gün Starbucks’a mı gidiyorsunuz yoksa bazen Pret olsun. Yerli ve hatta iş ağında, bu sadece bir sorun değil.

MacOS MAC adresini rastgele mi?

CTO’nun CTO ofisinin aşırı ofisi 30 Nis 2021 yayınlandı

Veri analitiği kartopudan çığdan geliştikçe, veri gizliliği girişimleri, bireyler ve verilerini kullanmak isteyen şirketler arasındaki boşlukta duruyor. Bildiğimiz gibi, Apple baştan beri güçlü bir gizlilik savunucusu oldu (pazarlama ekipleri size tekrar tekrar söyleyecek), ancak iOS 14’te neredeyse yepyeni bir seviyeye taşıdılar.

MAC randomizasyonu

Birçoğunuzun bildiği gibi, MAC adresleri “yakıldı” Onlara dünya çapında benzersiz bir adres olması gereken radyo cipslerinin tanımlayıcıları. CHIP, kablosuz olarak herkesin görmesi için havaya gönderilen ağ iletişimi için MAC adresini kullanır. Bu benzersizlik nedeniyle, MAC adresi tarihsel olarak çipin kendisini, kurulu çipli cihazı ve onu taşıyan kullanıcı temsil etti. Bu nedenle, MAC adresleri kişisel veri gizliliği için bir savaş alanıdır.

Birkaç yıldır, iOS ve Android, havada iletişim için kullanılan MAC adresini dinamik olarak değiştirmenin bir yolu olan MAC randomizasyonunu destekledi. Önceki sürümlerde, MAC adresi yalnızca cihaz sırasında randomize edildi’S keşif süreci, cihazların yakındaki ağlar hakkında bilgi edinmek için nasıl taraması. Bu, yoldan geçen (veya bağlantısız) kullanıcıların çoğu cihaz/kullanıcı izlemesini engelledi. Ancak bir cihaz bir ağa bağlandığında, cihaz yalnızca “gerçek” Mac Adresi.

Ne’S Yeni?

Bu makalenin nedeni, Apple’ın iOS 14’ün ilk birkaç beta sürümünde oldukça endüstri korkusu yaratmasıdır. Nihai iOS 14 sürümünün betalardan daha az agresif randomizasyon davranışı olmasına rağmen, MAC randomizasyon dünyası değişiyor ve ağ operatörleri bunu takip etmek akıllıca.

İOS 14’te Apple, sadece tarama için değil, tüm Wi-Fi bağlantıları için MAC randomizasyonu ekler. Her benzersiz SSID (kablosuz ağ) için, cihaz yeni bir randomize adresi seçecek ve ağ için bu özel adresi kullanacaktır (beta testi sırasında bu adres de her 24 saatte bir randomize edildi). Özel adresleme özelliği varsayılan olarak etkinleştirilir, ancak kullanıcı tarafından veya yöneticiler tarafından itilen ağ profilleri aracılığıyla devre dışı bırakılabilir.

Şekil 1: iOS 14 Özel MAC adresi

BT’Apple’ın agresif bir randomizasyon algoritmasını meşru bir şekilde yayınlamayı planladığı ve endüstri tarafından çıkıntıdan konuşuldu. Ancak bence’Değişim ajanının rolünü sadece Apple’ın yapabileceği şekilde oynamaları daha olası. Agresif davranışı alay ederek, herkesi aldılar’Dikkat ve hedefleri, sektörü, donduran operasyonel paradigmaları kucaklamak için etkilemekti’T MAC adreslerine çok bağlı. Ancak, bu değişiklik ağ operatörleri için zaman alacak.

Apple’ın betalarında tekneyi sallamasına rağmen, Android, Android 10’dan beri bağlı oturumlar için Mac randomizasyon davranışı yaşadı.0. Android varsayılan olarak, aşağıda gösterildiği gibi devre dışı bırakılabilen randomize bir MAC için.

İşletim sistemi üreticilerine ek olarak, IEEE 802.11AQ Çalışma Grubu da MAC gizliliği için geliştirmeler içeriyordu. 802.11AQ, MAC adreslerinin, OFDM veri karıştırıcıları, sıra numaraları, prob istek verileri ve diğer özelliklerin, cihazları benzersiz bir şekilde tanımlamak için kullanılabilir. Bunu protokol içinde ele almanın yolları var ve bireysel gizliliği iyileştirmek için daha geniş bir endüstri çabası var.

Sadece biliyorsun’Özel (yazılım tarafından oluşturulan) adresi gösteren MAC adresindeki ikinci onaltılık değeri. Aşağıdaki kalıplardan biriyle eşleşen herhangi bir adres özel olarak kabul edilir:

- x2: xx: xx: xx: xx: xx

- x6: xx: xx: xx: xx: xx

- xa: xx: xx: xx: xx: xx

- xe: xx: xx: xx: xx: xx

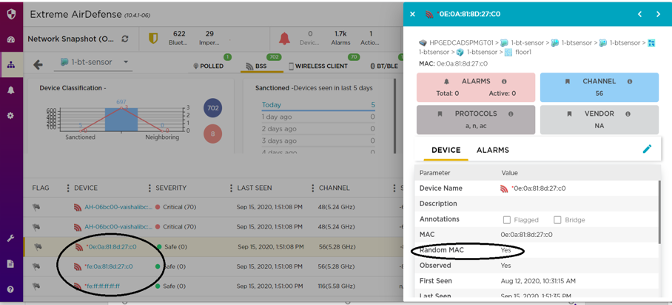

Extreme AirDefense gibi güvenlik analizi platformları, cihazların özel adresleri kullanıp kullanmadığını da belirleyebilmelidir.

Ne olmuş’büyük anlaşma?

Dürüst olmak gerekirse, şimdilik, yok’t. Kriz önlendi.

Bununla birlikte, iOS 14 beta, herkes teminat hasarını değerlendirmek için mücadele ederken bazı endüstrilerde biraz panik tetikledi. Diyorum “teminat” Çünkü Apple gizliliğe odaklanmıştır ve gelecekte öncelik vermeye devam edecekler. MAC randomizasyonunun tüm amacı, özellikle kullanıcı etkinliğini gösterebilecek farklı ağlarda ve mekanlarda davranıştaki kalıpları tanımlayan varlık izlemenin bazı yönlerini gizlemektir.

Gizlilik girişimleri ileriye doğru ittikçe (ve yapacaklar), kullanıcı deneyimi ve operatör iş akışlarında da yan etkiler olabilir. MAC adreslerinin her zaman öngörülebilir bir uzun süreli cihaz tanımlayıcısı olduğunu unutmayın, bu da ağ ekosistem araçları, süreçleri ve bağlantı paradigmalarının genellikle MAC adreslerinin etrafında oluşturulduğu anlamına gelir.

Yani burada’önemli nokta. Geleceğin MAC adresleri, bugün (veya dün) MAC adresleriyle aynı davranmayabilir. Ödeviniz tüm ağınızı değerlendirmektir’Sabit ve istikrarlı bir MAC adresine dayanan ortak iş akışları. MAC adresi farklısa veya Mac düzenli olarak değişip değişmediğini (e) yeniden düşünün (e.G. her 24 saatte bir). Daha sonra hazırlıksız yakalanmamak için şimdi rötuşlamaya başlayın. İşte başlamanız için bazı operasyonel alanlar.

Esir web portalları

Esir portallar, ilk ağ bağlantısı sırasında, genellikle konuk ağları için kullanıcılara sunulan web sayfalarıdır. Onlar’RE, konuk/ziyaretçi girişi için, bağlantı karşılığında bazı konuk bilgilerini ve kullanım tabanlı sıcak noktalar gibi kimlik doğrulama/faturalandırma amaçları için yasal şartlar ve anlaşmalar yapmak için kullanılır.

Birçok durumda, esir web portalları MAC adresini cihaz çapası olarak kullanır ve bu nedenle kullanıcı’S yetkisi durumu Mac’e bağlıdır. Mac hiç değişirse, altyapı kullanıcıyı tekrar portal boyunca zorlayarak bir kullanıcı deneyimi mücadelesi yaratacaktır.

BT’Gelişen portal iş akışları için özel rehberlik vermek zor çünkü’çok çeşitli şekillerde kullanılmış. Bir düşünce, 802 gibi MAC tarafından anahtarlanmayan alternatif kimlik doğrulama şemalarına bakmak olacaktır.1x Sertifika İş Akışı (biliyorum, sertifikalar korkutucu), aşırı’s Özel PSK veya Hotspot 2.0.

Mac Kimlik Doğrulaması

MAC adresleri her zaman hava üstü dinleme ve taklit etmeye (bir saldırgan tarafından kopyalama) karşı savunmasız olmasına rağmen, bazı sistemler cihaz kimlik doğrulaması için MAC adreslerini kullanır. Güvenliğe duyarlı bağlamlarda, bu uygulama oldukça nadirdir ve önerilmez, ancak yine de gerçekleşir. Bazı kurumsal ortamlarda, 802 kombinasyonunu kullanır.BT’ye ait cihazların iki faktörlü kimlik doğrulamasını sağlamak için 1x kullanıcı kimlik doğrulaması ve MAC kimlik doğrulaması. Bu durumda, MAC randomizasyon problemlerinden kaçınılabilir, çünkü bir profili işe alım sırasında randomizasyon özelliğini devre dışı bırakan cihazlara itebilir. BT’Profil kurulumunu kontrol etmek için sadece bir kutu daha (MDM veya diğer tedarik aracınız özel Mac geçişini destekledikten sonra). Ayrıca, kurumsal BT cihazları birden fazla SSID’ye bağlanırsa, SSID başına randomize bir Mac’in etkisini düşünün.

Kullanım aboneliklerine sahip bazı kamuya açık erişim ağlarında (aylık, yıllık, ölçümlü), kullanım planları cihaza özgü olabilir, burada Mac, kullanıcı veri tüketimini izlemek için bir muhasebe iş akışında kullanılır. Kullanıcının özel adresleme etkinleştirilmesi varsa (veya SSID için özel Mac değişiyorsa) bu iş akışlarının hesapları cihazlarla ilişkilendirmek için yeni bir yaklaşıma ihtiyacı olabilir. Çoğu durumda, bu operatörler alternatif kimlik doğrulama biçimlerine uyum sağlayacaktır (potansiyel olarak bir Hotspot 2’de.0 İş Akışı) Kullanıcı adları ve şifreler, sertifikalar, uygulamalar, cihazlardaki profiller veya SIM’ler. Tabii ki, kullanıcılara özelliği nasıl devre dışı bırakacaklarını ve özel olmayan adrese nasıl bağlı kalacaklarını göstererek bu manuel yolla mücadele edebilirler.

Cihaz analizi

Şimdi biz’nihayet Apple için ilgi konusuna ulaşmak. Gerçekte, iOS 14 davranışı yoktu’T Analytics hikayesini çok değiştirin, ancak akılda tutulması gereken bazı noktalar var:

- Özel MAC adresleri değişiyorsa, yeni MAC adresi, aygıt/kullanıcı sayımlarını sallayabilen yeni bir benzersiz cihaz olarak kabul edilecektir.

- Özel adresler OUI veritabanlarıyla eşleşmeyecek. OUI, bir Mac’i bir cihaz üreticisine eşlemek için önemsiz bir mekanizmadır, ancak özel adresler bu temel mekanizmayı bile gizleyecektir.

- Örneğin, belirli ziyaretçileri tanımlamak için bir tarama cihazı ile bağlı bir cihaz arasında bir bağlantı kurmak giderek daha imkansız hale geliyor “nişanlı” Ziyaretçi. Ama tartışmasız, bu nişan izleme kullanım durumu yine de daha slayt yazılımı.

- Mac, belirli bir SSID için aynı kaldığı için’Yeni konuklara karşı tekrarlamak ve nihayetinde bir kullanıcıyı bağlamak hala mümkün’belirli bir seans için zaman içinde etkinlik.

Diğer varlık analitiklerinin çoğu, doluluk ölçümleri, kullanıcı yoğunluğu, konum akış verileri gibi değişmeden kalır ve elbette, belirli bir kullanıcıyı rastgele bir MAC ile eşleştirebilirsek daha fazla kazanabiliriz.

Günlük veya haftalık olarak dönen MAC randomizasyonunu ileriye düşünerek, bir eylem kursu, mekan operatörlerinin kullanıcının uygulamaların benimsenmesini sağlamaya odaklanmasıdır – elbette, bu, Katılımın Kutsal Kâsesi’dir. Kullanıcıları meşgul etmek, kullanıcı tekrarlarını izlemek veya bilgileri ayıklamak için operatörler, kullanıcı için daha fazla değer katan, bir iş vakası için giriş maliyetini artıran cihaz içi uygulamalarla tatlandırmaları gerekebilir.

MAC Kayıt

Operatörlerin kullanıcıların cihazlarını kaydettirmelerini istedikleri bazı ortamlar için MAC adresleri genellikle basit bir erişim ağ geçidi olarak kullanılır. Örneğin, üniversite ortamlarında, yurtlardaki öğrencilerin 802’yi desteklemeyen cihazları (yazıcılar, oyun konsolları, TV’ler, IoT malları) kaydetmeleri beklenebilir.1x güvenlik. Ayrıca, üniversite ve diğer çoklu birim bağlamlarda, kullanıcıların kendi cihazlarına (ev ağlarına benzer) erişmesine izin veren özel ağ güvenliği için bir MAC kayıt veritabanı kullanılabilir ve diğerlerini görmeleri engellenir’ cihazlar. Bugün için temel zorluk, kaydın operasyonel SSID’ye bağlı özel Mac ile gerçekleşmesini sağlamaktır. Bu iş akışı için çok önemlidir, çünkü işe alım SSID operasyonel SSID ile eşleşmeyebilir, bu nedenle özel Mac bu siteler için farklı olabilir. Burada bir başka yararlı seçenek, özel psks gibi benzersiz kimlik doğrulama kimlik bilgileri sağlamaktır. Önceden paylaşılan özel anahtarlar (PPSKS), kullanıcı politikasının bir parçası olarak birlikte gruplandırılabilen benzersiz cihaz başına veya kullanıcı başına PSK’lar aracılığıyla kimlik görünürlüğü sağlar.

Şimdilik, mobil cihazlar birincil randomizasyon hedefi olduğu için bu yaygın bir sorun olmayabilir ve esnek kimlik doğrulama mekanizmalarını destekliyorlar.

Mac İnkar Listeleri

Wi-Fi’de, sistemlerin otomatik olarak uygulandığı (veya yöneticilerin manuel olarak yaptıkları), kötü niyetli davranan, bir kullanım politikasını ihlal eden veya tekrar tekrar başarısız olan kullanıcılara bir erişim reddi kuralı var. Gerçekte, bu kara listeler’t Belirlenen saldırganları veya ihlalcileri durdurun. Yine de, ağ yöneticisinde güvenlik lite araçları’Randomizasyon davranışları olan platformları kullanan ihlal edenler için artık etkili olmayabilecek araç kutusu.

Sorun giderme

Bağlantı sorun giderme iş akışlarında, MAC adresi, ürün araçları, günlükler veya paket yakalamalarla sorun gidermeye başlaması için tek tanımlayıcı olabilir. MAC Adresleri Alma Sorun giderme için manuel yol gerçekten uygun değildir, ancak bazı durumlarda tek seçenek olabilir. İOS 14’te Apple, MAC adresini tam bağlantı yardımcı programında görüntüleyerek bu sorunu çözmeyi daha kolay hale getirdi. Günlük randomizasyon ile beta davranışı bu iş akışını hemen hemen yok etti, ancak son iOS 14 sürümü randomize MAC adreslerini görünür hale getirdi. MAC adresini bulmak için Wi-Fi menüsünü açın ve özel adresi görmek için ağı tıklayın.

Uzun vadeli planlama, belirli cihazları gidermek için bağlantı sorunlarını giderme iş akışlarınızı kullanıcı adları, ana bilgisayar adları veya diğer politika ile ilgili tanımlayıcılar etrafında oluşturduğunuzdan emin olun.

Mac tabanlı politikalar

Ana Sayfa Wi-Fi yönlendiricileri, belirli cihazlara uygulanabilecek zaman ve içerik kısıtlamalarını giderek daha fazla destekleyin (çocuğunuz gibi’S telefonu). Bu politikalar MAC adresi ile uygulanmaktadır. Eğer onlar’artık çalışmıyor, o’S çünkü Mac artık özel bir adres. Buradaki kolay çözüm, ev ağları için özelliği devre dışı bırakmaktır. Ancak anlayışlı gençler, güvenlik kontrollerini atlamak için özelliği yeniden etkinleştirebilir. Yani sen’D Hem gerçek hem de özel adres için politikayı daha iyi tanımlayın.

Mac tabanlı IP rezervasyonları

Yapmam’T Mobil cihazların DHCP sunucusunda IP adreslerini ayırdığı birçok kullanım durumunu görmeyi bekleyin, ancak bu olabilir. MAC adresleri bu özellik için olağan bağlantı varlığıdır. Muhtemelen, bu kullanım durumlarında BT gözetimi vardır, bu nedenle özellik cihazda kolayca devre dışı bırakılabilir veya özel adres rezervasyon girişi için kullanılabilir.

Kullanım adli tıp

Genel Wi-Fi’nin çevrimiçi suçları işlemek için kullanıldığı durumlarda, MAC adresleri, bir cihazı bir kullanıcıyla ilişkilendirmek için kullanılabilecek adli araç setinin kritik bir parçasıdır. Bu tür adli uygulama yasaları ülkeye göre değişir, bu nedenle her yerde eşit olarak uygulanmayabilir. Yine, beta uygulaması bu kullanım durumunu yıkarken, iOS 14 sürümü, hem gerçek hem de özel adreslerde adli tıp gerçekleştirdiğiniz sürece, onu oyunda tutar.

Kapanış Düşünceleri

Bu konuşma, kullanım kolaylığına karşı klasik bir güvenlik oyunu gibi geliyor. Gizlilik ilerledikçe, endüstrinin ayarlaması gerekecek. MAC adresinin bugün kullandığımız her şekilde kullanılmaması gerekmediğini söyleyebilirsiniz. Bununla birlikte, 20 yılı aşkın bir süredir, MAC adresi kablosuz protokolün güvenilir bir bileşeni olmuştur ve etrafında 20 yıllık işlevsellik oluşturulmuştur. Apple ağ operatörlerini beta uygulamalarını terk ederek çok acı çekti, ancak Mac Randomizasyon Paradigması değişmeye devam edecek. Ağ operatörlerinin, MAC adreslerinin sadece özel olmadığı, aynı zamanda düzenli olarak döndüğü bir dünya hakkında düşünmesi (ve tasarlamaya başlaması) akıllıca olacaktır.

Kaynaklar

Apple bu konuda kısa bir bilgi tabanı sayfası yayınladı: https: // support.elma.com/en-us/ht211227

Bu blog başlangıçta Mimar, Bulut Teknolojisi Marcus Burton tarafından yazılmıştır

Ne olmuş’Mac randomizasyonu hakkında büyük bir anlaşma? – Bölüm 1

Apple artık cihazlarının varsayılan olarak yaptığı her şey için rastgele MAC adreslerini etkinleştiriyor. Rastgele MAC adresleri’TÜM KÖTÜ. Wi-Fi dünyasında, mühendislerin yaptığı her şey dengeleme eylemidir. Bu blogda Jim Palmer bunu kullanıcıdan açıklıyor’bakış açısı,’anonimlik ve bir ağa erişim kolaylığı arasındaki bir denge.

Yazar

Jim Palmer

Yayınlanan

18 Eylül 2020

Paylaşmak

Kategoriler

MAC randomizasyonu, mahallenizde fast food ekleminizde ne olacağına benziyor. Ama o’Doğru. Apple, MAC randomizasyonunu kullanarak en yeni Apple iOS 14, iPados 14 ve Watchos 7 ile yeni bir gizlilik özelliği duyurdu. Bunun neden BT profesyonelleriyle dalgalar yaptığını anlamak için, burada biraz nerdy almalıyız.

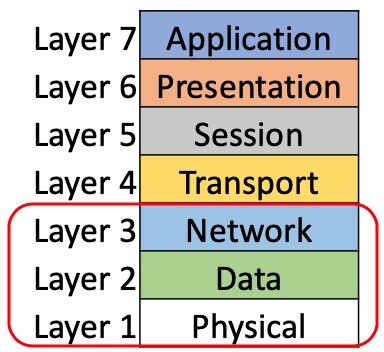

Orta Erişim Kontrolü (Mac, Medya Erişim Kontrolü olarak da adlandırılır) adresleri, trafik göndermeyi planladıkları ortamla nasıl etkileşime giren cihazların nasıl etkileşime girmesidir. Bu ortam bir bakır kablo, fiber optik kablo veya bir radyo olabilir. Bu ortam, ne olursa olsun, OSI modelinde fiziksel katman olarak bilinir. MAC adresi veri katmanında kullanılır.

Daha mobil bir toplum haline geldikçe, sadece bir masa veya kiosk gibi belirli yerlerden bilgiye erişebilmenin günleri gitti. Bugün sürekli hareket ediyoruz; Bir şehrin veya kasabanın etrafında veya evin sadece bir odasından diğerine. Cihazlar hareket ettikçe, fiziksel katman sürekli olarak duruma göre ayarlanıyor. Bir dizüstü bilgisayar sabahları ağa bağlanabilir ve daha sonra sundurmanızda çalışırken kablosuz olabilir. Fiziksel katmanın yaşam tarzımıza uyum sağlama yeteneği, veri katmanının çok daha büyük bir rol üstlendiği anlamına gelir. BT’Her zaman ağ iletişiminin tüm katmanlar gibi çalışmasını sağlamak için gerekli, ancak fiziksel katmanın değişkenliği ile ağ mühendisleri, ağları sabit tutmanın bir yolu olarak veri katmanının değişmeyen doğasına güvenmeye başladılar. Bu bazen son kullanıcının zararına gelir. Daha sonra daha fazlası.

Şekil 1 OSI modeli

Ağ stabilitesinin anahtarı

Neden MAC adresinin yaşadığı katman 2’yi düşündüğümüzü anlamak için, ağ stabilitesinin anahtarı olarak, ağ katmanı katman 3’e bakmamız gerekir. IP adreslerinin canlı olduğu yer burası. IP adresleri her zaman değişebilir. Farklı Wi-Fi ağları için’neredeyse verilen bir şey değişecek. Evden kahve dükkanına, ofise ve eve dönen ağ katmanı her yerde değişir. Olsa bile’Genellikle Wi-Fi Tüm bu yerlerde, fiziksel katman da farklıdır: farklı bantlar, farklı kanallar, farklı ayarlar, ancak yine de wi-fi.

Katman 1 ve 3’teki tüm bu dalgalanmalarla, ağ mühendisleri, kararlı ağlar oluşturmak için Katman 2 ve MAC adresinin istikrarına güvenmeye başladılar. Son kullanıcı için fayda açıktır: ağ kararlılığı. Aynı kullanıcı için bu istikrarın dezavantajı, ağ operatörlerinin bu kullanıcıyı tanıyabilmesidir’bu istikrarlı bilgi ile alışkanlıklar. Ağ operatörleri, belirli bir mağazada aynı MAC adresinin ne zaman ve kaç kez göründüğünü bilir. Bu cihazın kullanıcısını bazı kişisel bilgiler sağlayabilirlerse – örneğin, esir bir portala giriş yapmak için bir sosyal medya hesabı kullanarak – bu iki bilgiyi birbirine bağlayabilirler. Mac adresini kullanıcıya bağlayın’S adı ve sosyal medya hesabı ve yepyeni bir dünya açılıyor. Verilmiş, o dünya filmden olabilir “Azınlık Raporu” ama o’S A oyun değiştirici!

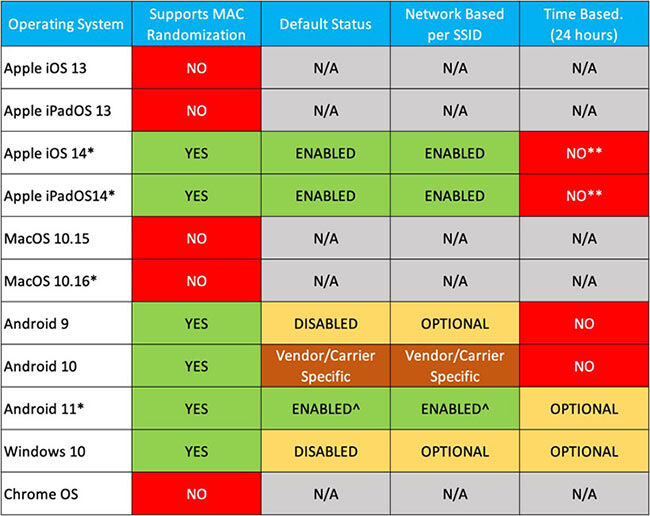

Rastgele MAC adreslerinin dünyasına hoş geldiniz. Bunlar’t yeni, bu arada. Cihazlar, 2014 yılında Wi-Fi problama işlemi sırasında rastgele MAC adreslerini kullanmaya başladı. Hem Android hem de Windows her ikisi için rastgele MAC adresleri kullanıyor ‘soruşturma’ Ve ‘bağlanıyor’ Bir süredir ağlar, ancak yalnızca gelişmiş ayarlarda etkinleştirildiyse. Şimdi Apple, cihazın varsayılan olarak yaptığı her şey için rastgele MAC adreslerini etkinleştiriyor. Bu randomizasyona daha fazla rastgelelik eklemek, aynı ağ için her 24 saatte bir rastgele MAC adresini değiştiren bir özelliktir. Bu, iOS 14’te varsayılan olarak etkinleştirilecekti, ancak beta testi sırasında kaldırıldı. Ancak, Android 11 ve Windows 10’da bu, son kullanıcı tarafından etkinleştirilebilen gelişmiş bir özelliktir. Bu yörüngeyi takip ederek,’Mac randomizasyonunun çok uzak olmayan bir gelecekteki tüm cihazlarda varsayılan olarak etkinleştirileceğini hayal etmek zor.

Bir kullanıcıdan’Bakış açısından bu hoş karşılanabilir. Yerel kahve dükkanı yapabileceğinden’T Herhangi bir kişisel bilgiyi her zaman değişen bir şeye bağlayın, kullanıcı anonimliği geri döndü. Kullanıcılar yapabilir’günleri boyunca izlenmeleri. Ama bu her zaman iyi bir şey mi?

Şekil 2 Eylül 2020 itibariyle akım

Birkaç gün boyunca bir otelde en son kaldığınızı düşünün. Ağlarına bağlandınız, bir sıçrama sayfasına bir şey girdiniz ve yola çıktınız. Bir dahaki sefere kullanmanız gerektiğinde sıçrama sayfası yoktu. Ağ seni biliyordu’D girişini cihaza bağladıkları için zaten giriş yaptı’S Mac Adresi. MAC adresi randomize ve yeni ise, ağlar’Bu cihazın zaten oturum açıp oturmadığını bilmek. Kullanıcıların tekrar oturum açması gerekecek. Ve yeniden. Otel, her misafir tarafından kullanılabilir olan MAC adresi ile açıkça izlenen cihaz sayısını sınırlarsa, şimdi ne olur?

Esir Portallar, Ayrılmış DHCP adresleri, Katmanlar 2 ve 3’teki Erişim Kontrol Listeleri (ACL’ler), Güvenlik Duvarı Kuralları, Etkilenen Hizmetler ve Kırılabilecek Özellikler Listesi Uzun ve Devam Et.

Rastgele MAC adresleri’TÜM KÖTÜ. Wi-Fi dünyasında, mühendislerin yaptığı her şey bir dengeleme eylemi, bir dengeleme. Kullanıcıdan’bakış açısı,’anonimlik ve bir ağa erişim kolaylığı arasındaki bir denge. Verilen, kullanıcılar bu rastgele MAC adresi özelliğini etkinleştirebilir veya devre dışı bırakabilir, ancak bunu her ağ için yapmak oldukça işçi olacaktır. Ağ yöneticileri, mühendisler ve mimarlar için bu, Katman 2’deki rastgeleliğin kazandığını sağlamak için her ağdan geçmek anlamına gelir’t bu yeni işletim sistemi ne zaman ağları önemli ölçüde etkiler’Yeni işletim sistemine önceden yüklenmiş yeni cihazlar piyasaya sürülmesi veya yeni cihazlar piyasaya sürülmesi için herkes yayınlandı. Yeni bir cihazda yükseltme ile önceden yüklenmiş arasında farklı davranışlar vardır. Bunu açıklarken yanımda yat.

Bir iOS 13 cihazınız varsa ve iOS 14 veya Android 9’a Android 10’a yükselterseniz,’değil sözde Daha önce katıldığınız herhangi bir ağ için randomize MAC adreslerini kullanmak için. Eğer o’yeni bir WLAN, ilk denemede randomize bir Mac deneyecek. Dernek başarısız olursa’S sözde* Burned-in Mac’e geri dönmek için. Bir iOS 13 cihazınız varsa ve iOS 14’e yükseltin ve daha önce birleştirilmiş bir WLAN’ı unutun,’S sözde* sanki gibi davranmak’s yeni bir wlan. Bir ağı unutmak ve yeniden katılmak, birçok kişi için yaygın bir sorun giderme adımıdır (ben dahil) ve rastgele MAC’lerin imalarını anlamak, hem kullanıcılar hem de BT personeli için gelecekteki sorun giderme için önemlidir.

İOS 14 veya Android 10 önceden yüklenmiş bir cihaz satın alırsanız, her WLAN yeni bir cihaz olarak değerlendirilir, bu nedenle her WLAN için rastgele bir MAC adresi deneyecektir. Dernek başarısız olursa’S sözde* Burned-in Mac’e geri dönmek ve tekrar denemek için. Ondan beri’yeni bir cihaz, bu’T çok yardım et. Ağa bağlanmaya ve erişmeye çalışırken birden fazla MAC adresi kullanan bir cihazın sorun giderirken verilen karışıklık miktarı, her sorun çağrısını çözme süresini artıracaktır. Bu, ağ yöneticilerine vermeye devam edecek hediye!

Umarım bu noktaya kadar etkiyi ve nasıl hafifleteceğinizi soruyorsunuz. Keşke kolay bir cevap olsaydı, ama asla. En kolay çözüm, ağınızı kullanacak herkese, yönettiğiniz herhangi bir SSID için bu özelliği kapatmak için sormaktır. Mümkün olsa da,’tamamen uygulanamaz. Kullanıcıların% 100’ünü bunu yapmak asla olmayacak. Her cihazda bir Mobil Cihaz Yönetiminiz (MDM) ve sunulmadan sonra hepsi bağlı olsa bile, rastgele MAC adreslerini kapatan profiller itilebilir. Mümkün, evet! Muhtemel… hayır. Kullanıcıların zamanın% 100’ünü yapabileceği şey, yardım masasını arayabilirler’T Bağlantı. Mevcut çağrı hacmini, cihazların ve kullanıcıların yukarıdaki grafiğin içine girdiklerine göre katlanarak arttıkça, her çağrıya adanmış artan zamanla birlikte artmakta olan çağrı hacmini hayal edin. Bunu almaya hazır bir organizasyon?

Artık randomize MAC adreslerinin nedenini daha iyi anladığınıza göre, ağlar üzerindeki etkisi ve CommScope’un bu blogun 2. bölümünde nasıl yardımcı olabileceği hakkında daha fazla bilgi edinebilirsiniz.

*Yeni telefonlar bu yeni işletim sistemi ile önceden yüklenen bu yeni telefon göndermeye başladığında gelecekteki bir blog arayın.

Rastgele MAC adresini devre dışı bırakın

![]()

Birkaç satıcı kullanmaya başladı Özel (rastgele) MAC adresleri Her ağa bağlanmak için. Bazı durumlarda, MSU ağında kullanılmak üzere cihazınızı yeniden kaydetme ihtiyacını önlemek için özel (randomize) MAC adreslerini devre dışı bırakmak istenebilir.

Satıcınızı aşağıdaki listeden seçin:

Elma

Her ağ için randomize MAC adresi yapılandırılmıştır:

iPhone, iPad veya iPod Touch

- Açık Ayarlar uygulama

- Seçme Wifi

- Seçin bilgi düğmesi Bir ağın yanında

- Devre dışı bırakmak Özel adres

Apple Watch

- Açık Ayarlar uygulama

- Seçme Wifi

- Ağ Adını Seçin

- Devre dışı bırakmak Özel adres

Android

Her ağ için randomize MAC adresi yapılandırılmıştır:

- Açık Ayarlar uygulama

- Seçme Ağ ve İnternet

- Seçme Wifi

- Yapılandırmak için Ağı seçin

- Seçme Gelişmiş

- Seçme Mahremiyet

- Devre dışı bırakmak Randomize mac

pencereler

Her ağ için randomize MAC adresi yapılandırılmıştır:

- Seçin Başlangıç düğme

- Seçme Ayarlar

- Ağ ve İnternet

- Wifi

- Bilinen ağları yönetin

- Bir Ağ Seçin

- Seçme Özellikler

- Devre dışı bırakmak “Bu ağ için rastgele donanım adresleri kullanın”

- Bizi arayın: (517) 432-6200

- İletişim bilgileri

- Gizlilik Beyanı

- Site Erişilebilirliği

- MSU’yu arayın: (517) 355-1855

- Ziyaret etmek: MSU.EDU

- MSU, olumlu bir eylem, eşitlikçi bir işverendir.

- Spartalılar.

- © Michigan Eyalet Üniversitesi