MFA kaba kuvveti önlüyor mu?

Uyarlanabilir MFA kaba kuvvet saldırılarını azaltmaya nasıl yardımcı olur

Özet:

Çok Faktörlü Kimlik Doğrulama (MFA), kullanıcı hesaplarını ve sistemlerini çeşitli kötü amaçlı saldırılardan korumak için önemli bir güvenlik mekanizmasıdır. Ancak, MFA uygulama hataları ve sosyal mühendislik teknikleri bu güvenlik önlemini potansiyel olarak atlayabilir. Bu makale, çok faktörlü kimlik doğrulama, ortak saldırılar ve istismarlar ve MFA güvenliğini artırmak için en iyi uygulamalara odaklanmaktadır.

Anahtar noktaları:

- Multifaktör kimlik doğrulaması (MFA) hesap güvenliğini ve sistemlere erişimi güçlendirir.

- MFA, kaba kuvvet saldırılarını, oturum kaçırma, ayrıcalık artışını ve diğer istismarları önler.

- Yapılandırma veya uygulamadaki hatalar MFA bypass’a yol açabilir.

- Sosyal mühendislik kullanıcıları aldatabilir ve MFA’yı atlatabilir.

- MFA, kullanıcıları doğrulamak için birden fazla faktör gerektirir.

- Faktörler arasında bilgi (şifreler), mülkiyet (akıllı telefonlar, rozetler), miras (biyometri) ve konumu içerir.

- MFA’nın uygulanması, çeşitli kimlik doğrulama saldırılarıyla mücadele etmek için gereklidir.

- MFA kusursuz değil ve yapılandırma hataları nedeniyle atlanabilir.

- MFA’ya yapılan yaygın saldırılar, kimlik doğrulama faktörlerinin kaba kuvvetini içerir.

- MFA uzlaşma riskini azaltmak, güvenlik önlemlerinin ve en iyi uygulamaların uygulanmasını gerektirir.

Sorular:

- S1: Çok faktörlü kimlik doğrulaması nedir ve neden önemlidir??

- S2: Farklı kimlik doğrulama faktörleri türleri nelerdir??

- S3: MFA kaba kuvvet saldırılarına karşı nasıl korunuyor?

- S4: MFA baypas edilebilir mi??

- S5: MFA’da bazı yaygın saldırılar ve istismarlar nelerdir??

- S6: Kuruluşlar MFA’nın güvenliğini nasıl artırabilir??

- S7: MFA kusursuz mu?

- S8: MFA’nın uygulanmasının zorlukları nelerdir??

- S9: Kuruluşlar MFA’yı hedefleyen sosyal mühendislik saldırılarını nasıl önleyebilir??

- S10: MFA’yı uygulamak için en iyi uygulamalar nelerdir??

A1: Çok Faktörlü Kimlik Doğrulama (MFA), kullanıcıların kimliklerini kanıtlamak için birden fazla faktör sağlamasını gerektiren bir güvenlik önlemidir. Önemlidir, çünkü kullanıcı hesaplarına ve sistemlerine ekstra bir güvenlik katmanı ekler ve yetkisiz erişim riskini azaltır.

A2: Bilgi faktörleri (şifreler), mülkiyet faktörleri (akıllı telefonlar, rozetler), miras faktörleri (biyometri) ve konum faktörleri (ağ bağlantısı, coğrafi konum) dahil olmak üzere çeşitli kimlik doğrulama faktörleri vardır.

A3: MFA, kimlik doğrulama işlemi sırasında ek faktörlerin sağlanmasını gerektirerek kaba kuvvet saldırılarına karşı korur. Bu, saldırganların tekrarlanan giriş denemeleri yoluyla şifreleri veya kimlik doğrulama kodlarını tahmin etmesini veya kırmasını zorlaştırır.

A4: MFA güçlü bir güvenlik katmanı eklese de, kullanıcıları kimlik doğrulama faktörlerini ortaya çıkarmaya yönlendiren yapılandırma hataları veya sosyal mühendislik saldırıları nedeniyle yine de atlanabilir.

A5: MFA’daki yaygın saldırılar ve istismarlar, kimlik doğrulama faktörlerine, oturum kaçırma, ayrıcalık artışına ve kullanıcıları kimlik doğrulama faktörlerini sağlamak için aldatmak için sosyal mühendislik tekniklerine karşı kaba kuvvet saldırıları içerir.

A6: Kuruluşlar, güçlü şifreleri uygulamak, düzenli olarak kimlik doğrulama mekanizmalarını düzenlemek, giriş girişimlerini izlemek, güvenlik değerlendirmelerini yapmak ve kullanıcıları potansiyel riskler hakkında eğitmek gibi en iyi uygulamaları uygulayarak MFA güvenliğini artırabilir.

A7: Hayır, MFA kusursuz değil. Ek bir güvenlik katmanı sağlar, ancak etkinliği uygun uygulama, yapılandırma ve kullanıcı farkındalığına bağlıdır.

A8: MFA’nın uygulanması, kimlik doğrulama işlemindeki ekstra adım nedeniyle kullanıcılar için sürtünme getirebilir. Kötü ağ kapsamına sahip durumlarda veya kullanıcılar cihazları değiştirdiğinde zorlayıcı olabilecek faktörler de mevcut olmalıdır.

A9: Kuruluşlar, güvenlik eğitimi yoluyla, farklı faktör türleriyle çok faktörlü kimlik doğrulamasını uygulayarak ve kimlik doğrulama sistemlerini düzenli olarak güncelleyerek ve test ederek kullanıcı farkındalığını artırarak sosyal mühendislik saldırılarını önleyebilir.

A10: MFA’nın uygulanması için en iyi uygulamalar, farklı faktör türlerinin bir kombinasyonunu kullanmayı, düzenli olarak kimlik doğrulama sistemlerinin uygulanmasını, güçlü şifre politikalarının uygulanmasını, şüpheli faaliyetler için kimlik doğrulama günlüklerini izleme ve düzenli güvenlik değerlendirmeleri yapmayı içerir.

Uyarlanabilir MFA kaba kuvvet saldırılarını azaltmaya nasıl yardımcı olur

Devralınma. Bir devre faktörü, her bireye özgü özellikler kullanır. Parmak izleri, retina taramaları ve yüz tanıma gibi biyometrik tanımlayıcılar bu kategoriye girer. Kullanıcıların oturum açma işlemi sırasında bu benzersiz bilgileri göndermelerini zorunlu kılmak, kaba kuvvet saldırılarına karşı etkili bir savunma sunar.

Multifaktör Kimlik Doğrulaması (MFA): Nasıl Çalışıyor? Saldırı türleri, istismarlar ve güvenlik en iyi uygulamaları

Multifaktör kimlik doğrulaması (MFA), kullanıcı hesaplarının güvenliğini güçlendirmek ve bir sisteme erişim için merkezi ve yaygın olarak kullanılan bir mekanizmadır.

Gerçekten de, verileri tehlikeye atmayı amaçlayan birçok kötü niyetli saldırıyı ve istismarları önleyen bir kimlik doğrulama yöntemidir: kaba kuvvet, oturum kaçırma, ayrıcalık artış vb.

Ancak, uygulama ve/veya yapılandırma hataları çok sık bu tür güvenlik sürecini atlamayı kolaylaştırır. Ayrıca, kullanıcılar kimlik avı veya diğer sosyal mühendislik teknikleri aracılığıyla kandırılabilir ve böylece saldırganların 2 faktörlü kimlik doğrulamasını (2FA) veya hatta çok faktörlü kimlik doğrulamasını atlamasına izin verebilir.

Çok faktörlü kimlik doğrulama nedir (MFA)? Bu tür süreçlerin ilkelerinin ve işleyişinin ötesinde, bu makale ortak saldırıları ve istismarları ve çok faktörlü bir kimlik doğrulamasının güvenliğini güçlendirmek için en iyi uygulamaları detaylandıracaktır.

Çok faktörlü kimlik doğrulama veya MFA nedir?

Çoğu durumda, bir sistemde kimlik doğrulama (web veya mobil uygulama, altyapı, ağ, vb.) bir kullanıcı hesabı aracılığıyla gerçekleştirilir (genellikle bir giriş ve şifreden oluşur). Bu süreç, bir kullanıcının kimliğini kanıtlamayı ve sistemdeki rolüne göre haklarını atamayı mümkün kılar (örneğin yönetici).

Erişim kontrolü ve hesap güvenliğini güçlendirmek için süreç, aynı kullanıcının kimliğini doğrulamak için faktör adı verilen ek kanıtlar gerektirebilir: buna çok faktörlü kimlik doğrulama denir. Birçok kritik sistemde (SaaS uygulamaları, ödeme sistemleri vb. Giderek daha fazla kullanılır.), bir MFA, kullanıcıların kimlik doğrulama sırasında iki veya daha fazla faktör kullanmasını gerektirenden oluşur. Adından da anlaşılacağı gibi, iki faktörlü kimlik doğrulaması anlamına gelen bir 2FA, farklı tiplerde tam olarak iki faktör gerektirecektir. Ve bu en sık çoğu sistemde uygulanan mekanizmadır.

Ayrıca, terim “Güçlü kimlik doğrulama” genellikle çok faktörlü kimlik doğrulamaya atıfta bulunmak için kullanılır. Ancak, bu bir yanlış isim. Güçlü kimlik doğrulaması, belirli saldırı türlerine dirençli olması gereken bir şifreleme protokolüne dayanırken, çok faktörlü kimlik doğrulaması yalnızca birkaç faktör kategorisinin kullanıldığını gösterir.

Ana kimlik doğrulama faktörleri türleri nelerdir?

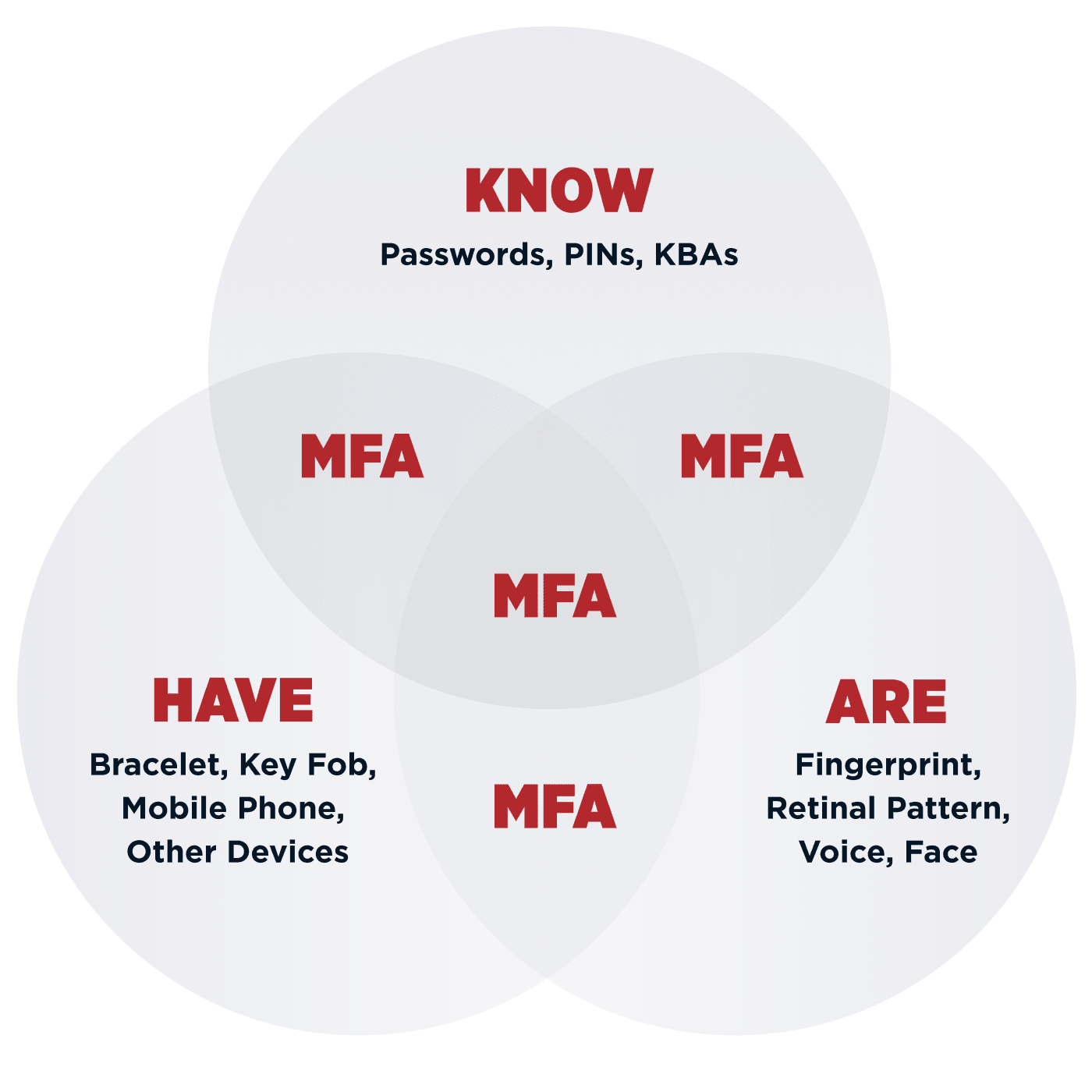

Çok faktörlü kimlik doğrulaması için çeşitli faktör türleri kullanılabilir:

- Bir Bilgi Faktörü: Parola, Gizli Kod, vb.

- Bir mülkiyet faktörü: Akıllı telefon, rozet, USB anahtarı, vb.

- Bir miras faktörü: parmak izi, yüz veya ses tanıma.

- Bir Konum Faktörü: Ağ Bağlantısı, Coğrafi Pozisyon, vb.

Daha somut olarak, bu, telefonda bir push bildirimi, SMS tarafından gönderilen bir kerelik bir kod, bir uygulama tarafından sağlanan geçici dönen bir kod, USB anahtarı vb.

Bununla birlikte, bir MFA prosedürü, kimlik doğrulama sırasında ekstra bir adımla kullanıcı için sürtünme ekleme dezavantajına sahiptir. Ayrıca, faktörler “mevcut”, Bu, kötü ağ kapsamı durumunda bazen hafife alınan bir zorluk, örneğin iş seyahatleri sırasında telefon değişikliği veya erişim durumunda.

Neden çok faktörlü kimlik doğrulama uygulayın?

Karanlık Web’de Satılık Kimlik Bilgileri/Şifrelerin Veritabanları, Brute Force, Sosyal Mühendislik, vb., Kimlik doğrulama saldırıları birçok biçim alır ve yaygındır. Çoğu durumda, saldırganlar, örneğin kimlik bilgisi doldurma yoluyla sistemleri uzlaştırmak için veri sızıntılarına güvenir.

Bu riskleri önlemek için, çok faktörlü bir kimlik doğrulama mekanizmasının uygulanması ideal bir çözüm olmaya devam ediyor. Gerçekten de, birçok saldırıya karşı koymak vazgeçilmez bir önlemdir. Bununla birlikte, mutlak korumanın bir garantisi olarak görülmemelidir, çünkü herhangi bir mekanizmada olduğu gibi, uygulama veya yapılandırma hataları durumunda, çok faktörlü kimlik doğrulama atlanabilir. Buna ek olarak, kullanıcılar farkında olmadan, saldırganların MFA sürecini atlamasına izin vermek için kandırılabilir.

Çok faktörlü kimlik doğrulama süreçlerinin ortak saldırıları ve istismarları nelerdir??

Çok faktörlü kimlik doğrulamasını atlamak için birkaç teknik veya insan saldırısı ve istismar kullanılabilir. Ve bu riskleri önlemek için güvenlik önlemleri ve testler gerekli. İzin vermek’Sabitleme riskini azaltmak için en yaygın saldırılar ve istismarlar ve en iyi uygulamalarla meselenin kalbine ulaşın.

Kimlik doğrulama faktörlerinin kaba kuvveti

Çok faktörlü kimlik doğrulama işlemlerine karşı yaygın bir saldırı kaba kuvvettir. Örneğin, SMS tarafından ikinci bir faktör olarak gönderilen 4 veya 6 haneli bir kod kullanan bir kimlik doğrulama mekanizmasını düşünün.

Bu durumda, bir saldırgan, hedef sistemin her başarısız bağlantıdan sonra deneme sayısı veya zaman sınırı üzerinde bir sınır olup olmadığını belirlemesi gerekir. Birinci mekanizmanın kolayca istismar edilebileceği, ikincisinin çok daha etkili olduğu belirtilmelidir.

İzin vermek’Bir web penetrasyon testi sırasında karşılaşılan örneğimize geri dönün. İkinci faktör, rastgele oluşturulan geçici 4 haneli bir koddan (30 dakika süren) oluşuyordu. Buna ek olarak, 3 başarısız bağlantıdan sonra IP’yi engelleyen oran sınırlamasına rağmen, IP’imizi değiştirmek için farklı araçlar kullanmak ve zaman sınırı (30 dakika) ikinci kimlik doğrulama faktörünü tahmin etmek için kaba kuvvetimize devam etmek mümkün oldu.

Bu nedenle, bu 2 faktörlü kimlik doğrulamayı atlamak ve hedef platformda bir kullanıcı hesabına erişmek mümkün oldu. Bu sömürü iki nedenden dolayı mümkün oldu:

- 4 haneli bir kod, rastgele oluşturulsa bile, doğru araçlarla tahmin edilebilir ve zaman kısıtlaması yoksa çok daha kolay. Gerçekten de, makul bir ömürle yeterince uzun ve rastgele bir kod oluşturmak gerekir.

- Bağlantı denemeleri ve hız sınırlama (IP engelleme ile) için bir sınır uygulamak esastır. Ancak, her bağlantı arızasından sonra bir zaman aşımı uygulamak, ikinci faktör kodunu kırmak için engelleme mekanizması olabilirdi.

Daha fazla bilgi için özel makalemizi okuyabilirsiniz: Brute Force Saldırıları: İlkeler ve Güvenlik En İyi Uygulamalar.

Oturum kaçırma ve hesap hırsızlığı

Çok faktörlü kimlik doğrulamasının sürtünmesini azaltmak için, birçok web uygulaması bir “Hatırlamak” özellik. Bu işlev genellikle bir çerez veya bir oturum jetonu ile uygulanır.

Bu davayla karşılaştığımızda, çerezin artımlı olup olmadığını veya tahmin etmemize veya yaratmamıza izin verecek mantıklı bir yapıyı takip edip etmediğini gözlemliyoruz. Buna ek olarak, çerez, XSS güvenlik açıklarının sömürülmesini karmaşıklaştırmak için httponly özniteliğine sahip olmalıdır.

Ayrıca, şifre sıfırlama prosedürü, iyi uygulanması ve test edilmesi gereken kritik bir konudur. Gerçekten de, bazı prosedürlerin yeni bir şifre oluşturulmasını takiben bir kullanıcıyı doğrudan yeniden bağladığı ve bu ikinci faktörü istemeden başlangıçta kimliğini doğrulamak için etkinleştirilmiş olabilir.

Benzer şekilde, ikinci faktörü bilmeden çok faktörlü kimlik doğrulamasını devre dışı bırakmak bazen mümkündür, çünkü sistem bunu istemez.

İstek ve yanıtların manipülasyonu

Bir kimlik doğrulama sisteminin çalışmasını analiz etmek için trafiği ele geçirerek, çeşitli testler yapmak mümkündür.

Birincisi, bir yanıtın durum kodundaki değişikliği test etme meselesidir. Örneğin, başarı = false’a s uccess = true veya http/1.1 422 HTTP/1.1 200 Tamam . Bazı durumlarda, bu yöntemi kullanarak kimlik doğrulamasını atlamak mümkün olabilir.

Bazen kimlik doğrulama işlemi sadece ikinci faktörün geçerliliğini kontrol edebilir ve bu kontrolün sonucunu talepte döndürebilir. Bu durumda, bir hesaba erişmek için yanıtın içeriğini doğru parametreyle değiştirmek mümkün olabilir. Gerçekten de, testler sırasında, bir 2FA parametresinin isteğinden kaldırılabileceği bir durumla karşılaştık, bu da kimlik doğrulamamıza izin verdi.

Sosyal Mühendislik Saldırıları

Çok faktörlü kimlik doğrulama işlemlerini atlamak için saldırganlar çok sayıda sosyal mühendislik tekniğine güveniyor. Gerçekten de, kullanıcılar kimlik avı, vishing, vb.

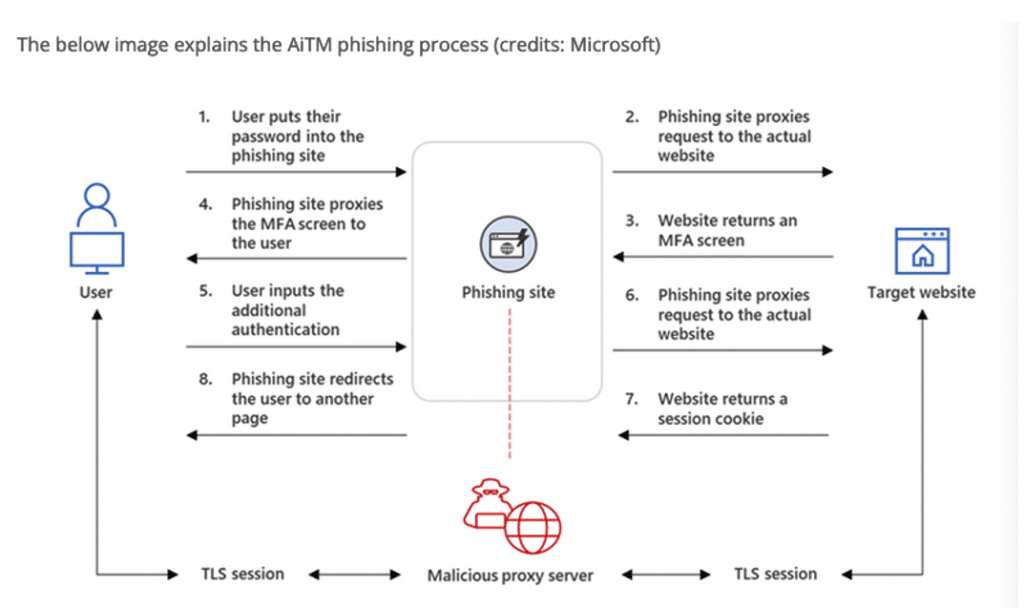

Ortada AITM veya düşman ile ilişkili kimlik avı

Ortadaki düşman (AITM’ye kısaltılmış), bir arayüz klonuna bağlantı içeren bir kimlik avı e -postası göndermekten oluşan bir tekniktir.

Saldırgan’S hedefi, bir vekil yardımıyla trafiği engellemek için kendisini bir kullanıcı ve meşru bir site arasında konumlandırmaktır. Tıklandığında, kullanıcı meşru sitenin bir klon sayfasına yönlendirilir,’Birden çok faktörü bulunan bir kimlik doğrulama sayfası deyin.

Klonlanmış site, MFA kimlik doğrulamasının çeşitli aşamalarında aynı arayüzleri görüntüleyecek ve kullanıcı doğru bilgilerini sağlayacak. Amaç, başarılı kimlik doğrulamasından sonra geçen oturum çerezini almak ve giriş yapmak için kullanmaktır.

Bu saldırı tekniği her türlü çok faktörlü kimlik doğrulama için çalışabilir. Proxy’yi kurmayı kolaylaştıran çerçeveler olduğu için uygulanması çok kolaydır.

Buna karşı korumak için kullanıcı farkındalığı çok önemlidir. Bir sosyal mühendislik pentest bu amaca hizmet edebilir. Ayrıca, koşullu erişim kuralları (konum kriterleri, yetkili cihaz vb.) veya çok kritik sistemler için fiziksel bir faktör (örneğin bir USB anahtarı) ile kimlik doğrulamaya geçiş, bir saldırgan uzaktan kurtaramayacaktır.

Sesli Kimlik Yardımı (Veşh) Saldırılar

Vishing, kimlik avı çeşididir. Bir eylem gerçekleştirmelerini sağlamak amacıyla hedef çağıran bir saldırganı içerir: hassas bilgileri ifşa edin, bir bağlantıya tıklayın, bir ek indirin, vb.

Bunu başarmak için saldırgan bir “inandırıcı” Hikaye, bir telefon numarasını taklit etmeyi başarırsa daha da inandırıcı olacak.

Örneğin, izin ver’s Pentest sırasında multifaktör kimlik doğrulamasını atlamak için gerçekleştirdiğimiz bir vishing senaryosu alın:

- Black Box testi bağlamında (önceden bilgi olmadan), bir keşiften ve LinkedIn’deki hedef profillerin tanımlanmasından sonra, bazı kişileri aradık.

- Bahane: BT departmanından olmak, “acilen” Güvenlik kusuru nedeniyle şirkette kullanılan VPN’yi güncelleyin “hasara neden olabilir” Hızlı yapılmazsa.

- Talep (bir ihtiyati tedbirle biraz resmileştirilmiş) aşağıdaki gibidir: “hızlıca” şifre ve ikinci faktörü “Ekibin her üyesi” (bu durumda SMS tarafından gönderilen bir kod) Bu güncellemeyi gerçekleştirmek ve böylece her iş istasyonunun güvenliğini garanti etmek.

- Talep görünse (ve olmalı) “ay YILDIZI” Teknik profillere veya sosyal mühendislik saldırılarının farkında olan bireylere, amaçlarımıza ulaşmak için kötülük kullandık. Gerçekten de, doğal insan psikolojik yaylarına (aciliyet, bir gruba ait olma hissi, yardım etme, korku vb.), teknik olmayan profilleri (kilit pozisyonlarda) hedefleyerek ve görünüşte (ve gerçekte) risklerin daha az farkında olanları hedefleyerek.

MFA itme bombardımanı veya spam saldırılarını itme

2FA kimlik doğrulamasını atlamak için, bir saldırgan hedefi push bildirimleriyle spam yapabilir.

Bu, saldırganların Mayıs ve Ağustos 2022 arasında Cisco, Twilio ve Uber’i tehlikeye atmasına izin veren yöntemdir. Cisco veya Twilio olayında ayrıntılı olarak açıklandığı gibi, saldırganlar önce bir hedefin kimlik bilgilerini aldı’S e -posta hesabı. Daha sonra, hedef bildirimi doğrulayana kadar hedefi çok sayıda kimlik avı talepiyle spam göndererek çok faktörlü kimlik doğrulamayı atlamayı başardılar.

Bu teknik, itme yorgunluğundan veya spam itme avantajından yararlanır. Gerçekten de, bildirimler çok sık olduğu için, hedeflenen kişide bir lassitude yaratırlar ve bu nedenle dikkatde bir azalma yaratırlar.

Uyarlanabilir MFA kaba kuvvet saldırılarını azaltmaya nasıl yardımcı olur

Kamu bulut hizmetlerinden önce, büyük ölçekli bilgi işlem altyapısı pahalıydı, şirket içi barındırıldı ve büyük işletmeler, hükümetler ve üniversiteler için ayrıldı. Şimdi, kredi kartı olan herkes sınırsız bir bulut uygulaması ve bilgi işlem gücüne erişebilir.

Bulut bilişim birçok fayda sağlarken, erişilebilirliği de şifreleri hedefleyen kimlik saldırıları çok daha popüler hale getirdi. Bu saldırıların sıklığı son birkaç yılda keskin bir şekilde arttı. Daha fazla hizmet çevrimiçi hareket ettikçe ve verilerin değeri arttıkça, kimlik saldırıları daha da popüler hale gelecektir.

Bilgisayar korsanları şifreleri nasıl hedefliyor?

Bilgisayar korsanlarının elinde çeşitli teknikler var. Sosyal mühendislik yoluyla yazılımdaki veya kullanıcıları aldatma güvenlik açıklarından yararlanmak iki yaygın taktiktir, ancak kaba kuvvet saldırıları otomatik botların kullanımı yoluyla zemin kazanıyor. Akamai’nin yakın tarihli bir raporu “Bot güdümlü kimlik bilgisi doldurma saldırıları sayesinde küresel giriş girişimlerinin% 40’ından fazlası kötü niyetlidir”. Bu, kuruluşunuzu etkileme saldırıları olasılığını arttırır.

Hedef şifreleri hedefleyen iki tür kaba kuvvet saldırısı son zamanlarda zemin kazandı:

Kimlik Bilgisi Dolması: Bu saldırı, birden çok hesapta kimlik bilgilerini paylaşan kullanıcılardan yararlanır. Çoğu insan veri ihlalinin bir parçası olarak tehlikeye atılan hesap kimlik bilgileri vardı. Saldırganlar, bir web sitesi ihlalinden kimlik bilgileri edinir ve bu kimlik bilgilerini erişim sağlayacakları umuduyla çeşitli sitelere girmek için botları kullanırlar.

Parola Püskürtme: Bu saldırı, gibi ortak şifrelere güvenme eğilimimizden yararlanır “Parola1” (Şifre kontrol sitesine göre, HasibeenPwned, 2’den fazla veri ihlalinde yer aldı.3 milyon kez). Saldırganlar, algılamayı önlemeye yardımcı olan birçok farklı hesapta yaygın olarak kullanılan şifreler sözlüğü kullanır.

Saldırganlar başarılı bir girişle karşılaştıktan sonra, hassas verileri hasat ederler veya ihlallerinin bir sonraki aşamasını yürütürler.

Okta kimlik saldırılarını nasıl azaltabilir?

Bu saldırıların popülaritesi göz önüne alındığında, onları nasıl önleyeceklerini bilmek daha önemli hale geldi. Olsa da’Kahkâr kuvvet saldırılarını engellemek için gümüş mermi yok, işte yardımcı olabilecek iki yaklaşım:

Hesap kilitlemeleri

Yaygın bir yaklaşım, birkaç yanlış şifre denemesinden sonra kullanıcıları hesapların dışında kilitlemeyi içerir. Bu yaklaşım yararlı olsa da, yine de şifre kimlik doğrulamasına dayanıyor, sadece hesap uzlaşma olasılığını biraz azaltıyor. Bilgisayar korsanları, meşru kullanıcıları kilitleyerek hizmet kullanılabilirliğinizi etkilemek için bu özelliği de kullanabilir.

Çok faktörlü kimlik doğrulama (MFA)

Çok faktörlü kimlik doğrulama, giriş işlemini güvence altına almak için daha iyi bir yol sunar. Kullanıcıların erişim kazanmadan önce birden fazla kimlik doğrulama faktörü göndermelerini isteyerek, tek bir şifre kullanmanın doğal risklerini azaltır ve otomatik saldırılara karşı etkili bir savunmadır.

Bu kimlik doğrulama faktörleri tipik olarak üç kategoriden birine girer: bilgi, mülkiyet ve devre.

Bilgi. Bir bilgi faktörü bildiğiniz bir şeye dayanır. Şifreler en belirgin örnektir, ancak kişisel kimlik numaraları (pinler) ve güvenlik sorularının cevapları da sayılır. Bilgi faktörleri hatırlanmalı ve onlara şifrelerle aynı zayıflıkları vermelidir. İnsanlar kasıtlı olarak kolayca hatırlanan pimleri kullanır ve bunları birden çok hesapta paylaşır.

Bilgi faktörleri de kamusal alanda da bulunur. Bir kişi gibi tipik güvenlik sorularının cevaplarını keşfetmek için sosyal medyayı veya genel kayıtları kolayca kullanabilirsiniz’ilk okul veya anne’S kızlık soyadı.

Mülk. Bu faktör, giriş işlemi sırasında fiziksel olarak taşımanız gereken bir şeydir. Otomatik şifre saldırılarına karşı etkili bir savunmadır çünkü bir davetsiz misafir erişim için fiziksel cihaza ihtiyaç duyacaktır. Bankacılık endüstrisi, yıllarca pim ve ATM kartları şeklinde bilgi ve mülkiyet faktörlerini birleştirmiştir. Diğer mülkiyet faktörleri arasında U2F jetonları, bir kerelik PIN (OTP) kodları ve Okta Verify uygulaması gibi push bildirim teknolojileri.

Sahip olma faktörleri kimlik doğrulama güvenliğini artırırken, kaybolabilir veya çalınabilirler. Bu durumda, bir saldırgan kullanıcıyı tehlikeye atabilir’s hesabı ve onları kilitle.

Devralınma. Bir devre faktörü, her bireye özgü özellikler kullanır. Parmak izleri, retina taramaları ve yüz tanıma gibi biyometrik tanımlayıcılar bu kategoriye girer. Kullanıcıların oturum açma işlemi sırasında bu benzersiz bilgileri göndermelerini zorunlu kılmak, kaba kuvvet saldırılarına karşı etkili bir savunma sunar.

Bilgi faktörleri gibi, devrenin potansiyel bir dezavantajı vardır, çünkü biyometrik bilgiler kamusal alanda bulunabilir. Parmak izlerimizi dokunduğumuz her yüzeyde bırakıyoruz ve yüzlerimiz sosyal medyada görüntülerde. Bu bilgileri toplamak ve kimlik doğrulama sırasında bir kullanıcıyı taklit etmek için kullanmak çok daha kararlı bir hacker gerektirse de, biyometrik faktörler hala kesinlikle kurşun geçirmez değildir.

BT’MFA kullandığınızda kuruluşunuz için hangi MFA doğrulama faktörlerinin doğru olduğunu düşünmek çok önemlidir. Her birinin kendi artıları ve eksileri vardır. Güvenlik kritiktir, ancak akılda tutulması gereken başka sorunlar da vardır. Bunlar, bir doğrulama yönteminin kullanıcı deneyimi üzerindeki etkisini ve bunu yönetmede yer alan ek yükü içerir. Bazı doğrulama teknolojilerinin uygulanması diğerlerinden daha kolaydır ve daha iyi bir kullanıcı deneyimi sunar, ancak karmaşık MFA dağıtımlarıyla aynı güvenlik seviyesini sağlamaz.

Örneğin, bir şifre veya PIN tabanlı çözümü yönetmek, her kullanıcıyı bir donanım jetonu ile vermekten daha kolaydır. Basit PIN girişi, kullanıcılar için onlarla birlikte fiziksel bir cihaz taşımaktan daha uygundur. Öte yandan, tek başına bilgiye dayalı bir faktör, bir mülkiyet faktörü ile aynı güvence seviyesini sunmaz.

İlgili teknolojinin erişilebilirliği gibi dikkate alınması gereken başka sorunlar da var. Örneğin, MFA’yı dağıtmak için belirli cihazları veya akıllı telefon uygulamalarını kullanmak her senaryoda her zaman mümkün olmayabilir. Akıllı telefonlar bazı bölgelerde diğerlerinden daha az mevcuttur ve her pazardaki kullanıcılar için pratik bir kimlik doğrulama cihazı olmazlar.

Uyarlanabilir Çok Faktörlü Kimlik Doğrulama (AMFA)

Bazı durumlarda, MFA’yı yalnızca daha yüksek bir güvenceye ihtiyaç duyduğunuzda uygulamak isteyebilirsiniz. Kullanıcı, cihaz ve ağın bağlamını anlamak, kuruluşların ilgili risk için doğru kimlik doğrulama düzeyini uygulamalarına yardımcı olabilir. Bir banka, müşterilerin uygulamalara tek bir şifre ile erişmesine izin verebilir, ancak para transferlerini onaylamak için OTP gönderimleri isteyebilir. Kuruluşlar, çalışanların şirket ağındaki şifreleri kullanarak giriş yapmalarına izin verirken, doğrulanmamış bir konumdan oturum açmasını gerektirir.

Uyarlanabilir Çok Faktörlü Kimlik Doğrulama Bu bağlamı, kuruluşların kullanılabilirlikten ödün vermeden kaba kuvvet saldırılarına karşı savunmasına yardımcı olmak için uygular. AMFA, oturum açma işlemini yalnızca şifre doğrulamasının ötesinde ek güvenlik kontrolleriyle genişletir. Coğrafi konum, IP itibarını, cihaz ve giriş davranışlarını inceleyerek istek bağlamını doğrular. Bu bağlama dayanarak, kullanıcılardan ek bir doğrulama faktörü göndermelerini isteyebilir. Bu faktörler, kullanıcının sahip olduğu bir güvenlik jetonu gibi veya kullanıcıya özgü bir şey, parmak izi gibi bir şeyi içerebilir.

Güvenlik politikalarınızı AMFA ile değiştirerek, müşterilere kullanılabilirlik ve güvenlik konusunda etkili bir denge kurabilirsiniz. Kullanıcıları hayal kırıklığına uğratan battaniye politikalarına güvenmek yerine, giriş işlemini doğrudan ilişkili riske dayandırabilirsiniz (inkar, MFA veya izin ver).

OKTA, AMFA’yı, müşterilerin iş ihtiyaçlarına uyacak şekilde kullanabileceği birkaç özel önleme stratejisinin temeli olarak kullandı. Bunlar şunları içerir:

- Çalışanlar ve ortaklar için MFA uygulamak. Bu, şifre saldırıları nedeniyle hesap uzlaşma riskini azaltır. OKTA, MFA’yı federasyonlu kimlik doğrulamanın üstünde uygulayabildiğinden, şu anda hangi kimlik çözümünü kullandıklarına bakılmaksızın MFA’yı ortaklara da genişletebilirsiniz.

- Kötü amaçlı ağların ve kötü biçimlendirilmiş/bilinmeyen kullanıcı temsilcilerinin kara listesi, beklenmedik konumlardan giriş girişimlerini ve şüpheli başlık ajanlarını içeren talepleri azaltır.

- Hızı sınırlayıcı Şüpheli IP adresleri, düşük giriş başarısına sahip IP adreslerini izole ederek ve engelleyerek şüpheli aktiviteyi azaltır.

- Giriş denemelerini reddetmek ve kullanıcıları davranışa dayalı olarak kilitlemek, şüpheli davranışı tespit etmek için bağlam kullanarak kara listeyi tamamlar. Bir örnek, ABD grubundaki bir çalışan için Brezilya’dan erişim girişimlerini kilitlemeyi içerecektir.

Şifresiz gitmek için AMFA’yı bile kullanabilirsiniz. Okta’S Faktör Sıralama Özelliği (yakında gelecek), güçlü kimlik doğrulama faktörlerinin herhangi bir kombinasyonunu ayarlamanızı sağlar. Örneğin, Okta Verify’yi kullanıcıların akıllı telefonlarına tek bir dokunuşla oturum açmasını sağlayan birincil faktör olarak kullanabilirsiniz. AMFA, giriş isteği ile ilişkili yüksek risk seviyesini algılarsa, kullanıcıyı bir donanım jetonu veya biyometrik tanımlayıcı gibi ikinci bir faktör göndermesini isteyebilir.

AMFA’yı bu şekilde yapılandırmak, kaba kuvvet saldırılarını önlemeye yardımcı olur. Ayrıca, kullanıcılara ihtiyaç duydukları verilere kolay erişim sağlayan sürtünmesiz bir kimlik doğrulama deneyimi sağlar.

Bu seçeneklerle ilgilenmek? Kullanıcılarınızı kimlik saldırılarına karşı korumak için kuruluşunuz için doğru stratejiyi uygulama konusunda yardım için bize ulaşın. Çok faktörlü kimlik doğrulama dağıtım kılavuzumuzu indirerek uyarlanabilir MFA hakkında daha fazla bilgi edinebilirsiniz.

Daha fazla bilgi edinmek için bizi şu adresten ziyaret edin:

Kaba kuvvet saldırısı nedir ve onları nasıl önlersiniz??

Adından da anlaşılacağı gibi, kaba bir kuvvet saldırısı, hızlı ve ezici deneme-yanılma giriş girişimleriyle kimlik doğrulama sistemlerini ihlal etmeye çalışmak için bilgisayarların kullanılmasını içerir. Bu yaklaşım, nispeten basit saldırı vektörlerinden ve birçok kullanıcının yapmadığı genel anlayıştan yararlanır’t iyi siber hijyen uygulama. Ayrıca biraz şans içerir – sayılar hacker’ın yan tarafındaysa, birden fazla hesaba saldırmak için ödeme yapabilir.

Brute Force Yöntemleri aracılığıyla hesap devralmaları sadece bu hesabı veya kullanıcıyı tehdit edebilir, aynı zamanda birbirine bağlı sistemlerin genişletilmiş bir ufkunu da tehdit edebilir. Bir kaba kuvvet saldırısının beklenen sonuçlarından bazıları şunları içerir:

- Site veya uygulama devralma: En azından, kullanıcı kimlik bilgilerinin ihlali, bir yönetici hesabının kaybına veya bilgisayar korsanına, veri toplama veya siteyi siyasi veya kişisel nedenlerle tahrif etmek amacıyla bir web uygulamasını veya web sitesini devralma yeteneği sağlayabilecek bir hesapla sonuçlanabilir.

- Veri hırsızlığı: Hacker, yerel bir dosyada (genellikle şifrelenmiş) kimlik doğrulamasını kırmaya çalışırsa, aslında bu verilerle uzaklaşırlar.

- Yanal Sistem Hareketi: Bir hesap ihlalinin daha rahatsız edici sonuçlarından biri, bilgisayar korsanının diğer sistemlere saldırmak için hesabın kimlik bilgilerini ve erişim ayrıcalıklarını kullanabilmesidir. Örneğin, bilgisayar korsanı, bağlı bir bulut sisteminde kötü amaçlı yazılım saldırısı başlatmak için uzlaşmış bir hesap kullanabilir.

- E-dolandırıcılık: Hesaba bağlı olarak, hacker e -posta, görüntülü sohbet veya SMS yoluyla daha zorlayıcı ve tehlikeli kimlik avı saldırıları başlatabilir. Hesap kuruluş için meşru bir hesap olduğundan, çok geç olana kadar kimse daha akıllı olmaz.

Gerçek şu ki, kaba kuvvet saldırıları’Güvenlik uzmanlarından başka bir nedenden ötürü, saldırı yüzeylerini nispeten iyi hale getirmişse, yaygındır. Bununla birlikte, eğer olurlarsa, en sofistike işletmeyi koruyan en sofistike işletmeyi bile yakalayabilecek düşük seviyeli bir hack türü olarak hizmet ederler’Dikkat etmek.

Bir kaba kuvvet saldırısının, şifreleme kullanarak şifre korumalı dosyalarda gizlenmiş farklı veri türleri-login adları, şifreler veya verileri ortaya çıkarabileceğini unutmayın.

Farklı kaba kuvvet saldırıları nelerdir?

Bir kaba kuvvet saldırısının taktikleri nispeten basit olsa da, bilgisayar korsanlarının onları daha etkili hale getirmek için her zaman farklı yaklaşımlar vardır. Bu farklı yaklaşımlar, saldırılarının genel olarak veya belirli hedeflere karşı kazanma oranını artırabilir.

Brute Force saldırılarının bazı örnekleri şunlardır:

- Basit Saldırılar: Bir kaba kuvvet saldırısının vanilya versiyonunda, hacker, şifre kombinasyonlarını mümkün olduğunca çabuk deneyen bir algoritma atar. Temel güvenlik önlemleri ve uygulamaları bile mevcutsa bunlar genellikle etkisizdir. Yavaşlamanın meydana geldiği herhangi bir giriş arayüzünde başarısız olabilirler (i.e., her denemeden sonra yeniden yükleyen web sayfaları). Bunların yerel şifreli dosyalar üzerinde daha fazla etkisi olabilir.

- Sözlük saldırıları: Bir vanilya saldırısına benzer şekilde, arıtma ile: Oturum açma arayüzüne kombinasyon atmaya çalışmak yerine, bu ortak kelimeler, ifadeler ve varsayılan veya kullanılan şifreler sözlüğü kullanır. Dolayısıyla, bu saldırı, ortak sözlük kelimeleri veya şifreleri içeren daha dar bir kelimeye yol açabilir “şifre” veya “123456”.

- Hibrit Saldırılar: Hacker, saldırılarına başlamak için bir temel sözlük kullanır ve daha sonra genişletilmiş kaba kuvvet yöntemleriyle bu sözlükteki ifadelerin permütasyonlarına dayanır.

- Ters kaba kuvvet saldırıları: Bazı uygulamalarda şifre püskürtme olarak da bilinen saldırı, birden çok dosya veya sistemde standart bir parola permütasyonları (bir web girişinde veya yerel dosya kimlik doğrulamasında) kullanmaya çalışır.

- Kimlik Bilgisi Dolması: Bu yöntem, birçok kişinin birden çok sitede ve dosyada kimlik bilgilerini yeniden kullanması gerçeğinden yararlanır. Hacker, bir hesap veya dosyayı hackleyen biri, daha sonra “şey” Diğer hesaplara erişmek için birden fazla e -ticaret, bankacılık ve sosyal ağ sitesinde bu kimlik bilgileri.

Bu saldırı biçimi daha modern saldırılardan daha eskidir, ancak hackleme ve güvenlik alanında hala satın alma işlemi vardır, çünkü her zaman iyi siber güvenlik uygulamalarını takip etmeyen insanlar vardır.

Brute Force Saldırıları Şifrelemeyi Kırdırabilir mi?

Kısa cevap, şu anda gelişmiş şifrelemeyi güvenilir bir şekilde kırabilen hiçbir sistem olmadığıdır.

En iyi şifreleme standartlarından biri, Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) tarafından yayınlanan ve sürdürülen Gelişmiş Şifreleme Standardı (AES )’dir. AES altındaki iki güvenilir şifreleme yöntemi, sırasıyla 128 bit şifreleme anahtarı ve 256 bit şifreleme anahtarı kullanan AES-128 ve AES-256’dır.

Bu, her iki durumda da, evrenden daha uzun süre sahip olduğumuz en güçlü bilgisayarları alacağı anlamına gelir’AES şifreli verilerle yaştan kaba kuvvet.

Ancak,’Bir hacker, o dosya için şifreyi oluşturan kullanıcının uygulamalarına bağlı olarak, şifreli bir dosyaya sözlük saldırılarına bağlı bir kimlik doğrulama yöntemine saldırabilir.

Kaba kuvvet saldırılarını önlemek için en iyi uygulamalar nelerdir?

Brute Force saldırılarının hala uzun ömürlü olmasının nedeni, insanların hala basitlik ve kolaylık için iyi siber hijyen kullanmasıdır. En iyi uygulamalara dikkat çekerek, bu hacklerin tuzaklarının çoğundan kaçınılabilir.

Bazı en iyi uygulamalar şunları içerir:

- Çok faktörlü kimlik doğrulama kullanın: MFA’yı biyometri veya SMS/e-posta jetonları ve bir kerelik şifreler içerecek şekilde dağıtmak, kaba kuvvet saldırısı tehdidini etkili bir şekilde ortadan kaldırabilir. Hacker şifreyi tahmin etse bile, sistemin kendisine erişemezler.

- Artan şifre uzunluğu ve karmaşıklığı zorla: Bir kuruluş, kullanıcıların sözlük saldırılarından kaçınmak için uzun, karmaşık şifreler kullanmasını gerektirebilir. Bu, minimum harf, sayı ve özel karakter kullanarak 8-10 karakterden daha uzun ve yaygın kelimelerin ve cümlelerin kullanımına izin vermemek anlamına gelir.

- Giriş Denemelerini Sınırlayın: Brute Force saldırıları, sınırsız erişim denemelerine izin veren sistemlere dayanır. Sınırlı bir sayı ile ilgili girişimleri sınırlandırarak ve sistemi kilitleyerek veya bir soğuma süresi gerektirerek, kuruluşunuz kaba kuvvet saldırılarının bazı önemli sorunlarından kaçınabilir.

- Düzenli şifre güncellemeleri gerektirir: Kullanıcılar şifrelerini yılda en az bir veya iki kez değiştirmelidir. Ayrıca, kimlik bilgilerini güncellerken aynı şifreyi yeniden kullanmalarına izin verilmezler. Bu, kimlik bilgisi doldurmayı azaltmaya yardımcı olabilir ve bir bilgisayar korsanı bir hesaba erişim elde ettiyse.

- Captcha kullanın: Görüntü eşleştirme veya kullanıcı etkileşimini kullanarak captcha doğrulaması gerektiren vanilya şifrelerine karşı kaba kuvvet saldırılarını etkili bir şekilde sonlandırabilir.

Yarın Kaldırıl’Bugün kimlik doğrulaması ve 1kosmos ile kaba kuvvet saldırılarından kaçının

Modern sistemlerle, kaba kuvvet tehditleri’eskisi kadar tehlikeli. Ancak, birçok şirket hala, bugüne kadar Don’T şifre davranışlarını kısıtlayın, Don’t MFA ve Don’t Yeni mobil cihazlar için kimlik doğrulama altyapılarını modernize edin.

1Kosmos, güçlü, merkezi olmayan bir kimlik doğrulama ve kimlik yönetimi platformu sağlamak için MFA, güvenli blockchain ve kimlik kanıtını birleştirir. Şifresiz kimlik doğrulama ve gelişmiş biyometri ile şirketiniz’Kullanıcılara veya şifrelerine karşı doğrudan saldırı tehdidi konusunda endişelenmeli.

1Kosmos ile aşağıdaki özellikleri elde edersiniz:

- Kimlik Tabanlı Kimlik Doğrulama: Biyometri ve kimlik doğrulamasını yeni bir “sen kimsin” paradigma. BlockID, kimlik bilgisi üçgenleme ve kimlik doğrulaması yoluyla cihazları değil, bireyleri tanımlamak için biyometri kullanır.

- Bulut Yerli Mimarisi: Esnek ve ölçeklenebilir bulut mimarisi, standart API ve SDK’yı kullanarak uygulamalar oluşturmayı kolaylaştırır.

- Kimlik kanıtları: BlockID, kimliği her yerde, her zaman ve% 99’un üzerinde doğruluğa sahip herhangi bir cihazda doğrular.

- Tasarımla Gizlilik: Gizliliği ekosistemimizin tasarımına yerleştirmek, 1Kosmos’un temel bir prensibidir. Dağıtılmış bir kimlik mimarisinde kişisel olarak tanımlanabilir bilgileri koruyoruz ve şifrelenmiş verilere yalnızca kullanıcı tarafından erişilebilir.

- Özel ve izinli blockchain: 1Kosmos, özel ve izinli bir blockchain’de kişisel olarak tanımlanabilir bilgileri korur, dijital kimlikleri şifreler ve yalnızca kullanıcı tarafından erişilebilir. Dağıtılmış özellikler, bilgisayar korsanlarının hedeflemesi için ihlal edilecek veritabanları veya balpotlar sağlamaz.

- Birlikte çalışabilirlik: BlockID, 50’den fazla kişiden oluşan entegrasyonları veya API/SDK aracılığıyla mevcut altyapı ile kolayca entegre edebilir.

Modern kimlik doğrulama zorluklarına nasıl yanıt verebileceğinizi görmek için, 1Kosmos hakkında daha fazla bilgi edinin ve şifresiz çözümlerin ötesine nasıl gideceğiniz.

Daha fazla öğrenmek ister misiniz? Yardım edelim!

Uzmanlarımızla bir toplantı planlamak veya işçiler, müşteriler ve vatandaşlar için şifresiz erişimin ne kadar kolay erişimin olabileceğini görmek için kişiselleştirilmiş bir demo almak için bugün ulaşın.

Kaba kuvvet saldırısı nedir?

Brute Force Saldırısı, bilgisayar korsanları tarafından giriş kimlik bilgilerini, şifreleme anahtarlarını ve gizli URL’leri kırmak için kullanılan bir deneme yanılma taktiğidir.

İsimleriyle ima edildiği gibi, kaba kuvvet saldırıları, özel hesaplara, hassas dosyalara, kuruluşlara yetkisiz erişim elde etmek için sonsuz giriş girişimleri şeklinde kaba kuvvet tekniklerini kullanır’ Ağlar ve şifre korumalı diğer çevrimiçi kaynaklar. Bu, hesaplara girmek için sürekli olarak farklı kullanıcı adı ve şifreleri kombinasyonlarını deneyen botlar kullanılarak elde edilir.

Onlarca yıldır var olmasına ve nispeten basit olmasına rağmen, kaba kuvvet saldırıları oldukça popüler olmaya devam ediyor ve etkinlikleri nedeniyle hackerlar tarafından hala yaygın olarak kullanılıyor. Aslında, bugünün en az% 80’i’Sicler, kaba kuvvet saldırılarını veya kayıp veya çalınan kimlik bilgilerinin kullanımını içerir. 1 Hackerların kolayca erişebileceği Dark Web Forumlarında şu anda dolaşımda 15 milyardan fazla tehlikeye atılmış kimlik bilgileri olduğu göz önüne alındığında, bu sürpriz olmamalıdır. 2

Neden umursamalısın?

Brute Force saldırganları bir hesaba girdikten sonra:

- Kullanıcı etkinliğini toplayın ve izleyin.

- Vergi, banka hesabı ve tıbbi bilgiler gibi hassas kişisel verileri çalarak kullanıcıları kimlik hırsızlığına maruz bırakın.

- Ziyaretçilere yüklenecek kötü amaçlı yazılımlarla bir siteyi enfekte edin’ Cihazlar (e.G., bir botnet’in parçası olmak için bir cihazı kaçırma).

- Saldırgana tıklama başına ödeyen veya enfekte olan bir web sitesine spam reklamları koyun, rızası olmadan satılacak kişisel verileri toplamak için casus yazılımlarla ziyaretçileri enfekte edin.

- Hoş olmayan içeriğe sahip bir siteyi tahrip ederek itibar hasarına neden olur.

Beş tip kaba kuvvet saldırısı

Çevrimiçi kaynaklara yetkisiz erişim elde etmek için kullanılabilir olan birden fazla farklı kaba kuvvet saldırısı türü vardır.

Basit kaba kuvvet saldırıları – Saldırganlar bir kullanıcıyı tahmin etmeye çalışır’s şifre, bunu yapmak için herhangi bir yazılım programı kullanmadan tamamen kendi başlarına. Bu saldırılar, tahmin edilmesi kolay zayıf şifreleri olan kullanıcılara karşı uygulandığında çalışır, “şifre”, “1234567890”, veya “qwerty”.

Sözlük saldırıları – Bunlar kaba kuvvet saldırılarının en temel formudur. Bir saldırgan, hedeflenen bir kullanıcı adına karşı çok sayıda şifreyi test eder. Bu kaba kuvvet saldırıları türü olarak adlandırılır “sözlük saldırıları” Saldırganlar şifreleri test ederken sözlüklerden geçtiğinden, genellikle sayıları ve özel karakterleri içerecek şekilde kelimeleri değiştirir.

Hibrit kaba kuvvet saldırıları – Bu saldırı stratejisi genellikle basit kaba kuvvet saldırıları ve sözlük saldırılarının bir kombinasyonunu kullanır. Saldırganlar, bir hesabı kırmak için farklı harf ve karakter kombinasyonlarıyla eşleştirilmiş mantıksal olarak tahmin edilen kelimeleri ve ifadeleri kullanır. Bu tür saldırılarda kullanılan şifrelere örnekler arasında popüler kombinasyonlar “Houston123!” veya “Bailey2022”.

Ters kaba kuvvet saldırıları – Ters kaba kuvvet saldırılarıyla, saldırgan zaten mevcut bir şifreyi biliyor. Daha sonra, eşleşen bir kimlik bilgisi kümesi bulmak için bu şifreye karşı milyonlarca kullanıcı adını test ederek tersine çalışırlar. Birçok durumda, bilgisayar korsanları bir ihlalden kaynaklanan ve çevrimiçi olarak kolayca erişilebilir şifreler kullanır.

Kimlik bilgisi doldurma – Ayrıca şöyle bilinir “Kimlik Bilgisi Geri Dönüşüm”, Kimlik Bilgi Dolması, saldırganın karanlık web ve diğer web sitelerinden sızdırılmış veya çalınan kullanıcı adını ve şifre kombinasyonlarını test ettiği kaba kuvvet saldırılarının bir başka türüdür. Bu teknik, giriş bilgilerini birden çok çevrimiçi hesapta yeniden kullanan kullanıcılara yönelik saldırılar için çalışıyor.

Parola bilmecesi

Şifreler doğal kullanılabilirlik eksikliklerini sunar. Kısa ve basit şifrelerin hatırlanması kolay olsa da, kaba kuvvet saldırganlarının çatlaması zayıf ve kolaydır. Öte yandan, uzun ve karmaşık şifreler oluştururken ve sık sık değiştirmek güvenliği önemli ölçüde artırabilirken, kullanıcıların birden fazla web sitesinde aynı şifreleri yeniden kullanma, güvensiz yollarla saklama ve bunları sık sık güncellememe olasılığını arttırma olasılığını arttırırlar.

Şifre veya diğer kimlik bilgileri gerektiren 191 hizmet kullanan ortalama bir kişi ile, 3 kişinin çoğu, her zamankinden daha fazla takip etmek için daha fazla şifre vardır. Ayrıca, insanların% 70’i siteler arasında aynı kullanıcı adlarını ve şifreleri kullandığından. 4 Bu, suçlular için kolay bir hedef yaratır ve bir sitedeki kimlik avı veya kaba kuvvet saldırıları yoluyla kimlik bilgileri tehlikeye atılırsa, bilgisayar korsanları da diğer sitelerde aynı kullanıcı adını ve şifre kombinasyonlarını deneyebilir.

Buna ek olarak, kaba bir kuvvet saldırısının bir şifreyi kırması için geçen süre, şifre karmaşıklığı ve hacker’ın bir faktörüdür’hesaplamalı beygir gücü ve sadece birkaç saniye ile yıl arasında değişebilir. Ortak Brute Force Saldırı Bilgisayar Programları, saniyede bir milyar şifreyi kontrol edebilir. Başka bir deyişle, yarattığınız karmaşık bir şifreyi kırmak yıllar alsa da, saldırının ne kadar acımasızca kalıcı olduğuna bağlı olarak yine de risk altında olabilirsiniz.

Proaktif olarak kaba kuvvet saldırılarıyla mücadele

Tarih herhangi bir gösterge ise, kaba kuvvet saldırıları burada kalacak ve muhtemelen çoğalmaya devam edecek. Neyse ki, çok faktörlü kimlik doğrulama (MFA) ve şifresiz kimlik doğrulama, ilişkili risklerini azaltmanın iki etkili yoludur.

Aşağıda üç “iyi”, “daha iyi”, Ve “en iyi” Kuruluşların ve bireylerin kurban düşme olasılığını kaba kuvvet saldırısına düşürmek için uygulayabilecekleri güvenlik uygulamaları.

İyi – şifre güvenliğini güçlendirmek

Güçlü şifreler kullanma Tahmin etmek neredeyse imkansızdır, kaba kuvvet saldırılarına karşı savunmanın en kolay (en zayıf da olsa) yoludur. Yeni şifreler oluştururken en iyi uygulamalar şunları içerir:

- En az 15 karakter uzunluğunda uzun parolalar kullanma.

- Ortak kelimeler yerine rastgele karakter dizeleri içeren karmaşık şifreler oluşturmak.

- Şifrelerdeki sayıların, sembollerin ve hem büyük harf hem de küçük harf kombinasyonları dahil.

- Aynı şifreleri asla birden çok sitede kullanmayın.

- Kullanıcıların yapmadığı güçlü şifreler oluşturan şifre yöneticileri kullanma’hatırlamak zorundayız.

Kuruluşlar arka uçtaki şifreleri korumalıdır Aşağıdaki güvenlik uygulamaları aracılığıyla:

- Saklanmadan önce, şifreler için 256 bit şifreleme gibi mümkün olan en yüksek şifreleme oranlarını kullanmak.

- Hashing’den önce şifreleri tuzlama. Tuzlama.

- Giriş denemelerini sınırlamak, Brute Force saldırganlarının sadece birkaç başarısız kullanıcı adı ve şifre kombinasyonunu test ettikten sonra tekrar tekrar giriş yapmaya çalışmaktan engellenecek.

- CAPTCHA’yı kullanmak, bir kutuyu kontrol edemeyen Brute Force Saldırı Yazılımı programlarını önleyebilir veya bir setten hangi resimlerin belirli bir nesnenin meşruiyetlerini manuel olarak doğrulamasını içermesini seçebilir.

Daha iyi-çok faktörlü kimlik doğrulama

Çok faktörlü kimlik doğrulama (MFA) gerektiren, ek bir güvenlik katmanı ekleyerek kaba kuvvet saldırılarından ve tehlikeye atılan kimlik bilgilerinden kaynaklanan ihlalleri önler. Adından da anlaşılacağı gibi, MFA iki veya daha fazla faktör kullanır (aksi takdirde “kimlik bilgileri”) bir kullanıcının kimlik doğrulamasında. Bu faktörler üç kategoriden en az ikisinden gelmelidir:

- Bildiğin bir şey -Genellikle ilk kimlik doğrulama faktörünü oluşturan şifreler, pimler veya desenler bilgiye dayalıdır ve “Senin annen ne’S kızlık soyadı?”.

- Sahip olduğun bir şey – Bu kategorideki kimlik doğrulama faktörleri, belirli bir şeye sahip olduğunuzu doğrulayın. Örnekler, cep telefonunuzda bir push bildirimi veya metin mesajı almak veya banka kartınızı bir ATM makinesine eklemek içerir.

- Olduğun veya yaptığın bir şey – Bu MFA kategorisi genellikle biyometri anlamına gelir, en yaygın doğrulama yöntemleri parmak izi taraması, yüz tanıma veya ses tanıma.

Bir kullanıcı, bu kategorilerin en az ikisinden gelen faktörler kullanılarak doğrulandığında, o kullanıcı ile çok daha yüksek bir güven seviyesi ilişkilendirilebilir. Sonuç olarak, bir bilgisayar korsanı bir kullanıcıya nasıl erişim kazanırsa olsun’S kimlik bilgileri – kaba kuvvet saldırısı veya başka yollarla olsun – MFA bu kimlik bilgilerini işe yaramaz hale getirecektir. Bunun nedeni, hacker’ın gerçek kullanıcıda gerekli ek doğrulama (lar) ı – bir itme bildirimi veya yüz tanıma taraması – tamamlayamayacağıdır’spesif (i.e., güvenilir) onları içeri alacak cihaz.