Microsoft’un kötü amaçlı yazılım koruması var mı?

Madal Yazılım Karşıtı Koruma SSS

Endpoint için Microsoft Defender, fidye yazılımı saldırıları gibi gelişmiş tehditleri önlemeye, tespit etmeye, araştırmaya ve yanıtlamaya yardımcı olur. Son nokta için savunmacıdaki yeni nesil koruma ve saldırı yüzey azaltma yetenekleri, ortaya çıkan tehditleri yakalamak için tasarlandı. Fidye yazılımından ve diğer siber tehditlerden en iyi korumanın mevcut olabilmesi için bazı ayarların yapılandırılması gerekir. Yerleşik koruma, daha iyi koruma için size varsayılan ayarlar sağlayarak yardımcı olabilir.

Yerleşik koruma, fidye yazılımlarına karşı korunmaya yardımcı olur

Endpoint için Microsoft Defender, fidye yazılımı saldırıları gibi gelişmiş tehditleri önlemeye, tespit etmeye, araştırmaya ve yanıtlamaya yardımcı olur. Son nokta için savunmacıdaki yeni nesil koruma ve saldırı yüzey azaltma yetenekleri, ortaya çıkan tehditleri yakalamak için tasarlandı. Fidye yazılımından ve diğer siber tehditlerden en iyi korumanın mevcut olabilmesi için bazı ayarların yapılandırılması gerekir. Yerleşik koruma, daha iyi koruma için size varsayılan ayarlar sağlayarak yardımcı olabilir.

Size gelmesini beklemek zorunda değilsin! Bu özellikleri yapılandırarak kuruluşunuzun cihazlarını şimdi koruyabilirsiniz:

- Bulut Korumasını Etkinleştir

- Kurcalama korumasını açın

- Standart Saldırı Yüzeyi Azaltma Kurallarını Blok Mod olarak ayarlayın

- Blok modunda ağ korumasını etkinleştirin

Yerleşik koruma nedir ve nasıl çalışır??

Yerleşik Koruma. Bu varsayılan ayarlar, cihazları fidye yazılımlarından ve diğer tehditlerden korumak için tasarlanmıştır. Başlangıçta, yerleşik koruma, kiracınız için kurcalama korumasını açacak, diğer varsayılan ayarlar yakında geliyor. Daha fazla bilgi için, Tech Community Blog Gönderisine bakın, tüm kurumsal müşteriler için kurcalama koruması açılacak.

| Faz | Ne oluyor |

|---|---|

| Yerleşik koruma yayılıyor | Müşteriler, yerleşik korumanın geldiğine dair bildirim alıyor. Halihazırda yapılandırılmamışsa, uç nokta planı 2 veya Microsoft 365 E5 için savunmacı olan müşteriler için kurcalama koruması açılacaktır. |

| Yerleşik koruma kiracınız için kullanılabilir hale gelir | Kiracınızın yerleşik koruma almak üzere olduğu ve tahribat korumasının ne zaman açılacağı konusunda bilgilendirileceksiniz (zaten yapılandırılmamışsa). |

| Yerleşik koruma geldi | Kiracınız için kurcalama koruması açılacak ve kuruluşunuzun Windows cihazlarına uygulanacak. Yerleşik koruma ayarlarınızı devre dışı bırakabilir veya değiştirebilirsiniz. |

| Yerleşik koruma geldikten sonra | Son nokta için savunmacı için yeni cihazlar işe alındığında, Windows’u çalıştıran yeni cihazlara yerleşik koruma ayarları uygulanacaktır. Yerleşik koruma ayarlarınızı her zaman değiştirebilirsiniz. |

Yerleşik koruma, Windows ve Mac cihazları için varsayılan değerleri ayarlar. Microsoft Intune’daki temel çizgiler veya politikalar gibi uç nokta güvenlik ayarları değişiyorsa, bu ayarlar yerleşik koruma ayarlarını geçersiz kılar.

Bildirim neye benziyor?

İki tür bildirim almayı bekleyebilirsiniz:

- Yakında yerleşik korumanın geleceğini gösteren bir mesaj merkezi gönderisi; Ve

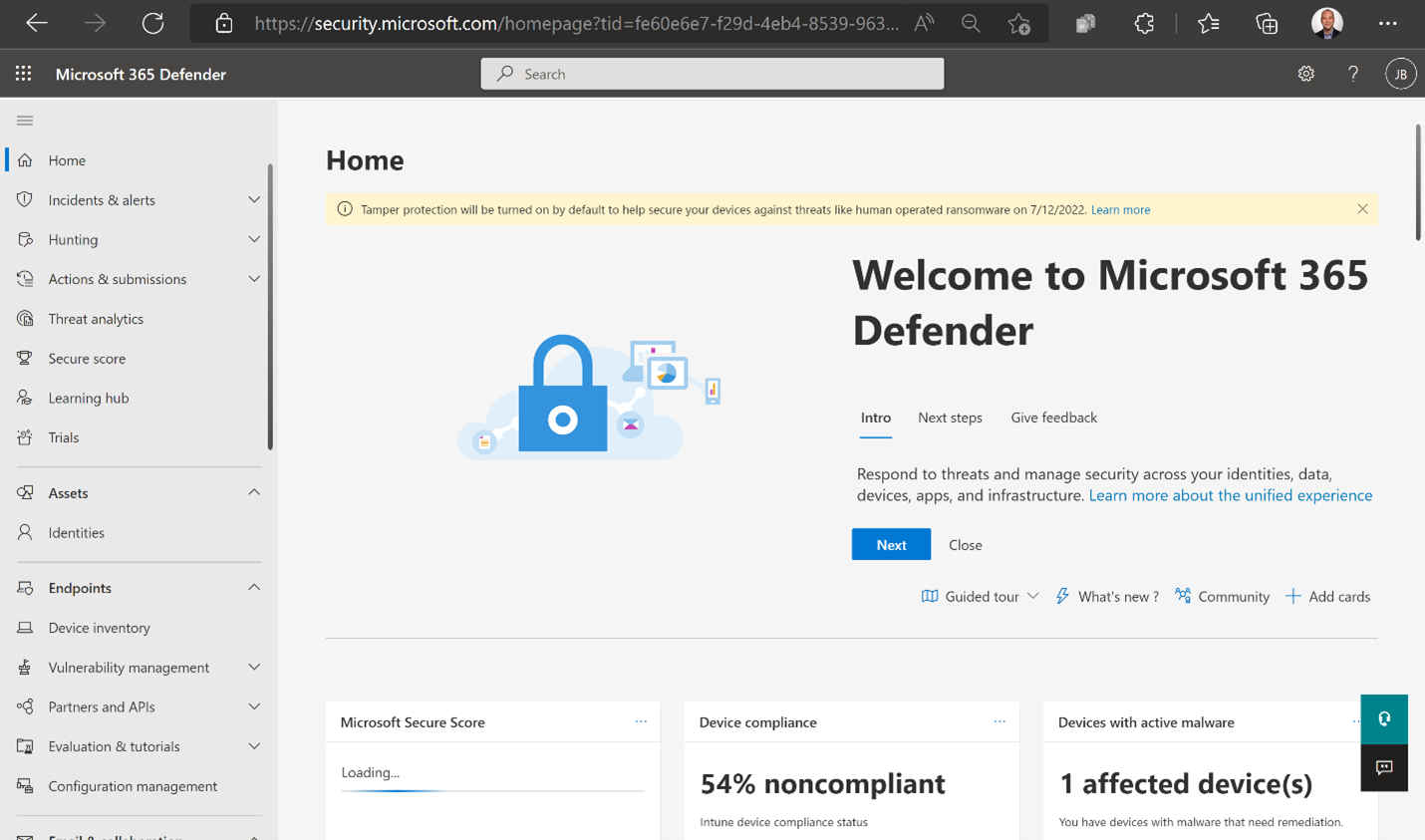

- Microsoft 365 Defender portalında aşağıdaki resme benzeyen bir afiş:

Bildiriminiz, yerleşik korumanın ne zaman geldiğini ve kiracınız için (zaten yapılandırılmamışsa) ne zaman kurcalama koruması açılacağını söyleyecektir.

Dışarı çıkarabilir miyim?

Kendi güvenlik ayarlarınızı belirleyerek yerleşik korumayı devre dışı bırakabilirsiniz. Örneğin, kiracınız için otomatik olarak kurcalama koruması açılmamayı tercih ederseniz, açıkça devre dışı bırakabilirsiniz.

Kurcalama korumasını kapatmanızı önermiyoruz. Kurcalama koruması size daha iyi fidye yazılımı koruması sağlar. Aşağıdaki prosedürü gerçekleştirmek için küresel bir yönetici veya güvenlik yöneticisi olmalısınız.

- Microsoft 365 Defender Portal’a gidin (https: // Security.Microsoft.com) ve oturum aç.

- Gidip gelmek Ayarlar> Bitiş Noktaları> Gelişmiş Özellikler.

- Kurcalama koruması ile Açık Tercihleri Kaydet. Bu sayfayı henüz bırakmayın.

- Ayarlamak Kurcalama koruması ile Kapalı, Ve sonra seç Tercihleri Kaydet.

Yerleşik koruma ayarlarını değiştirebilir miyim?

Yerleşik koruma bir dizi varsayılan ayardır. Bu varsayılan ayarları yerinde tutmanız gerekmez. Ayarlarınızı her zaman işletme ihtiyaçlarınıza göre değiştirebilirsiniz. Aşağıdaki tablo listesi, güvenlik ekibinizin gerçekleştirebileceği görevler ve daha fazla bilgi edinmek için bağlantılar.

Ayrıca bakınız

- Tech Community Blog: Tüm Kurumsal Müşteriler için Kurcalama Koruması Açılacak

- Güvenlik ayarlarını kurcalama koruması ile koruyun

Madal Yazılım Karşıtı Koruma SSS

Endpoint için Microsoft Defender, fidye yazılımı saldırıları gibi gelişmiş tehditleri önlemeye, tespit etmeye, araştırmaya ve yanıtlamaya yardımcı olur. Son nokta için savunmacıdaki yeni nesil koruma ve saldırı yüzey azaltma yetenekleri, ortaya çıkan tehditleri yakalamak için tasarlandı. Fidye yazılımından ve diğer siber tehditlerden en iyi korumanın mevcut olabilmesi için bazı ayarların yapılandırılması gerekir. Yerleşik koruma, daha iyi koruma için size varsayılan ayarlar sağlayarak yardımcı olabilir.

Yerleşik koruma, fidye yazılımlarına karşı korunmaya yardımcı olur

Endpoint için Microsoft Defender, fidye yazılımı saldırıları gibi gelişmiş tehditleri önlemeye, tespit etmeye, araştırmaya ve yanıtlamaya yardımcı olur. Son nokta için savunmacıdaki yeni nesil koruma ve saldırı yüzey azaltma yetenekleri, ortaya çıkan tehditleri yakalamak için tasarlandı. Fidye yazılımından ve diğer siber tehditlerden en iyi korumanın mevcut olabilmesi için bazı ayarların yapılandırılması gerekir. Yerleşik koruma, daha iyi koruma için size varsayılan ayarlar sağlayarak yardımcı olabilir.

Size gelmesini beklemek zorunda değilsin! Bu özellikleri yapılandırarak kuruluşunuzun cihazlarını şimdi koruyabilirsiniz:

- Bulut Korumasını Etkinleştir

- Kurcalama korumasını açın

- Standart Saldırı Yüzeyi Azaltma Kurallarını Blok Mod olarak ayarlayın

- Blok modunda ağ korumasını etkinleştirin

Yerleşik koruma nedir ve nasıl çalışır??

Yerleşik Koruma. Bu varsayılan ayarlar, cihazları fidye yazılımlarından ve diğer tehditlerden korumak için tasarlanmıştır. Başlangıçta, yerleşik koruma, kiracınız için kurcalama korumasını açacak, diğer varsayılan ayarlar yakında geliyor. Daha fazla bilgi için, Tech Community Blog Gönderisine bakın, tüm kurumsal müşteriler için kurcalama koruması açılacak.

| Faz | Ne oluyor |

|---|---|

| Yerleşik koruma yayılıyor | Müşteriler, yerleşik korumanın geldiğine dair bildirim alıyor. Halihazırda yapılandırılmamışsa, uç nokta planı 2 veya Microsoft 365 E5 için savunmacı olan müşteriler için kurcalama koruması açılacaktır. |

| Yerleşik koruma kiracınız için kullanılabilir hale gelir | Kiracınızın yerleşik koruma almak üzere olduğu ve tahribat korumasının ne zaman açılacağı konusunda bilgilendirileceksiniz (zaten yapılandırılmamışsa). |

| Yerleşik koruma geldi | Kiracınız için kurcalama koruması açılacak ve kuruluşunuzun Windows cihazlarına uygulanacak. Yerleşik koruma ayarlarınızı devre dışı bırakabilir veya değiştirebilirsiniz. |

| Yerleşik koruma geldikten sonra | Son nokta için savunmacı için yeni cihazlar işe alındığında, Windows’u çalıştıran yeni cihazlara yerleşik koruma ayarları uygulanacaktır. Yerleşik koruma ayarlarınızı her zaman değiştirebilirsiniz. |

Yerleşik koruma, Windows ve Mac cihazları için varsayılan değerleri ayarlar. Microsoft Intune’daki temel çizgiler veya politikalar gibi uç nokta güvenlik ayarları değişiyorsa, bu ayarlar yerleşik koruma ayarlarını geçersiz kılar.

Bildirim neye benziyor?

İki tür bildirim almayı bekleyebilirsiniz:

- Yakında yerleşik korumanın geleceğini gösteren bir mesaj merkezi gönderisi; Ve

- Microsoft 365 Defender portalında aşağıdaki resme benzeyen bir afiş:

Bildiriminiz, yerleşik korumanın ne zaman geldiğini ve kiracınız için (zaten yapılandırılmamışsa) ne zaman kurcalama koruması açılacağını söyleyecektir.

Dışarı çıkarabilir miyim?

Kendi güvenlik ayarlarınızı belirleyerek yerleşik korumayı devre dışı bırakabilirsiniz. Örneğin, kiracınız için otomatik olarak kurcalama koruması açılmamayı tercih ederseniz, açıkça devre dışı bırakabilirsiniz.

Kurcalama korumasını kapatmanızı önermiyoruz. Kurcalama koruması size daha iyi fidye yazılımı koruması sağlar. Aşağıdaki prosedürü gerçekleştirmek için küresel bir yönetici veya güvenlik yöneticisi olmalısınız.

- Microsoft 365 Defender Portal’a gidin (https: // Security.Microsoft.com) ve oturum aç.

- Gidip gelmek Ayarlar >Uç noktalar >Gelişmiş özellikler.

- Ayarlamak Kurcalama koruması ile Açık (Zaten açık değilse) ve ardından seçin Tercihleri Kaydet. Bu sayfayı henüz bırakmayın.

- Ayarlamak Kurcalama koruması ile Kapalı, Ve sonra seç Tercihleri Kaydet.

Yerleşik koruma ayarlarını değiştirebilir miyim?

Yerleşik koruma bir dizi varsayılan ayardır. Bu varsayılan ayarları yerinde tutmanız gerekmez. Ayarlarınızı her zaman işletme ihtiyaçlarınıza göre değiştirebilirsiniz. Aşağıdaki tablo listesi, güvenlik ekibinizin gerçekleştirebileceği görevler ve daha fazla bilgi edinmek için bağlantılar.

Ayrıca bakınız

- Tech Community Blog: Tüm Kurumsal Müşteriler için Kurcalama Koruması Açılacak

- Güvenlik ayarlarını kurcalama koruması ile koruyun

- Microsoft Intune’da Uç nokta güvenliğini yönetin

- Intune’da Endpoint için Microsoft Defender’ı yapılandırın

- Microsoft Intune ile Cihazlarda EndPoint için Microsoft Defender’ı yönetin

- Fidye yazılımı saldırılarına yanıt vermek

Madal Yazılım Karşıtı Koruma SSS

Office 365 Plan 2 için Microsoft 365 Defender’daki özellikleri ücretsiz olarak deneyebileceğinizi biliyor muydunuz?? Microsoft 365 Defender Portal Denemeleri Hub’da Office 365 Denemesi için 90 Günlük Savunucuyu kullanın. Kimin kaydolabileceğini ve deneme terimlerini buradan öğrenin.

Geçerlidir

- Çevrimiçi Koruma Değişim

- Office 365 Plan 1 ve Plan 2 için Microsoft Defender

- Microsoft 365 Defender

Bu makale, çevrimiçi posta kutuları olan Microsoft 365 kuruluşları için Microsoft 365 kuruluşları için sık sık uygulama önleyici koruma hakkında sık sorulan sorular ve cevaplar veya Exchange Online Posta Kutuları Olmadan Bağımsız Çevrimiçi Koruma (EOP) kuruluşları sunmaktadır.

Karantina hakkında sorular ve cevaplar için bkz. Karantinalı SSS.

Anti-spam koruması ile ilgili sorular ve cevaplar için bkz. Anti-Spam Koruma SSS.

Kopo önleme koruması ile ilgili sorular ve cevaplar için bkz. Sahip olma önleyici koruma SSS.

Kötü amaçlı yazılımlarla mücadele etmek için hizmeti yapılandırmak ve kullanmak için en iyi uygulama önerileri nelerdir??

Kötü amaçlı yazılım tanımları ne sıklıkla güncellenir?

Her sunucu, her saat kötü amaçlı yazılım önleyici ortaklarımızdan yeni kötü amaçlı yazılım tanımlarını kontrol eder.

Kaç tane kötü amaçlı yazılımla mücadele ortağınız var? Hangi kötü amaçlı yazılım motorlarını kullandığımızı seçebilir miyim?

Birden fazla kötü amaçlı yazılım önleme teknolojisi sağlayıcıyla ortaklıklarımız var, bu nedenle mesajlar Microsoft Anti-Malware motorları, ek bir imza tabanlı motor ve birden çok kaynaktan URL ve dosya itibar taramaları ile taranıyor. Ortaklarımız değişebilir, ancak EOP her zaman birden fazla ortaktan kötü amaçlı yazılım koruması kullanır. Bir malware önleyici motoru diğerine seçemezsiniz.

Kötü amaçlı yazılım taraması nerede meydana gelir?

Bir posta kutusuna gönderilen veya gönderilen mesajlarda kötü amaçlı yazılım için tararız (Transit’teki mesajlar). Exchange Online Posta Kutuları için, daha önce teslim edilmiş olan mesajlarda kötü amaçlı yazılımları taramak için kötü amaçlı yazılım sıfır saat otomatik temizleme (ZAP) var. Bir posta kutusundan bir mesaj yeniden gönderirseniz, tekrar taranır (çünkü transit olarak).

Eğer bir mal yazılım önleme politikasında bir değişiklik yaparsam, değişikliklerimi etkili olmaları için tasarruf ettikten sonra ne kadar sürer??

Değişikliklerin yürürlüğe girmesi 1 saate kadar sürebilir.

Hizmet kötü amaçlı yazılım için dahili mesajları tarar mı?

Exchange Online Posta Kutusu olan kuruluşlar için, dahili alıcılar arasında gönderilen mesajlar da dahil olmak üzere, tüm gelen ve giden mesajlarda kötü amaçlı yazılım taramaları için hizmet tarar.

Bağımsız bir EOP aboneliği mesajları, şirket içi e-posta kuruluşunuza girerken veya terk ederken tarar. Dahili kullanıcılar arasında gönderilen mesajlar kötü amaçlı yazılım için taranmıyor. Ancak, Exchange Server’ın yerleşik kötü amaçlı yazılım önleme tarama özelliklerini kullanabilirsiniz. Daha fazla bilgi için bkz.

Hizmet tarafından kullanılan tüm kötü amaçlı yazılım önleyici motorların sezgisel tarama etkinleştirildi?

Evet. Hem bilinen (imza eşleşmesi) hem de bilinmeyen (şüpheli) kötü amaçlı yazılım için sezgisel tarama taramaları.

Servis sıkıştırılmış dosyaları tarayabilir mi? .zip dosyaları)?

Evet. Uygun yazılım önleyici motorlar sıkıştırılmış (arşiv) dosyalara geçebilir.

Sıkıştırılmış ek tarama desteği özyinelemeli midir (.içinde fermuar .içinde fermuar .zip) ve eğer öyleyse, ne kadar derin gidiyor?

Evet, sıkıştırılmış dosyaların özyinelemeli taraması birçok katmanı derinlemesine tarar.

?

Evet, hizmet sunucu agnostik.

Sıfır gün virüsü nedir ve hizmet tarafından nasıl ele alınır??

Sıfır gün virüsü, hiç yakalanmamış veya analiz edilmeyen birinci nesil, daha önce bilinmeyen bir kötü amaçlı yazılım varyantıdır.

.

Kötü amaçlı yazılım için bir tanım veya imza olduğunda, artık sıfır gün olarak kabul edilmez.

Hizmeti belirli yürütülebilir dosyaları engelleyecek şekilde nasıl yapılandırabilirim (\* gibi.Exe) kötü amaçlı yazılım içerebilir?

Etkinleştirebilir ve yapılandırabilirsiniz Ortak Ekler Filtresi (ortak ekleme engelleme olarak da bilinir) Anti-yazılım politikalarında açıklandığı gibi.

Ayrıca, yürütülebilir içeriğe sahip e -posta ekini engelleyen bir Exchange Posta Akışı Kuralı (Aktarım Kuralı olarak da bilinir) oluşturabilirsiniz.

Artan koruma için, Herhangi bir ek dosyası uzantısı bu kelimeleri içerir Posta Akışı Kurallarında Durum Aşağıdaki uzantıların bir kısmını veya tamamını engellemek için durum: ADE, ADP, ANI, BAS, BAT, CHM, CMD, COM, CPL, CRT, HLP, HT, HTA, INS, ISS, Job, JS, JSE, LNK, MDA, MDZ, MDZ, MDZ, MDZ, MDZ, MDZ, SC, MSI, MD, MS, MS, MS, MS, JS, JS, JS, CHS, CHM, CMD, CM, LAK, AYNI, ise ise ise ise ise ise ise ise is , VBS, WSC, WSF, WSH .

Belirli bir kötü amaçlı yazılım neden filtreleri geçti??

Aldığınız kötü amaçlı yazılım yeni bir varyanttır (Bkz. Sıfır Gün Virüsü nedir ve hizmet tarafından nasıl ele alındığını bkz?). Kötü amaçlı yazılım tanımı güncellemesi için geçen süre, kötü amaçlı yazılım önleyici ortaklarımıza bağlıdır.

Filtreleri geçen kötü amaçlı yazılımları Microsoft’a nasıl gönderebilirim? Ayrıca, yanlış yazılım olarak algılandığına inandığım bir dosya nasıl gönderebilirim?

Bilmediğiniz bir ek olan bir e -posta mesajı aldım. Bu kötü amaçlı yazılım mı yoksa bu eki göz ardı edebilir miyim?

Tanımadığınız herhangi bir ek açmadığınızı şiddetle tavsiye ediyoruz. Bağlantıyı araştırmamızı istiyorsanız, kötü amaçlı yazılım koruma merkezine gidin ve olası kötü amaçlı yazılımları daha önce açıklandığı gibi gönderin.

Kötü amaçlı yazılım filtreleri tarafından silinen mesajları nereden alabilirim?

Mesajlar etkin kötü amaçlı kod içerir ve bu nedenle bu mesajlara erişime izin vermiyoruz. Belirsiz bir şekilde siliniyorlar.

Belirli bir ek alamıyorum çünkü kötü amaçlı yazılım filtreleri tarafından yanlış bir şekilde filtreleniyor. Bu eki posta akışı kuralları aracılığıyla izin verebilir miyim?

HAYIR. Kötü amaçlı yazılım filtrelemesini atlamak için Exchange Posta Akışı Kurallarını kullanamazsınız.

Kötü amaçlı yazılım algılamaları hakkında rapor verebilir miyim?

Evet, Microsoft 365 Defender portalındaki raporlara erişebilirsiniz. Daha fazla bilgi için bkz. Microsoft 365 Defender Portal’daki E -posta Güvenlik Raporlarını Görüntüle.

Hizmet aracılığıyla kötü amaçlı yazılım algılanan bir mesajı takip etmek için kullanabileceğim bir araç var mı??

Evet, mesaj izleme aracı, hizmetten geçerken e -posta mesajlarını izlemenizi sağlar. Bir mesajın neden kötü amaçlı yazılım içermek için algılandığını öğrenmek için mesaj izleme aracının nasıl kullanılacağı hakkında daha fazla bilgi için, Modern Exchange Yönetici Merkezi’ndeki Mesaj İzine bakın.

Exchange Online ile üçüncü taraf bir anti-spam ve kötü amaçlı yazılım karşıtı sağlayıcı kullanabilir miyim?

Evet. Çoğu durumda, MX kayıtlarınızı EOP’ye (yani doğrudan e -posta göndermenizi) yönlendirmenizi öneririz. İlk önce e -postanızı başka bir yere yönlendirmeniz gerekiyorsa, EOP’nin filtreleme kararlarında gerçek mesaj kaynağını kullanabilmesi için konektörler için geliştirilmiş filtrelemeyi etkinleştirmeniz gerekir.

SPAM ve kötü amaçlı yazılım mesajları, onları kimin gönderdiğini veya kolluk kuvvetlerine aktarılıyorlar mı??

Hizmet spam ve kötü amaçlı yazılım algılama ve kaldırmaya odaklanır, ancak zaman zaman özellikle tehlikeli veya zarar verici spam veya saldırı kampanyalarını araştırabilir ve failleri takip edebiliriz.

Aşağıdaki eylemleri yapmak için genellikle yasal ve dijital suç birimlerimizle birlikte çalışıyoruz:

- Bir spam botnet indir.

- Bir saldırganın hizmeti kullanmasını engelleyin.

- Cezai kovuşturma için kolluk kuvvetlerine ilişkin bilgileri aktarın.

Microsoft’un kötü amaçlı yazılım koruması var mı?

Microsoft Güvenlik İstihbaratı

Microsoft Güvenlik İstihbaratı

Kanıtlanmış yeni nesil antivirüs

Microsoft Defender Antivirus’un bağımsız testte nasıl parladığını öğrenin

Tespit etmek. Araştırmak. Yanıtlamak.

Microsoft Defender Gelişmiş Tehdit Koruması ile Hedeflenen Saldırılara Karşı Savunma

Analiz için dosyaları ve URL’leri gönderin

Analistlerimizden şüpheli kötü amaçlı yazılımları veya yanlış algılanan dosyaları veya bağlantıları kontrol etmelerini isteyin

Yeni tehdit aktör isimlerimiz hakkında bilgi edinin

Microsoft, raporlarını tanımlanan tehdit aktörleri için hava temalı yeni bir sınıflandırma ile güncelleyecek.

Son Haberler

Topluluklar ve destek

Kurumsal müşteriler için belgeler

Belgeler.Microsoft.com, son kullanıcılar, geliştiriciler ve BT uzmanları için Microsoft belgeleri sağlar.

Teknoloji topluluklarımıza katılın

Bağlamak. İşbirliği yapmak. Paylaşmak. Microsoft Tech topluluğundaki uzmanlardan öğrenin.

Kendinizi işte ve evde koruyun

Pencerelerde tehdit önleme, tespit ve sorun giderme için uzman ipuçlarıyla işte ve evde kendinizi nasıl koruyacağınızı öğrenin. Sorular göndermek, tartışmaları takip etmek ve virüsler ve kötü amaçlı yazılımlar hakkındaki bilgilerinizi paylaşmak için topluluğumuza katılın.

Microsoft Defender Antivirus’ta bulut korumasını açın

Microsoft Defender Antivirus’ta bulut koruması doğru, gerçek zamanlı ve akıllı koruma sağlar. Bulut koruması varsayılan olarak etkinleştirilmelidir; Ancak, bulut korumasını kuruluşunuzun ihtiyaçlarına uygun olarak yapılandırabilirsiniz.

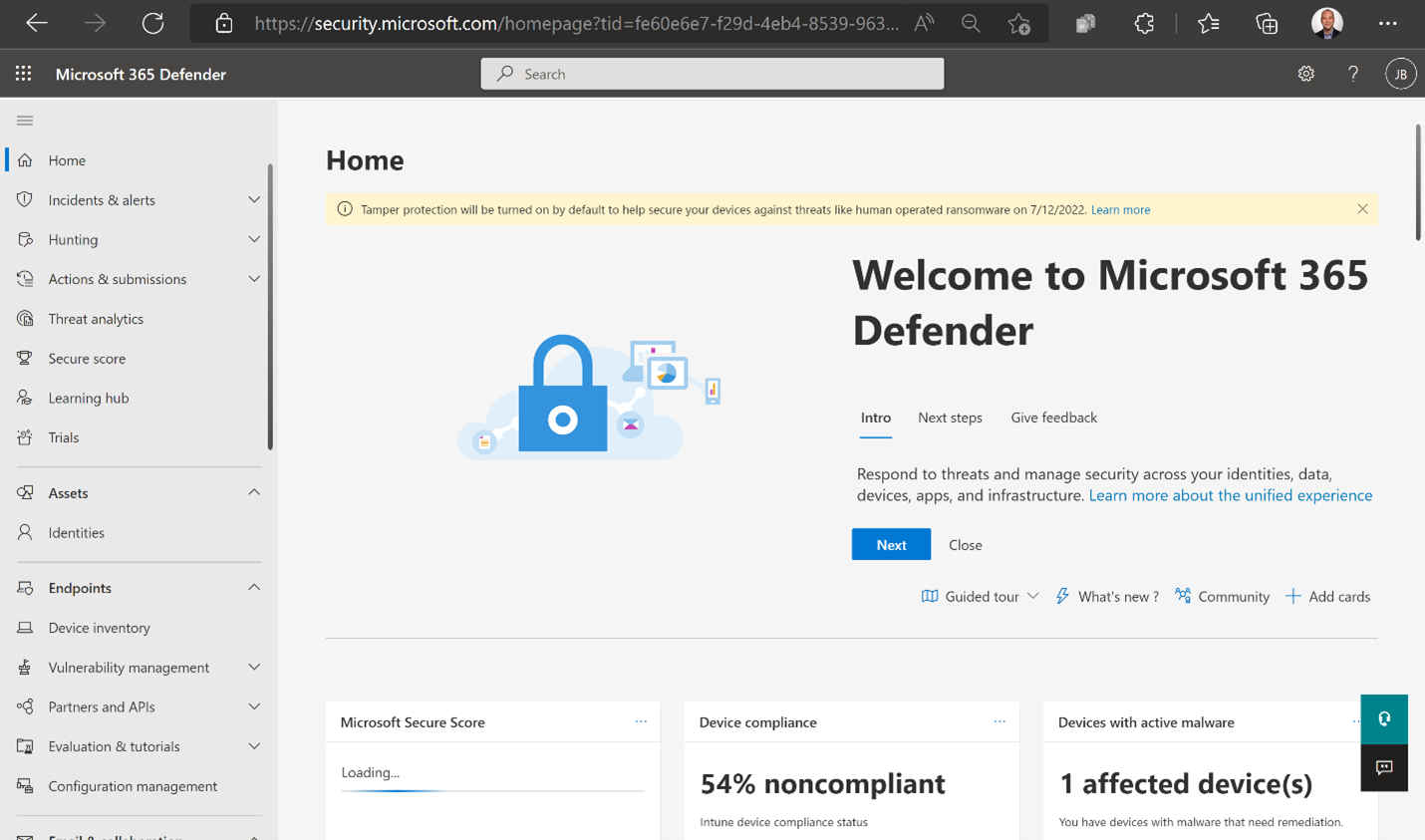

Bulut koruması neden açıklanmalı

Microsoft Defender Antivirus Bulut Koruması, uç noktalarınızdaki ve ağınızdaki kötü amaçlı yazılımlara karşı korunmaya yardımcı olur. Bulut korumasını açık tutmanızı öneririz, çünkü son nokta için Microsoft Defender’daki bazı güvenlik özellikleri ve özellikleri yalnızca bulut koruması etkinleştirildiğinde çalışır.

Aşağıdaki tablo, bulut korumasına bağlı özellik ve özellikleri özetlemektedir:

Son nokta planları için Defender hakkında daha fazla bilgi edinmek için Bkz. Uç Noktası Planı 1 ve Plan 2 için Microsoft Defender.

Bulut Korumasını Yapılandırma Yöntemleri

Microsoft Defender antivirus bulut korumasını, aşağıdakiler gibi çeşitli yöntemlerden birini kullanarak açabilirsiniz:

- Microsoft Intune

- Grup ilkesi

- PowerShell cmdlets

- Windows Yönetimi Talimatı (WMI)

Configuration Manager’ı da kullanabilirsiniz. Ve Windows Güvenlik Uygulamasını kullanarak Bulut Korumasını tek tek uç noktalarda açabilirsiniz.

Uç noktalarınızın bulut koruma hizmetine bağlanabildiğinden emin olmak için belirli ağ bağlantısı gereksinimleri hakkında daha fazla bilgi için, bkz. Ağ bağlantılarını yapılandırın ve doğrulayın.

Windows 10 ve Windows 11’de, Temel Ve Gelişmiş Bu makalede açıklanan raporlama seçenekleri. Bu eski bir ayrımdır ve her iki ayarı da seçmek aynı seviyede bulut korumasına neden olacaktır. Paylaşılan bilgi türü veya miktarında fark yoktur. Topladığımız hakkında daha fazla bilgi için Microsoft Gizlilik Bildirisine bakın.

Bulut korumasını açmak için Microsoft Intune’u kullanın

2. İçin Profil, seçme Microsoft Defender Antivirus.

3. Üzerinde Temel bilgiler Sayfa, politika için bir ad ve açıklama belirtin ve ardından seçin Sonraki.

4. İçinde Savunmacı Bölüm, bul Bulut Korumasına İzin Ver, ve ayarla İzin verilmiş. Sonra seç Sonraki.

5. Aşağı kaydırın Örnek rızası gönderin, ve aşağıdaki ayarlardan birini seçin:

– Tüm numuneleri otomatik olarak gönderin

– Güvenli örnekleri otomatik olarak gönderin

6. Üzerinde Kapsam Etiketleri Adım, kuruluşunuz kapsam etiketlerini kullanıyorsa, kullanmak istediğiniz etiketleri seçin ve ardından seçin Sonraki.

7. Üzerinde Atamalar Adım, bu politikayı uygulamak istediğiniz grupları, kullanıcıları veya cihazları seçin ve ardından seçin Sonraki.

2. Altında Yapılandırma ayarları, seçmek Düzenlemek.

3. İçinde Savunmacı Bölüm, bul Bulut Korumasına İzin Ver, ve ayarla İzin verilmiş.

4. Aşağı kaydırın Örnek rızası gönderin, ve aşağıdaki ayarlardan birini seçin:

– Tüm numuneleri otomatik olarak gönderin

– Güvenli örnekleri otomatik olarak gönderin

Intune’deki Microsoft Defender Antivirüs Ayarları hakkında daha fazla bilgi edinmek için, Intune’deki Uç nokta güvenliği için antivirüs politikasına bakın.

Bulut korumasını açmak için grup politikasını kullanın

- Grup Politika Yönetim Cihazınızda Grup Politika Yönetimi Konsolunu Açın, Yapılandırma ve Seçmek İstediğiniz Grup İlkesi Nesnesini Sağ Tıklayın Düzenlemek.

- İçinde Grup Politika Yönetimi Editörü, gidip gelmek Bilgisayar Yapılandırması.

- Seçme İdari şablonlar.

- Ağacı genişletmek Windows Bileşenleri >Microsoft Defender Antivirus> Haritalar

Not Haritalar Ayarları Bulut tarafından sağlanan korumaya eşittir.

- Temel Haritalar: Temel Üyelik Microsoft’a, cihazınızda tespit edilen kötü amaçlı yazılım ve potansiyel olarak istenmeyen yazılımlar hakkında temel bilgileri gönderir. Bilgiler, yazılımın nereden geldiğini (URL’ler ve kısmi yollar gibi), tehdidi çözmek için alınan eylemleri ve eylemlerin başarılı olup olmadığını içerir.

- Gelişmiş Haritalar: Temel bilgilere ek olarak, Gelişmiş Üyelik, yazılımın tam yolu dahil olmak üzere kötü amaçlı yazılım ve potansiyel olarak istenmeyen yazılımlar hakkında ayrıntılı bilgi gönderir ve yazılımın cihazınızı nasıl etkilediği hakkında ayrıntılı bilgiler.

- Güvenli Örnekler Gönder (1)

- Tüm örnekleri gönderin (3)

Güvenli Örnekler Gönder (1) Seçenek, çoğu örneğin otomatik olarak gönderileceği anlamına gelir. Kişisel bilgileri içermesi muhtemel dosyalar yine de teşvik edilecek ve ek onay gerektirecektir. Seçeneği ayarlamak Her zaman istemek (0) cihazın koruma durumunu düşürecektir. Ayarlamak Asla Gönderme (2) EndPoint için Microsoft Defender’ın ilk görüş özelliğindeki bloğun çalışmayacağı anlamına gelir.

Bulut korumasını açmak için PowerShell cmdlet’leri kullanın

Aşağıdaki CMDLET’ler bulut korumasını açabilir:

SET -MPPREFERFERED -MAPSPORTANSTANED SET -MPPReference -SubmitSamponsent SendLallsples PowerShell’in Microsoft Defender antivirus ile nasıl kullanılacağı hakkında daha fazla bilgi için, bkz. Politika CSP – Defender ayrıca, özellikle -submitsampleSconsent hakkında daha fazla bilgiye sahiptir.

Ayarlayabilirsin -SubmitStMplesconSent SoldsafeSamples (varsayılan, önerilen ayar), NeverSend veya DaimaPrompt için . SendsafeSeSples ayarı, çoğu numunenin otomatik olarak gönderileceği anlamına gelir. Kişisel bilgileri içermesi muhtemel dosyalar devam etme isteğine neden olur ve onay gerektirir. Neversend ve Daima PROMPT ayarları, cihazın koruma seviyesini düşürür. Dahası, NeverSend ayarı, Microsoft Defender’ın Endpoint için ilk görüş özelliğindeki bloğun çalışmayacağı anlamına gelir.

Bulut korumasını açmak için Windows Yönetimi talimatını (WMI) kullanın

MAPSReporting SubmitStShampLesconSent İzin verilen parametreler hakkında daha fazla bilgi için Windows Defender WMIV2 API’lerine bakın

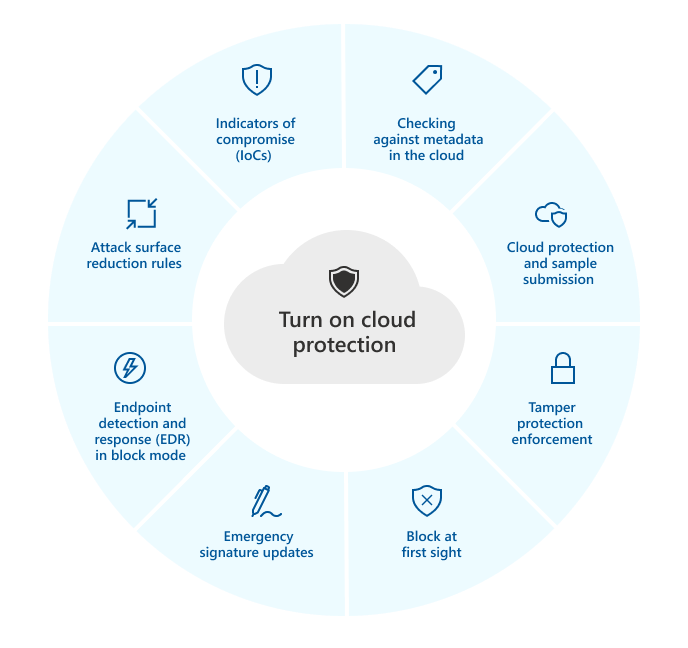

Windows Güvenlik Uygulaması ile bireysel istemcilerde bulut korumasını açın

Eğer Microsoft haritalarını raporlamak için yerel ayar geçersiz kılma Grup ilkesi ayarı ayarlandı Engelli, sonra Bulut tabanlı koruma Windows Ayarlarında Ayar Greyed Out ve Kullanılamıyor. Bir Grup İlkesi Nesnesi aracılığıyla yapılan değişiklikler, Windows ayarlarında güncellenmeden önce önce ayrı uç noktalara dağıtılmalıdır.

- Görev çubuğunda Shield simgesini seçerek veya Başlat menüsünü arayarak Windows Güvenlik Uygulamasını açın Windows Güvenliği.

- Seçin Virüs ve Tehdit Koruması karo (veya sol menü çubuğundaki kalkan simgesi) ve sonra Virüs ve Tehdit Koruma Ayarları, seçme Ayarları Yönetin.

- Onaylamak Bulut tabanlı koruma Ve Otomatik Örnek Gönderimi geçti Açık.

Not Otomatik örnek gönderimi grup ilkesi ile yapılandırılmışsa, ayar gri-out ve kullanılamayacaktır.

Ayrıca bakınız

- Microsoft Defender Antivirus’ta Microsoft Cloud Korumasını kullanın

- Yapılandırma Yöneticisi: Endpoint için Microsoft Defender

- Microsoft Defender Antivirus’u yönetmek için PowerShell cmdlets’i kullanın

Diğer platformlar için antivirüs ile ilgili bilgiler arıyorsanız, bkz

- MacOS’ta Endpoint için Microsoft Defender için tercihleri ayarlayın

- Mac’te Endpoint için Microsoft Defender

- Intune için Microsoft Defender Antivirus için MacOS Antivirüs Politika Ayarları

- Linux’ta Endpoint için Microsoft Defender için tercihleri ayarlayın

- Linux’ta Endpoint için Microsoft Defender

- Android özelliklerinde uç nokta için defansını yapılandırın

- Microsoft Defender’ı iOS özelliklerinde uç nokta için yapılandırın