Okta Atlassian erişimi gerektiriyor mu?

Okta ile kullanıcı sunumunu yapılandırın

Kuruluşunuzdaki JIRA ve Confluence sitelerine otomatik olarak kullanıcıları ve grupları sağlıyoruz. Kullanıcılarınızın ve gruplarınızın kuruluşunuzla nasıl senkronize edildiği hakkında daha fazla bilgi için Kullanıcı Sağlama sayfasına bakın.

Özet

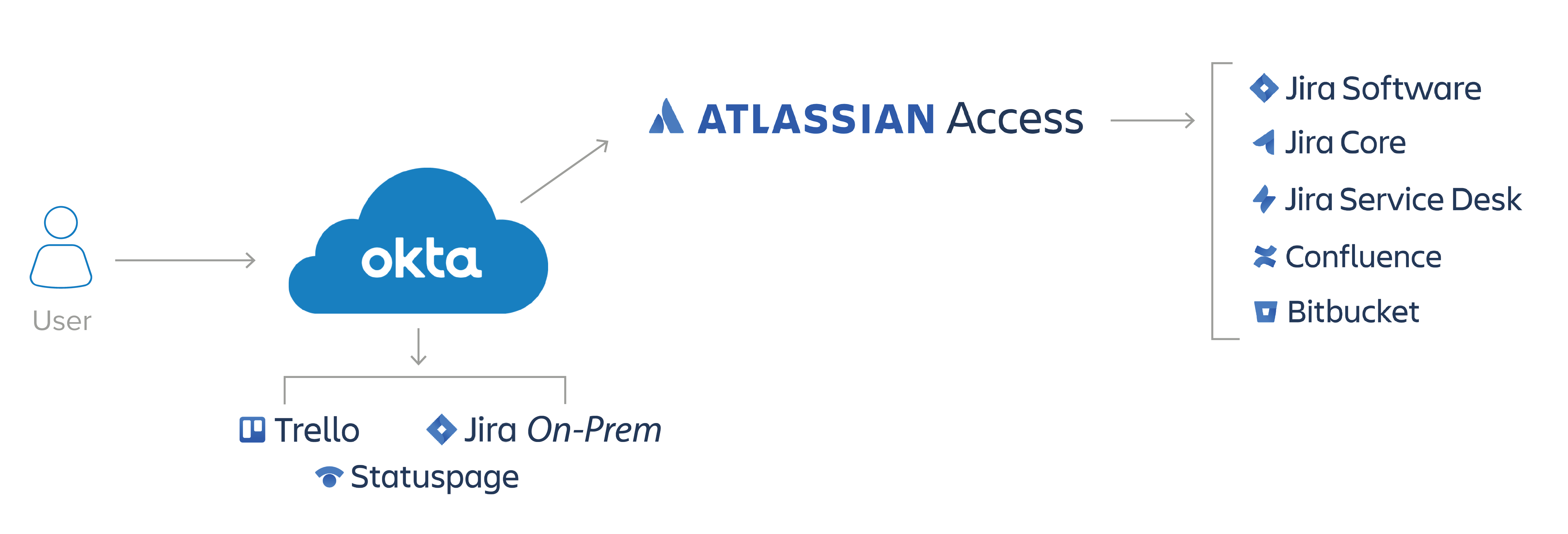

1. Atlassian Bulut OKTA’daki uygulama SSO ve SCIM Provizyonu Destekler. Tam avantaj için bir Atlassian erişim aboneliğine sahip olduğunuzdan emin olun. Göç için Atlassian Göç Kılavuzu’nu takip edin.

2. Atlassian, Atlassian Hesabına Geçiş yaptıktan sonra artık kullanıcı özelliklerini ve senkronizasyonu güncellemeyi desteklemeyecek. SCIM desteği ile ilgili güncellemeler için Atlassian Desteği ile iletişime geçin.

3. OKTA’daki parola işlevselliğini kapatın, ancak Gruplar Push ve Atamalarının Çalışmaya Devam Etmesi için Kullanıcı Öznitelikleri özelliğinin etkinleştirilmesini sağladığından emin olun.

4. Okta’nın Atlassian Jira bulut entegrasyonu Jira Core, Jira Software ve Jira Servis Masası.

Sorular ve cevaplar

S1: Atlassian Jira Cloud uygulaması hangi işlevselliği destekliyor??

A1: Atlassian Jira Cloud uygulaması, yeni kullanıcılar push, profil güncellemeleri, yeni kullanıcılar içe aktarma, profil güncellemelerini içe aktarma ve push grupları gibi özellikleri destekler.

S2: Atlassian Jira Cloud için sağlama yapılandırması için hangi adımlar gereklidir??

A2: Atlassian Jira Cloud için sağlama yapılandırması:

- API entegrasyonunu etkinleştir

- API kimlik bilgilerini girin (Yönetici E -posta ve API jetonu)

- Tüm kullanıcının grubunu yapılandırın

- Ayarları Kaydet

S3: Atlassian Jira Cloud, kullanıcının şema keşfini destekliyor mu??

A3: Hayır, Atlassian Jira Cloud kullanıcının şema keşfini desteklemiyor.

S4: Bir OKTA grubu aracılığıyla JIRA’ya kullanıcılar atamakla ilgili sorunları nasıl giderebilirim??

A4: Grubun artık Jira’da bulunmadığını belirten hatalarla karşılaşırsanız, şu adımları izleyin:

- Uygulamada

Okta ile kullanıcı sunumunu yapılandırın

Kuruluşunuzdaki JIRA ve Confluence sitelerine otomatik olarak kullanıcıları ve grupları sağlıyoruz. Kullanıcılarınızın ve gruplarınızın kuruluşunuzla nasıl senkronize edildiği hakkında daha fazla bilgi için Kullanıcı Sağlama sayfasına bakın.

Atlassian Jira Cloud için Provisyonu Yapılandırma

Bu kılavuz, Atlassian Jira Cloud için sağlanmayı yapılandırmak için gereken adımları sağlar.

Yeni bir Atlassian Bulut Hem SSO’yı hem de SCIM Provizyonu Destekleyen OKTA Entegrasyon Ağı’nda (OIN) uygulama yayınlandı. Bu uygulamadan tam olarak yararlanmak için bir Atlassian erişim aboneliğine sahip olmanız gerekir: bkz. Https: // www.Atlassian.Ayrıntılar için com/yazılım/erişim.

Zaten bu aboneliğe sahipseniz, Atlassian Bulut Hem STO için başvuru hem de sağlama. Zaten eski JIRA/Confluence uygulamalarının mevcut örneklerine sahipseniz ve kullanıcılarınızı yeni Atlassian Bulut Uygulaması’na taşımak istiyorsanız, Atlassian Geçiş Kılavuzu’ndaki talimatları izleyin.

Önemli: Atlassian artık profil güncellemelerini basma yeteneğini desteklemeyecek (Kullanıcı özelliklerini güncelleyin özellik), daha önce desteklenen tüm kullanıcı özellikleri ve parolaları senkronize (Şifreyi senkronize et özellik) Atlassian hesabına geçtikten sonra kullanıcılar için.

Atlassian, bu işlevselliği tekrar etkinleştirmesi gereken ve Temmuz 2017 için tamamlamayı hedefleyen uygulamaları için SCIM desteği için çalışan raporlar (bkz. Https: // jira.Atlassian.Com/Gözat/ID-6305). Bu projenin durumu hakkında daha spesifik güncellemeler için lütfen Atlassian Desteği ile iletişime geçin.

Bu arada, kapatmanızı öneririz Şifreyi senkronize et Okta’da işlevsellik Sağlama Mevcut Jira ve Confluence Entegrasyonları için sekme. Sağlamın geri kalanı (kullanıcılar oluşturun, kullanıcıları devre dışı bırak, gruplar itme ve grup atamaları) çalışmaya devam edecek. Gruplar push ve grupların atamaların çalışmaya devam etmesi için, kullanıcı öznitelikleri özelliğinin etkin olduğundan emin olmanız gerekir ( Sağlama sekme).

OKTA’nın Atlassian Jira Cloud entegrasyonu, ister bir tane kullanıyor olun, ister bu Jira ürünlerinin bir kombinasyonunu kullanıyor olun, aşağıdaki Jira sürüm 7 ürünlerini destekler:

- Jira çekirdeği

- Jira yazılımı

- Jira Servis Masası

İçerik

- Özellikler

- Yapılandırma adımları

- Şema keşfi

- Sorun giderme

Özellikler

Atlassian Jira Cloud uygulaması aşağıdaki özellikleri desteklemektedir:

- Yeni kullanıcılara itin OKTA aracılığıyla oluşturulan yeni kullanıcılar da üçüncü taraf uygulamasında oluşturulmuştur.

- Push Profil Güncellemesi Push profil güncellemeleri yalnızca grup üyeliğini güncelleyebilir. Görmek Notalar Bu belgenin başında.

- Şifre Güncellemesi Push Atlassian artık senkronizasyon şifresi işlevselliğini desteklemiyor. Görmek Notalar Bu belgenin başında.

- Yeni kullanıcıları içe aktarın Üçüncü taraf uygulamasında oluşturulan yeni kullanıcılar, mevcut OKTA kullanıcılarıyla eşleştirmek için indirilir ve yeni Appuser nesnelerine teslim edilir.

- Profil Güncellemeleri İçe Aktar Üçüncü taraf uygulamasında bir kullanıcının profiline yapılan güncellemeler, Okta’da yerel olarak depolanan profil alanlarına indirilir ve uygulanır. Uygulama kullanıcı için kayıt sistemi ise, OKTA kullanıcı profiline çekirdek profil alanlarında (e -posta, ad, soyadı, vb.) Yapılan değişiklikler uygulanır. Uygulama kullanıcı için kayıt sistemi değilse, yerel kullanıcı profiline yalnızca uygulamaya özgü alanlarda yapılan değişiklikler uygulanır.

- İtme grubu Gruplar ve üyeleri uzak sistemlere itilebilir. Grup push işlemlerini (grup push geliştirmeleri dahil) kullanma hakkında daha fazla bilgi bulabilirsiniz: Grup Push kullanma.

Yapılandırma adımları

- Yapılandır Sağlama Atlassian Jira Cloud için ayarlar aşağıdaki gibi:

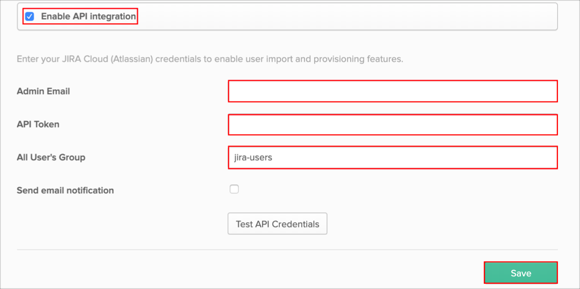

- Kontrol et API entegrasyonunu etkinleştir kutu.

- Girin API kimlik bilgileri:

- Yönetici E -posta: Kullanıcı yönetimi için haklara sahip yönetici e -postasını girin.

- API jetonu (Bunun eskiden Yönetici şifresi Atlassian tarafından kullanımdan kaldırıldı): Yönetici hesabını kullanarak oluşturulan API jetonunu girin (bkz. https: // confluence.Atlassian.com/cloud/api-tokens-93839638.HTML API jetonunun nasıl elde edileceği hakkında daha fazla bilgi için).

- Tüm kullanıcılar’S Grubu: Kullanıcıların uzak taraftan içe aktarıldığı bir grup adı. Not: Organizasyon ayarlarına bağlı olarak, Tüm Kullanıcı Grubu Mülk kullanılabilir olmayabilir. Varsayılan olarak, kullanıcı içe aktarma yalnızca belirli bir gruptan alınmıştır.

- Tıklamak Kaydetmek:

Şema keşfi

Atlassian Jira Cloud, kullanıcının şema keşfini desteklemiyor.

Sorun giderme

Bir OKTA grubu üzerinden JIRA’ya kullanıcıları atanan sorunlarla karşılaşırsanız ve aşağıda gösterildiği gibi grubun artık Jira’da bulunmadığını belirten bir hata alırsanız:

Aşağıdakileri yapın:

- Uygulama Listesi sayfasında tıklayın Uygulama verilerini yenileyin.

- Uygulamanızı seçin, açın Grup Sekme, ardından tıklayın Düzenlemek. Eksik grubun grup listesinde görüntülenmeyeceğini unutmayın. Ardından yeni bir grup ekleyin veya bu listeden mevcut herhangi bir grubu kaldırın.

- Tıklamak Kaydetmek.

- Gösterge Tablosunu Açın ve İlgili Sağlama Görevlerini Yeniden Ağlayın.

Okta ile kullanıcı sunumunu yapılandırın

Kullanıcı Sağlama Harici bir kullanıcı dizini Atlassian organizasyonunuzla entegre eder. Bu sayfa, OKTA kimlik sağlayıcınız olduğunda kullanıcı sunumunun nasıl yapılandırılacağı açıklanmaktadır. Kullanıcı Sağlama Desteklediği işlemler için, daha fazla ayrıntı için kullanıcı sağlama özelliklerine bakın.

Kullanıcı sunumunu yapılandırdıktan sonra, kullanıcı özelliklerini ve grup üyeliklerini kimlik sağlayıcınızdan yönetebilirsiniz.

Tüm Atlassian hesapları için sağlama mevcuttur, bu da kimlik sağlayıcınızdan hesaplar oluşturabileceğiniz, güncelleyebileceğiniz ve devre dışı bırakabileceğiniz anlamına gelir. Senkronizasyon Grupları şu anda yalnızca Jira ürünleri ve izdihamları için mevcuttur ve henüz Bitbucket ve Trello için mevcut değildir.

Sen başlamadan önce

Burada’Sitelerinize ve ürünlerinize harici kullanıcıları sağlayabilmeniz için yapmanız gerekenler:

Kuruluşunuzdan Atlassian erişimine abone olun. Atlassian Access ile Güvenliği Bkz

OKTA hesabınız için kullanıcı sağlama işlevini alın. Daha fazla ayrıntı için yaşam döngüsü yönetimine bakın.

Atlassian bir kuruluş için yönetici olduğunuzdan emin olun. Organizasyon yönetimi hakkında bilgi edinin

Kuruluşunuzdaki alanlarınızdan bir veya daha fazlasını doğrulayın. Etki alanı doğrulaması hakkında bilgi edinin

Kuruluşunuza bir kimlik sağlayıcı dizinini ekleyin. Bir kimlik sağlayıcısının nasıl ekleneceğini öğrenin

Doğrulanmış alan adlarını kimlik sağlayıcı dizininize bağlayın. Etki alanlarını nasıl bağlayacağınızı öğrenin

Senkronize edilmiş kullanıcılara erişim sağlamak için en az bir Jira veya Confluence sitesi için yönetici olduğunuzdan emin olun.

Test hesaplarını ayarlayın

Başlamak için, OKTA, E’deki test hesapları ve test grupları ile bu kurulum talimatlarını denemenizi öneririz.G. Atlassian-Test-Jira-Users ve Atlassian-Test-Confluence-kullanıcılar.

Test Hesapları ile Başlamak, biri Atlassian Uygulamasından Kasıtsız Kullanıcıları İstemeden Öfekle. Kullanıcıları uygulamadan atamadan çıkardığınızda, Atlassian ürünlerine erişimlerini de kaldıran hesaplarını devre dışı bırakırsınız.

OKTA’yı SCIM Provizyonu ile Bağlayın

- Yöneticiye git.Atlassian.com. Birden fazla varsa kuruluşunuzu seçin.

- Seçme Güvenlik >Kimlik sağlayıcıları.

- Kimlik Sağlayıcı Dizininizi Seçin.

- Seçme Kullanıcı Sağlamayı Kurun.

- Değerleri kopyalayın SCIM Taban URL’si Ve API Anahtarı. Okta’yı yapılandırırken onlara ihtiyacınız olacak.

- Kaydet SCIM yapılandırması.

Size tekrar göstermeyeceğimiz için bu değerleri güvenli bir yerde sakladığınızdan emin olun.

Kuruluşunuzdaki JIRA ve Confluence sitelerine otomatik olarak kullanıcıları ve grupları sağlıyoruz. Kullanıcılarınızın ve gruplarınızın kuruluşunuzla nasıl senkronize edildiği hakkında daha fazla bilgi için Kullanıcı Sağlama sayfasına bakın.

Okta’da SCIM API entegrasyonunu etkinleştirin

Bu adımın bir parçası olarak, SCIM taban URL’sine ve kopyalandığınız API anahtarına ihtiyacınız var.

- OKTA’ya giriş yapın ve ekleyin Atlassian Bulut başvuru.

- Uygulamadan, Sağlama Sekme ve ardından tıklayın API entegrasyonunu yapılandırın.

3. Seçme API entegrasyonunu etkinleştir.

4.Giriş SCIM Taban URL’si Ve API Anahtarı Atlassian organizasyonunuzda yarattınız.

5. Seçme Test API Kimlik bilgileri. Test geçerse, seçme Kaydetmek.

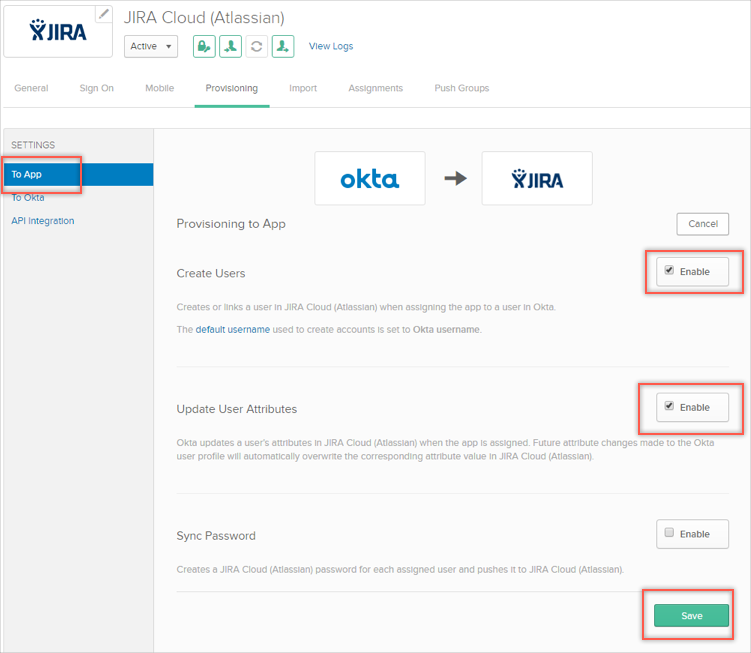

6. Seçin Uygulamaya altında Ayarlar.

7. Seçme Düzenlemek ve seç Olanak vermek Sahip olmak istediğiniz seçenekler için.

Kullanıcı özniteliklerini eşlemek veya varsayılan ayarlarla bırakmak için bu adımı kullanın. Atlassian’ın desteklediği işlemler için, daha fazla ayrıntı için kullanıcı sağlama özelliklerine bakın.

8. Seçme Kaydetmek Entegrasyon ayarlarını uygulamak için.

Okta’daki e -posta adresini doğrulayın

Kullanıcı Sağlama, Atlassian uygulamasındaki bir kullanıcıyı kimliğe almak için bir e -posta adresi kullanır ve ardından yeni bir Atlassian hesabı oluşturur veya mevcut bir Atlassian hesabına bağlantı oluşturur. Sonuç olarak, bir kullanıcı için e -posta adresi özelliği SAML SSO ayarı ile OKTA uygulamasındaki SCIM kullanıcı sunma ayarı arasında tutarsızsa, kullanıcı yinelenen Atlassian hesaplarıyla sonuçlanabilir.

Yinelenen hesaplardan kaçınmak için, SAML SSO ve SCIM kullanıcı sunumu için kullanıcı hesabının haritalandırdığı e -posta adresi özniteliğinin aynı olduğundan emin olun:

- Ondan Kullanıcı Sağlama sekme OKTA’da, eşleşen alanı not edin öncelikli E-posta bağlanmak. Varsayılan, ekran görüntüsünde gösterildiği gibi e -postadır.

2. Seçin Oturum açmak sekme. Ondan Kimlik Bilgileri Ayrıntıları Bölüm, arayın Uygulama Kullanıcı Adı Biçimi ayar. OKTA, bir Atlassian hesabı oluştururken veya bağlarken bu alanı bir kullanıcının hesabından SSO e -posta adresi olarak geçirir.

Eğer Uygulama Kullanıcı Adı Biçimi eski bir değeri geçmeyi belirtir (e.G. User1@örneğinin e -posta adresi.Belirtilen öznitelik için com Eskidir ve User1+yeni@örneğinin geçerli kullanıcı e -posta adresini depolayan başka bir özelliğiniz var.com), işte ne yapabilirsiniz:

- Bu adımı tamamlamadan önce kullanıcıdan Atlassian hesaplarıyla oturum açmasını isteyin.

- Kullanıcı hala yinelenen hesaplarla sonuçlanırsa, kullanıcının e -posta adresleriyle Atlassian Desteği ile iletişime geçin.

3. Emin olmak Uygulama Kullanıcı Adı Biçimi aynı öznitelik olarak ayarlanır öncelikli E-posta Önceki adımda.

4. Emin olun Uygulama Kullanıcı Adını Güncelle ayarlandı Oluştur ve Güncelle. Seçme Kaydetmek Değişikliklerinizi uygulamak için.

5. Seçme Şimdi güncelle Değişikliği OKTA otomatik güncellemesinden daha hızlı itmek için.

Grupları organizasyona itin

Bunları kuruluştan manuel olarak yönetmek yerine, dizininizi kullanarak kullanıcı ayrıcalıklarını ve lisanslarını otomatik olarak yönetmek için grup senkronizasyon özelliğini kullanmanızı öneririz. Bu bölümde grup tabanlı yönetimin nasıl yapılandırılacağı açıklanmaktadır.

Bir grubu itmek hiçbir kullanıcıyı senkronize etmez ve grubu yalnızca Atlassian organizasyonunuza iter.

- OKTA’da, Push grupları sekme ve sonra İsimle. Grup adını seçin (e.G. Atlassian-Test-Jira-Users veya Atlassian-Test-Confluence-kullanıcılar) ve tıklayın Kaydetmek.

Yukarıdaki ekran görüntüsünde, Atlassian-Confluence-kullanıcılar Grup Konfluence’ye ürün erişimini yönetmek için.

Bir grubu itmek hiçbir kullanıcıyı senkronize etmez ve grubu yalnızca Atlassian organizasyonunuza iter.

2. İstenen tüm grupların itildiğinden emin olmak için inceleme.

Okta’daki Atlassian uygulamasına kullanıcıları atayın

- Okta’da tıklayın Atamalar Atlassian uygulamasının sekmesi:

2. Seçme Atamak, Daha sonra Grup. Atamak istediğiniz grubu seçin. Örneğimizde grup Atlassian-Confluence-kullanıcılar.

3. Varsayılan değerleri ayarlamak için bu iletişim kutusunu göreceksiniz. Bu varsayılan değerler yalnızca kullanıcı profilinin ayarlanmadığı takdirde kullanılır. Tüm bu alanlar isteğe bağlıdır ve boş bırakılabilir. Bu adımı bitirdiğinizde tıklayın Tasarruf et ve geri dön.

4. Atlassian organizasyonunuzdan, kullanıcıların senkronize edildiğini doğrulayın. OKTA günlüklerini veya Kimlik sağlayıcısı sayfa:

Sağlanan gruplar ve kullanıcılar için ürün erişimini yapılandırın

Sağlanan kullanıcılara ürün erişimi vermek için, mevcut gruplar için ürün erişimi kurmanız gerekir.

- Siteden (örnek.Atlassian.açık) ekledin, git Ürün erişimi ve ürünü bul’Grubu eklemek ister.

- Seçme Grup ekle ve tüm SCIM synced kullanıcılarını içeren otomatik olarak oluşturulan grubun adını seçin veya girin.

- Seçme Grup ekle Grup ürününe erişim sağlamak için.

Ürün erişimini güncelleme hakkında daha fazla bilgi edinin.

Okta + Atlassian

Okta’S Tek Oturum Açma (SSO), Jira Software, Jira Core, Jira Servis Masası, Confluence ve Bitbucket dahil olmak üzere Atlassian Cloud ürünlerine tek tıklamayla erişim sağlar. Son kullanıcılar Atlassian genelinde kolay ve tutarlı bir giriş deneyimi elde ediyor’Sap Bulut Ürünleri ve Okta’ya bağlı diğer uygulamalar. Yöneticiler, bulut kullanıcılarının ve güvenlik politikalarının merkezi yönetimini ve çok faktörlü kimlik doğrulama (MFA) dahil olmak üzere ince taneli erişim kontrollerini elde edin.

Kullanıcı yaşam döngüsü yönetimini otomatikleştirin

OKTA + Atlassian Entegrasyonu aracılığıyla mevcut olan SCIM sağlama, ekibinizin tüm kullanıcı yaşam döngüsünü düzinelerce (veya daha fazla) uygulamadan ziyade kolay, verimli ve tek bir yerde yönetmesini sağlar. Otomatik katılım ve offtrobing sadece değerli BT’ı serbest bırakmakla kalmaz, aynı zamanda şirketten ayrılan veya farklı erişime sahip bir role geçiş yapan kullanıcılar için hemen erişimi kaldırarak güvenliği artırır.

Buluttan yere her şeyi bağlayın

OKTA, Active Directory ve LDAP dizinleri de dahil olmak üzere doğrudan şirket içi uygulamalar ve dizinlerle bütünleşerek kullanıcılarınızı güvence altına almaya yardımcı olur’ Tahtadaki kimlikler ve vermek, erişimi güvenli ve verimli bir şekilde yönetmek için ihtiyaç duydukları araçları yönetir.

Henüz bir Okta müşterisi değil? Problem değil.

Henüz OKTA müşterileri olmayan Atlassian Access müşterileri, ekstra ücret ödemeden erişim içine gömülü bir Okta alabilirler. Bu, Atlassian Cloud ürünlerinize hızlı ve güvenli bir şekilde bağlanmanıza yardımcı olmak için SSO, MFA, yaşam döngüsü yönetimi ve AD ve LDAP dizin entegrasyonu dahil olmak üzere OKTA’nın tüm avantajlarını getirir. Atlassian erişiminin ötesinde OKTA avantajlarınızı genişletmek istediğinizde bize ulaşın.

Atlassian uygulamalarınıza erişmeyi ve yönetmeyi kolaylaştırın

- Çalışanlara Atlassian’a güvenli erişim sağlayın’Okta üzerinden bulut uygulamaları’Güçlü çok faktörlü kimlik doğrulama ile desteklenen tanıdık SSO deneyimi

- Kullanıcıları merkezi olarak yönetmek ve çalışanların yaşam döngüsü boyunca sağlanmasını otomatikleştirmek için AD ve LDAP gibi uygulamalar ve şirket içi dizinlerle kolayca entegre edin

- Güveni artıran ölçeklenebilir, kimlik odaklı güvenlik ile buluta geçişinizi hızlandırın

Entegrasyon detayı

Atlassian Cloud ürünleri, işletmelerin daha iyi işbirliği, otomasyon ve akıllı iş akışları yoluyla daha hızlı yenilik yapmalarına yardımcı olur. Kuruluşunuzdaki ekipler organize edebilir, işbirliği yapabilir ve daha hızlı teslim edebilir.

Atlassian Cloud ürünleriniz üzerinde şirket çapında görünürlük, güvenlik ve kontrol edin ve kullanıcıları görev açısından kritik uygulamalara tek tıklamayla erişim sağlayın.

OKTA Identity Cloud ve Atlassian Access, Atlassian Cloud uygulamalarınıza kesintisiz kimlik ve erişim yönetimi sağlamak için birleştirildi. OKTA’nın Tek Oturum Açma (SSO), son kullanıcılara Atlassian’ın Jira Software, Jira Core, Jira Service Management, Confluence ve Bitbucket gibi bulut ürünleri paketinde kolay ve tutarlı bir giriş deneyimi sunar.

İşlevsellik

Kimlik doğrulama ve sağlama özelliklerini etkinleştirmek için bu entegrasyonu ekleyin.

Kimlik Doğrulama (SSO)

- API

- Etkinlik kancaları

- Gelen Federasyon

- Sıralı kancalar

- Giden Federasyon

- Yarıçap

- SAML Güvenlik İddia İşaretleme Dili.

- İş akışı şablonları

- İş Akışları Konnektörleri

- SWA Secure Web Kimlik Doğrulaması, tescilli federasyonlu oturum açma yöntemlerini, SAML veya OIDC’yi desteklemeyen uygulamalar için SSO sağlamak üzere OKTA tarafından geliştirilen tek bir işaret (SSO) sistemidir.

- OIDC OpenID Connect, bir kimlik sağlayıcısı (IDP) ve bir servis sağlayıcı (SP) arasında kimlik doğrulama verilerinin alışverişini sağlayan ve kimlik sağlayıcısından uygulamaya iletilmesini gerektirmeyen OAuth standardının bir uzantısıdır.

- WS-Federasyon

Sağlama

- Uygulamayı Okta’daki bir kullanıcıya atarken uygulamada bir kullanıcıyı oluşturur veya bağlar.

- Uygulama atandığında OKTA’yı uygulamadaki bir kullanıcının özelliklerini günceller. OKTA kullanıcı profilinde yapılan gelecekteki özellik değişiklikleri, uygulamadaki ilgili öznitelik değerinin otomatik olarak üzerine yazacaktır.

- Öznitelik Kaynağı Uygulama, tam bir kullanıcı profili için gerçeğin kaynağı olarak veya bir kullanıcı profilindeki belirli özellikler için gerçeğin kaynağı olarak tanımlanabilir.

- Deactivate, OKTA’da tayin edilmediğinde veya OKTA hesabı devre dışı bırakıldığında uygulamadaki bir kullanıcının hesabını devre dışı bırakır. Uygulama Okta’daki bir kullanıcıya yeniden atanırsa hesaplar yeniden etkinleştirilebilir.

- Şifreyi Senkronize Et kullanıcılarını OKTA şifresini veya uygulamaya rastgele oluşturulan bir şifreyi itin. Kullanıcı kimlik doğrulaması OKTA’da gerçekleştiği için tüm federasyon uygulamaları için bu özellik gerekli değildir, ancak bazı uygulamalar hala bir şifre gerektirir.

- Grup Push Push Mevcut Okta Grupları ve Üyelikleri Uygulamaya. Gruplar daha sonra OKTA’da yönetilebilir ve değişiklikler uygulamaya yansıtılır.

- Grup Bağlantısı OKTA Grupları Uygulamadaki Mevcut Gruplara. Uygulamanın halihazırda yapılandırılmış grupları olduğu OKTA sağlama için bir uygulama yer almayı basitleştirir.

- Schema Discovery Kullanıcı özniteliği şemasını uygulamadan içe aktarın ve OKTA Uygulama Kullanıcı Profilinde yansıtıp. OKTA’nın uygulamada yapılandırdığınız özel özellikleri kullanmasına izin verir, temel uygulama şemasına dahil edilmemiş.

- Özellik Workback Uygulama Profil Master olarak kullanıldığında, başka bir konumdan kaynaklanacak ve uygulamaya geri yazılacak belirli öznitelikleri tanımlamak mümkündür. Örneğin, kullanıcı profili başka bir uygulamadan elde edilen ve Active Directory’ye geri yazılmış telefon numarası ile Active Directory’den gelebilir.

Belgeler

İşte dokümantasyon, entegrasyon ve uygulama ile ilgili bir bölüm.

Okta + Atlassian Ortaklığı Genel Bakış Oku

Veri Sayfası:

İş akışları

Bu uygulama konnektörünü, entegre üçüncü taraf uygulamaları ve işlevlerinden oluşan bir kitaplık kullanarak özel iş akışları oluşturmak için kodsuz bir arayüz güdümlü platform olan OKTA iş akışlarınıza ekleyin. Kimlik merkezli iş süreçlerini otomatikleştirmek için etkinlik olaylarını birlikte sıralamak.

Atlassian Bulut Bağlayıcı Eylemleri

Otomatik iş akışları oluşturmak için farklı uygulamalardan çok çeşitli konektörler bağlantılı olabilir.

- Özel API eylemi

- Kullanıcıyı gruptan kaldır

- Bir Grup Oluştur

- Kullanıcı al

- Bir Grubu Oku

- Kullanıcıları arama

- Bir grubu güncelle

- Arama grupları

- Grubu Sil

- Kullanıcıyı güncelle

- Kullanıcı oluştur

- Kullanıcıyı devre dışı bırak

- Gruba kullanıcı ekle