Samsung kullanıcılarına casus mu?

Samsung kullanıcılarına casus mu?

Araştırmanın yazarlarına göre, bu veri hasatından çıkış yok.

Makalenin özeti

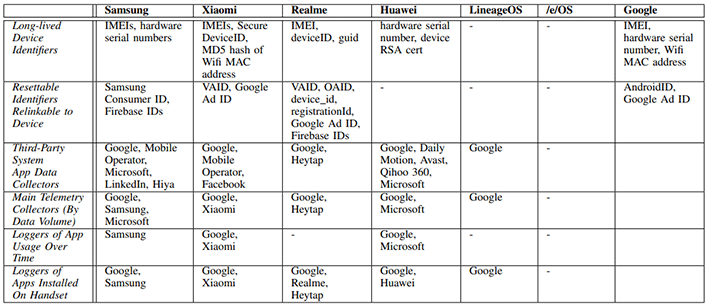

Edinburgh Üniversitesi ve Trinity College Dublin tarafından yürütülen bir çalışma, Samsung, Xiaomi, Huawei ve RealMe’den Android telefonların, Lineageos ve /E /OS çalıştıran telefonların, Google, Microsoft, Linkedin ve Facebook gibi üçüncü taraf varlıklarına önemli miktarlarda kullanıcı verilerini ilettiğini buldu. Telefonlar boşta olsa bile, gigabayt veri toplamaya devam ediyorlar. Samsung ve Xiaomi cihazlarının önemli miktarlarda kullanıcı etkileşimi olay verilerini kaydederken, diğer cihazlar yeniden tabetlenebilir kullanıcı tanımlayıcılarına odaklandı.

Anahtar noktaları:

- Samsung, Xiaomi, Huawei ve RealMe dahil olmak üzere çeşitli üreticilerin Android telefonları, kullanıcı verilerini işletim sistemi geliştiricilerine ve üçüncü taraf varlıklara toplayın ve iletin.

- Cihaz ve kullanıcı tanımlayıcıları, cihaz yapılandırma bilgileri ve kullanıcı olay günlüğü, bu Android telefonlar tarafından toplanan belirli verilerden bazılarıdır.

- Reklam kimlikleri gibi yeniden yerleştirilebilir kullanıcı tanımlayıcıları yine de orijinal cihaza ve kullanıcıya bağlanabilir.

- Google Play Services ve Google Play Store.

- Google ve diğer kuruluşların veri toplama uygulamaları, şeffaflık ve belge eksikliği ile karakterize edilir.

- Araştırmacılar, sadece belirli uygulamalara odaklanmak yerine, işletim sistemindeki gizlilik kaygılarına daha fazla dikkat etme ihtiyacını vurgulamaktadır.

- Android telefonların veri toplama konusundaki endişeleri, akıllı telefon kullanımı ile gizlilik arasındaki değiş tokuşu vurgulamak.

- Bilgisayar korsanları, Samsung cihazlarına önceden yüklenmiş uygulamalarda güvenlik açıkları buldular, bu da kullanıcıları gözetlemelerine ve sistemin kontrolünü ele geçirmelerine izin verdiler.

- Samsung bu güvenlik açıklarını düzeltmek için çalışıyor, ancak olaylar ve kararları hakkında ayrıntılar sınırlı.

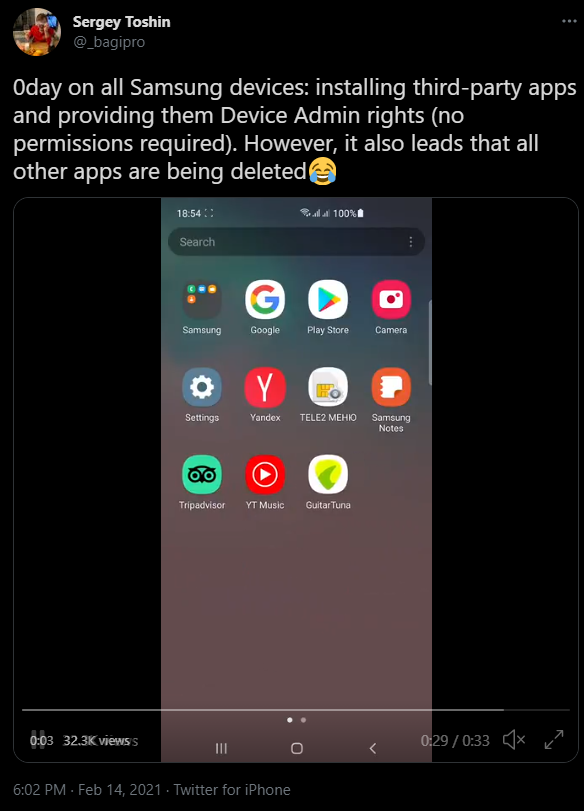

- Güvenlik Araştırmacısı Sergey Toshin, Samsung cihazlarını etkileyen on iki güvenlik açığı keşfetti ve şu anda üç kritik sorun ortaya çıktı.

Sorular ve ayrıntılı cevaplar

S1: Samsung, Xiaomi, Huawei ve RealMe’den Android telefonları hangi veriler yapıyor ve?

A1: Bu telefonlar cihaz ve kullanıcı tanımlayıcıları, cihaz yapılandırma bilgileri ve kullanıcı olay günlüğü verilerini toplar ve iletir. Samsung ve Xiaomi Cihazları önemli miktarda kullanıcı etkileşimi olayı verilerini kaydederken, diğer cihazlar esas olarak yeniden tabetlenebilir kullanıcı tanımlayıcılarına odaklanıyor.

S2: Resetilebilir kullanıcı tanımlayıcıları orijinal cihaza ve kullanıcıya geri bağlanabilir mi??

A2: Evet, araştırmacılar reklam kimlikleri gibi yerleşim kullanıcı tanımlayıcılarının yine de orijinal cihaza ve kullanıcıya bağlanabileceğini buldular.

S3: Hangi varlıklar Android telefonlardan büyük miktarlarda veri toplar?

A3: Google Play Services ve Google Play Store, /E /OS kullananlar dışında tüm Android telefonlardan büyük miktarlarda veri toplayın.

S4: Veri toplama uygulamalarıyla ilgili şeffaflık düzeyi nedir?

A4: Veri toplama uygulamaları, Google’ın toplanan veriler için belgeler sağlamadığı için şeffaflık eksikliği ile karakterize edilir ve yükler, kasıtlı olarak taklit edilen kod tarafından üretilen ikili kodlanmış veriler olarak teslim edilir.

S5: Çalışmaya hangi işletim sistemleri dahil edildi?

A5: Çalışma, Samsung, Xiaomi, Huawei ve RealMe’den Android tabanlı telefonları ve LineageO’ları ve /E /OS’yi çalıştıran cihazları içeriyordu.

S6: Çalışma ile vurgulanan endişeler nelerdir??

A6: Çalışma, işletim sistemindeki gizlilik endişelerine verilen dikkat eksikliğini vurgulamakta ve bu alanda daha fazla farkındalık ve inceleme ihtiyacını vurgulamaktadır.

S7: Veri toplama konusundaki endişelerle hangi değiş tokuş vurgulanıyor?

A7: Android telefonların veri toplama konusundaki endişeleri.

S8: Samsung cihazlarda önceden yüklenmiş uygulamalarda bilgisayar korsanları buldu?

A8: Bilgisayar korsanları, Samsung’un önceden yüklenmiş uygulamalarıyla kurcalanarak kullanıcıları gözetlemelerine ve sistemin tam kontrolünü kazanmalarına izin veren güvenlik açıkları buldular.

S9: Samsung güvenlik açıklarını ele almak için hangi eylemler aldı??

A9: Samsung, güvenlik açıklarını düzeltmek için çalışıyor, ancak olaylar ve kararları hakkında özel ayrıntılar tam olarak açıklanmadı.

S10: Güvenlik araştırmacısı Sergey Toshin, Samsung’un güvenlik açıkları hakkında ne keşfetti??

A10: Sergey Toshin, Samsung cihazlarını etkileyen on iki güvenlik açığı keşfetti ve şu anda üç kritik sorun ortaya çıktı. Bu güvenlik açıkları Samsung kullanıcıları için güvenlik riskleri oluşturmaktadır.

Samsung kullanıcılarına casus mu

Araştırmanın yazarlarına göre, bu veri hasatından çıkış yok.

Çalışma Samsung, Xiaomi ve diğerlerinden Android telefonları uyarıyor

Bir Android telefon kullanan herkesin muhtemelen güvenlik bilincine sahip bir tanıdık vardı, “Telefonunuzun ne kadar veri hasat ettiğini bilmiyor musunuz??”Çoğumuz modern yaşamın kaçınılmaz koşullarından biri olarak omuz silktik: Bir akıllı telefon istiyorsunuz, veri hasatıyla ilgileniyorsunuz. Yine de bazı insanlar bu fedakarlığı yapmaya istekli değil.

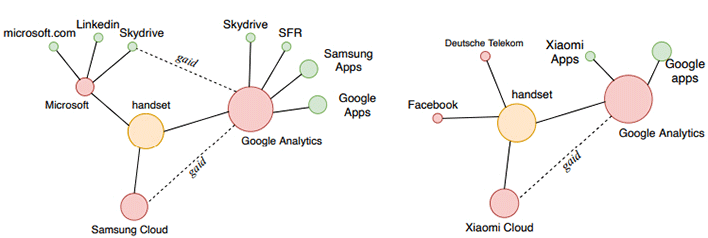

İskoçya’daki Edinburgh Üniversitesi ve İrlanda’daki Trinity College Dublin’den yeni bir işbirlikçi çalışma, Samsung, Xiaomi, Huawei ve RealMe’den Android tabanlı telefonları test etti. Çalışma, “minimal olarak yapılandırılmış ve ahize boşta olsa bile, satıcı-uyumlu Android varyantlarının işletim sistemi geliştiricisine ve ayrıca üçüncü taraflara (Google, Microsoft, LinkedIn, Facebook, vb.) “

Makalenin yazarlarının belirttiği gibi, belirli uygulamaları çevreleyen gizlilik endişeleri hakkında çok şey söylenirken, işletim sisteminin kendisindeki gizlilik endişeleri hakkında nispeten çok az şey yazılmıştır. Test ettikten sonra, yazarlar bu konunun çok daha fazla ilgiye ihtiyaç duyduğuna heveslidir, çünkü cihazların boşta kaldığında bile gigabaytları verdiğini buldukları için.

Kredi: Trinity College Dublin

Daha spesifik olarak, araştırmacılar Samsung, Xiaomi, Huawei ve RealMe Appets’in cihaz ve kullanıcı tanımlayıcıları, cihaz yapılandırma bilgileri ve tartışmasız en lanet olası, kullanıcı etkinlik günlüğü topladığını buldular (bir biçimi “telemetri olarak.”) Yalnızca Samsung ve Xiaomi cihazlarının önemli miktarda kullanıcı etkileşimi olayı verilerini günlüğe kaydettiği bulundu – diğer cihazlar esas olarak yerleşim kullanıcı tanımlayıcılarına odaklandı.

Araştırmacıların, bu yerleşik kullanıcı tanımlayıcılarına (reklam kimlikleri gibi) bağlantılı toplanan verilerin nasıl orijinal cihaza ve kullanıcıya bağlanabileceğini gösterdikleri göz önüne alındığında çok rahatlatıcı değildir. Ayrıca, araştırmacılar veri hasatının arkasındaki en büyük suçlunun aslında Google’ın kendisi olduğunu söylüyor. Makalede, “Google Play Services ve Google Play Store’un /E /OS cihazı hariç tüm telefonlardan büyük miktarda veri topladığını” söylüyorlar, çünkü işletim sistemi Google Play Services kullanmadığından.

Yazarlar, Google’ın herhangi bir belge sağlamadığını ve yüklerin kasıtlı olarak takas edilen kod tarafından üretilen ikili kodlanmış veriler olarak teslim edildiğini yorumlayarak “Bu Veri Toplama’nın Opak Doğası” nı not etmeye devam ediyor. Görünüşe göre, Android Creator’ın bu veri toplama/telemetri için belgeleri yayınlamak için Google ile görüşmelerde bulunuyorlar “ancak bugüne kadar gerçekleşmedi.”

Çalışma oldukça derinlemesine ve teknik jargonla dolu, ancak konuyla teğetsel olarak ilgileniyorsanız hala okumaya değer. PDF belgesini Trinity College Dublin web sitesinde bulabilirsiniz.

Bilgisayar korsanları, önceden yüklenmiş uygulamalarla kurcalanarak Samsung kullanıcılarını gözetlemenin bir yolunu buldu

Bilgisayar korsanları bir sonraki hedefine sahip: Samsung. Samsung’un önceden yüklenmiş uygulamalarına müdahale ederek, bilgisayar korsanları artık kullanıcıları gözetleyebilir.

Bilgisayar korsanları kullanıcıları izleyebilir ve hatta tüm sistemin tam kontrolünü alabilir. Daha endişe verici olan şey. Samsung’un güvenlik araştırmacılarından biri olayı teknoloji devinin böcek ödül programına bildirdi.

Samsung, Güney Koreli bir teknoloji devidir, ancak bu hackerların sistemlerine müdahale etmesini engellemedi. Şirket şimdi mobil akıllı telefonlarını etkilemeye devam eden sonsuz güvenlik açıklarını düzeltmek için çalışıyor.

Üç kritik Samsung sorununda bilgisayar korsanları

Blewing Computer yakın zamanda, 2021 yılının başından beri, aşırı güvenilen şirketin kurucusu Sergey Toshin, şu anda Samsung’un tüm cihazlarını etkileyen on iki güvenlik açıkını keşfettiğini bildirdi.

Bu hataların Samsung kullanıcılarına poz verdiği güvenlik riski nedeniyle, şirket sadece olayla ilgili ışık ayrıntılarını yayınladı. Şu andan itibaren sadece üç sorun ortaya çıktı.

Çevrimiçi medya kuruluşuna göre Toshin, sorunun sağladığı en az tehdit edici riskin, korsanların kurbanı başarıyla kandırmaları durumunda kullanıcıların mesajlarını çalabileceği olduğunu belirtti.

Stealth’lerinin ağırlığı nedeniyle iki konu daha karmaşık ve şiddetlidir.

Hatalardan yararlanmak, Samsung kullanıcılarının hiçbir şey yapmasını gerektirmez, çünkü cihazlara erişmek için keyfi dosyaları okumak ve yazmak için kullanabilirler.

Samsung hala hataların ne zaman düzeltileceğini doğrulamamıştı, çünkü tüm süreç iki aya kadar sürebilir. Şirket, daha fazla soruna neden olmayacağından emin olmak için hala çok sayıda yama testi yapmak zorunda.

Toshin, üç güvenlik tehdidinin hepsini bildirdiğini ve şimdi ellerini ödüllere almayı beklediğini de sözlerine ekledi.

Hacker neredeyse 30.000 dolar topladı

Bir hacker, 2021’in başından beri neredeyse 30.000 dolar aldı çünkü Samsung Cihaz sistemlerinde toplam 14 sayı açıkladı.

Hacker, Samsung akıllı telefonlara önceden yüklenmiş uygulamalarda hataya yardımcı olmak için yaptığı aşırı güvenli bir tarayıcı kullanarak hatalar olduğunu öğrendi.

Samsung’a Şubat ayında kusurlar hakkında bilgi verdi ve hatta bir üçüncü taraf uygulamasının ona herhangi bir Samsung cihazına nasıl yönetici hakları verebileceği hakkında bir video yayınladı. Ancak, büyük bir yan etkisi vardı – Samsung cihazındaki tüm uygulamalar, yüksek ayrıcalıklar almaya çalışırken silindi.

Hata daha sonra Nisan ayında yamalandı, ancak yine de yönetilen sunum uygulaması üzerinde önemli bir etkisi oldu ve şimdi CVE-2021-25356 olarak etiketlendi.

Bir ödül olarak, hacker hataları bildirmek için 7.000 dolar aldı.

Bleeping Computer, Toshin’in Samsung’un Ayarlar uygulamasıyla ilgili başka bir sorun hakkında bilgi vermesine izin verdiği için 5.460 dolar aldığını belirtti. Bilgisayar korsanlarına gerçek bir sistem kullanıcısı olarak keyfi dosyalara erişim sağladı. Etiketi CVE-2021-25393 olarak bilinir.

Son olarak, Şubat ayının hata grubundan, SMS’ye erişebilen ve detayları arayabilen bir telefon kullanıcısı olarak gizlenmiş keyfi dosyalar oluşturmaya izin veren 4.850 dolar daha aldı.

Bu makaleye ait Tech Times’a ait

Frank Sanders tarafından yazılmıştır

Android akıllı telefonunuza ne kadar güveniyorsunuz? Yeni bir çalışma, size casusluğunu öneriyor

Android akıllı telefonunuza verileriniz ve kişisel bilgilerinizle güvenebileceğinizi düşünüyor musunuz?? Bu son çalışma iki kez düşünmenizi sağlayacak.

Akıllı telefonunuza ne kadar güveniyorsunuz?

Birçok insan gibi, muhtemelen cep telefonunuzu her zaman cebinizde taşıyorsunuz. En samimi sır ve fotoğraflarınızı emanet ettiğiniz cihazınıza düşmüş olabilirsiniz.

Son zamanlarda yapılan bir araştırmaya göre, Android akıllı telefonlar güvenilir olmaktan uzak.

Çalışma – İskoçya’daki Edinburgh Üniversitesi’nden ekipler tarafından yürütüldü ve Trinity College Dublin İrlanda’da – büyük markalar tarafından Android destekli akıllı telefonların kullanımı ile ilgili bir dizi gizlilik sorunu ortaya çıkardı.

Trinity College Dublin’deki Profesör Doug Leith, Edinburgh Üniversitesi’nde Dr. Paul Patras ve Haoyu Liu ile birlikte, Samsung, Xiaomi, Huawei, RealMe, Lineageos ve E/OS tarafından geliştirilen Android işletim sisteminin altı varyantının gönderdiği verileri inceledi.

Buldukları şey, “minimal olarak yapılandırılmış ve ahize boşta olsa bile, bu satıcı-uyumlu Android varyantları işletim sistemi geliştiricisine ve ayrıca önceden yüklenmiş sistem uygulamalarına sahip üçüncü taraflara (Google, Microsoft, LinkedIn, Facebook vb.) İletiyor”.

- Xiaomi sansür sırası devam ederken Litvanya Çin akıllı telefonlarını devlet kurumlarından yasaklayabilir

- Çevrimiçi Gizlilik Watchog Dosyaları İnternet çerezleriyle ilgili 400’den fazla şikayet

Telefonunuz hakkınızda ne paylaşıyor?

Toplanan veriler arasında araştırmacılar, akıllı telefonların kalıcı tanımlama sistemlerini, uygulamaların kullanım geçmişini ve telemetri verilerini kaydetti.

E/OS hariç, inceleyen tüm telefon üreticileri bir ahizeye yüklenen tüm uygulamaların bir listesini toplayın, çalışma vurgular.

Bu, kullanılan en son buluşma uygulaması gibi kullanıcı ilgi alanlarını ortaya çıkarabileceğinden potansiyel olarak hassas bilgilerdir.

Araştırmanın yazarlarına göre, bu veri hasatından çıkış yok.

Trinity’deki bilgisayar sistemlerinin başkanı olan Leith, “Bence telefonlarımızın devasa ve devam eden veri toplamasını tamamen kaçırdık.”’Bilgisayar Bilimi ve İstatistik Okulu, dedi.

“Biz’VE, web çerezlerine ve kötü davranmış uygulamalara çok fazla odaklanmıştır “.

İnsanlara telefonlarını bırakan veriler üzerinde gerçek kontrol sağlamak için acilen anlamlı eyleme ihtiyaç vardır.

Profesör Doug Leith

Bilgisayar Sistemleri Başkanı, Trinity College’da Bilgisayar Bilimi ve İstatistik Okulu

Profesör, bu çalışmanın halka, politikacılara ve düzenleyicilere “uyandırma çağrısı” olacağını umuyor.

“İnsanlara telefonlarını terk eden veriler üzerinde gerçek bir kontrol sağlamak için acilen anlamlı eyleme ihtiyaç var.”.

- Microsoft’a göre, devlet destekli siber saldırıların yarısından fazlası Rusya’dan geldi

- Microsoft Yazılım Yanlış Yapılandırması 38 milyon kişinin verilerini ortaya çıkarır

Xiaomi, Samsung ve Huawei Veri Paylaşımı yarışına liderlik etmek için

Araştırmaya göre, Xiaomi ahizesi “bir kullanıcı tarafından görüntülenen tüm uygulama ekranlarının Xiaomi’ye, her bir uygulamanın ne zaman ve ne kadar süre kullanıldığı dahil” ayrıntılarını gönderir.

Çalışma, telefon görüşmelerinin zamanlaması ve süresi maruz kalan verilerin büyük bir parçasıdır.

Huawei ahizesinde’S SwiftKey klavye, Microsoft ile zaman içinde uygulama kullanımının ayrıntılarını paylaşan klavye.

“Etki, insanları izlemek için çerezlerin kullanımına benzer’Web sayfaları arasında hareket ederken etkinlik, “Dr. Paul Patras’a göre, Edinburgh Üniversitesi Bilişim Okulu’nda doçent.

Başka bir düzeyde, Samsung, Xiaomi, RealMe ve Google, “kullanıcı tarafından çözünmez reklam tanımlayıcıları” ile birlikte donanım seri numarası gibi “uzun ömürlü cihaz tanımlayıcıları” toplayın.

Genellikle cihazın alt kısmında veya arkasında, donanım seri numarası, kimlik ve envanter amaçları için kullanılan benzersiz bir sayıdır. Kullanıcıya özgüdür ve çoğunlukla polise bir telefon hırsızlığı bildirirken istenir.

Kullanıcıya gelince’S reklam kimliği, amacı reklamverenlerin anonim olarak kullanıcı reklam etkinliğini izlemesine izin vermektir. BT’cihaz veya çalışma ortamı tarafından atanan ve doğrudan cihazın kendisinde saklanır.

Android sistemlerinin bu verileri depolayabilmesi, “bir kullanıcı bir reklam tanımlayıcıyı sıfırladığında, yeni tanımlayıcı değeri de aynı cihaza geri döndürülebilir ve kullanıcı tarafından sağlanabilir reklam tanımlayıcılarının kullanımını baltalayabilir” diyor.

- Telefonunuzdaki yazım hatalarını düzeltmede daha güvenli ve daha iyi, bu İsviçre Başlangıç Google’ı alabilir mi??

- Big Tech için Covid-19 Boost’un ortasında Apple, Microsoft ve Google için Kâr Kârları

Bunlar ‘Kaput Altında’ Uygulamaları Nasıl Sonlandırılır?

Çalışmaya göre, bu büyük ölçekli veri toplama için avlanmaktan kaçınmanın tek bir yolu var – Fransız Gael Duval tarafından oluşturulan ve türetilen E/OS varyantı Lineaos.

Bu Android varyantı, kişisel verileri iletmeden Google Hizmetlerinin kullanılmasına izin veren bir modüle dayanmaktadır. Google ve tüm üçüncü taraf uygulamalar veya hizmetler için kişisel bilgilere erişim engellenir.

Araştırmacılar, bu istisna dışında, akıllı telefonların ve hizmetlerinin faydalarından yararlanmak için kişisel veriler sağlamanın gerekli hale geldiği sonucuna varıyorlar.

“Bize ragmen’AB Üye Devletleri, Kanada ve Güney Kore dahil olmak üzere son yıllarda birçok ülkede kabul edilen kişisel bilgiler için koruma yasaları görüldü, kullanıcı veri toplama uygulamaları yaygın olarak devam ediyor, “dedi Patras.

“Daha endişe verici bir şekilde, bu tür uygulamalar gerçekleşir ‘kaputun altında’ kullanıcıların bilgisi olmayan ve bu işlevselliği devre dışı bırakmak için erişilebilir bir araç olmadan akıllı telefonlarda. Gizlilik bilincine sahip Android varyantları çekişiyor ve bulgularımız piyasa lideri satıcıları davayı takip etmeye teşvik etmeli “.

Bu makaleyi paylaş

Bunları da beğenebilirsin

Şimdi Sırada Oynuyor

Samsung telefonlarda olası casus yazılım

[Editör’S Not: Orada’Bu konuda devam eden bir ileri geri “casus yazılım” Şu anda. Biz’T şahsen herhangi bir telefona baktı ve daha temiz yazılımın eve gönderdiği şeyin ne olduğu konusunda kod çözülmüş Wireshark kapakları eksik görünüyor – zararsız olabilir. Biz’Orijinal metnimizi aşağıda bırakarak, ancak daha fazla kanıt ortaya çıkana kadar bunu bir tuz tanesi ile almak isteyebilirsiniz. Veya yorumlarda hepimizi güncel tutun. Ama hızlı sonuçlara atlamaktan çekin.]

Bir Android akıllı telefon istiyorsanız Samsung, donanım için en üst düzey seçeneklere sahip olabilir, ancak bu’T, bazen yükledikleri yazılım hakkında bazı şüpheli kararlar vermelerini engelledi. Genellikle bu telefonlar gelir “varsayılan” Yapabilecek uygulamalar’olağan yollarla kaldırılmalıdır veya’Samsung telefonlarındaki önceden yüklenmiş yazılımla ilgili en son keşif bile devre dışı bırakılmalıdır.

Söz konusu bu yazılım bir “depolama temizleyici” içinde “Cihaz bakımı” Dosya optimizasyonu ve silme işlemi yapması gereken telefonun bölümü. Bu özel uygulama, Qihoo 360 adlı bir Çinli şirket tarafından yapılır ve’t ADB kullanmadan veya köküne sahip olmadan telefondan kaldırılmalıdır. Şirket, virüs taraması ile ilgili olağanüstü kötü uygulamalarla bilinir ve yazılım, telefondaki dosyalar hakkındaki tüm bilgileri Çin’deki sunuculara göndermekle suçlanır ve bu da yaptığı tüm verileri Çin hükümetine çevirebilir. Tüm bunlar, yazıda tartışılan paket yakalama ve osint kullanılarak keşfedildi.

Bu vahiyler son zamanlarda orijinal iddiaları yapan [Kchaxcer] ‘den Reddit’te geldi. Bu noktada da oldukça meşru görünüyor ve [GeorgePb] adlı başka bir kullanıcı, orijinal gönderideki yorumlarda geçici bir çözüm/geçici çözüm sağlayabildi. BT’Muhtemelen olmaması gereken ilginç bir sorun’T Çeşitli iPhone’larla rekabet eden bir amiral gemisi telefonu olsun, herhangi bir telefonda var, ancak yapabildiğimiz zaman hepimizin günlük kullanım cihazlarımızla sahip olması gereken bazı güvenlik endişelerini vurguluyor’T Sözde sahip olduğumuz donanımdaki yazılımı kontrol edin. Açık kaynaklı telefonlarla ilgileniyorsanız bazı alternatifler var.

Bahşiş için [Kickaxe] sayesinde!

Güvenlik Hacks’de Yayınlanan Uygulama, Çin, OSINT, Paket Yakalama, Telefon, Önceden Yük, Güvenlik, Sunucu, Akıllı Telefon, Virüs

Bilgisayar korsanları, Samsung’da önceden yüklenmiş uygulamalardaki hataları kullanıcılara casusluktan kullanabilir

Samsung, casusluk için kullanılabilecek mobil cihazlarını etkileyen birden fazla güvenlik açığının yaması üzerinde çalışıyor veya sistemin tam kontrolünü ele geçiriyor.

Hatalar, şirket aracılığıyla bir güvenlik araştırmacısı tarafından keşfedilen ve bildirilen daha büyük bir setin parçasıdır’S Hata Bounty Programı.

Samsung cihazlarında ciddi sorunlar

Yılın başından beri, mobil uygulama güvenliği konusunda uzmanlaşmış aşırı güvenilen şirketin kurucusu Sergey Toshin, Samsung cihazlarını etkileyen bir düzineden fazla güvenlik açığı buldu.

Üçü için, kullanıcılara poz verdikleri yüksek risk nedeniyle şu anda ayrıntılar hafiftir. Özelliklere girmeden Toshin, BleepingComputer’a bu sorunların en az şiddetinin saldırganların kurbanı kandırmaları halinde SMS mesajlarını çalmasına yardımcı olabileceğini söyledi.

Diğer ikisi de daha ciddidir, çünkü onlar daha gizlidir. Onlardan yararlanmak Samsung cihaz kullanıcısından hiçbir işlem gerektirmez. Bir saldırgan, yüksek izinlerle keyfi dosyaları okumak ve/veya yazmak için kullanabilir.

Düzeltmelerin ne zaman kullanıcılara itileceği belirsizdir, çünkü işlem, diğer sorunlara neden olmadığından emin olmak için yamanın çeşitli testleri nedeniyle genellikle yaklaşık iki ay sürer

Toshin üç güvenlik açıklığını da sorumlu bir şekilde bildirdi ve şu anda ödülleri almayı bekliyor.

Sorumlu bir şekilde açıklanan 17 sorun

Sadece Samsung’dan, hacker 14 sayıyı açıkladığı için yılın başından beri 30.000 dolara yakın topladı. Diğer üç güvenlik açığı şu anda yamalı olmayı bekliyor

Toshin, bugün bir blog yazısında teknik detaylar ve kavram kanıtı sömürü talimatları sunan bu halihazırda yamalı hataların yedisi için.

Hacker, Samsung cihazlarda önceden yüklenmiş uygulamalardaki hataları, göreve özel olarak yarattığı aşırı güvenli tarayıcı kullanarak keşfetti.

Şubat ayında kusurları bildirdi ve aynı zamanda bir üçüncü taraf uygulamasının cihaz yönetici haklarını nasıl elde ettiğini gösteren bir video yayınladı. O zamanlar sıfır gün olan istismar istenmeyen bir yan etkiye sahipti, ancak yüksek ayrıcalıklar elde etme sürecinde, Android telefondaki diğer tüm uygulamalar silindi.

Hata Nisan ayında yamalı. Yönetilen sunum uygulamasını etkiledi ve şimdi CVE-2021-25356 olarak izlendi. Bilgisayar korsanı bildirmek için 7.000 dolar aldı.

Toshin, bir sistem kullanıcısının ayrıcalıkları ile keyfi dosyalara okuma/yazma erişiminin kazanılmasına izin veren Ayarlar uygulamasında Samsung ile bir sorun (CVE-2021-25393) hakkında ayrıntıları paylaşmak için başka bir ağır ödül (5.460 $) aldı.

Bu Şubat ayının en iyi üçüncü en iyi ödenmiş (4.850 $) güvenlik açığı, arama detaylarına ve SMS/MMS mesajlarına erişimi olan bir telefon kullanıcısı olarak keyfi dosyalar yazmasına izin verdi.

Samsung Mayıs ayında bu kusurların çoğunu yamaladı. Ancak Toshin, BleepingComputer’a Samsung’un şirket aracılığıyla açıkladığı yedi hata setini de yamaladığını söyledi’S Hata Bounty Programı.

Bu, kullanıcı kişilerine okuma/yazma erişim, SD karta erişim ve telefon numarası, adres ve e -posta gibi kişisel bilgileri sızdırmak gibi riskler taşıdı.

Potansiyel güvenlik risklerinden kaçınmak için kullanıcıların üreticiden en son ürün yazılımı güncellemelerini uygulamaları tavsiye edilir.

Toshin, kariyerinde 550’den fazla güvenlik açığı bildirdi ve Hackerone platformu ve çeşitli Bug Bounty programları aracılığıyla 1 milyon doların üzerinde böcek ödülünü kazandı.