UAC kötü amaçlı yazılımlara karşı koruma sağlar mı

UAC sizi kötü amaçlı yazılım saldırılarıyla sürücüye karşı koruyor mu??

UAC veya Kullanıcı Hesabı Kontrolü, kullanıcıları yazılım yüklemesi de dahil olmak üzere belirli eylemleri onaylamaya teşvik eden bir Windows Güvenlik özelliğidir. UAC geçmişte eleştirilmiş olsa da, daha fazla kötü amaçlı yazılım, enfekte PC’lerde varlıklarını gizlemek için bu aracı devre dışı bıraktığı için açık tutmak önemlidir.

1. UAC nedir ve neden önemlidir?

UAC, kullanıcıları yazılım yüklemesi gibi belirli eylemleri onaylamaya teşvik eden bir Windows Güvenlik özelliğidir. Bu önemlidir çünkü bilgisayarınızı bilgisayar korsanlarına ve kötü amaçlı yazılımlara karşı savunmaya yardımcı olur.

2. UAC geçmişte evrensel olarak nefret ediyordu?

Evet, UAC, Vista’da tanıtıldığında evrensel olarak nefret edildi. Hem kullanılabilirlik açısından hem de güvenlik açısından, kullanıcılar tarafından iyi karşılanmadı.

3. Microsoft neden Windows 7’de UAC’yi küçümsedi??

Microsoft, kullanıcıların sık sık yapılan istemlerden rahatsız olduklarını geri bildirim aldıktan sonra Windows 7’de UAC’yi küçümsedi. Kullanılabilirlik ve güvenlik arasında bir denge kurmayı amaçladılar.

4. Saldırganlar UAC’yi nasıl devre dışı bırakır?

Saldırganlar, “ayrıcalık yüksekliği” güvenlik açıklarından yararlanarak veya kullanıcıları UAC istemlerinde “Tamam” ı tıklamaya kandırarak UAC’yi devre dışı bırakabilir. Bu çeşitli yollarla gerçekleştirilebilir.

5. Hangi kötü amaçlı yazılım varyantları UAC’yi kapatabilir?

Sality Virus ailesi, Aureon Rootkits, Bancos Bankacılık Truva atı ve sahte antivirüs yazılımı gibi en yaygın kötü amaçlı yazılım tehditlerinden bazıları UAC’yi devre dışı bırakabilecek varyantlara sahiptir.

6. Kötü amaçlı yazılım nedeniyle UAC’nin kapatılmasının yaygınlığı nedir??

Microsoft’ta kötü amaçlı yazılım algılamalarını bildiren neredeyse dört bir PCS, kötü amaçlı yazılım maskaralıkları veya kullanıcı eylemi nedeniyle UAC kapattı.

7. Teknik tarafta UAC problemsiz mi?

Hayır, UAC teknik sorunlardan payını aldı. Windows 7’nin yayınlanmasından önce, bilgisayar korsanlarının önceden hazırlanmış Microsoft kodunu kullanarak tam erişim hakları kazanmasına izin veren bir hata keşfedildi. Microsoft daha sonra bu sorunu ele aldı.

8. Kullanıcılar Windows Vista ve Windows 7’de UAC’yi açabilir veya kapatabilir mi??

Evet, kullanıcılar hem Windows Vista hem de Windows 7’de UAC’yi açabilir veya kapatabilir. Bunu yapmak için talimatlar sağlanan bağlantıda bulunabilir.

9. Kullanıcılar neden UAC’yi açık tutmalı??

Kullanıcılar, kötü amaçlı yazılımlara karşı ekstra bir koruma katmanı ve sistemde yetkisiz değişiklikler eklediği için UAC’yi açık tutmalıdır.

10. UAC, her türlü kötü amaçlı yazılım saldırısına karşı kusursuz bir çözüm mü?

UAC ek bir güvenlik katmanı sağlarken, her türlü kötü amaçlı yazılım saldırısına karşı kusursuz bir çözüm değildir. UAC ile birlikte antivirüs yazılımı ve güvenli tarama alışkanlıkları gibi diğer güvenlik önlemlerini kullanmak önemlidir.

Genel olarak, UAC, Windows’ta kötü niyetli yazılım saldırılarına karşı korunmak için açılması gereken önemli bir güvenlik özelliğidir. Kullanıcıların genel güvenliklerini artırmak için uyanık kalmaları ve güvenli bilgi işlem alışkanlıkları uygulaması çok önemlidir.

UAC sizi kötü amaçlı yazılım saldırılarıyla sürücüye karşı koruyor mu?

İzin vermek’Örnek olarak Erebus fidye yazılımına bakın:

Kötü Yazılım Windows ‘UAC’ı kapatıyor, Microsoft’u uyarıyor

Microsoft, bu hafta kullanıcıları, daha fazla kötü amaçlı yazılımın aracı devre dışı bıraktığını söylese bile, kritik bir Windows güvenlik özelliğinin açık tutmaya çağırdı.

Kullanıcı Hesabı Kontrolü (UAC), Vista’da piyasaya sürülen ve Windows 7’de gözden geçirilen özelliktir, bu da kullanıcıları yazılım yüklemesi de dahil olmak üzere belirli eylemleri onaylamaya teşvik eden.

Bir Gartner güvenlik analisti, iki yıldan fazla bir süre önce, UAC’nin Vista’da “evrensel olarak nefret edildiğini” söyledi.

“Kullanılabilirlik açısından, kimse mutlu değildi. Güvenlik açısından, kimse de mutlu değildi, çünkü insanların ‘tıklama yorgunluğu’ aldığını biliyorduk.

Microsoft şikayetleri kalbe aldı ve verileri, kullanıcıların bilgisayardaki bir oturumda bu tür ikiden fazla istemle karşılaştıklarında tahriş olduklarını gösterdikten sonra Windows 7’de UAC’yi küçümsedi.

Bu hafta, Microsoft’un Kötü Yazılım Koruma Merkezi (MMPC), kötü amaçlı yazılımın enfekte PC’lerde varlığını gizlemenin bir yolu olarak UAC’yi giderek daha fazla kapattığını söyledi.

UAC’yi devre dışı bırakmak için saldırı kodu, bilgisayar korsanının idari haklar kazanmasına izin veren bir hatadan yararlanmalıdır – Microsoft bu kusurları “ayrıcalık yükseklik” güvenlik açıklarını çağırır veya kullanıcıyı bir UAC istemi için “Tamam” ı tıklamaya kandırmalıdır.

Görünüşe göre, ikisi de zor değil.

Sality virüsü ailesi, Aureon Rootkits, Bancos Banking Truva atı ve sahte antivirüs yazılımı dahil olmak üzere dolaşımdaki en yaygın tehditlerden bazıları, grubun bloguna bir yazıda MMPC ekibinden Joe Faulhaber, UAC’yi kapatabiliyor.

Microsoft tarafından “Rorpian” olarak adlandırılan bir solucan, özellikle anti-UAC taktiği ile aşıktır: Rorpian’ı içeren vakaların% 90’ından fazlasında MMPC, solucanı dört yıllık bir pencere kırılganlığından yararlanarak devre dışı bırakarak gözlemledi.

Microsoft’a kötü amaçlı yazılım algılamalarını bildiren neredeyse dört bir PCS, kötü amaçlı yazılım antikalarından dolayı veya kullanıcı kapalı nedeniyle UAC kapattı.

UAC, teknik tarafta da sorunsuz olmamıştır. Windows 7’nin ilk çıkışından aylar önce, bir çift araştırmacı, Hacker’ların ön plana çıkmış Microsoft kodunda Piggyback’i Windows 7’yi kötü amaçlı yazılım tam erişim hakları vermek için kandırmak için kullanabileceği bir hata ortaya çıkardı.

Microsoft başlangıçta raporlarını reddetmesine rağmen, daha sonra UAC’yi değiştirdi.

Faulhaber, Vista’da UAC’yi açma veya kapatma talimatlarına bir bağlantı sağladı. Windows 7’de de kullanılabilirler, ancak son adım, UAC’yi kapatmak için kaydırıcıyı “asla bilgilendirmeye” çekmektir.

Gregg Keizer Microsoft, Güvenlik Sorunları, Apple, Web Tarayıcıları ve Genel Teknoloji Son Dakika Haberleri Bilgisayar Dünyası. Gregg’i Twitter’da @Gkeizer, Google+ ‘dan takip edin veya Gregg’in RSS Feed’e abone olun . E-posta adresi [email protected].

- Güvenlik

- Kötü amaçlı yazılım

- pencereler

- Microsoft

- Küçük ve orta ölçekli iş

Telif Hakkı © 2011 IDG Communications, Inc.

UAC sizi “Drive by” kötü amaçlı yazılım saldırılarına karşı koruyor mu??

Topluluğumuzda yeni bir hesaba kaydolun. Bu kolay!

Kayıt olmak

Zaten hesabınız var mı? Oturum açın.

Daha fazla paylaşma seçeneği.

Son zamanlarda 0 üye göz atıyor

- Bu sayfayı görüntüleyen kayıtlı kullanıcı yok.

Aktivite

Kişisel

- Geri

- Kişisel

- Windows için Malwarebytes

- Mac için Malwarebytes

- Malwarebytes Gizlilik VPN

- Malwarebytes tarayıcı koruması

- Malwarebtyes AdwCleaner

- Chromebook için Malwarebytes

- Android için Malwarebytes

- İOS için Malwarebytes

İşletme

- Geri

- İşletme

- Uç nokta koruması

- Sunucular için uç nokta koruması

- Son nokta koruması ve yanıtı

- Sunucular için uç nokta algılama ve yanıtı

- Olay Yanıtı

- Uç nokta güvenliği

İş modülleri

- Geri

- İş modülleri

- DNS Filtreleme

- Güvenlik Açığı ve Yama Yönetimi

- Crowdstrik® için iyileştirme

Ortaklar

Öğrenmek

Buradan başlayın

Kötü amaçlı yazılım/saldırı türü

Bilgisayarıma nasıl giriyor?

Dolandırıcılık ve homurdanma

Destek

- Geri

- Kişisel destek

- İş desteği

- Güvenlik Açığı Açıklama

- Yeni oluşturmak.

Önemli bilgi

Bu site çerez kullanıyor – bu web sitesini daha iyi hale getirmeye yardımcı olmak için cihazınıza çerezler yerleştirdik. Çerez ayarlarınızı ayarlayabilirsiniz, aksi takdirde devam etmeniz iyi olduğunuzu varsayacağız.

Yeni kötü amaçlı yazılım kullanıcı hesap kontrolünden (UAC) sömürülür

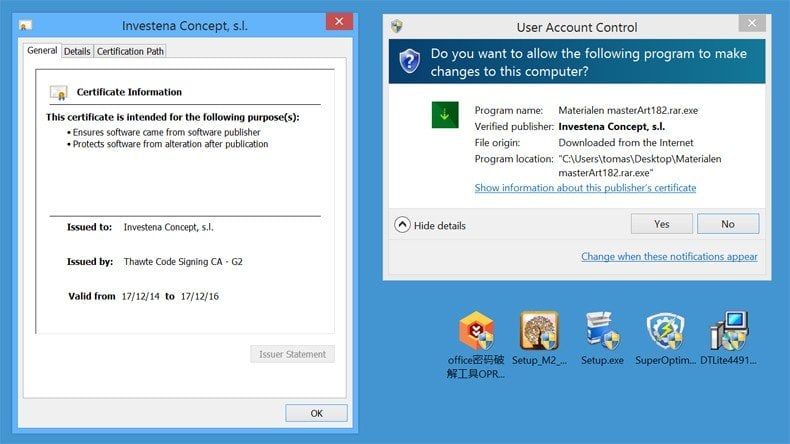

Microsoft’a göre, tüm Modern Windows OS sürümü içinde yerleşik Kullanıcı Hesap Kontrolü (UAC) Güvenlik özelliği, bilgisayarınızı hem bilgisayar korsanlarına hem de kötü amaçlı yazılımlara karşı savunmaya yardımcı olmak için tasarlanmıştır. Bir program PC’de bir değişiklik yapmaya çalıştığında, UAC kullanıcıyı bilgilendirir ve izin ister. Bu gerçekleştiğinde, kullanıcılar değişikliklere izin verebilir, değişiklikleri reddedebilir veya değişikliği yapmaya çalışan program hakkında ek ayrıntılar görüntüleyen bir düğmeyi tıklatabilir ve programın hangi belirli değişiklikleri yapmaya çalıştığı. Maalesef, birçok insan sadece seçer ‘Evet’ Tıklamadan ‘Detayları göster’ Önce düğme ve Soumonuac olarak bilinen yeni bir kavram kanıtı kötü amaçlı yazılım kurbanları aldatıyor. Çoğu durumda, UAC çok iyi çalışıyor. Kullanıcının rızası olmadan PC’de önemli değişiklikler yapmasına izin vermeyerek, potansiyel kötü amaçlı yazılım tehditlerini genellikle durdurur. Tabii ki, diğer PC güvenlik hususlarının çoğu gibi, UAC’yi etkili bir şekilde kullanmak, kullanıcının ayrıcalık yükseltme istemi yoluyla ne zaman değişikliklere izin vereceğini ve bu değişiklikleri ne zaman reddeteceğini bilmesi gerektiği anlamına gelir (i.e. Bilinmeyen bir program UAC istemi aracılığıyla değişiklik yapmaya çalıştığında).

SACHOONUAC, Cylance Spear Ekibi tarafından geliştirildi ve grup UAC aracılığıyla ayrıcalık artışı sırasında programları yıkmanın potansiyel yollarını araştırıyor. Bu kötü amaçlı yazılımların nasıl çalıştığını anlamak için, UAC’nin Microsoft tarafından amaçlandığı gibi nasıl çalıştığını anlamaya yardımcı olur:

1. Bir kullanıcı, Windows Gezgini’nden yönetim ayrıcalıklarını kullanarak bir program başlatmasını ister.

2. Explorer yönetici ayrıcalıkları olmadan çalıştığından, Appinfo hizmetinin programı yönetici olarak başlatmasını istiyor.

3. AppInfo, rızayı başlatarak kullanıcının güvenli bir arayüz kullanarak programı onaylamasını isteyen

4. Kullanıcıdan seçmesi istenir ‘Evet’ veya ‘HAYIR’

5. Evet ise, onay Appinfo’ya programı yönetici ayrıcalıklarıyla başlatmasını söyler. Hayır ise, erişim reddedilir ve program yürütülmez.

PC’ye SACHOONUAC kötü amaçlı yazılım yüklendikten sonra, Windows Gezgini’ndeki Shameonuac kabuğu Appinfo’dan meşru bir program başlatmasını istediği için değişim farklılaşır. Fark, bu talebin aynı zamanda bir dizi hain görevi yerine getirebilecek keyfi komutlar içermesidir. Potansiyel bir kurbanın farkı anlatabilmesinin tek yolu, ‘Detayları göster” UAC istemi göründüğünde düğme. Yani, elbette, kullanıcı SACHOONUAC tarafından yapılan meşru bir program talebine eklenen haydut komutları gerçekten anlıyorsa.

Microsoft’a göre, AppInfo hizmeti, yönetici ayrıcalıklarıyla uygulamaların çalıştırılmasını kolaylaştırmak için tasarlanmıştır. Başka bir deyişle, bir programın çalışması için idari ayrıcalıklara ihtiyaç duyduğunda, Appinfo, kullanıcılara programın değişiklik yapmasını isteyip istemediklerini soran UAC istemini tetikler. Cylance, UAC’yi CMD’yi hedeflemek için tasarladı.exe (Windows komut istemi) ve regedit.EXE (Windows Kayıt Defteri Editörü), ancak Cylance için bir araştırmacı olan Derek Soeder “Daha fazla hedef kesinlikle mümkündür.”

Windows komut istemini kullanma söz konusu olduğunda, ShameOnuac kullanıcının hala beklenen yönetici komut istemini bir kez almasını sağlar ‘Evet” UAC istemine tıklandı. Fark şu ki, kötü amaçlı yazılımın ilk olarak kendi komutunu çalıştırmasına izin verilmesi… Yönetici ayrıcalıkları ile.

SACHOONUAC, Regedit’i sömürmek söz konusu olduğunda biraz farklı çalışıyor.exe. Bu durumda, kötü amaçlı yazılım kuvvetleri regedit.ayrı bir kurmak için exe .Appinfo’yu aramadan önce reg dosyası. Bu, ikinci bir [gizli] yükseklik isteği ile sonuçlanır. Soeder’e göre, bu ek talep Appinfo’nun ayrı bir şekilde rızanın ayrı bir örneğini çalıştırmasına neden oluyor.exe işlemi. Ancak bu örnek sistem olarak çalışır; Başka bir deyişle, idari ayrıcalıklarla. Bu, kullanıcıyı istemeden önce Shameonuac kütüphanesinin çalışmasını sağlar. Kötü amaçlı yazılım kütüphanesi daha sonra ‘haydut’ onay.exe örneği – rıza istemini bastırarak. Kullanıcı hala kayıt defteri düzenleyicisi penceresini görse de, shameonuac zaten sistem ayrıcalıklarıyla komutlar yürüttü. Bu, kötü amaçlı yazılımın, kullanıcının gerçekten tıklamasına gerek kalmadan hasarını zaten yapmış olduğu anlamına gelir ‘Evet’ UAC isteminde (çünkü bu zamana kadar kötü amaçlı yazılım, yönetici ayrıcalıklarıyla kötü amaçlı kod yürütmüştür).

Bu kötü amaçlı yazılım yinelemesini bu kadar tehlikeli kılan şey, bu istismar için kurban olma tehdidini azaltmanın bir yolu olmamasıdır çünkü SACHOONUAC’bir güvenlik açığı,’S A özellik. Bu nedenle,’Yakın gelecekte bir yamanın herhangi bir zamanda kullanıma sunulması olası değildir; Microsoft, UAC’yi idari düzeyde uygulama şeklini tamamen yeniden keşfetmedikçe.

Bu tehdit de ilgilidir, çünkü kullanıcıların kötü amaçlı yazılımları sadece tehlikeli bir şekilde yükseltebileceğini göstermektedir “oyun bitti”, Soeder’e göre. Her durumda, bir kullanıcıyı tehdide karşı uyaracak bilgiler, yalnızca kullanıcılar kontrol etme alışkanlığına girecekse, mevcuttur ‘Detayları göster’ Herhangi bir UAC Yükseklik İsteği için Kutu. SACHOONUAC, bir kavram kanıtı olmasına rağmen,’Vahşi doğada görüldü, Cylance’tan güvenlik araştırmacılarının bulguları hakkında ayrıntılı bir rapor yayınladığı gerçeği, Shameonuac’ın yakın gelecekte tehlikeli bir kötü amaçlı yazılım kampanyasına uygulanabileceği anlamına geliyor. Kendinizi Shameonuac’tan veya UAC hizmetinden yararlanan diğer herhangi bir kötü amaçlı yazılım tehdidinden korumanın tek yolu, görünen herhangi bir ayrıcalık artış talebinin ayrıntılarına iyi bakmaktır. Herhangi bir komut varsa’T’ye tanıdık geliyor veya istemi, gittiğiniz meşru bir program yürütmek için izin istiyorsa’T açıkça açıldı, bu güvenlik açığının gözlerinizin hemen önünde sömürülme şansı yüksektir. İsteği azalttığı için şüpheli görünen herhangi bir UAC ayrıcalığının artış isteğini her zaman reddetmek, bu doğal Windows güvenlik açığı sonucunda bilgisayarınızı henüz bilinmeyen sömürüden koruyan şey olabilir.

Yazar hakkında:

Karolis Liucveikis – Deneyimli Yazılım Mühendisi, Kötü amaçlı uygulamaların davranışsal analizi konusunda tutkulu.

Pcrisk’in “Kaldırma Kılavuzları” bölümünün yazarı ve genel operatörü. Siber güvenlik dünyasındaki en son tehditleri ve küresel trendleri keşfetmek için Tomas ile birlikte çalışan ortak araştırmacı. Karolis bu dalda beş yıldan fazla çalışma deneyimine sahiptir. KTU Üniversitesi’ne devam etti ve 2017 yılında yazılım geliştirme derecesi ile mezun oldu. Çeşitli kötü niyetli uygulamaların teknik yönleri ve davranışları konusunda son derece tutkulu. Karolis liucveikis ile iletişime geçin.

Pcrisk Güvenlik Portalı bir şirket RCS LT tarafından getirildi. Güvenlik Araştırmacılarının Kuvvetleri Kuvvetleri Bilgisayar Kullanıcılarının En Son Çevrimiçi Güvenlik Tehditleri Hakkında Eğitilmesine Yardımcı Oluyor. RCS LT Şirketi hakkında daha fazla bilgi.

Kötü amaçlı yazılım kaldırma kılavuzlarımız ücretsizdir. Ancak, bizi desteklemek istiyorsanız bize bir bağış gönderebilirsiniz.

Pcrrisk hakkında

Pcrrisk, internet kullanıcılarını en son dijital tehditleri bilgilendiren bir siber güvenlik portalıdır. İçeriğimiz tarafından sağlanır güvenlik uzmanları ve profesyonel kötü amaçlı yazılım araştırmacıları. Hakkımızda Daha Fazla Oku.

Yeni kaldırma kılavuzları

- Allhypefeed.com reklamlar

- Elitemaximus Adware (Mac)

- Sualtı.com yeniden yönlendir

- ViewPointTools Adware (Mac)

- Notlarım Uzatma Tarayıcısı Hijacker

- Trunapol.XYZ Reklamlar

Kötü amaçlı yazılım etkinliği

Bugün küresel kötü amaçlı yazılım etkinliği seviyesi:

Son 24 saat içinde tespit edilen enfeksiyonların artan saldırı oranı.

Virüs ve kötü amaçlı yazılımların kaldırılması

Bu sayfa, kötü amaçlı yazılım veya virüs ile enfeksiyonlardan nasıl kaçınılacağı hakkında bilgi sağlar ve sisteminiz ortak casus yazılım ve kötü amaçlı yazılım saldırılarından muzdaripse yararlıdır.

En iyi kaldırma kılavuzları

- Bay Beast hediye pop-up aldatmaca

- Professional Hacker, işletim sistemi e -posta aldatmacanızı hacklemeyi başardı

- Geek ekibi e -posta aldatmaca

- Web sitenizi hackledik e -posta aldatmaca

- İşletim sistemi e -posta aldatmaca erişimi olan hacker

- * Bilgisayarınıza zarar verecek. Onu çöpe taşımalısın. Pop-up (Mac)

Fidye Yazılımında Spotlight: Fidye Yazılımı Nasıl Çalışır Bölüm 1

Gizli V Sıkıltılmamış Kaynak Kodu

Bu yöntem, otomatik gizleme yazılımının kullanılmasıyla daha da kolaylaştırılır. Bu yazılım, dosya verilerini çeşitli şekillerde otomatik olarak değiştirir, böylece’orijinaline çok benziyor. Ancak, dosya yine de mükemmel bir şekilde yürütülebilir.

Hızlı tanım: Gizleme, fidye yazılımının dosya verilerini çeşitli şekillerde değiştirdiği bir süreçtir, böylece’orijinal kaynak kodu gibi görünmek. Bu, dosyanın yürütülmesine izin verirken dosyanın gerçek amacını gizler.

Gizli dosya sisteminizde çalışmaya başladıktan sonra, fidye yazılımı kendisini belleğe açacaktır.

Gapçılar birçok katmanda birden çok kez uygulanabildiğinden, kullanılan konfigürasyonlara bağlı olarak ambalajın kaldırılmasını tekrar tekrar olabilir. Bu ambalajın çalışmasının bir yolu, yeni oluşturulan bir sürece dönüştürülen kod enjeksiyonudur.

UAC Bypass

Kullanıcı Hesabı Kontrolü (UAC), Microsoft’un orijinal olarak Windows Vista ile tanıttığı bir güvenlik önlemidir. Dayalı ‘en az ayrıcalık ilkesi,’ Windows varsayılan olarak, bilgisayarınızdaki tüm uygulamaları standart kullanıcı ayrıcalıklarına sınırlar. Bir uygulama daha yüksek ayrıcalıklar talep ediyorsa, bilgisayarınızda görünen aşağıdaki pop-up’ı görecek ve devam etmek için yönetici haklarına sahip bir kullanıcının onaylanmasını gerektireceksiniz.

UAC Pop-up Bildirimi

Bu, fidye yazılımının bu özel senaryoda nasıl çalıştığının korkutucu kısmı: UAC Bypass ile fidye yazılımı bu açılır pencerenin görünmesini engelleyebilir. UAC Bypass fidye yazılımı, sisteminizde değişiklik yapmasına ve fark etmeden diğer programlarla etkileşime girmesine izin veren daha yüksek ayrıcalıklarda çalışır.

Ama bunu tam olarak nasıl yapıyor?

İzin vermek’Örnek olarak Erebus fidye yazılımına bakın:

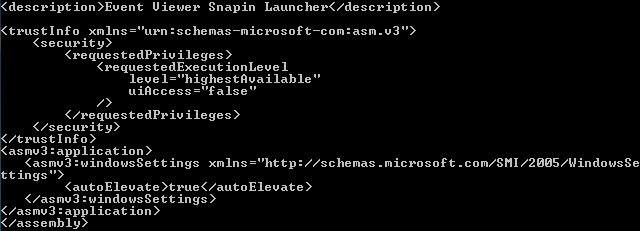

Matt Nelsen tarafından derinlemesine araştırıldığı gibi, Erebus kendisini UAC ile aynı klasörde rastgele adlandırılmış bir dosyaya kopyalar. Ardından, Windows Kayıt Defterini değiştirir .MSC Dosya Uzantısı. Bu temel olarak, erebus yürütülen dosyayı rastgele adını başlatacağı anlamına gelir (.exe) UAC İzin Popup’ını istemek yerine.

Erebus, bilgisayarınızı Bilgisayarınızdaki en yüksek izin seviyesinde Erebus dosyasını açmaya yönlendirir. Bu, her şeyin sizi uyarmadan veya başvuru lansmanını onaylamanızı istemeden arka planda gerçekleştiği anlamına gelir.

Etkinlik Görüntüleyicisi aynı yükseltilmiş modda (yönetici seviyesi) çalışırken, başlatılan EREBUS yürütülebilir dosyası (.exe) aynı ayrıcalıklarla da başlayacak. Bu, kullanıcı hesabı kontrolünü tamamen atlamasını sağlar.

Hızlı tanım: Kullanıcı Hesabı Kontrolü (UAC) Bypass, kötü amaçlı yazılımların onayınız olmadan kendi ayrıcalıklarını yönetici seviyesine yükseltebileceği ve tüm dosyalarınızı şifreleme gibi sisteminizde değişiklik yapmasına izin verebileceği bir işlemdir.

Ancak bir UAC bypass tespiti nasıl önler??

Gaplama teknolojisi kullanılarak tespiti önlemek için süreç enjeksiyon girişimlerini kullanan fidye yazılımı, en son UAC bypass tekniği yaklaşımında farklılık gösterir. Güvenlik Araştırmacısı Matt Nelson, blogunun nasıl olduğunu ve aşağıda özetlendiğini açıklıyor:

- Çoğu (hepsi değilse de) önceki UAC bypass teknikleri, dosya sistemine bir dosyayı (genellikle bir dinamik bağlantı kütüphanesi veya, DLL) düşürmeyi gerektirir. Bunu yapmak, bir saldırganın Yasa’da veya daha sonra enfekte olmuş bir sistem araştırıldığında yakalanma riskini arttırır – özellikle de kaynak kodları yukarıda açıklandığı gibi gizlenmiyorsa. UAC bypass tekniği olmadığından’t saldırgan için ekstra risk hafifletiliyor.

- Bu UAC bypass tekniği, tipik gizleme ve proses enjeksiyon tekniği gibi herhangi bir işlem enjeksiyonu gerektirmez. Bu saldırının kazandığı anlamına gelir’t Bu tür davranışları izleyen güvenlik çözümleri tarafından işaretlenin. (Not: Emsisoft çözümleri bu tür davranışları izler. Davranış Engelleyici Teknolojimiz hakkında daha fazla bilgiyi buradan öğrenebilirsiniz.)

Temel olarak, bu yöntem, kullanıcının hayır diyerek riske sahip hakları elde edebilecekleri için saldırgan için riski önemli ölçüde azaltır. Bir UAC bypass prensibi olmasa da’t yeni, çekiş kazanıyor ve şimdi bir fidye yazılımının dahil edilmesi için ortak bir özellik. Bunu kullanan iki kötü amaçlı yazılım örneği, Erebus fidye yazılımı (yukarıda tartışılmıştır) ve Dridex bankacılığı Truva atı bu yöntemi benimsedi ve 2017’nin başından beri dolaşıyor.

Kalıcılık oluşturmak: Fidye yazılımı kendini rahatlatır

Bazen fidye yazılımı, kalıcılık olarak adlandırılan şeyi yaratarak sisteminizde mümkün olduğunca uzun süre kalmaya çalışacaktır. Bu, fidye yazılımlarının sistemde kalmasını, yeni dosyaları kopyaladıklarında şifrelemeye devam etmesini ve hatta diğer sürücülere yayarak yeni kurbanları enfekte etmesini sağlar.

Fidye yazılımının kalıcılık elde etmesinin birçok farklı yolu vardır. Aşağıda en yaygın olanları vurguluyoruz:

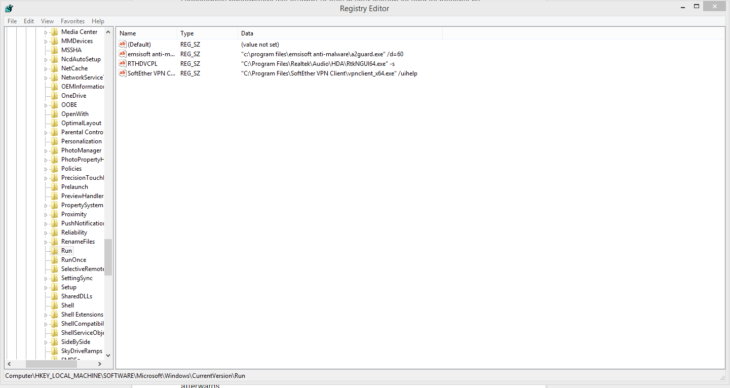

Dikim Çalışma Anahtarları

Çalışma anahtarları kayıt defterinde bulunur, böylece bir kullanıcı her oturum açtığında, listelenen programlar yürütülür. Bunlar, bir yıldız işareti tarafından ön eklenmedikçe güvenli modda çalışmaz, yani program hem normal hem de güvenli modda çalışacaktır. Kaç kez düşündüğünüz önemli değil, sadece tekrar tekrar gelmeye devam eden kalıcı fidye yazılımınız varsa’Ve öldürdü, bu senin sorunun olabilir.

Anahtar Örneği Çalıştır

Böyle bir örnek, 2016’da ortaya çıkan JavaScript Raa Ransomware’dir.

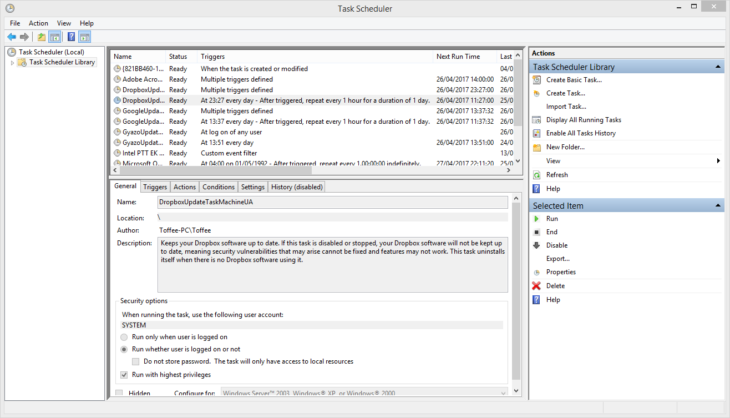

Bir görev planlamak

Planlanan görevler, bir programın ne zaman çalışması gerektiğine dair daha fazla esnekliğe izin veren fidye yazılımının kullanıldığını gördüğümüz başka bir yöntemdir. Örneğin, her 30 dakikada bir çalışacak bir program ayarlayabilirsiniz, yani başlangıçta aynı kötü amaçlı yazılımları ve daha sonra bir. CTB Locker veya Crylocker gibi fidye yazılımlarının bazı varyantlarının bu tekniği kullandığı bilinmektedir.

Görev Çizelgesi Ekranı

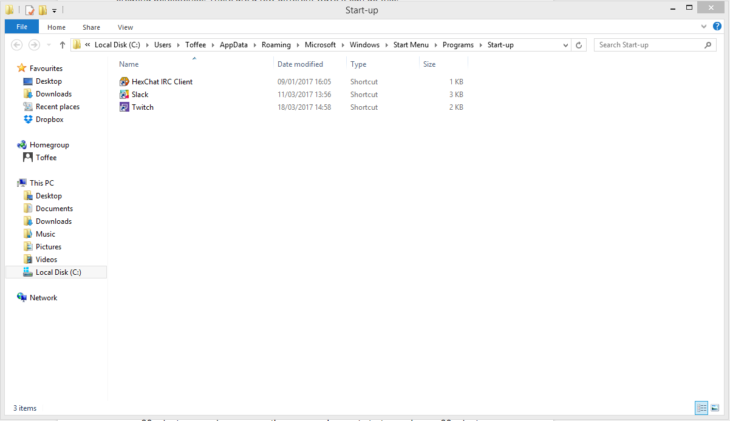

Bir kısayol gömme

Kötü amaçlı yazılım dosyasına veya kötü amaçlı yazılım dosyasının bir kopyasına bir kısayol, başlangıç klasöründe bulunuyorsa, bilgisayar önyükleme yaparken çalıştırılır.

Spora gibi fidye yazılımlarında son zamanlarda kısayolların daha sofistike bir kullanımı gözlenmiştir. Bir solucanın özelliklerini ödünç alarak, fidye yazılımı ‘gizlenmiş’ Tüm sürücülerin kökündeki dosyalara ve klasörlere atıf. Daha sonra kısayollar oluşturacak (.lnk) gizli olanlarla aynı adlara sahip ve kayıt defterinde genellikle bir kısayol simgesini gösteren ilişkili ok sembolünü silin. Kısayolun kendisi, orijinal dosyayı veya klasörün yanı sıra fidye yazılımı dosyasını açmak için bağımsız değişkenleri içerecek ve sistemin dezenfekte edilene kadar kullanılamaz kalmasına devam etmesini sağlayacaktır.

Komut ve Kontrol Sunucuları: Eve Arayan

Fidye yazılımının sisteminize nasıl girdiğini gördük. Fidye yazılımı bir firma tutma kurduktan sonra, çoğu çeşitli amaçlarla bilgisayarınızdan bir komut ve kontrol sunucusu (C2 olarak da bilinir) ile iletişim kuracaktır.

Genellikle sabit kodlu alanlar veya IP adresleri kullanırlar, ancak saldırıya uğramış web sitelerinde de barındırılabilirler. Örneğin Nemucod Fidye Yazılımını Alın. Bu kötü amaçlı yazılım ailesi web sitelerini hackler, FTP’ye bir klasör ekler (genellikle sayaç olarak adlandırılır) ve bu siteyi sadece kurbanları enfekte etmek için indirilen kötü amaçlı yazılımlara (kendi zayıf fidye yazılımı ve Kovter bankacılığı Truva Truva atını) barındırmak için kullanır, ancak aynı zamanda barındırır “ödeme portalı”, Kurbanın daha sonra ödemeyi seçmeleri halinde kavradığı yer.

Alternatif olarak, bir etki alanı oluşturma algoritması (DGA) kullanılır. DGA, fidye yazılımlarında çok sayıda alan üretecek ve iletişime geçecek bir kod parçasıdır. Kötü amaçlı yazılım yazarı, bu alan adlarının hangi sırayla oluşturulacağını bilecek ve bunlardan birini kaydolmak için seçecektir. DGA’nın sert kodlanmış alanlar üzerindeki avantajı, tüm alanların bir kerede indirilmesini zorlaştırmasıdır, bu nedenle fidye yazılımı ve fidye ödeme sayfalarının barındırılması için genellikle bir yer vardır.

Bağlantı kurulduktan sonra, fidye yazılımı sisteminiz hakkında bilgi gönderebilir;

- kullandığınız işletim sistemi,

- Bilgisayar Adınız,

- Kullanıcı adınızı,

- bulunduğunuz ülke,

- Kullanıcı Kimliğiniz,

- Oluşturulan Bitcoin adresi,

- şifreleme anahtarı (kötü amaçlı yazılım tarafından oluşturulursa).

Tersine, C2 Sunucusu, dosyalarınızı şifrelemek için kullanmak için sunucu oluşturulan şifreleme anahtarı gibi fidye yazılımlarına geri bilgi gönderebilir, burada fidye ödemeniz istenecek bir Bitcoin adresi, portal ve ödeme sitesi URL’sine erişmek için bir kullanıcı kimliği (Not: Bu yönü bu serideki yaklaşan bir gönderide ele alacağız).

Bazı durumlarda, C2, fidye yazılımlarına şifrelemeyi bitirdikten sonra diğer kötü amaçlı yazılımları indirmesini veya dosyalarınızın kopyalarını gelecekte daha fazla para için şantaj yapmak için kullanacak şekilde bildirebilir.

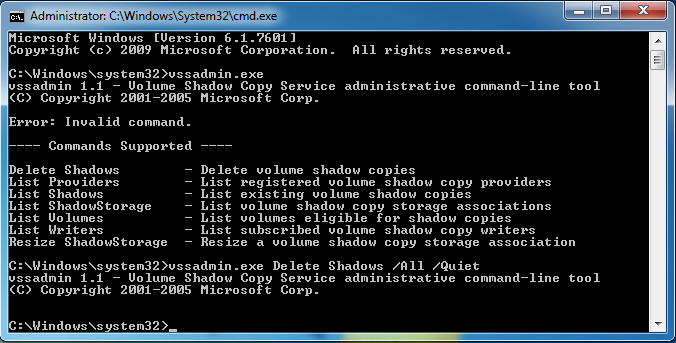

Gölge Kopyaları Çıkarma: Geri Dönüş Yok (Yukarı)

Bir fidye yazılımındaki son aşama’Şifreleme başlamadan önce sisteminizin devralınması genellikle dosyalarınızın gölge kopyalarının (veya otomatik yedek kopyaların) kaldırılmasıdır. Bu, kurbanların şifrelenmemiş versiyonlara geri dönmesini ve fidye ödemekten kaçınmasını engeller.

Başlangıçta Windows XP Security Pack 2’de yer alan Volume Shadow Copy Service (VSS), otomatik olarak oluşturulacak şekilde ayarlanabilen bir arayüz kümesidir “yedekler” dosyaların, kullanıldıklarında bile.

Bu yedeklemeler genellikle bir Windows yedekleme veya sistem geri yükleme noktası oluşturulduğunda oluşturulur. Dosyaları önceki sürümlere geri yüklemenize izin verirler.

Gölge kopyalarını silme

Bu fidye yazılımının istemediği bir şey.

Bu, fidye yazılımı genellikle komutu kullanarak anlık görüntülerin silinmesine neden olur vssadmin.Exe Gölgeleri Sil /All /Sessiz, ve bunu kullanıcıyı uyarmadan yapacak. Bunu yapmak için yönetici izinlerine ihtiyacı var ve fidye yazılımının bir UAC bypass kullanmak istemesinin bir başka nedeni de.

Çözüm

Gördüğünüz gibi, fidye yazılımının sisteminizi ve onu kullanılamaz hale getirmek için yapabileceği her türlü değişiklik yapmasının çeşitli yolları vardır. Yönetici hakları elde etmek veya bunları tamamen atlamak, kayıt defteri girişlerini değiştirerek ve kısayollar ayarlayarak kalıcılık oluşturmak, bir komut ve kontrol sunucusu ile iletişim kurmak için: Fidye Yazılımları Nasıl İşler Günbüküyor daha karmaşık hale geliyor.

Artık fidye yazılımının sisteminizi nasıl işgal ettiğini anladığınıza göre, saldırının bir sonraki adımına dalmaya hazır olun: dosyalarınızın şifrelemesi. Önümüzdeki haftalarda dizimizde bir sonraki gönderi için bizi izlemeye devam edin!

Bu makale için EMSisoft Antimalware yazılımına çok teşekkürler. Emsisoft ürünleriniz için SWC ile iletişime geçin.

South West’e Hoş Geldiniz Hesaplanabilir!

Güney Batı Hesaplanabilir, 1994’ten beri bölgedeki iş, eğitime, birincil endüstrilere ve evlere yönelik premium güvenilir teknik destek, donanım, yazılım ve bilgisayar hizmetleri tedarikçisidir.

Tüm BT ihtiyaçlarınız için en yüksek profesyonel, deneyimli, samimi, yerel satış, hizmet ve destek standartlarını sunuyoruz.

Windows ve Apple çözümleri sunuyoruz.

Haberler

- Şifreleri güvenli tutmak için beş ipucu

- Mac Mail’deki faturalara erişim

- Vergi Süresi 2021

- Teknoloji patronu 27 yıllık yerel ticaretten sonra düşüyor

- 2021’de kendinizi kötü amaçlı yazılım enfeksiyonlarından korumak

- Biz’Yeniden İşe Alım – Ne Gerekir?