Ubuntu 20.04 nftables kullanın?

Ubuntu, NFTables arka ucunu kullanmak için iptables değiştirmeyi tekrar denemek için

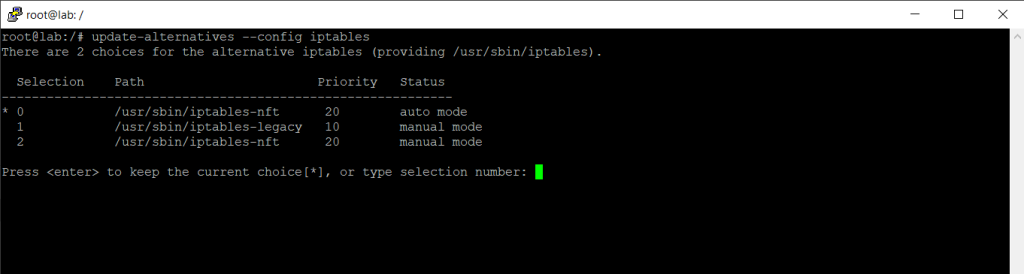

Aşağıda görebileceğiniz gibi, yürütürken Güncelleme-Alternatif –Config Iptables komuta, mirasa da geçebilirsiniz iptables alet.

Özet:

Ubuntu, iptables arka ucunu yaklaşan Ubuntu 20’de varsayılan olarak NFTables’a değiştirmeyi planlıyor.10 Sürüm. Bu hareket, Fedora ve Debian gibi NFTables’a geçiş yapmış olan diğer dağıtımları takip ediyor. NFTables, IPTable’lara kıyasla daha iyi kural seti kullanma, gelişmiş performans ve daha genişletilebilir bir çerçeve gibi avantajlar sunar.

Anahtar noktaları:

- NFTables, ağ trafiğini filtrelemek için bir paket filtreleme/sınıflandırma çerçevesidir.

- Ağa özgü bir sanal makineye (VM) ve NFT Userspace komut satırı aracına dayanan bir Terernel Paket Sınıflandırma Çerçevesi sağlar.

- NFTables, eski popüler IPTables, IP6tables, Arttables ve EBTables’ın yerini alıyor.

- İnternet bağlantısı paylaşımı, güvenlik duvarları, IP muhasebesi, şeffaf proxy, gelişmiş yönlendirme ve trafik kontrolü gibi uygulamalarda kullanılır.

- Bir linux çekirdeği> = 3.13 gereklidir, ancak> = 4.14 tavsiye edilir.

- Ubuntu 20’deki “Iptables” paketi.10 aslında NF_tables çekirdeği modülünü kontrol eden “Iptables-nft” i.

- NFTables istikrarlı kabul edilir ve iptables’a kıyasla daha iyi performans, kural seti kullanma, API avantajları ve genişletilebilirlik sunar.

- Ubuntu 20’de NFTables’a geçiş daha önce denenmişti.04 Ama LXD ile ilgili sorunlar. Bu sorunlar artık ele alındı.

- Ubuntu 20.10’un NFTables için tam desteğe sahip olması bekleniyor ve LXD dahil çoğu yazılım uyumlu olmalı.

- Kullanıcılar, gerekirse Legacy Iptables aracına manuel olarak geçebilir.

Sorular:

- Nftables nedir? NFTables, ağ trafiğini filtrelemek için bir paket filtreleme/sınıflandırma çerçevesidir.

- IPTables ile karşılaştırıldığında NFTables’ın avantajları nelerdir?? NFTables, daha iyi kural seti kullanma, gelişmiş performans, API avantajları ve genişletilebilirlik sunar.

- Hangi dağılımlar zaten NFTables’a geçti? Fedora ve Debian zaten NFTables’a geçiş yaptı.

- Ubuntu 20’de NFTables’a geçme girişimi sırasında hangi sorunlarla karşılaşıldı?.04? Önceki girişim LXD ile ilgili sorunlarla karşılaştı.

- Bu sorunlar ele alındı mı? Evet, LXD ile ilgili sorunlar ele alındı.

- Ubuntu 20 mi.10 NFTables için tam desteğe sahip olması bekleniyor? Evet, ubuntu 20.10’un NFTables için tam desteğe sahip olması bekleniyor.

- Kullanıcılar Legacy Iptables aracına geri dönebilir mi? Evet, kullanıcılar gerekirse iptables’a geri dönebilir.

- NFTables için hangi çekirdek sürümü gereklidir?? Bir linux çekirdeği> = 3.13 gereklidir, ancak> = 4.14 tavsiye edilir.

- Hangi uygulamalar nftables kullanıyor? NFTables, İnternet bağlantısı paylaşımı, güvenlik duvarları, IP muhasebesi, şeffaf proxy, gelişmiş yönlendirme ve trafik kontrolü gibi uygulamalarda kullanılır.

- Ubuntu 20’deki NF_Tables Çekirdesi Modülünü hangi paket kontrol ediyor.10? Ubuntu 20’deki “Iptables” paketi.10 aslında “iptables-nft”.

Cevap 1:

Ubuntu 20’deki “Iptables” paketi.10 aslında “Iptables-nft”, yani NF_tables çekirdeği modülünü kontrol ediyor. Bu, kullanıcıların herhangi bir sorun olmadan NFTables kullanmalarını sağlar. Bununla birlikte, varsayılan yönetim ön uçu hala iptables-nft kullanıyor çünkü diğer birçok ubuntu paketi büyük ölçüde iptabllara bağlı.

Cevap 2:

Ubuntu 20’den güncellediyseniz.04 ila 20.10 Ve yine de iptables yüklü görüyor, güncelleme işleminin başarısız olduğu anlamına gelmiyor. Ubuntu 20’nin görüntüleri.10 Masaüstü ve Sunucu için hala iptables’a güveniyor ve NFTables varsayılan olarak yüklenmiyor. Canonical şimdilik iptables ile sadık kalmaya karar verdi. Güvenlik açısından, iptables hala yaygın olarak kullanıldığı ve desteklendiği için önemli bir sorun değil.

Ubuntu, NFTables arka ucunu kullanmak için iptables değiştirmeyi tekrar denemek için

Aşağıda görebileceğiniz gibi, Güncelleme-Alternatif –Config Iptables komuta, mirasa da geçebilirsiniz iptables alet.

NetFilter Project tarafından paket filtreleme kurallarını kontrol etmek için program

Bu yazılım, bir Terernel Paket Sınıflandırma Çerçevesi sağlar, bu da

Ağa özgü bir sanal makineye (VM) ve NFT kullanıcı alanına dayanarak

komut satırı aracı. NFTables Framework, mevcut NetFilter’ı yeniden kullanıyor

Mevcut kanca altyapısı, bağlantı takibi gibi alt sistemler

Sistem, NAT, Kullanıcı alanı kuyruğu ve kaydı alt sistemi.

.

NFTables, eski popüler IPTables, IP6tables, Arttables ve EBTables’ın yerini alıyor.

.

NetFilter yazılımı ve özellikle NFTables, gibi uygulamalarda kullanılır

İnternet bağlantısı paylaşımı, güvenlik duvarları, IP muhasebesi, şeffaf olarak

Proxy, gelişmiş yönlendirme ve trafik kontrolü.

.

Bir linux çekirdeği> = 3.13 gerekli. Ancak,> = 4.14 tavsiye edilir.

Kaynak paketi

Yayınlanmış sürümler

- nftables 0.9.AMD64’te 3-2 (önerildi)

- nftables 0.9.AMD64’te 3-2 (Sürüm)

- nftables 0.9.ARM64’te 3-2 (önerildi)

- nftables 0.9.ARM64’te 3-2 (Sürüm)

- nftables 0.9.ARMHF’de 3-2 (önerildi)

- nftables 0.9.ARMHF’de 3-2 (Sürüm)

- nftables 0.9.PPC64EL’de 3-2 (Önerilen)

- nftables 0.9.PPC64EL’de 3-2 (Sürüm)

- nftables 0.9.3-2 RISCV64’te (Sürüm)

- nftables 0.9.S390X’te 3-2 (önerildi)

- nftables 0.9.S390X’te 3-2 (Sürüm)

Ubuntu, NFTables arka ucunu kullanmak için iptables değiştirmeyi tekrar denemek için

Ubuntu 20 sırasında geri.04 Döngü IPtables arka ucunu varsayılan olarak NFTables’a değiştirme girişimi vardı. Bu plan sonuçta LXD tarafından sorunlara ve diğer serpintilere girer. Ama şimdi bu sorunlar ele alınmalı ve Debian Buster NFTables’a geçti, önümüzdeki hafta Ubuntu 20 için harekete geçiliyor.10.

Fedora gibi dağıtımlar geçmişte zaten NFTables’a geçti, Debian şimdi üzerinde ve Ubuntu 20.10 buna hazır olmalı. Bir paket filtreleme/sınıflandırma çerçevesi olarak nftables, ağ trafiğini filtrelemek için çok kararlıdır ve bu noktada çok kararır ve iptables ile ilgili sorunları ele alır. NFTables genellikle IPTables’ten daha hızlı olarak kabul edilir, daha iyi kural seti kullanma, API avantajları, daha genişletilebilir ve diğer avantajlar.

Balint Reczey, Canonical önümüzdeki hafta NFTables Arka Uçunu kullanmak için iptables değiştirmeyi planladıklarını duyurdu. Artık Ubuntu 20 sırasında sorunların aşıldığına göre.04 Deneme, önümüzdeki hafta sorunsuz yelken açmalı. Varsayılan değer değiştirilebilir, ancak çoğu yazılım (LXD dahil) artık NFTables için tam desteğe sahip olmalıdır. Bu posta listesi gönderisindeki ayrıntılar.

20’den güncelleme.04 ila 20.10 – IPTables ile değiştirilmeyen IPTables

Itsfoss’taki bu makaleye göre.Com nftables, 20’den güncellendikten sonra iptables değiştirmelidir.04 ila 20.10. Benim durumumda sadece iptables hala yüklü değil, aynı zamanda NFTables da eksik. Güncelleme işleminin başarısız olduğu ve eksik olan başka bileşenler olabileceği anlamına mı geliyor?? Güvenlik açısından bir sorun mu?

25 Ekim 2020’de 16: 45’te sordu

Łukasz sypniewski łukasz sypniewski

795 1 1 Altın Rozeti 7 7 Gümüş Rozetler 9 9 Bronz Rozetler

2 Cevaplar 2

Ubuntu 20’deki “Iptables” paketi.10 aslında “iptables-nft”, yani nf_tables çekirdeği modülünü kontrol ediyor.

İsterseniz, NFTables’ı sorunsuz kullanabilirsiniz. Sadece kurun.

Bence IPTables-NFT’yi varsayılan yönetim ön uç olarak kullanmasının nedeni, diğer birçok Ubuntu paketinin hala IPTable’a bağlı olmasıdır.

5 Şub 2021’de 3:07 cevaplandı

Alvin Liang Alvin Liang

1.553 4 4 Gümüş Rozet 15 15 Bronz Rozet

Ubuntu 20’nin görüntüleri.10 Masaüstü ve sunucu için hala IFTables’a güveniyor, NFTables her ikisine de yüklenmedi. Canonical neden iftables ile bir kez daha gitmeye karar verdi. Yani hayır, güncellemeniz bu konuda iyi gitti.

Cevaplandı 31 Ekim 2020, 9:32

Ferdinand Thommes Ferdinand Thommes

26 2 2 Bronz Rozetler

- 20.04

- iptables

- 20.10

- nftables

Taşma Blogu

İlgili

Sıcak Ağ Soruları

RSS’ye abone olun

Sorgulama

Bu RSS beslemesine abone olmak için bu URL’yi RSS okuyucunuza kopyalayıp yapıştırın.

Site Tasarımı / Logosu © 2023 Stack Exchange Inc; CC by-sa altında lisanslı kullanıcı katkıları . Rev 2023.5.18.43439

Ubuntu ve Friends of Friends logosu, Canonical Limited’in ticari markalarıdır ve lisans altında kullanılır.

Tıklayarak “Tüm çerezleri kabul et”, Stack Exchange, çerezleri cihazınızda saklayabilir ve çerez politikamıza uygun olarak bilgileri ifşa edebilirsiniz.

Ubuntu 20.04 nftables kullanın?

26177 /105266898

Ubuntu 22.04

- Ubuntu’yu yükle

- Düzenlemek

- (01) Ubuntu 22’yi al.04

- (02) Ubuntu 22’yi yükleyin.04

- Başlangıç ayarları

- (01) Bir kullanıcı ekleyin

- (02) Kök Kullanıcıyı Etkinleştir

- (03) Ağ ayarları

- (04) Hizmetleri yapılandırın

- (05) Güncelleme sistemi

- (06) VIM’yi yapılandırın

- (07) sudo yapılandırın

- NTP Sunucusu

- (01) NTP Sunucusunu Yapılandır (NTPD)

- (02) NTP Sunucusunu Yapılandır (Chrony)

- (03) NTP istemcisini yapılandırın

- SSH Sunucusu

- (01) Parola kimlik doğrulaması

- (02) SSH dosya aktarımı (Ubuntu)

- (03) SSH Dosya Aktarımı (Windows)

- (04) SSH Keys Çifti Kimlik Doğrulaması

- (05) Yalnızca SFTP + Chroot

- (06) SSH-Agent’ı kullanın

- (07) SSHPass kullanın

- (08) SSHFS kullanın

- (09) SSH bağlantı noktası yönlendirme

- (10) Paralel SSH kullanın

- DNS / DHCP Sunucusu (DNSMASQ)

- (01) DNSMASQ’yu yükle

- (02) DHCP sunucusunu yapılandırın

- DNS Sunucusu (Bind)

- (01) Dahili ağ için yapılandırma

- (02) Harici ağ için yapılandırma

- (03) Bölge dosyalarını yapılandırın

- (04) Çözünürlüğü doğrulayın

- (05) Görünüm ifadesini kullanın

- (06) Takma adı (cname)

- (07) İkincil sunucuyu yapılandırın

- (08) HTTPS üzerinden DNS (Sunucu)

- (09) HTTPS (istemci) üzerinden DNS

- DHCP Sunucusu

- (01) DHCP sunucusunu yapılandırın

- (02) DHCP istemcisini yapılandırın

- NFS

- (01) NFS sunucusunu yapılandırın

- (02) NFS istemcisini yapılandırın

- (03) NFS 4 ACL Aracı

- ISCSI

- (01) Conf ISCSI TAREGT (TargetCli)

- (02) ISCSI TAREGT’yi (TGT) yapılandırın

- (03) ISCSI başlatıcısını yapılandırın

- Glusterfs

- (01) Glusterfs’i yükleyin

- (02) Dağıtılmış yapılandırma

- (03) Glusterfs istemcisi

- (04) Glusterfs + nfs-ganesha

- (05) Düğüm ekleyin (tuğlalar)

- (06) Düğümleri kaldır (tuğlalar)

- (07) Çoğaltma yapılandırması

- (08) Dağıtılmış + Çoğaltma

- (09) Dağıtımlı yapılandırma

- Ceph Quincy

- (01) Ceph kümesini yapılandırın #1

- (02) Ceph kümesini yapılandırın #2

- (03) Blok cihazı kullanın

- (04) Dosya sistemini kullanın

- (05) Cephfs + NFS-Ganesha

- (06) Ceph Nesne Ağ Geçidi

- (07) Gösterge Tablosunu Etkinleştir

- (08) OSD’leri ekleyin veya kaldırın

- (09) Monitör düğümlerini ekleyin veya kaldırın

- KVM

- (01) KVM’yi yükleyin

- (02) Sanal makine oluşturun

- (03) Sanal Makine Oluştur (GUI)

- (04) VM için Temel İşlem

- (05) Yönetim araçlarını yükleyin

- (06) VNC bağlantı ayarı

- (07) VNC bağlantısı (istemci)

- (08) iç içe KVM’yi yapılandırın

- (09) Canlı göç

- (10) Depolama geçişi

- (11) VM için UEFI Boot

- (12) TPM 2’yi etkinleştirin.0

- (13) GPU geçişi

- (14) VirtualBMC kullanın

- Sanal kutu

- (01) Virtualbox’ı yükleyin

- (02) Sanal makineler oluşturun

- (03) Konuklar yükleyin

- (04) Sanal Makineler Oluştur (GUI)

- Vagrant

- (01) Vagrant’ı yükleyin

- Podman

- (01) Podman’ı kurun

- (02) Konteyner görüntüleri ekleyin

- (03) Konteyner hizmetlerine erişim

- (04) Dockerfile kullanın

- (05) Harici depolama kullanın

- (06) Harici depolama (NFS) kullanın

- (07) Kayıt defterini kullanın

- (08) Podman Ağı Temeli

- (09) Docker CLI kullanın

- (10) Docker Compose’u kullanın

- (11) Pod oluştur

- (12) Ortak kullanıcılar tarafından kullanın

- (13) Systemd birim dosyası oluşturun

- Buildah

- (01) Buildah’ı kurun

- (02) Sıfırdan görüntüler oluşturun

- Minikube

- (01) Minikube’u yükle

- (02) Temel kullanım

- Liman işçisi

- Kubernetes

- (01) Kubeadm’i kurun

- (02) Kontrol düzlemi düğümünü yapılandırın

- (03) İşçi düğümünü yapılandırın

- (04) Pod dağıtım

- (05) Harici depolamayı yapılandırın

- (06) Özel Kayıt Defterini Yapılandırın

- (07) Düğüm ekle

- (08) Düğümleri kaldır

- (09) Gösterge Tablosunu Etkinleştir

- (10) Metrik sunucusunu dağıtın

- (11) Yatay Pod Otomatik Makinesi

- (12) Dümen kurun

- (13) Dinamik Provizyon (NFS)

- (14) Prometheus’u dağıtın

- Microk8s

- (01) Microk8s’i yükleyin

- (02) Pod dağıtım

- (03) Düğüm ekle

- (04) Gösterge Tablosunu Etkinleştir

- (05) Harici depolama kullanın

- (06) Kayıt Defterini Etkinleştir

- (07) Prometheus’u etkinleştir

- (08) Helm3’ü etkinleştir

- OpenStack Antilop

- (01) Antilopa Genel Bakış

- (02) Ön gerektirenler

- (03) Keystone #1’i yapılandırın

- (04) Keystone #2’yi yapılandırın

- (05) Bakışı yapılandırın

- (06) VM görüntüleri ekleyin

- (07) Nova #1’i yapılandırın

- (08) Nova #2’yi yapılandırın

- (09) Nova #3’ü yapılandırın

- (10) Nötronu yapılandırın #1

- (11) Nötron #2’yi yapılandırın

- (12) Ağ oluşturmayı yapılandırın

- (13) Yeni kullanıcılar ekleyin

- (14) Tatlar ekleyin

- (15) Örnekler Oluştur

- (16) Örnekler Oluştur (Windows)

- (17) ufku yapılandırın

- (18) Hesaplama düğümleri ekleyin

- (19) conf nötron (kontrol düğümü)

- (20) conf nötron (ağ düğümü)

- (21) conf nötron (hesaplama düğümü)

- (22) Nötron Ağı (Düz)

- (23) Nötron Ağı (VXLAN)

- (24) conf nötron ovn (ağ)

- (25) conf nötron ovn (hesaplama)

- (26) Nötron Ağı (Geneve)

- (27) Hesaplama düğümleri ekleyin (GPU)

- (28) Conf Cinder (Kontrol düğümü)

- (29) Conf Cinder (Depolama düğümü)

- (30) Cinder Depolama (LVM)

- (31) Cinder Depolama (NFS)

- (32) Cinder Depolama (çok sırt)

- (33) Cinder yedekleme hizmeti

- (34) Isıyı yapılandırın (kontrol düğümü)

- (35) Isıyı yapılandırın (ağ düğümü)

- (36) Isı nasıl kullanılır

- (37) Barbican’ı yapılandırın

- (38) Barbican nasıl kullanılır

- (39) Swift’i yapılandırın (kontrol düğümü)

- (40) Swift’i yapılandırın (proxy düğümü)

- (41) Swift’i yapılandırın (depolama düğümü)

- (42) Swift nasıl kullanılır

- (43) Conf Manila (kontrol düğümü)

- (44) Conf Manila (depolama düğümü)

- (45) Manila’yı (yerel cihaz) kullanın

- (46) Conf (kontrol düğümü)

- (47) Conf (ağ düğümü)

- (48) Nasıl kullanılır

- (49) Conf Octavia (kontrol düğümü)

- (50) Conf Octavia (ağ düğümü)

- (51) Loadbalancer görüntüsü oluşturun

- (52) Octavia nasıl kullanılır

- (53) Gnocchi’yi yapılandırın

- (54) Conf Ceilometre (Ağ)

- (55) Conf Ceilometre (Hesap)

- (56) Taviyer nasıl kullanılır (Nova)

- (57) Taviyer nasıl kullanılır (bakış)

- (58) Taviyer nasıl kullanılır (Cinder)

- (59) Cloudkitty’yi yapılandırın

- (60) Cloudkitty nasıl kullanılır

- (61) Conf Trove (Kontrol düğümü)

- (62) Conf Trove (ağ düğümü)

- (63) Nasıl kullanılır

- (64) Skyline yapılandırın

- Openstack Zed

- OpenStack Yoga

- Openldap

- (01) LDAP sunucusunu yapılandırın

- (02) Kullanıcı hesapları ekleyin

- (03) LDAP istemcisini yapılandırın

- (04) SSL/TLS üzerinden LDAP

- (05) OpenLDAP Çoğaltma

- (06) Çoklu Master Çoğaltma

- (07) LDAP Hesap Yöneticisi

- NIS

- (01) NIS sunucusunu yapılandırın

- (02) NIS istemcisini yapılandırın

- (03) NIS ikincilini yapılandırın

- Apache2

- (01) Apache2’yi yükleyin

- (02) Sanal Hostingleri Yapılandırın

- (03) SSL/TLS’yi yapılandırın

- (04) UserDir’i etkinleştirin

- (05) CGI komut dosyalarını kullanın

- (06) PHP komut dosyalarını kullanın

- (07) PHP + PHP-FPM

- (08) Temel kimlik doğrulama

- (09) WebDAV klasörünü yapılandırın

- (10) Temel Kimlik Doğrulama + Pam

- (11) Kerberos kimlik doğrulaması

- (12) MOD_MD’yi yapılandırın

- (13) Mod_proxy’yi yapılandırın

- (14) Mod_security’yi yapılandırın

- (15) MOD_RATEMIT’i yapılandırın

- (16) Mod_http2’yi yapılandırın

- (17) Mod_evasive’i yapılandırın

- (18) Günlük raporu: Awstats

- (19) Blog sistemi: WordPress

- (20) Web Postası: Yuvarlak Küp

- Nginx

- (01) Nginx’i yükleyin

- (02) Sanal Hostingleri Yapılandırın

- (03) SSL/TLS’yi yapılandırın

- (04) UserDir’i etkinleştirin

- (05) Temel kimlik doğrulama

- (06) Temel Auth + Pam

- (07) Temel Auth + Kerberos

- (08) CGI komut dosyalarını kullanın

- (09) PHP komut dosyalarını kullanın

- (10) Nginx Ters Proxy

- (11) Nginx yük dengeleme

- (12) Akış modülünü kullanın

- (13) Wiki’yi kurun.JS

- Postgresql 14

- (01) PostgreSQL’i yükleyin

- (02) Uzaktan bağlantı için yerleşimler

- (03) Akış Çoğaltma

- (04) Phppgadmin’i yükleyin

- Mariadb 10.6

- (01) Mariadb’ı yükleyin

- (02) SSL/TLS üzerinden mariadb

- (03) Mariadb yedekleme

- (04) MariaDB çoğaltma

- (05) Mariadb Galera kümesi

- (06) Phpmyadmin’i yükleyin

- MySQL 8.0

- (01) MySQL’i yükleyin

- (02) SSL/TLS üzerinden MySQL

- (03) MySqldump Yedekleme

- (04) Klon özelliğini kullanın

- (05) MySQL replikasyonu

- (06) Phpmyadmin’i yükleyin

- Redis 6

- (01) Redis’i yükle

- (02) Sunucu için temel işlem

- (03) Veritabanı için temel işlem

- (04) SSL/TLS ayarı

- (05) Redis çoğaltma

- (06) Redis Sentinel’i yapılandırın

- (07) REDIS karşılaştırma işlemini kullanın

- (08) Python’da kullanım

- (09) PHP’de kullanın

- İnfluxdb

- (01) Influxdb’yi yükleyin

- (02) Temel Kullanıcı Yönetimi

- (03) Temel Veritabanı Yönetimi

- (04) Tutma politikasını belirleyin

- (05) HTTPS’yi etkinleştirin

- (06) Yedekleme ve geri yükleme

- (07) Telegraf’ı yükleyin

- (08) Grafana ile görselleştirin

- Ftp sunucusu

- (01) VSFTPD’yi yükleyin

- (02) Proftpd yükleyin

- (03) FTP istemcisi (Ubuntu)

- (04) FTP istemcisi (Windows)

- (05) SSL/TLS üzerinden vsftpd

- (06) SSL/TLS üzerinden Proftpd

- Samba

- (01) Tamamen erişilen paylaşılan klasör

- (02) Sınırlı paylaşılan klasör

- (03) Müşterilerden Paylaşmaya Erişim

- (04) Samba Winbind

- Posta sunucusu

- (01) Postfix’i yükle

- (02) Dovecot’u yükleyin

- (03) Posta kullanıcı hesapları ekleyin

- (04) E -posta İstemci Ayarı

- (05) SSL/TLS ayarı

- (06) Sanal alanı ayarlayın

- (07) Postfix + clamav + amavisd

- (08) Posta Günlüğü Raporu: Pflogsumm

- (09) Posta Kullanıcısı Ekle (Sanal Kullanıcı)

- Kalamar

- (01) Kalamar takın

- (02) Proxy istemcilerini yapılandırın

- (03) Temel kimlik doğrulamasını ayarlayın

- (04) Ters proxy olarak yapılandırın

- Haproxy

- (01) HTTP Yük Dengeleme

- (02) SSL/TLS ayarı

- (03) İstatistiklere bakın (Web)

- (04) İstatistiklere bakın (CUI)

- (05) Katman 4’te yük dengeleme

- (06) ACL ayarları

- (07) ACL Ayarları (L4)

- Prometheus

- (01) Prometheus’u yükle

- (02) Auth ve HTTPS’yi etkinleştirin

- (03) İzleme hedefi ekleyin

- (04) Uyarı bildirimini ayarlayın (e -posta)

- (05) Grafana’da görselleştirin

- (06) Blackbox ihracatçısını ayarlayın

- Zabbix 6.0 LTS

- (01) Zabbix 6’yı yükleyin.0 LTS

- (02) İlk kurulum

- (03) Yönetici şifresini değiştir

- (04) İzleme hedef ana bilgisayarını ayarlayın

- (05) Bildirim için SMTP’yi ayarlayın

- (06) Bildirim E -posta Ayarı

- (07) İzleme Hedefini Ekle (Ubuntu)

- (08) İzleme Hedefini Ekle (Kazan)

- (09) İzleme hedef öğesi ekleyin

- (10) Zabbix Proxy’yi yapılandırın

- Netdata

- (01) NetData’yı yükleyin

- Sysstat

- (01) Sysstat’ı yükleyin

- (02) Sysstat nasıl kullanılır

- Kaktüs

- (01) Kaktüsü yükleyin

- (02) Kurulum kaktüsü

- (03) İzleme ayarları

- (04) E -posta bildirimini ayarlayın

- (05) İzleme hedefi ekleyin

- Denetim

- (01) Auditd’i yükleyin

- (02) Ausearch ile arama günlükleri

- (03) Aureport ile günlükleri görüntüle

- (04) Denetim kuralları ekleyin

- Mazeret

- (01) Uygulamayı etkinleştir / devre dışı bırak

- (02) Profilleri etkinleştir / devre dışı bırak

- (03) Profil oluşturun: aa-genprof

- (04) Profil oluşturun: aa-autodep

- UFW

- (01) UFW Temel Kullanımı

- (02) ip maskeli balığı

- Nftables

- (01) Hizmeti Etkinleştir

- (02) NFTables Temel İşlemi

- Diğerleri

- OpenScap – Güvenlik Denetimi

- Lynis – Güvenlik Denetimi

- Aide – Ana Bilgisayar Tabanlı Kimlikler

- PSACCT – Süreç Muhasebesi

- Pwquality – Parola Kuralları

- Clamav – Antivirüs

- ACL – Erişim Kontrol Listesi

- Yakut

- (01) Ruby 3’ü yükleyin.0

- (01) Ruby’yi Rails 7’ye takın

- .AÇIK

- (01) Yükle .Net 6.0

- PHP

- (01) PHP 8’i yükleyin.1

- (02) Laravel’i yükleyin

- (03) CakePhp’i kurun

- JavaScript / TypeScript

- (01) Düğümü yükleyin.JS 12

- (02) [n] komutunu yükle

- (03) Angular 12’yi yükleyin

- (04) React’i yükle

- (05) İleri yükleyin.JS

- (06) Düğüm.JS + TypeScript

- Python

- (01) Python 3’ü yükleyin.10

- (02) Django 4’ü yükleyin

- Nvidia

- (01) Grafik sürücüsünü yükleyin

- (02) Konteyner araç setini yükleyin

- (03) NVIDIA HPC SDK’yı yükleyin

- (04) CUDA 11’i yükleyin.5

- Tensorflow

- (01) Tensorflow’u yükleyin

- (02) Tensorflow Docker (CPU)

- (03) Tensorflow Docker (GPU)

- Pas

- (01) Pas kurun

- Gitmek

- (01) Git’i yükle

- Java

- (01) Openjdk 8’i kurun

- (02) OpenJDK 11’i yükleyin

- (03) Openjdk 17’yi yükleyin

- (04) Tomcat 10’u yükleyin

- (05) Jenkins’i yükleyin

- Diğerleri

- RAID 1 yapılandırın

- SSL Sertifikaları Oluştur (Kendi Kendine İşaret)

- SSL Sertifikaları Alın (Hadi Şifreleme)

- Çalışma seviyesini değiştir

- Sistem Timezone’ı ayarlayın

- Sistem yerel ayarını ayarlayın

- Ana bilgisayar adını ayarla

- Reklam alanına katılın

- Masaüstü ortamı

- (01) Gnome masaüstü ortamı

- (02) KDE masaüstü ortamı

- (03) Tarçın masaüstü ortamları

- (04) Mate masaüstü ortamı

- (05) XFCE masaüstü ortamı

- (06) VNC sunucusunu yapılandırın

- (07) XRDP sunucusunu yapılandırın

- (08) VNC istemcisi: novnc

- Disk kotasını ayarlayın

- Disk Ayarları Bilgilerini Görüntüle

- Ağ bant genişliğini kontrol edin

- Ağ bağını yapılandırın

- Jitsi Meet – Video Konferansı

- LSYNC – Dosya Senkronizasyonu

- RSYNC – Dosya Senkronizasyonu

- Grafana – Web Gösterge Tablosu

- PowerShell – Komutan Kabuğu

- Snappy – Paket Yönetme

- GitLab – Proje Yönetin

- Redmine – Proje Yönetin

- Usermin – Sistem Yönetin

- Webmin – Sistem yönetimi

- Kokpit – Sistem yönetimi

- RSYSLOG – Günlük Yönetin

- Journald – Günlük Yönetin

- ElasticStack – Arama Motoru++

- (01) Elasticsearch’i yükle

- (02) Elasticsearch kümesi

- (03) Kibana’yı kurun

- (04) MetricBeat’i yükleyin

- (05) PacketBeat’i yükleyin

- (06) FileBeat’i yükle

- (01) Memcached’i yükleyin

- (02) Temel kullanım

- (03) Python’da kullanım

- (04) PHP’de kullanım

- (05) Perl’de kullanım

- (01) Rabbitmq’i yükleyin

- (02) Python’da kullanım

- (03) PHP’de kullanın

- (04) Ruby’de kullanım

- (05) Web kullanıcı arayüzünü etkinleştirin

- (06) Rabbitmqadmin kullanın

- (07) Kümeyi yapılandırın

- (01) Subversiyonu takın

- (02) Depolara uzaktan erişim

- (03) Erişim iznini ayarlayın

- (04) Depolara HTTP Erişim

- (05) Windows istemcilerinden erişim

- (01) Git’i yükleyin

- (02) SSH aracılığıyla depolara erişim

- (03) Git yoluyla depolara erişim

- (04) HTTP aracılığıyla depolara erişim

- (05) Paylaşılan depolar oluşturun

- (06) GitWeb’i yükleyin

- (07) Windows için Git’i yükleyin

- (08) Tortoisegit’i yükleyin

- (09) Git-svn kullanın

- (01) Ansible yükleyin

- (02) Ansible temel kullanım

- (03) Playbook’u kullanın (Basic)

- (04) Playbook kullan (değişkenler)

- (05) Playbook kullanın (ne zaman)

- (06) Playbook’u kullanın (bildirim)

- (07) Playbook’u kullanın (dahil)

- (08) Playbook’u kullanın (roller)

- (09) Ansible AWX yükleyin

- (10) AWX: Envanter ekleyin

- (11) AWX: Kimlik bilgileri ekleyin

- (12) AWX: Projeler ekleyin

- (13) AWX: İş şablonları ekleyin

- (14) AWX: İşleri İşe Alın

- (01) Pacemaker’ı yükleyin

- (02) Çit cihazını ayarlayın

- (03) LVM Paylaşılan Depolama Set

- (04) Küme Kaynağı Set (NFS)

- (05) Küme kaynağını ayarlayın (Apache2)

- (06) Web GUI’ye erişim

- (01) VPN sunucusunu yapılandırın

- (02) VPN istemcisini yapılandırın

- (01) WireGuard sunucusunu yapılandırın

- (02) Conf WireGuard İstemcisi (UBU)

- (03) Conf WireGuard İstemcisi (WIN)

- (01) NextCloud’u yükleyin

- (02) Kullanıcı hesapları ekleyin

- (03) Dosyaları yükleyin

- (04) Ofis uygulamalarını kullanın

- (05) Webdav üzerinden erişim

- (06) Masaüstü istemcisi aracılığıyla erişim

- (07) Sohbet / konuşma / ekran paylaşımı

- (08) Posta kullanın

- (09) Takvim kullanın

- (10) Adres defterini kullanın

- (11) Harici depolama kullanın

- (12) Active Directory Entegrasyonu

- (01) PhiSical Ciltleri Yönetin

- (02) Cilt gruplarını yönetin

- (03) Mantıksal hacimleri yönetin

- (04) Yansıtma hacimlerini yapılandırın

- (05) Çizgili hacimleri yapılandırın

sponsorlu link

NFTables: Hizmeti Etkinleştir

Bu, NFTables’ın temel işlemidir.

Güncelleme-Alternatifler-Config iptables

Alternatif iptables için 2 seçenek vardır (/usr/sbin/iptables sağlama). Seçim Yolu Öncelik Durumu -------------------------------------------------------- * 0/usr/sbin/iptables-nft 20 otomatik modu 1/usr/sbin/iptables-legacy 10 manuel mod 2/usr/sbin/iptables-nft 20 manuel modu 20 manuel modu mevcut seçim [ *] veya tip seçim numarası:

SystemCtl Devre Dışı Bırak -Şimdi UFW

UFW'nin senkronize edici durumu./lib/systemd/systemd-sysv-install ile sysv hizmet komut dosyası ile hizmet. Yürütme:/lib/systemd/systemd-sysv-install devre dışı bırak UFW kaldırıldı/etc/systemd/system/multi-kullanıcı.hedef.Wants/UFW.hizmet.

SystemCtl Etkinleştir -NEW NFTables –

Symlink/etc/systemd/system/sysinit oluşturuldu.hedef.İstekler/NFTables.Servis →/lib/systemd/system/nftables.hizmet.

# [nftables.Service] kural setini [/etc/nftables’dan geri yükler.conf]

SystemCtl Cat Nftables.hizmet

#/lib/systemd/system/nftables.Servis [Birim] Açıklama = NFTables Dokümantasyonu = Man: NFT (8) http: // wiki.nftables.Org Wants = Network-Cre.Hedef Önceden Hedef = Network-Cre.Hedef Kapatma.Hedef Çatışmalar = Kapatma.Hedef Varsayılan DEVEDENCES = NO [SERVİS] TYPE = ONSHOT RONEADFerexit = Yes StandartInput = NULL ProtectSystem = Full Protecthome = True Execstart =/USR/SBIN/NFT -F/etc/nftables/nftables.conf execReload =/usr/sbin/nft -f/etc/nftables.conf execstop =/usr/sbin/nft flush kural seti [yükleme] wantby = sysinit.hedef

# [/etc/nftables.conf] varsayılan olarak filtreleme ayarı yok

kedi /etc /nftables.conf

#!/usr/sbin/nft -f floş kural seti tablo inet filtresi < chain input < type filter hook input priority 0; >İleri zincir < type filter hook forward priority 0; >zincir çıkışı < type filter hook output priority 0; >>

# Mevcut UFW kurallarını onaylayın (UFW’nin çalıştığına bağlı olarak)

UFW durumu ayrıntılı

Status: active Logging: on (low) Default: deny (incoming), allow (outgoing), disabled (routed) New profiles: skip To Action From -- ------ ---- 22/tcp ALLOW IN Anywhere 80/tcp ALLOW IN Anywhere 443 ALLOW IN Anywhere 22/tcp (v6) ALLOW IN Anywhere (v6) 80/tcp (v6) ALLOW IN Anywhere (v6) 443 (v6) ALLOW IN Anywhere (v6)

# Geçerli kural setini [/etc/nftables.conf]

iptables-save> ufw-rules.çöplük

Iptables-Restore-Translate -F UFW-Rules.Dökme> Kural Seti.NFT

Ubuntu’yu kurun’S Dahili Güvenlik Duvarı

Ubuntu’S Dahili Güvenlik Duvarı adlandırılmış UFW (karmaşık olmayan güvenlik duvarı).

Aslında UFW sadece kompleksi yapılandırmayı kolaylaştıran bir yardımcı programdır IP Paket Filtre Kuralları için Linux Çekirdek Güvenlik Duvarı o zamandan beri Linux çekirdeği 2.4.X ve sonra Netfilter.

Netfilter Rusty Russel tarafından yazılan Mart 2000 içine Linux çekirdeği 2.4.X ve daha sonra çekirdek serisi. Selefi ipchains çekirdeğinde 2.2 Serisi.

Kaynak: https: // en.Wikipedia.org/wiki/netfilterNormalde geçmişte kullandığınız bu kuralları yapılandırmak için iptables Ve şimdi halef nftables (Linux çekirdeği 3’ten beri.13).

UFW bir başlangıç aşaması için iptables Ve nftables Bu kuralları yapılandırmayı çok daha kolay hale getiriyor.

Ayrıca iptables Ve nftables kendisi sadece bağlantı kurmak için kullanılır Netfilter Bu bir çerçeve Linux çekirdeği.

Netfilter için çeşitli işlevler ve işlemler sunar paket filtreleme, Ağ Adresi Çevirisi, Ve bağlantı noktası çevirisi, bir ağ üzerinden paketleri yönlendirmek ve paketlerin bir ağ içindeki hassas konumlara ulaşmasını yasaklamak için gerekli işlevselliği sağlayan.

iptables Userspace komut satırı programı, Linux 2.4.X ve sonra Paket Filtreleme Kural Kümesi. Sistem yöneticilerine yöneliktir.

nftables halefi iptables, Çok daha esnek, ölçeklenebilir ve performans paketi sınıflandırması sağlar. Tüm süslü yeni özelliklerin geliştirildiği yer burası.

nftables şimdi varsayılan ve o zamandan beri Debian 10, Ubuntu 20.04, Rheel 8, Suse 15 Ve Fedora 32.

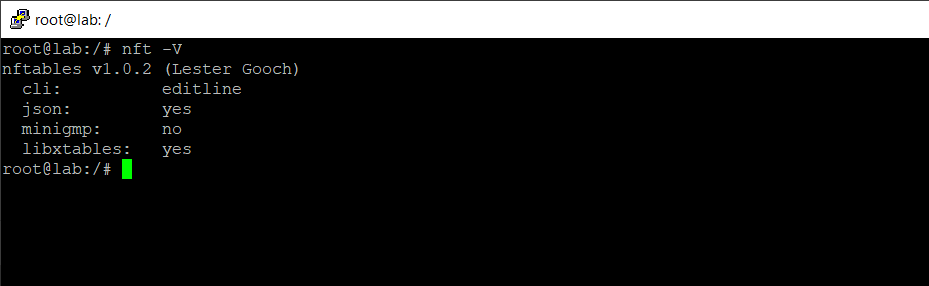

Sürümünü kontrol etmek için nftables kullanabilirsiniz

Hala kullanabilirsin iptables Ubuntu’da’s yeni sürümler (i.e, kullanıyor iptables sözdizimi ile NF_Tables Çekirdek Alt Sistemi) fakat nf_tables Varsayılan arka uç olarak.

Kaynak: https: // wiki.Debian.Org/nftablesAşağıda görebileceğiniz gibi, Güncelleme-Alternatif –Config Iptables komuta, mirasa da geçebilirsiniz iptables alet.

$ iptables -v

veya

$ iptables -nft -v

Yürüterek Güncelleme-Alternatif –Config Iptables komut, yüklü tüm sürümleri görebilirsiniz.

Kurulum

Normalde UFW varsayılan olarak Ubuntu’ya yüklenir, ancak etkinleştirilmez, eğer değilse aşağıdaki gibi yükleyebilirsiniz.

Konfigürasyon

Varsayılan olarak UFW devre dışı bırakıldı. Yani etkinleştirmeden önce UFW, Önce SSH gibi Ubuntu’ya erişmeniz gereken bağlantı noktalarını yapılandırmalı ve izin vermelisiniz.

$ sudo ufw izin ver

Veya doğrudan hizmet için bağlantı noktası numarasını girebilirsiniz, bu TCP ve UDP bağlantı noktası 22’ye izin verecektir

$ sudo ufw izin ver 22Portta TCP trafiğine izin vermek için

$ sudo ufw 22/tcp’ye izin verKaldırmak için kullanabilirsiniz

$ sudo ufw silin SSH’ye izin ver

$ sudo ufw silin 22UFW varsayılan olarak, gelen trafik için kuralı belirleyecek, giden trafiği engellemek için bir yön de belirleyebilirsiniz

$ sudo UFW SSH’yi reddetGiden kural kullanımı kaldırmak için

$ sudo ufw sil, reddet sshTrafiği sadece belirli bir IP’den engellemek istiyorsanız

$ sudo UFW REDYY Proto TCP’yi 8’den.8.8.8 herhangi bir bağlantı noktasına 22Sadece belirli bir IP’den trafiğe izin vermek istiyorsanız

$ sudo ufw 192’den Proto TCP’ye izin ver.168.0.Herhangi bir bağlantı noktasına 2 22Kuralları kontrol etmek için ve UFW etkinleştirilmişse

Güvenlik duvarını varsayılan durumuna sıfırlamak için