Ubuntu’nun güvenlik duvarı var mı?

Ubuntu’nun yerleşik güvenlik duvarı nasıl yapılandırılır

Özet

Bu makalede, UFW (karmaşık olmayan güvenlik duvarı) ve GUFW (UFW için grafik ön uç) kullanarak Ubuntu’nun yerleşik güvenlik duvarının nasıl yapılandırılacağını keşfedeceğiz. Ubuntu’daki önceden yüklenen güvenlik duvarını, nasıl etkinleştirileceğini ve belirli trafiğe izin vermek veya reddetmek için kurallarla nasıl çalışılacağını tartışacağız. Ayrıca, uygulama profillerini ve güvenlik duvarını yapılandırma sürecini nasıl basitleştirebileceklerini de kapsayacağız.

Anahtar noktaları

1. Ubuntu, UFW olarak bilinen önceden yüklenmiş bir güvenlik duvarı ile birlikte gelir (karmaşık olmayan güvenlik duvarı).

2. UFW, Standart Linux iptables komutlarının bir ön uçudur.

3. GUFW, UFW için grafiksel bir ön uçtır ve normal kullanıcıların güvenlik duvarını yapılandırmasını kolaylaştırır.

4. Ubuntu’da güvenlik duvarı varsayılan olarak devre dışı bırakılır.

5. Güvenlik duvarını etkinleştirmek için terminalde “sudo ufw etkinleştir” komutunu çalıştırın.

6. Belirli trafik türlerine izin vermek veya reddetmek için kurallar eklenebilir.

7. Port 22’de SSH trafiğine izin vermek için örnek komutlar:

- “Sudo UFW 22’ye izin ver” (hem TCP hem de UDP trafiğine izin verir, UDP gerekli değilse ideal değil)

- “Sudo UFW 22/TCP’ye izin ver” (22 numaralı bağlantı noktasında yalnızca TCP trafiğine izin verir)

- “sudo ufw izin ver” (SSH’nin gerektirdiği ve izin verdiği port için /etc /hizmetler dosyasını kontrol eder)

8. Gelen ve giden trafik için kurallar ayarlanabilir.

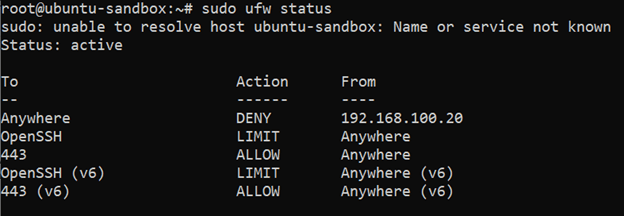

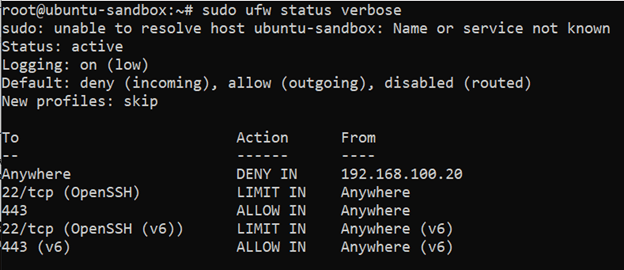

9. Kurallar “sudo ufw durumu” komutu kullanılarak görüntülenebilir.

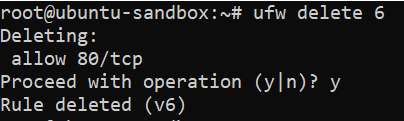

10. Kurallar “sudo ufw delete [kural]” komutu kullanılarak silinebilir.

11. Güvenlik duvarı, “sudo ufw sıfırlama” komutunu kullanarak varsayılan durumuna sıfırlanabilir.

12. UFW, daha kolay yapılandırma için uygulama profillerini destekler.

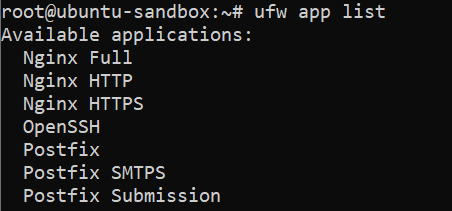

13. Uygulama profilleri “Sudo UFW Uygulama Listesi” komutu kullanılarak listelenebilir.

14. Belirli bir uygulama profili hakkında ek bilgiler “Sudo UFW Uygulama Bilgisi [Name]” komutu kullanılarak elde edilebilir.

Sorular ve cevaplar

1. Ubuntu’da önceden yüklenmiş veya otomatik bir güvenlik duvarı var mı? Birine ihtiyacım var mı?

Evet, Ubuntu UFW olarak bilinen önceden yüklenmiş bir güvenlik duvarı ile birlikte gelir (komplike olmayan güvenlik duvarı). Linux genellikle diğer işletim sistemlerinden daha güvenli kabul edilirken, sisteminizi yetkisiz erişimden korumak için bir güvenlik duvarı sahip olmak hala önemlidir.

2. UFW ve Gufw nedir?

UFW, standart Linux iptables komutları için bir ön uçtur ve güvenlik duvarının daha kolay yapılandırılmasına izin verir. Öte yandan Gufw, UFW için grafiksel bir ön uç ve normal kullanıcılar için daha kullanıcı dostu hale getiriyor.

3. Güvenlik duvarını nasıl etkinleştirebilirim?

Ubuntu’daki güvenlik duvarını etkinleştirmek için terminali açın ve “sudo UFW Enable” komutunu çalıştırın. Bu, güvenlik duvarını etkinleştirecek ve yapılandırılmış kuralları uygulamaya başlayacaktır.

4. Belirli trafiğe izin vermek için kuralları nasıl ekleyebilirim?

“Sudo UFW İzin Ver [Port/Protokol]” komutunu kullanarak belirli trafiğe izin vermek için kurallar ekleyebilirsiniz. Örneğin, 22 numaralı bağlantı noktasında SSH trafiğine izin vermek için “sudo ufw izin ver 22” veya “sudo ufw izin ver” komutunu çalıştırabilirsiniz.

5. Oluşturduğum kuralları görebilir miyim?

Evet, oluşturduğunuz kuralları terminalde “sudo ufw durumu” komutunu çalıştırarak görüntüleyebilirsiniz. Bu, aktif kuralların bir listesini görüntüleyecek.

6. Bir kuralı nasıl silebilirim?

Bir kuralı silmek için “sudo ufw sil [kural]” komutunu kullanın. Örneğin, giden SSH trafiğini reddetmeyi durdurmak için “sudo ufw sil Redded SSH’yi” çalıştırırsınız.

7. Güvenlik duvarını varsayılan durumuna sıfırlamanın bir yolu var mı??

Evet, “Sudo UFW RESET” komutunu çalıştırarak güvenlik duvarını varsayılan durumuna sıfırlayabilirsiniz. Bu, yapılandırdığınız tüm kuralları ve ayarları kaldıracaktır.

8. Uygulama profilleri nelerdir?

Uygulama profilleri, belirli uygulamalar için güvenlik duvarının daha kolay yapılandırılmasını sağlayan önceden tanımlanmış yapılandırmalardır. “Sudo UFW Uygulama Listesi” komutunu kullanarak mevcut uygulama profillerini listeleyebilirsiniz.

9. Belirli bir uygulama profili hakkında nasıl daha fazla bilgi edinebilirim?

Belirli bir uygulama profili hakkında daha fazla bilgi almak için “sudo ufw uygulama bilgisi [name]” komutunu kullanın. Bu, profil ve dahil edilen kurallar hakkında ayrıntılar sağlayacaktır.

10. Belirli trafiği nasıl reddederim?

Belirli trafiği reddetmek için “sudo ufw inking [port/protokol]” komutunu kullanabilirsiniz. Örneğin, belirli bir IP adresinden 22 numaralı TCP trafiğini reddetmek için “sudo UFW Proto TCP’yi [IP] ‘den herhangi bir bağlantı noktası 22’ye indirirsiniz.

11. Güvenlik duvarı grafik bir arayüzle yönetilebilir mi??

Evet, güvenlik duvarı, UFW için grafik ön uç olan GUFW kullanılarak grafik bir arayüzle yönetilebilir. Güvenlik duvarını yapılandırmanın kullanıcı dostu bir yolunu sağlar.

12. Gufw’de devre dışı gösterilse bile, güvenlik duvarı varsayılan olarak çalışıyor mu?

Evet, GUFW’de devre dışı gösterilse bile, güvenlik duvarı varsayılan olarak Ubuntu’da çalışıyor. GUFW’deki mesajı etkinleştir/devre dışı bırak, güvenlik duvarının gerçek durumunu değil, UFW ile belirlenen kuralları ifade eder.

13. Güvenlik duvarının çalışıp çalışmadığını nasıl kontrol edebilirim?

Terminalde “sudo Iptables -List –verbose” komutunu çalıştırarak güvenlik duvarının çalışıp çalışmadığını kontrol edebilirsiniz. Bu, güvenlik duvarı kurallarını gösterecek ve güvenlik duvarının aktif olduğunu onaylayacak.

14. İlk önce güvenlik duvarını etkinleştirmeden güvenlik duvarı kurallarını yapılandırabilir miyim?

Evet, güvenlik duvarı kurallarını güvenlik duvarını etkinleştirmeden yapılandırabilirsiniz. Güvenlik duvarı çevrimdışı iken kural ekleyebilir ve ardından kuralları yapılandırdıktan sonra etkinleştirebilirsiniz.

15. UFW ile karmaşık kuralları yapılandırabilir miyim?

Evet, UFW karmaşık kuralları destekler. Örneğin, “Sudo UFW Proto TCP’yi [IP] ‘den herhangi bir bağlantı noktasına [bağlantı noktası]” komutunu kullanarak belirli bir IP adresinden belirli bir IP adresinden belirli bir bağlantı noktasına trafiği reddedebilirsiniz. Bu, güvenlik duvarı tarafından izin verilen veya reddedilen trafik üzerinde ince taneli kontrole izin verir.

Ubuntu nasıl yapılandırılır’S Dahili Güvenlik Duvarı

Bu şekilde 192’den itibaren tüm trafiği engelleyeceksiniz.168.100.Genellikle bir DNS hizmeti için ayrılmış UDP protokolünü kullanarak 20 ila 53.

Önceden yüklenmiş veya otomatik bir güvenlik duvarı var mı?

Ubuntu önceden yüklenmiş veya otomatik bir güvenlik duvarı ile mi geliyor?? Değilse, birine ihtiyacım var mı? Linux’un güvenlik konusunda diğer işletim sistemleri üzerindeki avantajları hakkında bazı makaleler okudum (antivirüs sahibi olmanıza gerek yok, . ) ama emin olmak isterim.

68.8K 55 55 Altın Rozetler 214 214 Gümüş Rozetler 325 325 Bronz Rozetler

24 Ekim 2010’da 14:55 sordu

Pedroo Pedroo

5 Cevap 5

![]()

Ubuntu’nun çekirdeğe dahil bir güvenlik duvarı var ve varsayılan olarak çalışıyor. Bu güvenlik duvarını yönetmek için ihtiyacınız olan şey iptables. Ancak bunu yönetmek karmaşıktır, böylece kullanabilirsiniz UFW (karmaşık olmayan güvenlik duvarı) onları yapılandırmak için. Ancak UFW hala normal kullanıcılar için zor bir şey, bu yüzden yapabileceğiniz şey yüklemek Gufw Bu sadece UFW için grafiksel bir ön uç.

Gufw kullanırsanız, pencerenin alt kısmında ilk kez göreceksiniz ‘Engelli Güvenlik Duvarı’. Ama bu doğru değil, güvenlik duvarınız zaten çalışıyor. Bu etkinleştir/devre dışı mesaj, güvenlik duvarına değil, UFW ile belirlenen kuralları ifade eder.

Bana inanmıyorsan bir terminal açıp yaz

sudo iptables -liste --verbose Bunu Gufw ile deneyin etkinleştirilmiş Ve engelli. Tek farklılıkların Gufw ile belirlediğiniz kurallar olacağını göreceksiniz.

Ubuntu nasıl yapılandırılır’S Dahili Güvenlik Duvarı

Chris Hoffman

Chris Hoffman

Genel Yayın Yönetmeni

Chris Hoffman, nasıl yapılır Geek’in genel yayın yönetmeni. On yılı aşkın bir süredir teknoloji hakkında yazıldı ve iki yıldır PCworld köşe yazarı oldu. Chris için yazdı New York Times Ve Okuyucunun özeti, Miami’nin NBC 6 gibi TV istasyonlarında teknoloji uzmanı olarak röportaj yapıldı ve çalışmalarını BBC gibi haber kuruluşları tarafından ele aldı. 2011’den beri Chris, bir milyardan fazla kez okunan 2.000’den fazla makale yazdı — ve bu sadece nasıl yapılır geek’te. Devamını oku.

Güncellendi 10 Tem 2017, 16:11 EDT | 2 dk okuma

Ubuntu, UFW olarak bilinen kendi güvenlik duvarı içerir – “karmaşık olmayan güvenlik duvarı.” UFW, standart Linux iptables komutları için kullanımı daha kolay bir ön uçtur. UFW’yi grafiksel bir arayüzden bile kontrol edebilirsiniz. Ubuntu’S Güvenlik Duvarı, iptables öğrenmeden temel güvenlik duvarı görevlerini gerçekleştirmenin kolay bir yolu olarak tasarlanmıştır. Değil’t standart iptables komutlarının tüm gücünü sunun, ancak’daha az karmaşık.

Terminal kullanımı

Güvenlik duvarı varsayılan olarak devre dışı bırakılır. Güvenlik duvarını etkinleştirmek için bir terminalden aşağıdaki komutu çalıştırın:

sudo ufw enable

Yapmazsın’T mutlaka önce güvenlik duvarını etkinleştirmek zorundasınız. Güvenlik duvarı çevrimdışı iken kural ekleyebilir ve ardından sizden sonra etkinleştirebilirsiniz’yeniden yapılandırmayı yaptı.

Kurallarla çalışmak

İzin vermek’2 Port 22’de SSH trafiğine izin vermek istediğinizi söyle. Bunu yapmak için birkaç komuttan birini çalıştırabilirsiniz:

Sudo UFW 22’ye izin veriyor (hem TCP hem de UDP trafiğine izin veriyor – UDP ISN ISN ideal değil’gerekli.) sudo ufw 22/tcp’ye izin verin (bu bağlantı noktasında yalnızca TCP trafiğine izin verir.) sudo ufw SSH’ye izin verin (SSH’nin gerektirdiği ve izin verdiği bağlantı noktası için sisteminizdeki /etc /hizmetler dosyasını kontrol eder. Bu dosyada birçok yaygın hizmet listelenmiştir.)

UFW, gelen trafik için kuralı ayarlamak istediğinizi varsayar, ancak bir yön de belirleyebilirsiniz. Örneğin, giden SSH trafiğini engellemek için aşağıdaki komutu çalıştırın:

sudo ufw SSH’yi reddet

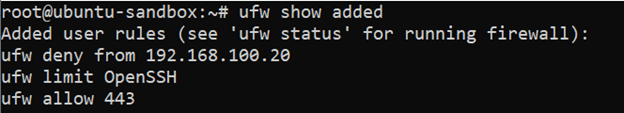

Kuralları görüntüleyebilirsiniz’aşağıdaki komutla oluşturuldu:

sudo ufw statüsü

Bir kuralı silmek için, kuraldan önce silme kelimesini ekleyin. Örneğin, giden SSH trafiğini reddetmeyi durdurmak için aşağıdaki komutu çalıştırın:

sudo ufw sil, redded

UFW’S Sözdizimi oldukça karmaşık kurallara izin verir. Örneğin, bu kural IP 12’den TCP trafiğini reddediyor.34.56.Yerel sistemde 78 ila 22

sudo ufw 12’den proto tcp’yi reddetti.34.56.78 herhangi bir bağlantı noktasına 22

Güvenlik duvarını varsayılan durumuna sıfırlamak için aşağıdaki komutu çalıştırın:

sudo ufw sıfırlama

Uygulama Profilleri

Açık bağlantı noktaları gerektiren bazı uygulamalar, bunu daha da kolaylaştırmak için UFW profilleri ile birlikte gelir. Yerel sisteminizde bulunan uygulama profillerini görmek için aşağıdaki komutu çalıştırın:

sudo ufw uygulama listesi

Bir profil ve aşağıdaki komutla dahil edilen kurallar hakkında bilgileri görüntüleyin:

sudo ufw uygulama bilgi adı

İzin verilen bir uygulama profiline izin verin:

sudo ufw ismine izin ver

Daha fazla bilgi

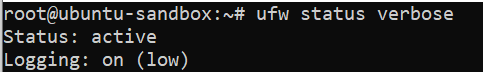

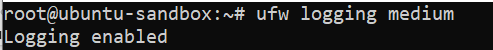

Günlük varsayılan olarak devre dışı bırakılır, ancak sistem günlüğüne güvenlik duvarı mesajlarını yazdırmak için günlüğe kaydetmeyi de etkinleştirebilirsiniz:

sudo ufw giriş

Daha fazla bilgi için çalıştırın Adam UFW UFW okuma komutu’S MILE PAGE.

GUFW Grafik Arabirimi

GUFW, UFW için grafik bir arayüzdür. Ubuntu yok’t grafik arayüzü ile birlikte gelir, ancak Gufw Ubuntu’ya dahil edilmiştir’S Yazılım Depoları. Aşağıdaki komutla yükleyebilirsiniz:

sudo apt-get yükleme gufw

Gufw, Dash’te güvenlik duvarı yapılandırması adlı bir uygulama olarak görünür. UFW’nin kendisi gibi, GUFW basit, kullanımı kolay bir arayüz sağlar. Güvenlik duvarını kolayca etkinleştirebilir veya devre dışı bırakabilir, gelen veya giden trafik için varsayılan ilkeyi kontrol edebilir ve kurallar ekleyebilirsiniz.

Kurallar Editör, basit kurallar veya daha karmaşık kurallar eklemek için kullanılabilir.

Unutma, yapabilirsin’T UFW ile her şeyi yapın – daha karmaşık güvenlik duvarı görevleri için’İptables ile ellerinizi kirletmeliyim.

| Linux komutları | |

| Dosyalar | katran · pv · kedi · tac · chmod · grep · fark etmek · sed · AR · Adam · pushd · popd · fsck · test disk · seq · FD · pandok · CD · $ Yol · ıvır zıvır · katılmak · jq · katlamak · UNIQ · Gazetecilik · kuyruk · stat · LS · fstab · Eko · az · CHGRP · boktan · rev · Bakmak · Teller · tip · yeniden isimlendirmek · zip · açılmak · takılmak · ümitsiz · düzenlemek · fdisk · MKFS · RM · RMDIR · rsync · DF · gpg · VI · nano · mkdir · Du · ln · yama · dönüştürmek · Rclone · parçalamak · SRM · SCP · gzip · chattr · kesmek · bulmak · ümit · WC · TR |

| Süreçler | takma ad · ekran · tepe · Güzel · iyisin · ilerlemek · Strace · Systemd · tmux · CHSH · tarih · -den · grup · özgür · Hangi · DMESG · CHFN · Usermod · ps · chroot · xargs · tty · pembemsi · LSOF · vmstat · zaman aşımı · duvar · Evet · öldürmek · uyumak · sudo · sum · zaman · grup · Usermod · grup · LSHW · kapat · yeniden başlatmak · durma · Kapat · Passwd · LSCPU · crontab · tarih · BG · fg · pidof · nohup · mmap |

| Ağ oluşturma | netstat · ping · traceroute · ıvır zıvır · ss · kim · Fail2ban · bon · kazmak · parmak · NMAP · FTP · kıvrılmak · sıyrık · DSÖ · ben kimim · w · iptables · SSH-Keygen · UFW · arping · firewalld |

İLGİLİ: Geliştiriciler ve meraklıları için en iyi Linux dizüstü bilgisayarlar

- › Linux’ta Firewalld ile Nasıl Başlanır

- › NextCloud ile kendi bulut dosyanız nasıl senkronize edilir

- › Mac’iniz’S güvenlik duvarı varsayılan olarak kapalı: etkinleştirmeniz gerekiyor mu?

- › Samsung Galaxy Z Fold 4 yeni tüm zamanların düşük fiyatına ve daha fazla fırsata çarpıyor

- › Sennheiser Profili USB İncelemesi: Uygulamalı kontrollerle sağlam akış mikrofonu

- › Artık bir Uber yolculuğu almak için bir numara arayabilirsiniz

- › Amazon yeni ortaya çıkar “Yankı Pop” ve güncellenmiş akıllı ekranlar

- › Nasıl düzeltilir “Bir şey yapmadı’planlandığı gibi git” Windows 11’de hata

Chris Hoffman

Chris Hoffman, nasıl yapılır Geek’in genel yayın yönetmeni. On yılı aşkın bir süredir teknoloji hakkında yazıldı ve iki yıldır PCworld köşe yazarı oldu. Chris için yazdı New York Times Ve Okuyucunun özeti, Miami’nin NBC 6 gibi TV istasyonlarında teknoloji uzmanı olarak röportaj yapıldı ve çalışmalarını BBC gibi haber kuruluşları tarafından ele aldı. 2011’den beri Chris, bir milyardan fazla kez okunan 2.000’den fazla makale yazdı — ve bu sadece nasıl yapılır geek’te.

Tam biyografi oku »

Ubuntu 22’de UFW ile bir güvenlik duvarı nasıl kurulur.04

UFW veya karmaşık olmayan güvenlik duvarı, IPTables ve NFTables gibi alt seviyeli paket filtreleme teknolojilerinin karmaşıklığını gizleyen basitleştirilmiş bir güvenlik duvarı yönetimi arayüzüdür . Eğer sen’ağınızı güvence altına almaya başlamak için’Hangi aracı kullanacağından emin değilim, UFW sizin için doğru seçim olabilir.

Bu öğretici, UFW ile UBUNU 22’de nasıl bir güvenlik duvarı kuracağınızı gösterecektir.04.

Önkoşul

Bu öğreticiyi takip etmek için:

- Bir Ubuntu 22.04 Ubuntu 22 ile ilk sunucu kurulumumuzu takip ederek ayarlayabileceğiniz Sudo Root olmayan kullanıcı ile sunucu.04 Öğretici.

UFW varsayılan olarak Ubuntu’ya yüklenir. Bir nedenden dolayı kaldırılmışsa, sudo apt yükleme UFW ile yükleyebilirsiniz .

Adım 1 – UFW ile IPv6’yı Kullanma (İsteğe Bağlı)

Bu öğretici IPv4 düşünülerek yazılmıştır, ancak IPv6 için ve etkinleştirdiğiniz sürece çalışacaktır. Ubuntu sunucunuz IPv6 etkinleştirilmişse, UFW’nin IPv6 için güvenlik duvarı kurallarını yönetmesi için IPv6’yı destekleyecek şekilde yapılandırıldığından emin olun. Bunu yapmak için UFW yapılandırmasını Nano veya en sevdiğiniz editörle açın.

O zaman IPv6 değerinin evet olduğundan emin olun . Şöyle görünmeli:

/etc/varsayılan/ufw alıntı

IPv6 =Evet Dosyayı kaydedin ve kapatın. Şimdi, UFW etkinleştirildiğinde, hem IPv4 hem de IPv6 Güvenlik Duvarı Kuralları yazacak şekilde yapılandırılacaktır. Ancak, UFW’yi etkinleştirmeden önce, güvenlik duvarınızın SSH aracılığıyla bağlanmanıza izin verecek şekilde yapılandırıldığından emin olmak isteyeceğiz. İzin vermek’varsayılan politikaları ayarlamakla başlayın.

Adım 2 – Varsayılan politikaları ayarlama

Eğer sen’Güvenlik duvarınıza yeni başlıyor, tanımlanacak ilk kurallar varsayılan politikalarınızdır. Bu kurallar, başka kurallara uymayan trafiği nasıl ele alacağını kontrol edin. Varsayılan olarak, UFW tüm gelen bağlantıları reddedecek ve giden tüm bağlantılara izin verecek. Bu, sunucunuza ulaşmaya çalışan herkesin bağlanamayacağı anlamına gelirken, sunucudaki herhangi bir uygulama dış dünyaya ulaşabilecektir.

İzin vermek’Sizden emin olabilmemiz için UFW kurallarınızı varsayılanlara geri ayarlayın’Bu öğretici ile birlikte takip edebileceğim. UFW tarafından kullanılan varsayılanları ayarlamak için şu komutları kullanın:

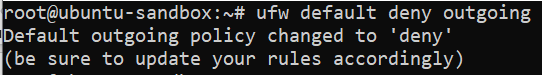

Aşağıdakiler gibi çıktı alacaksınız:

ÇıktıVarsayılan gelen ilke 'inkar' olarak değiştirildi (kurallarınızı buna göre güncellediğinizden emin olun) Varsayılan giden politikanın 'izin ver' olarak değiştirilmesi (kurallarınızı buna göre güncellediğinizden emin olun)

Bu komutlar, gelenleri reddetmek ve giden bağlantılara izin vermek için varsayılanları ayarlar. Bu güvenlik duvarı varsayılanları tek başına kişisel bir bilgisayar için yeterli olabilir, ancak sunucuların genellikle dış kullanıcılardan gelen isteklere yanıt vermesi gerekir. Biz’Buna bakacağım.

Adım 3 – SSH bağlantılarına izin vermek

UFW güvenlik duvarımızı şimdi etkinleştirirsek, gelen tüm bağlantıları inkar eder. Bu, sunucumuzun bu tür isteklere yanıt vermesini istiyorsak, meşru gelen bağlantılara – SSH veya HTTP bağlantılarına – açıkça izin veren kurallar oluşturmamız gerektiği anlamına gelir. Eğer sen’Bir bulut sunucusu kullanarak, muhtemelen sunucunuzu bağlayabilmeniz ve yönetebilmeniz için gelen SSH bağlantılarına izin vermek isteyeceksiniz.

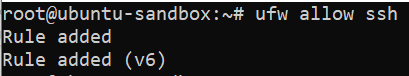

Sunucunuzu gelen SSH bağlantılarına izin verecek şekilde yapılandırmak için şu komutu kullanabilirsiniz:

Bu, SSH Daemon’un varsayılan olarak dinlediği bağlantı noktası 22’de tüm bağlantılara izin verecek güvenlik duvarı kuralları oluşturacaktır. UFW, portun SSH’nin ne anlama geldiğini biliyor çünkü’S /etc /hizmetler dosyasında hizmet olarak listelenmiştir.

Ancak, hizmet adı yerine bağlantı noktasını belirleyerek eşdeğer kuralı gerçekten yazabiliriz. Örneğin, bu komut yukarıdaki komutla aynı şekilde çalışır:

SSH Daemon’unuzu farklı bir bağlantı noktası kullanacak şekilde yapılandırdıysanız, uygun bağlantı noktasını belirtmeniz gerekecektir. Örneğin, SSH sunucunuz 2222 numaralı bağlantı noktasını dinliyorsa, bu komutu o bağlantı noktasındaki bağlantılara izin vermek için kullanabilirsiniz:

Artık güvenlik duvarınız gelen SSH bağlantılarına izin verecek şekilde yapılandırıldığına göre, bunu etkinleştirebiliriz.

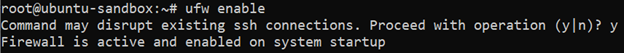

Adım 4 – UFW’yi Etkinleştirme

UFW’yi etkinleştirmek için şu komutu kullanın:

Komutun mevcut SSH bağlantılarını bozabileceğini söyleyen bir uyarı alacaksınız. Zaten SSH bağlantılarına izin veren bir güvenlik duvarı kuralı ayarladınız, bu yüzden devam etmek iyi olmalı. İstemi Y ile yanıtlayın ve enter tuşuna basın .

Güvenlik duvarı artık aktif. Belirlenen kuralları görmek için sudo ufw durum ayrıntılı komutunu çalıştırın. Bu öğreticinin geri kalanı, UFW’yi farklı tür bağlantılara izin vermek veya reddetmek gibi daha ayrıntılı olarak nasıl kullanılacağını kapsar.

Adım 5 – Diğer bağlantılara izin vermek

Bu noktada, sunucunuzun yanıtlaması gereken diğer tüm bağlantılara izin vermelisiniz. İzin vermeniz gereken bağlantılar özel ihtiyaçlarınıza bağlıdır. Neyse ki, hizmet adına veya bağlantı noktasına dayalı bağlantılara izin veren kuralların nasıl yazılacağını zaten biliyorsunuz; Bunu zaten 22 bağlantı noktasında SSH için yaptık . Bunu şunlar için de yapabilirsiniz:

- Port 80’de HTTP, şifrelenmemiş web sunucularının kullandığı, sudo UFW kullanan HTTP veya Sudo UFW’ye izin veriyor 80’e izin ver

- 443 numaralı bağlantı noktasındaki https, bu da şifreli web sunucularının kullandığı, sudo ufw kullanan https veya sudo ufw’ye izin veriyor 443’e izin ver

Bir bağlantı noktası veya bilinen hizmet belirtmenin yanı sıra, diğer bağlantılara izin vermenin birkaç yolu da vardır.

Belirli port aralıkları

UFW ile bağlantı noktası aralıklarını belirleyebilirsiniz. Bazı uygulamalar tek bir bağlantı noktası yerine birden fazla bağlantı noktası kullanır.

Örneğin, 6000 – 6007 bağlantı noktalarını kullanan X11 bağlantılarına izin vermek için şu komutları kullanın:

UFW ile bağlantı noktası aralıklarını belirlerken, kuralların için geçerli olması gereken protokolü (TCP veya UDP) belirtmelisiniz. Biz’T bunu daha önce bahsettiğinden, protokolü otomatik olarak belirtmemek, her iki protokole de izin verir, bu da çoğu durumda uygundur.

Belirli IP adresleri

UFW ile çalışırken IP adreslerini de belirleyebilirsiniz. Örneğin, 203’lük bir çalışma veya ev IP adresi gibi belirli bir IP adresinden bağlantılara izin vermek istiyorsanız.0.113.4, belirtmeniz gerekir, sonra IP adresi:

Ayrıca, IP adresinin herhangi bir bağlantı noktasına ekleyerek bağlanmasına izin verilen belirli bir bağlantı noktasını ve ardından bağlantı noktası numarasını da belirleyebilirsiniz. Örneğin, 203’e izin vermek istiyorsanız.0.113.4 Port 22’ye (SSH) bağlanmak için şu komutu kullanın:

Alt ağlar

Bir IP adresinin alt ağına izin vermek istiyorsanız, bir ağ maskesi belirlemek için CIDR notasyonu kullanarak bunu yapabilirsiniz. Örneğin, 203 arasında değişen tüm IP adreslerine izin vermek istiyorsanız.0.113.1 ila 203.0.113.254 Bu komutu kullanabilirsiniz:

Aynı şekilde, alt ağ 203’ün hedef bağlantı noktasını da belirleyebilirsiniz.0.113.0/24’ün bağlanmasına izin verilir. Yine biz’Örnek olarak Port 22 (SSH) kullanın:

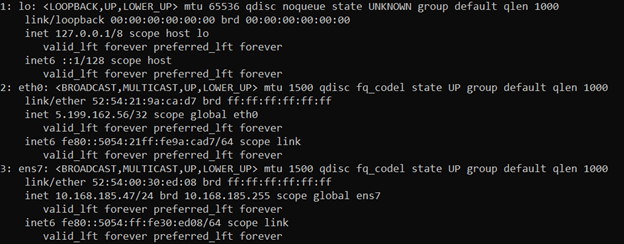

Belirli bir ağ arayüzüne bağlantılar

Yalnızca belirli bir ağ arayüzü için geçerli olan bir güvenlik duvarı kuralı oluşturmak istiyorsanız, bunu belirterek yapabilirsiniz “izin vermek” ardından ağ arayüzünün adı.

Devam etmeden önce ağ arayüzlerinize bakmak isteyebilirsiniz. Bunu yapmak için şu komutu kullanın:

Çıktı alıntı2: ENP0S3: MTU 1500 qdisc pfifo_fast devlet . . . 3: ENP0S4: MTU 1500 Qdisc Noop Durumu Aşağı Grup Varsayılan . . .

Vurgulanan çıktı, ağ arayüz adlarını gösterir. Tipik olarak ETH0, ENS1 veya ENP3S2 gibi bir şey olarak adlandırılır .

Dolayısıyla, sunucunuzun ENS3 adında bir genel ağ arayüzü varsa, bu komutla HTTP trafiğine (80 numaralı bağlantı noktası) izin verebilirsiniz:

Bunu yapmak, sunucunuzun halka açık internetten HTTP istekleri almasına izin verir.

Veya MySQL veritabanı sunucunuzun (bağlantı noktası 3306) özel ağ arabirimi ETH1’deki bağlantıları dinlemesini istiyorsanız, bu komutu kullanabilirsiniz:

Bu, özel ağınızdaki diğer sunucuların MySQL veritabanınıza bağlanmasına izin verir.

Adım 6 – Bağlantıları İnkar

Eğer işlenirsen’t Gelen bağlantılar için varsayılan ilkeyi değiştirdi, UFW, gelen tüm bağlantıları reddetmek için yapılandırıldı. Genel olarak, bu, belirli bağlantı noktalarına ve IP adreslerine açıkça izin veren kurallar oluşturmanızı isteyerek güvenli bir güvenlik duvarı politikası oluşturma sürecini basitleştirir.

Ancak, bazen kaynak IP adresine veya alt ağa dayalı belirli bağlantıları reddetmek istersiniz, belki de sunucunuzun oradan saldırıya uğradığını biliyorsunuzdur. Ayrıca, varsayılan gelen politikanızı değiştirmek istiyorsanız izin vermek (ki bu önerilmez), yaratmanız gerekir reddetmek Yapmadığınız herhangi bir hizmet veya IP adres için kurallar’Bağlantılara izin vermek istemiyorum.

Yazmak reddetmek Kurallar, yukarıda açıklanan komutları değiştirebilirsiniz, izin vermek ile reddetmek.

Örneğin, HTTP bağlantılarını reddetmek için şu komutu kullanabilirsiniz:

Veya 203’ten tüm bağlantıları reddetmek istiyorsanız.0.113.4 Bu komutu kullanabilirsiniz:

Şimdi izin ver’Kuralları nasıl sileceğine bir göz atın.

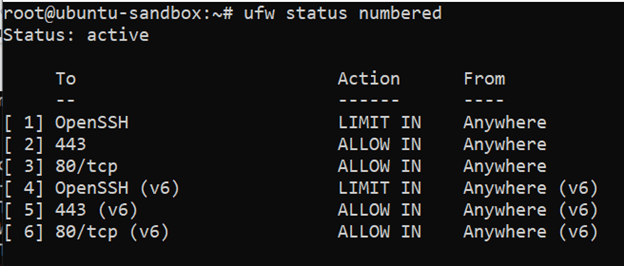

Adım 7 – Kuralları Silme

Güvenlik duvarı kurallarını nasıl sileceğini bilmek, bunları nasıl oluşturacağınızı bilmek kadar önemlidir. Hangi kuralların silineceğini belirtmenin iki farklı yolu vardır: kural numarasına veya gerçek kurala göre (kuralların oluşturulduğunda nasıl belirtildiğine benzer). Biz’ile başlayacak Kural Numarasına Göre Sil yöntem çünkü daha kolay.

Kural Numarasına Göre

Eğer sen’KURAL NUMARASI Güvenlik Duvarı Kurallarını silmek için kullandığınız ilk şey’yapmak istiyorum, güvenlik duvarı kurallarınızın bir listesini almak. UFW durum komutunun, burada gösterildiği gibi her kuralın yanındaki numaraları görüntüleme seçeneği vardır:

Numaralı Çıktı:Durum: Eylem için etkin------- ---- [1] 22 15'te izin ver.15.15.0/24 [2] 80 Her yere izin ver

Port 80 (HTTP) bağlantılarına izin veren Kural 2’yi silmek istediğinize karar verirseniz, bunu böyle bir UFW Selet komutunda belirtebilirsiniz:

Bu, HTTP bağlantılarına izin veren Kural 2’yi silin bir onay istemini gösterir. IPv6 etkinleştirilmişse, ilgili IPv6 kuralını da silmek istediğinizi unutmayın.

Gerçek kurala göre

Kural numaralarının alternatifi, silinecek gerçek kuralı belirtmektir. Örneğin, HTTP İzin Kuralını kaldırmak istiyorsanız, şöyle yazabilirsiniz:

Kuralı, hizmet adı yerine izin 80 ile de belirleyebilirsiniz:

Bu yöntem, varsa hem IPv4 hem de IPv6 kurallarını silecektir.

Adım 8 – UFW durumunu ve kurallarını kontrol etme

İstediğiniz zaman, UFW durumunu bu komutla kontrol edebilirsiniz:

UFW devre dışı bırakılırsa, varsayılan olarak,’Bunun gibi bir şey görürüm:

ÇıktıDurum: aktif olmayan

UFW aktifse, 3. adımı takip ederseniz, çıktı bunu söyleyecektir’aktif ve belirlenen tüm kuralları listeleyecek. Örneğin, güvenlik duvarı herhangi bir yerden SSH (Port 22) bağlantılarına izin verecek şekilde ayarlanmışsa, çıktı şöyle görünebilir:

ÇıktıDurum: Aktif Günlük: Açık (Düşük) Varsayılan: Reddet (Gelen), İzin Ver (Giden), Reddet (Yönlendirilmiş) Yeni Profiller:------- ----- 22/TCP'den harekete geçin 22 (v6) Her yerde izin ver (v6)

UFW’nin güvenlik duvarını nasıl yapılandırdığını kontrol etmek istiyorsanız durum komutunu kullanın.

Adım 9 – UFW’yi (isteğe bağlı) devre dışı bırakma veya sıfırlama

Yapmadığına karar verirsen’UFW kullanmak istiyorum, bu komutla devre dışı bırakabilirsiniz:

UFW ile oluşturduğunuz herhangi bir kural artık aktif olmayacak. Daha sonra etkinleştirmeniz gerekiyorsa her zaman sudo ufw etkinleştirebilirsiniz.

Zaten yapılandırılmış UFW kurallarınız varsa ancak baştan başlamak istediğinize karar verirseniz, Sıfırlama komutunu kullanabilirsiniz:

Bu, UFW’yi devre dışı bırakacak ve daha önce tanımlanmış olan kuralları silecektir. Varsayılan politikaların kazandığını unutmayın’T Bunları herhangi bir noktada değiştirdiyseniz, orijinal ayarlarına geçin. Bu size UFW ile yeni bir başlangıç yapmalı.

Çözüm

Güvenlik duvarınız artık (en azından) SSH bağlantılarına izin verecek şekilde yapılandırıldı. Sunucunuzun gereksiz bağlantıları sınırlarken, sunucunuzun ihtiyaç duyduğu başka gelen bağlantılara izin verdiğinizden emin olun, böylece sunucunuz işlevsel ve güvenli olacaktır.

Daha yaygın UFW yapılandırmaları hakkında bilgi edinmek için UFW Essentials: Ortak Güvenlik Duvarı Kuralları ve Komutları Eğitimi.

DigitalOcean topluluğuyla öğrendiğiniz için teşekkürler. Hesaplama, depolama, ağ oluşturma ve yönetilen veritabanları için tekliflerimize göz atın.

Öğretici Serisi: Bulut Bilişimine Başlamak

Bu müfredat, uygulamaları ve web sitelerini buluta güvenli bir şekilde dağıtmak için gerekli becerilerle birlikte genel bir kitleye açık kaynaklı bulut bilişim sunar.

Gözat serisi: 39 makale

- 1/39 Bulut Sunucuları: Bir Giriş

- 2/39 Bulut bilişimine genel bir giriş

- 3/39 Ubuntu 22 ile ilk sunucu kurulumu.04

UFW ile Ubuntu Güvenlik Duvarı Nasıl Yapılandırılır

Güvenlik duvarı, gelen ve giden trafiği izleyen ağlar için bir güvenlik sistemidir. Önceden tanımlanmış güvenlik kurallarına dayalı veri paketlerine izin verir veya engeller.

Bir üretim sistemi çalıştırıyorsanız, bir güvenlik duvarının nasıl yapılandırılacağını anlamanız çok önemlidir. Güvenli bilgilerle enfekte olma olasılığı daha düşüktür, çünkü Gelen ve giden trafik güvenlik kurallarına göre kesinlikle filtrelendiğinden internete daha az maruz kalırlar.

#UFW nedir?

Komplike olmayan güvenlik duvarı olarak da adlandırılan UFW, NetFilter’ı yönetmek için iPtables yardımcı programını kullanmak için basit bir arayüz sağlayan bir ön uç çerçevesidir – varsayılan Linux çekirdek paket filtreleme sistemi. Ubuntu 20 için yerleşik bir güvenlik duvarı sistemidir.04 Karmaşık iptables komutlarını basitleştiren ve temel güvenlik duvarı yapılandırmalarını daha kolay oluşturmanıza olanak tanıyan.

UFW, az sayıda basit komuta sahip bir komut satırı arayüzü kullanır. Tüm temel güvenlik duvarı kurallarını, çeşitli ağ protokollerini, günlük kaydı ve daha birçok özelliği destekler. Resmi UFW belgelerindeki kapsamlı bir özellik listesini kontrol edebilirsiniz.

#Öngörü

UFW’yi yapılandırmak için, önceden aşağıdakileri yapmanız gerekir:

- Ubuntu 20.04 Kök ayrıcalıklarına sahip sistem

- Komut satırı arayüzünün temel bilgisi (CLI)

NOT: Bu öğretici sadece Ubuntu 20 için geçerli değildir.04, ancak diğer LTS sürümleri. UFW’nin ilk versiyonları Ubuntu 12’den beri mevcuttu.04.

#Install UFW Güvenlik Duvarı

UFW, Ubuntu işletim sistemi ile önceden yüklenmiş geliyor. Ancak, aşağıdaki komutu kullanarak yüklemeye çalışarak UFW’nin en son sürümüne sahip olduğunuzdan emin olabilirsiniz:

Apt Ufw Install

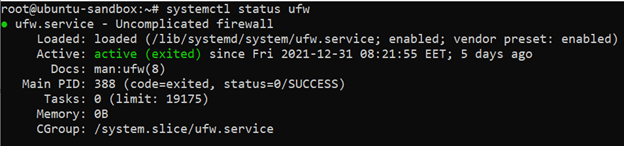

Artık UFW’nin en son sürümüne sahip olduğunuza göre,’S Aşağıdaki komutu kullanarak durumunu kontrol edin:

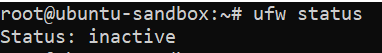

Gördüğünüz gibi, UFW varsayılan olarak aktif değildir. Önce bazı önemli değişiklikler yaptıktan sonra bunu etkinleştireceğiz.

#UFW varsayılan güvenlik duvarı politikaları

UFW’ye ilk kez başlıyorsanız, varsayılan güvenlik duvarı politikalarını iki kez kontrol etmek iyi bir fikirdir. Bunu yapmak için UFW’nin varsayılan yapılandırma dosyasını kontrol edin:

Varsayılan olarak, UFW tüm gelen trafiği reddetmek ve giden tüm trafiğe izin verecek şekilde yapılandırılmıştır. Bu, herhangi bir uygulama veya hizmetten giden istekte bulunabileceğiniz için kimsenin sisteminize ulaşamayacağı anlamına gelir.

Varsayılan UFW politikaları aşağıdaki komut modeli ile değiştirilebilir:

Örneğin, gelen tüm trafiğin aşağıdaki komutu kullanmasına izin vermek istiyorsanız:

UFW Varsayılan Gelen

Aşağıdaki komut tüm giden trafiği reddederken:

UFW Varsayılan Giden Giden Reddet

Örneğin, her bir politika değişikliğinden sonra bir onay mesajı gösterilecektir:

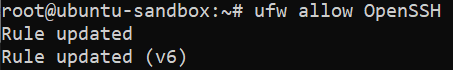

#Alow SSH bağlantıları

Varsayılan olarak UFW, SSH ve HTTP dahil tüm gelen trafiği engeller. Bir istisna ayarlamadan önce güvenlik duvarını etkinleştirirseniz, mevcut uzak oturumunuz sonlandırılır ve kazandınız’Artık sunucunuza bağlanamama.

Bundan kaçınmak için aşağıdaki komutu kullanarak gelen SSH bağlantılarına izin vermeniz gerekir:

Varsayılan bağlantı noktası olan 22 numaralı bağlantı noktasını açacak. Gördüğünüz gibi, IPv4 ve IPv6 protokolleri için iki yeni güvenlik duvarı kuralı eklendi:

SSH’yi başka bir bağlantı noktası kullanacak şekilde yapılandırdıysanız, lütfen SSH bağlantıları için bir izin kuralı oluşturmak için daha spesifik bir komut kullanın. Örneğin, 4422 numaralı bağlantı noktasını dinleyen SSH hizmetiniz varsa, aşağıdaki komutu kullanın:

UFW 4422/TCP’ye izin ver

Bu güvenlik duvarı kuralı, 4422 numaralı bağlantı noktasına TCP bağlantılarına izin verir.

#Enable UFW Güvenlik Duvarı

Artık UFW’niz yapılandırıldığına göre, aşağıdaki komutu kullanarak etkinleştirmeniz gerekir:

Bu hemen UFW Daemon’u başlatacak ve Sistem Başlangıçında Etkinleştirecek. Verilen istemi y yazarak kabul edin ve devam etmek için Enter tuşuna basın.

SystemCtl Service Manager’ı kullanarak çalıştığını iki kez kontrol edebilirsiniz:

SystemCtl Durumu UFW

#Add UFW Güvenlik Duvarı Kuralları

UFW aracılığıyla sisteminize uygulayabileceğiniz çeşitli güvenlik duvarı kuralları vardır:

- İzin Ver – Trafiğe İzin Ver

- İnkar – trafiği sessizce atın

- Reddet – Trafiği reddedin ve gönderene bir hata paketi geri gönder

- Sınır – Son 30 saniyede 6 veya daha fazla bağlantı başlatmaya çalışan belirli bir IP adresinden sınır bağlantıları

Bu güvenlik duvarı kurallarını genel veya daha spesifik bir kapsamda uygulayabilirsiniz. Genel kapsam, UFW kuralını hem gelen hem de giden trafiğe uygular. Bunu aşağıdaki komut modeliyle kullanabilirsiniz:

UFW [kural] [hedef]

Öte yandan, kuralı özellikle gelen veya giden trafiğe uygulamak isteyebilirsiniz. Bu durumda aşağıdaki komut kalıplarını buna göre kullanmalısınız:

UFW [kural] [hedef]

UFW [Kural] Out [Hedef]

Daha sonra bazı pratik örneklerden geçeceğiz, böylece bazı gerçek hayat uygulamaları görebilirsiniz.

UFW güvenlik duvarı kuralları birçok farklı hedefte çalışabilir. Hizmet adlarını, IP adreslerini, bağlantı noktalarını ve hatta ağ arayüzlerini hedefleyebilirsiniz. İzin vermek’n neyin mümkün olduğunu görmek için bu hedefleme kalıplarının her birinden geçin.

#Target uygulama profilleri

UFW yüklendiğinde, iletişim için ağa dayanan çoğu uygulama, profillerini UFW ile kaydederek, kullanıcıların bu uygulamaya harici erişimi hızlı bir şekilde izin vermesine veya reddetmesine izin verir.

Hangi uygulamaların UFW’de kayıtlı olduğunu aşağıdaki komutla kontrol edebilirsiniz:

Çıktınız şöyle görünebilir:

Bu uygulamalardan herhangi birine gelen ve giden erişime izin vermek için aşağıdaki komut modelini kullanın:

UFW İzin Ver [Uygulama Adı]

Örneğin, aşağıdaki komutla openssh bağlantılarına izin verebilirsiniz:

UFW Openssh’a izin ver

Bu güvenlik duvarı kuralı, openssh uygulaması için gelen tüm ve giden trafiğe izin verir. Daha spesifik olabilir ve aşağıdaki komutla yalnızca gelen SSH trafiğine izin verebilirsiniz:

UFW Openssh’e izin ver

Bununla birlikte, uzak bir sunucuda SSH erişimini etkinleştirmek için en iyi uygulama, Limit kural setini kullanmaktır. 30 saniye pencerede aynı IP adresinden yalnızca 6 bağlantıya izin verir ve sizi potansiyel bir kaba kuvvet saldırısından kurtarır. Üretim ortamında openssh uygulaması için kural setine izin vermek yerine limiti kullanın:

UFW Limit Openssh

#Target IP adresleri

UFW’de, aşağıdaki komut modeliyle belirli bir IP adresine izin verebilir veya reddedebilirsiniz:

UFW [kural] [ip_address] ‘den

Örneğin, IP Adresi 192’den bazı kötü niyetli etkinlikler gördüyseniz.168.100.20, aşağıdaki komutu kullanarak tüm trafiği ondan engelleyebilirsiniz:

UFW 192’den inkar.168.100.20

Bu kötü niyetli IP adresinden gelen tüm trafiği engellemiş olsanız da, bazı durumlarda sunucunuza ulaşabilir. Bu olabilir, çünkü UFW kurallarını tepeden buttom’a uygular. Örneğin, ilk kuralınız Port 22’ye gelen tüm trafiğe izin verebilir ve 192’den itibaren inkarınıza izin verebilir.168.100.20 kural bir adım darbe olabilir.

Bu tür durumlardan kaçınmak için, kurallar listenizin en üstüne en özel güvenlik duvarı kurallarını eklemek için hazırlık seçeneğini kullanın. Son komut şöyle görünür:

UFW Prepend Reny 192’den.168.100.20

#Target bağlantı noktaları

UFW ile belirli bağlantı noktalarını veya bağlantı noktası aralıklarını da hedefleyebilirsiniz. Örneğin, herhangi bir protokol kullanarak bağlantı noktasına 8080 ile bağlantılara izin verebilirsiniz:

Genellikle, daha spesifik olmak ve yalnızca belirli bir ağ protokolünü kullanarak belirli bir bağlantı noktasına bağlantılara izin vermek isteyebilirsiniz. FORN örneği, TCP bağlantılarının Port 8080’e yalnızca aşağıdaki komutla izin verebilirsiniz:

UFW 8080/TCP’ye izin ver

Ancak, bazen uygulamanız farklı etkinlikler için bir dizi bağlantı noktası kullanabilir. Bu durumda, bir bağlantı noktası aralığını beyaz listelemek için aşağıdaki komutu kullanabilirsiniz:

UFW 8080: 9090/TCP’ye izin ver

IP adreslerini hedefleme olasılığını hatırlayın? Bir IP adresinden tüm trafiği engellemek istemiyorsanız, biraz daha spesifik olabilirsiniz ve trafiği belirli bir bağlantı noktasına engelleyebilirsiniz:

UFW 192’den inkar.168.100.20 herhangi bir bağlantı noktasına 53 Proto UDP

Bu şekilde 192’den itibaren tüm trafiği engelleyeceksiniz.168.100.Genellikle bir DNS hizmeti için ayrılmış UDP protokolünü kullanarak 20 ila 53.

Çıktınız şöyle görünür:

#Target Ağ Arabirimleri

Bazı sistemlerde, farklı güvenlik duvarı kuralları gerektirebilecek yapılandırılmış birden çok ağ arabirimi vardır. Forutnatelly, UFW belirli bir ağ arayüzünü hedeflemenize ve yalnızca güvenlik duvarı kuralını uygulamanıza izin verir. İzin vermek’dene.

İlk olarak, sisteminizi listeleyin’S Ağı aşağıdaki komutla arayüzler:

Gördüğünüz gibi, şu anda Ubuntu 20’de yapılandırılmış üç ağ arayüzü var.04 Sistem. İzin vermek’Eth0 adlı ikincisini hedef . Bunu yapmak için UFW komutunuzdaki ETH0 seçeneğini kullanmalısınız:

UFW, 192’den ETH0’e izin ver.168.100.255

Şimdi 192’den gelen tüm trafik.168.100.255 sadece ETH0 ağ arayüzüne izin verilir:

#UFW Güvenlik Duvarı Kuralları

Artık güvenlik duvarı kurallarınızı eklemeyi bitirdiğinize göre, sonuçları görmek için kural tablosunu iki kez kontrol etmek iyi bir fikirdir. Aktif UFW kurallarınızı aşağıdaki komutu kullanarak kontrol edebilirsiniz:

UFW güvenlik duvarı kurallarının daha ayrıntılı bir sürümünü görmek için ayrıntılı seçeneği kullanın:

UFW durumu ayrıntılı

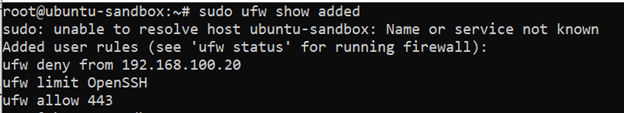

Ve bir kural listesini ilk yazdığınız şekilde görmek istiyorsanız, aşağıdaki komutu kullanın:

UFW durumunun aksine, UFW show komutu, UFW devre dışı bırakıldığında bile güvenlik duvarı kurallarını görüntüler.

#Delete UFW Güvenlik Duvarı Kuralları

Artık güvenlik duvarı kurallarını eklemeyi bitirdiğinize göre, bazılarını kaldırmak istiyorsanız? Bu amaçla mevcut iki yöntemimiz var: bir kuralı numarasına göre silebilir veya adıyla silebilirsiniz. İzin vermek’her birinden geçin.

#Delete numaraya göre

Kurallar tablonuzu numaralandırarak UFW kurallarını silebilir ve ardından ilişkili numarasını kullanarak belirli bir kuralı silebilirsiniz.

İlk olarak, aşağıdaki komutu kullanarak numaralı UFW kurallarını kontrol edin:

UFW durumu numaralandırıldı

Gördüğünüz gibi, güvenlik duvarı kurallarınız artık onları hedeflemek için kullanabileceğiniz sayılara sahiptir. Örneğin, izin ver’S Şimdi aşağıdaki komutu kullanarak 6 numaralı kuralı kaldırın:

Sadece onay istemini kabul etmek için Y tuşuna basın ve Kural 3 silinecek.

#Delete kural adına göre

Bir UFW kuralını silmenin ikinci yöntemi, adıyla belirtmektir. İlk olarak kuralları ilk yazdığınız şekilde listeleyin:

İzin vermek’192’den itibaren tüm trafiği reddeden kuralı kaldırmak istediğinizi söyle.168.100.20 IP Adresi. Bunu yapmak için Sil komutunu 192’den itibaren bir kural adıyla kullanmalısınız.168.100.20 . Son komut şöyle görünür:

UFW DELETE REDYY 192’den.168.100.20

#Manage UFW Günlükleri

UFW birden çok günlük seviyesini destekler, böylece ağ etkinliğinize yakından bakabilirsiniz. Varsayılan olarak UFW, tanımlanan ilkeyle eşleşmeyen tüm engellenen paketleri ve tanımlanmış kurallarınızla eşleşen paketleri günlüklendirir. Bu, gerekirse değiştirebileceğiniz düşük bir günlük seviyesidir.

Günlük etkinliğinizi aşağıdaki komutla iki kez kontrol edebilirsiniz:

UFW durumu ayrıntılı

Çıktının ikinci satırı, kaydetmenin kaydı seviyesinin düşük seviyesine ayarlandığını gösteriyor.

#UFW Günlük Seviyesi

Beş UFW tomruk seviyesi var. Her birinin farklı bir günlüğe kaydetme politikası vardır ve giderek daha fazla veri toplar. Ortamın üzerindeki günlük seviyelerinin çok fazla günlüğe kaydetme çıkışı oluşturabileceğini ve yoğun bir sistemde bir diski hızlı bir şekilde doldurabileceğini lütfen unutmayın, bu nedenle bunları dikkatlice kullanın.

- Kapalı – UFW Yönetilen Günlük Çıkarımı Devre Dışı Bırak.

- Düşük – Varsayılan ilkeyle eşleşmeyen tüm engellenen paketlerin yanı sıra önceden ayarlanmış kuralları eşleştiren paketler.

- Orta – Yukarıdaki ile aynı, artı tanımlanmış ilke, tüm geçersiz paketler ve tüm yeni bağlantılar ile eşleşmeyen izin verilen tüm paketler.

- Yukarıdaki ile aynı, sadece oran sınırlaması olmadan, artı oran sınırlayıcı tüm paketler.

- Tam – yukarıdaki ile aynı, sadece oran sınırlaması olmadan.

Aşağıdaki komut deseniyle varsayılan düşük günlüğe kaydetme seviyesini değiştirebilirsiniz:

UFW Logging [seviye]

Örneğin, günlüğe kaydetme seviyesini ortam olarak değiştirmek için aşağıdaki komutu kullanın:

UFW Günlük Ortamı

Bu şekilde, artan bir günlük kapsama ile orta günlük seviyesini etkinleştirdiniz.

#UFW Günlükleri Anlayın

Günlük dosyaları/var/log/dizininde saklanır. UFW tarafından oluşturulan tüm günlük dosyalarını listelemek için LS komutunu kullanabilirsiniz:

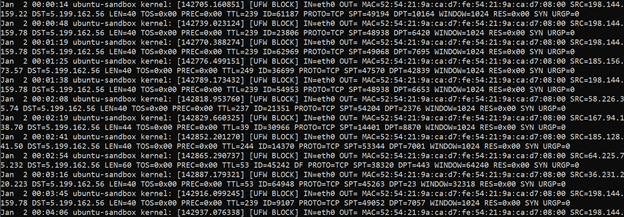

Artık UFW etkinliği hakkında ilgili bilgileri bulmak için günlük dosyalarınızı inceleyebilirsiniz: örneğin:

Gördüğünüz gibi, UFW etkinliğini anlamanız için çok sayıda bilgi mevcut. Tek bir satır şöyle görünebilir:

2 Ocak 00:00:14 Ubuntu-sandbox Çekirdek: [142705.160851] [UFW bloğu] in = eth0 out = mac = 52: 54: 21: 9a: ca: d7: fe: 54: 21: 9a: ca: d7: 08: 00 src = 198.144.159.22 DST = 5.199.162.56 len = 40 TOS = 0x00 PREC = 0x00 TTL = 239 Proto = TCP SPT = 49194 DPT = 10164 Pencere = 1024 Res = 0x00 SYN urgp = 0

İzin vermek’anlamını daha iyi anlamak için bu UFW günlükleri satırını şimdi yayınlayın. En bilgilendirici değişkenler muhtemelen ilişkili bağlantı noktası numaraları SPT ve DPT ile SRC ve DST IP adresleridir, ancak hepsini anlamak yararlıdır:

- [UFW Block]: Paketin engellendiğini belirtti

- IN = ETH0: Gelen trafik cihazı.

- OUT =: Trafik gelen olduğu için giden trafik cihazı boştur.

- Mac = 52: 54: 21: 9a: ca: d7: fe: 54: 21: 9a: ca: d7: 08: 00: cihaz’S Mac Adresi.

- SRC = 198.144.159.22: Bir paket gönderenin kaynak IP adresi.

- DST = 5.199.162.56: Bir paket alması gereken hedef IP adresi. Bu durumda benim IP adresimdi.

- Len = 40: paket uzunluğu.

- TOS = 0x00 ve Prec = 0x00: Alakalı olmayan ve 0 olarak ayarlanan kullanımdan kaldırılmış değişkenler.

- TTL = 239: Bir paket için yaşama zamanı. Her paket, verilen yönlendirici sayısından sonlandırılmadan önce sıçrayabilir.

- İd = 61187: aynı paketin parçaları tarafından paylaşılan IP datagramı için benzersiz kimlik.

- Proto = tcp: kullanılan protokol.

- SPT = 49194: Bir bağlantının kaynak bağlantı noktası. Bu bağlantı noktası, hangi hizmetin bağlantı girişimini başlattığını gösterebilir.

- DPT = 10164: Bir bağlantının hedef bağlantı noktası. Bu bağlantı noktası, hangi hizmetin bağlantı girişimini almak için olduğunu belirtti.

- Window = 1024: Gönderenin almaya istekli olduğu paketin boyutu.

- Res = 0x00: Bu bit gelecekte kullanılmak üzere ayrılmıştır. Şu anda alakasız ve 0’a ayarlayın.

- Syn urgp = 0: Syn, bu bağlantının üç yönlü bir el sıkışma gerektirdiğini, URGP’nin alakasız ve 0’a ayarlanan acil işaretçi alaka düzeyini temsil ettiğini gösterdi.

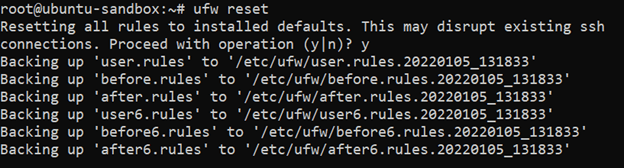

UFW yapılandırmasını sıfırla

Yapılandırmanızı sıfırdan başlatmanız gereken zamanlar var. UFW yapılandırmanızı varsayılan ayarlara sıfırlamak istiyorsanız, bu amaç için bir komut vardır:

İstendiğinde y’yi girin ve tüm etkin güvenlik duvarı kurallarını sıfırlamak için Enter tuşuna basın ve UFW Daemon’u kapatın. Gördüğünüz gibi, UFW, fikrinizi değiştirmeniz veya gelecekte bunları gözden geçirmek isterseniz, yeni sıfırladığınız kurallar için otomatik olarak yedekleme dosyaları oluşturur.

#Çözüm

Artık UFW Güvenlik Duvarı Sistemini Ubuntu 20’de nasıl kuracağınızı ve yöneteceğinizi biliyorsunuz.04. Gelecek referans için, temel özellikler hakkında hafızanızı yenilemek ve gelişmiş UFW işlevlerini öğrenmek için resmi Ubuntu belgelerini kullanmaktan çekinmeyin: https: // wiki.ubuntu.com/karmaşık olmayan firewall

Mantas Levinas

Mühendislerin yeni teknolojiler ve ustaca BT otomasyon kullanım durumları hakkında daha iyi sistemler oluşturmak için öğrenmeye yardımcı olmak ��

Kiraz Sunucular Topluluğuna Katılın

Açık bulut ekosisteminde sistemleri daha güvenli, verimli ve daha kolay ölçeklendirmesi hakkında aylık pratik kılavuzlar alın.