Ubuntu varsayılan olarak güvenlik duvarı etkinleştiriyor mu

Ubuntu 18’de UFW güvenlik duvarı nasıl etkinleştirilir/devre dışı bırakılır.04 ve 20.04

Özet:

Bu makalede, UFW Güvenlik Duvarı’nı Ubuntu 18’deki nasıl etkinleştireceğini veya devre dışı bırakılacağını tartışacağız.04 ve 20.04. Varsayılan politikaları yapılandırmak, SSH bağlantılarına izin vermek, UFW’yi etkinleştirmek ve diğer bağlantı türlerine izin vermek de dahil olmak üzere UFW ile bir güvenlik duvarı kurma adım adım sürecini kapsayacağız.

Adım 1: IPv6’yı UFW ile Kullanma (isteğe bağlı)

IPv6 kullanıyorsanız, UFW’nin hem IPv6 hem de IPv4’ü destekleyecek şekilde yapılandırıldığından emin olmanız gerekir. UFW yapılandırma dosyasını şu komutu kullanarak açın:

sudo nano/etc/varsayılan/ufw

IPv6’nın ‘evet’ olarak ayarlanıp ayarlanmadığını kontrol edin. Değilse, ‘evet’ olarak değiştir.

2. Adım: Varsayılan politikaları ayarlama

UFW’deki varsayılan politikalar, başka bir kuralla eşleşmeyen trafikle nasıl başa çıkılacağını kontrol edin. Varsayılan olarak, UFW tüm gelen bağlantıları reddeder ve giden tüm bağlantılara izin verir. Bu varsayılan politikaları ayarlamak için aşağıdaki komutları kullanın:

UFW Varsayılan Gelen

UFW Varsayılan Giden İzin Ver

Adım 3: SSH bağlantılarına izin vermek

Sunucunuza SSH bağlantılarına izin vermek istiyorsanız, komutu kullanabilirsiniz:

UFW SSH'ye izin ver

Bu komut, SSH için varsayılan bağlantı noktası olan 22 numaralı bağlantı noktasındaki tüm bağlantılara izin vermek için güvenlik duvarı kuralları oluşturur. Alternatif olarak, bağlantı noktası numarasını belirtebilirsiniz:

UFW izin ver 22

SSH sunucunuz farklı bir bağlantı noktasını dinliyorsa, 22’yi uygun bağlantı noktası numarasıyla değiştirin.

Adım 4: UFW’yi etkinleştirme

UFW’yi etkinleştirmek için şu komutu kullanın:

UFW etkinleştir

UFW’yi etkinleştirmenin mevcut SSH bağlantılarını kesintiye uğratabileceğine dair bir bildirim isteyecektir. SSH bağlantılarına zaten izin verdiğimiz için, ‘Y’ yazarak ve Enter tuşuna basarak devam edebilirsiniz. Bu güvenlik duvarınızı etkinleştirecektir.

Adım 5: Diğer bağlantılara izin vermek

Sunucunuzun özel ihtiyaçlarına bağlı olarak, diğer bağlantı türlerine izin vermeniz gerekebilir. İşte birkaç örnek:

- 80 numaralı bağlantı noktasında HTTP bağlantılarına izin vermek için:

UFW HTTP'ye izin verUFW 80'e izin ver- 443 numaralı bağlantı noktasında HTTPS bağlantılarına izin vermek için:

UFW HTTPS'ye izin verUFW izin 443'e izin ver

Gerekirse bağlantı noktası aralıklarını da belirleyebilirsiniz. Bu, aşağıdaki format kullanılarak yapılabilir:

UFW izin ver [start_port]: [end_port]

Örneğin, 3000 ila 4000 bağlantı noktalarında bağlantılara izin vermek için:

UFW 3000: 4000'e izin ver

Sorular ve cevaplar:

Soru 1: UFW hem IPv6 hem de IPv4 ile kullanılabilir?

Cevap: Evet, UFW hem IPv6 hem de IPv4’ü destekleyecek şekilde yapılandırılabilir. UFW yapılandırma dosyasında IPv6’nın ‘Evet’ olarak ayarlandığından emin olmanız gerekir.

Soru 2: UFW’deki varsayılan politikalar nelerdir?

Cevap: Varsayılan olarak, UFW tüm gelen bağlantıları reddeder ve giden tüm bağlantılara izin verir.

Soru 3: UFW aracılığıyla SSH bağlantılarına nasıl izin verebilirsiniz??

Cevap: ‘UFW izin ver’ veya ‘UFW izin ver [port_number]’ komutunu kullanarak SSH bağlantılarına izin verebilirsiniz [port_number] ‘farklı bir bağlantı noktasında dinleyecek şekilde yapılandırılmışsa.

Soru 4: UFW’yi nasıl etkinleştirebilirsiniz??

Cevap: UFW, ‘UFW etkinleştir’ komutu kullanılarak etkinleştirilebilir.

Soru 5: UFW aracılığıyla diğer bağlantı türlerine izin verilebilir mi??

Cevap: Evet, sunucunuzun özel ihtiyaçlarına göre diğer bağlantı türlerine izin verebilirsiniz. Bu, belirli hizmetler veya bağlantı noktaları için ‘UFW HTTP’ye İzin Ver’ veya ‘.

Soru 6: UFW’de bir bağlantı noktası aralığı nasıl belirleyebilirsiniz??

Cevap: Bağlantı noktası aralıkları ‘UFW izin [start_port]: [end_port]’ formatı kullanılarak belirtilebilir. Örneğin, ‘UFW 3000: 4000’e izin ver’ 3000 ila 4000 bağlantı noktalarında bağlantılara izin verir.

Soru 7:

Cevap:

Soru 8:

Cevap:

Soru 9:

Cevap:

Soru 10:

Cevap:

Soru 11:

Cevap:

Soru 12:

Cevap:

Soru 13:

Cevap:

Soru 14:

Cevap:

Soru 15:

Cevap:

Ubuntu 18’de UFW güvenlik duvarı nasıl etkinleştirilir/devre dışı bırakılır.04 ve 20.04

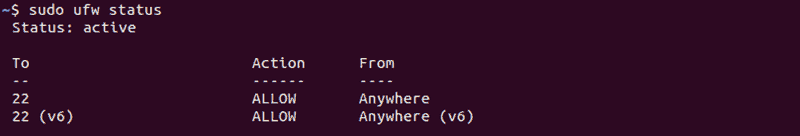

Aşağıdaki bu örnekte, çıktı güvenlik duvarının aktif olduğunu göstermektedir.

Ubuntu 18’de UFW ile bir güvenlik duvarı nasıl kurulur.04

Karmaşık olmayan güvenlik duvarı veya UFW, bir güvenlik duvarının yapılandırma sürecini kolaylaştırmayı amaçlayan IPTable bir arayüzdür. Iptables sağlam ve esnek bir araç olmasına rağmen, yeni başlayanların bir güvenlik duvarı düzgün bir şekilde yapılandırmak için bunları nasıl kullanacaklarını öğrenmeleri zor olabilir. Ağınızı korumaya başlamak istiyorsanız ve’Hangi aracı kullanacağınızı biliyorum, UFW sizin için doğru seçim olabilir.

Bu öğreticide, UFW ile UFW ile bir güvenlik duvarının nasıl yapılandırılacağını öğreneceksiniz.04.

Önkoşul

Bu öğreticiyi takip etmek için:

- Bir ubuntu 18.04 Sunucu.

- UFW varsayılan olarak Ubuntu’ya yüklenir. Bir nedenden dolayı kaldırılmışsa, uygun yükleme UFW ile yükleyebilirsiniz .

Adım 1: IPv6’yı UFW ile Kullanma (isteğe bağlı)

Bu öğretici IPv4 ile yazılmış olsa da, IPv6 için de çalışır. Eğer sen’IPv6’yı kullanın, UFW’nin IPv6’yı destekleyecek şekilde yapılandırıldığından emin olun, böylece güvenlik duvarı kurallarını IPv6 ve IPv4’e yönetebilir. Bunu yapmak için, editörünüzde Nano ile UFW yapılandırmasını açın.

$ $sudo nano/etc/varsayılan/ufw

Sonra, IPv6’nın evet olup olmadığını doğrulayın . Böyle olmalı:

İlerlemenizi kaydedin ve dosyayı kapatın. Şimdi, UFW etkinleştirildiğinde, güvenlik duvarı kurallarını IPv4 ve IPv6’ya kaydedecek şekilde yapılandırılmıştır. Ancak, UFW’yi etkinleştirmeden önce, SSH bağlantısına izin verecek şekilde güvenlik duvarınızın ayarlandığından emin olmak istiyoruz. Varsayılan politikaları tanımlayarak başlayacağız.

2. Adım: Varsayılan politikaları ayarlama

Eğer sen’Yalnızca güvenlik duvarınızdan başlayarak, tanımlanacak ilk kurallar varsayılan politikalardır. Bu kurallar, yapmayan trafikle nasıl başa çıkılacağını kontrol edin’t açıkça başka herhangi bir kurala karşılık gelir. Varsayılan olarak, UFW tüm giriş bağlantılarını reddetmek ve tüm çıktı bağlantılarına izin verecek şekilde yapılandırılır. Bu, sunucunuza erişmeye çalışan herhangi bir kişinin kazandığı anlamına gelir’Sunucudaki herhangi bir uygulama dış dünyaya ulaşabilirken, bağlanabilirken.

UFW kurallarını varsayılan olarak ayarlayacağız, böylece bu öğreticiyi takip edebileceğinizden emin olabiliriz. UFW tarafından kullanılan kalıpları tanımlamak için komutları kullanın:

$ $$ $UFW Varsayılan Gelen UFW Varsayılan Varsayılan Giden İzin Ver

Bu komutlar, gelenleri inkar etmek ve çıkış bağlantılarına izin vermek için kalıpları tanımlar. Kişisel bir bilgisayar için yalnızca bu güvenlik duvarı kalıpları yeterli olabilir, ancak sunucuların genellikle harici kullanıcılardan aldığı talepleri cevaplaması gerekir.

Adım 3: SSH bağlantılarına izin vermek

UFW güvenlik duvarımızı etkinleştirirsek, tüm giriş bağlantılarını inkar eder. Bu, örneğin, sunucumuzun bu tür taleplere cevap vermesini istiyorsak, yasal gelir bağlantılarına – SSH veya HTTP olanlara izin veren kurallar oluşturmamız gerekeceği anlamına gelir. Bir bulut sunucusu kullanıyorsanız,’Muhtemelen SSH giriş bağlantılarının sunucunuzu bağlayabilmesine ve yönetebilmesine izin vermek ister.

SSH giriş bağlantılarına izin vermek için sunucunuzu ayarlamak için şu komutu kullanabilirsiniz:

$ $UFW SSH'ye izin ver

Bu, Daemon SSH’nin varsayılan olarak dinlediği bağlantı noktası 22’de tüm bağlantılara izin verecek güvenlik duvarı kuralları oluşturacaktır. UFW, /etc /hizmetler dosyasında hizmet olarak listelendiği için SSH’nin bağlantı noktası anlamına geldiğini bilir.

Ancak, hizmet adı yerine bağlantı noktasını belirleyen eşdeğer bir kural yapabiliriz. Örneğin, bu komut yukarıda aynı şekilde çalışır:

$ $UFW izin ver 22

Daemon’unuz farklı bir bağlantı noktasına yapılandırılmışsa,’uygun bağlantı noktasını belirtmeliyiz. Örneğin, SSH sunucunuz 2222 numaralı bağlantı noktasını dinliyorsa, bu komutu bu bağlantı noktasına bağlantılara izin vermek için kullanabilirsiniz:

$ $UFW İzin Ver 2222

Güvenlik duvarınız artık SSH bağlantılarına izin verecek şekilde yapılandırıldığına göre, etkinleştirebiliriz.

Adım 4: UFW’yi etkinleştirme

UFW’yi etkinleştirmek için şu komutu kullanın:

$ $UFW etkinleştir

Sen’Komutun mevcut SSH bağlantılarını kesintiye uğratabileceğini söyleyen bir bildirim alacak. Zaten SSH bağlantılarına izin veren bir güvenlik duvarı kuralı ayarladık, bu yüzden devam etmek iyi olabilir. İstemi y ile cevaplayın ve enter tuşuna basın .

Şimdi güvenlik duvarınız aktif. Tanımlanan kuralları görmek için UFW Durumu ayrıntılı komutunu çalıştırın. Bu öğreticinin geri kalanı, UFW’yi farklı bağlantı türlerini izin ver veya reddetmek gibi daha fazla ayrıntıya nasıl kullanacağınızla ilgilidir.

Adım 5: Diğer bağlantılara izin vermek

Bu noktada, sunucunuzun cevaplaması gereken diğer tüm bağlantılara izin verebilirsiniz. İzin vermeniz gereken bağlantılar belirli ihtiyaçlara bağlı. Mutlu bir şekilde, bir ad veya hizmet bağlantı noktasına dayalı bağlantılara izin veren kuralların nasıl yazılacağını zaten biliyorsunuz; Zaten 22 numaralı limanda SSH üzerinden yaptık . Ayrıca şunlar için de yapabilirsiniz:

Kesiksiz web sunucularının kullandığı 80 numaralı bağlantı noktasında HTTP, UFW aracılığıyla HTTP veya UFW’nin 443 numaralı bağlantı noktasında 80 HTTP’ye izin vermesine izin verin, bu da şifreli web sunucularının kullandığı, UFW yoluyla HTTPS veya UFW izin ver 443’e izin ver

Bağlantılara izin vermenin bir bağlantı noktası veya hizmeti belirtmek dışında başka yollar vardır. Belirli port değişir’UFW ile bağlantı noktası aralıklarını belirlemek mümkün. Bazı uygulamalar tek bir bağlantı noktası yerine farklı bağlantı noktaları kullanır.

Örneğin, 6000 – 6007 bağlantı noktalarını kullanan X11 bağlantılarına izin vermek için aşağıdaki komutları kullanın:

$ $$ $UFW İzin Ver 6000:6007/tcp ufw izin ver 6000:6007/UDP

UFW ile bağlantı noktası aralıklarını belirlerken, kuralların uygulanması gereken protokolü (TCP veya UDP) belirtmelisiniz.

Belirli IP adresleri

UFW ile çalışırken IP adreslerini de belirleyebilirsiniz. Örneğin, evinizin IP adresi veya çalışma gibi belirli bir IP adresinin bağlantılarına izin vermek istiyorsanız 203.0.113.4, IP adresinden belirtmek gerekir:

$ $UFW izin ver 203.0.113.4

Ayrıca, IP adresinin bağlanabileceği belirli bir bağlantı noktası belirleyerek herhangi bir bağlantı noktasına ve ardından bağlantı noktası numarası ekleyebilirsiniz. Örneğin, 203’e izin vermek istiyorsanız.0.113.4 Port 22’ye (SSH) bağlanmak için şu komutu kullanın:

$ $UFW izin ver 203.0.113.4 herhangi bir bağlantı noktasına 22

Alt ağlar

IP adreslerinin bir alt ağına izin vermek istiyorsanız, bir netmask belirtmek için CIDR gösterimi aracılığıyla yapabilirsiniz. Örneğin, 203’ten tüm IP adreslerine izin vermek istiyorsanız.0.113.1 ila 203.0.113.254 Komutu kullanabilirsiniz:

$ $UFW izin ver 203.0.113.0/24

Alt 203’ün hedef bağlantı noktasını da belirleyebilirsiniz.0.113.0/4 – Ağ bağlanabilir. Yine biz’Port 22’yi örnek olarak kullanacak.

$ $UFW İzin Ver 203.0.113.0/24 Herhangi bir limana 22

Belirli bir ağ arayüzüne bağlantılar

Yalnızca belirli bir ağ arayüzüne uygulamak için bir güvenlik duvarı kuralı oluşturmak istiyorsanız, bunu belirtmek için yapabilirsiniz “izin vermek” ardından arayüz adı.

Devam etmeden önce arayüzlerinizi arayabilirsiniz. Bunun için komutu kullanın:

$ $IP Addr

Çıktı Exerp

2: Et0: MTU 1500 qdisc pfifo_fast devlet

. . .

3: Eth1: MTU 1500 Qdisc Noop Durumu Aşağı Grup Varsayılan

. . .

Vurgulanan çıktı, ağ arayüzünün adlarını gösterir. Normalde ETH0 veya ENP3S2 gibi bir şey denir .

Bu nedenle, sunucunuzda ETH0 adlı bir genel ağ arayüzü varsa, siz’Bu komutla HTTP (Port 80) trafiğine izin verebilecek:

$ $UFW izin ver Et0 herhangi bir bağlantı noktasına 80

Bu, ağınızdaki diğer sunucuların MySQL veritabanınıza bağlanmasına izin verir.

Adım 6: Bağlantıları reddetmek

Gelen bağlantılar için varsayılan ilkeyi değiştirmediyseniz, UFW gelen tüm bağlantıları reddetmek için yapılandırılmıştır. Bu, genellikle belirli IP adreslerine ve bağlantı noktalarına açıkça izin veren kurallar oluşturmanızı gerektiren güvenli bir güvenlik duvarı politikası oluşturma sürecini basitleştirir.

Ancak, bazen kaynak IP adresine veya alt ağa göre belirli bağlantıları reddetmek isteyebilirsiniz, belki de sunucunuzun oradan saldırıya uğradığını biliyorsunuz. Ayrıca, varsayılan giriş ilkanızı (önerilmez) izin verecek şekilde değiştirmek istiyorsanız, bağlantılara izin vermek istemediğiniz herhangi bir hizmet veya IP adresi için kurallar oluşturmanız gerekecektir.

Yazmak için kuralları reddetmek için yukarıda açıklanan komutları kullanabilirsiniz, Redd ile izin vermeyi geçersiz kılabilirsiniz.

Örneğin, HTTP bağlantılarını reddetmek için şu komutu kullanabilirsiniz:

$ $UFW HTTP'yi reddet

Veya 203’ten tüm bağlantıları reddetmek istiyorsanız.0.113.4, komutu verin:

$ $UFW inkar 203.0.113.4

Adım 7: Kuralları Silme

Güvenlik duvarı kurallarını nasıl hariç tutacağınızı bilmek, bunları nasıl oluşturacağınızı bilmek kadar önemlidir. Hangi kuralları hariç tutacağınızı belirtmenin iki farklı yolu vardır: kural numarasına veya gerçek kurala göre (kuralların oluşturulduğunda nasıl belirtildiğine benzer). Kural numarası yöntemine göre silme ile başlayacağız çünkü daha kolay.

Kural Numarasına Göre

Kural numarasını güvenlik duvarı kurallarını hariç tutmak için kullanıyorsanız, yapmak isteyeceğiniz ilk şey güvenlik duvarı kurallarının bir listesini elde etmektir. UFW durum komutunun, burada gösterildiği gibi her kuralın yanındaki numaraları görüntüleme seçeneği vardır:

$ $UFW durumu numaralandırıldı

Durum: Aktif

Harekete geçmek

[1] 22 15'te izin ver.15.15.0/24

[2] 80 her yerde izin ver

Port 80 (HTTP) bağlantılarına izin veren Kural 2’yi silmek istediğimize karar verirsek, bunu şöyle bir UFW silme komutunda belirtebiliriz:

$ $UFW SELETE 2

Bu bir onay istemini görüntüler ve ardından HTTP bağlantılarına izin veren Kural 2’yi silecektir. IPv6 etkinleştirilmişse, ilgili IPv6 kuralını da silebileceğinizi unutmayın.

Gerçek kurala göre

Kural numaralarının alternatifi, hariç tutulacak gerçek kuralı belirtmektir. Örneğin, HTTP İzin Kuralını kaldırmak istiyorsanız, aşağıdaki gibi yazabilirsiniz:

$ $UFW SELETE HTTP'ye izin ver

Adım 8: UFW durumunu ve kurallarını doğrulamak

İstediğiniz zaman, UFW durumunu bu komutla doğrulayabilirsiniz:

$ $UFW durumu ayrıntılı

UFW devre dışı bırakılırsa, varsayılan olarak, şöyle bir şey göreceksiniz:

Durum: aktif olmayan

UFW aktifse, 3. adımı izlerseniz, çıktı aktif olduğunu söyleyecek ve yapılandırılmış kuralları listeleyecektir. Örneğin, güvenlik duvarı herhangi bir yerden 22 SSH (bağlantı noktası) bağlantısına izin verecek şekilde yapılandırılmışsa, çıktı şöyle görünebilir:

Durum: Aktif

Günlük: Açık (düşük)

Varsayılan: inkar (gelen), izin ver (giden), devre dışı bırakılmış (yönlendirilmiş)

Yeni Profiller: Atla

Harekete geçmek

22/TCP herhangi bir yere izin ver

Adım 9: UFW’yi devre dışı bırakma veya yeniden yapılandırma

UFW kullanmak istemediğinize karar verirseniz, bu komutla devre dışı bırakabilirsiniz:

$ $UFW devre dışı bırak

UFW ile oluşturduğunuz herhangi bir kural artık aktif olmayacak. Her zaman sudo ufw enablese’nin daha sonra etkinleştirmesi gerektiğini çalıştırabilirsiniz.

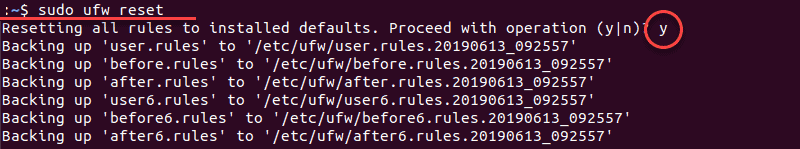

Zaten yapılandırılmış UFW kurallarınız varsa, ancak baştan başlamak istediğinize karar verirseniz, Sıfırlama komutunu kullanabilirsiniz:

$ $UFW sıfırlama

Bu UFW’yi devre dışı bırakacak ve daha önce ayarlanmış olan kuralları silecek. Herhangi bir zamanda bunları değiştirdiyseniz, varsayılan politikaların orijinal ayarlarında değiştirilmeyeceğini unutmayın. UFW ile yeni bir başlangıç yapmalı.

Çözüm

Güvenlik duvarınız artık (en azından) SSH bağlantılarına izin verecek şekilde yapılandırıldı. Gereksiz bağlantıları sınırlandırarak sunucunuza gelen diğer bağlantılara izin verdiğinizden emin olun, böylece sunucunuz işlevsel ve güvenlidir.

- Ubuntu 20’ye Kokpit Web Konsolu Nasıl Yüklenir.10 Sunucu

- Ubuntu’da sertifika ile bir nginx nasıl kurulur

- Centos 8’e yapılandırma sunucusu güvenlik duvarı (CSF) nasıl yüklenir ve yapılandırır

- Centos 7’ye Config Server Güvenlik Duvarı (CSF) nasıl yüklenir ve yapılandırılır

Ubuntu 18’de UFW güvenlik duvarı nasıl etkinleştirilir/devre dışı bırakılır.04 ve 20.04

Ubuntu, bir güvenlik duvarı yapılandırma aracı ile önceden yüklenmiş olarak gelir, UFW (Karmaşık olmayan güvenlik duvarı). UFW, sunucu güvenlik duvarı ayarlarını yönetmek için kullanımı kolaydır.

Bu öğretici, komut satırını kullanarak bir Ubuntu UFW güvenlik duvarını nasıl devre dışı bırakacağınızı ve etkinleştireceğinizi gösterir.

- Ubuntu 18 çalıştıran bir makine.04, 20.04 veya 22.04.

- Komut satırı / terminal penceresi

- Köklü kullanıcı veya sudo ayrıcalıklar

Ubuntu güvenlik duvarı durumunu kontrol edin

UFW güvenlik duvarını devre dışı bırakmadan önce, önce durumunu kontrol etmek iyi bir fikirdir. Ubuntu’da güvenlik duvarı varsayılan olarak devre dışı bırakılır. Güvenlik duvarınızın açık olup olmadığını nasıl anlarsınız??

Güvenlik duvarının geçerli durumunu kontrol etmek için komut terminalinizdeki komutu yürütün:

sudo ufw statüsüAşağıdaki bu örnekte, çıktı güvenlik duvarının aktif olduğunu göstermektedir.

![]()

Mevcut durumu belirlediğimiz gibi, şimdi UFW güvenlik duvarını devre dışı bırakmaya devam edebiliriz.

Ubuntu güvenlik duvarını devre dışı bırakın

Güvenlik duvarı, bir ağ ve sunucu güvenliğinde hayati bir unsurdur. Ancak, test veya sorun giderme sırasında, güvenlik duvarını kapatmanız veya durdurmanız gerekebilir.

Ubuntu’daki güvenlik duvarını devre dışı bırakmak için:

sudo ufw devre dışı bırakTerminal, hizmetin artık aktif olmadığını size bildirir.

![]()

Güvenlik duvarını devre dışı bırakırsanız, güvenlik duvarı kurallarınızın hala yerinde olduğunu unutmayın. Güvenlik duvarını tekrar etkinleştirdikten sonra, deaktivasyondan önce ayarlanan aynı kurallar geçerli olacaktır.

güvenlik duvarını Etkinleştir

Ubuntu’daki güvenlik duvarının nasıl etkinleştirileceğini öğrenmek çok önemlidir.

Ubuntu’daki güvenlik duvarını etkinleştirmek için şu komutu kullanın:

sudo ufw enable![]()

Gibi ‘devre dışı bırakmak’ Komut, çıktı güvenlik duvarının bir kez daha aktif olduğunu doğrular.

Güvenlik duvarı kurallarını ayarlamak için UFW’yi kullanmak

UFW, komut satırı arabirimi aracılığıyla tam güvenlik duvarı işlevselliği sağlamaz. Ancak, basit kuralları eklemenin veya kaldırmanın kolay bir yolunu sunar.

İyi bir örnek bir SSH bağlantı noktası açmaktır.

sudo ufw 22'ye izin verTerminal, kuralın şu anda yerinde olduğunu doğruladıktan sonra, ‘durum’ emretmek:

sudo ufw statüsüÇıktı, bir SSH bağlantı noktasının şu anda açık olduğu gerçeğini yansıtacak.

UFW güvenlik duvarı kurallarını sıfırlama

Tüm kuralları varsayılan ayarlara tekrar sıfırlamanız gerekiyorsa, Sıfırla emretmek:

sudo ufw sıfırlamaEylemi onayladıktan sonra, Y yazarak, güvenlik duvarı ayarları varsayılan değerlerine geri döner.

Bu kılavuzda, Ubuntu’daki güvenlik duvarını nasıl devre dışı bırakacağınızı ve durduracağınızı öğrendiniz. Ayrıca güvenlik duvarını nasıl etkinleştireceğinizi ve ayarları sıfırlamayı da gösterdik.

Artık UFW aracıyla mevcut seçenekleri biliyorsunuz. Bu komutlar, güvenlik duvarı işlevlerini ve ayarlarını keşfetmek için mükemmel bir temel sağlar.

Bu makale yardımcı oldu mu?

Vladimir Kaplarevic

Vladimir Phoenixnap’ta yerleşik bir teknoloji yazarıdır. Çeşitli Global BT hizmetleri sağlayıcılarıyla e-ticaret ve çevrimiçi ödeme çözümlerinin uygulanmasında 7 yıldan fazla deneyime sahiptir. Makaleleri, pratik tavsiyelerde bulunarak ve ilgi çekici bir yazı stili kullanarak başkalarında yenilikçi teknolojiler için bir tutku aşılamayı amaçlıyor.

Sonra okumalısın

1 Aralık 2022

UFW, bir güvenlik duvarı yapılandırmanın daha kolay bir yolunu sağlayan iptables üzerine uygulanan basit bir arayüzdür. Bir sunucuya ve bir sunucuya iletişim kurallarını tanımlamak ve Ubuntu 18’inizi sağlamak için kullanın.04 korunuyor.

4 Eylül 2019

Bu Phoenixnap Kılavuzu, Centos 7’de Firewalld’ın nasıl etkinleştirileceğini ve başlayacağını söyler. Temel güvenlik duvarı bölgesi kavramlarını açıklar ve size varsayılan firewalld bölgeleriyle nasıl çalışacağınızı öğretir.

2 Temmuz 2019

Apache Tomcat, Java tabanlı web uygulamaları için kullanılan ücretsiz, açık kaynaklı, hafif bir uygulama sunucusudur. Geliştiriciler bunu Java Servlet ve JavaServer’ı uygulamak için kullanıyor.

6 Haziran 2019

FTP dosya aktarım protokolü anlamına gelir. HTTP’ye (HyperText Transfer Protokolü) benzer, çünkü bir ağ üzerinden verileri aktarmak için bir dil belirler. FTP.