Virüs kamerayı etkiler mi?

Özet:

Koronavirüs pandemi kamera endüstrisi üzerinde önemli bir etkiye sahipti. Malezya’da Sony kameraları üreten üretim tesisleri kapatıldı ve kamera kullanılabilirliğinde potansiyel gecikmelere yol açtı. Sony’nin finansmanı, sensörlerini kullanan akıllı telefon pazarlarındaki yavaşlama nedeniyle de etkilenebilir. Ayrıca, mağaza kapanışları yavaşlayan kamera satışlarına neden oldu.

Anahtar noktaları:

1. Koronavirüs, Malezya’da üretim tesisi kapanışlarına neden oldu ve kamera üretimini etkiledi.

2. Sony kameralar, tesis kapanışları sonucunda kullanılabilirlikte gecikmeler yaşayabilir.

3. Sony’nin finansal durumu, sensörlerini kullanan akıllı telefon pazarlarındaki yavaşlama nedeniyle etkilenebilir.

4. Mağaza kapanışları, kamera satışlarının azalmasına yol açtı.

Sorular:

1. Koronavirüs kamera endüstrisini nasıl etkiledi??

Virüs, Malezya’da Sony kameraları üreten üretim tesislerinin kapatılmasıyla sonuçlandı ve potansiyel olarak kamera mevcudiyetinde gecikmelere neden oldu.

2. Koronavirüsün Sony’nin finansmanı üzerinde ne kadar özel bir etkisi oldu??

Sony sensörleri kullanan akıllı telefon pazarlarında ortaya çıkan yavaşlama, şirket için finansal etkileri olabilir.

3. Mağaza kapanışları kamera satışlarını nasıl etkiledi??

Mağaza kapanışları nedeniyle, kamera satışları bir düşüş yaşadı.

4. İnsanlar neden web kameralarını kapsıyor??

İnsanlar gizliliklerini ve güvenliklerini korumak için web kameralarını kapsar.

5. Bir siber suçlu kazanımı birinin web kamerasına nasıl erişebilir??

Bir siber suçlu, cihaza hackleyerek ve web kamerasının kullanımda olduğunu gösteren LED ışığını devre dışı bırakarak bir web kamerasına erişebilir.

6. Maruz kalan bir web kamerası hangi riskler verir??

Maruz kalan bir web kamerası, şantaj, kimlik hırsızlığı veya kurbana sıkıntıya neden olan kötü niyetli amaçlar için kullanılabilir.

7. Kablosuz web kameralarının güvenlik açıkları nelerdir?

IP adresi olan herkes parolayı kolayca tahmin edebileceği ve cihazı erişebileceğinden, varsayılan şifre değiştirilmezse kablosuz web kameraları savunmasızdır.

8. Siber suçlular yerleşik web kameralarını nasıl ele geçirebilir??

Yerleşik bir web kamerasına sahip bir cihaz virüs veya kötü amaçlı yazılım alırsa, siber suçlular, LED ışığını devre dışı bırakmak da dahil olmak üzere web kamerası özelliklerinin kontrolünü kolayca ele geçirebilir.

9. Bir akıllı telefonun öne bakan web kamerası güvenlik riski olarak kabul edildi?

Hayır, bir akıllı telefonun öne bakan web kamerası tipik olarak bir güvenlik riski olarak kabul edilmez, çünkü kullanımda olmadığında sık sık sıkışır.

10. Web kamerası gizliliğini ve güvenliğini geliştirmek için bazı ipuçları nelerdir?

Web kamerası gizliliğini ve güvenliğini geliştirmek için bazı ipuçları arasında antivirüs yazılımının yüklenmesi, güvenlik duvarının çalışmasını sağlamak, kablosuz web kameralarında şifreyi değiştirme ve işletim sistemini ve yazılımları güncel tutma.

Koronavirüs kamera endüstrisini nasıl etkiliyor

Virüs, Malezya’da sony kameraları üreten üretim tesislerini kapattı. Bu, kameralar almak için gecikmeler anlamına gelebilir, ancak Sony’T henüz herhangi bir ayrıntıyı paylaştı. Şirket’Sony sensörlerini kullanan akıllı telefon pazarlarında ortaya çıkan yavaşlamadan da etkilenebilir ve mağaza kapanışları nedeniyle satışları yavaşlatabilir.

İnsanların web kameralarını örtmesinin nedeni budur

Yapmazsın’bir web kamerası bulmak için çok fazla bakmalısınız. Onlar’Dizüstü bilgisayarınızda, tabletinizde ve akıllı telefonunuzda. BT’Arkadaşlarınızla veya ailenizle sohbet edebilmek ve yüzlerini görebilmek harika, ancak web kameraları da gizliliğiniz ve güvenliğiniz için bir tehlike oluşturuyor.

Bir siber suçlu, sizinle ilgili manzaraları ve sesleri kaydetmek için web kameranıza potansiyel olarak erişebilir. Seni düşünebilirsin’D Birinin bunu cihazınızla yapıp yapmadığını fark edin, ancak bir bilgisayar korsanının web kameranızın kullanımda olduğunu normal olarak işaret eden LED ışığını devre dışı bırakabilmesinin yolları vardır,’sning.

Birçok kişi web kamerasını örtüyor çünkü diğer tarafta kimin olabileceğini asla bilemezsiniz. Bir snoop web kameranıza erişim kazanırsa, hayatınızda zorla, şantaj veya kargaşaya neden olmak için görüntü toplayabilirler.

Güzel haberler? BT’Ne olduğunu biliyorsanız, korunmak için kolay bir siber tehdit’yeniden yapmak. Burada’Web kameranızı neden örtmeniz gerektiğine bir göz atın, eğer yapmazsanız ne olabilir’T ve web kamerası güvenliğinizi artırmak için kullanabileceğiniz altı ipucu.

Neden web kameranızı örtmelisiniz?

CyberThieves bilgiyi hedeflemek ve çalmanın yollarını arar. Bu, çevrimiçi banka hesaplarını ele geçirme, çevrimiçi alışveriş için kullanılan finansal verileri çalma veya sosyal medya hesaplarına çatlama şeklinde olabilir.

Ama bir iş arkadaşının üzerinde bir parça bant fark etmiş olabilirsiniz’S veya bir arkadaş’Son zamanlarda s webcam. O’çünkü siber teller web kameralarını da hedefleyebilir.

Cihazlarınızdan bilgi çalabilen aynı virüs ve kötü amaçlı yazılım, bir web kamerasının gördüğü her şeyi kaydedebilen yazılımı da yerleştirebilir. Bu, evinizin konforunda veya işyerinizin gizliliğinde gerçekleşen etkinlik olabilir. Kötü niyetli amaçlar için kullanılırsa, bir web kamerası hassas anları veya materyalleri kaydedebilir, enfekte dizüstü bilgisayar kayıtları siber suçlulara geri gönderir.

Malzeme’Toplanan S şantaj, kimlik hırsızlığı veya kurban sıkıntısına neden olmak için bir dizi amaç için kullanılabilir. Maruz kalan bir web kamerasının siber santralinin, etkisi olan kim üzerinde çok gerçek bir etkisi olabilir.

Web kameranız savunmasızsa ne olabilir?

Eğer yapmazsan’t web kameranızı güvence altına almak için önlem alın, gizliliğiniz ve çevrimiçi güvenliğiniz olabildiğince güçlü olmayabilir.

Her biri siber suçluların sömürebileceği farklı güvenlik açıklarına sahip iki tür ortak web kamerası vardır:

- Kablosuz web kameraları: Bu kameralar dizüstü bilgisayarınıza veya bilgisayarınıza bağlanmak için kablosuz bağlantı kullanır, ancak bu da bir IP adresi ve bir şifre olduğu anlamına gelir. Çoğu zaman, tüketici web kamerasını satın aldığında ve ayarladığında, kendi benzersiz bir karmaşık şifre kurmak yerine şifreyi varsayılan seçenek olarak bırakırlar. Bu, IP adresini bulabilen herkesin şifreyi kolayca tahmin edebileceği ve cihaza erişebileceği anlamına gelir.

- Yerleşik web kameraları: Bu kameralar dizüstü bilgisayarınıza veya tabletinize yerleştirilmiştir ve video konuşmaları için kullanışlıdır. Ancak cihazınız bir virüs veya kötü amaçlı yazılım alırsa, siber suçlular web kamerası işlevlerini kolayca ele geçirebilir ve istedikleri gibi açabilir veya kapatabilir ve algılamayı önlemek için LED ışığını devre dışı bırakabilir.

Bir Akıllı Telefon’S öne bakan web kamerası tipik olarak’T Güvenlik Riski Alındı. O’S çünkü sen’kullanmamak’genellikle çantanıza veya cebinize sıkışmış.

Kablosuz veya yerleşik web kameralarıyla öyle değil. Siber suçlular bu kameralara erişebilir ve konumları nedeniyle – oturma odanıza, mutfağınıza veya ofisinize bakacak şekilde – gizliliğinizi ve hassas konuşmalarınızı ortaya çıkarabilirler.

O’neden bu’İnternet güvenliğinizi artırmak için web kameranızı örtmek veya başka adımlar atmak için iyi bir fikir.

Web kamerası gizliliğini ve güvenliğini geliştirmek için 6 ipucu

Web kameranızı kapsamak, birisinin size casusluk yapmasını önlemek için kolay bir numara. Ama değil’İnternet güvenliğine olan ihtiyacı tamamen ele almak. Ayrıca, web kameranızın üzerine bant koymak değil’t birinin yapabileceği anlamına gelir’Hala mikrofondan dinleyin.

Web kameranızı ve cihaz güvenliğinizi geliştirmeye yardımcı olmak için kullanabileceğiniz altı ipucu.

- Antivirüs yazılımı alın. Yerleşik web kameraları ortak virüsler ve kötü amaçlı yazılımlarla hacklenebilir. Antivirüs yazılımı, cihazınızı bu siber tehditlere karşı daha iyi korumanıza yardımcı olabilir. Bazı güvenlik yazılımı, uygulamaların ve kötü amaçlı yazılımların, onayınız olmadan bilgisayarınızın web kamerasına erişmesini önler.

- Güvenlik duvarınızın çalıştığından emin olun. Güvenlik duvarları, sadece meşru trafiğin ağınıza ve yerleşik web kameranıza ulaşmasını sağlayan bir kapı görevi görür.

- Kablosuz web kameranızdaki şifreyi değiştirin. Binlerce kablosuz web kamerası, üreticileri tarafından kendilerine kodlanan aynı varsayılan şifreye sahip. Varsayılan şifreyi benzersiz ve karmaşık bir şeye güncellerseniz, web kameranızın güvenliğini artırmanıza yardımcı olabilirsiniz.

- İşletim sistemlerinizi ve yazılımınızı güncelleyin. Siber suçlular, işletim sisteminde veya popüler yazılımlarda bulunan güvenlik açıklarından yararlanarak cihazları tehlikeye atabilir ve virüsleri indirebilir. Güvenlik kusurlarını yamalamak için en son sürümleri güncellediğinizden emin olun.

- Şüpheli bağlantılardan veya eklerden kaçının. Siber suçlular bazen bir web kamerası virüsü veya kötü amaçlı yazılım sunmak için kimlik avı e -postalarını kullanır. Yalnızca e -postaları ve bağlantıları açın veya güvendiğiniz e -posta adreslerinden ekleri indirin.

- Kayan bir web kamerası kapağı kullanın. BT’S basit bir çözüm-birisiyle yüz yüze konuşmak istediğinizde kapağı kaydırın ve’onu kullanmamak.

Bu ipuçlarını takip edin ve siz’Daha özel bağlı bir hayat yaşama yolunda olacağım.

Koronavirüs kamera endüstrisini nasıl etkiliyor

Yeni koronavirüs görüntüleme endüstrisini dramatik şekillerde etkiliyor. Profesyonel fotoğrafçılar haftalarca iptal edilen oturumlarla ve Olimpiyatlar gibi büyük etkinliklerin ertelenmesiyle karşı karşıya. Photokina ve NAB gibi büyük fuarlar iptal edildi. Fabrikalar kapatmak zorunda kaldıkça yeni ürünler gecikti.

Virüs küresel bir salgın haline gelmeden önce bile, kamera endüstrisi – ve bir bütün olarak daha büyük teknoloji endüstrisi – kıtlık görmeye başladı. Çoğu büyük kamera şirketinin merkezi Japonya’da bulunurken (virüs sonucunda çok az yavaşlama yaşayan bir ülke. en azından şimdilik) imalatın çoğu, virüsün erken ve sert vurduğu Çin’de oluyor. Japonya’da üretilen ürünler bile, Çin merkezli tedarikçilerin parçaları ile karşı karşıya. Birçok şirket, Covid-19’un amiral gemisi D6 DSLR için Nikon da dahil olmak üzere haber döngüsünü ele geçirmeden kısa bir süre önce ortaya çıkan ürün gecikmelerini duyurdu.

Orada’Virüsün ne kadar geciktirdiğini söylemek yok’henüz duyuruldu.

Endüstri zaten kısa vadeli etkiler görürken, uzun vadeli etkiler spekülasyonlara kalmış, muhtemelen endüstri içeriden gelenler için. Dijital eğilimler, kriz sırasındaki operasyonları hakkında daha fazla bilgi için birkaç büyük üreticiye ulaştı, ancak çoğu sadece resmi ifadelere sadece belirsiz yanıtlar veya bağlantılar verdi.

- Fujifilm Anında Kameralar Hastalar ve Hemşirelerin Bağlanmasına Nasıl Yardımcı Oluyor?

- Nikon’S amiral gemisi ve çok pahalı D6 kamera nihayet nakliye başlıyor

- IRS web uygulamasını kullanarak koronavirüs uyaran kontrolü nasıl izlenir

Fujifilm ve Canon da dahil olmak üzere bazı kamera şirketleri, gelir kayıplarını dengelemeye yardımcı olabilecek tıbbi malzemeler geliştiriyor. Virüsün ekonomi üzerindeki etkisi, giderek daha yetenekli telefon kameraları nedeniyle yıllarca daha düşük satışlar gören bir endüstri için daha fazla sorun yaratabilir.

Yeni kameralar veya lens satın almayı planlayan veya dişli tamirine ihtiyaç duyan fotoğrafçılar, kamera üreticilerinden olmasa da perakendecilerden de gecikmeler görecekler. Amazon, temel ürünler için nakliye öncelik veriyor ve B&H tuğla ve harç konumunu geçici olarak kapattı.

Koronavirüs büyük kamera üreticilerini nasıl etkiliyor.

Sony

Sony, çoğu akıllı telefon da dahil olmak üzere birçok marka için kamera sensörleri üretiyor. Pandemi sırasında sensör üretimi devam ediyor, şirket.

Virüs, Malezya’da sony kameraları üreten üretim tesislerini kapattı. Bu, kameralar almak için gecikmeler anlamına gelebilir, ancak Sony’T henüz herhangi bir ayrıntıyı paylaştı. Şirket’Sony sensörlerini kullanan akıllı telefon pazarlarında ortaya çıkan yavaşlamadan da etkilenebilir ve mağaza kapanışları nedeniyle satışları yavaşlatabilir.

Nikon

Bu ayın başlarında Nikon, yeni amiral gemisi DSLR’nin lansmanının virüs nedeniyle aylarca erteleneceğini söyledi. O zaman Nikon, D6’nın Mayıs ayına kadar erteleneceğini söyledi. Yaklaşan 120-300mm f/2.Virüs nedeniyle 8 lens de ertelendi.

2020 Olimpiyatlarının ertelenmesi D6 gecikmesinin ağrısını hafifletebilir. Hem kamera hem de 120-300mm lens, profesyonel spor fotoğrafçılarına yöneliktir ve piyasaya sürülmeleri, şimdi kazanan Tokyo Olimpiyatları’ndan önce bu müşterilerin ellerine almak için zamanlanmıştır’2021’e kadar gerçekleşir.

Virüs u’ya yayılırken.S., Nikon ayrıca hizmet merkezlerini burada kapatmaya ve etkinlikleri iptal etmeye zorlandı. Nikon’S Destek Ekibi hala arama veya e -posta yoluyla mevcuttur, ancak destek sayfasındaki bir bildirim daha uzun bekleme süreleri beklediğini söylüyor. 27 Mart’ta yapılan bir güncelleme, şirketin hala belirsizlikle karşı karşıya olduğunu ve etkiyi ve potansiyel gecikmeleri izlemeye devam ettiğini söyledi.

Kanon

Canon’henüz gecikmelerle ilgili resmi bir açıklama paylaştı. Söylentiler, üretimin düşük bir kapasitede çalıştığını gösteriyor, bu da yaklaşan EOS R5 aynasız kamera için gecikmeler anlamına gelebilir. 13 Şubat’ta açıklanan Rebel T8i ve RF 24-200mm lens henüz yayın tarihleri almadı.

Fujifilm

Fujifilm’Şirket, dijital trendlere yaptığı açıklamada, S X-T3 ve X-T30’un üretimin azalmasından etkilendiğini söyledi. Şirket’Yaklaşan X-T4, Nisan veya sonrasına kadar mevcut olmayabilir, Fujifilm, virüsün o tarihi daha ileri itebileceğini belirtti.

Fujifilm ayrıca New York’taki mağazasını ve New Jersey’deki onarım bırakma konumunu geçici olarak kapatıyor. Müşteri Desteği ile iletişime geçerek onarımlar yine de mevcut olacak.

Şirket değil’t sadece kameralar yap. Ayrıca aşı geliştirmek için kullanılan tıbbi ekipman ve hücre kültürleri üretir. Çinli bir yetkili, bu ayın başlarında bir Fujifilm iştiraki tarafından üretilen ilaç aviganının koronavirüs hastalarına yardım ettiğini iddia etti.

Sigma

Sigma, tüm üretimini Japonya’da yapan birkaç şirketten biridir, ancak başka bir yerden kaynaklanan parçalardaki arz kısıtlamalarından bile etkilenebilir. Bu ayın başlarında DPReview ile konuşan Sigma.

Kaliforniya ve New York’taki zorunlu kapatmalar nedeniyle Sigma’S u.S. Çalışanlar evden çalışırken ofisler kapalıdır. Onarım ve yeni siparişler de dahil olmak üzere nakliye gerektiren herhangi bir işlem askıya alındı.

Roman Coronavirus Salonu ile ilgili en son güncellemeler için, Dünya Sağlık Örgütü’nü ziyaret edin’S Covid-19 Sayfası.

Editörlerin Önerileri

- Bir koronavirüs aşı denemesi için nasıl kaydolur

- Giymek’T kameranızı yükseltin. Kazandı’t seni daha iyi bir fotoğrafçı yap

- Nikon D6 kamerası nihayet 21 Mayıs’ta geliyor

- Koronavirüs uyarısı nasıl kaçınılır Dolandırıcılık

- Nasıl Fujifilm’P Popüler X100 kamera yıllar içinde değişti

- Özellikler

- Haberler

- Coronavirus: Covid-19 yaşama şeklimizi nasıl değiştiriyor

- Özellikler

Peynir Söyle: Fidye Yazılımı Bir DSLR Kamera

Kameralar. Onları her önemli yaşam etkinliğine götürüyoruz, onları tatillerimize getiriyoruz ve bunları transit sırasında onları güvende tutmak için koruyucu bir durumda saklıyoruz. Kameralar sadece bir araç veya oyuncaktan daha fazlasıdır; Onları anılarımızla emanet ediyoruz ve bu yüzden bizim için çok önemli.

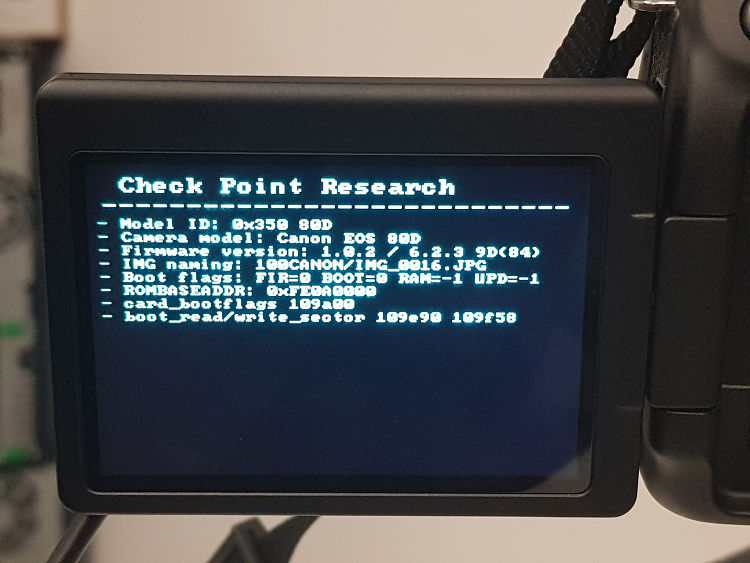

Bu blogda, Check Point Research’te, bilgisayar korsanlarının bize bu tam tatlı noktada bizi vurup vuramayacağını test etmek için nasıl bir yolculuğa çıktığını anlatıyoruz. Sorduk: Bilgisayar korsanları kameralarımızı, değerli anlarımızın koruyucularını devralabilir ve onları fidye yazılımı ile bulaşabilir mi??

Ve cevap: Evet.

Arka plan: DSLR kameralar aren’T Büyükanne ve büyükbabanız’ Kameralar, Tavan Arası’nda bulabileceğiniz muazzam antika film mekanizmaları. Bugün’S kameralar, USB’yi kullanarak bilgisayarlarımıza bağlanan dijital cihazlardır ve en yeni modeller WiFi’yi bile desteklemektedir. USB ve WiFi, fotoğraflarımızı kameradan cep telefonumuza veya PC’ye aktarmak için kullanılırken, kameramızı çevreleyen ortamına da maruz bırakıyorlar.

Araştırmamız, yakınlıktaki bir saldırganın (WiFi) veya PC’imizi (USB) zaten kaçırmış bir saldırganın, sevgili kameralarımıza kötü amaçlı yazılımlarla nasıl yayılabileceğini ve bulaşabileceğini gösteriyor. Saldırganlar her iki bilgisayarınıza fidye yazılımı enjekte ederse nasıl yanıt vereceğinizi hayal edin Ve Fidye ödemediğiniz sürece tüm fotoğraflarınızı rehin tutmalarına neden olan kamera.

Aşağıda bu saldırının bir video gösterisi:

Teknik detaylar

Resim Aktarım Protokolü (PTP)

Modern DSLR kameraları artık görüntüleri yakalamak ve daha sonra yeniden üretmek için film kullanmıyor. Bunun yerine, Uluslararası Görüntüleme Endüstrisi Derneği, dijital görüntüleri kameranızdan bilgisayarınıza aktarmak için standart bir protokol tasarladı. Bu protokole Resim Aktarım Protokolü (PTP) denir. Başlangıçta görüntü aktarımına odaklanan bu protokol artık canlı bir resim çekmekten kamerayı yükseltmeye kadar her şeyi destekleyen düzinelerce farklı komut içeriyor’S Ürün Yazılımı.

Çoğu kullanıcı bir USB kablosu kullanarak kameralarını PC’ye bağlasa da, yeni kamera modelleri artık WiFi’yi destekliyor. Bu, bir zamanlar yalnızca USB bağlantılı cihazlar için erişilebilen bir PTP/USB protokolünün olan şeyin, şimdi yakınlıktaki her WiFi özellikli cihaz için erişilebilen PTP/IP olduğu anlamına gelir.

Daha önceki bir konuşmada “IP üzerinden paparazzi” (HITB 2013), Daniel Mende (Ernw), kanon bu her ağ protokolü için mümkün olan tüm farklı ağ saldırılarını gösterdi’o zaman desteklenen eos kameralar. Konuşmasının sonunda Daniel, bir saldırganın ağdan belirli bir kılavuzu koklayarak kamera ile iletişim kurabileceğini gösteren PTP/IP ağ protokolünü tartıştı, bu da hedef, hedef, oluşturulan bir kılavuz’S bilgisayar kamera ile eşleştirildi. PTP protokolü çeşitli komutlar sunar ve herhangi bir şekilde kimlik doğrulamalı veya şifrelenmediğinden, (MIS) protokolü nasıl kullandığını gösterdi’Bir kurbanı casusluk için işlevsellik.

Araştırmamızda, protokole erişme ve kullanma noktasının ötesine geçmeyi hedefliyoruz’S işlevselliği. Saldırganları simüle edin, protokolde uygulama güvenlik açıklarını bulmak istiyoruz ve kamerayı devralmak için bunları kullanmayı umuyoruz. Böyle bir Uzaktan Kod Yürütme (RCE) senaryosu, saldırganların kamera ile istediklerini yapmalarına izin verecek ve fidye yazılımı ile enfekte etmek birçok seçenekten sadece biridir.

Bir saldırgandan’S perspektifi, PTP katmanı büyük bir hedefe benziyor:

- PTP, düzinelerce farklı karmaşık komutu destekleyen kimlik doğrulanmamış bir protokoldür.

- PTP’deki güvenlik açığı USB ve WiFi üzerinden eşit olarak kullanılabilir.

- WiFi desteği, kameralarımızı yakındaki saldırganlar için daha erişilebilir hale getiriyor.

Bu blogda, saldırganlar için iki potansiyel yolu tanımlayan saldırı vektörümüz olarak PTP’ye odaklanıyoruz:

- USB – PC’nizi devralan ve şimdi kameranıza yayılmak isteyen bir saldırgan için.

- WiFi – Bir saldırgan, kameranızı enfekte etmek için bir turistik cazibe için bir haydut wifi erişim noktası yerleştirebilir.

Her iki durumda da, saldırganlar kameranızın peşinden gidiyor. Eğer onlar’yeniden başarılı, şansın sensin’Sevgili kameranızı ve resim dosyalarınızı serbest bırakmak için fidye ödemek zorunda kalacak.

Hedefimizi tanıtmak

Canon’a odaklanmayı seçtik’S EOS 80D DSLR kamera, birçok nedenden dolayı aşağıdakiler dahil olmak üzere:

- Canon, piyasanın% 50’sinden fazlasını kontrol eden en büyük DSLR üreticisidir.

- EOS 80D hem USB hem de WiFi’yi destekler.

- Canon’un geniş bir “modifiye” Topluluk, Magic Fener denir.

Magic Lantern (ML), Canon EOS kameralarına yeni özellikler ekleyen açık kaynaklı ücretsiz bir yazılım eklentisidir. Sonuç olarak, ML topluluğu, ürün yazılımının kısımlarını zaten inceledi ve bazı API’lerini belgeledi.

Saldırganlar kâr maksayıcılarıdır, minimum çaba (maliyet) ile maksimum etkiyi (kar) elde etmeye çalışırlar. Bu durumda, Canon kameraları üzerine yapılan araştırmalar, kullanıcılar için en yüksek etkiye sahip olacak ve ML topluluğu tarafından oluşturulan mevcut dokümantasyon sayesinde başlaması en kolay olanı olacaktır.

Ürün yazılımı elde etmek

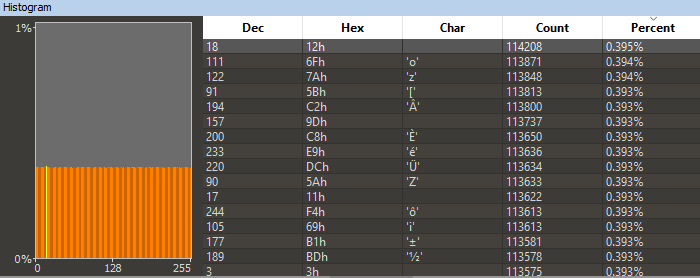

Bu genellikle her gömülü araştırmanın en zor kısmıdır. İlk adım, satıcıda halka açık bir ürün yazılımı güncelleme dosyası olup olmadığını kontrol etmektir’s web sitesi. Beklendiği gibi, kısa bir Google aramasından sonra bulduk. Dosyayı indirdikten ve arşivi çıkardıktan sonra hoş olmayan bir sürprizimiz vardı. Dosya, Şekil 1’de görülebileceği gibi şifrelenmiş / sıkıştırılmış görünüyor.

Şekil 1 – Ürün yazılımı güncelleme dosyasının bayt histogramı.

Eşit bayt dağılımı, ürün yazılımının şifreli veya sıkıştırıldığını ve algoritmanın kullanıldığı her şeyin muhtemelen iyi olduğunu ima eder. Dosyayı gözden geçirerek, bir önyükleyici için montaj kodunun varlığının bir ipucu olabilecek herhangi bir yararlı model bulamadık. Birçok durumda, önyükleyici sıkıştırılmamıştır ve dosyanın şifre çözme / dekompresyonu için gereken talimatları içerir.

Binwalk veya 7ZIP gibi birkaç dekompresyon aracını denemek, sonuç üretmedi, yani bunun tescilli bir sıkıştırma şeması veya hatta bir şifreleme. Şifreli ürün yazılımı dosyaları, satıcı için anahtar yönetim etkilerinin ek maliyetleri nedeniyle oldukça nadirdir.

Sıkışmış hissediyorum, Google’a geri döndük ve bu konuda internetin ne söylediğini kontrol ettik .FIR DOSYASI. Burada, ML’nin de bu sınırlama üzerinde çalışmak zorunda olduğu için, kapsamlı bir modifiye topluluğuna sahip bir cihazı incelemenin en büyük faydasını görebiliriz. Ve gerçekten, wiki’lerinde, bu sayfayı tanımlayan bu sayfayı bulduk “Güncelleme Koruması” Yıllar boyunca birden çok sürümde dağıtıldığı gibi ürün yazılımı güncelleme dosyalarının. Maalesef bizim için bu ilk tahminimizi doğrular: Ürün yazılımı AES şifrelidir.

Açık kaynaklı olarak, ML’nin bir şekilde bu şifreleme anahtarını yayınlayacağını ve ürün yazılımını kendi başımıza şifresini çözmemizi umduk. Ne yazık ki, durum böyle olmadığı ortaya çıktı. ML sadece şifreleme anahtarını gizli tutmakla kalmaz, aynı zamanda yapamadık’Anahtarı internette herhangi bir yerde bile bul. Yine başka bir çıkmaz.

Kontrol edilecek bir sonraki şey, ML’nin yazılımlarını kamera modelimize taşıyıp taşımamasıydı, bu da bellenimi boşaltmamıza yardımcı olacak hata ayıklama işlevselliği içeriyor. Böyle bir liman henüz yayınlanmamış olsa da, forumlarını ve wiki’lerini okurken, bir atılım bulduk. ML Portable Rom Dumpper adı verilen bir şey geliştirdi. Bu, bir kez yüklendikten sonra kameranın belleğini SD karta döken özel bir ürün yazılımı güncelleme dosyasıdır. Şekil 2, bir ROM dökümü sırasında kameranın bir resmini göstermektedir.

Şekil 2 – EOS 80D’nin bir rom dökümü sırasında çekilen görüntü.

Forumda verilen talimatları kullanarak kamerayı başarıyla attık’S ürün yazılımı ve sökemize yükledi (IDA Pro). Şimdi nihayet kamerada güvenlik açıkları aramaya başlayabiliriz.

PTP katmanını tersine çevirme

İki yararlı kaynağın kombinasyonu nedeniyle PTP katmanını bulmak oldukça kolaydı:

- PTP katmanı komut tabanlıdır ve her komutun benzersiz bir sayısal opcode vardır.

- Ürün yazılımı, tersine mühendislik görevini hafifleten birçok gösterge dizisi içerir.

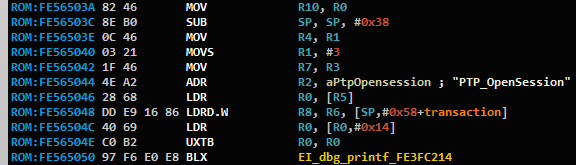

Figür 3 – Firmware’den PTP ile ilgili dize.

PTP OpenSession Handler’den geri dönerek, tüm PTP işleyicilerini opcodes’a göre kaydeden ana işlevi bulduk. Hızlı bir kontrol, ürün yazılımındaki dizelerin çevrimiçi bulduğumuz belgelerle eşleştiğinden emin oldu.

Kayıt işlevine bakarken, PTP katmanının umut verici bir saldırı yüzeyi olduğunu fark ettik. İşlev, satıcının birçok özel komutu desteklediğini gösteren 148 farklı işleyiciyi kaydeder. Yaklaşık 150 farklı komut uygulandığında, bunlardan birinde kritik bir güvenlik açığı bulma olasılığı çok yüksek.

PTP Handler API

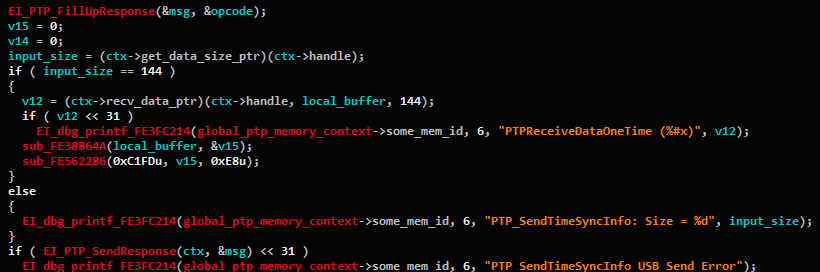

Her PTP komut işleyicisi aynı kod API’sını uygular. API, ML sayesinde kısmen belgelenen bir nesne olan PTP_Context nesnesini kullanır. Şekil 4, PTP_Context’in örnek kullanım durumunu göstermektedir:

Şekil 4 – PTP_Context nesnesini kullanarak ayrıştırılmış PTP işleyicisi.

Gördüğümüz gibi, bağlam şunlar için kullanılan işlev işaretçileri içerir:

- Gelen mesajın boyutu hakkında sorgulama.

- Gelen mesajı almak.

- Mesajı ele aldıktan sonra yanıtı geri göndermek.

Komutların çoğunun nispeten basit olduğu ortaya çıkıyor. Protokol her komut için bu tür 5 argümanı desteklediğinden, sadece birkaç sayısal argüman alırlar. Desteklenen tüm komutları taradıktan sonra, 148 komut listesi hızla bir giriş arabelleği alan 38 komuta kadar daraltıldı. Bir saldırgandan’Bakış açısı, bu giriş arabelleğini tam olarak kontrol ediyoruz ve bu nedenle, bu çok daha küçük komutlarda güvenlik açıkları aramaya başlayabiliriz.

Neyse ki bizim için, her komutun ayrıştırma kodu düz C kodu kullanıyor ve analiz etmek için oldukça basit. Yakında ilk güvenlik açığımızı bulduk.

CVE-2019-5994-SendObjectinfo’da Tampon Taşması-0x100c

PTP Komut Adı: Sendobjectinfo

PTP komutu opcode: 0x100c

Dahili olarak, protokol desteklenen dosyaları ve görüntüleri “Nesneler”, Ve bu komutta kullanıcı belirli bir nesnenin meta verilerini günceller. İşleyici, nesnenin Unicode dosya adı olması gereken şeyi ayrıştırırken bir tampon taşma güvenlik açığı içerir. Şekil 5, savunmasız kod parçasının basitleştirilmiş bir kod sürümünü göstermektedir:

Şekil 5 – Sendobjectinfo işleyicisinden savunmasız kod snippet.

Bu, ana küresel bağlamda bir tampon taşmasıdır. Bu bağlamda farklı alanları tersine çevirmeden, sahip olduğumuz tek doğrudan ima, kopyamızdan hemen sonra bulunan özgür bir ilkeldir. Kopyamız PkeyWordsStringUnicode alanını keyfi bir değere değiştirebilir ve daha sonra serbest bırakma çağrısını tetikleyebilir.

Bu, araştırmamıza başlamak için iyi bir yol gibi görünüyor, ancak sömürülmesi daha kolay bir güvenlik açığı aramaya devam ettik.

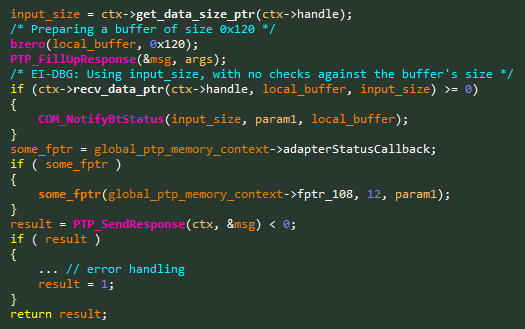

CVE-2019-5998-NotifyBtstatus’ta Arabellek Taşması-0x91F9

PTP Komut Adı: Notifybtstatus

PTP komutu opcode: 0x91f9

Kameramız modelimiz olmasa da’T Destek Bluetooth, Bluetooth ile ilgili bazı komutlar görünüşte geride kaldı ve hala saldırganlar tarafından erişilebilir. Bu durumda, Şekil 6’da görülebileceği gibi klasik bir yığın tabanlı tampon taşması bulduk.

Şekil 6 – NotifyBtstatus işleyicisinden savunmasız kod snippet’i.

Bu güvenlik açığından yararlanmak kolay olacaktır, bu da onu sömürü için ana hedefimiz haline getirecektir. Genellikle bu noktada kod denetimini durdururduk, ancak işleyicinin sonuna oldukça yakın olduğumuz için’S Listesi, Let’geri kalanı bitirmek.

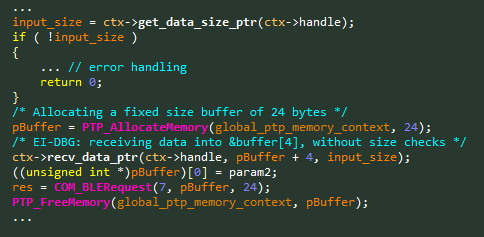

CVE-2019-5999– Blerequest’te Arabellek Taşması-0x914C

PTP Komut Adı: Blerequest

PTP komutu opcode: 0x914c

Bluetooth komutları diğerlerinden daha savunmasızdır, bu da daha az deneyimli bir geliştirme ekibini önerebilir. Bu kez, Şekil 7’de görülebileceği gibi, yığın bazlı bir tampon taşması bulduk.

Şekil 7 – Blerequest işleyicisinden savunmasız kod snippet’i.

Artık 3 benzer güvenlik açıkımız var:

- Tampon küresel bir yapı üzerinde taşıyor.

- Stack üzerinde tampon taşma.

- Yığın üzerinde tampon taşma.

Daha önce de belirtildiği gibi, umarım en kolay olan yığın bazlı güvenlik açığından yararlanmaya çalışacağız.

Kod yürütme kazanmak

USB kablosu kullanarak kamerayı bilgisayarımıza bağlayarak başladık. Daha önce Canon ile birlikte USB arayüzünü kullandık’S “EOS yardımcı programı” yazılım ve önce USB taşıma katmanı üzerinden kullanmaya çalışmak doğal görünüyor. Bir PTP Python kütüphanesi ararken, PTPY’yi bulduk’t doğrudan kutudan çıkın, ancak yine de kurulumumuzda bize önemli zaman kazandırdı.

Bir kod yürütme istismarı yazmadan önce, bulduğumuz güvenlik açıklarının her birini tetikleyecek küçük bir kavram kanıtı (POC) ile başladık, umarım kamera çökmesi ile bitiş. Şekil 8, kameranın satıcı tarafından tarif edilen şekilde nasıl çöktüğünü göstermektedir “Err 70.”

Şekil 8 – Sustam POC’larımızı test ettiğimizde aldığımız kaza ekranı.

Artık tüm güvenlik açıklarımızın gerçekten çalıştığından eminiz,’Gerçek istismar gelişimine başlama zamanı.

Şimdiye kadarki araçlarımızın temel özeti: Kameramızda hata ayıklayıcı veya ml yok. Kamera olmadı’henüz açıldı, yani biz’T donanım tabanlı hata ayıklama arayüzü var. Biz yok’Sökümcemizde gördüğümüz kod adresleri hariç, ürün yazılımının adres alanı hakkında herhangi bir şey biliyorum. Sonuç olarak, bir USB kablosu kullanarak kameraya bağlandığımız ve yığın tabanlı bir arabellek taşması körü körüne kullanmak istiyoruz. İzin vermek’S başa çık.

Planımız uyku () işlevini bir kesme noktası olarak kullanmak ve belirli bir saniye sonra cihazın çöktüğünü görebiliyorsak test etmektir. Bu, yürütme akışını devraldığımızı ve uyku çağrısını tetiklediğimizi doğrulayacak () . Bunların hepsi kağıt üzerinde kulağa hoş geliyor, ancak kameranın başka planları vardı. Çoğu zaman, savunmasız görev sadece bir kazayı tetiklemeden öldü ve böylece kameranın asmasına neden oldu. Söylemeye gerek yok, yapabiliriz’t bir asma ve bir uyku arasında farklılaşın ve sonra asılı, kırılma noktası stratejimizi oldukça anlamsız hale getiriyor.

Başlangıçta, yürütme akışının kontrollü kodumuza ulaştığını bilmek için bir yol istedik. Bu nedenle stratejimizi çevirmeye karar verdik. Ulaşıldığında her zaman err 70 tetikleyen bir kod adresi bulduk. Şu andan itibaren, kesme noktamız bu adrese bir çağrı olacak. Bir kaza, kırılma noktamıza çarptığımız anlamına gelir ve “Hiçbir şey”, bir asma, yapmadığımız anlamına gelir’ulaşın.

Sonunda kendi montaj snippet’imizi uygulayabilene kadar sömürümüzü yavaş yavaş inşa ettik – şimdi kod yürütme var.

İzci Yükleme

İzci benim var hata ayıklayıcıım. Faks araştırması sırasında geliştirdiğim talimat tabanlı bir hata ayıklayıcıdır ve bu araştırmada da yararlı olduğunu kanıtlayan. Ancak, genellikle ağ bağlantısı gerektiren Scout için temel TCP yükleyicisini kullanırız. SD karttan İzci yükleyecek bir dosya yükleyicisi kullanabilirken, daha sonra İzci için aynı ağ bağlantısına ihtiyacımız olacak, bu yüzden bu sorunu şimdi ikisi için de çözebiliriz.

Kameradaki farklı ayarlarla oynadıktan sonra, WiFi’nin yapabileceğini fark ettik’t USB bağlanmışken kullanılabilir, çünkü her ikisi de PTP katmanı tarafından kullanılması amaçlanmıştır ve ikisini de aynı anda kullanmaya destek yoktur. Bu yüzden USB’den WiFi’ye geçme zamanının geldiğine karar verdik.

Yapabiliriz’t diyelim WiFi arayüzüne geçmenin kutudan çıktığını söyleyin, ancak sonunda aynı istismar komut dosyasını gönderebilen bir python betiğimiz vardı, bu sefer havada. Maalesef senaryomuz kırıldı. Yoğun incelemeden sonra, en iyi tahminimiz, savunmasız işlevden geri dönmeden önce kameranın çökmesi ve yığın tabanlı güvenlik açığını etkili bir şekilde engellemesidir. Neden çöktüğüne dair hiçbir fikrimiz olmasa da, WiFi üzerinden bağlanırken Bluetooth durumu hakkında bir bildirim göndermek, sadece kamerayı karıştırıyor gibi görünüyor. Özellikle olmadığında’B bluetooth’u bile destekleyin.

Çizim tahtasına geri döndük. Diğer iki güvenlik açıkından birini kullanabiliriz. Ancak bunlardan biri de Bluetooth modülünde ve’ümit verici görünmek. Bunun yerine, PTP komut işleyicileri listesini tekrar inceledik ve bu sefer her birine daha iyi baktı. Büyük rahatlamamıza göre, daha fazla güvenlik açıkları bulduk.

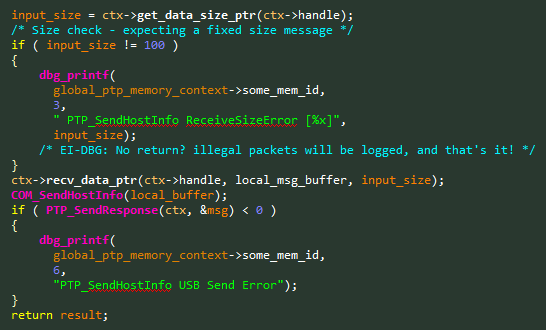

CVE-2019-6000-SendhostInfo’da Tampon Taşması-0x91E4

PTP Komut Adı: Sendhostinfo

PTP komutu opcode: 0x91E4

Şekil 9’da görüldüğü gibi savunmasız koda bakıldığında, ilk bakışta kırılganlığı neden kaçırdığımız oldukça açıktı.

Şekil 9 – Sendhostinfo işleyicisinden savunmasız kod snippet’i.

Bu sefer geliştiriciler, mesajın 100 baytlık sabit boyut olduğunu kontrol etmeyi hatırladılar. Ancak, çok önemli bir şey unuttular. Yasadışı paketler sadece günlüğe kaydedilecek, ancak düşürülmeyecek. WiFi test ortamımızı hızlı bir şekilde kontrol ettikten sonra bir kaza gördük. Günlük işlevi yok’bir iddia ve kazandı’T STACK tabanlı arabellek taşımızı durdurun ��

Bu güvenlik açığı tam olarak aradığımız şey olsa da, bir kez daha daha fazlasını aramaya karar verdik, özellikle de bu tür bir güvenlik açığı büyük olasılıkla tek bir komuttan daha fazlasında bulunacak.

CVE-2019-6001– SetAdapterbatterYReport’ta Arabellek Taşması-0x91fd

PTP Komut Adı: SendAdapterBatteryReport

PTP komutu opcode: 0x91fd

Sadece aynı kod modeline sahip başka bir güvenlik açığı bulmakla kalmadık, bu da listedeki son komuttu ve bize güzel bir bitiş verdi. Şekil 10, savunmasız PTP işleyicisinin basitleştirilmiş bir versiyonunu göstermektedir.

Şekil 10 – SendAdapterbatteryReport Handler’dan savunmasız kod snippet’i.

Bu durumda, yığın arabelleği oldukça küçüktür, bu nedenle önceki güvenlik açığını kullanmaya devam edeceğiz.

Kenar notu: WiFi kurulumunda bu güvenlik açığını test ederken, işlev geri dönmeden önce de çöktüğünü gördük. Sadece USB bağlantısı üzerinden kullanabildik.

İzci Yükleme – İkinci Deneme

Yeni kırılganlığımızla silahlı olarak, istismarımızı bitirdik ve kameraya başarılı bir şekilde yüklenmiş izci. Şimdi bir ağ hata ayıklayıcımız var ve ters mühendislik sürecimiz sırasında bize yardımcı olmak için bellek adreslerini boşaltmaya başlayabiliriz.

Ama bir dakika bekle’T Verdik? Amacımız, fotoğraf aktarım protokolünü kullanarak kameranın hem USB hem de WiFi’den kaçırılabileceğini göstermekti. İki taşıma katmanı arasında küçük farklılıklar olsa da, sonunda kullandığımız güvenlik açığı her iki durumda da çalıştı, böylece bizim amacımızı kanıtlıyor. Ancak, kamerayı devralmak, sunduğumuz senaryoda sadece ilk adımdı. Şimdi o’Biraz fidye yazılımı oluşturma zamanı.

Bazı kripto zamanı

Herhangi bir uygun fidye yazılımı, cihazda depolanan dosyaları şifrelemek için kriptografik işlevlere ihtiyaç duyar. Hatırlarsanız, ürün yazılımı güncelleme işlemi AES şifrelemesi hakkında bir şeyden bahsetti. Bu, tüm görevlerimizi bir seferde bitirmek için iyi bir fırsat gibi görünüyor.

Bu ters mühendislik görevi, olacağını düşündüğümüzden çok daha iyi gitti; Sadece AES işlevlerini bulmakla kalmadık, aynı zamanda doğrulama ve şifre çözme anahtarlar Ürün yazılımı güncelleme işlemi için. AES simetrik bir şifre olduğundan, aynı tuşlar kötü amaçlı bir ürün yazılımı güncellemesini şifrelemek ve daha sonra imzalamak için de kullanılabilir, böylece doğrulama kontrollerini geçecek.

Tüm karmaşık kriptografik algoritmaları kendimiz uygulamak yerine, Scout kullandık. Bir ürün yazılımı güncelleme işlemini simüle eden yeni bir talimat uyguladık ve algoritmanın hesapladığı kriptografik imzaları geri gönderdik. Bu talimatı kullanarak, artık ürün yazılımı güncelleme dosyasındaki her bir parça için doğru imzaların neler olduğunu biliyoruz ve kameranın kendisi tarafından ilkel bir imza kazanarak.

Sadece bir kameramız olduğu için bu zor bir parçaydı. Kendi özel ev yapımı ürün yazılımı güncelleme dosyamızı test etmek istiyoruz, ancak’Kameramızı tuğlalamak istemiyorum. Neyse ki bizim için, Şekil 11’de, sihirli fener yamalayarak yaratılan özel rom dumpper’ımızı görebilirsiniz’S ROM DONDURMA.

Şekil 11 – Başlığımızı kullanarak özelleştirilmiş ROM dumanımızın görüntüsü.

CVE-2019-5995-Sessiz kötü niyetli ürün yazılımı güncellemesi:

Sıfır kullanıcı etkileşimi gerektiren uzaktan ürün yazılımı güncellemesi için bir PTP komutu var. Bu, tüm uygulama güvenlik açıkları yamalı olsa bile, bir saldırganın hala kötü amaçlı bir ürün yazılımı güncelleme dosyası kullanarak kamerayı enfekte edebileceği anlamına gelir.

Sarmalamak

Ürün yazılımı güncelleme süreciyle oynadıktan sonra, fidye yazılımımızı bitirmek için geri döndük. Fidye yazılımı, ürün yazılımı güncelleme işlemi ile aynı şifreleme işlevlerini kullanır ve aynı AES işlevlerini çağırır. SD karttaki tüm dosyaları şifreledikten sonra, fidye yazılımı fidye mesajını kullanıcıya görüntüler.

Her şeyi birlikte zincirlemek, saldırganın önce haydut bir WiFi erişim noktası kurmasını gerektirir. Bu, önce ağı koklayarak ve daha sonra AP’yi kameranın otomatik olarak bağlamaya çalıştığı adla aynı ada sahip olmak için kolayca elde edilebilir. Saldırgan kamera ile aynı LAN içerisinde olduğunda, istismarını başlatabilir.

İşte istismar ve fidye yazılımlarımızın bir video sunumu.

Açıklama Zaman Çizelgesi

- 31 Mart 2019 – Canon’a güvenlik açıkları bildirildi.

- 14 Mayıs 2019 – Canon tüm güvenlik açıklarımızı doğruladı.

- Bu noktadan itibaren, her iki taraf da güvenlik açıklarını yamalamak için birlikte çalıştı.

- 08 Temmuz 2019 – Canon’u doğruladık ve onayladık’s yaması.

- 06 Ağustos 2019 – Canon yamayı resmi bir güvenlik danışmanlığının bir parçası olarak yayınladı.

Kanon’S Güvenlik Danışma

İşte Canon tarafından yayınlanan resmi güvenlik danışmanlığına bağlantılar:

- Japon: https: // global.Canon/JA/Destek/Güvenlik/D-kamera.HTML

- İngilizce: https: // global.Canon/tr/destek/güvenlik/d kamerası.HTML

Herkesin etkilenen kameralarını yamasını şiddetle tavsiye ediyoruz.

Çözüm

Araştırmamız sırasında, Canon tarafından uygulanan resim transfer protokolünde birden fazla kritik güvenlik açığı bulduk. Test edilen uygulama birçok tescilli komut içermesine rağmen, protokol standartlaştırılmıştır ve diğer kameralara gömülür. Sonuçlarımıza dayanarak, benzer güvenlik açıklarının diğer satıcıların PTP uygulamalarında da bulunabileceğine inanıyoruz.

Araştırmamız herhangi bir “akıllı” Cihaz, bizim durumumuzda bir DSLR kamera, saldırılara karşı hassastır. Fiyat, hassas içerik ve geniş tüketici kitlesinin birleşimi, kameraları saldırganlar için kazançlı bir hedef haline getiriyor.

Ürün yazılımı şifrelemesi hakkında son bir not. Sihirli Fener Kullanma’S ROM Damper ve daha sonra ürün yazılımının işlevlerini kullanarak hem şifrelemeyi hem de doğrulamayı atlayabildik. Bu, özellikle bu şifreleme katmanlarını atlamak için sadece az miktarda zaman aldığında, müstehcenliğin eşitliğe eşit olmadığı klasik bir örnektir.

Camfecting: Bilgisayar korsanları web kameranıza erişim kazanarak nasıl saldırır?

Bilginiz olmadan bilgisayarlara bilgisayar web kameranıza erişim sağlayabilecek Truva atları adı verilen kötü amaçlı dosyalara dikkat edin.

Çoğu durumda, web kameramız açık olduğunda kırmızı veya yeşil bir ışık görünür, ancak bazı Truva atları dosyaları bilgisayar korsanlarının bu işlevi atlamasına izin verir – yani sizi bilmeden kameradan izliyor olabilirler. Resim: Shutterstock

Tıpkı Yunan mitolojisinin ahşap atı gibi, bir Truva atı gibi, bu durumda meşru yazılım veya program olarak sıklıkla gizlenen bir kötü amaçlı yazılım türüdür. Bir cihaza yüklendikten sonra, bilgisayar korsanlarına bir kişiye tam uzaktan erişim sağlayabilir’Bilgisayar.

UNSW Siber Güvenlik Uzmanı Profesör Salil Kanhere. Diyor ki, bugün sıradan insanlara sık sık oluyor.

“Tipik olarak, Truva atları bir kişinin kontrolünü devralmak için kullanılır’S cihazı – Hacker, bilgisayar dosyalarınıza erişebilir veya verilerinizi çalabilir veya çoğu zaman cihazınıza daha zararlı kötü amaçlı yazılım eklerler,” diyor.

“Endişe verici olan şey, web kameranız gibi çevre birimleri de dahil olmak üzere bilgisayarınıza uzaktan erişim sağlamasıdır – yani lensin diğer tarafında olan her şeyi izleyebilirler. Bu tür saldırı kampçı olarak bilinir.

“BT’Gizliliğimiz ve BT’S sadece bilgisayarınızla sınırlı değil, bu telefonunuzda, tabletinizde ve evinizdeki diğer ağa bağlı cihazlarda güvenlik kameraları gibi olabilir.”

Bir saldırı nasıl çalışır?

Bazı insanlar için, bir kişiye erişim kazanan bilgisayar korsanlarının hikayesi’İzni olmayan bilgisayarlar yeni olmayabilir, ancak bilgisayar korsanları her zaman Truva atını gizlemek için yeni yollar buluyor.

Bir banka, devlet kurumu veya hayır kurumu olarak poz vererek, bilgisayar korsanları özgünlük ve otorite yanılsaması yaratır – genellikle alıcıdan derhal eylem gerektiren zorlu veya acil bir taleple. Daha sonra spam e -postasına ekli herhangi bir dosyayı açmaya veya indirmeye devam ederse, kötü amaçlı yazılım Truva Dosyalarını bilgisayara yükler.

“Çoğu zaman bu meydana geldiğinde, kurbanlar bunun gerçekleştiğinin farkında değil,” Prof diyor. Kanhere.

“İşlem neredeyse otomatiktir ve indirme düğmesine bastıktan sonra genellikle hiçbir şey olmaz, böylece insanlar orada düşünebilir’bir aksaklık veya’boş bir dosya, bu yüzden dikkate almazlar ve’çok düşün.

“Değildi’t Her zaman bu kadar kolay – çok uzun zaman önce bilgisayar korsanlarının, uzman bilgisayar programlama bilgisine ihtiyaç duydukları anlamına gelen kötü amaçlı yazılımları yazmak zorunda kalması gerekiyordu. Günümüzde, Truva atları ve bu tür saldırıları başlatmak için gereken tüm araçlar karanlık ağda satın alınabilir ve satılabilir.”

Neden oluyor?

Profil. Kanhere, başka bir kişiye hacklemek için güçlü bir motivasyon olması gerektiğini söylüyor’Salat genellikle planlandığı ve kasıtlı olduğu için web kamerası.

“Bunun olmasının bir nedeni, bilgisayar korsanlarının diğer kişinin görüntülerini veya videolarını uzlaştırıcı bir pozisyonda yakalamak ve potansiyel olarak finansal kazanç için şantaj olarak kullanmak isteyebilir -’çok sapkın bir gerçek ama oluyor.

“Biz’Dizüstü bilgisayarlarımızı, telefonlarımızı ve diğer cihazlarımızı iş veya sosyal amaçlar için kullandığınızda, çoğunun yerleşik bir kamerası var, böylece’Bilgisayar korsanlarının herhangi bir zamanda kurbanın görsel görüntülerine erişmesi çok kolay.

“Ayrıca, devlet istihbarat teşkilatlarının bu yaklaşımı kısıtlı veya hassas bilgileri toplamak için kullanabileceğini de biliyoruz.”

İnternete göz attığınızda antivirüs yazılımı yüklemek ve güvenlik duvarınızı açmak, bir siber saldırı gerçekleşirse savunmanızı güçlendirmenin bazı yollarıdır. Resim: Shutterstock

Savunmanız üzerinde çalışın

Olurken’Kampçı bir saldırıdan tamamen kaçınmak her zaman mümkün değildir, biri olduğunda savunmanızı güçlendirmenin yolları vardır. Ve siber hijyen ve bilgisayarınız hakkında biraz tanımak geliyor.

“İlk olarak, hangi uygulamaların ve programların kameranıza ve mikrofonunuza erişme iznine sahip olduğunu kontrol edin. Emin olun’Yalnızca kameraya gerçekten erişilmesi gereken uygulamalara izin vermek, örneğin, Microsoft iş toplantıları için ekipler ve yapmadığınız rastgele olanlar değil’yüklemeyi hatırla.

“İkincisi, güvenlik duvarınızı açın. Bu, bilgisayarınıza yetkisiz erişim elde etmeye çalışan trafiği filtreleyip engelleyerek ağınızı korumaya yardımcı olacaktır.

“Ve son olarak, antivirüs yazılım programlarını kurmak başka bir savunma hattıdır çünkü bilgisayarınızdaki kötü amaçlı kötü amaçlı yazılımları aktif olarak filtreler ve kontrol ederler.”

Bilgisayarınızda, yapmadığınız resimler veya videolar içeren rastgele klasörlerle karşılaşırsanız’Kendinizi kaydetmeyi hatırlayın, bu balık gibi bir şey olduğu kırmızı bir bayrak, diyor Prof. Kanhere.

Bilgi ve bilgisayar teknolojisi profesyonelleri bile bu tür hacker saldırılarına karşı bağışık değildir.

Sosyal medya devi Facebook’un kurucusu Mark Zuckerberg’in bir görüntüsü, masasında bir karton kesim tutarak otururken arka planda tuhaf bir şeye dikkat çekti-dizüstü bilgisayarının kamerası bantla kaplandı.

Çoğu bilgisayar cihazında, kameranın kullanımda olduğunu bize bildiren yeşil veya kırmızı bir ışık. Ancak bu, bir Truva’nın bilgisayar sisteminize sızdığında her zaman böyle değildir, diyor Prof. Kanhere.

“Dizüstü bilgisayarınızdaki web kamerası lensini örtmek, bilgisayar kameranıza yasadışı bir şekilde erişmeye çalışabilecek bilgisayar korsanlarına karşı ekstra koruma sağlamanın basit ve düşük teknolojili bir yoludur.”