VPN IPSEC kullanıyor mu?

Ipsec nedir

Ah, veri kaynağını doğrulamak ve IP paketlerinin bütünlüğünü kontrol etmek için kullanılır. Yani, AH, IP paketlerinin kaynağına güvenilir olmasını ve verilerin kurcalanmamasını sağlar. Ancak AH, şifreleme işlevini sağlamaz. Her veri paketindeki standart IP üstbilgisine bir AH başlığı eklenir. AH, tüm IP paketinin bütünlüğünü kontrol ediyor.

IPSEC VPN’ler: Neler ve Nasıl Kurulurlar

Hiç uzaktan çalışmak zorunda kaldıysanız, şirketinizin özel ağındaki kaynaklara güvenli bir şekilde bağlanması için bir VPN kullanmış olabilirsiniz. Bazı VPN’ler, güvenli bağlantılar kurmak için IPSEC protokolünü kullanır. Ancak tam olarak VPN nedir ve IPSEC VPN’si nedir??

Bir iş bağlamında, bir VPN, harici bir kullanıcı tarafından erişilemeyecek güvenli bir ağ ortamına korunan bir bağlantı kurar. Daha da önemlisi, VPN’ler kullanıcıların bu bağlantıları internet gibi bir genel ağ üzerinden bu bağlantıların güvenliğini ve gizliliğini koruyacak şekilde kurmalarına izin verir.

Bir kafede bir müşteriyle tanıştığınızı ve şirketinizin özel sunucularında barındırılan hassas verilere erişmeniz gerektiğini düşünün. Bir Starbucks Coffee Shop Wi-Fi gibi güvensiz genel ağlardan özel sunuculara erişmek, şirketinizi riske atabilir.

VPN’ler, kullanıcıların özel bir ağa erişmesine ve hassas verileri internet gibi genel ağlar aracılığıyla uzaktan paylaşmasına olanak tanır. Güvenli bir VPN, gizli verilerini koruyarak hem küçük hem de büyük şirketlere fayda sağlıyor.

Aşağıda bir VPN kullanmanın bazı faydaları şunlardır:

– Bir VPN, verilerinizi güvenilmez Wi-Fi Hotspots’a gözetlemekten korur.

– Bir VPN özel bilgileri gizleyebilir, böylece kötü aktörler bilgilerinizi çalmaz ve sizi taklit etmeye çalışmaz.

– Bir VPN, bazı yaptırımlı ülkelerden bazı siteleri ve hizmetleri de engelleyebilir.

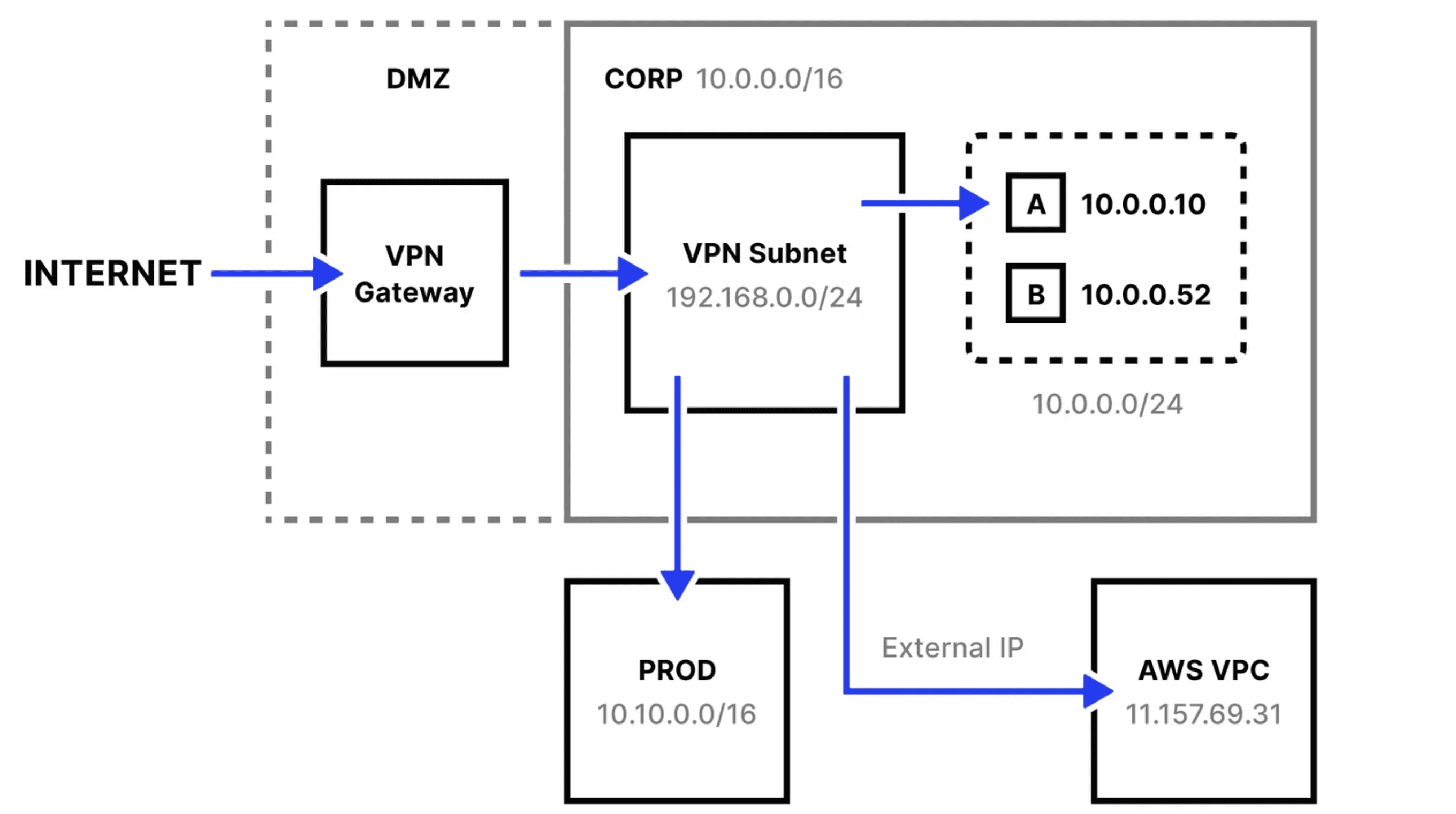

Yukarıda gösterildiği gibi, geleneksel bir ağ mimarisi, statik IP adreslerinin listelemesinin bir kombinasyonundan, uzak kullanıcılar için grup politikası, güvenlik duvarı, rota yönetimi ve kamuya açık internette bir ağ geçidinin bir kombinasyonundan oluşur.

IPSEC internet protokolü güvenliği anlamına gelir. IPSEC, iki cihaz arasında güvenli iletişim sağlamak için veri paketlerini şifreleyen ve doğrulayan güvenli bir ağ protokolüdür.

Bu makalede, IPSEC VPN’lerini bir IPSEC VPN’nin nasıl yapılandırılacağı da dahil olmak üzere ayrıntılı olarak öğreneceksiniz. Başlayalım!

IPSEC VPN’leri nedir?

IPSEC VPN, cihazlar arasında güvenli bağlantılar kurmak için protokol olarak IPSEC kullanan bir VPN’dir. VPN’ler tarafından kullanılan diğer protokoller arasında SSL/TLS ve L2TP’dir. Bu farklı protokolleri keşfedelim:

– Güvenli soket katmanının (SSL) halefi olan Taşıma Katmanı Güvenliği (TLS), bir bilgisayar ağı üzerinden iletişim güvenliği sağlayan bir şifreleme protokolüdür. TLS, HTTPS bağlantıları üzerinden güvenlik sağlamakla iyi bilinir.

– İnternet Protokolü Güvenliği (IPSEC), güvenli iletişim sağlamak için veri paketlerini doğrulamak ve şifrelemek için VPN’lerde kullanılan güvenli bir ağ protokolüdür.

– Katman Tünelleme Protokolü (L2TP), VPN’leri desteklemek için kullanılan bir tünel protokolüdür. L2TP kendi başına güçlü kimlik doğrulama sağlamaz. IPSEC genellikle L2TP paketlerini sabitlemek için kullanılır. Bu iki protokolün kombinasyonu genellikle L2TP/IPSEC olarak adlandırılır.

Bu makalenin amaçları doğrultusunda, ana odak noktamız IPSEC VPN’ler olacaktır.

IPSec Protokoller Suite, iki uç nokta arasında şifreleme kullanarak İnternet üzerinden veya herhangi bir genel ağı üzerinden iletilen verileri korur. IPSEC genellikle bir oturumun başında bilgisayarlar arasında karşılıklı kimlik doğrulama oluşturmak ve bir oturum sırasında kriptografik anahtarları müzakere etmek için kullanılır. Bir çift ana bilgisayar, ağ veya bir ağ ile bir ana bilgisayar arasında veri akışlarını koruyabilir.

IPSec aşağıdaki iki modda çalışabilir:

– Tünelleme Modu – Tüm veri paketini şifreliyor.

– Aktarım Modu – Sadece veri paketi mesajını şifreler.

Bir IPSEC VPN kullanmak birden fazla güvenlik katmanı sağlar – veri paketlerinde herhangi bir değişiklik yapmak için kimlik doğrulama sağlar ve her paket içindeki yükleri şifreler. Bu, şifreli tünelden iletilen verilerin güvenliğini ve bütünlüğünü sağlar. Bu, alıkoyulmadan veya değiştirilmeden geçişte verilerin bütünlüğüne izin verir.

İki IPSEC VPN modu vardır:

– IPSEC Tünel Modu VPN – Bu mod, giden paketin tamamını şifreler. Bu genellikle bir güvenlik duvarı veya yönlendirici bağlantı noktası kullanılarak güvenli bir ağ geçidine uygulanır. Örneğin, bir kurumsal şubeden çalışanlar, güvenli ağ geçitleri aracılığıyla ana ofisteki sistemlerle güvenli bir şekilde bağlantı kurabilir. IPSEC tüneli iki ağ geçidi ana bilgisayarları arasında kurulmuştur.

– IPSEC Taşıma Modu VPN – Bu mod yalnızca IP yükü ve ESP fragmanını iki uç nokta arasına gönderiyor. Bu öncelikle uçtan uca iletişim sırasında kullanılır ve giden paketin IP üstbilgisini değiştirmez. Örneğin, bu tür mod, bir uzaktan kumanda destek personelinin bakım işi yapmak için uzak bir sunucuya giriş yapmasını sağlar. Taşıma modu, bir ana bilgisayarın başka bir ana bilgisayarla etkileşime girmesi gereken yerlerde kullanılır.

IPSEC VPN Sunucusu Nasıl Kurulur

Burada, CentOS/RHEL, Ubuntu ve Debian Linux dağıtımlarında kendi IPSEC VPN sunucunuzu nasıl hızlı ve otomatik olarak kuracağınızı göstereceğim.

Başlamak için, aşağıdaki işletim sistemlerinden biriyle yüklü özel bir sunucuya veya sanal özel sunucuya (VPS) ihtiyacınız olacak:

– Ubuntu 20.04 (odak) veya 18.04 (Biyonik)

– Debian 11 (Bullseye), 10 (Buster) veya 9 (streç)

Ipsec nedir

Ah, veri kaynağını doğrulamak ve IP paketlerinin bütünlüğünü kontrol etmek için kullanılır. Yani, AH, IP paketlerinin kaynağına güvenilir olmasını ve verilerin kurcalanmamasını sağlar. Ancak AH, şifreleme işlevini sağlamaz. Her veri paketindeki standart IP üstbilgisine bir AH başlığı eklenir. AH, tüm IP paketinin bütünlüğünü kontrol ediyor.

IPSEC VPN’ler: Neler ve Nasıl Kurulurlar

Eğer sen’Uzaktan çalışmak zorunda kaldı, şirketinizdeki kaynaklara güvenli bir şekilde bağlantı kurmak için bir VPN kullanmış olabilirsiniz’s Özel Ağ. Bazı VPN’ler, güvenli bağlantılar kurmak için IPSEC protokolünü kullanır. Ama bir VPN tam olarak nedir ve ne’S IPSEC VPN?

Bir iş bağlamında, bir VPN, harici bir kullanıcı tarafından erişilemeyecek güvenli bir ağ ortamına korunan bir bağlantı kurar. Daha da önemlisi, VPN’ler kullanıcıların bu bağlantıları internet gibi bir genel ağ üzerinden bu bağlantıların güvenliğini ve gizliliğini koruyacak şekilde kurmalarına izin verir.

Bir kahve dükkanında bir müşteriyle tanıştığınızı ve şirketinizde barındırılan hassas verilere erişmeniz gerektiğini düşünün’s Özel Sunucular. Bir Starbucks Coffee Shop Wi-Fi gibi güvensiz genel ağlardan özel sunuculara erişmek, şirketinizi riske atabilir.

VPN’ler, kullanıcıların özel bir ağa erişmesine ve hassas verileri internet gibi genel ağlar aracılığıyla uzaktan paylaşmasına olanak tanır. Güvenli bir VPN, gizli verilerini koruyarak hem küçük hem de büyük şirketlere fayda sağlıyor.

Aşağıda bir VPN kullanmanın bazı faydaları şunlardır:

- Bir VPN, verilerinizi güvenilmez Wi-Fi Hotspots’a gözetlemekten korur.

- Bir VPN özel bilgileri gizleyebilir çok kötü aktörler’Bilgilerinizi çalın ve sizi taklit etmeye çalışın.

- Bir VPN, bazı yaptırımlı ülkelerden bazı siteleri ve hizmetleri de engelleyebilir.

Yukarıda gösterildiği gibi, geleneksel bir ağ mimarisi, statik IP adreslerinin, grup politikası, güvenlik duvarı, rota yönetimi ve kamuya açık internette bir ağ geçidi kullanan uzak kullanıcılar için alt ağ eşlemesine izin vermenin bir kombinasyonundan oluşur.

IPSEC internet protokolü güvenliği anlamına gelir. IPSEC, iki cihaz arasında güvenli iletişim sağlamak için veri paketlerini şifreleyen ve doğrulayan güvenli bir ağ protokolüdür.

Bu makalede, IPSEC VPN’lerini bir IPSEC VPN’nin nasıl yapılandırılacağı da dahil olmak üzere ayrıntılı olarak öğreneceksiniz. İzin vermek’S başa çık!

IPSEC VPN’leri nedir?

IPSEC VPN, cihazlar arasında güvenli bağlantılar kurmak için protokol olarak IPSEC kullanan bir VPN’dir. VPN’ler tarafından kullanılan diğer protokoller arasında SSL/TLS ve L2TP’dir. İzin vermek’S Bu farklı protokolleri keşfedin:

- Güvenli soket katmanının (SSL) halefi olan Taşıma Katmanı Güvenliği (TLS), bir bilgisayar ağı üzerinden iletişim güvenliği sağlayan bir şifreleme protokolüdür. TLS, HTTPS bağlantıları üzerinden güvenlik sağlamakla iyi bilinir.

- İnternet Protokolü Güvenliği (IPSEC), güvenli iletişim sağlamak için veri paketlerini doğrulamak ve şifrelemek için VPN’lerde kullanılan güvenli bir ağ protokolüdür.

- Katman Tünelleme Protokolü (L2TP), VPN’leri desteklemek için kullanılan bir tünel protokolüdür. L2TP kendi başına güçlü kimlik doğrulama sağlamaz. IPSEC genellikle L2TP paketlerini sabitlemek için kullanılır. Bu iki protokolün kombinasyonu genellikle L2TP/IPSEC olarak adlandırılır.

Bu makalenin amaçları doğrultusunda, ana odak noktamız IPSEC VPN’ler olacaktır.

IPSec Protokoller Suite, iki uç nokta arasında şifreleme kullanarak İnternet üzerinden veya herhangi bir genel ağı üzerinden iletilen verileri korur. IPSEC genellikle bir oturumun başında bilgisayarlar arasında karşılıklı kimlik doğrulama oluşturmak ve bir oturum sırasında kriptografik anahtarları müzakere etmek için kullanılır. Bir çift ana bilgisayar, ağ veya bir ağ ile bir ana bilgisayar arasında veri akışlarını koruyabilir.

IPSec aşağıdaki iki modda çalışabilir:

- Tünelleme Modu – Tüm veri paketini şifreliyor.

- Aktarım Modu – Sadece veri paketi mesajını şifreler.

Bir IPSEC VPN kullanmak birden fazla güvenlik katmanı sağlar – veri paketlerinde herhangi bir değişiklik yapmak için kimlik doğrulama sağlar ve her paket içindeki yükleri şifreler. Bu, şifreli tünelden iletilen verilerin güvenliğini ve bütünlüğünü sağlar. Bu, alıkoyulmadan veya değiştirilmeden geçişte verilerin bütünlüğüne izin verir.

İki IPSEC VPN modu vardır:

- IPSEC Tünel Modu VPN – Bu mod, giden paketin tamamını şifreler. Bu genellikle bir güvenlik duvarı veya yönlendirici bağlantı noktası kullanılarak güvenli bir ağ geçidine uygulanır. Örneğin, bir kurumsal şubeden çalışanlar, güvenli ağ geçitleri aracılığıyla ana ofisteki sistemlerle güvenli bir şekilde bağlantı kurabilir. IPSEC tüneli iki ağ geçidi ana bilgisayarları arasında kurulmuştur.

- IPSEC Taşıma Modu VPN – Bu mod yalnızca IP yükü ve ESP fragmanını iki uç nokta arasına gönderiyor. Bu öncelikle uçtan uca iletişim sırasında kullanılır ve giden paketin IP üstbilgisini değiştirmez. Örneğin, bu tür mod, bir uzaktan kumanda destek personelinin bakım işi yapmak için uzak bir sunucuya giriş yapmasını sağlar. Taşıma modu, bir ana bilgisayarın başka bir ana bilgisayarla etkileşime girmesi gereken yerlerde kullanılır.

IPSEC VPN Sunucusu Nasıl Kurulur

Burada, CentOS/RHEL, Ubuntu ve Debian Linux dağıtımlarında kendi IPSEC VPN sunucunuzu nasıl hızlı ve otomatik olarak kuracağınızı göstereceğim.

Başlamak için sen’Aşağıdaki işletim sistemlerinden biriyle yüklü özel bir sunucuya veya sanal özel sunucuya (VPS) ihtiyaç duyar:

- Ubuntu 20.04 (odak) veya 18.04 (Biyonik)

- Debian 11 (Bullseye), 10 (Buster) veya 9 (streç)

- Centos 8 veya 7

- Rocky Linux 8

- Almalinux OS 8

- Red Hat Enterprise Linux (RHEL) 8 veya 7

- Amazon Linux 2

İlk olarak, SSH üzerinden VPS’de oturum açın ve ardından VPN sunucusunu ayarlamak için Linux dağıtımınızın komutlarını çalıştırın. Varsayılan olarak, komut dosyası sizin için rastgele VPN kimlik bilgileri (önceden paylaşılan anahtar, VPN kullanıcı adı ve şifre) oluşturacak ve bunları kurulumun sonunda görüntüleyecek.

Ancak, kimlik bilgilerinizi kullanmak için, önce aşağıdaki komutlarla sırasıyla güçlü bir şifre ve PSK oluşturmanız gerekecektir:

> openssl rand -base64 106xwsdx0q7hruaq ==> openssl rand -base64 16bcm90acdbkb6qdmszm63vg ==

İlk komutunuzun çıktısı şifrenizdir ve ikinci komutunuzdan çıktı PSK’nızdır.

Ardından, oluşturulan bu değerleri aşağıdaki komutta açıklandığı gibi ayarlayın. Tüm değerler gösterildiği gibi tek tırnak içine yerleştirilmelidir.

VPN_IPSEC_PSK: ‘IPSEC önceden paylaşılmış Key’VPN_USER:’ VPN kullanıcı adınız’VPN_PASSWORD: ‘VPN şifreniz’

Centos/Rhel veya Ubuntu/Debian’da

wget https: // git.io/vpnsetup -o vpnsetup.sh vpn_ipsec_psk = ‘kvljeduknzo5gbh72sqkoa ==’ vpn_user = ‘bobalice’ vpn_password == ‘sudo sdo vpnsetup.sh

Kurulacak ana paketler şunlardır:

- bağ

- net alet

- bizon

- esnek

- GCC

- libcap-ng-geliştir

- Libcurl-Devel

- Libselinux-Döviz

- NSPR-Devel

- NSS-Devel

- Pam-Devel XL2TPD

- iptables-hizmetleri

- Systemd-Devel

- fipscheck-dehel

- Libevent-Vel

- Fail2ban

Kaynak kodundan Libreswan’ı indirin, derleyin ve yükleyin, ardından gerekli hizmetleri etkinleştirin ve başlatın.Kurulum tamamlandıktan sonra, görüntülenen VPN ayrıntılarını aşağıdaki formatta göreceksiniz:

Sunucu IP: XXX.xxx.xxx.xxxipsec psk: vpn_ipsec_pskusername: vpn_userpassword: vpn_password

Bu çıktı ile IPSEC VPN sunucunuz artık kullanıma hazır. Şimdi izin ver’S Windows, Linux ve OS X makinelerinde bir IPSEC VPN istemcisinin nasıl kurulacağını keşfedin.

IPSEC VPN istemcisi nasıl kurulur

L2TP’yi IPSEC protokolleriyle birleştirmek, son derece güvenli bir VPN istemcisi oluşturacaktır. L2TP, olmadığı için bir tünel oluşturur’Şifreleme yeteneğine sahip. IPSEC protokolü, tüm paketlerin güvenli olmasını ve tehlikeye atılmamasını sağlamak için şifreleme, kanal güvenliği ve veri bütünlüğünü işler.

Windows 10 ve 8.X

IPSEC VPN sunucunuzu kurduktan sonra, Windows 8’de bir IPSEC VPN istemcisi kurmak için aşağıdaki adımları izleyin.X ve 10. IPSEC VPN, Windows’ta yerel olarak desteklenir – yüklenecek ek yazılım yok.

- Sistem tepsinizdeki kablosuz/ağ simgesine sağ tıklayın.

- Seçme Ağ ve Paylaşım Merkezini Aç. Veya Windows 10 sürüm 1709 veya daha yeni kullanıyorsanız, seçin Ağ ve İnternet Ayarları, Sonra tıklayın Ağ ve Paylaşım Merkezi.

- Tıklamak Yeni bir bağlantı ya da internet bağlantısı kurunuz.

- Seçme Bir işyerine bağlanın ve tıklayın Sonraki.

- Tıklamak İnternet bağlantımı kullan (VPN).

- VPN Sunucusu IP’nizi şuraya girin internet adresi alan.

- Beğendiğiniz her şeyi girin Hedef adı Alan ve ardından tıklayın Yaratmak.

- Geri vermek Ağ ve Paylaşım Merkezi. Solda tıklayın Adaptör ayarlarını değiştir.

- Yeni VPN girişine sağ tıklayın ve seçin Özellikler.

- Tıkla Güvenlik sekme. Seçme IPSEC (L2TP/IPSEC) ile Katman 2 tünel protokolü VPN türü için.

- Tıklamak Bu protokollere izin verin. Kontrol et Zorluk El Sıkışma Kimlik Doğrulama Protokolü (CHAP) Ve Microsoft Chap Sürüm 2 (MS-CHAP V2) onay kutuları.

- Tıklamak Gelişmiş Ayarlar.

- Seçme Kimlik doğrulama için Presmeyared tuşunu kullanın ve anahtar için VPN IPSEC PSK’nızı girin.

- Tıklamak TAMAM kapatmak için Gelişmiş Ayarlar.

- Tıklamak TAMAM VPN bağlantı ayrıntılarını kaydetmek için.

OS X (macOS)

VPN sunucunuzu kurduktan sonra, OS X üzerinde bir IPSEC VPN ayarlamak için aşağıdaki adımları izleyin. IPSEC VPN OS X’te yerel olarak desteklenir. Kurulması gereken ek yazılım yok.

- Açık Sistem Tercihleri Ve git Ağ bölüm.

- Tıkla + Pencerenin sol alt köşesindeki düğme.

- Seçme VPN ondan Arayüz Aşağıya doğru açılan menü.

- Seçme IPSEC üzerinden L2TP ondan VPN Türü Aşağıya doğru açılan menü.

- Hizmet Adı için istediğiniz her şeyi girin.

- Tıklamak Yaratmak.

- Sunucu adresi için VPN Sunucu IP’nizi girin.

- Hesap adı için VPN kullanıcı adınızı girin.

- Tıkla Kimlik Doğrulama Ayarları düğme.

- İçinde Kullanıcı doğrulama Bölüm, seçin Şifre radyo düğmesi ve VPN şifrenizi girin .

- İçinde Makine kimlik doğrulaması Bölüm, seçin Paylaşılan Sır ve VPN IPSEC PSK’nıza girin .

- Tıklamak TAMAM.

- Kontrol et Menüde VPN durumunu göster çubuk onay kutusu.

- Tıklamak Gelişmiş Ve emin ol Tüm trafiği VPN bağlantısı üzerinden gönderin onay kutusu işaretlendi.

- Tıkla TCP/IP sekme ve emin olun Yalnızca bağlantı-yerel içinde seçildi IPv6’yı yapılandırın bölüm.

- Tıklamak TAMAM, Ve sonra tıklayın Uygula VPN bağlantı bilgilerini kaydetmek için.

Ubuntu linux

Ubuntu (18.04 ve daha yeni) Kullanıcılar, APT kullanarak Network-Manager-L2TP-GNOM ambalajını yükleyebilir, ardından IPSEC/L2TP VPN istemcisini GUI kullanarak yapılandırabilir. Bu adımları takip et:

- Gidip gelmek Ayarlar> Ağ> VPN. Tıkla + düğme.

- Seçme Katman 2 Tünelleme Protokolü (L2TP).

- Beğendiğiniz her şeyi girin İsim alan.

- VPN Sunucusu IP’nizi girin Geçit.

- VPN kullanıcı adınızı girin Kullanıcı adı.

- Sağ tıklayın ? içinde Şifre Alan ve Seçin Şifreyi yalnızca bu kullanıcı için saklayın.

- VPN şifrenizi girin Şifre.

- Bırak NT Alanı Boşluk.

- Tıkla IPSEC ayarları… düğme.

- Kontrol et L2TP ana bilgisayarına IPSEC tünelini etkinleştirin onay kutusu.

- Bırak Ağ Geçidi Kimliği Boşluk.

- VPN IPSEC PSK’nızı girin Ön Paylaşımlı Anahtar.

- Genişletin Gelişmiş bölüm.

- AES128-Sha1-MODP2048’e girin Faz 1 algoritmaları.

- AES128-SHA1’e girin Faz2 Algoritmaları.

- Tıklamak TAMAM, Sonra tıklayın Eklemek VPN bağlantı bilgilerini kaydetmek için.

- Dön VPN açmak.

Çözüm

Sanal Özel Ağ (VPN), altyapınızı bilgisayar korsanlarından korumaya yardımcı olur. VPN’ler, çalışanların kurumsal bir ağa uzaktan erişmesini sağlamak için işte yaygın olarak kullanılır.

Bir IPSEC VPN ile IP paketleri, IPSEC Gateway’e gidip gelirken korunur. IPSEC protokolleri, VPN verilerini harici kötü aktörlerden koruyan güvenli bir ağ uygulayan.

Ancak, bir VPN yanlış bir güvenlik duygusu yaratabilir. Örneğin, üçüncü taraf satıcılarınız veya bilgisayar korsanlarınız, özel ağınıza tek giriş noktası sayesinde savunmasız bilgileri kullanabilir. VPN’ler de aren’t en ucuz çözüm. Yüksek destek maliyetlerine ihtiyaç duyarlar – ağ altyapısını korurken uzaktan çalışmaya ani bir değişim BT ekibine zorlanabilir.

Ağınızı güvence altına almak için VPN’lere modern, sıfır bir tröst alternatifi olan Twingate’e göz atın. Geleneksel VPN’lerin aksine, Twingate’t genel ağ geçidini açığa çıkarmanızı gerektirir ve yanal saldırı güvenlik açıklarını azaltır.

Eğer bir demo isteyin’daha fazla bilgi edinmek ister.

Modern Sıfır Güven Ağı’nı hızla uygulayan Daha güvenli ve sürdürülebilir VPN’lerden daha.

Ipsec nedir?

İnternet Protokolü Güvenliği (IPSEC), IP ağları için güvenlik sağlayan bir protokol ve hizmet paketidir. Yaygın olarak kullanılan bir sanal özel ağ (VPN) teknolojisidir. IP paketleri etkili güvenlik mekanizmalarından yoksundur ve internet gibi halka açık bir ağda iletilirken dövülebilir, çalınabilir veya kurcalanabilir. Bu sorunu çözmek için, iletişime geçen taraflar, IP paketlerinin şifreli iletimi için bir IPSEC tüneli oluşturur. Bu, IP paketlerinin Internet gibi güvensiz bir ağa güvenli bir şekilde iletilmesini sağlar.

- IPSEC VPN nedir?

- Ipsec nasıl çalışır?

- IPSec’teki 3 protokol nedir?

- IPSEC’de hangi bağlantı noktaları kullanılır?

- IPSEC VPN vs SSL VPN

![]()

Daha

![]()

Yıkılmak

IPSEC VPN nedir?

Sanal Özel Ağ (VPN), genel bir ağda özel bir ağ oluşturmak için bir teknolojidir. İnternet gibi genel bir ağ üzerinden mantıklı bir ağdır ve kullanıcı verilerinin mantıklı bir bağlantı aracılığıyla iletilmesine izin verir. Bu, kullanıcı verilerinin uçtan uca fiziksel bağlantıdan iletildiği geleneksel bir özel ağdan farklıdır.

Ortak VPN protokolleri IPSEC, Güvenli Yuva Katmanı (SSL), Jenerik Yönlendirme Kapsülleme (GRE), Noktadan Noktaya Tünel Protokolü (PPTP) ve Katman 2 Tünelleme Protokolü (L2TP) bulunur. IPSEC, yaygın olarak kullanılan bir VPN teknolojisidir ve birden çok ağ erişim senaryosu için geçerlidir.

IPSEC VPN, uzaktan erişim için IPSEC kullanan bir VPN teknolojisidir. Teknoloji, genel bir ağda iki veya daha fazla özel ağ arasında bir IPSEC tüneli oluşturulmasına ve VPN bağlantılarının güvenliğini sağlamak için şifreleme ve kimlik doğrulama algoritmaları kullanmasına izin verir.

IPSEC VPN, ana bilgisayarlar arasında, ana bilgisayarlar ve ağ güvenlik ağ geçitleri arasında veya ağ güvenlik ağ geçitleri (yönlendiriciler ve güvenlik duvarları gibi) arasında güvenli tüneller oluşturarak noktadan noktaya iletişimi korur. Veri paketlerini şifrelemek ve kimlik doğrulamak için IP katmanında çalışır.

Diğer VPN teknolojileriyle karşılaştırıldığında, IPSEC VPN daha güvenlidir, çünkü veriler IPSEC tünellerinde iletim için şifrelenmiştir. Ancak, IPSEC VPN’nin yapılandırılması ve ağ dağıtımı daha karmaşıktır.

Ipsec nasıl çalışır?

- İlgilenen trafik kimliği. Bir ağ aygıtı bir paket aldıktan sonra, paketin bir IPSEC tüneli aracılığıyla iletilmesi gerektiğini belirlemek için paketin 5-tuple ile yapılandırılmış IPSEC ilkesine göre eşleşir. Bir IPSEC tüneli aracılığıyla iletilmesi gereken trafik, ilgilenen trafik olarak bilinir.

- Güvenlik Derneği (SA) Müzakere. Bir SA, iletişim kuran taraflar arasında güvenli veri iletimi için öğeleri tanımlar. Bu öğeler güvenlik protokolleri, veri kapsülleme modları, şifreleme ve kimlik doğrulama algoritmaları ve veri iletimi için kullanılan anahtarları içerir. İlgilenen trafiği belirledikten sonra, yerel ağ cihazı SA müzakeresini akran ağ cihazı ile başlatır. Bu aşamada, iletişim kuran taraflar, kimlik kimlik doğrulaması ve anahtar bilgi alışverişi için Ike SAS oluşturmak için İnternet Anahtar Değişimi (IKE) protokolünü kullanır ve ardından Ike SAS’a dayanan güvenli veri iletimi için IPSEC SAS’ı oluşturmak.

- Veri aktarımı. İletişim tarafları arasında IPSec SAS kurulduktan sonra, bir IPSEC tüneli üzerinden veri iletebilirler. Veri iletim güvenliğini sağlamak için, verileri şifrelemek ve kimlik doğrulamak için Güvenlik Yükü (ESP) (ESP) Kapsülleme Güvenlik Başlığı (AH) veya Kapsülleme. Şifreleme mekanizması veri gizliliğini sağlar ve iletim sırasında verilerin yakalanmasını önler. Kimlik doğrulama mekanizması veri bütünlüğünü ve güvenilirliğini sağlar ve iletim sırasında verilerin dövülmesini veya kurcalanmasını önler.

Aşağıdaki şekilde, IPSEC gönderen bir IP paketini şifrelemek için şifreleme algoritması ve şifreleme anahtarını kullanır, yani orijinal verileri kapsar. Daha sonra gönderen ve alıcı, bütünlük kontrol değerini (ICV) elde etmek için şifrelenmiş paketleri işlemek için aynı kimlik doğrulama algoritmasını ve kimlik doğrulama anahtarını kullanır. Her iki uçta elde edilen ICV’ler aynısa, paket şanzıman sırasında kurcalanmaz ve alıcı paketi şifresini çözer. ICV’ler farklıysa, alıcı paketi atar.

IPSEC şifreleme ve kimlik doğrulama işlemi

IPSec’teki 3 protokol nedir?

İnternet Anahtarı Değişim (IKE)

IKE, UDP tabanlı bir uygulama katmanı protokolüdür ve esas olarak SA müzakeresi ve anahtar yönetimi için kullanılır.

IKE’nin iki versiyonu var: IKEV1 ve IKEV2. IKEV1 ile karşılaştırıldığında, IKEV2, kabul edilen birden fazla kriptografik güvenlik açıkını düzeltir, güvenlik performansını iyileştirir, SA müzakere sürecini basitleştirir ve müzakere verimliliğini artırır.

IKE, İnternet Güvenliği Derneği ve Anahtar Yönetim Protokolünü (ISAKMP), Oakley ve Skeme’yi birleştiren hibrit bir protokoldür. ISAKMP, IKE SA kuruluş sürecini tanımlar. Oakley ve Skeme’nin çekirdeği, güvenli veri iletimi için anahtarları güvenli bir şekilde dağıtmak ve internetteki kimlikleri internette kimlik doğrulamak için kullanılan Diffie-Hellman (DH) algoritmasıdır. Ike SAS ve IPSEC SAS’ın gerektirdiği şifreleme anahtarı ve doğrulama anahtarı oluşturulur ve DH algoritması yoluyla dinamik olarak güncellenebilir.

Kimlik Doğrulama Başlığı (AH)

Ah, veri kaynağını doğrulamak ve IP paketlerinin bütünlüğünü kontrol etmek için kullanılır. Yani, AH, IP paketlerinin kaynağına güvenilir olmasını ve verilerin kurcalanmamasını sağlar. Ancak AH, şifreleme işlevini sağlamaz. Her veri paketindeki standart IP üstbilgisine bir AH başlığı eklenir. AH, tüm IP paketinin bütünlüğünü kontrol ediyor.

Güvenlik yükü (ESP) kapsülleme

ESP, veri kaynağını doğrulamanın yanı sıra IP paketlerinin bütünlüğünü kontrol etmenin yanı sıra verileri şifreleyebilir. Her veri paketindeki standart IP başlığına bir ESP başlığı eklenir ve ESP fragmanı ve ESP Auth veri alanları her veri paketine eklenir. Aktarım modunda ESP, IP başlıklarının bütünlüğünü kontrol etmez. Bu nedenle ESP, IP başlıklarının kurcalanmadığından emin olamaz.

Ah ve ESP bağımsız veya birlikte kullanılabilir. AH ve ESP birlikte kullanıldığında, ESP kapsülleme AH kapsüllemeden önce gerçekleştirilir ve AH dekapülasyonu ESP dekapülasyonundan önce gerçekleştirilir.

IPSEC’de hangi bağlantı noktaları kullanılır?

IPSEC’de Ike protokolü, müzakereleri başlatmak ve yanıtlamak için UDP bağlantı noktası 500 kullanır. Bu nedenle, IKE müzakere paketlerinin bir ağ geçidinden geçebilmesini sağlamak için, UDP bağlantı noktası 500 ile paketlere izin vermek için ağ geçidinde bir güvenlik politikası yapılandırmanız gerekir. Ayrıca, IPSEC NAT Traversal senaryosunda, UDP bağlantı noktası 4500’lü paketlerin izin verilmesi gerekir.

Ah ve ESP, ağ katmanı protokolleridir ve bağlantı noktalarını içermez. Başarılı IPSEC tüneli kurulumunu sağlamak için, AH (IP Protokolü Numarası 51) ve ESP (IP Protokolü 50) Hizmetlerini etkinleştirmek için ağ geçidinde bir güvenlik ilkesi yapılandırmanız gerekir.

IPSEC VPN vs SSL VPN

- OSI Referans Modelinin Çalışma Katmanları OSI, ağ arabağlantı için yedi katmanlı bir çerçeve tanımlar: fiziksel katman, veri bağlantısı katmanı, ağ katmanı, taşıma katmanı, oturum katmanı, sunum katmanı ve uygulama katmanı. IPSEC ağ katmanında çalışır ve doğrudan İnternet Protokolü (IP) üzerinden çalışır. Uygulama katmanında çalışan SSL, IP paketleri yerine HTTP trafiğini şifreleyen bir uygulama katmanı protokolüdür.

IPSEC VPN: Temel Bilgiler

Kısacası, bir IPSEC VPN (Sanal Özel Ağ), IPSEC protokolünde çalışan bir VPN’dir. Ama orada’daha çok. Bu makalede biz’Ne olduğunu açıklayacak IPSEC , İpsec tünel , Ve IPSEC VPN’ler var olan. Hepsi, umduğumuz basit ama ayrıntılı bir şekilde sunuluyor’zevk alacak. İzin vermek’s Temel bilgilerle başlıyor.

İçindekiler

Ipsec nedir?

IPSEC anlamına gelir BEN yutlu P rotokol Sec haksızlık. Ivır zıvır parça anlatır nereye gideceğiniz veriler ve sec şifreler ve doğrular. Başka bir deyişle, IPSEC bir Protokol grubu Kamu internet üzerinden cihazlar arasında güvenli ve şifreli bir bağlantı kuran.

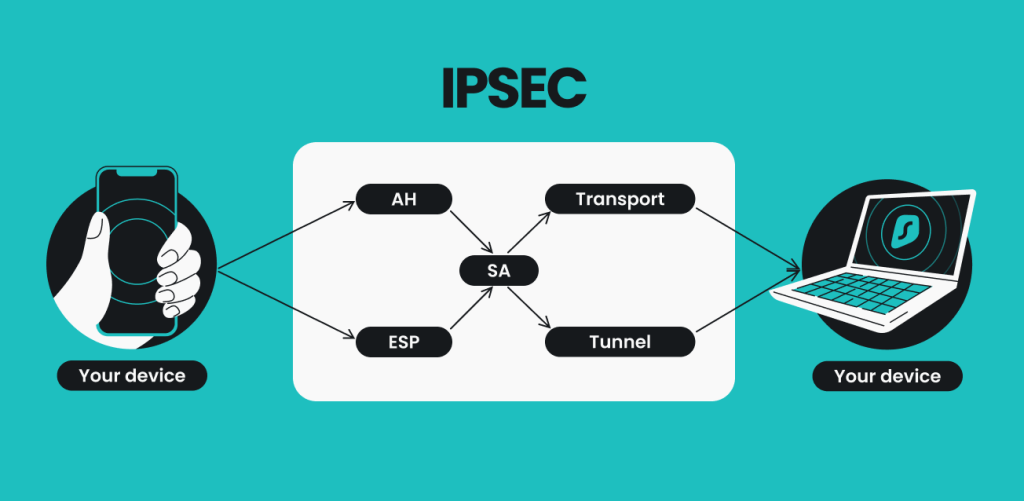

IPSEC protokolleri genellikle görevlerine göre gruplandırılır:

- Kimlik Doğrulama Başlığı (AH);

- Güvenlik yükü (ESP) kapsülleme;

- Güvenlik Derneği (SA).

Ipsec ne yapılmış?

Sormak Ne yapılır sormaya benzer nasıl çalışır . IPSEC’Tekil hedef, güvenli bir bağlantı kurmak ve oluşturmaktır; Bu tekil hedef, üç küçük protokol grubuna disseke edilebilir (ve elde edilebilir). Bu üç ayrı grubun her biri ayrı benzersiz görevlerle ilgilenir.

Güvenlik Kimlik Doğrulama Başlığı (AH) – Tüm verilerin aynı orijinden gelmesini ve bilgisayar korsanlarının olmasını sağlar’Meşru olarak kendi veri parçalarını çıkarmaya çalışmak.

Mühürlü bir zarf aldığınızı hayal edin. Mühür değilse’Kırık, kimse mektuba müdahale etmedi, değil? Kimlik Doğrulama Başlıkları, IPSEC VPN üzerinden iletilen tüm veriler için aynı şeyi yapar. Ancak bu, IPSEC’in çalışmasının iki yolundan biri. Diğeri ESP.

Güvenlik yükü (ESP) kapsülleme – BT’S şifreleme protokolü, yani veri paketinin okunamayan bir karmaşaya dönüştürüldüğü anlamına gelir. Şifrelemenin yanı sıra, ESP kimlik doğrulama başlıklarına benzer – verileri doğrulayabilir ve bütünlüğünü kontrol edebilir.

Mektuba geri dönmek ve mühürlemek için, eğer birisi mektubu kesecek ve açacaksa,’D Sadece bir sürü anlamsız insan okuyamadı. Sonunda, şifreleme VPN istemcisinde gerçekleşirken, VPN sunucusu diğer tarafta bunu halleder.

Güvenlik Derneği (SA) bir dizi özelliktir bunlar kabul IPSEC bağlantısı kuran iki cihaz arasında.

İnternet Anahtar Değişim (IKE) veya Anahtar Yönetim Protokolü bu özelliklerin bir parçasıdır. IKE, diğer cihazların güvenlik dernekleriyle görüşür ve bunları doğrular. IKE, bir şifreleme anahtarı alışverişi Başka bir cihazın SA’sı ile.

Layperson’da açıklamak için’S terimleri, SAS iki casus arasındaki şifre gibidir – onlara kodlanmış mesajı nasıl yorumlayacağını ve kime aktarmaları gerektiğini anlatıyor. BT’İletişim sırasında bilginin nasıl korunacağına dair iki cihaz arasındaki anlaşma.

IPSEC nasıl iletir??

IPSec AH veya ESP kullanacak şekilde ayarlandıktan sonra, iletim modunu seçer: taşıma veya tünel.

IPSEC Taşıma Modu : Bu mod, verileri şifreler’yeniden gönderiyor ama nerede olduğu hakkında bilgi değil’Gidiyor. Yani kötü niyetli aktörler yapamazken’Kedilenmiş iletişiminizi okuyun, ne zaman ve nereye gönderildiklerini söyleyebilirler.

IPSEC tünel modu : Tünelleme, aynı eski interneti kullanarak iki cihaz arasında güvenli, kapalı bir bağlantı oluşturur. Bu nedenle, bağlantı güvenli ve özel hale getirilir. IPSEC VPN, IPSEC VPN tünelini oluşturduğu için bu modda çalışır .

Bahsetmeye değer açılış – iki protokolden (UDP vs. TCP) Verileri Web üzerinden iletmek için kullanılan IPSEC, güvenlik duvarlarını görmezden gelen iletim türü olan UDP (Kullanıcı Datagram Protokolü) kullanır.

Şimdi izin ver’Hepsini IPSEC VPN adlı bir uygulamaya bir araya getirmeye çalışın.

IPSEC VPN nedir ve nasıl çalışır??

VPN, İnternet ile bağlantınızı (veya başka bir cihaz) şifreleyen bir uygulamadır. Bir VPN, bağlantıyı şifrelemek için protokoller kullanır ve bunu yapmanın birden fazla yolu vardır. IPSEC kullanmak bunlardan biri. IPSEC protokolü süitini kullanan bir VPN’ye IPSEC VPN denir.

İzin vermek’Bir IPSEC VPN istemciniz olduğunu söyle. Her şey nasıl çalışır?

- Tıkla Bağlamak ;

- Bir IPSEC bağlantısı başlar ESP ve Tünel Modu kullanma;

- SA güvenlik parametrelerini oluşturur , Bu tür şifreleme gibi’kullanılacak;

- Veriler gönderilmeye ve alınmaya hazır Şifrelenirken.

Bunlar IPSEC’in temelleridir. Kulağa basit gelebilir, ama bundan biraz daha derine iner.

IPSEC adım adım nasıl çalışır??

İzin vermek’İki cihaz IPSEC kullanarak iletişim kurmaya çalışıyor deyin. Bir cihaz bir mesaj göndermeye çalışıyor ve burada’S ne olur:

- Anahtar değişimi – IPSec, her bir cihazı şifrelemek ve şifresini çözmek için şifreleme anahtarlarını (randomize karakterlerin dizeleri) kurar’S mesajları;

- Başlıklar ve Fragmanlar – İnternet üzerinden iletilen tüm veriler, paketler adı verilen daha küçük bitlere dönüştürülür. IPSEC protokolü, paketin önünde (başlık) kimlik doğrulama ve şifreleme bilgilerini ve sonuna (fragman) koyar. Bu başlıklar ve römorklar, cihaza veri paketiyle ne yapılması gerektiğini söyler;

- Kimlik doğrulama – IPSec, her veri paketini benzersiz bir şekilde vererek doğrular “isim” veya kimlik;

- Şifreleme – IPSEC veri paketlerini şifreler’ içerik;

- Bulaşma – Paketler taşıma veya tünel protokolleri kullanılarak gönderilir;

- Şifre çözme – Diğer uçtaki cihaz mesajı alır ve mesajı çözmek için şifre çözme anahtarını kullanır.

IPSEC MSS ve MTU’yu nasıl etkiler??

Tüm veriler, bayt olarak ölçülen veri paketlerinde seyahat eder.

MSS, veya maksimum segment boyutu , bir değerini ifade eder maksimum Boyut Bir veri paketi olabilir (1460 bayt).

MTU, maksimum iletim ünitesi , Öte yandan, maksimum değerin değeri Herhangi bir boyut cihaz internete bağlanıldı kabul edilebilir (1500 bayt).

Bu paketler gönderilen bilgileri, IP başlığını (20 bayt) ve TCP başlığını (20 bayt) içerir ve hepsinin boyut sınırı vardır.

Ipsec değil’t etkisi maksimum değerin değeri iletim ünitesi ama her zaman değeri düşür maksimum segment boyutu. Ve bu, bunu kanıtlayan matematik:

IP paketlerinin internette standart iletimi:

MTU (1500 bayt) – (IP başlığı (20 bayt) + TCP başlığı (20 bayt)) = MSS (1460 bayt)

Ancak, IPSEC gönderilen verilere ek başlıklar eklediğinden, ‘’ağırlık’’ IP paketinin tamamının doğal olarak değişmesi .

MTU (1500 bayt) – (IP başlığı (20 bayt) + TCP başlığı (20 bayt) + IPSEC bayt) = mss (1460 bayt – IPSEC bayt)

IPSEC’i eylemde deneyimleyin

Şimdi IPSec VPN’nin VPN aleminde ne olduğunu biliyorsunuz . Uygulamayı akıllı telefonlarda çalıştıran SurfShark VPN kullanıcıları için, büyük olasılıkla IPEV2 Ailesi’nin bir parçası olan IKEV2 takma adının altında kullanıyorsunuzdur . Ve eğer sen’bir Surfshark kullanıcısı değil, neden biri olmasın? Size sunacak IPSec’ten daha fazlasına sahibiz!

Gizliliğiniz Surfshark ile kendinizdir

Sadece bir VPN’den daha fazlası

SSS

Ikev2 nedir?

Ikev2 (İnternet Anahtarı Exchange Sürüm 2) bir protokol IPSEC Protokol Süitinin Güvenlik Derneği bölümünde kullanılır.

Kullanıcıları doğrular – bağlantının uçlarındaki cihazların kim olduklarını söylediklerini doğrular – ve daha sonra kullanarak şifreli bir bağlantı kurar Diffie -Hellman Anahtar Değişim . BT’Şifrelik verilerin kilidini açmak için anahtara girmeden şifreleme şifreleri göndermek için yaygın olarak kullanılan bir yöntem.

IKEV2 protokolünü çalıştıran bir IPSEC denir IKEV2/IPSEC , Ancak endüstri standardı adı IKEV2. BT’2005 yılında başlatılan IPEV1 ile orijinal IPSEC’in (1995’te piyasaya sürüldü) bazı sorunları güncelleyen ve düzelten bir gelişme.

İpsec güvenli mi?

Ikev2 ile eşleştirildiğinde, IPSEC, dünya çapında büyük VPN sağlayıcıları tarafından yeterince güvenli kabul edilir . Ancak, 2015 civarında, ABD’S Ulusal Güvenlik Ajansı (NSA) bundan yararlanabildi . Ajans ya IPSEC’e geri döndü ya da Diffie -Hellman Key Exchange ile uğraşmanın yollarını bulmuştu. Ancak, bu alandaki bazı uzmanlar bu iddiaya itiraz etti.

Yine de, eğer yapmazsan’T Güvende Hissedin, çoğu VPN tedarikçisinin IPSEC VPN protokollerine alternatifleri var .

IPSec SSL’den daha mı iyi?

Karşılaştırma IPSEC Ve SSL (Güvenli soket katmanı) elma ve portakalları karşılaştırmaya benzer. Her iki protokol de farklı seviyelerde OSI (Açık Sistemler Arabağı) modelinde çalışır. Kısacası, ikisi yan yana böyle görünüyor:

IPSEC protokolü nedir? IPSEC VPN’ler nasıl çalışır

IPSEC, verilerin internette güvenli bir şekilde seyahat etmesine izin verir. Verileri çevrimiçi olarak nasıl iletişim kurduğumuz ve eriştiğimizin temel bir parçası. Bu makalede, IPSEC’in nasıl çalıştığını açıklıyoruz, avantajlarına ve dezavantajlarına bir göz atıyoruz ve bir IPSEC VPN’sinin faydalarını araştırıyoruz.

17 Nisan 2023

Врем ч чения: 15 мин.

- Ipsec nedir?

- Ipsec nasıl çalışır?

- IPSEC protokolleri ve şifreleme algoritmaları

- IPSEC güvenlik politikaları ve kimlik doğrulaması

Ipsec nedir?

IPSEC internet protokolü güvenliği anlamına gelir. Bu terim, bir ağ üzerinden güvenli bağlantılar kurmak için kullanılan bir dizi iletişim kuralını ifade eder. IPSEC protokolleri cihazları bağlayın ve aralarında seyahat ettikçe verileri güvende tutmak için şifreleme ekleyin.

IPSEC Protokol Süiti bireyler veya daha büyük kuruluşlar tarafından kullanılabilir ve hatta çeşitli VPN’ler için ana protokol olarak hareket edebilir. Ancak IPSEC pratikte nasıl çalışır??

Ipsec nasıl çalışır?

IPSEC beş ana adım içerir.

- Ev sahibi tanıma. Ana bilgisayar sistemi, bir veri paketinin IPSEC protokolleri aracılığıyla güvence altına alınması ve gönderilmesi gerektiğini kabul eder. Bu noktada, veri paketi şifrelenmiş ve kimlik doğrulanmış, transfer için hazır.

- Müzakere. IPSEC aracılığıyla iletişim kuracak iki ana bilgisayar sistemi, kullanılacak protokoller üzerinde hemfikir ve kendilerini birbirlerine doğrulama. Aralarında, hangi algoritmaların ve kuralların mevcut olduğunu belirlemek için müzakerelerin gerçekleşebileceği güvenli bir bağlantı kurulur. Bu müzakereler ana ve agresif olmak üzere iki biçim alır.

- Ana Mod: Süreci başlatan ana bilgisayar sistemi, her iki sistem de kabul edilen protokollere yerleşene kadar şifreleme ve kimlik doğrulama algoritmaları ve müzakereler devam ediyor.

- Agresif mod: Süreci başlatan ana bilgisayar sistem, tercih ettiği şifreleme ve kimlik doğrulama yöntemlerini önerir, ancak tercihlerini müzakere etmez veya değiştirmez. Diğer ana bilgisayar sistemi kabul ederse, süreç bir sonraki adıma devam eder. Eğer değilse’T, süreç devam etmiyor.

Yukarıda gösterildiği gibi, IPSEC, OSI modeline ve diğer ağ çerçevelerine benzer şekilde birçok farklı işlev ve adımın bir koleksiyonudur. Bu koleksiyonun merkezinde protokoller ve şifreleme algoritmaları.

IPSEC protokolleri ve şifreleme algoritmaları

IPSEC, güvenlik hizmetleri sağlamak için iki temel protokol kullanır, kimlik doğrulama başlığı (AH) protokolü ve kapsülleme güvenlik yükü (ESP) protokolü ve diğerleri ile birlikte. Bu protokollerin ve algoritmaların tümü kullanılmamalıdır – belirli seçim müzakereler aşamasında belirlenir.

- Kimlik Doğrulama Başlığı (AH). Kimlik Doğrulama Başlık Protokolü, veri orijinini ve bütünlüğünü doğrular ve tekrarlama koruması sağlar.

- Güvenlik yükü (ESP) kapsülleme. Şifreleme, kapsülleme güvenlik yükü protokolü tarafından eklenir.

- İnternet Anahtarı Değişim (IKE). İnternet Anahtarı Değişim Protokolü, her iki ana bilgisayar sisteminin veri paketlerini şifrelemek ve şifresini çözmek için gereken anahtarlara sahip olmasını sağlar.

- Üçlü Veri Şifreleme Standardı (3DES). Üçlü Veri Şifreleme Standardı, ek güvenlik için verilere üç kez bir şifre uygulayan bir şifreleme algoritmasıdır.

- Gelişmiş Şifreleme Standardı (AES).Gelişmiş Şifreleme Standardı 128 bit bloklar halinde verileri şifreler.

IPSEC güvenlik politikaları ve kimlik doğrulaması

IPSEC, aşağıdakileri içeren çeşitli kimlik doğrulama yöntemi sağlar:

- Önceden paylaşılan anahtar (PSK) kimlik doğrulaması. Paylaşılan bir gizli anahtar, hem gönderen ana bilgisayar sistemi hem de alıcı tarafından bilinir ve aktarılan verileri doğrulamak için kullanılır.

- Dijital sertifikalar. Güvenilir Sertifika Otoritesi (CA), iletişimi doğrulamak için dijital sertifikalar sağlar. Bu, gönderenin olduğunu iddia ettiklerini doğrulamak için verileri alan ana bilgisayar sisteminin.

- Kerberos kimlik doğrulaması. Kerberos Protokolü, onu kullanan cihazların birbirini doğrulamasına izin veren merkezi bir kimlik doğrulama hizmeti sağlar.

Farklı IPSEC uygulamaları farklı kimlik doğrulama yöntemleri kullanabilir, ancak sonuç aynıdır: verilerin güvenli aktarımı. Protokol süiti iki modda da uygulanabilir: Taşıma Modu ve Tünel Modu.

Taşıma ve tünel IPSEC modları arasındaki farklar

Taşıma ve tünel IPSEC modlarının birkaç temel farkı vardır.

Taşıma modu

- Şifreleme, yalnızca IP paketinin yüküne uygulanır, orijinal IP başlığı düz metinde bırakılır.

- Taşıma modu esas olarak iki cihaz arasında uçtan uca iletişim sağlamak için kullanılır.

- Taşıma modu öncelikle iletişim kuran iki ana bilgisayar sisteminin güvenilir olduğu ve kendi güvenlik prosedürlerinin bulunduğu durumlarda kullanılır.

- En önemlisi, taşıma modu tünel modundan daha az güvenlik sunar.

Tünel modu

- Şifreleme hem yüke hem de IP üstbilgisine uygulanır ve şifrelenmiş pakete yeni bir IP başlığı eklenir.

- Tünel modu, ek koruma için yeni bir IP paketinin içine sarılmış orijinal IP paketi ile noktalar arasında güvenli bir bağlantı sağlar.

- Tünel modu, uç noktaların güvenilmediği veya güvenlik mekanizmalarından yoksun olduğu durumlarda kullanılabilir.

- Tünel modu, transitteki veriler için daha fazla güvenlik sağlar.

Kısacası, her iki modun da kullanımları vardır, ancak tünel modu daha güvenlidir. Güvenlik, IPSEC için temel bir faydadır, bu nedenle protokol paketi genellikle VPN’ler oluşturmak için kullanılır.

Похожие стаи

Врем ч чения: 9 мин.

Время чения: 7 мин.

IPSEC VPN’leri nedir?

Bir IPSEC VPN veya Sanal Özel Ağ, internette şifreli bir tünel oluşturmak için IPSEC protokolünü kullanan bir VPN’dir.

Bir VPN, verileri istenmeyen müdahalelerden koruyarak şifreli bir tünel boyunca trafiği yönlendirir. Bir IPSEC VPN bunu IPSEC protokolünü kullanarak bir bağlantı kurmak ve veri paketlerini şifrelemek için yapar ve özellikle kaynaklara uzaktan erişime ihtiyaç duyan işletmeler ve büyük kuruluşlar için kullanışlıdır.

Bir şirket uzak bir çalışan arasında bir IPSEC VPN kurabilir’s cihazı ve dahili bir sunucu, bir çalışanın ofisinde çalışan birinin sahip olacağı aynı sistemlere ve verilere güvenli erişim sağlayan.

Bir IPSEC VPN çeşitli şekillerde yapılandırılabilir:

- Şantiye. Site-Siteden VPN, iki veya daha fazla ağı şifreli bir tünelle bağlar. Bu, her iki ağdaki kullanıcıların aynı alandaymış gibi etkileşime girebileceği anlamına gelir.

- Müşteriden Siteye. İstemciden Siteden VPN’ler, tek tek cihazların bir ağa uzaktan bağlanmasına izin verir. Bu seçenekle, uzak bir çalışan, ekibinin geri kalanıyla aynı ağda çalışabilir,’t aynı yerde.

- Müşteriye. İstemciye-Client VPN modeli, birden çok cihazın şifreli tünellerle bağlantı kurmasına izin vererek güvenli dosya paylaşımı ve iletişim sağlar. Yönetilmesi ve ölçeklendirilmesi zor olduğu için bu yöntemin nadiren uygulandığına dikkat edilmelidir.

Senin olsun’Site-Site VPN veya Uzaktan Erişim VPN’ini (örneğin istemciye veya istemciden müşteriniz) kullanma, çoğu IPSEC topolojisi hem avantaj hem de dezavantajlarla birlikte gelir.

IPSEC VPN’lerin avantajları ve dezavantajları

İzin vermek’S IPSEC VPN’nin avantajlarına ve dezavantajlarına daha yakından bakın.

IPSEC VPN’nin avantajları

Bir IPSEC VPN, özellikle büyük kuruluşlar ve işletmeler için çeşitli temel avantajlar sunar.

- Güvenlik: Bir IPSEC VPN, verileri ağdaki noktalar arasında ilerlerken şifreleyerek ve kimlik doğrulayarak sağlam ağ güvenliği sağlar.

- Esneklik: Bir IPSEC VPN çok yönlüdür ve siteden site, istemciden siteye ve istemciden müşteriye gibi farklı kullanım durumları için yapılandırılabilir. Bu, her şekil ve boyutta kuruluşlar için iyi bir seçenek haline getirir.

- Dağınık takımlar: Bir kuruluşun uzak çalışanları veya birkaç ofisi olan birden fazla yere yayılmış bir ekibi varsa, bir IPSEC VPN tüm tarafları sorunsuz bir şekilde bağlayabilir.

IPSEC VPN’nin dezavantajları

Tabii ki, IPSEC VPN dezavantajları yok:

- Küçük hız azaltma: Bir IPSEC VPN, bir ağa ek şifreleme ve kimlik doğrulama işlemleri ekleyerek veri verimini kısmi olarak daha yavaş hale getirir, ancak bu kazandı’çoğu kullanıcı için fark edilir.

- Karmaşıklık: Bir IPSEC VPN, bilgili BT personeli veya harici destek gerektiren yapılandırmak ve sorun gidermek için karmaşık olabilir.

- CPU genel giderleri: IPSEC, ağ boyunca hareket eden verileri şifrelemek ve şifresini çözmek için büyük miktarda bilgi işlem gücü kullanır. Bu ağ performansını bozabilir.

IPSEC VPN Protokolü Nasıl Kurulur

Bir IPSEC VPN kurmak için aşağıdaki adımları izleyin.

- VPN topolojisine karar verin. Bu, VPN’nin yapısının (siteden siteden, istemciye veya istemciye-müşteri) belirlenmesi ve her VPN uç noktası için IP adreslerini ve alt ağ maskelerini ayarlamak anlamına gelir.

- Bir IPSEC uygulaması seçin. IPSEC uygulaması, işletim sistemlerinde çalıştıracağınız özel yazılım paketidir. IPSEC uygulamalarına örnek olarak Strongswan, Openswan ve Libreswan.

- IPSEC ayarlarını yapılandırın. Kimlik doğrulama yöntemi, şifreleme algoritması ve anahtar yönetim protokolü dahil olmak üzere uygulamanızın belirli ayarlarını belirleyin.

- Ağ ayarlarını yapılandırın. IPSEC ayarlarınıza ek olarak, bir VPN ile çalışmak, IP adresleri, alt ağ maskeleri ve yönlendirme kuralları ile bir bütün olarak yapılandırmanız gerekecektir.

- Güvenlik duvarlarını yapılandırın. VPN’nin her iki ucundaki güvenlik duvarlarının IPSEC trafiğinin savunmalarından geçmesine izin verecek şekilde ayarlandığından emin olun.

- Bağlantıyı test edin. Tüm adımlar atıldıktan sonra, verilerin IPSEC VPN üzerinden sorunsuz bir şekilde seyahat ettiğinden emin olun ve bağlantı sorunlarını giderin.

IPSEC VPN ve SSL VPN arasındaki fark nedir?

IPSEC ve SSL VPN’lerin bir ana farkı vardır: her protokolün bitiş noktası. Çoğu durumda, bir IPSEC VPN, bir kullanıcının bir ağa ve tüm uygulamalarına uzaktan bağlanmasını sağlar.

Öte yandan, bir SSL VPN, bir ağdaki belirli uygulamalara ve sistemlere tüneller oluşturur. Bu, SSL VPN’nin kullanılma yollarını sınırlar, ancak daha geniş bir ağ ihlaline yol açan tehlikeye atılan bir uç nokta olasılığını azaltır. Tabii ki, hem bir IPSEC hem de SSL VPN yararlı olabilir, ancak hangisini seçtiğiniz kuruluşunuzun ihtiyaçlarına ve yapısına bağlıdır.

Nordvpn ipsec kullanıyor mu?

MacOS (App Store üzerinden) ve iOS sürümleri için Nordvpn, IKEV2/IPSEC kullanıyor. Bu IPSEC ve Internet Key Exchange Sürüm 2 (IKEV2) protokollerinin bir kombinasyonudur. IKEV2/IPSEC, İnternet hızlarından ödün vermeden güvenli bir VPN bağlantısına izin verir.

IKEV2/IPSEC, NordVPN kullanıcıları için sadece bir seçenektir, ancak. NordVPN ayrıca WireGuard’a dayanan bir protokol olan OpenVPN protokolünü ve Nordlynx’i sunar. Nordlynx rakipsiz hızlar sağlar ve NordVPN’yi dünyanın en hızlı VPN’si haline getirir.

Nordvpn IPSEC protokolüne manuel olarak bağlanabilir miyim?

Evet, tüm büyük işletim sistemlerinde nordvpn’ye manuel olarak bağlanabilirsiniz. İşletim sistemine özgü kılavuzlar için aşağıdaki listeye bakın.

- Windows’a manuel olarak bağlanın

- Linux’a manuel olarak bağlanın

- MacOS’a manuel olarak bağlanın

- Android’e manuel olarak bağlanın

- İOS’a manuel olarak bağlanın

Tabii ki, bir protokole manuel olarak bağlanmadan nordvpn kullanabilirsiniz. Sadece uygulamayı indirin, hesabınızı ayarlayın ve gelişmiş güvenlik ve gizlilikle göz atmaya başlayın.

Çevrimiçi güvenlik bir tıklama ile başlar.

Dünya ile güvende kalın’S lider VPN

Malcolm Higgins

Malcolm – автор контента, сециализиющийся на киберезопасности и новостях о т тххолоukederх о. Üver и о у к ‡ к к юистике р у к к ю ю ю ю ю ю ю ю ю ю ю ю ю ю ю ю ю ю ю ю ю ю ю, ю ю ю ю, ю ю ю ю, юо ю, юоо, ю, ю чо д, ч чо,, чо еоя д, чо ео,, чо еоя,, чо ео, чо ео,, чо е о,, чо ео,, чо еооя, чо ео,, чо е о,, чо еооя, ч чо еоо,, т контролировать свои собственные данные.