VPN PPP kullanıyor mu?

Noktadan noktaya tünel protokolünü anlama (PPTP)

Özet:

– PPTP, bir IP zarfında ağ protokolü datagramlarını kapsayan bir tünel protokolüdür.

– PPTP, kullanıcıların internetteki herhangi bir noktadan bir Ras sunucusuna bağlanmasına ve doğrudan içine çeviriyormuş gibi aynı kimlik doğrulama, şifreleme ve kurumsal LAN erişimine sahip olmalarına izin verir.

– PPTP’yi destekleyen bir ISS’ye araştırmak, PPTP tarafından özellikli bir Windows NT 4 gerektirir.0 Ras Server, PPTP’yi destekleyen bir uzaktan erişim anahtarı ve kullanıcının hesabı için etkinleştirilen PPTP hizmeti.

Anahtar noktaları:

1. PPTP ve RAS: PPTP, Windows NT için Microsoft Ras’ın etrafında dönüyor. RAS, bir ağ yöneticisinin, uzak kullanıcılar için bir arama noktası olarak bir modem bankasına sahip bir Windows NT sunucusu kurmasına izin verir.

2. IP kapsülleme: PPTP, IP zarfında ağ protokolü datagramlarını kapsar ve farklı protokollerin İnternet gibi yalnızca IP ortamına yönlendirilmesine izin verir.

3. VPN işlevselliği: PPTP ve RAS, sanal bir özel ağ oluşturmak için kimlik doğrulama ve şifreleme yöntemlerini kullanır ve kullanıcılara doğrudan RAS sunucusuna arama olarak aynı kimlik doğrulama, şifreleme ve LAN erişimini sağlar.

4. İki ortak senaryo: İlk senaryo, RAS sunucusuna bağlanan PPTP özellikli bir uzaktan erişim anahtarına sahip bir ISS’ye aranan bir uzak kullanıcıyı içerir. İkinci senaryo, PPTP sunmayan ve istemci makinelerinde PPTP bağlantısını başlatan bir ISS’ye bağlanan bir kullanıcıyı içerir.

5. PPTP’yi destekleyen bir ISS’ye çevirme: PPTP özellikli bir Windows NT 4 gerektirir.0 Ras Server, PPTP’yi destekleyen bir uzaktan erişim anahtarı ve kullanıcının hesabı için etkinleştirilen PPTP hizmeti.

6. PPTP’yi desteklemeyen bir ISS’ye çevirme: İSS’ler, kullanıcılara PPTP desteği sunmak için PPTP’yi destekleyen uzaktan erişim anahtarları kullanıyor olmalıdır.

Sorular:

- PPTP nedir? PPTP, bir IP zarfında ağ protokolü datagramlarını kapsayan bir tünel protokolüdür.

- PPTP nasıl çalışır? PPTP, Windows NT için Microsoft Ras çevresinde döner, kullanıcıların internetteki herhangi bir noktadan bir RAS sunucusuna bağlanmasına ve doğrudan içine çeviriyormuş gibi aynı kimlik doğrulama, şifreleme ve LAN erişimine sahip olmalarına izin verir.

- IP kapsüllemesinin faydaları nelerdir? IP kapsülleme, farklı protokollerin İnternet gibi yalnızca IP ortamına yönlendirilmesini sağlar.

- Ras’ın amacı nedir? RAS, bir ağ yöneticisinin, uzak kullanıcılar için bir arama noktası olarak bir modem bankasına sahip bir Windows NT sunucusu kurmasına izin verir.

- PPTP VPN işlevselliği nasıl sağlar?? PPTP ve RAS, sanal bir özel ağ oluşturmak için kimlik doğrulama ve şifreleme yöntemlerini kullanır ve kullanıcılara doğrudan RAS sunucusuna arama olarak aynı kimlik doğrulama, şifreleme ve LAN erişimini sağlar.

- PPTP VPN’ler için iki ortak senaryo nedir? İlk senaryo, RAS sunucusuna bağlanan PPTP özellikli bir uzaktan erişim anahtarına sahip bir ISS’ye aranan bir uzak kullanıcıyı içerir. İkinci senaryo, PPTP sunmayan ve istemci makinelerinde PPTP bağlantısını başlatan bir ISS’ye bağlanan bir kullanıcıyı içerir.

- PPTP’yi destekleyen bir ISS’ye aramak için gerekli olanlar? PPTP özellikli bir Windows NT 4 gerektirir.0 Ras Server, PPTP’yi destekleyen bir uzaktan erişim anahtarı ve kullanıcının hesabı için etkinleştirilen PPTP hizmeti.

- Bir ISS PPTP’yi desteklemek için ne olmalı? Bir ISS, PPTP’yi destekleyen uzaktan erişim anahtarlarından birini kullanıyor olmalı.

- PPTP’de bir uzaktan erişim anahtarının rolü nedir? Uzaktan Erişim Anahtarı, kullanıcının istemci makinesi ile RAS sunucusu arasındaki PPTP bağlantısını kolaylaştırır.

- PPTP herhangi bir ağ protokolü ile kullanılabilir mi? Evet, PPTP TCP/IP, NetBeui ve IPX/SPX dahil olmak üzere birden fazla protokolü taşıyabilir.

- PPTP nasıl güvenlik sağlar?? PPTP, kullanıcı ve RAS sunucusu arasında güvenli iletişimi sağlamak için kimlik doğrulama ve şifreleme yöntemlerini kullanır.

- Diğer tünel protokollerinde PPTP kullanmanın avantajları nelerdir?? PPTP yaygın olarak uyumludur ve Windows, iOS, Mac ve Android dahil olmak üzere çeşitli işletim sistemlerinde mevcuttur.

- PPTP Kurumsal Ağlara Uzaktan Erişim İçin Kullanılabilir mi?? Evet, PPTP, kullanıcıların bir Ras sunucusuna bağlanmasına ve doğrudan içine çeviriyormuş gibi aynı kimlik doğrulama, şifreleme ve LAN erişimine sahip olmalarına izin verir.

- PPTP L2TP/IPSEC’den nasıl farklıdır?? L2TP/IPSEC, 256 bit şifreleme gibi ek özellikler sağlayan PPTP’den daha iyi güvenlik sunuyor.

- PPTP İnternet üzerinden kullanılabilir mi? Evet, PPTP, kullanıcıların internetteki herhangi bir noktadan bir Ras sunucusuna bağlanmasına izin verir.

Ayrıntılı cevaplar:

1. PPTP, noktadan noktaya tünel protokolü anlamına gelir. IP zarfında ağ protokolü datagramlarını kapsülleyen bir tünel protokolüdür. Bu kapsülleme, farklı protokollerin İnternet gibi yalnızca IP ortamına yönlendirilmesini sağlar.

2. PPTP, Windows NT için Microsoft Ras (Uzaktan Erişim Sunucusu) etrafında dönerek çalışıyor. RAS, bir ağ yöneticisinin, uzak kullanıcılar için bir arama noktası olarak bir modem bankasına sahip bir Windows NT sunucusu kurmasına izin verir. RAS kullanıcıları için kimlik doğrulama NT sunucusunda gerçekleşir ve PPP (Noktadan Noktaya Protokol) Protokolü kullanılarak bir ağ oturumu ayarlanır. PPP bağlantısı aracılığıyla, TCP/IP, NetBeui ve IPX/SPX dahil olmak üzere RAS tarafından izin verilen tüm protokoller taşınabilir. Bu, kullanıcıların doğrudan kurumsal LAN’a bağlıymış gibi aynı kimlik doğrulama, şifreleme ve kurumsal LAN erişimine sahip olmalarını sağlar.

3. IP kapsülleme, PPTP’nin temel faydasıdır. İnternet gibi farklı protokollerin yalnızca IP ortamına yönlendirilmesine izin verir. Bir paket PPTP ile kapsüllendiğinde, bu noktadan itibaren karşılaşan herhangi bir yönlendirici veya makine IP paketi olarak ele alacaktır. Bu, sadece IP ağında birçok farklı protokolün yönlendirilmesini sağlar, uyumluluğu ve esnekliği artırır.

4. RAS veya uzaktan erişim sunucusu PPTP’nin temel bir bileşenidir. Bir ağ yöneticisinin, uzak kullanıcılar için bir arama noktası olarak bir modem bankasına sahip bir Windows NT sunucusu kurmasına izin verir. Ras, kullanıcıların kimlik doğrulamasını işler, PPP kullanarak ağ oturumları oluşturur ve TCP/IP, NetBeui ve IPX/SPX gibi çeşitli protokollerin taşınmasına izin verir. Bu işlevsellik, kullanıcılara doğrudan kurumsal LAN’a çeviriyormuş gibi aynı kimlik doğrulama, şifreleme ve LAN erişimini sağlamak için gereklidir.

5. PPTP, İnternet üzerinden güvenli ve özel bir ağ bağlantısı oluşturmak için kimlik doğrulama ve şifreleme yöntemlerini kullanarak VPN (Sanal Özel Ağ) işlevselliği sağlar. Bir kullanıcı PPTP’yi destekleyen bir ISS’ye girdiğinde, ISS’nin uzaktan erişim anahtarı ile şirket ofisinin NT sunucusu arasında bir PPTP oturumu kurulur. Bu PPTP oturumu, kullanıcının PPP oturumunu kapsar ve güvenli bir bağlantı sağlar. PPTP oturumu sayesinde, kullanıcı RAS’ın izin verdiği protokollere erişim kazanır ve etkin bir şekilde kurumsal LAN’a bağlıymış gibi görünmesini sağlar.

6. PPTP VPN’leri için iki ortak senaryo var. İlk senaryo, RAS sunucusuna bağlanan PPTP özellikli bir uzaktan erişim anahtarına sahip bir ISS’ye aranan bir uzak kullanıcıyı içerir. Bu senaryoda, kullanıcının PPP oturumu PPTP akışından tünellenir ve RAS’ın izin verdiği protokollere erişirler. İkinci senaryo, PPTP sunmayan bir ISS’ye bağlanan bir kullanıcıyı içerir. Bu durumda, kullanıcı istemci makinelerinde PPTP bağlantısını başlatmalı ve Ras sunucusuna internet üzerinden güvenli bir tünel oluşturmalıdır.

7. PPTP’yi destekleyen bir ISS’ye çevirmek için üç şey gereklidir. İlk olarak, kullanıcının bir VPN oluşturmak istediği ağın PPTP özellikli bir Windows NT 4’ü olmalıdır.0 Ras Server. Bu, PPTP protokolünün yüklendiği ve VPN çevirmeli bağlantı noktalarının RAS’da kurulduğu anlamına gelir. Sunucuya da internetten erişilebilir olmalıdır. İkincisi, ISS, Ascend Max 4000 serisi veya bir U gibi PPTP’yi destekleyen bir uzaktan erişim anahtarı kullanmalıdır.S. Robotik Toplam Kontrol Kurumsal Ağ Merkezi. Son olarak, ISS kullanıcılara PPTP hizmetini sunmalı ve kullanıcının hesabı için etkinleştirmeli.

8. Bir ISS PPTP’yi desteklemiyorsa, kullanıcılara PPTP desteği sağlayamazlar. PPTP desteği sunmak için, bir ISS, ASCEND Max 4000 serisi veya bir U gibi PPTP’yi destekleyen uzaktan erişim anahtarlarından birini kullanmalıdır.S. Robotik Toplam Kontrol Kurumsal Ağ Merkezi. Bu anahtarlar, ISS’nin RAS sunucularıyla PPTP bağlantıları kurmasına ve kullanıcılara VPN işlevselliği sağlamasına izin verir.

9. Uzaktan Erişim Anahtarı PPTP bağlantısında önemli bir rol oynar. Kullanıcının istemci makinesi ile RAS sunucusu arasındaki PPTP oturumunu kolaylaştırmaktan sorumludur. Bir kullanıcı ISS’sine bir PPTP çağrısı başlattığında, uzaktan erişim anahtarı RAS sunucusuyla PPTP bağlantısını kurar ve kullanıcının PPP oturumunu kapsar. Güvenli iletişim sağlar ve kullanıcının doğrudan bağlanmış gibi kurumsal ağa erişmesini sağlar.

10. Evet, PPTP birden çok protokol taşıyabilir. TCP/IP, NetBeui ve IPX/SPX gibi RAS tarafından izin verilen protokollerin hepsi PPTP bağlantısı aracılığıyla taşınabilir. Bu, kullanıcıların PPTP tüneli üzerinde çeşitli ağ protokollerini kullanmalarını sağlar, bu da esneklik ve uyumluluk sağlar.

11. PPTP, kimlik doğrulama ve şifreleme yöntemleri aracılığıyla güvenlik sağlar. Bir kullanıcı bir PPTP bağlantısı başlattığında, kullanıcı adı ve şifrelerini kullanarak RAS sunucusu tarafından kimlik doğrulaması yapılır. Bu, yalnızca yetkili kullanıcıların bir bağlantı kurabilmesini sağlar. Ayrıca PPTP, tünel üzerinden iletilen verilerin şifrelemesini destekleyerek yetkisiz erişimden korur.

12. PPTP, diğer tünel protokollerine göre çeşitli avantajlar sunar. İlk olarak, yaygın olarak uyumludur ve Windows, iOS, Mac ve Android dahil olmak üzere çeşitli işletim sistemlerinde mevcuttur. Bu, onu çok çeşitli kullanıcılar için erişilebilir hale getirir. İkincisi, PPTP’nin yapılandırılması ve kullanılması nispeten kolaydır, bu da hem acemi hem de deneyimli kullanıcılar için uygun hale getirir. Bununla birlikte, PPTP’nin diğer bazı protokollerden daha az güvenli kabul edildiğini belirtmek gerekir ve L2TP/IPSEC gibi alternatifler genellikle iyileştirilmiş güvenlik için önerilir.

13. Evet, PPTP kurumsal ağlara uzaktan erişim için kullanılabilir. Kullanıcılar, PPTP kullanarak İnternet’teki herhangi bir noktadan bir RAS sunucusuna bağlanabilir ve doğrudan içine çeviriyormuş gibi aynı kimlik doğrulama, şifreleme ve LAN erişimine sahip olabilirler. Bu, uzak çalışanların kurumsal kaynaklara güvenli bir şekilde erişmesini sağlar, verimliliği ve esnekliği artırır.

14. L2TP/IPSEC, PPTP’den daha iyi güvenlik sunan başka bir tünel protokolüdür. PPTP’nin nispeten zayıf güvenliğinin aksine, L2TP/IPSEC, 256 bit şifreleme gibi ek güvenlik özellikleri sağlar. Windows, iOS, Mac ve Android’de mevcut olan neredeyse PPTP kadar uyumlu. Her iki protokol de benzer bir amaca hizmet ederken, daha güçlü güvenliğe öncelik veren kullanıcılar için L2TP/IPSEC genellikle önerilir.

15. Evet, PPTP internet üzerinden kullanılabilir. Kullanıcılar, PPTP kullanarak internetteki herhangi bir noktadan bir Ras sunucusuna bağlanabilir. PPTP’yi destekleyen veya istemci makinelerinde PPTP bağlantısını başlatan bir ISS’ye çevirerek, kullanıcılar Ras sunucusuna internet üzerinden güvenli bir tünel oluşturabilir ve kurumsal ağa erişebilir.

Noktadan noktaya tünel protokolünü anlama (PPTP)

L2TP/IPSEC protokolü PPTP’den daha iyi güvenlik sunuyor. Bu durumda IPSEC, 256 bit şifreleme gibi ek güvenlik özellikleri sağlar. Windows, iOS, Mac ve Android’de mevcut olan neredeyse PPTP kadar uyumlu.

Sanal Özel Ağlar, İkinci Baskı

Tam erişim sağlayın Sanal Özel Ağlar, İkinci Baskı ve 60K+ diğer başlıklar, 10 günlük ücretsiz O’Reilly denemesi ile.

Ayrıca canlı etkinlikler, iş rolüne göre küratörlük kursları ve daha fazlası var.

PPTP Nasıl Çalışır?

Bir tünel protokolü olarak PPTP, bir IP zarfında ağ protokolü datagramlarını kapsüller. Paket kapsüllendikten sonra, bu noktadan itibaren karşılaşan herhangi bir yönlendirici veya makine, bunu bir IP paketi olarak ele alacaktır. IP kapsüllemesinin yararı, birçok farklı protokolün İnternet gibi yalnızca IP ortamına yönlendirilmesine izin vermesidir.

PPTP hakkında anlamanız gereken ilk şey, Windows NT için Microsoft Ras çevresinde dönmesidir. RAS, bir ağ yöneticisinin, uzak kullanıcılar için bir arama noktası olarak bir modem bankasına sahip bir Windows NT sunucusu kurmasına izin verir. RAS kullanıcıları için kimlik doğrulama NT sunucusunda gerçekleşir ve PPP protokolü kullanılarak bir ağ oturumu kurulur. PPP bağlantısı aracılığıyla, RAS tarafından izin verilen tüm protokoller taşınabilir: TCP/IP, NetBeui ve IPX/SPX. RAS kullanıcılarına sanki’doğrudan kurumsal LAN’a bağlı; İnternet üzerinden doğrudan arama ve RAS aracılığıyla RAS arasında fark fark etmezler.

PPTP, kullanıcıların İnternet’teki herhangi bir noktadan bir Ras sunucusuna bağlanmasına izin vermek için tasarlanmıştır ve yine de aynı kimlik doğrulama, şifreleme ve kurumsal LAN erişimine sahiptirler’D doğrudan içine aramaktan var. Son kullanıcılar RAS sunucusuna bağlı bir modeme araştırmak yerine, ISS’lerini arayın ve bir ayarlamak için PPTP kullanın “Arama” İnternet üzerinden sunucuya. PPTP ve RAS, sanal bir özel ağ oluşturmak için kimlik doğrulama ve şifreleme yöntemlerini kullanır.

Bu tür VPN için iki ortak senaryo vardır: Birincisi, uzak bir kullanıcı, RAS sunucusuna bağlanan PPTP özellikli bir uzaktan erişim anahtarına sahip bir ISS’ye arıyor; İkincisi, kullanıcı olmayan bir ISS’ye bağlanıyor’t PPTP teklif edin ve istemci makinelerinde PPTP bağlantısını başlatmalıdır.

PPTP’yi destekleyen bir ISS’ye çevirme

PPTP’yi destekleyen bir ISS’ye araştırmak üç şey gerektirir:

- Bir VPN kurmak istediğiniz ağın PPTP özellikli bir penceresi olmalıdır NT 4.0 Ras Server. İle “PPTP özellikli” PPTP protokolünün yüklü olduğunu ve RAS’ta kurulmuş VPN çevirmeli bağlantı noktaları olduğunu kastediyoruz. Sunucuya da internetten erişilebilir olmalıdır.

- ISS’niz, Ascend Max 4000 serisi veya bir U gibi PPTP’yi destekleyen bir uzaktan erişim anahtarı kullanmalıdır.S. Robotik Toplam Kontrol Kurumsal Ağ Merkezi. (Birlikte, bu iki ürün ISS Çevirmeli Donanım pazarının önemli bir bölümünü oluşturuyor.)

- ISS’niz aslında PPTP hizmetini kullanıcılara sunmalı ve bunu hesabınız için etkinleştirmelidir.

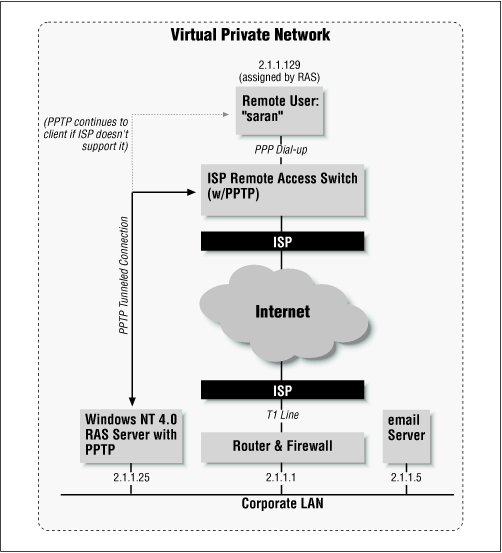

Tipik bir senaryo sunmak için, Denver’daki merkezi bir şirket ofisi bir Windows NT 4 kurdu.0 Sunucu PPTP ve RAS çalıştırıyor. Sara N adlı bir satış müdürü. Atlanta’daki bir konferansta ve e -postasını kontrol etmek ve masaüstü makinesinden bir sunumu kopyalamak için kurumsal ağa çevirmek istiyor. Uzak sistemi 28’li bir Windows 95 dizüstü bilgisayardır.8kbps modem. O’Açıkçası ofisinin yerel arama alanının dışında, ancak PPTP’yi U aracılığıyla destekleyen ulusal bir ISS aracılığıyla bir hesabı var.S. Robotik Uzaktan Erişim Anahtarları. ISS’ye Sara N’deki Ras Server’ın IP adresi söylendi.’s şirket ofisi ve kullanıcı profiline ekledi. IP adresi 2.1.1.60.

Satış yöneticisi PPTP özellikli ISS’sine girdiğinde, aşağıdaki olaylar oluşur:

- Sara N. ISS’sine bir çağrı başlatır’S Pop Microsoft kullanarak’S çevirmeli ağ oluşturma. Kullanıcı adıyla giriş yapar, “Saran.” Bunu yapmak ISS arasında bir PPTP oturumu başlatır’s uzaktan erişim anahtarı ve kurumsal ofis’IP adresi Sara N’de belirtilen S NT Sunucusu.’S kullanıcı profili 2 olarak.1.1.60.

- Sara N.’S PPP oturumu PPTP akışından tünellenir ve NT Ras Server kullanıcı adını ve şifresini doğrular ve PPP oturumunu başlatır. Esasen, bunların hepsi tıpkı doğrudan bağlı bir modem aracılığıyla Ras sunucusuna arama yapıyormuş gibi gerçekleşir.

- PPTP oturumu, çevirmeli kullanıcıların kullanmasına izin verilen protokolleri tünelleyebilir. Sara n’de.’S durumunda, TCP/IP bu protokollerden biridir ve NT Ras Server, makinesine 2’nin dahili kurumsal IP adresini atar.1.1.129.

Şekil 4-1’e baktığınızda, bu olayları takip edebilir ve müşterinin nerede olduğunu görebilirsiniz’S orijinal noktadan noktaya protokol (PPP) oturumu PPTP tüneli tarafından kapsüllenir. Bu rakam, gerçek topolojinin neye benzediğinin basitleştirilmiş bir versiyonudur – örneğin ISS ve kurumsal LAN’da routers kaldırıldı.

Şekil 4-1. PPTP’yi destekleyen bir ISS’ye çevirme

PPTP tamamlandığında ve satış müdürü doğrulandıktan sonra, LAN’daymış gibi kurumsal ağa erişimi var. Daha sonra dosya paylaşımını kullanarak e -postasını kontrol edebilir ve masaüstü makinesindeki erişebilir.

Olmayan bir ISS’ye çevirme’T Destek PPTP

Bir ISS’nin PPTP’yi desteklemesi için, bu bölümün başında bahsettiğimiz uzaktan erişim anahtarlarından birini kullanıyor olmalılar. Her ISS, bu uzaktan erişim anahtarlarının markalarını kullanmaz ve bazı DON’lar’Bu cihazları hiç kullanın. Bunun yerine, UNIX sisteminde çok verimli bir seri karta bağlı modemleri veya başka bir terminal sunucu aygıtını kullanabilirler. Diğerleri uygun donanıma sahip olabilir, ancak PPTP uygulamamayı seçin çünkü’Tünelli bağlantılar için teknik destek yapmaya zorlanmak istiyorum. Sebep ne olursa olsun, orada’ISS’nizin PPTP sunmayabileceği bir şans; Ancak, bu’t, yapabileceğin anlamına gelir’kullanın.

Bu senaryo iki şey gerektirir: İlk olarak, yine bir Windows NT 4’e sahip olmanız gerekir.0 Ağınıza yüklü PPTP ile Ras Server ve İnternet’ten erişilebilir olmalıdır; İkincisi, Windows NT İş İstasyonu, Windows 95 veya Windows 98 istemci makineniz PPTP protokolü ve çevirmeli ağ kurulu olmalıdır.

Biz’Sara n kullanın. Bu örnek için de. Ancak bu sefer o’s olmayan bir ISS’ye arıyor’T Destek PPTP. Ayrıca, o’s Windows nt 4 çalışıyor.Dizüstü bilgisayarında 0 iş istasyonu. PPTP özellikli olmayan bir sağlayıcı ile bir tünel oturumu için olayların sırası aşağıdaki gibidir:

- Sara, hesabı için bir çevirmeli ağ profili kullanarak ISS’sine girer ve standart bir PPP bağlantısı kurar.

- PPP bağlantısı yapıldıktan sonra Sara, “aramak” Kurumsal ofisteki PPTP RAS sunucusuna. Ancak bu çevirmeli profilde, Ras Server, 2’nin IP adresini koyar.1.1.60, telefon numarası alanında ve arama ağını çevirmeli ağdan kurulan bir VPN bağlantı noktası olarak seçer (biz’5. bölümde bunu nasıl kuracağınızı açıklayın).

- Sara aracılığıyla bir PPTP bağlantısı yapılır’İnternet üzerinden ve Ras sunucusuna PPP bağlantısı. RAS Server daha sonra, sağladığı kullanıcı adı ve şifreyi kullanarak onu kurumsal ağa kaydediyor. Ras Server ona 2’nin dahili IP adresini atar.1.1.129 ve daha sonra kurumsal ağa erişim tanınır.

Şekil 4-2.

Şekil 4-2. Bir ISS aracılığıyla kurumsal bir Ras sunucusuna bağlanma’T Destek PPTP

Yine, PPTP bağlantısı yapıldıktan sonra Sara n. Bir ağ kartı veya çevirmeli RAS bağlantısı aracılığıyla bağlıymış gibi kurumsal LAN’a erişecek.

PPTP’nin senaryomuza uyduğu yer

Şekil 4-3’te, internete T1 bağlantısı olan bir kurumsal ofis ağının temsiline sahibiz. İnternete bağlanan yönlendirici aynı zamanda bir paket filtrasyon güvenlik duvarıdır. Kullanıcı Sara N. Kurumsal e-postasını kontrol etmek istiyor ve PPTP özellikli bir uzaktan erişim anahtarı kullanan ISS’sini arıyor. Switch’e bağlandıktan sonra, kullanıcı profilinde belirtilen RAS sunucusuna bir PPTP çağrısı başlatır. Bu şekilde, hafif gölgeli bir çizgi, PPTP oturumunu sadece uzaktan erişim anahtarına değil, istemciye geri uzatır. Sara, bu satırı, bir ISS’ye çevirmesi gerektiğinde kullanıyor’t PPTP’yi destekleyin ve ikinci bir RAS çağrısı ile iş istasyonunda PPTP oturumunu başlatır.

Şekil 4-3. İnternet üzerinden bir PPTP bağlantısının tam diyagramı

Kurumsal yönlendirici ve güvenlik duvarında, PPTP’nin bir soket oluşturduğu TCP/IP bağlantı noktası (1723) hem gelen hem de giden trafiğe açık olmalıdır. Ağın geri kalanı, gelen ve giden internet trafiğini deşifre eden bir güvenlik duvarı ile korunursa, LAN’a tek bir giriş noktası oluşturulur, bu da kullanıcı tabanlı kimlik doğrulama ile korunur.

Bir PPTP paketini incelemek

PPTP kapsülleme tekniği, internet üzerinden protokolleri tünellemek için kullanılabilen Jenerik Yönlendirme Kapsülleme (GRE) protokolü adı verilen başka bir internet standardına dayanmaktadır. (Eğer sen’Yeniden ilgilenen, bkz. RFCS 1701 ve 1702.) Grev2 olarak bilinen PPTP sürümü, çağrı kimliği ve bağlantı hızı gibi belirli özellikler için uzantılar ekler.

Bir PPTP paketi bir dağıtım başlığı, bir IP başlığı, bir Grev2 başlığı ve yük paketinden oluşur. Teslimat başlığı, paketin seyahat ettiği ortam için çerçeveleme protokolüdür, isterse’S Ethernet, Çerçeve Rölesi veya PPP. IP başlığı, paket uzunluğu ve kaynak ve hedef adresler gibi IP datagramı için gerekli bilgileri içerir. GREV2 başlığı, kapsüllenmiş paket türü ve istemci ve sunucu arasındaki bağlantı ile ilgili PPTP’ye özgü veriler hakkında bilgi içerir. Son olarak, yük paketi kapsüllenmiş datagramın kendisidir. PPP söz konusu olduğunda, bu datagram, istemci ve sunucu arasında gönderilen orijinal PPP oturum verileridir ve içinde IP, IPX veya NetBeui paketleri olabilir. Şekil 4-4.

Şekil 4-4. İnternette taşınan bir PPTP paketinin dört katmanı

Kapsülleme işlemi

PPTP’yi destekleyen bir ISS’ye çeviren bir kullanıcının kapsülleme işlemi aşağıdaki gibidir:

- Kullanıcı ISS’ye arar’PPP kullanılarak uzaktan erişim anahtarı. İstemci ve Uzaktan Erişim Anahtarı Akışı Akışı PPP paketleri, teslim edilen PPP protokolüne özgü çerçevelerle çevrili.

- Anahtarda, medyaya özgü çerçeveler çıkarılır ve çağrı, uzaktan erişim anahtarını, kendisi ile kullanıcıda belirtilen PPTP özellikli NT RAS sunucusu arasında bir PPTP tünelleme oturumu açmak için tetikler’s profili. Uzaktan Erişim Anahtarı, PPP yük paketini bir Grev2 başlığı içinde, ardından bir IP başlığı içinde kapsüller. Son olarak, paket anahtardan çıkmadan önce bir teslimat başlığı alır. Paket boyunca’S YOLCUR, Teslimat başlığı, paketin gönderildiği medya türüne bağlı olarak değişebilir. Örneğin, Ethernet’ten, röle çerçevesine, Ethernet’e tekrar, ISDN üzerinden PPP’ye ve yine de Ras sunucusundaki hedefine ulaşmadan önce Ethernet’e gidebilir.

- Ras Server, gelen PPTP bağlantısını, tıpkı bir modem üzerinden geliyormuş gibi gelen bir çağrı olarak ele alıyor. Teslimat başlığını, IP başlığını ve Grev2 başlığını yük paketinden çıkarır. Daha sonra PPP bağlantısını, kullanıcı bir modem bağlantısının üzerinden geçiyorsa normalde olduğu gibi işler. Ras Server, RAS sunucusunda gerekli olan kimlik doğrulama yöntemini kullanarak PPP istemcisini doğrular: Microsoft şifrelenmiş kimlik doğrulama, şifreli kimlik doğrulama veya herhangi bir kimlik doğrulama türü (metin dahil).

- İstemciden gelen paketler LAN’a ulaşmadan önce, PPP çerçevesi ekteki IP, NetBeui veya IPX Datagrams’tan kaldırılır. Şekil 4-5.

Şekil 4-5. PPTP bağlantısı sırasında aktif protokol katmanları

PPTP Güvenliği

Çoğu güvenlik sistemi gibi, PPTP’nin iki bileşeni vardır: uygunsuz bağlantıları önlemek için kimlik doğrulama ve bağlantı yapıldıktan sonra gönderilen veriler için şifreleme.

RAS kimlik doğrulama yöntemleri

PPTP, Windows NT RAS kimlik doğrulamasını kullanır. Ras sunucusunun kabul edebileceği farklı kimlik doğrulama türleri için seçenekler, altındaki RAS özelliklerinde bulunur “Şifreleme ayarları.” Bu ayar, RAS sunucusunun istemciye karşı gerçekleştireceği kimlik doğrulama düzeyini belirtmenizi sağlar’s giriş denemesi. Bu bölümde sahip olduğunuz seçenekleri tartışmaktadır: standart şifreli kimlik doğrulama, Microsoft- Geliştirilmiş şifreli kimlik doğrulama ve her türlü kimlik doğrulamasına izin vermek. Seçiminiz, VPN’nizin ne kadar güvenli olacağını belirleyecek.

Şifreli kimlik doğrulamayı kabul edin

Ras’ta şifrelenmiş kimlik doğrulama aslında CHAP olarak bilinen İnternet Kimlik Doğrulama Standardıdır (Challenge Handshake Kimlik Doğrulama Protokolü). CHAP, RFC 1994’te, istemci ve sunucu arasında net metin şifrelerinin geçirilmediği PPP’ye bir uzantı olarak açıklanmaktadır. Bunun yerine, hem istemci hem de sunucunun, “gizli,” Bu asla şifrelenmemiş bağlantının üzerinden gönderilmez. Burada’Sap kimlik doğrulaması nasıl gerçekleşir:

- Sunucu “zorluklar” Müşteri, müşteri bağlanmaya çalıştığında kendini tanımlamak için.

- Müşteri sırrı tek yönlü bir karma algoritması olan RSA ile gönderir’S MD5. Algoritma, karma değeri bulmak için matematiksel formüller ve rastgele faktörler kullanır. “Tek Yön” Karma değerinin orijinal öğelere ters çevrilemeyeceği ve rastgele öğelerin kullanımı, bağlantıyı koklayan birinin aynı değeri iki kez görme olasılığının daha düşük olacağı anlamına gelir. Karma değeri sunucuya bağlantı boyunca gönderilir.

- Sunucu, sunucunun gönderdiği değeri karma değerinin kendi hesaplamasıyla karşılaştırır. İki değer eşleşiyorsa, bağlantı kimlik doğrulanır. Değilse, bağlantı sonlandırılır.

CHAP’ın bir başka yararı da, bu kimlik doğrulama sürecinin bir bağlantı sırasında birkaç kez gerçekleşebilmesidir. Bu, çarpma ve bir sahtekâr olma olasılığını sınırlar “kaçırmak” Bağlantınız.

PPTP söz konusu olduğunda, sır, kullanıcının Ras Server tarafından da bilinen NT etki alanına giriş yapmak için kullandığı şifre (doğrudan veya NT etki alanı hizmetleri aracılığıyla).

Microsoft şifreli kimlik doğrulamasını kabul edin

Microsoft Şifreli Kimlik Doğrulama MS-CHAP olarak da bilinir. MS-CHAP RSA’yı gerçekleştirir’S MD4 karma yanı sıra deshing tekniği. Windows 95/98 ve Windows NT RAS istemcileri’t İstemci veya sunucuda net metin şifreleri gerektirir. DES, Windows for Workgroups 3 gibi eski RAS istemcileriyle geriye dönük uyumluluk sağlar 3.11 ve Ras 1.1 A. Aksi takdirde, MS-chap Chap ile aynı şekilde çalışır. MS-CHAP’ın ana dezavantajı, her platformun onu destekleyen bir PPP istemcisi olmamasıdır. Ancak uzak kullanıcılarınız Windows sistemlerindeyse,’Kullanılacak en iyi protokol. Ayrıca, PPTP üzerinden veri akışı şifrelemesinin ek avantajını elde etmek için kullanmalısınız. Biz’Veri şifreleme bölümünde neden açıklayın.

Metin net bir şekilde dahil olmak üzere herhangi bir kimlik doğrulamasını kabul edin

Net metin dahil olmak üzere herhangi bir kimlik doğrulamasını kabul etmek, Ras sunucusunun MS-CHAP, CHAP veya Parola Kimlik Doğrulama Protokolü (PAP) kabul edeceği anlamına gelir. PAP uzun zamandır bir PPP bağlantısını doğrulamanın yaygın bir yolu olmuştur. Aslında, çoğu ISS, PPP çevirmeli bağlantıları için PAP kimlik doğrulaması kullanıyor. Ana dezavantajı, şifreyi net metinde bağlantı üzerine göndermesidir, yani istemci ve sunucu arasındaki bağlantıyı izleyen birinin giriş değişimini görebilmesi, ardından daha sonra o kişi olarak giriş yapabilmesidir. PAP, bir VPN için uygun olmayan bir kimlik doğrulama yöntemidir, çünkü genel ağ üzerinden güvenli kimlik doğrulama bir VPN’dir’Birincil hedef. BT’Bu nedenle, PPTP sunucunuzda Chap veya MS-CHAP kimlik doğrulamasına ihtiyacınız olduğunu öne sürdü. Uzak kullanıcılarınız çeşitli platformlarda ise, her platformdaki her istemcinin Chap veya MS-chap kimlik doğrulamasını desteklemediğini görebilirsiniz. Eğer yapabilirsen’t Belirli bir işletim sistemi için bir CHAP uygulaması bulun, net metin şifrelerini kabul etmek zorunda kalabilirsiniz.

Veri şifreleme

Windows nt için Ras özelliklerinde’Ras bağlantısı için veri şifrelemesi gerektirecek bir onay kutusu bulun. Bu seçenek, bağlantı akışı üzerindeki tüm verilerin bir önleyici için okunamaz olmasını sağlayacaktır. Kutu yalnızca Microsoft şifrelenmiş kimlik doğrulaması gerektirirse kontrol edilebilir, yani yalnızca ise kullanabilirsiniz’MS-CHAP’ı da kullanın. Bunun nedeni, MD4 karma tarafından üretilen değerin, RAS istemcisi ve sunucu tarafından şifreleme için bir oturum anahtarı türetmesi için kullanılmasıdır. Kullanılan şifreleme algoritması RSA’dır’S RC4, 40 bit oturum anahtarı ile.

Bölüm 2’de söylediğimiz gibi, u.S. İhracat Yasaları, 40 bitten büyük oturum anahtarlarını kullanabilen şifrelerin dağılımını önler. Öte yandan, 40 bitlik anahtarlar genellikle internet üzerinden güvenli veri iletmek için çok savunmasız kabul edilir. Daha iyi şifreleme yöntemlerine olan talebi karşılamak için Microsoft, 128 bitlik bir “güçlü” U’da şifreleme modülü.S.-Windows NT 4 için Servis Pack 3’ün sadece sürümü.0.

Elde etmek Sanal Özel Ağlar, İkinci Baskı Şimdi O ile’Reilly Öğrenme Platformu.

Ö’Reilly üyeleri kitaplar, canlı etkinlikler, iş rolüne göre küratörlük kursları ve daha fazlası O’dan’Reilly ve yaklaşık 200 en iyi yayıncı.

Noktadan noktaya tünel protokolünü anlama (PPTP)

Özet: Noktadan Noktaya Tünelleme Protokolü (PPTP), TCP/IP tabanlı veri ağları arasında bir sanal özel ağ (VPN) oluşturarak bir uzak istemciden özel bir kurumsal sunucuya verilerin güvenli bir şekilde aktarılmasını sağlayan bir ağ protokolüdür. PPTP, İnternet gibi genel ağlar üzerinden isteğe bağlı, çoklu protokol, sanal özel ağları destekler.

İçerik

giriiş

Noktadan noktaya tünel protokolü (PPTP), TCP/IP tabanlı veri ağları arasında bir sanal özel ağ (VPN) oluşturarak uzak bir istemciden özel bir kurumsal sunucuya verilerin güvenli bir şekilde aktarılmasını sağlayan bir ağ protokolüdür. PPTP, İnternet gibi genel ağlar üzerinden isteğe bağlı, çoklu protokol, sanal özel ağları destekler.

PPTP’nin ağ teknolojisi, RFC 1171 olarak atıfta bulunulan İnternet Mühendisliği Görev Gücü (IETF) tarafından belgede tanımlanan uzaktan erişim noktadan noktadan noktaya protokolün “Çoklu protokol datagramlarının noktadan noktaya bağlantılara iletilmesi için noktadan noktaya protokolü” başlıklı bir uzantısıdır. PPTP, İnternet üzerinden iletim için PPP paketlerini IP datagramlarına kapsayan bir ağ protokolü veya diğer genel TCP/IP tabanlı ağlar. PPTP, özel LAN-LAN Networking’de de kullanılabilir.

PPP’nin PPTP uzantısı “Noktadan Noktaya Tünel Protokolü”, PPTP Taslak -ITF – PPEXT – PPTP – 00 başlıklı belgede açıklanmaktadır.Metin. Bu belgenin bir taslağı, Haziran 1996’da Microsoft Corporation, Ascend Communications, 3Com/Birincil Erişim, ECI Telematiği ve ABD Robotiklerini içeren PPTP Forumu Şirketleri tarafından IETF’ye gönderildi.

Not �� internet taslak belgeleri “devam eden işler olarak düşünülmelidir.”Bkz. Www.IETF.Org/) Bu belgede belirtilen İnternet taslaklarının ve RFC’lerin kopyaları için. PPTP hakkında daha fazla bilgi için www adresindeki web sitemizi ziyaret edin.Microsoft.com/ntserver/. “Ağ İletişimi ve Telefon” konusuna bakın “All Hakkında. “

PPTP ve Güvenli, Sanal Özel Ağ (VPN)

PPTP ve Sanal Özel Ağ

PPTP Protokolü Windows NT� Server sürüm 4’e dahil edilmiştir.0 ve Windows NT İş İstasyonu Sürüm 4.0 İşletim Sistemleri. Bu işletim sistemlerini çalıştıran bilgisayarlar, Internet gibi bir genel veri ağı kullanarak özel bir ağa uzaktan erişim istemcisi olarak güvenli bir şekilde bağlanmak için PPTP protokolünü kullanabilir. Başka bir deyişle, PPTP, isteğe bağlı, internet üzerinden sanal özel ağlar veya diğer genel TCP/IP tabanlı veri ağlarını etkinleştirir. PPTP, LAN’a bağlı bilgisayarlar tarafından LAN genelinde sanal bir özel ağ oluşturmak için de kullanılabilir.

PPTP kullanımında önemli bir özellik, kamuya açık telefon ağlarını (PSTN’ler) kullanarak sanal özel ağ oluşturma desteğidir. PPTP, uzak veya mobil kullanıcılar için işletme çapında, uzaktan erişim çözümünü dağıtma maliyetini basitleştirir ve azaltır, çünkü genel telefon hatları ve internet üzerinden güvenli ve şifreli iletişim sağlar. PPTP, PPTP’yi PSTN satırları üzerinden kullanabileceğiniz için pahalı, kiralık satır veya özel girişimde bulunan iletişim sunucularına olan ihtiyacı ortadan kaldırır.

Not�� Aynı LAN’a bağlı bir PPTP sunucusuna bağlanmak için LAN’a bağlı bir PPTP istemcisi kullanırken PPTP tüneli oluşturmak için Ağ Erişim Sunucusuna ihtiyacınız yoktur.

Aşağıdaki bölümde, bu bilgisayarları kullanan tipik bir PPTP senaryosu açıklanmaktadır, birbirleriyle nasıl ilişkili olduklarını açıklar ve bu bileşenlerin her birini tam olarak tanımlar.

Tipik PPTP senaryosu

PPTP’nin tipik bir dağıtımı, yerel bir internet servis sağlayıcısı (ISS) kullanarak özel bir işletme LAN’a erişilmesi gereken uzak veya mobil PPTP istemcisi ile başlar. Windows NT Server Sürüm 4’ü çalıştıran bilgisayarları kullanan istemciler.0 veya Windows NT İş İstasyonu Sürüm 4.0 Bir ISS’ye bağlanmak için çevirmeli ağ oluşturma ve uzaktan erişim protokolü PPP’yi kullanın.

İstemci, ISS tesisinde bir ağ erişim sunucusuna (NAS) bağlanır. (Ağ Erişim Sunucuları ayrıca ön uç işlemciler (FEPS), arama sunucuları veya görüş noktası (POP) sunucuları olarak da adlandırılır.) Bağlandıktan sonra, müşteri internet üzerinden paket gönderebilir ve alabilir. Ağ Erişim Sunucusu, İnternet’e yapılan tüm trafik için TCP/IP protokolünü kullanır.

İstemci ISS’ye ilk PPP bağlantısını yaptıktan sonra, mevcut PPP bağlantısı üzerinde ikinci bir çevirmeli ağ çağrısı yapılır. Bu ikinci bağlantı kullanılarak gönderilen veriler, kapsüllenmiş PPP paketleri olarak adlandırılan PPP paketleri içeren IP datagramları biçimindedir.

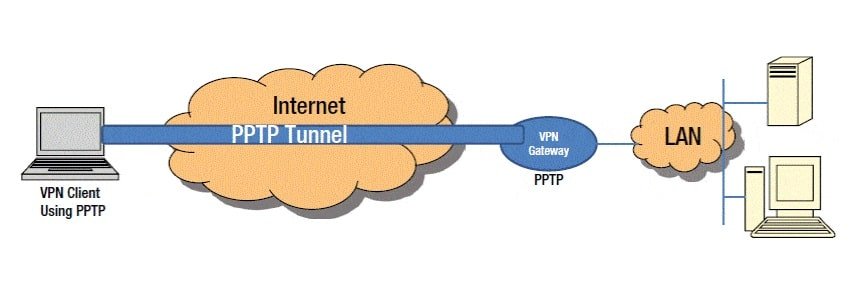

İkinci çağrı, özel Enterprise LAN’daki bir PPTP sunucusuna Sanal Özel Ağ (VPN) bağlantısını oluşturur, bu bir tünel olarak adlandırılır . Bu aşağıdaki şekilde gösterilmiştir:

Şekil 1. PPTP Tüneli

Tünelleme, özel bir ağdaki bir bilgisayara paket gönderme işlemidir. Diğer ağ yönlendiricileri özel ağdaki bilgisayara erişemez. Ancak, tünelleme, yönlendirme ağının, hem yönlendirme ağına hem de özel ağa bağlı olan PPTP sunucusu gibi bir aracı bilgisayara iletmesini sağlar. Hem PPTP istemcisi hem de PPTP sunucusu, yalnızca özel ağ ara sunucusunun adresini bilen yönlendiricileri kullanarak paketleri özel ağdaki bir bilgisayara doğru yönlendirmek için tünel kullanma kullanır.

PPTP sunucusu paketi yönlendirme ağından aldığında, özel ağ boyunca hedef bilgisayara gönderir. PPTP sunucusu bunu, PPTP paketini işleyerek, özel ağ bilgisayar adını veya kapsüllenmiş PPP paketindeki adres bilgilerini almak için yapar. Kapsüllenmiş PPP paketinin TCP/IP, IPX veya NetbeUI protokolleri gibi çoklu protokol verileri içerebileceğini unutmayın. PPTP Sunucusu, özel ağ protokollerini kullanarak özel ağ boyunca iletişim kuracak şekilde yapılandırıldığından, Multi-Protokol paketlerini okuyabilir.

Aşağıdaki şekilde, çoklu protokol desteği yerleşik PPTP’yi göstermektedir. PPTP istemcisinden PPTP sunucusuna gönderilen bir paket, PPTP tünelinden özel ağdaki bir hedef bilgisayara geçer.

şekil 2. Bir çevirmeli ağ PPTP istemcisini özel ağa bağlamak

PPTP, internet üzerinden iletim için şifreli ve sıkıştırılmış PPP paketlerini IP datagramlarına kapsar. Bu IP datagramları, İnternet’e ve özel ağa bağlı PPTP sunucusuna ulaşana kadar İnternet üzerinden yönlendirilir. PPTP Sunucusu, IP datagramını bir PPP paketine söker ve ardından özel ağın ağ protokolünü kullanarak PPP paketini şifresini çözer. Daha önce de belirtildiği gibi, özel ağdaki PPTP tarafından desteklenen ağ protokolleri IPX, NetBeui veya TCP/IP’dir.

PPTP Müşterileri

Gelen PPP bağlantılarını destekleyen bir ISS’nin Ağ Erişim Sunucusu kullanarak

ISS’nin Ağ Erişim Sunucusunu kullanan PPTP istemcileri, ISS ve PPTP sunucusuna ayrı bağlantılar yapmak için bir modem ve bir VPN aygıtı ile yapılandırılmalıdır. İlk bağlantı, modem üzerinden PPP protokolünü kullanan bir çevirmeli bağlantıdır. İkinci bağlantı, modem ve ISS bağlantısı üzerinden PPTP kullanan bir VPN bağlantısıdır, internet üzerinden PPTP sunucusundaki bir VPN cihazına tünel yapmak için. İkinci bağlantı ilk bağlantıyı gerektirir, çünkü VPN cihazları arasındaki tünel, internete modem ve PPP bağlantısı kullanılarak belirlenir.

Bu iki bağlantılı gereksinimin istisnası, özel kurumsal ağ LAN’ına fiziksel olarak bağlı bilgisayarlar arasında sanal bir özel ağ oluşturmak için PPTP kullanmaktır. Bu senaryoda, bir PPTP istemcisi zaten ağa bağlanmıştır ve LAN’daki bir PPTP sunucusuna bağlantı oluşturmak için yalnızca bir VPN aygıtı ile çevirmeli ağ kullanır.

Bir uzaktan erişimden PPTP paketleri PPTP istemcisi ve yerel bir LAN PPTP istemcisi farklı şekilde işlenir. Bir uzaktan erişim PPTP istemcisinden bir PPTP paketi, telekomünikasyon cihazı fiziksel ortamına yerleştirilirken, LAN PPTP istemcisinden PPTP paketi, aşağıdaki şekilde gösterildiği gibi ağ adaptörü fiziksel ortama yerleştirilir:

Figür 3. Ağ ortamına bir PPTP paketi yerleştirme

Yukarıdaki şekil, PPTP’nin PPP paketlerini nasıl kapsüllediğini ve daha sonra giden PPTP paketini bir modem, ISDN veya LAN Network Media’ya yerleştirdiğini göstermektedir.

Bir ISS’de ağ erişim sunucuları

ISS’ler, İnternet’e erişim elde etmek için Slip veya PPP gibi bir protokol kullanmayı arayan istemcileri desteklemek için ağ erişim sunucularını kullanır. Ancak, PPTP özellikli istemcileri desteklemek için bir ağ erişim sunucusu PPP hizmeti sağlamalıdır.

ISS Network Access sunucuları, çok sayıda arama istemcisini karşılayacak şekilde tasarlanmış ve üretilmiştir. Ağ erişim sunucuları 3Com, Ascend, ECI Telematics ve U gibi şirketler tarafından oluşturulmuştur.S. PPTP forumunun üyesi olan robotik.

Not�� PPTP özellikli bir ağ erişim sunucusu kullanarak PPTP hizmeti sağlayan bir ISS, Windows�+ 95, Windows NT Sürümleri 3’ü destekleyebilir.5 ve 3.51 ve Apple Macintosh� veya Unix gibi üçüncü taraf PPP müşterileri. Bu istemciler ISS sunucusuna bir PPP bağlantısı kullanabilir. ISS sunucusu bir PPTP istemcisi olarak hareket eder ve ISP sunucusundan PPTP sunucusuna bir PPTP tüneli oluşturarak özel ağdaki PPTP sunucusuna bağlanır.

Bu senaryoda, bu belgede açıklanan PPTP mimarisi temelde aynıdır; Ancak, tüm PPTP iletişimi Network Access Server ve PPTP sunucusu arasında gerçekleşir. Bir PPTP hizmeti sağlayıp sağlamadıklarını ve PPTP’yi destekleyen ISS sunucusuna erişmek için PPP ve çevirmeli ağ oluşturmayı nasıl yapılandırmanız gerektiğini görmek için ISS’nizle iletişime geçin.

Özel LAN’da PPTP sunucuları

PPTP sunucuları, özel bir ağa ve internete bağlı yönlendirme özelliklerine sahip sunuculardır. Bu belgede, Windows NT Server sürüm 4’ü çalıştıran bir bilgisayar olarak tanımlanan bir PPTP sunucusu.0 ve Ras. PPTP ağ protokolü olarak yüklendi. Kurulum sırasında PPTP, RAS’a ve çevirmeli ağ oluşturmaya sanal özel ağlar (VPN’ler) olarak adlandırılan sanal cihazlar eklenerek yapılandırılır. PPTP sunucusu yükleme gereksinimleri hakkında daha fazla bilgi için “PPTP kullanma belgesine bakın.”

PPTP mimarisi

Bu bölüm, Windows NT Server sürüm 4 altındaki PPTP mimarisi hakkında bilgi sağlar.0 veya Windows NT İş İstasyonu Sürüm 4.0. PPTP, internet üzerinden özel ağlara ulaşmak için güvenli bir yöntem sağlamak üzere tasarlanmıştır. PPTP’nin incelenmesi, PPTP protokolünün güvenli tasarım özelliklerini ortaya çıkarır.

PPTP Mimarisi Genel Bakış

PPTP protokolü kullanılarak oluşturulan güvenli iletişim tipik olarak her biri önceki işlemin başarılı bir şekilde tamamlanmasını gerektiren üç işlem içerir. Bu belge bu üç süreci ve nasıl çalıştıklarını açıklamaktadır:

PPP bağlantısı ve iletişim . Bir PPTP istemcisi, standart bir telefon hattı veya ISDN hattı kullanarak bir ISS’ye bağlanmak için PPP kullanır. Bu bağlantı, bağlantı kurmak ve veri paketlerini şifrelemek için PPP protokolünü kullanır.

PPTP Kontrol Bağlantısı . PPP protokolü tarafından kurulan internet bağlantısını kullanan PPTP protokolü, PPTP istemcisinden internetteki bir PPTP sunucusuna bir kontrol bağlantısı oluşturur. Bu bağlantı, bağlantıyı kurmak için TCP kullanır ve PPTP tüneli olarak adlandırılır .

PPTP Veri Tüneli . Son olarak, PPTP protokolü, daha sonra PPTP tüneli aracılığıyla PPTP sunucusuna gönderilen şifreli PPP paketleri içeren IP datagramları oluşturur. PPTP sunucusu IP datagramlarını söker, PPP paketlerinin şifresini çözer ve daha sonra şifre çözülmüş paketleri özel ağa yönlendirir.

PPP protokolü

PPP, TCP/IP tabanlı ağlar arasında çoklu protokol verilerini göndermek için PPTP tarafından kullanılan bir uzaktan erişim protokolüdür. PPP, PPP çerçeveleri arasında IP, IPX ve NetBeui paketlerini kapsüller ve gönderme ve alma bilgisayarları arasında bir noktadan noktaya bağlantı oluşturarak kapsüllenmiş paketleri gönderir.

Fiziksel bağlantıyı kurar ve bitirir . PPP protokolü, uzak bilgisayarlar arasında bağlantıları kurmak ve sürdürmek için RFC 1661’de tanımlanan bir dizi kullanır.

Bu işlemin tamamı aşağıdaki resimde gösterilmiştir.

Şekil 4. ISS’ye çevirmeli ağ oluşturma PPP bağlantısı

NOT�� Bazı durumlarda, uzak istemciler internet gibi bir TCP/IP ağına doğrudan erişebilir olabilir. Örneğin, ağ kartına sahip bir dizüstü bilgisayar bilgisayarı bir konferans salonunda internet musluğunu kullanabilir. Doğrudan IP bağlantısı ile bir ISS’ye ilk PPP bağlantısı gereksizdir. İstemci, önce bir ISS’ye PPP bağlantısı yapmadan PPTP sunucusuna bağlantıyı başlatabilir.

PPTP Kontrol Bağlantısı

PPTP protokolü, PPTP özellikli istemci ile PPTP sunucusu arasında gönderilen bir dizi kontrol mesajı belirtir. Kontrol mesajları PPTP tünelini kurar, korur ve bitirir. Aşağıdaki liste, PPTP tünelini oluşturmak ve sürdürmek için kullanılan birincil kontrol mesajlarını sunar.

tablo 1. PPTP Kontrol Mesaj Türleri

| Mesaj Türleri | Amaç |

| Pptp_start_session_request | Oturum başlar |

| Pptp_start_session_reply | Oturum isteğini başlatan yanıtlar |

| Pptp_echo_request | Oturumu sürdürür |

| Pptp_echo_reply | Oturum talebini korumak için yanıtlar |

| Pptp_wan_error_notify | PPP bağlantısında bir hata rapor edin |

| Pptp_set_link_info | İstemci ve PPTP sunucusu arasındaki bağlantıyı yapılandırır |

| Pptp_stop_session_request | Son oturum |

| Pptp_stop_session_reply | Oturum isteğini sonlandırmak için yanıtlar |

Kontrol mesajları bir TCP datagramındaki kontrol paketlerinde iletilir. PPTP istemcisi ile PPTP sunucusu arasında bir TCP bağlantısı oluşturulur. Bu bağlantı, kontrol mesajlarını değiştirmek için kullanılır. Kontrol mesajları, kontrol mesajlarını içeren TCP datagramlarında gönderilir. Bir datagram, bir PPP başlığı, bir TCP başlığı, bir PPTP kontrol mesajı ve uygun römorklar içerir:

Şekil 5. Kontrol mesajlarıyla PPTP TCP Datagram

TCP bağlantısı üzerindeki PPTP istemcisi ile PPTP sunucusu arasında mesaj alışverişi, bir PPTP tüneli oluşturmak ve sürdürmek için kullanılır. Tüm bu süreç aşağıda gösterilmiştir:

Şekil 6. PPTP Sunucusuna PPTP Kontrol Bağlantısı ISS’ye PPP bağlantısı üzerinden

Bu örnekte, kontrol bağlantısının, uzaktan erişim istemcisinin PPTP istemcisi olduğu senaryo için olduğunu unutmayın. Uzaktan Erişim İstemcisinin PPTP özellikli olmadığı ve PPTP özellikli bir ISP Ağ Erişim Sunucusu kullandığı senaryoda, PPTP kontrol bağlantısı ISS sunucusunda başlar. PPTP protokolü ve kontrol bağlantı mesajları ve TCP datagram yapısı hakkında ayrıntılı bilgi için PPTP İnternet taslağına bakın.

PPTP veri iletimi

PPTP tüneli oluşturulduktan sonra, istemci ve PPTP sunucusu arasında kullanıcı verileri iletilir. Veriler PPP paketleri içeren IP datagramlarında iletilir. IP datagramları, İnternet Jenerik Yönlendirme Kapsülleme (GRE) protokolünün değiştirilmiş bir sürümü kullanılarak oluşturulur. (GRE, RFCS 1701 ve 1702’de tanımlanmıştır.) PPTP tarafından oluşturulan IP datramı aşağıdakilere benzer:

Şekil 7. PPTP tarafından oluşturulduğu gibi şifreli PPP paketi içeren IP Datagram

IP dağıtım başlığı, datagramın internetten geçmesi için gerekli bilgileri sağlar. GRE başlığı, PPP paketini IP datagramındaki kapsüllemek için kullanılır. PPP paketi RAS tarafından oluşturuldu. PPP paketinin şifreli olduğu için anlaşılmaz bir blok olduğunu unutmayın. IP datagramı ele geçirilmiş olsa bile, verilerin şifresini çözmek neredeyse imkansız olurdu.

PPTP güvenliğini anlamak

Kimlik Doğrulama ve Erişim Kontrolü

Kimlik doğrulama

Bir ISS Network Erişim Sunucusu tarafından ilk arama kimlik doğrulaması gerekebilir. Bu kimlik doğrulaması gerekiyorsa, kesinlikle ISS Network Access sunucusunda oturum açmaktır; Windows NT tabanlı kimlik doğrulama ile ilgili değildir. Kimlik doğrulama gereksinimleri için ISS’nize danışın. Bu ISS için çevirmeli ağ girişinde bu gereksinimleri uygulayın.

Öte yandan, Windows NT Server sürüm 4.0, PPTP sunucusu olarak yapılandırılmıştır, özel ağınıza tüm erişimi kontrol eder. Yani, PPTP sunucusu özel ağınıza bir kapıdır. PPTP sunucusu standart Windows NT tabanlı oturum açma gerektirir. Tüm PPTP istemcileri bir kullanıcı adı ve şifre sağlamalı. Bu nedenle, Windows NT Server sürüm 4 altında çalışan bir bilgisayar kullanarak uzaktan erişim girişimi.0 veya Windows NT İş İstasyonu Sürüm 4.0, yerel LAN’a bağlı Windows NT tabanlı bir bilgisayardan giriş yapmak kadar güvenlidir.

Uzak PPTP istemcilerinin kimlik doğrulaması, doğrudan bir Ras sunucusuna arayan herhangi bir Ras istemcisi için kullanılan aynı PPP kimlik doğrulama yöntemleri kullanılarak yapılır. Microsoft’un Uzaktan Erişim Hizmeti (RAS) uygulaması, Challenge Handshake Kimlik Doğrulama Protokolü (CHAP), Microsoft Challenge Handshake Kimlik Doğrulama Protokolü (MS-CHAP) ve Parola Kimlik Doğrulama Protokolü (PAP) kimlik doğrulama şemalarını destekler.

Not �Ms-chap kimlik doğrulaması, MD4 karma ve Microsoft LAN yöneticisinde kullanılan önceki kimlik doğrulama şemasını destekler.

Tüm kullanıcı hesaplarında olduğu gibi, uzak kullanıcıların kullanıcı hesapları Windows NT Server sürüm 4’te bulunur.0 dizin hizmeti ve alan adları için kullanıcı yöneticisi aracılığıyla yönetilir. Bu, özel ağın mevcut kullanıcı hesaplarıyla entegre olan merkezi yönetim sağlar. Yalnızca güvenilir bir etki alanı aracılığıyla ağa özel erişim sağlanan hesaplara izin verilir. Güvenlik risklerini azaltmak için dikkatli kullanıcı hesapları yönetimi gereklidir.

Güvenli bir şifre modeline sahip olmak, PPTP’nin başarılı bir şekilde konuşlandırılması için kritik öneme sahiptir, çünkü internet bağlantıları hız veya “iblis çevirici” programlarına daha duyarlıdır, bu da binlerce şifre ve kullanıcı adı kombinasyonlarını tam anlamıyla kırabilir.

Bu tür saldırıları en aza indirmenin tek yolu, güvenli şifre politikalarını uygulamaktır. Şifrelerin tahmin edilmesi zor olmalı. Örneğin, büyük harfler, küçük harfler, sayılar ve özel karakterler içerecek şifrelere ihtiyacınız olabilir. Parola benzersizliğini sağlamak için en az üç farklı karakter türüne ihtiyacınız olması önerilir.

Giriş kontrolu

Kimlik doğrulamadan sonra, özel bir LAN’a erişim Windows NT tabanlı güvenlik modelini kullanmaya devam ediyor,. NTFS sürücülerindeki kaynaklara veya diğer ağ kaynaklarına erişim, uygun izinleri gerektirir. NTFS dosya sisteminin PPTP istemcileri tarafından erişilen dosya kaynakları için kullanılması önerilir.

Güvenliği NTFS sürücülerinde veya diğer ağ kaynaklarında kullanma hakkında daha fazla bilgi için ürün belgelerinize veya Windows NT İş İstasyonu Sürüm 4’e bakın.0 ve Windows NT Server sürüm 4.0 Kaynak Kitleri.

Veri şifreleme

Veri şifrelemesi için PPTP, RAS “Paylaşılan Gizli” şifreleme işlemini kullanıyor. Bağlantının her iki ucu da şifreleme anahtarını paylaştığı için paylaşılan gizli olarak adlandırılır. RAS’ın Microsoft uygulaması altında, paylaşılan sır kullanıcı şifresidir. (Diğer şifreleme yöntemleri, şifrelemeyi halka açık olan bazı anahtarlara dayandırır; bu ikinci şifreleme yöntemi genel anahtar şifreleme olarak bilinir .)

PPTP, PPP şifreleme ve PPP sıkıştırma şemalarını kullanır. PPP tarafından kullanılan ÇKP (sıkıştırma kontrol protokolü) şifreleme müzakere ediyor.

PPTP istemcisinin kullanıcı adı ve şifresi PPTP sunucusu tarafından kullanılabilir ve PPTP istemcisi tarafından sağlanır. Hem istemcide hem de sunucuda depolanan karma şifreden bir şifreleme anahtarı türetilir. RSA RC4 standardı, istemci şifresine göre bu 40 bit oturum anahtarını oluşturmak için kullanılır. Bu anahtar, uzak bağlantıyı özel ve güvenli tutmak için internet üzerinden geçirilen tüm verileri şifrelemek için kullanılır.

PPP paketlerindeki veriler şifrelenmiştir. Şifrelenmiş veri bloğu içeren PPP paketi daha sonra İnternet üzerinden PPTP sunucusuna yönlendirmek için daha büyük bir IP datagramına kapsüllenir. Bir internet hacker IP datagramınızı ele geçirirse, yalnızca medya başlıklarını, IP başlıklarını ve daha sonra şifreli veri bloğu içeren PPP paketi bulursa. Kararsız olurdu.

NOT �� ABD ve Kanada’daki kullanıcılar, ABD içinde kullanılmak üzere bir kriptografi paketi aracılığıyla 128 bitlik bir oturum anahtarı alabilirler. Daha fazla bilgi için Microsoft Bayinizle iletişime geçin.

PPTP Paket Filtreleme

Kötü niyetli etkinlikten ağ güvenliği, PPTP sunucusunda PPTP filtrelemesini etkinleştirerek artırılabilir. PPTP filtreleme etkinleştirildiğinde, özel ağdaki PPTP sunucusu, kimlik doğrulamalı kullanıcılardan yalnızca PPTP paketlerini kabul eder ve yollar. Bu, diğer tüm paketlerin PPTP sunucusuna ve özel ağa girmesini önler. PPP şifrelemesi ile birlikte, bu sadece yetkili şifreli verilerin özel LAN’a girmesini veya bırakmasını sağlar.

PPTP Filtreleme, Kontrol Panelinin Ağ Seçeneğinde Protokoller sekmesi kullanılarak PPTP sunucusunda etkinleştirildi. PPTP filtrelemesini etkinleştirme konusunda adım adım talimat için “Microsoft Noktadan Noktaya Tünel Protokolü”.”

PPTP’yi güvenlik duvarları ve yönlendiricilerle kullanmak

PPTP trafiği TCP bağlantı noktası 1723’ü kullanır ve IP Protokolü, İnternet Atanan Numaralar (IANA) tarafından atanan ID 47’yi kullanır. PPTP, 1723 numaralı bağlantı noktasına yönelik trafiğin güvenlik duvarından veya yönlendiriciden yönlendirilmesini sağlayarak çoğu güvenlik duvarı ve yönlendirici ile kullanılabilir.

Güvenlik duvarları, internetten özel ağa gelen verileri kesinlikle düzenleyerek kurumsal ağ güvenliğini sağlar. Bir kuruluş, Windows NT Server sürüm 4’ü çalıştıran bir PPTP sunucusu dağıtabilir.0 güvenlik duvarının arkasında. PPTP sunucusu, Güvenlik Duvarı’ndan özel ağa iletilen PPTP paketlerini kabul eder ve PPP paketini IP datagramından çıkarır, paketi şifresini çözer ve paketi özel ağdaki bilgisayara iletir.

� 1997 Microsoft Corporation. hakları saklıdır.

Bu belgede yer alan bilgiler, Microsoft Corporation’ın yayın tarihi itibariyle tartışılan konular hakkındaki mevcut görünümünü temsil etmektedir. Microsoft, değişen piyasa koşullarına yanıt vermesi gerektiğinden, Microsoft’un bir taahhüdü olarak yorumlanmamalıdır ve Microsoft, yayın tarihinden sonra sunulan herhangi bir bilginin doğruluğunu garanti edemez.

Bu beyaz makale yalnızca bilgi amaçlıdır. Microsoft, bu belgede açık veya ima edilen hiçbir garanti vermez.

Bu makaleye geri bildirim gönderin.Destek Destek Seçenekleri .

� 2000 Microsoft Corporation. Her hakkı saklıdır. Kullanım Şartları.

PPTP VPN nedir? Nasıl çalışır ve ne için kullanılır?

Çünkü bunu biliyoruz’VPN’ler söz konusu olduğunda, oldukça yaygın bir soru, merak edenlere tam bir cevap vermeye çalışacağız “ PPTP VPN nedir? ” ve bu protokolün nasıl çalıştığı. Bildiğimiz gibi, bir VPN protokolü bir VPN’nin verileri nasıl ele aldığını ve bir VPN’nin yaptığı her şey için bir plan olduğunu belirler, bu nedenle’Özel ihtiyaçlarımız için en iyi seçimi yapmak için tüm özelliklerini bilmek önemlidir.

İçindekiler

- 1 PPTP VPN protokolü nedir?

- 2 PPTP teknik detayları

- 3 PPTP nasıl çalışır

- 4 PPTP Güvenliği, Hız, Uyumluluk ve Kurulum Süreci

- 4.1 PPTP Güvenli?

- 4.2 PPTP ne kadar hızlı?

- 4.3 PPTP uyumluluğu

- 4.4 PPTP VPN kurulumu

- 5 PPTP ve diğer VPN protokollerine karşı

- 5.1 pptp vs openvpn

- 5.2 PPTP vs IKEV2/IPSEC

- 5.3 PPTP vs L2TP/IPSEC

- 5.4 pptp vs yumuşak

- 5.5 PPTP vs SSTP

- 6 Alt satır

PPTP VPN protokolü nedir?

PPTP, noktadan noktaya tünel protokolü anlamına gelir. Sanal bir özel ağa bağlanmanın bir yöntemidir. Kullanıcıların belirli ağlara uzak bir konumdan erişmesini sağlar.

Bunu iyileştirmek için, PPTP istemcinizin, tüm verilerinizin cihazınıza ve cihazınıza gittiği PPTP sunucusuyla bir bağlantı kurduğunu hayal etmelisiniz. Bu bağlantı, ağ verilerinizin kapsüllendiği ve bir IP zarfına yerleştirildiği şifreli bir tünel olarak görüntülenebilir. Veriler, ağdaki herhangi bir cihaz tarafından bir IP paketiyle aynı şekilde ele alınacaktır.

Noktadan noktaya kısım tam olarak buna atıfta bulunur: Bir kullanıcının internet üzerinden belirli bir noktadan (örneğin ev bilgisayarı), başka bir noktaya (şirket ofis ağı), fiziksel olarak orada olmak zorunda kalmadan bağlanmasına izin verir.

Tünelleme, PPTP protokolünü oluşturmak için PPP’nin (Noktadan Noktaya Protokol) İnternet teknolojisi ile birleştirilme şekliyle ilgilidir. PPTP, ağ üzerinden iletilen veri paketlerinin kapsüllenmesi yoluyla, istemci cihazını VPN sunucusuna bağlayan tüneli oluşturur.

PPTP, 1990’larda yüksek hızlı internet kullanımının arttığı zaman tasarlandı. Windows, diğer bazı şirketlerle birlikte, müşterileri için iyi İnternet ve intranet erişimini sağlayacak, temel veri şifrelemesi sunan uygun bir çözüm üzerinde çalıştı.

1999 yılında RFC 2637 PPTP için yayınlandı. Tüm Windows cihazlarında iyi çalışacak şekilde tasarlanmış olan PPTP protokolüne, ortalama müşteri tarafından kolayca erişilebilirdi. Sunduğu yüksek internet hızları ve kullanımı kolay özellikleri ile birleştiğinde, bu protokol 21. yüzyılın başında küçük işletmeler arasında yaygın olarak kullanıldı.

Şu anda, PPTP VPN protokolü hala birçok kişi tarafından kullanılmaktadır. Bunun arkasındaki önemli bir faktör, Windows, Mac ve Linux cihazlarının hepsinin bu protokolün bunlara entegre olması ve böylece yüklenmesi gereken ek dosyalar olmadan çalışabilmesidir.

Protokol artık güvenli kabul edilmemiş olsa da, birçoğu bunu gereksiz amaçlar için kullanmayı seçiyor veya sadece’Onlar için en erişilebilir. Ancak, bilgileriyle en azından biraz meşgul olan modern kullanıcı için’İnternet üzerinden güvenlik, bu protokol kesinlikle kaçınılmalıdır.

PPTP teknik detayları

Şimdi biz’soruyu cevapladı “ PPTP VPN nedir ”, Sen’Muhtemelen PPTP’nin nasıl çalıştığını tam olarak merak ediyorum. İlgilenenler için açıklayacağım.

PPTP protokolü, PPP protokolünün bir uzantısı olarak ortaya çıktı ve benzer şekilde çalışıyor. Bu nedenle, PPP’nin bazı ayrıntılarını sunarak başlayacağım.

Noktadan noktaya protokol (PPP)

PPP, RFC 1661’de açıklanan iletişim için oldukça eski bir protokoldür. Bir veri bağlantısı katmanı 2 protokolüdür ve iki nokta (bilgisayar) arasında bağlantı kurmak için kullanılır. Yapmayanlar için’ne olduğunu bilm “Veri Bağlantısı Katmanı 2” araçlar, OSI (Açık Sistemler ara bağlantısı) modelinin ikinci katmanına atıfta bulunuyor.

Bu protokol veri şifrelemesi, bağlantıların kimlik doğrulaması ve veri sıkıştırma sunar. PPP’nin 4 ana bileşeni vardır:

Kapsülleme (Çerçeveleme olarak da adlandırılır): PPP, tek bir bağlantıya bile birden fazla katmanlı 3 paket iletebilir. Böylece, protokol ağ katmanı paketlerini çerçeveler içinde kapsüller.

Bağlantı kontrol protokolü (LCP): Bu protokolün rolü, veri-bağlantı bağlantılarını kurmak, korumak ve yapılandırmak ve zaman geldiğinde bağlantıları sonlandırmaktır. Ayrıca bağlantı koşullarını ve parametrelerini müzakere etmekle de ilgilenir. Tüm bunları yapmak için LCP’nin geçmesi için birkaç adım var. Bunlar:

- Kimlik Doğrulama: Kimlik Doğrulama Protokolleri LCP tarafından kullanılır. Şifre Kimlik Doğrulama Protokolü (PAP) ve Zorluk Handshake Kimlik Doğrulama Protokolü (CHAP) kullanılır, genellikle ikincisi. Üçüncü seçenek, detayları RFC 2284’te ve daha yakın zamanda RFC 3748’de sunulan Genişletilebilir Kimlik Doğrulama Protokolü (EAP). Bu protokoller, sunucu cihazının doğru bilgisayarla iletişim kurduğuna ikna olmasını sağlar.

- Sıkıştırma: Verileri daha hızlı göndermek için LCP, sıkıştırma özelliğini kullanır, böylece bant genişliğini de korur. Veriler gönderen üzerinde sıkıştırılır’S tarafı ve alındıktan sonra dekomprese edilir.

- MultLink: Bu seçenek, iki bağlantının tek bir bağlantıyla birleştirilmesini sağlar. Bu seçenek belki de veri transferlerini hızlandırabilirken, bilgi paketlerini yanlış sırayla alma olasılığını artırır.

- Hata Algılama: LQM (Bağlantı Kalitesi İzleme) LCP tarafından kullanılan bir araçtır. Bu araç, arayüzleri denetler ve bunlardan herhangi birinin kabul edilen hata yüzdesini aşıp aşmadığını algılar. Eşik aşılırsa, LQM sorunlu arayüzü devre dışı bırakacaktır.

- Döngü Bağlantısı Tespit: PPP’nin bir başka düzgün özelliği, döngü bağlantıları bulabilmesi ve bunları sonlandırabilmesidir. Bu bir kullanılarak yapılır “sihirli sayı”, bağlantı aracılığıyla gönderilen. Döngüdürse, bu sihirli sayı bırakacak ve tespit edilecektir.

Ağ Kontrol Protokolü (NCP): PPP, tek bir iletişim bağlantısı kullanarak birden fazla ağ katmanı protokolünün işlev görmesi olasılığı sunuyor. Ancak, kullanılan her ağ katmanı protokolü için, ağ katmanı protokollerini yapılandıran ve ayarlayan ilişkili bir NCP olmalıdır. PPP tarafından kullanılan NCP’lere örnek olarak OSI Network Katman Kontrol Protokolü (OSINLCP), İnternet Protokolü Kontrol Protokolü (IPCP), İnternet Paketi Değişim Kontrol Protokolü (IPXCP) vb.

PPTP Nasıl Çalışır?

Şimdi biz’PPP’nin ne olduğunu çok açıkladı’S PPTP’ye geri dönün ve tam da neyin işaretlediğini öğrenin.

Genel olarak, bu protokol, müşterilerin veya çalışanların firmalarına erişmesini sağlamak için işletmeler tarafından yaygın olarak kullanılmıştır’s sunucuları internet üzerinden evlerinden. Günümüzde hala firmalar tarafından değil, aynı zamanda hızlı bir VPN çözümü arayan bireyler tarafından da kullanılmaktadır.

OSI modelinin ikinci (veri) katmanındaki PPTP işlevleri. İki cihaz arasındaki bağlantı, iletim kontrol protokolünü (TCP) kullanan TCP bağlantı noktası 1723’ten geçer. Bu protokol, İnternet Protokolü (IP) ile birlikte ve birlikte oluşturuldu. TCP, bilgilerin açıklanması için bilgi paketi sunumunu sıralı bir şekilde sunar.

Daha sonra, veri paketleri GRE (genel yönlendirme kapsülleme) işlemi kullanılarak yapılır . Cisco tarafından üretilen bir tünel protokolü olan GRE, ağ katmanı protokollerinin büyük bir ürün yelpazesinin bağlantı noktasına sanal bağlantıların içinde kapsüllenmesini sağlar. Bu bir IP (İnternet Protokolü) ağı kullanılarak yapılır. Tünel temel olarak istemci cihaza ve VPN sunucusuna seyahat eden veri paketleri tarafından yapılır.

PPTP Güvenliği, Hız, Uyumluluk ve Kurulum Süreci

Tamam, şimdi PPTP protokolünün nasıl çalıştığı hakkında bir fikrimiz var ve arkasındaki teknikleri anlıyoruz. Ama bugün hala yararlı mı ve eğer öyleyse, güvenli mi?? Bir sonraki bölümdeki bunlara ve diğer sorulara cevap vereceğim.

PPTP güvenli mi?

Basitçe ifade edildi, cevap hayır. Kullandığı şifreleme anahtarı hükümetler ve suçlular tarafından kırıldığından bu protokol artık güvenli kabul edilmiyor. Görünüşe göre bu protokol neredeyse başlatıldığı zamandan itibaren güvensiz kabul edildi.

Bir PPTP sunucusunun daha iyi güvenlik elde edebileceği yöntemler vardır. Bu yollardan biri, ölümcül güvenlik yükümlülüklerine sahip olduğu gösterilen standart (ve başka türlü tehlikeye atılmış) CHAP’dan (Challenge-Handshake Kimlik Doğrulama Protokolü) geçiş yapmak olacaktır (genişletilebilir kimlik doğrulama protokolü).

EAP olası bir yedektir, ancak hızı belirgin bir şekilde azaltan ve kullanımı zor olabilen genel anahtar altyapısını (PKI) kullanır.

Windows PPTP protokolüne (PPTP sürüm 2) bir güncelleme sağlarken, hala kusurları vardı. O zamandan beri, Windows protokolde başka güncellemelere yatırım yapmadı ve sonuç olarak orada’S noktadan noktaya tünelleme protokolü ile ilgili bir dizi güvenlik sorunu oldu.

Sonuç olarak, verilerinizin güvenliği hakkında biraz önemsiyorsanız, bu protokolü kullanmanızı tavsiye etmem. Bu protokolün ciddi kusurlara sahip olduğu ve bilgileriniz için çok az gerçek güvenlik sağladığı veya hiçbir gerçek güvenlik sağlaması olarak kabul edilmektedir.

PPTP ne kadar hızlı?

İlginç bir şekilde, birincisinden daha hızlı internet hızları sunuyor gibi görünen UDP’yi değil TCP kullanmasına rağmen, PPTP protokolü sizi en yüksek hızlardan birini sunuyor’VPN protokolleri arasında bulun.

BEN’Bunu söylemiyorum’Softeter ve Ikev2 gibi protokoller olarak görmek en hızlı olanı da karşılaştırılabilir hızlar sunar, ancak en hızlı olanlardan biridir. Bununla birlikte, bu protokolün hala bazı insanlar tarafından kullanılmasının en büyük nedenlerinden biri bu.

PPTP uyumluluğu

Noktadan noktaya protokolün bu kadar sık kullanılmasının ve kullanılmasının en büyük ikinci nedenine geliyoruz. Microsoft’un onu cihazlarına uygulaması nedeniyle yaygın olarak kullanılmaya başladı. Protokol genellikle yalnızca Windows cihazlarına değil, Mac, Android, Linux ve iOS cihazlarına da önceden yüklenir.

Hızlı ve basit bir VPN çözümü arayan insanlar, en erişilebilir seçeneklerine döndü, PPTP. Ne yazık ki, bazı olumlu yönleri olmasına rağmen, artık kesinlikle en iyi seçenek değil.

PPTP VPN kurulumu

Birçok VPN sağlayıcısı, çoğunlukla sunduğu büyük hızlar nedeniyle hizmetlerini sunmak için PPTP protokolünü hala kullanıyor. Çoğu zaman, özellikle ücretli aboneliklerle, OpenVPN gibi farklı bir protokol tercih edebilmelisiniz. Ücretsiz bir VPN kullanıyorsanız,’Kullandığı protokol aslında PPTP ise çok şaşıracak. Oldukça hızlı olmasına rağmen, sunduğu koruma var olmayana yakın.

PPTP ve diğer VPN protokollerine karşı

Ben’VE zaten PPTP protokolünün çevrimiçi güvenlik için en iyisi olmadığını açıkça belirtti, diğer ana VPN protokolleriyle nasıl karşılaştırıldığını görmek yararlı olabilir.

PPTP vs OpenVPN

OpenVPN, orada en iyi protokol olarak kabul edildi. İyi hızlar ve iyi güvenlik özellikleri ile’t çok şey’kayıp.

PPTP’yi OpenVPN ile karşılaştırırken, öne çıkan temel fark, OpenVPN’den farklı olarak, PPTP’nin güvenlik duvarları tarafından kolayca engellenmesidir. Yine de üstün hızları ile telafi eder.

PPTP VS IKEV2/IPSEC

PPTP açıkça bu ikisinden en az güvenli olanıdır, ancak PPTP aynı zamanda kurmanın en kolay olanıdır.

İstikrar söz konusu olduğunda, hem PPTP hem de IKEV2/IPSEC benzer sonuçlar gösterir, ancak IKEV2/IPSEC, mobil kullanıcılar için çok daha iyi olma avantajı ile birlikte gelir.

Hız açısından, PPTP ve IKEV2/IPSEC oldukça benzer. Her ikisi de hız testlerinde çok iyi puan aldı ve iyi internet hızları arayanlar için harika seçimler.

PPTP vs L2TP/IPSEC

L2TP/IPSEC protokolü PPTP’den daha iyi güvenlik sunuyor. Bu durumda IPSEC, 256 bit şifreleme gibi ek güvenlik özellikleri sağlar. Windows, iOS, Mac ve Android’de mevcut olan neredeyse PPTP kadar uyumlu.

Hız, PPTP ve L2TP/IPSEC arasındaki karşılaştırmayı dikkatimize layık tutan tek şeydir. PPTP’deki şifreleme, L2TP/IPSEC ile karşılaştırıldığında oldukça temel olduğundan, PPTP acele edenler için çok daha iyi bir tarama deneyimi sunar.

PPTP vs yumuşak

PPTP uyumluluk, kullanılabilirlik ve kurulum zorluğu söz konusu olduğunda açık bir kazanan olsa da,’Yumuşak, PPTP’yi hız ve güvenlik karşılaştırmalarında bir toz bulutunda bıraktığını bilmek önemlidir.

Yumuşak olmasına rağmen’Şu anda herhangi bir işletim sistemi tarafından doğal olarak destekleniyor, buna inanıyoruz’S daha yavaş ve daha az güvenli olan PPTP seçeneğine gitmek yerine, kullanmak için ek yazılım yükleme zorluğuna değer.

PPTP vs SSTP

PPTP, sunduğu şüpheli güvenlik seviyesi için kötü şöhretli olsa da, SSTP 256 bit şifrelemeyi destekler, bu da onu bu açıdan net bir kazanan yapar. SSTP, HTTPS bağlantı noktası 443’te çalıştığı için güvenlik duvarı bloklarından kaçınmada daha etkilidir.

Ancak hız söz konusu olduğunda, PPTP parlayan. Aynı şey uyumluluk için de geçerlidir çünkü SSTP yalnızca Windows cihazlarında yerel olarak kullanılabilir.

Sonuç olarak

Birçoğu PPTP’nin modası geçmiş ve zar zor güvenli olduğunu düşünse de, bunu bugüne kadar kullanmak için hala hız ve kurulum kolaylığı var. Diğer VPN protokolleri daha iyi performans sunabilirken, PPTP hala oldukça yaygın olarak kullanılmaktadır.

Ve eğer sen’PPTP’yi destekleyen bir VPN istemcisi arıyorum, çünkü bunun ihtiyaçlarınıza uygun protokol olduğuna karar verdiniz, belki de hideipvpn’yi kontrol edebilirsiniz .

VPN istemcimiz, PPTP dahil olmak üzere çeşitli protokolleri destekler, çoğu cihazda mevcuttur ve sizinle, kullanıcı ile tasarlanmıştır.

Fiyatlandırma erişilebilir olmaktan daha fazlası ve sunduğumuz hizmet ve performans düzeyinde büyük gurur duyuyoruz. Hideipvpn, muhtemelen bu günlerde sunulan en karmaşık düzey olan AES-256 şifreleme sunuyor.

Bunun da ötesinde, destek ekibimiz her zaman mevcuttur

PPP, VPN, Tünel ve OSI Modeli

Tünel protokolü ailesi ve ilgili tüm protokoller konusunda gerçekten kafam karıştı. Bir sürü makale okudum, RFC ama yine de fikri alamıyorum. Sorularımı açıklamamın arasına koyacağım. Ağ yapılandırmam hakkında biraz.

1. Ev yönlendiricim var (WiFi), Pppoe aracılığıyla ISS’ime bağlı .

2. PPTP protokolü üzerinden uzak VPN sunucusuna bağlanırken tüm paketler yakalandı. Bilgisayar ağında, noktadan noktaya protokol (PPP), iki düğüm arasında doğrudan bir bağlantı kurmak için kullanılan bir veri bağlantısı (Katman 2) protokolüdür.

S-1: Genel olarak işaret ediyor ? Noktaya noktaya nasıl bağlanabilirim ? Sadece bir kablom var, ağım için yönlendiricim kablo ile anahtara bağlı ? Paketleri yakaladım, işte PPP paketi hakkında Wireshark bilgileri. http: // imgur.com/vpyk9a3 S-2: Noktadan noktaya protokol (PPP) bir veri bağlantısıdır Hmm. O zaman neden bu paket IP -> GRE içinde kapsüllenir . İkinci kat değil Q-3: PPP (PPPOE) Basit Veri Bağlantısı Ethernet Frame’den (Anahtarlar tarafından kullanılır) nasıl farklıdır ? Ayrıca VPN bağlantısı PPTP olarak adlandırılır, bu yüzden PPTP’nin sadece oturum kuruluşu için kullanıldığını tahmin edebileceğim gibi, başka bir şey yok. Çünkü PPTP paketlerini iletişim sırasında sadece sunucu zamanlarını görebiliyorum. Yakalanan paket http: // imgur.com/a/w9qtk ve bu katman 4 (TCP) üzerinde daha da ileriye gidiyor. Bu yüzden tüm bu şeyler hakkında gerçekten kafam karıştı, bu yüzden bir sürecin genel olduğunu nasıl anladığımı açıklamaya çalışıyorum. Her şeyden önce PPP, veri bağlantısı katmanındaki özel paket biçimi için standarttır, bu protokol (PPP) Ethernet, ATM gibi farklı fiziksel ortamların üzerinde uygulandığı için kullanılır. Neden kullanıldı ? Çünkü LCP, NCP protokollerini kullanarak ikinci OSI katmanında kimlik sağlıyor. Temel olarak sağlayıcımla bağlantı kurarken bağlantıyı kurmak için kimlik bilgilerini kullanıyorum. Bazen kapsülleme bu protokolün bir avantajı olarak belirtilir S-4: Bu neden bir avantaj ? OSI yığını, kapsüllemeyi kutudan çıkarır, her daha yüksek katmanlar alt olanın yük alanının içinde kapsüllenir !! Yani temel olarak PPP kimlik doğrulama ve sıkıştırmaya izin verir. VPN (PPTP) kullandığımda, PPTP Sunucusu, gelen bağlantıları dinlemek için bağlantı noktası (1723) kullanan özel bir uygulamadır.Bu yüzden TCP’nin üstünde bulunuyor. Ve bu protokol sadece sunucu ile iletişim kurmak için kullanılır. Q-5: PPP paketleri IP’ye yeni sarılırsa ve bağlantı noktası belirtilmezse daha fazla iletişim nasıl çalışır? ? VPN Sunucu Makinesi bu paketin tünel olduğunu ve devam etmek için 1723 bağlantı noktası uygulamasına yönlendirilmesi gerektiğini nasıl biliyor? ? Lütfen bu konuyu anlamama yardım et, lütfen sorularıma cevap verin. Yardımınız için minnettar olurum

16 Ocak 2017’de 17:48 sordu

23 3 3 Bronz Rozetler

1 Cevap 1

Sorunuz gerçekten çok geniş ve ev ağı ve tüketici sınıfı cihazlar burada açıkça konu dışı, ancak size bazı genel cevaplar vermeye çalışacağım.

- PPP, Ethernet, HDLC, Çerçeve Rölesi, ATM, vb. var olan. PPP, özellikle sadece iki uç noktaya sahip bir noktadan noktaya protokoldür. Diğer protokoller, e.G. Ethernet, birden fazla olası uç nokta ile çalışmak için tasarlanmıştır. Ethernet ve diğer IEEE LAN protokollerinin birden fazla bağlantısı olabileceğinden, MAC adreslerini kullanırlar, ancak PPP değil.

- İkinci sorunuzu gerçekten anlamıyorum. PPP bir katman-2 protokolüdür, ancak IP bir katman-3 protokolüdür. Genel olarak, katman-2 protokolleri katman-3’ü umursamıyor ve herhangi bir sayıda katman-3 protokolü taşıyabilirler.

- Ethernet hem bir katman-1 hem de katman-2 protokolüdür. PPPOE, bir Ethernet katmanı-1’deki katman-2 protokolü için PPP kullanır. PPP çerçeveleri Ethernet çerçevelerinde kapsüllenir. Trafiğiniz söz konusu olduğunda, katman-2 protokolü olarak PPP’yi kullanan bir arayüzden geçiyor. PPP, birden fazla farklı katman-1 arayüzünde kullanılabilir, e.G. Seri, ATM, vb. PPP, katman-3 adresleme, veri sıkıştırma, kimlik doğrulama vb. Müzakere etmenizi sağlayan bazı özellikler ekler. diğer katman-2 protokollerinde mevcut olmayan.

- Dördüncü sorunuz pek mantıklı değil. Elmaları portakallarla karşılaştırıyor gibisin. PPP bir katman-2 protokolüdür, ancak PPTP temel olarak bir LAN’ı diğer protokollerin üstüne uzatmanıza izin verir. Yazdığınız gibi, katman-4’ün üstünde ve PPTP kullanırken kullanılan katman-2 protokolü PPP olabilir. Maalesef Katman-4’ün üzerindeki protokoller burada açıkça konu dışıdır.

- PPP çerçeveleri IP paketlerine sarılmaz. Bunun tam tersi; IP paketleri PPP (veya diğer katman-2 protokolü) çerçevelerine sarılabilir. Ne katman-2 ne de katman-3, bazı katman-4 protokolleri için katman-4 adresleri olan bağlantı noktaları hakkında bir şey bilmiyor. Yönlendiriciler katman-2 çerçevelerini katman-3 paketlerinden çıkarır, böylece PPP bağlantısının diğer ucundaki yönlendirici PPP çerçevesini çıkarır. Daha sonra bir yönlendirici katman-3 paketini yönlendirir ve paket için yeni arayüz için yeni bir çerçeve oluşturur. Paket bir sunucuya ulaştığında, PPP çerçevesi uzun sürecek. Sunucu, aldığı çerçevenin geçtiği bir ağ yığını olacaktır. Katman-4’te TCP’ye ulaştığında, bağlantı noktasını kullanacak ve sunucuda hangi işlemin TCP segmentini göndermesi gerektiğini bilecektir.

16 Ocak 2017’de 18:19

Ron Maupin ♦ Ron Maupin

97.6K 26 26 Altın Rozetler 112 112 Gümüş Rozetler 188 188 Bronz Rozetler

Cevap için teşekkür ederim, yardımınızı takdir et, ilginç makale buldum, sanırım bir şekilde sorumla ilgili. Düşünce benzeri bir bilgisayar.com/2011/07/28/pptp-kalstrus bu nedenle, 1723 bağlantı noktasını dinleyen PPTP sunucusunun yardımıyla VPN bağlantısı kurulursa, bu sunucu iletişimi kontrol etmek zorundadır, ancak PPTP oturum kuruluşundan sonra tüm paketler sadece IPS’dir, GRE-> PPP paketleri içerir. Sunucuya gidecek IP’imiz var, ancak sunucu (işletim sistemi) bağlantı noktası belirtilmeden gelen paketi nereye yönlendireceğini nasıl biliyor? ?

16 Ocak 2017, 18:48

Ama liman dır-dir belirtildi. TCP segmentinde. Bir bağlantı noktası (TCP veya UDP için katman-4 adresi), katman-4 başlıktaki bir alandır. Katman-3 başlıklarında Katman-3 adresleri vardır ve Katman-2 başlıklarında Katman-2 adresleri vardır. Bir HTTP sunucusuna bağlanan bir HTTP istemcisi için aynı yol. Katman-2 ve Katman-3 Protokolleri Katman-4 Protokolü veya Bağlantı Noktası hakkında hiçbir şey bilmiyor veya umursamıyor. Sunucudaki ağ yığını katman-4 protokolüne ulaşır ve katman-4 başlığındaki bağlantı noktası sunucuya sunucuda hangi işlemin katman-4 yükünü aldığını söyler.