Webrtc IP’yi ortaya çıkarıyor mu?

Webrtc IP Sızıntıları: Hala endişeleniyor musunuz

Diğer akran, web uygulaması ve dönüş sunucusu don’Yapmazsan gerçekten bu erişime ihtiyacım var’Yerel ağ bağlantısı kullanım durumunu önemseyin. Yerel ağa (bir şirket ofisi, ev vb. İçinde) bir WebRTC oturumunu bağlıyorsanız’t ne sen’Yeniden odaklandı, o zaman yerel IP adresini paylaşmamakla iyi olmalısınız.

Webrtc, kullanıcı etkileşimi olmadan gerçek IP’nizi sızdırıyor mu??

Web’e göz atmak için bir proxy kullanıyor olsanız bile, varsayılan olarak WebRTC teknolojisinin gerçek IP’nizi sızdırdığı StackOverflow hakkında birçok kez tartışıldı. Tartışmadığım şey, bunun son kullanıcının bu tür sızıntıyı etkinleştirmek için bir düğmeyi tıklamasını gerektirip gerektirmediği veya kullanıcı tarafından alınan herhangi bir işlemden bağımsız olarak sızıntının meydana gelip gelmediğidir. Örneğin, VPN eksprese gittiğinizde, WebRTC sızıntısını test etmek için bir düğmeye basmanızı isterler. Sorum şu: Bu, gizlilik nedenleriyle mi yapılır yoksa bir şekilde düğme WebRTC teknolojisini etkinleştirir, böylece IP’nizi sızdırabilir? Başka bir deyişle, WebRTC Tech’i (sadece bir blog veya e -ticaret mağazası tarayıcısı) kullanmanız gerekmez ve yaptığınız tek şey birkaç bağlantıyı tıklamaktır – bir web sitesi yine de WebRTC aracılığıyla gerçek IP’nizi algılayabilir mi?? Teşekkürler

14 Kasım 2021’de 23: 45’te sordu

Erin Parkinson Erin Parkinson

101 10 10 Bronz Rozetler

1 Cevap 1

Evet, bir tarayıcı olabilmek WebRTC kullanarak genel IP adresinizi tespit edin.

Hayır, sızıntı düğme etkileşiminize bağlı değil.

Son zamanlarda, WebRTC kullanarak bir kullanıcının genel IP adresini sızdırabilen bir Github Repo WebRTC-IP buldum. Bu güçlü çünkü ağlar sekmesinde hiçbir şey gösterilmediğinden izleyemezsiniz.

Ne yazık ki, bu sızıntı, bu harika blogda tamamen açıklanan MDN’lere (en azından WebRTC için) kademeli olarak kayma nedeniyle özel IP’ler için işe yaramıyor. Her neyse, burada çalışan bir demo:

Bir proxy kullanıyor olsanız bile bunun gerçek IP adresinizi sızdırıp sızmadığından emin değilim, ancak test etmekten çekinmeyin.

Webrtc IP Sızıntıları: Hala endişeleniyor musunuz?

WebRTC IP Sızıntılarının Tarihi hakkında bilgi edinin: Yeni bir JavaScript Kütüphanesi İstemeden nasıl bir gizlilik endişesi, nasıl sömürüldü ve bunun ne dereceye kadar çözüldüğü.

• Yayınlandı: 28 Kasım 2022

Bu makalenin sulu kısmına ulaşmadan önce, WebRTC’nin neden IP adresinizi gerektirdiğini ve bunun teknik olarak nasıl bir güvenlik açığı olmadığını anlamanız gerekir.

WebRTC’nin neden IP adresime ihtiyacı var?

Bir IP (İnternet Protokolü) adresi, verileri ağların etrafına yönlendirmeye yardımcı olur. Her aygıta, onu tanımlamak için kullanılabilecek benzersiz bir IP adresi atanır. Bir IP adresi yerel veya genel olabilir, aynı LAN’daki (yerel alan ağı) yerel cihazlarla iletişim kurmak için yerel bir adres kullanılırken, genel adres, internet üzerinden cihazlarla iletişim kurmak için kullanılır.

WebRTC’nin nasıl çalıştığı ve iki veya daha fazla cihazı bağlamak için en uygun yolu nasıl belirlediğini oldukça karmaşıktır. Bu makalenin amaçları için’S Sadece bir bağlantı kurmanın, akranları arasında bağlantı bilgileri (IP adresleri) değiştirme meselesi olduğunu varsayalım. Bu bağlantı bilgileri, akranın iletişim kurabileceği (doğrudan veya bir dönüş sunucusu aracılığıyla) mevcut yöntemleri gösteren WebRTC’de kullanılan standart bir NAT (ağ adresi çevirisi) geçiş yöntemi olan ICE (etkileşimli bağlantı kuruluşu) adayları olarak adlandırılır.

- Yerel IP adresleri

- Stun sunucuları aracılığıyla bulunan genel IP adresleri

- Turn sunucuları aracılığıyla bulunan genel IP adresleri.

Akranların optimal bir bağlantı kurması için bu bilgiler gereklidir. Örneğin, aynı yerel ağa iki cihaz bağlanmışsa, birbirlerine erişmeleri gerekir’S Yerel IP adresleri. Eğer onlar’Aynı ağda değil, erişilebilir bir genel IP’ye ihtiyaçları olacak.

Modern tarayıcılar ve cihazlar gibi kaynaklara erişme ihtiyacı ile’ Web kameraları ve mikrofonlar, kullanımı kolay bir API gerekiyordu. WebRTC’nin geldiği yer, modern tarayıcılara yerleştirilmiş ve varsayılan olarak etkinleştirilen bir JavaScript kütüphanesi.

Geliştiricilerin etkileşime girmesi için uygun bir API sağlar ve birden fazla akran arasında bir medya bağlantısı oluşturmayı kolaylaştırır. Bu kullanım kolaylığının bir kısmı, bir bağlantı oluşturmak için bu bilgiler başka bir akranla paylaşılması gerektiğinden, yerel cihaz için buz adaylarını almanın bir yolunu gerektirir. Bu nedenle, WebRTC, ICE adaylarına erişmenin uygun bir yolunu ortaya çıkarır ve dolaylı olarak bir cihaza erişmenin kolay bir yolu’S yerel ve genel IP adresi.

NAT: Özel ve genel IP adresleri

IPv4 1983 yılında tanıtıldı ve 32 bit formatı sadece ~ 4’e izin veriyor.3 milyar benzersiz adres. Bugün İnternet’e bağlı bu benzersiz cihazlardan daha fazlasına sahibiz, yani her cihaz benzersiz bir genel IP adresi olamaz.

NAT, yasal olarak kaydedilen genel IPv4 adreslerini koruyan bilgileri aktarmadan önce, birden fazla yerel özel IPv4 adresini bir genel IPv4 adresine eşlemek için güvenlik duvarları ve yönlendiriciler tarafından benimsenen bir yöntemdir.

Bu, telefonunuzu veya dizüstü bilgisayarınızı internete bağladığınızda,’benzersiz bir genel IPv4 adresi almamak; senin yerine’Yönlendiricinin genel adresini veya ISS’lerinizi (İnternet Servis Sağlayıcısı) kullanma.

Webrtc IP Sızıntıları: Hala endişeleniyor musunuz

Diğer akran, web uygulaması ve dönüş sunucusu don’Yapmazsan gerçekten bu erişime ihtiyacım var’Yerel ağ bağlantısı kullanım durumunu önemseyin. Yerel ağa (bir şirket ofisi, ev vb. İçinde) bir WebRTC oturumunu bağlıyorsanız’t ne sen’Yeniden odaklandı, o zaman yerel IP adresini paylaşmamakla iyi olmalısınız.

Webrtc, kullanıcı etkileşimi olmadan gerçek IP’nizi sızdırıyor mu??

Web’e göz atmak için bir proxy kullanıyor olsanız bile, varsayılan olarak WebRTC teknolojisinin gerçek IP’nizi sızdırdığı StackOverflow hakkında birçok kez tartışıldı. Tartışmadığım şey, bunun son kullanıcının bu tür sızıntıyı etkinleştirmek için bir düğmeyi tıklamasını gerektirip gerektirmediği veya kullanıcı tarafından alınan herhangi bir işlemden bağımsız olarak sızıntının meydana gelip gelmediğidir. Örneğin, VPN eksprese gittiğinizde, WebRTC sızıntısını test etmek için bir düğmeye basmanızı isterler. Sorum şu: Bu, gizlilik nedenleriyle mi yapılır yoksa bir şekilde düğme WebRTC teknolojisini etkinleştirir, böylece IP’nizi sızdırabilir? Başka bir deyişle, WebRTC Tech’i (sadece bir blog veya e -ticaret mağazası tarayıcısı) kullanmanız gerekmez ve yaptığınız tek şey birkaç bağlantıyı tıklamaktır – bir web sitesi yine de WebRTC aracılığıyla gerçek IP’nizi algılayabilir mi?? Teşekkürler

14 Kasım 2021’de 23: 45’te sordu

Erin Parkinson Erin Parkinson

101 10 10 Bronz Rozetler

1 Cevap 1

Evet, bir tarayıcı olabilmek WebRTC kullanarak genel IP adresinizi tespit edin.

Hayır, sızıntı düğme etkileşiminize bağlı değil.

Son zamanlarda, WebRTC kullanarak bir kullanıcının genel IP adresini sızdırabilen bir Github Repo WebRTC-IP buldum. Bu güçlü çünkü ağlar sekmesinde hiçbir şey gösterilmediğinden izleyemezsiniz.

Ne yazık ki, bu sızıntı, bu harika blogda tamamen açıklanan MDN’lere (en azından WebRTC için) kademeli olarak kayma nedeniyle özel IP’ler için işe yaramıyor. Her neyse, burada çalışan bir demo:

Bir proxy kullanıyor olsanız bile bunun gerçek IP adresinizi sızdırıp sızmadığından emin değilim, ancak test etmekten çekinmeyin.

Webrtc IP Sızıntıları: Hala endişeleniyor musunuz?

WebRTC IP Sızıntılarının Tarihi hakkında bilgi edinin: Yeni bir JavaScript Kütüphanesi İstemeden nasıl bir gizlilik endişesi, nasıl sömürüldü ve bunun ne dereceye kadar çözüldüğü.

• Yayınlandı: 28 Kasım 2022

Bu makalenin sulu kısmına ulaşmadan önce, WebRTC’nin neden IP adresinizi gerektirdiğini ve bunun teknik olarak nasıl bir güvenlik açığı olmadığını anlamanız gerekir.

- WebRTC’nin nasıl kullanılabileceğini gösteren saldırı vektörleri

- Sızan bir IP adresinin gizlilik sonuçları

- Kendinizi nasıl koruyacağınız ve ihtiyacınız olup olmadığı

WebRTC’nin neden IP adresime ihtiyacı var?

Bir IP (İnternet Protokolü) adresi, verileri ağların etrafına yönlendirmeye yardımcı olur. Her aygıta, onu tanımlamak için kullanılabilecek benzersiz bir IP adresi atanır. Bir IP adresi yerel veya genel olabilir, aynı LAN’daki (yerel alan ağı) yerel cihazlarla iletişim kurmak için yerel bir adres kullanılırken, genel adres, internet üzerinden cihazlarla iletişim kurmak için kullanılır.

WebRTC’nin nasıl çalıştığı ve iki veya daha fazla cihazı bağlamak için en uygun yolu nasıl belirlediğini oldukça karmaşıktır. Bu makalenin amaçları için’S Sadece bir bağlantı kurmanın, akranları arasında bağlantı bilgileri (IP adresleri) değiştirme meselesi olduğunu varsayalım. Bu bağlantı bilgileri, akranın iletişim kurabileceği (doğrudan veya bir dönüş sunucusu aracılığıyla) mevcut yöntemleri gösteren WebRTC’de kullanılan standart bir NAT (ağ adresi çevirisi) geçiş yöntemi olan ICE (etkileşimli bağlantı kuruluşu) adayları olarak adlandırılır.

Bir WebRTC istemcisinin müzakere etmeye çalıştığı üç tür adres vardır:

- Yerel IP adresleri

- Stun sunucuları aracılığıyla bulunan genel IP adresleri

- Turn sunucuları aracılığıyla bulunan genel IP adresleri.

Akranların optimal bir bağlantı kurması için bu bilgiler gereklidir. Örneğin, aynı yerel ağa iki cihaz bağlanmışsa, birbirlerine erişmeleri gerekir’S Yerel IP adresleri. Eğer onlar’Aynı ağda değil, erişilebilir bir genel IP’ye ihtiyaçları olacak.

Modern tarayıcılar ve cihazlar gibi kaynaklara erişme ihtiyacı ile’ Web kameraları ve mikrofonlar, kullanımı kolay bir API gerekiyordu. WebRTC’nin geldiği yer, modern tarayıcılara yerleştirilmiş ve varsayılan olarak etkinleştirilen bir JavaScript kütüphanesi.

Geliştiricilerin etkileşime girmesi için uygun bir API sağlar ve birden fazla akran arasında bir medya bağlantısı oluşturmayı kolaylaştırır. Bu kullanım kolaylığının bir kısmı, bir bağlantı oluşturmak için bu bilgiler başka bir akranla paylaşılması gerektiğinden, yerel cihaz için buz adaylarını almanın bir yolunu gerektirir. Bu nedenle, WebRTC, ICE adaylarına erişmenin uygun bir yolunu ortaya çıkarır ve dolaylı olarak bir cihaza erişmenin kolay bir yolu’S yerel ve genel IP adresi.

NAT: Özel ve genel IP adresleri

IPv4 1983 yılında tanıtıldı ve 32 bit formatı sadece ~ 4’e izin veriyor.3 milyar benzersiz adres. Bugün İnternet’e bağlı bu benzersiz cihazlardan daha fazlasına sahibiz, yani her cihaz benzersiz bir genel IP adresi olamaz.

NAT, yasal olarak kaydedilen genel IPv4 adreslerini koruyan bilgileri aktarmadan önce, birden fazla yerel özel IPv4 adresini bir genel IPv4 adresine eşlemek için güvenlik duvarları ve yönlendiriciler tarafından benimsenen bir yöntemdir.

Bu, telefonunuzu veya dizüstü bilgisayarınızı internete bağladığınızda,’benzersiz bir genel IPv4 adresi almamak; senin yerine’Yönlendiricinin genel adresini veya ISS’lerinizi (İnternet Servis Sağlayıcısı) kullanma.

IPv4’ün halefi IPv6 ve daha fazlasını buradan okuyabilirsiniz. IPv6’nın tanıtımı ile NATS (orijinal niyeti için) artık gerekli olmayacak, çünkü her cihazın benzersiz bir IP adresine sahip olması mümkün olacak.

IPv6 daha yeni ve tam olarak benimsenmediğinden, bu makale IP sızıntısının IPv4 bağlamında uygulanmasını, kamu veya özel IPv4 adresinizi ve her ikisini de sızdırırsanız ne anlama geldiğinin ne kadar büyük olduğunu tartışacaktır.

WebRTC JavaScript aracılığıyla IP bilgilerine erişme

Yerel IP adresi bir buz adayından kolayca çıkarılabilir:

const pc = yeni rtcpeerconnection (); pc.OniceCandidate = e => < if (e.candidate) < console.log(e.candidate.candidate.split(" ")[4]); >> PC.createOffer () .Sonra (teklif => PC.setLocalDescription (teklif));Yukarıdakilerin yürütülebileceği unutulmamalıdır herhangi Web sitesi ve WebRTC tarayıcıda manuel olarak devre dışı bırakılmadığı sürece çalışacaktır (varsayılan olarak etkinleştirilir). Daha da önemlisi, yukarıdaki kod için bir bilgi istemi yoktur; Bu yürütülebilir ve kullanıcı tarafından görünmeyecektir.

Ancak, 2022’de yukarıdakileri çalıştıracak olsaydınız, bunun aslında yerel IP adresinizi yazdırmadığını not edebilirsiniz. Onun yerine’Şuna bir bakacak:

E6D4675B-0C93-43D1-B4BE-F8AE4D050721.yerelBu bir MDNS adresidir ve WebRTC aracılığıyla yerel IP adreslerini sızdırma sorununu çözer.

MDN’ler nedir (çok noktaya yayın DNS)

Alan adı sistemi (DNS) bir alan adını çözmek için kullanılır, örneğin https: // google.com, bir IP adresine. Benzer şekilde, MDNS protokolü, yerel ad sunucusu içermeyen küçük ağlardaki IP adreslerine ana bilgisayar adlarını çözer.

Ancak, ana bilgisayar adı ile IP adresi arasındaki eşleşmeyi kontrol edecek kayıt defteri olmadığı için biraz farklı çalışıyor. Bir isim sunucusunu sorgulamak yerine, ağdaki tüm katılımcılar doğrudan adreslenir. Bir istemci, belirli bir adla bir cihazın yerel ağındaki IP adresini bilmek istediğinde ( Gordon.yerel), ağa çoklu yayın gönderir ve hangi ağ katılımcısının ana bilgisayar adıyla eşleştiğini sorar. Yerel ağdaki tüm cihazlar isteği alır ve doğru adlı cihaz daha sonra IP adresini de çok noktaya yayın üzerinden döndürebilir.

Yerel ağdaki tüm cihazlar yanıtı alır ve şimdi bu bilgileri gelecekte kullanabilir.

Webrtc nasıl MDNS kullanıyor

Daha önce de belirtildiği gibi, WebRTC akranları en uygun şekilde bağlamaya çalışır. Doğrudan eşler arası bir bağlantı olasılığını en üst düzeye çıkarmak için, örneğin iki cihaz aynı yerel ağda olduğunda ve bağlanması gerektiğinde, müşteri özel IP adresleri ICE adayı koleksiyonuna dahil edilir.

Bununla birlikte, yerel IP adresini tarayıcıda çalışan herhangi bir kötü amaçlı JavaScript’e maruz bırakmanın gizlilik sonuçları olabilir – ve daha sonra göreceğimiz gibi, daha gelişmiş istismarlar için de kullanılabilir.

Bu yüzden Webrtc şimdi MDNS kullanıyor. Yerel IP adresi, dinamik olarak oluşturulan MDNS adlarıyla gizlenmiştir. Bu sizin için otomatik olarak işlenir – WebRTC’nin özel olarak gördüğü yerel bir IP adresini paylaşması gerekiyorsa, bunun yerine bir MDNS adresi kullanacaktır. MDNS adresi yoksa, yerel ağ ile rastgele bir tane oluşturacak ve kaydedecektir.

Bu rastgele adres, tüm SDP ve ICE mesajları olumsuzluklarında yerel IP adresinin yerine kullanılacaktır. Bu, yerel IP adresinin olmamasını sağlar’t JavaScript’e maruz kaldı ve ayrıca yerel IP adresi yok’T sinyal veya diğer sunuculara maruz kaldı.

WebRTC kütüphanesini kötüye kullanma

Ünlü olarak, 2015 yılında, New York Time web sitesinin WebRTC’yi meşru kullanım olmadan kullandığı ortaya çıktı. IP adreslerini toplamak için web sitesini eleştiren makaleler çıktı. Bu, tıklama sahtekarlığı izleme ve bot tanımlaması içindi. Bu sayısız başkalarının sadece bir örneğidir.

Google’a bakarak ilginç gözlemler yapılabilir’Chrome’dan Chrome Platform Durumu ile Anonim Kullanım İstatistikleri.

Sayfa yüklerinin yüzdesine bakıldığında WebRTC başlatıldığında, sayı oldukça büyük ~%6-8:

Bu grafik, krom sayfa yüklerindeki RTCPeerConnection çağrılarının yüzdesini gösterir.

Bu sadece WebRTC’nin başlatıldığını ve kullanılmadığını gösterir. Bunun meşru nedenleri olabilir veya tüm sayfa yüklerinin% 6-8’inin video görüşmeleri veya gereksiz yere API kullanan kötü kod olması olabilir.

Yazarda ilginç olan’S görüşü, Covid’in WebRTC bağlantısı gerektiren sayfa yüklerinin sayısını önemli ölçüde etkilemediği görülüyor. Bir şey varsa, Covid’in başlangıcından bu yana sürekli azaldı.

Daha ilginç veriler, bir cihazın yerel IP’sine erişmek için daha önce gördüğümüz SetLocalDescription çağrılarına bakmaktır (MDN’leri kullanan güncel tarayıcılarla ilgili endişe duymaz).

Bu grafik, daha önce gördüğümüze benzer bir deseni takip ediyor. Ancak, kullanım ~% 2-4’e daha yakın. Yapıcının kullanımına kıyasla neden bu kadar büyük bir fark var?? Bu belirsiz, belki’S Sadece Kötü Kod.

Ancak resmi tamamlamak için, WebRTC’nin eşler arası bir bağlantı kurması için gerekli olduğu ve dikkate alınabileceği için SetRemotEdescription çağrısına da bir göz atmamız gerekiyor “meşru” kullanmak.

Bu grafik açık ara en ilginç. Bu, daha önce gördüğümüzden önemli bir farktır, kullanım diğer çağrılara kıyasla bir kesirdir, 0 civarında 0.01-0.Tüm sayfa yüklerinin% 04’ü. Ve ilginç bir şekilde, burada Covid Pandemi ile beklediğimizi yakından takip ettiğini görebiliriz, görüntülü görüşmelerde bir artış ve ardından insanlar ofislerine veya okullarına döndükçe istikrarlı bir azalma izleyebiliriz.

Bu makale bu verilerden herhangi bir varsayım yapmaya çalışmıyor. Sadece meraktan paylaşılır ve RTCPeerConnection çağrılarının önemli bir yüzdesinin, WebRTC’nin tasarlandığı şeyden başka bir amaç için kullanıldığını belirtmek için. Ek bilgi için bu makaleye ve bu videoya bir göz atın. WebRTC, kullanıcı ziyareti hakkında bilgi toplamak amacıyla kötüye kullanılıyor olabilir.

Gerçek Dünya Saldırı Vektörü: Nat Slipstreaming

Samy Kamkar tarafından Nat Slipstreaming ve keşfedilen ilginç bir saldırı, bir saldırganın bir kurbanın arkasındaki herhangi bir sisteme bağlı herhangi bir TCP/UDP hizmetine uzaktan erişmesine izin verir’S Nat, kurbanı atlayarak’S Nat/Güvenlik Duvarı, sadece bir web sitesini ziyaret ederek.

Bu makale kazandı’Saldırının nasıl çalıştığına dair ayrıntılara girin. Ancak, bu saldırı, bir IP adresini açığa çıkarmanın bazı tehlikelerini göstermek için mükemmel bir örnektir. Bu saldırı için POC, bir kurbanı almak için Webrtc’ye güveniyor’S Yerel IP Adresi. Özel adres WebRTC aracılığıyla alınamıyorsa diğer teknikler kullanılır. Saldırı ayrıca, ek koşullar altında çalışmasını sağlamak için WebRTC’nin diğer davranışlarından ve Turn protokolünü de kullanır.

Daha fazla bilgi için Samy Kamkaror’un orijinal makalesine veya Hussein Nasser’ın bu videoya bakın.

Gizlilik Endişesi: Kimliğinizi gizlemek

Sen’Muhtemelen tüm VPN (sanal özel ağ) reklamlarının sizi teşvik ettiğini gördü “Tasarrufda Kalın” ve kimliğinizi gizle. Genel fikir değilsin’İnternete göz atarken genel IP adresinizi paylaşmak istiyorum. Bir VPN kullanmak istemenizin birçok nedeni vardır:

- Yalnızca VPN aracılığıyla sunulan dahili şirket kaynaklarına erişin

- ISS’nizden trafiği gizle

- IP’nize göre kişiselleştirilmiş reklamlardan ve Google arama sonuçlarından kaçının

- Güvenlik/şifreleme eklendi

- Web sitelerini sizi düşünmeye çalıştırın’Farklı bir bölgeden Re (örneğin, bölge kilitli Netflix içeriğine erişim)

Ama bu soruyu yalvarıyor, halka açık iplerinizi sızdırmak gerçekten çok kötü mü? Bir VPN gerçekten ek güvenlik sağlıyor mu?

Bunun cevabı: Bağımlı. Çoğunlukla, bir VPN kullanmak trafiğinizi ISS’nizden gizleyecek ve size farklı bir IP adresi sağlayacak. Ancak, şimdi sadece kontrolü olan varlığı değiştiriyorsunuz. VPN’ye güveniyorsanız’ISS’nizden daha fazla bağlantı kurarak, muhtemelen iyi bir ticarettir. Bununla birlikte, ISS’lerin ve VPN’lerin uyması gereken yerel yasalar ve yargı yetkileri vardır. Kime güveneceğinizi belirlemek için araştırma gerektirir ve nerede yaşadığınıza ve hangi hizmetleri kullandığınıza bağlı olacaktır.

Bu videoyu izleyin, bu konuda mükemmel bir tartışma için IP adresimi LiveOverflow tarafından sızdırdım:

- Genel IP adresinizi sızdırmaktan endişe duyuyor musunuz?

- Bir VPN kullanmalı mısın

- IPv6 her şeyi değiştiriyor mu

Videodan bazı önemli çıkarımlar:

- Genel IP’niz (büyük olasılıkla) birçok kişi tarafından paylaşılıyor. Ev yönlendiriciniz doğrudan internete bağlı olabilir ve genel bir IP adresi ile erişilebilir olabilir, ancak’Muhtemelen sen’ISS katmanında ek bir NAT’ın arkasında.

- Muhtemelen yuvarlanan bir IP adresiniz olabilir, yani sık sık değişir.

- Tüm IPv4 alt kümesinin taranması kazanıldı’t bir saldırganı uzun süre alın ve eğer yönlendirici güvenlik sorunlarını tüm aralıkta taramak istiyorlarsa, yapabilirler ve IP’niz ne olursa olsun keşfedilebilir.

- Sen’Sosyal medya aracılığıyla hassas bilgileri sızdırması daha olasıdır’RE bağlantılı.

Hepsi, IP adresinizi gizlemenin meşru nedenleri olduğunu söyledi.

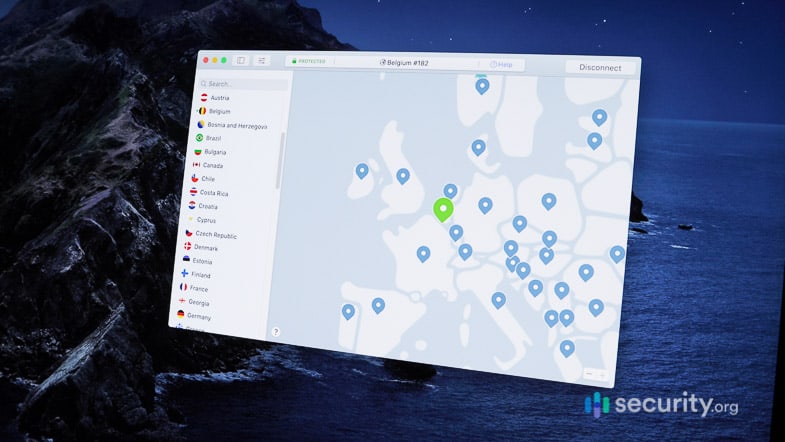

Bir VPN sizi WebRTC IP sızıntılarından koruyabilir mi?

Bu sorunun cevabı da:. Burada gerçek VPN’ye ve yüklü bir tarayıcı uzantısınız olup olmadığına bağlıdır. VPN sağlayıcınızı araştırmalısınız “gerçek” WebRTC’den IP adresi ve çalışıp çalışmadığını test edin.

Bu makalede, bir VPN kullanırken bile WebRTC’nin IP’nizi nasıl sızdırabileceğini tartışmaktadır. Makale ayrıca, VPN’nizin IP’nizi düzgün bir şekilde saklayıp saklamadığını görmek için yapabileceğiniz testlerden bahsediyor.

Kendinizi nasıl koruyabilirsiniz

Veya daha büyük soru: genel IP’nizi gizlemeniz gerekiyor mu?

Sonuçta kime daha fazla güvendiğinize karar vermeniz size kalmıştır: VPN, ISS veya Tor gibi alternatif bir çözüm.

Dikkate alınması gereken birkaç şey var:

- VPN’niz gerçek IP’nizi maskelemeyebilir ve WebRTC veya başka bir yolla sızdırabilir.

- VPN’niz trafiğinizi günlüğe kaydetme ve ISS’niz olduğu için reklamverenlere satma olasılığı yüksektir.

- Ülkenizin yasalarının dikkate alınması gerekir.

- Tüm tarayıcılarda WebRTC’yi devre dışı bırakmak mümkündür (Chrome’da yapılması kolay değildir ve bir uzantının kurulmasını gerektirir).

- Muhtemelen, çevrimiçi kimliğinizi maskelemenin en güvenli yolu Tor’u kullanmaktır (WebRTC’yi devre dışı bırakan TOR tarayıcısıyla). Bu, dikkate alınması gereken diğer riskleri ortaya çıkarır.

Araştırdığınızdan, riskleri ve ödünleşmeleri anladığınızdan emin olun ve seçtiğiniz çözümün amaçlandığı gibi çalışmasını ve internet gizlilik ihtiyaçlarınızı karşılamasını sağlamak için bazı testler yapın.

Webrtc Sızıntıları: Tam Bir Kılavuz

Bu özellik Webrtc ve bugün,’Bu konuda bilmeniz gereken her şey hakkında konuşacağım. Webrtc nedir? Webrtc sızıntıları neden oluyor? Ve en önemlisi, kendimizi bu güvenlik açığından nasıl koruyabiliriz??

Webrtc sızıntıları

Basitçe söylemek gerekirse, WebRTC sızıntıları cihazınızı ortaya çıkarabilir’İnternet servis sağlayıcınızın cihazınıza atadığı benzersiz tanımlayıcı olan genel IP adresi.

Bu sorunlu olabilir, özellikle de’VPN kullanarak yeniden. VPN’leri kullanmanın tüm amacı, genel IP adreslerinizi gizlemektir. Tarayıcılarınızda WebRTC sızıntıları varsa, yine de IP adreslerinizi tehlikeye atabilirler.

Sonuç? Başkalarının IP adresinizle yapabileceği birçok şey var. Örneğin:

- İnternet servis sağlayıcınız çevrimiçi etkinliğinizi izleyebilir.

- Hükümetler size gözetleyebilir.

- Siber suçlular kişisel verilere erişebilir veya çalabilir.

- Reklamverenler size kişiselleştirilmiş spam gönderebilir.

Kısacası, Webrtc Sızıntıları Büyük Güvenlik Riskleri Oluşturuyor. Sadece bu değil, sen de’VPN’leri Netflix bölgenizi değiştirmek ve Georesestriced içeriğine erişmek için yeniden kullanma, WebRTC sızıntıları aşırı seanslarınızı kesintiye uğratabilir. Kimse bunu istemiyor.

Farkı bilin: İki veya daha fazla cihaz aynı özel (yerel) IP adresine sahip olabilir, ancak genel (gerçek) IP adresleri benzersizdir. O’S genel IP adresinizi neden gizlemek, çevrimiçi gizliliğe ulaşmanın anahtarıdır?.

Webrtc nedir?

Webrtc sızıntılarının ne kadar riskli olduğunu anlamak için, geri adım atmalı ve önce webrtc hakkında konuşmalıyız. WebRTC, web gerçek zamanlı iletişim anlamına gelir. BT’S Web tarayıcılarına ve mobil uygulamalara gerçek zamanlı iletişim özellikleri sunan ücretsiz ve açık kaynaklı bir proje. 1

Eğer sen’Bir web sitesi veya uygulama geliştiricisi olan WebRTC, iletişim çözümleri oluşturmayı kolaylaştırır. Ama sen bile’Yeniden hayır, Webrtc bize fayda sağlıyor, son kullanıcılar.

WebRTC’nin özelliklerinden biri, tarayıcılar veya ara sunucu olmayan uygulamalar arasında doğrudan iletişime izin vermesidir. Bu, video, ses ve büyük dosyaların daha hızlı ve daha az laggy transferlerine dönüşür, bu nedenle WebRTC görüntülü sohbet, canlı akım ve dosya aktarım hizmetleri arasında popülerdir. WebRTC kullanan uygulamalardan bazıları:

- Google Meet ve Google Hangouts

- Facebook haberci

- Anlaşmazlık

- Amazon Chime

Webrtc ile ilgili sorun

Gördüğünüz gibi, webrtc mutlaka kötü bir şey değildir. Ancak, IP adresinizi gizlemek istiyorsanız, küçük bir sorun olabilir. Görüyorsunuz, iletişim kurmak için WebRTC kullanan iki cihaz birbirini tanımalı’S genel IP adresleri.

Webrtc sızıntıları burası geliyor. Üçüncü taraf aktörler, ilgili tarafların gerçek IP adreslerini elde etmek için WebRTC iletişim kanallarını kullanabilir, bu da gizlilik tehdidi olacaktır. WebRTC sızıntıları, bazı VPN’lerin şifreli tünellerini bile atlayabilir.

Daha da kötüsü, iki cihaz arasında IP adreslerinin değişimi WebRTC’nin bir parçasıdır’temel işlevsellik; BT’Devre dışı bırakabileceğiniz veya atlayabileceğiniz bir şey değil. Peki kendimizi Webrtc sızıntılarından nasıl koruyabiliriz?? İki seçenek var:

- Webrtc sızıntılarını bul ve engelle

- Tarayıcınızdaki WebRTC’yi tamamen devre dışı bırakın

Webrtc Sızıntıları Nasıl Kontrol Edilir

BT’Webrtc sızıntıları için tarayıcılarınızı kontrol etmek oldukça kolay.

- İlk olarak, cihazınızı öğrenin ve yazın’S genel IP adresi. IP adresinizi bulma talimatlarına ihtiyacınız varsa, bu nasıl yapılır kılavuzlarına göz atın:

- Bilgisayarınızı nasıl bulabilirsiniz’S IP Adresi

- Mac’inizi nasıl bulabilirsiniz’S IP Adresi

- İPhone’unuzu nasıl bulabilirsiniz’S IP Adresi

- Yönlendiricinizi nasıl bulabilirsiniz’S IP Adresi

- Roku’nuzu nasıl bulabilirsiniz’S IP Adresi

- Yazıcınızı nasıl bulabilirsiniz’S IP Adresi

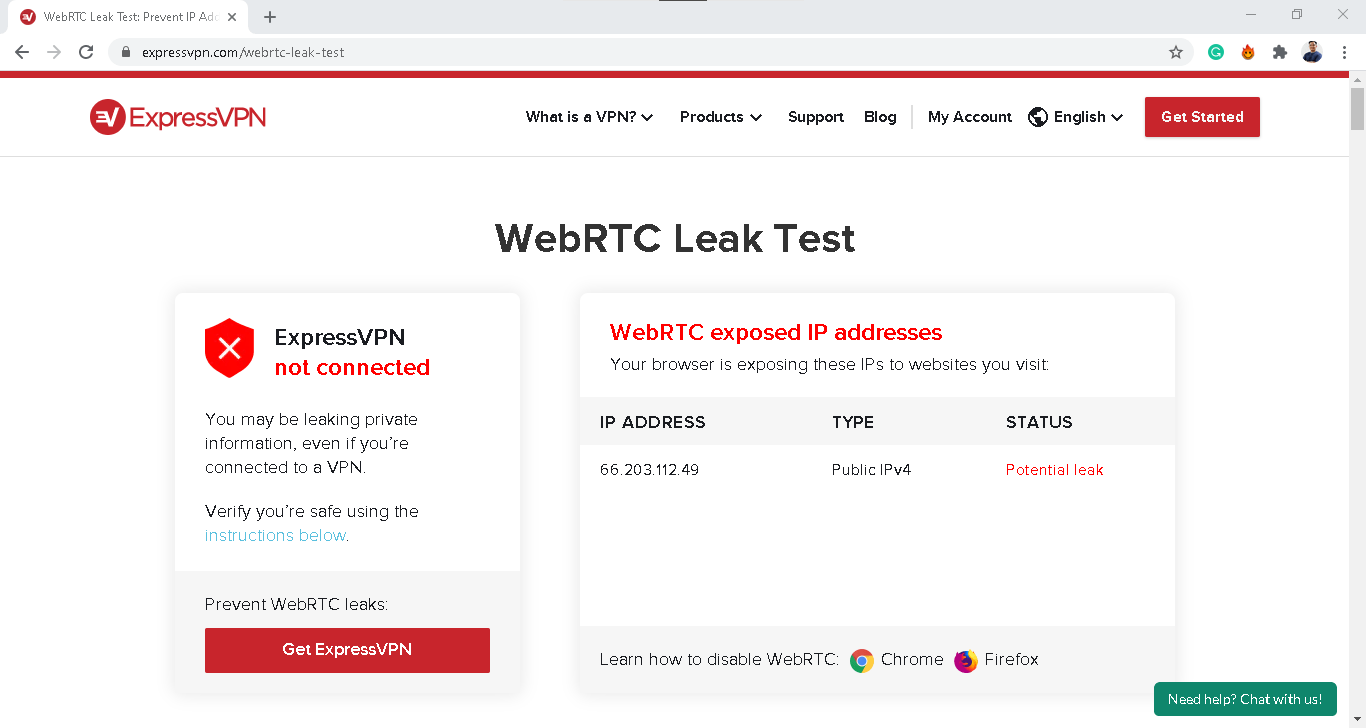

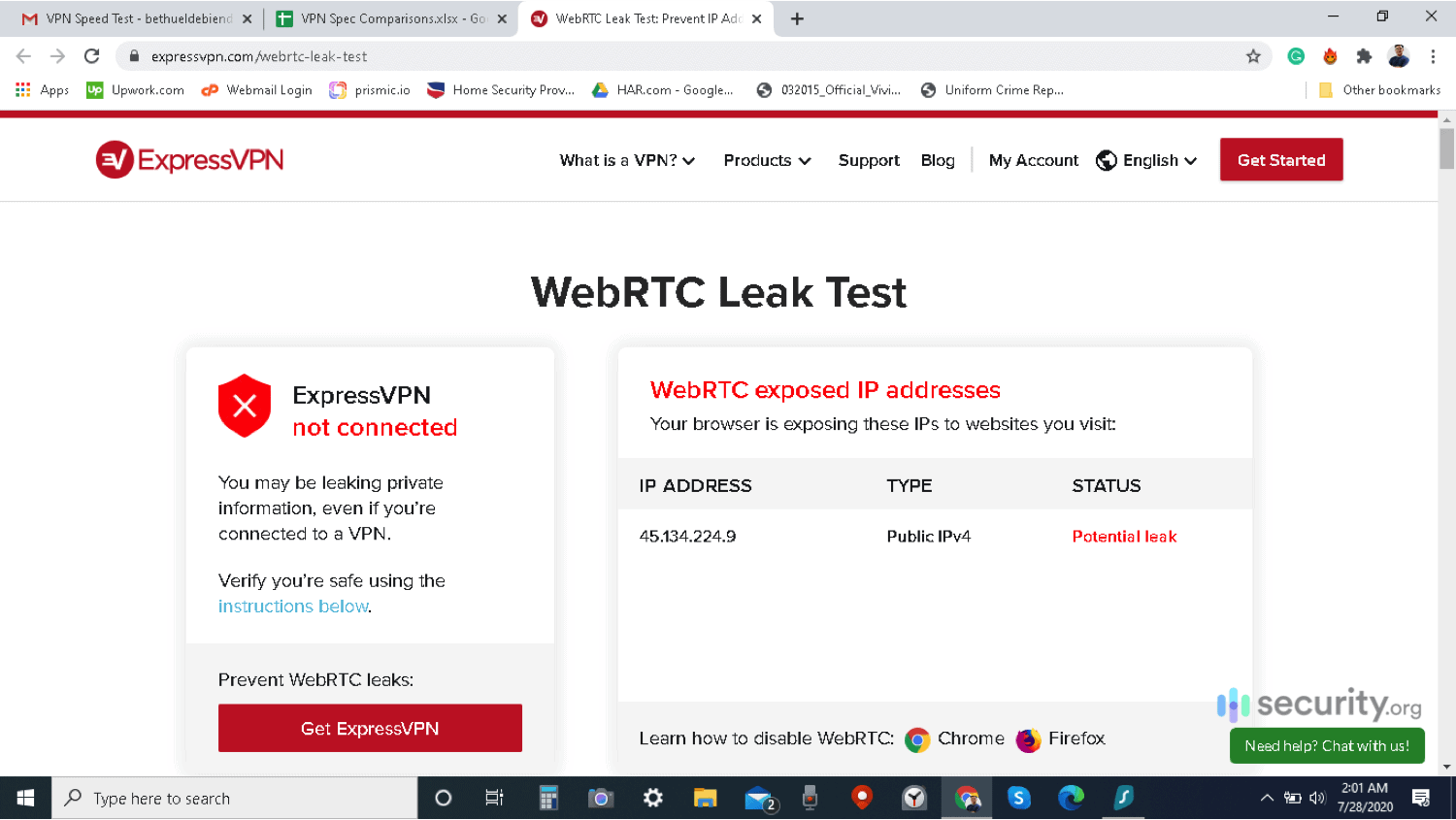

- Ardından, ExpressVPN’de WebRTC Sızıntı Test aracını kullanın’s web sitesi. 2

- Sızıntı testi aracındaki IP adresi cihazınızla eşleşiyorsa’S IP adresi, o zaman tarayıcınız WebRTC üzerinden IP adresinizi sızdırıyor olabilir.

WebRTC’nin bir tarayıcı özelliği olduğunu unutmayın, bu nedenle farklı tarayıcılar kullanıyorsanız, hepsini test ettiğinizden emin olun.

Not: Firefox, Google Chrome, Opera ve Microsoft Edge, WebRTC sızıntılarına karşı en savunmasızdır çünkü bu tarayıcılar WebRTC’ye varsayılan olarak varsayılan olarak.

Webrtc sızıntıları nasıl engellenir

Şimdi, tarayıcınız IP adresinize WebRTC üzerinden sızıyorsa, sızıntıyı hemen engellemeniz gerekir. VPN’leri kullanarak bunu yapabilirsiniz. Evet, biliyoruz ki, daha önce WebRTC sızıntılarının bazı VPN’leri atlayabileceğini söyledik, ancak sadece tüm VPN’ler bu tür sızıntıya dikkat etmediği için. Bu yüzden, VPN’leri test ederken, her zaman WebRTC sızıntı testleri yaparız. Örneğin, kitabımızdaki en iyi VPN’ler WebRTC sızıntı testini geçti. Bu, WebRTC’nin çalışmasına izin verdikleri anlamına gelir, ancak sadece şifreli tünelleri aracılığıyla. Bu şekilde, yabancılar ve üçüncü taraflar IP adreslerini almak için WebRTC iletişim kanallarından yararlanamaz. VPN’nizin WebRTC sızıntılarını engelleyip engelleyemeyeceğini kontrol etmek için, yapmanız gerekenler.

VPN ile WebRTC sızıntıları nasıl engellenir

- VPN’nizi devre dışı bırakın.

- Cihazınızın genel IP adresini bulun ve not edin.

- VPN’nizi tekrar açın.

- Tarayıcınızı ExpressVPN’nin Webrtc Sızıntı Test Aracı’na açın.

- İkinci adımdan cihazınızın gerçek IP adresini gösteriyorsa, bir sızıntı var. Farklı bir IP adresi gösteriyorsa, VPN’niz çalışır.

VPN’nizin olmadığını öğrenirseniz’t WebRTC sızıntılarını önlemek için herhangi bir şey yaparak, VPN sağlayıcınızla iletişime geçebilir ve VPN hizmetinizi iptal edebilir, yeni bir VPN’ye geçebilir veya WebRTC sızıntıları için en kesin çözüme geçebilirsiniz: WebRTC’yi tamamen devre dışı bırakma.

Profesyonel ipucu: WebRTC sızıntıları, VPN’leri test ederken kontrol ettiğimiz şeylerden biridir. VPN kılavuzumuzda VPN’leri nasıl seçtiğimiz hakkında daha fazla bilgi edinin.

Webrtc nasıl devre dışı bırakılır

WebRTC’yi devre dışı bırakmadan önce, bununla birlikte gelen işlevleri kullanmanızı engelleyeceğini unutmayın. O’Neden önce VPN’leri denemenizi öneririz. VPN’ler, WebRTC hizmetlerini kullanmanıza izin verecektir, ancak daha güvenli bir şekilde. Eğer sen’WEBRTC’yi devre dışı bırakmak istediğinden emin olun, burada’Nasıl yapılır.

Krom

Eğlenceli Gerçek: Google, WebRTC projesinin en önemli destekçilerinden biridir ve bu nedenle Chrome’da WebRTC’yi kalıcı olarak devre dışı bırakmanın bir yolu yoktur. O’talihsiz; Ancak, WebRTC’yi geçici olarak yönetmenize veya devre dışı bırakmanıza izin verecek tarayıcı uzantıları vardır.

- WebRTC Ağ Sınırlayıcısı: Bu Google yapımı eklenti’t Webrtc’yi kapatın, ancak webrtc’yi yeniden yapılandırır’s Trafik Yönlendirme Seçenekleri. Yaptığı şeylerden biri, WebRTC trafiğinin proxy sunucularından geçmesini gerektirmesi ve kimsenin IP adreslerini çalmasını zorlaştırmasıdır. 3 Bu, Chrome için en iyi VPN’lerin yaptıklarına benzer, ancak şifreli tüneller yerine, WebRTC Ağ Sınırlayıcısı proxy sunucuları kullanır.

- WebRTC kontrolü: Bu basit tarayıcı uzantısı, WebRTC’yi açıp kapatmanızı sağlar. WebRTC kontrolü açık olduğunda, krom tarayıcınız WebRTC’yi kullanmayı bırakacaktır.

- Webrtc sızıntısı ön: WebRTC Ağ Sınırlayıcısına benzer şekilde, bu uzantı gizli WebRTC gizlilik ayarlarını ve yönlendirme seçeneklerini kontrol ederek WebRTC sızıntılarını önler.

- WebRTC koruma – IP sızıntısını koruyun: Varsayılan olarak, bu tarayıcı uzantısı WebRTC’yi devre dışı bırakır. Ancak, WebRTC’yi kullanmaya devam etmenize izin verecek şekilde yapılandırabilirsiniz. Bunu yaparsanız, WebRTC yönlendirme seçeneklerinizi kontrol edecektir, WebRTC Ağ Sınırlayıcı gibi.

Safari

Safari, kullanıcıları işleme açısından çoğu tarayıcıdan daha katıdır’ mahremiyet. Hatta bazıları yapmadığını söyleyebilir’Webrtc’yi kapatmanız gerekiyor ve ihtiyacınız olan tek şey Safari için iyi bir VPN. Ancak, mutlak gönül rahatlığı istiyorsanız, WebRTC’yi birkaç basit adımda kapatabilirsiniz:

- Açık Safari.

- Menü çubuğunda Safari’yi tıklayın.

- TEARİMLER TIKLAYIN.

- Açılan Ayarlar penceresinde, Gelişmiş sekmesine gidin.

- Aşağı kaydırın ve menü çubuğunda Menü Geliştirme Gösteren’i gösteren onay kutusunu işaretleyin.

- Ayarlar penceresini kapatın.

- Menü çubuğundaki Geliştir düğmesini tıklayın.

- Deneysel özellikleri seçin.

- Legacy Webrtc API’sini Kaldır’ı tıklayın.

Safari’de WebRTC’yi devre dışı bırakmanın yalnızca mevcut oturumu etkilediğini unutmayın. Tarayıcıyı kapatıp yeniden açtıktan sonra, WebRTC geri dönecektir.

Firefox

Google gibi Mozilla Firefox, WebRTC’nin ağır bir destekçisidir. Firefox için VPN’ler’t Webrtc sızıntılarını önleyin, bu adımları izleyerek WebRTC’yi tamamen kapatabilirsiniz:

- Firefox’u aç.

- Hakkında yazın: Adres Çubuğuna Yapılandırma.

- Riski kabul ediyorum!

- Tip Medya.peerconnection.arama çubuğuna etkinleştirildi.

- Değeri true’dan false olarak değiştirmek için sonucu çift tıklayın.

Kenar

Son olarak, burada’S WEBRTC’yi Microsoft Edge’de nasıl devre dışı bırakılır:

- Açık kenar.

- Type Edge: // Adres çubuğuna bayraklar.

- Enter tuşuna binebilir.

- WebRTC tarafından maruz kalan yerel IP’leri anonimleştirin.

- Yanındaki açılır menüyü tıklayın ve Etkinleştir’i seçin.

- Edge, yeni ayarların yürürlüğe girmesi için tarayıcıyı yeniden başlatmanızı isteyecektir.

- Kapatın ve sonra kenarı yeniden açın.

Ya cihaz kimlikleri?

WebRTC sızıntılarıyla ilgili ana sorun IP adreslerinin sızıntısı olsa da, üçüncü taraflar da bilgisayarınızdaki medya cihazları hakkında bazı bilgiler almak için WebRTC’yi kullanabilir. Bunlar mikrofonlarınız, kameralarınız, ses çıkışınız, CD çalarlarınız ve diğerleri. Örneğin, WebRTC sızıntılarını algılayabilen başka bir web sitesi olan 4, 4, 4 olan 4 adet tarayıcı sızıntısı web sitesine giderseniz, bilgisayarınızda ne tür medya cihazlarının olduğunu görebilirsiniz.

Neyse ki, tarayıcılar Don’t Medya cihazlarına özgü benzersiz 16 haneli kodlar olan üçüncü tarafların cihaz kimlikleri almasına izin verin. Bununla birlikte, üçüncü taraflar, ne tür medya cihazlarınızın yanı sıra tarayıcınızın cihaz kimlikleri yerine ürettiği karmaların yanı sıra hala görebilir.

Ve bu tarayıcı tarafından oluşturulan bu karmalar, sadece tarama verilerinizi temizlediğinizde değiştiğinden, birisi bu bilgileri size karşı kullanmanın bir yolunu çözene kadar bir zaman meselesi olabilir. İyi haber şu ki, WebRTC sızıntılarını, VPN’leri kullanarak veya WebRTC’yi devre dışı bırakarak, bu bilgilerin sızmasını önler.

Özetlemek

WebRTC’nin getirdiği tüm iyi şeylere rağmen – daha hızlı canlı yayınlama, daha az laggy video iletişimi, daha pürüzsüz dosya transferleri – yapabiliriz’Saldırmasının gizliliğimize poz verdiği tehdidi görmezden gelin. Her zaman dediğimiz gibi, gizlilik her şeydir ve çevrimiçi olarak çok güvenli olamayız. WebRTC geliştiricilerinin WebRTC sızıntıları için çözümler bulmasını beklerken, şimdilik en iyi bahislerimiz güvenilir VPN’leri kullanmak veya WebRTC’yi tamamen devre dışı bırakmaktır.

SSS

Her şeyi özetlemek gerekirse, WebRTC ve WebRTC sızıntıları hakkında bazı SSS’ye cevap verelim.

WebRTC sızıntılarını, WebRTC sızıntılarını engelleyen veya tarayıcılarınıza WebRTC’yi tamamen devre dışı bırakan bir VPN kullanarak düzeltebilirsiniz. WebRTC ile birlikte gelen tüm işlevlerin tadını çıkarmak istiyorsanız, ancak daha iyi güvenlik ile en iyi çözümdür. WebRTC sızıntılarını engelleyen VPN’ler, WebRTC’nin tarayıcınız üzerinde çalışmasına izin verir, ancak yalnızca şifreli tüneller aracılığıyla. WebRTC iletişimini kullanarak kimsenin IP adresinizi çalmasını engelleyen.

WebRTC’nin Chrome’da sızmasını durdurmak için, Chrome’u her kullandığınızda bir VPN kullanabilirsiniz. VPNS, Webrtc Tüneller aracılığıyla WebRTC İletişimini Rota, WebRTC sızıntılarını önleyerek. WebRTC Network Limiter gibi, WebRTC’nin yönlendirme seçeneklerini daha güvenli hale getirmek için yeniden yapılandıran krom uzantılarını da kullanabilirsiniz veya WebRTC’yi istemek için açmak ve kapatmak için WebRTC kontrolü.

Bu bağlıdır. Yapmalısın’T Google Hangouts, Google Meets veya Facebook Messenger gibi WebRTC’ye güvenen web sitelerini veya hizmetleri kullanıyorsanız, tarayıcınızdaki WebRTC’yi kapatın. Ancak, kullandığınız hizmetler yoksa’t Webrtc kullanın, özelliği kapatmak WebRTC’nin tamamen sızmasını önler.

- Cihazınızı bulun ve not edin’S genel IP adresi.

- ExpressVPN’ye git’S WEBRTC Sızıntı Testi Web Sitesi veya WebRTC sızıntılarını algılayan herhangi bir çevrimiçi araç.

- Genel IP adresiniz Web Sitesindeki IP adresiyle eşleşiyorsa, WebRTC’niz sızdırıyor.

WebRTC sızıntı testi nedir? [Rehber]

Webrtc IP sızıntıları etrafında fud duymak ve bunları test etmek? Arkasındaki hikayeler doğru, ama sadece kısmen.

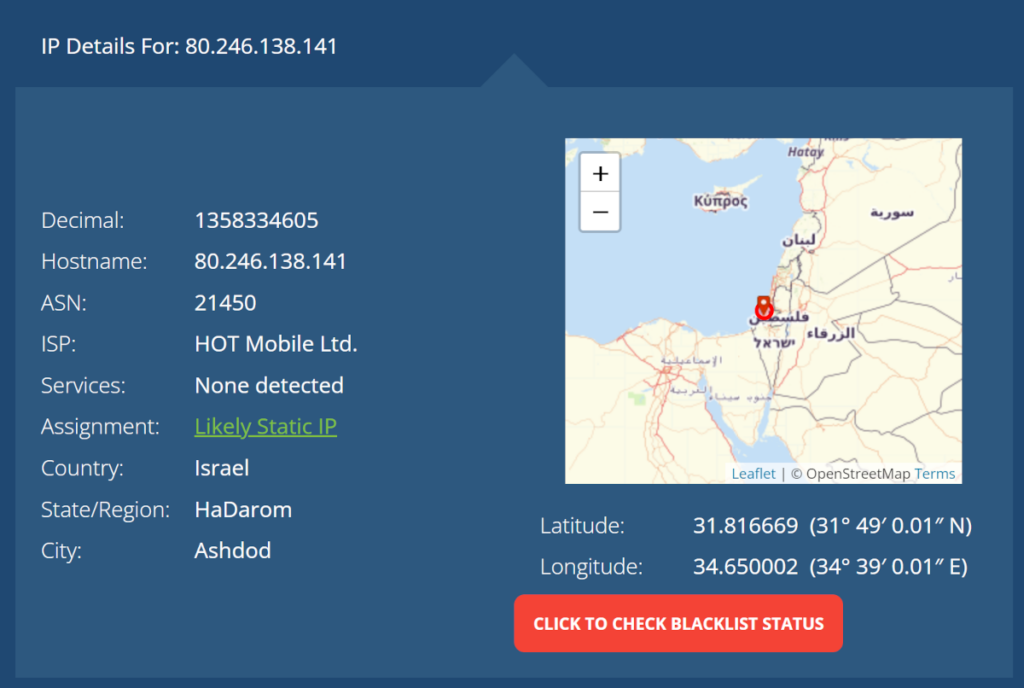

WebRTC IP sızıntı testleri bir noktada popülerdi ve bir şekilde bugün hala. Bazıları saf fud ile ilgilidir, başka bir kısmının dikkate alınması ve gözden geçirilmesi önemlidir. Bu makalede, ben’Bunu elimden geldiğince örtmeye çalışacağım. Kendi özel IP adresimi sızdırmadan (192.168.123.191 Şu anda bilmeniz gerekiyorsa) veya genel IP adresim (80.246.138.141, kahve dükkanında telefonuma bağlanırken), bu konuyu birlikte inceleyelim ⛏️

İçindekiler

- Başbakan IP adreslerine

- Özel ve genel IP adresleri

- IP adresleri ve gizlilik

- IP adresinizi kim bilebilir (ES)?

- WebRTC Uygulama Geliştiricileri

- VPN geliştiricileri

Başbakan IP adreslerine

IP adresleri, bu makaleyi ilk etapta okumaya buraya getiren şeydir. Makineler tarafından birbirlerine ulaşmak ve iletişim kurmak için kullanılır. Farklı IP adresleri vardır ve bu tür bir gruplama özel ve genel adresler arasında yapılır.

Özel ve genel IP adresleri

Bir zamanlar, internet IPv4’ün üzerine inşa edildi (ve yine de çoğunlukla). IPv4, her cihazın 4 sekizden inşa edilmiş bir IP adresine sahip olduğu anlamına geliyordu – toplam 4 milyar potansiyel adres. Bugün dünyadaki insanlardan daha az ve şimdi var olan ve internete bağlanan cihaz sayısından kesinlikle daha az.

Bu, adres aralıklarını özel ve halka açık olanlara bölerek çözüldü. Özel IP adresi aralığı, farklı kuruluşlar tarafından yeniden kullanılabilen bir aralıktır. Örneğin, yukarıda paylaştığım özel IP adresi? 192.168.123.191? Ayrıca kullandığınız özel IP adresi de olabilir.

Aynı Yerel Ağ (LAN) içinde barındırılan cihazlar arasında iletişim kurmak için özel bir IP adresi kullanılır. Bir cihaz farklı bir ağda olduğunda, yerel cihaz uzak cihaz aracılığıyla ona ulaşır’S genel IP adresi. Bu halka açık IP adresi nereden geldi?

Genel IP adresi, NAT cihazının özel IP adresi ile ilişkilendirdiği şeydir. Bu bir “kutu” Yerel ağın kenarında oturmak, halka açık internete bağlamak. Esasen, özel olanlara genel IP adreslerinin çevirmeni olarak hareket eder.

IP adresleri ve gizlilik

Yani IP adreslerimiz var, bunlar… ev adresleri. Bir cihaza nasıl ulaşılabileceğini gösterirler. IP adresinizi biliyorsam, sizin hakkınızda bir şeyler biliyorum:

- Özel IP adresi, o yerel ağa doğru küçük bir penceredir. Yeterli adresler ve birisi o ağın mimarisini iyi anlayabilir (ya da bana söyleniyor)

- Genel IP adresleri size bu kullanıcının nerede olduğunu söyleyebilir. Bir dereceye kadar:

Yukarıdan o genel IP adresime hızlı bir bakış, Whatismyipaddress hakkında aşağıdaki bilgileri sunar.com:

- ISS’m sıcak mobil

- Ama… bu akıllı telefonumdan bağlanmış hücresel bir sıcak nokta

- Ve orada çocukken büyüdüğüm halde kesinlikle Ashdod’da bulunmuyorum

- Söylemek yeterli, bu değil’t statik bir IP adresi de

- Burada dikkate alınması gereken bir şey – görünüşte masum bir web sitesi genel IP adresimi biliyor. Orada’gerçek yok “mahremiyet” genel IP adreslerinde

Biraz doğru, ama bu özel durumda, çok fazla değil. Diğer durumlarda oldukça doğru olabilir. Yani benim için oldukça özel.

Bu kötü IP adreslerinin kullanabileceği bir şey? Parmak izi. Bu, makinemin ve benim makyajın makyajına ve davranışlarına dayandığımı anlama sürecidir. IP adresi, parmak izi için kullanılabilecek birçok özellikten biridir.

Eğer sen’IP adreslerinin gizlilik endişesi olup olmadığından emin değilim, o zaman orada’Büyük olasılıkla IP adreslerinin özel olarak tanımlanabilir bilgiler olarak kabul edildiği fikri – PII (ABD mahkemelerinin çıkarabildiğim kadarıyla kararına dayanarak). Bu, sizi bir kişi olarak tanımlamak için bir IP adresinin kullanılabileceği anlamına gelir. Bu bizi nasıl etkiler? BEN’D Diyelim ki kullanım durumuna ve iletişim tarzına bağlı – ama ne biliyorum? Ben bir avukat değilim.

IP adresinizi kim bilebilir (ES)?

IP adresleri iletişim için önemlidir. Doğaları nedeniyle içinde bazı özel bilgiler içerirler. Zaten ip adreslerimi kim bilebilir?

Açık cevap ISS’nizdir – satıcı, internete erişmenizi sağlayan satıcı. Size kullandığınız genel IP adresini tahsis etti ve hangi özel IP adresinden geldiğinizi bilir (çoğu durumda, bunu size evinize yüklediği ADSL veya diğer erişim cihazı aracılığıyla size atadı).

Sensiz’Gizlemeye çalışırken, eriştiğiniz tüm web siteleri genel IP adresinizi bilir. Bu makaleyi okumak için bloguma bağlandığınızda, bu içerik parçasını size geri göndermek için sunucumun nereye cevap vereceğini bilmesi gerekiyordu, yani genel IP adresiniz var. Saklıyor muyum ve başka bir yerde mi kullanıyorum? Doğrudan farkında olduğumdan değil, Google Analytics gibi pazarlama hizmetlerim genel IP adresinizi kullanabilir ve kullanabilir.

Yine de sizin özel IP adresiniz, çoğu web sitesi ve bulut hizmeti’doğrudan farkında ve genellikle’ya da buna ihtiyacım var.

WebRTC ve IP adresleri

WebRTC, diğer tarayıcı tabanlı protokollerin çoğundan farklı iki şey yapıyor:

- Doğrudan iki cihaz arasında eşler arası iletişim sağlar. Bu, bir sunucunun istemciler arasındaki her mesaja aracılık ettiği klasik istemci-sunucu yaklaşımından ayrılır

- WebRTC, gerektiğinde seans başına oluşturulan dinamik bağlantı noktalarını kullanır. Bu yine kazandığın bir şey’t 80 ve 443 bağlantı noktalarının çok yaygın olduğu web tarayıcılarında başka bir yerde görün

WebRTC istemci-sunucu yaklaşımından ayrıldığı ve dinamik geçici bağlantı noktaları kullandığından, orada’Nat geçiş mekanizmalarına ihtiyaç. Peki… bu Nats ve Güvenlik Duvarlarından geçin. Ve bu sırada çok fazla ağ kaynağı boşa harcamamaya çalışın. Bu yüzden WebRTC’de normal bir akran bağlantısı 4+ türe sahip olacak “yerel” Bu tür iletişim için aday olarak ele alınır:

- Yerel adres (genellikle cihazın özel IP adresi)

- Sunucu refleksif adresi (bir sersemletme isteği yoluyla alınan genel IP adresi)

- Röle Adresi (Turn isteği yoluyla alınan genel bir IP adresi). Bu 3 farklı geliyor “lezzetler”: UDP, TCP ve TLS

Bir akrandan diğerine iletilmesi gereken çok sayıda adres. Ve sonra Müzakere ve ICE kullanarak bağlantı için kontrol edildi.

O zaman orada’bu küçük ekstra “rahatsızlık” Tüm bu IP adreslerinin, ağ üzerinden göndermesi için WebRTC’nin üstünde uygulamaya verilen SDP’de aktarıldığı. Bu bana bir mektup göndermek, postanenin zarfı kapatmadan hemen önce okumasına izin veriyor.

WebRTC’nin (ve VoIP) düzgün bir şekilde müzakere edebilmesi ve iletişim kurabilmesi için IP adresleri gereklidir.

Bu önemli, bu yüzden ben’Tekrar yazın: WebRTC (ve VoIP) için düzgün bir şekilde iletişim kurabilmesi ve iletişim kurabilmesi için IP adresleri gereklidir.

Bu değil’t WebRTC adına bir hata veya güvenlik ihlali, daha ziyade ilk etapta iletişim kurmanıza izin veren normal davranışı. IP Adresi Yok? İletişim yok.

Son bir şey: bir kullanıcıyı gizleyebilirsiniz’S Yerel IP adresi ve hatta genel IP adresi. Bunu yapmak, iletişimin bir ara sıra sunucusundan geçtiği anlamına gelir.

Geçmiş Webrtc “istismarlar” IP adreslerinin

Webrtc, bilgisayar korsanları için harika bir yol:

- Yeni bir teknoloji parçası, bu yüzden anlaşılması sınırlı

- WebRTC, geniş API’leri aracılığıyla birçok farklı ağ protokolü ve saldırı yüzeyleri ile karmaşıktır

- IP adreslerinin değiştirilmesi gerekiyor,… iyi… IP adreslerine erişim sağlıyor

Kullanıcıyı etkileyen tarayıcılardaki IP adreslerinin etrafındaki ana istismar’Şimdiye kadar parmak izi için gizlilik gerçekleştirildi.

Parmak izi, bir kullanıcının web’de bıraktığı dijital parmak izine kimin dayandığını bulma eylemidir. Bir kullanıcının web tarayıcısının davranışlarına dayandığı hakkında oldukça fazla şey öğrenebilirsiniz. Parmak İzi, Web’e göz attıklarında kullanıcıları tanımlanabilir ve izlenebilir hale getirir, bu da reklamverenler için oldukça yararlıdır.

Orada’S bunun için bir flip tarafı – WebRTC, birisinin gerçek bir kişi mi yoksa tarayıcı otomasyonunda çalışan bir bot olup olmadığını bilmenin yararlı bir yoluydu. Yüksek ölçekli tarayıcı otomasyonlarının çoğu basitçe yapamadı’T tarayıcıdaki WebRTC API’leriyle oldukça başa çıkın, bu nedenle botlardan gerçek trafiği ortaya çıkarmak için tekniklerin bir parçası olarak kullanmak mantıklıydı.

O zamandan beri WebRTC, IP adreslerinin maruz kalmasında bazı değişiklikler yaptı:

- Değil’T Kullanıcı cennetinde yerel IP adreslerini uygulamaya maruz bırakın’t Kameraya veya mikrofona erişime izin verildi

- Hala yerel adreslere ihtiyacı varsa, bunun yerine MDNS kullanır

WebRTC’de yerel IP adresinizi kim bilebilir?

Bir WebRTC oturumunda, bir WebRTC oturumunda yerel IP adresinizin olması gereken farklı varlıklar vardır:

- Senin tarayıcın. Onun “iç kısımlar” WebRTC yığınını çalıştıran yerel IP adresinizi bilmesi gerekir. Ve öyle. Bu konuda tarayıcınız da öyle

- Diğer akran. Bu başka bir web tarayıcısı veya bir medya sunucusu olabilir. Eğer size ulaşmak için bu IP adresine ihtiyaçları var’sizinle aynı ağda. Ve sadece sana ulaşmaya çalışırlarsa bunu bilebilirler

- Web uygulaması. WebRTC’nin sinyali olmadığı için uygulama, yerel IP adresini diğer akranlara gönderen uygulamadır

- Tarayıcı uzantıları. Bunlar, bu bilgilere erişebilir, çünkü iletişimleri yürüten web sayfasına JavaScript kodlama erişimine sahip olabilirler. Web uygulaması SDP mesajlarındaki IP adreslerini net bir şekilde göründüğünden, o web sayfasına ve web uygulamasına erişimi olan tarayıcı uzantıları da öyle

- Sunucuları Turn. Senin değil, akranın’S Turn Sunucusu. Bu dönüş sunucusu trafik için bir aracı görevi görebilir. Bağlanmak için (ve çoğunlukla başarısız olmak) yerel IP adresinize ihtiyacı var

Diğer akran, web uygulaması ve dönüş sunucusu don’Yapmazsan gerçekten bu erişime ihtiyacım var’Yerel ağ bağlantısı kullanım durumunu önemseyin. Yerel ağa (bir şirket ofisi, ev vb. İçinde) bir WebRTC oturumunu bağlıyorsanız’t ne sen’Yeniden odaklandı, o zaman yerel IP adresini paylaşmamakla iyi olmalısınız.

Ayrıca, insanların yerel IP adresinizi veya genel IP adresinizi bilmelerini istememe noktasında gizliliğinizden endişe ediyorsanız, o zaman’Bu IP adreslerinin maruz kalmasını istemiyorum.

Ancak tarayıcı veya uygulama bunu nasıl bilebilir??

Webrtc IP sızıntılarını durduran VPN’ler

Bir VPN kullanırken, pratikte yaptığınız şey, tüm trafiğin VPN’den huni olduğundan emin olmaktır. Bir VPN kullanmanın birçok nedeni var ve hepsi gizlilik ve güvenlik etrafında dönüyor – kullanıcı veya VPN kullanılan kurumsal.

VPN istemcisi, giden tüm trafiği bir cihazdan keser ve VPN sunucusundan yönlendirir. VPN’ler ayrıca proxy sunucularını bu amaçla yapılandırın, böylece web trafiği genel olarak bu vekili geçecek ve doğrudan hedefe değil – kullanıcının kendisini gizlemek veya kullanıcıyı izlemek için bunlar’S tarama geçmişi (tüm bu teknolojilerin anonimlik veya tam tersi için nasıl kullanılabileceğini görüyor musunuz??).

WebRTC, VPN’ler için de bir zorluk oluşturuyor:

- Birden çok adres ve bağlantı noktası kullanır. Dinamik olarak. Bu yüzden izlemek ve yeniden yönlendirmek biraz daha zor

- IP adresleri, yalnızca protokol başlıklarında değil, HTTP ve WebSocket mesajlarının gövdesinde bulunur. Silmek/değiştirmek için bulmak oldukça zor olabilir

- WebRTC, tipik olarak olmayan UDP kullanır’t Web Proxys tarafından özel bir tedavi alın (HTTP ve WebSocket Trafiğine odaklanma eğilimindedir)

- Oldukça yeni olduğunu söylemiş miydim? Ve VPN satıcıları bu konuda çok az şey biliyor

Tüm bunları ortadan kaldırmak için tarayıcıların içinde yerleşik gizlilik politikaları var. Ve VPN’ler bu politikaları ihtiyaçlarına karşılayacak şekilde değiştirebilir-iltihaplanmamış UDP trafiğinin gerçekleşmesine izin vermemek gibi şeyler.

Webrtc IP sızıntılarını ne kadar önemsemelisiniz?

O’karar vermen için.

Bir kullanıcı olarak yapmıyorum’IP adresimi kimin bildiği konusunda çok umursamıyor. Ama ben bir örnek değilim – ayrıca Chrome ve Google Hizmetleri kullanıyorum. Office 365 ve bir Facebook hesabına bir abonelik ile birlikte. Hayatımın çoğu zaten kurumsal Amerika’ya verildi. ��

İşte birkaç kural I’D umrumda olup olmadığına karar verirsem kullanın:

- Eğer sen’Tarayıcınızdaki JavaScript’i yeniden engelliyor, o zaman muhtemelen endişelenecek bir şeyiniz yok – Webrtc kazandı’T Zaten onsuz çalış

- Seni varsayarak’Skype, Facebook Messenger, WhatsApp ve diğerlerini kullanmıyorum çünkü’Sizi bilmelerini veya izlemelerini istiyorum, o zaman WebRTC’yi kullanmayı iki kez düşünmelisiniz. Ve eğer kullanırsanız, “fiş” O “IP sızıntısı” Webrtc’de

- VPN kullanarak? O zaman yok demek’IP adreslerinizin herkese açık olarak bilinmesini istemiyorum. VPN’nizin WebRTC’yi düzgün bir şekilde kullandığından emin olun

- Tarayıcınızdaki Google Search’i DuckDuckgo ile değiştirdiniz? Veya başka arama motorları, çünkü daha fazla gizlilik bilincine sahip oldukları söylendi? O zaman WebRTC açısını da düşünmek isteyebilirsiniz

Diğer tüm durumlarda, hiçbir şey yapmayın ve WebRTC’yi kullanmaya devam etmekten çekinmeyin “olduğu gibi”. Web kullanıcılarının çoğu da bunu yapıyor.

Gizlilik mi yoksa gizlilik mi istiyorsunuz?

Bu zor ��

Çevrimiçi biriyle iletişim kurmak istiyorsun. Özel veya genel IP adresinizi doğrudan bilmeden. Çünkü… iyi… çıkma. Ve anonimlik. Ve taciz. Ve her neyse.

Bu amaçla, iletişimin bir sunucu tarafından maskelenmesini istiyorsunuz. Tüm trafik – sinyal ve medya – aracı sunucu/hizmet üzerinden geçer. Böylece diğer akrandan maskelenmişsin. Ancak tahmin edin ne – bu, özel ve genel IP adreslerinizin aracı sunucu/hizmet tarafından bilineceği anlamına gelir.

Çevrimiçi biriyle iletişim kurmak istiyorsun. İnsanlar, şirketler veya hükümetler konuşmaya dinlenmeden.

Bu amaçla, iletişimin eşler arası olmasını istiyorsunuz. Aracılar olarak Sunucular veya Ortam Sunucuları Yok. Bu harika, ama tahmin edin, bu, özel ve genel IP adreslerinizin iletişim kurduğunuz akran tarafından bilineceği anlamına gelir.

Bir noktada, iletişim kurmanız ve iletişim kurmanız gerekiyorsa, birisinin IP adreslerinizi bilmesi gerekir. Tam olarak başladığımız yer.

Oh, ve karmaşık şemalar a-la tor ağları güzel, ama’t Gecikme ve bitlerin medya kalitesi için kritik olduğu gerçek zamanlı iletişim ile iyi çalışın.

Geliştirici’S Webrtc IP sızıntılarının açısı

Biz’sorunu gördüm, bunun nedenleri ve biz’kullanıcıyı tartıştı’burada açılı. Peki ya geliştiriciler? Bu konuda ne yapmalılar?

WebRTC Uygulama Geliştiricileri

Bir WebRTC uygulama geliştiricisiyseniz, bazı kullanıcılarınızın gizlilik bilincine sahip olacağını dikkate almalısınız. IP adresleri hakkında düşünme şeklini içerebilir.

İşte burada düşünmeniz için birkaç şey:

- Hizmetiniz P2P İletişimi sunuyor mu?? (Mesajlarda bunun için muhtemelen yerel IP adreslerine ihtiyacınız var)

- Trafiğiniz yalnızca medya sunucuları aracılığıyla akarsa, ana bilgisayar adaylarını cihaz tarafından kaldırmayı düşünün. Zaten çoğunlukla işe yaramazlar

- Sen’Muhtemelen IP adreslerini ağınızdaki SDP mesajlarındaki aktarmak. Onları saklıyor musunuz yoksa herhangi bir yerde kaydediyor musunuz? Ne kadar süreliğine? Hangi formatta?

- Hizmetinizi çeşitli gizlilik zorlayıcı ortamlarda test edin:

- Web Proxys

- Katı güvenlik duvarları

- Çeşitli tiplerde VPN’ler

VPN geliştiricileri

Bir VPN geliştiricisiyseniz, WebRTC hakkında daha fazla bilgi sahibi olmalısınız ve bunu ele almak için biraz çaba sarf etmelisiniz.

Webrtc’yi engelleme tamamen kazandı’T sorunu çözün-sadece WebRTC tabanlı uygulamalara erişmesi gereken kullanıcıları ağırlaştıracaktır (= neredeyse tüm toplantı uygulamaları).

Bunun yerine, VPN istemci uygulamanızın bir kısmının, bunları kurallarınıza uygun bir politikaya yerleştirmek için tarayıcı yapılandırmalarıyla ilgilenmesini sağlamalısınız:

- WebRTC trafiğini VPN üzerinden yönlendirdiğinizden emin olun. Bu hem sinyal (kolay) hem de medya (daha zor) içerir. BEN’D Ayrıca, ben olsaydım, veri kanalı yönlendirmesini de kontrol edin

- UDP yönlendirmesini kullanın. Giymek’T Sadece basit TCP/TLS yaklaşımına gidin, çünkü bu kullanıcılarınız için deneyim kalitesini mahvedecektir

- Orada birden fazla farklı WebRTC uygulamasına karşı test edin. Giymek’Yalnızca Google Meet’e bakın – insanın kullandığı birçok kişi var

WebRTC Sızıntı Testi: SSS sürümü

✅ WebRTC sızıntı testi nedir?

WebRTC sızıntı testi, yerel IP adresinizi bulmaya çalışan basit bir web uygulamasıdır. Bu, bir kullanıcının özel izinleri olmayan masum görünümlü bir web uygulamasının bu tür verilere erişebileceğini kontrol etmek ve kanıtlamak için kullanılır.

✅ webrtc hala ip sızdırıyor mu?

Evet ve hayır.

Gerçekten nereye bağlı’Bu konuya bakıyorum.

WebRTC’nin düzgün iletişim kurmak için IP adreslerine ihtiyacı var. Bu yüzden orada’gerçek sızıntı yok. Yetersiz yazılmış uygulamalar, bu tür IP adreslerini istemeden sızdırabilir. Bir VPN uygulaması, bunu takmamak için kötü bir şekilde uygulanabilir “sızıntı” Bunları kullanan gizlilik bilinçli kullanıcılar için.✅ Webrtc sızıntılarını kromda engelleyebilir miyim?

Evet. Chrome’daki gizlilik politikasını değiştirerek. Bu, VPN’lerin de yapabileceği bir şeydir (ve yapması gereken).

✅ Webrtc sızıntısı ne kadar şiddetli?

IP adreslerinin WebRTC sızıntısı, web uygulamalarına özel IP adresinizi bilme yeteneği verir. Bu geçmişte bir gizlilik sorunu oldu. Bugün, bu bilgilere erişmek için, web uygulamaları önce kullanıcıdan mikrofonuna veya kamerasına erişmesini istemek zorundadır, bu nedenle bu daha az bir sorundur.

✅ Webrtc sızıntısını takmak için iyi bir VPN nedir?

yapabilirim’t gerçekten webrtc sızıntılarını takmak için iyi bir VPN tavsiye edin. Bu n’t ne yapıyorum ve açıkçası yapmıyorum’Bu sızıntıları takan araçlara inanıyorum.

Burada verebileceğim başparmak kuralı Don’Ücretsiz bir VPN için git. Ücretsiz ise, o zaman ürünsiniz, yani verilerinizi satıyorlar – korumaya çalıştığınız tam gizlilik.