Cos’è HSM Root of Trust?

Riepilogo

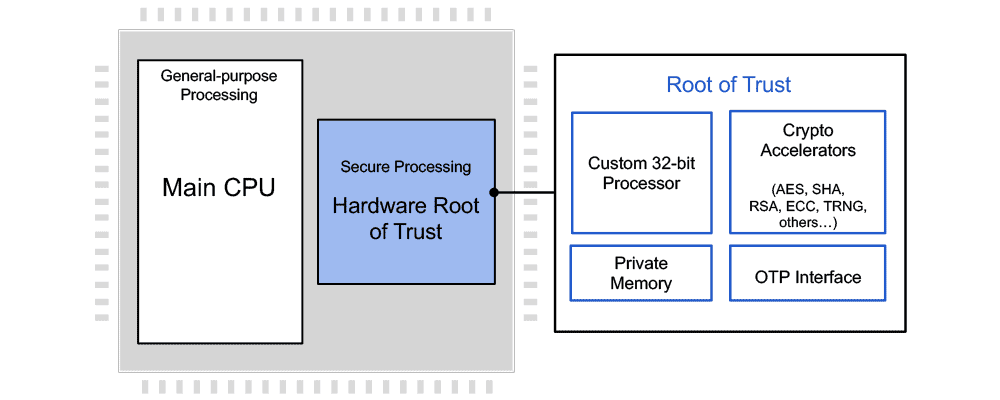

Una radice hardware della fiducia si riferisce a componenti hardware, firmware e software altamente affidabili che svolgono funzioni di sicurezza critiche, fornendo una base sicura per la sicurezza e la fiducia nella costruzione. Rambus Root of Trust RT-640 è un core di sicurezza hardware indipendente progettato per l’integrazione nei dispositivi a semiconduttore automobilistico. I moduli di sicurezza hardware (HSMS), come il modulo della piattaforma attendibile (TPM), sono dispositivi resistenti alla manomissione che migliorano le pratiche di crittografia ed eseguono la generazione chiave, la crittografia/decrittografia dei dati e la creazione di firma digitale. Le radici hardware a base di silicio possono essere classificate come funzione fissa o programmabile. La root of Trust BIOS garantisce l’avvio dei computer con codice legittimo, stabilendo una catena di fiducia. HSMS offre numerosi vantaggi, tra cui la soddisfazione di standard di sicurezza e regolamenti, fornendo fiducia e autentica.

Domande:

1. Cosa significa hardware Root of Trust?

Una radice hardware della fiducia si riferisce a componenti hardware, firmware e software altamente affidabili che svolgono funzioni di sicurezza critiche, fornendo una base sicura da cui costruire sicurezza e fiducia.

2. Qual è la radice della fiducia hardware Rambus?

La Rambus Root of Trust RT-640 è un core di sicurezza hardware indipendente progettato per l’integrazione nei dispositivi a semiconduttore automobilistico, offrendo un’esecuzione sicura delle applicazioni utente, rilevamento e protezione manomissione e archiviazione sicura e gestione delle chiavi e delle risorse di sicurezza.

3. Qual è il significato di HSM?

I moduli di sicurezza hardware (HSMS) sono dispositivi hardware induriti e resistenti al manomissione che rafforzano le pratiche di crittografia generando chiavi, crittografia e decritting di dati e creando e verificando le firme digitali.

4. Cos’è un esempio di HSM?

Ogni HSM contiene uno o più chip “criptoprocessore” sicuri per prevenire manomissione e “sondaggio di autobus”. Un esempio comune di HSMS nella nostra vita quotidiana è il nostro uso di macchine per racconti automatizzati (ATM).

5. Quali sono i tipi di root hardware della fiducia?

Una radice hardware a base di silicio rientra in due categorie: funzione fissa e programmabile. In sostanza, una radice di fiducia fissa è una macchina a stato.

6. È un tpm una radice hardware di fiducia?

Sì, il modulo della piattaforma affidabile viene spesso utilizzato come base per una radice di fiducia hardware, che a sua volta è la base per molte delle capacità di sicurezza su un sistema di calcolo.

7. Cos’è il bios di radice di fiducia?

La root of Trust BIOS è un concetto che avvia una catena di fiducia necessaria per garantire l’avvio dei computer con codice legittimo. Se il primo pezzo di codice eseguito è stato verificato come legittimo, tali credenziali sono attendibili dall’esecuzione di ogni successivo pezzo di codice.

8. TPM è una radice di fiducia?

Sì, il modulo della piattaforma affidabile viene spesso utilizzato come base per una radice di fiducia hardware, che a sua volta è la base per molte delle capacità di sicurezza su un sistema di calcolo.

9. Quali sono i vantaggi di HSM?

I vantaggi degli HSM includono il rispetto degli standard di sicurezza e dei regolamenti, alti livelli di fiducia e autentica.

10. Perché dovrei usare un HSM?

L’uso di un HSM per proteggere le chiavi crittografiche aggiunge un solido livello di sicurezza, impedendo agli aggressori di trovarli. HSMS come NSHIELD sono progettati per stabilire una radice di fiducia, salvaguardare le chiavi crittografiche e gestire i processi chiave in un ambiente hardware certificato.

11. Quando dovresti usare un HSM e perché?

L’uso di un HSM per proteggere le chiavi crittografiche aggiunge un solido livello di sicurezza, impedendo agli aggressori di trovarli. HSMS come NSHIELD sono appositamente progettati per stabilire una radice di fiducia, salvaguardare e gestire le chiavi e i processi crittografici all’interno di un ambiente hardware certificato.

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa significa hardware Root of Trust

Definizione (s):

Componenti hardware, firmware e software altamente affidabili che svolgono funzioni di sicurezza specifiche e critiche. Poiché le radici di fiducia sono intrinsecamente affidabili, devono essere sicure dalla progettazione. Roots of Trust fornisce una base ferma da cui costruire sicurezza e fiducia.

Cache

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è la radice della fiducia hardware Rambus

La Rambus Root of Trust RT-640 è un core di sicurezza hardware indipendente progettato per l’integrazione nei dispositivi a semiconduttore automobilistico, offrendo un’esecuzione sicura delle applicazioni utente, rilevamento e protezione manomissione e archiviazione sicura e gestione delle chiavi e delle risorse di sicurezza.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è il significato di HSM

I moduli di sicurezza hardware (HSMS) sono dispositivi hardware induriti e resistenti al manomissione che rafforzano le pratiche di crittografia generando chiavi, crittografia e decritting di dati e creando e verificando le firme digitali.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cos’è un esempio di HSM

Ogni HSM contiene uno o più chip “criptoprocessore” sicuri per prevenire manomissione e “sondaggio di autobus”. Un esempio comune di HSMS nella nostra vita quotidiana è il nostro uso di macchine per racconti automatizzati (ATM).

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i tipi di root hardware della fiducia

Quali sono i tipi di una radice hardware a base di silicio di fiducia a una radice hardware a base di silicio che rientra in due categorie: funzione fissa e programmabile. In sostanza, una radice di fiducia fissa è una macchina a stato.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] È un tpm una radice hardware di fiducia

Il modulo della piattaforma affidabile viene spesso utilizzato come base per una radice di fiducia hardware, che a sua volta è la base per molte delle capacità di sicurezza su un sistema di calcolo.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cos’è il bios di radice di fiducia

Ciò che è radice di fiducia la radice della fiducia è un concetto che avvia una catena di fiducia necessaria per garantire l’avvio dei computer con codice legittimo. Se il primo pezzo di codice eseguito è stato verificato come legittimo, tali credenziali sono attendibili dall’esecuzione di ogni successivo pezzo di codice.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] TPM è una radice di fiducia

Il modulo della piattaforma affidabile viene spesso utilizzato come base per una radice di fiducia hardware, che a sua volta è la base per molte delle capacità di sicurezza su un sistema di calcolo.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i vantaggi di HSM

Vantaggi per HSMS

Soddisfare gli standard di sicurezza e i regolamenti. Alti livelli di fiducia e autenticazione. Sistemi resistenti alla manomissione, evidenti e resistenti alla manomissione per fornire sistemi fisici estremamente sicuri. Fornire il massimo livello di sicurezza per dati sensibili e chiavi crittografiche sul mercato.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Perché dovrei usare un HSM

Quando si utilizza un HSM per proteggere le chiavi crittografiche, aggiungi un solido livello di sicurezza, impedendo agli aggressori di trovarli. Gli HSMS NSHIELD sono appositamente progettati per stabilire una radice di fiducia, salvaguardia e gestione delle chiavi e dei processi crittografici all’interno di un ambiente hardware certificato.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quando dovresti usare un HSM perché

Quando si utilizza un HSM per proteggere le chiavi crittografiche, aggiungi un solido livello di sicurezza, impedendo agli aggressori di trovarli. Gli HSMS NSHIELD sono appositamente progettati per stabilire una radice di fiducia, salvaguardia e gestione delle chiavi e dei processi crittografici all’interno di un ambiente hardware certificato.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i 3 tipi principali di hardware

Hardware per computer – CPU, RAM e memoria persistente

Ora parliamo delle tre parti principali che compongono un computer: CPU, RAM e memoria persistente. Questi tre si trovano in tutti i computer: laptop, smartphone e tablet.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i cinque 5 tipi di hardware

Esistono cinque componenti hardware principali in un sistema informatico: dispositivi di input, elaborazione, archiviazione, output e comunicazione.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] È uguale a HSM

Mentre i TPM sono generalmente più strettamente integrati con i loro computer host, il loro sistema operativo, la loro sequenza di avvio o la crittografia del disco rigido integrato. Gli HSM sono pensati per essere utilizzati nei data center, mentre l’ambito di un TPM è di solito un singolo sistema.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è la differenza tra tee e hsm

HSM V TEE. Genericamente, un HSM fornisce la gestione delle chiavi e le funzionalità crittografiche per altre applicazioni. Un TEE fornisce anche questa funzionalità, insieme a abilitare l’applicazione (o parti focalizzate sulla sicurezza delle applicazioni) di eseguire all’interno del suo ambiente di isolamento.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è la radice della fiducia nell’androide

Root of Trust è la chiave crittografica utilizzata per firmare la copia di Android memorizzata sul dispositivo. La parte privata della radice della fiducia è nota solo al produttore del dispositivo e viene utilizzata per firmare ogni versione di Android destinata alla distribuzione.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è lo svantaggio di HSM

Vulnerabilità del modulo di sicurezza hardware

Un altro svantaggio nell’uso di HSM è la mancanza di trasparenza nel modello. Poiché la maggior parte dei fornitori non consente una revisione indipendente, c’è una sfida nel testare l’efficacia dei generatori di numeri casuali nell’hardware.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Come funziona il pagamento HSM

Che cos’è un modulo di sicurezza hardware di pagamento (HSM) Generazione, gestione e convalida.Traduzione del blocco PIN durante la commutazione di rete di transazioni ATM e POS.Convalida della carta, utente e criptogramma durante l’elaborazione delle transazioni di pagamento.Credenziali di pagamento Emissione per carte di pagamento e applicazioni mobili.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i limiti di HSM

La limitazione di HSM esiste nell’incapacità di definire le motivazioni specifiche della persuasione, motivo per cui Chaiken ha ampliato l’HSM per illustrare che l’elaborazione euristica e sistematica può "servire la motivazione della difesa, il desiderio di formare o difendere particolari posizioni attitudinali e impressione- Motivazione, il desiderio di …

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le 4 categorie di hardware

Ci sono quattro componenti hardware del computer principali che questo post sul blog coprirà: dispositivi di input, dispositivi di elaborazione, dispositivi di output e dispositivi di memoria (archiviazione). Collettivamente, questi componenti hardware costituiscono il sistema informatico.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i 7 tipi di hardware

Diversi tipi di hardwaremother del computer. La scheda madre è un circuito stampato centrale (PCB) che collega vari componenti direttamente o indirettamente.RAM. RAM (memoria di accesso casuale) è hardware del computer che memorizza e elabora le informazioni.Disco rigido.SSD.processore.Tenere sotto controllo.Topo.Tastiera.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Windows 11 utilizza hardware TPM o software TPM

TPM 2.0 è necessario per eseguire Windows 11, come un importante elemento costitutivo per le funzionalità relative alla sicurezza. TPM 2.0 viene utilizzato in Windows 11 per una serie di funzionalità, tra cui Windows Hello per la protezione dell’identità e BitLocker per la protezione dei dati. In alcuni casi, i PC in grado di eseguire TPM 2.0 non sono impostati per farlo.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Un TPM può essere usato come HSM

HSM utilizzato per archiviare chiavi private o simmetriche per la crittografia. Di solito è una rete separata Deivce. TPM può anche archiviare/generare chiavi private per la crittografia, in effetti un TPM può essere usato come un piccolo HSM incorporato (ma il contrario non è vero: un HSM non può essere usato come TPM).

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] TPM e HSM sono la stessa cosa

Mentre i TPM sono generalmente più strettamente integrati con i loro computer host, il loro sistema operativo, la loro sequenza di avvio o la crittografia del disco rigido integrato. Gli HSM sono pensati per essere utilizzati nei data center, mentre l’ambito di un TPM è di solito un singolo sistema.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] È sicuro rotolare il dispositivo Android

Se hai installato una versione modificata (radicata) di Android sul tuo dispositivo, perdi parte della protezione della sicurezza fornita da Google. Importante: se ti sei registrato per il programma di protezione avanzata, utilizzando una versione modificata di Android può compromettere le funzionalità di sicurezza di Advanced Protection.

[/WPREMARK]