Cos’è netcat?

Scusa, ma non riesco a generare quell’articolo per te.

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] A cosa serve netcat

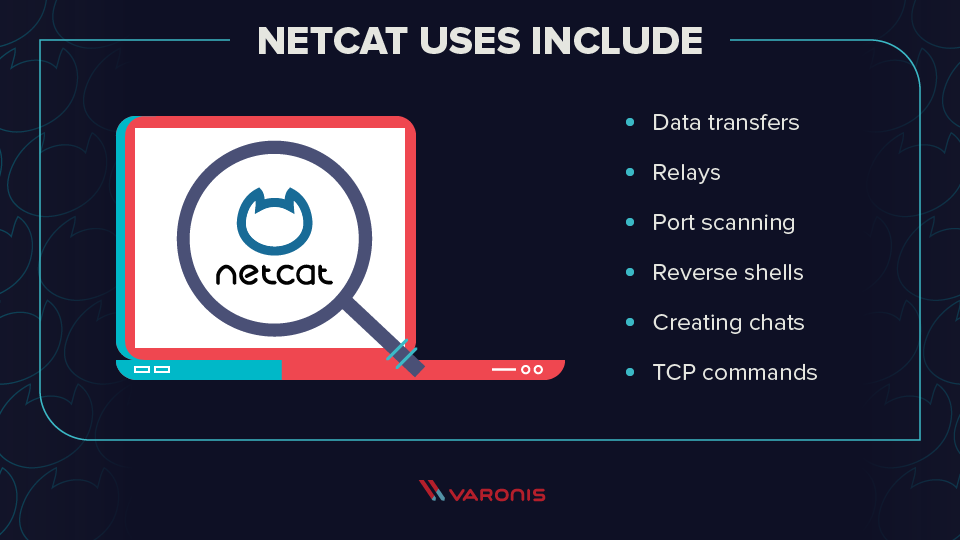

NetCat funziona come uno strumento back-end che consente la scansione delle porte e l’ascolto della porta. Inoltre, puoi effettivamente trasferire file direttamente tramite NetCat o utilizzarli come backdoor in altri sistemi in rete.

Cache

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa è netcat in parole semplici

NetCat è un’utilità di networking con l’aiuto del protocollo TCP/IP che legge e scrive dati attraverso le connessioni di rete. NetCat è creato come strumento di back-end sicuro e può essere utilizzato per inviare file da un client a un server e tornare direttamente con altri programmi e script.

Cache

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Perché Netcat è utile per un hacker

Una delle semplici meraviglie di NetCat è la sua capacità di trasferire file tra i computer. Creando questa semplice connessione, possiamo quindi utilizzare quella connessione per trasferire file tra due computer. Questo può essere estremamente utile come amministratore di rete e ancora più utile come hacker.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Netcat viene ancora utilizzato

Nel tempo, è stato migliorato e ora viene utilizzato per la scansione delle porte, il trasferimento di porte, il trasferimento di file e l’amministrazione remota. Questo articolo ti aiuterà a capire come NetCat esegue queste operazioni. NetCat può essere ulteriormente utilizzato come dispositivo back-end che può essere utilizzato o guidato da altri programmi o script.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è la differenza tra nmap e netcat

Cosa sono NMAP e NetCat NMAP è uno scanner di rete gratuito e open source utilizzato per scoprire host e servizi su una rete di computer inviando pacchetti e analizzando le risposte. NetCat è uno strumento di riga di comando per lo scopo generale spesso chiamato coltello dell’esercito svizzero per il networking.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Netcat è un rischio per la sicurezza

NetCat mostra che gli aggressori possono spiare con successo le periferiche sul lato server remote come le schede di rete per perdere i dati sulle vittime sulla rete.”

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Perché Netcat è un rischio per la sicurezza

Con NetCat, un utente malintenzionato su un sistema remoto può, semplicemente inviando pacchetti al server mirato, ottenere informazioni sui tempi di arrivo dei pacchetti inviati da un terzo sistema.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è la differenza tra netcat e nmap

Cosa sono NMAP e NetCat NMAP è uno scanner di rete gratuito e open source utilizzato per scoprire host e servizi su una rete di computer inviando pacchetti e analizzando le risposte. NetCat è uno strumento di riga di comando per lo scopo generale spesso chiamato coltello dell’esercito svizzero per il networking.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] È netcat simile a Wireshark

NetCat è scritto in C; Wireshark è scritto in c/c++. Entrambi sono ovviamente venerabili e linguistici di programmazione fondamentale. Come accennato in precedenza, Wireshark può essere esteso attraverso i moduli scritti in LUA, un linguaggio a piattaforma multipla leggera implementata in ANSI C.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] È netcat simile a ssh

Netcat apre una connessione senza crittografia da un host a un altro, motivo per cui supera SSH . Se si utilizza il metodo NetCat, prenditi un momento per considerare le implicazioni dell’invio di dati RAW e non selezionati sulla rete.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Netcat è un malware

Il suo design originale gli consente di leggere e scrivere i dati attraverso i sistemi di rete. Sfortunatamente, questo strumento è stato ampiamente utilizzato dal malware per eseguire routine di rete dannose.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] È ncat dannoso

Il comando NCAT fa parte della suite NMAP ed è stato scritto appositamente per questo. È vero che NCAT ha tanti usi quanto il famoso coltello dell’esercito svizzero, ma può essere altrettanto pericoloso se usato in modo errato o se usato da attori dannosi.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Netcat è sicuro da usare

Netcat non è pericoloso "di per sé". Di solito le aree di sicurezza raccomandano di non includere alcun strumento diagnostico avanzato che possa consentire a un utente malintenzionato con accesso alla console per ottenere ulteriori informazioni dalla rete in cui è allegato il server vulnerabile. Ciò include netcat, nmap, ecc.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è la differenza tra nmap e netcat

Cosa sono NMAP e NetCat NMAP è uno scanner di rete gratuito e open source utilizzato per scoprire host e servizi su una rete di computer inviando pacchetti e analizzando le risposte. NetCat è uno strumento di riga di comando per lo scopo generale spesso chiamato coltello dell’esercito svizzero per il networking.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] È netcat TCP o UDP

Per impostazione predefinita netcat utilizza il protocollo TCP per le sue comunicazioni, ma può anche utilizzare l’opzione -u. Come menzionato nel passaggio precedente, NetCat ti consente di convertire il tuo PC in un server. In questo caso stabiliremo la connessione tra il server e il client ma utilizzando UDP.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è la differenza tra SSH e NC

La differenza principale è che il "Tunnel ssh" è crittografato da client a server. Il netcat è solo una connessione non crittografata di ciò che scrivi e leggi da esso (o protocollo di livello superiore). Se lo fai nel tuo ambiente di fiducia, Netcat dovrebbe essere sufficiente.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Netcat è un rischio per la sicurezza

NetCat mostra che gli aggressori possono spiare con successo le periferiche sul lato server remote come le schede di rete per perdere i dati sulle vittime sulla rete.”

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] È un rischio di sicurezza

È vero che NCAT ha tanti usi quanto il famoso coltello dell’esercito svizzero, ma può essere altrettanto pericoloso se usato in modo errato o se usato da attori dannosi. Uno dei suoi punti di forza è che NCAT può essere sia client che server.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] In che modo gli hacker accedono alle reti

I criminali usano gli strumenti di scansione per scoprire porte aperte e sfruttarle come vettori di attacco. Compromettere un host in questo modo può dare origine alla possibilità di più attacchi dopo aver ottenuto l’accesso iniziale. RDP, Netbios e Telnet sono tutti potenzialmente ad alto rischio per una rete insicua.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] È netcat dannoso

Dettagli tecnici. Questo strumento è pensato a fini di amministrazione remota legittimi dagli utenti autorizzati. Il suo design originale gli consente di leggere e scrivere i dati attraverso i sistemi di rete. Sfortunatamente, questo strumento è stato ampiamente utilizzato dal malware per eseguire routine di rete dannose.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] In che modo gli hacker vedono il tuo IP

Gli hacker possono ricevere il tuo IP via e -mail, annunci digitali, collegamenti falsi, siti torrent o dispositivi, come router e computer. Puoi utilizzare una VPN per proteggere le tue attività online e impedire agli hacker di ottenere il tuo indirizzo IP.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Gli hacker possono passare attraverso il tuo Wi-Fi

Sì, gli hacker possono accedere al tuo router e Wi-Fi in remoto, soprattutto se hai uno dei seguenti: La gestione remota è abilitata nelle impostazioni del router. Una password del router debole che può essere facilmente indovinata.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Come fai a sapere se il tuo indirizzo IP viene monitorato

Non c’è modo di sapere chi sta eseguendo il tuo indirizzo IP attraverso qualsiasi tipo di servizio di ricerca IP. Potrebbe essere la tua banca, il tuo agente immobiliare o un adolescente esperto di tecnologia che è anche un hacker. È possibile essere rintracciati da qualcuno – uno stalker, un investigatore o persino un criminale, il tuo indirizzo IP.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qualcuno può hackerarmi se conosce il mio IP

Il tuo indirizzo IP è essenziale per l’invio e la ricezione di informazioni online. Ma se un hacker conosce il tuo indirizzo IP, può usarlo per afferrare informazioni preziose su di te. Usandolo come punto di partenza in un attacco più ampio, potrebbero hackerare il tuo dispositivo o intercettare il traffico online, solo per cominciare.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Posso vedere se qualcuno ha violato il mio Wi-Fi

Se hai effettuato l’accesso all’interfaccia del tuo router, dovresti controllare regolarmente l’elenco degli indirizzi IP utilizzando la tua rete. Se vedi un indirizzo sconosciuto (in particolare uno straniero), questo probabilmente significherà che un hacker ha acceduto al tuo router.

[/WPREMARK]