Cosa succede se la radice ca è compromessa?

Riepilogo dell’articolo

Cosa succede se una radice CA è compromessa? Il furto di un’autorità di certificazione (CA) o delle chiavi private di root consente a un utente malintenzionato di rilevare l’infrastruttura a chiave pubblica di un’organizzazione (PKI) e di emettere certificati fasulli. Questo compromesso può forzare la revoca e la ristampa dei certificati precedentemente emessi.

Cosa succederebbe se la chiave privata della radice CA fosse compromessa? Se la radice CA dovesse essere compromessa, un aggressore potrebbe ottenere il controllo dell’intero PKI e compromettere la fiducia nell’intero sistema, incluso qualsiasi sottosistema dipendente dal PKI.

Cosa succede se la chiave privata di una CA viene compromessa in un’unica architettura CA? Se viene compromessa una chiave di CA emessa, solo i certificati emessi da tale CA devono essere revocati. Ma se viene compromessa la chiave di una root CA, significa che ogni certificato mai emesso da essa (o emesso da CAS intermedi o emessa che derivano da quella radice) deve essere revocato.

Cosa significa che il certificato di root CA non sia attendibile? La causa più comune di un errore “certificato non attendibile” è che l’installazione del certificato non è stata correttamente completata sul server (o server) che ospita il sito. Usa il nostro tester di certificato SSL per verificare questo problema. Nel tester, un’installazione incompleta mostra un file di certificato e una catena rossa rotta.

Dovrebbe essere spento la radice? Un metodo comune per garantire la sicurezza e l’integrità di una CA radicale è di mantenerlo in uno stato offline. Viene portato online solo quando necessario per attività specifiche e rare, in genere limitate all’emissione o alla riemissione di certificati che autorizzano CAS intermedi.

Quali credenziali di fiducia dovrebbero essere sul mio telefono? Ci sono molte credenziali affidabili sul tuo telefono, tra cui il tuo account Google, il tuo account e -mail, i tuoi account sui social media e le tue informazioni bancarie. È importante mantenere tutte queste informazioni sicure e sicure, quindi assicurati di utilizzare password forti e autenticazione a due fattori ogni volta che è possibile.

Cosa fare se la tua chiave privata è compromessa? Una violazione della sicurezza è un buon momento per aggiornare le tue pratiche di sicurezza e per segnalare la chiave compromessa. Se la tua chiave è stata compromessa o sospetti che sia stata, invia immediatamente una richiesta di revoca alla tua CA.

La CA conosce la mia chiave privata? Una chiave privata viene creata dall’utente – il proprietario del certificato – quando richiedi il certificato con una richiesta di firma del certificato (CSR). L’autorità di certificazione (CA) che fornisce il certificato (come Digicert) non crea né ha la chiave privata.

Cosa succede se viene esposta una chiave privata? Se una persona non autorizzata ottiene l’accesso alla tua chiave privata, può assumere l’identità che il tuo certificato è destinato a proteggere (e.G. tu, la tua azienda e/o il tuo sito web).

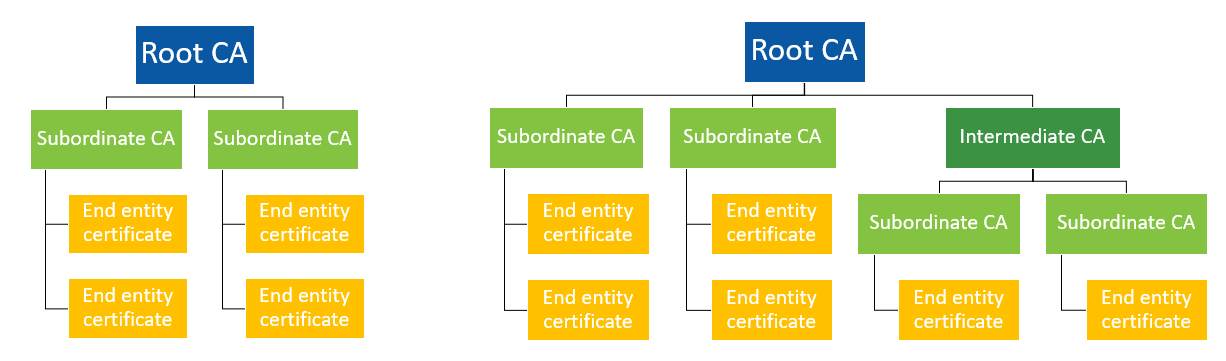

Qual è la differenza tra una CA emittente e una CA radicale? Un CA radice è l’ancoraggio di fiducia del PKI, quindi una chiave pubblica di root CA funge da percorsi di fiducia per un dominio di sicurezza. Eventuali applicazioni, utenti o computer che si fidano della CA ROOT si fidano anche di eventuali certificati emessi dalla Gerarchia CA. L’emissione di CA è una CA che emette certificati per le entità finali.

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa succede se una radice CA è compromessa

Il furto di Autorità di certificazione (CA) o le chiavi private di root consentono a un utente malintenzionato di rilevare l’infrastruttura chiave pubblica di un’organizzazione (PKI) e di emettere certificati fasulli, come è stato fatto nell’attacco Stuxnet. Qualsiasi compromesso di questo tipo può forzare la revoca e la ristampa di alcuni o tutti i certificati precedentemente emessi.

Cache

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa succederebbe se la chiave privata della radice CA fosse compromessa

Se la radice CA dovesse essere compromessa, un aggressore potrebbe ottenere il controllo dell’intero PKI e compromettere la fiducia nell’intero sistema, incluso qualsiasi sottosistema dipendente dal PKI.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa succede se la chiave privata di una CA viene compromessa in un’unica architettura CA

Se viene compromessa una chiave di CA emessa, solo i certificati emessi da tale CA devono essere revocati. Ma se viene compromessa la chiave di una root CA, significa che ogni certificato mai emesso da essa (o emesso da CAS intermedi o emessa che derivano da quella radice) deve essere revocato.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa significa che il certificato di root CA non sia attendibile

La causa più comune di a "Certificato non attendibile" L’errore è che l’installazione del certificato non è stata correttamente completata sul server (o server) che ospita il sito. Usa il nostro tester di certificato SSL per verificare questo problema. Nel tester, un’installazione incompleta mostra un file di certificato e una catena rossa rotta.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Dovrebbe essere spento la radice

Un metodo comune per garantire la sicurezza e l’integrità di una CA radicale è di mantenerlo in uno stato offline. Viene portato online solo quando necessario per attività specifiche e rare, in genere limitate all’emissione o alla riemissione di certificati che autorizzano CAS intermedi.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali credenziali di fiducia dovrebbero essere sul mio telefono

Ci sono molte credenziali affidabili sul tuo telefono, tra cui il tuo account Google, il tuo account e -mail, i tuoi account sui social media e le tue informazioni bancarie. È importante mantenere tutte queste informazioni sicure e sicure, quindi assicurati di utilizzare password forti e autenticazione a due fattori ogni volta che è possibile.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa fare se la tua chiave privata è compromessa

Una violazione della sicurezza è un buon momento per aggiornare le tue pratiche di sicurezza e per segnalare la chiave compromessa. Ancora una volta, è meglio sbagliare sul lato della cautela quando si tratta di sicurezza del certificato. Se la tua chiave è stata compromessa o sospetti che sia stata, invia immediatamente una richiesta di revoca alla tua CA.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] La CA conosce la mia chiave privata

Una chiave privata viene creata dall’utente – il proprietario del certificato – quando richiedi il certificato con una richiesta di firma del certificato (CSR). L’autorità di certificazione (CA) che fornisce il certificato (come Digicert) non crea né ha la chiave privata.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa succede se la chiave privata è esposta

Se una persona non autorizzata ottiene l’accesso alla tua chiave privata, può assumere l’identità che il tuo certificato è destinato a proteggere (e.G. tu, la tua azienda e/o il tuo sito web).

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è la differenza tra l’emissione di CA e CA radicale

Un CA radice è l’ancoraggio di fiducia del PKI, quindi una chiave pubblica di root CA funge da percorsi di fiducia per un dominio di sicurezza. Eventuali applicazioni, utenti o computer che si fidano della CA ROOT si fidano anche di eventuali certificati emessi dalla Gerarchia CA. L’emissione di CA è una CA che emette certificati per le entità finali.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Come si fissa questo certificato di root CA non è attendibile

Per affrontare questo problema, evitare di distribuire il certificato di root CA utilizzando GPO. Potrebbe includere il targeting della posizione del registro (come Hkey_local_machine \ software \ politiche \ Microsoft \ SystemCertificates \ root \ certificati) per consegnare il certificato di root CA al client.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Dovrei eliminare i certificati di root

Ecco perché dovresti rimuovere un certificato di root

È emesso dall’autorità di certificazione, che aiuta a verificare il proprietario del software o del sito Web è quello che dicono di essere. Ma ancora una volta, se qualsiasi criminale informatico viene presa della chiave privata, che appartiene a qualsiasi certificato di radice, può diventare pericoloso.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Se una root ca -root fosse mantenuta online

Poiché le conseguenze di una CA radicale compromessa sono così grandi (fino a includere la necessità di riemettere ogni singolo certificato nel PKI), tutte le CA di radice devono essere mantenute al sicuro dall’accesso non autorizzato. Un metodo comune per garantire la sicurezza e l’integrità di una CA radicale è di mantenerlo in uno stato offline.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa fa una radice CA

Una CA radice è un’autorità di certificazione che possiede una o più radici fidate. Ciò significa che hanno radici nei negozi di fiducia dei principali browser. CAS intermedi o SUB CAS sono autorità di certificazione che emettono una radice intermedia.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali certificati utente dovrebbero essere sul mio Android

Android utilizza questo standard PKCS 12 che supporta i certificati con estensioni dei file P12 o PFX. I certificati di sicurezza con estensioni diverse devono prima essere modificati in file P12 o PFX per Android per accettarli.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Ho bisogno di tutte le credenziali di fiducia sul mio telefono

Dovrei cancellare le credenziali sul mio telefono Android, è generalmente consigliabile cancellare le credenziali sul tuo telefono Android quando non ne hai più bisogno. Questo può aiutare a proteggere la tua privacy e la tua sicurezza. Per cancellare le credenziali, vai alle impostazioni > Sicurezza > Credenziali chiare.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qualcuno può rubare la mia chiave privata

Poiché le chiavi private sono archiviate nei portafogli applicativi e dispositivi, gli hacker possono accedervi e rubare la criptovaluta.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa succede se qualcuno ruba la tua chiave privata

Takeaway chiave

Chiunque può depositare la criptovaluta in un indirizzo pubblico, ma i fondi non possono essere rimossi da un indirizzo senza la chiave privata corrispondente. Le chiavi private rappresentano il controllo finale e la proprietà della criptovaluta. Se le tue chiavi vengono rubate o perse, la tua cripto.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa possono fare le persone con la tua chiave privata

Queste chiavi sono utilizzate sia nella crittografia pubblica che privata: nella crittografia a chiave privata, nota anche come crittografia simmetrica, i dati vengono prima crittografati utilizzando la chiave privata e quindi decrittografati utilizzando la stessa chiave. Ciò significa che chiunque abbia accesso alla chiave privata può decrittografare i dati.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa può fare un attaccante con una chiave privata

Se la chiave privata entrasse nelle mani di un utente malintenzionato, potrebbe usarlo impersonare un utente e ottenere l’accesso a un sistema.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Perché abbiamo bisogno del certificato di root CA

Un certificato di root SSL è un certificato emesso da un’autorità di certificazione attendibile (CA). Nell’ecosistema SSL, chiunque può generare una chiave di firma e utilizzarla per firmare un nuovo certificato. Tuttavia, quel certificato non è considerato valido se non è stato firmato direttamente o indirettamente da una CA di fiducia.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Come faccio a sapere se la root ca è attendibile

Fai clic su Strumenti > Opzioni Internet > Contenuto. Fai clic sui certificati e quindi la scheda Agiti di certificazione root affidabile all’estrema destra. Questo elenca le CA di root conosciute e affidate dal browser Web, ovvero il CAS i cui certificati sono stati installati nel software SSL nel browser Web.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Come faccio a rendere il mio certificato di root CA di fiducia

Consenti ai clienti di fidarsi della root CA

Fare clic con il pulsante destro del mouse sul file del certificato CA e selezionare “Installa certificato”. Segui le istruzioni per aggiungere il certificato all’archi di fiducia solo per l’utente corrente o per tutti gli utenti del computer.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Come aggiorno il mio certificato di root CA

Rispondi sulla macchina di root ca. Apri la console dell’autorità di certificazione.Accedi alla macchina CA subordinata. Esegui GPUPDATE /Force per assicurarti che sia installato il nuovo certificato di root CA.Segui tutti i passaggi da 2.Ora puoi emettere certificati, E.g per SSL e dovrebbero essere fidati da tutti i clienti.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è lo scopo del certificato di root CA

La CA utilizzerà quel certificato di root per creare certificati intermedi, i.e., I certificati utilizzati per firmare i certificati digitali emessi dall’autorità. Il certificato di root non deve mai essere utilizzato direttamente per la firma dei certificati digitali. Diversi certificati intermedi supportano scopi diversi.

[/WPREMARK]