Може ли Джон Изкормственикът да пука wifi?

Обобщение на статията: Може ли Джон Изкормственикът да се пука wifi?

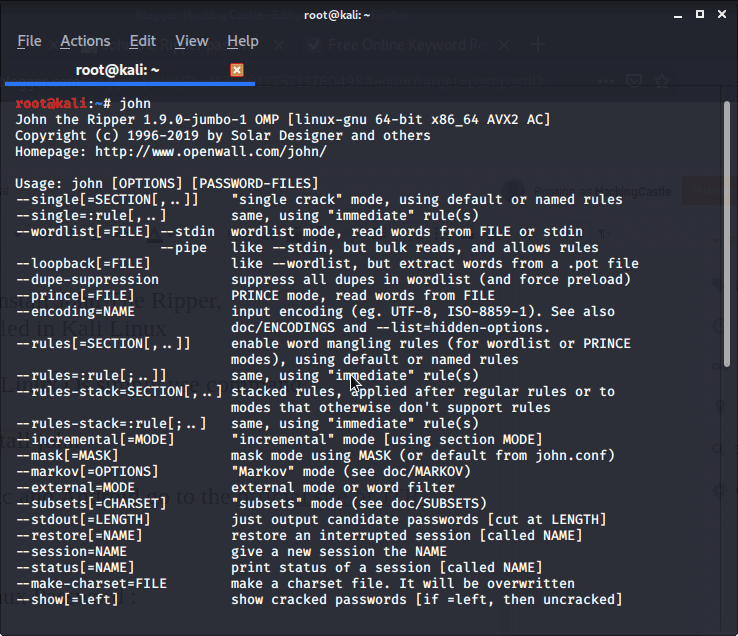

– Джон Изкормвачът е мощен инструмент, използван предимно за напукване на пароли.

– Той има различни режими като единичен режим на пукнатина, режим на списъка с думи и инкрементален режим.

– John Ripper може да пробие различни видове хешове, включително пароли на Windows NTLM, пароли за сянка на Linux и пароли за ZIP файлове.

– Това е безопасен и ефективен инструмент за напукване на пароли, включително тези за криптирани файлове.

– Предимствата на Джон Изкормвача включват лекота на използване, скорост на работа, поддръжка за многобройни хешове, съвместимост с различни операционни системи и непрекъснато развитие.

– Средно е необходим хакер само две секунди, за да се пробие парола от 11 знака, състояща се от числа.

– Колко време отнема на пробиване на парола с помощта на режима на „Единична пукнатина“ на Джон, зависи от типа и броя на хешовете на паролата.

– Използването на методи или инструменти за напукване на парола за достъп до нечия друга парола е незаконно и може да доведе до наказателни обвинения.

– Най -добрите пароли са тези, които включват комбинация от главни и малки букви, цифри и символи, са дълги поне осем знака и не използват общи фрази или думи.

– Изборът между hashcat и Джон Изкормвачът зависи от специфичните изисквания и видовете хеш, които са насочени.

Въпроси:

1. Какво може да се напука с помощта на Джон Изкормвача?

2. Може ли паролите на уебсайта на John Ripper Crack?

3. Дали Джон Изкормвача ли е?

4. Какви са предимствата и недостатъците на Джон Изкормвача?

5. Колко време отнема хакер, за да пробие парола?

6. Колко време отнема да се счупи парола с помощта на Джон Изкормвача?

7. Дали пропукването на парола е незаконно?

8. Незаконно ли е да пробиеш пароли?

9. Коя е най -добрата парола, която е трудно да се напука от хакерите?

10. Което е по -добре, Hashcat или John the Ripper?

Отговори:

1. John Ripper може да пробие различни видове хешове, включително пароли на Windows NTLM, пароли за сянка на Linux и пароли за ZIP файлове.

2. Да, Джон Изкормвачът може да се използва за пробиване на пароли на уебсайта, като сравнява хеш с известен списък с потенциални мачове.

3. Да, Джон Изкормвача е безопасен и надежден инструмент за напукване на пароли, включително тези за криптирани файлове.

4. Предимствата на Джон Изкормвача включват лекота на използване, скорост на работа, поддръжка за многобройни хешове, съвместимост с различни операционни системи и непрекъснато развитие. Недостатъците не са споменати в статията.

5. Средно отнема само хакер две секунди, за да се пробие парола от 11 знака, състояща се от числа.

6. Времето, необходимо за пробиване на парола, използвайки режима на „Единична пукнатина“ на Джон, зависи от типа и броя на хешовете на паролата.

7. Използването на метод за напукване на парола за достъп до собствената парола е законно, но използването на такива методи или инструменти за получаване на неоторизиран достъп до нечия друга парола е незаконно и може да доведе до наказателни такси.

8. Да, незаконно е да се пропускат пароли без подходящо разрешение съгласно федералния закон, тъй като включва неоторизиран достъп до нечий друг компютър или устройство.

9. Най -добрите пароли са тези, които включват комбинация от главни и малки букви, цифри и символи, са дълги поне осем знака и не използват общи фрази или думи.

10. Изборът между hashcat и Джон Изкормвачът зависи от специфичните изисквания и видовете хеш, които са насочени. И двамата имат своите случаи на използване, като Hashcat има по -добра подкрепа за GPU Cracking, а John the Ripper е по -добър за различни видове хеш.

Забележка: Отговорите, предоставени тук, се основават на информацията, предоставена в резюмето и не могат да обхващат всички възможни подробности или перспективи.

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Какво мога да се счупя с Джон Изкормвача

Използвайте случаи за Джон Изкормвача. Сега, когато разбирате различните режими на Джон, нека разгледаме няколко случая на употреба. Ще използваме John, за да пробием три типа хешове: парола на Windows NTLM, Linux Shadow Password и паролата за zip файл.

Кеширан

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Може ли паролата на уебсайта на John the Ripper Crack

Напукване на пароли

Основните режими на John Ripper за пропукване на пароли са единичен режим на пукнатина, режим на списъка с думи и инкрементални. Единичният режим на пукнатина е най -бързият и най -добрият режим, ако имате пълен файл с парола, който да напука. Режимът на Wordlist сравнява хеш с известен списък с потенциални съвпадения с пароли.

Кеширан

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Дали Джон Изкормвача ли е

Дали Джон Изкормвател е добър инструмент за пробиване на пароли за цип файл Да, Джон Изкормвачът е добър инструмент за пробиване на пароли на Zip файл, Word File, криптирана парола на всеки файл . Един от най -добрите инструменти за сигурност, които могат да се използват за пробиване на пароли, е Джон Изкормвача.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Какви са предимствата и недостатъците на Джон Изкормвача

Най -важните характеристики на употреба.Скорост на работа.Поддържа безброй хешове.Работи на многобройни операционни системи.Е с отворен код, така че безплатен ефективно да се използва.Отличен при автоматично откриване на хешове.Продължава да се развива.

Кеширан

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Колко време отнема хакер, за да пробие парола

Средно е нужно само хакер две секунди, за да се пробие парола от 11 – символ, която използва само числа. Но ако хвърлите някои букви от горните и долните случаи там, този номер се променя, отделяйки хакера 1 минута, за да хакнете в парола за седем характеристики.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Колко време отнема да се пробие парола на Джон Изкормвача

"Единична пукнатина" Режимът работи обикновено от секунда до един ден (в зависимост от типа и броя на хешовете за парола).

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Дали пропукването на парола е незаконно

Под u.С. Държавни и федерални закони могат да се добавят повече такси в зависимост от това какви участници правят участниците, след като получат неоторизиран достъп. Накратко, използването на метод за напукване на парола за достъп до собствената парола е законно. Използването на тези методи или инструменти за получаване на достъп до нечия друга парола може да доведе до наказателни обвинения.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Незаконно ли е да пробиеш пароли

Съгласно федералния закон, неоторизираният достъп на компютъра или устройството на друго лице може да бъде основание за наказателни обвинения. Това включва гадаене на нечия парола и дори просто използване на акаунт, от който някой по невнимание е забравил да излезе от.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Коя е най -добрата парола, която е трудно да се пробие от хакерите

Изберете комбинация от главни и малки букви, цифри и символи за вашите пароли. Никога не използвайте общи пароли като “123456,” “парола,” или “qwerty.” Уверете се, че вашите пароли са дълги най -малко осем знака. Паролите с повече знаци и символи са по -трудни за познаване.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Което е по -добре hashcat или Джон Изкормвача

Hashcat и John The Ripper имат своите случаи на използване. Hashcat има много по -добра поддръжка за напукване на GPU, докато JTR е по -добър за различни видове хеш. Сигурен съм, че съм пропуснал много конкретни подробности, тъй като тестовете ми не бяха много задълбочени. От вас зависи кой инструмент е по -добър.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Коя е най -добрата парола, която е най -трудна за напукване

Силната парола е уникална дума или фраза, който хакерът не може лесно да гадае или пука. Ето основните черти на надеждна, сигурна парола: поне 12 знака (колкото по -дълго, толкова по -добре). Има комбинация от горни и малки букви, цифри, пунктуация и специални символи.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Колко дълго отиват хакерите в затвора

Наказателни наказания по CFAA

| Нарушение | Наказания (присъда в затвора) |

|---|---|

| Получаване на информация за националната сигурност | Първо убеждение: до 10 години Втора присъда: до 20 години |

| Достъп до компютър, за да се измами и да получи стойност | Първо убеждение: до пет години Втора присъда: до 10 години |

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Е грубо принуждаващ wifi незаконен

Е груба атака на сила незаконна законността на атаката на груба сила е продиктувана от намерението. С други думи, ако се опитвате да получите злоупотреба с потребителски акаунт или мрежа на организацията, за да причините вреда чрез финансови или други мотивации, тогава това е незаконно.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Кое е най -трудното устройство за хакване

Най -сигурният Phonesbittium Tough Mobile 2C. Първото устройство в списъка с най -сигурни телефони е Bititium Tough Mobile 2C.K-Iphone-един от най-сигурните телефони.Повечето сигурни телефони – Solarin от Sirin Labs.Сред най -сигурните телефони – Purism Librem 5.Sirin Labs Finney U1.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Колко бързо може хакер да напука парола

Средно е нужно само хакер две секунди, за да се пробие парола от 11 – символ, която използва само числа. Но ако хвърлите някои букви от горните и долните случаи там, този номер се променя, отделяйки хакера 1 минута, за да хакнете в парола за седем характеристики.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Използват ли хакерите hashcat

Пример: “Нарушенията на сложните пароли се увеличават, тъй като хакерите използват hashcat като средство за напукване на пароли, използвайки известни хешове. Това е хакерство от следващо ниво, което надхвърля простата пълнеж на идентификационни данни в полета за потребителско име/парола в уеб приложения.”

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Незаконно ли е да се използва hashcat

Инструментът е напълно законен за използване за образователна употреба на вашите собствени компютърни системи. Използвайте инструмента като офанзивно оръжие, известен още като „хакване“ на някои други системи и това е престъпление. Притежавам лопат и котешки нокът.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Коя парола не може да бъде хакната

Силната парола е уникална дума или фраза, който хакерът не може лесно да гадае или пука. Ето основните черти на надеждна, сигурна парола: поне 12 знака (колкото по -дълго, толкова по -добре). Има комбинация от горни и малки букви, цифри, пунктуация и специални символи.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Каква е най -слабата парола в света

По -добре е да избягвате да използвате тези пароли и ако вече използвате някоя от тях или нещо подобно, се препоръчва да ги промените незабавно.123456.12345678.123456789.12345.1234567.парола.1password.ABC123.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Мога ли да докладвам хакер на ФБР

Ако вие или вашата организация сте жертва на проникване в мрежа, нарушение на данните или атака с откуп, свържете се с най -близкия офис на FBI или го докладвайте на TIPS.FBI.Gov.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Какъв процент от хакерите се хващат

5%

Само 5% от киберпрестъпниците са задържани за техните престъпления, което демонстрира колко предизвикателно е това за органите на реда да арестуват и преследват тези нарушители.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Как хакерите злоупотребяват с публичен Wi-Fi

Rogue горещи точки

Кибер престъпниците създават Wi-Fi точка, обикновено с име, много подобно на законната гореща точка, за да подмами хората да се свързват с тяхната мрежа. Ако се замисляте в горещата точка на Rogue, хакерът може да пресече вашите данни или да инжектира злонамерен софтуер във вашето устройство. Това се отваря в нов прозорец.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Може ли някой да отвлече wi-fi

Използвайки техника, наречена DNS (сървър на имена на домейни), хакерите могат да нарушават сигурността на вашия дом Wi -Fi и потенциално да ви причинят голяма част от вреда. Те могат да пренасочат трафика ви към уебсайт, управляван от тях, което ви кара неволно да дадете номера на вашата кредитна карта или идентификационни данни за вход във Facebook на престъпник.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Какъв код използват повечето хакери

PHP, C, C+, SQL, Python и Ruby са основните езици за програмиране, които етичните хакери използват.

[/wpremark]

[wpremark preset_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wpremark_icon icon = “quote-left-2-solid” width = “32” височина = “32”] Какъв телефон използва Elon Musk

Замисляли ли сте се какви марки телефони се използват от най -важните хора в технологията. Индустрия като Бил Гейтс Елон Мъск или Джеф. Безос. Нека разберем отговора Джеф Безос

[/wpremark]