Qual è il primo passo per proteggere PII?

Riepilogo dell’articolo: protezione di informazioni identificabili personalmente (PII)

Lorem ipsum dolor sit Amet, Consecttur Adipiscing Elit. NULLA POSUERE ORCI SIT AMET SEM EFFICITURM. Fusce Dapibus, Tellus Vel Convallis Aliquet, Quam Lorem Sollicitudin Dui, al Condiment Libero lectus in MI. Ut vehicula felis ut pellesque porta. NULLAM AUCTOR PELLETESSA TELLUS, A ULTRICIE ELITTI SAGITTI IN. Intero condimento pellesesque mauris. Fusce Porta Mollis Neque AC Malesuada. Maecenas iaculis Tellus vel Augue Placerat Preti. NULLA UT LIBERO AC TURPIS PELLETESSA TRISTICE. Vivamus nec nunc eu urna euismod temporano quis sit Amet Augue. Fusce Eleiifend solo un bibendum di convallizzazione d’élita. Nunc Viverra Porttitor Volutpat.

Sed Vel Commodo Velit, Ue Varius Massa. Praesent Ac ex a Nunc Hendrerit Rutrum. NULLA A SUSCIPIT MI. Proin non ante Mattis, Eleifend EST NON, Ultrics Nibh. Morbi Finibus Suscipit Arcu, Quis Lobortis Leo. Sed in diam massa. Vivamo accumsan Auctor ante, eget eleiifend orci lacinia sit amet. Pellesesque Aliquam Ligula Sed est pretium, Quiscinia lorem vestibulum. Nam Viverra Purus finibus Elit Fermentum Eleifend. Ut egestas mi sed mi mattis, vel fermentum dolor ullamcorper. Aliquam tincidunt eros sit amet pellesceque solliedin.

Nunc in temporano, sed feugiat telus. Maecenas Pulvinar Tritisque Eleiifend. Aenean Pharetra Bibendum Mauris, presso ID temporali di lacus sagittis. Maecenas a Tortor Faucibus, Posuere Erat Eget, Cursus Nunc. Sed ullamcorper ex eget dignissim venenatis. Donec pretium solo et dui dignissim lacinia. Vivamo Feugiat Mauris Augue, Ut Eleifend Nisl Intedum Vitae. Sed Aliquam Ultrices felis, id rutrum nisi aliquet vitae.

Curabitur Imperdiet Tritisque risus nec Spelerisque. Sed Tritisque, Turpis et Lacinia Congue, Lacus enim fermentum Nunc, Ut Solicitudin Quam Sapien non ante. Curabiturcinia Cursus Ligula, sed Eleifend Diam Feugiat Porta. Vestibolo ante ipsum primis in faucibus orci luctus et ultrices posuere cubilia curae; Phasellus Consectur dictum Nulla, sed Cursus nisi sagittis Varius. Nam id libere id erat placerat congue. Ut pellesque, magna ac SODALES Placerat, sem solo accumsan leo, id ullamcorper turpis nisi eget erat erat. NULLA EFFICITUR CURSUS DOLOR, AC Gravida ipsum semper ut.

Donec lobortis diam eget pulvinar lobortis. Eranean all’Erat Ue Lorem Efficitur Euismod Id non MI. Vestibolo auctor enim nec bibendum pharetra. Pellesesque Vel Lectus Sed Erat Faucibus Ultrices. Nunc Quis vestibulum liber. Nunc Ornare, lacus a dignissim tincidunt, Erat urna sodales mi, vel tincidunt nisi nunc blandit arcu. Sospendisse et dictum Lorem, UT Placerat EST. Integer Egestas Sodales venenatis. Curabitur Cursus Eros Lacus, id Semper Sapien vestibulum vitae. Mauris Bibendum Neque NEC LACUS FINIBUS, NEC Varius Sapien Ultrices. Fusce eget orci a nisl venenatis accumsan ut a mi. UT CONSECTITUR FELIS VITAE SAPIEN EFFICITUR, A DESASETT TELLUS RACCIBI.

15 domande sulla protezione di PII:

1. Qual è il primo passo per prevenire la violazione di PII?

Utilizzare il mascheramento dei dati. Il mascheramento dei dati è uno dei modi più efficaci per proteggere le tue informazioni sensibili e riservate quando sono in transito e a riposo.

2. Qual è il modo migliore per proteggere PII?

Sictigare PII sensibile in un cassetto da scrivania bloccato, un mobile o un involucro bloccato simile quando non in uso. Quando si utilizza PII sensibile, tienilo in un’area in cui l’accesso è controllato e limitato alle persone con una necessità ufficiale di sapere. Evita il fax di PII sensibile, se possibile.

3. Quali sono le prime tre azioni che devi seguire per aiutare a proteggere PII?

Tre passaggi per proteggere PII nel governo:

1. Identifica il tuo PII attraverso la marcatura e il tag di metadati.

2. Educare e costruire consapevolezza della PII dell’organizzazione tra dipendenti, appaltatori e partner.

3. Seleziona i controlli appropriati per proteggere PII.

4. Ciò che protegge PII?

Le informazioni di identificazione personale (PII) sono definite come qualsiasi rappresentazione di informazioni che consentano l’identità di una persona a cui le informazioni si applicano per essere ragionevolmente dedotte con mezzi diretti o indiretti.

5. Qual è il primo passo in una violazione dei dati?

La prima cosa da fare è identificare la fonte e l’estensione della violazione in modo da poterlo affrontare al più presto. Idealmente, dovresti avere sistemi di rilevamento e/o prevenzione delle intrusioni (ID e IP) in atto che possono registrare automaticamente tali eventi di sicurezza per te.

6. Qual è il primo passo in cui si trova una violazione?

Dovresti adottare diversi passaggi urgenti quando viene rilevata una violazione dei dati. Il primo è registrare la data e l’ora del rilevamento, nonché tutte le informazioni conosciute sull’incidente al momento. Quindi, la persona che ha scoperto la violazione deve immediatamente riferire ai responsabili all’interno dell’organizzazione.

7. Cos’è una migliore pratica di sicurezza per proteggere PII?

Una migliore pratica di sicurezza è utilizzare solo attrezzature approvate dal governo per elaborare PII. Le informazioni controllate non classificate (CUI) devono essere gestite utilizzando i controlli di salvaguardia o di diffusione.

8. Come proteggere i dati PII in un database?

La crittografia è uno dei modi comprovati per proteggere i dati PII. Una volta crittografati i dati del consumatore, il rischio di una violazione dei dati può essere mitigato e l’impatto della violazione può essere contenuto – poiché i dati rubati non saranno di alcuna utilità per l’attaccante in una forma crittografata.

9. Quali sono le tre misure di sicurezza per garantire la protezione delle informazioni?

Ecco alcuni passaggi pratici che tu e il tuo personale potete intraprendere per migliorare la sicurezza dei dati:

1. Esegui il backup dei tuoi dati.

2. Usa password forti e autenticazione multi-fattore.

3. Sii consapevole di ciò che ti circonda, diffidenti con e-mail sospetti e installa protezione antivirus e malware.

10. Quali sono tre modi in cui puoi proteggere le tue informazioni da utilizzare?

Ecco alcuni suggerimenti per garantire che le tue informazioni personali non finiscano nelle mani sbagliate:

1. Crea password forti.

2. Non ricaricare i social media.

3. Attento a collegamenti e allegati, controlla se il sito è sicuro e considera la protezione aggiuntiva.

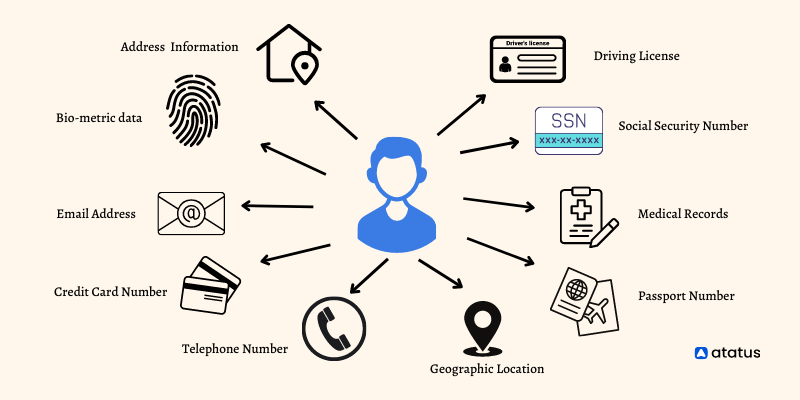

11. Cosa sono esempi di PII protetta?

Esempi di PII protetti includono:

– Nome e cognome

– Numero di Social Security

– Data di nascita

– Indirizzo

– Numero di telefono

– Indirizzo e-mail

12. Come segnalare una violazione PII?

Se sospetti una violazione della PII, segnalarla alla persona o al reparto designato della propria organizzazione responsabile della gestione immediata dei dati. Fornire tutti i dettagli pertinenti e collaborare pienamente nel processo di indagine e bonifica.

13. Quali sono le conseguenze di una violazione PII?

Una violazione della PII può avere gravi conseguenze, tra cui perdite finanziarie, danni alla reputazione, responsabilità legale e potenziali danni alle persone le cui informazioni sono state compromesse. Le organizzazioni possono anche affrontare sanzioni normative e perdita di fiducia da parte dei clienti e delle parti interessate.

14. Quante volte dovrebbe essere condotta la formazione PII?

La formazione PII dovrebbe essere condotta regolarmente, idealmente su base annuale, per garantire che i dipendenti siano a conoscenza delle migliori pratiche, delle normative aggiornate e delle minacce emergenti relative alla protezione delle informazioni di identificazione personale.

15. Quali sono alcuni segni comuni di una violazione di PII?

I segni comuni di una violazione della PII includono un accesso non autorizzato alle informazioni, un’attività di conto insolita, ricevere notifiche o comunicazioni in merito a azioni non riconosciute o non autorizzate e i rapporti di violazioni dei dati che colpiscono le organizzazioni che hai interagito in passato.

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è il primo passo per prevenire la violazione di PII

Utilizzare il mascheramento dei dati

Il mascheramento dei dati è uno dei modi più efficaci per proteggere le tue informazioni sensibili e riservate quando sono in transito e a riposo.

Cache

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è il modo migliore per proteggere PII

Sictigare PII sensibile in un cassetto da scrivania bloccato, un mobile o un involucro bloccato simile quando non in uso. Quando si utilizza PII sensibile, tienilo in un’area in cui l’accesso è controllato e limitato alle persone con una necessità ufficiale di sapere. Evita il fax di PII sensibile, se possibile.

Cachedsimilar

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le prime tre azioni che devi seguire per aiutare a proteggere PII

Tre passaggi per proteggere PII nel governo identificare il tuo PII attraverso la marcatura e la tag di metadati.Educare e costruire consapevolezza della PII dell’organizzazione tra dipendenti, appaltatori e partner.Seleziona i controlli appropriati per proteggere PII.

Cache

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Ciò che protegge PII

Le informazioni di identificazione personale (PII) sono definite come: qualsiasi rappresentazione di informazioni che consente l’identità di una persona a cui le informazioni si applicano per essere ragionevolmente dedotte con mezzi diretti o indiretti.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è il primo passo nella violazione dei dati

La prima cosa da fare è identificare la fonte e l’estensione della violazione in modo da poterlo affrontare al più presto. Idealmente, dovresti avere sistemi di rilevamento e/o prevenzione delle intrusioni (ID e IP) in atto che possono registrare automaticamente tali eventi di sicurezza per te.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è il primo passo in cui si trova una violazione

Dovresti adottare diversi passaggi urgenti quando viene rilevata una violazione dei dati. Il primo è registrare la data e l’ora del rilevamento, nonché tutte le informazioni conosciute sull’incidente al momento. Quindi, la persona che ha scoperto la violazione deve immediatamente riferire ai responsabili all’interno dell’organizzazione.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cos’è una migliore pratica di sicurezza per proteggere il quizlet PII

Quale delle seguenti è una migliore pratica di sicurezza per la protezione delle informazioni di identificazione personale (PII) utilizza solo attrezzature approvate dal governo per elaborare PII. Quale delle seguenti è vero per le informazioni non classificate controllate (CUI) CUI deve essere gestita utilizzando i controlli di salvaguardia o diffusione.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Come proteggere i dati PII nel database

La crittografia è uno dei modi comprovati per proteggere i dati PII. Una volta crittografati i dati del consumatore, il rischio di una violazione dei dati può essere mitigato in larga misura e l’impatto della violazione può essere contenuto – poiché i dati rubati non saranno di alcuna utilità per l’attaccante in una forma crittografata.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le tre 3 misure di sicurezza per garantire la protezione delle informazioni

Ecco alcuni passaggi pratici che tu e il tuo personale potete intraprendere per migliorare la sicurezza dei dati.Esegui il backup dei tuoi dati.Usa password forti e autenticazione multi-fattore.Sii consapevole di ciò che ti circonda.Diffidare di e -mail sospette.Installa protezione antivirus e malware.Proteggi il tuo dispositivo quando è incustodito.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono 3 modi in cui puoi proteggere le tue informazioni da utilizzare

Ecco alcuni suggerimenti per garantire che le tue informazioni personali non finiscano nelle mani sbagliate.Crea password forti.Non ricaricare i social media.Usa Wi-Fi gratuito con cautela.Attento a collegamenti e allegati.Controlla se il sito è sicuro.Prendi in considerazione ulteriore protezione.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cosa sono esempi di PII protetta

Esempi di PII protetti includono, ma non sono limitati a numeri di previdenza sociale (SSN), numeri di carta di credito, numeri di conto bancario, numeri di telefono della casa, età, dati di nascita, stato civile, nomi dei coniuge, identificatori biometrici (impronte digitali, scansioni IRIS, ecc.), storia medica, informazioni finanziarie e computer …

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i cinque passaggi del piano di risposta alla violazione dei dati

Ad alto livello, un piano di risposta agli incidenti di violazione dei dati dovrebbe includere le seguenti cinque fasi.Esercizi di preplancia.Definisci team e membri di risposta.Crea un elenco di contatti.Crea un piano di comunicazione.Esegui risposta agli incidenti.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i quattro passaggi per gestire una violazione dei dati

In generale, una risposta alla violazione dei dati dovrebbe seguire quattro passaggi chiave: contenere, valutare, avvisare e rivedere.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le quattro fasi coinvolte quando si verifica una violazione della privacy

Sviluppare ed eseguire un piano progettato per contenere la violazione e avvisare le persone interessate.Passaggio 2: avvisare l’IPC se necessario.Passaggio 3: fermarsi e contenere la violazione.Passaggio 4: avvisare le persone colpite dalla violazione.Passaggio 5: indagine e bonifica.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quale delle seguenti è una migliore pratica riguardante PII

Sviluppare politiche di protezione PII, implementazione della formazione dei dipendenti, utilizzare il software di monitoraggio dell’accesso Tutti servono metodi per proteggere la PII.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quale delle seguenti è una migliore pratica di sicurezza per proteggere PII 2023

Quale delle seguenti è una migliore pratica di sicurezza per la protezione delle informazioni di identificazione personale (PII) utilizza solo attrezzature approvate dal governo per elaborare PII. Quale delle seguenti è vero per le informazioni non classificate controllate (CUI) CUI deve essere gestita utilizzando i controlli di salvaguardia o diffusione.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è la politica per i dati PII

I parametri della politica PII di base dovrebbero stabilire che: gli utenti non archiviano PII su alcun server accessibile al pubblico, né Web o e -mail. Gli utenti devono archiviare PII su database conformi alle normative di accesso e autenticazione standard del settore.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le 3 A di sicurezza delle informazioni

L’autenticazione, l’autorizzazione e la contabilità (AAA) sono un framework a tre processi utilizzato per gestire l’accesso degli utenti, far rispettare le politiche e i privilegi degli utenti e misurare il consumo di risorse di rete.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i 3 tipi di politica di sicurezza nella sicurezza dei dati e delle informazioni

A: Tre tipi di politiche di sicurezza di uso comune sono politiche del programma, politiche specifiche per il problema e politiche specifiche del sistema.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le 3 cose più importanti che fai per proteggere la tua sicurezza online

I migliori consigli per rimanere in sicurezza suggerimenti onlinetop per rimanere al sicuro online.Usa una password forte e separata per la tua email.Installa gli ultimi aggiornamenti di software e app.Accendi i gestori di password di verifica in 2 passaggi (2SV): utilizzando browser e app per archiviare le password in modo sicuro.Eseguire il backup dei tuoi dati.Tre parole casuali.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono 4 o più passaggi specifici modi che puoi intraprendere per proteggere il tuo computer di dati quando navighi su reti accessibili al pubblico

Ecco come navigare in sicurezza, su qualsiasi dispositivo.Porta invece il tuo Wi-Fi.Usa un VPN (o roll il tuo) Usa https ovunque puoi.Installa estensioni del browser per protezione della privacy.Mantieni aggiornati il tuo antivirus e antimalware.Spegnere wi-fi quando non in uso.Disattiva le opzioni di condivisione dei file e AirDrop.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le regole per PII

In base a queste linee guida, PII include (ma non è limitato a): nome, come nome completo, nome da nubile, nome da nubile della madre o alias. Numero di identificazione personale, come il numero di previdenza sociale (SSN), il numero di passaporto, il numero di patente di guida, il numero di identificazione dei contribuenti o il numero finanziario o il numero di carta di credito.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono 3 esempi di PII

Nome: nome completo, nome da nubile, nome da nubile della madre o alias. Numeri di identificazione personale: numero di previdenza sociale (SSN), numero di passaporto, numero di patente di guida, numero di identificazione dei contribuenti, numero di identificazione del paziente, numero di conto finanziario o numero di carta di credito.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è il primo passo che dovresti fare dopo che si verifica una violazione dei dati

Se si è notificata che le tue informazioni personali sono state esposte in una violazione dei dati, agisci immediatamente per modificare le password, aggiungi un avviso di sicurezza ai rapporti di credito e prendi in considerazione la possibilità di posizionare un congelamento della sicurezza sui rapporti di credito.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è il primo passo quando si tratta di una violazione dei dati

1) Informare il tuo responsabile della protezione dei dati: non appena viene identificata una violazione dei dati personali, il primo e principale compito è quello di informare e coinvolgere il DPO nella tua organizzazione.

[/WPREMARK]