Quali tre principi influenzerebbero qualsiasi violazione dei dati?

Riepilogo dell’articolo:

[Inserisci il riepilogo dell’articolo qui]

[Inserisci i punti chiave dell’articolo in 10 paragrafi qui, ogni paragrafo limitato a 3000 caratteri]

15 domande e risposte dettagliate:

1. Quali sono i 3 principi di protezione dei dati?

[Risposta alla domanda 1]

2. Quali sono i tre 3 tipi di violazione dei dati?

[Risposta alla domanda 2]

3. Quali sono le tre cause principali di una violazione dei dati?

[Risposta alla domanda 3]

4. Cos’è l’uso del principio 3 dei dati personali?

[Risposta alla domanda 4]

5. Quali sono 3 cose che devi fare per conformarsi alla protezione dei dati?

[Risposta alla domanda 5]

6. Quali sono i 3 tipi di politica di sicurezza nella sicurezza dei dati e delle informazioni?

[Risposta alla domanda 6]

7. Quali sono le tre fasi della sicurezza dei dati?

[Risposta alla domanda 7]

8. Quali sono due impatti principali della violazione dei dati?

[Risposta alla domanda 8]

9. Quali sono le 4 conseguenze della violazione dei dati?

[Risposta alla domanda 9]

10. Qual è il significato del principio 3?

[Risposta alla domanda 10]

11. Quali di tre dei seguenti sono esempi di dati personali?

[Risposta alla domanda 11]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i 3 principi di protezione dei dati

Leargità, equità e trasparenza.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i tre 3 tipi di violazione dei dati

Le credenziali di accesso rubate, i fondi motivi o una perdita di proprietà intellettuale sono tutti tipi di violazioni dei dati.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le tre cause principali di una violazione dei dati

Ecco un breve elenco di importanti cause per le violazioni dei dati: Causa n. 1: vulnerabilità di sicurezza vecchie e senza patch.Causa n. 2: errore umano.Causa n. 3: malware.Causa n. 4: abuso insider.Causa n. 5: furto fisico di un dispositivo di trasporto di dati.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cos’è l’uso del principio 3 dei dati personali

Principio 3 – Uso dei dati personali

A meno che i dati personali non vengano utilizzati con il consenso prescritto nell’argomento dei dati, i dati non devono essere utilizzati per alcun scopo diverso da quello menzionato nel momento in cui i dati sono stati raccolti (o uno scopo direttamente correlato).

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono 3 cose che devi fare per conformarsi alla protezione dei dati

Come rispettare la liceità e la trasparenza dell’elaborazione dei dati GDPrensure.Rivedi le tue politiche di protezione dei dati.СOnduct A Data Protection Impact Assessment.Implementare misure di sicurezza dei dati adeguate.Garantire i diritti della privacy degli utenti.Documenta la tua conformità GDPR.Nomina un responsabile della protezione dei dati.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i 3 tipi di politica di sicurezza nella sicurezza dei dati e delle informazioni

A: Tre tipi di politiche di sicurezza di uso comune sono politiche del programma, politiche specifiche per il problema e politiche specifiche del sistema.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le tre fasi della sicurezza dei dati

Per saperne di più sulla protezione dei dati, leggi questo articolo sulla sicurezza dei dati. Prima di imparare come proteggere i tuoi dati, devi prima comprendere le tre diverse fasi dei tuoi dati perché ogni fase richiede un approccio diverso. Sono: dati in transito, dati a riposo e dati in uso.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono due impatti principali della violazione dei dati

Una violazione dei dati può facilmente comportare un furto di identità quando le informazioni sensibili sono esposte a individui non autorizzati. Gli hacker possono utilizzare queste informazioni per rubare l’identità di una persona e impegnare attività fraudolente, come l’apertura di nuovi account o effettuare acquisti non autorizzati.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le 4 conseguenze della violazione dei dati

Le violazioni dei dati possono influire sulla reputazione del marchio e far perdere l’azienda ai clienti. Le violazioni possono danneggiare e corrotti database. Le violazioni dei dati possono anche avere conseguenze legali e di conformità. Anche le violazioni dei dati possono avere un impatto significativo sulle persone, causando la perdita di privacy e, in alcuni casi, furto di identità.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è il significato del principio 3

Il principio 3 riguarda l’aumento delle probabilità che i visitatori comprendano effettivamente il contenuto. Solo perché il contenuto è scritto nella tua lingua non rende comprensibile il contenuto. Ad esempio, una pagina può contenere: parole non familiari o abbreviazioni.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali di tre dei seguenti sono esempi di dati personali

Esempi di nome da dataa personale e cognome; un indirizzo di casa; un indirizzo e -mail come il [email protected]; un numero di scheda di identificazione; dati sulla posizione (ad esempio la funzione dati di posizione su un telefono cellulare)*; un indirizzo IP (Internet Protocol); un ID cookie*; l’identificatore pubblicitario del tuo telefono;

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cos’è il principio 3 della legge sulla protezione dei dati e come è stato violato

Il terzo principio richiede che i dati personali che si stanno elaborando siano adeguati, pertinenti e non eccessivi. Ciò significa che i dati devono essere limitati a ciò che è necessario per gli scopi che lo stai elaborando.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le 3 condizioni primarie identificate nel GDPR in relazione alle valutazioni dell’impatto della protezione dei dati

valutare le misure di necessità, proporzionalità e conformità; identificare e valutare i rischi per gli individui; E. Identifica qualsiasi misure aggiuntive per mitigare tali rischi.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i 3 tipi di sistemi di sicurezza utilizzati per proteggere un sistema informativo

Firewall. Sistemi di rilevamento delle intrusioni (IDS) e sistemi di prevenzione delle intrusioni (IPS) e sistemi di prevenzione delle intrusioni (IPS) (IPS) (IPS) (IPS)

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono le 4 cause comuni delle violazioni dei dati

Sei cause comuni di violazione dei dati 1. Minacce interne dovute all’uso improprio dell’accesso privilegiato.Causa 2. Password deboli e rubati.Causa 3. Applicazioni non impaziete.Causa 4. Malware.Causa 5. Ingegneria sociale.Causa 6. Attacchi fisici.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Ciò che è interessato alla violazione dei dati

Una violazione dei dati può facilmente comportare un furto di identità quando le informazioni sensibili sono esposte a individui non autorizzati. Gli hacker possono utilizzare queste informazioni per rubare l’identità di una persona e impegnare attività fraudolente, come l’apertura di nuovi account o effettuare acquisti non autorizzati.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono 3 esempi di principi

Alcuni esempi di principi morali assoluti includono: non uccidere.Dì la verità.Stai attento a quello che dici e fai agli altri.Rispetta la proprietà degli altri.Tratta le persone bisognose o angoscia come vorremmo essere trattati se la nostra situazione fosse invertita.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono tre esempi di un principio

Ecco 20 esempi di principi guida per aiutarti a stabilire valori fondamentali per la tua azienda: enfatizzare la qualità.Cercare l’efficienza.Incoraggiare l’intraprendenza.Promozione del successo.Stabilire standard del settore.Celebrando la diversità.Leader a sostegno.Sempre imparando.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i 3 tipi di informazioni personali

Di seguito sono riportati i tipi di tipi di informazioni personali generalmente coperte: Informazioni private. Informazioni sui dati personali sensibili. Informazioni sulla salute.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i principali principi della contorno della legge sulla protezione dei dati

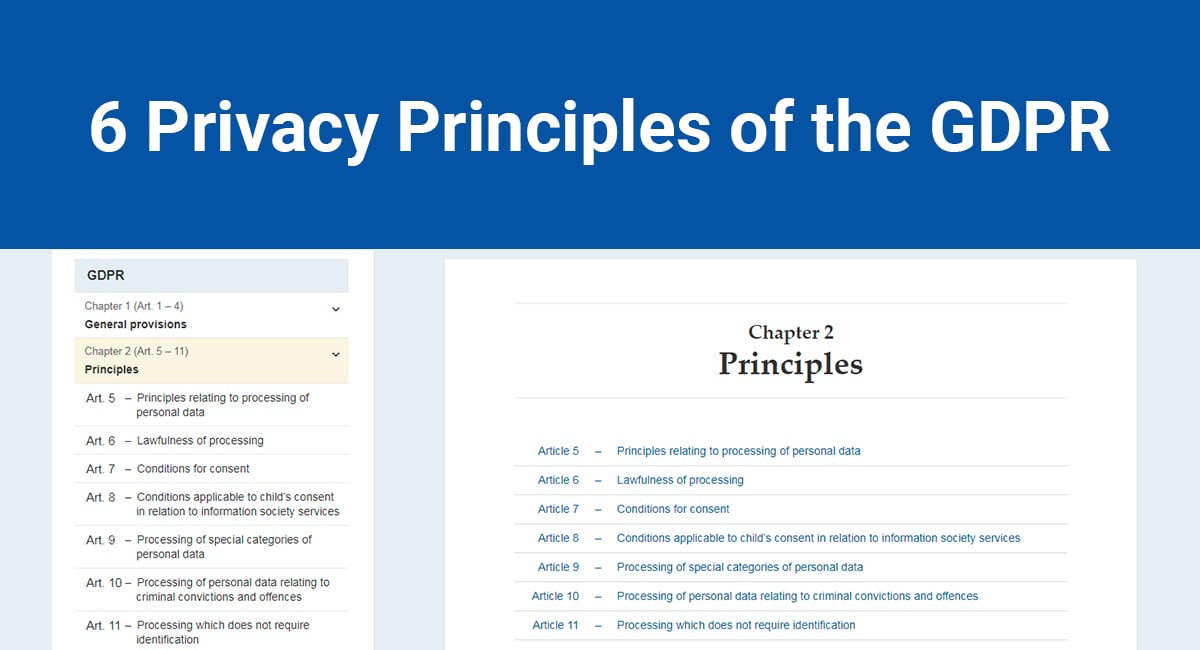

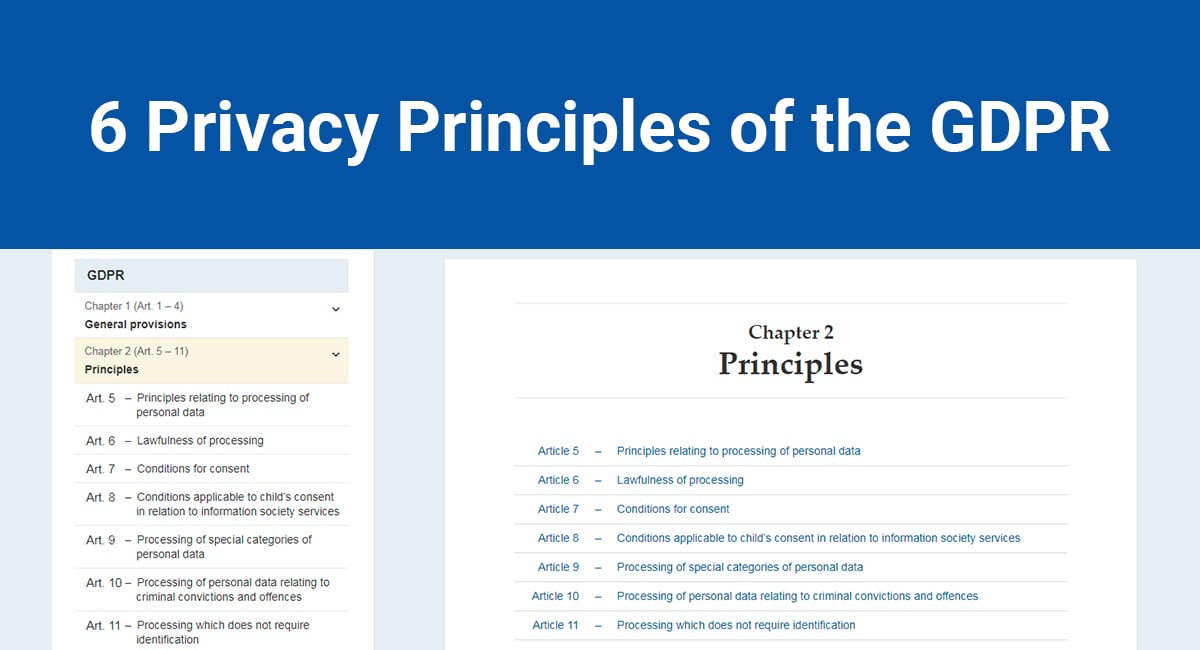

Liceità, equità e trasparenza; ▪ Limitazione dello scopo; ▪ Minimizzazione dei dati; ▪ Precisione; ▪ Limitazione di stoccaggio; ▪ Integrità e riservatezza; e ▪ Responsabilità. Questi principi si trovano proprio all’inizio del GDPR e informano e permeano tutte le altre disposizioni di tale legislazione.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i principi dei dati

I principi dei dati impostano uno standard chiaro che promuove la fiducia del pubblico nella nostra gestione dei dati e fornisce statistiche di alta qualità, inclusive e affidabili. I principi dei dati aiutano a creare le condizioni dei dati per fornire la strategia dei dati e sono supportati da dati e politiche statistiche e standard di dati.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Cos’è il principio 3 della legge sulla protezione dei dati e come è stato violato

Il terzo principio richiede che i dati personali che si stanno elaborando siano adeguati, pertinenti e non eccessivi. Ciò significa che i dati devono essere limitati a ciò che è necessario per gli scopi che lo stai elaborando.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i tre principi di sicurezza interna di base per proteggere i sistemi

I principi fondamentali (principi) della sicurezza delle informazioni sono riservate, integrità e disponibilità. Ogni elemento di un programma di sicurezza delle informazioni (e ogni controllo di sicurezza messo in atto da un’entità) dovrebbe essere progettato per ottenere uno o più di questi principi. Insieme, sono chiamati la triade della CIA.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Quali sono i quattro 4 problemi chiave nella sicurezza dei dati

Di seguito sono riportati diversi problemi comuni affrontati da organizzazioni di tutte le dimensioni mentre tentano di garantire dati sensibili.Esposizione accidentale.Phishing e altri attacchi di ingegneria sociale.Minacce da parte di insider.Ransomware.Perdita di dati nel cloud.SQL Injection.Discovery e classificazione dei dati.Mascheramento dei dati.

[/WPREMARK]

[wpremark pret_name = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] [wppremark_icon icon = “quote-left-2-solid” width = “32” height = “32”] Qual è la causa più comune di una violazione dei dati

Credenziali deboli e rubati

Le password rubate sono una delle cause più semplici e più comuni delle violazioni dei dati.

[/WPREMARK]