Делает ли вредоносные программы Outlook Block?

Advanced Security для подписчиков Microsoft 365

Каждое анти-мельчайшее решение на месте отслеживает версию программного обеспечения и какие подписи работают. Автоматическая загрузка и применение обновлений подписи, по крайней мере, ежедневно с сайта определения вирусов поставщика централизованно управляется соответствующим антимологарным инструментом для каждой команды службы. Следующие функции централизованно управляются соответствующим антимологовом инструментом в каждой конечной точке для каждой команды службы:

Защита от рыбы в EOP

Знаете ли вы, что вы можете попробовать функции в Microsoft 365 Defender для Office 365 Plan 2 бесплатно? Используйте 90-дневный защитник для испытания Office 365 в центре испытаний на портал Microsoft 365 Defender. Узнайте о том, кто может зарегистрироваться и испытать здесь.

Относится к:

- Обмен онлайн защита

- Microsoft Defender for Office 365 Plan 1 и Plan 2

- Microsoft 365 Defender

В организациях Microsoft 365 с почтовыми ящиками в обмене онлайн или автономными организациями по защите онлайн -защиты (EOP) без обмена почтовыми ящиками, сообщения электронной почты автоматически защищены от вредоносного ПО от EOP. Некоторые из основных категорий вредоносных программ:

- Вирусы: что заражает другие программы и данные и распространяется через ваш компьютер или сеть в поисках программ для заражения.

- Шпионское программное обеспечение: Это собирает вашу личную информацию, такую как информация о входе и личные данные, и отправляет ее обратно своему автору.

- Выкуп: что шифрует ваши данные и требует оплаты, чтобы расшифровать их. Программное обеспечение для борьбы с рынком не помогает расшифровать зашифрованные файлы, но оно может обнаружить полезную нагрузку вредоносного ПО, связанную с вымогательными программами.

EOP предлагает многослойную защиту от вредоносных программ, которая предназначена для того, чтобы поймать все известные вредоносные программы в Windows, Linux и Mac, которые перемещаются в или вне вашей организации. Следующие варианты помогают обеспечить защиту от мультикуаров:

- Слоистая защита от вредоносных программ: Многочисленные анти-мыслительные сканирующие двигатели помогают защитить как известных, так и от неизвестных угроз. Эти двигатели включают мощное эвристическое обнаружение для обеспечения защиты даже на ранних стадиях вспышки вредоносного ПО. Было показано, что этот мультимоговый подход обеспечивает значительно большую защиту, чем использование только одного двигателя анти-мультификации.

- Ответ угрозы в реальном времени: Во время некоторых вспышек у команды по борьбе с рынком может получить достаточно информации о вирусе или другой форме вредоносных программ, чтобы написать сложные правила политики, которые обнаруживают угрозу, даже до того, как определение будет доступно в любом из двигателей сканирования, используемых сервисом. Эти правила публикуются в глобальную сеть каждые 2 часа, чтобы предоставить вашей организации дополнительный уровень защиты от атак.

- Быстрое антимологаное определение развертывания: Команда по борьбе с рынком поддерживает тесные отношения с партнерами, которые разрабатывают анти-рычаг двигателя. В результате служба может получать и интегрировать определения и исправления вредоносных программ, прежде чем они публично выпущены. Наша связь с этими партнерами часто позволяет нам развивать свои собственные средства правовой защиты. Сервис проверяет обновленные определения для всех анти-двигателей каждую сторону каждый час.

В EOP сообщения, которые, как считается, содержат вредоносное ПО в любой Приложения карантин. Могут ли получатели просматривать или иным образом взаимодействовать с карантинными сообщениями, контролируется карантинная политика. По умолчанию сообщения, которые были помещены в карантин из -за вредоносного ПО, могут быть просмотрены и выпущены только администратором. Для получения дополнительной информации см. Следующие темы:

- Анатомия карантинной политики

- Настройки политики AOP APMALWARDE

- Управление карантинными сообщениями и файлами в качестве администратора в EOP.

Как объяснено в следующем разделе, политики анти-рыбной программы также содержат Фильтр общих вложений. Сообщение, содержащее указанные типы файлов автоматически идентифицируется как вредоносное ПО. Вы можете выбрать, чтобы карантин или отклонить сообщения.

Для получения дополнительной информации о защите анти-мультикуаров см. FAQ по защите от Mallionware.

Для настройки политик анти-связного программного обеспечения см.

Антика-политики

Политики анти-мультификации контролируют настройки и параметры уведомлений для обнаружения вредоносных программ. Важными настройками в политиках анти-мыслилости являются:

- Фильтры получателя: Для пользовательских политик анти-помощи вы можете указать условия и исключения получателя, которые определяют, к чему применяется политика. Вы можете использовать эти свойства для условий и исключений:

- Пользователи

- Группа

- Домены

- Пользователи: romain@contoso.компонент

- Группы: руководители

- Обмен онлайн защита

- Microsoft Defender for Office 365 Plan 1 и Plan 2

- Microsoft 365 Defender

- Вирусы что заражает другие программы и данные и распространяется через ваш компьютер или сеть в поисках программ для заражения.

- Шпионское ПО Это собирает вашу личную информацию, такую как информация о входе и личные данные, и отправляет ее обратно своему автору.

- Выкуп что шифрует ваши данные и требует оплаты, чтобы расшифровать их. Программное обеспечение для борьбы с рынком не помогает расшифровать зашифрованные файлы, но оно может обнаружить полезную нагрузку вредоносного ПО, связанную с вымогательными программами.

- Многослойная защита от вредоносных программ: Многочисленные анти-металлупроводные сканирующие двигатели помогают защитить как известные, так и неизвестные угрозы. Эти двигатели включают мощное эвристическое обнаружение для обеспечения защиты даже на ранних стадиях вспышки вредоносного ПО. Было показано, что этот мультимоговый подход обеспечивает значительно большую защиту, чем использование только одного двигателя анти-мультификации.

- Ответ угрозы в реальном времени: Во время некоторых вспышек у команды по борьбе с рынком может получить достаточно информации о вирусе или другой форме вредоносных программ, чтобы написать сложные правила политики, которые обнаруживают угрозу, даже до того, как определение будет доступно в любом из двигателей сканирования, используемых услугами. Эти правила публикуются в глобальную сеть каждые 2 часа, чтобы предоставить вашей организации дополнительный уровень защиты от атак.

- Быстрое развертывание определения анти-привод: Команда по борьбе с рынком поддерживает тесные отношения с партнерами, которые разрабатывают анти-рычаги. В результате служба может получать и интегрировать определения и исправления вредоносных программ, прежде чем они публично выпущены. Наша связь с этими партнерами часто позволяет нам развивать свои собственные средства правовой защиты. Сервис проверяет обновленные определения для всех анти-двигателей каждую сторону каждый час.

- Анатомия карантинной политики

- Настройки политики AOP APMALWARDE

- Управление карантинными сообщениями и файлами в качестве администратора в EOP.

- Получатель фильтры: Для пользовательских политик анти-помощи вы можете указать условия и исключения получателей, которые определяют, к чему применяется политика. Вы можете использовать эти свойства для условий и исключений:

- Пользователи

- Группа

- Домены

Вы можете использовать условие или исключение только один раз, но условие или исключение могут содержать несколько значений. Многочисленные значения одного и того же условия или исключения или логика (например, или). Различные условия или исключения используют и логику (например, и).

Несколько различных типов условий или исключений не являются аддитивными; Они инклюзивны. Политика применяется только тем получателям, которые соответствуют все из указанных фильтров получателя. Например, вы настраиваете условие фильтра получателя в политике со следующими значениями:

- Пользователи: romain@contoso.компонент

- Группы: руководители

Политика применяется к romain@contoso.компонент только Если он также является членом группы руководителей. Если он не является членом группы, то к нему не применяется политика.

Аналогичным образом, если вы используете один и тот же фильтр получателей в качестве исключения из политики, политика не применяется к romain@contoso.компонент только Если он также является членом группы руководителей. Если он не член группы, то политика все еще применяется к нему.

- Типы файлов по умолчанию: ACE, APK, APP, APPX, ANI, ARJ, BAT, CAB, CMD, COM, DEB, DEX, DLL, DOCM, ELF, EXE, HTA, IMG, ISO, JAR, JNLP, KEXT, LHA, LIB, LNK, LZH, MSC, MSI, MSI, MSI, MSI, PFA, PPA, PPA, PPA, PPA, PPA, PPA, PPA, PPA, PPA, PPA, PPA, SCR, SCR, PPA, PPA, PPA, SCR, SCR, PF T, SYS, UIF, VB, VBE, VBS, VXD, WSC, WSF, WSH, XLL, XZ, Z .

- Additional predefined file types that you can select from in the Microsoft 365 Defender portal * : 7z, 7zip, a, accdb, accde, action, ade, adp, appxbundle, asf, asp, aspx, avi, bin, bundle, bz, bz2, bzip2, cab, caction, cer, chm, command, cpl, crt, csh, css, der, dgz, dmg, doc, docx, dot, dotm, dtox, dylib, font, gz, gzip, hlp, htm, html, imp, inf, ins, ipa, isp, its, jnlp, js, jse, ksh, lqy, mad, maf, mag, mam, maq, mar, mas, mat, mav, maw, mda, mdb, mde, mdt, mdw, mdz, mht, mhtml, mscompress, msh, msh1, msh1xml, msh2, msh2xml, mshxml, msixbundle, o, obj, odp, ods, odt, one, onenote, ops, package, pages, pbix, pdb, pdf, php, pkg, plugin, pps, ppsm, ppsx, ppt, pptm, pptx, prf, prg, ps1, ps1xml, ps2, ps2xml, psc1, psc2, pst, pub, py, rar, rpm, rtf, scpt, service, sh, shb, shtm, shx, so, tar, tarz, terminal, tgz, tool, url, vhd, vsd, vsdm, vsdx, vsmacros, vss, vssx, vst, vstm, vstx, vsw,Рабочий процесс, WS, XHTML, XLA, XLA, XLS, XLSB, XLSM, XLSX, XLT, XLTM, XLTX, ZI, ZIP, ZIPX . * Вы можете ввести любое текстовое значение в портал Defender или использовать Типы файлов Параметр в новой MalwareFilterPolicy или Set-MalwareFilterPolicy Cmdlets в обмене онлайн-пауэршил.

Фильтр общих вложений использует наилучшие усилия True-Typing для обнаружения типа файла независимо от расширения имени файла. Если true-typing не удастся или не поддерживается для указанного типа файла, то используется простое сопоставление расширения.

- Когда эти типы файлов найдены: Когда файлы обнаруживаются общим фильтром вложений, вы можете выбрать Отклонить сообщение с отчетом о не доставке (NDR) или Карантин сообщение.

Примечание уведомления администратора отправляются только для вложения которые классифицируются как вредоносное ПО. Карантинская политика, назначенная в отношении политики антимолога, определяет, получают ли получатели уведомления по электронной почте для сообщений, которые были помещены в карантин как вредоносное ПО.

Политика антималпроводного обеспечения по умолчанию

Каждая организация имеет встроенную политику анти-рыбной программы по умолчанию, которая обладает этими свойствами:

- Политика является политикой по умолчанию ( Isdefault Собственность имеет значение True), и вы не можете удалить политику по умолчанию.

- Политика автоматически применяется ко всем получателям организации, и вы не можете ее выключить.

- Политика всегда применяется последним ( Приоритет ценность Самый низкий И вы не можете его изменить. Любые пользовательские политики антималуального обеспечения, которые вы создаете, всегда применяются перед политикой по умолчанию (пользовательские политики антималуализации всегда имеют более высокий приоритет, чем политика по умолчанию).

Обратная связь

Отправить и просмотреть обратную связь для

Advanced Outlook.SOM Security для подписчиков Microsoft 365

Все перспективы.Пользователи COM получают выгоду от фильтрации спама и вредоносных программ. Для личных подписчиков Microsoft 365 Family и Microsoft 365, Outlook.COM выполняет дополнительный просмотр вложений и ссылок в сообщениях, которые вы получаете.

Вложения

Когда вы получаете сообщения с вложениями, Outlook.COM сканирует вложения для вирусов и вредоносных программ, используя расширенные методы обнаружения, которые обеспечивают более высокий уровень защиты, чем бесплатная версия Outlook.компонент. Если Outlook.com обнаруживает опасный файл, он будет удален, чтобы вы не надели’Т случайно открыть это.

SafeLinks

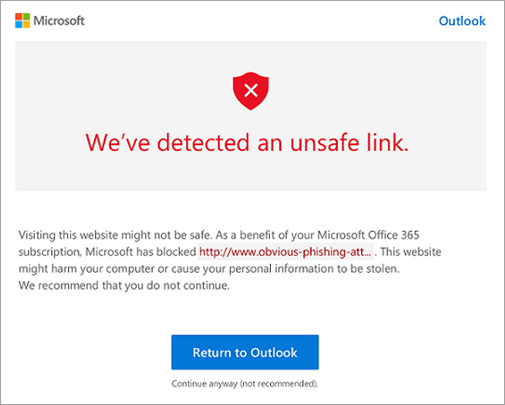

Когда вы получаете сообщения со ссылками на веб -страницы, Outlook.COM проверяет, связаны ли ссылки с фишинговыми мошенниками или, вероятно, загружат вирусы или вредоносные программы на ваш компьютер. Если вы нажмете на подозрительную ссылку, вы будете перенаправлены на страницу предупреждения, подобную той, которая ниже ниже.

Мы не рекомендуем нажимать на любые веб -страницы, которые запускают внешний вид страницы предупреждения.

Защита автоматическая. Эти функции безопасности премиум -класса активируются автоматически для персональных подписчиков Microsoft 365 Family и Microsoft 365, у которых есть учетные записи электронной почты, заканчивающиеся в @outlook.com, @hotmail.com, @live.com и @msn.компонент.

Эти функции безопасности работают независимо от того, как вы получаете доступ к своему взгляду.com электронная почта. Outlook.com реализует эти функции безопасности в облаке, поэтому вы будете защищены, если вы получаете доступ к своему Outlook.com электронная почта в Интернете, на вашем телефоне, приложение для почты в Windows 10 или любом другом почтовом клиенте.

Защита применяется к Outlook.Только для почтовых ящиков. Эти расширенные функции безопасности не распространяются на сторонние учетные записи электронной почты, такие как Gmail и Yahoo Mail, которые синхронизируются с Outlook.Com Account.

Часто задаваемые вопросы

Я получаю доступ к своей учетной записи Gmail через функцию подключенных учетных записей в Outlook.компонент. Будут ли усовершенствованные функции безопасности работать для меня?

Нет. Сторонние учетные записи электронной почты, такие как Gmail и Yahoo Mail, не покрываются расширенными функциями безопасности.

Я получаю доступ к своей учетной записи Gmail, используя приложение Outlook для iOS или Android, Mail for Windows 10 или Outlook 2016 для ПК или Mac. Будут ли усовершенствованные функции безопасности работать для меня?

Нет. Сторонние учетные записи электронной почты, такие как Gmail и Yahoo Mail, не покрываются расширенными функциями безопасности.

Могу ли я поделиться функциями безопасности с другими в рамках моей подписки Microsoft 365 Family?

Да. С помощью семейной подписки Microsoft 365 вы можете поделиться преимуществами с 5 другими. Если у людей, с которыми вы поделились, имеют Outlook.com почтовые ящики, они’Получить преимущества автоматически. Узнайте о том, чтобы обмениваться преимуществами подписки.

Почему ссылки в моих сообщениях выглядят по -разному?

После того, как вы активируете расширенные функции безопасности, ссылки в вашем электронном письме могут выглядеть по -разному. Например, в некоторых сообщениях ссылки могут появиться дольше, чем обычно, и включать текст, такой как «NA01.SafeLinks.защита.Outlook.компонент.”Это связано с проверками, которые мы выполняем, чтобы защитить вас от фишинговых атак.

Могу ли я отключить SafeLinks?

Чтобы обеспечить наилучшую защиту для вашей учетной записи, SafeLinks включены по умолчанию. Вы можете выключить их, вошли в https: // outlook.жить.компонент. Затем выберите Настройки > Премиум > Безопасность. В условиях передовой безопасности есть переключатель, который вы можете использовать для отключения SafeLinks. Обратите внимание, что отключение SafeLinks повлияет только на будущие сообщения, которые вы получаете. Он не изменит формат ссылки в сообщениях, которые вы уже получили.

Все еще нужна помощь?

Чтобы получить поддержку в Outlook.com, нажмите здесь или выберите в строке меню и введите свой запрос. Если самопомощи не решает вашу проблему, прокрутите вниз до Все еще нужна помощь? и выберите Да.

Чтобы связаться с нами в Outlook.com, вам нужно войти. Если вы не можете войти в систему, нажмите здесь.

Для получения другой помощи с вашей учетной записью Microsoft и подпискими, посетите учетную запись и помощь в биллинге.

Чтобы получить помощь и устранение неисправностей других продуктов и услуг Microsoft, введите свою проблему здесь.

Разместите вопросы, следите за обсуждениями и поделитесь своими знаниями в Outlook.COM Community.

Защита от вредоносных программ и вымогателей в Microsoft 365

Вредоносное ПО состоит из вирусов, шпионских программ и другого вредоносного программного обеспечения. Microsoft 365 включает в себя механизмы защиты для предотвращения вредоносного ПО в Microsoft 365 клиентом или сервером Microsoft 365. Использование программного обеспечения для борьбы с Mallware является основным механизмом защиты активов Microsoft 365 от вредоносного программного обеспечения. Программное обеспечение для борьбы с Malware обнаруживает и предотвращает компьютерные вирусы, вредоносные программы, руткиты, черви и другое злонамеренное программное обеспечение в любые системы обслуживания. Программное обеспечение для борьбы с помощью профилактического и детективного контроля над вредоносным программным обеспечением.

Каждое анти-мельчайшее решение на месте отслеживает версию программного обеспечения и какие подписи работают. Автоматическая загрузка и применение обновлений подписи, по крайней мере, ежедневно с сайта определения вирусов поставщика централизованно управляется соответствующим антимологарным инструментом для каждой команды службы. Следующие функции централизованно управляются соответствующим антимологовом инструментом в каждой конечной точке для каждой команды службы:

- Автоматическое сканирование окружающей среды

- Периодическое сканирование файловой системы (по крайней мере, еженедельно)

- Сканирование файлов в реальном времени, когда они загружаются, открываются или выполнены

- Автоматическая загрузка и применение обновлений подписи, по крайней мере, ежедневно с сайта определения вирусов поставщика

- Оповещение, очистка и смягчение обнаруженного вредоносного ПО

Когда средства антималгарного обеспечения обнаруживают вредоносное ПО, они блокируют вредоносное ПО и генерируют оповещение о персонале службы Microsoft 365, Microsoft 365 Security и/или группе по безопасности и соответствию организации Microsoft, которая управляет нашими центрами данных. Приемный персонал инициирует процесс реагирования на инцидент. Инциденты отслеживаются и разрешаются, а посмертный анализ проводится.

Обмен онлайн защита от вредоносных программ

Все сообщения электронной почты для обмена онлайн -поездками через онлайн -защиту Exchange (EOP), которые карантины и сканирует в режиме реального времени, все вложения по электронной почте и электронной почте как ввод, так и покидают систему для вирусов и других вредоносных программ. Администраторам не нужно настраивать или поддерживать технологии фильтрации; Они включены по умолчанию. Тем не менее, администраторы могут создавать настройки фильтрации, специфичные для компании, используя Центр администратора Exchange.

Используя несколько анти-мельчайших двигателей, EOP предлагает многослойную защиту, которая предназначена для того, чтобы поймать все известные вредоносные программы. Сообщения, транспортируемые через сервис, сканируются на предмет вредоносного ПО (включая вирусы и шпионские программы). Если вредоносное ПО обнаружено, сообщение удаляется. Уведомления также могут быть отправлены отправителям или администраторам при удалении зараженного сообщения и не доставлены. Вы также можете заменить зараженные вложения на по умолчанию или пользовательские сообщения, которые уведомили получателей обнаружения вредоносных программ.

Следующее помогает обеспечить защиту от мультикуаров:

- Многослойная защита от вредоносных программ – Многочисленные антимологуальные сканирующие двигатели, используемые в EOP, помогают защитить как известные, так и неизвестные угрозы. Эти двигатели включают мощное эвристическое обнаружение для обеспечения защиты даже на ранних стадиях вспышки вредоносного ПО. Было показано, что этот мультимоговый подход обеспечивает значительно большую защиту, чем использование только одного двигателя анти-мультификации.

- Ответ угрозы в реальном времени – Во время некоторых вспышек у команды по борьбе с рынком может быть достаточно информации о вирусе или другой форме вредоносного ПО для написания сложных правил политики, которые обнаруживают угрозу еще до того, как определение будет доступно в любом из двигателей, используемых сервисом. Эти правила публикуются в глобальную сеть каждые 2 часа, чтобы предоставить вашей организации дополнительный уровень защиты от атак.

- Быстрое развертывание определения анти-привод – Команда по борьбе с рынком поддерживает тесные отношения с партнерами, которые разрабатывают анти-рычаг двигателя. В результате служба может получать и интегрировать определения и исправления вредоносных программ, прежде чем они публично выпущены. Наша связь с этими партнерами часто позволяет нам развивать свои собственные средства правовой защиты. Сервис проверяет обновленные определения для всех анти-двигателей каждую сторону каждый час.

Microsoft Defender для Office 365

Microsoft Defender for Office 365 – это служба фильтрации по электронной почте, которая обеспечивает дополнительную защиту от конкретных типов передовых угроз, включая вредоносное ПО и вирусы. Обмен онлайн-защита в настоящее время использует надежную и многослойную защиту против вируса, основанная на нескольких двигателях против известных вредоносных программ и вирусов. Microsoft Defender for Office 365 расширяет эту защиту через функцию, называемую безопасные вложения, которая защищает от неизвестных вредоносных программ и вирусов, и обеспечивает лучшую защиту нулевого дня для защиты вашей системы обмена сообщениями. Все сообщения и вложения, которые не имеют известной вирусной/вредоносной подписи, направляются в специальную среду гипервизора, где анализ поведения проводится с использованием различных методов машинного обучения и анализа для обнаружения вредоносных намерений. Если не обнаружено подозрительной деятельности, сообщение выпускается для доставки в почтовый ящик.

Обмен онлайн -защита также сканирует каждое сообщение в Transit в Microsoft 365 и обеспечивает время защиты от доставки, блокируя любые вредоносные гиперссылки в сообщении. Злоумышленники иногда пытаются скрыть вредоносные URL -адреса с, казалось бы, безопасными ссылками, которые перенаправляются на небезопасные сайты службой пересылки после получения сообщения. Безопасные ссылки активно защищают ваших пользователей, если они выбирают такую ссылку. Эта защита остается каждый раз, когда они выбирают ссылку, а злонамеренные ссылки динамически заблокированы, в то время как хорошие ссылки доступны.

Microsoft Defender for Office 365 также предлагает богатые возможности отчетности и отслеживания, поэтому вы можете получить критическое представление о том, кто сталкивается в вашей организации и категории атак, с которыми вы сталкиваетесь. Отчеты и отслеживание сообщений позволяют исследовать сообщения, которые были заблокированы из -за неизвестного вируса или вредоносного ПО, в то время как возможность трассировки URL позволяет отслеживать отдельные злонамеренные ссылки в сообщениях, которые были нажаты.

Для получения дополнительной информации о Microsoft Defender для Office 365 см. Exchange Online Shreation и Microsoft Defender для Office 365.

SharePoint Online и OneDrive для защиты бизнеса от вымогателей

Существует много форм атак вымогателей, но одна из наиболее распространенных форм – это то, где злонамеренное отделение зашипает важных файлов пользователя, а затем требует чего -то от пользователя, таких как деньги или информация, в обмен на ключ, чтобы расшифровать их. Атаки вымогателей находятся на подъеме, особенно те, которые шифруют файлы, которые хранятся в облачном хранилище пользователя. Для получения дополнительной информации о Ransomware см.

Управление версиями помогает защитить онлайн -списки SharePoint и SharePoint Online и OneDrive для бизнес -библиотек от некоторых, но не всех, этих типов атак вымогателей. Версии включены по умолчанию в OneDrive для бизнеса и SharePoint Online. Поскольку управление версиями включено в списках онлайн -сайтов SharePoint, вы можете посмотреть на более ранние версии и восстановить их, если это необходимо. Это позволяет вам восстановить версии элементов, которые предварительно дают их шифрование с помощью вымогателей. Некоторые организации также сохраняют несколько версий предметов в своих списках по юридическим причинам или целям аудита.

SharePoint Online и OneDrive для бизнес -мусорных бабочек

Онлайн -администраторы SharePoint могут восстановить коллекцию удаленных сайтов, используя онлайн -центр администратора SharePoint. У пользователей SharePoint Online есть корзина, где хранится удаленный контент. Они могут получить доступ к корзине для восстановления удаленных документов и списков, если им нужно. Предметы в мусорном ведре сохраняются в течение 93 дней. Следующие типы данных захвачены корзиной:

- Сборники сайтов

- Места

- Списки

- Библиотеки

- Папки

- Список элементов

- Документы

- Страницы веб -части

Настройки сайта, сделанные через SharePoint Designer, не запечатлены в мусорном ведре. Для получения дополнительной информации см. Restore Deleted Items из Collection Collection Bin. См. Также, восстановить коллекцию удаленных сайтов.

Разведение версий не защищает от атак Ransomware, которые копируют файлы, шифруют их, а затем удаляйте исходные файлы. Тем не менее, конечные пользователи могут использовать корзину для восстановления OneDrive для бизнес-файлов после атаки вымогателей.

В следующем разделе более подробно рассказывается о защите и управлении Microsoft использует для снижения риска кибератаки против вашей организации и ее активов.

Как Microsoft снижает риски из атаки вымогателей

Microsoft встроила защиту и управление, которую использует для снижения рисков атаки вымогателей против вашей организации и ее активов. Активы могут быть организованы доменом, когда каждый домен имеет свой собственный набор смягчений рисков.

Домен 1: Управление на уровне арендатора

Первый домен – это люди, которые составляют вашу организацию и инфраструктуру и услуги, принадлежащие и контролируемые вашей организацией. Следующие функции в Microsoft 365 включены по умолчанию или могут быть настроены, чтобы помочь снизить риск и восстановиться после успешного компромисса активов в этом домене.

Обмен онлайн

- Благодаря восстановлению единого товара и удержанием почтовых ящиков клиенты могут восстановить товары в почтовом ящике на непреднамеренном или злонамеренном преждевременном удалении. По умолчанию клиенты могут отменить почтовые сообщения, удаленные в течение 14 дней, настраиваемые до 30 дней.

- Дополнительные конфигурации клиентов этих политик хранения в рамках онлайн -сервиса Exchange позволяют:

- настраиваемая задержка для применения (1 год/10 год+)

- копировать защиту от записи, которая будет применена

- Способность быть заблокированной политикой удержания так, чтобы можно было достигнуто неизменность

SharePoint Online и OneDrive для защиты бизнеса

SharePoint Online и OneDrive для защиты бизнеса имеют встроенные функции, которые помогают защитить от атак вымогателей.

Версии: Поскольку в качестве версии сохраняется минимум 500 версий файла по умолчанию и может быть настроено, чтобы сохранить больше, если вымогательные средства редактируют и шифруют файл, предыдущая версия файла может быть восстановлена.

Корзина: Если вымогатель создает новую зашифрованную копию файла и удаляет старый файл, у клиентов есть 93 дня, чтобы восстановить его из корзины для рециркуляции.

Сохранение библиотеки: Файлы, хранящиеся в сайтах SharePoint или OneDrive, могут быть сохранены, применяя настройки удержания. Когда документ с версиями подлежит настройкам удержания, версии копируются в библиотеку сохранения сохранения и существуют как отдельный элемент. Если пользователь подозревает, что их файлы были скомпрометированы, он может исследовать изменения файлов, просмотрев оставшуюся копию. Затем восстановление файлов можно использовать для восстановления файлов в течение последних 30 дней.

Команды

Чаты команд хранятся в почтовых ящиках и файлах пользователей Exchange Online, хранятся в SharePoint Online или OneDrive для бизнеса. Данные команды Microsoft защищены управлением и механизмами восстановления, доступными в этих услугах.

Домен 2: Управление уровнем обслуживания

Второй домен – это люди, которые составляют Microsoft организации, и корпоративная инфраструктура, принадлежащая и контролируемая Microsoft для выполнения организационных функций бизнеса.

Подход Microsoft к обеспечению ее корпоративной недвижимости является Zero Trust, внедренным с использованием наших собственных продуктов и услуг с защитой в нашей цифровой недвижимости. Вы можете найти более подробную информацию о принципах нулевого доверия здесь: Архитектура нулевого доверия.

Дополнительные функции в Microsoft 365 расширяют смягчения риска, доступные в домене 1 для дальнейшей защиты активов в этом домене.

SharePoint Online и OneDrive для защиты бизнеса

Версии: Если вымогатели зашифровали файл на месте, в качестве редактирования, файл может быть восстановлен до начальной даты создания файлов, используя возможности истории версий, управляемые Microsoft.

Корзина: Если вымогатели создали новую зашифрованную копию файла и удалили старый файл, у клиентов есть 93 дня, чтобы восстановить его из коррекции. Через 93 дня есть 14-дневное окно, где Microsoft все еще может восстановить данные. После этого окна данные постоянно удаляются.

Команды

Смягчение риска для команд, изложенных в домене 1, также применяются к домену 2.

Домен 3: Инфраструктура разработчиков и сервисов

Третий домен – люди, которые разрабатывают и управляют сервисом Microsoft 365, кодом и инфраструктурой, которые предоставляют услуги, а также хранение и обработка ваших данных.

Microsoft Investments, которые обеспечивают платформу Microsoft 365 и снижают риски в этой области, сосредоточены на этих областях:

- Непрерывная оценка и проверка положения безопасности услуги

- Строительные инструменты и архитектура, которые защищают услуги от компромисса

- Создание возможности обнаружить и реагировать на угрозы, если наступает атака

Непрерывная оценка и проверка положения безопасности

- Microsoft снижает риски, связанные с людьми, которые разрабатывают и управляют сервисом Microsoft 365, используя принцип наименьшая привилегия. Это означает, что доступ и разрешения к ресурсам ограничены только тем, что необходимо для выполнения необходимой задачи.

- Только что (JIT), только что достоверная модель (JEA) используется для предоставления инженерам Microsoft временными привилегиями.

- Инженеры должны подать запрос на конкретную задачу для получения повышенных привилегий.

- Запросы управляются через Lockbox, который использует контроль доступа на основе ролей Azure (RBAC) для ограничения типов запросов на повышение JIT, которые инженеры могут сделать.

Инструменты и архитектуру, которые защищают сервис

- Жизненный цикл развития безопасности Microsoft (SDL) фокусируется на разработке безопасного программного обеспечения для повышения безопасности приложений и снижения уязвимостей. Для получения дополнительной информации см. Обзор безопасности и разработки безопасности и операций.

- Microsoft 365 ограничивает связь между различными частями сервисной инфраструктуры только тем, что необходимо для работы.

- Сетевой трафик защищен с использованием дополнительных сетевых брандмауэров в граничных точках, чтобы помочь обнаружить, предотвратить и смягчить сетевые атаки.

- Услуги Microsoft 365 архизированы для работы без инженеров, требующих доступа к данным клиента, если только явно запрошен и утвержден клиентом. Для получения дополнительной информации см. Как Microsoft собирает и обрабатывает данные клиентов.

Возможности обнаружения и реагирования

- Microsoft 365 занимается непрерывным мониторингом безопасности своих систем для обнаружения и реагирования на угрозы для Microsoft 365 Services.

- Централизованная регистрация собирает и анализирует события журнала для действий, которые могут указывать на инцидент с безопасностью. Данные журнала анализируются по мере того, как они загружаются в нашу систему оповещения и образуют оповещения вблизи в реальном времени.

- Облачные инструменты позволяют нам быстро реагировать на обнаруженные угрозы. Эти инструменты обеспечивают восстановление с использованием автоматически запускаемых действий.

- Когда автоматическое восстановление невозможно, предупреждениям направляются подходящим инженерам по вызову, которые оснащены набором инструментов, которые позволяют им действовать в режиме реального времени, чтобы смягчить обнаруженные угрозы.

Восстановиться после атаки вымогателей

Для восстановления после атаки вымогателей в Microsoft 365 см. Восстановление после атаки вымогателей в Microsoft 365.

Дополнительные ресурсы вымогателей

Ключевая информация от Microsoft

- Растущая угроза вымогателей, Microsoft по сообщениям в блоге, 20 июля 2021 года

- Управляемое с человеком вымогатели

- Быстро защищает от вымогателей и вымогательства

- Последний отчет Microsoft Security Intelligence (см. Страницы 22-24)

- Вымогатели: повсеместная и постоянная угроза Отчет в Аналитика угроз Узел портала Defender Microsoft 365 (см. Эти требования к лицензированию)

Microsoft 365

- Развернуть защиту от вымогателей для вашего арендатора Microsoft 365

- Восстановиться после атаки вымогателей

- Защитите свой компьютер Windows 10 от вымогателей

- Обработка вымогателей в SharePoint Online

Microsoft 365 Defender

Microsoft Azure

- Azure защита для атаки вымогателей

- План резервного копирования и восстановления защиты от вымогателей

- Помощь в защите от вымогателей с помощью Microsoft Azure Backup (26-минутное видео)

- Восстановление от компромисса системной идентичности

- Усовершенствованное многоступенчатое обнаружение атаки в Microsoft Sentinel

- Обнаружение слияния для вымогателей в Microsoft Sentinel

- Защита вымогателей в Azure

- Подготовьтесь к атаке вымогателей

- Обнаружить и реагировать на атаки вымогателей

- Особенности и ресурсы Azure, которые помогут вам защитить, обнаружить и реагировать

- Azure Backup и восстановление плана защиты от вымогателей

Microsoft Defender для облачных приложений

Сообщения в блоге Microsoft Security Team

- 3 шага по предотвращению и восстановлению вымогателей (сентябрь 2021 г.)

- Становясь устойчивым, понимая риски кибербезопасности: Часть 4 – Навигающие текущие угрозы (май 2021 г.) см Выкуп раздел.

- Атаки вымогателей, управляемых человеком: предотвратимая катастрофа (март 2020 г.) включает в себя анализ цепочки атаки фактических атак.

- Ответ вымогателей – оплатить или не платить? (Декабрь 2019)

- Norsk Hydro отвечает на атаку вымогателей с прозрачностью (декабрь 2019 г.)

Обратная связь

Отправить и просмотреть обратную связь для

Outlook заблокировал доступ к следующим потенциально небезопасным вложениям

В Microsoft Outlook, получая электронное письмо, которое содержит вложение, вы получаете это предупреждение о сообщении или на панели чтения:

Outlook заблокировал доступ к следующим потенциально небезопасным вложениям: []

Все версии Outlook с момента выпуска 1 (SR1) Outlook 2000 (SR1) включают функцию безопасности, которая блокирует привязанности, создавая риск вирусов или других угроз. Outlook блокирует доступ к вложению, но вложение присутствует в сообщении электронной почты.

В этой статье описывается, как открыть заблокированное вложение, и какие виды вложений могут блокировать.

Больше информации

Когда Outlook блокирует вложение, вы не можете сохранить, удалять, открывать, распечатать или иным образом работать с вложением в Outlook. Используйте один из методов, описанных ниже, чтобы безопасно получить доступ к вложению:

Первые четыре метода предназначены для начинающих до промежуточных пользователей компьютеров. Если эти методы не работают для вас, и если вам удобно с расширенными устранением неполадок, используйте методы, описанные в разделе «Расширенные устранения неполадок».

Некоторые методы требуют перезагрузки вашего компьютера. Вы можете сначала распечатать эту статью, если вы выберете один из этих методов.

Общие устранения неполадок

Метод 1: Используйте совместную информацию для доступа к вложению

Вы можете попросить отправителя сохранить вложение на сервер или FTP -сайт, к которому вы можете получить доступ. Попросите отправителя отправить вам ссылку на вложение на сервере или FTP -сайт. Вы можете нажать на ссылку, чтобы получить доступ к вложению и сохранить ее на своем компьютере.

Если вам нужна помощь с помощью сервера или FTP -сайта, вы можете попросить отправителя за помощь, или вы можете связаться с администратором сервера для получения дополнительной информации.

Метод 2: Используйте утилиту сжатия файла, чтобы изменить расширение имени файла

Если вам не доступен сервер или FTP -сайт, вы можете попросить отправителя использовать утилиту сжатия файлов, такую как Winzip, для сжатия файла. Это создает сжатый архивный файл, который имеет другое расширение имени файла. Outlook не признает эти расширения имени файла как потенциальные угрозы. Следовательно, это не блокирует новое вложение.

Когда отправитель отправляет вам новое вложение, вы можете сохранить его на своем компьютере, а затем вы можете использовать стороннее программное обеспечение для сжатия файлов для извлечения вложения. Если вам нужна помощь с помощью стороннего программного обеспечения для сжатия файлов, см. Документацию вашего продукта.

Метод 3: Переименуйте файл, чтобы иметь другое расширение имени файла

Если стороннее программное обеспечение для сжатия файлов вам недоступно, вы можете попросить, чтобы отправитель переименовал вложение для использования расширения имени файла, которое Outlook не признает как угрозу. Например, исполняемый файл с расширением имени файла .Exe может быть переименован в файл Word 97, в котором есть .Расширение имени файла DOC.

Попросите отправителя отправить переименованное в вас вложение. После того, как вы получите переименованное вложение, вы можете сохранить его на своем компьютере и снова переименовать файл, чтобы использовать исходное расширение имени файла.

Следуйте этим шагам, чтобы сохранить вложение и переименовать его, чтобы использовать исходное расширение имени файла:

- Найдите вложение в электронном письме.

- Щелкните правой кнопкой мыши вложение, а затем нажмите Копия.

- Щелкните правой кнопкой мыши на рабочем столе, а затем нажмите Вставить.

- Щелкните правой кнопкой мыши вставленный файл, а затем нажмите Переименовать.

- Переименовать файл для использования исходного расширения имени файла, например, как .Exe.

Метод 4: Попросите администратора сервера Exchange изменить настройки безопасности

Если вы используете Outlook с сервером Microsoft Exchange и администратором настроили настройки безопасности Outlook, администратор может вам помочь. Попросите администратора настроить настройки безопасности в вашем почтовом ящике, чтобы принять вложения, такие как тот, который заблокирован Outlook.

Если эти методы не работали для вас, и вам удобно с устранением неполадок, попробуйте шаги в разделе «Расширенные устранения неполадок».

Если вам не нравится передовые устранения неполадок, к сожалению, этот контент не может вам больше помочь. Для ваших следующих шагов вы можете попросить кого -нибудь о помощи, или вы можете связаться с поддержкой. Для получения информации о том, как связаться с поддержкой, посетите следующий веб -сайт Microsoft:

Расширенные устранения неполадок

Если вы не используете Outlook с сервером Exchange или если администратор сервера Exchange позволяет пользователям изменить поведение безопасности Outlook Attach.”

Если вы используете Outlook с сервером Exchange, а администратор Exchange Server запретил изменения в поведении безопасности Outlook Attach.”

Метод 1: Настройка поведения безопасности вложения

Важно этот раздел, метод или задача содержит шаги, которые сообщают вам, как изменить реестр. Однако серьезные проблемы могут возникнуть, если вы неправильно измените реестр. Поэтому убедитесь, что вы внимательно выполните следующие действия. Для дополнительной защиты, резервную копию реестра, прежде чем изменить его. Затем вы можете восстановить реестр, если возникает проблема. Для получения дополнительной информации о том, как создать резервное копирование и восстановить реестр, нажмите на следующую статью, чтобы просмотреть статью в базе знаний Microsoft:

322756 Как сделать резервное копирование и восстановить реестр в Windows

Важно, прежде чем вы сможете настроить поведение безопасности вложений в Outlook 2000 SR1 и Microsoft Outlook 2000 SR1A, сначала необходимо применить либо Microsoft Office 2000 Service Pack 2, либо Microsoft Office 2000 Service Pack 3.

Следуйте этим шагам, чтобы изменить поведение реестра и изменений Outlook.

- Выйдите из перспектива, если он работает.

- Нажимать Начинать, а затем нажмите Бегать. Копировать и вставить (или введите) следующую команду в Открыть коробка, а затем нажмите Enter: Regedit

- Убедитесь, что существует следующий реестр для вашей версии Outlook.

Microsoft Office Outlook 2016 Hkey_current_user \ Software \ Microsoft \ Office \ 16.0 \ Outlook \ Security Microsoft Office Outlook 2013 Hkey_current_user \ Software \ Microsoft \ Office \ 15.0 \ Outlook \ Security Microsoft Office Outlook 2010 Hkey_current_user \ Software \ Microsoft \ Office \ 14.0 \ Outlook \ Security Microsoft Office Outlook 2007 Hkey_current_user \ Software \ Microsoft \ Office \ 12.0 \ Outlook \ Security Microsoft Office Outlook 2003 Hkey_current_user \ Software \ Microsoft \ Office \ 11.0 \ Outlook \ Security Microsoft Outlook 2002 Hkey_current_user \ Software \ Microsoft \ Office \ 10.0 \ Outlook \ Security Microsoft Outlook 2000 Hkey_current_user \ Software \ Microsoft \ Office \ 9.0 \ Outlook \ Security Если ключ реестра существует, перейдите на шаг 5.

- Найдите, а затем нажмите кнопку следующего ключа реестра: Hkey_current_user \ Software \ Microsoft

- Под Редактировать, нажимать Новый, а затем нажмите Ключ.

- Введите офис, а затем нажмите Enter.

- Под Редактировать, нажимать Новый, а затем нажмите Ключ.

- Для Outlook 2016, тип 16.0, а затем нажмите Enter.

Для Outlook 2013, тип 15.0, а затем нажмите Enter.

Для Outlook 2010, тип 14.0, а затем нажмите Enter.

Для Outlook 2007, тип 12.0, а затем нажмите Enter.

Для Outlook 2003, тип 11.0, а затем нажмите Enter.

Для Outlook 2002, тип 10.0, а затем нажмите Enter.

Примечание Вы должны указать расширение без точки/периода, такого как EXE или EXE; COM в версиях Outlook Microsoft 365 до 16.0.12923.10000. Из этой версии Outlook поддерживает типы файлов с или без точки/периода в расширении.

- Нажимать ХОРОШО.

- Редактор реестра выхода.

- Перезагрузите компьютер.

Когда вы начинаете Outlook, откройте типы файлов, которые вы указали в реестре.

Примечание мы рекомендуем включить только типы файлов, которые у вас должны быть. Если вы редко получаете конкретный тип файла, мы рекомендуем вам предоставить временный доступ Outlook к типу файла, который под вопросом. Затем перенастройка Outlook, чтобы заблокировать тип файла, отменив изменения в реестре. Для получения дополнительной информации о том, как вы можете настроить Outlook, чтобы заблокировать расширения имени файла вложения, которые Outlook не блокируется по умолчанию, нажмите на следующую номеру статьи, чтобы просмотреть статью в базе знаний Microsoft:

837388 Как настроить Outlook, чтобы заблокировать дополнительные имени файла вложения

Метод 2: Настройка Outlook в среде обмена

Если вы запускаете Outlook в среде обмена, администратор Exchange Server может изменить поведение безопасности вложения по умолчанию.

Поведение привязанности

Вложения разделены на три группы на основе расширения имени файла или типа файла. Outlook обрабатывает каждую группу определенным образом.

Уровень 1 (небезопасно)

Небезопасная категория представляет любое расширение имени файла, которое может иметь сценарий или код, связанный с ним. Вы не можете открыть вложение, которое имеет небезопасное расширение имени файла. Список небезопасных расширений имени файла, см. Страницу поддержки офиса. В следующем списке описывается, как ведет себя Outlook, когда вы получаете или отправляете небезопасное вложение файла:

- Вы не можете сохранить, удалять, открывать, печатать или иным образом работать с небезопасными файлами. Сообщение в верхней части сообщения электронной почты указывает, что Outlook заблокировал доступ к небезопасному вложению. Приложение недоступно от Outlook. Тем не менее, вложение фактически не удалено из сообщения электронной почты.

- Если вы отправите сообщение по электронной почте, которое имеет небезопасное вложение, вложение не включено в перенаправленное сообщение электронной почты.

- Если вы отправите сообщение по электронной почте, которое содержит небезопасное вложение, вы получите предупреждающее сообщение, в котором говорится, что другие получатели Outlook могут быть не в состоянии получить доступ к приложению, которое вы пытаетесь отправить. Вы можете безопасно игнорировать предупреждающее сообщение и отправить сообщение по электронной почте, или вы можете не отправлять сообщение электронной почты.

- В Outlook 2003, если вы сохраните или закрываете сообщение электронной почты, которое содержит небезопасное вложение, вы получите предупреждающее сообщение, в котором говорится, что вы не сможете открыть вложение. Вы можете переопределить предупреждающее сообщение и сохранить сообщение электронной почты.

- Вы не можете использовать команду вставки объекта для открытия объектов, которые вставлены в Microsoft Outlook Rich Text Сообщения электронной почты. Вы видите визуальное представление объекта. Однако вы не можете открыть или включить объект в сообщении электронной почты.

- Вы не можете открыть небезопасные файлы, которые хранятся в Outlook или обменной папке. Хотя эти файлы не прикреплены к элементу Outlook, они все еще считаются небезопасными. Когда вы пытаетесь открыть небезопасный файл, вы получите следующее сообщение об ошибке:

Не могу открыть предмет. Outlook заблокировал доступ к этому потенциально небезопасному предмету.

Уровень 2

Файлы уровня 2 не небезопасны. Тем не менее, они требуют большей безопасности, чем другие вложения. Когда вы получаете вложение уровня 2, Outlook побуждает вас сохранить вложение на диск. Вы не можете открыть вложение в сообщении электронной почты. По умолчанию расширения имени файла не связаны с этой группой. Однако, если вы используете Outlook с сервером Exchange, и ваша почта доставлена в почтовый ящик Exchange, администратор Exchange Server может добавить расширения имени файла в список 2 уровня 2.

Другие вложения

Когда вы пытаетесь открыть вложение, которое имеет расширение имени файла, отличное, чем на уровне 1 или в списке уровня 2, Outlook предлагает вам либо открыть файл напрямую, либо сохранить его на диск. Вы можете отключить будущие подсказки для расширения имени файла, если вы очистите Всегда спрашивайте, прежде чем открывать этот тип файла флажок.

Примечание Если программа связывает себя с новым расширением имени файла, Outlook рассматривает этот расширение имени файла как безопасное, пока вы не добавите расширение имени файла в список расширений имени файла уровня 1 или уровня 2.

Например, если вы устанавливаете программу на свой компьютер, в которой используются файлы, в которых .xyz имени файла, когда вы открываете вложение, которое имеет .Расширение имени файла XYZ, программа открывает и запускает вложение. По умолчанию .Расширение имени файла XYZ не отображается на уровне 1 или в списке уровня 2. Поэтому Outlook рассматривает его как безопасное расширение имени файла. Если вы хотите, чтобы Outlook обращался .xyz имени файла как небезопасно, вы должны добавить .xyz имени файла расширение в список расширений имени файла уровня 1.

Рекомендации

Для получения дополнительной информации о заблокированных вложениях в Outlook, посетите этот веб -сайт Microsoft Office Office:

926512 Информация для администраторов о настройках безопасности по электронной почте в Outlook 2007

Фишинг и подозрительное поведение

Фишинговое письмо – это электронное письмо, которое кажется законным, но на самом деле является попыткой получить вашу личную информацию или украсть ваши деньги. Вот несколько способов справиться с мошенничеством с фишингом и подделками в Outlook.компонент.

Подготовка интеллекта из Microsoft 365 Advanced Shroege и Exchange Online Rethaution помогает предотвратить достижение фишинговых сообщений в почте Outlook. Outlook подтверждает, что отправитель – это то, кем они говорят, и отмечает вредоносные сообщения как нежелательное электронное письмо. Если сообщение подозрительно, но не считается злонамеренным, отправитель будет помечен как неверный, чтобы уведомить получателя о том, что отправитель может не быть тем, кем они, кажется,.

Как найти фишинговое письмо

Вот некоторые из наиболее распространенных типов фишинговых мошенничества:

- Электронные письма, которые обещают награду. “Нажмите на эту ссылку, чтобы получить возмещение налога!”

- Документ, который, по -видимому, поступает от друга, банка или другой авторитетной организации. Сообщение – что -то вроде “Ваш документ размещен онлайн -поставщиком хранения, и вам нужно ввести свой адрес электронной почты и пароль, чтобы открыть его.”

- Счет от интернет -магазина или поставщика за покупку или заказ, которые вы не сделали. Приложение, по -видимому, является защищенным или заблокированным документом, и вам необходимо ввести свой адрес электронной почты и пароль, чтобы открыть его.

- Узнайте больше на изучении, чтобы обнаружить фишинговую электронную почту.

- Если вы думаете, что кто -то получил доступ к вашему взгляду.Com Account, или вы получили подтверждение по электронной почте для изменения пароля, которое вы не сделали’T уполномочите, прочитайте мой взгляд.Com Account была взломана.

Сообщите сообщение как фишингу в Outlook.компонент

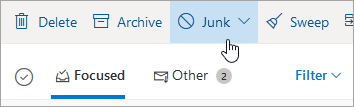

- В списке сообщений выберите сообщение или сообщения, о которых вы хотите сообщить.

- Над панелью чтения выберите Хлам >Фишинг >Отчет Чтобы сообщить отправителю сообщения.

Примечание: Когда вы отмечаете сообщение как фишинго. Чтобы заблокировать отправителя, вам нужно добавить их в список заблокированного отправителя. Для получения дополнительной информации см. Отправители блоков или электронная почта как мусор в Outlook.компонент.

Как я могу определить подозрительное сообщение в моем почтовом ящике?

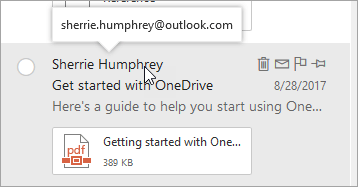

Outlook показывает индикаторы, когда отправитель сообщений не проведен, и либо не может быть идентифицирован по протоколам аутентификации по электронной почте, либо их личность отличается от того, что вы видите в адресе от.

- Вы видите ‘?’На изображении отправителя Когда Outlook не может проверить личность отправителя, используя методы аутентификации электронной почты, он отображает ”?’На фото отправителя.

- Не каждое сообщение, которое не может аутентифицировать, злонамеренно. Тем не менее, вы должны быть осторожны с взаимодействием с сообщениями, которые не аутентифицируют подлинность, если вы не узнаете отправителя. Или, если вы узнаете отправителя, который обычно не имеет ‘?’На изображении отправителя, но вы вдруг начинаете видеть его, это может быть признаком, который отправитель подделывается. Вы можете узнать больше о Spoof Intelligence от Microsoft 365 Advanced Protection и обмена онлайн -защитой онлайн в соответствующих темах ниже.

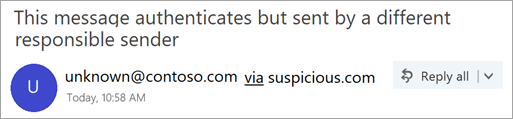

- Адрес отправителя отличается от того, что появляется в адресе от Часто адрес электронной почты, который вы видите в сообщении, отличается от того, что вы видите в адресе. Иногда фишеры пытаются заставить вас думать, что отправитель – это кто -то, кроме того, кем они на самом деле. Когда Outlook обнаруживает разницу между фактическим адресом отправителя и адресом по адресу FRED, он показывает фактического отправителя, использующего тег VIA, который будет подчеркнут.

В этом примере отправляющий домен «подозрительный.com “аутентифицируется, но отправитель положил” неизвестно@contoso.com »в адресе. Не каждое сообщение с тегом через подозрительно. Однако, если вы не узнаете сообщение с тегом, вы должны быть осторожны с взаимодействием с ним. В Outlook и новом Outlook в Интернете вы можете зависать свой курсор над именем или адресом отправителя в списке сообщений, чтобы увидеть их адрес электронной почты, без необходимости открыть сообщение.

В этом примере отправляющий домен «подозрительный.com “аутентифицируется, но отправитель положил” неизвестно@contoso.com »в адресе. Не каждое сообщение с тегом через подозрительно. Однако, если вы не узнаете сообщение с тегом, вы должны быть осторожны с взаимодействием с ним. В Outlook и новом Outlook в Интернете вы можете зависать свой курсор над именем или адресом отправителя в списке сообщений, чтобы увидеть их адрес электронной почты, без необходимости открыть сообщение.

Примечание: Эта функция доступна только в том случае, если вы входите в систему с работой или школьной учетной записью.

Вы можете использовать условие или исключение только один раз, но условие или исключение могут содержать несколько значений. Многочисленные значения одного и того же условия или исключения или логика (например, или). Различные условия или исключения используют и логику (например, и).

Несколько различных типов условий или исключений не являются аддитивными; Они инклюзивны. Политика применяется только тем получателям, которые соответствуют все из указанных фильтров получателя. Например, вы настраиваете условие фильтра получателя в политике со следующими значениями:

Политика применяется к romain@contoso.компонент только Если он также является членом группы руководителей. Если он не является членом группы, то к нему не применяется политика.

Аналогично, если вы используете тот же фильтр получателя, что и

Advanced Security для подписчиков Microsoft 365

Каждое анти-мельчайшее решение на месте отслеживает версию программного обеспечения и какие подписи работают. Автоматическая загрузка и применение обновлений подписи, по крайней мере, ежедневно с сайта определения вирусов поставщика централизованно управляется соответствующим антимологарным инструментом для каждой команды службы. Следующие функции централизованно управляются соответствующим антимологовом инструментом в каждой конечной точке для каждой команды службы:

Защита от рыбы в EOP

Знаете ли вы, что вы можете попробовать функции в Microsoft 365 Defender для Office 365 Plan 2 бесплатно? Используйте 90-дневный защитник для испытания Office 365 в центре испытаний на портал Microsoft 365 Defender. Узнайте о том, кто может зарегистрироваться и испытать здесь.

Относится к

В организациях Microsoft 365 с почтовыми ящиками в обмене онлайн или автономными организациями по защите онлайн -защиты (EOP) без обмена почтовыми ящиками, сообщения электронной почты автоматически защищены от вредоносного ПО от EOP. Некоторые из основных категорий вредоносных программ:

EOP предлагает многослойную защиту от вредоносных программ, которая предназначена для того, чтобы поймать все известные вредоносные программы в Windows, Linux и Mac, которые перемещаются в или вне вашей организации. Следующие варианты помогают обеспечить защиту от мультикуаров:

В EOP сообщения, которые, как считается, содержат вредоносное ПО в любой Приложения карантин. Могут ли получатели просматривать или иным образом взаимодействовать с карантинными сообщениями, контролируется карантинная политика. По умолчанию сообщения, которые были помещены в карантин из -за вредоносного ПО, могут быть просмотрены и выпущены только администратором. Для получения дополнительной информации см. Следующие темы:

Как объяснено в следующем разделе, политики анти-рыбной программы также содержат Фильтр общих вложений. Сообщение, содержащее указанные типы файлов автоматически идентифицируется как вредоносное ПО. Вы можете выбрать, чтобы карантин или отклонить сообщения.

Для получения дополнительной информации о защите анти-мультикуаров см. FAQ по защите от Mallionware.

Для настройки политик анти-связного программного обеспечения см.

Антика-политики

Политики анти-мультификации контролируют настройки и параметры уведомлений для обнаружения вредоносных программ. Важными настройками в политиках анти-мыслилости являются: