Есть ли OpenVPN есть веб -интерфейс?

Устранение неполадок доступа к веб -интерфейсу

Вы подключаетесь к веб -интерфейсу сервера доступа с помощью подключения HTTPS через веб -браузер.

Краткое содержание

1. OpenVPN Access Server предоставляет веб -службы для запуска как веб -интерфейса Admin, так и клиентского веб -интерфейса.

2. Пользовательский интерфейс клиента позволяет пользователям загружать предварительно сконфигурированные клиенты VPN для удобного подключения к VPN-серверу.

3. Интернет -пользовательский интерфейс используется для управления и конфигурации сервера.

4. IP -адрес или имя хоста сервера используется для доступа к веб -интерфейсу.

5. Учетные данные Admin Web UI можно найти в файле журнала установки.

6. Admin Web UI обеспечивает статус сервера, обзор конфигурации и функции управления пользователями.

7. База данных журнала может быть запрошена на проблемы с устранением неполадок.

Вопросы

1. Как пользователи могут получить доступ к клиентскому веб -интерфейсу?

Пользователи могут получить доступ к пользовательскому интерфейсу клиента, используя IP -адрес или имя хоста сервера доступа.

2. Что предоставляет пользовательский пользовательский интерфейс клиента?

Пользовательский интерфейс клиента предоставляет предварительно сконфигурированные клиенты VPN для скачивания.

3. Как можно настроить пользовательское имя хоста?

Пользовательское имя хоста может быть настроено с помощью пользовательского интерфейса Admin Web и DNS ‘A’ record.

4. Как пользователи могут скачать openvpn connect?

Пользователи могут скачать OpenVPN Connect с персонализированной и комплексной конфигурацией профиля пользователя из пользовательского интерфейса клиента.

5. Где можно получить доступ к веб -интерфейсу администратора?

Доступ к веб -интерфейсу Admin можно получить на том же IP -адресе или имя хоста, используемое для клиентского веб -интерфейса, с путем «/admin».

6. Как можно запустить или остановить демоны OpenVPN?

Daemons OpenVPN можно запустить или остановить в разделе состояния сервера в веб -интерфейсе Admin.

7. Какая информация отображается в разделе текущих пользователей пользовательского интерфейса Admin Web UI?

В разделе «Текущие пользователи» отображается информация о активно подключенных пользователях, включая имя пользователя, исхождение IP -адреса, назначенный адрес VPN, использование данных и временной метке подключения.

8. Как пользователь можно заблокировать от доступа к VPN?

Пользователь может быть заблокирован путем проверки опции «Block» в разделе текущих пользователей или изменением разрешений пользователей в настройках управления пользователями.

9. Можно ли получить доступ к пользовательскому интерфейсу Admin с учетными данными пользователя root?

Нет, учетные данные пользователя root не могут быть использованы для доступа к веб -интерфейсу администратора.

10. Как можно получить доступ к базе данных журналов в пользовательском интерфейсе Admin Web?

Раздел отчетов журнала в интервью Admin Web Ui позволяет пользователям просматривать и загружать базу данных журнала.

11. Какова цель раздела статуса сервера в веб -интерфейсе Admin?

Раздел состояния сервера отображает, находится ли VPN -сервер в настоящее время включен или выключен, и предоставляет параметры для запуска или остановки Daemons OpenVPN.

12. Какую информацию отображается раздел активной конфигурации в интернет -интерфейсе Admin?

В разделе Active Configuration отображаются важные настройки конфигурации, управляемые в веб -интерфейсе Admin, такие как настройки VPN и управление пользователями.

13. Как можно запрашивать базу данных журналов, чтобы устранения проблем с устранением неполадок?

Раздел отчетов о журналах предоставляет способ запросить базу данных журналов и отчеты журнала просмотра в веб -интерфейсе Admin Web.

14. Как пользователь может разблокировать себя, если он был заблокирован администратором?

Пользователь может разблокировать себя, имея администратор, сняв окно «Отказ доступа» в настройках разрешений пользователей управления пользователями.

15. Что можно сделать, если есть проблемы с доступом к веб -интерфейсу?

Обратитесь к доступу к устранению неполадок в Руководство по веб -интерфейсу для получения помощи.

Устранение неполадок доступа к веб -интерфейсу

Вы подключаетесь к веб -интерфейсу сервера доступа с помощью подключения HTTPS через веб -браузер.

Как настроить сервер Access OpenVPN

В этом документе представлен обзор пользовательского интерфейса клиента Access Server OpenVPN, веб -интерфейса Admin Web и интерфейса командной строки (CLI). Как только вы познакомьтесь с этими ссылками, эти ссылки предоставляют больше информации о настройке вашего сервера:

- Руководство для быстрого запуска сервера Access Access OpenVPN

- Установите имя хоста

- Настройте настройки VPN

- Установите пользователей

- Дополнительные шаги безопасности

Если вы’Повторный доступ к доступу к веб -интерфейсу, см.

Пользовательский интерфейс клиента

OpenVPN Access Server предоставляет веб -службы для запуска как веб -интерфейса Admin, так и клиентского веб -интерфейса. Пользовательский интерфейс клиента предоставляет вашим пользователям предварительно настроенные клиенты VPN, что упрощает процесс подключения к вашему VPN-серверу.

Чтобы получить доступ к клиентскому веб -пользовательскому интерфейсу, используйте IP -адрес или имя хоста вашего сервера доступа. Например:

- https: // 123.456.78.90/

- https: // vpn.Наименование фирмы.ком/

IP -адрес – это внешний IP -адрес вашего сервера. Пользовательское имя хоста может быть настроено с помощью пользовательского интерфейса Admin Web и DNS ‘А’ записывать. Вы можете выполнить шаги, чтобы настроить пользовательское имя хоста здесь: Настройка вашего Hostname Access OpenVPN.

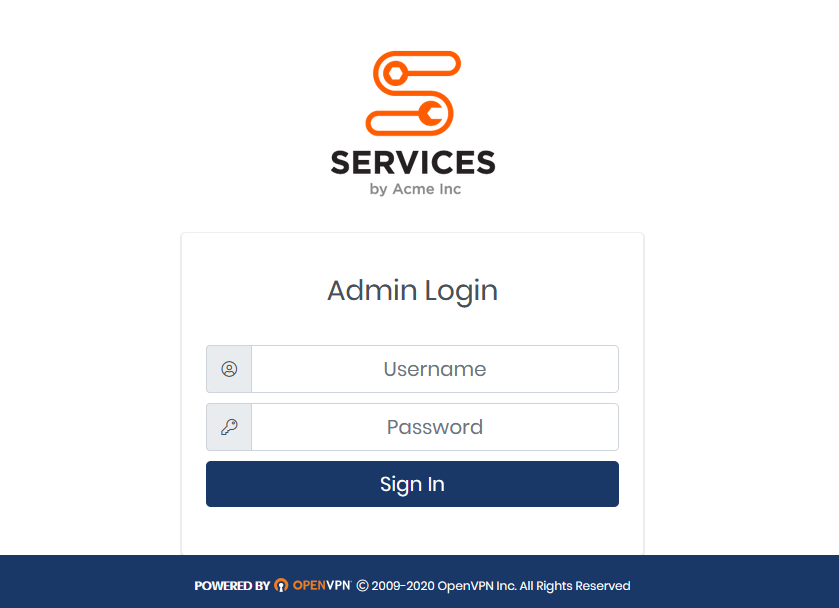

Этот клиентский веб-интерфейс предоставляет интерфейс для ваших пользователей, чтобы войти в систему и получить предварительно сконфигурированные загрузки OpenVPN Connect. Каждый пользователь может загрузить и установить OpenVPN, подключиться к персонализированной и комплексной конфигурации профиля пользователя, или он может загрузить профиль конфигурации для импорта в любого клиента VPN, который поддерживает .ovpn.

Admin Web UI

Интернет -интерфейс администратора доступен на том же IP -адресу или имени хоста, который использует клиентский веб -интерфейс, но в /администратор путь. Например:

- https: // 123.456.78.90/администратор

- https: // vpn.Наименование фирмы.компонент/администратор

После завершения настройки учетные данные и адрес для веб -интерфейса напечатаны на экране:

+++++++++++++++++++++++++++++++++++++++++++++++ Доступ к серверу 2.10.0 был успешно установлен в/usr/local/openvpn_as файл журнала конфигурации был записан в/usr/local/openvpn_as/init.Веб -интерфейсы сервера доступа в журнал доступны здесь: Admin ui: https: // 192.168.102.130: 943/Admin Client UI: https: // 192.168.102.130.943 Войдите в систему как «OpenVPN» с «RR4IMYHWBFFQ», чтобы продолжить (пароль можно изменить на пользовательском интерфейсе администратора) +++++++++++++++++++++++++++++++++++++++++++++++

Примечание: Версии сервера доступа старше 2.10 Не автоматически генерируйте пароль. В старых версиях вы устанавливаете пароль вручную, набрав Passwd OpenVPN в командной строке.

Примечание: А корень Учетные данные пользователя могут’T можно использовать для входа в пользовательский интерфейс Admin Web.

Для получения дополнительной информации о функциях в веб -интерфейсе Admin см.

Функции пользовательского интерфейса администратора

Эти разделы предоставляют введение в пользовательский интерфейс Admin Web и то, как вы можете получить статус сервера, обзор конфигурации и количество текущих подключенных пользователей. Есть подробности о простом способе запроса базы данных журналов и как выглядят отчеты журнала.

Состояние сервера

А Обзор статуса Раздел указывает, находится ли VPN -сервер в настоящее время или выключен. Если оно’S on, вы можете нажать на Остановите сервер Чтобы остановить демоны OpenVPN. Если сервер выключен, вы можете нажать Запустить сервер Чтобы начать демоны OpenVPN.

Остановка или начало демонов’T влияют на службу пользовательского интерфейса Admin – он продолжает активно прослушать свой настроенный порт, который по умолчанию TCP Port 943. Однако, если вы остановите демоны, это также останавливает автоматическую внутреннюю маршрутизацию трафика браузера в стандартном https port TCP 443. При выключении внутренней маршрутизации вы должны указать порт 943 для доступа к вашему пользовательскому интерфейсу Admin Web. Например:

- https: // 123.456.78.90: 943/администратор

- https: // vpn.Наименование фирмы.компонент: 943/администратор

Активная конфигурация

А Активная конфигурация В разделе отображаются некоторые важные настройки конфигурации, которые управляются в разделах конфигурации и аутентификации веб -интерфейса Admin.

Текущие пользователи

А Текущие пользователи Раздел отображает активно подключенные пользователей с информацией в следующих столбцах:

| Распространенное имя | Имя пользователя. |

| Реальный адрес | Исходящий IP -адрес клиента подключения. |

| VPN -адрес | IP -адрес, назначенный вашим сервером Access OpenVPN. |

| Байты отправлены полученными | Данные (в байтах), полученные и отправленные через туннель VPN. |

| Связан с тех пор | Когда в настоящее время активное соединение было в последний раз подключено или повторно подключено. |

| Блокировать | Заблокируйте пользователя, отрицая доступ к VPN. |

Если администратор блокирует пользователя из Текущие пользователи страница, этот блок может быть удален путем рассеяния Запретить доступ коробка на Управление пользователями > Пользовательские разрешения.

Запрос базы данных журналов

А Отчеты журнала Раздел отображает журнал в вашем браузере и предоставляет возможность загрузить его в виде файла разделенных запятых значений (CSV). Вы можете запросить свои журналы или отфильтровать вывод, используя поля под Запрос по времени начала и Фильтр по количеству записей журнала. Вы также можете отфильтровать свои результаты на основе любого текста, который вы вводите в Фильтрующие записи поле.

Существует база данных журналов, доступная через интерфейс CLI, называемый logdba, который вы можете использовать для извлечения и экспорта информации.

Результаты журнала запросов

Результаты поля «Поиск и фильтров» с информацией в следующих столбцах

| Узел | Имя сервера доступа OpenVPN. Это отличается для мультисерверной настройки, где имя узла отличается для каждого сервера. |

| Имя пользователя | Имя пользователя клиентского подключения, как аутентифицировано сервером Access |

| Время начала | Дата и время, когда произошло конкретное соединение или попытка подключения. |

| Продолжительность | Длина во времени соединения. Примечание: Когда пользователь’s подключение на мгновение прервано, зарегистрирован новый отдельный сеанс. |

| Услуга | Одно из следующих: VPN: клиенты, подключающиеся через демон openvpn, используя клиент. Web_client: пользователи, вписавшиеся в себя или пытаются войти в веб -сервер клиента с помощью браузера. Web_admin: пользователи, вписавшиеся в себя или пытаются войти в веб -сервер администратора или веб -интерфейса Admin с использованием браузера. XML_API: Любые запросы API XML-RPC регистрируются в этой службе, когда включен флаг отладки XML. |

| Настоящий IP | Реальный IP -адрес клиента, подключенного к серверу доступа, или пользователя, пытающегося подключиться к веб -службе. |

| VPN IP | IP -адрес, назначенный клиенту, сервером Access. |

| Прото | Протокол, используемый для самого туннеля OpenVPN – UDP, как правило, лучший выбор здесь. |

| Порт | Порт подключен клиент – порты по умолчанию – TCP 443 и UDP 1194. |

| Байты в | Общее количество байтов, отправленных с клиента на сервер доступа. |

| Байты | Общее количество байтов, отправленных с сервера доступа к клиенту. |

| Ошибка | Любые сообщения об ошибках отображаются здесь, как правило, короткими и техническими фразами. |

Руководство пользователя пользователя Admin Web

Для получения дополнительной информации о каждом разделе веб -пользовательского интерфейса Admin, см. Руководство администратора Access Access Access OpenVPN, которое содержит подробную информацию о различных параметрах конфигурации через портал веб -пользовательского интерфейса Admin, а также подробности о типичных конфигурациях сети.

Интерфейс командной строки (CLI)

Вы можете использовать CLI для управления всеми настройками VPN Server Access. И CLI позволяет вам использовать более продвинутые функции, которые арендуют’T доступен через пользовательский интерфейс Admin Web.

Доступ к CLI обычно устанавливается через сеанс SSH на ваш сервер или непосредственно на вашем сервере’S Консоль. На CLI вы можете создать свои собственные сценарии оболочки для автоматизации таких задач, как создание новых пользователей с пользовательскими настройками или реализация пользовательской аутентификации.

Для получения дополнительной информации об использовании CLI обратитесь к инструментам интерфейса командной строки Access Server.

Устранение неполадок доступа к веб -интерфейсу

Этот документ содержит советы по устранению неполадок для веб -служб с сервером Appervpn Access. Для получения подробного справочного руководства о том, как работают веб -службы, см. В веб -сервисах OpenVPN Access, в котором подробно описывается разница между Admin Web UI и Клиентский веб -интерфейс. Мы рекомендуем прочитать это первым, чтобы понять, как работают веб -сервисы и как вы их достигаете.

Устранение неполадок. Проблемы с подключением:

- После начального веб -интерфейса установки не может быть достигнут

- Проверьте, слушают ли веб -интерфейсы сервера доступа

- Использование TCPDUMP для проверки подключения снаружи

- Почему сервер Access использует порты TCP 443 и TCP 943

После начального веб -интерфейса установки не может быть достигнут

Мы рекомендуем вам начать устранение неполадок, проверяя общие причины, почему вы можете’T достичь веб -интерфейса.

Проверьте вас’VE завершил начальную конфигурацию

Если вы можете’T достичь вашего веб -интерфейса сразу после установки сервера Access, вам может потребоваться полностью завершить начальную конфигурацию. Обратитесь к разделу ниже для платформы, где вы’повторно развертывание сервера доступа.

- Заполните начальную конфигурацию сервера доступа в экземпляре AWS:

- После запуска экземпляра Amazon AWS с Access Server подключитесь к экземпляру через SSH с именем пользователя OpenVPNAS и ваша частная/открытая пара ключей, которую вы использовали для запуска экземпляра. Ты не ДОН’T Используйте пароль для этого соединения; AWS аутентифицирует с клавишами SSH. Если вы’Ve потерял пару ключей при новой установке сервера Access на AWS, он’Проще всего прекратить экземпляр и начать снова. Убедитесь, что при запуске нового экземпляра сохранить пару ключей.

- Принять лицензионное соглашение о сервере доступа и запустить начальную конфигурацию. Вы должны завершить эту начальную конфигурацию для веб -интерфейсов Server Access.

- После завершения начальной конфигурации обратите внимание на случайно сгенерированный пароль для вашей административной учетной записи OpenVPN. Вывод конфигурации также отображает адреса для пользовательского интерфейса Admin и клиентского веб -интерфейса. Версии сервера доступа старше 2.10 Не автоматически генерируйте пароль. В старых версиях вы устанавливаете пароль вручную, набрав Passwd OpenVPN в командной строке.

- Подключитесь к виртуальной машине с именем пользователя корень и пароль OpenVPNAS. По умолчанию на виртуальные машины, доступ SSH для корневой учетной записи IS’T включен. Если вы хотите связаться с SSH, мы рекомендуем создать пользователя для доступа SSH и обеспечить привилегии SUDO.

- Принять лицензионное соглашение о сервере доступа и запустить начальную конфигурацию. Вы должны завершить эту начальную конфигурацию для веб -интерфейсов Server Access.

- После завершения начальной конфигурации обратите внимание на случайно сгенерированный пароль для вашей административной учетной записи OpenVPN. Вывод конфигурации также отображает адреса для пользовательского интерфейса Admin и клиентского веб -интерфейса. Версии сервера доступа старше 2.10 Не автоматически генерируйте пароль. В старых версиях вы устанавливаете пароль вручную, набрав Passwd OpenVPN в командной строке.

- Подключитесь к экземпляру и запустите начальную конфигурацию для сервера доступа. Как вы подключаетесь, зависит от того, настроили ли вы доступ с облачным провайдером, используя пару ключей или имя пользователя и пароль.

- После завершения начальной конфигурации обратите внимание на случайно сгенерированный пароль для вашей административной учетной записи OpenVPN. Вывод конфигурации также отображает адреса для пользовательского интерфейса Admin и клиентского веб -интерфейса. Версии сервера доступа старше 2.10 Не автоматически генерируйте пароль. В старых версиях вы устанавливаете пароль вручную, набрав Passwd OpenVPN в командной строке.

Для получения подробных инструкций по запуску сервера доступа, см. Наши направляющие для конкретной платформы:

- Amazon Web Services EC2 Byol Appliance Guide Quick Start Guide – для сервера доступа с подпиской, приобретенной на нашем веб -сайте.

- Руководство по быстрому запуску AWS EC2.

- Развертывание устройства сервера доступа на Microsoft Hyper-V.

- Развертывание устройства Access Server на VMware Esxi.

- Digitalocean Quick Start Guide.

- Google Cloud Platform Platfer.

- Oracle Quick Start Guide.

- Microsoft Azure Byol Appliance Guide Quick Start Guide.

Использование правильного внешнего IP -адреса

Если вы’VE завершил начальную конфигурацию и может’T подключите, убедитесь, что у вас есть правильный внешний IP -адрес.

Проверьте внешний IP -адрес для вашего сервера:

После завершения начальной конфигурации сервер Access предоставляет URL -адреса для пользовательского интерфейса Admin Web и клиентского веб -интерфейса, используя сервер’S IP -адрес. Убедитесь, что это’S внешний IP -адрес.

- В некоторых облачных экземплярах эти IP -адреса являются только внутренними, к которым нельзя получить доступ из Интернета.

- На AWS вам может потребоваться настроить эластичный IP -адрес. Мы рекомендуем этот шаг, чтобы избежать использования автоматического общедоступного IP-адреса, который может измениться после перезапуска экземпляра.

- Если IP -адреса из начальной конфигурации Don’T Работайте, проверьте IP -адрес экземпляра облачного провайдера.

- Для установки в вашей частной сети вам может потребоваться, чтобы вы настроили статический IP -адрес, чтобы он не вдруг изменил частное IP на перезапуске вашего маршрутизатора или сервера.

Если вы все еще сталкиваетесь с проблемами с доступом к веб -интерфейсу, обратитесь к разделу, “Проверьте, слушают ли веб -сервисы сервера доступа.”

Проверьте, слушают ли веб -сервисы сервера доступа

Сервер доступа должен прослушать конкретные порты TCP для веб -служб.

Проверьте порты для веб -служб с помощью NetStat

Мы предоставляем инструкции, специфичные для Ubuntu/Debian. Если вы используете другую систему Linux, настройте для этого.

Убедитесь, что сервер доступа слушает правильные порты TCP для веб -служб с NetStat Utility.

- Бежать NetStat, Войдите на свой сервер Access OpenVPN’S Операционная система через консоль или через SSH и получение корневых привилегий.

- Начните с работы NetStat Чтобы распечатать порты TCP и UDP, где прослушивается программа, и на каких IP -адресах:

- NetStat -tulpn

- Вы должны увидеть выход, похожий на это:

Активные интернет -соединения (только серверы)

Proto Recv-Q Send-q локальный адрес иностранного адреса Государство PID/PID/Имя программы

TCP 0 0 127.0.0.1: 904 0.0.0.0:* Слушайте 5669/Python3

TCP 0 0 127.0.0.1: 905 0.0.0.0:* Слушайте 5669/Python3

TCP 0 0 127.0.0.1: 906 0.0.0.0:* Слушайте 5669/Python3

TCP 0 0 127.0.0.1: 907 0.0.0.0:* Слушайте 5669/Python3

TCP 0 0 127.0.0.1: 908 0.0.0.0:* Слушайте 5669/Python3

TCP 0 0 127.0.0.1: 909 0.0.0.0:* Слушайте 5669/Python3

TCP 0 0 192.168.70.3: 943 0.0.0.0:* Слушайте 5669/Python3

TCP 0 0 0.0.0.0:22 0.0.0.0:* Слушайте 1084/SSHD

TCP 0 0 192.168.70.3: 443 0.0.0.0:* Слушай 5683/openvpn-openssl

TCP6 0 0 . 22 . * Слушайте 1084/SSHD

UDP 0 0 192.168.70.3: 1194 0.0.0.0:* 5713/openvpn-openssl - Наш пример вывода показывает, что SpeerVPN Access Server прослушивает IP -адрес, 192.168.70.3 с различными компонентами работы сервера доступа. Сервер доступа в нашем примере управляет только одним TCP и одним демоном UDP.

- Если порты этого сервера доступа должны слушать на аренде’T Настройка правильно, обратитесь к установите интерфейс и порты для веб -служб.

Примечание: Настройка по умолчанию слушает все интерфейсы. Вывод будет тогда покажет такую линию, как эта:

TCP 0 0 0.0.0.0: 943 0.0.0.0:* Слушайте 2383/Python3

Проверьте порты для веб -служб с помощью ifconfig

Если вы настраиваете сервер доступа с несколькими демонами, элементы на портах 443 и 1194 выиграли’t будет перечислен в NetStat вывод, даже если порты открыты; Списки процессов также будут больше.

Убедитесь, что сервер доступа прослушивает правильные порты TCP для веб -служб с iptables:

Когда сервер Access управляет несколькими Daemons OpenVPN, программа использует iptables Для балансировки нагрузки между процессами.

- Перечислите правила iptables, которые регулируют балансировку внутреннего процесса:

- iptables -t nat -l -n | Греп “DPT: 443”

- Эта строка указывает процесс прослушивания на порту TCP 943:

- TCP 0 0 192.168.70.3: 943 0.0.0.0:* Слушайте 5669/Python

- ifconfig

- wget–q-no-check-certificate https: // 192.168.70.3: 943/ | grep -i -m 1 “openvpn”

wget–q-no-check-certificate https: // 192.168.70.3: 943/admin | grep -i -m 1 “openvpn”

OpenVPN Login

Настройка пересылки портов

Убедитесь, что вы настроили перенаправление портов для сервера доступа за интернет -шлюзом:

Если ваш сервер доступа находится в частной сети за интернет -шлюзом в вашей инфраструктуре, убедитесь, что у вас правильно настроена пересылка порта.

- Настройка перенаправления портов или пересылки NAT для TCP 443, TCP 943 и UDP 1194.

- Из нашего примера пересылка порта переходит от интерфейса WAN к IP -адресу LAN 192.168.70.3.

- Проверьте это, подключившись к вашему общедоступному WAN -адресу с компьютера, не внутри вашей частной сети.

Примечание: В редких случаях шляпа или отражение Nat не проявляют’T Работайте для определенных маршрутизаторов. Это вызывает ситуацию, когда вы можете’T Access Services на вашей публичной WAN IP – от локальной сети – который переехал на сервер в вашей локальной сети.

Назначьте эластичный IP для экземпляра AWS

Мы рекомендуем назначить эластичный IP -адрес для сервера доступа, запущенного через Amazon AWS по следующим причинам:

- Эластичный IP -адрес – это общедоступный IP, прикрепленный к вашему экземпляру AWS.

- AWS реле подключено к публичному IP автоматически и прозрачно с вашим экземпляром AWS’S Внутренний личный IP -адрес.

Определите правильный публичный IP для подключения к вашим веб -службам для экземпляров AWS:

- Войдите в свою консоль Amazon AWS.

- Выделите упругой IP -адрес в экземпляр EC2 с сервером Access.

- Используйте Elastic IP -адрес для достижения вашего административного и клиентского веб -интерфейса.

Убедитесь, что группы безопасности разрешают доступ на AWS

Если вы’VE выделял упругой IP -адрес для сервера доступа на экземпляре AWS, но все еще может’T подключите, просмотрите группы безопасности.

- Войдите в свою консоль Amazon AWS.

- Убедитесь, что группы безопасности, которые работают как брандмауэр на Amazon, входящий трафик в этих портах:

- TCP 22 (SSH)

- TCP 443 (веб -интерфейс)

- TCP 943 (веб -интерфейс)

- TCP 945 (порт API для функции кластеризации)

- UDP 1194 (UDP -порт для общения с клиентом)

Использование TCPDUMP для проверки подключения снаружи

Вы можете использовать программу TCPDUMP Чтобы помочь устранению проблем, связанных с веб -сервисами.

Настройте TCPDUMP для прослушивания запросов на сервер Access и с Access:

Вы можете использовать TCPDUMP Для прослушивания запросов на определенном порте и IP -адресу на вашем системном сервере и посмотреть, что это такое.

- Установить TCPDUMP:

- Apt-Get Update

apt-get установить tcpdump

- tcpdump -eni любой “DST Host 192.168.70.3 и порт 943 и TCP “

- wget–q-no-check-certificate https: // 192.168.70.3: 943/ | grep -i -m 1 “openvpn”

- 20:57:54.588184 в 00: 00: 00: 00: 00: 00 ethertype ipv4 (0x0800), длина 76: 192.168.70.3.46136> 192.168.70.3.943: Флаги [S], SEQ 1799812121, Win 43690, опции [MSS 65495, Sackok, TS VAL 19185213 ECR 0, NOP, WSCALE 7], длина 0

20:57:54.588201 в 00: 00: 00: 00: 00: 00 ethertype ipv4 (0x0800), длина 68: 192.168.70.3.46136> 192.168.70.3.943: флаги [.], ACK 907672144, Win 342, Options [NOP, NOP, TS VAL 19185213 ECR 19185213], длина 0

20:57:54.589026 в 00: 00: 00: 00: 00: 00 ethertype ipv4 (0x0800), длина 373: 192.168.70.3.46136> 192.168.70.3.943: флаги [P.], Seq 0: 305, ACK 1, Win 342, Options [NOP, NOP, TS VAL 19185213 ECR 19185213], длина 305

20:57:54.590206 в 00: 00: 00: 00: 00: 00 ethertype ipv4 (0x0800), длина 68: 192.168.70.3.46136> 192.168.70.3.943: флаги [.], ACK 2001, Win 1365, Options [NOP, NOP, TS VAL 19185214 ECR 19185214], длина 0

20:57:54.590750 в 00: 00: 00: 00: 00: 00 ethertype ipv4 (0x0800), длина 194: 192.168.70.3.46136> 192.168.70.3.943: флаги [P.], SEQ 305: 431, ACK 2001, Win 1365, Options [NOP, NOP, TS VAL 19185214 ECR 19185214], длина 126

И так далее

- 21:01:05.968700 в 00: 0C: 29: 18: E8: 2C EtherType IPv4 (0x0800), длина 617: 192.168.70.186.63233> 192.168.70.3.943: флаги [P.], SEQ 6064: 6625, ACK 146791, Win 2051, длина 561

21:01:05.970575 в 00: 0C: 29: 18: E8: 2C EtherType IPv4 (0x0800), длина 62: 192.168.70.186.63233> 192.168.70.3.943: флаги [.], ACK 150440, Win 2053, длина 0

21:01:05.994020 в 00: 0C: 29: 18: E8: 2C EtherType IPv4 (0x0800), длина 605: 192.168.70.186.63233> 192.168.70.3.943: флаги [P.], SEQ 6625: 7174, ACK 150440, Win 2053, длина 549

21:01:05.995930 в 00: 0C: 29: 18: E8: 2C EtherType IPv4 (0x0800), длина 62: 192.168.70.186.63233> 192.168.70.3.943: флаги [.], ACK 165040, Win 2053, длина 0

21:01:05.996881 в 00: 0C: 29: 18: E8: 2C EtherType IPv4 (0x0800), длина 583: 192.168.70.186.63233> 192.168.70.3.943: флаги [P.], SEQ 7174: 7701, ACK 166412, Win 2047, длина 527

и так далее

- 21:03:56.046032 в 00: 0C: 29: 18: E8: 2C EtherType IPv4 (0x0800), длина 68: 192.168.70.186.63255> 192.168.70.3.943: Флаги [S], SEQ 4052604850, WIN 64240, опции [MSS 1460, NOP, WSCALE 8, NOP, NOP, SACKOK], длина 0

21:03:56.310601 в 00: 0C: 29: 18: E8: 2C EtherType IPv4 (0x0800), длина 68: 192.168.70.186.63256> 192.168.70.3.943: Флаги [S], SEQ 3849647674, Win 64240, опции [MSS 1460, NOP, WSCALE 8, NOP, NOP, Sackok], длина 0

Если веб -сервисы Дон’Т ответь, проверьте вас’VE правильно настроил правила брандмауэра iptables:

Если вы можете добраться до сервера на указанном IP и порте, но веб -сервисы Don’T ОТКРЫТЬ, iptables Правила брандмауэра в доступе к блоке операционной системы доступа.

- Обратитесь к решению брандмауэра, установленного в вашей системе’S Операционная система.

- Разрешить трафик проходить через брандмауэр в правильный порт.

Примечание: Скорее всего, у вас есть проблема с брандмауэром, если тесты с TCPDUMP показывают веб -сервисы, доступные изнутри сети, и запросы из внешнего веб -браузера могут достичь системы, но не веб -сервисы.

Если tcpdump не показывает вывода:

- Проверьте вас’правильно настроенный брандмауэр или группы безопасности за пределами самого сервера доступа.

- Убедитесь, что запросы веб -браузера с клиентских компьютеров могут получить доступ к серверу доступа через любой брандмауэр или группы безопасности в нашей сети.

Сбросить настройки веб -интерфейса сервера доступа к портам по умолчанию

Если доступ к серверу доступа к веб -интерфейсам Дон’t ответить:

- Обратитесь к сбросу веб -сервисов и демонов OpenVPN, чтобы по умолчанию.

Запросить дополнительную поддержку

Вы можете отправить билет на поддержку для дополнительной помощи.

Почему Access Server использует порты TCP 443 и TCP 943

OpenVPN Access Server размещает как веб -интерфейс Admin, так и клиентские веб -интерфейсы на портах TCP 443 и 943. Сервер Access использует оба порта, не потому, что в веб -интерфейсе есть два отдельных компонента, а для лучшей работы с использованием основных брандмауэров.

Протокол OpenVPN лучше всего работает над UDP. У нас есть регистрация порта Яна для UDP 1194 для протокола OpenVPN. Тем не менее, базовые брандмауэры в общественных сетях могут блокировать все, кроме HTTP, HTTPS, FTP и E-mail Traffic. Для этих сетей это’S невозможно сделать успешное соединение VPN с портом UDP 1194. Чтобы обойти это, Access Server запускает DaeMons OpenVPN на порту 443 TCP, порт HTTPS по умолчанию. Такие брандмауэры позволили бы подключение OpenVPN по TCP 443 через этот случай, поскольку оно находится на разрешенном порту (HTTPS превышает TCP 443). TCP-Over-TCP-не лучший метод, но служит обходным пути.

Порт по умолчанию, который веб -браузеры используют для HTTPS -подключений, является TCP 443. Но с Daemon Daemon OpenVPN TCP, прослушивающим этот порт, мы можем’T запустите веб -сервер. Таким образом, OpenVPN Access Server запускает свои веб -службы на порте TCP 943, который вы можете достичь непосредственно из веб -браузера, указав номер порта в URL: https: // vpn.твой.com: 943/.

Почему OpenVPN Access Server использует обмен портом

Добавление номера порта в ваш URL’T Интуитивно понятный. Вместо этого рекомендуем настроить пользовательский домен, например, как https: // vpn.твой.ком/. Чтобы сделать это, не включив 943 В URL -адресе Sear Access Server использует обмен портом:

- Веб -браузер подключается к пользовательскому домену.

- DNS A Записывает этот домен на IP -адрес сервера.

- Daemon TCP OpenVPN распознает, что это не’T входящий туннель OpenVPN, но входящий веб -браузер HTTPS.

- OpenVPN Access Server перенаправляет запрос на веб -службы.

- Это происходит прозрачно к конечному пользователю, позволяя как соединение OpenVPN TCP, так и веб-службы для функционирования одновременно на порту TCP 443.

Настройки пересылки веб -службы

Вы можете отключить этот обмен портом в пользовательском интерфейсе Admin Web. При отключении переадресации веб -службы вы должны включить порт 943 в URL -адрес для подключения к веб -интерфейсу администратора или клиентскому интерфейсу –https: // vpn.твой.com: 943/admin/ например.

Чтобы включить или выключить переадресацию веб -службы:

- Войдите в пользовательский интерфейс Admin Web.

- Нажимать Конфигурация> Настройки сети.

- Под “Настройки пересылки веб -службы,” Включите или выключите переадресацию для веб -сервера администратора и клиентского веб -сервера.

- Нажимать Сохранять и Обновление запуска сервера.

OpenVPN Access Server Web Services

Этот документ описывает веб -службы, предоставляемые сервером Access OpenVPN. С помощью пользовательского интерфейса Admin Web вы можете легко управлять и настроить свой VPN -сервер. С помощью клиентских пользователей веб-пользовательского интерфейса может легко загрузить предварительно сконфигурированные клиенты VPN, а также профили соединений.

Пользовательский интерфейс Admin Web и клиент Web UI

OpenVPN Access Server поставляется с веб -интерфейсом, который размещает два основных компонента: пользовательский интерфейс Admin и веб -интерфейс клиента.

Admin Web UI

Интернет -интерфейс Admin Web, или пользовательский интерфейс Admin в какой -то документации, является веб -интерфейсом для пользователей административных. После входа в систему администратор для сервера доступа может увидеть и изменять конфигурации для сервера доступа. Администраторы могут управлять пользователями, настройки аутентификации, маршрутизацию, правила доступа и т. Д. Для получения дополнительной информации обратитесь к тому, как настроить сервер доступа openVPN.

Вы можете настроить большинство настроек, которые вам нужны с помощью пользовательского интерфейса Admin Web. Для расширенных настроек, не настроенных в пользовательском интерфейсе Admin Web, обратитесь к инструментам интерфейса командной строки доступа. Вы можете использовать командную строку для расширенных конфигураций.

Клиентский веб -интерфейс

Пользовательский интерфейс клиента-это веб-интерфейс для ваших конечных пользователей. Пользователи могут входить и загружать предварительно сконфигурированные клиенты VPN или профили соединений. Мы предоставляем наш клиент VPN, OpenVPN Connect, предварительно сконфигурировано с пользователем’S профиль подключения. После загрузки и установки они могут запустить его и подключиться к вашему серверу доступа. OpenVPN Connect доступен для Windows, MacOS, Android и iOS. Поддержка Linux и другие операционные системы обеспечиваются программным проектом Open Source OpenVPN.

Пользователи также могут загружать профили подключения, в том числе профили с заблокированными пользователями и автоматические профили, которые они могут использовать с совместимым клиентским программным обеспечением OpenVPN.

Пользователи могут войти в клиентский веб -интерфейс по адресу вашего сервера доступа. Первоначально вы используете публичный IP -адрес, например,, https: // 123.45.67.89. Если вы настроите пользовательское имя хоста, которое мы рекомендуем, пользователи могут вместо этого перейти в этот домен, например, пример, https: // vpn.Ваш бизнес.компонент.

Как получить доступ к веб -интерфейсу

Вы подключаетесь к веб -интерфейсу сервера доступа с помощью подключения HTTPS через веб -браузер.

По умолчанию вы используете общедоступный IP -адрес вашего сервера для доступа к веб -сервисам – и сервер доступа устанавливает веб -интерфейсы на Port TCP 943 и делает их доступными на Port TCP 443. Для получения подробной информации о совместном использовании портов на TCP 443, см. По словам Access Server использует порты TCP 443 и TCP 943.

Позволять’S скажем, например, ваш сервер доступа’S публичный IP -адрес 123.45.67.89. Ты’ll Найти веб -интерфейс по этим адресам:

- Admin Web UI: https: // 123.45.67.89/admin/

- Admin Web UI: https: // 123.45.67.89: 943/admin/

- Клиентский веб -интерфейс: https: // 123.45.67.89/

- Клиентский веб -интерфейс: https: // 123.45.67.89: 943/

Мы рекомендуем настроить пользовательское имя хоста для замены IP -адреса. Обратитесь к настройке вашего HostNAME Server Access OpenVPN. С помощью имени хоста вы можете войти в свой пользовательский интерфейс веб -интерфейса администратора и клиента с URL, который’Например, легче запомнить:

- Admin Web UI: https: // vpn.Ваш бизнес.com/admin

- Клиентский веб -интерфейс: https: // vpn.Ваш бизнес.ком/

Войдите в Admin Web UI с OpenVPN пользователь

Чтобы войти в Web UI Admin, вы должны использовать имя пользователя и пароль учетной записи пользователя с административными привилегиями. Во время начального сервера доступа к конфигурации создает этого пользователя с именем пользователя OpenVPN и генерирует случайный пароль.

Примечание: Версии сервера доступа старше 2.10 Не автоматически генерируйте пароль. В старых версиях вы устанавливаете пароль вручную, набрав Passwd OpenVPN в командной строке.

Обратитесь к параметрам установки Access Server OpenVPN для получения подробной информации о развертывании сервера доступа на платформу, если вы убеждаете’T уже сделал это.

Чтобы войти в клиентский веб -интерфейс, вы должны использовать имя пользователя и пароль действующего пользователя, с административными привилегиями или без него. Вы можете настроить аутентификацию пользователей с помощью внутренней локальной системы аутентификации или интегрировать с внешними системами аутентификации с использованием LDAP, RADIUS или PAM.

Примечание: Мы рекомендуем использовать только стандартные учетные записи пользователей, а не администраторы, для VPN Tunnel Access.

Управление веб -сервисами с помощью интерфейса Admin Web

Как только вы’Вписался в интернет -интерфейс Admin, вы можете настроить веб -службы из Веб сервер и Настройки CWS страница под Конфигурация.

На Веб сервер Страница, вы можете настроить сертификаты и ключи для веб -сервера для сервера доступа. Здесь вы загружаете сертификаты SSL и пакеты, чтобы заменить самопонижаемый сервер сертификации, начинается с. Мы рекомендуем настроить это с помощью пользовательского имени хоста; Обратитесь к установке действительного веб -сертификата SSL на сервере Access.

На Настройки CWS Страница, вы можете настроить доступ к веб -службам. См. Руководство пользователя для получения дополнительной информации: Конфигурация: Настройки CWS.

Усовершенствованные настройки веб -службы

Вы можете настроить настройки веб -службы, используя командную строку. Для получения подробной информации обратитесь к управлению настройками веб -служб из командной строки.

Устранение неполадок веб -сервиса

Настройка внешнего вида пользовательского интерфейса Admin Web и клиентского веб -интерфейса

Обратитесь к конфигурациям брендинга на интерфейсах веб -сервера администратора и клиента, чтобы добавить свой логотип и другие настройки.

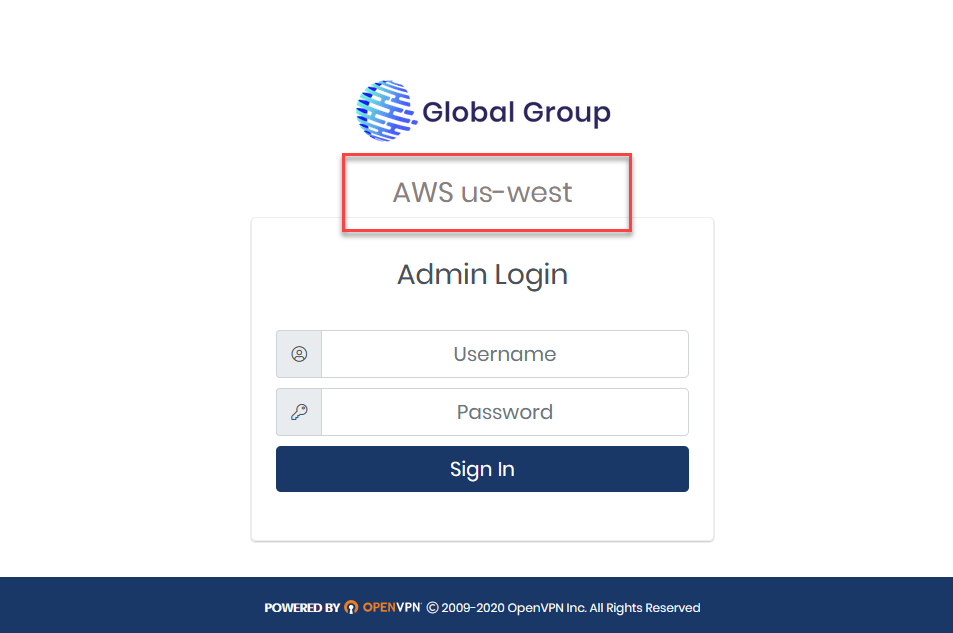

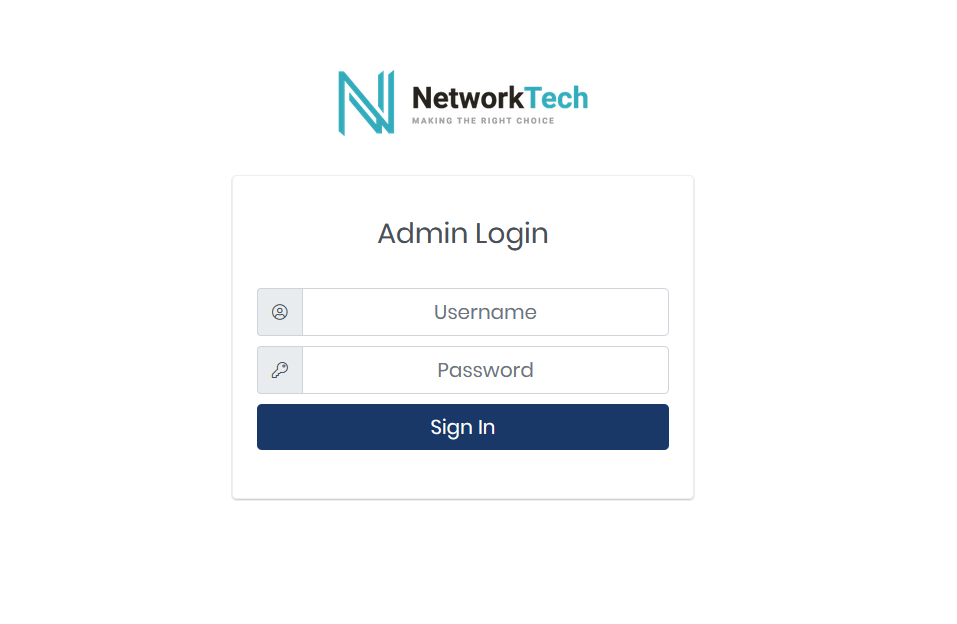

Конфигурации брендинга на интерфейсах веб -сервера администратора и клиента

Легко добавить брендинг в ваши веб -интерфейсы Access Server OpenVPN – это можно сделать всего за несколько простых шагов. Эта страница проведет вас через процесс.

Когда вы впервые запустите SpeerVPN Access Server, ваш VPN имеет пользовательский интерфейс Admin Web и клиент -пользовательский интерфейс с дисплеем по умолчанию с помощью нашего логотипа OpenVPN. Некоторые клиенты покидают это как есть; Другие предпочитают заменить его брендинг своей компании. Здесь’S, что вы можете настроить:

- Логотип веб -интерфейса

- Имя или тег для веб -интерфейса администратора

- Показать или скрыть нижний колонтитул

Как добавить свой логотип

При входе в WIB -интерфейс или пользовательский интерфейс Admin Web или клиент для сервера Access Access вы видите логотип OpenVPN выше поля для входа в систему. Здесь’S, как вы можете заменить это изображение на брендинг вашей компании.

1 – Подготовьте файл изображения

Получите файл изображения вашего логотипа. Мы рекомендуем PNG с прозрачным фоном, шириной 340 пикселей и высотой 50-300 пикселей. Назовите файл с помощью простого имени, все строчные символы.

2 – Передача файла на ваш сервер

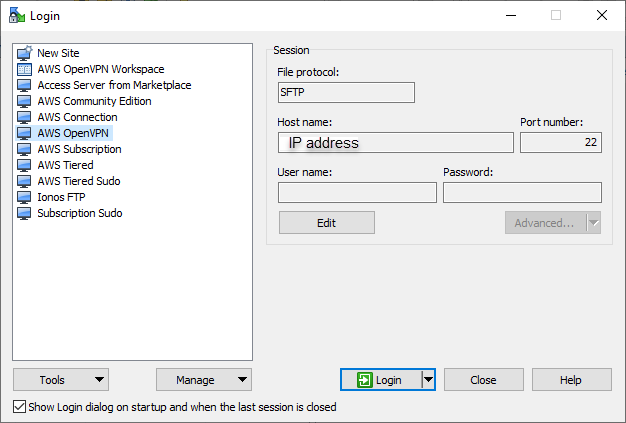

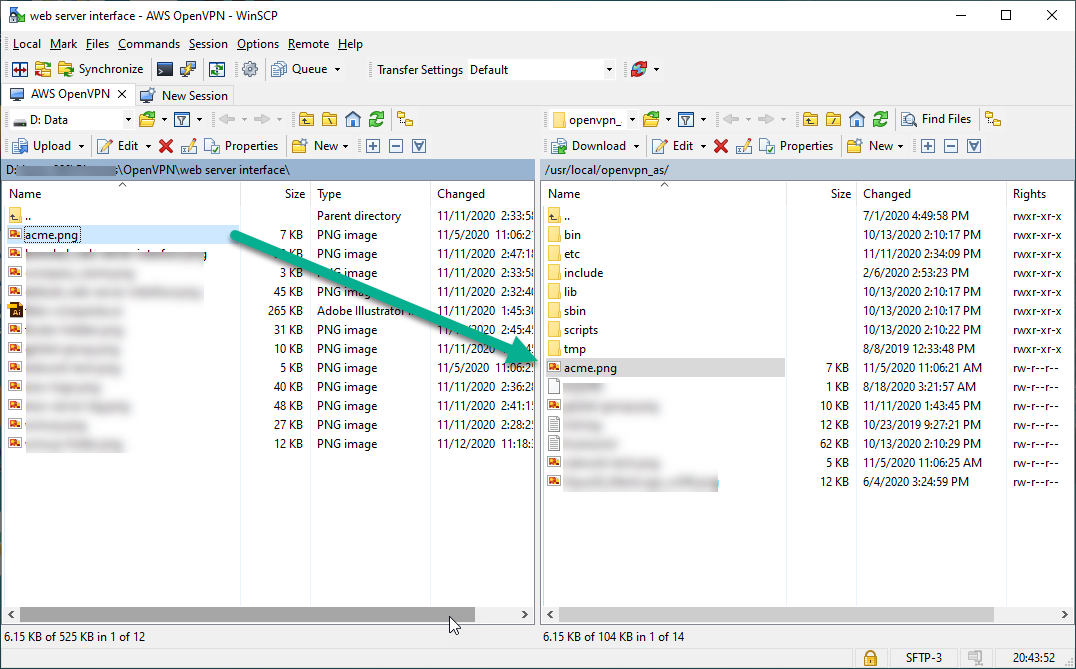

Далее перенесите свой файл в систему сервера доступа. Ты’LL, вероятно, используйте инструмент, такой как WINSCP для Windows или SCP или программ GUI, доступных в Mac/Linux. Для наших шагов ниже, наш пример использует WinScp.

- Подключитесь к сеансу с вашим именем хоста и номером порта. Вы можете ввести свое имя пользователя в профиле входа в систему или когда вы’Re запрашивается после нажатия в систему.

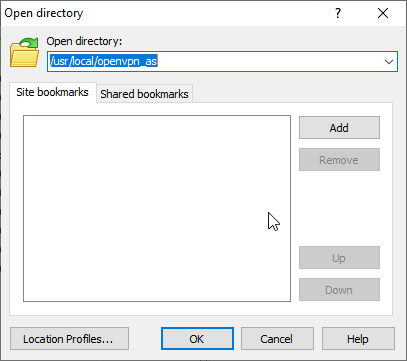

- Перейдите в папку/usr/local/openvpn_as.

- Скопируйте файл изображения в это место. Примечание. Убедитесь, что имя файла не содержит иностранных символов или пространств.

3 – Обновление как.COFF FILE

Войдите в свой сервер доступа’S Консоль или подключение через сеанс SSH и получить корневые привилегии.

- Откройте AS.Файл CONF для редактирования (например, с помощью NANO или другого текстового редактора): NANO/USR/LOCAL/OPENVPN_AS/ETC/AS.конфликт

- Найдите #SA.Line Company_Name и добавьте дополнительную переменную логотипа следующим образом: SA.logo_image_file =/usr/local/openvpn_as/companylogo.пнн

- Сохраните и выйдите из файла, затем перезагрузите сервер Access OpenVPN: Service OpenVPNAS перезапуск

Страницы вашего веб -интерфейса должны теперь показывать ваш логотип. Если он еще не обновлен, вам может потребоваться принудительно обновлять веб -страницу или опустошить кэш браузера. Если вы столкнетесь с проблемой, когда страницы недоступны или не найдены, это’S, вероятно, ошибка с именем файла или местоположением. Исправьте настройки или отмените изменения и снова перезагрузите сервер доступа.

Полезные советы:

- Вы не можете ссылаться на изображение, размещенное в Интернете. Файл изображения должен быть размещен в файловой системе сервера доступа.

- Для лучшего дисплея используйте PNG с прозрачным фоном, шириной 340 пикселей и 50-300 пикселей в высоту.

- Убедитесь, что имя файла изображения находится в строчных строках. Персонажи в верхней части не работают.

- JPG, GIF и BMP поддерживаются, но могут выглядеть не так хорошо.

- Если ваша операционная система Linux требует, чтобы ваше соединение WINSCP или SCP было через пользователя с ограниченными привилегиями, вы не сможете загрузить изображение непосредственно в папку в/usr/local/openvpn_as/. Если это’В случае, вы можете загрузить его в каталог, такой как /TMP, войти в консоль или подключиться к SSH, получить привилегии корневых.

Как добавить имя сервера в Web UI Admin

Когда пользователи вашего администратора входят в Web UI Admin, вы можете отобразить имя или описание с сервером или экземпляром. Вы можете использовать его в качестве идентификатора, чтобы быстро увидеть, на какой сервер вы входите, например,. Здесь’показывать:

- Откройте AS.COFF FILE для редактирования (опять же, мы используем NANO): nano/usr/local/openvpn_as/etc/as.конфликт

- Найдите SA.Company_Name и измените его на желаемый конкретный текст (если он прокомментирован, убедитесь, что вы удалите #): SA.company_name = openvpn Inc.

- Сохраните и выйдите из файла, затем перезагрузите сервер Access OpenVPN: Service OpenVPNAS перезапуск

Теперь вы должны увидеть новый текст, отображаемый на странице входа в веб -интерфейс Admin.

Как скрыть нижний колонтитул

По умолчанию, нижний колонтитул отображается на страницах вашего веб -сервера, но у вас есть возможность скрыть его, внесение изменения в AS.COFF FILE. Для этого:

- Откройте AS.COFF FILE для редактирования (опять же, мы используем NANO): nano/usr/local/openvpn_as/etc/as.конфликт

- Ниже SA.Company_Name и/или SA.Переменные logo_image_file, добавьте следующее, чтобы скрыть нижний колонтитул на странице администратора: CS.нижний колонтитул = скрыть

- Затем добавьте следующее, если вы хотите скрыть нижний колонтитул на странице клиента: CWS.нижний колонтитул = скрыть

- Сохраните и выйдите из файла, затем перезагрузите сервер Access OpenVPN: Service OpenVPNAS перезапуск

После добавления этой строки вы больше не увидите отображаемый нижний колонтитул.

FAQ интерфейса интерфейса веб -сервера

Почему может’T я достигаю своего веб -сервера’S веб -интерфейсы после этих изменений?

Если вы можете’T обращайтесь к своему администратору или страницам веб -пользовательского интерфейса онлайн после внесения этих изменений, там’S, вероятно, является ошибкой в имени файла или пути в.конфликт. Это помогает использовать очень простое имя файла. Вы можете легко отступить от своих изменений, удалив две линии оскорбления из AS.Conf и выпуск услуги OpenVPNAS снова перезапустите команду. Или вы можете просмотреть имя и путь файла, чтобы убедиться’S точный, исправляя любые ошибки, которые вы найдете. Это также помогает избежать усложнения вашего имени файла с такими персонажами, как пространства, дополнительные точки и так далее. Держите это проще: Компания.PNG, например.

Могу ли я добавить брендинг в приложения OpenVPN Connect?

Варианты брендинга не присутствуют с приложениями OpenVPN Connect.

Как настроить страницу пользовательского интерфейса клиента?

В дополнение к тому, что вы видите на экране входа в пользовательский интерфейс клиента, вы можете настроить то, что отображает для них после того, как они входят в систему. По умолчанию они увидят эти ссылки для загрузки приложений OpenVPN Connect:

- OpenVPN подключить версии для Windows

- OpenVPN Connect Versions для macOS

- Linux (для загрузки клиента сообщества)

- Мобильное приложение iOS

- Android App

Вы можете выбрать, чтобы показать или скрыть их со страницы настроек CWS в вашем пользовательском интерфейсе администратора. Вы также можете изменить дополнительные настройки. Для получения подробной информации см. Страницу руководства пользователя: Конфигурация: Настройки CWS.

Обновления и объявления

Кибер -щит выпущен

Кибер -щит защищает вас от киберугрозов, не требуя от вас туннельного интернет -трафика. Включите щит.

Примечания 2.11.3

Доступ к серверу 2.11.3 – это версия, которая теперь развернута на крупных облачных провайдерах. Для тех, кто использует сервер Access на облачном провайдере, мы рекомендуем обновить до последнего облачного изображения.

Доступ к серверу

Наше популярное самостоятельное решение. Поставляется с двумя бесплатными соединениями. Не требуется кредитная карта.

CloudConnexa ™

Облачный раствор, как раствор. Поставляется с тремя бесплатными соединениями. Не требуется кредитная карта.

OpenVPN является ведущей мировой компанией по частной сети и кибербезопасности, которая позволяет организациям по -настоящему защищать свои активы динамичным, экономически эффективным и масштабируемым образом.

- Доступ к серверу

- Выпуск заметок

- Документация

- Плагины

- CloudConnexa ™

- Функции

- Кибер -щит

- Инструкция по началу работы

- Документация

- Ресурсы

- Центр поддержки

- Что такое VPN?

- Ресурсный центр

- Отчеты об уязвимости

- Консультации по безопасности

- Согласие

Статус обслуживания ожидает статуса систем ->

© Copyright 2023 OpenVPN | OpenVPN является зарегистрированным товарным знаком OpenVPN, Inc. |

CloudConnexa является товарным знаком OpenVPN, Inc. - Apt-Get Update