Есть ли у Eset брандмауэр?

Защита брандмауэра

Краткое содержание

Брандмауэр- это программная или аппаратная система, которая действует как привратник между надежными и ненадежными сетями. Он фильтрует вредный или нежелательный контент и общение. Существуют различные виды брандмауэров, включая сетевые брандмауэры и брандмауэры на основе хоста. Первые коммерческие брандмауэры были разработаны в конце 1980 -х годов, и эта технология стала широко распространенной с ростом Интернета.

Ключевые моменты

1. Сетевые брандмауэры: Эти брандмауэры работают на сетевом оборудовании и защищают внутренние системы с помощью нескольких устройств или подсети.

2. Брандмауэры на основе хозяина: Эти брандмауэры работают непосредственно на пользовательских машинах и предоставляют персонализированные правила фильтрации.

3. Основная функциональность: Большинство операционных систем имеют свои встроенные брандмауэры на основе хоста, но они обычно предлагают только базовые функции.

4. Эволюция брандмауэров: Брандмауэры первого поколения использовали фильтры пакетов, брандмауэры второго поколения введены фильтрации состояния соединения и брандмауэры третьего поколения, фильтрованные на всех уровнях модели OSI.

5. Брандмауэрс следующего поколения: Эти современные брандмауэры объединяют предыдущие подходы с более глубоким осмотром контента и часто включают в себя дополнительные системы безопасности, такие как VPN, IPS/ID и веб-фильтрации.

6. Брандмауэр ESET: ESET предлагает брандмауэр в рамках своего набора безопасности, который включает в себя дополнительные функции, такие как системы предотвращения вторжений и обнаружения и веб-фильтрация.

Вопросы

1. Что такое брандмауэр?

Брандмауэр- это система программного или аппаратного оборудования, которая выступает в качестве привратника между надежными и ненадежными сетями, отфильтровав вредный или нежелательный контент и общение.

2. Какие виды брандмауэров?

Различные виды брандмауэров включают сетевые брандмауэры и брандмауэры на основе хоста.

3. Что делают сетевые брандмауэры?

Сетевые брандмауэры защищают внутренние системы с несколькими устройствами или подсети. Они работают на сетевом оборудовании и могут быть легко масштабированы, чтобы соответствовать предприятиям любого размера.

4. Что делают брандмауэры на базе хоста?

Брандмауэры на основе хоста запускаются непосредственно на пользовательских машинах и предоставляют более персонализированные правила фильтрации.

5. Каковы некоторые ограничения встроенных брандмауэров на основе хоста?

Встроенные брандмауэры на основе хоста в операционных системах, как правило, предлагают только базовую функциональность и могут быть хорошо известны и исследованы потенциальными злоумышленниками.

6. Когда были разработаны первые коммерческие брандмауэры?

Первые коммерческие брандмауэры были разработаны в конце 1980 -х годов Digital Equipment Corporation (DEC).

7. Как работают брандмауэры второго поколения?

Брандмауэры второго поколения, известные как государственные брандмауэры, фильтровать трафик на основе состояния соединения, что позволяет им определить, запускает ли пакет новое соединение или часть существующего.

8. Что такое брандмауэр третьего поколения?

Брандмауэры третьего поколения фильтруют информацию по всем уровням модели OSI, включая уровень приложения, что позволяет им распознавать приложения и популярные протоколы. Они могут обнаружить атаки, пытаясь обойти брандмауэр через разрешенный порт или неправильное использование протокола.

9. Что такое брандмауэры следующего поколения?

Брандмауэры следующего поколения объединяют предыдущие подходы с более глубоким осмотром фильтрованного контента и дополнительных систем безопасности, таких как VPN, IPS/ID и веб-фильтрацию.

10. Что предлагает брандмауэр ESET?

Брандмауэр ESET является частью их набора безопасности и включает такие функции, как системы предотвращения вторжений и обнаружения и веб-фильтрация.

11. Есть ли альтернативы использованию Tor для подачи документов в WikiLeaks?

Да, WikiLeaks предоставляет альтернативные методы представления в случае, если нельзя использовать TOR. Свяжитесь с ними для получения дополнительной информации.

12. Каковы ключевые функции брандмауэра в сетевой безопасности?

Брандмауэр в сетевой безопасности действует как привратник между доверенными и ненадежными сетями, отфильтровывает вредный или потенциально нежелательный контент и общение и защищает внутренние системы от угроз.

13. Как развивались брандмауэры со временем?

Брандмауэры превратились из фильтров пакетов первого поколения до брандмауэров с государством второго поколения, а затем до брандмауэров третьего поколения, которые фильтруют информацию на всех уровнях модели OSI. Современные брандмауэры, часто называемые брандмауэрами следующего поколения, объединяют предыдущие подходы с более глубокой проверкой контента и дополнительными системами безопасности.

14. Какие дополнительные системы безопасности часто включаются в современные брандмауэры?

Современные брандмауэры часто имеют встроенные в них дополнительные системы безопасности, такие как виртуальные частные сети (VPN), системы предотвращения вторжений и обнаружения (IPS/ID), управление идентификацией, управление приложениями и веб-фильтрация.

15. Каковы преимущества использования брандмауэра на основе хозяина?

Брандмауэр на основе хоста предоставляет персонализированные правила фильтрации непосредственно на пользовательских машинах, что позволяет обеспечить более конкретный контроль над сетевым трафиком и потенциально предотвратить несанкционированный доступ.

Защита брандмауэра

Если вы не можете использовать TOR, или ваше представление очень большое, или у вас есть конкретные требования, WikiLeaks предоставляет несколько альтернативных методов. Свяжитесь с нами, чтобы обсудить, как продолжить.

Отправить документы в WikiLeaks

WikiLeaks публикует документы политического или исторического значения, которые подвергаются цензуре или иным образом подавлены. Мы специализируемся на стратегической глобальной публикации и крупных архивах.

Ниже приведен адрес нашего безопасного сайта, где вы можете анонимно загружать свои документы в редакторы Wikileaks. Вы можете получить доступ к этой системе представлений только через Tor. (Смотрите нашу вкладку TOR для получения дополнительной информации.) Мы также советуем вам прочитать наши советы для источников перед отправкой.

http: // ibfckmpsmylhbfovflajicjgldsqpc75k5w4544irzwlh7qifgglncbad.лук

Если вы не можете использовать TOR, или ваше представление очень большое, или у вас есть конкретные требования, WikiLeaks предоставляет несколько альтернативных методов. Свяжитесь с нами, чтобы обсудить, как продолжить.

Защита брандмауэра

По аналогии, в сетевой безопасности брандмауэр – это программное обеспечение или оборудование на основе Система, которая работает как привратник между доверенными и ненадежными сетями или ее частями. Это достигает этого, отфильтровав вредный или потенциально нежелательный контент и общение.

Читать далее

- Сетевые брандмауэры Обычно выполняет эту функцию для внутренних систем, включающих несколько устройств или подсети. Этот тип брандмауэра работает на сетевом оборудовании и может быть легко масштабирован, чтобы соответствовать предприятиям любого размера.

- Брандмауэры на основе хозяина Запустите непосредственно на пользовательских машинах (или конечных точках) и, следовательно, может предложить гораздо более персонализированные правила фильтрации.

Большинство операционных систем предоставляют свой встроенный брандмауэр на базе хоста. Тем не менее, они имеют тенденцию иметь только основную функциональность и, как бы ни были распространены, вероятно, были тщательно исследованы потенциальными злоумышленниками.

Первые коммерческие брандмауэры, разработанные для компьютерных сетей, были разработаны в конце 1980 -х годов Digital Equipment Corporation (DEC). Технология получила известность и стала широко распространенной в течение следующего десятилетия из -за быстрого роста глобального Интернета.

Распространите информацию и поделитесь онлайн

Как работают брандмауэры?

Существует несколько типов брандмауэров, каждый из которых использует различный подход к фильтрации трафика. Брандмауэры первого поколения работали как пакетные фильтры, Сравнение основной информации, такой как исходный источник и пункт назначения пакета, используемый порт или протокол с предопределенным списком правил.

Второе поколение включало так называемое Стативные брандмауэры, который добавил еще один параметр к настройке фильтра, а именно состояние связи. Основываясь на этой информации, технология может определить, запускал ли пакет соединение, была частью существующего соединения или не была’Т вообще вообще.

Брандмауэры третьего поколения были созданы для фильтрации информации по всем слоям модели OSI, включая приложение слой -Позволяя им распознавать и понимать приложения, а также некоторые широко используемые протоколы, такие как протокол переноса файла (FTP) и протокол переноса гипертекста (HTTP). Основываясь на этой информации, брандмауэр может обнаружить атаки, пытаясь обойти его через разрешенный порт или неправильное использование протокола.

Последние брандмауэры все еще принадлежат третьему поколению, однако их часто описываются как “следующее поколение” (или NGFW). Они объединяют все ранее используемые подходы с более глубоким осмотром фильтрованного контента, e.г. Сопоставление его с базой данных обнаружения для выявления потенциально вредного трафика.

Эти современные брандмауэры часто поставляются с встроенными в них дополнительными системами безопасности, такими как виртуальные частные сети (VPN), системы профилактики и обнаружения вторжений (IPS/IDS), управление идентификацией, управление приложениями и веб-фильтрация.

Брандмауэры третьего поколения были созданы для фильтрации информации по всем слоям модели OSI, включая приложение слой -Позволяя им распознавать и понимать приложения, а также некоторые широко используемые протоколы, такие как протокол переноса файла (FTP) и протокол переноса гипертекста (HTTP). Основываясь на этой информации, брандмауэр может обнаружить атаки, пытаясь обойти его через разрешенный порт или неправильное использование протокола.

Последние брандмауэры все еще принадлежат третьему поколению, однако их часто описываются как “следующее поколение” (или NGFW). Они объединяют все ранее используемые подходы с более глубоким осмотром фильтрованного контента, e.г. Сопоставление его с базой данных обнаружения для выявления потенциально вредного трафика.

Читать далее

Эти современные брандмауэры часто поставляются с встроенными в них дополнительными системами безопасности, такими как виртуальные частные сети (VPN), системы профилактики и обнаружения вторжений (IPS/IDS), управление идентификацией, управление приложениями и веб-фильтрация.

Есть ли у Eset брандмауэр?

Охто

Мы аррегировали подоаджолгн. SpoMOщHщ эtOй straoniцы mы smosememememopredetath, чto -aprosы otpra. То, что нужно?

Эta -steraniцa otobrana -overshy -aTeх -stuчah -obra -aTeх -stu -y -y -ogdaTomAtiчeskymi -stri -stri -rah -strhe -strhe -strhe -stri -stri -stri -stri -stri -stri -rah -rah -stristriouri Котора. Straoniцa -oprepaneTeTeTeTeTOTOTOTO -opobrasthep -apoSle -o, kak -эat. ДО СОМОМОНТА.

Иошнико -а -а -а -в -впологовый схлк -а -апросов. Esli-yspolheoute obhщiй dostup-vanterneTTHETHETHETHETHET,. Охраторс. Подеб.

Проверка, в котором я, eSli -voAchephephephephe -yvodyte -sloжne -apro Эмами, Или,.

Добавление исключения из брандмауэра ESET

Чтобы добавить исключение из брандмауэра ESET, выполните следующие действия:

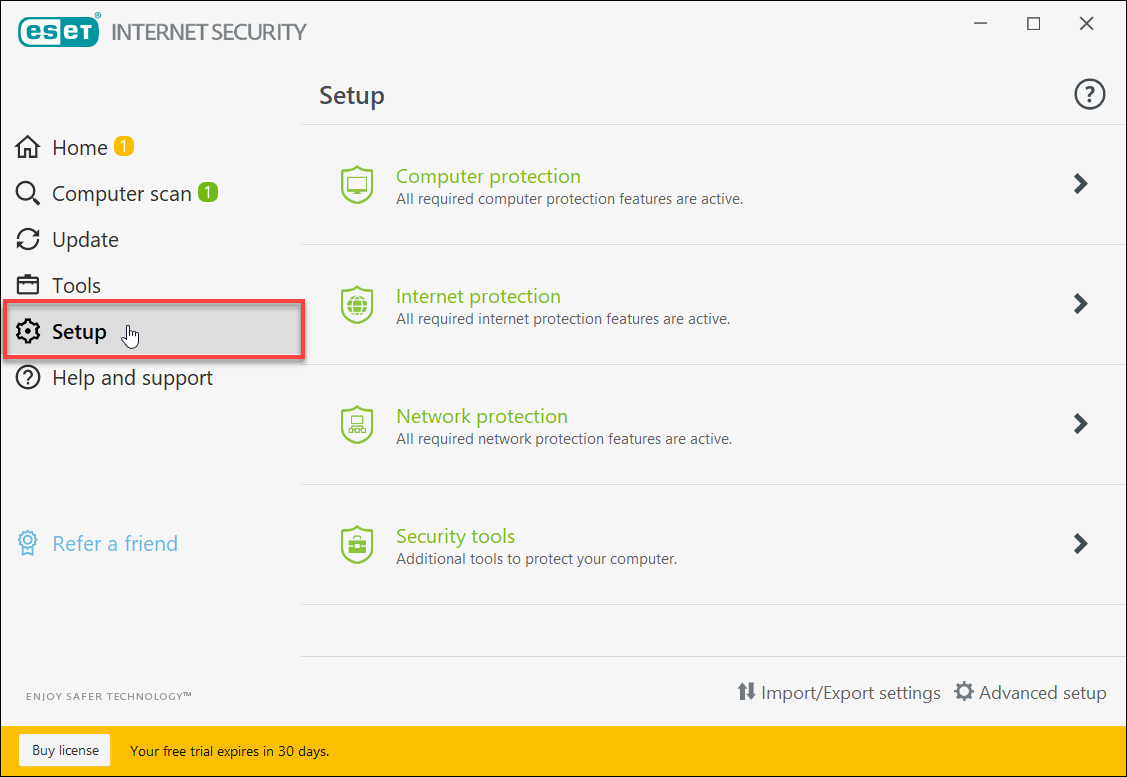

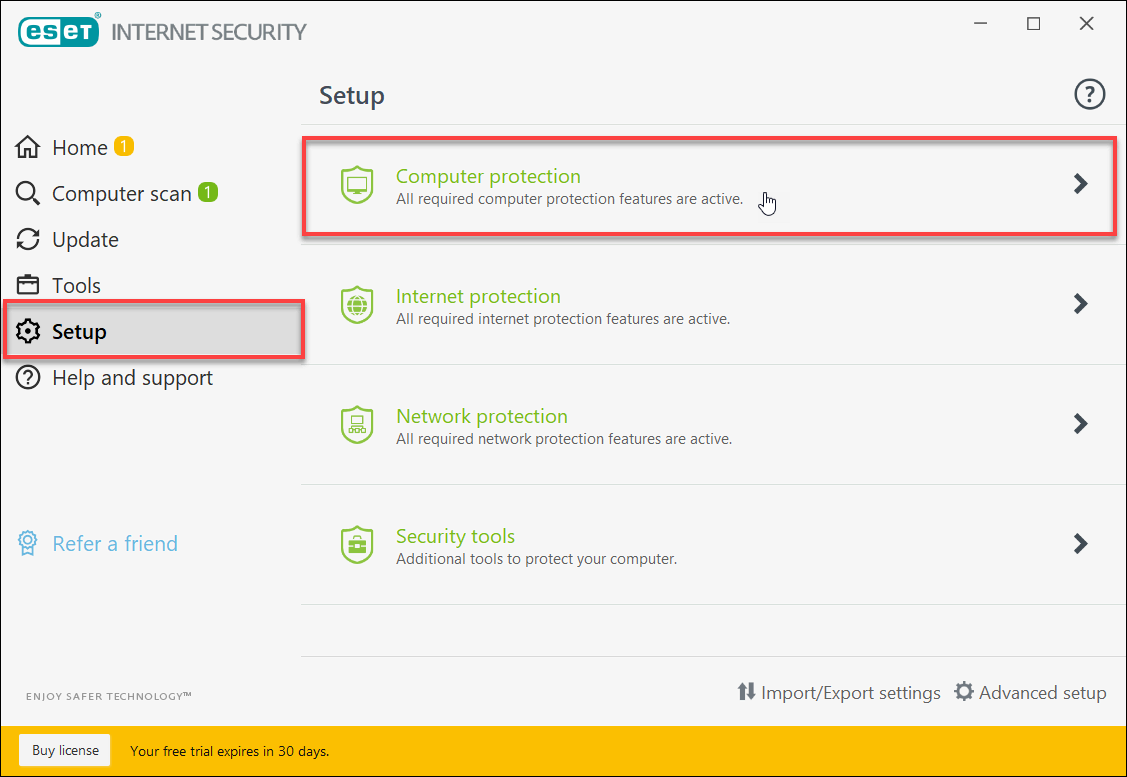

- Откройте основной Eset Internet Security окно и нажмите на Настраивать.

- Из отображения Настраивать Контекстное меню, выберите Компьютерная защита.

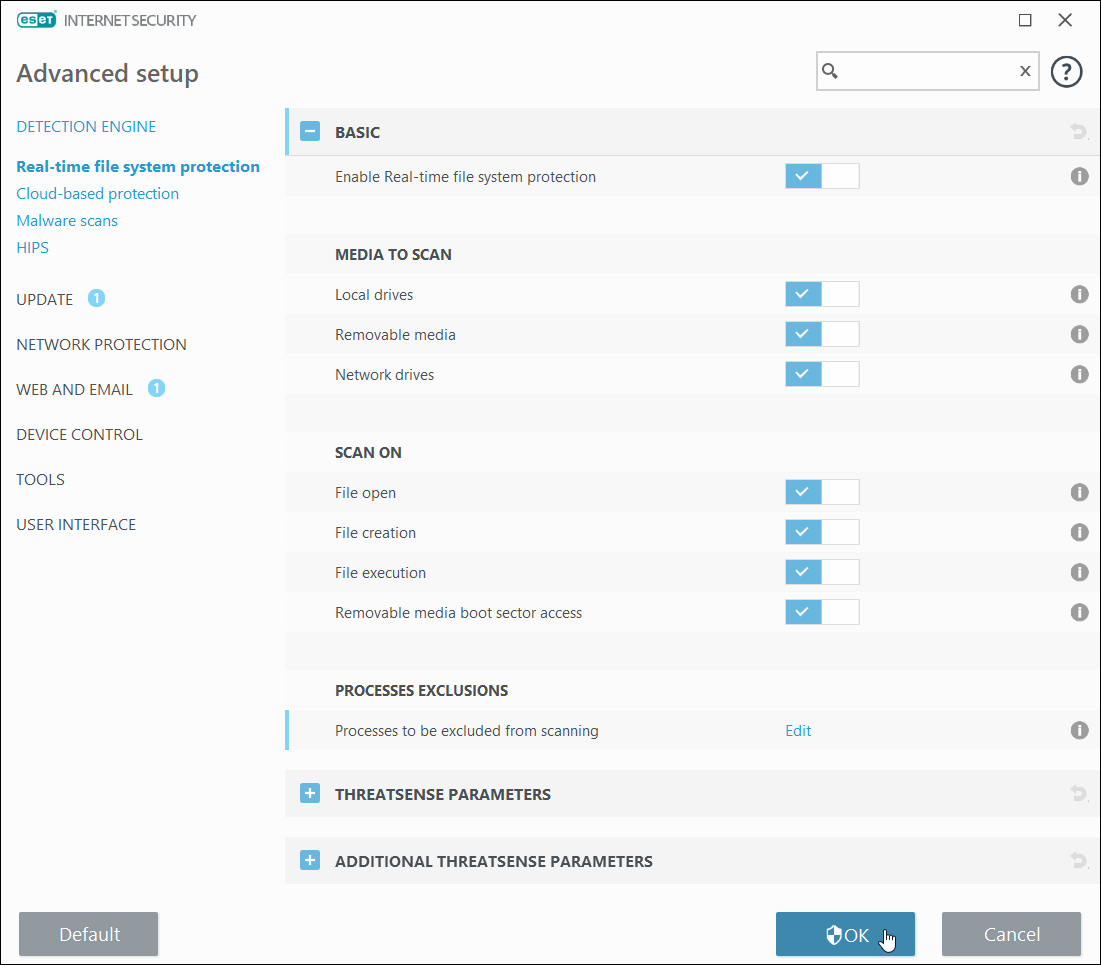

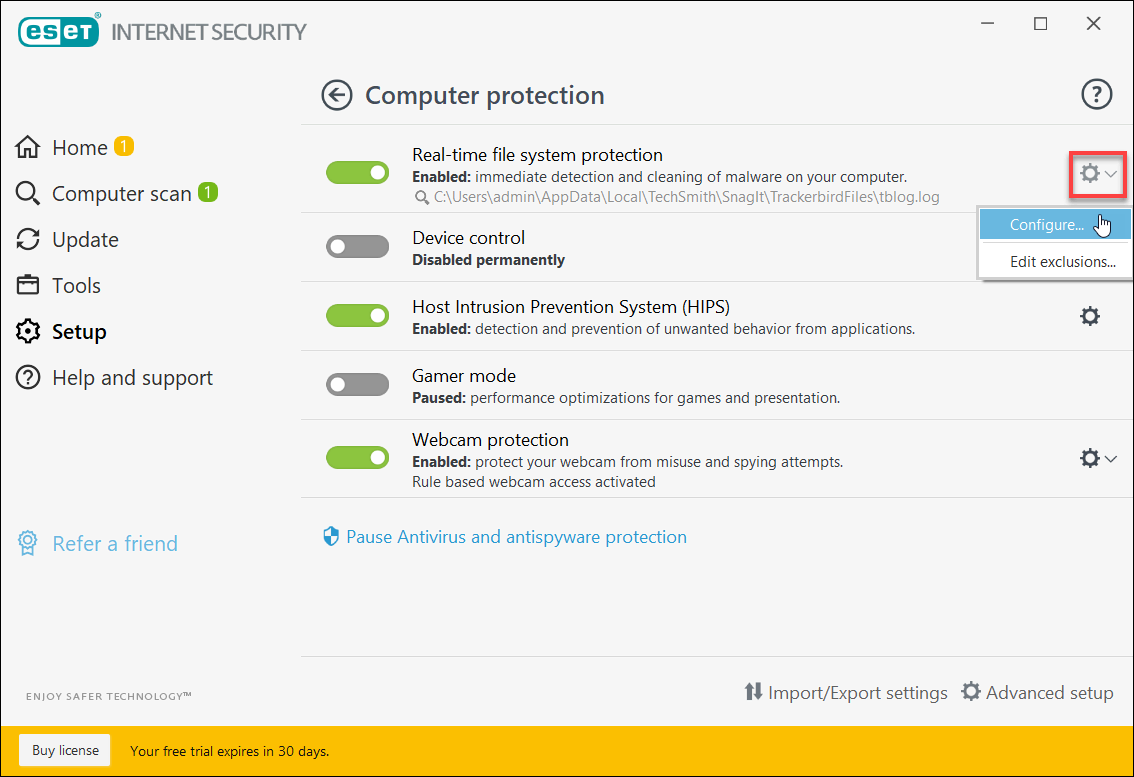

- Сейчас на Защита файловой системы в реальном времени Включить/выключить опцию, нажмите Настройка передачи Освободительный значок, а затем выберите Настройка… как показано ниже:

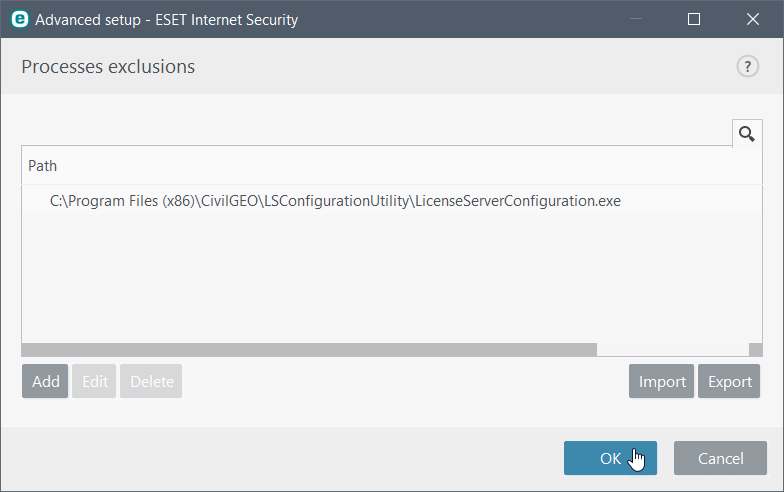

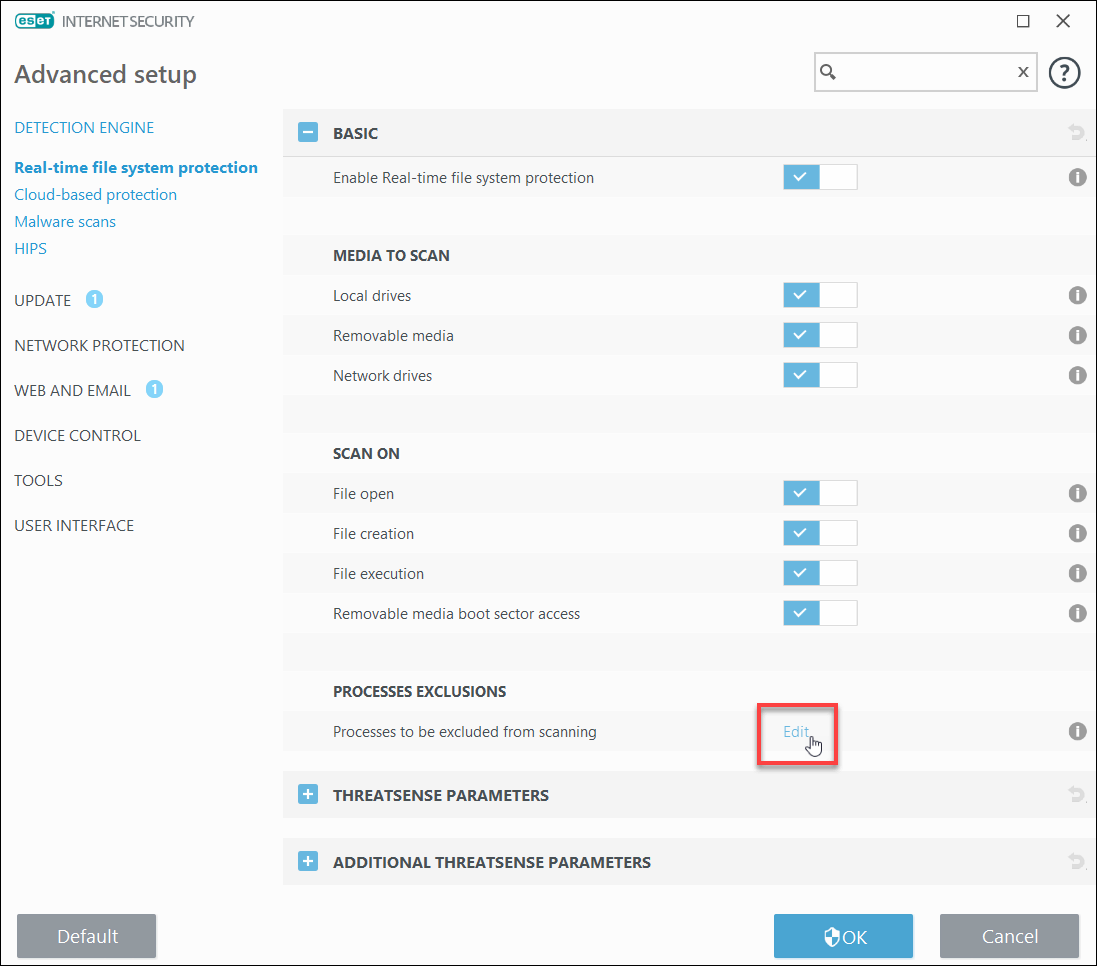

- Из отображения Advanced Setup Диалоговое окно, нажмите [Редактировать] принадлежащий Процессы исключения раздел под БАЗОВЫЙ вкладка.

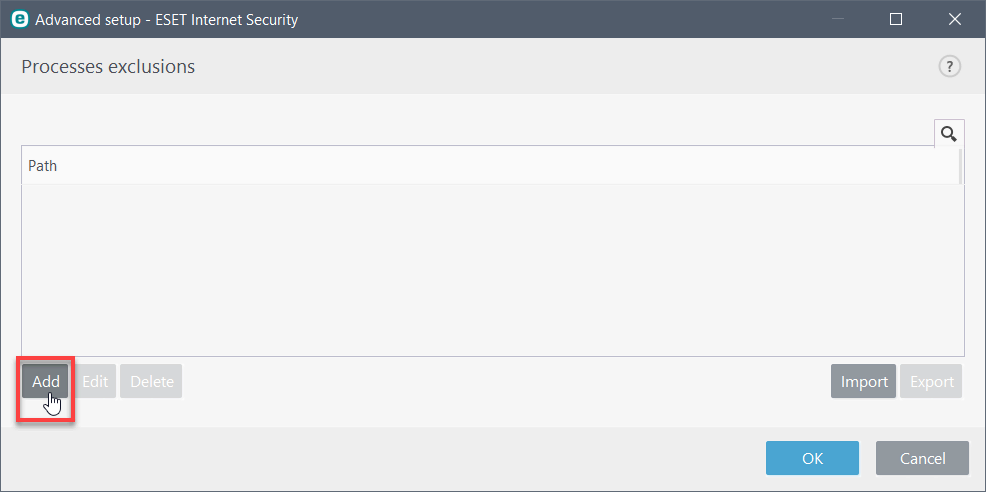

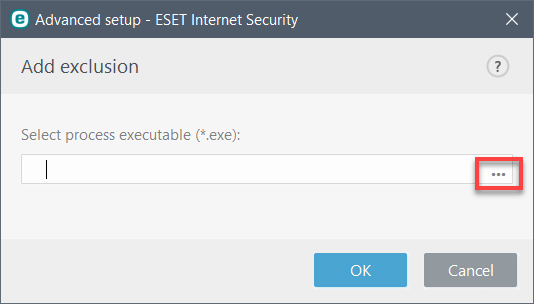

- Теперь нажмите на [Добавлять] кнопка.

- Нажмите на […] Чтобы добавить путь (*.exe) файл.

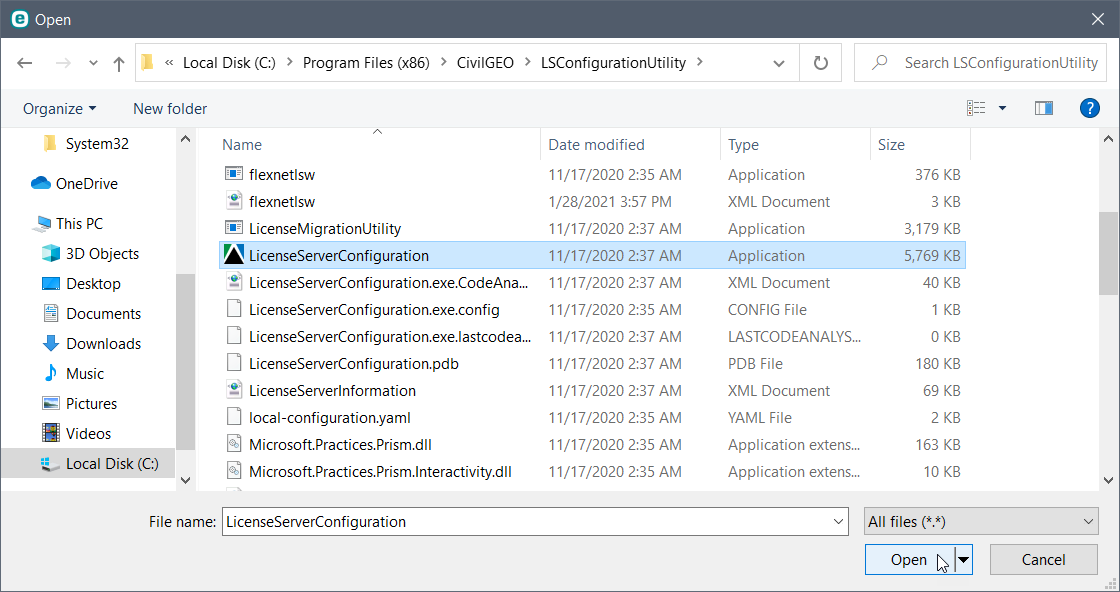

- Теперь просмотрите В диск вашего компьютера для LSConfigurationutility Папка с использованием пути: C: \ Program Files (x86) \ civilgeo \ lsconfigurationutity.

- Из LSConfigurationutility папка, выберите LicenseServerConfiguration Файл приложения и нажмите [Открыть] кнопка.

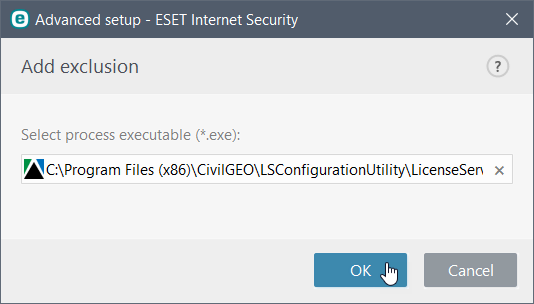

- Нажмите на [ХОРОШО] кнопка, чтобы добавить LicenseServerConfiguration Файл приложения в качестве исключения.

- Затем нажмите [ХОРОШО] кнопка, чтобы добавить LicenseServerConfiguration файл в отображаемом Процессы исключения список.

- Теперь нажмите [ХОРОШО] кнопка, чтобы сохранить изменения.

Эта статья должна решить проблемы конфигурации брандмауэра. Если у вас все еще есть проблемы, свяжитесь с нашей командой технической поддержки. Они будут рады помочь вам дальше.