Есть ли у Microsoft защита от вредоносных программ?

Опасность для защиты от мультикуаров

Microsoft Defender for Endpoint помогает предотвратить, обнаруживать, расследовать и реагировать на передовые угрозы, такие как атаки вымогателей. Возможности защиты и уменьшения поверхности атаки в следующем поколении у защитника для конечной точки были разработаны, чтобы поймать возникающие угрозы. Для наилучшей защиты от вымогателей и других киберагровых индексов должны быть настроены, определенные настройки должны быть настроены. Встроенная защита может помочь, предоставив вам настройки по умолчанию для лучшей защиты.

Встроенная защита помогает защитить вымогателей

Microsoft Defender for Endpoint помогает предотвратить, обнаруживать, расследовать и реагировать на передовые угрозы, такие как атаки вымогателей. Возможности защиты и уменьшения поверхности атаки в следующем поколении у защитника для конечной точки были разработаны, чтобы поймать возникающие угрозы. Для наилучшей защиты от вымогателей и других киберагровых индексов должны быть настроены, определенные настройки должны быть настроены. Встроенная защита может помочь, предоставив вам настройки по умолчанию для лучшей защиты.

Вам не нужно ждать встроенной защиты, чтобы прийти к вам! Вы можете защитить устройства вашей организации сейчас, настраивая эти возможности:

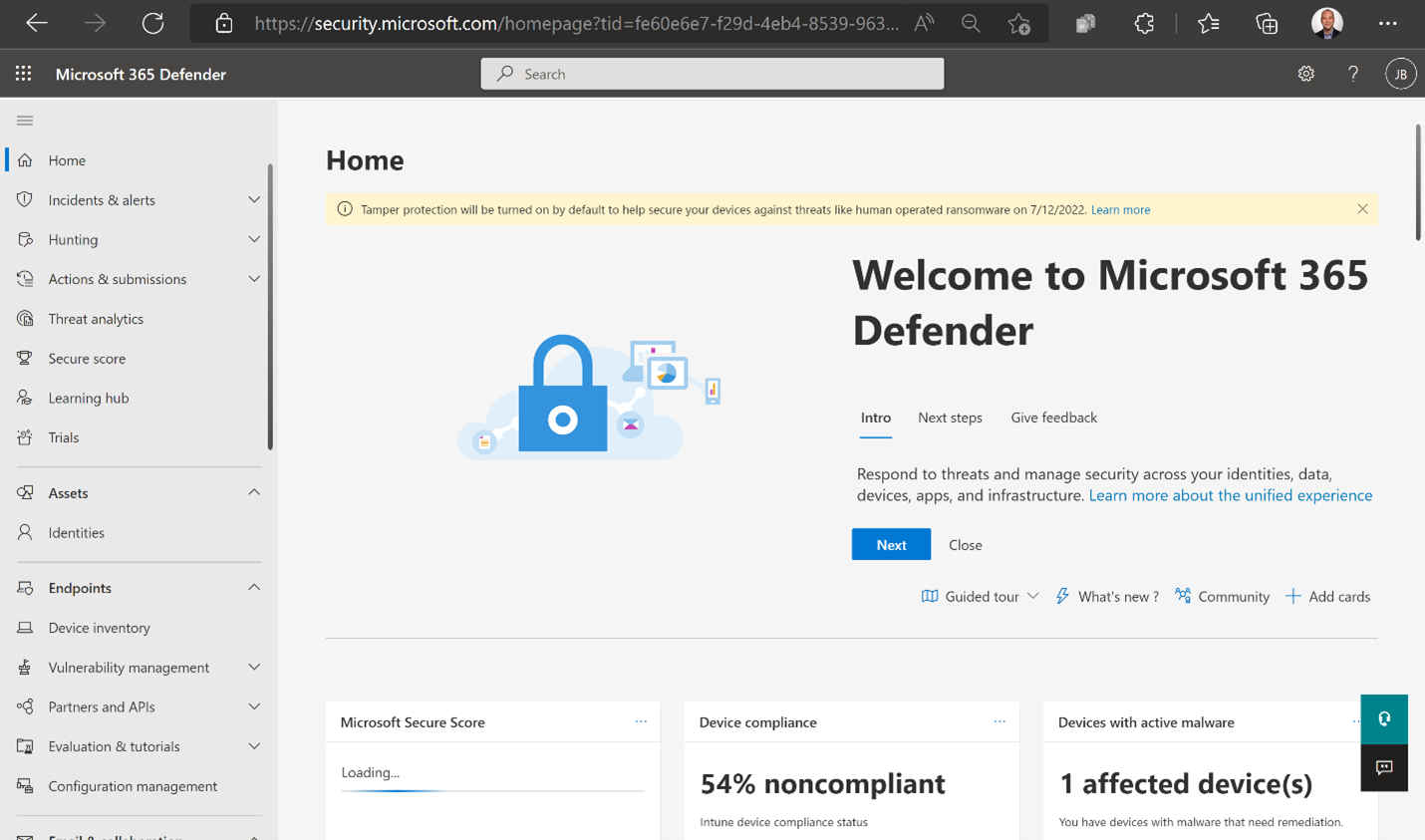

- Включить облачную защиту

- Повернуть защиту от Tamper на

- Установить стандартные правила уменьшения поверхности атаки в режим блокировки

- Включить защиту сети в режиме блока

Что такое встроенная защита и как это работает?

Встроенная защита-это набор настроек по умолчанию, которые развертываются, чтобы обеспечить защиту ваших устройств. Эти настройки по умолчанию предназначены для защиты устройств от вымогателей и других угроз. Первоначально встроенная защита будет включать в себя защиту от тампера для вашего арендатора, а другие настройки по умолчанию будут скоро. Для получения дополнительной информации см. Пост в блоге Tech Community, защита от Famper будет включена для всех корпоративных клиентов.

| Фаза | Что происходит |

|---|---|

| Встроенная защита раскатывается | Клиенты получают уведомление о том, что встроенная защита будет. Если это еще не настроено, защита от тампера будет включена для клиентов, у которых есть защитник для плана конечной точки 2 или Microsoft 365 E5. |

| Встроенная защита становится доступной для вашего арендатора | Вы получите уведомление о том, что ваш арендатор собирается получить встроенную защиту, и когда будет включена защита от тампера (если она еще не настроена). |

| Встроенная защита прибывает | Защита от тампера будет включена для вашего арендатора и будет применена к устройствам Windows вашей организации. Вы можете отказаться или изменить встроенные настройки защиты. |

| После встроенной защиты прибыла | Всякий раз, когда новые устройства находятся на борту с защитником для конечной точки, встроенные настройки защиты будут применены к любым новым устройствам, работающим с Windows. Вы всегда можете изменить встроенные настройки защиты. |

Встроенные защитные наборы значений по умолчанию для устройств Windows и Mac. Если настройки безопасности конечной точки изменяются, например, через базовые линии или политики в Microsoft Intune, эти настройки переопределяют встроенные настройки защиты.

Как выглядит уведомление?

Вы можете ожидать получить два типа уведомлений:

- Центр сообщений, указывающий на то, что скоро будет встроенная защита; и

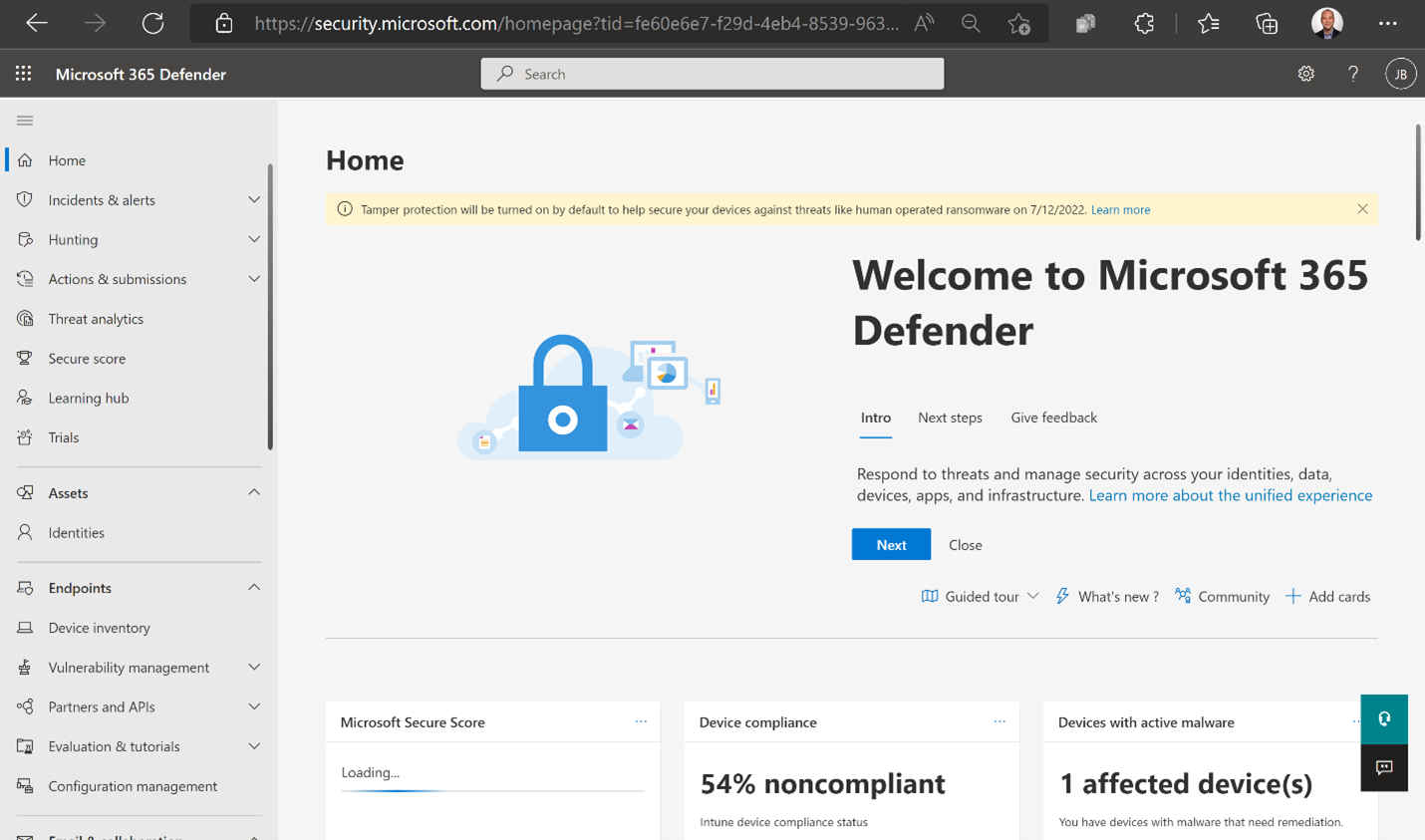

- Баннер на портале Defender Microsoft 365, который напоминает следующее изображение:

Ваше уведомление скажет вам при появлении встроенной защиты и когда защита от тампера будет включена (если она еще не настроена) для вашего арендатора.

Могу я отказаться?

Вы можете отказаться от встроенной защиты, указав свои собственные настройки безопасности. Например, если вы предпочитаете, чтобы защита от фальсификации была автоматически включена для вашего арендатора, вы можете явно отказаться от.

Мы не рекомендуем выключать защиту от тампера. Защита от тампера обеспечивает вам лучшую защиту вымогателей. Вы должны быть глобальным администратором или администратором безопасности для выполнения следующей процедуры.

- Перейдите на портал Defender Microsoft 365 (https: // security.Microsoft.com) и войти.

- Идти к Настройки> конечные точки> Усовершенствованные функции.

- Набор Защита от саботажа к На (Если это еще не включено), а затем выберите Сохранить предпочтения. Еще не оставляйте эту страницу.

- Набор Защита от саботажа к Выключенный, а затем выберите Сохранить предпочтения.

Могу ли я изменить встроенные настройки защиты?

Встроенная защита-это набор настроек по умолчанию. Вы не обязаны сохранять эти настройки по умолчанию. Вы всегда можете изменить свои настройки в соответствии с потребностями вашего бизнеса. В следующих таблицах перечислены задачи, которую может выполнить ваша команда безопасности, вместе со ссылками, чтобы узнать больше.

Смотрите также

- Блог технического сообщества: защита от тампера будет включена для всех корпоративных клиентов

- Защитить настройки безопасности с помощью защиты от тампера

Опасность для защиты от мультикуаров

Microsoft Defender for Endpoint помогает предотвратить, обнаруживать, расследовать и реагировать на передовые угрозы, такие как атаки вымогателей. Возможности защиты и уменьшения поверхности атаки в следующем поколении у защитника для конечной точки были разработаны, чтобы поймать возникающие угрозы. Для наилучшей защиты от вымогателей и других киберагровых индексов должны быть настроены, определенные настройки должны быть настроены. Встроенная защита может помочь, предоставив вам настройки по умолчанию для лучшей защиты.

Встроенная защита помогает защитить вымогателей

Microsoft Defender for Endpoint помогает предотвратить, обнаруживать, расследовать и реагировать на передовые угрозы, такие как атаки вымогателей. Возможности защиты и уменьшения поверхности атаки в следующем поколении у защитника для конечной точки были разработаны, чтобы поймать возникающие угрозы. Для наилучшей защиты от вымогателей и других киберагровых индексов должны быть настроены, определенные настройки должны быть настроены. Встроенная защита может помочь, предоставив вам настройки по умолчанию для лучшей защиты.

Вам не нужно ждать встроенной защиты, чтобы прийти к вам! Вы можете защитить устройства вашей организации сейчас, настраивая эти возможности:

- Включить облачную защиту

- Повернуть защиту от Tamper на

- Установить стандартные правила уменьшения поверхности атаки в режим блокировки

- Включить защиту сети в режиме блока

Что такое встроенная защита и как это работает?

Встроенная защита-это набор настроек по умолчанию, которые развертываются, чтобы обеспечить защиту ваших устройств. Эти настройки по умолчанию предназначены для защиты устройств от вымогателей и других угроз. Первоначально встроенная защита будет включать в себя защиту от тампера для вашего арендатора, а другие настройки по умолчанию будут скоро. Для получения дополнительной информации см. Пост в блоге Tech Community, защита от Famper будет включена для всех корпоративных клиентов.

| Фаза | Что происходит |

|---|---|

| Встроенная защита раскатывается | Клиенты получают уведомление о том, что встроенная защита будет. Если это еще не настроено, защита от тампера будет включена для клиентов, у которых есть защитник для плана конечной точки 2 или Microsoft 365 E5. |

| Встроенная защита становится доступной для вашего арендатора | Вы получите уведомление о том, что ваш арендатор собирается получить встроенную защиту, и когда будет включена защита от тампера (если она еще не настроена). |

| Встроенная защита прибывает | Защита от тампера будет включена для вашего арендатора и будет применена к устройствам Windows вашей организации. Вы можете отказаться или изменить встроенные настройки защиты. |

| После встроенной защиты прибыла | Всякий раз, когда новые устройства находятся на борту с защитником для конечной точки, встроенные настройки защиты будут применены к любым новым устройствам, работающим с Windows. Вы всегда можете изменить встроенные настройки защиты. |

Встроенные защитные наборы значений по умолчанию для устройств Windows и Mac. Если настройки безопасности конечной точки изменяются, например, через базовые линии или политики в Microsoft Intune, эти настройки переопределяют встроенные настройки защиты.

Как выглядит уведомление?

Вы можете ожидать получить два типа уведомлений:

- Центр сообщений, указывающий на то, что скоро будет встроенная защита; и

- Баннер на портале Defender Microsoft 365, который напоминает следующее изображение:

Ваше уведомление скажет вам при появлении встроенной защиты и когда защита от тампера будет включена (если она еще не настроена) для вашего арендатора.

Могу я отказаться?

Вы можете отказаться от встроенной защиты, указав свои собственные настройки безопасности. Например, если вы предпочитаете, чтобы защита от фальсификации была автоматически включена для вашего арендатора, вы можете явно отказаться от.

Мы не рекомендуем выключать защиту от тампера. Защита от тампера обеспечивает вам лучшую защиту вымогателей. Вы должны быть глобальным администратором или администратором безопасности для выполнения следующей процедуры.

- Перейдите на портал Defender Microsoft 365 (https: // security.Microsoft.com) и войти.

- Идти к Настройки >Конечные точки >Расширенные возможности.

- Набор Защита от саботажа к На (Если это еще не включено), а затем выберите Сохранить предпочтения. Еще не оставляйте эту страницу.

- Набор Защита от саботажа к Выключенный, а затем выберите Сохранить предпочтения.

Могу ли я изменить встроенные настройки защиты?

Встроенная защита-это набор настроек по умолчанию. Вы не обязаны сохранять эти настройки по умолчанию. Вы всегда можете изменить свои настройки в соответствии с потребностями вашего бизнеса. В следующих таблицах перечислены задачи, которую может выполнить ваша команда безопасности, вместе со ссылками, чтобы узнать больше.

Смотрите также

- Блог технического сообщества: защита от тампера будет включена для всех корпоративных клиентов

- Защитить настройки безопасности с помощью защиты от тампера

- Управление безопасностью конечной точки в Microsoft Intune

- Настройка Microsoft Defender для конечной точки в Intune

- Управление Microsoft Defender для конечной точки на устройствах с Microsoft Intune

- Отвечая на атаки вымогателей

Опасность для защиты от мультикуаров

Знаете ли вы, что вы можете попробовать функции в Microsoft 365 Defender для Office 365 Plan 2 бесплатно? Используйте 90-дневный защитник для испытания Office 365 в центре испытаний на портал Microsoft 365 Defender. Узнайте о том, кто может зарегистрироваться и испытать здесь.

Относится к

- Обмен онлайн защита

- Microsoft Defender for Office 365 Plan 1 и Plan 2

- Microsoft 365 Defender

В этой статье приводятся часто задаваемые вопросы и ответы о защите анти-помощи для организаций Microsoft 365 с почтовыми ящиками в обмене онлайн или автономными организациями по защите онлайн (EOP) без обмена почтовыми ящиками.

По вопросам и ответам о карантине, см. Карантин.

Вопросы и ответы о защите от спама, см. Faq Anti-Spam Protection.

Для вопросов и ответов о защите от продажи, см. Faq Antipoofing защиты.

Что являются лучшими рекомендациями для настройки и использования службы для борьбы с вредоносными программами?

Как часто обновляются определения вредоносных программ?

Каждый сервер проверяет новые определения вредоносных программ у наших партнеров по борьбе с помощью мультизатора каждый час.

Сколько у вас партнеров по борьбе? Могу я выбрать, какие вредоносные двигатели мы используем?

У нас есть партнерские отношения с несколькими поставщиками технологий, посвященных антимеллятизации, поэтому сообщения отсканируются с помощью анти-мегапроводных двигателей Microsoft, дополнительного двигателя на основе подписи, а также сканирования репутации URL и файлов из нескольких источников. Наши партнеры могут быть изменены, но EOP всегда использует защиту от Mallware от нескольких партнеров. Вы не можете выбрать один анти-металпродуктивный двигатель через другой.

Где происходит сканирование вредоносных программ?

Мы сканируем вредоносное ПО в сообщениях, которые отправляются или отправляются из почтового ящика (сообщения в транзите). Для обмена онлайн-почтовыми ящиками у нас также есть вредоносная Zero Custge (ZAP), чтобы сканировать вредоносные программы в сообщениях, которые уже были доставлены. Если вы отправите сообщение из почтового ящика, то оно снова сканируется (потому что оно в пути).

Если я внесу изменения в политику антималпроводной программы, сколько времени нужно после того, как я сохраняю свои изменения, чтобы они вступили в силу?

Это может занять до 1 часа, чтобы изменения вступили в силу.

Сканирует ли услуги внутренние сообщения для вредоносных программ?

Для организаций с почтовым ящиком Exchange Online Scans Service Scans для вредоносных программ во всех входящих и исходящих сообщениях, включая сообщения, отправленные между внутренними получателями.

Отдельная подписка EOP сканирует сообщения, когда они вводят или оставляют вашу локальную организацию по электронной почте. Сообщения, отправленные между внутренними пользователями. Тем не менее, вы можете использовать встроенные функции антималпрограммного сканирования сервера Exchange Server. Для получения дополнительной информации см. Антимал программную защиту на сервере Exchange.

Сделайте ли все анти-мелкиводоловые двигатели, используемые в сервисе, есть эвристическое сканирование?

Да. Сканирование эвристического сканирования.

Может ли служба сканировать сжатые файлы (например .zip -файлы)?

Да. Двигатели анти-мельницы могут сверлить в сжатые (архивные) файлы.

Рекурсивная поддержка сжатого прикрепления рекурсивна (.Zip в пределах .Zip в пределах .Zip) и если да, то как глубоко это уходит?

Да, рекурсивное сканирование сжатых файлов сканирует много слоев глубоко.

Работает ли сервис с устаревшими обменными версиями и не обменными средами?

Да, служба – это агностик сервера.

Что такое вирус с нулевым днем и как он обрабатывается обслуживанием?

Вирус нулевого дня-это первое поколение, ранее неизвестное вариант вредоносного ПО, который никогда не был захвачен или проанализирован.

После того, как образец с нулевым вирусом захвачен и проанализирован нашими анти-мультикулярными двигателями, определение и уникальная подпись создается для обнаружения вредоносных программ.

Когда для вредоносного ПО существует определение или подпись, оно больше не считается нулевым днем.

Как я могу настроить службу для блокировки конкретных исполняемых файлов (например, \*.exe), которого я боюсь, может содержать вредоносное ПО?

Вы можете включить и настроить Фильтр общих вложений (Также известный как общая блокировка привязанности), как описано в политиках анти-мыслило.

Вы также можете создать правило поток почты Exchange (также известное как правило транспорта), которое блокирует любое вложение электронной почты, в котором есть исполняемый контент.

Для повышения защиты мы также рекомендуем использовать Любое расширение файла вложения включает в себя эти слова condition in mail flow rules to block some or all of the following extensions: ade, adp, ani, bas, bat, chm, cmd, com, cpl, crt, hlp, ht, hta, inf, ins, isp, job, js, jse, lnk, mda, mdb, mde, mdz, msc, msi, msp, mst, pcd, reg, scr, sct, shs, url, vb, vbe, vbs, wsc, wsf, wsh .

Почему конкретное вредоносное ПО прошел мимо фильтров?

Вит, который вы получили, является новым вариантом (см. Что такое вирус нулевого дня и как оно обрабатывается сервисом?). Время, которое требуется для обновления определения вредоносных программ, зависит от наших партнеров по борьбе с рынком.

Как я могу отправить вредоносное ПО, прошедшее с фильтров в Microsoft? Кроме того, как я могу отправить файл, который, по моему мнению, был неправильно обнаружен как вредоносное ПО?

Я получил сообщение по электронной почте с незнакомым вложением. Это вредоносное ПО или я могу игнорировать это приложение?

Мы настоятельно рекомендуем, чтобы вы не открывали никаких приложений, которые вы не узнаете. Если вы хотите, чтобы мы исследовали вложение, перейдите в Центр защиты вредоносных программ и отправьте нам возможное вредоносное ПО, как описано ранее.

Где я могу получить сообщения, которые были удалены фильтрами вредоносных программ?

Сообщения содержат активное злонамеренное код, и поэтому мы не допускаем доступ к этим сообщениям. Они бесцеремонно удалены.

Я не могу получить конкретное вложение, потому что оно ложно отфильтровано фильтрами вредоносных программ. Могу ли я разрешить это вложение через правила поток почты?

Нет. Вы не можете использовать правила поток почты Exchange, чтобы пропустить фильтрацию вредоносных программ.

Могу ли я получить данные о обнаружении вредоносных программ?

Да, вы можете получить доступ к отчетам на портале Defender Microsoft 365. Для получения дополнительной информации см. Просмотр отчетов по безопасности электронной почты на портале Defender Microsoft 365.

Есть ли инструмент, который я могу использовать, чтобы следовать заданному вредоносным программным обеспечением через сервис?

Да, инструмент трассировки сообщений позволяет вам следить за сообщениями по электронной почте, когда они проходят через службу. Для получения дополнительной информации о том, как использовать инструмент Trace Message Trace, чтобы выяснить, почему было обнаружено сообщение для содержания вредоносного ПО, см. Trace Message в Центре современного обмена администратора.

Могу ли я использовать сторонний поставщик анти-спама и анти-спама?

Да. В большинстве случаев мы рекомендуем вам указать свои записи MX (то есть по электронной почте непосредственно) EOP. Если вам нужно сначала направить свою электронную почту где -то еще, вам нужно включить расширенную фильтрацию для разъемов, чтобы EOP могла использовать источник истинного сообщения в решениях фильтрации.

Расследованы ли сообщения о спаме и вредоносных программах относительно того, кто их отправил, или переводятся правоохранительным органам?

Служба фокусируется на обнаружении и удалении спама и вредоносных программ, хотя мы иногда можем исследовать особенно опасные или разрушительные кампании по спаму или атаки и преследовать преступников.

Мы часто работаем с нашими юридическими и цифровыми преступлениями, чтобы предпринять следующие действия:

- Снять спам ботнер.

- Заблокировать злоумышленника от использования сервиса.

- Передать информацию в правоохранительные органы по уголовному преследованию.

Есть ли у Microsoft защита от вредоносных программ?

Microsoft Security Intelligence

Microsoft Security Intelligence

Проверенный антивирус следующего поколения

Узнайте, как сияет антивирус Microsoft Defender в независимом тестировании

Обнаруживать. Расследовать. Отвечать.

Защита от целевых атак с Microsoft Defender Advanced Protection

Отправить файлы и URL -адреса для анализа

Попросите наших аналитиков проверить подозреваемые вредоносные программы или неправильно обнаруженные файлы или ссылки

Узнайте о наших новых именах актеров угроз

Microsoft обновит свои отчеты с новой таксономией на тему погоды для выявленных актеров угроз.

Последние новости

Сообщества и поддержка

Документация для корпоративных клиентов

Док.Microsoft.COM предоставляет документацию Microsoft для конечных пользователей, разработчиков и ИТ -специалистов.

Присоединяйтесь к нашим техническим сообществам

Соединять. Сотрудничать. Делиться. Учитесь у экспертов в технологическом сообществе Microsoft.

Защитить себя на работе и дома

Узнайте, как защитить себя на работе и дома с советами экспертов по предотвращению угроз, обнаружению и устранению неполадок в Windows. Присоединяйтесь к нашему сообществу, чтобы опубликовать вопросы, следовать обсуждениям и поделиться своими знаниями о вирусах и вредоносном ПО.

Включите защиту облака в антивирусе Microsoft Defender

Защита облака в Microsoft Defender Antivirus обеспечивает точную, в режиме реального времени и интеллектуальную защиту. Облачная защита должна быть включена по умолчанию; Тем не менее, вы можете настроить облачную защиту в соответствии с потребностями вашей организации.

Почему облачная защита должна быть включена

Microsoft Defender Antivirus Cloud защита помогает защитить от вредоносных программ в ваших конечных точках и в вашей сети. Мы рекомендуем включить защиту облаков, потому что определенные функции безопасности и возможности в Microsoft Defender работают только для работы.

В следующей таблице приведены функции и возможности, которые зависят от защиты облака:

Чтобы узнать больше о защитнике для планов конечных точек, см. Microsoft Defender для плана конечной точки 1 и плана 2.

Методы настройки защиты облака

Вы можете включить или выключить защиту антивирусного облака Microsoft Defender, используя один из нескольких методов, например:

- Microsoft Intune

- Групповая политика

- PowerShell Cmdlets

- Инструкция по управлению Windows (WMI)

Вы также можете использовать Configuration Manager. И вы можете включить или выключить защиту облаков в отдельных конечных точках, используя приложение Windows Security.

Для получения дополнительной информации о конкретных требованиях к сетевым соединениям, чтобы гарантировать, что ваши конечные точки могут подключаться к службе защиты облаков, см. Настройку и проверку сетевых подключений.

В Windows 10 и Windows 11 нет разницы между Базовый и Передовой Варианты отчетности, описанные в этой статье. Это устаревшее различие, и выбор любой настройки приведет к тому же уровню защиты облака. Нет разницы в типе или объеме информации, которая общая. Для получения дополнительной информации о том, что мы собираем, см. В заявлении о конфиденциальности Microsoft.

Используйте Microsoft Intune, чтобы включить защиту облаков

2. Для Профиль, выбирать Microsoft Defender Antivirus.

3. На Основы страница, укажите имя и описание для политики, а затем выберите Следующий.

4. в Защитник раздел, найти Разрешить защиту облака, и установить его на Допустимый. Тогда выбирай Следующий.

5. Прокрутите вниз Отправить образцы согласия, и выберите одну из следующих настроек:

– Отправить все образцы автоматически

– Отправить безопасные образцы автоматически

6. На Теги с применением Шаг, если ваша организация использует теги по объему, выберите теги, которые вы хотите использовать, а затем выберите Следующий.

7. На Задания Шаг, выберите группы, пользователей или устройства, к которым вы хотите применить эту политику, а затем выберите Следующий.

2. Под Настройки конфигурации, выбирать Редактировать.

3. в Защитник раздел, найти Разрешить защиту облака, и установить его на Допустимый.

4. Прокрутите вниз Отправить образцы согласия, и выберите одну из следующих настроек:

– Отправить все образцы автоматически

– Отправить безопасные образцы автоматически

Чтобы узнать больше о антивирусных условиях Microsoft Defender Intune, см. Антивирусную политику для безопасности конечной точки в Intune.

Используйте групповую политику для включения защиты облака

- На вашем устройстве управления групповой политикой откройте консоль управления групповой политикой, щелкните правой кнопкой мыши объект групповой политики, который вы хотите настроить и выбрать Редактировать.

- в Редактор управления групповой политикой, идти к Компьютерная конфигурация.

- Выбирать Административные шаблоны.

- Расширить дерево до Компоненты Windows >Microsoft Defender Antivirus> Карты

Настройки карт примечания равны защите с облаком.

- Основные карты: Основное членство отправляет базовую информацию в Microsoft о вредоносном ПО и потенциально нежелательном программном обеспечении, которое было обнаружено на вашем устройстве. Информация включает в себя, откуда поступило программное обеспечение (например, URL -адреса и частичные пути), действия, предпринятые для разрешения угрозы, и были ли действия успешными действиями.

- Усовершенствованные карты: в дополнение к основной информации, расширенное членство отправляет подробную информацию о вредоносном ПО и потенциально нежелательном программном обеспечении, включая полный путь к программному обеспечению, и подробную информацию о том, как программное обеспечение повлияло на ваше устройство.

- Отправить безопасные образцы (1)

- Отправить все образцы (3)

А Отправить безопасные образцы (1) Опция означает, что большинство образцов будут отправлены автоматически. Файлы, которые могут содержать личную информацию, все еще будут запрашивать и потребуют дополнительного подтверждения. Установка опции на Всегда бывает быстро (0) снизит состояние защиты устройства. Установить его на Никогда не отправляйте (2) означает, что блок на первом взгляде Microsoft Defender для конечной точки не будет работать.

Используйте PowerShell Cmdlets, чтобы включить защиту облака

Следующие командлеты могут включить защиту облаков:

Set -mppreference -mapsReporting Advanced Set -Mppreference -submitsamplesconsent sendallsamples Для получения дополнительной информации о том, как использовать PowerShell с антивирусом Microsoft Defender, см. Cmdlets использования PowerShell Cmdlets для настройки и запуска Antivirus Microsoft Defender Antivirus Antivirus. Политика CSP – Defender также имеет больше информации конкретно на -Submitsamplesconsent.

Вы можете установить -Pemitsamplesconsent Sendsafesamples (по умолчанию, рекомендуемой настройки), Neversend или Alwesserprompt . Настройка SendSafesamples означает, что большинство образцов будут отправлены автоматически. Файлы, которые могут содержать личную информацию, приведут к просьбе продолжить и потребуется подтверждение. Настройки Neversend и AlwaysPrompt снижают уровень защиты устройства. Кроме того, настройка eversend означает, что блок на первом взгляде Microsoft Defender для конечной точки не будет работать.

Используйте инструкцию по управлению Windows (WMI), чтобы включить защиту облака

MAPSREPORTING PURTITSAMPLESCONSENT Для получения дополнительной информации о разрешенных параметрах см. API API Windows Defender WMIV2

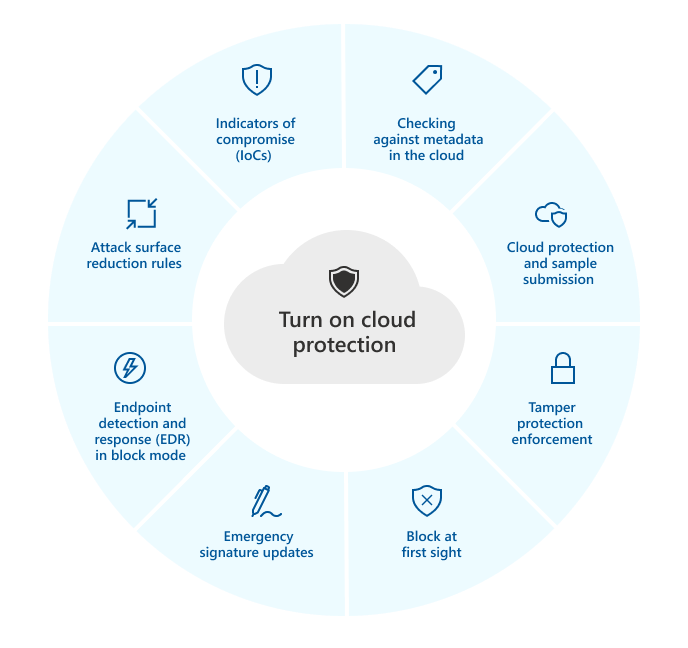

Включите защиту облаков на отдельных клиентов с приложением Windows Security

Если Настройка локальной настройки переопределения для отчетности Microsoft Maps Настройка групповой политики установлена на Неполноценный, тогда Облачная защита Настройки в настройках Windows будут серыми и недоступными. Изменения, внесенные через объект групповой политики, должны сначала быть развернуты в отдельных конечных точках, прежде чем настройка будет обновлена в настройках Windows.

- Откройте приложение Security Windows, выбрав значок Shield в панели задач или поиск меню «Пуск» Windows Security.

- Выберите Защита от вируса и угроз плитка (или значок щита в левой панели меню), а затем под Настройки защиты от вируса и угроз, выбирать Управление настройками.

- Подтвердите это Облачная защита и Автоматическое представление образца переключаются на На.

ПРИМЕЧАНИЕ, если автоматическое представление образца было настроено с помощью групповой политики, тогда настройка будет серо-выпущенной и недоступной.

Смотрите также

- Используйте защиту Microsoft Cloud в антивирусе Microsoft Defender

- Диспетчер конфигурации: Microsoft Defender для конечной точки

- Используйте командлеты PowerShell для управления антивирусом Microsoft Defender

Если вы ищете информацию, связанную с антивирусом для других платформ, см

- Установите предпочтения для Microsoft Defender для конечной точки на macOS

- Microsoft Defender для конечной точки на Mac

- Настройки антивирусной политики MacOS для антивируса Microsoft Defender для Intune

- Установите предпочтения для Microsoft Defender для конечной точки на Linux

- Microsoft Defender для конечной точки на Linux

- Настройка защитника для конечной точки на функциях Android

- Настройте Microsoft Defender для конечной точки на функциях iOS