Есть ли у Мулвада разделить туннелирование?

Ограничения разделенного туннелирования

После того, как вы генерируете номер своей учетной записи, вы можете добавить время. Подписки чрезвычайно удобны для пользователя и не дразнят долгосрочные контракты.

Краткое содержание

Разделенное туннелирование – это функция, предоставленная приложением Mullvad для Android, Linux и Windows. Это позволяет пользователям исключать определенные приложения из использования VPN и вместо этого использовать свое обычное подключение к Интернету. В то время как приложение имеет удобный пользовательский интерфейс, в Linux требуется ручная конфигурация, чтобы исключить конкретные IP -адреса и порты.

Ключевые моменты

- За исключением конкретных IP -адресов

- Предварительные условия

- Остерегайтесь рисков конфиденциальности

- Разрешение конкретных IPS через брандмауэр

- Немного более сложные примеры

- – Названные IP -наборы

- – Позволяя трафику местному хосту

- – Позволяя DNS -трафика

- – Разрешение входящего трафика (для серверов)

- Проблемы

Вопросы

- Что такое разделение туннелирования?

- Как можно настроить разделение туннелирования на Linux?

- Каковы предварительные условия для настройки, определенных пользовательными правилами брандмауэра?

- О каких рисках конфиденциальности должны знать пользователи при использовании разделенного туннелирования?

- Как исключение конкретных IP-адресов привести к атакам де-анонимизации?

- Как можно разрешить конкретные IPS через брандмауэр?

- Какова цель таблицы exceudEtraffic и исключить сеть?

- Как можно указать и удалить правила брандмауэра?

- Безопасны ли правила исключения, чтобы уходить на неопределенный срок?

- Как работает разделение туннелирования в приложении Mullvad?

Разделенное туннелирование – это функция, которая позволяет пользователям исключать определенные приложения из использования VPN и направлять свой интернет -трафик через обычное соединение.

Для настройки разделенного туннелирования на Linux требуется ручная конфигурация. Пользователи могут исключить конкретные IP -адреса и порты, настройка правил брандмауэра с помощью NFT Tool.

Хост должен иметь доступный инструмент NFT. Пакет Nftables обычно доступен на основных распределениях Linux, таких как Fedora, Ubuntu и Debian.

В то время как разделение туннелирования может быть удобным, оно также может представлять риски конфиденциальности. NetFilter, язык, используемый для определения правил брандмауэра, не имеет охраны, что означает, что правила, которые загружаются без сообщений об ошибках. Пользователи должны проявлять осторожность и проверить правила в безопасной среде, чтобы обеспечить конфиденциальность.

Если конкретные IP-адреса исключаются при использовании функции разделенного туннелирования, могут произойти атаки отнонимизации. Например, если пользователь исключает IP -адреса, связанные с определенным веб -сайтом, но посещает веб -страницу, которая запрашивает сценарии и изображения с другого IP -адреса, привязанного к веб -сайту, исключенный трафик все еще может быть направлен через туннель VPN. Это потенциально может связать реальный IP -адрес пользователя с IP -адресом их выхода из туннеля.

Чтобы разрешить конкретный IP -адрес, например, 173.239.79.196, Чтобы обойти туннель VPN, пользователи должны применить соответствующие правила брандмауэра, используя инструмент NFT. Эти правила устанавливают оценки отслеживания соединений и мета -метки, чтобы исключить указанный IP -адрес из туннеля.

Таблица ExcudEtraffic и цепочка Exculateout используются для установки правил брандмауэра, которые позволяют конкретному трафику обходить туннель VPN. Эти правила выполняются, когда трафик локально инициируется, и применяют следы подключения и мета -оценки, чтобы исключить трафик из туннеля.

Чтобы осмотреть все примененные правила, в том числе применение приложения Mullvad, пользователи могут выполнять «правила правил Sudo NFT». Чтобы удалить правила, пользователи могут использовать команду “Sudo NFT Delete Table”.

Пока приложение Mullvad работает должным образом, правила исключения также должны эффективно работать. Поскольку применение марок не должно иметь никаких побочных эффектов, кроме как исключение трафика, когда приложение подключено, безопасно оставлять эти правила на неопределенное время, даже если приложение отключено.

Чтобы отфильтровать выходной трафик и убедиться, что весь не эксплуатированный трафик маршрутизируется через туннель VPN, приложение Mullvad устанавливает цепочку выходной системы с конкретным приоритетом и критериями. Эта цепочка гарантирует, что проходит только маркированный трафик, а затем переправляется через соответствующий интерфейс.

Ограничения разделенного туннелирования

После того, как вы генерируете номер своей учетной записи, вы можете добавить время. Подписки чрезвычайно удобны для пользователя и не дразнят долгосрочные контракты.

Разделенное туннелирование с Linux (Advanced)

Приложение Mullvad для Android, Linux и Windows имеет функцию разделения туннелирования. Это позволяет вам исключать некоторые приложения из VPN, чтобы они использовали ваше обычное подключение к Интернету. Однако, если вы хотите исключить конкретные IP -адреса или порты, требуется ручная конфигурация. Это возможно на Linux.

Что покрывает этот гид

- За исключением конкретных IP -адресов

- Предварительные условия

- Остерегайтесь – опережая конфиденциальность!

- Разрешение конкретных IPs через наш брандмауэр

- Немного более сложные примеры

- – Названные IP -наборы

- – Позволяя трафику местному хосту

- – Позволяя DNS -трафика

- – Разрешение входящего трафика (для серверов)

- Проблемы

За исключением конкретных IP -адресов

Предварительные условия

Чтобы настроить правила брандмауэра, определенные пользователем, хост должен иметь доступный инструмент NFT. Пакет NFTABLES доступен на Fedora, Ubuntu и Debian, и, скорее всего, в любом другом основном распределении Linux.

Остерегайтесь – опережая конфиденциальность!

Netfilter позволяет использовать очень выразительный язык для определения правил брандмауэра, что великолепно. Тем не менее, язык не имеет охраны, и синтаксически правильные правила, которые NetFilter загрузит без излучения каких-либо сообщений об ошибках, не гарантирует, что правила достигнут вашего ожидаемого поведения, и на самом деле они могут нанести ущерб вашей конфиденциальности. Таким образом, проявляйте крайнюю осторожность и предпочтительно проверьте свой

Правила в безопасной среде, если вы должны всегда обеспечивать конфиденциальность.

Пример

Применение этих правил также позволит достичь исключенного IP. Кроме того, за исключением некоторых IP-адресов, а не другие могут привести к атакам де-анонимизации. Рассмотрим следующий сценарий: вы исключаете IP -адреса, которые пример.компонент указывает на туннель, а затем попытайтесь посетить веб -сайт на https: // Пример.компонент В веб -браузере, и по мере загрузки страницы HTML -документ запрашивает различные сценарии и изображения из https: // активы.пример.компонент. С ресурсы.пример.компонент и пример.компонент может разрешить до 2 различных адресов, трафик к ресурсы.пример.компонент все еще может быть направлен через наш туннель. Конечным результатом является то, что тот, кто контролирует оба ресурсы.пример.компонент и пример.компонент Можно заметить, что, казалось бы, один и тот же пользователь отправляет запросы с 2 разных IP -адресов одновременно, поэтому IP -адрес выхода туннеля может быть связан с реальным IP -адресом пользователя.

Разрешение конкретных IPs через наш брандмауэр

Поскольку наше приложение Mullvad для Linux позволяет разделить туннелирование на основе применения, нам пришлось скорректировать наши правила брандмауэра, чтобы некоторые соединения были направлены за пределами нашего туннеля. Это достигается путем наличия правил, которые проверяют, отмечено ли трафик отмечкой отслеживания соединения (0x00000F41), чтобы пройти через брандмауэр и мета -знак (0x6d6f6c65), чтобы направить трафик за пределами туннеля. Это означает, что нужно только установить эти две оценки, чтобы их трафик был исключен, и сделать это с помощью дополнительной таблицы сетевого скольжения, а цепочка проста -.

Чтобы разрешить конкретный IP, например, 173.239.79.196, чтобы быть достигнутым, не проходя через туннель, нужно было бы применить следующие правила.

Таблица inet excludeTraffic < chain excludeOutgoing < type route hook output priority 0; policy accept; ip daddr 173.239.79.196 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Сохранить правила в файл excudEtraffic.правила и загрузить их через NFT, как так:

sudo nft -f exceudEtraffic.правила

Приведенная выше команда устанавливает новую таблицу брандмауэра с цепью именем исключить который выполняется в выходном крюке, что означает, что правила выполняются, как только трафик, который происходит локально, маршрутизируется. Это цепочка фильтров, хотя фильтрация не будет выполнена, цепь применяет только отметку подключения к трафику, который предназначен для нашего указанного IP -адреса. Учитывая, что это inet таблица, а не IP4 или IP6 Таблица), здесь могут использоваться адреса IPv4 и IPv6.

Перечисление и удаление правил

Чтобы осмотреть все правила, применяемые в вашей системе (включая применение нашим приложением), вы можете выполнить набор правил правил Sudo NFT . Правила будут действовать до тех пор, пока они не будут удалены или перезагружаются система.

Чтобы удалить правила, просто удалите таблицу NFT:

Sudo NFT DELETE TABLE INET EXCEUDETRAFFIC

Если наше приложение работает, то эти правила исключения тоже должны работать. И поскольку применение марок не должно иметь никаких побочных эффектов, кроме как исключение трафика, когда наше приложение подключено, безопасно оставлять эти правила на неопределенном времени, даже если наше приложение отключено, поскольку эти правила не изменяют способ обработки трафика, если не подключено наше приложение или блокирование.

Почему это работает?

Чтобы отфильтровать выходной трафик и убедиться, что весь не эксплуатированный трафик маршрутизируется через наш туннель, наше приложение устанавливает цепочку вывода с приоритетом 0, который отклоняет трафик, который не является’T отмечен и’T пробег через наше туннельное устройство. Таким образом, наличие цепочки, которая отмечает конкретный трафик, будет исключен, сделает указанный трафик пройти через нашу цепочку вывода, а затем будет перенаправлена через соответствующий интерфейс.

Немного более сложные примеры

Названные IP -наборы

Настройка одного правила на IP -адрес для исключения может показаться немного громоздкой, и разработчики NetFilter согласятся – следовательно, можно использовать наборы для определения списка IP -адресов или подсчетов, которые должны быть исключены из туннеля.

Определить excuded_ips = < 173.239.79.196, 173.239.79.197, 17.0.0.0/8 >Таблица inet excludeTraffic < chain excludeOutgoing < type route hook output priority 0; policy accept; ip daddr $EXCLUDED_IPS ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Позволяя трафику местному хосту

С другой стороны, можно добавить конкретные правила, чтобы исключить только UDP или TCP -трафик для определенных портов для некоторых адресов, а не других. Правила, конечно, могут быть столь же выразительными, как и Netfilter. Например, можно было бы иметь более строгую фильтрацию, не давая трафик локальной сети в нашем приложении, но все же иметь возможность подключаться к хостам в своей локальной сети в конкретных портах.

Таблица inet excludeTraffic < chain excludeOutgoing < type filter hook output priority -10; policy accept; ip daddr 192.168.1.98 tcp dport ct mark set 0x00000f41; > >

Позволяя DNS -трафика

Чтобы позволить трафику DNS переходить к определенному хосту за пределами туннеля, аналогичные правила могут быть применены.

Определите resolver_addrs = < 192.168.1.1, 1.1.1.1, 8.8.8.8 >Таблица inet excludeTraffic < chain excludeDns < type filter hook output priority -10; policy accept; ip daddr $RESOLVER_ADDRS udp dport 53 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; ip daddr $RESOLVER_ADDRS tcp dport 53 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Приведенные выше правила могут быть сведены к одному, немного более сложному правилу. Однако использование этих правил протекает запросы DNS. Приведенные выше правила также добавят отметку пакета (0x6d6f6c65), чтобы перенаправить трафик через соответствующий интерфейс. Пакет отмечает не только брандмауэр, но и таблицей маршрутизации. Цепочка Exclude должна иметь приоритет между -200 и 0, в противном случае наша цепочка вывода будет блокировать трафик.

Разрешение входящего трафика (для серверов)

Чтобы позволить процессу прослушивать конкретный порт, пока активное наше приложение необходимо установить отметку отслеживания подключения на входящем трафике. В отличие от других примеров, это’важно, чтобы знак применялся до выполнения нашей цепочки ввода. Например, чтобы позволить процессу прослушивания в порту 2010 как для TCP, так и для UDP, следует применяться следующие правила.

Таблица inet excludeTraffic < chain allowIncoming < type filter hook input priority -100; policy accept; tcp dport 2010 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >цепочка разрешена < type route hook output priority -100; policy accept; tcp sport 2010 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Имейте в виду, что вышеуказанные правила запрещают хосту получать соединения на исключенном порту от границы туннеля.

Проблемы

Установка приоритета ниже -200 приведет к конфигурации, которая не работает, и утечет ваш IP -адрес туннеля, E.г. Следующие правила синтаксически правильные и будут успешно загружены, но трафик не будет течь, и IP -адрес вашего туннеля будет просочиться.

Ограничения разделенного туннелирования

Ты’VE добрался до половины точки нашей серии сплит -туннелирования! В Части 3, станьте немного техническими, поскольку мы проверяем некоторые ограничения нашей реализации разделенного туннелирования и как их обойтись.

Позволять’Погрузитесь прямо в ограничения, которые представляет наше раствор для разделения туннелирования. Мы’ll также упомянут, как общаться с ними.

Разрешение имени

Из -за того, как DNS настроен и используется на большинстве платформ, запросы все еще будут отправлены внутри туннеля, даже для приложений, которые выбраны для исключения трафика.

Позволять’S Используйте игровой сценарий, чтобы увидеть, как это может вызвать проблемы

Представьте, что вы находитесь в Японии и подключены к VPN -серверу в Калифорнии. Но чтобы достичь низкого времени обработки в обратном пути, когда вы играете в любимую онлайн-игру, вы используете Split Tunneling, чтобы исключить свой игровой трафик из путешествия по океану и обратно.

Как и во многих онлайн -играх, то, что вы играете, разбросана по всему миру, которые вы играете. Он также использует DNS для назначения серверов своим игрокам. Из -за этого он выберет сервер, наиболее близкий к вашему местоположению VPN, в данном случае Калифорния.

Таким образом, даже если ваш игровой трафик выходит за пределы туннеля VPN (благодаря разделению туннелирования), он отправляется на сервер далеко, далеко. Это означает, что вы не будете испытывать повышение производительности, которое может предоставить разделение туннелирования.

Два способа, которыми это можно смягчить

- Включить DOH/DOT (DNS Over HTTPS/DNS Over TLS) в игровом клиенте, чтобы переопределить угловые DNS на сервере VPN. Затем трафик DNS будет отправлен, зашифрован, между собой и вашим настроенным DNS -сервером. Вы можете попробовать наш сервис DOH/DOT, но если ни один из наших серверов DNS не находится рядом с вами, то ничего не будет получено.

- Подключитесь к VPN -серверу в вашей области. В этом случае игровой сервер по -прежнему будет выбран на основе VPN -сервера’S Место. Но поскольку вы и сервер находятся в одном регионе, конечный результат должен быть одинаковым, как и игровой сервер, близкий к вам обоим, будет выбран.

Конкурирующее сетевое программное обеспечение (в Windows)

Может случиться так, что разделение туннелирования останавливается, если у вас есть несколько приложений (драйверы ядра), которые борются за управление новыми сетевыми подключениями. Вы испытываете это как приложения с разделением.

Примеры программного обеспечения, которые могут столкнуться с функциональностью разделенного туннелирования, включают прокси -программное обеспечение, брандмауэры и аналогичное программное обеспечение безопасности. Иногда столкновение вызвано использованием перекрывающихся конфигураций, в других случаях просто установленные приложения одновременно могут привести к столкновениям.

Если разделить туннелирование перестает работать таким образом, только логика расщепления становится неэффективной. Безопасность гарантирована, а защита от утеки остается нетронутой. Другими словами, весь трафик, который может’это будет разделен и направляется к туннелю безопасно заблокирован. Это в полной мере контрастирует с другими реализациями разделенного туннелирования, которые мы изучили.

Эта проблема может быть решена только путем изменения набора установленных приложений или их внутренних конфигураций.

Localhost Communications (в Windows)

Эта проблема присутствует только в реализации Windows разделенного туннелирования, благодаря несколько идеального шторма.

Есть проблема с клиентским программным обеспечением, пытающимся подключиться к LocalHost. Исключенные приложения, как правило, не позволяют подключаться к местным услугам в розетке UDP. Это может быть проблемой, если исключенное приложение необходимо для связи с демоном на локальной машине и использует сетевые розетки для этого общения. Примером может быть, если исключенное приложение попытается использовать прокси -сервис, работающую на локальной машине.

Нет общего обходного пути для этого вопроса. Вам нужно изменить свою конфигурацию в каждом конкретном случае.

Время жизни соединения (в Linux)

Эта проблема присутствует только в нашей реализации разделенного туннелирования на Linux.

Большинство соединений, которые установлены из исключенных приложений, зависят от срока службы туннеля VPN. Исключением из этого является любое локальное соединение, которое имеет адрес назначения в локальной сети, другими словами, подключения к устройствам в вашей локальной сети.

Следовательно, каждый раз, когда вы переключаете VPN -серверы или явно отключаете туннель VPN, будут нарушены затронутые соединения.

Как мне использовать Mullvad’S разделить функцию туннелирования?

Функция в настоящее время доступна в версиях Windows, Android и Linux приложения Mullvad VPN.

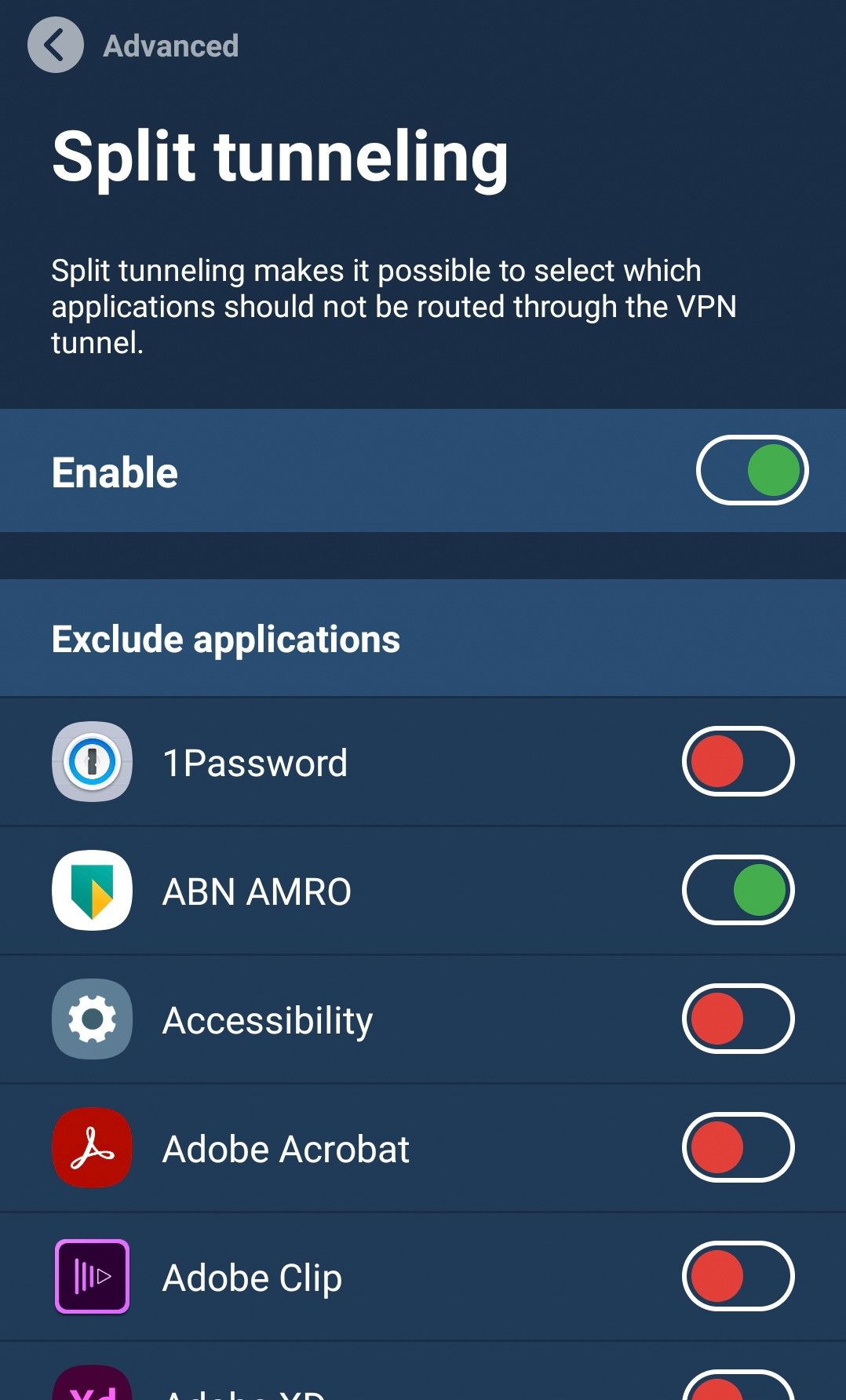

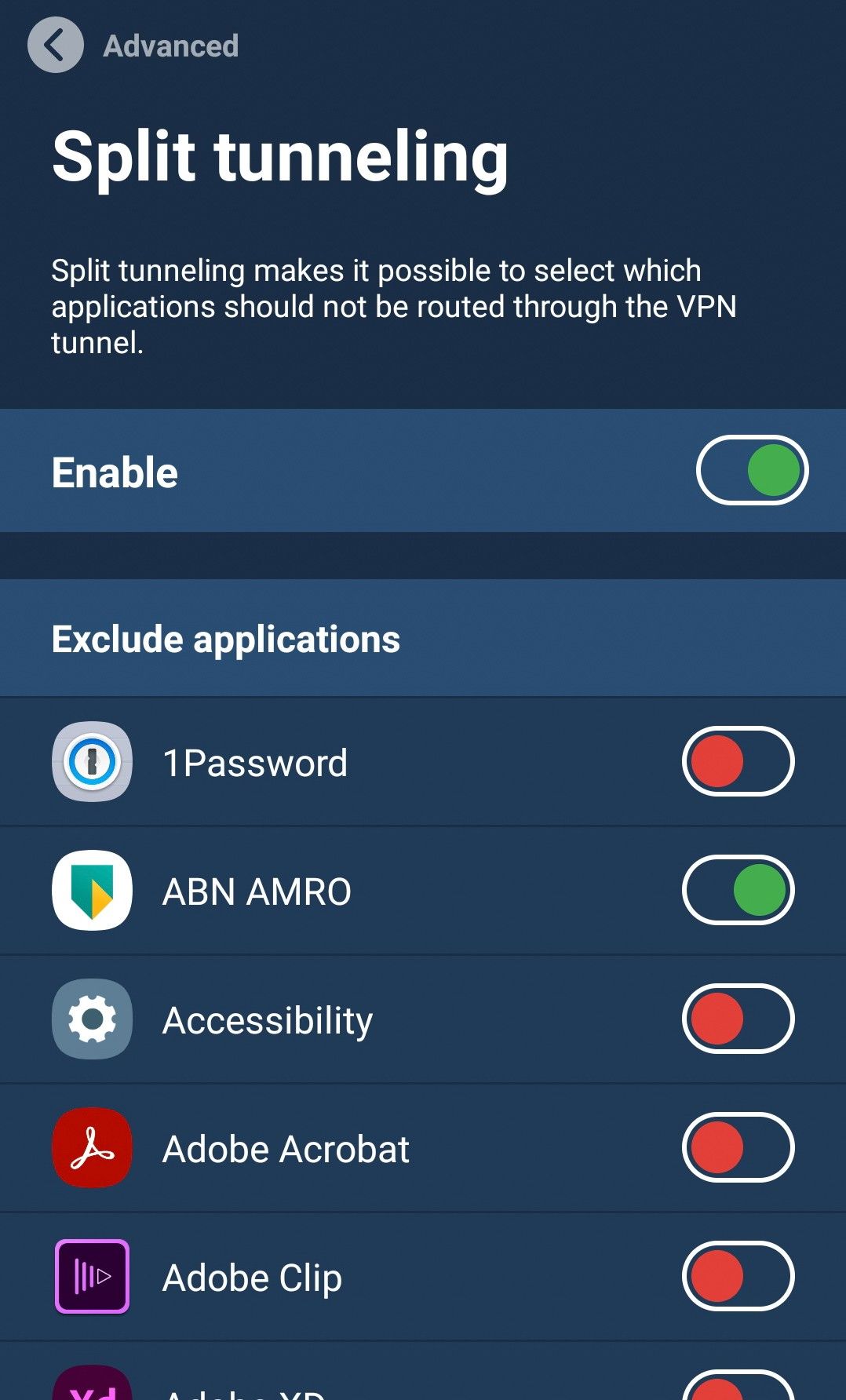

Вы можете найти настройку под Настройки> Advanced> Split Tunneling. Подробности для конкретных платформ можно найти в нашем Руководстве по разделению туннелирования.

Следующий

Эта статья находится в серии из пяти частей о разделении туннелирования-все написано разработчиком Mullvad. Следите за новостями, в которой обсудят Разделенное туннелирование и утечки трафика.

Если вы пропустили предыдущие статьи, мы приглашаем вас просмотреть их на досуге:

- Что такое разделение туннелирования?

- Когда полезно разделить туннелирование?

- Ограничения разделенного туннелирования (эта статья)

- Может ли разделиться туннелирование протекать трафик?

- Основы безопасного разделенного туннелирования

Для универсального права на уединение,

Малвад VPN

Что такое разделение туннелирования?

Пристегнитесь! Вступите в нашу серию из 5 частей и узнайте все о разделении туннелирования, функции Mullvad VPN, которая теперь доступна на трех платформах! В части 1 (из 5) мы объясняем, что на самом деле такое разделение туннелирования.

Теперь, когда наше приложение поддерживает разделенное туннелирование на Windows, Android и Linux, мы’взволнован, чтобы поделиться нашим путешествием по разработке с вами. Написанная одним из наших собственных разработчиков, эта серия станет несколько техническим, когда мы продолжим.

Что такое разделение туннелирования?

При использовании частного VPN, все Интернет -трафик обычно отправляется в зашифрованном туннеле VPN. Это хорошая конфигурация по умолчанию, которая гарантирует, что трафик не будет неожиданно вытекать незашифрованной. Однако использование зашифрованного туннеля в определенных сценариях слишком неэффективно или просто невозможно.

Как человек, заботящий о конфиденциальности, это’лучше всего использовать туннель VPN как можно больше и сделать исключения только для определенного трафика. Это именно то, что делает сплит -туннелинг: он условно отправляет трафик за зашифрованным туннелем.

Различные реализации разделенного туннелирования будут использовать различные условия для определения трафика, который должен быть исключен. Мы решили использовать одно условие: приложение, делающее сетевой запрос. И мы’ll объяснить наше решение более тщательно позже.

Как мне использовать Mullvad’S разделить функцию туннелирования?

Функция в настоящее время доступна в версиях Windows, Android и Linux приложения Mullvad VPN.

Вы можете найти настройку под Настройки> Advanced> Split Tunneling. Подробности для конкретных платформ можно найти в нашем Руководстве по разделению туннелирования.

Следующий

Эта статья находится в серии из пяти частей о разделении туннелирования-все написано разработчиком Mullvad. Следите за новостями, в которой обсудят Когда разделительное туннелирование полезно.

- Что такое разделение туннелирования? (Эта статья)

- Когда полезно разделить туннелирование?

- Ограничения разделенного туннелирования

- Может ли разделиться туннелирование протекать трафик?

- Основы безопасного разделенного туннелирования

Для универсального права на уединение,

Малвад VPN

Завершите анонимность с Mullvad VPN [практическое тестирование и обзор]

Сканер безопасности веб-приложений Invicti-единственное решение, которое обеспечивает автоматическую проверку уязвимостей с помощью доказательств Scanning ™.

Ты не ДОН’T даже нужен электронный электронный адрес для использования Mullvad VPN. Но пусть’Узнайте, есть ли еще причины для его использования.

Вы можете быть тем, кто есть’Слышал о Малваде VPN. Что’S довольно распространен, потому что у них нет партнерской программы. Проще говоря, они надевают’T заплатите, если кто -нибудь отправит им клиента.

Один только этот факт укрепляет свой авторитет выше многих других ведущих поставщиков VPN.

Но эта статья будет поцарапать глубоко под поверхностью с обширным практическим тестированием. В конце концов, ты’Буду готовы оценить это самостоятельно и сделать правильный звонок.

Малвад VPN

Начавшийся в 2009 году, Mullvad VPN расположен в Швеции, члену альянса наблюдения за 14 глазами. В начале, это не’t Что -то идеальное.

Например, PureVPN переехал на Британские Виргинские острова из Гонконга, ссылаясь на конфиденциальность потребителей.

Но Mullvad-открытый источник и начал с независимых внешних аудитов в 2017 году. Кроме того, вы можете прочитать аудиторские отчеты на их веб -сайте, что является окончательно долгожданным дополнением.

Более того, они перечисляют свои серверы, арендованные или принадлежащие как таковые:

Это требуется много, чтобы раскрыть ваши арендованные серверы, особенно если у вас так много. В то время как поставщики VPN довольно распространены для аренды серверов в различных странах, они редко упоминают об этом факте, широко открытый.

Кроме того, все арендованные серверы посвящены исключительно Mullvad, и нет никакого обмена ни с каким другим бизнесом.

Кроме того, Mullvad VPN не использует виртуальные серверы, что является еще одной общей, но слегка небезопасной практикой с большинством VPN.

Короче говоря, Mullvad VPN безопасен для всех, за исключением случаев, когда вы’решить кого-то вроде громкого шпиона.

Функции

Mullvad VPN имеет исчерпывающий список функций, ориентированных на конфиденциальность. Кроме того, вы найдете много полезных расширенных возможностей, не увиденных во всех фронтальных VPN:

- Политика без лагов

- Приложения с открытым исходным кодом

- Модифицированный проволочный платеж

- Интегрированный переключатель убийства

- Многохородный

- Расколотое туннелирование

- Перенаправление порта

- Пользовательские DNS -серверы

- Плоские цены по планам

- DNS и IPv6 защита от утечки

- Встроенная реклама и трекер блокировка

- Анонимная регистрация с крипто-платежами

Мы подтвердили, что список был отличным и, наконец, пришел на тестирование. Обзор будет иметь дальнейшие объяснения каждой функции, за которыми следуют некоторые стандартные тесты.

Начиная

Начнется с Mullvad VPN с случайно сгенерированным номером счета.

И это становится единственным методом связи с поддержкой и активированием приложения. Так что, пожалуйста, Дон’Т потерял это. ��

После того, как вы генерируете номер своей учетной записи, вы можете добавить время. Подписки чрезвычайно удобны для пользователя и не дразнят долгосрочные контракты.

Хотя есть’T любой бесплатный план, 30-дневная гарантия возврата денег покрывает любой риск для новых пользователей.

И вы также можете заплатить наличными за полную конфиденциальность:

В любом случае, мы подписались на ежемесячный план и загрузили его приложение Windows для дальнейшего тестирования.

Пользовательский интерфейс

Вход в систему выполняется с использованием уже сгенерированного номера учетной записи. В качестве альтернативы, вы можете скачать приложение, создать с собой учетную запись и купить кредиты.

Пользовательский интерфейс не делает’это выглядит современным, но ничего не устарело. Это’S завернулся в хороший вид с одной панелью, в отличие от Namecheap VPN, который был растянулся в трехпанельной системе.

Все основные и расширенные варианты скрыты под правой иконкой передач. Итак, есть’t любой шанс, что вы пропустите что -нибудь в сложном пользовательском интерфейсе, как это было с Hidemyass VPN.

Кроме того, вы найдете замок на панели задач, указывающий состояние соединения. Это остается разблокированным красным и превращается в зеленый, когда вы устанавливаете связь. Более того, он позволяет подключаться/отключиться с помощью простого щелчка правой кнопки, не открывая приложение.

Интерфейс прилагается к панели задач. И вы можете выпустить его, навигая на Настройки> Настройки и переключать его в Upin App с панели задач.

В целом, пользовательский интерфейс простой, интуитивно понятный и работает без каких -либо проблем.

Auto-Connect & Adblocker

Вы можете установить Mullvad VPN на автоматическое начало и подключиться при запуске компьютера. Однако эти функции являются независимыми. Например, можно настроить его для запуска при запуске, но оставаться отключенным. Точно так же это можно настроить для автоматического подключения с запуском приложения, но избегайте открытия при запуске.

Есть возможность блокировать рекламные и трекеры прямо под Автопорядка. В то время как блокировка рекламы обеспечит опыт просмотра без отвлечения, это может сломать некоторые веб-сайты.

Кроме того, есть Блок -трекеры Для обеспечения рандомизированного отпечатка пальцев браузера, который помогает обойти целевую рекламу.

Но мы’В.Е. отметил, что VPN обеспечивают только частичную защиту и дону’T служить цели полностью.

Это было то же самое с нашим тестированием ProTonVPN. Его NetShield должен был заблокировать рекламу, вредоносные программы и трекеры. Но даже использование этого для полной прочности привело к уникальному отпечаткам пальцев браузера, как и в случае с Mullvad VPN.

Более выделенным решением для защиты от рекламы и трекеров является анти-трек программное обеспечение. В качестве альтернативы, вы можете просто начать использовать смелый браузер. Он имеет отличные блокировщики и дает возможность заработать бесплатно крипто.

Интегрированный переключатель убийства

Переключатель убийства защищает пользователей VPN во время временных проблем в VPN -соединении. Это гарантирует, что пользователь’S IP -адрес остается скрытым, когда шифрование снижается.

Mullvad VPN поставляется с интегрированным переключателем убийства, что означает, что он’LL отключите доступ к Интернету, когда вы переключаете серверы или для любых мгновенных сбоев на стороне сервера. Это встроенная функция и может’Т.

Кроме того, вы можете поднять ставку Всегда требуется VPN (ниже Включить IPv6). Это допускает доступ только при соединении VPN. Даже приложения, исключенные в разделенном туннелировании (обсуждаются позже) будут заблокированы в интернете.

Расколотое туннелирование

Разделенное туннелирование – это запасное избранные приложения из VPN’S шифрование и скорость дросселя, которая идет с ним. Вы можете найти эту опцию в Настройки> Advanced> Split Tunneling.

Процесс прост. Либо выберите в раздел «Разделитель туннелирования», либо прокрутите вниз и выберите Найдите другое приложение.

И снова эта функция выиграла’Т Работа с Всегда требуется VPN.

Протокол туннеля

Протоколы туннелей, более известные как протоколы VPN, являются основой вашего VPN -соединения. Это положения, ответственные за обеспечение зашифрованного соединения. Короче говоря, они определяют правила, с которыми сталкивается ваше подключение к VPN.

Существует много протоколов VPN для конкретных вариантов использования. Mullvad VPN оснащен OpenVPN и Wireguard, два из лучших.

Идеальный вариант для пользователя непрофессионала – оставить его на Автоматический. Но было бы лучше предпочесть OpenVPN (TCP) для обхода цензуров, таких как разблокировка международных библиотек Netflix или доступ к Facebook из Китая.

Или вы можете переключиться на Wireguard для быстрого соединения. Примечательно, что Mullvad VPN использует Enhanced Whe Guard, который так же безопасен, как и протокол OpenVPN.

Multihop (мостовые серверы)

С Mullvad VPN вы можете маршрутизировать свой трафик с нескольких серверов VPN перед выходом. Это в основном сделано для получения дополнительного уровня безопасности и, как правило, не нужна для большинства пользователей.

Multihop Best Suits для скомпрометированных серверов (читать арендованные) и обход цензуры в интернет-регулируемых странах, таких как Турция. Но как побочный эффект дополнительной маршрутизации, вы’Опыт еще больше вычетов в сетевой скорости.

Направляться к Мостовой режим внутри Настройки OpenVPN, который находится под Секция протокола туннеля.

Теперь вы можете переключиться на Автоматический в режиме моста. Этот вариант будет пробовать трижды обычно перед тем, как отправиться на многоопное соединение. В качестве альтернативы, вы можете просто выбрать На и попробуйте мостовое соединение с первой попыткой.

У вас есть выбор выбрать конкретные входные и выходить на серверы через Расположение переключения На главном экране после включения в настройки.

Приложение Mullvad VPN поддерживает несколько серверных маршрутизации через протокол OpenVPN. И вам нужно генерировать, загрузить и использовать файлы конфигурации для настройки Multihop с помощью Wireguard.

По сообщениям, Mullvad использует Shadowsocks для своих функций Multihop. Shadowsocks-это прокси с открытым исходным кодом, изначально созданный для обхода цензуры в Китае. Но давление со стороны китайских властей заставило разработчика превратить его в проект с открытым исходным кодом, управляемый всемирными участниками.

Хотя это делает пакеты данных выглядеть как обычный трафик HTTPS, связь с VPN -сервером делает дуэт более надежным.

Очевидная цель – обойти цензуру при наличии частного и анонимного Интернета.

Перенаправление порта

Переадресация портов (ака -портовое отображение) заключается в том, чтобы разрешить быстрый доступ к удаленным службам/файлам, расположенным в частной сети. Это помогает входящим соединениям непосредственно достичь своего назначения, повышая производительность.

Обычно это развертывается в играх, установке серверов FTP для передачи файлов и т. Д.

Вы можете создавать/удалять порты со своей страницы учетной записи Mullvad VPN:

Нажмите Управлять портами и ключами проволоки в правом правом. В качестве альтернативы, вы можете добраться там изнутри приложения Mullvad VPN, навигая на Протокол туннеля> Wireguard> Настройки Wireguard> Клавиши проволоки> Управление клавишами.

Для Wireguard выберите ключ, используемый на предполагаемом устройстве, которое’LL действует как сервер для внешних соединений. Или выберите «Нет» для OpenVPN. Наконец, нажмите Добавить порт кнопка на правой стороне, чтобы получить номер порта.

Это назначит и сохранит функционирование порта, пока у вас не будет времени на вашей учетной записи. Примечательно, что эта функция работает только без автоматического продленного. Для таких случаев отмените автоматическую подписку и начните платить вручную. Это выиграло’T влиять на время, оставшееся с вашей текущей подпиской.

Вы можете управлять портами из того же раздела. Mullvad VPN удаляет эти порты после 20 дней срока действия учетной записи.

И, пожалуйста, не забудьте подключиться к тому же городу, что и с переадресованным портом. Кроме того, это займет некоторое время, чтобы активировать. Так что дождитесь активации и перезапустите приложение VPN перед использованием конкретного порта.

Пользовательский DNS -сервер

Тесно расположенный, ухоженный сервер DNS-это усилитель производительности. Вы можете подписаться на премиум-серверы DNS-серверов на 3-й стороне или использовать бесплатные, такие как Google’S Public DNS или Comodo Secure DNS.

У Малвада есть своя общественная служба DNS. Можно использовать это, даже если не использовать их службу VPN.

Вы можете ввести IP -адрес серверов DNS в Настройки> Advanced> Использовать пользовательский DNS -сервер.

Тем не менее, использование пользовательских DN подрывает вашу конфиденциальность, особенно если вы’Конечно насчет этой конкретной службы хостинга DNS.

DNS -сервер может войти в систему ваших данных и проникнуть в вашу веб -активность. Следовательно, это’S, как правило, не предписывается для использования пользовательских не надежных серверов DNS. Окончательно, вы надеваете’Т нужно настраивать настройку DNS в большинстве случаев, и без нее лучше без него.

Итак, это покрывает большую часть мульвада’S VPN функции. Дальнейшие разделы посвящены некоторым основным тестам VPN для проверки претензий на конфиденциальность и производительность.

IP & WEBRTC Тест

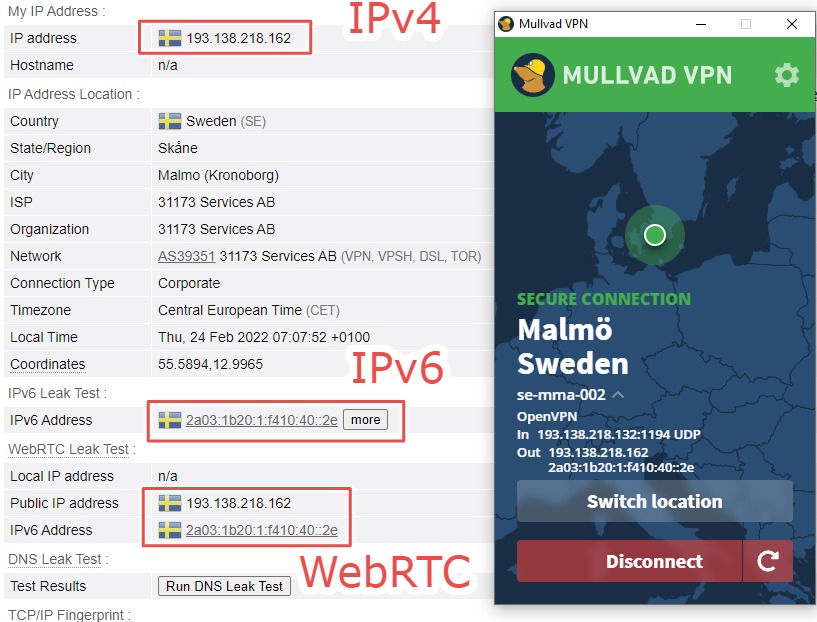

Это одна из первых вещей, которые пользователи просят с VPN: анонимный IP -адрес. С Mullvad VPN у вас есть анонимный адрес IPv4 и вы можете использовать адрес IPv6, даже если вы доне’T есть изначально.

Но вы можете переключиться Включить IPv6 Если ты не ДОН’ТО ХОТИТЕ В МАСКАХ. Отключение его передаст вам только адрес IPv4, даже если у вас есть адрес IPv6.

Mullvad VPN отлично выполнял, маскируя мои адреса IPv4 и IPv6. Это было превосходно в обработке утечек WEBRTC на основе браузера.

Вы можете проверить свой IP -адрес на BrowserLeaks.

DNS-проминка

DNS -сервер – это первое, что ваш компьютер контактирует при создании нового исходящего соединения.

Обычно это’S ваш интернет -провайдер, который обрабатывает запросы DNS. Но это должно измениться к поставщику VPN после подключения к зашифрованному туннелю VPN, хотя некоторые VPN не провалились, что приводит к утечке DNS.

Утечка DNS – это когда ваши запросы DNS обходят ваш VPN и возвращаются на ваш оригинальный сервер DNS, который обрабатывается, скорее всего, вашим провайдером. При этом ваш интернет -провайдер может отслеживать ваши занятия в Интернете, как каждая веб -страница, которую вы посещаете, ваши загрузки, ссылки, которые вы нажимаете, и т. Д.

И это должно’t случится. Это убивает один из основных столбов – PRIVACY – Использование VPN.

Мы провели расширенный тест на утечку DNS с Mullvad VPN:

Результаты указывают Нет утечки DNS что Mullvad VPN обрабатывал все запросы DNS.

Тест шифрования

Сетевой анализ не так сложно, как было некоторое время назад. Инструменты, такие как Wireshark, свободно доступны, чтобы помочь плохим актерам в получении жизненно важных подробностей о вас, таких как веб -браузер, операционная система, IP -адрес и т. Д.

Предыдущее изображение многое раскрывает из одного пакета данных. И тысячи путешествуют в минуту в зависимости от вашей веб -активности.

Наконец, это приходит в VPN, чтобы зашифровать эту информацию, как на изображении выше, поэтому зритель ничего не получает.

В конце концов, шифрование сработало, и среднему пользователю не о чем беспокоиться.

Скорость теста

Скоровые тесты указывают на способность VPN -сервера доставлять после обычного шифрования. Хотя премиум VPN никогда не подводит вас, скорость дроссель неизбежна.

Это были результаты с Mullvadvpn с включенным выбором автоматического протокола:

| Сервер | Пинг (MS) | Скачать (MBPS) | Загрузить (Мбит / с) | Примерно. Расстояние (км) |

| По умолчанию | 6 | 48.72 | 39.86 | НА |

| Сингапур | 75 | 46.1 | 45.36 | 6200 |

| Стокгольм, Швеция | 354 | 42.31 | 17.32 | 5720 |

| Манчестер, Великобритания | 327 | 29.7 | 21.54 | 6900 |

| Майами, Флорида, США | 467 | 31.25 | 10.96 | 13 700 |

Однако фактический опыт может варьироваться в зависимости от таких факторов, как мгновенная загрузка сервера, расстояние сервера контента от VPN -сервера, местоположение пользователя и т. Д.

Одним из недостатков с Mullvad VPN не упоминается о загрузке сервера, как с Protonvpn. Что’S важный параметр, полезный при выборе менее сжимающего сервера для лучшей производительности.

Тем не менее, скорость дросселирования не такая большая проблема с Mullvad VPN.

Mullvad VPN: финальные впечатления

Mullvad VPN хорош для суммы, счета. Его плоская цена сокращает неопределенность и дает возможность его пользователям при подписке. Переадресация порта – еще одна премиальная функция, которая’S либо отсутствует у некоторых лучших поставщиков VPN (e.г., Nordvpn) или поступает как платное дополнение с другими людьми, такими как PureVpn.

Однако аспекты, которые нуждаются’Внимание-это количество серверов (в настоящее время всего 700+), гео-унбло (Netflix, BBC iPlayer, Hulu и т. Д.) и предоставление справочных текстов в приложении VPN.

Несмотря на то, что у нас есть несколько VPN, которые отлично подходят, как ProtonVPN, они в два раза дороже для ежемесячных подписок.

И свобода фонда прессы, восхваляющая Mullvad VPN, очевидно, добавляет свои достоинства. Кроме того, уважаемый VPN Mozilla также использует серверы Mullvad VPN.

Однако было бы полезно, если бы вы’LL пройдите через наш обзор ProTonVPN, прежде чем сделать последний звонок.

Особенности Малвада

- Начиная

- Пользовательский интерфейс

- Auto-Connect & Adblocker

- Интегрированный переключатель убийства

- Расколотое туннелирование

- Протокол туннеля

- Multihop (мостовые серверы)

- Перенаправление порта

- Пользовательский DNS -сервер

- IP & WEBRTC Тест

- DNS-проминка

- Тест шифрования

- Скорость теста