Google Wi -Fi имеет безопасность

Как сделать домашнюю сеть Wi-Fi более безопасной

Краткое содержание

1. Google Wi -Fi Security: Google Onhub и Google Wi-Fi Маршрутизаторы имеют встроенные меры безопасности, такие как проверенный механизм загрузки, проверки целостности системы и изоляция процесса.

2. 802.11S Безопасность: Введение Google Wi -Fi принесло 802.Технология сетки 11S, которая обеспечивает безопасную связь между точками Wi -Fi.

3. Ключи шифрования сетки: Каждый узел Wi -Fi устанавливает зашифрованный канал с соседними узлами, а клавиши шифрования генерируются локально, обеспечивая безопасность сети.

4. Приверженность безопасности: Google Wi -Fi и Onhub участвуют в программе вознаграждений Google уязвимости, чтобы постоянно повысить безопасность.

Вопросы

1. Как Google обеспечивает безопасность их маршрутизаторов Wi -Fi?

Маршрутизаторы Google WiFi, включая Onhub и Google Wi -Fi, имеют такие меры безопасности, как проверенный механизм загрузки, проверки целостности системы, изоляция процесса и непрерывные автоматические обновления для защиты от уязвимостей.

2. Какова роль 802.11s в Google Wi -Fi Security?

802.11S – это сетчатая технология, используемая в Google Wi -Fi для обеспечения безопасной связи между точками WiFi. Он устанавливает отдельные зашифрованные каналы между каждым узлом, предотвращая несанкционированный доступ.

3. Как клавиши шифрования сетки генерируются в Google WiFi?

Ключи шифрования сетки генерируются локально на каждом устройстве в сети и никогда не передаются за пределами локальной сети. Это гарантирует, что только авторизованные устройства могут общаться в сети.

4. Как Google обрабатывает топологию сети в Google Wi -Fi?

Когда существует основное изменение топологии сети, такое как узел, который сброс заводцев или добавлен новый узел, Google Wi -Fi проходит полную езду на велосипеде ключам шифрования. Каждый узел устанавливает и проверяет новый набор ключей со своими соседями, обеспечивая безопасность сети.

5. Какова приверженность Google безопасности Google Wi -Fi и Onhub?

Google Wi -Fi и Onhub активно участвуют в программе вознаграждений Google уязвимости, где правомочные ошибки могут быть вознаграждены до 20 000 долларов США. Это демонстрирует приверженность Google постоянно улучшать безопасность своих маршрутизаторов.

6. Каковы потенциальные риски, если не обеспечить домашнюю сеть Wi-Fi?

Не защищать домашнюю сеть Wi-Fi может привести к различным рискам, включая несанкционированных пользователей, связывающих вашу сеть, потенциальные юридические последствия, если нелегальные действия выполняются с использованием вашей сети, и возможность кого-то захватить и анализировать трафик вашего сетевого трафика.

7. Как может быть сгибанием в сети Wi-Fi предложить риск?

Если кто-то связывается с вашей сетью Wi-Fi, он может потреблять пропускную способность вашей сети и потенциально выполнять незаконную деятельность, что может привести к юридическим последствиям для владельца сети.

8. Что такое захват сети/нюхание и как это связано с безопасностью Wi-Fi?

Сетевое захват/понижение сети включает в себя перехват и анализ сетевого трафика. Сигналы Wi-Fi можно легко получить, что позволяет кому-то захватить и декодировать трафик, потенциально получая доступ к конфиденциальной информации или действиям.

9. Как незашифрованный трафик в сетях Wi-Fi представляет собой риск конфиденциальности?

Хотя большая часть интернет -трафика зашифрована, все еще существует незашифрованный трафик, который может раскрыть метаданные о чьей -либо деятельности. Это включает в себя информацию о посещенных веб -сайтах, потенциально компрометирующую конфиденциальность.

10. Как защитить домашнюю сеть Wi-Fi предотвратить потенциальные риски?

Обеспечивая домашнюю сеть Wi-Fi, вы можете предотвратить несанкционированный доступ, обеспечить конфиденциальность вашей деятельности в Интернете и избежать потенциальных правовых последствий, связанных с неправильным использованием сети.

Как сделать домашнюю сеть Wi-Fi более безопасной

Для многих, кто работает из дома или в небольших офисах, маршрутизатор является одним из самых важных способов оставаться в безопасности в Интернете. Маршрутизаторы брандмауэр внешний мир, обычно удерживая много плохих вещей вдали от нашей работы. Но что происходит, когда сам ваш роутер скомпрометирован?

Google Wi -Fi имеет безопасность

Автор: Пол Девитт, инженер безопасности

Убедиться, что ваша домашняя сеть и информация остаются в безопасности, является нашим главным приоритетом. Поэтому, когда мы запустили Google Onhub Home Router в 2015 году, мы удостоверились, что безопасность была запечена в его ядре. В 2016 году мы взяли все, что мы узнали у Onhub, и сделали его еще лучше, добавив поддержку сетки с введением Google Wi -Fi.

Закреплять до ядра – всегда

Основным механизмом обеспечения того, чтобы ваши точки Wi -Fi были в безопасности, является наш проверенный механизм загрузки. Операционная система и код, которые ваш onhub и google wifi, гарантированно, были подписаны Google. Как Onhub, так и Google Wi-Fi используют CoreBoot и DexickGharge от ChromeOS и обеспечивают целостность системы, внедряя DM-verity от Android. Чтобы обеспечить безопасность пользователей, мы используем изоляцию процесса с SECCOMP-BPF и строгий набор политик.

Что касается программного обеспечения, Google Wi -Fi и Onhub подвергаются обширному тестированию нефтяных компонентов и функций. Непрерывные улучшения, обнаруженные путем Fuzzing, подаются в Google Wi -Fi и Onhub и предоставляются в рамках обычных автоматических обновлений, обеспеченных Google’S облако.

802.11S Безопасность для Wi -Fi

В 2016 году с запуском Google Wi -Fi мы представили 802.Технология сетки 11s для домашнего маршрутизатора. Результатом является система, в которой несколько точек Wi -Fi работают вместе, чтобы создать общее покрытие. Спецификация для 802.11S рекомендует предпринять соответствующие шаги безопасности, но не’Строго определяет их для людей. Мы потратили значительное время на создание модели безопасности в нашу реализацию 802.11s, которые Google Wi -Fi и Onhub могли использовать так, чтобы ваша сеть всегда состояла из именно устройств, которые вы ожидаете.

Поскольку каждый сетчатый узел в сети должен будет надежно говорить о своих соседних узлах, крайне важно, чтобы безопасный метод, который изолирован от пользователя, создавался для формирования этих ссылок. Каждый узел Wi -Fi устанавливает отдельный зашифрованный канал с соседями и первичным узлом. При любом крупном изменении топологии сети (например, узел сброса, добавлено узел или событие, где неожиданный узел соединяется с сетью), сетка будет проходить полный цикл клавиш шифрования. Каждый узел установит и проверяет новый набор ключей с соответствующими соседями, убедитесь, что он имеет сетевое подключение, а затем сеть в целом переходит на новые ключи.

Эти клавиши шифрования сетки генерируются локально на ваших устройствах и никогда не передаются за пределами вашей локальной сети. В случае, если ключ был обнаружен за пределами вашей локальной сети, будет запускается операция по повторному расписанию. Операции по повторному расколу позволяют полностью гибкой сети сетей’s желание и поддерживать высокий уровень безопасности для устройств, общающихся через него.

Привержены безопасности

У нас постоянная приверженность безопасности Google Wi -Fi и Onhub. Оба устройства участвуют в программе вознаграждений об уязвимости Google (VRP), и подходящие ошибки могут быть вознаграждены до 20 000 долларов США (U.S). Мы’всегда стремитесь поднять планку, чтобы помочь нашим пользователям быть в безопасности в Интернете.

Как сделать домашнюю сеть Wi-Fi более безопасной

Wi-Fi Networks-это вездесущий способ, которым большинство из нас подключаются к Интернету. Проще, чем найти провод для подключения к нашему устройству (при условии, что наше устройство может быть подключено вообще), Wi-Fi предоставляет сетевые услуги с 1997 года (и оригинальная модель, которую она была построена на следах вплоть до Alohanet на Гавайях в 1971 году. Для получения дополнительной информации о том, как появился Wi-Fi, посмотрите на эту страницу). Несмотря на эту долгую историю … или, возможно, потому, что Wi-Fi является такой большой, беспроблемной частью нашей жизни, мы часто упускаем из виду безопасность Wi-Fi, что приводит к различным проблемам, начиная от раздражающих до потенциально катастрофического.

Почему мы заботимся?

Почти в каждой презентации или документе безопасности есть “Напугать пользователя” Раздел … и это тот раздел. Мы тут’ll Перечислите все ужасные вещи, которые могут произойти, если вы не сделаете’T закрепите свою сеть Wi-Fi. Они’перечислен от простого раздражающего до ужасающего.

1. Piggyback:

Проще говоря, кто-то другой может использовать ваш домашний Wi-Fi для доступа к Интернету. В большинстве случаев это просто увеличит использование пропускной способности вашей сети (что, в зависимости от вашего поставщика сети, может повлиять на ваш счет). Но если они используют ваше сетевое соединение для выполнения незаконной деятельности, это может сделать вашу жизнь очень сложной. Последнее, что кто -либо хочет, – это стук в дверь из полиции из -за незаконной деятельности, прослеженной до вашего дома. Или, скорее всего, получение уведомления об нарушении авторских прав от вашего интернет -провайдера или, возможно, увольнение вашей услуги для нарушения авторских прав.

2. Сетевое захват/понюшение:

Глядя на то, что кто -то другой делает в компьютерной сети, требуется две вещи: доступ к этой сети и возможность декодировать трафик, как только у вас есть этот доступ. С Wi-Fi доступ просто … физическое соединение не требуется, только кто-то достаточно близко, чтобы получить доступ к радиосигналу (и с современными антеннами, которые могут быть удивительно далеко-до мили). Что касается декодирования того, что вы занимаетесь в Интернете, в то время как большая часть интернет -трафика зашифрована приложением (спасибо, TLS, не все защищено … и вы’D удивляйтесь, сколько метаданных о ком -то’Занятия, которые вы можете получить от незашифрованного трафика. Вы можете сказать, какие веб -сайты кто -то посещает, даже если вы можете’tse сам веб -трафик.

3. Злоупотребление сетевыми услугами:

Многие люди имеют прикрепленные сеть принтеров, файловые серверы, камеры, системы безопасности домашней безопасности и другие устройства интеллектуального дома. Большинство из этих устройств очень стараются сделать использование их легкими и интуитивно понятными … последнее, что хотят производители, – это раздражать своих клиентов слишком многими шагами. Но те же функции, которые облегчают вам использование, могут также облегчить использование злоумышленника. Это может варьироваться от печати мусора до кражи данных с ваших файловых серверов до наблюдения за людьми через камеру и даже разблокировать входную дверь.

Но есть способы предотвратить все эти проблемы. Ниже вас’ll найдет способы сделать вашу домашнюю сеть более безопасной. Мы’вещи перечислили их от легкого до жесткого, от наиболее важного до наименее важного. На высоком уровне каждый должен выполнять шаги 1 и 2 и должен подумать о шаге 3. Если вы’Особенно специально подкованные, затем шаг 4 – хороший шаг, хотя он может сделать проблемы с устранением неполадок. Наконец, шаг 5 – это’T Технический шаг, но является стандартным обслуживанием, которое каждый должен рассмотреть.

Первый шаг, который по умолчанию по умолчанию на устройствах Wi-Fi все более и более распространен,-это включить шифрование. Есть несколько стандартов шифрования Wi-Fi, с различными уровнями строгости и трудности с нарушением. Начиная с WEP, затем появился WPA, WPA2 и (скоро) WPA3. По мере развития этих уровней они’стал труднее и труднее взломать, используя последние криптографические стандарты.

Настройка шифрования Wi-Fi-довольно простая задача. Для устройств Google Fiber страницы поддержки онлайн -поддержки проводят вас через включение шифрования WPA2 в сетевой коробке (и здесь’S, как это сделать в Google Wi -Fi). Другие производители будут иметь другие процессы, чтобы обеспечить шифрование Wi-Fi, и если он’T Сделано по умолчанию, это должен быть первый шаг, который вы делаете при настройке домашней сети (поиск в Интернете, если инструкции не включены в поле).

Почти каждая точка доступа Wi-Fi, которая Spips Today поставляется с учетными данными по умолчанию и входу в систему по умолчанию (так как пароль администратора). Это удобно и полезно для запуска устройства, но эти значения по умолчанию часто легко определяются, напечатаны на стороне устройства или обоих. Таким образом, сменить их на то, что вы знаете’Сложно угадать,-это отличный способ предотвратить, как кто-то легко выясняет учетные данные и принятие вашего устройства Wi-Fi.

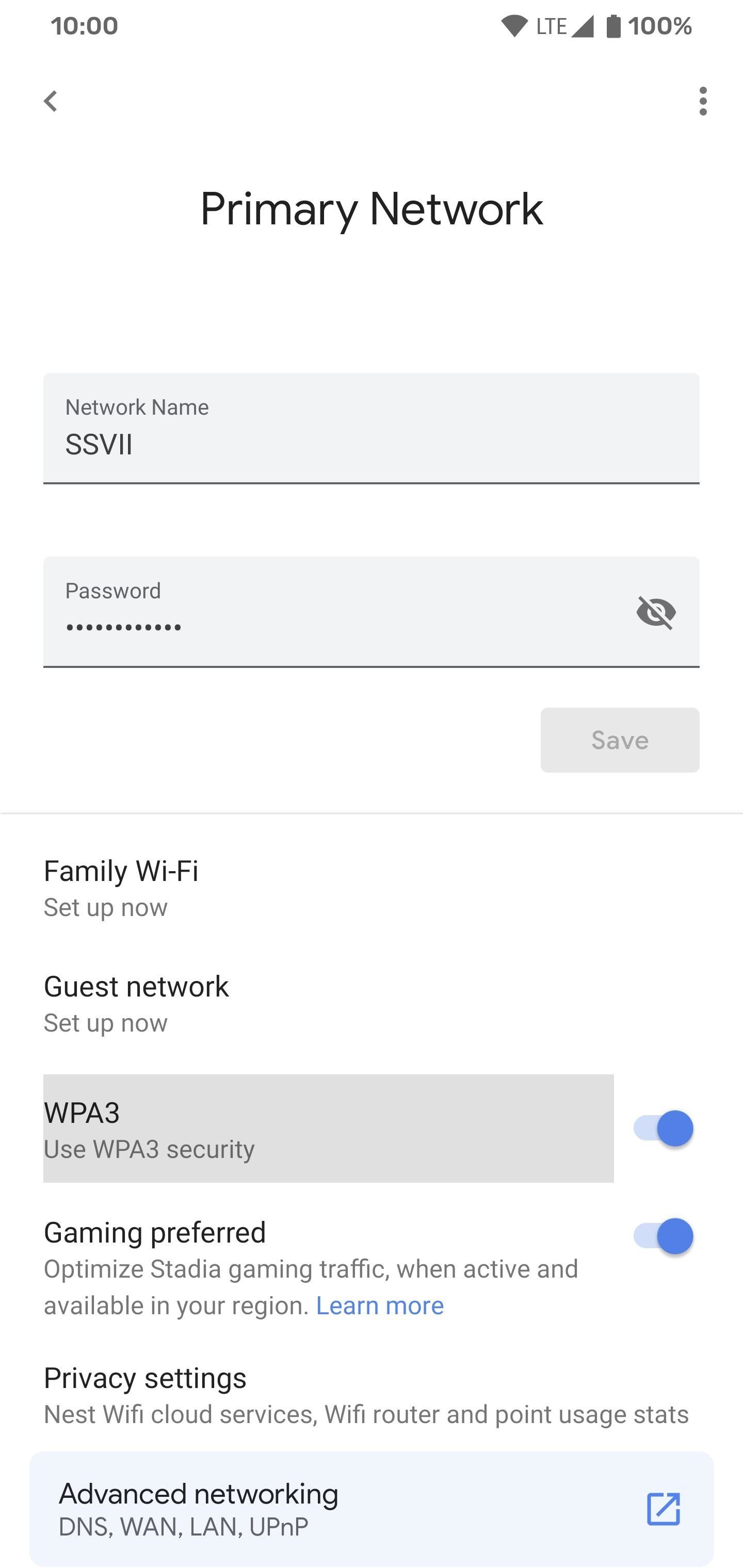

Та же страница, которая показывает, как настроить шифрование в сетевом поле Google Fiber, также проходит через изменение SSID и пароля (проверьте, как это сделать в Google Wi -Fi).

У вас дома умные устройства дома? Половина вашего дома щебетает, если вы говорите “Привет, Google” или “Алекса”? Может быть, телевизионное устройство Android для просмотра YouTube TV в вашем основном наборе? Если так, часто эти устройства надевают’Не нужно быть в той же сети, что и домашние компьютеры, телефоны, планшеты и другие компьютерные устройства.

Многие новые маршрутизаторы Wi-Fi позволяют настроить несколько SSID, иногда также называемые настройкой гостевой сети в дополнение к вашей основной. Таким образом, вы можете отделить свои устройства Smart Home от своей основной сети домохозяйств, изолируя устройства, которые доны’Не нужно поговорить с принтером или файловыми серверами или тому подобным, в их собственное пространство. С взрывом устройств, которые просто подключаются к Интернету, нет причин позволять им получить доступ к другим локальным устройствам.

Большинство маршрутизаторов Wi-Fi могут заблокировать SSID, чтобы их могли использовать только устройства с утвержденными MAC-адресами. На высоком уровне MAC -адрес – это уникальный* идентификатор, который каждое сетевое устройство имеет для идентификации его в локальной сети. В то время как IP -адрес, назначенный этому устройству, может измениться, Mac останется прежним*.

Учитывая это, если вы знаете MAC-адреса устройств в вашем доме, вы можете заблокировать свой Wi-Fi, чтобы только эти устройства могли получить доступ к сети. Поэтому, даже если злоумышленник смог получить информацию о SSID и шифровании, они все равно могли бы’T обращайтесь к сети как их устройство не будет’t в утвержденном списке.

Итак, в этот момент вы’VE установите ваш домашний маршрутизатор: он зашифрован, с персонализированным SSID и имеет новые учетные данные администратора. Вы также можете настроить несколько сетей для разделения устройств, которые доны’Не нужно поговорить друг с другом. Возможно ты’даже пошел на усилия блокировки устройств по MAC -адресу. Ты’сделал ключевые технические шаги, и теперь это’Время подумать о техническом обслуживании.

Так же, как вы меняете масло в своем автомобиле, фильтры в вашей печи/AC или батареи в ваших детекторах дыма, поэтому вам также необходимо обновлять и изменить настройки вашего Wi-Fi каждые 6 месяцев или около того:

Первое, что нужно сделать, это проверить на получение обновлений. Подобно тому, как ОС на вашем телефоне/компьютере/и т. Д. Получает новые версии, также будут новые версии прошивки, которая запускает ваш роутер Wi-Fi. Проверьте, чтобы убедиться, что вы’Запуск последней версии – если вы’Не уверен, как сделать это для вашего устройства, выполните онлайн -поиск с именем/номером вашей модели и “обновление прошивки.”

Wi-Fi здесь, чтобы остаться, и останется главным способом, которым мы’Буду выйти в интернет в обозримом будущем. Потратив немного времени, вы можете убедиться, что в вашей домашней сети не скрываются неожиданности.

* Да, MAC -адреса могут быть изменены, но это редко и очень необычно.

Автор: Крис Рузенраад, руководитель отдела безопасности, конфиденциальности и доверия.

Как: Включить WPA3 в вашу сеть Google Wi -Fi для усиления беспроводной безопасности

- К Стивен Перкинс

- 27.02.20 12:55

- Конфиденциальность и безопасность

- Nest Wi -Fi и Google WiFi

- Гаджеты

Google недавно выпустил новый сетчатый маршрутизатор, известный как Nest WiFi. Обновленная и переименная Google WiFi принес много улучшений, таких как более высокая мощность обработки и повышенный уровень беспроводной безопасности под названием WPA3. Но хотя он не включен по умолчанию, вы все равно можете получить новую безопасность WPA3 на своем оригинальном Google WiFi.

Старый протокол безопасности беспроводной безопасности, на который мы все еще полагаемся сегодня с момента его запуска в 2006 году, известен как WPA2. Это не было сделано, чтобы справиться со всеми современными устройствами, которые мы используем сейчас. Рост смартфонов и других устройств Интернета вещей, таких как Chromecasts, требует гораздо более высокого уровня безопасности. Поскольку эти устройства всегда находятся в Интернете, нам нужна была обновленная мера безопасности для модернизации наших сетей.

- Не пропустите: как перенести свои Google Wi -Fi Pucks в приложение Google Home

Включение WPA3 в Google WiFi первого поколения первого поколения

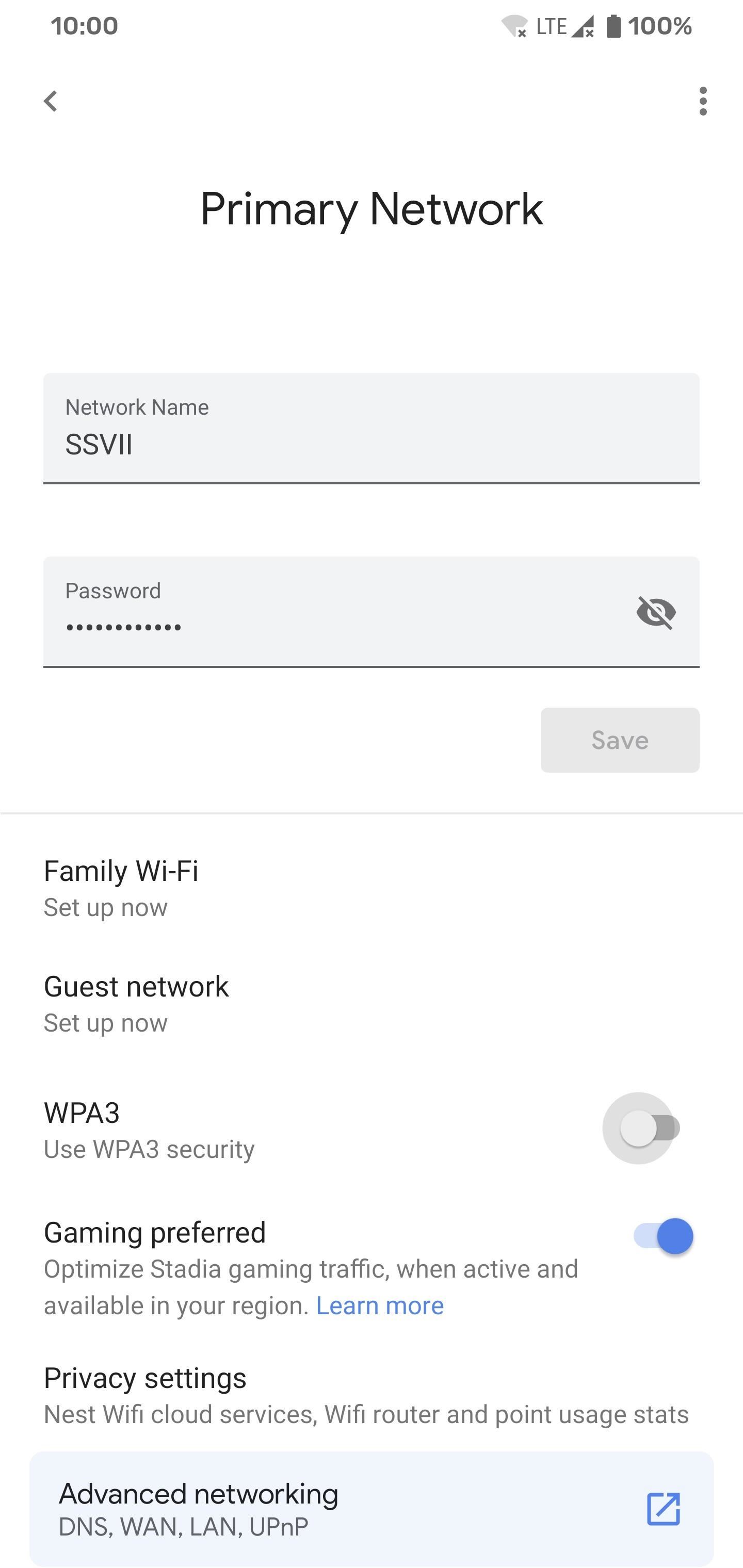

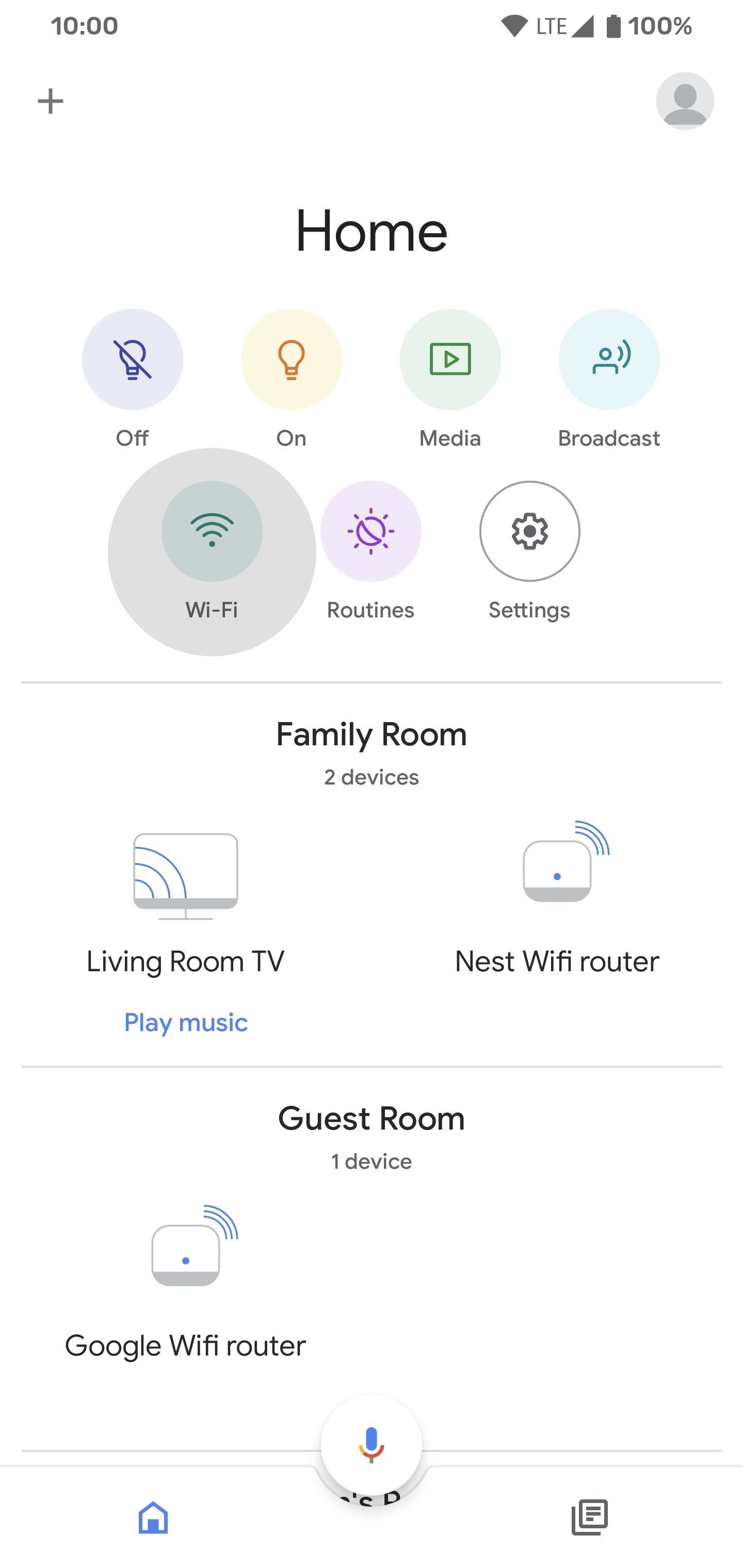

После того, как у вас есть Google Wi -Fi Network, используя приложение Google Home, вы можете легко включить настройку безопасности WPA3. Откройте приложение Google Home на главный экран, нажмите на зеленый значок «Wi-Fi» под вашим домашним именем, затем нажмите значок настройки в правом верхнем углу.

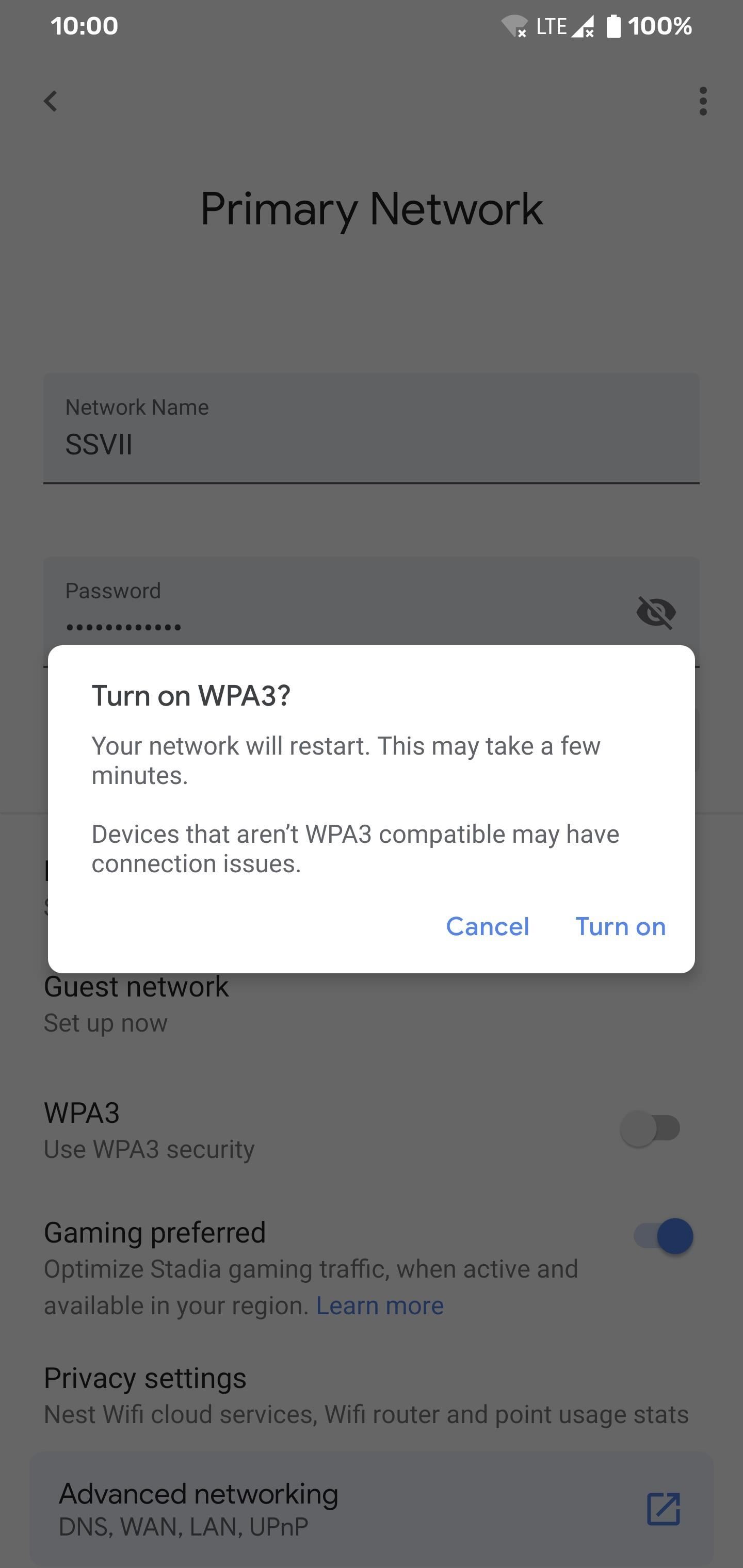

В середине экрана вы должны увидеть опцию “WPA3”. Переключите переключатель в положение ON, нажмите «Включить», чтобы включить настройку, затем ваша сеть перезагрузится сама по себе.

Подождите несколько минут, пока все не вернется в Интернете (свет на ваших шайбах будет светиться белым, когда они будут готовы), тогда вам будет хорошо. Все совместимые устройства, которые поддерживают WPA3, теперь должны использовать его автоматически в следующий раз, когда они подключаются к сети.

Чтобы проверить, работает ли WPA3, перейдите к настройкам Wi-Fi на вашем телефоне, чтобы просмотреть информацию о безопасности. Вы должны увидеть что-то вроде “WPA2/WPA3-Personal” или, возможно, просто “WPA3-Personal”. Если вы видите что -то подобное, то это работает как задумано. Ваша сетевая безопасность была обновлена! Если нет, попробуйте удалить и повторно подключить сеть Wi-Fi с устройства.

Окончательные примечания

Несмотря на то, что я проверял это несколько раз и в настоящее время использую WPA3 в своей собственной сети Google Wi -Fi, все может не всегда идти, как планировалось для всех. Включение WPA3 в более старых продуктах Google WiFi в большинстве случаев относительно безболезненно. На всякий случай, однако, я отвечу на несколько вопросов ниже, чтобы решить некоторые вещи, которые могут возникнуть.

Поддержат ли все мои устройства новый протокол безопасности WPA3?

WPA3, как правило, обратно совместим с большинством устройств, которые уже поддерживают WPA2. Есть несколько известных изолированных случаев, когда устаревшие устройства WPA2 не будут работать хорошо. Тем не менее, Google разработал его, чтобы отлично работать со многими устройствами, которые у вас уже есть в вашем доме сегодня. Они называют это «режим перехода», который позволяет продуктам WPA2 и WPA3 работать в одной и той же сети.

Что если у меня есть обновленный nest wi -fi вместо старого Google WiFi?

В этом случае приведенное выше руководство по -прежнему будет актуально. Даже новые суда Nest Wi -Fi с WPA3 отключены по умолчанию на данный момент. Это должно обеспечить максимальную совместимость с устройствами на начальной фазе установки. Поскольку WPA3 еще не соблюдается, настройка необязательно. Тем не менее, повышение вашей беспроводной безопасности имеет решающее значение для вашей домашней сети, поэтому оно того стоит в долгосрочной перспективе.

Что делать, если Google Wi -Fi застрянет в перезагрузке после применения настройки WPA3?

Если вы обнаружите, что ваш Google Wi -Fi застрял в перезагрузке и не выходит в интернет после применения настройки WPA3, не паникуйте! Попробуйте питание на велосипеде в течение тридцати секунд, отключив кабель питания, а затем подключите обратно. На этот раз он должен загружаться, как обычно, и сеть должна вернуться в Интернет.

Что если я все еще не смогу заставить его загрузить даже после того, как питание на велосипеде по ней?

Если ваш Google WiFi все еще не загружается правильно, вам, возможно, придется вернуть настройку безопасности WPA3 на время. Единственный способ сделать это – это сброс фабрики, к сожалению. Чтобы выполнить сброс застройки на вашем Google Wi -Fi, отключите устройство, нажмите и удерживайте кнопку сброса на задней панели, затем подключите кабель питания, пока все еще удерживая кнопку.

Изображение Стивена Перкинса/Гаджетов

Продолжайте нажимать кнопку примерно на десять секунд, или пока световое кольцо не мигает синее. Позвольте ему сесть на несколько минут, чтобы он мог закончить процесс сброса завод. Вы будете знать, что это сделано, когда свет постоянно мигает синим. Оттуда вы можете открыть приложение Google Home на своем телефоне, чтобы начать начальную настройку Google WiFi.

Этот Google Wi -Fi был сброшен на заводе и готов к настройке. Изображение Стивена Перкинса/Гаджетов

Эта статья была произведена во время специального покрытия гаджетов Hacks в конфиденциальности и безопасности смартфонов. Проверьте всю серию конфиденциальности и безопасности.

Держите ваше соединение в безопасности без ежемесячного счета. Получите пожизненную подписку на VPN Unlimited для всех ваших устройств с единовременной покупкой в новом магазине гаджетов и смотрите Hulu или Netflix без региональных ограничений, повысить безопасность при просмотре в общественных сетях и больше.

Другие достойные сделки, чтобы проверить:

- 41% скидка на домашний Wi-Fi-анализатор

- 98% скидка на код кодировки

- 98% скидка бухгалтерского лампа

- 59% скидка редактора VCAM VCAM VCAM

Жертва гибкости маршрутизатора для обеспечения безопасности с Google Wi -Fi и Onhub

Пришло время переосмыслить дом и небольшой офисный маршрутизатор. В эпоху постоянных подвигов и уязвимостей, возможно, у Google есть ответ.

Написано Дэвидом Гевирцем, старшим редактором в дек. 14, 2016

Для многих, кто работает из дома или в небольших офисах, маршрутизатор является одним из самых важных способов оставаться в безопасности в Интернете. Маршрутизаторы брандмауэр внешний мир, обычно удерживая много плохих вещей вдали от нашей работы. Но что происходит, когда сам ваш роутер скомпрометирован?

Уязвимость сети

В понедельник Zdnet сообщил о недостатках в некоторых из самых мощных и высоко оцененных маршрутизаторов Netgear. Эксплойт позволяет вводить вредоносные команды в маршрутизаторы через URL, эффективно позволяя хакерам захватить коробку, а затем туннель в вашу сеть.

Не хорошо. Команда сертификации Carnegie Mellon сообщила: «Пользователи, которые имеют возможность сделать это.”

Был рекомендован альтернативный подход, который по иронии судьбы использовал саму уязвимость. Можно выпустить команду, используя уязвимость, чтобы отключить внутренний веб -сервер внутри маршрутизатора. К сожалению, это затрудняет настройку маршрутизатора, так как это сделано с внутренним веб -сервером. Хуже того, он длится только до перезапуска маршрутизатора, поэтому один раздача электроэнергии может открыть уязвимость.

Ars Technica сообщает, что, хотя Netgear признала уязвимость, компания не дала никаких комментариев о том, когда будет исчез.

Проблема традиционной маршрутизации компании

Netgear не одинок в том, что не в состоянии активно защищать своих клиентов.

Проблема с каждым из этих устройств заключается в том, что, хотя их прошивка модернизируется, не все из них получают регулярные обновления. Хотя компании -маршрутизаторы, компании, понимают, что их репутация находится на линии, они в основном являются поставщиками оборудования, а не исследователями безопасности.

Большинство потребителей вряд ли перейдут в панель конфигурации своего маршрутизатора и загрузить и установить обновления прошивки. Хуже того, некоторые обновления прошивки не сохраняют настройки маршрутизатора, в результате чего существующая конфигурация будет перезаписана как часть процесса обновления.

Традиционные маршрутизаторы имеют еще одну классическую задачу: Reach. Большинство традиционных маршрутизаторов не достигают всего дома или офиса, и поэтому всегда есть темные зоны, области низкой силы сигнала.

Более отличные идеи проекта

DIY-IT Project Guide

Чтобы бороться с этим, большинство компаний-маршрутизатора предлагают мостики Wi-Fi, ретисты и даже сетевые адаптеры Power-Line как способ расширить сеть.

Проблема в том, что эти подходы были ненадежными для работы и трудно настроить. Они часто требуют создания второй подсети со второй SSID, что затрудняет обмен внутренними сетевыми ресурсами по всему мосту.

Войти в возраст сетки

В прошлом году был введен новый класс продукта: пакет сетчатого маршрутизатора. Как правило, эти устройства состоят из группы контролируемых смартфонов-приложений, и все они имеют свои собственные внутренние смарты для настройки и настройки сети.

В этом пространстве играет ряд поставщиков, в том числе Orbi от Netgear, сетку Лумы и Eero. Каждое обещает покрыть ваш дом или офис с помощью Wi-Fi Signals, делая при этом конфигурацию бесшовной и простым.

Эти продукты не дешевые. Скорее всего, вы потратите от трех до четырехсот долларов или более к тому времени, когда вы закончите оснастить свое пространство сетчатыми узлами. Но они обычно делают довольно хорошую работу по проектированию вашей сети на протяжении всего вашего дома или офиса.

Хотя их стиль интерфейса гораздо более ориентирован на приложения, чем интерфейс на основе старого стиля, который сделает только ИТ-парня счастливым, эти компании на самом деле не имеют ресурсов, чтобы оставаться впереди каждого эксплойта и уязвимости, которые могут быть направлены на их продукты.

Но, как однажды сказал Йода: «Есть другой.”

Google Onhub и Google Wi -Fi

Около полтора года назад Google представила амбициозный дизайн в пространство маршрутизатора, названное Onhub, устройством, которое выглядит как слегка спроектированный Amazon Echo. Это был продукт, созданный Google, но проданный партнерами производителями, в данном случае Asus и TP-Link.

Устройство, которое все еще находится на рынке, было введено с большим количеством технологий, включая кучу антенн Wi-Fi, а также Zigbee и Bluetooth. У него также есть динамик, USB -порт и, в модели ASUS, какое -то дурацкое отслеживание жестов.

Несмотря на то, что устройство было достаточно уважаемой в качестве точки доступа Wi-Fi, составляет более 200 долларов, и с большей частью внутренней технологии еще не включена, оно, казалось, было завышенным решением.

С другой стороны, довольно просто настройка. Вы используете приложение для iOS или Android и просто следите за мастером. Нет необходимости указывать протоколы, каналы или любые другие настройки, которые мы, фанаты, давно нуждались в настройке практически с любым маршрутизатором.

Впоследствии не было много слышно о Onhub. Некоторое время это казалось еще одним экспериментом Google, предназначенным для едва запоминающегося позора на пыльной старой странице Википедии.

Затем, в октябре, Google анонсировал Google Wi -Fi, который в значительной степени onhub 2.0. Он меньше (размером с два Apple TV, сложенные друг на друга), и это фирменный продукт только для Google, такой как Pixel.

Как и устройства Onhub, один Google Wi -Fi будет действовать как маршрутизатор. Но купите еще несколько Google Wi -Fi Pucks, и теперь у вас есть сетчатая сеть.

Как выясняется, Onhub также работает без плавно с Google Wi -Fi. Он контролируется тем же приложением (больше не называется Google, но Google WiFi). И устройства Onhub будут взаимозаменяемыми с помощью Google WiFi.

Каждый Google Wi -Fi Puck стоит 129 долларов. Теперь вы также можете забрать Asus Onhub по той же цене. Google продает набор из трех шайб за 299 долларов.

Преимущество Google

С одной стороны, похоже, что Google просто выходит на тот же рынок, что и Eero и Luma, с простым в фигурной сети Wi-Fi, которая устраняет все хлопоты, которые создали домашний Wi-Fi, такая проблема для магловцев.

Но отступите на секунду и рассмотрите разницу между некоторым случайным сетевым запусками и Google. Рассмотрим ресурсы, охват и институциональное понимание Интернета и каждого узла, который Google приносит в таблицу.

Теперь подумайте о подвигах и уязвимости, которые мы обсуждали в начале этой колонки. Netgear явно не может выпустить обновление прошивки с нулевым днем при изучении уязвимости. Даже если бы они это сделали, им придется каким -то образом общаться со всеми владельцами своих устройств и, вообще говоря, заставить их загрузить и установить обновление.

Google, с другой стороны, обладает огромными ресурсами контр-гибератаки, огромной, окончательной базой данных, из которых были хорошие сайты, а какие были плохими, почти бесконечное количество полосы пропускания и возможность подключать обновления непосредственно на каждое устройство Onhub и Google Wifi на поле.

Да, это добавляет еще одну ступеньку в Big Brother’s Betrest, потому что они теоретически узнают о вас еще больше, чем раньше, чем раньше. Но так как большинство из нас используют Google для всего нашего веб -поиска, большую часть нашей электронной почты и почти все наши телефонные разговоры, какие еще несколько общих пакетов среди друзей? Кроме того, Google позволяет вам отключить отчеты о данных.

Худшее, что Google может захотеть сделать с вами, – это подавать вам объявление. Но худшее, что может сделать организованная криминальная группа, спонсируемая хакер или национальное государство,-это украсть вашу личность, проникнуть в вашу сеть, спам ваших друзей и семью с вредоносными программами и испортить вашу жизнь.

Google выигрывает риск/вознаграждение в руках вниз.

Как заблокировать небезопасную беспроводную сеть маршрутизатора

Подумайте об этом с точки зрения бизнес -модели. Когда Netgear продает вам маршрутизатор, лучшее, на что они могут надеяться, – это продать вам ретранслятор или, в конце концов, обновленный маршрутизатор.

Но Google не в бизнесе, чтобы продать вам маршрутизаторы. Они хотят вас в Интернете. Они хотят, чтобы вы могли легко выходить в интернет, оставаться в сети как можно больше и быть как можно более безопасными. Это потому, что Google зарабатывает деньги практически от всего, что вы делаете в Интернете, не только из одноразовой продажи оборудования один раз каждые три или четыре года.

У Google есть всякая причина, каждая мотивация желать убедиться, что вы в безопасности в Интернете. Это в их интересах. Это длинная перспектива. Объедините эту мотивацию с их огромными, бездонными ресурсами, и вы можете понять, почему Google имеет такое огромное преимущество как по сравнению с традиционными поставщиками потребительских и малых предприятий, а также над новым урожаем сетчатых маршрутизаторов, таких как Eero.

Компромиссы

Есть несколько компромиссов за пределами обычных проблем Google Big Brothers. Устройства Onhub и Google WiFi имеют только ограниченные параметры конфигурации. Да, вы можете настроить гостевую сеть и выбрать свой SSID, но вы не можете предотвратить ее вещание.

Вы не можете использовать устройства Google в качестве конечных точек VPN. Вы даже не можете определить свое адресное пространство NAT. Ты будешь на 192.168.86.x И тебе это понравится.

И все же Google добавил несколько новых возможностей. Вы можете указать приоритетное устройство и позволить этому приоритету истекать после некоторого времени. Вы можете отслеживать трафик устройства за пределами. Вы можете настроить пересылку портов. Вы можете предоставить гостям доступ к определенным устройствам в вашей сети, а не к другим. Вы даже можете контролировать лампы HUE и позволить своим гостям делать то же самое.

Рекомендуемый маршрутизатор

Думаю об этом. Сколько у тебя времени? Сколько вы хотите рисковать своей безопасностью компании, которая даже не скажет, когда планируют выпустить патч на критическую уязвимость?

У меня пока не очень много опыта работы с Onhub или Google Wi -Fi, но он выглядит очень хорошо на бумаге. Это, плюс ранние обзоры Onhub были в целом хороши, лишь немного ошеломлен о цене и дополнительной, неиспользованной внутренней технологии.

Я планирую начать рекомендовать Google Wi-Fi в качестве решения для домашних и небольших офисных сетей. Его легко настроить, это функционально, и у него есть глубокая область экспертов Google, сохраняющих его безопасность.

В отличие от Netgear, вряд ли вы проснетесь один понедельник утром, чтобы объявить, что Cert, в котором сообщают вам, чтобы выбросить свой Google Wi -Fi, потому что это было P0WN3D. Это в одиночку оправдывает мою рекомендацию.

Вы можете следить за моими повседневными обновлениями проекта в социальных сетях. Обязательно следите за мной в Твиттере по адресу @DavidgeWirtz, на Facebook на Facebook.com/davidgewirtz, в Instagram в Instagram.com/davidgewirtz и на YouTube на YouTube.com/davidgewirtztv.