Использует ли Ike Oakley

Использует ли ipsec ike или isakmp

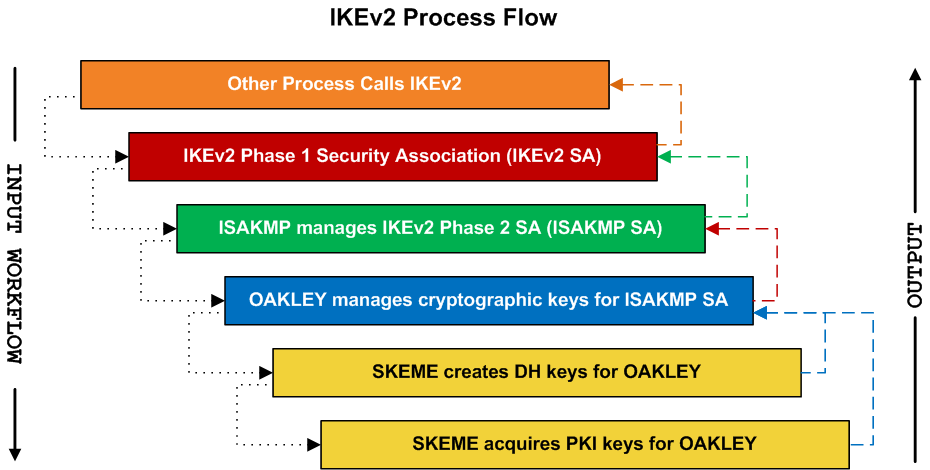

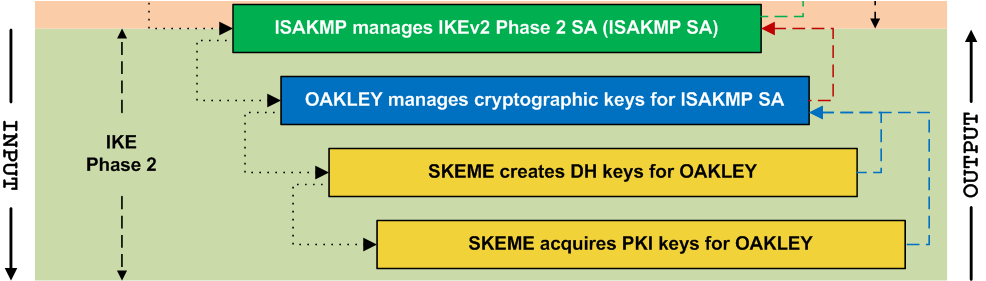

IKEV2 использует ISAKMP для вызова Oakley во время фазы 2, где ожидается, что он будет координировать вход в Skeme (материал Keying) и вернуть вывод в ISAKMP (ключи). Почему ISAKMP не просто не общается с Skeme напрямую? Почему нет ни одного процесса, который занимается всеми этими шагами одновременно? Три слова: идеальная секретность вперед (PFS).

Использует ли Ike Oakley

[RFC Home] [Текст | pdf | html] [Tracker] [IPR] [Информационная страница]

Устарел: 4306 Исторический

Обновлено: 4109

Краткое содержание:

1. IPSec использует ISAKMP (Ассоциация интернет -безопасности и протокол управления ключами) для обмена информацией о ключе и аутентификации сверстников.

2. IKEV2, последняя версия IKE, использует ISAKMP для вызова Oakley, протокола обмена ключом, во время фазы 2 переговоров IPSec.

3. ISAKMP координирует ввод в Skeme, который генерирует материал Keying, и возвращает вывод в ISAKMP, который обрабатывает управление ключами.

4. Причина, по которой ISAKMP не общается напрямую с Skeme, заключается в идеальной секретности вперед (PFS), которая гарантирует, что компромиссные ключи одного сеанса не ставят под угрозу прошлые или будущие сессии.

Ключевые моменты:

- IPSec использует ISAKMP для обмена ключами и аутентификации.

- IKEV2 использует ISAKMP, чтобы позвонить Оукли во время второй фазы переговоров IPSEC.

- ISAKMP координирует вход в Skeme и возвращает вывод в ISAKMP.

- Идеальная прямая секретность (PFS) является причиной, по которой ISAKMP не общается напрямую с Skeme.

Вопросы:

- Почему ikev2 использует iSakmp? IKEV2 использует ISAKMP для вызова Oakley, который отвечает за создание материала Keying.

- Какова цель ISAKMP? ISAKMP используется для обмена ключами и аутентификации в IPSec.

- Какова роль Скема в переговорах IPSEC? Skeme генерирует материал ключа на основе ввода, полученного от ISAKMP.

- Почему нет ни одного процесса, который обрабатывает все шаги обмена ключами и генерации ключей? Идеальная тайная секретность (PFS) требует разделения процессов обмена ключами и ключевых генераций, чтобы предотвратить компромисс прошлых или будущих сеансов.

- Какова цель Окли в переговорах IPSEC? Oakley – это протокол обмена ключом, используемый во время 2 -го этапа переговоров IPSEC для создания материала Keying.

- Что идеально подходит? Идеальная секретность вперед (PFS) гарантирует, что компрометирование клавиш одной сеанса не ставит под угрозу прошлые или будущие сессии.

- ISAKMP напрямую общается с Skeme? Нет, ISAKMP координирует ввод в Skeme и возвращает вывод в ISAKMP для управления ключами.

- Какая версия IKE используется в IPSec? IKEV2 – последняя версия, используемая в IPSec.

- Какова цель ISAKMP в IPSec? ISAKMP используется для обмена ключами и аутентификации в IPSec.

- Что происходит во время второй фазы переговоров IPSEC? Oakley призван ISAKMP для ключевого поколения во время фазы 2 переговоров IPSEC.

- Почему PFS важна в IPSec? PFS гарантирует, что компрометирование ключей одной сессии не ставит под угрозу прошлые или будущие сессии, повышая безопасность.

- Почему ISAKMP не напрямую общается с Skeme? Разделение процессов обмена ключами и генерации ключей необходимо для идеальной прямой секретности (PFS) в IPSEC.

- Можно ли использовать ISAKMP для других ассоциаций безопасности, кроме IPSec? Да, ISAKMP можно использовать для других ассоциаций безопасности, таких как AH и ESP для IETF IPSEC DOI.

- Должны ли все протоколы Oakley и Skeme быть реализованы для IPSec? Нет, необходимо реализовать только подмножество Oakley и Skeme, необходимых для целей IPSec.

- Что означает Айк? Айк означает обмен интернет -ключом.

Подробные ответы:

- Почему ikev2 использует iSakmp?

IKEV2 использует ISAKMP, чтобы призвать Oakley во время второй фазы переговоров IPSEC. ISAKMP отвечает за координацию ввода в Skeme (материал Keying) и возврат вывода в ISAKMP (ключи). Такое разделение обязанностей позволяет совершенствовать секретность вперед (PFS), обеспечивая безопасность прошлых и будущих сессий. - Какова цель ISAKMP?

ISAKMP (Ассоциация интернет -безопасности и протокол управления ключами) используется для обмена информацией о ключе и аутентификации сверстников в IPSec. Он предоставляет основу для ведения переговоров и создания ассоциаций безопасности (SAS) между двумя устройствами. - Какова роль Скема в переговорах IPSEC?

Skeme – это метод обмена ключами, используемый ISAKMP для генерации материала Keying для ассоциаций безопасности. Он предоставляет такие функции, как анонимность, отталкиваемость и быстрое освежение ключей. Skeme получает вклад от ISAKMP и генерирует материал Keying, который затем возвращается в ISAKMP для дальнейшей обработки. - Почему нет ни одного процесса, который обрабатывает все шаги обмена ключами и генерации ключей?

Разделение процессов обмена ключами и генерации ключей необходимо для идеальной прямой секретности (PFS) в IPSEC. PFS гарантирует, что компрометирование ключей одного сеанса не ставит под угрозу прошлые или будущие сессии. Разделяя эти процессы и координируя их через ISAKMP, безопасность IPSEC усиливается. - Какова цель Окли в переговорах IPSEC?

Oakley – это ключевой протокол обмена, используемый во время 2 -го этапа переговоров IPSEC. Он описывает серию ключевых обменов, известных как «режимы», которые предоставляют такие функции, как идеальная тайная секретность для ключей, защита идентификации и аутентификация. Oakley призван iSakmp для создания материала для ipsec для ipsec. - Что идеально подходит?

Perfect Forward Secrecy (PFS) – это свойство криптографических протоколов, которое обеспечивает компрометирование клавиш одной сеанса не будет идти на компромисс прошлых или будущих сессий. В контексте IPSec PFS достигается путем разделения процессов обмена ключами и ключевых генераций, координируемых ISAKMP и Oakley, обеспечивая безопасность всех сессий IPSEC. - ISAKMP напрямую общается с Skeme?

Нет, ISAKMP не напрямую общается с Skeme. ISAKMP координирует вход в Skeme и возвращает вывод в ISAKMP. Это разделение обязанностей позволяет обеспечить соблюдение идеальной прямой секретности (PFS) и обеспечивает безопасность материала Keying, используемого в IPSec. - Какая версия IKE используется в IPSec?

Последняя версия IKE, используемая в IPSEC, – это IKEV2, которая основана на функциональности предыдущих версий и обеспечивает расширенные функции безопасности. - Какова цель ISAKMP в IPSec?

Цель ISAKMP в IPSEC – предоставить основу для аутентификации и обмена ключами. ISAKMP является независимым от обмена ключами и поддерживает различные методы обмена ключами. Он отвечает за переговоры и создание ассоциаций безопасности (SAS) между аналогами IPSEC. - Что происходит во время второй фазы переговоров IPSEC?

На этапе 2 переговоров IPSEC ISAKMP призывает Oakley, протокол обмена ключами, чтобы генерировать материал Keying. Этот материал Keying используется для создания ассоциаций безопасности (SAS) для трафика IPSEC между сверстниками. - Почему PFS важна в IPSec?

Идеальная тайная секретность (PFS) важна в IPSEC, потому что она гарантирует, что компрометирование ключей, используемых в одном сеансе. Разделяя процессы обмена ключами и генерации ключей, IPSEC достигает PFS и повышает общую безопасность связи. - Почему ISAKMP не напрямую общается с Skeme?

ISAKMP не общается с Skeme, чтобы обеспечить совершенную секретность (PFS). PFS требует разделения процессов обмена ключами и ключевых генераций, как координируется ISAKMP и Oakley. Это разделение повышает безопасность IPSec, защищая материал Keying, используемый в связи. - Можно ли использовать ISAKMP для других ассоциаций безопасности, кроме IPSec?

Да, ISAKMP можно использовать для других ассоциаций безопасности, кроме IPSec. Он может использоваться для ассоциаций безопасности, таких как AH (заголовок аутентификации) и ESP (инкапсулированная полезная нагрузка на безопасность) для IETF IPSec doi (домен интерпретации), обеспечивая основу для аутентификации и обмена ключами в различных сценариях безопасной связи. - Должны ли все протоколы Oakley и Skeme быть реализованы для IPSec?

Нет, для ipsec нет необходимости внедрять все протоколы Oakley и Skeme. Только подмножество этих протоколов, которое необходимо для достижения целей IPSEC, необходимо реализовать. Это обеспечивает гибкость при выборе конкретных протоколов и функций на основе конкретных требований развертывания. - Что означает Айк?

Айк означает обмен интернет -ключом. Это ключевой протокол управления, используемый в IPSec для ведения переговоров и установления ассоциаций безопасности между сверстниками.

Использует ли ipsec ike или isakmp

IKEV2 использует ISAKMP для вызова Oakley во время фазы 2, где ожидается, что он будет координировать вход в Skeme (материал Keying) и вернуть вывод в ISAKMP (ключи). Почему ISAKMP не просто не общается с Skeme напрямую? Почему нет ни одного процесса, который занимается всеми этими шагами одновременно? Три слова: идеальная секретность вперед (PFS).

Использует ли Ike Oakley

[RFC Home] [Текст | pdf | html] [Tracker] [IPR] [Информационная страница]

Устарел: 4306 Исторический

Обновлено: 4109

Сетевая рабочая группа D. Харкинс запрос на комментарии: 2409 D. Категория Carrel: Стандарты отслеживают Cisco Systems, ноябрь 1998 г Обмен интернет -ключей (IKE) Статус этой записки В этом документе указывается протокол отслеживания интернет -стандартов для интернет -сообщества и просит обсуждение и предложения для улучшений. Пожалуйста, обратитесь к текущему изданию «Стандартов официального протокола Интернета» (STD 1) для состояния стандартизации и статуса этого протокола. Распределение этой памятки не ограничено. Уведомление об авторском праве авторские права (в) Интернет -общество (1998). Все права защищены. Соглашение 1 Аннотация. 2 2 Обсуждение. 2 3 термины и определения. 3 3.1 Терминология требований. 3 3.2 обозначения. 3 3.3 Идеальная секрета форварда. 5 3.4 Ассоциация безопасности. 5 4 ВВЕДЕНИЕ. 5 5 обменов. 8 5.1 аутентификация с цифровыми подписями. 10 5.2 Аутентификация с шифрованием открытого ключа. 12 5.3 Пересмотренный метод аутентификации с шифрованием открытого ключа. 13 5.4 Аутентификация с предварительным ключом. 16 5.5 быстрый режим. 16 5.6 Новый групповой режим. 20 5.7 ISAKMP Информационные обмены. 20 6 Группы Oakley. 21 6.1 Первая группа Oakley Group. 21 6.2 вторая группа Oakley Group. 22 6.3 третья группа Oakley Group. 22 6.4 четвертая группа Oakley Group. 23 7 Взрыв полезной нагрузки полного обмена. 23 7.1 фаза 1 с основным режимом. 23 7.2 фаза 2 с быстрым режимом. 25 8 Идеальный пример секретности. 27 9 Подсказки реализации. 27 Harkins & Carrel Standards Track [стр. 1]

RFC 2409 IKE, ноябрь 1998 г 10 соображений безопасности. 28 11 Соображения Яны. 30 12 Благодарности. 31 13 Ссылки. 31 Приложение а. 33 Приложение б. 37 адреса авторов. Примечание 40 авторов. 40 полного заявления об авторском праве. 41 1. Абстрактный ISAKMP ([MSST98]) предоставляет основу для аутентификации и обмена ключами, но не определяет их. ISAKMP предназначен для того, чтобы быть независимым обменом; то есть он предназначен для поддержки многих различных обменов ключами. Oakley ([[ORM96]) описывает серию ключевых обменов- называемые «режимами»- и подробно описывает услуги, предоставляемые каждым (E.г. Идеальная секретность вперед для ключей, защиты идентификации и аутентификации). Skeme ([[Skeme]) описывает универсальный метод обмена ключами, который обеспечивает анонимность, отталкиваемость и быстрое обновление ключей. В этом документе описывается протокол с использованием части Oakley и части Skeme в сочетании с ISAKMP для получения аутентифицированного материала для ключа для использования с ISAKMP, а также для других ассоциаций безопасности, таких как AH и ESP для IETF IPSec doi. 2. Дискуссия Эта записка описывает гибридный протокол. Цель состоит в том, чтобы вести переговоры и предоставить аутентифицированные материалы для ключа для ассоциаций безопасности в защитной манере. Процессы, которые реализуют эту памятку, могут быть использованы для согласования виртуальных частных сетей (VPN), а также для предоставления удаленного пользователя с удаленного сайта (IP -адрес которого не должен быть известен заранее) к безопасному хосту или сети. Переговоры клиента поддерживаются. Режим клиента - это то, где переговорные стороны не являются конечными точками, для которых проводятся переговоры Ассоциации безопасности. При использовании в клиентском режиме личности конечных сторон остаются скрытыми. Harkins & Carrel Standards Track [стр. 2]

RFC 2409 IKE, ноябрь 1998 г Это не реализует весь протокол Oakley, а только подмножество, необходимое для удовлетворения его целей. Он не требует соответствия или соблюдения всего протокола Oakley и ни в коем случае не зависит от протокола Oakley. Аналогичным образом, это не реализует весь протокол Skeme, а только метод шифрования открытого ключа для аутентификации и его концепция быстрого повторного ввода с использованием обмена NONCES. Этот протокол никоим образом не зависит от протокола Skeme. 3. Понятия и определения 3.1 Терминология требований Ключевые слова «должны», «не должны», «требуются», «должны», «не должны» и «могут», которые появляются в этом документе, должны интерпретироваться, как описано в [BRA97]. 3.2 обозначения Следующая нотация используется на протяжении всей этой записки. HDR - это заголовок ISAKMP, тип обмена которого является режимом. При написании как HDR* это указывает на шифрование полезной нагрузки. SA - это переговорная нагрузка SA с одним или несколькими предложениями. Инициатор может предоставить несколько предложений для переговоров; ответчик должен ответить только одним. _B Указывает тело полезной нагрузки - Generic Vpayload ISAKMP не включена. SAI_B- это все тело полезной нагрузки SA (за исключением общего заголовка ISAKMP)- I.эн. DOI, ситуация, все предложения и все преобразования, предлагаемые инициатором. CKY-I и CKY-R-печенье инициатора и печенье-респондент, соответственно, от заголовка ISAKMP. G^xi и g^xr являются общественными ценностями инициатора и респондента Diffie-Hellman ([DH]) соответственно. G^xy-это общий секрет Diffie-Hellman. KE-это полезная нагрузка обмена ключами, которая содержит общественную информацию, обмениваемую на бирже Диффи-Хеллмана. Там нет особого кодирования (e.г. TLV), используемый для данных полевой нагрузки KE. Harkins & Carrel Standards Track [стр. 3]

RFC 2409 IKE, ноябрь 1998 г NX - это нера полезная нагрузка; X может быть: i или r для инициатора ISAKMP и респондента соответственно. IDX - это идентификационная полезная нагрузка для "x". X может быть: «II» или «ИК» для инициатора и респондента ISAKMP соответственно во время переговоров первой фазы; или «UI» или «UR» для пользовательского инициатора и респондента соответственно на втором этапе. Формат полезной нагрузки ID для интернета определяется в [PIP97]. SIG - это подписанная полезная нагрузка. Данные для подписи являются специфичными для обмена. CERT - это полезная нагрузка на сертификат. Хэш (и любое деривионе, такое как хэш (2) или хэш_и), является полезной нагрузкой хэш. Содержимое хэша специфично для метода аутентификации. PRF (ключ, MSG)-это функция псевдолудочного псевдолуаровки-часто функция хэша с ключом-используемая для генерации детерминированного выхода, который появляется псевдо-рэндом. PRF используются как для ключевых производных, так и для аутентификации (i.эн. Как ключ Mac). (См. [KBC96]). Skeyid - это строка, полученная из секретного материала, известного только активным игрокам в обмене. SKEYID_E - это материал Keying, используемый ISAKMP SA для защиты конфиденциальности его сообщений. SKEYID_A - это материал Keying, используемый ISAKMP SA для аутентификации его сообщений. SKEYID_D-это материал Keying, используемый для получения ключей для ассоциаций безопасности, не являющихся ISAKMP. y указывает, что «x» зашифруется с ключом «y». --> означает общение «инициатор респондента» (запросы). x] указывает, что x необязательно. Harkins & Carrel Standards Track [стр. 4]

RFC 2409 IKE, ноябрь 1998 г Шифрование сообщения (когда отмечается «*» после заголовка ISAKMP) должно начаться сразу после заголовка ISAKMP. Когда общение защищено, все полезные нагрузки после заголовка ISAKMP должны быть зашифрованы. Ключи шифрования генерируются из SKEYID_E способом, который определяется для каждого алгоритма. 3.3 Идеальная секретность При использовании в Memo Perfect Forward Secrecy (PFS) относится к понятию, что компромисс одного ключа позволит доступ только к данным, защищенным одним ключом. Для существования PFS ключ, используемый для защиты передачи данных. Идеальная секретность вперед для как ключей, так и идентификаторов предоставлена в этом протоколе. (Разделы 5.5 и 8). 3.4 Ассоциация безопасности Ассоциация безопасности (SA) - это набор политики и ключей (ы), используемых для защиты информации. ISAKMP SA - это общая политика и ключевые (ы), используемые коллегами по переговорам в этом протоколе для защиты их общения. 4. Введение Oakley и Skem. Это включает в себя строительство полезных нагрузок, информационные нагрузки переносятся, заказ, в котором они обрабатываются и как они используются. В то время как Окли определяет «режимы», ISAKMP определяет «фазы». Отношения между ними очень простые, и Айк представляет разные обмены как режимы, которые работают в одном из двух этапов. Фаза 1 - это место, где два коллеги по ISAKMP устанавливают надежный, аутентифицированный канал, с помощью которого можно сообщить. Это называется Ассоциацией безопасности ISAKMP (SA). «Основной режим» и «агрессивный режим» каждый выполняет обмен фазой 1. «Основной режим» и «агрессивный режим» должен использоваться только на фазе 1. Фаза 2 - это место, где ассоциации безопасности обсуждаются от имени услуг, таких как IPSec или любая другая услуга, которая требует ключевых материалов и/или переговоров параметров. «Quick Mode» выполняет обмен фазы 2. «Быстрый режим» должен использоваться только на фазе 2. Harkins & Carrel Standards Track [стр. 5]

RFC 2409 IKE, ноябрь 1998 г «Новая групповая режим» на самом деле не является фазой 1 или фаза 2. Это следует за фазой 1, но служит для создания новой группы, которая может быть использована на будущих переговорах. «Режим новой группы» должен использоваться только после фазы 1. ISAKMP SA является двунаправленным. То есть после установки, любая из сторон может инициировать быстрый режим, информационный и новый групповой обмен. Согласно базовому документу ISAKMP, ISAKMP SA определяется печеньем инициатора, за которым следует печенье-респондент- роль каждой стороны в обмене фазы 1 диктует, какое печенье является инициатором. Приказ cookie, установленные в обмене фазы 1, продолжает идентифицировать ISAKMP SA независимо от того, в каком направлении быстрое, информационное или новое групповое обмен. Другими словами, файлы cookie не должны менять места, когда изменение направления ISAKMP SA. При использовании этапов ISAKMP реализация может достичь очень быстрого ключа при необходимости. Одноэлементная переговоры может быть использовано для более чем одного переговора фазы 2. Кроме того. С этими оптимизациями реализация может видеть менее одного переезда об обратном направлении за SA, а также меньше одного экспоненты DH за SA. «Основной режим» для фазы 1 обеспечивает защиту идентификации. Когда защита от идентификации не требуется, «агрессивный режим» может использоваться для еще дальней уменьшения круглых поездок. Разработчик намекает на выполнение этих оптимизаций, включены ниже. Следует также отметить, что использование шифрования открытого ключа для аутентификации агрессивного обмена режимами все равно будет обеспечивать защиту личных данных. Этот протокол не определяет свой собственный doi как таковой. ISAKMP SA, установленная на фазе 1, может использовать DOI и ситуацию из не ISAKMP (например, IETF IPSEC DOI [PIP97]). В этом случае реализация может выбрать ограничение использования ISAKMP SA для создания SAS для услуг одного и того же DOI. С другой стороны, ISAKMP SA может быть установлен с нулевым значением как в DOI, так и в ситуации (см. [MSST98] для описания этих полей), и в этом случае реализации будут свободны для создания услуг безопасности для любого определенного DOI, используя этот ISAKMP SA. Если для установления SA фазы 1 SA используется DOI, синтаксис полезных нагрузок идентификации, используемых на фазе 1, определяется в [MSST98], а не в каком-либо DOI- E.г. [PIP97]- который может дополнительно расширить синтаксис и семантику идентичностей. Следующие атрибуты используются IKE и обсуждаются как часть Ассоциации безопасности ISAKMP. (Эти атрибуты относятся только к Ассоциации безопасности ISAKMP, а не к каким -либо ассоциациям безопасности, которые ISAKMP может вести переговоры от имени других услуг.) Harkins & Carrel Standards Track [стр. 6]

RFC 2409 IKE, ноябрь 1998 г - Алгоритм шифрования - Алгоритм хэша - Метод аутентификации - информация о группе, в которой можно сделать Diffie -Hellman. Все эти атрибуты обязательны и должны быть согласованы. Кроме того, можно при желании договориться о функции Psuedo-Random («PRF»). (В настоящее время нет договорных псевдолудочных функций, определенных в этом документе. Значения атрибутов частного использования могут быть использованы для переговоров PRF между согласиями). Если «PRF» не является переговором, HMAC (см. [KBC96]) версия алгоритма обсуждаемого хэша используется в качестве псевдолудочной функции. Другие не обязательные атрибуты описаны в Приложении A. Выбранный алгоритм хэш должен поддерживать как нативные, так и режимы HMAC. Группа Diffie-Hellman должна быть указана либо с использованием определенного описания группы (раздел 6), либо путем определения всех атрибутов группы (раздел 5.6). Групповые атрибуты (такие как тип группы или Prime- см. Приложение A) не должны быть предложены в сочетании с ранее определенной группой (либо описание зарезервированной группы, либо описание частного использования, которое установлено после завершения новой обмены режимами группы). Реализации IKE должны поддерживать следующие значения атрибута:-DES [DES] в режиме CBC со слабым, и полусветным, проверка ключей (слабые и полуоткрытые ключи ссылаются в [SCH96] и перечислены в Приложении A). Ключ получен в соответствии с Приложением B. - MD5 [MD5] и SHA [SHA>. - Аутентификация через предварительные ключи. - MODP по умолчанию группы номер один (см. Ниже). Кроме того, реализации IKE должны поддерживать: 3DES для шифрования; Тигр ([тигр]) для хэша; Стандарт цифровой подписи, подписи RSA [RSA] и аутентификация с шифрованием общедоступного ключа RSA; и группа MODP № 2. Реализации IKE могут поддерживать любые дополнительные алгоритмы шифрования, определенные в Приложении A и могут поддерживать группы ECP и EC2N. Описанные здесь режимы IKE должны быть реализованы всякий раз, когда внедряются IETF IPSEC DOI [PIP97]. Другие DOI могут использовать режимы, описанные здесь. Harkins & Carrel Standards Track [стр. 7]

RFC 2409 IKE, ноябрь 1998 г 5. Обмены Существует два основных метода, используемые для установления аутентифицированного обмена ключами: основной режим и агрессивный режим. Каждый генерирует аутентифицированный материал Keying из обмена эфемерной диффи-Хеллман. Основной режим должен быть реализован; Агрессивный режим должен быть реализован. Кроме того, быстрый режим должен быть реализован в качестве механизма для создания свежего материала и переговоров о службах безопасности, не являющихся ISAKMP,. Кроме того, режим новой группы должен быть реализован в качестве механизма для определения частных групп для обменов Diffie-Hellman. Реализации не должны переключать типы обмена в середине обмена. Обмены соответствуют стандартному синтаксису полезной нагрузки ISAKMP, кодированием атрибутов, тайм-аутами и ретрансляциями сообщений, а также информационными сообщениями- E.g Ответ уведомления отправляется, когда, например, предложение неприемлемо, или проверка подписи или дешифрование была неудачной и т. Д. Полезная нагрузка SA должна предшествовать всем другим полезным нагрузкам на обмене фазы 1. За исключением случаев, если в любом сообщении не указано, что полезные нагрузки ISAKMP в любом сообщении в любом конкретном порядке. Общественная стоимость Diffie-Hellman, передаваемая при полезной нагрузке KE, либо на обмене фазы 1, либо фазы 2, должна быть длиной согласованной группы Diffie-Hellman, при необходимости, предварительно загадая стоимость с помощью нулей. Продолжительность нереховой полезной нагрузки должна составлять от 8 до 256 байтов инклюзивным. Основным режимом является экземпляра ISAKMP Identity Protect Exchange: первые два сообщения согласовывают политику; Следующие два обмена общественных ценностей и вспомогательных данных Exchange Diffie-Hellman (E.г. NONCES) необходимо для обмена; и последние два сообщения подтверждают обмен Diffie-Hellman. Метод аутентификации, согласованный как часть первоначальной обмены ISAKMP, влияет на состав полезных нагрузок, но не на их цель. XCHG для основного режима - ISAKMP Protection. Точно так же агрессивный режим является экземпляром агрессивного обмена ISAKMP. Первые два сообщения согласовывают политику, обменивались общественными ценностями и вспомогательными данными, необходимыми для обмена, и личности. Кроме того, второе сообщение аутентифицирует респондент. Третье сообщение аутентифицирует инициатор и предоставляет доказательство участия в обмене. XCHG для агрессивного режима является агрессивным ISAKMP. Последнее сообщение не может быть отправлено под защитой ISAKMP SA, позволяя каждой стороне Harkins & Carrel Standards Track [стр. 8]

RFC 2409 IKE, ноябрь 1998 г отложить экспонентацию, при желании, до тех пор, пока не завершен переговоры об этом обмене. Графические изображения агрессивного режима показывают окончательную полезную нагрузку в чистоте; это не должно быть. Обмены в IKE не открыты и имеют фиксированное количество сообщений. Получение полезной нагрузки запроса на сертификат не должно расширять количество передаваемых или ожидаемых сообщений. Переговоры Ассоциации безопасности ограничены агрессивным режимом. В связи с требованиями построения сообщений группа, в которой проводится обмен дифри-холльменом, не может быть согласована. Кроме того, различные методы аутентификации могут дополнительно ограничить переговоры по атрибутам. Например, аутентификация с шифрованием открытого ключа не может быть согласована, и при использовании пересмотренного метода шифрования открытого ключа для аутентификации шифр и хэш не могут быть согласованы. Для ситуаций, когда богатые возможности согласования атрибутов IKE требуются основной режим. Quick Mode и New Group Mode не имеют аналога в ISAKMP. Значения XCHG для быстрого режима и нового группы определены в Приложении A. Основной режим, агрессивный режим и быстрый режим ведения переговоров Ассоциации безопасности. Ассоциация безопасности предлагает принять форму полезной нагрузки (ы) трансформирования, инкапсулированную в предложения, инкапсулированные в полезную нагрузку (SA) Ассоциации безопасности (SA). Если для обменов фазы 1 (основной режим и агрессивный режим сделаны несколько предложений (основной режим и агрессивный режим), они должны принять форму многочисленных полезных нагрузок для одной полезной нагрузки в одной полезной нагрузке SA. Иными словами, для обменов фазы 1 не должно быть многочисленных полезных нагрузок предложений для одной полезной нагрузки SA, и не должно быть несколько полезных нагрузок SA. Этот документ не запрещает такому поведению по предложениям на обменах фазы 2. Нет ограничений на количество предложений, которые инициатор может отправить респонденту, но соответствующие реализации могут выбрать ограничение количества предложений, которые он будет проверять по причинам производительности. Во время переговоров Ассоциации безопасности инициаторы представляют предложения для потенциальных ассоциаций безопасности для реагирования. Респонденты не должны изменять атрибуты любого предложения, за исключением атрибутов кодирования (см. Приложение A). Если инициатор обменных уведомлений о том, что значения атрибутов изменились или были добавлены или удалили атрибуты из предложения, этот ответ должен быть отклонен. Четыре различных метода аутентификации разрешены либо в основном режиме, либо в агрессивном режиме-цифровой подпись, две формы аутентификации с шифрованием открытого ключа или предварительно выдвижным ключом. Значение SKEYID вычисляется отдельно для каждого метода аутентификации. Harkins & Carrel Standards Track [стр. 9]

RFC 2409 IKE, ноябрь 1998 г Для подписей: SKEYID = PRF (ni_b | nr_b, g^xy) для шифрования открытого ключа: skeyid = prf (hash (ni_b | nr_b), cky-i | cky-r) для предварительных ключей: Skeyid = prf (pre share-sive, ni_b | nr_b). f (SKEYID, G^xy | Cky-i | cky-r | 0) skeyid_a = prf (skeyid, skeyid_d | g^xy | cky-i | cky-r | 1) skeyid_e = prf (skeyid, skeyid_a | g^xy | cky-i | cky-r. Значения 0, 1 и 2 выше представлены одним октетом. Ключ, используемый для шифрования, получен из SKEYID_E, специфичным для алгоритма (см. Приложение B). Для аутентификации либо обмена инициатором протокола генерирует хэш_и, а респондер генерирует хэш_р, где: hash_i = prf (skeyid, g^xi | g^xr | cky-i | cky-r | sai_b | idii_b) hash_r = prf (skeyid, g^xr | g^xi | cky-r подписи, hash_i и hash_r подписаны и проверены; Для аутентификации либо с помощью шифрования открытого ключа или предварительных ключей, HASH_I и HASH_R непосредственно аутентифицируют обмен. Вся полезная нагрузка идентификатора (включая тип идентификатора, порт и протокол, но за исключением общего заголовка), хэшируется в обоих hash_i и hash_r. Как упомянуто выше, метод согласованной аутентификации влияет на содержание и использование сообщений для режимов фазы 1, но не на их намерение. При использовании публичных ключей для аутентификации обмен фазой 1 может быть выполнена либо с использованием подписей, либо с помощью шифрования открытых ключей (если его поддерживает алгоритм). Ниже приведены обмены фазы 1 с различными вариантами аутентификации. 5.1 Фаза 1, аутентифицированная с подписями Используя подписи, вспомогательная информация, обмениваемая во время второй обработки, является Nonces; Обмен аутентифицируется путем подписания взаимно доступного хэша. Основной режим с аутентификацией подписи описан следующим образом: Harkins & Carrel Standards Track [стр. 10]

RFC 2409 IKE, ноябрь 1998 г Респондер инициатора ----------- ----------- HDR, SA-> в обоих режимах, подписанные данные, SIG_I или SIG_R, является результатом согласованного алгоритма цифровой подписи, применяемого к hash_i или hash_r соответственно. В целом, подпись будет превышать hash_i и hash_r, как указано выше, используя согласованный PRF, или HMAC версии согласованной хэш -функции (если не согласован с PRF). Тем не менее, это может быть переопределено для построения подписи, если алгоритм подписи связан с конкретным алгоритмом хэша (E.г. DSS определяется только с 160 -битным выводом SHA). В этом случае подпись будет превышать hash_i и hash_r, как указано выше, за исключением использования HMAC -версии алгоритма хэша, связанного с методом подписи. Переговорный PRF и HASH-функция будет продолжать использоваться для всех других предписанных псевдо-случайных функций. Поскольку используемый алгоритм хэш уже известен, нет необходимости кодировать его OID в подпись. Кроме того, между OID нет связывания, используемых для подписей RSA в PKCS #1, и теми, которые используются в этом документе. Следовательно, подписи RSA должны быть закодированы в виде шифрования личного ключа в формате PKCS #1, а не в виде подписи в формате PKCS #1 (который включает в себя OID алгоритма хэша). Подписи DSS должны быть закодированы как R, за которым следует S. Одна или несколько полезных нагрузок сертификата могут быть приняты при желании. Harkins & Carrel Standards Track [стр. 11]

RFC 2409 IKE, ноябрь 1998 г 5.2 фазы 1, аутентифицированная с шифрованием открытого ключа Используя шифрование открытого ключа для аутентификации обмена, обменная вспомогательная информация - зашифрована NONCES. Способность каждой стороны реконструировать хэш (доказывая, что другая сторона расшифровала нездре. Чтобы выполнить шифрование открытого ключа, у инициатора уже должен быть открытый ключ респондента. В случае, когда респондер имеет несколько общественных ключей, хэш сертификата, который инициатор использует для шифрования вспомогательной информации, передается как часть третьего сообщения. Таким образом, респондент может определить, какой соответствующий личный ключ использовать для расшифровки зашифрованных полезных нагрузок и защиты идентификации сохраняется. В дополнение к Nonce личности сторон (IDII и IDIR) также зашифрованы с открытым ключом другой стороны. Если метод аутентификации является шифрованием открытого ключа, полезные нагрузки и личность и личность должны быть зашифрованы с открытым ключом другой стороны. Только тело полезных нагрузок зашифровано, заголовки полезной нагрузки остаются в чистоте. При использовании шифрования для аутентификации основной режим определяется следующим образом. Респондер инициатора ----------- ----------- HDR, SA-> pubkey_r, pubkey_r-> HDR, KE, PubKey_i, Pubkey_i HDR*, HASH_I-> PubKey_R, PubKey_R-> HDR, SA, KE, PubKey_I, PubKey_I, Hash_R, HASH_I-> Harkins & Carrel Standards Track [стр. 12]

RFC 2409 IKE, ноябрь 1998 г Где хэш (1) - хэш (с использованием согласованной хэш -функции) сертификата, который инициатор использует для шифрования Nonce и Identity. Шифрование RSA должно быть закодировано в формате PKCS #1. В то время как только корпус идентификатора и нереей полезных нагрузок зашифровано, зашифрованным данным должен предшествовать действительный общий заголовок ISAKMP. Длина полезной нагрузки - это длина всей зашифрованной полезной нагрузки плюс заголовок. Кодирование PKCS #1 позволяет определить фактическую длину полезной нагрузки CLEEXTEXT при расшифровании. Использование шифрования для аутентификации предусматривает, что для правдоподобного обмена обменом. Нет никаких доказательств (как с цифровой подписью), что разговор когда -либо проходил, поскольку каждая сторона может полностью реконструировать обе стороны обмена. Кроме того, безопасность добавляется к секретному поколению, так как злоумышленник должен был бы успешно разорвать не только биржу Diffie-Hellman, но и оба шифрования RSA. Этот обмен был мотивирован [Скема]. Обратите внимание, что, в отличие от других методов аутентификации, аутентификация с помощью шифрования открытого ключа позволяет защищать идентификацию с агрессивным режимом. 5.3 фазы 1, аутентифицированная с пересмотренным режимом шифрования открытого ключа Аутентификация с шифрованием открытого ключа имеет значительные преимущества перед аутентификацией с подписями (см. Раздел 5.2 выше). К сожалению, это за 4 операции с открытым ключом- два шифрования открытых ключей и два закрытых ключевых декорации. Этот режим аутентификации сохраняет преимущества аутентификации с использованием шифрования открытого ключа, но делает это с половиной операций открытого ключа. В этом режиме нера все еще зашифруется с использованием открытого ключа сверстника, однако личность сверстника (и сертификат, если он отправлен), зашифруется с использованием согласованного алгоритма симметричного шифрования (из полезной нагрузки SA) с ключом, полученным из нез. Это решение добавляет минимальную сложность и состояние, но сохраняет две дорогостоящие операции открытого ключа с каждой стороны. Кроме того, полезная нагрузка обмена ключами также зашифруется с использованием того же производного клавиши. Это обеспечивает дополнительную защиту от криптанализа обмена диффи-Хеллманом. Как и в случае с методом шифрования публичного ключа аутентификации (раздел 5.2), хэш -нагрузка может быть отправлена для определения сертификата, если у респондента есть несколько сертификатов, которые содержат полезные общественные ключи (E.г. Если сертификат не только для подписей, либо из -за ограничений на сертификаты, либо алгоритмических ограничений). Если хэш Harkins & Carrel Standards Track [стр. 13]

RFC 2409 IKE, ноябрь 1998 г Полезная нагрузка отправляется. Должен быть первой полезной нагрузкой второго обмена сообщения. Если полезную нагрузку хеш не отправлена, первой полезной нагрузкой второго обмена сообщениями должна быть зашифрованная нонс. Кроме того, инициатор моего при желании отправляет полезную нагрузку на сертификат, чтобы предоставить респонденту открытый ключ, с помощью которого можно ответить. При использовании пересмотренного режима шифрования для аутентификации основной режим определяется следующим образом. Респондер инициатора ----------- ----------- HDR, SA-> PUBKEY_R, KE_I, KE_I, [KE_I]-> HDR, PUBKEY_I, KE_R, KE_R, HDR*, HASH_I-> PUBKEY_R, KE_I, KE_I [, KE_I]-> HDR, SA, SA, KE_R, KE_R (1).2. KE_I и KE_R являются ключами к алгоритму симметричного шифрования, согласованного в обмене платежными нагрузками SA. Только тело полезных нагрузок зашифровано (как в общедоступных, так и в симметричных операциях), общие заголовки полезной нагрузки остаются в чистоте. Длина полезной нагрузки включает в себя добавленную для выполнения шифрования. Симметричные клавиши шифров получены из расшифрованных невз. Сначала вычисляются значения ne_i и ne_r: Harkins & Carrel Standards Track [стр. 14]

RFC 2409 IKE, ноябрь 1998 г Ne_i = prf (ni_b, cky-i) ne_r = prf (nr_b, cky-r) Клавики Ke_i и Ke_r затем взяты из Ne_i и Ne_r соответственно, как описано в Приложении B, используемые для получения симметричных ключей для использования с согласованным алкоголем шипирования. Если длина вывода согласованного PRF больше или равна требованиям к длине ключа в шифре, KE_I и KE_R получены из наиболее значимых битов NE_I и NE_R соответственно. Если желаемая длина KE_I и KE_R превышает длину вывода PRF, необходимое количество битов получается путем многократного подачи результатов PRF обратно в себя и объединения результата, пока не будет достигнуто необходимое число. Например, если алгоритм согласованного шифрования требует 320 бит ключа, а выход PRF составляет всего 128 бит, KE_I - наиболее значимые 320 бит K, где k = k1 | K2 | K3 и k1 = prf (ne_i, 0) k2 = prf (ne_i, k1) k3 = prf (ne_i, k2) Для краткости показано только вывод ke_i; KE_R идентичен. Длина значения 0 в вычислении K1 - это один октет. Обратите внимание, что NE_I, NE_R, KE_I и KE_R все эфемерны и должны быть отброшены после использования. Сохранить требования на местоположении дополнительной полезной нагрузки хеш. Все полезные нагрузки- в любом порядке- следуя зашифрованной нонсе. Если режим CBC используется для симметричного шифрования, то векторы инициализации (IVS) устанавливаются следующим образом. IV для шифрования первой полезной нагрузки после Nonce установлена на 0 (ноль). IV для последующих полезных нагрузок, зашифрованных с помощью эфемерной симметричной клавиши шифра, KE_I, является последним блоком зашифрованного текста предыдущей полезной нагрузки. Зашифрованные полезные нагрузки подполняются до ближайшего размера блока. Все байты прокладки, за исключением последнего, содержат 0x00. Последний байт прокладки содержит количество используемых байтов заполнения, исключая последний. Обратите внимание, что это означает, что всегда будет наполнение. Harkins & Carrel Standards Track [стр. 15]

RFC 2409 IKE, ноябрь 1998 г 5.4 фазы 1, аутентифицированная с предварительно выдвижным ключом Ключ, полученный некоторым внеполосным механизмом, также может быть использован для аутентификации обмена. Фактическое установление этого ключа выходит за рамки этого документа. При выполнении аутентификации с предварительно выдвижным ключом, основной режим определяется следующим образом: Респондер инициатора ---------- ----------- HDR, SA-> при использовании аутентификации предварительно выдвижного ключа с помощью основного режима ключ может быть идентифицирован только по IP-адресу однозначных однозначных. Агрессивный режим обеспечивает более широкий диапазон идентификаторов предварительного секрета, который будет использоваться. Кроме того, агрессивный режим позволяет двум сторонам поддерживать несколько, различные предварительные ключи и определять правильный для конкретного обмена. 5.5 Фаза 2 - быстрый режим Быстрый режим не является полной обменой (в том смысле, что он связан с обменом фазы 1), но используется как часть процесса переговоров SA (этап 2) для получения материалов Keying и согласования общей политики для незакмп SAS. Информация, обменяемая вместе с быстрым режимом.эн. Все полезные нагрузки, кроме заголовка ISAKMP, зашифрованы. В быстром режиме хэш -нагрузка должна немедленно следовать за заголовком ISAKMP, и полезная нагрузка SA должна немедленно следовать за хэшем. Это выдерживает подлинность сообщения, а также предоставляет доказательства жизни. Harkins & Carrel Standards Track [стр. 16]

RFC 2409 IKE, ноябрь 1998 г Идентификатор сообщения в заголовке ISAKMP идентифицирует быстрый режим, в котором находится конкретный ISAKMP SA, который сам идентифицируется печеньем в заголовке ISAKMP. Поскольку в каждом экземпляре быстрого режима используется уникальный вектор инициализации (см. Приложение B), можно иметь несколько одновременных быстрых режимов, основанных на одном ISAKMP SA, в любое время. Quick Mode - это, по сути, переговоры SA и обмен NONCE, которые обеспечивают защиту воспроизведения. НЕСА используются для генерации свежего материала ключа и предотвращения повторных атак от генерации поддельных ассоциаций безопасности. Необязательная полезная нагрузка обмена ключами может быть обменена, чтобы обеспечить дополнительный обмен и экспонентация Диффи-Хеллмана в быстром режиме. В то время как использование полезной нагрузки обмена ключами с помощью быстрого режима не является обязательным, оно должно быть поддержано. Базовый быстрый режим (без полезной нагрузки KE) обновляет материал клавиши, полученный из экспоненты в фазе 1. Это не предоставляет PFS. Используя дополнительную полезную нагрузку KE, выполняется дополнительная экспонента. Идентификации SA, переговоров о быстром режиме, неявно предполагается, что это IP -адреса однополосных коллег ISAKMP без каких -либо подразумеваемых ограничений на протокол или номера портов, разрешенные, если идентификаторы клиента не указаны в быстром режиме. Если ISAKMP выступает в качестве клиентского переговорщика от имени другой стороны, личности сторон должны быть переданы как IDCI, а затем IDCR. Местная политика будет определять, приемлемы ли предложения для указанных личностей. Если идентификации клиента не являются приемлемыми для быстрого респондента режима (по политике или по другим причинам), должна быть отправлена полезная нагрузка уведомления с типом сообщения. Идентификации клиента используются для идентификации и направления трафика в соответствующий туннель в тех случаях, когда существует несколько туннелей между двумя сверстниками, а также для обеспечения уникальной и общей SAS с различными гранулизмами. Все предложения, сделанные в быстром режиме, логически связаны и должны быть последовательными. Например, если отправляется полезная нагрузка KE, атрибут, описывающий группу Diffie-Hellman (см. Раздел 6.1 и [PIP97]) должны быть включены в каждое преобразование каждого предложения о каждом переговоре SA. Точно так же, если используются идентификаторы клиента, они должны применяться к каждому SA в переговорах. Быстрый режим определяется следующим образом: Harkins & Carrel Standards Track [стр. 17]

RFC 2409 IKE, ноябрь 1998 г Респондер инициатора ----------- ----------- hdr*, hash (1), sa, ni [, ke] [, idci, idcr]-> где: хэш (1)-это PRF над идентификатором сообщения (m-id) из заголовка iSakMP, соединенного во всем сообщении, который следует за всем. Хэш (2) идентичен хэш (1), за исключением того, что инициатор-NI-минус заголовок полезной нагрузки-добавляется после M-ID, но перед полным сообщением. Добавление Nonce в хэш (2) предназначено для доказательства жизни. Хэш (3)- Для жилости- это PRF над нулевым значением, представленным в виде одного октета, за которым следует объединение идентификатора сообщения и два нера. Другими словами, хэши для вышеуказанного обмена: hash (1) = prf (skeyid_a, m-id | sa | ni [| ke] [| idci | idcr) hash (2) = prf (skeyid_a, m-id | ni_b | sa | nr [| ke] [| idci | idcr) hash (3) = prf (skeyid_a, nr, 0. За исключением исключения из хэша, SA и дополнительных полезных нагрузок идентификаторов, в быстром режиме нет ограничений на заказ полезной нагрузки в быстром режиме. Хэш (1) и хэш (2) может отличаться от приведенной выше иллюстрации, если порядок полезных нагрузок в сообщении отличается от иллюстративного примера или если какие -либо дополнительные полезные нагрузки, например, полезная нагрузка уведомления, были прикованы к сообщению. Если PFS не требуется, и полезные нагрузки KE не обмениваются, новый материал для ключей определяется как KeyMat = PRF (SKEYID_D, Protocol | SPI | ni_b | nr_b). Если PFS желателен, и были обменены полезные нагрузки KE, новый материал Keying определяется как KeyMat = PRF (SKEYID_D, G (QM)^xy | Protocol | spi | ni_b | nr_b), где g (qm)^xy является общим секретом из эфемерного обмена дифференцированным-хеллманом этого быстрого режима. В любом случае «протокол» и «SPI» взяты из полезной нагрузки предложения ISAKMP, которая содержала согласованную трансформацию. Harkins & Carrel Standards Track [стр. 18]

RFC 2409 IKE, ноябрь 1998 г Один переговоры SA приводит к двум составу безопасности- один входящий и один исходящий. Различные SPI для каждого SA (один выбранным инициатором, другой респондер) гарантирует свой ключ для каждого направления. SPI, выбранный пунктом назначения SA, используется для получения Keymat для этого SA. В ситуациях, когда количество желаемого материала Keying больше, чем то, что предоставляется PRF, KeyMat расширяется за счет подачи результатов PRF в себя и сознания до тех пор, пока не будет достигнут необходимый материал для ключа. Другими словами, keymat = k1 | K2 | K3 | . где k1 = prf (skeyid_d, [g (qm)^xy |] Протокол | spi | ni_b | nr_b) k2 = prf (skeyid_d, k1 | [g (qm)^xy |] protocol | spi | ni_b | nr_b) k3 = prf (skeyid_d, k2 | r_b) и т.д. Этот материал ключа (будь то с PFS или без, и вытекает непосредственно или посредством конкатенации) должен использоваться с согласованным SA. Служба должна определить, как ключи получены из материала Keying. В случае эфемерного обмена дифференцами в быстром режиме экспоненциальный (g (qm)^xy) невозможно удалить из текущего состояния, а skeid_e и skeid_a (полученные из переговоров фазы 1) продолжают защищать и аутентифицировать Isakmp sa и skeyid_d. Используя быстрый режим, несколько клавиш SA и клавиш можно договориться с одним обменом следующим образом: Респондер инициатора ----------- ----------- HDR*, HASH (1), SA0, SA1, NI, [, KE] [, idci, idcr]-> Материал для ключей идентично идентично как в случае одного SA. В этом случае (переговоры о двух полезных нагрузках SA) результатом станут четыре ассоциации безопасности- по двум каждым способом для обоих SAS. Стандарты Harkins & Carrel [Страница 19]

RFC 2409 IKE, ноябрь 1998 г 5.6 Новый групповой режим Новая групповая режим не должен использоваться до создания ISAKMP SA. Описание новой группы должно следовать только переговорам фазы 1. (Однако это не обмен фазы 2). Респондент инициатора ----------- ----------- HDR*, хэш (1), SA-> Приложение A, «Атрибут назначенных чисел»). Описания групп для частных групп должны быть больше или равны 2^15. Если группа не является приемлемой, респондент должен ответить с помощью полезной нагрузки уведомления с типом сообщения, установленным на атрибуты, не поддерживается (13). Реализации ISAKMP могут потребовать от частных групп истекать с SA, в соответствии с которым они были установлены. Группы могут быть непосредственно согласованы в предложении SA с основным режимом. Для этого компоненты- для группы MODP, типа, Prime и Generator; Для группы EC2N тип типа, непонигаемое полиномиальное, групповое генератор ONE, Групп-генератор второй, групповая кривая A, кривая группы B и группы группы- передача в виде атрибутов SA (см. Приложение A). Альтернативно, характер группы может быть скрыт с использованием новой групповой режима, и только идентификатор группы передается в ясном языке во время переговоров фазы 1. 5.7 ISAKMP Информационные обмены Этот протокол защищает информационные обмены ISAKMP, когда это возможно. После того, как Ассоциация безопасности ISAKMP была создана (и SKEYID_E и SKEYID_A были сгенерированы) обмен информацией ISAKMP, при использовании с этим протоколом, следующие: Harkins & Carrel Standards Track [стр. 20]

RFC 2409 IKE, ноябрь 1998 г Респондер инициатора ----------- ----------- hdr*, hash (1), n/d-> где N/D является либо полезной нагрузкой ISAKMP, либо полевой нагрузкой ISAKMP, а хэш (1)-это вывод PRF, используя SKEYID_A в качестве ключа, и M-ID, уникальный для этой обмены, совместимый со всем. Другими словами, хэш для вышеуказанного обмена: hash (1) = prf (skeyid_a, m-id | n/d), как отмечалось идентификатор сообщения в заголовке ISAKMP-и используется в вычислении PRF-уникален для этого обмена и не должен быть таким же, как идентификатор сообщения другого обмена фазы 2, которые генерировали этот информационный обмен и не должны быть такими же, как идентификатор сообщения другого обмена фазы 2, которые создали этот информационный обмен. Вывод вектора инициализации, используемый с SKEYID_E для шифрования этого сообщения, описан в Приложении B. Если Ассоциация безопасности ISAKMP еще не была установлена во время информационного обмена, обмен выполняется в ясном языке без сопровождающей полезной нагрузки хеш. 6 Oakley Groups С IKE, группой, в которой можно сделать обмен Diffie-Hellman, обсуждается. Четыре группы- значения с 1 по 4- определены ниже. Эти группы возникли с протоколом Oakley и поэтому называются «Oakley Groups». Класс атрибутов для «группы» определен в Приложении A. Все значения 2^15 и выше используются для идентификаторов частной группы. Для обсуждения силы групп Oakley по умолчанию см. Раздел «Соображения безопасности» ниже. Все эти группы были сгенерированы Ричардом Шроппелем в Университете Аризоны. Свойства этих групп описаны в [ORM96]. 6.1 Первая группа по умолчанию Oakley Реализации Oakley должны поддерживать группу MODP со следующим Prime и Generator. Этой группе назначается идентификатор 1 (один). Прайм: 2^768 - 2^704 - 1 + 2^64 * < [2^638 pi] + 149686 >Его шестнадцатеричная ценность Harkins & Carrel Standards Track [стр. 21]

RFC 2409 IKE, ноябрь 1998 г FFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A4311B0A65F14F14F14F14F14F14F14F14F14F14F14F14F14F14F14F14F14F14F14F14F1340404F1 D51C245 E485B576 625E7EC6 F44C42E9 A63A3620 FFFFFFFF FFFFFFFF Генератор: 2. 6.2 вторая группа Oakley Group Реализации IKE должны поддерживать группу MODP со следующим Prime и Generator. Этой группе назначается идентификатор 2 (два). Прайм составляет 2^1024 - 2^960 - 1 + 2^64 * < [2^894 pi] + 129093 >. Its hexadecimal value is FFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A431B 302B0A6D F25F1437 4FE1356D 6D51C245 E485B576 625E7EC6 F44C42E9 A637ED6B 0BFF5CB6 F406B7ED EE386BFB 5A899FA5 AE9F2411 7C4B1FE6 49286651 ECE65381 FFFFFFFF FFFFFFFF The generator is 2 (decimal) 6.3 третья группа Oakley Group Реализации IKE должны поддерживать группу EC2N со следующими характеристиками. Этой группе назначается ID 3 (три). Кривая основана на поле Galois GF [2^155]. Размер поля 155. Непонигаемый полином для поля: u^155 + u^62 + 1. Уравнение для эллиптической кривой: y^2 + xy = x^3 + ax^2 + b. Размер поля: 155 Group Prime/Rudretucible Molynomial: 0x0800000000000000000000004000000000000001 Генератор группы ONE: 0x7B Кривая группы A: 0x0 Кривая группы B: 0x07338F Заказ: 0x080000000000000000000057DB569853F Порядок: 0x08000000000000000000000057DB569853F. Решение (x, y), точка на кривой, выбранную путем взятия случайно выбранного секретного KA и вычисления Ka * p, где * - это повторение добавления группы и двойных операций, P - точка кривой с x координат, равным генератору 1 и Y Harkins & Carrel Standards Track [стр. 22]

RFC 2409 IKE, ноябрь 1998 г координата, определенная из определяющего уравнения. Уравнение кривой неявно известно под коэффициентом группы и коэффициентов A и B. Есть два возможных значения для координаты Y; Любой из них может быть успешно использован (обе стороны не должны договориться о выборе). 6.4 четвертая группа Oakley Group Реализации IKE должны поддерживать группу EC2N со следующими характеристиками. Этой группе назначается ID 4 (четыре). Кривая основана на поле Galois GF [2^185]. Размер поля 185. Непонигаемый полином для поля: u^185 + u^69 + 1. Уравнение для эллиптической кривой: y^2 + xy = x^3 + ax^2 + b. Field Size: 185 Group Prime/Irreducible Polynomial: 0x020000000000000000000000000000200000000000000001 Group Generator One: 0x18 Group Curve A: 0x0 Group Curve B: 0x1ee9 Group Order: 0X01ffffffffffffffffffffffdbf2f889b73e484175f94ebc The data in the KE payload when using this group will be identical to that as when using Oakley Group 3 (three). Другие группы могут быть определены с использованием новой групповой режима. Эти группы по умолчанию были сгенерированы Ричардом Шроппелем в Университете Аризоны. Свойства этих простых чисел описаны в [ORM96]. 7. Взрыв полезной нагрузки для полного обмена IKE Этот раздел иллюстрирует, как протокол IKE используется для: - установить надежный и аутентифицированный канал между процессами ISAKMP (фаза 1); и - генерировать ключевой материал для и договориться, ipsec sa (фаза 2). 7.1 фаза 1 с использованием основного режима Следующая диаграмма иллюстрирует полезные нагрузки, которые обменяются между двумя сторонами в первом обмене обработки. Инициатор может предложить несколько предложений; ответчик должен ответить одним. Harkins & Carrel Standards Track [стр. 23]

RFC 2409 IKE, ноябрь 1998 г 0 1 2 3 4 5 6 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ A ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Домен интерпретации ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Ситуация ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Предложение № 1 ! Proto_isakmp ! SPI размер = 0 | # Преобразования ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_trans ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Преобразование #1 ! Key_oakley | Зарезервированный2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ предпочтительные атрибуты SA ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Преобразование #2 ! Key_oakley | Зарезервированный2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Альтернативные атрибуты sa ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+. The second exchange consists of the following payloads: 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_KE ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_nonce ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ D-h Общественная стоимость (g^xi от инициатора g^xr из респондента) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Ni (от инициатора) или NR (от респондента) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Harkins & Carrel Standards Track [стр. 24]

RFC 2409 IKE, ноябрь 1998 г Общие ключи, SKEYID_E и SKEYID_A, теперь используются для защиты и аутентификации всех дальнейших общения. Обратите внимание, что как SKEYID_E, так и SKEYID_A не являются. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ и набор битовых шифрования ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_sig ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Идентификационные данные переговора по переговорам ISAKMP ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Подпись, проверенная открытым ключом идентификатора выше ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+.1. После того, как подпись была проверена с использованием алгоритма аутентификации, согласованного как часть ISAKMP SA, общих ключей, SKEYID_E и SKEYID_A могут быть отмечены как аутентифицированные. (Для краткости, полезные нагрузки на сертификат не были обменены). 7.2 фаза 2 с помощью быстрого режима Следующие полезные нагрузки обмениваются в первом раунде быстрого режима с переговорами ISAKMP SA. В этом гипотетическом обмене участники переговоров ISAKMP являются прокси для других сторон, которые запрашивали аутентификацию. 0 1 2 3 4 5 6 7 8 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ и набор битовых шифрования ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_sa ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Ключевой хеш сообщения ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_nonce ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Домен интерпретации ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Ситуация ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Harkins & Carrel Standards Track [стр. 25]

RFC 2409 IKE, ноябрь 1998 г ! Предложение № 1 ! Proto_ipsec_ah! SPI размер = 4 | # Преобразования ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Spi (4 октета) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_trans ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Преобразование #1 ! Ah_sha | Зарезервированный2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Другие атрибуты SA ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Преобразование #2 ! Ah_md5 | Зарезервированный2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Другие атрибуты SA ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Я СКАЗАЛ ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ nonce ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Я СКАЗАЛ ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Идентификатор источника, для которого ISAKMP является клиентом ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ID назначения, для которого ISAKMP является клиентом ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+где содержимое.5 выше. Респондер отвечает с аналогичным сообщением, которое содержит только одно преобразование- выбранное преобразование AH. После получения инициатора может предоставить ключевой двигатель с помощью согласованной ассоциации безопасности и материала Keying. В качестве проверки на атаки воспроизведения респондер ждет до получения следующего сообщения. 0 1 2 3 4 5 6 7 8 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ и набор битовых шифрования ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! СДЕРЖАННЫЙ ! Длина полезной нагрузки ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ HASH DATA ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+Где содержимое хэша описано в 5.5 выше. Harkins & Carrel Standards Track [стр. 26]

RFC 2409 IKE, ноябрь 1998 г 8. Идеальный пример секретности Этот протокол может предоставить PF как ключей, так и идентичности. Идентификации как переговоров по переговорам ISAKMP, так и, если это применимо, личности, на которых коллеги переговоры могут быть защищены с помощью PFS. Чтобы обеспечить идеальную тайную секретность как ключей, так и всех идентификаторов, две стороны выполнят следующее: o Основной обмен мода. Это устанавливает ISAKMP SA. o Быстрое обмен режимами для согласования другой защиты протоколов безопасности. Это устанавливает SA на каждом конце для этого протокола. o Удалить ISAKMP SA и связанное с ним состояние. Поскольку ключ для использования в SA, не являющемся ISAKMP, был получен из единого эфемерного обмена Diffie-Hellman Exchange PFS. Чтобы обеспечить идеальную прямую секретность просто ключей Ассоциации безопасности, не являющейся ISAKMP, не обязательно выполнять обмен фазой 1, если между двумя сверстниками существует ISAKMP SA. Единственный быстрый режим, в котором проходит дополнительная полезная нагрузка KE, и выполняется дополнительный обмен дифференцировкой,- это все, что требуется. На этом этапе состояние, полученное из этого быстрого режима, должно быть удалено из ISAKMP SA, как описано в разделе 5.5. 9. Реализация подсказки Использование единого переговора ISAKMP фазы 1 делает последующие переговоры фазы 2 чрезвычайно быстрыми. Пока состояние фазы 1 остается кэшированным, а PFS не требуется, фаза 2 может продолжаться без какого -либо экспоненты. Сколько переговоров фазы 2 может быть выполнено на одну фазу 1, является проблемой локальной политики. Решение будет зависеть от силы используемых алгоритмов и уровня доверия в системе сверстников. Реализация может пожелать договориться о диапазоне SAS при выполнении быстрого режима. Сделав это, они могут ускорить «переосмысление». Quick Mode определяет, как KeyMat определяется для ряда SAS. Когда один сверстник чувствует, что пришло время изменить SAS, они просто используют следующий в указанном диапазоне. Ряд SAS может быть установлен путем переговоров с несколькими SAS (идентичные атрибуты, разные SPI) с одним быстрым режимом. Harkins & Carrel Standards Track [стр. 27]

RFC 2409 IKE, ноябрь 1998 г Оптимизация, которая часто полезна, состоит в том, чтобы установить ассоциации безопасности со сверстниками, прежде чем они будут необходимы, чтобы, когда они стали необходимыми, они уже на месте. Это гарантирует, что не будет задержек из -за управления ключами до начальной передачи данных. Эта оптимизация легко реализуется путем настройки более чем одной ассоциации безопасности с одноранговой ассоциацией для каждой запрашиваемой ассоциации безопасности и кэшируя тех, кто не сразу используется. Кроме того, если реализация ISAKMP будет предупреждена о том, что скоро понадобится SA (E.г. Чтобы заменить существующий SA, который истечет в ближайшем будущем), тогда он может установить новый SA до того, как потребуется этот новый SA. Базовая спецификация ISAKMP описывает условия, в которых одна сторона протокола может проинформировать другую сторону о какой-либо деятельности- либо удаление ассоциации безопасности, либо в ответ на некоторую ошибку в протоколе, такая как не удасная проверка подписи, или полезная нагрузка не удалось расшифровать. Настоятельно предполагается, что на эти информационные обмены нельзя отвечать ни при каких обстоятельствах. Такое условие может привести к «войне уведомления», в которой неспособность понять сообщение приводит к уведомлению коллегу, который не может ее понять и отправляет свое собственное уведомление, которое также не понято. 10. Соображения безопасности Вся эта записка обсуждает гибридный протокол, сочетающий в себе части Окли и части Skeme с ISAKMP, для переговоров и получения материалов для обеспечения безопасности в безопасном и аутентифицированном манере. Конфиденциальность гарантируется использованием алгоритма переговоров о шифровании. Аутентификация гарантируется использованием согласованного метода: алгоритм цифровой подписи; алгоритм открытого ключа, который поддерживает шифрование; Или предварительно выставочный ключ. Конфиденциальность и аутентификация этого обмена столь же хороши, как и атрибуты, согласованные как часть Ассоциации безопасности ISAKMP. Повторное повторное внесение с помощью быстрого режима может потреблять энтропию общего секрета Diffie-Hellman. Реализации должны принять к сведению этот факт и установить ограничение на быстрые обмены режимами между экспонентами. Эта памятка не назначает такой предел. Идеальная тайная секретность (PFS) как материала, так и идентичности, возможна с этим протоколом. Указав группу Diffie-Hellman и передачи общественных ценностей в полевых нагрузках KE, одноранговые коллеги ISAKMP могут устанавливать PFS ключей-личности будут защищены SKEYID_E от ISAKMP SA и, следовательно, не будут защищены PFS. Если желать PFS как материала, так и идентичности, должен Harkins & Carrel Standards Track [стр. 28]

RFC 2409 IKE, ноябрь 1998 г установить только одну ассоциацию безопасности, не являющуюся ISAKMP (e.г. Ассоциация безопасности IPSEC) за ISAKMP SA. PFS для ключей и идентификаторов достигается путем удаления SA ISAKMP (и, необязательно выпустив сообщение DELETE) при установлении единого не ISAKMP SA. Таким образом, переговоры первой фазы уникально связаны с одним переговором второй фазы, и ISAKMP SA, установленная во время переговоров первой фазы. Сила ключа, полученного в результате обмена Diffie-Hellman, с использованием любой из групп, определенных здесь, зависит от неотъемлемой силы группы, размера используемого показателя и энтропии, предоставляемой используемым генератором случайных чисел. Из -за этих входов трудно определить силу ключа для любой из определенных групп. Группа Diffie-Hellman Diffie-Hellman (номер один) при использовании с сильным генератором случайных чисел и экспонентом не менее 160 бит достаточно для использования для DES. Группы с двух до четырех обеспечивают большую безопасность. Реализации должны отметить эти консервативные оценки при установлении политики и ведения переговоров о параметрах безопасности. Обратите внимание, что эти ограничения находятся на сами группах Диффи-Хеллман. В Айке нет ничего, что запрещает использование более сильных групп и нет ничего, что ослабит прочность, полученную из более сильных групп. Фактически, расширяемая рамка IKE поощряет определение большего количества групп; Использование групп эллиптических кривых значительно увеличит прочность, используя гораздо меньшие числа. Для ситуаций, в которых определенные группы обеспечивают недостаточную прочность. В зависимости от реализаций, чтобы проверить первичность в предлагаемых группах и независимо от оценки силы. Предполагается, что показатели Diffie-Hellman в этом обмене стираются из памяти после использования. В частности, эти показатели не должны быть получены из долгоживущих секретов, таких как семена, до псевдо-рвоту генератора. Айк -биржи поддерживает запуск векторов инициализации (iv), где последний блок зашифрованного текста в последнем сообщении - IV для следующего сообщения. Чтобы предотвратить повторные передачи (или кованые сообщения с действительными файлами cookie) от того, что обмены вышли из синхронизации реализаций, не должны обновлять свой бег IV, пока расшифрованное сообщение не пройдет базовую проверку здраво.эн. это не повторная передача. Harkins & Carrel Standards Track [стр. 29]

RFC 2409 IKE, ноябрь 1998 г В то время как последняя поездка в обратном пути основного режима (и, необязательно, последнее сообщение агрессивного режима) зашифрована, это не так, строго говоря, аутентифицирована. Атака активного замены на шифровый текст может привести к повреждению полезной нагрузки. Если такая атака повреждает обязательные полезные нагрузки, она будет обнаружена сбоем аутентификации, но если она повреждает какие -либо дополнительные полезные нагрузки (E.г. Уведомить полезные нагрузки, прикованные к последнему сообщению об обмене основного режима). 11. Яна соображения Этот документ содержит множество «магических чисел», чтобы поддерживать Яна. В этом разделе объясняются критерии, которые будут использоваться IANA для назначения дополнительных чисел в каждом из этих списков. 11.1 классы атрибутов Атрибуты, согласованные в этом протоколе, определены их классом. Запросы о назначении новых классов должны сопровождаться RFC-треке, который описывает использование этого атрибута. 11.2 класс алгоритма шифрования Значения класса алгоритма шифрования определяют алгоритм шифрования для использования при вызове в этом документе. Запросы о назначении новых значений алгоритма шифрования должны сопровождаться ссылкой на трек стандартов или информационный RFC или ссылку на опубликованную криптографическую литературу, которая описывает этот алгоритм. 11.3 Хэш -алгоритм Значения класса алгоритма хэш -алгоритма определяют хэш -алгоритм для использования при вызове в этом документе. Запросы на присвоение значений нового хеш-алгоритма должны сопровождаться ссылкой на стандарты- трек или информационный RFC или ссылку на опубликованную криптографическую литературу, которая описывает этот алгоритм. Из-за ключевого вывода и использования ключевого расширения форм HMAC HASH Algorithms в IK.g Это сопротивление столкновению- самого алгоритма хэш-алгоритма. 11.4 Описание группы и тип группы Значения описания группы класс идентифицирует группу для использования в обмене диффи-Хеллмана. Значения класса типа группы определяют тип группы. Запросы о назначении новых групп должны сопровождаться ссылкой на трек стандартов или информационный RFC, который описывает эту группу. Запросы на назначение новой группы Harkins & Carrel Standards Track [стр. 30]

RFC 2409 IKE, ноябрь 1998 г Типы должны сопровождаться ссылкой на трек стандартов или информационную RFC или ссылкой на опубликованную криптографическую или математическую литературу, которая описывает новый тип. 11.5 тип жизни Значения класса типа жизни определяют тип жизни, к которому применяется Ассоциация безопасности ISAKMP. Запросы на назначение новых типов жизни должны сопровождаться подробным описанием единиц этого типа и его истечения. 12. Благодарности Этот документ является результатом тесной консультации с Хьюго Краучиком, Дугласом Моган, Хилари Орманом, Марком Шертлером, Марком Шнайдером и Джеффом Тернером. Он опирается на протоколы, которые были написаны ими. Без их интереса и преданности это не было бы написано. Особая благодарность Роб Адамс, Шерил Мэдсон, Деррелл Пайпер, Гарри Варнис и Эльфед Уивер за технический вклад, поддержку и различные проверки здравомыслия по пути. Мы также хотели бы поблагодарить многих членов рабочей группы IPSEC, которые способствовали разработке этого протокола в течение прошлого года. 13. Рекомендации [Актер] Адамс, c., «Алгоритм шифрования CAST-128», RFC 2144, май 1997 г. [Удар] Шнайер, б., «Алгоритм шифрования мизор -рыбы», DR. Журнал Добба, V. 19, н. 4 апреля 1994 г. [BRA97] Брэднер, S., «Ключевые слова для использования в RFC для указания уровней требований», BCP 14, RFC 2119, март 1997 г. [DES] ANSI X3.106, «Американский национальный стандарт для информационных систем Data Link шифрование», Американский национальный институт стандартов, 1983. [DH] Diffie, w., и Хеллман м., «Новые направления в криптографии», IEEE Transactions по теории информации, V. IT-22, н. 6, июнь 1977 г. Harkins & Carrel Standards Track [стр. 31]

RFC 2409 IKE, ноябрь 1998 г [DSS] NIST, «Стандарт цифровой подписи», FIPS 186, Национальный институт стандартов и технологий, U.С. Министерство торговли, май 1994 г. [Идея] Лай, х., «О проектировании и безопасности блочных шифров», серия ETH в области обработки информации, V. 1, Konstanz: Hartunggorre Verlag, 1992 [KBC96] Krawczyk, H., Bellare, m., и р. Канетти, «HMAC: Keyed-Hashing для аутентификации сообщений», RFC 2104, февраль 1997 г. [Skeme] Krawczyk, H., «Skeme: универсальный механизм обмена безопасного обмена ключами для Интернета», от IEEE Trootings симпозиума 1996 года по сетевым и распределенным системам безопасности. [MD5] Rivest, R., «Алгоритм дигеста сообщений MD5», RFC 1321, апрель 1992 г. [MSST98] Maughhan, D., Schertler, m., Шнайдер, м., и J. Тернер, «Ассоциация интернет -безопасности и протокол управления ключами (ISAKMP)», RFC 2408, ноябрь 1998 г. [Orm96] orman, h., «Протокол определения ключей Oakley», RFC 2412, ноябрь 1998 г. [PKCS1] RSA Laboratories, «PKCS #1: стандарт шифрования RSA», ноябрь 1993 г. [PIP98] Piper, D., «Интернет -домен безопасности IP -интерпретации для ISAKMP», RFC 2407, ноябрь 1998 г. [RC5] Rivest, R., «Алгоритм шифрования RC5», DR. Журнал Добба, V. 20, н. 1, январь 1995 г. [RSA] Rivest, R., Шамир, а., и Adleman, l., «Метод получения цифровых подписей и криптосистемы с открытым ключом», «Связь ACM, V. 21, н. 2, февраль 1978 г. [SCH96] Schneier, B., «Прикладная криптография, протоколы, алгоритмы и исходный код в C», 2 -е издание. [Sha] Nist, «безопасный хэш-стандарт», FIPS 180-1, Национальный институт стандартов и технологий, U.С. Министерство торговли, май 1994 г. [Тигр] Андерсон, Р., и Бихам, E., «Быстрое шифрование программного обеспечения», Springer LNCS V. 1039, 1996. Стандарты Harkins & Carrel [Страница 32]

RFC 2409 IKE, ноябрь 1998 г Приложение A Это список DES слабых и полуоткрытых ключей. Ключи приходят от [SCH96]. Все ключи перечислены в шестнадцатеричной. DES слабые ключи 0101 0101 0101 0101 1F1F 1F1F E0E0 E0E0 E0E0 E0E0 1F1F 1F1F FEFE FEFE FEFE DES LEMI-WEAC E 010e e0fe e0fe f1fe f1fe fe01 fe01 fe01 fe01 e01f e01f f10e f10e e001 e001 f101 f101 fe1f fe1f fe0e fe0e 1f01 1f01 0e01 0e01 Fee0 Fef1 Fef1 Присвоенный атрибут Atributes One One Wase Phase использует атрибут. Используется атрибут. Используется атрибут. Атрибуты второго этапа определены в применимой спецификации DOI (например, атрибуты IPSEC определены в IPSEC DOI), за исключением описания группы, когда быстрый режим включает в себя эфемерный обмен Diffie-Hellman. Типы атрибутов могут быть основными (b) или переменной длиной (v). Кодирование этих атрибутов определено в базовой спецификации ISAKMP как тип/значение (базовое) и тип/длина/значение (переменная). Атрибуты, описанные как базовые, не должны быть закодированы как переменная. Атрибуты переменной длины могут быть закодированы как основные атрибуты, если их значение может соответствовать двум октетам. Если это так, атрибут, предлагаемый в качестве переменной (или базовой) инициатором этого протокола, может быть возвращен инициатору в качестве основной (или переменной). Трек Стандартов Harkins & Carrel [стр. 33]

RFC 2409 IKE, ноябрь 1998 г Атрибут класса класс Тип значения ----------------------------------------------------------------------- Алгоритм шифрования 1 B Алгоритм хеш-хэш 2 B Метод аутентификации 3 B Описание 4 B Группа 5 B Группа Prime/Irredible Polynomial 6 V Генератор группы Один 7 V Группа генератор два 8 V Группа. 6383 зарезервированы в Яне. Значения 16384-32767 предназначены для частного использования среди взаимно согласившихся сторон. Значения класса-Алгоритм шифрования, определенный в DES-CBC 1 RFC 2405 IDEA-CBC 2 Blowfish-CBC 3 RC5-R16-B64-CBC 4 3DES-CBC 5 CAST-CBC 6 Значения 7-65000 зарезервированы в IANA. Значения 65001-65535 предназначены для частного использования среди взаимно согласившихся сторон. - Алгоритм хэш, определенный в MD5 1 RFC 1321 SHA 2 FIPS 180-1 TIGE. Значения 65001-65535 предназначены для частного использования среди взаимно согласившихся сторон. Harkins & Carrel Standards Track [стр. 34]

RFC 2409 IKE, ноябрь 1998 г - Метод аутентификации Pre-Shared Key 1 DSS-подписи 2 подписи RSA 3 шифрования с пересмотренным шифрованием RSA 4 с значениями RSA 5 6-65000 зарезервированы для IANA. Значения 65001-65535 предназначены для частного использования среди взаимно согласившихся сторон. - Группа Описание по умолчанию 768-разрядная группа MODP (раздел 6.1) 1 альтернативная 1024-разрядная группа MODP (раздел 6.2) 2 группа EC2N на GP [2^155] (раздел 6.3) 3 группа EC2N на GP [2^185] (раздел 6.4) 4 значения 5-32767 зарезервированы для IANA. Значения 32768-65535 предназначены для частного использования среди взаимно согласившихся сторон. - Тип группы MODP (Группа модульного экспоненты) 1 ECP (группа кривой эллиптической кривой над GF [P]) 2 EC2N (Elliptic Curve Group через GF [2^n]) 3 значения 4-65000 зарезервированы для IANA. Значения 65001-65535 предназначены для частного использования среди взаимно согласившихся сторон. - Тип срока службы секунды 1 килобит 2 значения 3-65000 зарезервированы для Ианы. Значения 65001-65535 предназначены для частного использования среди взаимно согласившихся сторон. Для данного «типа жизни» ценность атрибута «продолжительность жизни» определяет фактическую длину жизни SA- либо несколько секунд, либо ряд защищенных Kbytes. - PRF в настоящее время не определены псевдо-рэндомы. Значения 1-65000 зарезервированы для Яны. Значения 65001-65535 предназначены для частного использования среди взаимно согласившихся сторон. Harkins & Carrel Standards Track [стр. 35]

RFC 2409 IKE, ноябрь 1998 г - Длина ключа При использовании алгоритма шифрования, который имеет клавишу длины переменной, этот атрибут указывает длину клавиши в битах. (Должен использовать порядок сети байт). Этот атрибут не должен использоваться, когда указанный алгоритм шифрования использует ключ с фиксированной длиной. - Размер поля Размер поля, в битах, группы диффи-Хеллман. - Группо заказ группы группы эллиптической кривой. Обратите внимание, что длина этого атрибута зависит от размера поля. Дополнительные обмены определены- значения XCHG Quick Mode 32 Новая группа режима 33 Harkins & Carrel Standards Track [стр. 36]