Использует ли Linux Mac или DAC?

Обязательный контроль доступа по сравнению с дискреционным контролем доступа: что выбрать?

Краткое содержание:

Контроль доступа является важным аспектом кибербезопасности, и выбор правильной модели контроля доступа для вашей организации является важным. В этой статье сравниваются две популярные модели: обязательный контроль доступа (MAC) и дискреционный контроль доступа (DAC). Основные различия между двумя моделями объясняются, наряду с их соответствующими преимуществами и ограничениями. Кроме того, предоставляются советы по реализации, чтобы помочь организациям принять обоснованное решение.

Вопросы:

1. Использует ли Linux Mac или DAC?

Linux в первую очередь использует DAC (дискреционное управление доступом) в качестве модели управления доступом, хотя доступны дистрибутивы Linux с поддержкой MAC.

2. Каковы ключевые различия между Mac и DAC?

Основное отличие состоит в том, что в DAC владелец объекта определяет, какие субъекты могут получить к нему доступ, в то время как в Mac система определяет доступ на основе меток безопасности. DAC обеспечивает больше свободы для пользователей, но может привести к административным накладным расходам, в то время как Mac обеспечивает более строгий контроль и считается более безопасным.

3. Как работает DAC?

В DAC владелец объекта указывает, какие субъекты могут получить к нему доступ. Например, при создании файла пользователь решает привилегии доступа для других пользователей. Операционная система затем обеспечивает соблюдение этих разрешений, когда другие пытаются получить доступ к файлу.

4. Что такое MAC, основанный на?

Mac основан на метках безопасности. Субъектам назначается уровень разрешения безопасности, в то время как объекты данных классифицируются с уровнем безопасности. Система использует эти этикетки для оценки запросов доступа и гарантирует, что разрешение субъекта соответствует классификации объекта, доступ к.

5. Какая модель более безопасна?

Mac, как правило, считается более безопасным из -за его более строгого управления и использования меток безопасности. Это не позволяет пользователям получать доступ к объектам с более высокими классификациями, чем их уровень очистки, снижая риск несанкционированного доступа.

6. Каковы преимущества DAC?

DAC позволяет пользователям больше свободы в контроле доступа к объектам. Это более гибкий и не требует обширной административной конфигурации. Пользователи могут легко обмениваться доступом с другими на основе своего усмотрения.

7. Каковы ограничения DAC?

Одним из ограничений ЦАП является то, что он в значительной степени полагается на пользователей для принятия правильных решений контроля доступа. Это может привести к ошибкам или преднамеренным неправильным сфокусациям, которые могут привести к нарушениям данных. DAC также не имеет возможности обеспечить соблюдение строгих политик безопасности в организации.

8. Как Mac повышает безопасность?

Mac повышает безопасность, устраняя усмотрение пользователей в решениях управления доступом. Он обеспечивает соблюдение строгих политик на основе меток безопасности и снижает риск случайных или преднамеренных утечек данных. Кроме того, Mac обеспечивает четкую аудиторскую тропу для запросов на доступ и может быть управляется в центре для лучшего контроля.

9. Каковы некоторые потенциальные варианты использования для Mac?

Mac обычно используется в среде, где имеет решающее значение строгого контроля доступа, таких как военные, правительственные или финансовые организации. Он подходит для сценариев, где конфиденциальность данных имеет первостепенное значение и где необходимо обеспечить комплексную политику безопасности.

10. Как организации могут решить между Mac и DAC?

Организации должны рассмотреть их конкретные требования безопасности, характер их данных и их способность управлять контролем доступа. Если конфиденциальность данных имеет первостепенное значение, и есть необходимость в строгом управлении, Mac может быть лучшим выбором. С другой стороны, если гибкость и свобода пользователя являются приоритетом, DAC может быть достаточным.

Подробные ответы:

1. Использует ли Linux Mac или DAC?

В то время как Linux в основном использует DAC (дискреционное управление доступом) в качестве модели управления доступом по умолчанию, доступны дистрибутивы Linux, которые реализуют Mac (обязательный контроль доступа). Эти распределения, такие как Selinux и Apparmor, предоставляют расширенные функции безопасности, внедряя механизмы Mac наряду с традиционной моделью ЦАП DAC.

2. Каковы ключевые различия между Mac и DAC?

Ключевое различие между Mac и DAC заключается в том, кто определяет доступ к объектам. В DAC (дискреционный контроль доступа) владелец объекта указывает, какие субъекты могут получить к нему доступ. Это обеспечивает большую свободу и гибкость пользователя, но может привести к потенциальным рискам безопасности, если разрешения на доступ к неправильным конфигурации или неправильно используются. С другой стороны, в Mac (обязательный контроль доступа) система определяет доступ на основе меток безопасности и политик. Пользователи не имеют права на предоставление или изменение прав доступа. Mac обеспечивает более строгий контроль и безопасность, но требует большего административного накладного расхода.

3. Как работает DAC?

DAC (дискреционный контроль доступа) работает, позволяя владельцу объекта указать разрешения доступа для других субъектов. Например, при создании файла пользователь может установить, записать, записать или выполнить разрешения для конкретных пользователей или групп. Когда кто -то пытается получить доступ к файлу, операционная система проверяет, есть ли у него необходимые разрешения, как определено владельцем файла. Если разрешения совпадают, доступ предоставляется; В противном случае отрицается.

4. Что такое MAC, основанный на?

Mac (обязательный контроль доступа) основан на концепции меток безопасности. В этой модели обоим субъектам (пользователям) и объектам (данные) назначаются метки безопасности, которые указывают на их уровень чувствительности или классификации. Субъектам назначается разрешение на безопасность, в то время как объектам назначают классификации безопасности. Система использует эти этикетки для принятия решений о контроле доступа. Например, субъекту с «секретным» разрешением может быть предоставлен доступ к объектам данных с классификацией «совершенно секретной», но не для тех, кто имеет более высокую классификацию.

5. Какая модель более безопасна?

Mac (обязательный контроль доступа), как правило, считается более безопасным по сравнению с DAC (дискреционное контроль доступа). Строгий контроль MAC, основанный на метках безопасности и политик, снижает риск несанкционированного доступа или утечек данных. Пользователи не могут предоставить себе или другие доступны за пределы своего уровня разрешения безопасности. С помощью DAC существует более высокая зависимость от пользователей, чтобы принимать правильные решения по контролю доступа, что может привести к случайным или преднамеренным неправильным сфокусациям, которые ставят под угрозу безопасность.

6. Каковы преимущества DAC?

Одним из основных преимуществ DAC (управление дискреционным доступом) является его гибкость и свобода пользователей в управлении доступом к объектам. Пользователи имеют право по своему усмотрению предоставлять или отозвать разрешения на доступ к своим объектам. Это позволяет легко сотрудничать и делиться ресурсами, не полагаясь на административное вмешательство. DAC также уменьшает административные накладные расходы, поскольку пользователи могут управлять своими настройками управления доступом.

7. Каковы ограничения DAC?

Несмотря на свои преимущества, DAC (дискреционный контроль доступа) имеет ограничения, которые могут повлиять на безопасность. Одним из ограничений является потенциал для пользователей принимать неправильные решения по контролю доступа. Если пользователь случайно неправильно считывает разрешения или преднамеренно предоставляет чрезмерный доступ к другим, конфиденциальные данные могут быть подвержены риску. Другим ограничением является отсутствие централизованного контроля и способность обеспечить соблюдение последовательных политик безопасности в организации. DAC в значительной степени зависит от усмотрения пользователей, что может привести к непоследовательной или неадекватной практике безопасности.

8. Как Mac повышает безопасность?

Mac (обязательный контроль доступа) повышает безопасность за счет устранения усмотрения пользователей в решениях контроля доступа. Система обеспечивает соблюдение строгих политик на основе меток безопасности и разрешений. Это снижает риск случайных или преднамеренных утечек данных или несанкционированного доступа. MAC предоставляет четкий аудиторный след для запросов доступа и позволяет централизованному управлению политиками безопасности, обеспечивая постоянный и контролируемый доступ во всей организации.

9. ?

Mac (обязательный контроль доступа) обычно реализуется в средах, где строгий контроль доступа имеет решающее значение. Например, военные организации, государственные учреждения или финансовые учреждения часто требуют MAC для обеспечения конфиденциальности и целостности классифицированной или конфиденциальной информации. Любая организация, занимающаяся высокочувствительными данными или с учетом нормативных требований, может извлечь выгоду из повышения безопасности, обеспечиваемой MAC.

10. Как организации могут решить между Mac и DAC?

При выборе между MAC (обязательный контроль доступа) и ЦАП (дискреционный контроль доступа) организации должны учитывать свои конкретные требования безопасности и характер их данных. Если конфиденциальность данных и строгий контроль имеют первостепенное значение, MAC может быть предпочтительным выбором. Он обеспечивает более высокий уровень безопасности, ограничивая доступ на основе разрешений и классификаций безопасности и классификаций. Однако, если гибкость и свобода пользователей в управлении контролем доступа приоритет, DAC может быть достаточным, особенно в средах, где необходимо минимизировать административные накладные расходы.

Обязательный контроль доступа по сравнению с дискреционным контролем доступа: что выбрать

Дискреционный контроль доступа является довольно популярной моделью, потому что она обеспечивает большую свободу для пользователей и не делает’T приводит к административным накладным расходам. Однако у него есть несколько значительных ограничений.

Использует ли Linux Mac или DAC?

Что такое ключевые различия между MAC (обязательный контроль доступа) и DAC (дискреционный контроль доступа)

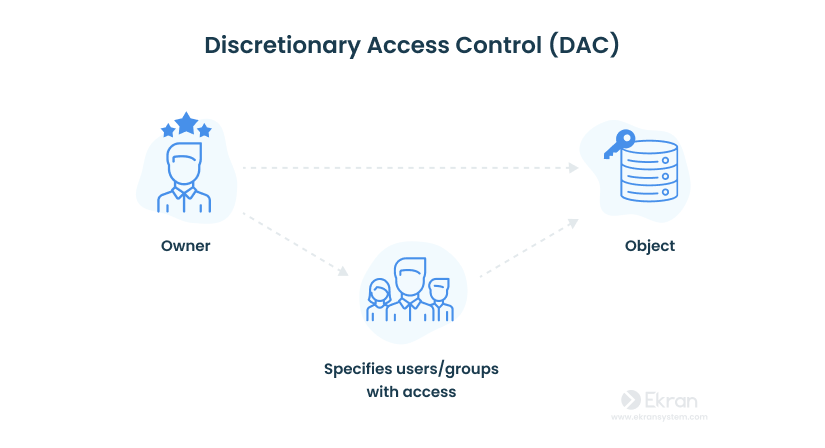

В дискреционном контроле доступа (DAC) владелец объекта указывает, какие субъекты могут получить доступ к объекту. В обязательном контроле доступа (MAC) система (а не пользователи) определяет, какие субъекты могут получить доступ к конкретным объектам данных.

В дискреционном контроле доступа (DAC) владелец объекта указывает, какие субъекты могут получить доступ к объекту. Обязательный контроль доступа (MAC) полагается на классификационные метки (а не пользователей), чтобы определить, какие субъекты могут получить доступ к конкретным объектам данных.

В дискреционном контроле доступа (DAC) система (а не пользователи) указывает, какие субъекты могут получить доступ к конкретным объектам данных. В обязательном контроле доступа (MAC) владелец объекта определяет, какие субъекты могут получить доступ к объекту.

Объяснение

Очень запутанные вопросы и ответы: пожалуйста, повторите этот вопрос, он ужасен и требуется грамматическое ремонт в обоих предоставленных ответах.

Дискреционный контроль доступа

В дискреционном контроле доступа (DAC) владелец объекта указывает, какие субъекты могут получить доступ к объекту. Эта модель называется дискреционной, потому что управление доступом основано на усмотрении владельца.

Большинство операционных систем, таких как все Windows, Linux и Macintosh и большинство вкусов UNIX основаны на моделях ЦАП.

В этих операционных системах, когда вы создаете файл, вы решаете, какие привилегии доступа вы хотите предоставить другим пользователям; Когда они получают доступ к вашему файлу, операционная система будет принимать решение по контролю доступа на основе созданных вами привилегий доступа.

Обязательный контроль доступа

В обязательном контроле доступа (MAC) система (а не пользователи) указывает, какие субъекты могут получить доступ к конкретным объектам данных.

Модель MAC основана на метках безопасности. Субъектам дается разрешение на безопасность (секрет, секрет, конфиденциальность и т. Д.), а объекты данных получают классификацию безопасности (секрет, секретный, конфиденциально и т. Д.). Данные о клиренсе и классификации хранятся в меток безопасности, которые связаны с конкретными субъектами и объектами.

Когда система принимает решение по контролю доступа, она пытается соответствовать разрешению субъекта с классификацией объекта. Например, если пользователь имеет разрешение на обеспечение секрета, и он запрашивает объект данных с классификацией безопасности в целом, тогда пользователю будет отказано в доступе, потому что в его разрешении ниже, чем классификация объекта.

РЕДАКТИРОВАТЬ: Полностью согласен с этим очень запутанным вопросом и должен быть удален или упрощен

Обязательный контроль доступа по сравнению с дискреционным контролем доступа: что выбрать?

Контроль доступа является одной из наиболее важных практик кибербезопасности. Тщательная корректировка пользователей’ Права доступа помогает обеспечить конфиденциальные данные и снижает вероятность успешной атаки.

Тем не менее, выбор модели контроля доступа, относящаяся к вашей организации, может быть сложно. В одном из наших предыдущих сообщений мы рассмотрели модели управления доступа на основе ролей и атрибутов. В этой статье обсуждаются варианты использования для обязательных и дискреционных моделей контроля доступа. Мы также показываем различия между дискреционным контролем доступа (DAC) и обязательным контролем доступа (MAC), чтобы помочь вам выбрать один над другим. Наконец, мы предоставляем советы по реализации.

Модели управления доступом: почему они важны?

Контроль доступа Регулирует, какие пользователи, приложения и устройства могут просматривать, редактировать, добавлять и удалять ресурсы в организации’S окружающая среда. Контроль доступа является одной из ключевых методов защиты конфиденциальных данных от кражи, неправильного использования, злоупотребления и других угроз. Есть два уровня контроля доступа: физический и логичный.

Контроль доступа помогает смягчить угрозы как инсайдеров, так и посторонних. Что’S, почему это правила, законы и стандарты – Нист, HIPAA, PCI DSS, и другие – обеспечить строгие меры по физическим и логическим контролю доступа. В этой статье мы обсуждаем модели управления логическим доступом.

Существует несколько моделей логического контроля доступа, в том числе обязательные, дискреционные, На основе ролей, и На основе атрибутов. Процесс выбора и развертывания одной из этих моделей выглядит по -разному для каждой организации. Выбор модели зависит от:

- Характер защищенных данных

- Требования ИТ и отраслевые стандарты

- Количество сотрудников

- Бюджет кибербезопасности

Позволять’S выясните, когда использовать обязательные и дискреционные модели управления доступом.

Что такое обязательный контроль доступа?

Обязательный контроль доступа (Mac) – это модель управления доступом, где операционная система предоставляет пользователям доступ на основе на основе Конфиденциальность данных и уровни очистки пользователей. В этой модели доступ предоставляется на надо знать Основа: пользователи должны доказать необходимость информации перед получением доступа.

Mac также называется недискреционной моделью управления, что означает, что управление не’T получил по усмотрению пользователя или владельца файла. Mac реализует Принципы нулевого достопримечательности с его механизмом управления.

Mac рассматривается самый надежный из всех моделей управления доступом. Правила доступа в этой модели определяются вручную системными администраторами и строго соблюдаются операционной системой или ядром безопасности. Регулярные пользователи могут’T -изменять атрибуты безопасности даже для данных, которые они’Ve создан.

Каковы основные принципы Mac?

- Максимальная конфиденциальность и конфиденциальность организации’S Ресурсы имеют первостепенное значение. Ни у кого есть привилегии по умолчанию для доступа или редактирования кого -то’S Данные.

- Предоставление доступа в центре управления.

- Каждый человек и ресурс в системе имеют метки безопасности с их классификацией и категорией.

С Mac процесс получения доступа выглядит так:

- Администратор настраивает политики доступа и определяет атрибуты безопасности: уровни конфиденциальности, разрешения на доступ к различным проектам и типам ресурсов.

- Администратор назначает каждому субъекту (пользователь или ресурс, который обращается к данным) и объекту (файл, база данных, порт и т. Д.) набор атрибутов.

- Когда субъект пытается получить доступ к объекту, операционная система проверяет субъект’S Атрибуты безопасности и решают, может ли доступ быть предоставлен.

- Чтобы получить доступ к объекту, пользователь предоставляет свои учетные данные.

В дополнение к проверке уровня конфиденциальности и клиренса (классификация совпадает между предметом и объектом) операционные системы обращают внимание на категория совпадает между предметом и объектом. Иметь “совершенно секретно” Классификация не’T автоматически предоставляют пользователю полный доступ к файлу, если они арендуют’T член требуемой категории для объекта.

Позволять’S Взгляните на пример обязательной реализации контроля доступа. Предположим, что организация обладает данными, которые имеют “совершенно секретно” Уровень конфиденциальности и “Инженерный проект” Значительный ярлык. Это’S доступен для набора пользователей, которые имеют оба “совершенно секретно” очистка (классификация) и разрешение на доступ к инженерным документам (категория). Такие пользователи также могут получить доступ к информации, которая требует более низкого уровня разрешения. Но сотрудники с более низким уровнем разрешения или нет права на доступ к инженерным документам могут’T доступ к такой информации.

Mac приносит много преимуществ в систему кибербезопасности. Но у него есть несколько недостатков, чтобы рассмотреть. Позволять’Наблюдайте за недостатками и преимуществами обязательного контроля доступа.

- Высокий уровень защиты данных – Администратор определяет доступ к объектам, и пользователи могут’Тербей этот доступ.

- Гранулярность – Администратор устанавливает права доступа к пользователям и параметры доступа к объектам вручную.

- Иммунитет к троянскому лошади атаки – Пользователи могут’T Declassify Data или Come Come Access к классифицированным данным.

- Меньше ошибок -Строгие и постоянно контролируемые политики помогают уменьшить системные ошибки, которые приводят к чрезмерно привилегированным пользователям.

- Строгое разделение – Администраторы делят пользователей на подмножества и ограничивают воздействие ресурсов для этих подмножеств с использованием атрибутов безопасности.

- Обслуживание – Ручная конфигурация уровней и разрешений безопасности требует постоянного внимания со стороны администраторов.

- Масштабируемость – Mac делает’т масштаб автоматически. Новые пользователи и части Data Specing Постоянные обновления в объектах и конфигурациях учетной записи.

- Вмешательство в работу пользователей – Пользователи должны запросить доступ к каждой новой части данных; они могут’T Настройка параметров доступа для своих собственных данных.

Когда использовать Mac

Эта модель контроля доступа в основном используется государственными организациями, военными и правоохранительными органами. Mac используется Правительство США для обеспечения классифицированной информации и поддержать многоуровневая безопасность Политики и приложения. Для лучшей защиты данных и Соблюдение страховой отрасли и банковская сфера, организации используют Mac для контроля доступа к данным учетной записи клиента. Эта недискреционная модель управления доступом также может защитить доступ к базе данных, где процедуры, таблицы, представления и другие элементы будут объектами.

Это’S для использования MAC в организациях, которые ценят безопасность данных больше, чем гибкость в эксплуатации и затраты. Внедрение MAC в частной организации редко из -за сложности и негибкости такой системы.

Модель чистого Mac обеспечивает высокий и гранулированный уровень безопасности. С другой стороны, это’трудно настроить и поддерживать. Что’’S, общие для объединения Mac с другими моделями управления доступом.

Например, объединение его с моделью на основе ролей ускоряет конфигурацию профилей пользователей. Вместо определения прав доступа для каждого пользователя администратор может создавать пользовательские роли. Каждая организация имеет пользователей с аналогичными ролями и правами доступа: сотрудники с одной и той же работой позицией, сторонними поставщиками и т. Д. Администратор может настроить роли для этих групп, а не настраивать отдельные профили пользователей с нуля.

Другая популярная комбинация – Mac и модель управления дискреционным доступом, или ЦАП. Mac может использоваться для обеспечения конфиденциальных данных, в то время как DAC позволяет коллегам обмениваться информацией в корпоративной файловой системе.

Что такое дискреционный контроль доступа?

Дискреционный контроль доступа является модель управления доступом на основе личности Это предоставляет пользователям определенное количество контроля над своими данными. Владельцы данных (создатели документов или любые пользователи, разрешенные для управления данными), могут определить разрешения доступа для конкретных пользователей или групп пользователей. Другими словами, кому дать доступ и какие привилегии для предоставления решаются у владельца ресурса’.

Доступ к разрешениям для каждой части данных хранятся в Список контроля доступа (ACL). Администратор создает этот список, когда пользователь предоставляет кому -то доступ к кому -либо. Список может быть сгенерирован автоматически. ACL включает пользователей и группы, которые могут получить доступ к данным и уровни доступа, которые они имеют. Системный администратор также может обеспечить соблюдение ACL. В этом случае ACL действует как политика безопасности, и постоянные пользователи могут’T редактировать или переопределить это.

Каковы основные принципы DAC?

- Характеристики объекта (размер, имя, путь каталога) невидимы для пользователей, которые арендуют’T уполномочен.

- Несколько неудачных попыток доступа обеспечить дополнительную многофакторную аутентификацию или отрицать доступ.

- Пользователи могут передавать свое владение объектом другим пользователям. Кроме того, владелец определяет тип доступа других пользователей. На основании этих привилегий доступа, операционная система решает, предоставить ли доступ к файлу.

Получение доступа к файлу в модели DAC работает так:

- Пользователь 1 создает файл и становится его владельцем или получает права доступа к существующему файлу.

- Пользователь 2 запрашивает доступ к этому файлу. Они предоставляют свои учетные данные: имя пользователя, пароль или что -то еще.

- Пользователь 1 предоставляет доступ по своему усмотрению. Однако пользователь 1 может’T Grate Access Rights, которые превышают их собственные. Например, если пользователь 1 может прочитать только документ, он может’T позвольте пользователю 2 отредактировать его.

- Если здесь’S Без противоречия между ACL, созданным администратором, и решением, принятым пользователем 1, доступ предоставляется.

Дискреционный контроль доступа является довольно популярной моделью, потому что она обеспечивает большую свободу для пользователей и не делает’T приводит к административным накладным расходам. Однако у него есть несколько значительных ограничений.

Плюсы и минусы ЦАП

- Удобный – Пользователи могут управлять своими данными и быстро получить доступ к данным другим пользователям.

- Гибкий – Пользователи могут настроить параметры доступа к данным без администраторов.

- Легко поддерживать – Добавление новых объектов и пользователей не делает’Термо много времени для администратора.

- Гранулированный – Пользователи могут настроить параметры доступа для каждой части данных.

- Низкий уровень защиты данных – ЦАП может’t обеспечить надежную безопасность, потому что пользователи могут делиться своими данными, как им нравятся.

- Неясное управление доступом – Там’S без централизованного управления доступом, поэтому, чтобы найти параметры доступа, вы должны проверить каждый ACL.

- Наложение привилегий пользователей– Конфликт разрешений может произойти с пользователями нескольких вложенных рабочих групп.

Когда использовать DAC

ЦАП должен’T можно использовать организациями, которые работают с чрезвычайно конфиденциальными данными (медицинские, финансовые, военные и т. Д.) по нескольким причинам:

- Если пользователь 1 делятся правами доступа к пользователю 2, там есть’S не гарантирует, что пользователю 2 нуждается в этом доступе к работе, выиграл’не украсть или испортить данные и выиграл’T предоставьте доступ к злонамеренному пользователю.

- Это’невозможно управлять информационными потоками внутри сети.

- Это’Невозможно обеспечить соблюдение принципов наименьшей привилегии, необходимо знать и разделение обязанностей.

В то же время DAC является хорошим выбором для малых предприятий с ограниченным ИТ -персоналом и бюджетами кибербезопасности. Это позволяет обмениваться информацией и обеспечивает плавную работу бизнеса. Такой подход, применяемый в организации с 10-20 сотрудниками, не имеет проблем с сложностью и надзором, связанными с использованием ЦАП в организациях с сотнями или тысячами сотрудников.

Различия между DAC и MAC: таблица сравнения

Позволять’S просмотрите ключевые характеристики этих двух моделей – обязательный контроль доступа в зависимости от дискреционного контроля доступа – и увидеть различия между MAC и DAC.

| Характеристика | Маки | Цем |

| Контроль доступа к | Администраторы и операционная система | Администраторы и пользователи |

| Форма политики контроля доступа | Уровни и разрешения конфиденциальности | Списки управления доступом с идентификацией пользователей |

| Гибкость | ||

| Масштабируемость | ||

| Простота | ||

| Обслуживание | Жесткий | Легкий |

| Стоимость реализации | Высокий | Низкий |

| Высокие (администраторы корректируют зазоры для каждого пользователя и объекта вручную) | Высокий (пользователи могут назначать права доступа для любого другого пользователя или группы) | |

| Легко использовать | ||

| Уровень безопасности | Высокий | Низкий |

| Полезно для | Правительство, военные, правоохранительные органы | Малые и средние компании |

| Надежные пользователи | Только администраторы | Все пользователи |

| Базовая линия для получения решений доступа | Задачи и объекты, у которых есть свои идентификаторы | Идентификаторы владения и пользователей |

Это обязательное сравнение контроля доступа и дискреционного доступа показывает, что они’Re Современные модели управления доступом, подходящие для различных видов организаций. DAC хорошо работает для организаций, которые требуют гибкости и удобных для пользователя рабочих процессов. С другой стороны, MAC более подходит для организаций, которые работают с очень конфиденциальными данными.

Внедрить надежное и гибкое управление доступом с помощью системы Ekran

Есть много организаций, которые требуют элементов как дискреционного контроля доступа, так и моделей управления обязательным доступом. Гибкость, масштабируемость и простота ЦАП важны для создания простого и непрерывного рабочего процесса. В то же время организациям может потребоваться высокий уровень безопасности и детализации, предлагаемых моделью Mac.

Являются ли эти характеристики решающими для вашей организации? Экранская система’S Access Management может помочь вам получить лучшее из Mac и DAC с платформой All-in-One. Мы предлагаем широкий спектр возможностей контроля доступа:

- Управление идентификацией – Автоматизированная аутентификация и авторизация пользователя подтверждает личности для снижения рисков несанкционированного или злонамеренного доступа.

- Многофакторная аутентификация – Подтвердите пользователей’ Идентификации путем двойной проверки их с использованием различных факторов (знание, наследование, владение), чтобы остановить злоумышленников и обеспечить дополнительный уровень контроля доступа.

- Вторичная аутентификация – Подтвердите каждого пользователя’личность для общих учетных записей, запрашивая личные полномочия.

- Пароль и секретное управление -Автоматизированные одноразовые пароли, создание учетных данных и регулярное вращение упрощают ваш администратор’работа, так как меньше ручных процедур. Более того, это снижает вероятность ошибок пользователей, не нужно помнить или записать пароли.

- Привилегированное управление доступом – Надежный контроль над привилегиями пользователей и мониторинг сеансов пользователей помогает вам обеспечить манипуляции с наиболее важными данными в вашей организации.

- Запрос о утверждении рабочего процесса – Безопасный способ управления всеми пользователями’ Запросы доступа, когда администратор видит и управляет всеми попытками доступа.

Заключение

После сравнения двух подходов и понимания различий между DAC и Mac, мы видим, что они’re Две противоположные модели управления доступом. Mac контролируется администраторами и требует много времени и усилий для поддержания, но он обеспечивает высокий уровень безопасности. ЦАП намного проще в реализации и обслуживании, так как пользователи могут управлять доступом к владельцам данных. Тем не менее, DAC является’Достаточно хорошо для защиты конфиденциальных записей.

С системой Ekran вы можете объединить преимущества обеих этих моделей управления доступом. Кроме того, Ekran может обеспечить соблюдение модели управления доступа на основе ролей, которая достигает баланса между безопасностью и управляемостью.

Запросить цены Для системы Экран’S Функциональность управления доступом, чтобы упростить и обеспечить управление доступом.

Использует ли Linux Mac или DAC?

Улучшить свои навыки кодирования с помощью практики

A-143, 9-й этаж, суверенная корпоративная башня, сектор 136, Нойда, Уттар-Прадеш-201305

- Информатика

- GATE CS Примечания

- Операционные системы

- Компьютерная сеть

- Система управления базами данных

- Программное обеспечение

- Цифровой дизайн логики

- Инженерная математика

- Питон

- Примеры программирования Python

- Джанго учебник

- Python Projects

- Python Tkinter

- Учебник OpenCV Python

- Вопрос интервью Python

- Data Science & ML

- Наука данных с Python

- Наука для новичков для новичков

- Учебное пособие по машинному обучению

- Математика для машинного обучения

- Учебное пособие по пандам

- Numpy Tutorial

- Учебник NLP

- Учебное пособие по глубокому обучению

- DevOps

- Git

- AWS

- Докер

- Kubernetes

- Лазур

- GCP

- Конкурентное программирование

- Top DSA для CP

- 50 лучших проблем деревьев

- 50 лучших графических задач

- 50 лучших проблем массива

- 50 лучших проблем строк

- 50 лучших проблем с DP

- 15 лучших веб -сайтов для CP

- Системный дизайн

- Что такое дизайн системы

- Монолитный и распределенный SD

- Масштабируемость в SD

- Базы данных в SD

- Высокий дизайн или HLD

- Низкий уровень дизайна или LLD

- Главные вопросы интервью SD

- Угол интервью

- Подготовка компании

- Подготовка к SDE

- Опытное интервью

- Интервью стажировки

- Конкурентное программирование

- Способность

- GFG школа

- Примечания CBSE для 8 класса

- Примечания CBSE для 9 класса

- Примечания CBSE для 10 класса

- Примечания CBSE для 11 класса

- Примечания CBSE для 12 класса

- Английская грамматика

- Коммерция

- Бухгалтерский учет

- Бизнес -исследования

- Микроэкономика

- Макроэкономика

- Статистика для экономики

- UPSC

- Политиные примечания

- География Примечания

- Исторические примечания

- Наука и техника примечания

- Экономика Примечания

- Важные темы в этике

- UPSC Продолжительный год документы

- SSC/ Banking

- SSC CGL программа

- SBI PO программа

- SBI CLERK SYLLABUS

- IBPS PO программа

- IBPS CLERK SYLLABUS

- Вопросы способности

- SSC CGL Practice Papers

- Написать и заработать

- Напишите статью

- Улучшить статью

- Выберите темы, чтобы написать

- Напишите опыт интервью

- Стажировки

- Видео стажировки

Мы используем файлы cookie, чтобы убедиться, что у вас есть лучший опыт просмотра на нашем веб -сайте. Используя наш сайт, вы признаете, что прочитали и поняли наш Политика cookie И политика конфиденциальности Понятно !

Улучшение

Эта статья сейчас улучшается другим пользователем. Вы можете предложить изменения на данный момент, и это будет под этой статьей’S Обсуждение вкладка.

Вы будете уведомлены по электронной почте после того, как статья будет доступна для улучшения. Благодарим за Ваш ценный отзыв!

4.2. Selinux и обязательный контроль доступа (MAC)

Security с повышением безопасности Linux (Selinux)-это реализация Mac в ядре Linux, проверка на разрешенные операции после проверки стандартных дискреционных элементов управления доступа (DAC). Selinux может обеспечить соблюдение политики безопасности пользователя при запуске процессов и их действий, включая попытки получить доступ к объектам файловой системы. Включен по умолчанию в Red Hat Enterprise Linux, Selinux ограничивает объем потенциального ущерба, который может возникнуть в результате использования уязвимостей в приложениях и системных службах, таких как гипервизор.

Svirt интегрируется с Libvirt, слоем абстракции управления виртуализацией, чтобы обеспечить Mac Framework для виртуальных машин. Эта архитектура позволяет всем платформам виртуализации, поддерживаемых Libvirt и всеми реализациями Mac, поддерживаемыми Svirt для взаимодействия.