Использует ли nordvpn Wireguard?

Протокол Nordlynx – решение для быстрого и безопасного VPN -соединения

В то время как реализации проволочной платы указывают на достижение в настоящее время конфиденциальные одноранговые коллегии, используемые для плоскости данных, легкий характер протокола Wireguard делает альтернативную оценку пути из применения. Вопрос в том, как мы можем отделить плоскость данных от проверки подключения?

Какой протокол nordvpn я должен выбрать? | Nordvpn поддержка

NordVPN поддерживает ряд протоколов шифрования безопасности для предоставления услуги VPN. Уровни безопасности и цели этих протоколов VPN разные, а также потребности наших клиентов. Мы призываем вас внимательно рассмотреть сильные и слабые стороны каждого протокола VPN. Хотя мы хотим, чтобы вы могли свободно выбирать.

1. OpenVPN

OpenVPN-это зрелый и надежный программный обеспечение с открытым исходным кодом, которое позволяет нам предоставлять надежную и безопасную службу VPN. Это универсальный протокол VPN, который можно использовать как в портах TCP и UDP. OpenVPN поддерживает большое количество сильных алгоритмов шифрования и шифров: Для обеспечения защиты ваших данных мы используем AES-256-GCM с 4096-битным ключом DH. Если вы осознаете свою безопасность и задаетесь вопросом, что такое самый стабильный протокол NORDVPN, мы рекомендуем OpenVPN.

2. Ikev2/ipsec

IKEV2/IPSEC значительно повышает безопасность и конфиденциальность пользователей, используя сильные криптографические алгоритмы и ключи. Nordvpn использует NGE (“шифрование следующего поколения”) в IKEV2/IPSEC. Ключи фазы 1 генерируются с использованием AES-256-GCM, SHA2-384 и PFS (идеальная прямая секретность) с использованием 3072-битных ключей Diffie-Hellman. Затем IPSEC защищает туннель между клиентом и сервером, используя сильное шифрование AES-256. Этот протокол VPN предоставляет пользователю безопасность, стабильность и скорость мира.

3. Wireguard (Nordlynx) (рекомендуется Nordvpn и используется по умолчанию в большинстве наших приложений)

Wireguard – самый новый и самый быстрый протокол туннелирования, и вся индустрия VPN говорит об этом. Он использует современную криптографию, которая затмевает нынешних лидеров, OpenVPN и IPSec/Ikev2. Тем не менее, он по -прежнему считается экспериментальным, поэтому поставщики VPN должны искать новые решения (например, Nordlynx от Nordvpn), чтобы преодолеть уязвимости Wireguard.

Современный, чрезвычайно быстрый и невероятно наклонный в своей архитектуре, Wireguard поддерживается тщательными академическими исследованиями. Wireguard состоит только из 4000 строк кода, что позволяет легко развернуть, аудит и исправить. Чтобы представить это в перспективе, OpenVPN работает на 400 000 строк кода, а это означает, что Wireguard составляет только 1% от массивной архитектуры OpenVPN.

Nordlynx в настоящее время используется по умолчанию в приложениях Nordvpn. Если вам интересно, какой протокол VPN лучше всего подходит для игр или других онлайн-зависимых от скорости действий, ответ всегда nordlynx.

Хочу узнать больше?

Проверьте Nordvpn на YouTube!

Протокол Nordlynx – решение для быстрого и безопасного VPN -соединения

Когда инновации стучат, что вы будете делать: впустите это или закройте дверь? Будучи навсегда любопытными и творческими фанатами, мы в Nordvpn всегда открыты для инноваций. Вот почему мы разработали нашу технологию протокола Nordlynx.

04 января 2022 года

Вернее.

-Что такое Nordlynx и как это работает?

Nordlynx – это система шифрования, которая защищает вашу конфиденциальность при использовании VPN. Он шифрует ваши пользовательские данные, когда он путешествует на сервер VPN, гарантируя, что никто не может перехватывать и просматривать их, пока он находится в пути.

-Преимущества Nordlynx

Благодаря Nordlynx, Nordvpn предлагает одну из самых быстрых услуг VPN в отрасли. Это обеспечивает плавную игровую работу без буферизации или отставания. Nordlynx поддерживается в нескольких операционных системах, включая Windows, MacOS, Android, iOS и Linux. Вы можете скрыть до шести устройств только одной учетной записью NORDVPN. Шифрование, предоставленное Nordlynx, чрезвычайно сильное благодаря безопасности Wireguard. Это легко использовать, так как он встроен непосредственно в ваше приложение NordVPN.

-Фон

Предложение высокоскоростного соединения при сохранении первоклассной онлайн-безопасности является проблемой для поставщиков VPN. Появление Wireguard, нового протокола туннелирования VPN, казалось дыханием свежего воздуха в отрасли.

Протокол Nordlynx – решение для быстрого и безопасного VPN -соединения

В то время как реализации проволочной платы указывают на достижение в настоящее время конфиденциальные одноранговые коллегии, используемые для плоскости данных, легкий характер протокола Wireguard делает альтернативную оценку пути из применения. Вопрос в том, как мы можем отделить плоскость данных от проверки подключения?

Какой протокол nordvpn я должен выбрать? | Nordvpn поддержка

NordVPN поддерживает ряд протоколов шифрования безопасности для предоставления услуги VPN. Уровни безопасности и цели этих протоколов VPN разные, но и наши клиенты’ потребности. Мы призываем вас внимательно рассмотреть сильные и слабые стороны каждого протокола VPN. Хотя мы хотим, чтобы вы могли свободно выбирать, мы также чувствуем это’S наша обязанность консультировать вас о том, что может вам лучше всего подходить.

1. OpenVPN

OpenVPN-это зрелый и надежный программный обеспечение с открытым исходным кодом, которое позволяет нам предоставлять надежную и безопасную службу VPN. Это универсальный протокол VPN, который можно использовать как в портах TCP и UDP. OpenVPN поддерживает большое количество сильных алгоритмов шифрования и шифров: Для обеспечения защиты ваших данных мы используем AES-256-GCM с 4096-битным ключом DH. Если вы осознаете свою безопасность и задаетесь вопросом, что такое самый стабильный протокол NORDVPN, мы рекомендуем OpenVPN.

2. Ikev2/ipsec

IKEV2/IPSEC значительно повышает безопасность и конфиденциальность пользователей, используя сильные криптографические алгоритмы и ключи. Nordvpn использует NGE (“Шифрование следующего поколения”) в ikev2/ipsec. Ключи фазы 1 генерируются с использованием AES-256-GCM, SHA2-384 и PFS (идеальная прямая секретность) с использованием 3072-битных ключей Diffie-Hellman. Затем IPSEC защищает туннель между клиентом и сервером, используя сильное шифрование AES-256. Этот протокол VPN предоставляет пользователю безопасность, стабильность и скорость мира.

3. Wireguard (Nordlynx) (рекомендуется Nordvpn и используется по умолчанию в большинстве наших приложений)

Wireguard – самый новый и самый быстрый протокол туннелирования, и вся индустрия VPN говорит об этом. Он использует современную криптографию, которая затмевает нынешних лидеров, OpenVPN и IPSec/Ikev2. Однако это’S по -прежнему считается экспериментальным, поэтому поставщики VPN должны искать новые решения (например, Nordlynx от Nordvpn), чтобы преодолеть Wireguard’S уязвимости.

Современный, чрезвычайно быстрый и невероятно наклонный в своей архитектуре, Wireguard поддерживается тщательными академическими исследованиями. Wireguard состоит только из 4000 строк кода, что позволяет легко развернуть, аудит и исправить. Чтобы представить его в перспективе, OpenVPN работает на 400 000 строк кода, что означает, что Wireguard составляет только 1% OpenVPN’S Массовая архитектура.

Nordlynx в настоящее время используется по умолчанию в приложениях Nordvpn. Если вы’Повторяя, какой протокол VPN лучше всего подходит для игр или других онлайн-зависимых от скорости действий, ответ всегда nordlynx.

Хочу узнать больше?

Проверьте Nordvpn на YouTube!

Протокол Nordlynx – решение для быстрого и безопасного VPN -соединения

Когда инновации стучат, что вы будете делать: впустите это или закройте дверь? Будучи навсегда любопытными и творческими фанатами, мы в Nordvpn всегда открыты для инноваций. Что’S, почему мы разработали нашу технологию Nordlynx Protocol.

04 января 2022 года

Вернее.

- Что такое Nordlynx и как это работает?

- Преимущества Nordlynx

- Фон

- Проект Nordlynx

- Как мы заставили это работать

- На рабочем столе

- На Android

- На iOS

Что такое Nordlynx и как это работает?

Протокол Nordlynx – это система шифрования, которая может защитить вашу конфиденциальность, пока вы’повторный использование VPN. Это’S процесс, который шифрует ваши пользовательские данные, пока это’S езда на сервер VPN, так что никто не может перехватить и просматривать его, пока он’S в транзите.

Nordlynx построен вокруг протокола под названием Wireguard®, и у него есть два действительно отличных свойства. Одним из них является его способность предоставить пользователям приложений NORDVPN скорость подключения к освещению в Интернете, без ущерба для безопасности шифрования. Если вы’когда -либо задумывался “Какая скорость в Интернете мне нужна и могу ли я получить его с VPN?”, Наш протокол Nordlynx может быть ответом.

В то время как подключение к VPN -серверам добавляет дополнительный шаг к вашим данным’Путешествие, Nordlynx должен убедиться, что вы выиграли’t Заметьте любое ощутимое замедление с вашей стороны. Ваши данные будут быстро перемещаться на сервер NORDVPN и обратно, оставаясь полностью зашифрованным при перемещении.

Другой пункт продажи – его простота; Поскольку код Nordlynx гораздо более оптимизирован, чем старые протоколы VPN, он’S действительно легко устранять устранение неполадок и решить технические проблемы. Это значит мы’сможете постоянно поддерживать и улучшать свой сервис VPN.

Преимущества Nordlynx

Благодаря Nordlynx мы можем предложить один из самых быстрых VPN в отрасли.

Этот протокол VPN отлично подходит для игр в Интернете, потому что вы надеваете’Т должен беспокоиться о буферизации и отставании.

Nordlynx поддерживается в нескольких операционных системах, включая Windows, MacOS, Android, iOS и Linux. И помните, что с одной учетной записью NORDVPN вы можете скрыть до шести устройств.

Его шифрование чрезвычайно сильное, благодаря Wireguard’S Security.

Nordlynx очень прост в использовании: он’S встроен непосредственно в ваше приложение Nordvpn.

Фон

Предложение высокоскоростного соединения при сохранении первоклассной онлайн-безопасности является одной из самых больших проблем для поставщика VPN. Что если бы было что -то, что могло бы принести радикальные изменения?

Появление Wireguard, нового протокола туннелирования VPN, казалось дыханием свежего воздуха в отрасли.

Современный, чрезвычайно быстрый и безумно наклонный в своей архитектуре, Wireguard использует современную криптографию и поддерживается тщательными академическими исследованиями. С помощью этой комбинации он затмевает текущие ведущие протоколы VPN – OpenVPN и IPSec. Wireguard состоит только из 4000 строк кода, что позволяет легко развертываться, аудит и найти ошибки. Для сравнения: OpenVPN работает на 400 000 строк кода, что означает, что Wireguard составит только 1% от массивного OpenVPN’S Архитектура.

Однако это’S не все так здорово, как кажется. Протокол проволочной платы все еще находится под тяжелой разработкой, и он’S далеко от идеального. Да, Wireguard может пообещать уже лучше скорости соединения, но его возможности поддерживать анонимные пользователи.

Но возможность предложить более быстрое и более надежное соединение VPN с нашими пользователями была прямо здесь. И как ведущий поставщик VPN, мы приняли это в качестве вызова.

Что’Как проект Nordlynx ожил.

Проект Nordlynx

Один из проводов может’T обеспечить полную конфиденциальность. Здесь’S почему. Он может’T -динамически назначать IP -адреса всем, кто подключен к серверу. Следовательно, сервер должен содержать локальную статическую IP -таблицу, чтобы узнать, откуда отправляются интернет -пакеты и кому они должны вернуть. Это означает, что пользователь’S Identity должен храниться на сервере и связан с внутренним IP -адресом, назначенным VPN.

Чтобы выразить это менее технически: внедрив протокол Wireguard из ящика в нашем сервисе, мы бы подвергли вашей конфиденциальности риску. И мы бы никогда этого не сделали.

Итак, у нас была головоломка, чтобы решить: как мы можем принести проволочную плату’S преимуществ для наших пользователей при усилении шаткой конфиденциальности?

Как мы заставили это работать

Нам нужно было найти способ для протокола Wireguard работать, не представляя риска для наших клиентов’ конфиденциальность.

И мы нашли это. Мы разработали что -то, называемое системой двойного NAT (сетевой перевод адреса). Это ключ к безопасному соединению.

Проще говоря, система Double NAT создает два локальных сетевых интерфейса для каждого пользователя. Первый интерфейс назначает локальный IP -адрес всем пользователям, подключенным к серверу. В отличие от исходного протокола Wireguard, каждый пользователь получает один и тот же IP -адрес.

Как только туннель VPN установлен, второй сетевой интерфейс с динамической системой NAT начинает. Система назначает уникальный IP -адрес для каждого туннеля. Таким образом, интернет -пакеты могут перемещаться между пользователем и желаемым пунктом назначения, не смешиваясь.

Система Double NAT позволяет нам установить безопасное соединение Nordlynx без хранения каких -либо идентифицируемых данных на сервере. Динамические локальные IP -адреса остаются назначенными только во время активного сеанса. Между тем, аутентификация пользователя выполняется с помощью безопасной внешней базы данных. Это означает, что вы можете получить отличную скорость соединения, не ставя под угрозу свою безопасность и конфиденциальность.

Как включить протокол Nordlynx?

Вы можете очень легко включить Nordlynx. Следуйте этим простым шагам, чтобы включить протокол Nordlynx в вашем приложении Nordvpn.

На рабочем столе

- Откройте свое приложение Nordvpn и убедитесь, что вы’RE подписал.

- Нажмите “Предпочтения” значок, который появляется слева от интерфейса и выглядит как три горизонтальные линии или ползунки.

- В “Общий,” Открой “Протокол VPN” выпадающее меню.

- Выберите Nordlynx из списка доступных протоколов.

Следуйте этим шагам, и вы’LL Connect с Nordlynx в качестве вашего протокола шифрования всякий раз, когда вы используете сервис Nordvpn.

На Android

- Откройте свое приложение Nordvpn и убедитесь, что вы’RE подписал.

- Нажмите “Профиль” значок, который появляется в нижней части интерфейса.

- На странице профиля щелкните значок механизма, а затем нажмите “Протокол.”

- Выберите Nordlynx из списка доступных протоколов.

На iOS

- Откройте свое приложение Nordvpn и убедитесь, что вы’RE подписал.

- Нажмите на значок передачи в правой нижней части.

- Выбор “VPN -соединение” и “Протокол.”

- Выберите Nordlynx из списка доступных протоколов.

По умолчанию, Nordvpn для Linux работает по протоколу OpenVPN. Следуйте этим шагам, чтобы переключиться на Nordlynx:

- Обновите свое приложение до последней версии.

- Установите Wireguard. Учебные пособия по различным распределениям доступны в нашем справочном центре.

- Откройте терминал и введите:

Nordvpn Set Technology Nordlynx

nordvpn c

Что’S It – теперь ваше приложение Linux работает на Nordlynx. Вы всегда можете вернуться в OpenVPN, введя ‘Nordvpn Set Technology OpenVPN’.

Не используя Linux, но хочу попробовать Nordlynx? Вскоре мы предоставим учебные пособия о том, как настроить его на любом стороннем клиенте WireGuard.

Как я могу отключить Nordlynx?

Если вы хотите отключить Nordlynx, это займет всего несколько секунд; На самом деле это’S почти так же, как процесс настройки Nordlynx. Если вы’В качестве протокола уже выбрал Nordlynx, откройте приложение Nordvpn и выполните шаги из предыдущего раздела. Когда вы достигнете шага 4, выберите другой протокол, и теперь это будет по умолчанию в следующий раз, когда вы автоматически подключите или выбираете сервер вручную. Это’S так просто отключить Nordlynx!

В качестве альтернативы, вы можете выбрать рекомендуемый вариант, который подключит вас с лучшим протоколом VPN для вашей системы и области.

Пользователи Linux, используйте Nordlynx

Осенью 2018 года мы пригласили небольшую группу пользователей взять нашу реализацию Wireguard для тестового привода в рамках закрытой бета -версии. Затем, после нескольких месяцев дальнейших исследований, разработки и тестирования, мы обнародовали Nordlynx – наше решение для быстрого, частного и безопасного VPN -соединения. И мы’пригласить каждую любопытную душу, чтобы попробовать это!

Все приложения Nordvpn поддерживают Nordlynx, который вы можете скачать здесь, если вы убеждаете’t уже.

Как исправить “Не удалось достичь адаптера Nordlynx” ошибка

В маловероятном случае, когда вы получаете “Не удалось достичь адаптера Nordlynx” Сообщение об ошибке в операционной системе Windows, вот несколько шагов, которые вы можете предпринять для решения проблемы.

- Щелкните правой кнопкой мыши на кнопке начала и нажмите “Диспетчер устройств.”

- В “Диспетчер устройств,” нажимать “Сеть адаптер.”

- Выберите “Nordlynx Tunnel” и нажмите “Устройство удаления.”

- Далее откройте “Панель управления” и выберите “Удалить программу.”

- Выберите Nordvpn Network Tun и удалите его.

Перезагрузите устройство, а затем загрузите новые драйверы TUN для Windows 10 или Windows 7 или 8.

Для получения дополнительной инструкции и помощи, перейдите на нашу страницу поддержки.

Nordlynx: следующий шаг в технологии VPN

Мы считаем, что Nordlynx может изменить правила игры в индустрии VPN. Но мы’Повтодно без отзывов – пожалуйста, дайте нам знать о вашем опыте работы с Nordlynx и помогите нам сделать интернет лучше!

И если вы хотите сами посмотреть, как быстро Nordvpn, вы можете скачать его сегодня с веб -сайта NordVPN, используя купон NORDVPN, чтобы получить наилучшую сделку.

Перегружать свою онлайн -безопасность с помощью Nordlynx

Оставайся в безопасности с миром’S ведущий VPN

ТОДЕПОПНОС. и др.

Эггл Юодит

Eglė-ux-awtor-nordvpn. OTekStы proyзvodostepodo -otliчnoe-pehatleonee napolhe- ов.

Достигнув за пределы 1 Гбит / с: как мы достигли прохождения Nat с ванильным проволочным платом

Инженеры по безопасности Nord усердно работали над разработкой Meshnet, сетевым решением, в котором используется протокол туннелирования Wireguard. Вот технические подробности о том, как мы решали задачу оптимизации Meshnet’S Скорость.

14 марта 2023 г

Вернее.

Meshnet оснащен Nordlynx, протоколом, основанным на Wireguard. Wireguard – отличный протокол туннелирования. Он открыт, безопасен, легкий, худой и-благодаря реализациям in-kernel, как в ядре Linux или ядра Windows NT-действительно, очень быстро.

В основе этого “Криптокея маршрутизация,” что делает создание туннеля почти таким же простым, как отслеживание нескольких сотен байтов государства. Так что сотни или даже тысячи туннелей с одной машины возможно.

Эти свойства делают Wireguard очень привлекательным строительным блоком для одноранговых сетей. Но прежде чем добраться до того, чтобы добраться до того, что или две задачи все еще должны быть преодолены. Так что давайте’S копается в них!

Ключевые правила

Вот основные правила, чтобы помочь нам лучше взвесить компромиссы. Во-первых, конфиденциальность и безопасность являются приоритетом, поэтому любой компромисс, компрометирующий сквозное шифрование или разоблачение слишком большого количества информации, автоматически выходит из таблицы. Во -вторых, скорость и стабильность – одно из наиболее важных качеств сетки. Наконец, чтобы охватить все основные операционные системы (Windows, Android, iOS, MacOS и Linux), любые идеи или решения должны быть реализованы на этих платформах.

Итак, вот основные правила:

Правило № 1

Все будет зашифровано. Любые пользовательские данные, передаваемые между устройствами.

Правило № 2

Нет смешивания плоскости данных (я.эн., код, который обрабатывает пакеты) и плоскость управления (i.эн., код, который настраивает сеть), если возможно. Что’S, потому что любая дополнительная логика (e.г., Nat Traversal, фильтрация/обработка пакетов), добавленная в проволочную плату за это замедлит его.

Правило № 3

Нет решений, которые нацелены на одну реализацию провода. Помните эти быстрые реализации в клетке? Чтобы достичь высокой пропускной способности повсюду, мы должны быть в состоянии адаптироваться к тонкостям каждой платформы.

Большой! Теперь пусть’Степени!

Nat Traversal 101

Каждое одноранговое приложение (включая Meshnet) имеет внедрение NAT Traversal в своей основе. Хотя это довольно широкая тема (просто посмотрите на количество связанных RFCS: RFC3261, RFC4787, RFC5128, RFC8489, RFC8445, RFC8656 …), основной принцип довольно прост: NATS, как правило, очень хорошо поддержание соединений.

Они достигают этого, пересылав любые исходящие пакеты, запомнив достаточно информации, чтобы понять, где и как пересылать входящие пакеты ответов всякий раз, когда они прибывают. Точный характер этой информации и то, как она используется, определит тип NAT и ее конкретное поведение. Например, Linux Nats основаны на модуле ядра Conntrack, и можно легко проверить состояние этой информации в любой момент, используя команду Conntrack -l.

$ sudo conntrack -l tcp 6 382155 установлен SRC = 192.168.3.140 DST = 172.217.18.3 Спорт = 60278 DPORT = 443 SRC = 172.217.18.3 DST = 192.168.3.140 Sport = 443 DPORT = 60278 [Убедительно] MARK = 0 Использование = 1 TCP 6 348377 Установленный SRC = 192.168.228.204 DST = 35.85.173.255 Sport = 38758 DPORT = 443 SRC = 35.85.173.255 DST = 192.168.228.204 Sport = 443 Dport = 38758 [уверен] Mark = 0 Использование = 1 .

Этот великий RFC4787 входит в подробности о поведении NAT в целом.

В то время как исходящие соединения обрабатываются прозрачно, входящие соединения могут быть проблемами. Сначала без переходных пакетов (и, следовательно, без информации о Conntrack), NAT просто не имеет никакого представления о том, где пересылать пакеты входящих соединений, и единственный оставшийся выбор – это отбросить их. В этот момент мы наконец-то пришли к основной части любого однорангового соединения:

Предположим, вы снимаете пакет с обеих сторон однорангового соединения друг с другом примерно одновременно одновременно. В этом случае соединение будет показано “исходящий” С точки зрения обоих NAT, позволяя хозяевам общаться.

Позволять’S немного распаковывать это:

- “Стрелять в пакет” – Отправить пакет UDP. Несмотря на то, что существуют методы, касающиеся других протоколов, в этом случае имеют значение только для UDP-пакетов, поскольку Wireguard основан на UDP. Пакет’S содержимое полезной нагрузки не имеет значения (оно может быть даже пустым), но оно’Важно правильно понять заголовки.

- “друг на друга” – Пакет’S Источники и адреса назначения и порты, передаваемые с разных сторон соединения, должны отражать друг друга сразу после выполнения первого перевода, но перед тем, как какие -то переводы на второй NAT произойдут. Независимо от того, какой адрес источника и порт используются NAT на стороне для исходящих пакетов, другая сторона должна отправить свои пакеты на этот точный адрес и порт и наоборот. К сожалению, некоторые NAT затрудняют выяснение переводов, которые они делают, поэтому Nat Traversal никогда не бывает на 100% надежным.

- “примерно в то же время” – Данные о исходящих соединениях в рамках NAT ISN’T хранится навсегда, поэтому пакет с другой стороны должен достичь NAT до исчезновения этих данных. Время хранения во многом зависит от NAT – оно варьируется от полуминного до нескольких минут.

Эта техника на удивление общая. Только небольшие кусочки отличаются в разных случаях, которое должно поддерживать типичное одноранговое приложение.

Несколько вещей должны быть сделаны правильно, но все это возможно с ванильным проволочным платом и установленными правилами первой дороги. Возьмите два пакета и отправьте их из правого источника в правое место примерно в одно и то же время, даже не беспокоясь о том, что’S внутри пакетов. Как трудно это может быть? #Знаменитые последние слова.

WG-Stun

Ключевой частью любой реализации NAT является выяснение того, какие переводы будут выполняться NAT. В некоторых случаях нет Nat (E.г., Хост в открытом Интернете), или можно просто запросить NAT для выполнения конкретных переводов (e.г., Используя UPNP RFC6970, PMP RFC6886). Иногда перевод должен наблюдаться в действии. К счастью, стандартизированный STUN протокола (RFC8489) делает именно это.

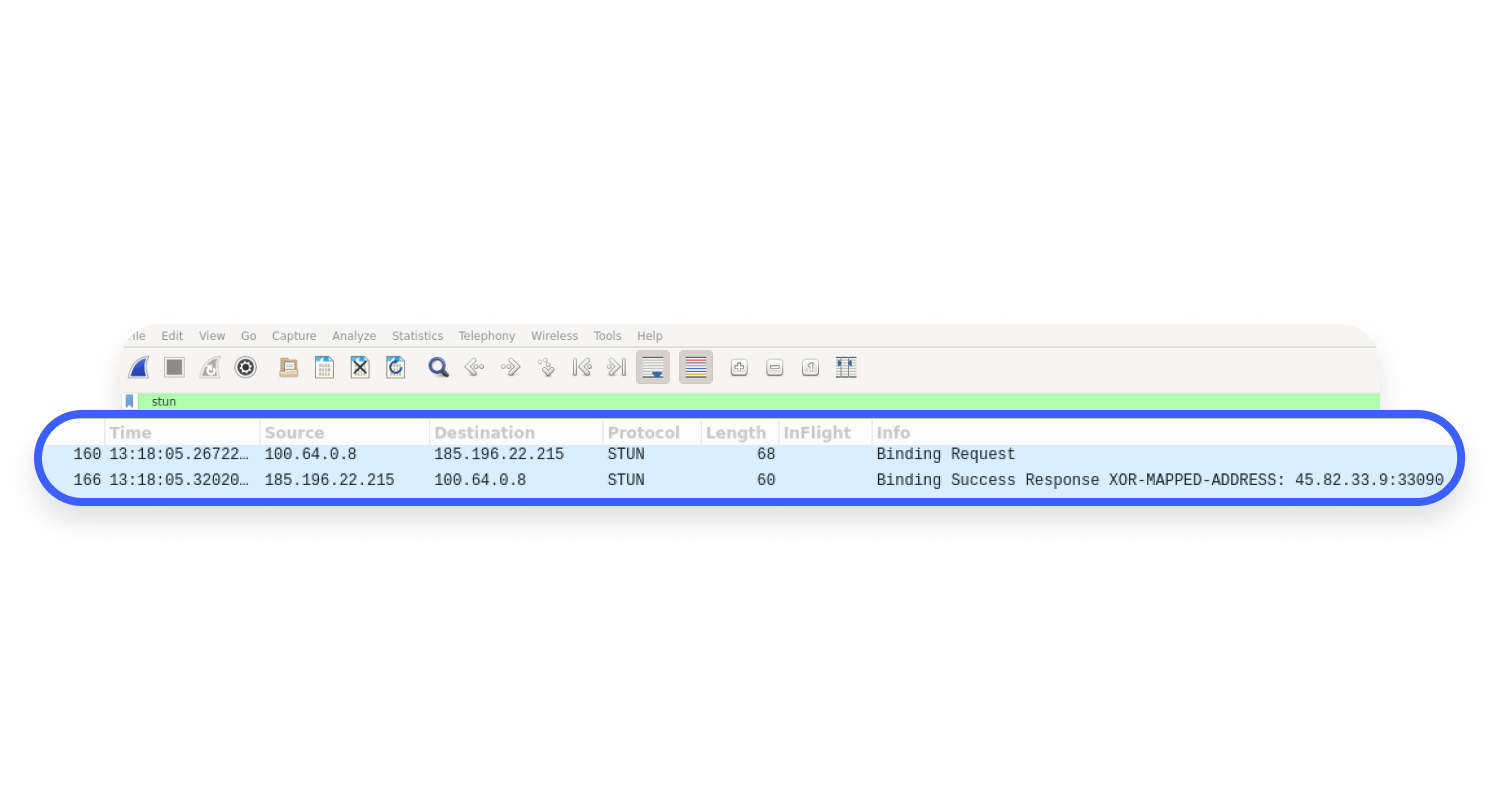

Несмотря на то, что есть некоторые тонкости с самим протоколом оглушения, так называемый запрос на ошеломляющий привязку лежит в своем ядре. Этот запрос на привязку обычно отформатируется клиентом, стоящим за NAT и обрабатывается сервером, размещенным в открытом Интернете. Получив этот запрос, сервер будет рассмотреть исходный IP -адрес и порт пакета запроса и добавить его в полезную нагрузку пакета ответов.

Некоторые из NAT будут использовать те же переводы, что и IP -адрес источника независимо от пункта назначения (пусть’S позвони им “дружелюбный натс”). Тот же IP -адрес источника и исходный порт будет использоваться для пакетов, идущих на STUN Server и любой одноранговый режим Meshnet. Но есть улов! Те же переводы NAT будут выполняться только до тех пор, пока пакеты используют один и тот же источник IP и порт для всех направлений на исходном хосте.

Poshosee -staratски

Wremape чtenain: 9 мимин.

Wremape чtenain: 7 мин.

Здесь’S Первый вызов. Vanilla Wireguard не способен самостоятельно выполнять запросы на оглушение. Более того, как только Wireguard оставляет исходный порт для связи со своими сверстниками, другие программы не могут, как правило, больше его не используют.

Несмотря на то, что технически возможно добавить функциональность оглушения в Wireguard, это будет нарушено нашего основного правила № 2 и серьезно усложнит отношения с правилом № 3. Поиск продолжается.

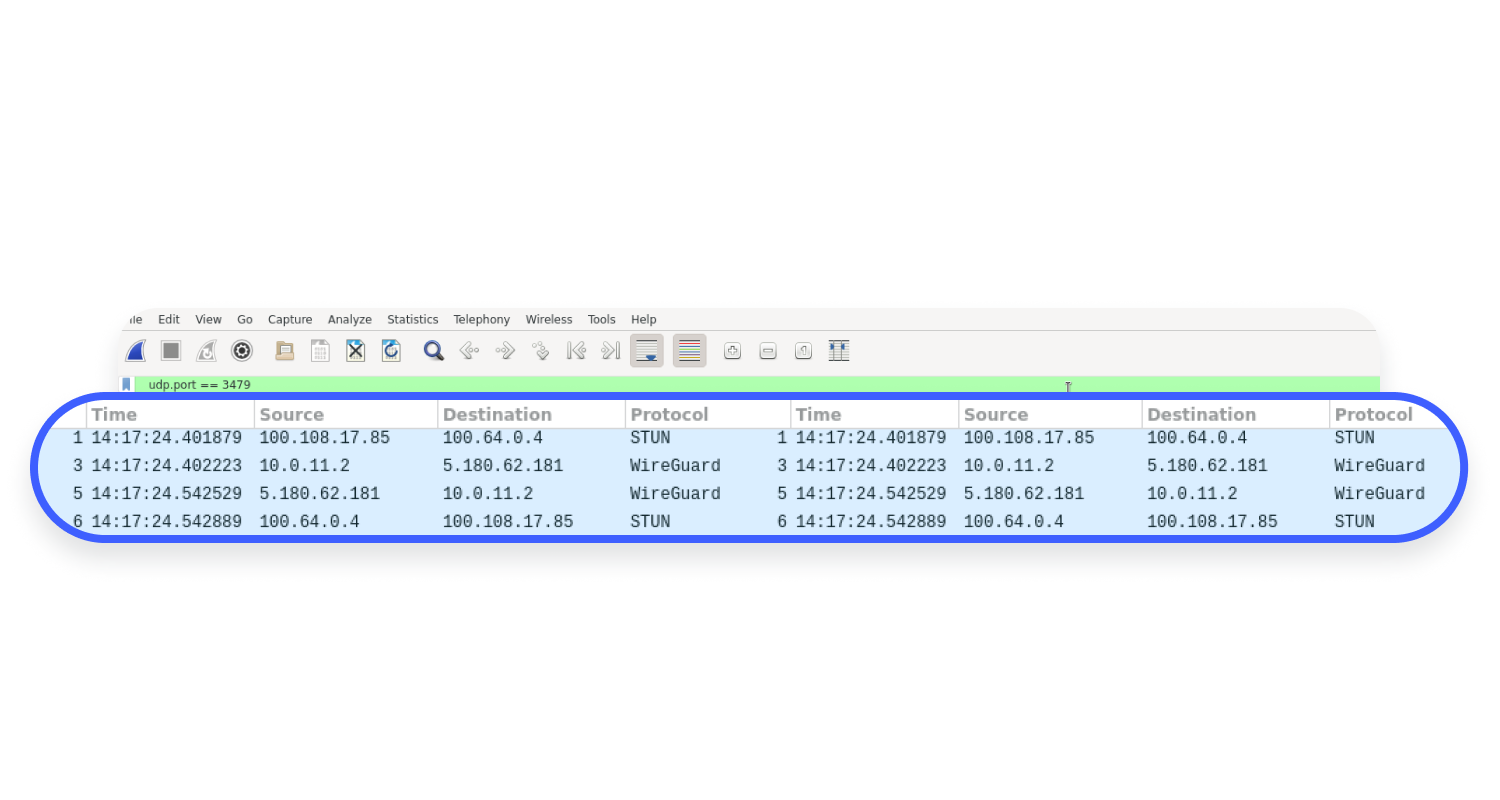

Протокол проволоки предназначен для создания IP -туннелей. Возможно это’возможно передать запросы на оглушение внутри туннеля? Таким образом, запрос STUN будет инкапсулирован, что приведет к двум IP -пакетам: внутренним (оглушенным) и внешним (проволочный). К счастью, согласно Wireguard WhitePaper, все внешние пакеты, предназначенные для любого сверстника, должны повторно использовать один и тот же источник IP и порт:

Это’S был поведением всех реализаций Wireguard, протестированных для этого сообщения в блоге.

Используя это свойство, мы можем предположить, что пакеты, предназначенные для отдельных одноранговых коллег, получат те же переводы при прохождении дружественных нац. Что’S именно то, что нам нужно при использовании внешней службы (например, STUN), чтобы определить, какие переводы NAT будет использовать при общении с коллегами из Meshnet.

Но ни один стандартный STUN Server не может напрямую общаться с Wireguard. Даже если мы размещаем STUN Server на другом конце туннеля, после декапсуляции сервер ответит внутренним пакетом’S ИСПРАВЛЕНИЕ IP и PORT – но нам необходимо внешний пакет’S ИСПРАВЛЕНИЕ IP и PORT.

Скажите привет WG-Stun, небольшую услугу, которая поддерживает туннели Wireguard с клиентами и ожидает ошеломления в туннелях. Когда появится запрос на привязку, вместо того, чтобы изучить пакет запросов на привязку, сервер STUN берет адрес из самого Peer -Peer и записывает его в ответный ответ Swun. Позже он инкапсулирует пакет в соответствии с протоколом Wireguard и отправляет его обратно клиенту. На стороне клиента, чтобы выяснить, какие переводы будут выполнены NAT для соединений с проволочной платой, нам просто нужно добавить коллег по wg-stun и передать стандартный запрос на оглушение внутри туннеля.

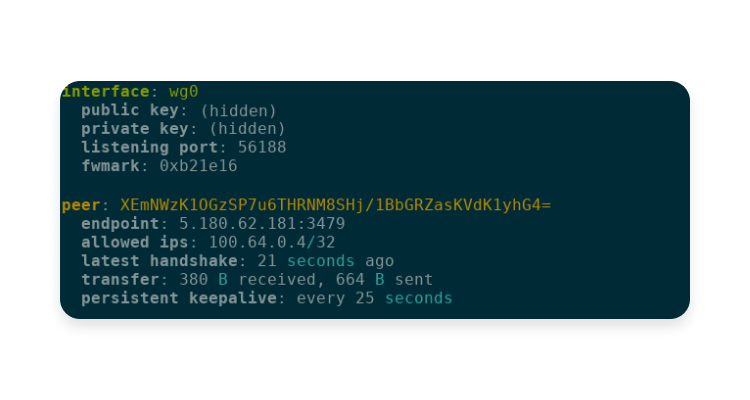

На рисунке выше вы можете увидеть стандартный запрос WG-Stun. В этом случае был отправлен запрос на ошеломление на 100.64.0.4, который является зарезервированным IP для службы в туннельном оглушке. Запрос был инкапсулирован и передавался Wireguard на один из серверов WG-Stun, размещенных Nord Security. Этот сервер wg-stun-это просто стандартный одноранговый уход с разрешенным IP, установленным на 100.64.0.4/32, и конечная точка указала на сам сервер.

Обратите внимание, что услуга WG-Stun, по проекту, является небольшой сервисом, которая функционально не способна делать что-либо, кроме ответа на ошеломляющие запросы (и ICMP для тестирования досягаемости). Таким образом, мы ограничиваем эту службу только на плоскости управления и придерживаемся правила № 2. Потому что сервис WG-Stun-это просто стандартный одноранговый, Wireguard’S Кроссплатформенный интерфейс более чем достаточно, чтобы управлять сопутствующим однорангом в любой из реализаций Wireguard (правило № 3), что наиболее важно, из-за Wearguard’S шифрование, мы получаем конфиденциальность и безопасность по умолчанию (правило № 1).

Выбор пути

Теперь мы можем выполнить оглушение с помощью ванильной проволочной платежи и выяснить некоторые переводы, которые будет выполнять NAT, при условии, что наш Nat – это дружеский Nat. К сожалению, это’S недостаточно, чтобы обеспечить хорошее соединение со сверстниками Meshnet. Что, если вообще нет Nat? Что если два наса находятся в цепочке, а наша сверстника с мешнетом между ними? Что, если упруга сетки работает в виртуальной машине локальной машины? Что, если коллеге с сетей удалось “просить” его NAT для конкретных переводов через UPNP? Здесь довольно много возможных конфигураций. Иногда мы называем эти конфигурации “пути,” описывая, как один пиров с Meshnet может достичь другого. В реальном мире список потенциальных путей намного дольше, чем список путей, которые могут поддерживать одноранговую связь.

Например, один одноранговый состав Meshnet может получить доступ к другому напрямую, если оба находятся в одной и той же локальной сети. Что’Более того, если NAT поддерживает скрепление волос, можно получить доступ к одному же сверстнику через IP-адрес WAN маршрутизатора. Кроме того, для одного хоста обычно участвует в нескольких сетях одновременно (E.г., виртуализированными сетями, используя несколько физических интерфейсов, DNATION и т. Д.). Но заранее невозможно узнать, какие пути действительны, а какие не.

По этой причине одноранговые приложения обычно реализуют проверки подключения, чтобы определить, какие пути позволяют коллегам охватывать друг друга (E.г., Проверяет стандартизированные на льду (RFC8445), и когда несколько путей проходят проверки, они выбирают лучшее. Эти проверки обычно выполняются в фоновом режиме, отделенном от канала данных, чтобы не мешать в настоящее время в использовании пути. Например, если два сверстника подключены через какую -то сервис реле (e.г., Поверните RFC8656), попытка перейти на лучший путь (E.г., Прямая локальная локальная локация), которая не подтверждена, может вызвать прерывание пути до прохода тайм -аута, и это будет глубоко нежелательно.

В то время как реализации проволочной платы указывают на достижение в настоящее время конфиденциальные одноранговые коллегии, используемые для плоскости данных, легкий характер протокола Wireguard делает альтернативную оценку пути из применения. Вопрос в том, как мы можем отделить плоскость данных от проверки подключения?

Учитывая доступный характер туннелей Wireguard, наиболее простым решением было бы настроить две пары одноранговых узлов на каждом узле сетки – одно для плоскости данных, другая для проверки подключения. Но это решение невозможно на практике. Учители Wireguard идентифицируются по их личности (открытый ключ), и каждый интерфейс имеет только одну идентичность. В противном случае, криптоки -маршрутизация и функциональность роуминга в ее нынешней форме сломаются. Кроме того, мобильные платформы могут иметь не более одного интерфейса в любой момент, ограничивая узлы сетки одной идентичностью в данный момент времени.

Так что давайте’S Ищу решения в другом месте. Здесь’S, как мы пришли к наблюдению, которое теперь является основным принципом для выполнения проверки подключения из плоскости данных:

Учитывая, что соединение может быть установлено с использованием пары конечных точек – весьма вероятно, что выполнение одних и тех же шагов с другой конечной точкой источника будет успешным.

Можно заставить это наблюдение не быть правдой, но оно не будет’это естественным явлением. Натс будет иметь такое же картирование и поведение фильтрации для любой пары отдельных исходящих соединений. RFC4787 считает детерминированность Ната как желаемое свойство. UPNP RFC6970, PMP RFC6886 и аналогичные протоколы будут вести себя аналогично для различных запросов. Лан почти никогда не фильтруется в рамках порт на исходном порту для исходящих соединений.

С другой стороны, приготовление такого предположения позволяет нам полностью отделить проверки подключения и плоскость данных. После выполнения проверки подключения вне полосы может быть сделано обновление пути с высокой степенью уверенности в успехе.

Следовательно, в нашей реализации Meshnet, узлы Meshnet собирают конечные точки (согласно стандарту ICE (RFC8445)) для двух различных целей. Во -первых, для выполнения проверки подключения, а во -вторых, для обновления подключения к проволоке в случае проверки подключения к успеху. Как только список конечных точек известен, конечные точки обмениваются между участвующими узлами сетки с использованием серверов реле. Для конфиденциальности и безопасности сообщения обмена конечной точкой зашифрованы и аутентифицируются с использованием алгоритма eCDH X25519 и Chacha20poly1305 для AEAD для AEAD. После этого проверки подключения выполняются отдельно от проволочной платы с использованием простых старых розетков UDP. Если несколько кандидатов в конечную точку преуспевают в проверке подключения, предпочтительнее кандидат с самым низким временем обращения в оба.

Мы подтвердили путь, используя некоторые пары конечных точек, поэтому выбираются соответствующие конечные точки плоскости данных, и предпринимается обновление пути. Если обновление не сможет установить соединение, оно запрещено на некоторое время, но если оно удастся → мы успешно установили одноранговое соединение с использованием ванильного проволочного платежа.

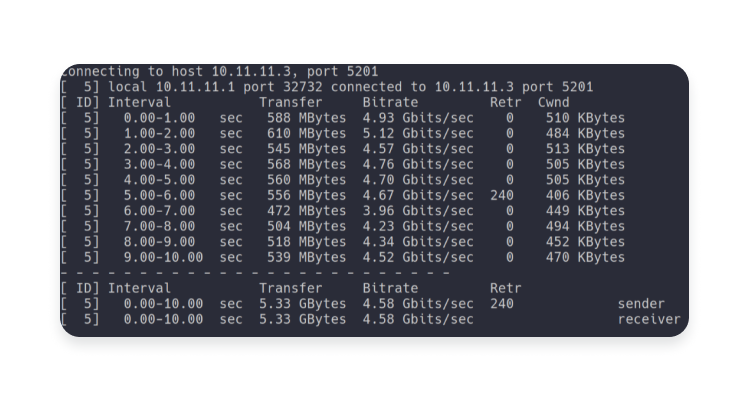

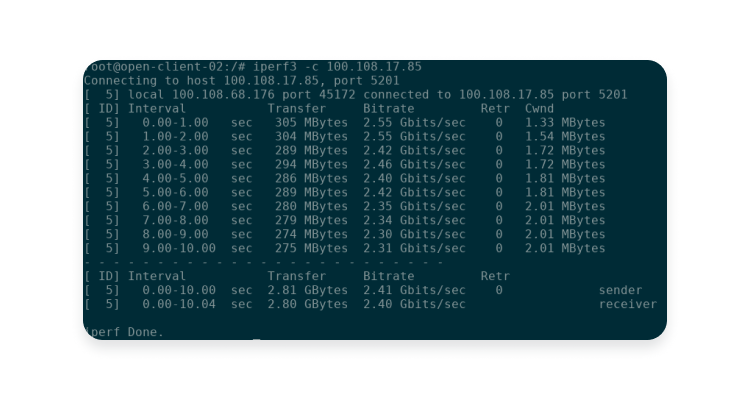

И теперь мы можем запустить iperf3 и измерить, что это значит. Как вы поняли, мы сейчас измеряем сам ванильный проволочный платеж. Например, запуск двух узлов сетки в контейнерах Docker на одном, довольно среднем ноутбуке, оснащенном Intel I5-8265U, без какой-либо дополнительной настройки или настройки, мы можем легко превзойти отметку 2 Гбит / с для одного TCP-теста Iperf3.

Во время написания реализации Wireguard по умолчанию, используемой Meshnet для Linux,-это ядро Linux, Windows-Wireguard-NT или Wireguard-Go, а также для других платформ-Buringtun.

Заключение

Решая несколько проблем, Nord Security’Реализация S Meshnet удалось построить сетку на основе Wireguard с одноранговыми возможностями, используя только интерфейс Xplatform и преимущества реализаций в клетке Wireguard. Он превзошел марку пропускной способности 1 Гбит / с. В настоящее время реализация находится в процессе выпуска, так что следите за обновлением больших скоростей!

Подпишите сетку к вашим потребностям

Удаленный доступ, обмен файлами и гораздо больше

Использование Nordlynx в приложении Nordvpn (Windows)

Nordlynx – это технология, которую мы построили вокруг протокола Wireguard®. Это позволяет испытать проволоку’S Скорость преимущества без ущерба для вашей конфиденциальности.

В Windows 7 и 8.1:

- Установите приложение Nordvpn для Windows и перейдите в настройки приложения в нижний левый угол.

Выбирать Автопорядка в левой стороне меню и обязательно выключите “Выберите протокол VPN и сервер автоматически” вариант. После этого нажмите на раскрывающее меню протокола VPN и выберите Nordlynx.

В Windows 10 и 11:

- Нажмите на значок передачи в левом нижнем углу приложения.

Нажмите на Связь настройки.

Под Протокол VPN выбирать Nordlynx.

Wireguard является зарегистрированным товарным знаком Jason A. Доненфельд.

Статьи по Теме

- Устранение неполадок NORDVPN подключения к Windows

- Как настроить ручное соединение в Windows 7 и выше

- Поделиться VPN через мобильную точку доступа в Windows 10

- Как подключиться к NordVPN с IKEV2/IPSEC в Windows 10