MacOS рандомизирует MAC -адрес?

MacOS рандомизирует MAC -адрес?

Чрезвычайный офис технического директора технического директора опубликовал 30 апреля 2021 года

Как рандомизировать / приварить MAC -адрес на MacBook (macOS) и настольного ПК (Windows 11), который имеет только проводное соединение Ethernet

Я менял все свои устройства, чтобы использовать рандомизацию Mac для положительных последствий конфиденциальности. Мне удалось легко изменить свои устройства Android и iOS с помощью щелчка. С Android это называется рандомизированный Mac, а для iOS он называется частным адресом Wi-Fi. Я также попытался включить эту функцию на моем MacBook под управлением Macos Monterey и на моем настольном ПК с Windows 11. Однако для MacOS, похоже, нет никакой возможности рандомизировать / частный MAC -адрес. Мой настольный компьютер Windows 11 подключен только через проводное соединение Ethernet, однако я мог бы найти только руководства о том, как сделать это для подключения к Wi-Fi, я не могу найти ни одного переключения, чтобы рандомизировать Mac на проводном соединении для Windows 11. Мой вопрос: возможно ли даже рандомизировать / приварить MAC -адрес для MacBook под управлением macOS и настольный компьютер Windows 11, который имеет только проводное соединение Ethernet? Почти все исследования, которые я проводил только. Лучшая статья, которую я обнаружил, была это, но она не касается проводного соединения Ethernet для Windows 10/11, и обходной путь MacOS не будет сохраняться с перезагрузки, которая не идеальна.

спросил 19 апреля 2022 года в 17:55

Sneakyshrike Sneakyshrike

127 1 1 Золотой значок 2 2 серебряные значки 7 7 бронзовых значков

Что на земле является точкой рандомизации MAC -адреса на проводном соединении? Рандомизация состоит в том, чтобы предотвратить неизвестное и, следовательно, не доверяют общественным Wi -Fi соединениям отслеживать вас. В противном случае это не имеет смысла [и также должно быть отключено для подключений с известными достопримечательностями на Wi-Fi].

19 апреля 2022 года в 18:06

Я не знаю или не заботится о том, как вы делаете подготовку Mac на Apple или Windows Box, но оборудование определенно способно на это. Это тривиально под Linux.

19 апреля 2022 года в 19:00

Есть несколько инструментов, позволяющих сделать это (по крайней мере, в Windows).

19 апреля 2022 года в 19:10

@Tetsujin Спасибо, что сообщили мне об этом. Я понятия не имел. Я просто предположил, что это будет полезно для всех подключенных и беспроводных устройств.

20 апреля 2022 года в 18:01

Нет. MAC -адрес не пересекает границы, поэтому на проводном соединении он никогда не покидает здание. На общественном Wi -Fi можно использовать фиксированный Mac для отслеживания ваших привычек соединения – вы ходите в Starbucks каждый день, а иногда иногда получаете Pret Pret. В внутренней или даже бизнес -сети это просто не проблема.

MacOS рандомизирует MAC -адрес?

Чрезвычайный офис технического директора технического директора опубликовал 30 апреля 2021 года

Поскольку аналитика данных превратилась из снежного кома до лавины, инициативы по конфиденциальности данных стояли в разрыве между отдельными лицами и компаниями, которые хотят использовать свои данные. Как мы знаем, Apple была сильным защитником конфиденциальности (их маркетинговые команды расскажут вам снова и снова), но в iOS 14 они почти вывели его на совершенно новый уровень.

MAC рандомизация

Как многие из вас знают, MAC -адреса «сожжены в» идентификаторах радиоплики, которые дают им то, что должно быть уникальным всемирным адресом. Чип использует MAC -адрес для сетевой связи, который в беспроводной сети отправляется через воздух для всех. Из -за этой уникальности MAC -адрес исторически представлял сам чип, устройство с установленным чипом и пользователь, который его носит вокруг. Таким образом, MAC -адреса являются чем -то вроде поля битвы за личные данные о конфиденциальности данных.

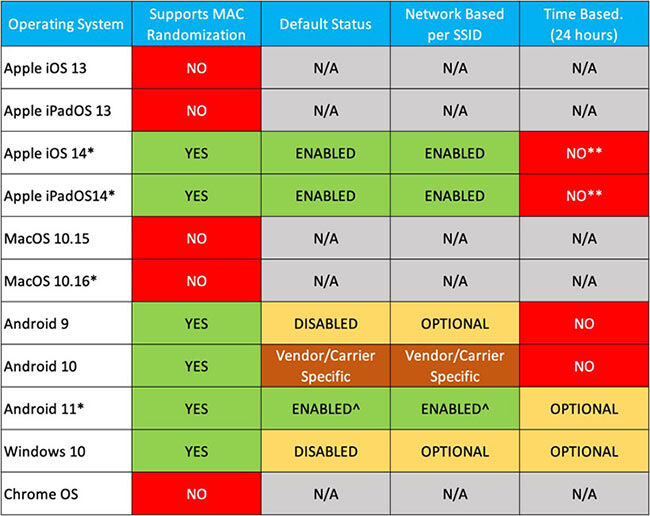

В течение нескольких лет iOS и Android поддерживают рандомизацию MAC, что является способом динамического изменения MAC-адреса, используемого для общения с эфиром. В предыдущих версиях MAC -адрес был рандомизирован только во время процесса обнаружения устройства, как и устройства сканируют, чтобы узнать о близлежащих сетях. Это предотвратило большинство типов отслеживания устройств/пользователей пользователей прохожих (или отключенных). Но как только устройство подключается к сети, устройство только и всегда использует «настоящий» MAC -адрес.

Что нового?

Причина этой статьи заключается в том, что Apple создала довольно страшную отрасль в первых нескольких бета -выпусках iOS 14. Несмотря на то, что окончательный выпуск iOS 14 имеет меньшее агрессивное поведение рандомизации, чем бета -версия, мир рандомизации MAC меняется, и сетевые операторы целесообразно следовать за ним.

В iOS 14 Apple добавляет рандомизацию Mac для всех соединений Wi-Fi, а не только для сканирования. Для каждого уникального SSID (беспроводная сеть) устройство выберет новый рандомизированный адрес и использует этот личный адрес для сети (во время бета-тестирования этот адрес также был рандомизирован каждые 24 часа). Функция частной адресации включена по умолчанию, но ее можно отключить пользователем или через сетевые профили, нажатые администраторами.

Рисунок 1: IOS 14 Частный MAC -адрес

Вполне возможно, что Apple по закону планировала выпустить агрессивный алгоритм рандомизации, и они были отговорены с выступления в отрасли. Тем не менее, я думаю, что более вероятно, что они сыграли роль агента изменений таким образом, что только Apple может. Выразив агрессивное поведение, они привлекли внимание каждого, и их целью было повлиять на отрасль, чтобы охватить операционные парадигмы, которые не зависят от MAC -адресов. Но это изменение займет время для сетевых операторов.

Несмотря на то, что Apple качала лодку в

Краткое содержание:

- Я менял все свои устройства, чтобы использовать рандомизацию Mac по соображениям конфиденциальности, но я не смог найти возможность сделать это на моем MacBook, работающем в MacOS и PC Windows 11 с проводным соединением Ethernet.

- Рандомизация MAC используется в первую очередь для предотвращения отслеживания общественных соединений Wi-Fi.

- Есть инструменты для подготовки Mac на устройствах Apple и Windows.

- MAC-адрес Рандомизация поддерживается на устройствах iOS и Android для общения с эфиром.

- В iOS 14 Apple представила рандомизацию MAC для всех соединений Wi-Fi, а не только во время сканирования.

- Функция частной адресации в iOS 14 включена по умолчанию, но может быть отключена пользователем или администраторами.

- Агрессивное поведение Apple в бета -выпусках iOS 14 повысило осведомленность о рандомизации MAC и ее важности в конфиденциальности данных.

- Индустрия постепенно использует эксплуатационные парадигмы, которые снижают зависимость от MAC -адресов.

Вопросы:

- Какова цель рандомизации Mac на проводном соединении?

- Можно ли подделать MAC -адрес на устройствах Apple и Windows?

- Какие устройства поддерживают рандомизацию MAC?

- Какие изменения были внесены в рандомизацию MAC в iOS 14?

- Может ли частная адресация в iOS 14 быть отключена?

- Какую роль сыграла Apple в продвижении рандомизации Mac?

Рандомизация MAC на проводном соединении не требуется, так как MAC-адрес не покидает здание и не используется для отслеживания, как на общественных соединениях Wi-Fi. Он используется в основном по причинам конфиденциальности в беспроводных сетях.

Да, подделка Mac возможна как на устройствах Apple, так и на Windows. Есть инструменты для выполнения этой задачи.

Устройства iOS и Android поддерживают рандомизацию MAC для общения с эфиром.

В iOS 14 рандомизация Mac была распространена на все соединения Wi-Fi, а не только во время сканирования. Каждый уникальный SSID будет иметь новый рандомизированный MAC -адрес, а функция включена по умолчанию.

Да, функция частной адресации в iOS 14 может быть отключена пользователем или администраторами через сетевые профили.

Агрессивное поведение Apple в бета -выпусках iOS 14 привлекло внимание к важности рандомизации MAC. Они стремятся влиять на отрасль, чтобы снизить зависимость от MAC -адресов.

MacOS рандомизирует MAC -адрес?

Чрезвычайный офис технического директора технического директора опубликовал 30 апреля 2021 года

Как рандомизировать / приварить MAC -адрес на MacBook (macOS) и настольного ПК (Windows 11), который имеет только проводное соединение Ethernet

я’Я менял все мои устройства, чтобы использовать рандомизацию Mac для положительных последствий конфиденциальности. я’У удалось легко изменить мои устройства Android и iOS с помощью щелчка Toggle. С Android это’S называется рандомизированный Mac и для iOS это’S называемый частный адрес Wi-Fi. я’В.Е. также попытался включить эту функцию на моем MacBook, работая Macos Monteray и на моем настольном ПК с Windows 11. Однако для macos там не’Похоже, какой -либо вариант для рандомизации / приватного MAC -адреса. Мой настольный компьютер Windows 11 подключен только через проводное соединение Ethernet, однако я мог найти только руководства о том, как сделать это для подключения к Wi-Fi, я могу’T Найти какой -либо переключатель, чтобы рандомизировать Mac на проводном соединении для Windows 11. Мой вопрос: возможно ли даже рандомизировать / приварить MAC -адрес для MacBook под управлением macOS и настольный компьютер Windows 11, который имеет только проводное соединение Ethernet? Почти все исследования, которые я проводил только. Лучшая статья, которую я нашел, была это, но это не так’T обращайтесь к проводному подключению Ethernet для Windows 10/11, а обходной путь MacOS выиграл’T сохраняется от перезагрузки, которая не’т идеал.

спросил 19 апреля 2022 года в 17:55

Sneakyshrike Sneakyshrike

127 1 1 Золотой значок 2 2 серебряные значки 7 7 бронзовых значков

Что на земле является точкой рандомизации MAC -адреса на проводном соединении? Рандомизация состоит в том, чтобы предотвратить неизвестное и, следовательно, не доверяют общественным Wi -Fi соединениям отслеживать вас. В противном случае это не имеет смысла [и также должно быть отключено для подключений с известными достопримечательностями на Wi-Fi].

19 апреля 2022 года в 18:06

Я не знаю или не заботится о том, как вы делаете подготовку Mac на коробке Apple Orwindows, но оборудование определенно способно на TJIS. Его тривиальное под Linux.

19 апреля 2022 года в 19:00

Есть несколько инструментов, позволяющих сделать это (по крайней мере, в Windows).

19 апреля 2022 года в 19:10

@Tetsujin Спасибо, что сообщили мне об этом. Я понятия не имел. Я просто предположил, что это будет полезно для всех подключенных и беспроводных устройств.

20 апреля 2022 года в 18:01

Нет. MAC -адрес не пересекает границы, поэтому на проводном соединении он никогда не покидает здание. На общественном Wi -Fi можно использовать фиксированный Mac для отслеживания ваших привычек соединения – вы ходите в Starbucks каждый день, а иногда и получаете Pret вместо этого. В внутренней или даже бизнес -сети это просто не проблема.

MacOS рандомизирует MAC -адрес?

Чрезвычайный офис технического директора технического директора опубликовал 30 апреля 2021 года

Поскольку аналитика данных превратилась из снежного кома до лавины, инициативы по конфиденциальности данных стояли в разрыве между отдельными лицами и компаниями, которые хотят использовать свои данные. Как мы знаем, Apple была сильным защитником конфиденциальности (их маркетинговые команды расскажут вам снова и снова), но в iOS 14 они почти вывели его на совершенно новый уровень.

MAC рандомизация

Как многие из вас знают, MAC -адреса “сгорел” Идентификаторы радиоплики, которые дают им то, что должно быть уникальным мировым адресом. Чип использует MAC -адрес для сетевой связи, который в беспроводной сети отправляется через воздух для всех. Из -за этой уникальности MAC -адрес исторически представлял сам чип, устройство с установленным чипом и пользователь, который его носит вокруг. Таким образом, MAC -адреса являются чем -то вроде поля битвы за личные данные о конфиденциальности данных.

В течение нескольких лет iOS и Android поддерживают рандомизацию MAC, что является способом динамического изменения MAC-адреса, используемого для общения с эфиром. В предыдущих версиях MAC -адрес был рандомизирован только во время устройства’S Discovery Process, как устройства сканируют, чтобы узнать о близлежащих сетях. Это предотвратило большинство типов отслеживания устройств/пользователей пользователей прохожих (или отключенных). Но как только устройство подключается к сети, устройство только и всегда использует “настоящий” MAC-адрес.

Что’S новый?

Причина этой статьи заключается в том, что Apple создала довольно страшную отрасль в первых нескольких бета -выпусках iOS 14. Несмотря на то, что окончательный выпуск iOS 14 имеет меньшее агрессивное поведение рандомизации, чем бета -версия, мир рандомизации MAC меняется, и сетевые операторы целесообразно следовать за ним.

В iOS 14 Apple добавляет рандомизацию Mac для всех соединений Wi-Fi, а не только для сканирования. Для каждого уникального SSID (беспроводная сеть) устройство выберет новый рандомизированный адрес и использует этот личный адрес для сети (во время бета-тестирования этот адрес также был рандомизирован каждые 24 часа). Функция частной адресации включена по умолчанию, но ее можно отключить пользователем или через сетевые профили, нажатые администраторами.

Рисунок 1: IOS 14 Частный MAC -адрес

Это’В совершенно возможно, что Apple законно планирует выпустить агрессивный алгоритм рандомизации, и их отговорили от выступа отрасли. Однако я думаю это’S более вероятно, что они сыграли роль агента изменений таким образом, что только Apple может. Дразнив агрессивное поведение, они получили всех’Внимание, и их целью было повлиять на отрасль, чтобы охватить оперативные парадигмы, которые доны’T так сильно зависят от MAC -адресов. Но это изменение займет время для сетевых операторов.

Несмотря на то, что Apple раскачивала лодку в своей бета -версии, Android обладает поведением рандомизации Mac для подключенных сеансов со времен Android 10.0. Android по умолчанию на рандомизированный Mac, который можно отключить, как показано ниже.

В дополнение к производителям ОС, IEEE 802.11AQ Рабочая группа также включила улучшения для конфиденциальности MAC. 802.11AQ отмечает, что MAC -адреса, скрашители данных OFDM, номера последовательностей, данные запроса зонда и другие атрибуты могут использоваться для однозначного идентификации устройств. Есть способы устранения этого в рамках протокола, и существуют более широкие отраслевые усилия по улучшению индивидуальной конфиденциальности.

Просто чтобы вы знаете, это’S, второе шестигранное значение в MAC-адресе, которое указывает на частный (сгенерированный программным) адрес. Любой адрес, соответствующий одному из следующих шаблонов, считается частным:

- x2: xx: xx: xx: xx: xx

- x6: xx: xx: xx: xx: xx

- xa: xx: xx: xx: xx: xx

- xe: xx: xx: xx: xx: xx

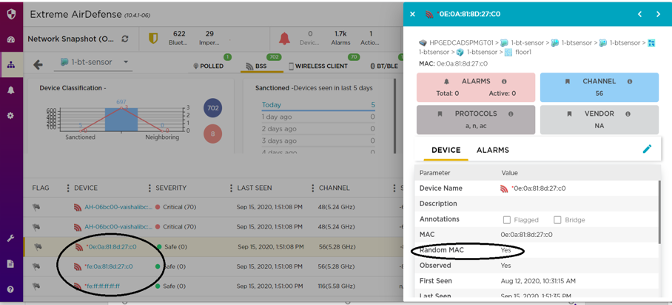

Платформы аналитики безопасности, такие как Extreme AirDefense, также должны быть в состоянии определить, используют ли устройства частные адреса.

Ну и что’S?

Честно говоря, пока не’T один. Кризис предотвратил.

Тем не менее, бета -версия iOS 14 вызвала немного паники в некоторых отраслях, поскольку все изо всех сил пытались оценить ущерб для обеспечения. Я говорю “обеспечение” Потому что Apple сосредоточена на конфиденциальности, и они будут продолжать расставлять приоритеты в будущем. Весь смысл рандомизации MAC заключается в том, чтобы скрыть некоторые аспекты отслеживания присутствия, которые идентифицируют закономерности в поведении, особенно в разных сетях и площадках, которые могут указывать на активность пользователя.

Поскольку инициативы по конфиденциальности продвигаются вперед (и они будут), могут также быть побочные эффекты в пользовательском опыте и рабочих процессах оператора. Имейте в виду, что MAC-адреса всегда были предсказуемым долгосрочным идентификатором устройства, что означает, что сетевые экосистемные инструменты, процессы и парадигмы соединения часто строятся вокруг MAC-адресов.

Так вот’S важный момент. MAC -адреса будущего могут не вести себя так же, как и MAC -адреса сегодня (или вчера). Ваше домашнее задание – оценить всю вашу сеть’Общие рабочие процессы, которые полагаются на устойчивый и стабильный MAC -адрес. Затем переосмыслить, будут ли они работать, если MAC -адрес отличается, или если Mac регулярно меняется (E.г. каждые 24 часа). Начните переоборудовать сейчас, чтобы вы не были застигнуты врасплох позже. Вот несколько рабочих областей, чтобы начать.

Пленные веб -порталы

Порталы пленных – это веб -страницы, представленные пользователям во время начального сетевого подключения, обычно для гостевых сетей. Они’RE, используемый для обеспечения юридических условий и соглашений, для входа в гостей/посетителя, чтобы получить некоторую информацию о госте в обмен на подключение и в целях аутентификации/выставления счетов, таких как горячие точки на основе использования.

Во многих случаях веб -порталы, которые используют MAC -адрес в качестве якоря устройства, и поэтому пользователь’S Состояние авторизации связано с Mac. Если Mac когда-нибудь изменится, инфраструктура снова просит пользователя через портал, создавая задачу пользователя.

Это’СДЕЛАЕТСЯ, чтобы дать конкретное руководство для развития портальных рабочих процессов, потому что они’повторно используется во многих разнообразных способах. Одним из соображений было бы взглянуть на альтернативные схемы аутентификации, которые не представлены MAC, такими как 802.1x Сертификат Рабочий процесс (я знаю, Серки страшны), экстремальный’S Private PSK, или горячая точка 2.0.

Аутентификация Mac

Хотя MAC-адреса всегда были уязвимы для подслушивания и подготовки к эфире (копирование злоумышленником), некоторые системы используют MAC-адреса для аутентификации устройства. В контекстах, чувствительных к безопасности, эта практика очень необычна и не рекомендуется, но это все еще происходит. В некоторых корпоративных средах он использует комбинацию 802.1x аутентификация пользователя и аутентификация Mac для обеспечения двухфакторной аутентификации IT-принадлежащих устройств. В этом случае можно избежать проблем с рандомизацией Mac, поскольку он может подтолкнуть профиль на устройства, которые отключает функцию рандомизации во время адаптации. Это’S Еще одна коробка, чтобы зарегистрироваться в установке профиля (как только ваш MDM или другой инструмент обеспечения поддерживает частный переключатель Mac). Кроме того, рассмотрим влияние рандомизированного MAC для каждого SSID, если корпоративные ИТ-устройства подключаются к более чем одним SSID.

В некоторых сетях публичного доступа с подпискими на использование (ежемесячные, ежегодные, измеряемые) планы использования могут быть специфичными для устройства, где Mac используется в рабочем процессе бухгалтерского учета для отслеживания потребления данных пользователей. Эти рабочие процессы могут потребоваться новый подход для ассоциации учетных записей с устройствами, если у пользователя есть частная адресация включена (или если закрытый Mac когда -либо меняется для SSID). В большинстве случаев эти операторы будут приспособиться к альтернативным формам аутентификации (потенциально в горячей точке 2.0 Рабочий процесс), будь то имена пользователей и пароли, сертификаты, приложения, профили на устройствах или SIMS. Конечно, они могут бороться с этим ручным способом, показывая пользователям, как отключить эту функцию и придерживаться не частного адреса.

Аналитика устройства

Сейчас мы’Повторить, наконец, добраться до темы, представляющей интерес для Apple. На самом деле поведение iOS 14 не дало’T очень сильно измените историю аналитики, но есть некоторые моменты, которые следует помнить:

- Если частные MAC -адреса изменятся, то новый MAC -адрес будет считаться новым уникальным устройством, которое может повлиять на количество устройств/пользователей.

- Частные адреса не будут отображаться в базах данных OUI. OUI – это тривиальный механизм для картирования Mac с производителем устройств, но частные адреса будут скрывать даже этот основной механизм.

- Все больше становится невозможным установить соединение между сканирующим устройством и подключенным устройством, например, идентифицировать конкретных посетителей с “помолвлен” посетители. Но, возможно, этот вариант использования отслеживания взаимодействия в любом случае был более слайд -посудой.

- Поскольку Mac остается прежним для данного SSID, он’S все еще возможно измерить повторения по сравнению с новыми гостями и в конечном итоге связывать пользователя’S Activity с течением времени до конкретного сеанса.

Большинство других аналитиков присутствия остаются неизменными, например, измерения занятости, плотность пользователей, данные о потоке местоположения – и, конечно.

Предполагая, что рандомизация MAC, которая вращается ежедневно или еженедельно, один из действий – это то, что операторы места сосредоточены на привлечении пользователей приложений – конечно, это святой Грааль вовлечения. Чтобы привлечь пользователей, отслеживать повторения пользователей или извлекать информацию, операторам, возможно, придется подсластить горшок с помощью приложений на устройстве, которые добавляют больше значений для пользователя, что просто повышает стоимость входа для бизнес-кейса.

Регистрация MAC

Для некоторых сред, где операторы хотят, чтобы пользователи регистрировали свои устройства, MAC -адреса часто используются в качестве простой формы доступа. Например, в университетской среде можно ожидать, что студенты в общежитии будут регистрировать устройства (принтеры, игровые приставки, телевизоры, изделия IoT), которые не поддерживают 802.1x безопасности. Кроме того, в университетских и других контекстах с несколькими дисковыми блоками можно использовать базу данных MAC для обеспечения частной сети, которая позволяет пользователям получать доступ к своим собственным устройствам (аналогично домашним сетям), в то же время заблокированная от просмотра других’ устройства. Основная задача на сегодня – убедиться, что регистрация происходит с частным Mac, связанным с оперативным SSID. Это очень важно для рабочего процесса, потому что SSID с адаптацией может не соответствовать операционному SSID, поэтому частное Mac может отличаться для этих сайтов. Еще один полезный вариант здесь – предоставить уникальные учетные данные аутентификации, такие как частные PSKS. Частные предварительные ключи (PPSKS) обеспечивают видимость идентификации с помощью уникальных PSKS для каждого или каждого пользователя, которые могут быть сгруппированы вместе как часть политики пользователя.

На данный момент это не может быть общей проблемой, поскольку мобильные устройства являются основной целью рандомизации, и они поддерживают гибкие механизмы аутентификации.

Списки отказа MAC

В Wi-Fi также существуют рабочие процессы, где системы автоматически применяют (или администраторы делают это вручную) правило отказа в досту. На самом деле эти черные списки надевают’T, остановите решительных злоумышленников или нарушителей. Тем не менее, они являются инструментами безопасности в сетевом администраторе’S Toolbox, который больше не может быть эффективным для нарушителей, используя платформы с поведением рандомизации.

Поиск неисправностей

В условиях устранения неполадок, MAC -адрес может быть единственным идентификатором для его начала с устранения неполадок с инструментами продукта, журналами или захватами пакетов. Получение MAC -адресов. Ручной способ для устранения неполадок не очень удобен, но это может быть единственным вариантом в некоторых ситуациях. В iOS 14 Apple фактически упростила решение этой проблемы, отображая MAC -адрес прямо в утилите соединения. Бета -поведение с ежедневной рандомизацией в значительной степени разрушило этот рабочий процесс, но окончательный выпуск iOS 14 стал виденным рандомизированным MAC -адресами. Чтобы найти MAC-адрес, просто откройте меню Wi-Fi и нажмите на сеть, чтобы увидеть частный адрес.

Планирование долгосрочной перспективы, убедитесь, что вы создаете свои рабочие процессы по устранению неполадок в отношении имен пользователей, имен хоста или других идентификаторов, связанных с политикой, для устранения неполадок для конкретных устройств.

Политики на основе MAC

Домашние маршрутизаторы Wi-Fi все чаще поддерживают время и ограничения на содержание, которые могут быть применены к конкретным устройствам (например, ваш ребенок’S Телефон). Эти политики применяются MAC -адресом. Если они’больше не работает, это’S, потому что Mac теперь личный адрес. Легкое решение здесь – отключить функцию домашних сетей. Но опытные молодые люди могут просто повторно включить эту функцию для обхода управления безопасностью. Так что вы’D Лучше определить политику как для фактического, так и для частного адреса.

MAC на основе IP Reservations

Я не ДОН’Ожидайте увидеть много вариантов использования, когда мобильные устройства имеют зарезервированные IP -адреса на сервере DHCP, но это может произойти. MAC -адреса являются обычным связывающим объектом для этой функции. Предположительно, эти варианты использования имеют его контроль, поэтому функция может быть легко отключена на устройстве, или частный адрес можно использовать для входа в резервирование.

Использование криминалистики

В тех случаях, когда публичный Wi-Fi использовался для совершения онлайн-преступлений, MAC-адреса являются важной частью криминалистического инструментария, который можно использовать для корреляции устройства с пользователем. Законы для этого типа судебной приложения варьируются в зависимости от страны, поэтому он может не применяться везде везде везде. Опять же, бета -реализация снесла этот вариант использования, в то время как релиз iOS 14 держит его в игре, если вы выполняете криминалистику как по фактическим, так и в частных адресах, на всякий случай.

Заключительные мысли

Этот разговор похож на классическую игру безопасности по сравнению с легкостью использования. По мере продвижения конфиденциальности отрасли должны будут корректировать. Вы могли бы сказать, что MAC -адрес никогда не предназначен для использования во всех способах, которым мы его используем сегодня. Однако более 20 лет MAC -адрес был надежным компонентом беспроводного протокола, и вокруг него было построено 20 лет функциональности. Apple избавило операторов сети большую боль, отказавшись от их бета -реализации, но я думаю, что парадигма рандомизации MAC будет продолжать меняться. Для операторов сети было бы разумно подумать о (и начать проектирование) мира, где MAC -адреса не просто частные, но и регулярно вращаются.

Ресурсы

Apple опубликовала краткую страницу базы знаний по этой теме: https: // Поддержка.яблоко.com/en-us/ht211227

Этот блог был изначально написан Маркусом Бертоном, архитектором, Cloud Technology

Ну и что’S БОЛЬШЕ? – Часть 1

Apple теперь позволяет случайным MAC -адресам для всего, что их устройство делает по умолчанию. Случайные MAC -адреса арена’T все плохо. В мире Wi-Fi все, что делают инженеры,-это баланс. В этом блоге Джим Палмер объясняет это от пользователя’с точкой зрения, это’S компромисс между анонимностью и легкостью доступа к сети.

Автор

Джим Палмер

Опубликовано

18 сентября 2020 г

Делиться

Категории

Рандомизация MAC звучит больше похоже на то, что произойдет в вашем соседнем фаст -фуд, чем причине грохота по всей толпе ИТ. Но это’S True. Apple анонсировала новую функцию конфиденциальности с последними Apple ios 14, iPados 14 и WatchOS 7 с использованием рандомизации Mac. Чтобы понять, почему это делает волны с ИТ -профессионалами, нам нужно немного занудить здесь.

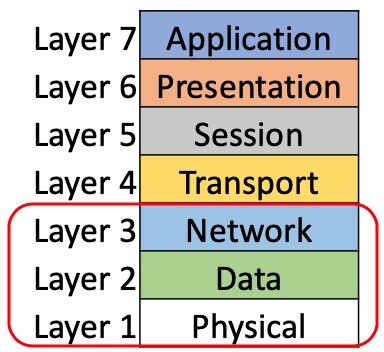

Управление средним доступом (Mac, также называемые адресами управления доступом к носителям). Эта среда может быть медным кабелем, волоконно -оптическим кабелем или радио. Эта среда, какая бы ни была форма, она известна как физический слой в модели OSI. MAC -адрес используется в уровне данных.

По мере того, как мы становимся более мобильным обществом, прошли дни, когда мы имеем возможность получить доступ к информации из определенных мест, таких как стол или киоск. Сегодня мы постоянно движемся; вокруг города или города, или только из одной комнаты в доме в другую. По мере движения устройства физический слой постоянно корректируется на основе ситуации. Ноутбук может быть подключен к сети утром, а затем быть беспроводным, пока вы работаете на крыльце. Способность физического слоя приспосабливаться к нашему образу жизни означает, что уровень данных взял на себя гораздо большую роль. Это’S всегда требовался, чтобы выполнить сетевую связь работы, как и все слои, но с изменчивостью физического уровня инженеры -сетевые инженеры полагались на неизменную природу уровня данных как способ сохранить стабильные сети стабильными. Иногда это приходит к ущербу конечного пользователя. Подробнее об этом позже.

Рисунок 1 модель OSI

Ключ к стабильности сети

Чтобы понять, почему мы думаем о уровне 2, где живет MAC -адрес, как ключ к стабильности сети, нам нужно посмотреть на уровень 3, сетевой уровень. Вот где живут IP -адреса. IP -адреса могут постоянно меняться. Для разных сетей Wi-Fi это’S почти данный это изменится. От дома до кафе до офиса в продуктовый магазин и обратно домой, сетевой слой меняется в каждом месте. Хотя это’S обычно Wi-Fi во всех этих местах физический слой также отличается: разные полосы, разные каналы, разные настройки, но все же Wi-Fi.

Со всем этим колебаниями на уровнях 1 и 3 сетевые инженеры полагались на стабильность уровня 2 и MAC -адреса для создания стабильных сетей. Преимущество для конечного пользователя очевидна: стабильность сети. Недостатком этой стабильности для того же пользователя является то, что сетевые операторы могут узнать, что пользователь’S привычки через эту стабильную информацию. Сетевые операторы знают, когда и сколько раз тот же MAC -адрес появляется в конкретном магазине. Если он может заставить пользователя этого устройства предоставить некоторую личную информацию – например, используя учетную запись в социальных сетях для входа на плененный портал – они могут затем связать эти две части информации вместе. Связывать MAC -адрес с пользователем’Имя и аккаунт в социальных сетях и весь новый мир открывается. Конечно, этот мир может быть из фильма “Отчет меньшинства” но это’S A A Bameer!

Добро пожаловать в мир случайных MAC -адресов. Эти арена’T новый, кстати. Устройства начали использовать случайные MAC-адреса во время процесса исследования Wi-Fi еще в 2014 году. Как Android, так и Windows использовали случайные MAC -адреса для обоих ‘зондирование для’ и ‘присоединенный к’ Сети на некоторое время, но только при включении в расширенные настройки. Теперь Apple позволяет случайным MAC -адресам для всего, что устройство делает по умолчанию. Чтобы добавить еще большую случайность к этой рандомизации, является функцией, которая меняет случайный MAC -адрес каждые 24 часа для одной и той же сети. Это должно было быть включено по умолчанию в iOS 14, но было удалено во время бета -тестирования. Тем не менее, в Android 11 и Windows 10 Это расширенная функция, которую можно включить конечным пользователям. Следуя этой траектории, она не’Трудно представить, что рандомизация MAC будет включена по умолчанию на всех устройствах в не слишком устойчивом будущем.

От пользователя’S точка зрения, это может быть приветствуется. Поскольку местная кафе может’T завяжите какую -либо личную информацию с чем -то, что всегда меняется, анонимность пользователя вернулась. Пользователи могут’это отслеживается, когда они идут на свой день. Но это всегда хорошо?

Рисунок 2 Ток по состоянию на сентябрь 2020 года

Вспомните в последний раз, когда вы останавливались в отеле на пару дней. Вы подключились к их сети, ввели что -то в страницу Splash, и вы были в пути. В следующий раз, когда вам нужно было использовать его, не было страницы Splash. Сеть знала вас’D уже вошел в систему, потому что они связали вход с устройством’S MAC -адрес. Если MAC -адрес рандомизирован и новый, сети могут’не знаю, вписалось ли это устройство или нет. Пользователям придется снова войти. И опять. Если отель ограничивает количество устройств – предварительно отслеживаемых MAC -адресом – которые могут использоваться каждым гостем, что сейчас происходит сейчас?

Порталы пленных, зарезервированные адреса DHCP, списки контроля доступа (ACL) на уровнях 2 и 3, правила брандмауэра, список затронутых сервисов и функций, которые могут сломать, можно продолжать и продолжать.

Случайные MAC -адреса арена’T все плохо. В мире Wi-Fi все, что делают инженеры,-это баланс, компромисс. От пользователя’с точкой зрения, это’S компромисс между анонимностью и легкостью доступа к сети. Конечно, пользователи могут включить или отключить эту случайную функцию Mac -адрес. Для сетевых администраторов, инженеров и архитекторов это означает прохождение каждой сети, чтобы обеспечить случайность на уровне 2 выиграл’T значительно влияет на сети, либо при этой новой ОС’S выпускается для всех, чтобы обновить или когда запускаются новые устройства с предварительно загруженной новой ОС. Существует другое поведение между обновлением и предварительно загруженным на новом устройстве. Терпеть меня, пока я объясняю это.

Если у вас есть устройство iOS 13 и обновить iOS 14 или Android 9 до Android 10, это’S не предполагаемый Чтобы использовать рандомизированные MAC -адреса для любых сетей, с которыми вы присоединились ранее. Если оно’S новый WLAN, он попробует рандомизированный Mac для первой попытки. Если ассоциация терпит неудачу, это’с предполагаемый* Чтобы вернуться к сгоревшему Mac. Если у вас есть устройство iOS 13 и обновить до iOS 14, а затем забудьте о ранее объединенном WLAN, это’с предполагаемый* вести себя так, как будто это’S новая WLAN. Забыть и присоединиться к сети – это общий шаг для устранения неполадок для многих (включая меня), и понимание значения случайных Mac важно для будущего устранения неполадок для обоих пользователей, так и ИТ -персонала.

Если вы купите устройство с предварительно загруженным iOS 14 или Android 10, каждая WLAN будет рассматриваться как новая, поэтому он попробует случайный MAC-адрес для каждого WLAN. Если ассоциация терпит неудачу, это’с предполагаемый* вернуться к сгоревшему Mac и попытаться снова. С тех пор’S новое устройство, которое не’Т очень поможет. Количество путаницы, вызванное устранением неполадок устройства, которое использовало несколько MAC -адресов при попытке подключить и получить доступ к сети, увеличит время для разрешения каждого звонка. Это подарок, который будет продолжать давать сетевым администраторам!

Надеемся, что к этому моменту вы спрашиваете о влиянии и о том, как его смягчить. Я бы хотел, чтобы был легкий ответ, но никогда не бывает. Самое простое решение – спросить всех, кто когда -либо будет использовать вашу сеть, чтобы выключить эту функцию для любого SSID, которым вы управляете. Пока это возможно, это’S совершенно невыразимо. Получение 100% пользователей для этого никогда не произойдет. Даже если у вас есть управление мобильными устройствами (MDM) с каждым устройством, использующим его, и все они подключены после развертывания, можно оттолкнуть профили, которые выключают случайные MAC -адреса. Возможно, да! Вероятно … нет. Пользователи могут сделать 100% времени, это позвонить в службу поддержки, когда они могут’T подключите. Представьте себе текущий объем вызовов в службу поддержки экспоненциально увеличивается в зависимости от того, где устройства и пользователи попадают в диаграмму выше в сочетании с увеличенным временем, посвященным каждому вызову. Готова ли организация взять это на?

Теперь, когда у вас лучшее понимание того, почему из рандомизированных MAC -адресов, вы можете прочитать больше о влиянии на сети и о том, как Commscope может помочь во второй части этого блога.

*Ищите будущий блог, как только новые телефоны начнут доставку с этой новой операционной системой.

Отключить случайный MAC -адрес

![]()

Ряд продавцов начал использовать Частные (случайные) MAC -адреса для подключения к каждой сети. В некоторых случаях в некоторых случаях желательно отключить частные (рандомизированные) MAC-адреса, чтобы избежать необходимости повторной регистрации вашего устройства для использования в сети MSU.

Выберите своего поставщика из следующего списка:

Яблоко

Рандомизированный MAC -адрес настроен для каждой сети:

iPhone, iPad или iPod touch

- Открыть Настройки приложение

- Выбирать Wi-Fi

- Выберите информационная кнопка Рядом с сетью

- Запрещать Частный адрес

Apple Watch

- Открыть Настройки приложение

- Выбирать Wi-Fi

- Выберите имя сети

- Запрещать Частный адрес

Android

Рандомизированный MAC -адрес настроен для каждой сети:

- Открыть Настройки приложение

- Выбирать Сеть и Интернет

- Выбирать Wi-Fi

- Выберите сеть для настройки

- Выбирать Передовой

- Выбирать Конфиденциальность

- Запрещать Рандомизированный Mac

Окна

Рандомизированный MAC -адрес настроен для каждой сети:

- Выберите Начинать кнопка

- Выбирать Настройки

- Сеть и Интернет

- Wi-Fi

- Управление известными сетями

- Выберите сеть

- Выбирать Характеристики

- Запрещать «Используйте случайные адреса оборудования для этой сети»

- Позвони нам: (517) 432-6200

- Контактная информация

- Заявление о конфиденциальности

- Доступность сайта

- Позвоните в MSU: (517) 355-1855

- Посещать: МГУ.эду

- МГУ-это работодатель с равной популярностью.

- Спартанцы будут.

- © Мичиганский государственный университет