McAfee удаляет вымогателей?

Уборщик вредоносных программ McAfee удалит вирус на ПК с Windows

Коррупция данных включает в себя угроза, получающие доступ к организации’S Системы и подделка критическими данными. Вместо того, чтобы шифровать файлы, злоумышленники манипулируют или удаляют важную информацию, делая ее непригодным для использования, пока цель не выплатит выкуп. Этот подход может быть более вредным и труднее восстановиться, чем традиционные атаки вымогателей.

Сводка статьи:

1. McAfee распределяет три неподдерживаемых программных инструментов эта нацелена и удаляет определенный набор инфекций. Первый инструмент называется McAfee Labs Stinger, который может обнаружить и удалять почти 7000 вирусов Windows. Второй инструмент – Mac Stinger, предназначенный для удаления вариантов OSX/Flashfake. Третий инструмент, Rootkitremover, удаляет семейство ZeroAccess и TDSS Rootkits. Обратите внимание, что эти инструменты не скажут вам, если вы нашли и удалили все вредоносные программы из своей системы.

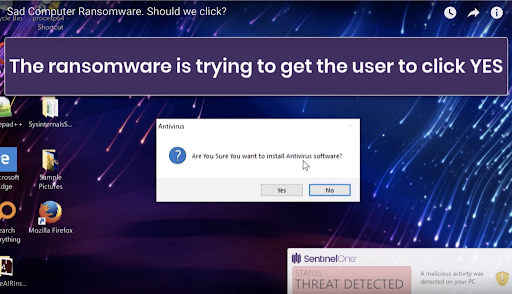

2. Предупреждение вас о возможности инфекции-это работа антивирусного программного обеспечения. Однако после заражения вашей системы антивирусное программное обеспечение не может вам помочь. Макафи’S Три бесплатных инструмента могут или не могут найти и удалить вашу конкретную инфекцию. Зараженные компьютеры часто работают медленно или отображают сообщения об ошибках. Если вы испытываете перенаправления на незнакомые сайты или тревожные всплывающие окна, ваша система может иметь вредоносную программу инфекции.

3. Злоупотребление компьютерного программного обеспечения относится к навязчивому или враждебному программному обеспечению, которое загружается в компьютерную систему без владельца’S разрешение. Он может раскрыть личную информацию и информацию о кредитных картах, нанести системный ущерб и атаковать другие сайты. Предотвращение инфекции вредоносных программ требует запуска антивирусной программы и брандмауэра, проявляя осторожность с приложениями по электронной почте и избегая незнакомых веб-сайтов.

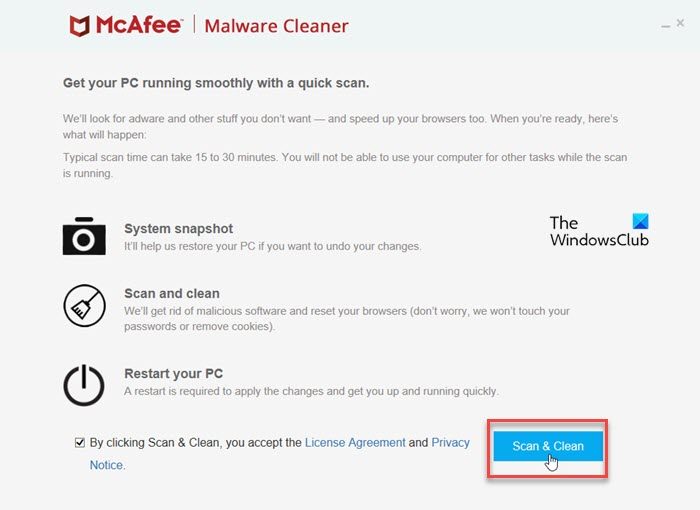

4. McAfee Malware Cleaner – это бесплатный инструмент от McAfee Это сканирует компьютер Windows для рекламного обеспечения, шпионских программ, троян и других угроз. Он удаляет инфицированные файлы, удаляет модифицированные записи реестра и сбрасывает веб -браузеры в настройки по умолчанию, чтобы предотвратить кражу личных данных. Программное обеспечение можно загрузить с McAfee’S официальный веб -сайт и не требует установки.

15 уникальных вопросов:

- Каковы три неподдерживаемых программных инструментов, распространяемых McAfee?

Три инструмента – McAfee Labs Stinger, Mac Stinger и Rootkitremover. - Сколько вирусов Windows может обнаружить и удалить McAfee Labs?

Он может обнаружить и удалять почти 7000 вирусов Windows. - Что такое Mac Stinger, предназначенное для удаления?

Mac Stinger предназначен для удаления вариантов OSX/Flashfake. - Какой тип корткетов делает rootkitremover удалить?

RootkiTremover удаляет семейство ZeroAccess и TDSS Rootkits. - Какова задача антивирусного программного обеспечения?

Работа антивирусного программного обеспечения состоит в том, чтобы предупредить вас о возможности инфекции. - Может ли антивирусное программное обеспечение помочь после заражения вашей системы?

Нет, как только ваша система заражена, антивирусное программное обеспечение не может помочь. - Каковы некоторые признаки инфекции вредоносной программы?

Знаки включают медленную производительность компьютера, сообщения об ошибках, перенаправления на незнакомые сайты и тревожные всплывающие окна. - Что такое вредоносное компьютерное программное обеспечение?

Злоусоветное компьютерное программное обеспечение относится к навязчивому или враждебному программному обеспечению, загруженному в систему без разрешения владельца. - Что может сделать вредоносное ПО?

Вредители могут раскрыть информацию о личной и кредитной карте, нанести системный ущерб и атаковать другие сайты. - Как вы можете предотвратить инфекцию вредоносных программ?

Меры по профилактике включают в себя запуск антивирусной программы и брандмауэр, осторожность с приложениями по электронной почте и избегание незнакомых сайтов. - Что делает McAfee Malive Smileer?

McAfee Malware Cleaner сканирует компьютер Windows для рекламы, шпионских программ, троянов и других угроз. Он удаляет зараженные файлы, удаляет модифицированные записи реестра и сбрасывает веб -браузеры в их настройки по умолчанию. - Где можно загрузить уборщик McAfee Mlafee Macafee?

McAfee Malware Cleaner можно загрузить с официального веб -сайта McAfee. - Требует ли McAfee Mlawwore Cleaner?

Нет, это портативный инструмент, который не требует установки. - Что McAfee Malware Cleaner оставляет нетронутым при сбросе веб -браузеров?

Во время сброса веб -браузеров, McAfee вредоносной программы оставляет файлы cookie, пароли и вход в систему. - Как вредоносное ПО может ввести систему?

Вредоносное ПО может ввести систему с помощью зараженных веб -сайтов, вложений по электронной почте, а также других приложений и онлайн -инструментов.

Уборщик вредоносных программ McAfee удалит вирус на ПК с Windows

Коррупция данных включает в себя угроза, получающие доступ к организации’S Системы и подделка критическими данными. Вместо того, чтобы шифровать файлы, злоумышленники манипулируют или удаляют важную информацию, делая ее непригодным для использования, пока цель не выплатит выкуп. Этот подход может быть более вредным и труднее восстановиться, чем традиционные атаки вымогателей.

Удалит ли McAfee вредоносное ПО?

Если вы аренде’T компьютерный гуру и вы не надо’T Mind Pay немного больше, вы можете связаться с техником безопасности через сайт McAfee, который удаленно подключается к вашему компьютеру и даст ему профессиональную уборку. Если вы чувствуете себя в безопасности в своих Techie Creds, вы сможете очистить свою собственную систему, используя одну из трех бесплатных, но неподдерживаемых-инструменты для погружения в вирусы на сайте McAfee. Но если вы просто средний Джо, вы можете инвестировать в некоторое коммерческое программное обеспечение для удаления вредоносных программ.

Программное обеспечение

- McAfee распространяет три неподдерживаемых программных инструмента, которые нацелены и удаляют определенный набор инфекций. McAfee не гарантирует, что они работают. Первый инструмент называется McAfee Labs Stinger. Согласно инструменту’S Список вирусов, она может обнаружить и удалять почти 7000 вирусов Windows. Это похоже на множество определений вирусов, пока вы не узнаете, что в 2012 году количество определений вирусов, отслеживаемых Symantec, составило 17 702 868. Макафи’S второй инструмент называется Mac Stinger, и он предназначен для удаления вариантов OSX/Flashfake. Третий инструмент, Rootkitremover, удаляет семейство ZeroAccess и TDSS Rootkits. Обратите внимание, что эти инструменты не скажут вам, если вы действительно нашли и удалили все вредоносные программы из своей системы.

Открытие

- Предупреждение вас о возможности инфекции-это работа антивирусного программного обеспечения. Эти продукты исследуют подозрительные программы, изолируя их и говорят вам об этом. Однако после заражения вашей системы антивирусное программное обеспечение не может вам помочь. Макафи’S Три бесплатных инструмента могут или не могут найти и удалить вашу конкретную инфекцию. Вы можете даже не быть уверены, что у вас есть вирус. Зараженные компьютеры часто работают медленнее или отображают причудливые сообщения об ошибках. Но высокое использование диска не всегда является признаком инфекции. Это может просто означать, что ваш жесткий диск умирает. Если при использовании Интернета вы обнаружите, что перенаправлены на сайты, которые вы не запросили или подвергаетесь тревожным и необычным всплывающим окнам, ваша система действительно может иметь вредоносную инфекцию.

Вредоносное ПО

- Злоусоветное компьютерное программное обеспечение – это общий термин для навязчивого или враждебного программного обеспечения, которое загружается в компьютерную систему без владельца’S Информированное разрешение. Удолошительные программы могут раскрыть вашу личную информацию и информацию о кредитной карте преступникам. Его можно использовать для нанесения системного повреждения на группах компьютеров и атаки других сайтов. Строгое представление о вредоносных программах включает в себя рекламные объявления и файлы cookie, иногда включенные в бесплатное программное обеспечение. Однако не все согласны с тем, что рекламное обеспечение можно считать нежелательными или не согласными. Конечный вопрос должен заключаться в том, представляет ли ваш компьютер безопасную среду.

Профилактика

- Как только ваша система не станет без вирусов, держите ее таким образом. Никогда не открывайте никаких вложений от людей, которых вы не надеваете’Знаю. На самом деле, никогда не открывайте вложение, если вы не уверены, что содержит вложение. Всегда запускайте антивирусную программу и брандмауэр. Легче избежать проблем с системой, чем оправиться от них.

Уборщик вредоносных программ McAfee удалит вирус на ПК с Windows

Если вы подозреваете, что ваш компьютер был заражен злым программным обеспечением или вирусом, McAfee Malware Cleaner удалит его с вашего ПК с Windows. McAfee Malware Cleaner (MMC) – это бесплатный инструмент для удаления вредоносных программ от McAfee, который сканирует компьютер Windows для рекламного обеспечения, шпионских программ, троянов и других угроз, и держит его свободным от распространенных вредоносных программ.

Все ПК с Windows уязвимы для вредоносных атак. Вредоносное ПО может ввести систему с помощью зараженных веб -сайтов, вложений по электронной почте и других приложений и онлайн -инструментов, чтобы раскрыть финансовые данные и другую конфиденциальную информацию киберпреступникам, которые используют их для личных выгод. В этом посте мы покажем вам, как использовать уборщик вредоносных программ McAfee для удаления вредоносных программ с ПК Windows 11/10.

Уборщик вредоносных программ McAfee удалит вирус на ПК с Windows

McAfee Malware Cleaner-это простое и простое в использовании программное обеспечение. Он удаляет инфицированные файлы с вашего ПК, удаляет записи реестра, которые были изменены вредоносными программами, и сбрасывают веб -браузеры (Microsft Edge и Google Chrome) в настройки по умолчанию, чтобы предотвратить кражу личных данных. Во время сброса браузеров MMC оставляет ваши файлы cookie, пароли и подробности входа в систему.

Скачать McAfee Malware Cleaner

McAfee Malware Cleaner можно скачать бесплатно от McAfee’S Официальный веб -сайт или нажав эту ссылку.

После того, как загрузка завершится, дважды щелкните Mcafee_malware_cleaner.Exe файл для запуска программного обеспечения. Нажимать ‘Да’ В предложении управления учетной записью пользователя, которая появляется.

Поскольку MMC портативна, вы надеваете’Не нужно установить его, и вы также можете поместить его в любом месте в своей системе для быстрого доступа.

- Перед запуском программного обеспечения обязательно сохраните всю работу, которую вы можете выполнять в своих браузерах. McAfee автоматически закрывает ваши браузеры (без какого-либо предупреждения), чтобы исправить проблемы, специфичные для браузера.

- MMC делает’T Поддержка автоматических обновлений в настоящее время. Таким образом, вам нужно загрузить свежую копию инструмента, если вы хотите использовать его часто, чтобы убедиться, что он всегда обнаруживает самые новые угрозы.

Запустите McAfee Malworer Cleaner

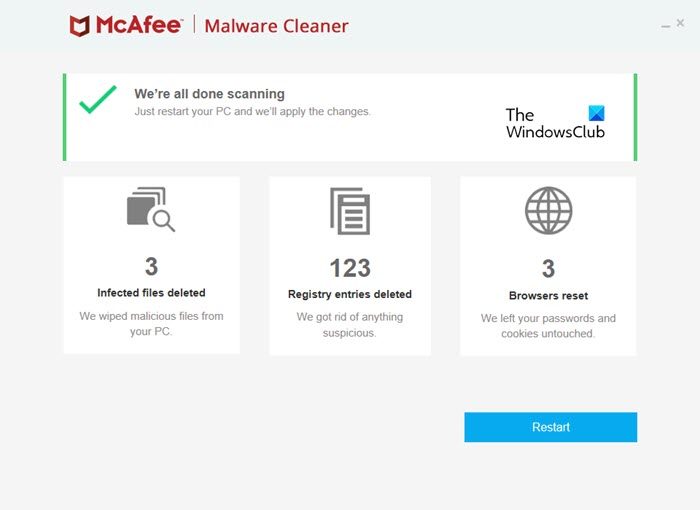

Главный экран MMC показывает действия, которые программное обеспечение предпримет во время сканирования. В начале это требует ‘Системный снимок’, который в основном является созданием точки восстановления, чтобы отменить изменения, сделанные MMC. Затем он сканирует и очищает ПК и, наконец, применяет изменения во время перезагрузки.

Чтобы запустить McAfee Whorwarer, выберите флажок для Условий соглашения и уведомления о конфиденциальности, а затем нажмите Сканирование и чистота кнопка.

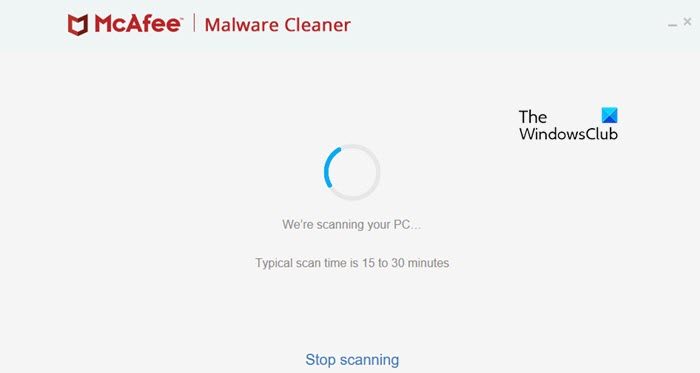

Будьте терпеливы, пока сканирует, как это может Потратьте около 15-30 минут завершить. Во время сканирования ваши браузеры внезапно закрываются, и вы, возможно, не сможете увидеть свой рабочий стол. Тем не менее, вы можете перейти на другие открытые приложения и продолжать работать над ними.

В любой момент между сканированием, если вы хотите остановить его, нажмите на Перестань сканировать связь.

- Количество инфицированных файлов удалено

- Количество удаленных записей реестра и

- Количество браузера сбрасывается

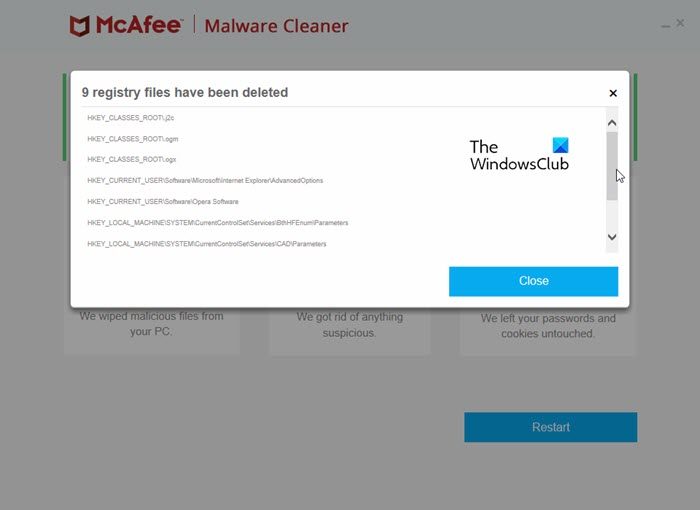

Чтобы просмотреть подробную информацию об этих действиях, вы можете нажать на соответствующий значок на резюме экрана. Например, чтобы просмотреть, какие записи реестра были удалены MMC, вы можете нажать на второй значок на экране.

Перезагрузите свой компьютер

Чтобы закончить применение изменений MMC в вашу систему, вам нужно нажать на Перезапуск кнопка. Но прежде чем сделать это, убедитесь, что вы’VE сохранил все файлы или проекты, которые вы’В продолжал открываться на ПК.

Ваша система займет время для перезагрузки. А потом появится экран McAfee. Экран показывает 2 кнопки на этот раз. А Отменить изменения Кнопка вернет вас в состояние, когда ваш компьютер не был отсканирован MMC. А Сделанный Кнопка выходит из приложения McAfee Malive Shileer. Если вы хотите отменить изменения, MMC может занять до часа, чтобы закончить весь процесс.

Что’S All About McAfee Malive Cleaner. Надеюсь, ты найдешь это полезным.

McAfee хорош для вредоносных программ?

McAfee является одним из известных антивирусных программных брендов, используемых по всему миру. Его премиальные продукты способны обнаруживать вредоносное ПО в режиме реального времени. Тем не менее, он также предлагает выделенный инструмент для удаления вредоносных программ бесплатно. Также известный как уборщик вредоносных программ McAfee, инструмент помогает обнаружить и исправлять вредоносное ПО, рекламное ПО, шпионское ПО, вирусы и другие угрозы на ПК Windows.

Читать: McAfee TechCheck сканирует на проблемы с ПК бесплатно

Как проверить свой компьютер на наличие вредоносных программ?

Когда ПК с Windows заражается вредоносным ПО, он замедляется внезапно, вылетает или показывает повторяющиеся сообщения об ошибках. Ищите такие знаки, как реклама, которые появляются повсюду, незнакомые URL -адреса в адресной панели вашего браузера, незнакомые панели инструментов или иконки браузера, расширения, которые вы сделали’T Установите намеренно, фальшивые сообщения в социальных сетях или DMS, неспособность удалять программное обеспечение и т. Д.

McAfee удаляет вымогателей?

Управление

Проверьте журналы событий

![]()

Нажмите на журналы событий, чтобы просмотреть результаты сканирования удаления вредоносных программ. При обнаружении вредоносных программ система будет помечать журнал как “ предупреждение” и показать, какие файлы были удалены.

Регулярные обновления

Получать регулярные обновления определения вредоносных программ

Шифрование вымогателей и вредоносных программ постоянно настраивается и модифицируется, что затрудняет их сражение. Устранение вредоносных программ автоматически загружает последние определения вредоносных программ, и в сочетании с автоматическим сканированием позволяет получить выгоду от непрерывной защиты данных.

Поделиться результатами сканирования

Помогите укрепить всех’S безопасность данных

Отправить результаты сканирования для удаления вредоносных программ в QNAP, чтобы помочь нам ускорить обновления определения вредоносных программ и улучшить защиту данных NAS.

Многосторонний подход

Комплексные инструменты защиты данных

QNAP предоставляет множество инструментов защиты данных, включая предложения по конфигурации устройства, брандмауэры, антивирусное программное обеспечение и безопасные подключения VPN, что позволяет вам достичь полной защиты данных из нескольких аспектов.

Консультант по безопасности

Проверки на недостатки и предлагают рекомендации по защите данных от нескольких векторов атаки. Он также интегрирует антивирусное и антимоловое программное обеспечение для обеспечения полной защиты вашего QNAP NAS.

Узнайте больше: консультант по безопасности

Qufirewall

Поддерживает IPv6 и GeoIP, позволяя вам настроить брандмауэр, чтобы разрешить/отказывать в конкретных пакетах и IP -адресах от определенных стран для защиты данных и безопасности услуг.

Узнайте больше: Qufirewall

McAfee Antivirus

С антивирусом McAfee вы можете начать или запланировать сканирование на угрозы вируса, карантин злонамеренные файлы, предотвратить распространение вирусов посредством обмена файлами и получать последние определения вирусов для борьбы с возникающими угрозами вирусов.

Узнайте больше: McAfee Antivirus

Quwan Mesh VPN

Quwan SD-WAN поддерживает IPSEC VPN, позволяя платформам QNAP NAS и VMware Hypervisor для создания сети VPN Auto сетки для высокозащитных многозащитных соединений.

Узнайте больше: Quwan SD-WAN

QVPN

Установите соединение VPN с удаленным NAS и доступ к его контенту/сервисам с компьютеров и мобильных телефонов. Вы также можете использовать NAS в качестве VPN -сервера через QVPN.

Что такое вымогатели?

Атаки вымогателей становятся все более навязывающей угрозой для организаций с последствиями, выходящими за рамки информационной безопасности до управления, операций, финансов, связей с клиентами и общественностью и многого другого.

Повышенная популярность этих атак и их потенциал для повреждения, от остановки школ до скомпрометирования критической инфраструктуры и перерывов в области доставки здравоохранения, вызвало более широкие разговоры о борьбе с этой во всем мире распространенной угрозе.

Для организаций, стремящихся защитить себя от вымогателей, полезно понять, что это такое, как и почему вымогатели развиваются, и что измеряют организации, чтобы остановить это. Принятие проактивных мер против атак вымогателей помогает предприятиям защитить свои ценные данные и обеспечить непрерывность их операций.

Что такое вымогатели?

Ransomware – это злонамеренное программное обеспечение (вредоносное ПО), которое использует шифрование данных для вымогательства организаций для значительных выкуп. После оплаты, атакующие вымогатели теоретически восстанавливают доступ к данным или не замороженному затронуту.

Атаки вымогателей часто начинаются с тактики социальной инженерии, такой как фишинговые электронные письма или атаки с поливой дырой, которые обманывают пользователей к загрузке вредоносных программ. Затем злоумышленники могут потребовать оплату в криптовалюте, платежах по кредитным картам или трансферам проводов.

В большинстве атак вымогателей шифрование ограничивает доступ к критическим штрафам, системам и приложениям. Отказ или неспособность оплатить требуемую сумму может привести к постоянному блокированию этих активов или проникновению ценных данных для общественных сайтов позора и темных рынков.

Сегодня атаки вымогателей являются наиболее финансово и информацией о вредной кибер -угрозе для предприятий и агентств. Последние данные о вымогательстве из Федерального бюро расследований Соединенных Штатов’S в Интернете Центр жалоб на преступность (IC3) подсчитал, что комбинированные убытки от атак вымогателей, сообщенных IC3, составили 30 миллиардов долларов только в 2020 году. В 2021 году требования вымогателей в Соединенных Штатах и Канаде утроились с 450 000 до 1 доллара США.2 миллиона в среднем. Эти цифры продолжают расти, когда атаки вымогателей растут в изощренности и масштабе.

Как работает вымогатели?

Для киберпреступников создание и распределение вымогателей не сложно. Функции шифрования, необходимые для вымогателей, существуют на машинах на основе Windows и Unix, таких как MacOS и Linus. Злоумышленники также могут использовать проекты с открытым исходным кодом или покупать готовые вредоносные программы у поставщиков Ransomware-As-A-Service (RAAS), таких как Smaug Raas и Shifr Raas. Эти порталы становятся все более распространенными и легко доступны для менее сопотезированных хакеров.

После того, как у злоумышленников появится вымогатели, им нужно только решить, как его распределить. Общие векторы инфекции включают тактику социальной инженерии, такие как фишинговые электронные письма или вредоносные файлы, загруженные с веб -сайтов. Злоумышленники также могут доставлять вредоносные программы с помощью поддельных установщиков программного обеспечения или с помощью сценариев на злонамеренных веб-сайтах.

Как только жертва разрешила злой файл, процесс шифрования происходит молча на заднем плане, и жертва может не осознавать, что они’заражен в течение некоторого времени. Некоторые вымогатели могут задержать процесс шифрования, создав окно возможностей для преступников, чтобы покрыть свои треки и затрудняя исследователям безопасности, чтобы отследить атаку.

Однако не все вымогатели требуют взаимодействия с пользователем. Например, вымогатель Samsam Ransomware, возникшая в 2016 году, нацеленные на слабые пароли на подключенных устройствах, и некоторые штаммы вымогателей могут использовать уязвимости нулевого дня, чтобы выполнять себя без какого-либо взаимодействия с пользователем.

Кроме того, популярная уязвимость Oracle Weblogic Server позволила злоумышленникам отправлять вымогатели непосредственно на компьютеры и запускать его без взаимодействия с пользователем. Частота и масштаб таких атак продолжают расти, причем некоторые оценки того, что стоимость атак вымогателей может достигать 265 миллиардов долларов к 2031 году.

Короткая эволюция вымогателей

Ransomware начался как простой метод вымогательства, нацеленный на отдельных пользователей, но с тех пор превратился в сложную предприятие. Киберпреступники сместили свое внимание на крупномасштабные атаки на предприятия и организации, используя передовые тактики, такие как эксплойты по нулевым день, платформы Ransomware-As-A-Service (RAAS) и партнерские программы, и партнерские программы. Следующий этап в эволюции вымогателей включал кражу данных и угрозы выпуска или продажи, что еще более эффективно делает вымогатель. Некоторые национальные государства даже приняли вымогатели, чтобы финансировать свои правительства и провести шпионаж.

Вымогатели на Windows

Исторически вымогатель был в основном на основе Windows, а злоумышленники нацелены на операционную систему’S встроенный механизм резервного копирования, томальные копии тени (VSS). Этот акцент на окнах в первую очередь связан с его широким использованием и легким использованием его уязвимостей.

Вымогатель на Linux

По мере расширения облачных вычислений групп вымогателей все чаще целенаправленные устройства Linux. Недавние примеры вымогателей, нацеленного на Linux, включают CL0P и Icefire, оба из которых были тщательно исследованы Sentinellabs. Хотя эти атаки на системы Linux находятся на подъеме, они по -прежнему представляют собой меньшую долю инцидентов вымогателей, чем Windows.

Вымогатель на macOS

В то время как MacOS набирает популярность, атаки вымогателей на платформе относительно редки. Вместо этого киберпреступники, нацеленные на macOS, обычно фокусируются на краже информации и получении несанкционированного доступа. Примечательным исключением из этой тенденции является вымогатель EvilQuest, который объединил вымогателей, шпионских программ и кражи данных в одной атаке. Тем не менее, этот тип вредоносных программ все еще не является широкой проблемой на macOS.

Вымогатель на облаке

Сдвиг к облачным вычислениям вызвал новые проблемы в атаках вымогателей. Многие кампании на основе вымогателей на основе Linux могут потенциально нацелиться на экземпляры облака, но характер рабочих нагрузок облака часто делает их менее привлекательными целями для киберпреступников. Вместо этого злоумышленники обратились к другим методам для использования облачных сред, таких как использование мощных API, предоставленных Cloud Services.

Как изменилось вымогатели

Одним из наиболее значительных изменений в вымогательстве является появление новой тактики в кибер -вымогательствах, включая двойное и тройное вымогательство, за пределами традиционного вымогателя. Эта тактика включает в себя коррупцию данных, атаки распределенного отказа в обслуживании (DDOS) и даже физические угрозы.

Коррупция данных включает в себя угроза, получающие доступ к организации’S Системы и подделка критическими данными. Вместо того, чтобы шифровать файлы, злоумышленники манипулируют или удаляют важную информацию, делая ее непригодным для использования, пока цель не выплатит выкуп. Этот подход может быть более вредным и труднее восстановиться, чем традиционные атаки вымогателей.

Другим значительным изменением является целью цепочек поставок и поставщиков облачных услуг. Эти атаки направлены на заражение нескольких организаций, ставя под угрозу одного поставщика. Этот подход привел к крупномасштабным атакам, которые могут повлиять на различные предприятия и привести к значительным финансовым потерям.

В целом, эволюция тактики вымогателей и кибер -вымогательства сделала сложное для организаций защищать себя. В результате предприятия должны реализовать надежные меры кибербезопасности и иметь планы на случай непредвиденных обстоятельств, чтобы реагировать на атаки.

Что такое вымогатели как услуга (RAAS)?

Ransomware-As-A-Service (RAAS) стала популярной бизнес-моделью для киберпреступников, чтобы запустить атаки вымогателей без технической экспертизы. В модели RAAS разработчики вымогателей продают полностью сформированные варианты нетехническим покупателям по фиксированной ставке или в процентах от прибыли. Транзакции происходят в темной паутине с практически без риска для покупателей.

Разработчики, которые используют модель RAAS, пользуются предотвращением риска заражения целей и повышения эффективности и прибыльности за счет деления труда и ремесла между различными наборами навыков. Эта модель неуклонно приобрела популярность в последние годы благодаря широкому успеху атак вымогателей и наличием высококачественных наборов RAAS.

Хотя RAAS не является новой моделью доставки, его спрос увеличился из -за низкой авансовой стоимости по сравнению с возможной прибылью. Раас позволил преступникам с различными уровнями знаний сочетать свои усилия, делая атаки более эффективными и прибыльными. Рост RAAS также способствовал растущему масштабам атак вымогателей и увеличению потенциальной угрозы для предприятий всех размеров.

Недавние примеры атаки вымогателей

Атаки вымогателей продолжают угрожать предприятиям по всему миру, а злоумышленники постоянно развивают свою тактику, чтобы максимизировать их влияние. В последние годы было несколько громких атак вымогателей, которые нанесли значительный ущерб и разрушение. Особенно релевантные и образовательные примеры недавних атак вымогателей включают:

- Колониальный трубопровод: В мае 2021 года произошла атака вымогателей на колониальный трубопровод, один из крупнейших топливных трубопроводов в Соединенных Штатах. Атака вызвала значительные сбои для подачи топлива на восточном побережье, что привело к покупке паники и нехватке топлива. Банда Ransomware Darkside Gang взяла на себя ответственность за атаку, и компания, как сообщается, заплатила 4 доллара США.4 миллиона для восстановления доступа к своим системам.

- Merseyrail: Также в мае 2021 года атака вымогателей, нацеленная на британский железнодорожный оператор MerseyRail, вызвала значительные сбои за обслуживание. Злоумышленники, которые, как полагают, стали группой Blackmatter, потребовали выкуп в размере 10 миллионов долларов в обмен на ключ дешифрования. Атака привела к отмене сотен поездов и затронуло тысячи пассажиров.

- Касея: В июле 2021 года атака вымогателей, нацеленная на поставщика программного обеспечения, Касея затронула более 1000 предприятий. Злоумышленники, которые, как полагают, российскоязычная группа Revil, использовала уязвимость в Касейе’программное обеспечение S VSA для распространения вымогателей для своих клиентов. Злоумышленники потребовали выкуп на 70 миллионов долларов для универсального ключа расшифровки.

- Правительство Коста -Рика: В апреле 2022 года Коста -Рика объявила о чрезвычайных ситуациях национальной чрезвычайной ситуации после того, как несколько государственных учреждений перенесли вымогательские атаки. Российская группа Ransomware Conti взяла на себя ответственность за атаку и зашифровала сотни гигабайт конфиденциальной информации. Коста -Рика в конечном итоге отказалась заплатить выкуп, а злоумышленники выпустили 50% зашифрованных данных для общественности.

- Optus: В сентябре 2022 года австралийская телекоммуникационная компания Optus перенесла атаку вымогателей, которая зашифровала 11.2 миллиона клиентов’ Данные, в том числе очень конфиденциальная информация, такая как адреса, данные о паспорте и даты рождения. Одинокий актер угрозы в конечном итоге взял на себя ответственность за атаку, опубликовал 10 000 украденных записей данных в Интернете и пригрозил выпустить больше, если компания не заплатит выкуп в размере 1 миллиона долларов США. Тем не менее, злоумышленник отменил выкуп вскоре после этого и удалил украденные данные.

- Королевская почта: В январе 2023 года Royal Mail, как сообщается, обнаружила атаку вымогателей, нанятую вне экспертов по криминалистике, чтобы помочь с расследованием, и сообщил об инциденте в агентства по охране Великобритании. В феврале 2023 года операция вымогателей Lockbit потребовала ответственности за атаку вымогателей и заявила, что предоставит расшифровку и удаляет украденные данные только после того, как компания заплатила выкуп.

- Мемориальное здравоохранение Таллахасси: В феврале 2023 года Мемориальное здравоохранение Таллахасси заставило свои ИТ-системы в автономном режиме и приостановленные процедуры неэкдратичных из-за подозреваемой атаки вымогателей. Хотя ФБР подтвердило, что работает с больницей для оценки ситуации, источник атаки до сих пор неизвестен.

Как распространяется вымогатели

Понимание того, как распространяется вымогатели, имеет решающее значение для предприятий, чтобы предпринять необходимые шаги для защиты своих сетей, устройств и данных от потенциальных атак.

1. Фишинг и социальная инженерия

Атаки вымогателей могут распространяться с помощью фишинг и тактики социальной инженерии. Киберпреступники используют сложные методы, чтобы обмануть жертвы в загрузку вредоносных вложений или нажатия на ссылки, которые приводят к инфекциям вредоносных программ.

Фишинговые электронные письма, предназначенные для того, чтобы выглядеть как законная переписка из надежных источников, привлечь ничего не подозревающих получателей, нажимая на ссылку или загружать злонамеренное вложение. Эти электронные письма могут показаться от банка, делового партнера или правительственного агентства и часто используют тактику социальной инженерии, чтобы создать чувство срочности или страха, побуждая жертву действовать быстро.

В дополнение к фишинге, атаки социальной инженерии также могут распространять вымогатели. Атаки социальной инженерии могут принимать разные формы, такие как телефонные звонки или мгновенные сообщения, и часто включают манипулирование жертвой в отказ от конфиденциальной информации или загрузки вредоносных программ. Эти атаки используют человеческие слабости и часто включают в себя выдающуюся кого -то властью или опытом, таким как ИТ -администратор или поставщик программного обеспечения.

Предприятия могут обучать своих сотрудников признать и избежать фишинговых и социальных инженерных атак. Реализация мер безопасности, таких как многофакторная аутентификация, спам-фильтры и регулярные обновления программного обеспечения также могут помочь предотвратить инфекции вымогателей.

2. Скомпрометированные веб-сайты и драйв

Вымогатели также могут распространяться через скомпрометированные веб-сайты и диски. Эти атаки происходят, когда злоумышленники используют уязвимости в коде веб -сайта или рекламируют вредоносные ссылки на ничего не подозревающих пользователей. Атаки привода используйте эту технику для автоматической загрузки и установки вредоносных программ на пользователь’S компьютер, часто без их знаний или согласия.

Процесс начинается с того, что злоумышленники ставят под угрозу веб -сайт или создают фальшивый, который выглядит законным. Затем они вводят вредоносный код в сайт, который может заразить любого посетителя, который нажимает на ссылку или приземляется на странице. В некоторых случаях злоумышленники могут также использовать методы поисковой оптимизации (SEO), чтобы повысить вероятность того, что пользователь найдет злонамеренный сайт.

После того, как пользователь посетит сайт, злонамеренный код загружает и выполняет полезную нагрузку Ransomware на их устройство. Часто это делается без пользователя’Знание, что затрудняет обнаружение инфекции до тех пор, пока она’S слишком поздно. В дополнение к распространению через скомпрометированные веб-сайты, злоумышленники также могут доставлять вымогатели с помощью загрузок с дисками, которые возникают, когда пользователь посещает сайт, а вредоносный код загружается и неосознанно устанавливается на их устройстве.

Предприятия могут обновить все программное обеспечение и системы с помощью последних исправлений и обучать пользователей, чтобы распознавать и избежать подозрительных ссылок и загрузок для защиты от вымогателей, разбросанных через скомпрометированные веб-сайты и диски.

3. Злоупотребление

Малевертизирование, или злонамеренная реклама, – это метод, в котором киберпреступники вводят вредоносные программы в законную онлайн -рекламу. Когда пользователи нажимают на злонамеренное объявление, он перенаправляет их на веб -сайт, который загружает и устанавливает вымогатель на их компьютер. Кампании по умолчанию часто нацелены на веб-сайты с высоким трафиком и используют сложные методы, чтобы уклониться от обнаружения и заражения как можно большим количеством пользователей, как можно больше пользователей.

Один стандартный метод “водопоя” атаки, где хакеры ставят под угрозу законное веб -сайт, который целевая аудитория, скорее всего, посетит. После того, как веб -сайт будет скомпрометирован, злоумышленники вводят вредоносный код в отображаемую рекламу, которая затем может заразить пользователей, которые нажимают на них.

Другой метод, используемый для умольчания, – это использовать “Drive-By загрузки.” В этом методе злоумышленники используют скомпрометированную рекламную сеть для доставки вредоносной рекламы для законных веб -сайтов. Когда пользователи посещают веб -сайт, объявление автоматически загружает и устанавливает вымогатель на свой компьютер без их знаний или согласия.

Малвертизирование – это очень эффективный способ для киберпреступников распространять вымогательную программу, поскольку она полагается на ничего не подозревающих пользователей, нажимая, казалось бы, законную рекламу. Предприятия могут защитить себя, внедрив блокировщики рекламы, поддержав их антивирусное программное обеспечение и рассказав сотрудникам о рисках нажатия на неизвестные ссылки и рекламы.

4. Наборы вредоносных программ

Комплекты для вредоносных программ – это инструменты, сценарии и другие компоненты, упакованные вместе для создания нестандартных вредоносных программ. Эти наборы можно приобрести в темной паутине и часто удобны для пользователя, что позволяет киберпреступникам с ограниченными техническими навыками для разработки и распространения вредоносных программ, включая вымогатели.

Злоумышленники часто используют наборы для вредоносных программ в сочетании с тактикой социальной инженерии, чтобы заставить пользователей нажимать на злонамеренную ссылку или открыть вредоносное вложение. Как только пользователь непреднамеренно загрузил вредоносное ПО, он может быстро распространяться по всей их системе и потенциально заразить другие машины в той же сети.

Наборы для вредоносных программ часто включают встроенные методы запутывания, чтобы избежать обнаружения антивирусным программным обеспечением, а также могут поставляться с инструкциями по уклонению от мер безопасности, таких как брандмауэры и системы обнаружения вторжений. Эти наборы постоянно развиваются, с новыми версиями регулярно выпускаются с обновленными функциями и улучшенными возможностями скрытности.

5. Загрузка зараженных файлов и приложений

Злоумышленники могут внедрить вредоносный код в, казалось бы, законные файлы и приложения, обманывая пользователей в загрузку и их установку. Злоумышленник может распространять зараженную версию популярного программного обеспечения или инструмента, которая выглядит законной, но при загрузке и установке он выполняет вымогатели.

Атакующие часто используют тактику социальной инженерии, чтобы убедить пользователей загружать и устанавливать зараженные файлы или приложения. Этот метод может включать маскировку файлов или приложений в качестве необходимых обновлений, исправлений безопасности или даже соблазнительного программного обеспечения или загрузки носителей.

В некоторых случаях злоумышленники могут также использовать платформы обмена файлами или одноранговые (P2P) сети для распределения зараженных файлов или приложений. Пользователи, загружающие файлы или приложения с этих платформ.

Предприятия могут реализовать сильные меры безопасности для защиты от зараженных загрузки файлов и приложений, таких как использование авторитетных источников загрузки программного обеспечения, регулярное обновление программного обеспечения и приложений, а также обучение сотрудников для идентификации и избегания подозрительных загрузок. Предприятия также могут использовать антивирусное и анти-мельцовое программное обеспечение для сканирования и выявления потенциальных угроз перед заражением систем.

6. Обмен сообщениями и социальные сети

Этот метод часто включает в себя киберпреступники, эксплуатирующие пользователей’ Доверие и любопытство побудить их нажать на злонамеренные ссылки или загрузить зараженные файлы. Эти атаки могут стать прямым сообщением от контакта или фальшивой учетной записи, которая выглядит законно.

В некоторых случаях злоумышленники маскируют вымогательную программу как безвредную ссылку или вложение файла, например, фотография или видео, которое поступает от друга или коллеги. Вымогатели можно замаскировать под масштабируемую векторную графику (SVG), которая при открытии загружает файл, который обходит традиционные расширения фильтров. Поскольку SVG основан на XML, киберпреступники могут внедрять любой контент, который им нравится. После получения доступ инфицированный файл изображения направляет жертв на, казалось бы, законного сайта. После загрузки жертве предлагается принять установку, которая, если завершена, распределяет полезную нагрузку и переходит к жертве’S контакты, чтобы продолжить воздействие.

Злоумышленники также могут использовать платформы социальных сетей для распространения вымогателей через фишинговые мошенничества. Например, пользователь может получить сообщение, направленное на то, чтобы быть от известного бренда или организации, попросив его нажать на ссылку или загрузить вложение. Ссылка или вложение могут содержать вымогательную программу, которая затем может заразить пользователя’S Устройство и распространяется по всей своей сети.

Предприятия могут рассказать своим сотрудникам о рисках и провести обучение по выявлению и предотвращению злонамеренных связей и приложений, чтобы избежать падения жертвы вымогателей, распространяющихся посредством обмена сообщениями и социальными сетями. Поддержание современного программного обеспечения для безопасности и регулярное резервное копирование критических данных также полезно.

7. Грубая сила через RDP

В атаке грубой силы актеры угроз пробуют много комбинаций паролей, пока они не обнаружит правильного. Злоумышленники часто используют этот метод для нацеливания на конечные точки протокола удаленного рабочего стола (RDP), обычно встречающиеся на серверах или рабочих станциях и используются сотрудниками для удаленного подключения к корпоративной сети.

Злоумышленник должен сначала определить цель’S RDP Endpoint, чтобы запустить атаку грубой силы. Затем они используют автоматизированное программное обеспечение, чтобы попробовать различные комбинации паролей, пока не найдут правильный, предоставляя им доступ к цели’S сеть.

Атака грубой силы может быть успешной, если цель использует слабые пароли, такие как “пароль123” или “Admin123.” Предприятия могут обеспечить соблюдение сильных политик паролей, таких как требование сложных паролей со смесью прописных и строчных букв, чисел и символов и реализации многофакторной аутентификации для снижения риска атаки грубой силы.

Это’Стоит отметить, что некоторые варианты вымогателей явно предназначены для использования уязвимостей RDP и могут быстро распространяться, как только они получат доступ к сети. Предприятия могут сохранить свои конечные точки RDP в надежных и актуальных и актуальных с последними исправлениями безопасности, чтобы избежать грубых атак сил.

8. Кроссплатформенный вымогатель

Кроссплатформенное вымогатели-это вредоносное ПО, способное заразить несколько операционных систем, таких как Windows, MacOS и Linux. После того, как вымогатель заражает устройство, оно может перемещаться в боковом направлении по сети на другие подключенные устройства, шифруя файлы, когда оно идет. Он может распространяться на различные устройства, независимо от типа устройства или операционной системы, которую они работают.

Чтобы предотвратить кроссплатформенные атаки вымогателей, предприятия могут гарантировать, что все устройства и операционные системы обновляются и имеют последние исправления безопасности. Компании также могут проводить регулярные резервные копии основных данных и надежно хранить резервные копии вне места, чтобы они могли восстановить данные, не выплачивая выкуп в случае атаки.

Предприятия могут реализовать многофакторную аутентификацию и политики прочных паролей, чтобы предотвратить кроссплатформенные атаки вымогателей. Регулярные кампании по обучению и повышению осведомленности сотрудников также могут помочь сотрудникам непреднамеренно загружать вредоносные программы и стать жертвами фишинг-мошенничества, которые могут привести к кроссплатформенным инфекциям вымогателей.

Защита вымогателей

Защита вымогателей включает в себя различные методы и методы для предотвращения, обнаружения и смягчения последствий атак вымогателей. Меры включают регулярные резервные копии, сегментацию сети, программное обеспечение для защиты конечных точек, образование сотрудников и планы реагирования на инциденты.

Комплексная стратегия защиты вымогателей имеет решающее значение для минимизации риска падения жертвы атаки вымогателей. Атаки могут привести к дорогостоянию простоя, потере производительности и краже или компромиссу чувствительной информации. Это также может повредить организации’репутация и приведет к потере доверия клиентов.

Защитите общие векторы атаки вымогателей

Понимая различные методы передачи, организации могут лучше подготовить свою защиту и внедрить соответствующие меры безопасности для предотвращения или смягчения атак вымогателей.

Без четкого понимания вымогателей и того, как она распространяется, критические уязвимости системы могут остаться незамеченными. Предприятия также могут быть не в состоянии эффективно обнаружить и реагировать, позволяя вредоносному ПО нанести значительный ущерб их операциям, репутации и финансам.

Предприятия должны защищать общие векторы атаки, потому что вымогатели могут быстро и молча распространяться, часто уклоняясь от обнаружения, пока не нанесло значительный ущерб. Защивывая общие векторы атаки, предприятия могут сделать вымогателей гораздо труднее закрепиться на своих системах в своих системах.

Защита конечной точки

Защита конечной точки является важнейшим компонентом для организаций для защиты от кибератак. Защита конечной точки фокусируется на обеспечении конечных точек, таких как настольные компьютеры, ноутбуки, мобильные устройства и серверы, которые могут получить доступ к организации’S сеть. Эти конечные точки часто являются точкой входа для киберпреступников, чтобы запустить атаки вымогателей.

Программное обеспечение для защиты от конечных точек использует различные технологии, такие как антивирус, антимологу, брандмауэры и системы обнаружения вторжений, для предотвращения, обнаружения и реагирования на киберагромы. Защита конечной точки может блокировать или изолировать вредоносные файлы и предотвратить их выполнение в конечной точке.

Современные растворы расширенного обнаружения и ответа (XDR) контролируют локальные процессы в режиме реального времени и подробно анализируют их поведение, что позволяет определить вредоносный код с очень высокой специфичностью и предпринять немедленные шаги по смягчению последствий. Усовершенствованное решение XDR, такое как платформа Sentinelone Singularity, делает еще один шаг, используя статические и поведенческие модели ИИ, включенные в постоянный интеллект угроз в современные кампании вымогателей, чтобы определить ненормальную активность и модели, которые могут свидетельствовать о вымогательстве’S присутствие.

Оттуда расширенное решение XDR может нейтрализовать угрозу вымогателей, удалив код’S Источник, убивая все соответствующие процессы, карантирующие подозрительные файлы или отключение пораженной конечной точки от сети, в зависимости от обстоятельств и организационной политики.

Гарантии вымогателей

Гарантия вымогателей – это страховые полисы, которые предлагают финансовую компенсацию в случае атаки вымогателей. Это может помочь снизить затраты, связанные с временем простоя, потерянными данными и другими убытками

Гарантия вымогателей может обеспечить душевное спокойствие в отношении потенциального финансового воздействия атаки вымогателей. Они также могут помочь стимулировать компании инвестировать в твердые меры кибербезопасности, поскольку многие гарантии требуют, чтобы конкретные протоколы безопасности имели место, чтобы иметь право на получение компенсации.

Эти гарантии также могут помочь перенести некоторые риски, связанные с атаками вымогателей от бизнеса на поставщик гарантий. Это может быть особенно полезно для малых и средних компаний, которым может потребоваться больше ресурсов для восстановления после атаки вымогателей самостоятельно. Тем не менее, это’S всегда важен для рассмотрения условий любой гарантии перед покупкой и обеспечения того, чтобы они соответствовали конкретным потребностям и рискам организации.

Резервные копии данных

Резервные копии данных обеспечивают эффективный способ смягчения рисков, связанных с атаками вымогателей. Регулярно резервнув важные файлы и системы, предприятия могут восстановить свои данные в состояние перед атакой в случае атаки. Резервные копии могут минимизировать время простоя, уменьшить атаку’S влияние на бизнес -операции и гарантировать, что критические данные не будут постоянно потеряны.

Предприятия должны реализовать комплексную стратегию резервного копирования данных, которая включает в себя регулярное резервное копирование, безопасное хранение и протестированные процедуры восстановления. Очень важно обеспечить, чтобы резервные копии хранятся за пределами места и в безопасных местах, чтобы предотвратить их повлияние на атаку вымогателей.

Более того, предприятия должны убедиться, что их системы резервного копирования данных в курсе и включать все важные данные. Организации могут регулярно проверять резервные копии данных, чтобы убедиться, что они работают правильно и могут быть восстановлены быстро и эффективно во время атаки.

Образование и обучение

Поскольку злоумышленники вымогателей часто используют методы социальной инженерии, чтобы обмануть сотрудников, всестороннее обучение о том, как выявить и избежать этих атак, может помочь предотвратить распространение вымогателей. Регулярные учебные занятия и моделируемые фишинговые атаки могут помочь усилить важность сохранения бдительности против атак вымогателей.

Обнаружение и удаление вымогателей

К сожалению, оплата выкупа не всегда приводит к безопасному возврату данных, и это может стимулировать дальнейшие атаки. Обнаружение и удаление вымогателей является важным аспектом кибербезопасности, который предприятия не могут позволить себе игнорировать. Эффективное удаление – это критический шаг, который обеспечивает быстрое восстановление и помогает предприятиям вернуться к нормальной жизни и продолжать свою деятельность независимо от масштаба или глубины атаки’S Fallout.

Изолировать и отключить инфекцию

Вымогатели распространяются быстро и эффективно через сеть, что означает, что она может быстро перейти к другим, как только он заразит одну систему. Изолируя и отключая зараженную систему, предприятия могут предотвратить распространение вымогателей в другие части сети, ограничить ущерб, вызванный атакой, и уменьшить количество систем, которые необходимо очистить и восстановить.

Изоляция и отключение зараженной системы также позволяет предприятиям анализировать вымогатели, чтобы получить представление о вредоносном ПО’поведение, определить степень инфекции и разработать более эффективные стратегии для его удаления.

Определить и сообщить о вымогате

Определение конкретного типа вымогателей может помочь компаниям определить наилучший курс действий для его удаления. Сообщение о вымогательстве для соответствующих органов власти, таких как правоохранительные органы или отраслевые организации, может помочь предотвратить будущие атаки. Эти организации могут использовать предоставленную информацию для расследования источника атаки и предпринять меры, чтобы предотвратить аналогичные атаки с другими предприятиями.

Сообщение о вымогательстве также может помочь предприятиям оставаться в соответствии с правилами, которые требуют от предприятий сообщать о нарушениях данных или кибератак.

Восстановите свои резервные копии

Восстановление резервных копий имеет решающее значение для восстановления данных и возобновить нормальные операции. Вымогатели могут шифровать или иным образом поставить под угрозу ценные данные, делая их недоступными, пока компания не заплатит выкуп. Тем не менее, выплата выкупа не рекомендуется, поскольку он не гарантирует безопасного возврата данных и может поощрять дальнейшие атаки. Вместо этого предприятия могут регулярно поддерживать свои данные и восстановить их из безопасной резервной копии в случае атаки вымогателей.

Восстановление резервных копий также может помочь предприятиям идентифицировать и удалить любые оставшиеся следы вымогателей. Исключение вымогателей может предотвратить снова заразить систему вымогателей или распространяться на другие части сети.

Это’Важный для предприятий регулярно проверять свои резервные копии, чтобы убедиться, что они являются полными и функциональными. Если резервная копия является неполной или коррумпированной, оно может быть не в состоянии полностью восстановить данные, оставив бизнес уязвимым для потери данных или длительного времени простоя.

Используйте расширенное обнаружение и ответ (XDR)

Расширенное обнаружение и реакция (XDR) – это комплексное решение безопасности, которое интегрирует несколько технологий безопасности для обеспечения повышенной видимости и защиты в организации’S IT IT -инфраструктура. Решения XDR могут помочь предприятиям обнаружить и реагировать на расширенные угрозы, анализируя данные из нескольких источников и определив закономерности поведения, которые указывают на потенциальную атаку.

Solutions XDR также придает бизнесу в режиме реального времени видимость в своей сети, позволяя им быстро обнаружить и реагировать на подозрительную деятельность. Предприятия будут лучше оснащены, чтобы предотвратить распространение вымогателей в другие части сети и ограничить ущерб, вызванный атакой.

Автоматическое возврат всех изменений, выполненных злоумышленным или подозрительным кодом, независимо от того, насколько мало, дает администраторам сеть безопасности, защищая вас и весь домен от потенциальных эффектов цепочки вымогателей. Усовершенствованное решение XDR должно быть в состоянии отказаться от любых затронутых файлов, которые были зашифрованы в ранее звучание состояния, освобождая вас от уторочной службы восстановления из внешних решений резервного копирования или полностью переосмысления систем.

Обнаружение и предотвращение с Sentinelone

Для предприятий, ищущих комплексное и упреждающее решение о кибербезопасности, которое может обнаружить и предотвратить атаки вымогателей, платформа Singularity XDR от Sentinelone расширяет защиту от конечной точки до непревзойденной видимости, проверенной защиты и непревзойденной реакции.

Singularity XDR – это продвинутая платформа безопасности, которая использует искусственный интеллект и машинное обучение, чтобы обеспечить предприятиям повышенную видимость и защиту во всей их ИТ -инфраструктуре. Он может обнаружить вымогательную программу рано, до того, как он может привести к значительному повреждению, и автоматически изолировать инфицированные системы и восстановить резервные копии, чтобы минимизировать влияние на операции.

Singularity XDR позволяет предприятиям быстро обнаруживать и реагировать на подозрительную деятельность. Он также может активно отслеживать сеть на наличие уязвимостей и потенциальных векторов атаки, помогая предприятиям рассматривать пробелы в безопасности, прежде чем киберпреступники смогут их использовать.

Откройте для себя мощное и эффективное решение для защиты от атак вымогателей и запланировать демо сегодня.