Нортон поймает троянов?

Краткое содержание:

Удолошительное программное обеспечение – это вредоносное программное обеспечение, которое может нанести вред компьютеру. Важно предпринять шаги по предотвращению атак на вредоносное ПО. Существуют различные типы вредоносных программ, в том числе вирусы, черви, троянцы, вымогатели, ботнеты, рекламное обеспечение, шпионские программы, руткиты, безлиевые вредоносные программы и умоль. Есть предупреждающие знаки, на которые можно обратить внимание, такие как более медленная операционная система, неожиданные сбои, всплывающие окна и предупреждения о безопасности, требования выкуп и уменьшенное место для хранения. Осознавая эти признаки и приняв профилактические меры, вы можете защитить свою личную информацию и устройства от атак вредоносных программ.

1. Что такое вредоносное ПО?

Удолошительное программ.«Это относится к программному обеспечению, которое предназначено для получения несанкционированного доступа или нанесения повреждения компьютерной системы без знаний пользователя. Он может использоваться для различных целей, таких как кража конфиденциальной информации, скомпрометирование безопасности системы или нарушение компьютерных операций.

2. Как происходят атаки вредоносных программ?

Общий способ атаки вредоносных программ – это тактика социальной инженерии, где хакеры стратегически размещают вредоносные ссылки, файлы или вложения перед своими жертвами. Когда жертва нажимает на зараженный актив, вредоносное ПО устанавливается на их устройство, что позволяет хакеру получить доступ к конфиденциальным данным или поставить под угрозу систему.

3. Какие типы вредоносных программ?

Некоторые общие типы вредоносных программ включают вирусы, червей, троянцев, вымогателей, ботнетов, рекламного обеспечения, шпионских программ, руткетов, безливых вредоносных программ и умолчания. Каждый тип вредоносных программ имеет свои характеристики и методы атаки.

4. Как я могу предотвратить атаки вредоносных программ?

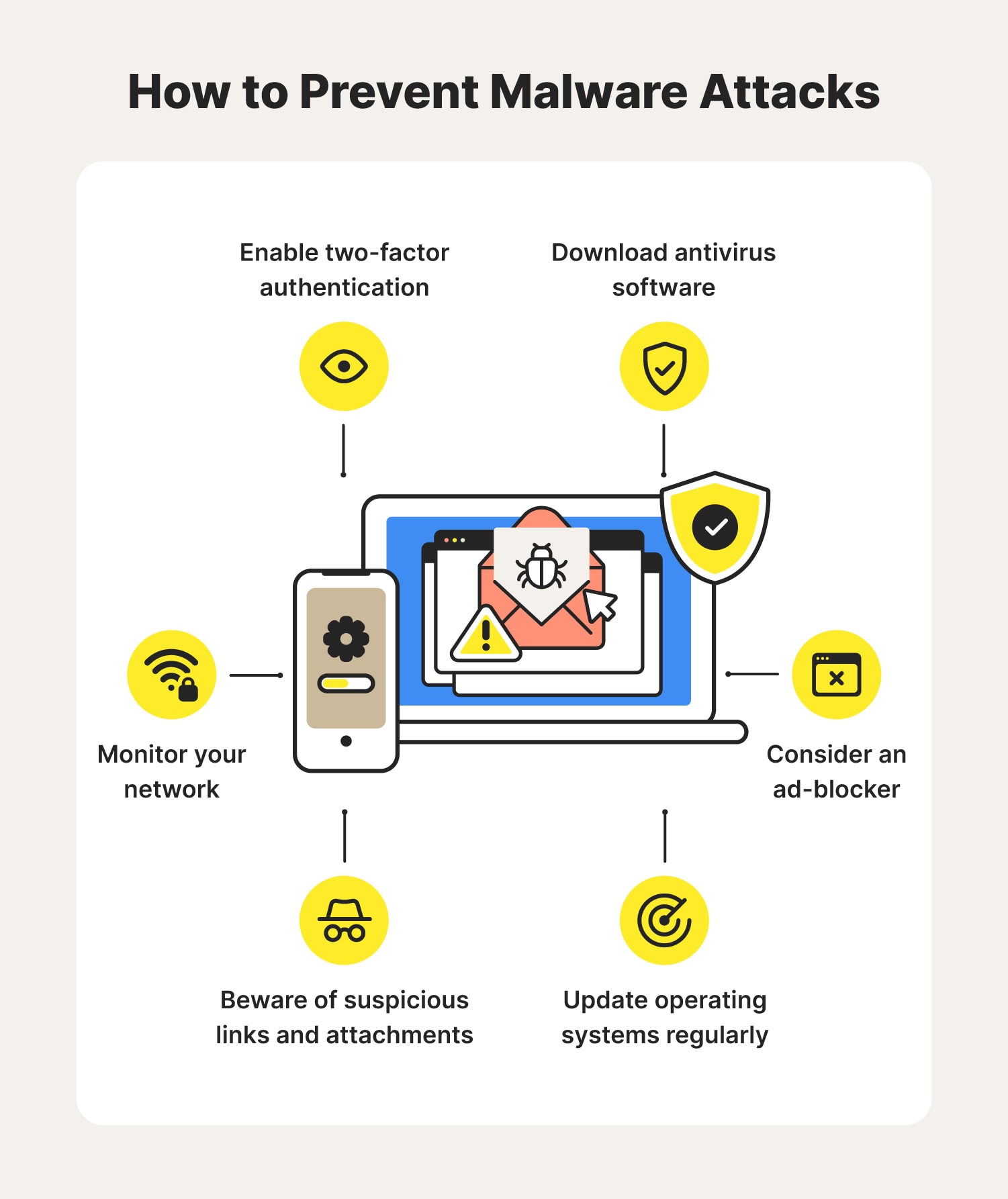

Чтобы предотвратить атаки вредоносных программ, важно следовать хорошей практике кибербезопасности. Некоторые превентивные меры включают:

- Поддерживая свою операционную систему и программное обеспечение в актуальном состоянии с последними исправлениями безопасности

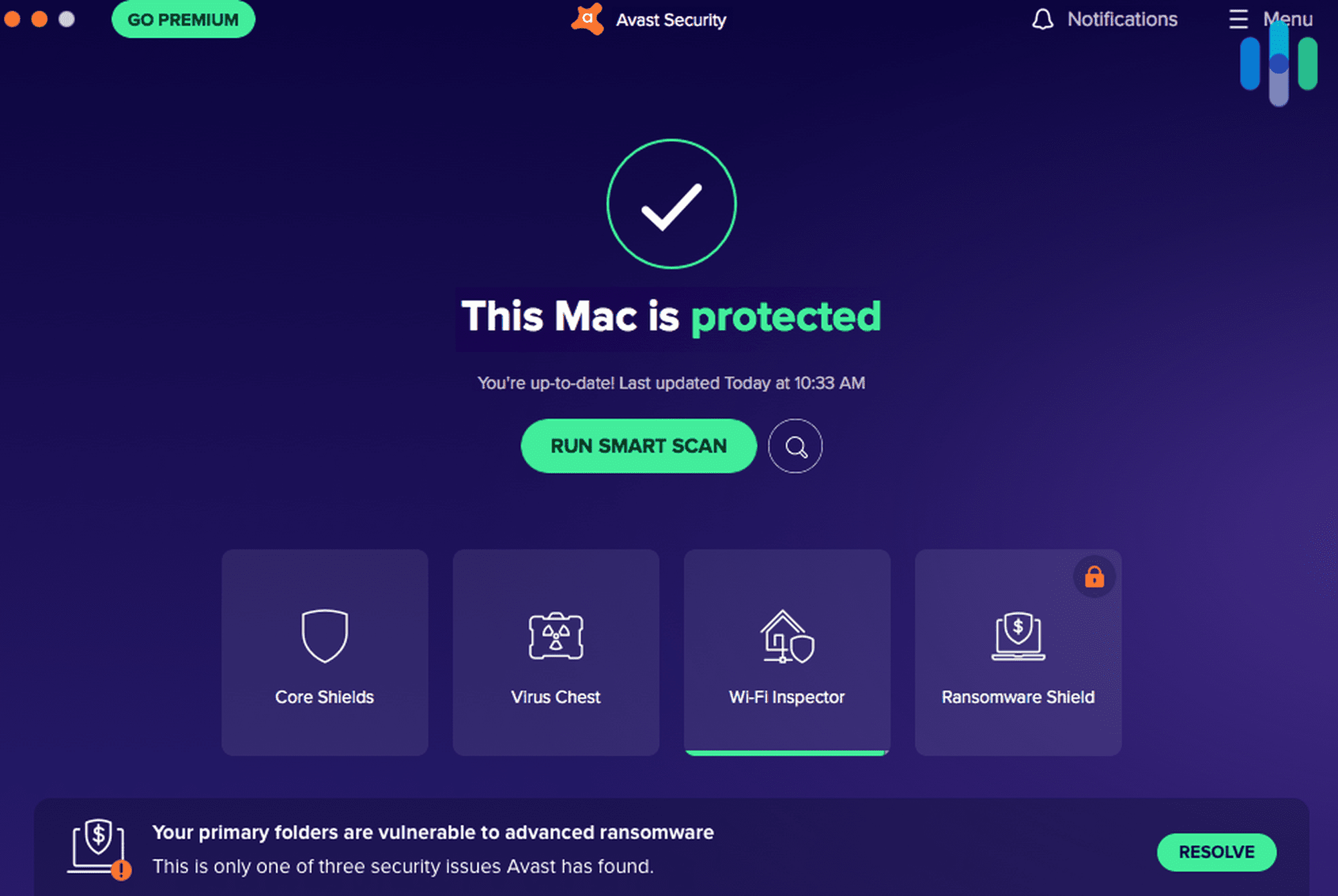

- Использование надежной программы антивируса и противоматурной программы

- Избегание нажатия по подозрительным ссылкам или загрузки файлов из ненадежных источников

- Осторожен с вложениями по электронной почте, особенно от неизвестных отправителей

- Использование сильных, уникальных паролей для всех ваших учетных записей

- Регулярное резервное копирование ваших важных данных

5. Каковы предупреждающие признаки атаки вредоносного ПО?

Некоторые предупреждающие признаки атаки вредоносного ПО включают в себя:

- Более медленная операционная система с замораживанием экрана, необъяснимыми перезапусками или случайными отключениями Wi-Fi

- Частые сбои системы даже с известным совместимым программным обеспечением

- Приток всплывающих рекламных объявлений, указывающих на наличие рекламного ПО или шпионского программного обеспечения

- Сообщения спроса на выкуп, отображаемые на экране

- Внезапное уменьшение доступного места для хранения

6. Как я могу защитить свой компьютер от вредоносного ПО?

В дополнение к следующим превентивным мерам, вы можете защитить свой компьютер от вредоносного ПО:

- Использование брандмауэра для мониторинга сетевого трафика

- Включение автоматических обновлений для вашей операционной системы и программного обеспечения

- Избегание подозрительных сайтов и загрузок

- Использование виртуальной частной сети (VPN) при просмотре Интернета

- Регулярно сканировать компьютер на предмет вредоносного ПО

7. Есть ли конкретные советы по предотвращению атак на вымогателей?

Да, некоторые конкретные советы по предотвращению атак вымогателей включают:

- Резервное копирование ваших важных файлов регулярно и хранение их в автономном режиме

- Осторожно относиться к вложениям и ссылкам по электронной почте, особенно из неизвестных источников

- Обновление вашей операционной системы и всего программного обеспечения

- Использование авторитетного программного обеспечения для безопасности, которое включает защиту вымогателей

- Опасаясь загрузки пиратского программного обеспечения или носителя, так как они могут быть потенциальными источниками вымогателей

8. Что мне делать, если я подозреваю, что мой компьютер заражен вредоносным ПО?

Если вы подозреваете, что ваш компьютер заражен вредоносным ПО, вы должны:

- Отключите от Интернета, чтобы предотвратить дальнейший ущерб или потери данных

- Запустите полное системное сканирование с помощью вашего антивирусного программного обеспечения

- Следуйте инструкциям, предоставленным вашим антивирусным программным обеспечением для удаления вредоносного ПО

- Измените свои пароли для всех ваших онлайн -учетных записей

- Следите за своими учетными записями и кредитной информацией для любой подозрительной деятельности

9. Мобильные устройства также уязвимы для атак в вредоносных программах?

Да, мобильные устройства также уязвимы к атакам вредоносных программ. Вредоносное ПО может быть спроектировано для нацеливания на устройства Android и iOS, сталкиваясь с личными данными и вызывая различные проблемы. Важно устанавливать приложения безопасности, избегать загрузки приложений из ненадежных источников и держать операционную систему вашего устройства в актуальном состоянии, чтобы защитить от мобильных вредоносных программ.

10. Как часто я должен обновлять свое антивирусное программное обеспечение?

Вы должны регулярно обновлять свое антивирусное программное обеспечение, в идеале настроить его для автоматического обновления. Обновления антивирусного программного обеспечения включают в себя последние определения вирусов и исправления безопасности, гарантируя, что оно может эффективно обнаружить и удалять новейшие угрозы вредоносных программ. Регулярные обновления помогают поддерживать ваш компьютер от новой и новой вредоносной программы.

Вирус FAQ

Если вы обнаружите, что эти инструменты отключены на вашем компьютере, проверьте, показывает ли ваше устройство другие признаки инфекции, такие как более медленная операционная система и ограниченное место для хранения.

Что такое вредоносное ПО + Как предотвратить атаки вредоносных программ в 2022 году

Вредоносные программы – это сокращенная форма “Злоугодное программное обеспечение.” Это программное обеспечение, специально разработанное для получения доступа или повреждения компьютера, обычно без знания владельца.

Первоначально техники создавали вредоносные программы для экспериментов и розыгрышей. В конце концов, плохо воплемых людей видели это полезным для вандализма и разрушения целевых машин.

Теперь, с более чем 25 миллионами новых типов вредоносных программ, зарегистрированных только с начала 2022 года, нет лучшего времени, чтобы увеличить вашу защиту от вредоносных программ и общую кибербезопасность, чем сейчас. Используйте это окончательное руководство, чтобы понять, как работает вредоносное ПО, различные типы вредоносных программ, которые можно увидеть в Интернете, и советы по предотвращению атаки вредоносных программ, которые могут помочь сохранить вашу личную информацию и устройства в безопасности.

Как работает вредоносное ПО?

Процесс вредоносного ПО, пробивающегося на ваше устройство, относительно прост:

- Хакер стратегически ставит злонамеренную ссылку, Файл или вложение перед своей жертвой, потенциально как фишинговое электронное письмо через тактику социальной инженерии.

- Жертва нажимает на зараженный актив, Особое запускает вредоносное ПО для установки на свое устройство.

- Удовлетворительное ПО продолжается украсть, компромисс и/или уничтожайте конфиденциальные данные, хранящиеся на устройстве.

Но некоторые киберпреступники любят использовать USB -палочки и флэш -накопители для распространения вредоносных программ, потому что это’Сложнее для системы

Чтобы обнаружить инфекции таким образом. Чтобы избежать этой тактики, никогда не вставляйте незнакомые устройства хранения в свой компьютер.

Имейте в виду, что есть куча вещей, которые вы можете сделать, чтобы защитить себя от хакеров’ ковальные схемы, начиная с изучения типов вредоносных программ, которые они любят использовать.

10 типов вредоносных программ

В Интернете скрываются различные типы вредоносных программ. Вот 10 наиболее распространенных типов вредоносных программ, которые можно увидеть в Интернете:

- Вредоносное ПОВирусы: опасные части кода, вставленные в программу или применение и часто запускаются самими жертвами.

- Червьвредоносное ПО: Инфекции вредоносных программ предназначены для воспроизведения и использования системных недостатков, чтобы пробиться на устройства.

- Троянвредоносное ПО: Злонамеренные угрозы, которые подражают законным приложениям или программам, чтобы заставить жертв загружать и неосознанно устанавливать вредоносные программы.

- Вымогатели: вредоносное ПО, которое может заблокировать, шифровать и уничтожать личные файлы после’S установлен.

- Ботнеты: программы, похожие на паука.

- Рекламное обеспечение: вредоносное программное обеспечение, которое отображает нежелательные всплывающие окна, которые могут отслеживать вашу деятельность просмотра.

- Spyware: тип вредоносного ПО, который секретно отслеживает и записывает активность пользователя.

- Rootkits: вредоносное ПО, которое может предоставить хакерам, завершить удаленный доступ к жертве’S Устройство.

- Безливее вредоносные программы: вредоносное ПО, используя протоколы и программное обеспечение, уже встроенное в операционные системы для заражения устройств.

- MALEVERTISION: ADS, зараженные вредоносными программами, предназначенными для установки на вашем устройстве после нажатия на отображаемое всплывающее окно.

Дон’t, позвольте этим атакам вредоносных программ питаться в вашем чувстве безопасности в Интернете. Есть несколько красных флагов, которые вы можете посмотреть, чтобы помочь обнаружить разные угрозы вредоносных программ.

Предупреждающие знаки атаки вредоносных программ

Держите свою охрану, когда вы просматриваете в Интернете, сохраняя эти предупреждающие знаки атаки в вредоносных программах.

Более медленная операционная система

Если вы заметили драматическое замедление на своем компьютере’S Скорость, это может быть знаком, что вредоносное ПО на вашем устройстве обнаружил на вашем устройстве. Вы также можете заметить замораживание экрана, необъяснимые перезапуск и случайные отключения Wi-Fi.

Имейте в виду, что не все компьютеры, испытывающие более медленные системы, имеют вредоносные программы. Иногда отсутствие хранения может повлиять на ваше устройство’S Операционная система.

Неожиданные аварии

Некоторые сбои системы имеют основную причину, такую как несовместимое программное обеспечение или проблемы с мощностью. Тем не менее, есть некоторые случаи, когда вредоносное ПО может быть в игре. Если сбои системы становятся постоянными, даже с приложениями, которые, как вы знаете, работают для вашего компьютера, есть вероятность’страдает от вредоносной инфекции.

Всплывающие окна и предупреждения о безопасности

Всплывающая реклама раздражает много онлайн-пользователей-поэтому многие браузеры поставляются с предварительно установленными всплывающими блокировками. Что’S, почему, если вы видите поток всплывающих окнов на экран, вы’LL знает, что они, вероятно, ездят с вредоносным ПО. Хакеры используют эти вредоносные объявления и шпионские программы для отслеживания вашей онлайн -активности.

Требование выкупа

Выкуп требований, отображаемых на экране вашего компьютера, являются уверенным признаком того, что на вашем компьютере есть вредоносное ПО. Хакеры используют разные типы вымогателей, чтобы воспользоваться человеком’S частная информация, чтобы получить прибыль для себя.

Уменьшенное место для хранения

Драматические изменения в вашем компьютере’емкость для хранения может быть признаком того, что ваше устройство размещает опасные вредоносные программы.

Прямое место не может означать, что вредоносное программное обеспечение смогло поставить под угрозу несколько файлов, поскольку вредоносное ПО расширяется, когда оно глубже в вашей системе. Избыток пространства может указывать на то, что вредоносное ПО смогли выполнить свою работу с тех пор, как некоторые инфекции CAN Удалите важные файлы и программное обеспечение.

Подозрительный сетевой трафик

Уловкой кибербезопасности, которую используют многие люди, является мониторинг своего сетевого трафика на наличие признаков подозрительной деятельности. Если вы отключите все свои подключенные устройства и все еще видите продолжение активности, у хакера может быть ущерб вредоносным ПО на одном из ваших.

Браузер перенаправляет

Хотя не каждый перенаправление опасно, есть несколько перенаправлений браузера, которые могут привести вас к потенциально вредным веб -сайтам. Например, хакеры могут создавать расширения браузера, предназначенные для автоматического перенаправления вас на их инфицированные инициативы. Они’LL используйте их для сбора и записи ваших личных данных.

Знание признаков необеспеченных веб -сайтов может помочь вам определить эту тактику атаки вредоносной программы. Это включает в себя наблюдение за:

- Подозрительные различия в URL

- “Http” не локат

- Негативные отзывы

- Незапрошенные всплывающие окна

Программное обеспечение для инвалидов

Хакеры достаточно умны, чтобы знать, что большинство людей оснащены своими устройствами некоторым типом защиты от вредоносных программ. Их обходным путем был проектирование вредоносного ПО, которое может отключить антивирусное программное обеспечение или другие виды расширений безопасности, которые оно и оно страдает от потенциальных угроз.

Если вы обнаружите, что эти инструменты отключены на вашем компьютере, проверьте, показывает ли ваше устройство другие признаки инфекции, такие как более медленная операционная система и ограниченное место для хранения.

Контакты, получающие у вас странные сообщения

Если ваши друзья начнут спрашивать вас о странных сообщениях, которые вы’Повторная отправка их (кроме случайного мема), тогда ваш личный номер телефона или электронная почта может быть в руках киберпреступного. Хакеры могут использовать ваши доверенные номера телефонов и украденные контакты для отправки фишинговых электронных писем и спам -текстов в ваши контакты.

6 советов по защите от вредоносных программ

Помимо знания того, на что вы должны искать, есть несколько вещей, которые вы можете сделать самостоятельно, чтобы сохранить свои устройства и личную информацию в безопасности.

1. Регулярно обновлять операционные системы

Это’Важно регулярно проводить привычку проверять ваши устройства на наличие обновлений программного обеспечения. Как уже упоминалось, хакеры часто используют ботнеры и другие типы вредоносных программ, чтобы выявить эксплойты нулевого дня для компромисса ваших устройств и сети.

2. Остерегайтесь подозрительных ссылок и вложений

Следить за подозрительными ссылками и вложениями может помочь предотвратить проникновение вредоносной атаки на вашем компьютере. Это может выглядеть как URL, которые доны’t совсем напоминает то, что вы’RE привык к просмотру или вложениям по электронной почте от неизвестных отправителей. Киберпреступники любят использовать их в дополнение к фишинговым электронным письмам и тактике социальной инженерии, чтобы заставить пользователей передавать свою личную информацию.

3. Рассмотрим рекламный блокировщик

Cyberthieves может использовать всплывающие окна, наполненные шпионским программным обеспечением и/или рекламным обеспечением, для незаконного отслеживания вашей сети и установить вредоносное ПО на ваше устройство. Чтобы помочь предотвратить такие атаки вредоносных программ, рассмотрите возможность загрузки Adblocker. Этот инструмент кибербезопасности помогает не появиться в злонамеренных рекламных объявлениях на вашем экране – и, в свою очередь, не дает вам нажать на них.

4. Включить двухфакторную аутентификацию

Двухфакторная аутентификация пригодится, если киберпреступник может получить доступ к вашим учетным данным. Биометрические функции безопасности, такие как сканирование отпечатков пальцев и распознавание лиц, сделайте доказательство вашей личности необходимым, прежде чем вы сможете полностью получить доступ к своей учетной записи. И так как хакеры, вероятно, выиграли’не смогу повторить вашу ДНК и/или структуру лица, они’LL, вероятно, нанесет препятствие для доступа.

5. Следите за своей сетью

Пользователи могут обратиться к своей сетевой деятельности, чтобы увидеть, если они’Re потенциально имеет дело с инфекцией вредоносных программ. Если вы заметили незнакомые IP -адреса, которые используют большое количество вашего использования, хакер может попытаться поставить под угрозу данные на ваших устройствах.

6. Скачать антивирусное программное обеспечение

Программное обеспечение для антивируса доверенного средства может помочь вашим устройствам 24/7 защиты от атак вредоносных программ, угрожающих вашей кибербезопасности. Часто оборудовано с помощью менеджеров паролей и программного обеспечения для обнаружения угроз, программное обеспечение для безопасности может помочь вам более уверенно просмотреть, зная, что у вас есть правильные инструменты кибербезопасности, чтобы сохранить вам безопасность.

Удолошительное ПО является одним из оригинальных кибергрим, а это значит, что мы смогли многое узнать о тактике кибератакеров и можем использовать это против них. Используйте эти советы по защите от вредоносных программ и предупреждающие знаки, чтобы оставаться впереди хакеров и повысить безопасность вредоносных программ.

Вредоносные данные

Проверьте некоторые из наиболее часто задаваемых вопросов о вредоносном ПО, чтобы помочь защитить от вредоносных программ.

Как удалить вредоносное ПО?

Шаги по удалению вредоносных программ могут варьироваться в зависимости от вашего устройства. Если у вас есть компьютер MAC®, вы можете удалить вредоносное ПО, предприняв эти шаги:

- Отключиться от Интернета.

- Введите безопасную режим.

- Проверьте свою деятельность на наличие подозрительных приложений.

- Запустите сканер вредоносного ПО.

- Проверьте свой браузер’S Домашняя страница.

- Очистить свой кеш.

Пользователи ПК могут удалять вредоносное ПО из своих устройств, предприняв эти шаги:

- Отключиться от Интернета.

- Введите безопасную режим.

- Проверьте свой монитор активности на предмет вредоносных приложений.

- Запустите сканер вредоносного ПО.

- Исправьте свой веб -браузер.

- Очистить свой кеш.

Какие 4 примера вредоносного ПО?

Четыре примера вредоносных программ включают в себя:

- Вирусы.

- черви.

- Трояны.

- Выкуп.

Как узнать, есть ли у меня вредоносное ПО?

Есть несколько предупреждающих знаков вредоносных программ, которые указывают, что у вас может быть вредоносное ПО:

- Неожиданные аварии.

- Всплывающие окна и предупреждения о безопасности.

- Требование выкупа.

- Уменьшенное место для хранения.

- Подозрительный сетевой трафик.

- Браузер перенаправляет.

- Программное обеспечение для инвалидов.

- Контакты, получающие у вас странные сообщения.

Является ли вредоносная программа вирусом?

Вредивочное ПО – это термин, используемый для охвата многих типов вредоносного программного обеспечения, который включает вирусы и другие типы кибератак.

Может ли вредоносная программа распространяться через Wi-Fi?

Да, вредоносные программы могут использовать Wi-Fi и другие проводные, беспроводные и/или Bluetooth-соединения для распространения и проникновения устройств.

Как мне найти скрытое вредоносное ПО?

Используйте антивирусное программное обеспечение для идентификации вредоносных программ, которые могут скрываться на вашем персональном компьютере или других устройствах.

Как узнать, есть ли у меня вредоносное ПО на моем телефоне?

Есть несколько признаков того, что на вашем телефоне может быть вредоносное ПО:

- Приложения, которые вы никогда не скачали.

- Уменьшение скорости.

- Более длительное время запуска для приложений.

- Подозрительное использование данных.

- Неконтролируемая всплывающая реклама.

Киберугрозы развивались, как и у нас.

Norton 360 ™ с LifeLock ™, все в одном, комплексная защита от вирусов, вредоносных программ, кражи личных данных, онлайн-отслеживание и многое другое, многое другое.

Попробуйте Norton 360 с LifeLock.

Редакционная примечание: наши статьи предоставляют образовательную информацию для вас. Предложения Nortonlifelock могут не покрывать и не защищать от всех типов преступлений, мошенничества или угрозы, о которых мы пишем. Наша цель – повысить осведомленность о кибербезопасности. Пожалуйста, просмотрите полные условия во время регистрации или настройки. Помните, что никто не может предотвратить все кражу личности или киберпреступность, и что LifeLock не контролирует все транзакции во всех предприятиях.

Copyright © 2023 Nortonlifelock Inc. Все права защищены. Nortonlifelock, логотип Nortonlifelock, логотип Pcheckmark, Norton, LifeLock и логотип Lockman – это товарные знаки или зарегистрированные товарные знаки Nortonlifelock Inc. или его филиалы в Соединенных Штатах и других странах. Firefox является торговой маркой Mozilla Foundation. Android, Google Chrome, Google Play и логотип Google Play – товарные знаки Google, LLC. Mac, iPhone, iPad, Apple и логотип Apple – товарные знаки Apple Inc., зарегистрировано в U.С. и другие страны. App Store – это сервисный знак Apple Inc. Alexa и все связанные логотипы являются товарными знаками Amazon.com, inc. или его филиалы. Microsoft и Window Logo являются товарными знаками Microsoft Corporation в U.С. и другие страны. Робот Android воспроизводится или изменяется из работы, созданных и обмена Google, и используется в соответствии с терминами, описанными в Creative Commons 3.0 Лицензия на атрибуцию. Другие наименования могут быть торговыми марками их владельцев.

Вирус FAQ

Вы клиент Norton, который сталкивается с проблемой с вредоносным ПО? Используйте эту страницу, чтобы получить ответы на часто задаваемые вопросы.

![]()

Безопасность для каждого устройства.

Безопасность больше не является одним из машин. Вам нужен набор безопасности, который помогает защитить все ваши устройства – ваш компьютер Windows, Mac, смартфон Android или ваш iPad.

У моего компьютера вирус. Как это произошло?

Тысячи новых вирусов, троянов и червей создаются каждый день. Иногда даже лучшее антивирусное программное обеспечение в мире не может защитить ваш компьютер от заражения. Вот некоторые из наиболее распространенных способов, которыми это может произойти

- Нажав на интригующую всплывающую рекламу, которая содержит троян

- Открытие вредоносного вложения по электронной почте

- Загрузка вируса из программы обмена файлами, такой как Limewire

- Ваше программное обеспечение Norton не было обновлено с помощью последних определений вирусов

- Ваша система была заражена вредоносными программами до установки Нортона

Как мне снять его с компьютера?

После того, как у вас есть вирус на вашем компьютере, он может атаковать Нортон и предотвратить его работать должным образом; В этих случаях вирус должен быть удален вручную. Norton предлагает бесплатные варианты поддержки, а также оплачиваемая услуга, где мы позаботимся об удалении угроз для вас. Если вы чувствуете себя комфортно, редактируете свой реестр системы Windows, загрузка в безопасном режиме или изменение других системных файлов, вы можете самостоятельно удалить угрозы, следуя инструкциям здесь. Если вы предпочитаете позволить одному из наших опытных техников выполнять всю работу за вас, попробуйте нашу службу удаления шпионских программ и вирусов.

Почему мое программное обеспечение Norton не может удалить для меня вирус?

С тысячами угроз генерируются каждый день, многие из которых являются уникальными, уникальными угрозами, которые предоставляются для уникального заражения вашей конкретной системы, возможно, что вы вступили в контакт с угрозой, что Нортон еще не признает. Кроме того, некоторые вредоносные программы разработаны специально для отключения антивирусного программного обеспечения Нортона. Троянцы и черви могут быть очень трудно исправить, потому что они не содержат чистого кода, который Нортон может автоматически восстановить; Вместо этого они должны быть удалены вручную.

Почему Нортон не может обнаружить эту угрозу, когда другие антивирусные программное обеспечение может?

Нортон обрабатывает несколько тысяч новых оповещений угроз каждый месяц и обновляет его программное обеспечение как можно быстрее и тщательно. Поскольку каждый поставщик программного обеспечения обрабатывает угрозы в своем собственном графике, иногда другой антивирусный продукт может обнаружить угрозу, прежде чем Нортон сможет. Точно так же программное обеспечение Norton часто распознает угрозы перед другими продуктами.

Почему вы взимаете плату за службу удаления шпионских программ и вирусов Norton?

Удаление угроз с компьютеров наших клиентов вручную-сложный и часто трудоемкий процесс, который требует особого опыта. Служба удаления шпионов и вирусов Нортона обрабатывается высококвалифицированными опытными техниками, которые будут работать до тех пор, пока потребуются для поиска и нейтрализации всех известных угроз на компьютере пользователя. Мы поддерживаем качество нашего обслуживания и гордимся тем, что предлагаем семидневный гарантийный период без инфекции. Нажмите здесь, чтобы узнать больше о нашей службе удаления.

Что такое троянский вирус?

Зная, что такое троян и как это работает, помогает защитить ваши устройства от этого типа вредоносных программ.

Весь наш контент написан людьми, а не роботами. Узнать больше

Ализа Виддерман, старший редактор

Гейб Тернер, главный редактор

Последнее обновление 26 января 2023 года

Ализа Виддерман и Гейб Тернер 26 января 2023 года

Одна минута ты’Повторите это новое программное обеспечение, которое показывает, как будет выглядеть ваш ребенок с знаменитостью, и в следующий раз вы оказались запертыми из своего компьютера. Что’S, скорее всего, троянский атака. Троянцы подлые, даже для вредоносных программ. К счастью, вы можете защитить свои устройства от троянцев, если вы точно знаете, как они работают. Так что давайте’S Начать троянцев 101, должны ли мы?

Что’S Trojan и как защитить себя

Троян – это хитрый тип вредоносного ПО, который проникает в устройства путем камуфляции как безвредную программу. Троянцев трудно обнаружить, даже если вы’Re очень осторожно. Что’S, почему антивирусное программное обеспечение необходимо, если вы хотите защитить себя от этого типа вредоносного ПО. Мы тестируем и оцениваем антивирусное программное обеспечение на их способность все время обнаруживать троянов, и это лучшие из них’я пробовал до сих пор:

Рейтинг редактора:

9.5 /10

Рейтинг редактора:

9.6 /10

Рейтинг редактора:

9.7 /10

Что такое троян? Более внимательный взгляд на это вредоносное ПО

Троянский лошадь, троянская вредоносная программа или просто троян – это тип вредоносного ПО. Он составляет приблизительно 51.45 процентов всех вредоносных программ, 1, что неудивительно, учитывая уникальные черты трояна. Чтобы проникнуть в устройство, троян представляет собой законное программное обеспечение, но под его, казалось бы, безвредным внешним видом, – это злые коды, которые могут повредить ваши устройства.

Если вы видите параллели между троянским вредоносным ПО и определенной лошадью легенд, это’S, потому что троянцы на самом деле берут свое имя с троянской лошади. Вы знаете, деревянная лошадь, которую греки предположительно использовали, чтобы контрабанды солдат в Трою. 2 троянских вредоносных программ работает аналогично грекам’ Стратегия троянской лошади. Казалось бы, безвредное программное обеспечение-это выдолбленная деревянная лошадь, а злонамеренные коды, скрытые в нем,-греческие солдаты. Так же, как солдаты вышли из троянской лошади и атаковали, в то время как город Трой спал, вредоносные коды в троянских вредоносных программах проводят враждебные атаки на ваших устройствах за спиной.

Троянски компьютерные вирусы?

Если вы прочитаете Trojans Online, вы можете увидеть термин ‘Троянский вирус’ много брошен. Хотя этот термин широко распространен, он неверный, технически. Трояны и компьютерные вирусы являются типами вредоносных программ, но у каждого из них есть уникальные черты. Основное различие между вирусами и троянами заключается в том, что вирусы самостоятельно реплицируются, в то время как трояны не. 3 Вирус может распространяться на другие устройства, создавая свои копии и прикрепляя их к зараженному компьютеру’S программное обеспечение, файлы и папки. В отличие от этого, когда троян заражает устройство, оно остается там, пока пользователь не копирует или не загрузит вредоносную программу на другой компьютер.

Как именно работают трояны?

Потому что троянцы Дон’T Саморазовая, большинство троянских атак начинаются с обмана пользователя в загрузке, установке и выполнении вредоносного ПО. Например, хакер может прикрепить троянского установщика к электронной почте, используя социальную инженерию, чтобы вы открыли вложение. Если вы это сделаете, ваше устройство загрузит и установит троян. Вы когда -либо слышали о Phishing Scams, где мошенники отправляют электронные письма по кажущимся законным адресам бизнес -электронной почты бизнеса? Хакеры могут использовать аналогичную тактику для распространения троянцев.

ЧЕМ БОЛЬШЕ ТЫ ЗНАЕШЬ: Троянцы, вирусы и черви – все это разные типы вредоносных программ. Среди этих трех троянцев являются лучшими в уклонении’Т самостоятельно.

Сколько ущерба может на троян?

Итак, все еще думая, что приложение было законным, вы невольно скачали и установили троян. Что происходит? Вредоносное ПО выполняет и начинает повредить ваш компьютер, но количество ущерба зависит от того, как хакер спроектировал троян. В общем, троянские вредоносные программы могут:

- Удалите свои файлы

- Установите дополнительное вредоносное ПО

- Измените данные на вашем устройстве

- Скопируйте ваши данные

- Разрушить свое устройство’S Performance

- Украсть свою личную информацию

Типы троян

В вычислениях мы классифицируем троянцев на основе того, что они способны делать. Все зависит от трояна’Зумные коды, также известные как его полезная нагрузка. Когда троян проникает в устройство, его полезная нагрузка выполняет свои задачи, которые обычно подпадают под одну из этих категорий:

- Бэкдор Троян: Бэкдор троян устанавливает программу Backdoor без ваших знаний. Затем программа дает создателю вредоносных программ удаленный доступ к вашему устройству.

- Отдаленный доступ троян (крыса): Крысы аналогичны троянам Backdoor в том смысле, что они предоставляют хакерам удаленный доступ к зараженным устройствам. Однако вместо установки программы Backdoor сама крыса – это программа Backdoor, маскирующаяся под законное программное обеспечение.

- Эксплойт: Эксплойты содержат коды, предназначенные для атаки определенной части программного обеспечения’S уязвимость. Trojan выполняется при запуске уязвимого программного обеспечения на вашем зараженном устройстве.

- Rootkit: Rootkit обеспечивает привилегированный доступ к киберпреступникам к ограниченным областям устройства’S программное обеспечение, такое как те, которые требуют администратора’S разрешение на запуск. Затем он прячется там или скрывает активность других вредоносных программ.

- Банкир Троян: Троян банкира – это любой троян, который крадет финансовую информацию или полномочия онлайн -банкинга.

- DDOS Trojan: DDOS Trojans захватывает несколько компьютеров и используют их для выполнения атаки распределенного отказа в службе (DDOS). Похищенные компьютеры часто называют зомби.

- Trojan Downloader: После заражения компьютера, Trojan Downloader загружает дополнительное вредоносное ПО, например, рекламное ПО или шпион.

- Троянская капельница: Подобно Trojan Downloaders, Trojan Droppers устанавливают дополнительное вредоносное ПО. Однако вместо загрузки вредоносного ПО, который требует подключения к Интернету, троянские капельницы уже содержат вредоносную инсталляцию.

- Факева троянцы: Факев Троянцы маскируются под законное антивирусное программное обеспечение. Они не доносят’T фактически защитите свои устройства от вредоносного ПО, конечно; Они подделывают обнаружение вредоносных программ и вымогают деньги в обмен на его удаление.

- Троян вымогателей: Этот тип трояна работает как вымогатели, требуя выплаты выкупа для восстановления или отмены ущерба, нанесенного цели’S файлы.

- SMS Trojan: SMS Trojans атакует услуги обмена сообщениями мобильных устройств для перехвата текстовых сообщений. Они также могут отправлять текстовые сообщения на номера обмена сообщениями премиум-класса. Kaspersky Lab обнаружила первый Android SMS Trojan в 4 2010.

- Trojan-Spy: Trojan-Spy, как следует из названия, шпионе’S Действие с использованием таких инструментов, как KeyLoggers, или, сделав снимки экрана и отправив их обратно на вредоносное ПО’S Источник.

- Trojan-Mailfinder: Хакеры в первую очередь используют троян-майлфиндер для распространения вредоносных программ. Этот Trojan Harvests Contacts по электронной почте с целевого устройства и отправляет данные обратно хакерам, которые они используют для распространения вредоносных программ по электронной почте.

- Троян-Арк Бомб: “Аркбамб” это соединение слов “архив” и “бомбить.” Троян-аркббомские бомбы большие объемы пустых данных, когда инфицированный компьютер пытается распаковывать архивные данные.

- Троянский кликер: Trojan-Clicker-это форма мошенничества с рекламой. Он неоднократно подключает к конкретной веб-странице, поддерживаемой рекламой, присуждая веб-сайт’S доход владельца от рекламы с оплатой за клик.

- Trojan-Notifier: Trojan-Notifier обычно сопровождает другую программу вредоносных программ. Его цель состоит в том, чтобы предупредить злоумышленника событий, связанных с вредоносным ПО. Например, когда пользователь устанавливает программу Backdoor, Trojan-Notifier сообщает злоумышленнику начать атаку.

- Троян-прокси: Trojan-Proxy позволяет злонамеренному актеру использовать зараженный компьютер в качестве прокси в Интернете.

- Trojan-PSW: В отношении вредоносных программ, “Пс” означает “Период кража,” Это именно то, что такое Trojan-PSW. Он крадет пароли и учетные данные для входа с зараженных компьютеров.

Примеры атак на троянские вредоносные программы

Троянцы распространяются медленнее, чем другие вредоносные программы, потому что они надевают’Т самостоятельно. Тем не менее, те, которые успешно распространились, причинили серьезный финансовый ущерб. Вот несколько примеров:

- Эмотте: Вы знаете, что вредоносное ПО плохо, когда Министерство внутренней безопасности называет это “Среди самых дорогостоящих и разрушительных вредоносных программ.” 5 Emotet – это троян банкира, который украл финансовую информацию. Он распространился через спам и фишинговые электронные письма, и после того, как он заразил устройство, оно бросило или загрузил дополнительные трояны и вредоносные программы, чтобы более эффективно красть данные. К счастью, благодаря совместным усилиям нескольких стран, Emotet больше не является угрозой. 6

- Зевс (он же Zbot): Первоначально Zeus Trojan украл финансовую информацию из своих целей, зарегистрировав клавишные для кражи паролей. Вместо того, чтобы совершать атаки сам, создатель Зевса продал свой исходный код киберпреступникам, что отчасти почему Зевс стал широко распространенным. Однако, поскольку разработчик’S выхода на пенсию в 2010 году, исходный код стал доступным публично. 7 Это означает, что развитие новых вариантов Зевса продолжается по сей день.

- Подраздел: Подразделение Trojan – это крыса, которая дает хакеры удаленное управление компьютерами и сетями Windows. Когда он проникает в компьютер, подспират изменяет системные файлы и реестры, в результате чего троян выполняется после стартапа. К счастью, Windows 10’S встроенный антивирус может обнаружить субспира. 8

Могут ли троянцы повлиять на мобильные устройства?

Троянцы нацелены на компьютеры в первую очередь, но это не’t означает, что смартфоны более безопасны от угрозы. На самом деле, произошел всплеск троянцев, предназначенных для заражения мобильными устройствами. Касперский отметил в общей сложности 156 710 новых троянов мобильного банкинга только в 2020 году. 9

Смартфоны и планшеты Android являются наиболее распространенными целями мобильных троянов. Что’S, потому что Android позволяет устанавливать файлы APK из сторонних источников. Например, если вы посетите веб -сайт с угнанием, веб -сайт может заставить ваш телефон Android установить приложение Trojan Mobile Banking. Подсказка спросит, если вы’уверен в приложении, но это’S о единственном, что стоит между вашим телефоном Android и Trojan. Что’S Почему знание того, как удалить вирус Android, необходимо для всех пользователей Android. Напротив, с помощью устройств iOS вы можете загрузить только из App Store, поэтому iPad и iPhone Don’Т должен быть антивирус.

Мобильные примеры троян

Вот несколько примеров Android Trojans:

- Джинп Банковский троян: GINP увязывает пользователей ввести информацию о своей мобильной банкинке для оплаты 0 евро.75 для данных COVID-19, но на самом деле он крадет учетные данные для входа в онлайн-банкин, которые пользователи ввели в приложение. 10 и это не’даже единственные связанные с проковидой мошеннические киберпреступники, используемые для привлечения в мишенях.

- Цербер: Cerberus – это троян в аренду. Его производители предлагают Цербер’ исходные коды для хакеров на подземных форумах, Dark Web и даже Twitter. Cerberus может сделать несколько вещей, таких как отправка и перехват текстовых сообщений, регистрация клавишных, сбора контактов и установка приложений.

- Spyeye/Trojan: Android/Spitmo: Spyeye был первым из многих троянов мобильного банкинга. Он крадет номера аутентификации мобильных транзакций (MTAN), которые финансовые учреждения отправляют через SMS для проверки мобильных онлайн -трансфертов денег.

Совет для пользователей Android: Google активно контролирует приложения, которые содержат вредоносное ПО, так что это’S Saft Saft для установки приложений непосредственно в магазине Google Play.

История троянцев

У троянцев долгая история нанесения хаоса, но никто не знает наверняка, где они возникли. Многие считают Джоном Уокером’S (не персонаж Marvel) версия игры под названием Animal – первым трояном, которую он выпустил в 1974 году. Программное обеспечение Walker HID под названием Pervade внутри игры. Это скрытое программное обеспечение изучило все компьютерные каталоги, доступные для пользователя, и если животное не сделало’T существуют в одном из каталогов, он установил там копию игры. Животные и Перваде соответствуют определению троянского программного обеспечения, скрывающегося в других программных программ и выполнения задач, стоящих за пользователем’S обратно. Однако некоторые считают, что это не так’t есть какое -либо злонамеренное намерение’T Trojan или вредоносное ПО вообще. На самом деле, Уокер сказал в письме, что он удостоверился, что Pervade не изменял и не удалял другие файлы.

Через десять лет после инцидента с животными появился троян ПК-Write. Это был один из самых ранних троянов с злыми намерениями. Притворился “Версия 2.72” идентично названного текстового процессора (настоящий компьютер’T выпустить версию 2.72). После выполнения, он стерла весь зараженный компьютер’S файлы.

Троянцы в конечном итоге перешли от простого разрушения к источнику прибыли. В 1989 году начал циркулировать троян СПИДа (он же вирус киборга ПК). Это был троян вымогателей, который удалял или зашифровал системные файлы после загрузки зараженного компьютера определенное количество раз. Он потребовал выкуп за 189 долларов для восстановления файлов. Если пользователь не сделал’T соответствует, что он продолжал удалять системные файлы, пока компьютер не станет непригодным для использования. Вскоре после этого другие авторы вредоносных программ видели троянцев’ потенциал в получении прибыли, а остальное – история.

Обнаружение и удаление троянов

Весь смысл троянцев состоит в том, чтобы заразить устройства с помощью вредоносного ПО и обнаружения уклонения, так как мы его поймают? Ну, ты можешь’t скажите, является ли программная программа трояном, просто посмотрев на это. Тем не менее, вы можете обнаружить троян, наблюдая за своими устройствами, программами и приложениями.

1. Проверьте свои программы и приложения. Проверьте свой компьютер’S программы и мобильное устройство’S приложения регулярно. Если ты видишь что -нибудь, ты надеваешь’Не помни установке, что’S, вероятно, троян или злонамеренная программа, которую установил троян.

2. Проверьте свои программы стартапа. Трояны также могут спрятаться на вашем компьютере’S запуск процесса. Эти трояны труднее обнаружить, потому что они’в системной памяти. Что’S, почему вы должны проверить свое устройство’S запуска программ также.

3. Проверьте свое устройство’S Performance. Вредители в целом могут замедлить устройства. Если вы’переживание проблем с производительностью, это’лучше проверить свой компьютер’S Менеджер задач или ваш Mac’S монитор активности, чтобы увидеть, что’S вызывает проблему.

- Нажмите Ctrl+Alt+Del.

- Выберите диспетчер задач.

- Прокрутите вниз до фоновых процессов.

- Проверьте, какие процессы едят ваш процессор, память и дисковое пространство.

- Нажмите команду+пространство, чтобы открыть прожектор.

- Введите “монитор деятельности.”

- Проверьте, какие приложения едят ресурсы под “% ПРОЦЕССОР.”

Как удалить троян

Если вы найдете троян, будь то’S Masquerading как законная программа, скрываясь как программа запуска или действуя в качестве фонового процесса, следующим шагом является его удаление. Здесь’S, как вы можете это сделать.

Удаление троянцев, притворяющихся программами

Если вы’повторение использования ПК с Windows:

- Откройте свой компьютер’S настройки.

- Нажмите приложения.

- Перейти к приложениям и функциям.

- Нажмите на название Trojan программы.

- Выберите Университет.

Если вы’re Использование Mac:

- Запустите OS X Finder.

- Нажмите Command+Shift+A, чтобы открыть папку приложений.

- Найдите троян.

- Перетащите его значок в мусор.

- В качестве альтернативы, вы можете выбрать приложение, нажмите «Файл», затем нажмите «Движение».

- Введите имя вашего администратора или пароль, если это необходимо.

Если вы’повторение использования мобильного устройства Android:

- Перейти на свой Android’S настройки.

- Выберите приложения и уведомления.

- Нажмите «Приложение».

- Найдите приложение Trojan и нажмите на него.

- Ударить удаление.

Удаление троянцев, представляя собой программы стартапов

- Нажмите Windows+R, чтобы запустить меню Run.

- Тип “Регедит” в поле.

- Выберите hkey_current_user, затем разверните папку программного обеспечения.

- Найдите троянскую программу.

- Щелкните правой кнопкой мыши его папку и выберите Delete.

- В панели меню Mac нажмите логотип Apple.

- Выберите системные настройки.

- Перейти к пользователям и группам.

- Выберите свой идентификатор из списка.

- Выберите элементы входа в систему для списка программ, которые работают при запуске.

- Под столбцом скрыть флажок рядом с трояном.

Удаление троянов с помощью вредоносных фоновых процессов

- Запустите диспетчер задач, нажав Ctrl+Alt+Del.

- Щелкните правой кнопкой мыши по злонамеренному процессу.

- Выберите свойства.

- Перейдите на вкладку «Подробности» и обратите внимание на название продукта.

- Закройте окно свойств и нажмите «Конец задачи».

- Удалите программу (на основе названия продукта), которая начала процесс.

- Нажмите команду+пространство, чтобы открыть прожектор.

- Тип “монитор деятельности.”

- Выберите злой пакет.

- Нажмите значок X на панели инструментов.

- Выберите Force Cost.

- Удалить программу, которая начала процесс.

Сканируйте свои устройства, используя антивирусное программное обеспечение

Шаги, которые мы изложили выше, помогут вам определить и удалить троянов самостоятельно, но мы знаем, что они’Повторный кропот. У кого есть время, чтобы делать все эти шаги на регулярной основе, верно? Если вы хотите пойти на более легкий путь, сканирование ваших устройств с помощью антивирусного программного обеспечения сэкономит вам много времени и энергии. Вы можете приобрести антивирусное программное обеспечение или загрузить бесплатный антивирус; Просто убедитесь, что у него есть правильные функции для борьбы с троянами. Мы рекомендуем антивирусное программное обеспечение со следующими функциями:

- Сканирование в реальном времени

- Сканы на основе подписи

- Обнаружение вредоносных программ на основе поведения

- По электронной почте безопасность

- Брандмауэр

Совет от наших экспертов: Так как троянцы Дон’T самостоятельно, удаляя программу, которая’S Хостинг вредоносной программы работает большую часть времени. Тем не менее, есть типы троянов, которые устанавливают дополнительные вредоносные программы. Просто удалить трояна может быть недостаточно, так что это’Лучше всего использовать антивирусное программное обеспечение, чтобы избавиться от всех следов троянской атаки.

Защитите себя: избегайте троянской инфекции

Это’S недостаточно, чтобы иметь даже лучшее антивирусное программное обеспечение; В конце концов, никакое антивирусное программное обеспечение не идеально. Будучи защитниками цифровой безопасности, мы поощряем безопасное поведение в Интернете для защиты компьютеров, мобильных телефонов и любого подключенного к Интернету устройствам от таких угроз, как трояны. Но как именно мы можем оставаться в безопасности в Интернете? Ну, во -первых, мы должны знать, откуда происходят троянцы, чтобы мы знали, чего избежать.

Откуда трояны приходят из

Троянцы могут прийти практически в любом месте: зараженный флэш -накопитель, электронное письмо, захваченный веб -сайт и так далее. Тем не менее, история указывает на то, что большинство троянов поступают из этих источников:

- Сайты обмена файлами: Сайты обмена файлами полезны, но у них есть недостатки. Одним из них является то, что хакеры могут загрузить потрескавшие копии законного программного обеспечения, введенного с троянами, и ждать, пока не подозревающие цели будут принять приманку.

- Вложения по электронной почте: Один щелчок – это все, что нужно для троянского вложения для заражения компьютера. Если вы нажмете на зараженное вложение, оно будет загружать и установить троянские вредоносные программы, которые затем сделают то, что оно’S запрограммирован сделать.

- Зараженные веб -сайты: Если вы посетите углубленный веб -сайт, введенные в него злонамеренные коды доставят вас на другой вредоносный веб -сайт или установите троян.

- Взломан Wi-Fi: Взлом Wi-Fi, или даже фальшивая точка доступа Wi-Fi, сделанная как настоящая публичная точка доступа, может дать хакерам легкий доступ к вашему устройству. Если вы подключитесь к одному, хакер может выполнить все виды атак на вашем устройстве, например, установка программ или крыс за бэкдор.

Как избежать троянских инфекций

Теперь, когда мы знаем, откуда часто трояны, это’Слегка оставаться осторожным. Следуйте этим советам, чтобы стать более безопасными от троянских инфекций:

- Используйте VPN при загрузке с сайта обмена файлами. VPN скрывает ваш IP-адрес от хакеров, пытающихся шпионить за вашим устройством во время загрузки с сайта обмена файлами. Кроме того, VPNS скрывает вашу историю просмотра. В то время как некоторые VPN могут замедлить ваши загрузки, мы’VE проверил несколько VPN на торрентование, которое оказало минимальное влияние на наш опыт торрента.

- Когда не уверены, не откройте вложение электронной почты или im -файл. Если ваш антивирус имеет защиту от электронной почты, сканируйте вложение перед его открытием.

- Не посещайте необеспеченные сайты. Большинство браузеров предупреждают вас, если вы попытаетесь открыть необеспеченный веб -сайт. Если вы видите одно из этих предупреждений, немедленно вернитесь.

- Подключитесь к VPN, когда на публичном Wi-Fi. Подключение к публичной сети Wi-Fi всегда рискованно. Чтобы быть в безопасности, используйте VPN, чтобы скрыть историю просмотра от кого -либо еще в сети. Что’S больше, vpns меняет ваш IP -адрес, что делает вас менее восприимчивыми к взлому.

- Не устанавливайте приложения или программы с неофициальных веб -сайтов или репозитории приложений. Официальные страницы загрузки программного обеспечения и репозитории приложений находятся по какой -то причине – поэтому мы можем загружать программы и приложения бесплатно вредоносным ПО.

- Проверьте приложение’S разрешения перед установкой. Троянский маскировка под законным приложением может использовать свои разрешения для выполнения вредоносных задач. Например, не устанавливайте приложение для фонарика или калькулятора, которое требует разрешения на отправку SMS.

Рекаптировать

Троянцы подлые и могут нанести различные виды повреждений. Но если там’все, что мы хотим, чтобы вы взяли из этой статьи, это’что троянцы не невозможно защитить от. Если вы отслеживаете свои устройства на предмет нарушений, используйте цифровые инструменты безопасности, такие как антивирусное программное обеспечение и VPN, и практиковать безопасное поведение в Интернете.

Часто задаваемые вопросы

Трояны и вредоносные программ.

Троянский вирус на компьютере, или просто троян, представляет собой вредоносную программу или код, маскирующийся под законным и безвредным программным обеспечением. Как только он заражает устройство, оно выполняет свою задачу, которая может включать удаление или изменение данных, кражу данных, установку дополнительных вредоносных программ и нарушение производительности системы. Однако, “Троянский вирус” является неправильным, потому что троянцы и компьютерные вирусы являются двумя различными типами вредоносных программ. Вирусы могут распространяться через саморепликацию, в то время как трояны не самостоятельно репликации. Вирусы часто присоединяются к другому программному обеспечению, в то время как трояны – это программное обеспечение, которое содержит вредоносные коды. Правильный термин просто “Троян” или “Троянский вредоносное ПО.”

Trojans заражают устройство, обманывая его пользователя в загрузку, казалось бы, безобидное программное обеспечение, которое содержит вредоносные коды. После загрузки, установки и запущены, вредоносный код выполняется.

Троянские вирусы могут быть удалены различными способами. Если вы знаете, какое программное обеспечение содержит вредоносное ПО, вы можете просто удалить его. Тем не менее, наиболее эффективный способ удалить все следы троянского вируса – это установить антивирусное программное обеспечение, способное обнаружить и удалять троян.

Троянские вирусы плохие, потому что они обманывают пользователей к загрузке вредоносных программ, которые наносят ущерб устройствам по -разному. В качестве примера, трояны с удаленным доступом (крысы) предоставляют хакеры удаленный доступ к инфицированным компьютерам, что может привести к шпионажу, краже данных и краже личных данных.

- Purplesec. (2021). 2021 Статистика кибербезопасности Конечный список статистики, данных и тенденций.

Purplesec.US/Resources/Cyber-Security-Statistics/ - Британская. (2021). троянский конь.

Британская.com/тема/троян-лошадь - Открыть. (2018) Неделя 3: вредоносное ПО.

открыть.edu/openlearn/ocw/mod/oucontent/view.PHP?id = 48320 и печатный = 1 - Безопасный список. (2010). Первый SMS Trojan для Android.

секьюрелист.com/first-sms-trojan-for-android/29731/ - CISA. (2018). Эмотт вредоносные программы.

US-Cert.CISA.Gov/NCAS/Alerts/TA18-201A - Европоль. (2021). МИР’Самая опасная вредоносная эмот, разрушенная в результате глобальных действий.

европоль.Европа.ЕС/Newsroom/News/World%e2%80%99S-большие - Рейтер. (2021). Анализ: главный хакер “выходит на пенсию”; Эксперты готовы к его возвращению.

Рейтер.com/article/us-hackers-zeus/analysis-top-hacker-retires-experts-brace-for-his-return-idustre69s54q20101029 - F-Secure. (2021). Backdoor: W32/subseven

F-Secure.com/v-descs/subseven.SHTML - Безопасный список. (2021). Мобильная вредоносная программа Evolution 2020.

секьюрелист.com/mobile-malware-evolution-2020/101029/ - Бугуруо. (2018). Анализ банкира Ginp Android.

Бугуруо.com/en/labs/analyse-of-ganp-android-banker

Будет ли антивирус Нортона избавиться от троянской лошади?

Даже при установленном антивирусном программном обеспечении компьютеры все еще могут стать жертвой вредоносного ПО, таких как троянские лошади; Киберпреступники продолжают разрабатывать инфекции, которые обобщают программное обеспечение для защиты безопасности. В то время как антивирус Нортона может удалить эти инфекции, для предприятий важно знать о недостатках приложения в обнаружении и удалении вредоносных программ.

Описание

- Термин «Троянская лошадь» происходит из греческой сказки о троянской войне, в которой греки, как акт уловки, представлены своим врагам, троянцам, большой деревянной лошади. Несколько греческих солдат спрятались внутри структуры. Посреди ночи солдаты вышли с лошади и открыли городские ворота, позволив греческим войскам войти и захватить Трою. Троянские вирусы, как в повествовании, кажутся доброкачественными, но содержат вредоносное содержание. Троянцы-это приложения, которые, по-видимому, выполняют некоторую полезную функцию-ряд этих инфекций, например, маскируются под антивирусное программное обеспечение-но включают код, который выполняет операции без разрешения пользователя или даже позволяет злоумышленнику получить удаленный доступ к ПК.

Функция

- Троянские лошади разделены на разные группы в зависимости от их метода злоупотребления, но наиболее распространенными и наиболее опасными являются трояны с удаленным доступом. Как только хакер получает доступ к зараженной системе через крысу, человек может украсть конфиденциальную информацию, установить дополнительные вредоносные программы на компьютер, записывать и записать клавиш. Хакеры также используют крыс для доставки троянов другим ПК и создавать ботнеты.

Разрешение

- Антивирус Нортона обнаруживает и удаляет троянских лошадей. Через LiveUpdate администраторы могут загрузить на компьютер новейшие определения вирусов, которые содержат информацию, которая необходимо для сканирования, чтобы найти существующие и возникающие угрозы в системе. После того, как администраторы должны выполнить вирусное сканирование в безопасном режиме для поиска троянцев и других вирусов, после того, как после того, как админы должны выполнить вирусное сканирование в безопасном режиме. Программное обеспечение позволяет пользователям карантин, удалять или восстанавливать зараженные файлы, которые он находит. Программа также может восстановить файлы, но это не вариант для троянской лошади, поскольку все приложение содержит вредоносные данные.

Проблемы

- Антивирус Нортона, как и все антивирусное программное обеспечение, не может обнаружить все вредоносные программы в Интернете. Если рабочая станция станет жертвой троянской лошади, но Symantec не выпустил пятно для инфекции, не только антивирус Нортона не удалит вирус, но обычно даже не узнает, что инфекция существует. Чтобы обезболиваться в этом недостатках, обучение сотрудников о безопасном просмотре; Сообщите пользователям загружать файлы только с доверенных сайтов. Антивирус Нортона в редких случаях может также сообщать о ложных положительных моментах. Другими словами, Norton Antivirus будет маркировать доброкачественную программу как злонамеренную, если обнаруживает код, который соответствует ряд символа в известном вирусе. Если вы знаете, что программа безопасна, вы можете сообщить о ложноположительном отношении на Symantec (ссылка в ресурсах).

Рури Ранбе работает писателем с 2008 года. Она получила.А. В английской литературе из Валенсийского колледжа и заканчивает B.С. в области компьютерных наук в Университете Центральной Флориды. Ранбе также имеет более шестилетнего опыта профессиональной информационной технологии, специализируясь на компьютерной архитектуре, операционных системах, сети, администрировании сервера, виртуализации и веб-дизайне.