Office 365 шифрует электронные письма

Электронная почта шифрования

Обратите внимание, что для размножения нового лейбла может потребоваться до 24 часов, Таким образом, вам, возможно, придется подождать, прежде чем вы сможете выполнить шаги, описанные в этой статье.

Как использовать шифрование сообщений Office 365 для защиты электронных писем, отправленных извне

[Обновление]: эта статья была впервые опубликована 11 мая 2021 года. Он был обновлен из -за недавних изменений в Центре администратора Exchange и миграции некоторых опций от соответствия Microsoft 365 в Microsoft Purview.

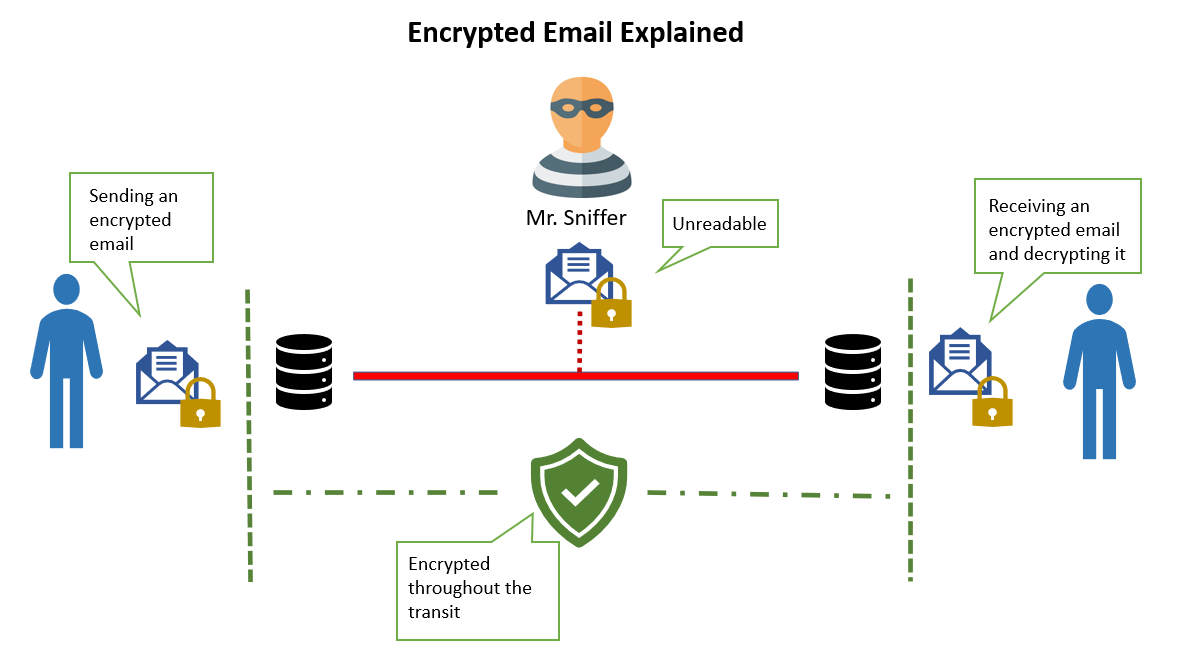

Шифрование по электронной почте обеспечивает дополнительный уровень информационной безопасности, убедившись, что только предполагаемые получатели могут читать сообщения. Если вы ищете удобное для пользователя решение по шифрованию электронной почты для вашей организации Microsoft 365, для этого есть нативный инструмент-Effice 365. С точки зрения пользователя, он самый простой в использовании: его можно настроить, чтобы он не требовал никаких дополнительных действий с их стороны. С точки зрения получателя, эта форма шифрования электронной почты работает плавно с учетными записями Microsoft 365 и предлагает интуитивно понятный опыт для всех других почтовых клиентов и поставщиков услуг по электронной почте. Читайте дальше, чтобы узнать, как создать метку чувствительности Microsoft 365 и использовать ее в транспортном правиле, чтобы зашифровать электронные письма и файлы.

Как работает шифрование в Microsoft 365

Office 365 Envesting Encryption – это услуга, которая интегрирована с почтовыми клиентами Microsoft. Он имеет ряд функций и вариантов конфигурации, но здесь я сосредоточусь на том, как автоматически шифровать электронные письма, отправленные за пределы вашей организации членами конкретной группы (юридическая команда).

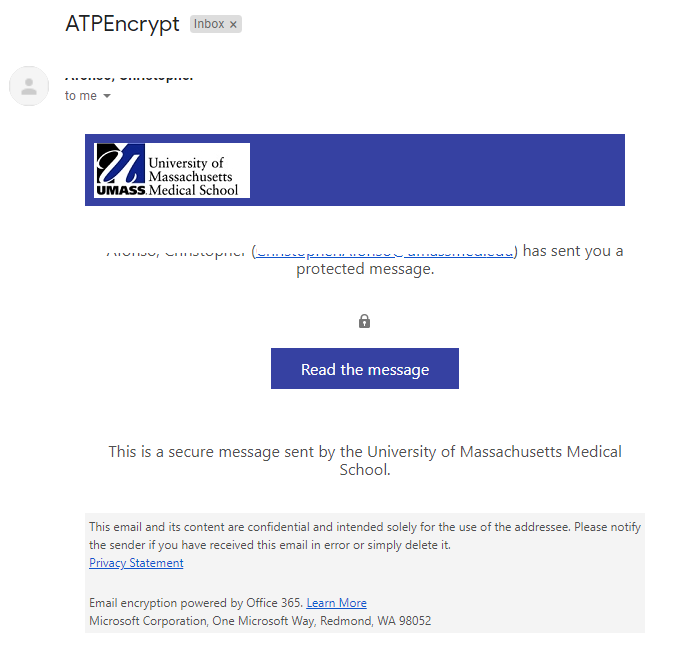

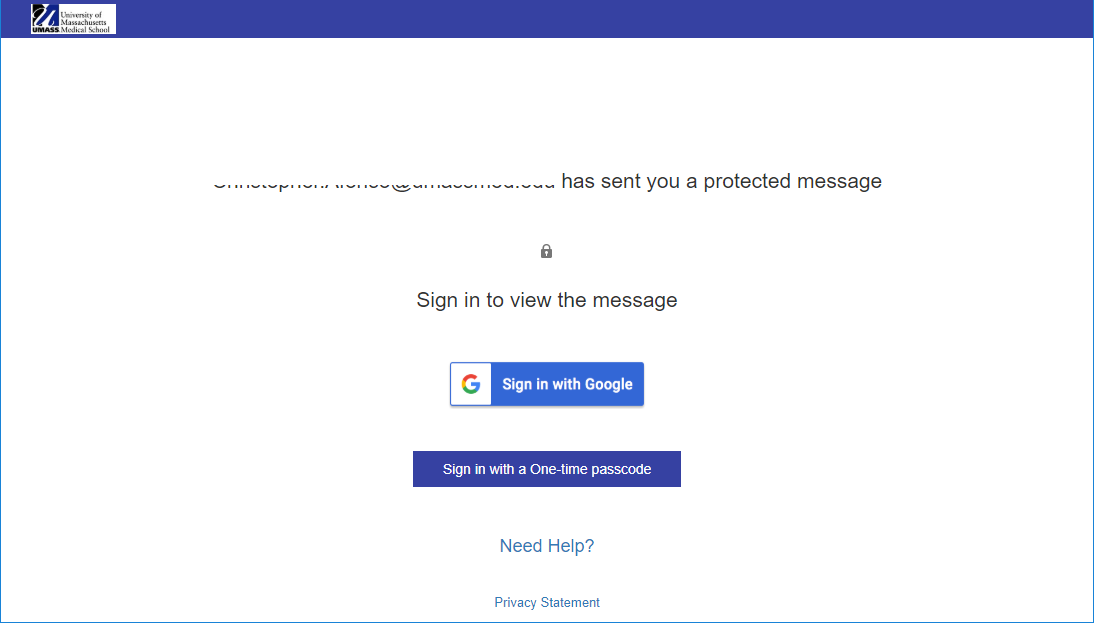

В этом сценарии сообщение зашифровано, когда оно отправляется, и отправитель не должен ничего делать. Когда зашифрованное сообщение достигнет своего предполагаемого получателя, им будет предложено аутентифицировать, чтобы открыть содержимое сообщения. Если получатель подписан на их учетную запись Microsoft 365 или локально обменную учетную запись и использует одного из почтовых клиентов Microsoft, им не нужно предпринимать никаких дополнительных действий. Сообщение откроется как обычно, но будет содержать информацию о том, что оно было зашифровано (то же самое относится и к вложениям по электронной почте). Если получатель использует одного из других поддерживаемых почтовых клиентов, таких как Gmail, Yahoo! или перспективы.com, они получат электронное письмо с оберткой, которое направит их на портал шифрования сообщений Office 365 (OME Portal), где им будет предложено аутентифицировать подлинность подлинности. Требуемый метод аутентификации зависит от почтового клиента и может потребоваться по ссылке для повторного распределения учетных данных пользователя или введения одноразового кода, который можно отправить получателю в отдельном сообщении. Для некоторых почтовых клиентов, открытие зашифрованного сообщения может потребовать вручную вводить учетные данные Microsoft Account или использование одноразового кода для открытия сообщения в OME Portal.

Эта статья показывает, как администратор может использовать шифрование сообщений Office 365 для шифрования электронных писем без взаимодействия с пользователем. Существует также механизм, который позволяет пользователю шифровать электронные письма при составлении их в приложении Outlook Desktop или в Outlook в Интернете. Прочитайте эту статью Microsoft, чтобы узнать больше.

Предварительные условия

Office 365 шифрование основано на службе управления правами Azure (Azure RMS) – часть защиты от Azure – поэтому вам необходимо составить план Microsoft 365 / Office 365, который поддерживает его (по состоянию на ноябрь 2022 года, это план Enterprise E3 или выше) или вам необходимо приобрести план защиты информации Azure 1 отдельно для пользователей, которые будут использовать по электронной почте. Обязательно проверьте текущие требования Microsoft здесь.

Прежде чем начать использовать шифрование сообщений Office 365, убедитесь, что служба управления правами Azure активна в вашей организации, как обсуждается в этой статье Microsoft.

Метки и политики, необходимые для настройки шифрования сообщений Office 365. Метки чувствительности теперь управляются на портале соответствия Microsoft Purview, но вам, возможно, придется развернуть клиента Unified Markeling по всей вашей организации, как обсуждалось в этой статье Microsoft.

Настраивать

Настройка шифрования Office 365 для шифрования электронных писем, отправленных извне, относительно легко. Вы сделаете это через два шага. Во -первых, настройте метку чувствительности, чтобы применить шифрование. Затем создайте правило транспорта, которое применит эту метку к исходящим сообщениям, отправленным членами выбранной группы пользователей.

Настройте метку чувствительности

Для целей этой статьи я создам новую метку чувствительности, которая будет применять шифрование к электронным письмам и файлам, прикрепленным к ним. Вы можете пропустить этот раздел, если у вас уже есть метки чувствительности и политики в вашей организации или если вы хотите использовать этикетку по умолчанию, созданный Microsoft.

- Перейдите на портал соответствия Microsoft Purview и открыть Защита информации из меню слева.

- Открой Ярлыки Вкладка и нажмите Создайте этикетку. Это откроет Новая метка чувствительности волшебник.

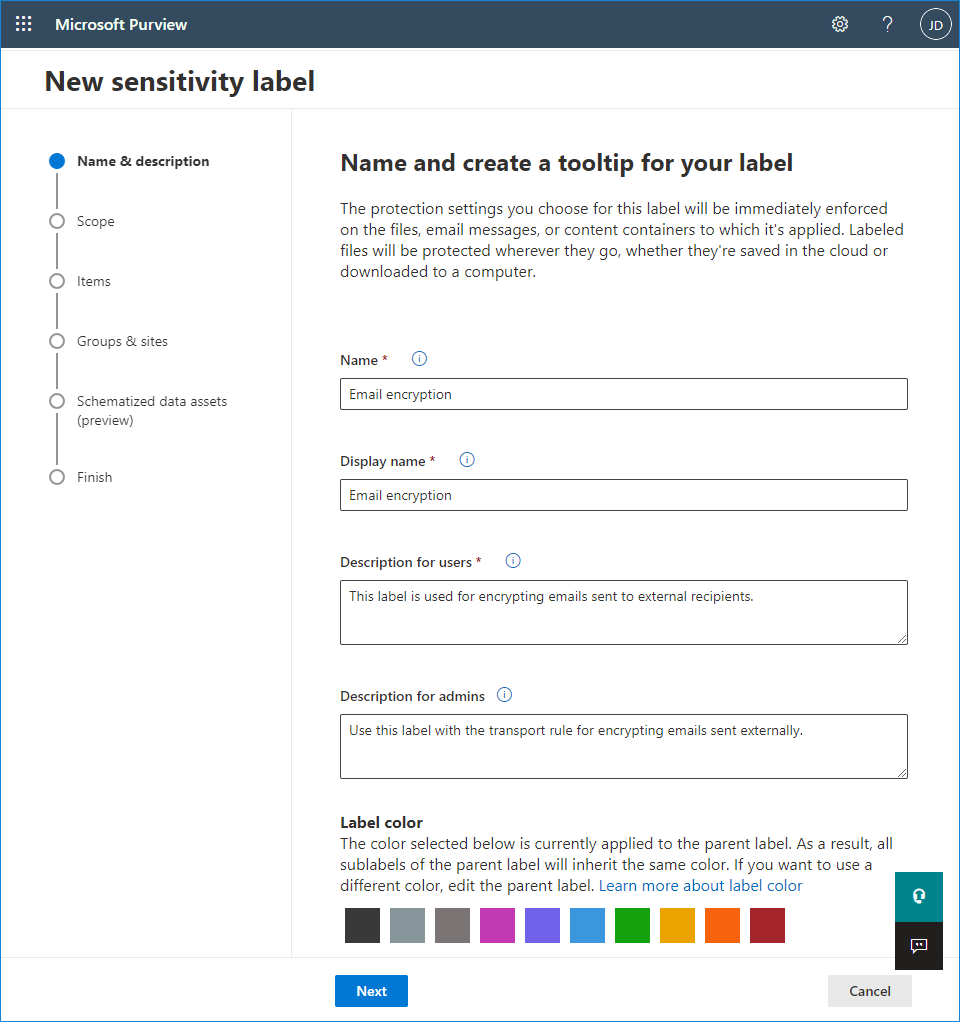

- Используйте поля, представленные в Имя и описание Шаг, чтобы ввести название метки и дополнительную информацию. Информация в Отображаемое имя и Описание для пользователей Поля будут видны получателям электронной почты, поэтому сделайте описание

Электронная почта шифрования

Обратите внимание, что для размножения нового лейбла может потребоваться до 24 часов, Таким образом, вам, возможно, придется подождать, прежде чем вы сможете выполнить шаги, описанные в этой статье.

Как использовать шифрование сообщений Office 365 для защиты электронных писем, отправленных извне

[Обновление]: эта статья была впервые опубликована 11 мая 2021 года. Это’S был обновлен до недавних изменений в Центре Admin Exchange и миграции некоторых опций из соответствия Microsoft 365 в Microsoft Purview.

Шифрование по электронной почте обеспечивает дополнительный уровень информационной безопасности, убедившись, что только предполагаемые получатели могут читать сообщения. Если вы ищете удобное для пользователя решение по шифрованию электронной почты для вашей организации Microsoft 365, для этого есть нативный инструмент-Effice 365. От пользователя’С перспектива, его легче всего использовать: он может быть настроен, чтобы не потребовать никаких дополнительных действий с их стороны. От получателя’С. С. Читайте дальше, чтобы узнать, как создать метку чувствительности Microsoft 365 и использовать ее в транспортном правиле, чтобы зашифровать электронные письма и файлы.

Как работает шифрование в Microsoft 365

Office 365 Envesting Engryption – это услуга, которая интегрирована с Microsoft’S Amail Clients (Outlook Desktop, Outlook для Mac, Outlook Mobile на iOS и Android и Outlook в Интернете). Он имеет ряд функций и вариантов конфигурации, но здесь я сосредоточусь на том, как автоматически шифровать электронные письма, отправленные за пределы вашей организации членами конкретной группы (юридическая команда).

В этом сценарии сообщение зашифровано, когда оно отправляется (до того, как оно оставит вашу организацию Microsoft 365), и отправитель ничего не должен делать. Когда зашифрованное сообщение достигнет своего предполагаемого получателя, им будет предложено аутентифицировать, чтобы открыть содержимое сообщения. Если получатель подписан на свою учетную запись Microsoft 365 или локальный обмен и использует одну из Microsoft’S почтовые клиенты, им не нужно предпринимать никаких дополнительных действий. Сообщение откроется как обычно, но будет содержать информацию о том, что оно было зашифровано (то же самое относится и к вложениям по электронной почте). Если получатель использует одного из других поддерживаемых почтовых клиентов, таких как Gmail, Yahoo! или перспективы.com, они получат электронное письмо с оберткой (aka “конверт”), который направит их на портал шифрования сообщений Office 365 (OME Portal), где их будут предложены аутентифицировать. Требуемый метод аутентификации зависит от почтового клиента и может потребоваться по ссылке для повторного распределения пользователя’S учетные данные или ввод одноразовый код, который можно отправить получателю в отдельном сообщении. Для некоторых почтовых клиентов, открытие зашифрованного сообщения может потребовать вручную вводить учетные данные Microsoft Account или использование одноразового кода для открытия сообщения в OME Portal.

Эта статья показывает, как администратор может использовать шифрование сообщений Office 365 для шифрования электронных писем без взаимодействия с пользователем. Существует также механизм, который позволяет пользователю шифровать электронные письма при составлении их в приложении Outlook Desktop или в Outlook в Интернете. Прочитайте эту статью Microsoft, чтобы узнать больше.

Предварительные условия

Шифрование Office 365 основано на службе управления правами Azure (Azure RMS) – часть защиты информации о лазурных условиях – поэтому вам необходимо составить план Microsoft 365 / Office 365, который поддерживает его (по состоянию на ноябрь 2022 г’S План Enterprise E3 или выше), или вам необходимо приобрести план защиты информации в Azure отдельно для пользователей, которые будут использовать шифрование электронной почты в вашей организации. Обязательно проверьте текущие требования Microsoft здесь.

Прежде чем начать использовать шифрование сообщений Office 365, убедитесь, что служба управления правами Azure активна в вашей организации, как обсуждается в этой статье Microsoft.

Метки и политики, необходимые для настройки шифрования сообщений Office 365. Метки чувствительности теперь управляются на портале соответствия Microsoft Purview, но вам, возможно, придется развернуть клиента Unified Markeling по всей вашей организации, как обсуждалось в этой статье Microsoft.

Настраивать

Настройка шифрования Office 365 для шифрования электронных писем, отправленных извне, относительно легко. Вы сделаете это через два шага. Во -первых, настройте метку чувствительности, чтобы применить шифрование. Затем создайте правило транспорта, которое применит эту метку к исходящим сообщениям, отправленным членами выбранной группы пользователей.

Настройте метку чувствительности

Для целей этой статьи я создам новую метку чувствительности, которая будет применять шифрование к электронным письмам и файлам, прикрепленным к ним. Вы можете пропустить этот раздел, если у вас уже есть метки чувствительности и политики в вашей организации или если вы хотите использовать этикетку по умолчанию, созданный Microsoft.

Чтобы создать новую этикетку:

- Перейдите на портал соответствия Microsoft Purview и открыть Защита информации из меню слева.

- Открой Ярлыки Вкладка и нажмите Создайте этикетку. Это откроет Новая метка чувствительности волшебник.

- Используйте поля, представленные в Имя и описание Шаг, чтобы ввести название метки и дополнительную информацию. Информация в Отображаемое имя и Описание для пользователей Поля будут видны получателям электронной почты, поэтому сделайте описание ясным и кратким. Нажимать Следующий перейти к следующему шагу.

- в Объем Шаг мастера, выберите Предметы и подтвердите, нажав Следующий.

- в Предметы шаг, выберите Шифровать предметы и оставить Отметьте предметы невыбранный.

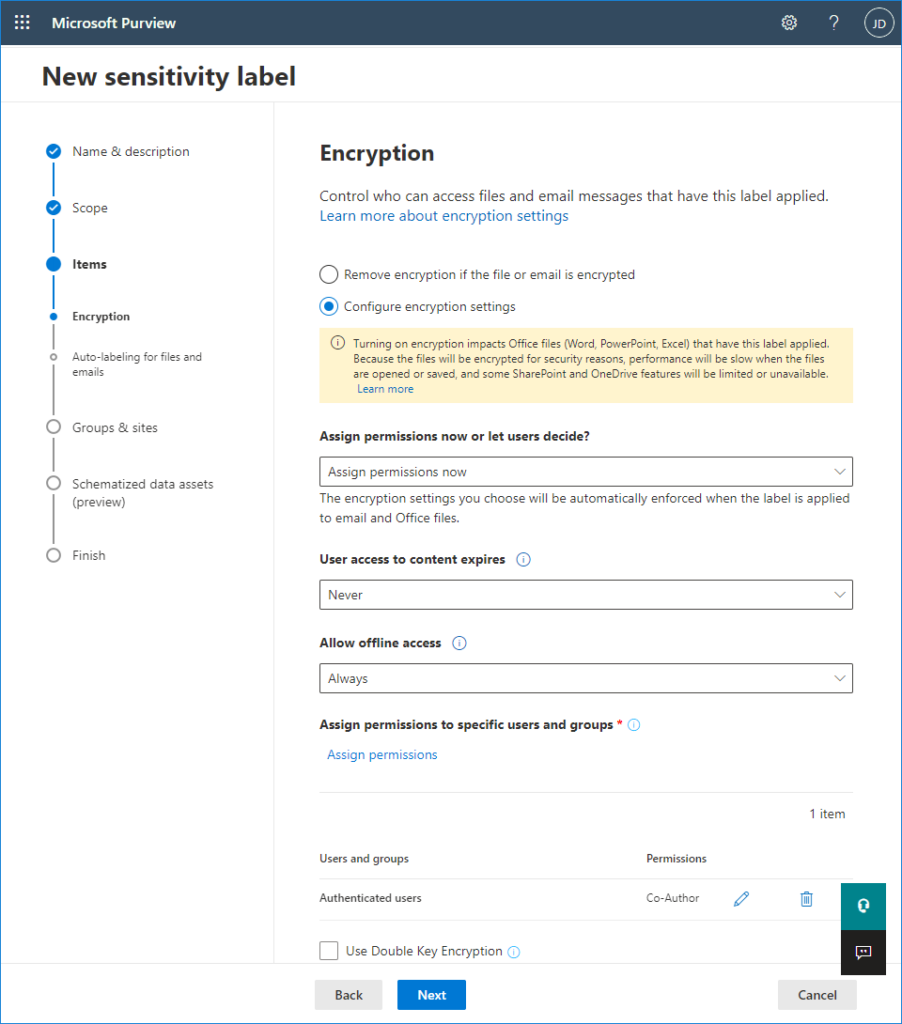

- в Шифрование шаг, выберите Настройте настройки шифрования. Выбирать Назначить разрешения сейчас, а затем выберите Никогда в Пользовательский доступ к контенту истекает и Всегда в Разрешить автономный доступ раскрывающиеся меню, как показано на экране ниже.

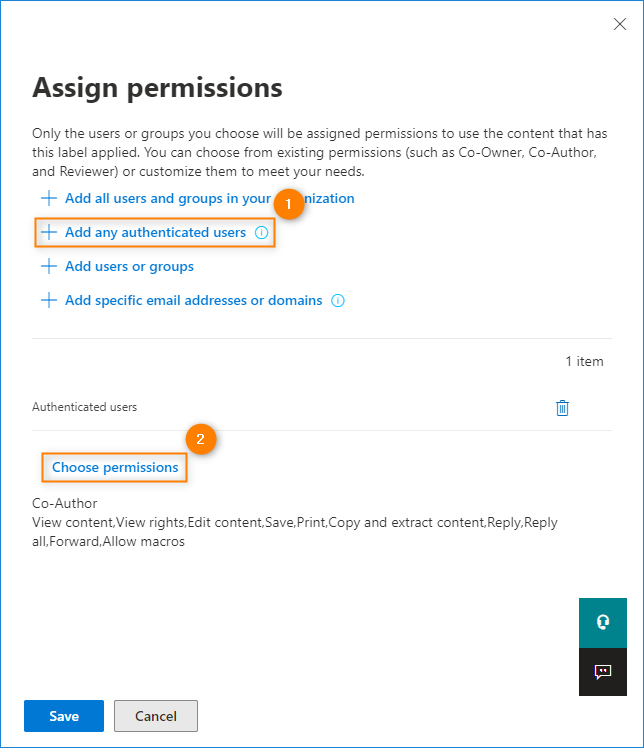

- Нажмите Назначить разрешения Ссылка (синяя ссылка, видимая на экране выше) и на панели, которая открывается, щелкнет Добавьте любого аутентифицированного пользователей (См. Экран ниже). Разрешения, установленные в этом управлении шагом, которые могут открыть электронное письмо и его вложения. Настройка, которую я выбрал, позволит пользователям из -за пределов вашей организации доступ и открывать сообщения и их вложения, когда они будут аутентифицированы.

- На той же панели нажмите Выберите разрешения (См. Экран ниже) и выберите уровень разрешения. Уровень разрешения контролирует то, что пользователь может сделать с электронной почтой и его вложениями. В этом примере я установил Соавтор Уровень разрешений, который не налагает много ограничений. Нажимать Сохранять Чтобы подтвердить и закрыть панель.

- На следующем шаге, Автоболка для файлов и электронных писем, Можно настроить Microsoft 365 для применения этой метки, если он обнаруживает, что электронная почта или файл содержат определенные типы информации, такие как номер счета, номер паспорта или другая личная информация. В этом примере это не обязательно, потому что я хочу, чтобы правило транспорта контролировало при применении этой метки, поэтому я удостоверился, что эта функция повернута Выключенный.

- Поскольку я выбрал использование этой метки только с электронными письмами и файлами, я не смогу изменить информацию в Группы и сайты и Схематизированные данныеактивы (предварительный просмотр) шаги.

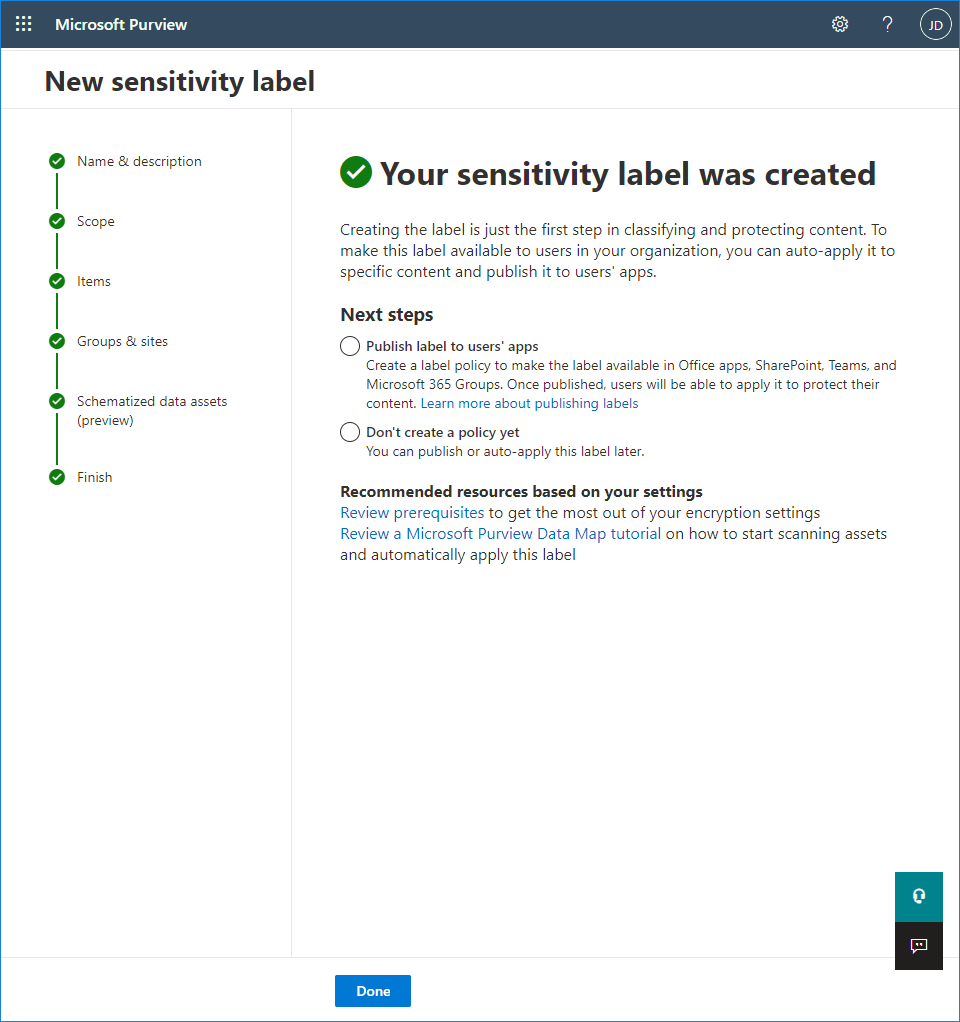

- в Заканчивать шаг вы можете просмотреть конфигурацию метки и внести изменения по мере необходимости. Когда вы будете готовы, нажмите Создать этикетку кнопка.

Примечание: Создание ярлыка может занять несколько секунд, и после завершения он получите подтверждение.

Отсюда вы можете опубликовать свой лейбл через новую политику лейбла, пропустите этот шаг и позже создать новую политику или добавить этикетку в существующую политику метки. В этом сценарии новый лейбл будет использоваться в случае конкретной группы (юридическая команда), и он должен автоматически применяться в соответствии с правилом транспорта к электронным письмам, отправленным извне. Я опубликую его, создав новую политику лейбла (конкретную для членов юридической команды), чтобы сделать ее доступной для отбора в мастере создания правил транспорта.

- Выбирать Опубликовать этикетку для пользователей’ Программы и нажмите Сделанный. Это запустит мастер создания политики.

- На первом шаге нажмите Выберите метки чувствительности для публикации Ссылка и выберите свой ярлык. Нажимать Добавлять и продолжить, нажав Следующий.

- в Пользователи и группы Шаг, сузите сферу к юридической команде, щелкнув Выберите пользователя или группу Связать и выбрать группу на панели, которая открывается.

- В следующих четырех шагах мастера вы можете изменить общие настройки политики (E.г., Вы можете потребовать, чтобы пользователи предоставили оправдание перед удалением этикетки или снижению его классификации) и установили метку по умолчанию для документов, электронных писем и контента Power BI. После того, как это сделано, перейдите на предпоследний шаг.

- Назовите свою политику метки (вы также можете предоставить описание с дополнительной информацией) и нажмите Следующий.

- Наконец, просмотрите предоставленную информацию и нажмите кнопку «Отправить», чтобы опубликовать политику и закрыть мастер.

Обратите внимание, что для размножения нового лейбла может потребоваться до 24 часов, Таким образом, вам, возможно, придется подождать, прежде чем вы сможете выполнить шаги, описанные в этой статье.

Настройте правило транспорта, чтобы применить шифрование на электронные письма, отправленные извне

Когда этикетка будет опубликована, я буду использовать его для создания транспортного правила, которое автоматически применяет шифрование к электронным письмам, отправленным вне организации членами выбранной группы. Существует несколько способов, которыми вы можете определить объем отправителей, чьи электронные письма будут зашифрованы. Важно помнить, чтобы определить все условия и исключения в правиле транспорта, когда он контролирует, если применяется этикетка. Для этого:

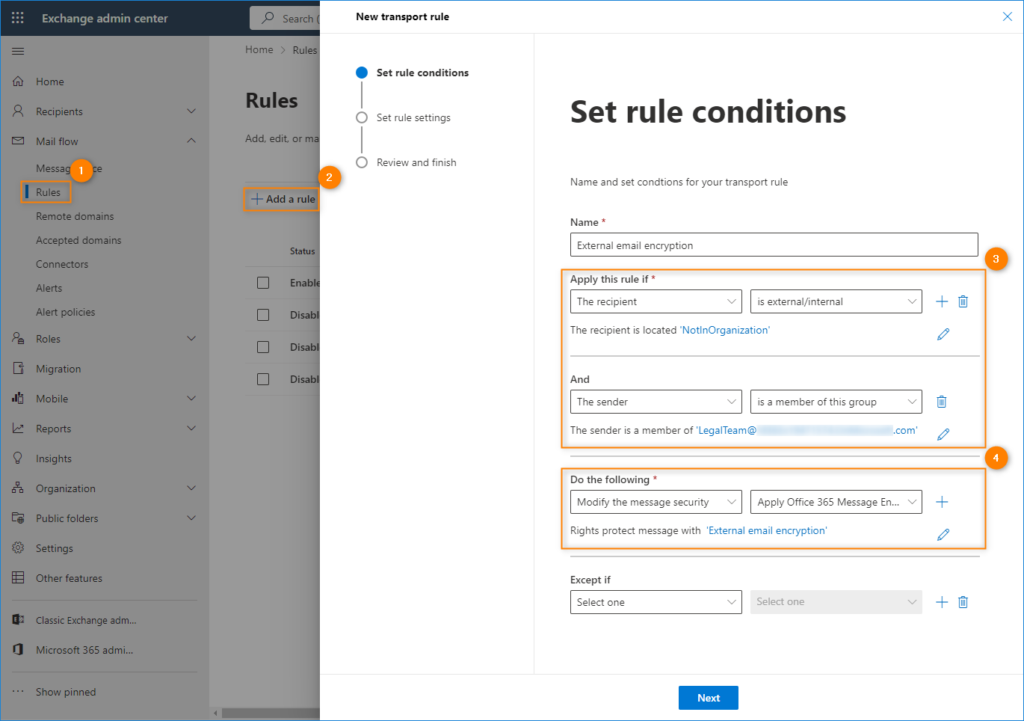

- Откройте центр администратора Exchange и перейти к Почтовый поток >Правила.

- Нажмите Добавить правило кнопка и выберите Применить Office 365.

- Назовите новое правило E.г. Внешнее шифрование по электронной почте.

- в Применить это правило, если раздел, выберите Получатель >Внутренний/внешний и выберите За пределами организации. Подтвердите, нажав Сохранять.

- Нажмите + значок, чтобы добавить другое условие и выбрать Отправитель >является членом этой группы из выпадающего меню. На панели, которая открывается, выберите группу, члены которых будут зашифрованы их электронные письма (в этом примере юридической команды) и подтвердите, нажав Сохранять.

- в Сделайте следующее раздел, убедитесь, что Изменить безопасность сообщения >Применить Office 365 выбран. Затем нажмите Выбери один Ссылка ниже и выберите этикетку чувствительности, которую вы создали в предыдущих шагах (или метка по умолчанию или другой существующей этикетке по вашему выбору). В этом случае я выбрал Внешнее шифрование по электронной почте.

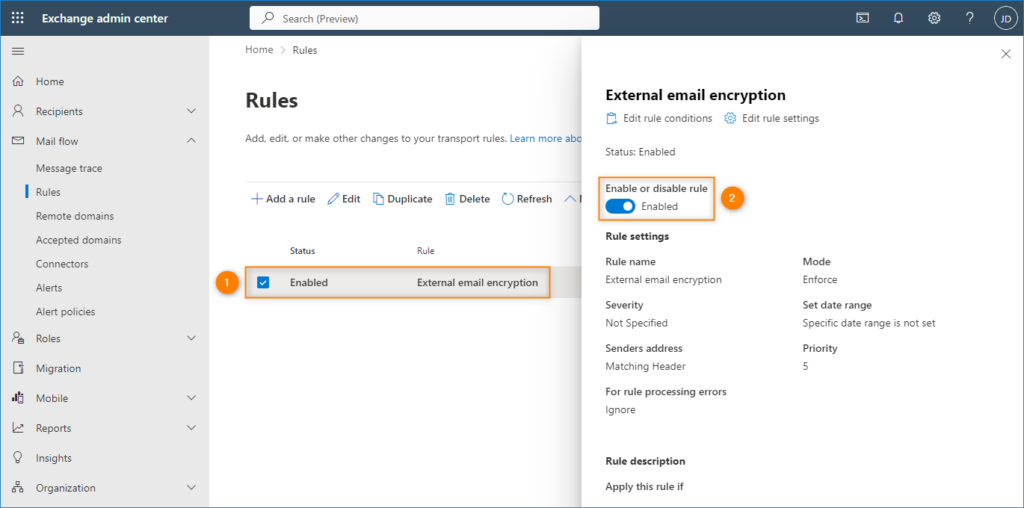

- Заполните оставшиеся шаги мастера создания правил. Просмотрите настройки правила и нажмите Заканчивать Чтобы создать новое транспортное правило.

- После создания правило поток почты по умолчанию отключено. Выберите его из списка правил и используйте переключатель, чтобы включить правило.

Как только новое правило будет включено, каждое электронное письмо, которое отправляется членом выбранной группы (команда юристов) получателю за пределами организации, будет автоматически зашифровать с помощью шифрования сообщений Office 365.

Электронная почта шифрования

В этой статье сравниваются параметры шифрования в Microsoft 365, включая шифрование сообщения Microsoft Purview, S/MIME, управление информационными правами (IRM), и вводит безопасность транспортного уровня (TLS).

Microsoft 365 предоставляет несколько вариантов шифрования, чтобы помочь вам удовлетворить потребности вашего бизнеса для безопасности электронной почты. В этой статье представлены три способа шифрования электронной почты в Office 365. Если вы хотите узнать больше обо всех функциях безопасности в Office 365, посетите The Office 365 Trust Center. В этой статье представлены три типа шифрования, доступные для администраторов Microsoft 365, чтобы помочь в обеспечении электронной почты в Office 365:

- Шифрование сообщения Microsoft Purview.

- Secure/Multoclose Internet Mail расширения (S/Mime).

- Управление информационными правами (IRM).

Если вы не являетесь клиентом E5, используйте 90-дневную пробную пробную версию Microsoft Purview Solutions, чтобы изучить, как дополнительные возможности Purview могут помочь вашей организации управлять безопасностью данных и соответствием требованиям. Начните сейчас в центре испытаний на портал Microsoft Purview Portal. Узнайте подробности о регистрации и пробных условиях.

Как Microsoft 365 использует шифрование электронной почты

Шифрование – это процесс, с помощью которого информация закодирована, так что только уполномоченный получатель может декодировать и потреблять информацию. Microsoft 365 использует шифрование двумя способами: в сервисе и в качестве контроля клиента. В службе шифрование используется в Microsoft 365 по умолчанию; Вам не нужно ничего настроить. Например, Microsoft 365 использует безопасность транспортного уровня (TLS) для шифрования соединения или сеанса между двумя серверами.

Вот как обычно работает шифрование электронной почты:

- Сообщение зашифровано или преобразуется из простого текста в нечитаемый зашифрованный текст, либо на машине отправителя, либо на центральном сервере, пока сообщение находится в транзите.

- Сообщение остается в зашифрованном тексту, пока оно находится в пути, чтобы защитить его от прочтения в случае перехвата сообщения.

- Как только сообщение получено получателем, сообщение преобразуется обратно в читаемый простой текст одним из двух способов:

- Машина получателя использует ключ для расшифровки сообщения, или

- Центральный сервер расшифровывает сообщение от имени получателя после проверки личности получателя.

Для получения дополнительной информации о том, как Microsoft 365 обеспечивает связь между серверами, такими как между организациями в Microsoft 365 или между Microsoft 365 и доверенным деловым партнером за пределами Microsoft 365, см. Как использует Exchange Online для обеспечения соединений по электронной почте в Office 365.

Сравнение вариантов шифрования электронной почты, доступных в Office 365

Технология шифрования электронной почты

Что это такое? Шифрование сообщений – это услуга, построенная на управлении правами Azure (Azure RMS), которая позволяет отправлять зашифрованное электронное письмо людям внутри или за пределами вашей организации, независимо от адреса электронной почты назначения (Gmail, Yahoo! Почта, Outlook.com и т.д.).

Как администратор, вы можете установить транспортные правила, которые определяют условия для шифрования. Когда пользователь отправляет сообщение, соответствующее правилу, шифрование применяется автоматически.

Для просмотра зашифрованных сообщений получатели могут либо получить разовый пас-код, войти в систему с учетной записью Microsoft, либо войти в работу с работой или школьной учетной записью, связанной с Office 365. Получатели также могут отправлять зашифрованные ответы. Им не нужна подписка Microsoft 365 для просмотра зашифрованных сообщений или отправки зашифрованных ответов.IRM – это решение шифрования, которое также применяет ограничения на использование сообщений электронной почты. Это помогает предотвратить печатную, пересылавшую или скопированную конфиденциальную информацию.

Возможности IRM в Microsoft 365 Используйте управление правами Azure (Azure RMS).S/MIME-это решение для шифрования на основе сертификатов, которое позволяет как шифровать, так и цифровое подписывать сообщение. Шифрование сообщения помогает гарантировать, что только предполагаемый получатель может открыть и прочитать сообщение. Цифровая подпись помогает получателю подтвердить личность отправителя.

Как цифровые подписи, так и шифрование сообщений становятся возможными благодаря использованию уникальных цифровых сертификатов, которые содержат ключи для проверки цифровых подписей и шифрования или расшифровки сообщений.

Чтобы использовать S/MIME, у вас должны быть общедоступные ключи для каждого получателя. Получатели должны поддерживать свои собственные ключи, которые должны оставаться в безопасности. Если частные ключи получателя скомпрометированы, получателю необходимо получить новый личный ключ и перераспределить общественные ключи для всех потенциальных отправителей.Что оно делает? OME:

Шифрует сообщения, отправленные внутренним или внешним получателям.

Позволяет пользователям отправлять зашифрованные сообщения на любой адрес электронной почты, включая Outlook.com, Yahoo! Почта и Gmail.

Позволяет, как администратор, настроить портал просмотра электронной почты, чтобы отразить бренд вашей организации.

Microsoft надежно управляет и хранит ключи, поэтому вам не нужно.

Программное обеспечение для специального клиента не требуется, если зашифрованное сообщение (отправленное в виде HTML -вложения) может быть открыто в браузере.IRM:

Использует ограничения шифрования и использования для обеспечения онлайн и автономной защиты для сообщений и вложений электронной почты.

Дает вам, как администратор, возможность установить правила транспорта или правила защиты Outlook для автоматического применения IRM для выбора сообщений.

Позволяет пользователям вручную применять шаблоны в Outlook или Outlook в Интернете (ранее известный как Outlook Web App).Adders S/Mime Аутентификация отправителя с помощью цифровых подписей и конфиденциальность сообщений с шифрованием. Что это не делает? OME не позволяет применять ограничения на использование сообщений. Например, вы не можете использовать его, чтобы остановить получателя от пересылки или печати зашифрованного сообщения. Некоторые приложения могут не поддерживать электронные письма IRM на всех устройствах. Для получения дополнительной информации об этих и других продуктах, которые поддерживают электронную почту IRM, см. Клиентские возможности устройства. S/MIME не позволяет сканировать зашифрованные сообщения на предмет вредоносного ПО,

спама или политики.Рекомендации и примеры сценариев Мы рекомендуем использовать OME, когда вы хотите отправить конфиденциальную бизнес -информацию людям за пределами вашей организации, будь то потребители или другие предприятия. Например:

Сотрудник банка, отправляющий отчеты по кредитным картам клиентам

Офис врача, отправляющий медицинские записи пациенту

Адвокат, отправляющий конфиденциальную юридическую информацию другому адвокатуМы рекомендуем использовать IRM, когда вы хотите применить ограничения на использование, а также шифрование. Например:

Менеджер, отправляющий конфиденциальные детали в свою команду о новом продукте, применяет вариант «не вперед».

Руководитель должен поделиться предложением о предложении с другой компанией, которая включает в себя вложение от партнера, который использует Office 365, и требует как электронное письмо, так и вложение.Мы рекомендуем использовать S/MIME, когда ваша организация или организация получателя требует истинного шифрования однорангового однократного.

S/MIME чаще всего используется в следующих сценариях:

Государственные учреждения общаются с другими государственными учреждениями

Бизнес, общающийся с государственным агентствомКакие параметры шифрования доступны для моей подписки Microsoft 365?

Для получения информации о параметрах шифрования электронной почты для вашей подписки Microsoft 365 см. Описание онлайн -сервиса Exchange. Здесь вы можете найти информацию о следующих функциях шифрования:

- Azure RMS, включая возможности IRM и шифрование сообщений Microsoft Purview

- S/Mime

- TLS

- Шифрование данных в состоянии покоя (через Bitlocker)

Вы также можете использовать сторонние инструменты шифрования с Microsoft 365, например, PGP (довольно хорошая конфиденциальность). Microsoft 365 не поддерживает PGP/MIME, и вы можете использовать только PGP/inline для отправки и получения электронных писем, заполненных PGP.

А как насчет шифрования для данных в покое?

«Данные в покое» относится к данным, которые не активно не в пути. В Microsoft 365 данные по электронной почте в RENT зашифруются с использованием шифрования диска BitLocker. Bitlocker шифрует жесткие диски в DataCenters Microsoft, чтобы обеспечить повышенную защиту от несанкционированного доступа. Чтобы узнать больше, см. Обзор Bitlocker.

Более подробная информация о параметрах шифрования электронной почты

Для получения дополнительной информации о вариантах шифрования электронной почты в этой статье, а также TLS, см. Эти статьи:

Шифрование сообщения Microsoft Purview

IRM

S/Mime

Office 365 Электронная шифрование

Microsoft 365 поддерживает шифрование сообщений (управление информационными правами). Чтобы включить шифрование, отправитель должен иметь шифрование сообщений Microsoft 365, которое включено в лицензию Office 365 Enterprise E3.

Чтобы зашифровать одно сообщение:

- Нажмите Файл, а затем свойства.

- Нажмите «Настройки безопасности» и выберите флажок «Содержимое и вложения Encrypt».

- Составьте свое сообщение и нажмите Отправить.

Можно зашифровать все исходящие сообщения по умолчанию, однако все потенциальные получатели должны иметь ваш цифровой идентификатор, чтобы иметь возможность расшифровать и просматривать ваши сообщения. Чтобы по умолчанию включить шифрование:

- Перейдите в файл> Параметры> Трастовый центр> Настройки трастового центра.

- На вкладке «Безопасность по электронной почте» выберите флажок «Содержание и вложения Encrypt» для исходящих сообщений.

Ограничения Office 365 шифрование электронной почты

Microsoft недавно добавила безопасное шифрование электронной почты в свою популярную платформу производительности Office 365, предоставляя пользователям возможность отправлять зашифрованные файлы и сообщения для защиты конфиденциальных данных. Но хотя шифрование электронной почты Office 365, безусловно, является необходимым компонентом этой облачной платформы, он может не подходить для каждого пользователя и организации.

Office 365 Электронная шифрование упрощает безопасные сообщения для отправителей, но дешифрование этих сообщений может быть сложнее для получателей. Чтобы гарантировать, что зашифрованное сообщение можно было открыть после получения, организациям может потребоваться оплатить обязательные соединения TLS для своих деловых партнеров или риск не иметь возможности использовать шифрование Email 365, когда соединение TLS недоступно.

Улучшить шифрование по электронной почте Office 365 с Mimecast

Mimecast предоставляет услуги шифрования электронной почты, которые дополняют шифрование электронной почты Office 365, предоставляя пользователям простые в использовании инструменты для защиты сообщений и вложений электронной почты. С помощью Mimecast Secure Messaging пользователи могут легко обмениваться конфиденциальной информацией, отправляя защищенные сообщения непосредственно из своего обычного приложения для почтового ящика, не требуя от отправителей или получателей загружать программное обеспечение или установить дополнительное оборудование.

Mimecast дополняет шифрование по электронной почте Office 365, позволяя организациям:

- Упростить шифрование как для пользователей, так и для администраторов.

- Поддержка соблюдения требований, позволяя подвергать безопасным сообщениям антимологу, политики предотвращения утечки данных и соответствия требованиям.

- Предоставьте услугу по электронной почте шифрования, даже если шифрование TLS не является вариантом.

- Улучшить защиту, устраняя способность администраторов просматривать информацию в сообщении.

Как MimeCast Solutions для Office 365 Работа по шифрованию электронной почты

Чтобы инициировать безопасное сообщение или зашифрованную передачу файла в Office 365, пользователям просто нужно создать новое электронное письмо в Outlook и выбрать опцию Send Secure на вкладке MimeCast. У пользователей есть возможность отправить сообщение с настройками, которые требуют квитанций о чтении, обеспечения истечения срока действия сообщений и ограничения или предотвращения печати, ответа и пересылки сообщения.

Когда пользователь нажимает отправить, электронная почта и любые вложения надежно загружаются в облако Mimecast. Там они сканируются на наличие вредоносных программ, проверяются по политикам профилактики содержания и утечки данных и безопасно хранятся в зашифрованном AES ARCHIVE.

Получатель сообщения получает уведомление о том, что было отправлено безопасное сообщение, а также инструкции о том, как получить сообщение и вложения с портала безопасного обмена сообщениями Mimecast.

Office 365 FAQS EMALE ANCRYPTION

Что такое шифрование по электронной почте в офисе 365?

Шифрование по электронной почте в Office 365 – это функция безопасности, которая позволяет отправлять зашифрованные электронные письма людям внутри или за пределами вашей организации.

Когда вы шифруете электронное письмо, только люди, у которых зашифрованный ключ электронной почты, могут прочитать его. Зашифрованная электронная почта отличается от обычной электронной почты, потому что:

- Строка темы и тело зашифрованного электронного письма зашифрованы, чтобы только предполагаемый получатель мог прочитать их, даже если кто -то еще перехватывает сообщение в транзите.

- Зашифрованное электронное письмо не включает ссылку для загрузки ключа, поэтому только предполагаемый получатель может получить ключ и прочитать сообщение.

Какова важность шифрования по электронной почте Office 365?

Важность зашифрованного электронного письма не может быть занижена. В современном мире электронная почта является одним из самых используемых инструментов связи. Тем не менее, он также является одним из наиболее уязвимых, так как сообщения электронной почты часто хранятся на серверах и могут получить доступ к несанкционированным людям.

Office 365 Электронная шифрование помогает защитить ваши электронные письма от прочтения кем -либо, кроме предполагаемого получателя. Зашифрованные электронные письма преобразуются в код, который может быть расшифрован только человеком с соответствующим ключом. Это гарантирует, что ваши электронные письма остаются частными и конфиденциальными.

Кроме того, зашифрованное электронное письмо может помочь предотвратить мошенничество и кражу личных данных. Зашивая свои электронные письма, вы можете помочь защитить себя и свой бизнес от потенциальных рисков.

Как узнать, зашифровано ли электронное письмо в Office 365?

Когда вы откроете зашифрованное письмо в Office 365, вы увидите сообщение в верхней части экрана, в котором говорится: «Это сообщение зашифровано.”Это даст вам знать, что содержание электронной почты безопасно и безопасно. Вы также можете сказать, зашифровано ли электронное письмо, поиск значка блокировки рядом с именем отправителя. Если вы видите этот значок, это означает, что электронное письмо зашифровано, и вы можете быть уверены, что ваша информация безопасна.

Office 365 шифрование сообщений – безопасная электронная почта

Цель зашифрованного электронного письма – поддерживать конфиденциальность данных. Шифрование скрывает содержание сообщения, переведя его в код. Это’S особенно полезен, когда вам нужно отправлять конфиденциальную информацию, к которой другие люди не должны иметь доступ к. Поскольку электронная почта отправляется через Интернет, он подвергается перехвату хакеров. Шифрование добавляет ценный уровень безопасности, чтобы убедиться, что ваше сообщение может быть прочитано только предполагаемым получателем.

5 лучших вопросов:

Как отправить безопасное письмо с шифрованием сообщений Office 365?

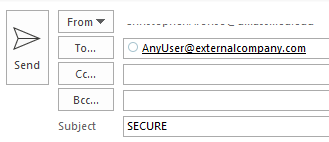

Просто поместив слово в строке темы вашей электронной почты UMass Chan, ваше сообщение будет зашифровано. Шифрование можно активировать, выбрав функцию шифрования из Outlook Mail Client или Office 365 Outlook в Интернете.Как люди, не являющиеся любовными, могут прислать мне безопасную электронную почту?

Создайте электронное письмо, содержащее слово, защищенное в строке темы, и отправьте получателю, с которым вы’D нравится установить зашифрованную поток электронной почты.Получатель электронной почты должен ответить на электронную почту в зашифрованном сообщении, это гарантирует, что их ответ будет получен через зашифрованный канал.

Дальнейшая переписка может происходить с помощью типичных механизмов ответа, посредством зашифрованного потока сообщений. Ключевой компонент этого рабочего процесса заключается в том, что первоначальное сообщение должно исходить из адреса электронной почты UMASS Chan и быть зашифрованным (через слово «безопасное» в строке темы).

Используя безопасную электронную почту, будет ли как моя электронная почта, так и вложения?

Да, Office 365 Зашифрование сообщений зашифрует всю связь, включая вложения.Как долго до истечения срока действия зашифрованного сообщения?

Зашифрованные электронные письма будут доступны получателю в течение 7 днейЧто если мы уже используем TLS?

Если в медицинской школе есть отношения «TLS», установленные с электронной почтой другой организации, Secure не требуется. Если слово Secure находится в предмете электронного письма, идущего на адрес, который уже зарегистрирован в TLS, электронное письмо не потребует от получателя создать учетную запись. Если вы хотите подтвердить список доменов/организаций, на которые мы создали TLS, пожалуйста, посетите следующее внутри Страница: список TLSКак мне просить установить отношения TLS?

Отношения TLS могут быть запрошены с помощью билета ServiceNow HelpDesk. Вам нужно будет определить доменное имя другой стороны в билете.

Для другой стороны также следует обратиться за просьбой, чтобы они попросили их ИТ -отдел установили отношения TLS в их среде.

Office 365 Офисное шифрование

Как отправить безопасное письмо?

По состоянию на осень 2019 года, чтобы отправить безопасное письмо с шифрованием сообщений Microsoft Offic.

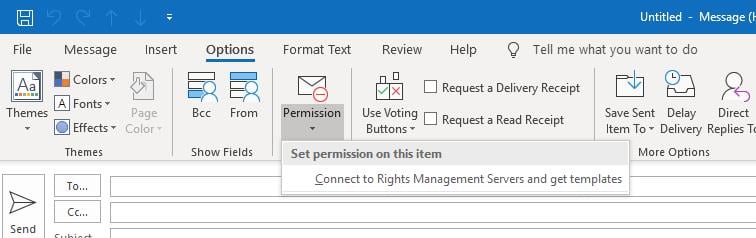

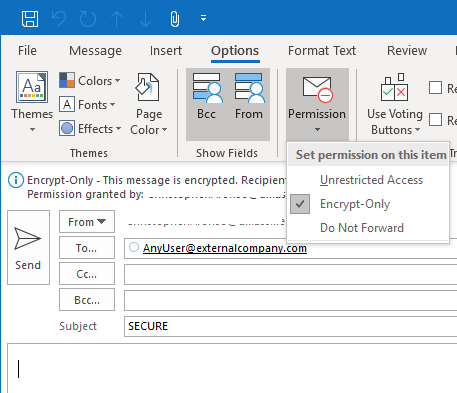

Кроме того, есть возможность установить уровень разрешения на электронную почту, которая приведет к шифрованию во внешних поступлениях. В первый раз, когда кнопка разрешения используется, вам нужно будет нажать, чтобы подключиться к серверам управления правами.

Неограниченный доступ делает НЕТ шифровать заданную электронную почту и, следовательно, должен НЕТ быть выбранным при отправке зашифрованного электронного письма. Только для шифрования есть менее ограничительный набор разрешений, чем не перенаправлено, как не будет предотвратить загрузку сообщения, а также переадресацию дополнительным получателям.

Что происходит, когда внешний получатель получает электронную почту Microsoft OME?

Получателю будет дано семь дней для прочтения сообщения. Если у пользователя нет учетной записи Microsoft, им будет предложено зарегистрировать или запросить одноразовый пароль, чтобы получить доступ к сообщению:

В противном случае они будут предназначены для входа в свою учетную запись Microsoft, чтобы просмотреть зашифрованное сообщение.

Office 365 шифрует электронные письма

Может ли Microsoft обеспечить достаточную защиту от вашей переписки и файлов электронной почты? Узнайте все о шифровании электронной почты Office 365 и о том, как получить контроль над вашими данными.

Office 365 Электронная шифрование – Популярно известное как шифрование сообщений Office 365 (OME) – Microsoft’S Legacy Method Scryption позволяет пользователям отправлять безопасные внутренние и внешние электронные письма. Стандарт получил обновление, когда компания выпустила шифрование сообщений Microsoft Purview (MPME), которая установлена на замену OME. Если вы’Re, подписанный на Office 365, вам может быть интересно о уровне безопасности, который вы получаете с OME/MPME. Чтобы дать вам последнюю информацию, эта статья будет охватывать MPME как будущий метод стандартного шифрования. Ты’LL узнайте о его безопасности, доступности и альтернативах, которые стоит изучить.

MPME – заселение шифрования для пользователей Office 365

MPME позволяет пользователям шифровать свои сообщения, чтобы получить большую безопасность при обмене частными электронными письмами и файлами. Помимо шифрования, он включает в себя различные политики авторизации, позволяющие пользователям больше контролировать свои конфиденциальные данные. Стандарт объединяет OME с управлением информационными правами (IRM), набор инструментов, позволяющих отправителю ограничивать доступ и распределение электронных писем и их содержимого. Он также защищает вложения, поэтому ваши файлы будут безопасны. С помощью MPME вы можете использовать шаблоны управления правами, чтобы зашифровать ваши электронные письма и установить конкретные правила для того, как они’RE обрабатывается, или вы можете выбрать между двумя параметрами шифрования по умолчанию:

Вариант Что оно делает Только шифровано Электронные письма зашифрованы без ограничений, позволяя пользователям копировать, пересылать или распечатать свое содержимое Не вперед Помимо зашифрованного, электронное письмо защищено от дальнейшего распространения, сохранения или изменений MPME сохраняет ваши электронные письма зашифровать, даже если получатель использует другого поставщика услуг электронной почты, такого как Gmail или Yahoo. Они’LL нужен пароль, чтобы открыть его, который предотвращает несанкционированный доступ.

Доступность MPME, которая может использовать зашифрованную электронную почту Office 365?

Основным недостатком MPME является то, что он’S зарезервирован для более дорогих уровней Office 365 Enterprise:

Уровни Цена Office 365 Enterprise E3 23 доллара/пользователь в месяц Office 365 Enterprise E5 38 долларов/пользователь в месяц - Планы образования (A1, A3 и A5)

- Правительственные уровни (G3 и G5)

- Microsoft 365 Business Premium

Как получить электронные письма за пределы mpme

- Используйте шифрование электронной почты Exchange Online

- Защитите свои электронные письма с помощью сквозного шифрования S/Mime

Exchange Online Encrypted Email – Robust Security для организаций

Exchange Online – это Microsoft’S размещенная почтовая служба. Это’Облачная версия компании’S Вметный сервер Exchange, который позволяет пользователям обмениваться электронными письмами, календарями, контактами и аналогичной информацией, необходимой для сотрудничества. Платформа поддерживает IRM через службы управления правами Active Directory (AD RMS), локальное решение по информационной безопасности. Когда вы настраиваете AD RMS, вы можете создавать шаблоны политики прав и применять их к своим электронным письмам. Таким образом, вы можете контролировать доступ и действия, которые получатель может взять внутри или за пределами вашей организации. Отправители могут применять шаблоны вручную через Outlook в Интернете или специальных клиентов Outlook для разных платформ. Все политики применяются к электронной почте’S Содержание и вложения и оставайтесь навязчивыми даже во время автономного использования. Настройка рекламных RMS сложна и является’T то, что средний пользователь может обойтись без помощи эксперта. Даже Microsoft утверждает’S редко и предлагает использовать MPME, если ваша организация не имеет особой необходимости в такой сложной безопасности.

Может ли шифрование S/MIME предложить достаточно защиты?

- Перейти в файл> Параметры

- Выберите Trust Center> Настройки трастового центра

- Нажмите на настройки под зашифрованным электронным письмом

- Перейти к сертификатам и алгоритмам

- Нажмите на Select> S/Mime сертификат

Skiff Mail – уединенная конфиденциальность для всех

Скифф не делает’T Hide Advanced Security Features за Paywalls, чтобы пользователи могли бесплатно насладиться полной конфиденциальностью и конфиденциальностью с Skiff Mail. Платформа поддерживает передовую криптографию, чтобы пользователи использовали всю мощность E2EE. В отличие от большинства поставщиков услуг по электронной почте, Skiff не делает’T Хранить клавиши шифрования на своих серверах. Общедоступный ключ совпадает между пользователями и позволяет им отправлять безопасные электронные письма, в то время как отдельный закрытый ключ создается пользователем и хранится на своем устройстве. Поскольку только получатель имеет ключ расшифровки, никто – даже не скиф – не может получить доступ к переписке.

Выдающиеся особенности скифа’S надежный бесплатный план

- Метамаска

- Coinbase

- Кеплр

- Храбрый

- Bitkeep

- Неодерживаемые домены

- Фантом

Драйв, страницы и календарь – эксплуата’S Конфиденциальность-Первое рабочее пространство

- Создать неограниченные документы

- Используйте богатый текстовый редактор для добавления таблиц, кодовых блоков и других элементов

- Сотрудничать и управлять своей командой без проблем с конфиденциальностью

- Видео-конференция

- Общие календари, которые другие члены команды могут видеть, чтобы оставаться в курсе

- Авто синхронизация – календарь Skiff автоматически вытаскивает события и RSVP из вашего почтового ящика

Начните с Skiff три быстрых шага

- Перейти на страницу регистрации

- Выберите имя своей учетной записи и пароль

- Исследуйте Skiff Mail и другие безопасные продукты

- Pro (с 8 долларов США в месяц) – лучшие для продвинутых пользователей или небольших команд

- Бизнес (с 12 долларов в месяц) – подходящий для компаний, стремящихся сохранить свои данные и проекты

Обеспечить правильную безопасность системы, чтобы избежать нарушений

- Используйте безопасный браузер-Browser Attacks являются общими и эффективными, поэтому вам нужен вариант с расширенными мерами безопасности, такими как антифишинг или антимологусные функции

- Включить двухфакторную аутентификацию (2FA)-Microsoft настоятельно рекомендует использовать свое приложение Authenticator и настройку двухфакторной аутентификации для обеспечения вашей учетной записи. Этот уровень безопасности имеет первостепенное значение независимо от вашего поставщика услуг, поскольку он защищает вас от общих атак пароля. Skiff поддерживает 2FA, чтобы позволить вам укрепить вашу электронную почту за пределы e2ee, поэтому обязательно включите его, когда вы регистрируетесь

- Закрепите свою сеть-большинство беспроводных маршрутизаторов поставляются с функциями шифрования, поэтому используйте их для защиты вашего соединения от атак Man-in-The Middle (MITM). Установите сильный пароль для вашей сети и используйте брандмауэр, чтобы защитить его от хакеров

Хочу получить доступ к конфиденциальности? Присоединяйтесь к сквозному зашифрованному электронке, документам, Drip и Calendar от Skiff.