Поддержка OpenVPN IKEV2?

Переход к протоколу OpenVPN или IKEV2 от SSTP

Краткое содержание:

OpenVPN добавляет до 20%, в то время как Wireguard (и Nordlynx) добавит всего на 4% больше. IKEV2 находится между ними, с добавленным 7%

В этой статье мы сравним различные протоколы VPN и обсудим их преимущества, различия и варианты использования.

1. Что такое протокол VPN?

Протокол VPN предоставляет четкие инструкции о том, как обрабатывать соединение VPN, включая проверки целостности данных и методы шифрования.

2. Какие основные протоколы VPN?

Основные протоколы VPN включают Nordlynx (Wireguard), IKEV2, OpenVPN и L2TP.

3. Что такое nordlynx (проволочная плата)?

Nordlynx-это протокол туннелирования с открытым исходным кодом, который полагается на протокол Datagram пользователя (UDP) для более высоких скоростей. Nordlynx решает проблему назначения IP -адресов пользователям путем реализации уникальной системы перевода сетевого адреса.

4. Что такое ikev2?

IKEV2-это протокол шифрования VPN, в котором используется обмен клавишами Diffie-Hellman и x.509 сертификатов для аутентификации. Он известен своей низкой задержкой и способностью поддерживать соединения при переключении между Wi-Fi и мобильными данными.

5. Что такое openvpn?

OpenVPN-это протокол туннелирования с открытым исходным кодом, который поддерживает как режимы UDP, так и TCP. Он предлагает безопасные подключения точки-точки и сайта, обеспечивая надежное соединение с опцией для скорости или стабильности.

6. Что такое L2TP?

L2TP – это протокол, который объединяет протокол точки с точкой туннелирования (PPTP) и пересылку уровня 2 (L2F). Обычно используется в сочетании с IPSec для шифрования.

7. Каковы преимущества Nordlynx?

Nordlynx обеспечивает улучшенную производительность и безопасность, назначая уникальные IP -адреса пользователям и их туннелям. Он обеспечивает конфиденциальность данных без регистрации пользователей идентификаторов.

8. Каковы преимущества ikev2?

IKEV2 предлагает низкую задержку и бесшовное переключение между Wi-Fi и мобильными данными. Он также имеет такие функции, как Auto-Connect, когда соединение падает.

9. Каковы преимущества OpenVPN?

OpenVPN широко используется и настраивается. Он предлагает возможность режима UDP или TCP, в зависимости от приоритетов скорости или стабильности.

10. Каковы преимущества L2TP?

L2TP обеспечивает безопасные соединения и обычно используется в сочетании с IPSec для шифрования.

11. Какой протокол имеет самые низкие накладные расходы?

Wireguard (Nordlynx) имеет самые низкие накладные расходы, добавляя только на 4% больше в передаваемые данные.

12. Какой протокол подходит для мобильных устройств?

IKEV2 подходит для мобильных устройств, так как он может поддерживать соединение при переключении между Wi-Fi и мобильными данными.

13. Что отличает Nordlynx от Wireguard?

Nordlynx добавил двойной систему перевода сетевого адреса для обеспечения конфиденциальности пользователей без ведения идентификаторов журнала.

14. Can OpenVPN работает как в режимах UDP, так и в TCP?

Да, OpenVPN может работать как в режимах UDP, так и в TCP, предоставляя варианты скорости или стабильности.

15. Каковы функции безопасности IKEV2?

IKEV2 использует обмен клавишами Diffie-Hellman и x.509 сертификатов для аутентификации, обеспечение безопасных соединений и шифрования высокого уровня.

Переход к протоколу OpenVPN или IKEV2 от SSTP

Однако не все протоколы имеют одинаковые накладные данные. Например, OpenVPN добавляет до 20%, в то время как Wireguard (и Nordlynx) добавит всего на 4% больше. IKEV2 находится между ними, с добавленным 7%, что все еще является хорошим результатом. Итак, если вы хотите минимизировать свои пользовательские данные, вы должны придерживаться Nordlynx.

Сравнение протоколов VPN

Виртуальная частная сеть (VPN), вероятно, является наиболее популярным методом для настройки соединений для обмена конфиденциальными данными. Технология работает, связывая ваше устройство с VPN -сервером, создавая безопасный туннель. Прежде чем инициировать соединение VPN, должно быть общее определение того, как оно должно выглядеть.

Протокол VPN предоставляет четкие инструкции о том, как обрабатывать это соединение. Он указывает все детали, которые должно знать ваше устройство и сервер на приемном конце. Протоколы бывают всех форм и размеров. Некоторые требуют дополнительных проверок целостности данных, в то время как другие добавляют более надежное шифрование. Разнообразие огромно, и есть много места для настройки.

В этой статье будут представлены самые популярные протоколы VPN и оценивать их преимущества, различия и варианты использования.

Какие основные протоколы VPN?

Данные, проходящие через протокол туннелирования, разделены на кусочки и помещаются внутри зашифрованных пакетов данных. После достижения предполагаемого пункта назначения сервер расшифровывает пакеты с настроенным закрытым ключом и распаковывает отправленные данные. Процесс проходит между вашим устройством и VPN -сервером для всего сеанса.

Хотя основной принцип того, как работает туннелирование, остается постоянным, Конкретные свойства отличают протоколы туннелирования друг от друга. Большинство аппаратных устройств и ими поддерживают их, а некоторые также считаются стандартными.

Вот краткое изложение некоторых из самых популярных протоколов туннелирования:

Nordlynx (проволочная плата)

Wireguard-это протокол туннелирования с открытым исходным кодом с оптимизированным кодом, чтобы минимизировать поверхность атаки и радикально улучшить обслуживание. Он опирается на протокол Datagram пользователя (UDP), который пропускает рукопожатие, чтобы извлечь выгоду из значительно увеличения скорости.

Wireguard не может динамически назначать IP -адреса всем, кто подключен к серверу. Чтобы справиться с этим и сделать возможными подключения, серверу нужна внутренняя книга. Это регистрирует каждого пользователя, следя за тем, чтобы его пакеты не были смешаны. В нарушении данных это может иметь неприятные последствия, поскольку было бы легко идентифицировать личность пользователя, назначенную сервером.

Nordlynx был создан командой безопасности Nord. Представляя улучшение ядра кода Wireguard, он решает проблему, касающуюся идентификаторов пользователей.

Nordlynx отличается от проволочной платы, добавив Система перевода двойного сетевого адреса. Он создает локальный интерфейс для каждого сеанса, назначая уникальный IP -адрес пользователям и их туннелям. Это решает проблему книги, не ведя регистрацию текущих пользователей, чтобы отслеживать пункт назначения каждого пакета данных. IP -адреса остаются назначенными только тогда, когда сеанс активен, обеспечивая непревзойденную производительность и безопасность при подключении к VPN -серверу.

Только продукты безопасности Nord, такие как Nordvpn и Nordlayer, имеют этот протокол туннелирования.

Ikev2

Версия 2 обмена интернет -ключа – это протокол шифрования VPN, который обрабатывает действия запроса и ответа. Он опирается на два механизмы для аутентификации и шифрования. Для шифрования он использует протокол обмена ключами Diffie -Hellman для настройки общего сеанса. Аутентификация IKEV2 обрабатывается X.509 Сертификат инфраструктуры Public Key, основанный на стандарте Международного союза телекоммуникаций (ITU).

IKEV2 принадлежит к набору протокола интернет -безопасности, который обрабатывает ассоциации безопасности (SA). Их работа состоит в том, чтобы найти взаимно согласованные условия для создания туннеля VPN. Поскольку IKEV2 использует UDP, он имеет относительно низкую задержку и станет быстрым вариантом для большинства вариантов использования. Это также не очень требует производительности, поэтому хорошо работает на более слабых аппаратных устройствах.

Протокол IKE VPN также может поддерживать соединение при переключении между Wi-Fi и мобильными данными. Следовательно, это может быть хорошим вариантом для мобильных устройств, которые полагаются на сотовые данные, но могут перейти на Wi-Fi. Кроме того, IKEV2 также реализует такие функции, как Auto-Connect, когда подключение падает.

OpenVPN

OpenVPN является наиболее широко используемым протоколом VPN. Это Протокол туннелирования с открытым исходным кодом и система, которая позволяет установить безопасные соединения с точкой и местом и участком. Безопасность транспортного уровня в сочетании с алгоритмами криптографической библиотеки OpenSSL, обрабатывает обмен частными ключами для повышения безопасности виртуальных частных сетей.

С сетевой точки зрения, Протокол OpenVPN может работать в двух режимах: протокол UDP или управления передачи (TCP).

UDP – не использует руку, что означает отправка пакетов данных без получения подтверждения того, что они достигли своего пункта назначения. Это тот же метод, который используется Wireguard, и IKEV2 приоритет скорости, а не стабильности соединения.

TCP -Использует трехстороннее рукопожатие между инициатором и приемником. Клиент отправляет запрос, сервер подтверждает квитанцию, а клиент отвечает с подтверждением. Хотя это может показаться многими дополнительными шагами, это помогает достичь надежного соединения при недостатке более значительной задержки.

Как UDP, так и TCP нарезают ваши данные на более мелкие пакеты при отправке. Они включают IPS отправителя и приемника, фактические данные и другие данные конфигурации. Таким образом, хотя это гораздо более продвинутая итерация, OpenVPN по -прежнему опирается на те же принципы туннелирования.

L2TP

Протокол туннелирования слоя 2 (L2TP) Комбинирует протокол точки туннелирования (PPTP) и переадресацию уровня 2 Для создания туннелей VPN. Сама по себе L2TP не обеспечивает шифрование. Это обычно поставляется IPSec (см. Ниже).

Первоначально опубликованный в 1999 году, L2TP создает соединение между концентратором доступа (LAC) и сетевым сервером (LNS). Это соединение может включать несколько сеансов и работать на уровне 2 модели OSI.

Одним из положительных результатов протокола является совместимость. PPTP встроен в Microsoft Windows и MacOS. Настройка туннелей проста через обе операционные системы, в то время как L2TP также совместим с Linux.

С другой стороны, протокол самостоятельно не хватает систем шифрования и аутентификации. По этой причине его поддерживают несколько современных VPN.

Ipsec

Безопасность интернет -протокола (IPSEC) работает с L2TP в виде L2TP/IPSEC. IPSec обеспечивает как аутентификацию, так и шифрование для данных, проходящих через туннели L2TP. Это приводит к гораздо более надежному способу безопасной отправки данных по Интернету.

Ipsec использует AES шифр для шифрования данных. Протокол VPN выполняет операцию ассоциации безопасности с использованием общих ключей AKE. Когда доступно безопасное соединение, протокол создает инкапсулированную полезную нагрузку безопасности (ESP). Это завершает пакеты данных на два уровня информации, позволяя двум устройствам общаться. Он также скрывает личность исходного отправителя с дополнительным уровнем данных IP -адреса.

Ipsec классифицируется как безопасный протокол. Тем не менее, известно, что АНБ стремится поставить под угрозу шифрование 256 бит AES в рамках своей программы Bullrun. Фактический статус безопасности шифра, следовательно, неясен.

Скорость IPSec может быть скомпрометирована двойной инкапсуляцией. И L2TP и IPSec борются за то, чтобы ориентироваться в брандмауэрах. Это может привести к проблемам производительности.

TLS

Транспортный уровень безопасности (TLS) имеет два элемента: Протокол записи TLS и протокол рукопожатия TLS. Протокол записи создает безопасные соединения, а рукопожатие анонимизирует данные для передачи.

TLS – это Обновленная итерация протокола уровня безопасного сокета (SSL). Он выходит за рамки SSL, предлагая аутентификацию HMAC, генерацию ключей PRF и использование AES Ciphers. Соединения работают через порт 443, который доступен в большинстве ситуаций. Это также делает TLS хорошим протоколом VPN для навигации брандмауэров.

TLS, как правило, основан на браузере. Это регулярно используется в качестве основы для протокола безопасного туннелирования сокета (SSTP) – Протокол выбора для всегда на веб-VPN.

В этом контексте TLS используется для подключения веб-приложений и пользовательских устройств или серверов, хотя его также можно использовать для шифрования подключений с голосовым переходом. Соединения на основе браузера также могут быть без клиента, Сокращение потребности в дополнительном программном обеспечении VPN.

Недостатком TLS является то, что он работает только через браузеры или поддерживаемые приложения. По этой причине пользователи часто объединяют IPSec и TLS VPN для комплексного покрытия сети.

Каковы ключевые различия между протоколами VPN?

Независимо от того, самостоятельно ли вы на сервере VPN или обращаетесь к поставщику VPN, вам придется выбрать протокол VPN для вашего подключения. Это один из основных компонентов соединения VPN.

Вот обзор того, как сравниваются самые распространенные протоколы. Выбор надлежащего протокола VPN может принести пользу вашей интернет -активности и не будет тратить ваши ресурсы, когда он не нужен.

Сравнение скорости

Исследования Nord Security показывают, что протокол Nordlynx VPN может увеличить до 1200 Мбит / с, в то время как IKEV2 достигает только 600 Мбит / с, а OpenVPN управляет наиболее записанной скоростью 400 Мбит / с. Те же тенденции повторяются по всей плате независимо от расстояния между сервером VPN и местоположением клиента.

На основании этих выводов, Если вы ищете самый быстрый протокол туннелирования, вам следует пойти с Nordlynx (или проволочная плата). Вторым самым быстрым будет IKEV2, который может с уверенностью удерживать свои собственные даже при подключении к другой части мира.

Все вышеперечисленные протоколы, как правило, превышают L2TP/IPSec с точки зрения скорости. TLS также страдает от более длительного времени переговоров, размещая его ниже ikev2/ipsec, openvpn и nordlynx.

Шифрование

OpenVPN предлагает самое сильное шифрование через библиотеку OpenSSL. Он поддерживает различные криптографические алгоритмы, такие как AES, Chacha20, Poly1305 и т. Д. OpenVPN также может использовать алгоритмы хеширования для таких учетных данных, как MD5, Blake2 и другие. RSA, DSA и многие другие алгоритмы могут обработать личный ключ протокола. Степень параметров настройки делает OpenVPN очень адаптируемым протоколом VPN для многих вариантов использования, которые могут иметь отношение к вашей настройке VPN.

Nordlynx/Wireguard менее гибкий в отношении шифрования. Его шифрование опирается исключительно на Chacha20 (который считается более безопасным, чем AES). Аутентификация обрабатывается криптографической функцией Poly1305 с использованием Blake2 для хэширования. Его транспортный слой предоставляет только опцию UDP.

Ikev2 предоставляет больше выбора, чем Nordlynx, но немного меньше, чем OpenVPN. Он обеспечивает множество надежных алгоритмов шифрования на выбор, таких как шифрование AES 256, выдувка и другие. Основное отличие заключается в том, что у него есть только настройка UDP.

OpenVPN, Nordlynx и IKEV2 следует считать протоколами безопасного туннелирования. Это менее верно в отношении L2TP/IPSEC и TLS.

Протокол туннелирования уровня 2 самостоятельно не предлагает шифрования, но пользователи могут добавить Ciphers сверху. Эксперты теперь сомневаются в том, что Ipsec полностью безопасен, следующая информация, раскрытая Эдвардом Сноуденом. IPSec также не является открытым исходным кодом, и пользователи должны доверять учетным данным о безопасности своих разработчиков.

SSL/TLS обеспечивает безопасное шифрование AES с помощью криптографии открытого ключа. Однако протокол TLS менее гибкий, чем более продвинутые альтернативы.

Безопасность

В то время как Wireguard находится с открытым исходным кодом, Nordlynx является запатентованным, что может быть проблемой, если пользователям всегда нужно полное понимание кода приложения безопасности. Несмотря на это, Nordlynx’s Wireguard не имеет известных уязвимостей безопасности. То же самое относится и к OpenVPN.

Однако, поскольку OpenVPN был уже дольше, у независимых тестеров было больше времени, чтобы сгладить большинство ошибок, что означает, что его можно считать наиболее безопасным вариантом VPN. Wireguard по -прежнему в процессе работы.

Ikev2 немного менее безопасен. Согласно просой презентации АНБ, использование уязвимостей его протокола привело к успешному дешифрованию. При рассмотрении спекуляций, OpenVPN и Wireguard будут лучшими вариантами при стремлении к максимальной безопасности.

SSL/TLS был связан с атаками человека в среднем уровне с помощью неуверенных сертификатов безопасности. Пользователи могут быть обнаружены ошибками конфигурации. Но 256 -битное шифрование AES, используемое TLS, считается безопасным большинством экспертов.

L2TP/IPSEC страдает от тех же проблем, что и IKEV2. Были выдвинуты сомнения относительно учетных данных безопасности протокола, и он находится ниже OpenVPN и Nordlynx в безопасных рейтингах VPN.

Требования к сетевому порту

Пользователи VPN могут испытывать проблемы с подключением, если сети не поддерживают конкретный порт, используемый выбранным ими протоколом VPN. Некоторые сетевые администраторы или интернет -провайдеры могут закрывать порты, чтобы ограничить поверхность атаки. В процессе они могут ограничить доступ к рабочим ресурсам с помощью VPN.

Nordlynx и Ikev2 используют UDP – обычный интернет -трафик не. Поэтому администратор сети может отключить его. Если порт закрыт, протокол VPN не сможет инициировать соединение, которое может быть проблемой.

OpenVPN – один из лучших вариантов совместимости. В протоколе VPN используется порт 443 TCP, такой же, как HTTPS. Даже если разрешено ограниченное просмотр веб -сайта, пользователи должны иметь возможность пройти через OpenVPN.

L2TP/IPSEC может столкнуться с проблемами с брандмауэрами из -за использования двойной инкапсуляции. Сама по себе протокол туннелирования слоя 2 хорошо обрабатывает брандмауэры, но не хватает функций безопасности. С другой стороны, TLS использует порт 443. Это позволяет туннелям TLS легко проходить через большинство брандмауэров.

Использование данных

Потребление данных обычно увеличивается при использовании протокола VPN. Это связано с тем, что каждый пакет данных переупакован. Добавление дополнительных данных сверху увеличивает его размер. Со временем это складывается, и при работе над дозированным соединением пользователи могут быстрее достигать ежемесячных ограничений данных.

Однако не все протоколы имеют одинаковые накладные данные. Например, OpenVPN добавляет до 20%, в то время как Wireguard (и Nordlynx) добавит всего на 4% больше. IKEV2 находится между ними, с добавленным 7%, что все еще является хорошим результатом. Итак, если вы хотите минимизировать свои пользовательские данные, вы должны придерживаться Nordlynx.

L2TP/IPSEC, как правило, превышает все эти протоколы с точки зрения использования данных. Двойная инкапсуляция добавляет дополнительные накладные расходы на каждую передачу пакета. TLS использует больше данных, чем ikev2 и nordlynx, но должен потреблять меньше, чем OpenVPN.

Совместимость устройства

IKEV2, L2TP/IPSEC и OPENVPN, как правило, лучше всего подходят, когда дело доходит до совместимости.

Большинство устройств и нагрузки на IKEV2, и будет относительно легко настроить ручные соединения на них. Обычно пользователи должны выбирать протокол VPN из списка и ввести конкретные адреса и учетные данные.

OpenVPN полагается на дополнительные криптографические библиотеки. Большинство производителей потребительских товаров не включают их по умолчанию, поэтому вам может потребоваться изучить прошивку, прошивая, если вы настраиваете на маршрутизатор.

Nordlynx и Wireguard могут использоваться только через их приложения, что означает, что каждая основная операционная система поддерживается – приложения большинства поставщиков VPN поддерживают как IKEV2, так и OpenVPN.

Нативная функция L2TP/IPSec включена в MS Windows и MacOS, а совместимость достигает до конца Windows 2000. Пользователи должны испытывать мало проблем при сочетании протокола VPN с компьютерами или маршрутизаторами.

TLS основан на браузере. Он работает со всеми основными веб -браузерами, но может использоваться только с веб -соединениями. Это делает его менее полезным для установки маршрутизаторов или защиты корпоративных сетей, но делает SSL/TLS полезным для удаленных рабочих соединений.

Какой протокол VPN вы должны использовать и когда?

Вот краткое изложение преимуществ и недостатков каждого протокола и недостатков.

Переход к протоколу OpenVPN или IKEV2 от SSTP

Подключение VPN-шлюза VPN Point-Site (P2S) позволяет создавать безопасное соединение с вашей виртуальной сетью с отдельного клиентского компьютера. Соединение P2S устанавливается путем запуска его с клиентского компьютера. Эта статья применяется к модели развертывания менеджера ресурсов и рассказывает о способах преодоления 128 одновременного подключения SSTP путем перехода к протоколу OpenVPN или IKEV2.

Какой протокол использует P2s?

VPN точка-сайта может использовать один из следующих протоколов:

- Протокол OpenVPN®, Протокол VPN на основе SSL/TLS. Решение SSL VPN может проникнуть в брандмауэры, поскольку большинство брандмауэров открывают TCP -порт 443, который использует SSL, который использует SSL. OpenVPN можно использовать для подключения от Android, iOS (версии 11.0 и выше), устройства Windows, Linux и Mac (версии MacOS 10.13 и выше).

- Протокол безопасного туннелирования сокета (SSTP), Запатентованный протокол VPN на основе SSL. Решение SSL VPN может проникнуть в брандмауэры, поскольку большинство брандмауэров открывают TCP -порт 443, который использует SSL, который использует SSL. SSTP поддерживается только на устройствах Windows. Azure поддерживает все версии Windows, имеющих SSTP (Windows 7 и более позднее)). SSTP поддерживает до 128 параллельных соединений только независимо от Gateway Sku.

- IKEV2 VPN, решение IPSEC VPN на основе стандартов. IKEV2 VPN можно использовать для подключения с устройств Mac (версии MacOS 10.11 и выше).

IKEV2 и OpenVPN для P2S доступны только для модели развертывания ресурсов. Они недоступны для классической модели развертывания. Basic Gateway Sku не поддерживает протоколы IKEV2 или OpenVPN. Если вы используете базовый SKU, вам придется удалить и воссоздать виртуальную сетевую шлюз производства SKU.

Переход от SSTP в IKEV2 или OpenVPN

Могут быть случаи, когда вы хотите поддерживать более 128 одновременного соединения P2S с VPN -шлюзом, но используете SSTP. В таком случае вам нужно перейти на протокол IKEV2 или OpenVPN.

Вариант 1 – Добавьте IKEV2 в дополнение к SSTP на шлюзе

Это самый простой вариант. SSTP и IKEV2 могут сосуществовать на одном и том же шлюзе и дать вам большее количество одновременных соединений. Вы можете просто включить IKEV2 на существующем шлюзе и загрузите клиента.

Добавление IKEV2 к существующему шлюзу SSTP VPN не повлияет на существующих клиентов, и вы можете настроить их на использование IKEV2 в небольших партиях или просто настроить новых клиентов на использование IKEV2. Если клиент Windows настроен как для SSTP, так и для IKEV2, он попытается подключиться с помощью IKEV2 сначала, и если это не удастся, он вернется к SSTP.

IKEV2 использует нестандартные UDP-порты, поэтому вам необходимо убедиться, что эти порты не заблокированы на брандмауэре пользователя. Используются порты UDP 500 и 4500.

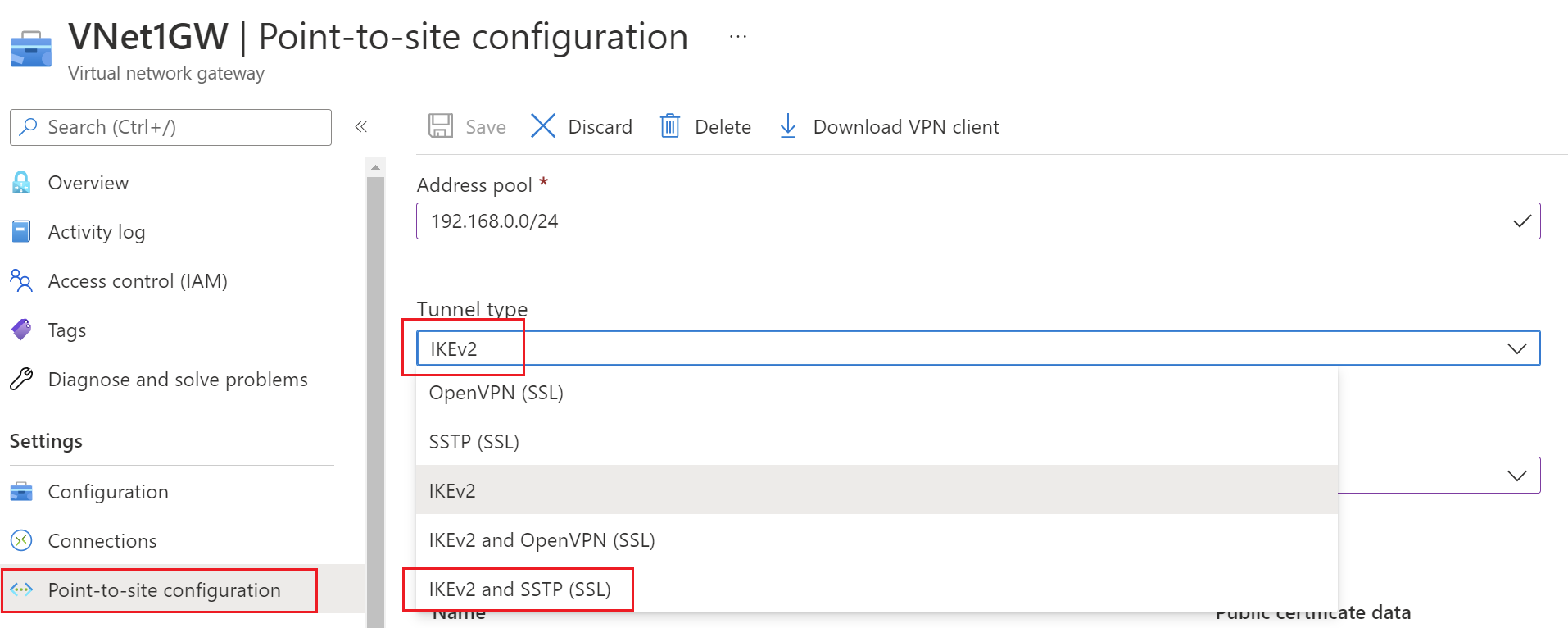

Чтобы добавить IKEV2 в существующий шлюз, перейдите на вкладку «Конфигурация« Конфигурация »на сайте» под виртуальной сетью шлюза в портале и выберите Ikev2 и sstp (ssl) из выпадающей коробки.

Когда на шлюзе включены как SSTP, так и IKEV2, пул адресов с точкой до участка будет статически разделен между ними, поэтому клиентам, использующим различные протоколы, будут назначены IP-адреса из любого подразделения. Обратите внимание, что максимальное количество клиентов SSTP всегда составляет 128, даже если диапазон адресов больше, чем /24, что приводит к большему количеству адресов, доступных для клиентов IKEV2. Для меньших диапазонов бассей. Селекторы трафика, используемые шлюзом, могут не включать в себя диапазон адресов адресов сайта CIDR, но два подражания CIDR.

Вариант 2 – Снимите SSTP и включите OpenVPN на шлюзе

Поскольку SSTP и OpenVPN являются протоколом на основе TLS, они не могут сосуществовать на одном и том же шлюзе. Если вы решите отказаться от SSTP в OpenVPN, вам придется отключить SSTP и включить OpenVPN на шлюзе. Эта операция приведет к тому, что существующие клиенты теряют подключение к шлюзу VPN до тех пор, пока новый профиль не будет настроен на клиенте.

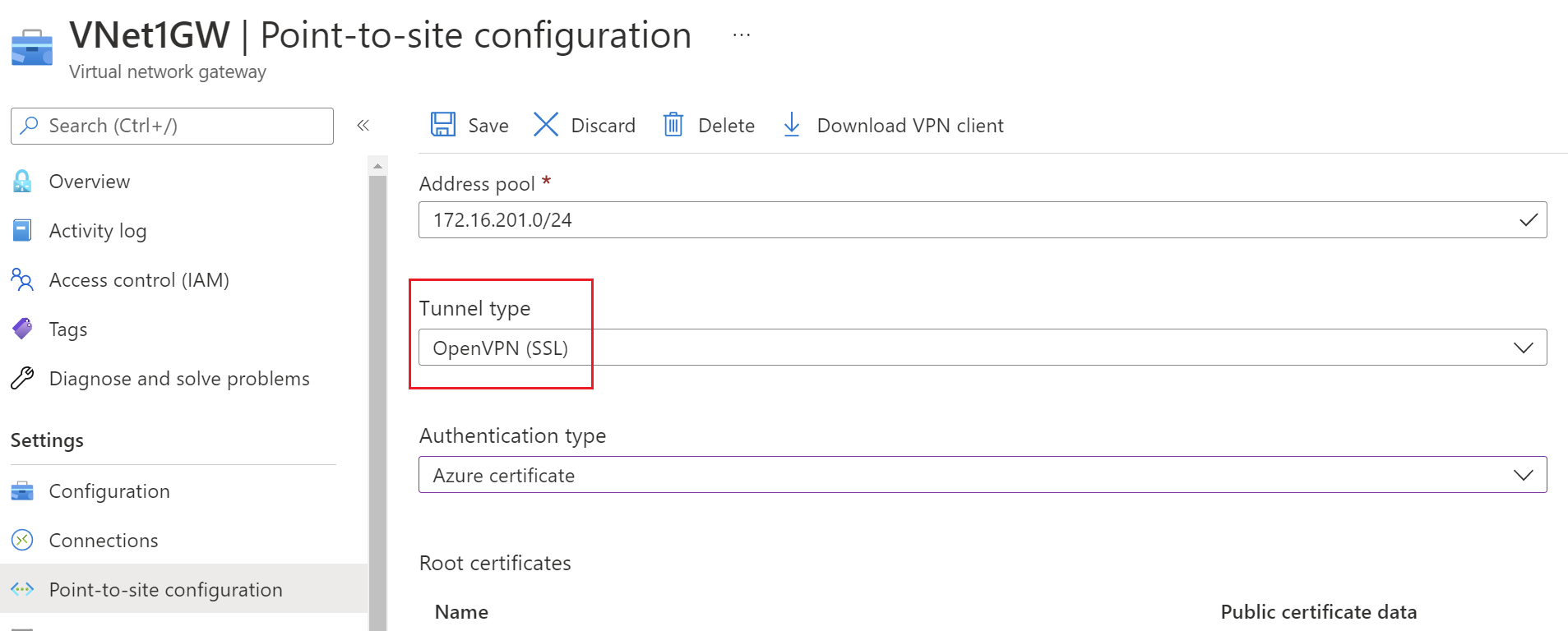

Вы можете включить openvpn вместе с ikev2, если хотите. OpenVPN основан на TLS и использует стандартный порт TCP 443. Чтобы переключиться на OpenVPN, перейдите на вкладку «Конфигурация точки на сайт» под шлюзом виртуальной сети в портале и выберите OpenVPN (SSL) или Ikev2 и openvpn (ssl) из выпадающей коробки.

Как только шлюз настроен, существующие клиенты не смогут подключаться, пока вы не развернете и не настроите клиенты OpenVPN.

Если вы используете Windows 10 или позже, вы также можете использовать клиент Azure VPN.

Часто задаваемые вопросы

Каковы требования к конфигурации клиента?

Для клиентов Windows вы должны иметь права администратора на клиентском устройстве, чтобы инициировать соединение VPN с клиентского устройства в Azure.

Пользователи используют нативных клиентов VPN на устройствах Windows и Mac для P2S. Azure предоставляет ZIP -файл конфигурации клиента VPN, который содержит настройки, требуемые этими нативными клиентами для подключения к Azure.

- Для устройств Windows конфигурация клиента VPN состоит из пакета установщиков, который пользователи устанавливают на своих устройствах.

- Для устройств Mac он состоит из файла MobileConfig, который пользователи устанавливают на свои устройства.

ZIP -файл также предоставляет значения некоторых важных настройков на стороне Azure, которые вы можете использовать для создания своего собственного профиля для этих устройств. Некоторые из значений включают адрес VPN Gateway, настроенные типы туннелей, маршруты и корневой сертификат для проверки шлюза.

Начиная с 1 июля 2018 года, поддержка удаляется для TLS 1.0 и 1.1 из Azure VPN Gateway. VPN Gateway будет поддерживать только TLS 1.2. Только подключения точковых-сайта влияют; Подключения с сайта-сайтом не будут затронуты. Если вы’Повторный использование TLS для VPN с точки зрения на участок на клиентах Windows 10 или более поздней версии, вы надеваете’Не нужно предпринять какие -либо действия. Если вы используете TLS для подключений с точки зрения на участок в клиентах Windows 7 и Windows 8, см. FAQ VPN Gateway для инструкций обновления.

Какой шлюз поддерживает P2S VPN?

| VPN Ворота Поколение | Sku | S2S/Vnet-to-Vnet Туннели | P2s SSTP соединения | P2s Соединения ikev2/openvpn | Совокупный Пропускная пропускная способность | Бр | Зона-восстали |

|---|---|---|---|---|---|---|---|

| Поколение1 | Базовый | Макс. 10 | Макс. 128 | Не поддерживается | 100 Мбит / с | Не поддерживается | Нет |

| Поколение1 | VPNGW1 | Макс. 30 | Макс. 128 | Макс. 250 | 650 Мбит / с | Поддерживается | Нет |

| Поколение1 | VPNGW2 | Макс. 30 | Макс. 128 | Макс. 500 | 1 Гбит / с | Поддерживается | Нет |

| Поколение1 | VPNGW3 | Макс. 30 | Макс. 128 | Макс. 1000 | 1.25 Гбит / с | Поддерживается | Нет |

| Поколение1 | Vpngw1az | Макс. 30 | Макс. 128 | Макс. 250 | 650 Мбит / с | Поддерживается | Да |

| Поколение1 | Vpngw2az | Макс. 30 | Макс. 128 | Макс. 500 | 1 Гбит / с | Поддерживается | Да |

| Поколение1 | Vpngw3az | Макс. 30 | Макс. 128 | Макс. 1000 | 1.25 Гбит / с | Поддерживается | Да |

| Поколение2 | VPNGW2 | Макс. 30 | Макс. 128 | Макс. 500 | 1.25 Гбит / с | Поддерживается | Нет |

| Поколение2 | VPNGW3 | Макс. 30 | Макс. 128 | Макс. 1000 | 2.5 Гбит / с | Поддерживается | Нет |

| Поколение2 | VPNGW4 | Макс. 100* | Макс. 128 | Макс. 5000 | 5 Гбит / с | Поддерживается | Нет |

| Поколение2 | VPNGW5 | Макс. 100* | Макс. 128 | Макс. 10000 | 10 Гбит / с | Поддерживается | Нет |

| Поколение2 | Vpngw2az | Макс. 30 | Макс. 128 | Макс. 500 | 1.25 Гбит / с | Поддерживается | Да |

| Поколение2 | Vpngw3az | Макс. 30 | Макс. 128 | Макс. 1000 | 2.5 Гбит / с | Поддерживается | Да |

| Поколение2 | Vpngw4az | Макс. 100* | Макс. 128 | Макс. 5000 | 5 Гбит / с | Поддерживается | Да |

| Поколение2 | Vpngw5az | Макс. 100* | Макс. 128 | Макс. 10000 | 10 Гбит / с | Поддерживается | Да |

(*) Используйте виртуальный ван, если вам нужно более 100 туннелей S2S VPN.

- Изменение размера VPNGW SKU разрешено в пределах того же поколения, за исключением изменения размера базового SKU. Основной SKU – это устаревшее SKU и имеет ограничения функций. Чтобы перейти от базового к другому SKU, вы должны удалить базовый шлюз Sku VPN и создать новый шлюз с желаемой комбинацией поколений и SKU SKU. (См. Работа с Legacy Skus).

- Эти пределы соединения отдельные. Например, вы можете иметь 128 соединений SSTP, а также 250 соединений IKEV2 на VPNGW1 SKU.

- Информацию о ценах можно найти на странице ценообразования.

- Информация SLA (Соглашение об уровне обслуживания) может быть найдена на странице SLA.

- Если у вас много соединений P2S, это может негативно повлиять на ваши соединения S2S. Совокупные пропускные показатели были протестированы путем максимизации комбинации соединений S2S и P2S. Одно соединение P2S или S2S может иметь гораздо ниже пропускную способность.

- Обратите внимание, что все тесты не гарантированы из -за условий интернет -трафика и поведения вашего приложения

Чтобы помочь нашим клиентам понять относительную производительность SKU, используя различные алгоритмы, мы использовали общедоступные инструменты IPERF и CTStraffic для измерения характеристик для подключений к сайту-сайту. В таблице ниже перечислены результаты тестов производительности для VPNGW Skus. Как вы можете видеть, наилучшая производительность получается, когда мы использовали алгоритм GCMAES256 как для шифрования IPSEC, так и для целостности. Мы получили среднюю производительность при использовании AES256 для шифрования IPSEC и SHA256 для целостности. Когда мы использовали DES3 для шифрования IPSEC и SHA256 для целостности, мы получили самую низкую производительность.

Туннель VPN подключается к экземпляру VPN Gateway. Пропускная способность каждого экземпляра упоминается в приведенной выше таблице пропускной способности и доступна агрегирована по всем туннелям, подключаемым к этому экземпляру.

В таблице ниже показана наблюдаемая полоса пропускания и пакеты в секунду пропускную способность на туннель для разных шлюзов Skus. Все тестирование проводилось между шлюзами (конечными точками) в Azure в разных регионах с 100 соединениями и в стандартных условиях нагрузки.

Основная SKU не поддерживает аутентификацию IKEV2 или RADIUS.

Что политики IKE/IPSEC настроены на шлюзах VPN для P2S?

Ikev2

| Шифр | Честность | PRF | DH Group |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | Group_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_ecp256 |

| GCM_AES256 | GCM_AES256 | SHA256 | Group_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | Group_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | SHA256 | Group_ecp256 |

| AES256 | SHA384 | SHA384 | Group_24 |

| AES256 | SHA384 | SHA384 | Group_14 |

| AES256 | SHA384 | SHA384 | Group_ecp384 |

| AES256 | SHA384 | SHA384 | Group_ecp256 |

| AES256 | SHA256 | SHA256 | Group_24 |

| AES256 | SHA256 | SHA256 | Group_14 |

| AES256 | SHA256 | SHA256 | Group_ecp384 |

| AES256 | SHA256 | SHA256 | Group_ecp256 |

| AES256 | SHA256 | SHA256 | Group_2 |

Ipsec

| Шифр | Честность | PFS Group |

|---|---|---|

| GCM_AES256 | GCM_AES256 | Group_none |

| GCM_AES256 | GCM_AES256 | Group_24 |

| GCM_AES256 | GCM_AES256 | Group_14 |

| GCM_AES256 | GCM_AES256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | Group_ecp256 |

| AES256 | SHA256 | Group_none |

| AES256 | SHA256 | Group_24 |

| AES256 | SHA256 | Group_14 |

| AES256 | SHA256 | Group_ecp384 |

| AES256 | SHA256 | Group_ecp256 |

| AES256 | SHA1 | Group_none |

Какие политики TLS настроены на шлюзах VPN для P2S?

TLS

| Политики |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

Как настроить соединение P2S?

Конфигурация P2S требует немало конкретных шагов. Следующие статьи содержат шаги, чтобы провести вас через конфигурацию P2S, и ссылки для настройки клиентских устройств VPN:

- Настройка подключения P2S – аутентификация RADIUS

- Настройка подключения P2S – Azure Native Authentication сертификата

- Настройте OpenVPN

Следующие шаги

- Настройка подключения P2S – аутентификация RADIUS

- Настройка соединения P2S – аутентификация сертификата Azure

«OpenVPN» – товарная марка OpenVPN Inc.

OpenVPN против. Ikev2 против. L2TP: какой протокол VPN является лучшим?

Виртуальная частная сеть (VPN) предоставляет пользователям конфиденциальность и безопасные данные, когда они просматривают Интернет или участвуют в онлайн -активности. Одним из наиболее важных элементов VPN является протокол, который защищает анонимность пользователей от хакеров, рекламных агентств и государственных организаций.

Протокол определяет, как VPN будет обеспечивать данные при транспортировке. Поставщики предлагают широкий спектр протоколов на основе компьютерных операционных систем, устройств, производительности и других аспектов. Ниже мы изучаем три из наиболее широко используемых протоколов в отрасли: OpenVPN, IKEV2 и L2TP. Какой лучший? Позволять’Скажись поближе.

OpenVPN

OpenVPN является наиболее популярным и рекомендуемым протоколом экспертов VPN. OpenVPN является универсальным и очень безопасным, что делает его основой виртуальной индустрии частной сети. VPN удачно назван открытым, потому что он опирается на технологии с открытым исходным кодом, такие как библиотека шифрования OpenSSL или протоколы SSL V3/TLS V1.

На платформе OpenVPN поставщики поддерживают, обновляют и оценивают технологию. Одна из причин, по которой OpenVPN настолько эффективен, заключается в том, что он защищает пользователей, которые занимаются онлайн -активностью на виду. Пользователи менее уязвимы для хакеров и реже будут обнаружены государственными учреждениями или агрессивными маркетологами.

Согласно этому источнику, когда данные проходят через зрители OpenVPN. Протокол может работать на любом порте при использовании протоколов UDP или TCP. Это позволяет пользователям легко обойти брандмауэры. Компании могут использовать широкий спектр стратегий, таких как шифрование AES, HMAC или OpenSLL при добавлении OpenVPN в свои процессы.

OpenVPNS требует стороннего приложения, потому что они не поддерживаются какими-либо платформами. Однако сторонние поставщики, такие как iOS и Android. Хотя большинство компаний предлагают настроенные конфигурации OpenVPN, они также позволяют пользователям персонализировать свою собственную конфигурацию.

Так что давайте’S суммирует:

OpenVPN Плюсы:

- Объединяется большинство брандмауэров.

- Проверено третьими лицами.

- Предлагает безопасность высшего уровня.

- Работает с несколькими методами шифрования.

- Можно настроить и настроить в соответствии с любыми предпочтениями.

- Может обойти брандмауэры.

- Поддерживает широкий спектр загадочных алгоритмов.

OpenVPN Минусы:

- Высокая техническая и сложная настройка.

- Полагается на стороннее программное обеспечение.

- Настольный стринг, но мобильный может быть слабым.

Ikev2

IKEV2 был разработан в качестве совместного проекта между Cisco Systems и Microsoft. Он работает как истинный протокол и управляет обменом ключами ipsec.

IKEV2 имеет различие в работе на платформах, не являющихся нокоузмами, таких как Linux, Blackberry или другие маргинальные платформы. Тем не менее, он также поставляется с операционной системой Windows 7. Из -за его способности адаптироваться IKEV2 предлагает постоянную связь в различных сетях. Таким образом, если подключение падает, IKEV2 помогает пользователю сохранить соединение VPN.

Как и большинство протоколов, IKEV2 отвечает требованиям конфиденциальности пользователей. Поскольку он предлагает поддержку Mobike, он может адаптироваться к изменениям в любой сети. Поэтому, если пользователь внезапно переключается с подключения к Wi-Fi на соединение для передачи данных, IKEV2 может обрабатывать его безупречно, не теряя соединения.

Ikev2 Плюсы:

- Поддерживает широкий спектр протоколов шифрования.

- Предлагает стабильность высокого уровня и постоянную связь.

- Предлагает легкую настройку.

- Супер-бывший протокол VPN.

Ikev2 Минусы:

- Ограниченная поддержка платформ.

- Не застрахованный от блоков брандмауэра.

L2TP

Наиболее заметной характеристикой L2TP является его неспособность работать в одиночку. Чтобы предложить шифрование или защиту данных в транзите, он должен быть в сочетании с IPSec.

L2TP является расширением протокола PPTP. Он работает на двойной инкапсуляции, которая включает в себя соединение ГЧП на первом уровне и шифрование IPSec на втором уровне. В то время как протокол L2TP поддерживает AES-256, более сильные протоколы могут замедлить производительность.

Большинство настольных и мобильных OSES содержат L2TP, что делает реализацию относительно простым. Тем не менее, пользователи и разработчики отметили, что L2TP может быть заблокирован брандмауэрами. Какую борьбу он может быть с брандмауэрами, он более чем компенсирует конфиденциальность отправителя/получателя.

Дизайн L2TP не позволяет хакерам просматривать или перехватывать данные в транзите.

В то время как соединение безопасно, протокол может быть слабым и медленным. Подключение может быть затруднено из -за преобразования трафика в формат L2TP. Разработчики и пользователи также должны учитывать дополнительный уровень шифрования.

Позволять’посмотрите на резюме:

L2TP Плюсы:

- Доступно почти на всех устройствах и операционных системах.

- Легкий процесс настройки.

- Высокий уровень безопасности, которые демонстрируют некоторые слабости.

- Многопользовательский аппарат повышает производительность.

L2TP Минусы:

- Может быть заблокирован брандмауэрами.

- Производительность можно заблокировать.

- Двойная инкапсуляция может замедлить производительность.

Какой протокол лучше?

Благодаря различным элементам каждого протокола и их изменяющемуся приложению, лучший протокол зависит от потребностей разработчика и пользователей. Хотя OpenVPN можно считать протоколом, есть несколько факторов, которые следует учитывать.

OpenVPN быстрый, универсальный и безопасный. Это’S также совместим с любой операционной системой как на месте, так и на удаленном. Пользователи, которые хотят беспрепятственный высокопроизводительный протокол, вероятно, должны придерживаться OpenVPN.

Помните, однако, что OpenVPNS требует третьей стороны. Разработчики, у которых есть проблема с этим типом настройки, может захотеть обратиться к L2TP или IKEV2. Некоторые основные соображения – безопасность, скорость, согласованность подключения и общая высокая производительность. Таким образом, сторонняя поддержка может не быть высокой в списке приоритетов.

И, наконец, как конфигурация со всеми платформами и устройствами повлияет на общую производительность службы и сети? Разработчики должны задать эти вопросы у своего клиента’S перспектива. Может ли разработчик предоставить исключительный сервис с VPN, который не имеет’t обеспечить абсолютную лучшую безопасность или супер-быструю скорость?

Принимая во внимание все, что наше убеждение – это OpenVPN, который по -прежнему является лучшим протоколом для всех типов операционных систем, устройств и платформ.

- ← Переадресация угрозы расширяет интеллект угроз с помощью автоматической сортировки и категоризации

- Что такое локальное включение файла (LFI)? →

Наоми Ходжес

Наоми Ходжес – консультант по кибербезопасности и писатель из Surfshark. Ее сосредоточено в первую очередь на инновационных технологиях, передаче данных и онлайн -угрозах. Она привержена борьбе за более безопасный интернет и продвигает вперед повестку дня конфиденциальности.

Наоми-ходжеса имеет 1 посты и подсчет.Смотрите все сообщения от Naomi-Lodces

Ikev2 против OpenVPN

Я хочу попросить вас получить информацию о протоколе IKEV2 для соединения VPN. Я не нашел так много информации в Интернете. Я особенно заинтересован в использовании на мобильном телефоне. Это безопасно, как протокол OpenVPN? Если да, не могли бы вы предложить мне некоторых поставщиков VPN, которые позволяют использовать протокол IKEV2?

2743 8 8 Золотые значки 22 22 Серебряные значки 35 35 Бронзовые значки

спросил 19 ноября 2015 года в 18:40

361 1 1 Золотой значок 3 3 Серебряные значки 3 3 бронзовые значки

3 ответа 3

OpenVPN против Ipsec:

- Ipsec Нужно больше времени, чтобы договориться о туннеле;

- OpenVPN использует сильные шифры и TLS; (В настоящий момент это считается самым сильным шифрованием);

- Один и настраиваемый порт для OpenVPN и вариант выбора между UDP или TCP.

- Несколько портов/протоколов для Ipsec;

- Ipsec Не могу справиться с NAT. (В противном случае требуется публичный IP -адрес с обеих сторон), требуется L2TP. OpenVPN может легко действовать над NAT;

- OpenVPN может иметь несколько экземпляров и Ipsec может быть установлен только для пары отдельных IP -адресов.

- OpenVPN можно использовать как класс L2 и L3.

Я использую оба Ipsec и OpenVPN инфраструктурные соединения, но OpenVPN показывает гораздо лучшую стабильность и гибкость.

Сам IKE – это просто протокол обмена ключами, обеспечивая безопасные переговоры о ключах сессии. Он работает вместе с модулями шифрования и аутентификации. Итак, сам Айк просто предоставляет сеанс с безопасными ключами. Более того, он был разработан в 2005 году. Часто используется вместе с протоколами ESP и AH.

OpenVPN это проект с открытым исходным кодом, который быстро растет и развивается также сообществом.

Мобильные устройства имеют собственную поддержку SSL/TLS и OpenVPN Реализация предпочтительнее использования мобильных устройств по следующим причинам:

- Мобильный интернет не предоставляет фиксированный IP -адрес, который является проблемой для Ipsec, имея Ikev2 – Необходимо использовать DDNS или купить общедоступный IP -адрес. L2TP, который обеспечивает транспортный уровень для Ipsec использует фиксированный порт и может быть заблокирован некоторыми брандмауэрами;

- OpenVPN легко настроить и гибко в его использовании – современные версии (выше 2.2) Используйте TLSV1.Икс. Можно использовать многоуровневую аутентификацию с сертификатами клиентов, паролями и безопасным ключом, если это необходимо. Сервер можно легко настроить для прослушивания любого порта;

- Мобильные приложения для OpenVPN Существуют для Android и iOS – у него есть ограничения только с системами на основе Windows.

- OpenVPN считается медленным, чем Ipsec. Однако, OpenVPN не чувствителен к синхронизации Time Time, Public IP, требуется только один бесплатный для выбора порта.

ответил 8 марта 2016 года в 15:05

356 2 2 серебряные значки 4 4 бронзовых значков

Могу ли я порекомендовать вам немного изменить этот ответ и сделать его более определенным в том, что вы пытаетесь сказать. Вы дали OP очень хорошую информацию, но если бы вы могли уточнить своего рода резюме, чтобы собрать ответ на вопрос, это будет оценено.

8 марта 2016 года в 16:53

Что касается номера 4, последний я читаю OpenVPN, не быстрее, чем ipsec, в основном, когда вам нужно масштабировать, потому что OpenVPN не многопоточный. Единственным было масштабировать, это запустить больше случаев, но это также означает, что вам нужно использовать разные номера портов.

6 мая 2016 года в 11:07

Вы можете смешать порт и прото. Каждый процесс становится отдельным «устройством». Но все они могут существовать с отдельным внешним IP или даже за NAT

2 ноября 2016 года в 5:37

2. Strongswan может использовать все те же самые современные протоколы безопасности, что и OpenVPN. 5. У Ipsec нет проблем с проходом Nat. 6. Также не правда, вы можете иметь несколько экземпляров на пару iPaddress (по крайней мере, у Стронного Свана нет проблем с этим). 7. L2TP/IPSEC (IKEV1) может делать туннелирование L2, а IPSEC (IKEV2) CAN DO L3 Туннелирование.

3 октября 2017 г. в 18:37

Ipsec / ikev2 настолько настраиваемы, что мне трудно поверить, что OpenVPN может поддерживать любой набор шифров, который, например, Стронгсван, я думаю, что поддерживаемый список костюмов достаточно большой x’d. Я предполагаю, что более проблематичная проблема – это утверждения о том, что АНБ пытается ослабить стандарт с самого начала.

Я согласен с некоторой информацией от @etech в предыдущем ответе, особенно на обломке, который так легко заблокирован IPSEC, особенно по сравнению с OpenVPN, даже если Nat-Traversal помогает в некоторых ситуациях (она не настолько черно-белая, как вы его выразили, IMO)

Я не знал, что вы имеете в виду в точке 6, вы можете настроить практически все, что можно понять с таким большим количеством конечных точек и шлюзов, как вы хотите.

О мобильности, вы можете использовать Mobike для очень стабильный Соединение на мобильных устройствах, и даже не используете Mobike, вы определенно можете иметь динамический IP на одной из сторон соединения (например, телефон). Я использовал оба и, честно говоря, после того, как вы его настроили, это просто работает (кроме того, когда вы находитесь с проблемами NAT/FW).

Один возможный пример конфигурации с Файлы конфигурации, если вы хотите проверить его на официальном сайте Strongswan