Предотвращает ли HTTPS понижение пакетов?

Как защитить свою домашнюю сеть от пакетов

Это вторая часть, которая важна и, казалось бы, сломана, здесь: вы сидите в своем браузере и удивлены, что ваш браузер подключается к прокси, тогда как вы ожидали, что он подключится к Facebook. Технически, прокси не нюхает трафик HTTPS, он его передает.

Краткое содержание

– Запросы HTTPS и SSL могут понюхать SSL -прокси, как Charles.

– Чарльз устанавливает свой сертификат в браузере, позволяя ему перехватывать соединения SSL.

– Пользователь должен доверять перехватыванию прокси, чтобы он работал.

– SSL обеспечивает конфиденциальность, целостность и проверку связи.

– Сертификату, представленному прокси, должен доверять браузеру.

Ключевые моменты

1. SSL -прокси, такие как Charles, могут перехватить трафик HTTPS. Чарльз устанавливает свой сертификат в браузере, позволяя ему перехватывать и решать SSL подключения. Тем не менее, пользователь должен доверять прокси для его работы.

2. Шифрование SSL обеспечивает конфиденциальность и целостность связи. HTTPS и SSL предназначены для шифрования запросов и ответов между клиентом и сервером. Цель состоит в том, чтобы предотвратить несанкционированный доступ к конфиденциальной информации.

3. Проверка SSL опирается на сертификаты. Сервер представляет сертификат, который проверяет его личность. Браузер проверяет, доверяет ли сертификат, либо через доверенный орган сертификата (CA), либо ручной прием пользователем.

4. Доверивание доверенности ставит под угрозу безопасность SSL. Когда пользователь устанавливает сертификат прокси или обходит предупреждения SSL, он, по сути, говорит браузеру доверять проксиму. Это позволяет прокси перехватить и передавать трафик HTTPS.

5. Защита от нюхания требует осторожности и осознания. Пользователи должны доверять только доверенным лицам, которые они явно установили и быть осторожными при обходе предупреждений SSL. Регулярно проверять список доверенных CAS, и осознание потенциальных рисков безопасности имеет важное значение.

6. Дополнительное рекомендуемое чтение для получения дополнительной информации:

- Когда безопасно нажимать на сообщение о предупреждении SSL?

- Означает ли установленное соединение SSL, что линия действительно безопасна?

- SSL с Get and Post

- Как я могу проверить, что у меня есть прямое соединение SSL на веб -сайте?

- Предотвращает ли HTTPS атаки человека в среднем уровне прокси-сервером?

- Как возможно, что люди, наблюдающие за установленным HTTPS -соединением, не знали бы, как это расшифровывать?

- Как конечные пользователи могут обнаружить злонамеренные попытки SSL Spoofing, когда в сети уже есть авторизованный прокси SSL?

Вопросы и ответы

1. Можно ли понюхать запросы HTTPS?

Да, SSL -прокси, такие как Чарльз, могут перехватывать и обслужить запросы HTTPS, если пользователь доверяет прокси и устанавливает сертификат.

2. Какова цель HTTPS и SSL?

HTTPS и SSL используются для шифрования запросов и ответов между клиентом и сервером, обеспечивая конфиденциальность и целостность.

3. Как работает прокси -сервер SSL, как Чарльз?

Прокси SSL, такой как Charles, устанавливает свой сертификат в браузере, позволяя ему перехватывать и решать SSL подключения.

4. Что происходит, когда браузер подключается к прокси вместо предполагаемого веб -сайта?

Браузер подключается к прокси, потому что пользователь установил сертификат прокси или обойденные предупреждения SSL, доверяя проксиму.

5. Какова роль сертификатов в проверке SSL?

Сертификаты проверяют личность сервера. Браузер проверяет, доверяет ли сертификат либо через доверенное CA, либо ручное принятие пользователем.

6. Как пользователи могут защитить свою домашнюю сеть от пакетов?

Использование VPN для шифрования данных является одним из способов предотвращения перехвата конфиденциальной информации пакетов.

7. Какие рекомендуемые VPN для предотвращения обнюхивания пакетов?

Nordvpn – популярный выбор для своей сети с широким сервером и доступными ценами.

8. Можно ли использовать пакетов для отслеживания занятий в Интернете?

Да, вредоносные пользователи могут использовать пакеты для отслеживания и сбора данных, передаваемых по сети.

9. Как защищает данные о шифровании с помощью VPN от обдумывания пакетов?

VPN шифрует данные между устройством пользователя и VPN -сервером, что затрудняет перехватывание пакетов и понимать информацию.

10. Какие другие меры могут быть предприняты для повышения безопасности сети домашней сети?

Другие меры включают в себя регулярное обновление прошивки маршрутизатора, использование прочных паролей, включение шифрования сети и осторожность по подозрительным ссылкам и загрузке.

Как защитить свою домашнюю сеть от пакетов

Это вторая часть, которая важна и, казалось бы, сломана, здесь: вы сидите в своем браузере и удивлены, что ваш браузер подключается к прокси, тогда как вы ожидали, что он подключится к Facebook. Технически, прокси не нюхает трафик HTTPS, он его передает.

Почему можно понюхать запрос HTTPS / SSL?

Я новичок в сфере HTTP -запросов, безопасности и всего этого хорошего, но из того, что я прочитал, если вы хотите зашифровать ваши запросы и ответы, используйте HTTPS и SSL, и вы будете хорошими. Кто -то в предыдущем вопросе опубликовал ссылку на это приложение http: // www.Чарльзпроксси.com/ который показывает, что на самом деле можно понюхать запросы HTTPS и увидеть запрос и ответ в простом тексте. Я попробовал это с Facebook.com Вход, и я действительно смог увидеть свое имя пользователя и пароль в простом тексту. Это было слишком легкий. Что происходит? Я думал, что это был весь смысл HTTPS – зашифровать запросы и ответы?

103 7 7 бронзовых значков

спросил 1 сентября 2012 года в 12:58

611 1 1 Золотой значок 6 6 серебряных значков 3 3 бронзовые значки

SSL прокси, как Чарльз, работает только потому, что браузер сотрудничает с прокси -сервером. Когда вы установили Charles, Чарльз устанавливает свой сертификат в вашем браузере, который позволяет ему перехватывать соединение SSL. Злоумышленник должен был бы применить использование, чтобы установить свой сертификат, и это не может быть сделано без знаний пользователя. Другими словами, поскольку вы говорите своему браузеру доверять перехвату прокси, так что он делает именно то, что вы говорите, чтобы сделать. Это не «сломанный» SSL, а скорее по дизайну.

25 февраля 2015 в 11:00

Вы имеете в виду «обманывать пользователя», а не «грузовик использование», да, лжи?

27 июня 2015 в 21:51

2 ответа 2

Это объясняется на их странице на SSL по прокси, возможно, не с достаточным количеством объяснений.

Прокси, по определению, является человеком в среднем: клиент подключается к прокси, а прокси подключается к серверу.

SSL делает две вещи:

- Это обеспечивает конфиденциальность и целостность установленной связи.

- Он выполняет некоторую проверку того, к чему вы подключаетесь.

Это вторая часть, которая важна и, казалось бы, сломана, здесь: вы сидите в своем браузере и удивлены, что ваш браузер подключается к прокси, тогда как вы ожидали, что он подключится к Facebook. Технически, прокси не нюхает трафик HTTPS, он его передает.

Ваш браузер знает, что он подключен к Facebook, потому что на сайте есть сертификат, в котором говорится “Я действительно www.Facebook.компонент ”. Криптография с открытым ключом, посредством того, что я не буду здесь войти, гарантирует, что только владелец частного ключа может инициировать действительное соединение с этим сертификатом. Это только половина битвы: у вас есть только утверждение сервера, что это действительно www.Facebook.com, а не случайный.компонент . То, что делает ваш браузер, дополнительно проверяет, что сертификат был подтвержден сертификатом. Ваш браузер или операционная система поставляется со списком властей сертификата, которым он доверяет. Опять же, криптография с открытым ключом гарантирует, что только CA может излучать сертификаты, которые ваш браузер примет.

Когда вы подключаетесь к прокси, ваш браузер получает сертификат, в котором говорится “Я действительно www.Facebook.компонент ”. Но этот сертификат не подписан CA, который ваш браузер доверяет по умолчанию. Так:

- Либо вы получили предупреждение о небезопасном HTTPS -соединении, которое вы нажали, чтобы увидеть концентрацию по адресу https: // www.Facebook.com/;

- или вы добавили CA, который подписал сертификат прокси (“Сертификат Чарльза СА”) в ваш список CAS, которому доверяет ваш браузер.

В любом случае, вы сказали своему браузеру доверять проксиму. Так так и делает. Соединение SSL не безопасно, если вы начнете доверять случайным незнакомцам.

Рекомендуется чтение для получения дополнительной информации:

- Когда безопасно нажимать на сообщение о предупреждении SSL?

- Означает ли установленное соединение SSL, что линия действительно безопасна

- SSL с Get and Post

- Как я могу проверить, что у меня есть прямое соединение SSL на веб -сайте?

- Предотвращает ли HTTPS человека в средних атаках прокси -сервером?

- Как возможно, что люди, наблюдающие за установленным HTTPS -соединением, не знали бы, как это расшифровывать?

- Как конечные пользователи могут обнаружить злонамеренные попытки SSL Spoofing, когда в сети уже есть авторизованный прокси SSL?

Как защитить свою домашнюю сеть от пакетов

Беспокоился о том, что кто -то отслеживает вас в Интернете с помощью пакета? Дон’T Fret, у нас есть решения, чтобы сохранить вас в безопасности! Узнайте, как предотвратить нюхание пакетов от злонамеренных пользователей в Интернете, которые хотят украсть ваши личные данные.

Краткая информация

Если вы’Попытка защитить вашу сеть от Sniffers Packet, вы можете использовать VPN для шифрования ваших данных!

Лучшие VPN, чтобы предотвратить обнюхивание пакетов

2 доллара.99 в месяц

Доступ 5000+ серверов по всему миру

Лучшие вспышки для потоковой передачи

И если вы’Повторный поиск самый простой способ настроить ваш VPN на всех ваших устройствах, FlashRouter создаст сеть Wi-Fi с поддержкой VPN, защищающую все, что вы подключаете!.

ASUS RT-AX68U MERLIN FLASHROUTER-Отлично подходит для больших домов / идеально подходит для 10-15 устройств / поддержание + настройки на большинство стандартных функций маршрутизатора ASUS Premium / Blazing-Fast Wi-Fi 6 (беспроводной-окси) Цена продажи: 329 долларов.99 $ 374.99 | КУПИТЬ СЕЙЧАС

Что такое пакеты?

При использовании Интернета, будь то отправка электронных писем, доступа к банковским счетам или даже ввести URL -адрес, отправляемые данные разбиты на части. Эти части, или пакеты, отправляются с вашего компьютера на прием, который может быть другим компьютером или сервером.

Эти пакеты должны пройти через Интернет до места назначения, что может оставить пакеты уязвимыми для пакетов -ненубилей.

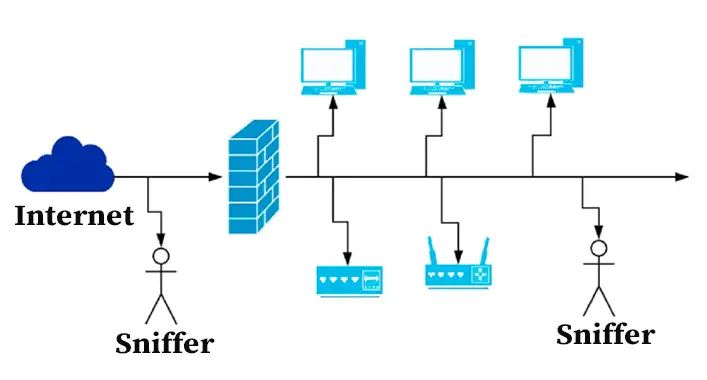

Что такое пакетный подхишающий?

Пакет Sniffer, также известный как анализатор пакета или протокола, перехваты и регистрирует трафик между двумя компьютерами в сети. Пакет Sniffer можно купить и использовать в качестве независимого физического аппаратного обеспечения или использовать в качестве программного обеспечения на компьютере.

Программное обеспечение использует устройство’сетевая карта для мониторинга сетевого трафика. Одним из популярных и с открытым исходным кодом Sniffer является Wireshark, который обычно используется исследователями безопасности в качестве программы тестирования на проникновение. Тем не менее, пакетные снисхождения также могут быть использованы людьми, которые хотят украсть вашу информацию.

Защитите свою сеть от пакетов с помощью VPN!

6 долларов.67 в месяц

3000+ VPN -серверов в 90+ странах

Как работает пакет подзерный?

В проводных сетях пакетный подсказка может получить доступ ко всем или части передачи трафика в зависимости от конфигурации сетевых коммутаторов. Тем не менее, в беспроводных сетях, пакетный подсказка может сканировать только один канал за раз. Хост -устройство потребует нескольких беспроводных сетевых интерфейсов для придумывания пакета, чтобы иметь возможность сканировать несколько каналов.

Кто использует пакетов?

Первоначальной целью прохождения пакета было административное использование, такое как тестирование проникновения и мониторинг трафика в сети. Сетевые администраторы по -прежнему используют пакетов в корпоративных сетях, чтобы запустить диагностику и устранение неполадок.

К сожалению, хакеры теперь также используют пакетов для кражи информации и данных. Любой трафик, отправленный не зашифрованной сеть. Более того, пакетные пакеты также можно использовать с другими инструментами и программами для перехвата и манипулирования пакетами. В свою очередь, эти манипулируемые пакеты могут использоваться для доставки вредоносного ПО и вредоносного контента.

Общественные беспроводные сети особенно восприимчивы к атакам обдумывания пакетов, так как они обычно незащищены и могут быть доступны любым.

Защитите всю свою сеть на VPN, чтобы предотвратить обнюхивание пакетов с помощью FlashRouter!

Netgear R6400 DD-WRT Flashrouter-Отлично подходит для небольших домов / Идеально подходит для 2-6 устройств / DD-WRT Цена продажи: $ 229.99 $ 259.99 | КУПИТЬ СЕЙЧАС

Защита от пакетов

Помимо воздержания от использования общественных сетей, шифрование – ваш лучший выбор для защиты себя от потенциальных пакетов. Использование HTTPS, когда просмотр Интернета не позволит пакетным снисходителям просмотра трафика на веб -сайтах, которые вы посещаете. Вы можете быть уверены, что используете HTTPS, проверив URL -адрес в вашем браузере на значок блокировки.

Еще один эффективный способ защитить себя от Sniffers Packet – это туннель вашего соединения через виртуальную частную сеть (VPN). VPN шифрует трафик, отправленный между вашим компьютером и пунктом назначения. Это включает информацию, которая’S, используемые на веб -сайтах, услугах и приложениях. Пакет Sniffer только увидит, что зашифрованные данные отправляются вашему поставщику услуг VPN, и не смогут узнать, какую информацию фактически содержали данные!

Лучшие VPNS, чтобы спрятаться от пакетов

Некоторые из наших клиентов’ Предпочтительные поставщики VPN включают:

2 доллара.99

В МЕСЯЦ

- Доступ 5000+ серверов по всему миру

- Нет политики журналов

6 долларов.67

В МЕСЯЦ

- 3000+ VPN -серверов в 90+ странах

- 5-звездочная поддержка клиентов

$ 1.99

В МЕСЯЦ

- Серверы в 140 странах

- Переадресация портов, защита DDOS и выделенный IP-

Как предотвратить обнюхивание пакетов с помощью маршрутизатора

Интеграция VPN во всей вашей домашней сети – хороший первый шаг в защите вашей домашней сети’S Данные о трафике от пакетных пакетов. Наши маршрутизаторы поставляются с пользовательской прошивкой с открытым исходным кодом, которая позволяет вам реализовать сеть Wi-Fi с поддержкой VPN во всем вашем доме или бизнесе. Кроме того, наши маршрутизаторы предлагают самые современные функции, которые помогают поддерживать злонамеренных злоумышленников и помогают защитить ваши данные. Остановите пакетов, которые оснастки крадут вашу информацию сегодня!

Asus rt-Ox68u merlin flashrouter

329 долларов.99

$ 374.99

- Отлично подходит для больших домов

- Идеально подходит для 10-15 устройств

Что такое пакет? Значение, методы, примеры и лучшие практики профилактики на 2022 год

В пакете, нюхающей атаку, хакеры захватывают сетевые пакеты, чтобы перехватить или украсть данные, которые могут быть незашифрованными.

Технический писатель Chiradeep Basumallick

Последнее обновление: 10 мая 2022 г

Атака, нюхающая пакет (или просто нюхая атака)-это угроза, созданная сетью. Злоусовершенное предприятие отражает сетевые пакеты, намеревающиеся перехватить или украсть трафик данных, которые могли быть оставлены незашифрованными. В этой статье объясняется, как работает нанесение пакетов, его типы, типичные примеры и лучшие практики для решения этого.

Оглавление

- Что такое атака, нюхая пакет?

- Методы, используемые для атак с обнюхиванием пакетов

- Примеры атаки пакета

- Пакет пакетов, представленные на предварительную службу атаки на 2022 год

Что такое атака, нюхая пакет?

Атака, нюхающая пакет (или просто нюхающая атака), представляет собой угрозу, созданную сетью, когда злонамеренное предприятие отражает сетевые пакеты, намеревающиеся перехватить или украсть трафик данных, которые могли быть оставлены незашифрованными.

Удовлетворяющие атаки – это кражи данных, совершаемые путем захвата сетевого трафика с помощью пакетов, которые могут незаконно получить доступ и читать незашифрованные данные. Пакеты данных собираются при прохождении через компьютерную сеть. Устройства для нюхания или носители, используемые для выполнения этой нюхательной атаки и сбора пакетов сетевых данных, известны как пакет.

Вообще говоря, пакетный подразделение относится к аппаратному обеспечению или программному обеспечению, которое отслеживает сетевой трафик, захватывая пакеты. Он также известен как анализатор пакета, анализатор протокола или сетевой анализатор. Sniffers анализируют потоки пакетов данных, которые проходят между компьютерами в сети, а также между сетевыми системами и Интернетом. Эти пакеты предназначены для конкретных машин, но используют пакет сноффер в “беспорядочный режим,” ИТ-специалисты, конечные пользователи или злоупотребления злоумышленниками могут осмотреть любой пакет, независимо от места назначения.

Поднулки могут быть настроены двумя способами. Первый “нефильтровано,” который захватит все возможные пакеты и сохранит их на локальный жесткий диск для последующего осмотра. Следующий вариант “отфильтрован,” Это означает, что анализаторы будут собирать только пакеты, содержащие определенные компоненты данных. Системные администраторы часто используют нюхание для устранения неполадок или расследования сети. Тем не менее, хакеры могут воспользоваться этой технологией, чтобы проникнуть в сеть, что приводит к атаке, нюхающему пакет.

Как работает пакеты?

Карта сетевой интерфейсы (NIC) – это аппаратный компонент, который содержит плату в каждой компьютерной сети. По умолчанию NICS игнорируют не сданный трафик. Понюхающие атаки требуют, чтобы NIC были установлены в беспорядочный режим, который позволяет NICS получать все сетевой трафик. Сниферы могут прослушать весь трафик, проходящий через NIC, декодируя закодированную информацию в пакетах данных. Понюхивание атаки становятся более доступными с помощью слабого зашифрованных пакетов данных.

Акт обнюхивания может быть классифицирован на два типа: активные и пассивные.

- Активное нюхание: Это метод вставки протоколов разрешения адресов (ARP) в сеть для перегрузки таблицы памяти адреса (CAM) (CAM) коммутатора (CAM). В результате, законное движение перенаправляется на другие порты, что позволяет злоумышленнику обнюхивать трафик от переключателя. Активные методологии понюхания используются для атак подготовки, атаки динамической конфигурации хоста (DHCP) атаки и отравления доменных имен (DNS).

- Пассивное нюхание: Он состоит исключительно из прослушивания и обычно используется в сетях, соединенных хабами. Трафик виден всем хостам в этой форме сети. Осторожно контролировать компанию’Сеть, хакеры часто используют один из двух подходов к пассивному нюханию.

- В случае организаций, которые используют концентраторы для подключения нескольких устройств в одной сети, хакеры могут использовать подхишающий пассивный “шпион” На всем трафике протекает через систему. Такого рода пассивное нюхание невероятно сложно обнаружить.

- Пассивный мониторинг, однако, не обеспечивает доступ ко всему сетевому трафику, когда участвует более обширная сеть, используя несколько подключенных компьютеров и сетевых коммутаторов для прямого трафика исключительно для указанных устройств. Будь то для законных или незаконных целей, в этом случае было бы бесполезным, заставляя хакеров обойти ограничения, налагаемые сетевыми переключателями, что требует активного нюхания.

Методы, используемые для атак с обнюхиванием пакетов

При совершении пассивного атаки на нюхание, субъекты угроз могут использовать различные методы:

1. Понюхивание пароля

Понюшение пароля-это тип кибератаки, который включает в себя мониторинг жертвы’S подключение к удаленной базе данных, к которой они пытаются получить доступ. Это часто встречается в общественных сети Wi-Fi, где относительно легко приходить на незашифрованные или слабые сообщения. Как следует из названия, его цель – получить жертву’S Пароль. Понюхивание пароля-это кибератака для человека в среднем (MITM), в которой хакер нарушает соединение, а затем крадет пользователя’S Пароль.

2. Похищение сеанса TCP

Похищение сеанса, также известное как угона сеанса протокола управления передачей (TCP), принимает сеанс веб -пользователя, тайно собирая идентификатор сеанса и маскируя в качестве авторизованного пользователя. Как только злоумышленник приобрел пользователя’S идентификатор сеанса, он или она может маскировать за этого пользователя и делать все, что пользователю разрешено делать в сети.

Сессионное обдумывание-один из самых фундаментальных методов, используемых в сессии приложений. Злоумышленник фиксирует сетевую информацию, содержащую идентификатор сеанса между веб -сайтом, и клиентом, использующим схипный стол, такой как Wireshark, или прокси, как Owasp Zed. Как только злоумышленник получит это значение, они могут использовать его для получения незаконного доступа.

3. Отравление DNS

Отравление DNS, иногда называемая отравлением кешами DNS или подготовкой DNS, является обманчивой кибератакой, в которой хакеры перенаправляют интернет -трафик на фишинговые веб -сайты или фальшивые веб -серверы. Отравление DNS представляет собой угрозу как для отдельных лиц, так и для корпораций. Одна из наиболее важных проблем отравления DNS (более конкретно, отравление кэшем DNS) заключается в том, что после того, как устройство будет затронуто, решение проблемы может быть затруднено, так как устройство по умолчанию не является незаконным сайтом.

Кроме того, отравление DNS может быть трудно обнаружить потребителям, особенно когда хакеры устанавливают фальшивый веб -сайт, который кажется подлинным. Следовательно, во многих обстоятельствах посетители вряд ли поймут, что веб -сайт является обманом и приступит к вводу конфиденциальной информации, не зная, что они ставят себя в риск.

4. JavaScript Card Sunching Attacks

В атаке JavaScript, атакующий вводит строки кода (i.эн., Сценарий) на веб -сайте, который впоследствии собирает личную информацию, введенную пользователями в онлайн -формы: как правило, формы платежей в интернет -магазине. Номера кредитных карт, имена, адреса, пароли и номера телефонов являются наиболее часто целенаправленными пользовательскими данными.

Главное подмещение – это своего рода атака, которая похожа на нюхание JavaScript, потому что она также опирается на злонамеренный JavaScript – однако, он менее сфокусирован. Атаки с пенопластом нацелены на любой тип информации в любой онлайн -форме, в то время как атаки JavaScript понюхивания предназначены специально для систем онлайн -платежей.

5. Протокол разрешения адреса (ARP) обнюхивание

ARP – это протокол без сохранения, который преобразует IP -адреса в адрес управления Matcher Media Control (MAC). Он используется для преобразования адресов между различными сетями. Чтобы обнаружить MAC -адреса других компьютеров в сети, любые сетевые устройства, которые нуждаются в связи, будут транслировать запросы ARP.

Отравление ARP (также известным как “ARP Spoofing,” “ARP -ядовитый маршрутизация,” и “Отравление кэша ARP”) относится к методике доставки ложных сообщений ARP в локальной сети (LAN) . Эти атаки предназначены для переосмысления трафика от предполагаемого пункта назначения и к нападающему. Злоумышленник’S MAC -адрес связан с целью’S IP-адрес, который работает только против сетей, которые с поддержкой ARP.

6. Атака DHCP

Активная техника понюхания, которые злоумышленники используют для получения и манипулирования конфиденциальными данными, называется атакой DHCP. DHCP – это протокол клиента/сервера, который выделяет IP -адрес на машину. Сервер DHCP предоставляет данные конфигурации, такие как шлюз по умолчанию и маска подсети вместе с IP -адресом. Когда начинается клиентское устройство DHCP, оно инициирует вещание трафика, который может быть перехвачен и манипулирован с помощью атаки, нюхая пакет.

Примеры атаки пакета

Давайте посмотрим на пять примеров того, как хакеры могут выполнить атаку, нюхающую пакет:

1. Биоплая крыса и удар кобальта

В 2021 году исследователи кибербезопасности обнаружили разрушительную операцию, которая нацелена на онлайн -азартные организации в Китае с использованием атаки водопольной дыры. Он мог бы развернуть либо кобальтовые маяки, либо на основе Python Backdoor, известный как Biopass Rat, который ранее оставался незамеченным. Это использовало функцию в прямом эфире, предоставленную Studio Open Broadcaster Software (OBS), чтобы захватить своих жертв’ отображение каналов.

Атака биопла и кобальт началась с техники социальной инженерии, направленной на то, чтобы обмануть пользователей веб -сайта в установку погрузчика для устаревшего программного обеспечения. В то время как установщик загружает фактическое приложение, он также создает запланированные задачи, чтобы заразить машину вредоносным ПО БИОПАСС .

2. Пакет-подстрекательство как метод взлома Wi-Fi Networks

Протоколы шифрования WPA/WPA2 были трудоемкими. Он включал в себя ожидание законного пользователя входа в безопасную сеть и физически позиционировать себя, чтобы использовать инструмент с эфиром для перехвата информации, отправляемой между клиентским сервером и маршрутизатором Wi-Fi во время четырехстороннего рукопожатия, используемой для авторизации. Когда пользователь подключается к точке доступа, используя маршрутизатор WPA/WPA2, это рукопожатие подтверждает идентификатор парного мастер-ключа (PMKID).

Новый подход к нюханию пакета, с другой стороны, позволяет злоумышленнику набрать PMKID с маршрутизатора мгновенно. Это происходит без необходимости ждать, пока пользователь войдет в систему или чтобы пользователь получил видимость в четырехстороннем рукопожатии, чтобы завершить. Эта новая техника трещин работает только на маршрутизаторах WPA и WPA2, которые используют 802.11i/p/q/r протоколы и имеют функции роуминга на основе PMKID. Kismet и Commview – примеры пакетов, которые актеры угроз могут использовать для таких атак.

3. Атака, поражающая историю

В статье 2018 года под названием “ История браузера Re: Посещение ,” Исследователи продемонстрировали два незамеченных недостатка, которые владельцы веб -сайтов могут использовать для отслеживания миллионов посетителей. Уязвимости позволяют веб -сайтам построить список ранее посещаемых доменов даже после того, как пользователи очистили историю просмотра и помечают посетителей с отслеживанием cookie, которые выживут даже после того, как пользователи удалили все стандартные файлы cookie. По иронии судьбы, тактика использовала недавно реализованные функции безопасности в Google Chrome и Mozilla Firefox. Хотя эти атаки были ограничены этими двумя браузерами, они могут в конечном итоге попасть в другие основные браузеры.

4. Пароль нюхает кибератака

В 2017 году Fireeye, консалтинговая фирма по охране безопасности, обнаружила кибер-кампанию в фишингах российских хакеров APT28, нацеленных на гостей отеля в Европе и на Ближнем Востоке. Атака включает в себя использование инфицированного документа, фантастика Wi-Fi и EternalBlue Exploit-компьютерная уязвимость, разработанная Агентством национальной безопасности США, которое относится к различным уязвимостям программного обеспечения Microsoft.

Этот эксплойт также использовался в атаке вымогателей WannaCry в том же году. Когда пользователь открывает инфицированный документ, запускается макрос, выпускающий код, который проникает в отель’S сеть. Затем он использует EternalBlue для прохождения сети, выдавая себя за сайты, посещаемые жертвой для захвата имен пользователей и паролей.

5. Верхние системы платежных систем, нарушение безопасности

Еще одна заметная атака нюхания произошла в 2009 году, когда платежные системы Heartland испытали нарушение безопасности, что позволило Sniffers доступ к данным держателя кредитных карт. Корпорация по обработке онлайн -платежей была оштрафована на 12 долларов США.6 миллионов за то, что не смогли защитить клиентов от атаки, атакующего нюхания.

Пакет пакетов, представленные на предварительную службу атаки на 2022 год

К сожалению, атаки, нюхающие пакеты, относительно распространены, поскольку хакеры могут использовать широко доступные анализаторы сетевых пакетов для разработки этих атак. Тем не менее, есть некоторые меры предосторожности, которые вы можете принять в 2022 году, чтобы защитить такую угрозу:

1. Избегайте использования необеспеченных сетей

Поскольку необеспеченной сети не хватает защиты брандмауэра и антивирусного программного обеспечения, информация, передаваемая по всей сети. Понюхивание атак может быть запущено, когда пользователи выставляют свои устройства для необеспеченных сетей Wi-Fi. Злоумышленники используют такие небезопасные сети для установки Sniffers Packet Sniffers, которые перехватывают и читают любые данные, передаваемые по этой сети. Кроме того, злоумышленник может отслеживать сетевой трафик, создав подделку “бесплатно” Общественная сеть Wi-Fi.

2. Используйте VPN, чтобы зашифровать ваше общение

Шифрование улучшает безопасность, затрудняя хакеры для расшифровки данных пакетов. Шифруя все входящие и исходящие общения, прежде чем обмениваться им через виртуальную частную сеть (VP является эффективным подходом для предотвращения попыток Sniffer. VPN – это тип технологии, которая шифрует весь сетевой трафик. Любой шпионить за людьми или нюхает людей, не сможет увидеть посещенные веб -сайты, или информация, которую они передают и получают.

3. Регулярно контролировать и сканировать корпоративные сети

Администраторы сети должны защищать свои сети, сканируя и монирируя их с помощью мониторинга полосы пропускания или аудита устройств для оптимизации сетевой среды и обнаружения атак, которые приводят. Они могут использовать инструменты картирования сети, инструменты обнаружения аномалий поведения сети, инструменты анализа трафика и другие СПИД.

Наряду с сетевым мониторингом, следует также использовать мощный брандмауэр . Чтобы оптимизировать безопасность устройств и сети, это’Лучше всего, чтобы брандмауэр всегда работал. Было показано, что установка брандмауэра предотвращает большие кибератаки, поскольку они обычно мешают обдумыванию попыток, направленных на доступ к компьютерной системе доступа к сети или файлам.

4. Принять заявление о обнаружении приду

Заявление о обнаружении под приготовлением невзятого распределения целенаправленно для обнаружения и предотвращения обдуманной атаки, прежде чем оно может нанести ущерб. Некоторые из популярных приложений, которые можно исследовать, включают:

- Анти-снек: Anty Sniff – это программа L0PHT Heavy Industries. Он может отслеживать сеть и обнаружить, находится ли ПК в беспорядочном режиме или нет.

- Neped: Он обнаруживает беспорядочные сетевые карты в сети, используя слабость в протоколе ARP, как это реализовано на ПК Linux.

- ARP WATCH: ARPWatch мониторирует пары Ethernet/IP -адреса. Это важно, если пользователи подозревают, что они получают ARP.

- Фырваться: Snort-это фантастическая система обнаружения вторжений, и можно использовать свою версию ARP-Spoof, чтобы обнаружить возникновение ARP Spoofing.

5. Перед просмотром онлайн ищите безопасные протоколы HTTPS

Зашифрованные сайты начинаются с “Https” (Что означает протокол передачи гипертекста. Веб -сайты, которые начинаются с “Http”,может’T предлагаете такой же уровень защиты. А “с” в “Https” означает безопасность и указывает, что это’S Используя соединение Secure Sockets Layer (SSL). Это гарантирует, что данные зашифрованы перед отправкой на сервер. Таким образом, лучше всего просмотреть сайты, которые начинаются с “Https” Чтобы избежать обдумывания пакетов.

6. Увеличьте свою защиту на уровне конечной точки

Ноутбуки, ПК и мобильные устройства связаны с корпоративными сетями, и эти конечные точки могут позволить угрозам безопасности, такими как пакеты. Такие подходы требуют использования программного обеспечения для безопасности конечных точек . Кроме того, сильная антивирусная программа может не дать вредоносному ПО проникнуть в машину, обнаруживая все, что не должно’это на одном’S компьютер, такой как подхишающий. Кроме того, это также может помочь пользователю в его удалении.

Интернет -безопасности – это еще одно решение, которое обеспечивает основную антивирусную защиту для ваших устройств. Кроме того, лучшие люксы включают дополнительные инструменты и функции, которые недоступны в основных инструментах, таких как интегрированный VPN, диспетчер паролей, спасательные диски, безопасные хранилища файлов для ваших критических данных и безопасный браузер для онлайн -банкинга и покупок.

7. Внедрить систему обнаружения вторжений

Система обнаружения вторжений (IDS) – это программное обеспечение, которое оценивает сетевой трафик для всех неожиданных действий, с механизмом оповещения о потенциальных злоумышленниках. Это программа, которая анализирует сеть или систему для вредоносной деятельности или нарушений политики. Любая потенциально вредная деятельность или нарушение обычно сообщается администратору или централизован с помощью системы управления информацией и управления безопасностью (SIEM). Идентификаторы сканируют сеть для подготовки ARP и фиксируют пакеты в сетях, в которых используются фальшивые адреса ARP.

Вынос

В мире, где мы становимся более зависящими от сетевых технологий для выполнения личной и профессиональной деятельности, нюхание представляет серьезную опасность. Это позволяет хакерам получить доступ к трафику данных, проходящих через сеть – и с такой большой конфиденциальной информацией, передаваемой через Интернет, жизненно важно защитить от атаки, нюхающих пакетов. Искусственные снисхождения могут даже ворваться в устройства Интернета вещей (IoT), которые могут поставить под угрозу крупные и подключенные предприятия.

Лучшая защита от понюхания пакетов – это регулярное мониторинг сетевого ландшафта, следя за необычным поведением или аномалиями. Расширенный искусственный интеллект может обнаружить даже малейшие изменения в поведении сети, которые ИТ -администраторы могут немедленно обратиться к.

Подробнее о безопасности

- 10 лучших инструментов предотвращения потери данных (DLP) на 2021 год

- Топ -10 инструментов кибербезопасности с открытым исходным кодом для предприятий в 2022 году

- 11 лучших сканеров вредоносных программ и снятия в 202 году 1

- 10 лучших инструментов обнаружения и отклика конечных точек в 2022 году

- 10 лучших менеджеров паролей на 2021 год

Как предотвратить атаку понюхания пакетов | Причины и процесс профилактики

Как и дни, мир информации и технологий расширяется. Система безопасности и применение технических устройств также становятся более умными день за день. При этом хакеры также становятся умнее, они обнаруживают новые сложные методы, чтобы взломать систему, устройство или сервер. Понюхивание пакетов – один из последних сложных методов, которые могут быть постоянной угрозой для любого устройства, сервера и системы. Хотя обнюхивание пакетов может использоваться как для хороших, так и для плохих целей, киберпреступники используют его только для злонамеренных целей.

Что такое пакет?

Отключить защитник Microsoft Windows .

Пожалуйста, включите JavaScript

Понюшение пакетов – это процесс, с помощью которого онлайн -трафик осматривается с помощью Sniffer (анализатор пакетов). Sniffers могут прийти как в программном, так и в аппаратной форме. Понюшение пакетов – это способ контролировать пакеты данных. Благодаря снижению пакетов, сетевая система контролируется и используется для поиска малейших неисправностей системы. Для здорового и защищенного сетевого подключения, пакетное снижение пакета необходимо.

Как работает пакеты?

Все наши данные были разделены на небольшие пакеты во время прохождения через сетевые системы. Эти пакеты содержат много данных о отправителе, которые включают IP -адреса, тип запроса, процесс и другие содержимое, которые доставляются в предполагаемые направления. Это позволяет приемной стороне идентифицировать и собирать их в порядке.

Преступники и злоумышленники могут держать и осматривать пакеты данных во время их путешествия в предполагаемые направления. Используя программное обеспечение для понюхания, преступники и злоумышленники преобразуют пакеты данных в читаемый формат. Этот способ почти похож на прослушивание прослушивания, где на вашем телефоне садится микрочип для прослушивания или контактные устройства сталкерами или агентами, чтобы выслушать разговоры единогласно. Процесс посадки чипов выполняется при обнюхании пакетов путем установки программного обеспечения и осмотра данных перед конвертацией пакетов данных в читаемый формат. После процесса преобразования легко проанализировать деталь данных по части.

Категоризация пакета обдумывания

Основываясь на фильтрации, атаки по снижению пакетов делятся на два типа, отфильтрованные и нефильтрованные пакеты. Выбор или захват определенных пакетов данных для проверки называется фильтрованным нюханием. Отфильтрованный пакет применяется, когда анализаторы ищут конкретные данные, проверяются только содержащие части пакета данных. С точки зрения нефильтрованного понюхания пакетов, все пакеты данных анализируются. Сдерживание данных не имеет’Это даже имеет значение на нефильтрованном пакете.

Отфильтрованное обдумывание пакетов применяется в основном экспертами по безопасности и обработки данных, социальными сайтами и коммерческими пользователями, когда нефильтрованное обдумывание пакетов не применяется в значительной степени. Иногда серверы и веб -сайты продают коллективные данные третьей стороне без разрешения владельца.

Для чего используется нюхание пакета?

Как сказано ранее, пакет можно использовать как для хороших, так и для плохих целей. Киберпреступники и хакеры используют его для плохих целей, в то время как эксперты по безопасности, сетевые техники или администраторы используют обнюхивание пакетов для хороших целей.

Киберпреступники и хакеры в основном практикуют пакет, чтобы завершить некоторые вредоносные процессы, включая;

– Выхватить или красть конфиденциальную и личную информацию и данные, такие как учетные данные для входа в систему, история просмотра, информация о дебетовой/кредитной карте.

– шпионить за бизнесом или человеком за то, чтобы вырвать конфиденциальную информацию, которой не разрешается делиться с третьими лицами.

– Используя флаг -пакет, киберпреступный или хакер может вводить вредоносные коды или вирусы в сервер, систему или устройство.

– Через пакетное снижение, киберпреступники и хакеры могут иметь незаконной доступ к сети, системе, серверу или устройству, чтобы нанести урон.

– Используя флаг -нюхак, киберпреступники могут провести угон TCP, что можно использовать для перехвата пакетов между IP -адресом и источником.

Помимо вышеупомянутого описанного незаконного и неэтичного использования, обнюхивание пакетов также используется для хороших целей. Сетевые техники, администраторы и эксперты по кибербезопасности используют обнюхивание пакетов для выполнения положительных задач, которые включают;

– Администратор сети использует пакет, чтобы сильно нюхать, чтобы проверить здоровье и безопасность сетевой системы. Мониторив сетевой ответ, эксперты по безопасности и сетевой администратор проверяют состояние шифрования подключения HTTPS.

– Через пакетное снижение, кибер -эксперты изучают трафику простых текстовых паролей, имен пользователей и других читаемых данных для применения шифрования на них.

– Понюхивание пакетов – отличный инструмент для устранения неполадок или диагностики проблем с сетью и использования приложений, что необходимо для поддержания здоровой и безопасной сетевой системы.

– Чтобы обнаружить проблемы с сетью и разрешить пакет, понижение является одним из самых важных инструментов для экспертов по безопасности.

– Снижение пакетов используется для разрешения неправильных сборов сетевой системы, а также для обеспечения наиболее совершенного сетевого маршрута для запросов DNS.

– Рекламодатели применяют этот метод для достижения целевых пользователей. Рекламодатель используется для отслеживания интересов целевых пользователей, чтобы отслеживать интересы целевых пользователей.

– Понюхивание пакетов может быть использовано для обследования сотрудников компании и преследования конкурирующих компаний.

Таким образом, для таких целей безопасности, как устранение неполадок, необходимо обнюхивание пакетов, обеспечивая наиболее эффективный сетевой маршрут для обработки запроса DNS. Хотя обнюхивание пакетов используется как для хороших, так и для плохих целей, плохую сторону его можно избежать.

Каковы инструменты для обходов?

Инструменты понижения – это программное обеспечение/ приложение/ программа/ аппаратное обеспечение, которое используется для выполнения понижения пакетов. Без инструмента понижения пакетов практически невозможно контролировать пакеты данных сетевой системы или сервера. Инструмент обнюхивания имеет все функции для эффективного мониторинга пакетов данных. Вот несколько инструментов понюхания, которые в основном используются;

1. Wireshark

Наиболее широко используемый инструмент для понюхания пакетов используется пакетными соназначами по всему миру. Он предлагает многочисленные функции, предназначенные для оказания помощи и мониторинга процесса обнюхивания пакетов. Wireshark в основном популярен за свои функции.

2. TCPDUMP

TCPDUMP-это анализатор пакетов на основе командной строки, который обеспечивает возможность перехвата и наблюдения TCP/IP-адресов и других пакетов во время передачи пакетов через сетевую систему или сервер. Он в значительной степени используется сетью и экспертами по безопасности для определения вины сетевой системы для их исправления.

3. Netwitness NextGen

Наряду с другими функциями, Netwitness NextGen включает в себя аппаратный инструмент для понюхания, который предназначен для проверки и мониторинга всего трафика сетевой системы. Это в значительной степени используется правоохранительными органами по всему миру.

4. DSNIFF

Это комбинация инструментов понюхания, которые предназначены для выполнения пакетов, нюхая различные протоколы. Иногда он используется для снимка личной информации.

Обнюхивание пакетов становится простым и эффективным с этими инструментами понюхания пакетов. Эти инструменты помогают экспертам безопасности контролировать трафик и проанализировать поток данных по сетевой или серверной системе.

Что такое атаки пакета?

Как сказано ранее, данные проходят через сетевую систему в виде пакетов данных. С помощью специализированных инструментов, киберпреступники и нелегальные злоумышленники отслеживают и перехватывают пакеты данных, чтобы облегчить себя. Пакеты данных содержат информацию отправителя (пользователя) в приемник. Понюхающая атака означает незаконное извлечение незашифрованных данных путем захвата сетевого трафика. Хакеры или киберпреступники выполняются для вредных атак для злонамеренных подходов.

Существует как законное, так и незаконное использование пакетов. Когда пакетное обнюхивание используется в незаконных целях (e.г. Взлом, утечка данных, воровство, инъекция вредоносных кодов). Это может нанести ущерб по -разному. Незаконное и законное использование обдумывания пакетов описано ранее.

Как обнаружить неффер?

Обнаружение невфера зависит от уровня изысканности атаки нюхания. Недоффер может остаться незамеченным и в течение долгого времени в сети и серверной системе. На рынке есть некоторое программное обеспечение, которое может поймать нелегального злоумышленника в сетевой или серверной системе. Также возможно, что ненуферы могут обойти систему безопасности, создав ложное смысл безопасности. Снаффер может использовать что угодно для перехвата вашей сетевой системы, установка аппаратного устройства/ программного обеспечения/ DNS -уровня и другие сетевые узлы могут использоваться для обнюхивания. Довольно сложно обнаружить невсеме в практической сети из -за ее сложности. Поскольку обнаружение является довольно сложным бизнесом, некоторые методы могут помочь предоставить ныщенную информацию, которая была бы бесполезно для злоумышленника.

Каждая сеть разделена на некоторые слои, и каждый слой имеет выделенную задачу для выполнения. Выделенная задача добавляет следующий слой к предыдущему. Понюхивание нападавших может работать над различными слоями, что зависит от мотива атаки. Несмотря на важность сетевого уровня (3 -й слой) и уровня приложения (7 -е), Sniffer может перехватывать или захватывать блок данных протокола (PDU) с любого уровня. Среди всех протоколов некоторые в значительной степени уязвимы для нюхать атаки. Хотя защищенная версия этих протоколов также доступна, некоторые сетевые и серверные системы по -прежнему используют необеспеченную версию этих сетевых протоколов. Таким образом, риск утечки информации остается значительным. Вот сетевые протоколы, которые уязвимы для обнюхивания атак;

1. Http

Протокол переноса HTTP или гипертекста используется на слое протокола приложения модели взаимосвязанного соединения (OSI). Он передает информацию в простом текстовом формате, который идеально подходит для статического веб -сайта, который не требует никакого ввода от пользователя. Но на нестатическом веб-сайте это может быть большой проблемой, любой может создать прокси-сервер MITM и перехватить поток данных, чтобы нанести ущерб. Это тот момент, когда необходимо обеспечить взаимодействие с пользователем, которое можно обеспечить с помощью защищенной версии HTTP. Известная как HTTPS, защищенная версия HTTP шифрует трафик данных всякий раз, когда он покидает протокол приложения (7 -й слой)

2. Поп

Протокол почтового офиса, также известное как POP, в значительной степени используется почтовыми клиентами для загрузки почт. Хотя он может механизировать простой текст для общения, он в значительной степени уязвим для нюхать атаки. В Pop есть новые защищенные версии под названием Pop 2 и Pop 3, которые более безопасны, чем оригинальная версия POP.

3. SNMP

Сокращенный как простой протокол управления сетью, SNMP используется для установления соединения между сетью и сетевыми устройствами. Чтобы выполнить аутентификацию клиента, он использует несколько сообщений для связи между строками сообщества. Он был изменен как snmpv2 и snmpv3. SNMPV3 – самая безопасная версия этого.

4. Telnet

Telnet-это протокол сервера клиента, который допускает и обеспечивает объект связи через виртуальный терминал. Основная проблема Telnet заключается в том, что по умолчанию не шифрует поток данных, и по этой причине любой может получить доступ к коммутатору или концентратору, который устанавливает соединение между сервером и клиентом. В настоящее время SSH используется в качестве замены для необеспеченного Telnet.

5. FTP

Протокол передачи файлов или FTP используется для передачи файлов между сервером и клиентом. Для аутентификации он использует имя пользователя и пароль. Любой злоумышленник или киберпреступник может легко перехватить поток данных и получить доступ ко всем файлам сервера. Он может быть заменен более защищенной версией, которая называется SFTP (протокол передачи файлов SSH) или защищен с помощью SSL/TSL.

Как предотвратить нюхание атаки?

Профилактика приходит после обнаружения. Как мы уже говорили, обнаружение зависит от уровня изысканности пакета. Однако, если вы не сможете обнаружить атаку понюхания, Дон’не беспокойтесь, вы все равно можете победить его некоторыми методами. Эти методы ниже описания могут помочь вам победить атаки;

1. VPN Service

Чтобы победить атаки, необходимо шифрование данных. Шифрование данных обеспечивает наиболее идеальную защиту от нюхания атак. Чтобы зашифровать ваши данные, необходима служба VPN (виртуальная частная сеть). Служба VPN шифрует ваши данные и передает их через защищенную и зашифрованную систему сетевых каналов через Интернет. Этот процесс затрудняет расшифровку перехваченных данных.

2. Избегание общественного соединения Wi-Fi

Используя общественное соединение Wi-Fi для просмотра Интернета, любой может понюхать вашу информацию, чтобы облегчить ваши данные. Итак, лучше избегать общественных соединений Wi-Fi. В случае, если вы можете использовать службу VPN при использовании публичного соединения Wi-Fi.

3. Использование защищенного протокола

Всегда используйте защищенный сетевой протокол, чтобы избежать обдумывания пакетов. Здесь рекомендуется использовать службу VPN в качестве подтверждения безопасности. Некоторые расширения или дополнения могут помочь вам повысить безопасность интернет-протокола.

4. Обновление программного обеспечения безопасности

Антивирусный инструмент обеспечивает вам постоянную защиту от вредоносных программ, вирусов, троян, червей, шпионских и других угроз безопасности. Чтобы выбить инъецированный вирус в систему, ненужщики, вам необходимо использовать антивирусный инструмент.

5. Безопасный просмотр

Чтобы избежать атак, выслеживания пакетов, вам нужно избегать всех незашифрованных веб -сайтов. Просмотр незашифрованных веб -сайтов увеличивает риски атак с обходом пакетов. Всегда не забывайте избегать спам-почты, необычные всплывающие окна и никогда не загружать какого-либо контента с невозможного сайта.

6. Мониторинг сети и сканирование

Чтобы защитить коммерческую сеть или систему серверов от атак, нюхающих пакетов, всегда лучше нанимать профессиональных сетевых администраторов и ИТ -специалистов. Они будут следить и сканировать сеть и систему сервера. Это будет держать вашу систему подальше от атак пакетов и других киберугроз.

Часто задаваемые вопросы (часто задаваемые вопросы)

Что такое атака Wi-Fi?

Киберпреступники и хакеры могут создавать фальшивый Wi-Fi для перехвата и облегчения с помощью пользовательских данных. Атаки Wi-Fi-это своего рода злонамеренная атака, которая выполняется против беспроводных сетей, обманывая безопасность Wi-Fi, чтобы украсть информацию пользователя (E.г. DDOS, подслушивание).

Пакеты нюхает этично или неэтично?

Понюшение пакетов имеет как этическое, так и неэтичное использование. Это зависит от цели понижения пакетов. Когда это выполняется для этического использования (e.г. Диагностика сети, обзор, реклама) это этично, и когда она выполняется для неэтичного использования (e.г. взлом, утечка данных, инъекция злонамеренных кодов) это неэтично.

Можно ли использовать нюхание для сложного взлома?

Да, пакет можно использовать для сложного взлома. Более того, благодаря нюханию пакетов вы можете взломать сетевые и серверные системы. Атака, нюхая пакет на вашу сеть или систему серверов.

Последствия

Теперь вы уже знаете достаточно о нюхании пакетов и его полезности, защите и процессе обнаружения. Некоторые шаги безопасности могут помочь вам избежать атаки, нюхая пакет. Всегда просмотрите безопасно, чтобы избежать киберпрестованных проблем. Что’S все на сегодня, увидимся снова.