Предотвращает ли MFA грубое усилие?

Как адаптивная MFA помогает смягчить атаки грубой силы

Краткое содержание:

Многофакторная аутентификация (MFA) является важным механизмом безопасности для защиты учетных записей и систем пользователей от различных злонамеренных атак. Тем не менее, ошибки внедрения MFA и методы социальной инженерии могут потенциально обойти эту меру безопасности. Эта статья посвящена концепции мультифакторной аутентификации, общих атак и эксплойтов, а также передовых практик для повышения безопасности МИД.

Ключевые моменты:

- Многофакторная аутентификация (MFA) усиливает безопасность учетной записи и доступ к системам.

- MFA предотвращает атаки грубой силы, угон сессии, эскалация привилегий и другие эксплойты.

- Ошибки в конфигурации или реализации могут привести к обходу MFA.

- Социальная инженерия может обмануть пользователей и обойти MFA.

- MFA требует нескольких факторов для аутентификации пользователей.

- Факторы включают знания (пароли), владение (смартфоны, значки), наследование (биометрия) и местоположение.

- Реализация MFA имеет важное значение для борьбы с различными атаками аутентификации.

- MFA не является надежным и может быть обойден из -за ошибок конфигурации.

- Общие атаки на MFA включают грубую силу факторов аутентификации.

- Смягчение риска компромисса MFA требует реализации мер безопасности и лучших практик.

Вопросы:

- Q1: Что такое многофакторная аутентификация и почему это важно?

- Q2: Каковы различные типы факторов аутентификации?

- Q3: Как MFA защищает от атак грубой силы?

- Q4: может ли MFA быть обойденным?

- Q5: Каковы некоторые распространенные атаки и эксплойты на MFA?

- Q6: Как организации могут повысить безопасность МИД?

- Q7: MFA надежный?

- Q8: Каковы проблемы реализации МФА?

- Q9: Как организации могут предотвратить атаки социальной инженерии, нацеленные на МИД?

- Q10: Каковы лучшие практики для реализации MFA?

A1: Multifactor Authentication (MFA) – это мера безопасности, которая требует, чтобы пользователи предоставляли несколько факторов, чтобы доказать свою личность. Это важно, потому что он добавляет дополнительный уровень безопасности к учетным записям и системам пользователей, снижая риск несанкционированного доступа.

A2: Существует несколько типов факторов аутентификации, включая факторы знаний (пароли), факторы владения (смартфоны, значки), факторы наследования (биометрика) и факторы местоположения (сетевое соединение, географическое положение).

A3: MFA защищает от атаки грубой силы, требуя предоставления дополнительных факторов в процессе аутентификации. Это затрудняет злоумышленники угадать или взломать пароли или коды аутентификации с помощью повторяющихся попыток входа в систему.

A4: Несмотря на то, что MFA добавляет сильный уровень безопасности, его все еще можно обойти из -за ошибок конфигурации или атак социальной инженерии, которые манипулируют пользователями в раскрытии своих факторов аутентификации.

A5: Общие атаки и эксплойты на МИД включают в себя грубые атаки силы на факторы аутентификации, угон сессии, привилегии и методы социальной инженерии, чтобы обмануть пользователей в предоставлении своих факторов аутентификации.

A6: Организации могут повысить безопасность MFA, внедряя передовые практики, такие как обеспечение соблюдения сильных паролей, регулярное обновление механизмов аутентификации, мониторинг попыток входа в систему, проведение оценки безопасности и обучение пользователей о потенциальных рисках.

A7: Нет, MFA не надежно. Он обеспечивает дополнительный уровень безопасности, но его эффективность зависит от надлежащей реализации, конфигурации и осведомленности пользователей.

A8: Реализация MFA может ввести трение для пользователей из -за дополнительного шага в процессе аутентификации. Также необходимо быть доступны факторы, которые могут быть сложными в ситуациях с плохим покрытием сети или когда пользователи меняют устройства.

A9: Организации могут предотвратить атаки социальной инженерии, повышая осведомленность пользователей посредством обучения безопасности, реализации многофакторной аутентификации с различными типами факторов, а также регулярно обновлять и тестировать системы аутентификации.

A10: Лучшие методы реализации MFA включают в себя использование комбинации различных типов факторов, регулярное обновление и исправление систем аутентификации, обеспечение соблюдения прочных политик паролей, мониторинг журналов аутентификации для подозрительных действий и проведения регулярных оценок безопасности.

Как адаптивная MFA помогает смягчить атаки грубой силы

Присутствие. Коэффициент присутствия использует признаки, которые являются уникальными для каждого человека. Биометрические идентификаторы, такие как отпечатки пальцев, сканирование сетчатки и распознавание лица подпадают под эту категорию. Требование пользователей предоставило эту уникальную информацию в процессе входа в систему.

Многофакторная аутентификация (MFA): как это работает? Типы атак, эксплойты и лучшие практики безопасности

Многофакторная аутентификация (MFA) является центральным и широко используемым механизмом для укрепления безопасности учетных записей пользователей и доступа к системе.

Действительно, это метод аутентификации, который предотвращает многие злонамеренные атаки и эксплуатации, направленные на компромиссные данные: грубая сила, угон сессии, эскалация привилегий и т. Д.

Тем не менее, ошибки реализации и/или конфигурации очень часто позволяют легко обходить этот тип процесса безопасности. Кроме того, пользователей могут быть обмануты с помощью фишинга или других методов социальной инженерии и, таким образом, позволяют злоумышленникам обходить 2-факторную аутентификацию (2FA) или даже многофакторную аутентификацию.

Что такое многофакторная аутентификация (MFA)? Помимо принципов и функционирования этого типа процесса, в этой статье будут подробно описать общие атаки и эксплуатации, а также основные методы для укрепления безопасности многофакторной аутентификации.

Что такое многофакторная аутентификация или MFA?

В большинстве случаев аутентификация в системе (веб -или мобильное приложение, инфраструктура, сеть и т. Д.) осуществляется через учетную запись пользователя (обычно состоит из входа и пароля). Этот процесс позволяет доказать личность пользователя и назначить его/ее права в соответствии с его/ее роли в системе (например, администратор).

Чтобы укрепить контроль доступа и безопасность учетной записи, процесс может потребовать дополнительных доказательств, называемых факторами, чтобы подтвердить личность того же пользователя: это называется многофакторной аутентификацией. Все чаще используется во многих критических системах (приложения SAAS, платежные системы и т. Д.), MFA состоит в том, чтобы потребовать, чтобы пользователи использовали два или более факторы во время аутентификации. Как следует из названия, 2FA, который означает двух факторную аутентификацию, потребует ровно двух факторов разных типов. И это механизм, чаще всего реализуемый в большинстве систем.

Кроме того, термин “Сильная аутентификация” часто используется для обозначения многофакторной аутентификации. Однако это неправильно. Сильная аутентификация основана на криптографическом протоколе, который должен быть устойчив к определенным типам атак, тогда как многофакторная аутентификация только указывает на то, что используются несколько категорий факторов.

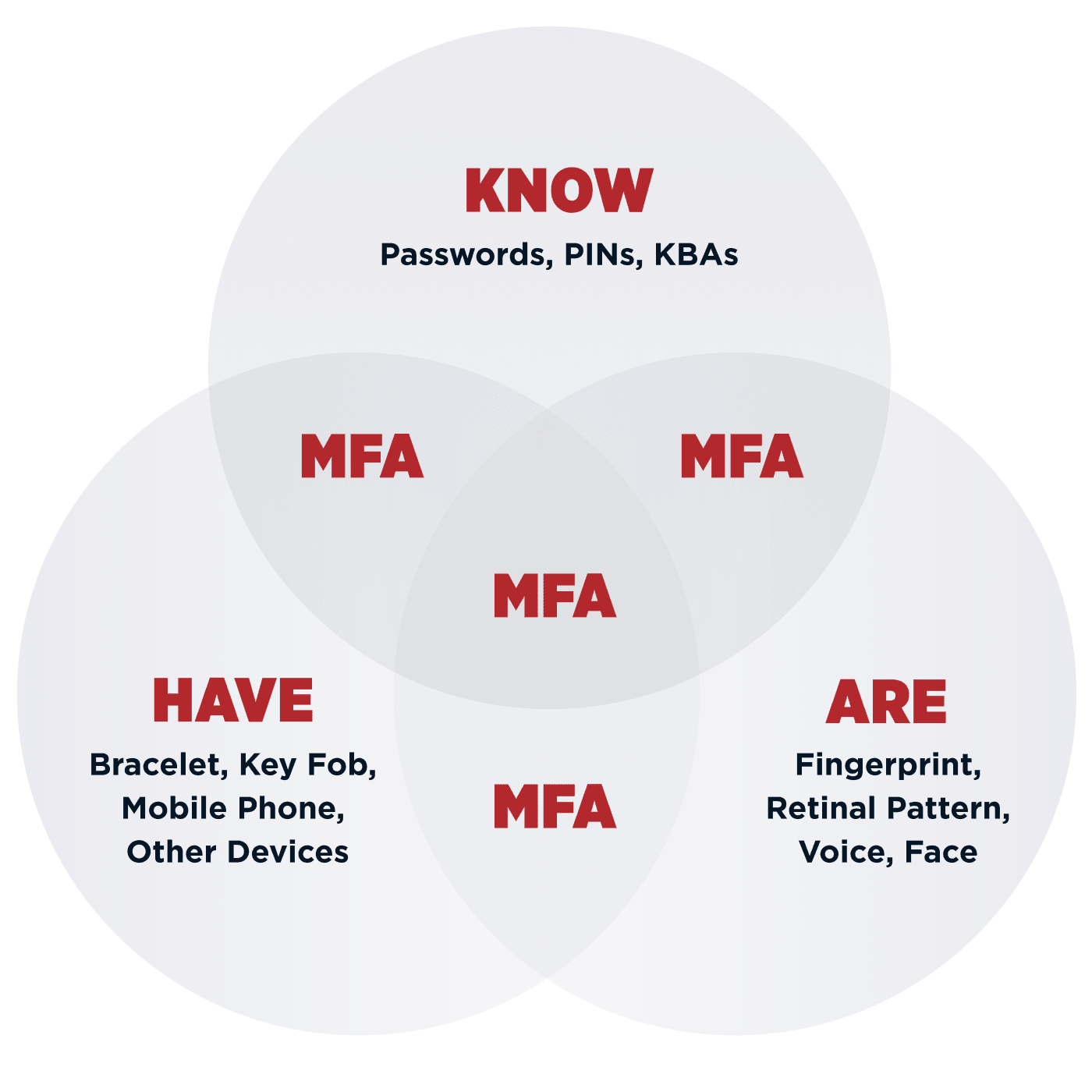

Каковы основные типы факторов аутентификации?

Для многофакторной аутентификации можно использовать несколько типов факторов:

- Фактор знаний: пароль, конфиденциальный код и т. Д.

- Коэффициент владения: смартфон, значок, USB -ключ и т. Д.

- Коэффициент наследования: отпечаток пальца, распознавание лица или голоса.

- Коэффициент местоположения: сетевое соединение, географическое положение и т. Д.

Более конкретно, это может занять форму push-уведомления на телефоне, одноразовый код, отправленный SMS, временный вращающийся код, предоставленный приложением, USB-ключом и т. Д.

Тем не менее, процедура MFA имеет недостаток в добавлении трения для пользователя, с дополнительным шагом во время аутентификации. Кроме того, факторы должны быть “доступный”, что является трудностью, которая иногда недооценивается в случае плохого покрытия сети, смены телефона или доступа во время деловых поездок, например,.

Зачем внедрять многофакторную аутентификацию?

Между базами данных учетных данных/паролей для продажи в темной паутине, Brute Force, Social Engineering и т. Д., атаки на аутентификацию принимают разные формы и широко распространены. В большинстве случаев злоумышленники полагаются на утечки данных для компромисса систем, например, начинку учетных данных, например.

Чтобы предотвратить эти риски, реализация механизма по мультифакторной аутентификации остается идеальным решением. Действительно, это необходимая мера для противодействия многим атакам. Тем не менее, это не следует рассматривать как гарантию абсолютной защиты, поскольку, как и в случае с любым механизмом, в случае ошибок реализации или конфигурации можно обходить многофакторную аутентификацию. Кроме того, пользователи могут быть обмануты, чтобы невольно позволить злоумышленникам обходить процесс MFA.

Каковы общие атаки и эксплуатации процессов многофакторной аутентификации?

Несколько технических или человеческих атак и эксплойтов могут использоваться для обхода многофакторной аутентификации. И для предотвращения этих рисков необходимы меры безопасности и тесты. Позволять’S добраться до сути вопроса с наиболее распространенными атаками и эксплуатациями, а также лучшими практиками для снижения риска компромисса.

Грубая сила факторов аутентификации

Общей атакой на процессы многофакторной аутентификации является грубая сила. Например, рассмотрим механизм аутентификации, который использует 4- или 6-значный код, отправленный SMS в качестве второго фактора.

В этом случае злоумышленник должен будет определить, имеет ли целевая система ограничение на количество попыток или ограничение по времени после каждого неудачного соединения. Следует отметить, что первое механизм может быть легко злоупотребляет, в то время как последний гораздо более эффективен.

Позволять’S вернуться к нашему примеру, встреченному во время теста на проникновение в Интернет. Второй фактор состоял из временного 4-значного кода (продолжительный 30 минут), который был сгенерирован случайным образом. Кроме того, несмотря на ограничение скорости, которое блокировало IP после 3 неудачных соединений, можно было использовать различные инструменты для изменения нашего IP и продолжить нашу грубую силу, чтобы угадать второй коэффициент аутентификации в течение срока (30 минут).

Таким образом, можно было обойти эту двухфакторную аутентификацию и получить доступ к учетной записи пользователя на целевой платформе. Эта эксплуатация была возможной по двум причинам:

- 4-значный код, даже если он сгенерирован, можно догадаться с правильными инструментами, и гораздо легче, если нет ограничений по времени. Действительно, необходимо генерировать достаточно длинный и случайный код с разумным сроком службы.

- Реализация ограничения на попытки соединения и ограничение скорости (с блокировкой IP) имеет важное значение. Тем не менее, реализация тайм -аута после каждого сбоя подключения могло быть механизмом блокировки, чтобы взломать код второго фактора.

Для получения дополнительной информации вы можете прочитать нашу выделенную статью: атаки грубой силы: принципы и лучшие практики безопасности.

Похищение сессии и кража счета

Чтобы уменьшить трение многофакторной аутентификации, многие веб -приложения включают “Помнить” особенность. Эта функция обычно реализуется через файл cookie или токен сеанса.

Когда мы сталкиваемся с этим случаем, мы наблюдаем, является ли cookie инкрементным или следует логической конструкции, которая позволит нам угадать или создать его. Кроме того, файлы cookie должны иметь атрибут Httponly для комплексации эксплуатации уязвимостей XSS.

Кроме того, процедура сброса пароля является критическим аспектом, который должен быть хорошо реализован и протестирован. Действительно, может случиться так, что некоторые процедуры напрямую подключили пользователя после создания нового пароля, и это, не запрашивая второй фактор, изначально активированный, чтобы подтвердить свою личность.

Точно так же иногда можно отключить многофакторную аутентификацию, не зная второго фактора, потому что система просто не просит ее.

Манипулирование запросами и ответами

Перехватив трафик для анализа работы системы аутентификации, можно выполнить различные тесты.

Во -первых, это вопрос проверки изменения кода состояния ответа. Например, от успеха = false to s uccess = true или http/1.1 422 Необработанная сущность в HTTP/1.1 200 ОК . В некоторых случаях может быть возможно обойти аутентификацию, используя этот метод.

Иногда процесс аутентификации может проверить только обоснованность второго фактора и вернуть результат этой проверки в запросе. В этом случае может быть возможно изменить содержание ответа с правильным параметром для доступа к учетной записи. Действительно, во время тестов мы столкнулись с случаем, когда параметр 2FA может быть удален из запроса, который позволил нам аутентифицировать.

Атаки социальной инженерии

Чтобы обходить процессы аутентификации мультифакторов, злоумышленники в значительной степени полагаются на многочисленные методы социальной инженерии. Действительно, даже самая безопасная система устарела, если пользователи не знают о рисках фишинга, виринга и т. Д.

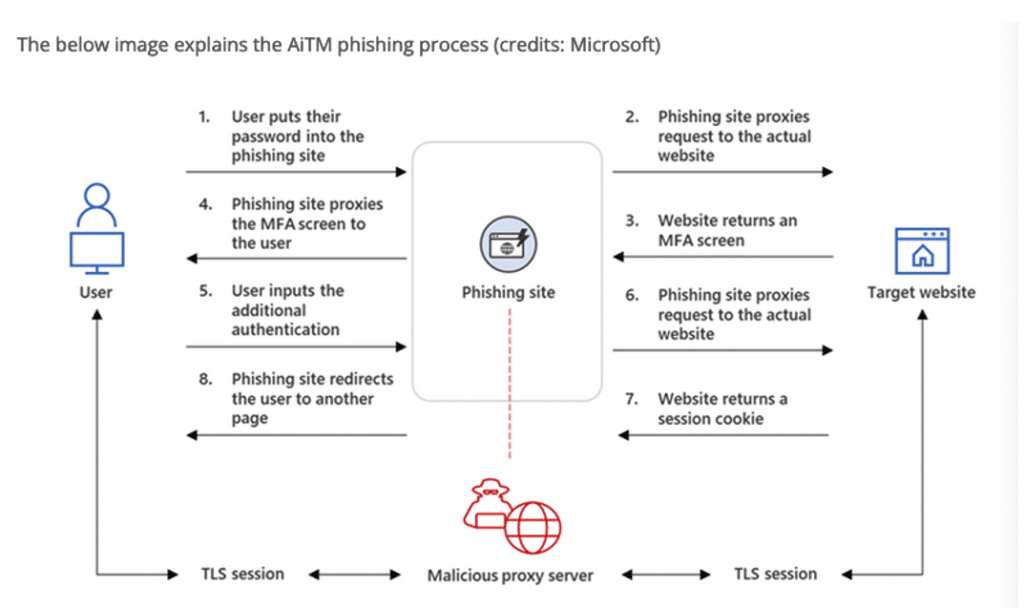

Фишинг, связанный с AITM или противником в середине

Противник в середине (сокращенно от AITM) – это метод, который состоит из отправки фишингового письма, содержащего ссылку на клон интерфейса.

Злоумышленник’Целью является позиционирование себя между пользователем и законным сайтом, чтобы перехватить трафик с помощью прокси -сервера. При нажатии пользователь будет перенаправлен на страницу клонов законного сайта, пусть’S говорит страницу аутентификации с несколькими факторами на месте.

Клонированный сайт будет отображать те же интерфейсы на различных этапах аутентификации MFA, и пользователь предоставит свою правильную информацию. Цель состоит в том, чтобы получить сеанс cookie, пройденное после успешной аутентификации и использовать его для входа в систему.

Эта техника атаки может работать для всех типов мультифакторной аутентификации. Его очень легко реализовать, так как есть рамки, которые позволяют легко настроить прокси.

Чтобы защитить от этого, осведомленность пользователя имеет решающее значение. Пентест социальной инженерии может служить этой цели. Кроме того, возможно, стоит рассмотреть правила условного доступа (критерии местоположения, авторизованное устройство и т. Д.) или переключение на аутентификацию с физическим фактором (например, USB -ключ), для очень важных систем, поскольку злоумышленник не сможет его удаленно восстановить.

Голосовые фишинг (Vishing) атаки

Vishing – это вариант фишинга. В нем участвует злоумышленник, который призывает цель с целью заставить их выполнить действие: раскрыть конфиденциальную информацию, нажмите на ссылку, загрузите вложение и т. Д.

Чтобы достичь этого, злоумышленник создаст “правдоподобно” История, которая будет еще более правдоподобной, если ему/ей удастся подделать номер телефона.

Например, пусть’S Взять сценарий, который мы выполнили, чтобы обойти многофакторную аутентификацию во время пентеста:

- В контексте тестирования черного ящика (без предварительной информации), после разведки и идентификации целевых профилей на LinkedIn, мы вызвали несколько контактов.

- Предлог: будучи из ИТ -отделения, нам пришлось “срочно” Обновление VPN, используемого в компании, из -за недостатка безопасности, который “может нанести ущерб” Если не сделано быстро.

- Запрос (несколько формализован в форме судебного запрета) был следующим: нам нужно “быстро” пароль и второй фактор “каждый член команды” (В этом случае код, отправленный SMS) для выполнения этого обновления и, таким образом, гарантирует безопасность каждой рабочей станции.

- Хотя запрос может (и должен) появиться “лунный” Для технических профилей или отдельных лиц, осведомленных о нападениях социальной инженерии, мы использовали злобу для достижения наших целей. Действительно, нам удалось получить то, что мы хотели, полагаясь на естественные психологические источники человека (срочность, чувство принадлежности к группе, желание помогать, страх и т. Д.), нацеливаясь на нетехнические профили (в ключевых позициях) и тех, кто меньше осознает риски на внешности (и на самом деле).

MFA -бомбардировки или атаки спама

Чтобы обойти аутентификацию 2FA, злоумышленник может спасти цель с помощью Push -уведомлений.

Это метод, который позволил злоумышленникам поставить под угрозу Cisco, Twilio и Uber в период с мая по август 2022 г. Как подробно описано в отчетах об инцидентах Cisco или Twilio, злоумышленники впервые получили учетные данные цели’S Электронная почта. Затем им удалось обойти мультифакторную аутентификацию, спамив цель с многочисленными фишинговыми предложениями, пока цель не подтвердила уведомление.

Эта техника использует утомляемость или спам толка. Действительно, поскольку уведомления очень часты, они создают усталость у целевого человека и, следовательно, уменьшение внимания.

Как адаптивная MFA помогает смягчить атаки грубой силы

Перед услугами общественного облака крупномасштабная вычислительная инфраструктура была дорогой, размещалась локально и зарезервирована для крупных предприятий, правительств и университетов. Теперь любой, у кого есть кредитная карта, может получить доступ к неограниченному запасу облачных приложений и вычислительной мощности.

Несмотря на то, что облачные вычисления предлагают много преимуществ, его доступность также сделала идентификационные атаки, нацеленные на пароли гораздо более популярными. Частота этих атак резко возросла за последние несколько лет. По мере того, как все больше услуг перемещаются в Интернете, а ценность данных растет, атаки идентификации станут еще более популярными.

Как хакеры нацелены на пароли?

У хакеров есть множество методов в их распоряжении. Использование уязвимостей в программном обеспечении или обманчивых пользователей через социальную инженерию-это две общие тактики, но атаки грубой силы набирают почву благодаря использованию автоматизированных ботов. В недавнем отчете Акамаи указывается, что “Более 40% глобальных попыток входа в систему злонамерен, благодаря атакам, управляемым ботом”. Это увеличивает вероятность нападений, влияющих на вашу организацию.

Два типа атак грубой силы, которые целевые пароли недавно получили позиции:

Учебная начинка: Эта атака использует преимущества пользователей, которые делятся учетными данными по нескольким учетным записям. У большинства людей были учетные данные, скомпрометированные как часть нарушения данных. Злоумышленники приобретают учетные данные от нарушения веб -сайта и используют ботов, чтобы ввести эти учетные данные в различные сайты в надежде, что они предоставят доступ.

Распыление пароля: Эта атака использует нашу тенденцию полагаться на общие пароли, такие как “пароль1” (Что, согласно сайту проверки пароля, Headibeenpwnd, появилось в нарушении данных более 2.3 миллиона раз). Злоумышленники используют словарь широко используемых паролей во многих различных учетных записях, что помогает избежать обнаружения.

После того, как злоумышленники сталкиваются с успешным входом в систему, они либо собирают конфиденциальные данные, либо выполняют следующий этап своего нарушения.

Как можно смягчить атаки в Окте?

Учитывая популярность этих атак, знание того, как их предотвратить, стало более важным. Хотя там’S не серебряная пуля, чтобы заблокировать атаки грубой силы, вот два подхода, которые могут помочь:

Блокировка учетной записи

Общий подход включает в себя блокировку пользователей из учетных записей после нескольких неправильных попыток пароля. Хотя этот подход полезен, он по -прежнему опирается на аутентификацию пароля, лишь небольшое снижение вероятности компромисса учетной записи. Хакеры также могут использовать эту функцию, чтобы повлиять на доступность вашего сервиса, заблокировав законных пользователей.

Многофакторная аутентификация (MFA)

Многофакторная аутентификация предлагает лучший способ обеспечить процесс входа в систему. Требовать, чтобы пользователи отправили более одного фактора аутентификации перед получением доступа, он снижает неотъемлемые риски использования одного пароля и является эффективной защитой от автоматизированных атак.

Эти факторы аутентификации обычно попадают в одну из трех категорий: знание, владение и присутствие.

Знание. Фактор знаний опирается на то, что вы знаете. Пароли являются наиболее очевидным примером, но личные идентификационные номера (булавки) и ответы на вопросы безопасности также считаются. Следует запомнить факторы знаний, давая им те же слабости, что и пароли. Люди сознательно используют булавки, которые легко запоминаются, и делятся ими на нескольких учетных записях.

Факторы знаний также часто встречаются в общественном доступе. Вы можете легко использовать социальные сети или публичные записи, чтобы обнаружить ответы на типичные вопросы безопасности, такие как человек’S первая школа или мать’S Девичья фамилия.

Владение. Этот фактор – это то, что вы должны физически переносить в процессе входа в систему. Это эффективная защита от автоматизированных атак пароля, потому что злоумышленник нуждается в физическом устройстве для доступа. Банковская индустрия в течение многих лет сочетает в себе факторы знаний и владения в виде булавок и карт банкоматов. Другие факторы владения включают в себя токены U2F, одноразовые коды PIN-кода (OTP) и технологии push-уведомлений, такие как приложение Okta Verify.

В то время как факторы владения улучшают безопасность аутентификации, они также могут быть потеряны или украдены. В этом случае злоумышленник может поставить под угрозу пользователя’S аккаунт и заблокировать их.

Присутствие. Коэффициент присутствия использует признаки, которые являются уникальными для каждого человека. Биометрические идентификаторы, такие как отпечатки пальцев, сканирование сетчатки и распознавание лица подпадают под эту категорию. Требование пользователей предоставило эту уникальную информацию в процессе входа в систему.

Как и факторы знаний, присутствие имеет потенциальный недостаток, потому что биометрическая информация можно найти в общественном достоянии. Мы оставляем отпечатки пальцев на каждой поверхности, к которой мы прикасаемся, и наши лица на изображениях в социальных сетях. Хотя для сбора этой информации потребуется гораздо более решительного хакера, и использовать ее, чтобы выдать себя за пользователя во время аутентификации, биометрические факторы по -прежнему не являются абсолютными пуленепробиваемыми.

Это’Степень важно рассмотреть, какие факторы проверки MFA подходят для вашей организации, когда вы используете MFA. У каждого есть свои плюсы и минусы. Безопасность имеет решающее значение, но есть и другие проблемы, которые следует иметь в виду. К ним относятся влияние метода проверки на пользовательский опыт и накладные расходы, связанные с его управлением. Некоторые технологии проверки легче применять, чем другие, и предлагают лучший пользовательский опыт, но не предоставляют такой же уровень безопасности, что и сложные развертывания МИД.

Например, легче управлять решением на основе пароля или вывода, чем выдать каждого пользователя с помощью аппаратного токена. Простая запись PIN также удобнее для пользователей, чем ношение с ними физическое устройство. С другой стороны, один фактор, основанный на знаниях, не предлагает такого же уровня гарантии, как фактор владения.

Есть и другие проблемы, которые следует рассмотреть, такие как доступность затрагиваемой технологии. Например, использование определенных устройств или приложений для смартфонов для развертывания MFA не всегда может быть возможным в каждом сценарии. Смартфоны менее доступны в некоторых регионах, чем в других, и они не будут практическим устройством аутентификации для пользователей на каждом рынке.

Адаптивная многофакторная аутентификация (AMFA)

В некоторых случаях вы можете захотеть реализовать MFA только тогда, когда вам нужен более высокий уровень уверенности. Понимание контекста пользователя, устройства и сети может помочь организациям применить правильный уровень аутентификации для вовлеченного риска. Банк может позволить клиентам получить доступ к приложениям с одним паролем, но попросить представления OTP одобрить денежные переводы. Организации могут позволить сотрудникам войти в систему, используя пароли в сети компании, в то же время требуя аппаратного токена вход из неверного местоположения.

Адаптивная многофакторная аутентификация применяет этот контекст, чтобы помочь организациям защищаться от атак грубой силы без ущерба для удобства использования. AMFA расширяет процесс входа в систему с дополнительными элементами управления безопасностью, помимо проверки пароля. Он проверяет контекст запроса путем изучения геолокации, репутации IP, устройства и входа в систему. На основании этого контекста он может попросить пользователей представить дополнительный коэффициент проверки. Эти факторы могут включать в себя то, что владеет пользователем, например, токен безопасности или что -то уникальное для пользователя, например, отпечаток пальца.

Направляя свои политики безопасности с помощью AMFA, вы можете дать клиентам эффективный баланс удобства использования и безопасности. Вместо того, чтобы полагаться на общие политики, которые расстраивают пользователей, вы можете основывать процесс входа в систему (DENY, MFA или разрешение) непосредственно на связанном риске.

Окта использовала AMFA в качестве основы для нескольких конкретных стратегий профилактики, которые клиенты могут использовать для удовлетворения потребностей своего бизнеса. К ним относятся:

- Внедрение МФА для сотрудников и партнеров. Это снижает риск компромисса учетной записи из -за атак пароля. Поскольку Okta может внедрить MFA в дополнение к федеративной аутентификации, вы также можете распространить MFA на партнеры, независимо от того, какое решение для идентификации они в настоящее время используют.

- Черные списки злонамеренные сети и узоловые/неизвестные пользовательские агенты снижают попытки входа в систему из неожиданных мест и запросов, которые содержат подозрительные агенты заголовки.

- Ограничение скорости подозрительных IP-адресов снижает подозрительную активность, изолируя и блокируя IP-адреса, которые имеют низкий уровень успеха входа в систему.

- Отрицание попыток входа в систему и блокировки пользователей на основе поведения дополняет черный список, используя контекст, чтобы обнаружить подозрительное поведение. Пример будет включать в себя заблокирование попыток доступа из Бразилии для сотрудника в группе США.

Вы даже можете использовать AMFA, чтобы пойти без пароля. Окта’S -фактор функция секвенирования (скоро) позволяет устанавливать любую комбинацию сильных факторов аутентификации. Например, вы можете использовать Okta Perify в качестве основного фактора, который позволяет пользователям войти в систему с одним нажатием на своем смартфоне. Если AMFA обнаружит высокий уровень риска, связанный с запросом входа в систему, он может побудить пользователя отправить второй фактор, такой как аппаратный токен или биометрический идентификатор.

Настройка AMFA таким образом помогает предотвратить атаки грубой силы. Он также предоставляет пользователям опыт аутентификации без трения, который дает им легкий доступ к необходимым данным данных.

Заинтересованы в этих вариантах? Свяжитесь с нами для получения помощи в реализации правильной стратегии для вашей организации по защите ваших пользователей от атак личности. Вы также можете узнать больше о адаптивном MFA, загрузив нашу многофакторную руководство по развертыванию аутентификации.

Чтобы узнать больше о посещении нас по адресу:

Что такое атака грубой силы и как вы их предотвращаете?

Как следует из названия, атака грубой силы включает в себя использование компьютеров для попытки нарушить системы аутентификации с помощью быстрых и подавляющих попыток входа в систему и ошибки. Этот подход использует относительно простые векторы атаки и общее понимание, которое надевают многие пользователи’T Практикуйте хорошую кибер -гигиену. Это также включает в себя немного удачи – желание атаковать несколько учетных записей может окупиться, если цифры находятся на стороне хакера.

Поглощение учетных записей с помощью методов грубой силы может не только угрожать этой учетной записи или пользователю, но и расширенный горизонт взаимосвязанных систем. Некоторые из ожидаемых результатов атаки грубой силы включают:

- Поглощение сайта или приложения: Как минимум, нарушение учетных данных пользователя может привести к потере учетной записи администратора или какой -либо учетной записи, которая может предоставить хакеру возможность взять на себя веб -приложение или веб -сайт для целей сбора данных или укорочить сайт по политическим или личным причинам.

- Кража данных: Если хакер пытается нарушить аутентификацию в локальном файле (обычно зашифруется), они по существу уходят с этими данными.

- Боковое движение системы: Одним из наиболее тревожных результатов нарушения учетной записи является то, что хакер может использовать учетные данные и привилегии доступа учетной записи для атаки других систем. Например, хакер может использовать скомпрометированную учетную запись для запуска атаки вредоносной программы на подключенную облачную систему.

- Фишинг: В зависимости от учетной записи, хакер может запустить более убедительные и опасные фишинговые атаки по электронной почте, видеочате или SMS. Поскольку учетная запись является законной учетной записью для организации, никто не будет мудрее, пока не стало слишком поздно.

Правда в том, что атаки грубой силы’В широко распространенном, если по какой -либо другой причине, кроме экспертов по безопасности, относительно хорошо смягчили свои поверхности атаки. Тем не менее, они служат низкоуровневым взломом, который может поймать даже самого сложного предприятия врасплох, если они’T обращает внимание.

Обратите внимание, что атака грубой силы может раскрыть различные типы имен, пароли или данные данных-логин.

Каковы различные типы атак грубой силы?

Хотя тактика атаки грубой силы относительно проста, всегда есть разные подходы, которые хакеры могут принять, чтобы сделать их более эффективными. Эти различные подходы могут улучшить уровень победы в их атаках в целом или против конкретных целей.

Некоторые примеры атак грубой силы включают:

- Простые атаки: В ванильной версии атаки грубой силы хакер бросает алгоритм, пытаясь как можно быстрее, пытаясь сделать комбинации паролей. Они, как правило, неэффективны, если даже основные меры безопасности и практики. Они могут выйти из строя на любом интерфейсе входа в систему, где происходит замедление (я.эн., Веб -страницы, которые перезагружаются после каждой попытки). Это может оказать большее влияние на локальные зашифрованные файлы.

- Атаки в словаре: Подобно ванильной атаке, с уточнением: вместо того, чтобы пытаться бросить комбинации в интерфейс входа в систему, это использует словарь общих слов, фраз и по умолчанию или использованных паролям. Таким образом, эта атака может привести к более узкому набору слов, которые включают в себя общие слова или пароли словар “пароль” или “123456”.

- Гибридные атаки: Хакер использует базовый словарь, чтобы начать свою атаку, а затем опирается на перестановки фраз в этом словаре с расширенными методами грубой силы.

- Обратные атаки грубой силы: Также известный в некоторых приложениях как распыление пароля, атака пытается использовать стандартный набор перестановок пароля (либо на веб -логине, либо на локальном аутентификации файлов) в нескольких файлах или системах.

- Учебная начинка: Этот метод использует тот факт, что многие люди повторно используют учетные данные на нескольких сайтах и файлах. Хакер, один из которых взломал одну учетную запись или файл, затем попытается “вещи” Эти полномочия на многочисленных сайтах электронной коммерции, банковской деятельности и социальных сетей для получения доступа к другим учетным записям.

Эта форма атаки старше, чем более современные атаки, но она по -прежнему приобретает в области взлома и безопасности, потому что всегда есть люди, которые не следуют хорошей практике кибербезопасности.

Может ли атаки грубой силы сломать шифрование?

Краткий ответ заключается в том, что в настоящее время не существует системы, которая может надежно сломать расширенное шифрование.

Одним из лучших стандартов шифрования является расширенный стандарт шифрования (AES), опубликованный и поддерживаемый Национальным институтом стандартов и технологий (NIST). Два надежных метода шифрования под AES-AES-128 и AES-256, которые используют 128-битный ключ шифрования и 256-битный ключ шифрования, соответственно, соответственно.

Это означает, что в любом случае это займет самые мощные компьютеры, которые у нас длиннее, чем вселенная’S возраст для грубой силы с помощью AES-зашифрованных данных.

Однако это’S вполне возможно, что хакер может привлечь к выбору силы, метод аутентификации, прикрепленный к зашифрованному файлу с помощью словарных атак, в зависимости от практики пользователя, который создал пароль для этого файла.

Каковы лучшие практики для предотвращения атак грубой силы?

Причина, по которой атаки грубых сил все еще имеют некоторую долговечность, заключается в том, что люди все еще используют хорошую кибер -гигиену для простоты и легкости. С некоторым вниманием уделяется передовым практикам, можно избежать многих ловушек этих взломов.

Некоторые лучшие практики включают:

- Используйте многофакторную аутентификацию: Развертывание MFA для включения биометрии или токенов SMS/электронной почты и одноразовые пароли могут эффективно устранить угрозу атаки грубой силы. Даже если хакер угадывает пароль, он не может получить доступ к самой системе.

- Усиление увеличения длины и сложности пароля: Организация может потребовать, чтобы пользователи использовали длинные сложные пароли, чтобы избежать словарных атак. Это означает более 8-10 символов, используя некоторые минимумы букв, чисел и специальных символов, и не обработало использования общих слов и фраз.

- Ограничить попытки входа в систему: Атаки грубой силы полагаются на системы, которые допускают неограниченные попытки доступа. Ограничивая попытки небольшого количества и либо блокируя систему, либо требуя периода охлаждения, ваша организация может избежать некоторых существенных проблем атак грубой силы.

- Требуют регулярных обновлений пароля: Пользователи должны менять свои пароли не реже одного раза в год. Кроме того, они будут запрещены повторным использованием того же пароля при обновлении своих учетных данных. Это может помочь смягчить наполнение учетных данных, и, если хакер получил доступ к учетной записи, помешайте им использовать ее.

- Используйте Captcha: Требование проверки CAPTCHA с использованием сопоставления изображений или взаимодействия с пользователем может эффективно положить конец атакам грубого силы против ванильных паролей.

Руковывание завтра’S аутентификация сегодня и избегайте атак грубой силы с 1kosmos

С современными системами, угрозы грубой силы арена’T столь же опасны, как и раньше. Тем не менее, многие компании до сих пор до сих пор Дон’T ограничить поведение пароля, Don’T внедрить MFA и Don’T модернизируйте их инфраструктуру аутентификации для новых мобильных устройств.

1kosmos объединяет MFA, безопасную блокчейн и проверку идентификации, чтобы обеспечить сильную, децентрализованную платформу аутентификации и управления идентификацией. С аутентификацией без пароля и расширенной биометрией, ваша компания не занимается’Т должен беспокоиться об угрозе прямых атак против пользователей или их паролей.

С 1kosmos вы получаете следующие функции:

- Аутентификация на основе личности: Мы продвигаем биометрику и аутентификацию в новую “кто ты” парадигма. Blockid использует биометрию для выявления людей, а не устройств, через триангуляцию учетных данных и проверку идентификации.

- Облачная архитектура: Гибкая и масштабируемая облачная архитектура позволяет создавать приложения, используя наши стандартные API и SDK.

- Проверка личности: Blockid проверяет идентичность в любом месте, в любое время и на любом устройстве с более чем 99% точностью.

- Конфиденциальность по дизайну: Внедрение конфиденциальности в дизайн нашей экосистемы является основным принципом 1kosmos. Мы защищаем личную информацию в архитектуре распределенной идентификации, а зашифрованные данные доступны только пользователем.

- Частный и разрешенный блокчейн: 1kosmos защищает личную информацию в частной и разрешенной блокчейне, шифрует цифровые идентификации и доступен только пользователям. Распределенные свойства не гарантируют, что базы данных для нарушения или медовыхпотов для хакеры будут целевыми.

- Совместимость: Blockid может легко интегрироваться с существующей инфраструктурой через его более 50 интеграций или через API/SDK.

Чтобы увидеть, как вы можете реагировать на современные проблемы с аутентификацией, прочитайте больше о 1Kosmos и как выходить за рамки решений без пароля.

Хочу узнать больше? Позвольте нам помочь!

Обратитесь сегодня, чтобы назначить встречу с нашими экспертами или получить персонализированную демонстрацию, чтобы увидеть, насколько легким доступом без пароля для работников, клиентов и граждан может быть.

Что такое атака грубой силы?

Атака грубой силы-это тактика проб и ошибок, используемая хакерами для взлома учетных данных, ключей шифрования и скрытых URL.

Как подразумевается их имя, атаки грубой силы используют методы грубой силы в форме бесконечных попыток входа в систему, чтобы получить несанкционированный доступ к частным учетным записям, конфиденциальные файлы, организации’ сети и другие онлайн-ресурсы, защищенные паролем. Это достигается за счет использования ботов, которые непрерывно пробуют различные комбинации имен пользователей и паролей, чтобы проникнуть в учетные записи.

Несмотря на то, что они были уже десятилетиями и были относительно простыми, атаки грубой силы остаются довольно популярными и все еще обычно используются хакерами из -за их эффективности. Фактически, по крайней мере 80% сегодняшнего дня’Случаи включают грубые атаки силы или использование потерянных или украденных учетных данных. 1 Это не должно быть удивленным, учитывая, что в настоящее время на темных веб -форумах находятся более 15 миллиардов скомпрометированных учетных данных, которые хакеры могут легко получить доступ к. 2

Почему ты должен заботиться?

После того, как злоумышленники грубой силы врываются в аккаунт, они смогут:

- Собирать и контролировать активность пользователя.

- Подвергать пользователей краже личных.

- Заразить сайт вредоносным ПО, который будет установлен для посетителей’ устройства (e.г., Похищение устройства, чтобы стать частью ботнета).

- Поместите рекламные ролики на сайт, который платит злоумышленнику за клик или посетителей сайта Infect Spyware для сбора личных данных для продажи без согласия.

- Нанести репутационный ущерб, вандализируя сайт с неприятным контентом.

Пять типов атак грубой силы

Существует несколько различных типов атак грубой силы, которые можно использовать для получения несанкционированного доступа к онлайн -ресурсам.

Простые атаки грубой силы – Назначатели пытаются угадать пользователя’S пароль полностью самостоятельно, без использования каких -либо программ для этого. Эти атаки работают при реализации против пользователей со слабыми паролями, которые легко догадаться, как “пароль”, “1234567890”, или “Qwerty”.

Словарь атаки – Это самая основная форма атак грубой силы. Злоумышленник проверяет как можно больше паролей на целевое имя пользователя. Этот жанр атак грубой силы называется как “Словарь атаки” Поскольку злоумышленники проходят через словаря при тестировании паролей, часто изменяя слова, включающие числа и специальные символы.

Гибридные атаки грубой силы – Эта стратегия атаки часто использует комбинацию простых атак грубой силы и атаки в словаре. Злоумышленники используют логически угадаемые слова и фразы в сочетании с различными комбинациями букв и символов, чтобы взломать учетную запись. Примеры паролей, используемые в этом типе атаки, включают популярные комбинации, такие как “Хьюстон123!” или “Bailey2022”.

Обратные атаки грубой силы – С обратными атаками грубой силы, злоумышленник уже знает о существующем пароле. Затем они работают в обратном направлении, проверяя миллионы имен пользователей против этого пароля, чтобы найти соответствующий набор учетных данных. Во многих случаях хакеры используют пароли, которые возникли в результате нарушения и легко доступны в Интернете.

Учебная начинка – Также известен как “Утилизация полномочий”, Учебная начинка – еще один жанр атак грубой силы, в которых атакующий проверяет комбинации имени пользователя и паролей, которые были просочены или украдены из темной веб -сайта и других веб -сайтов. Эта техника работает для атак против пользователей, которые повторно использовали свои учетные данные для входа в несколько онлайн -учетных записей.

Пароль CONUNDRUM

Пароли, присутствующие в неотъемлемых недостатках юзабилити. В то время как короткие и простые пароли легко запомнить, они также являются слабыми и легко для злоумышленников грубой силы, чтобы взломать. С другой стороны, при создании длинных и сложных паролей и часто их изменение может значительно повысить безопасность, их трудно запомнить и часто увеличивают вероятность того, что пользователи возвращаются для повторного использования одних и тех же паролей на нескольких веб -сайтах, сохраняя их небезопасными и не обновляются их.

С средним человеком, использующим 191 сервиса, которые требуют паролей или других учетных данных, у 3 большинства людей есть гораздо больше паролей, чтобы отслеживать, чем когда -либо прежде,. Кроме того, так же, как многие 70% людей используют те же имена пользователей и пароли на сайтах. 4 Это создает легкую цель для преступников, и если учетные данные скомпрометированы с помощью фишинговых или грубых атак сил на сайте, хакеры также могут попробовать те же самые комбинации имени пользователя и паролей на других сайтах.

Кроме того, продолжительность времени, которое требуется для атаки грубой силы, чтобы взломать пароль, является фактором сложности пароля и хакера’S Computational Horsepers, и она может варьироваться от нескольких секунд до лет. Компьютерные программы Common Brute Force Attack могут проверить до миллиарда паролей в секунду. 5 Другими словами, хотя атака грубой силы может потребоваться годы, чтобы взломать сложный пароль, который вы создали, вы все равно можете подвергаться риску в зависимости от того, насколько неустанно устойчивая атака атака.

Активно борьба с грубой силой атаки

Если история является каким -либо индикатором, здесь, чтобы остаться, атаки грубой силы и, скорее всего, будут продолжать размножаться. К счастью, многофакторная аутентификация (MFA) и аутентификация без пароля являются двумя высокоэффективными способами смягчения их связанных рисков.

Ниже три “хороший”, “лучше”, и “лучший” Практика безопасности, которые организации и отдельные лица могут реализовать, чтобы снизить вероятность того, что он станет жертвой грубой атаки.

Хорошее – укрепление безопасности пароля

Использование прочных паролей которые практически невозможно догадаться, это самый простой (хотя и слабый) способ защиты от атаки грубой силы. Лучшие практики при создании новых паролей включают:

- Использование длинных паролей, которые имеют длину не менее 15 символов.

- Создание сложных паролей, которые включают случайные строки символов, а не общие слова.

- Включая комбинации чисел, символов, а также прописные и строчные буквы в паролях.

- Никогда не используя одни и те же пароли на нескольких сайтах.

- Использование менеджеров паролей, которые автоматически генерируют прочные пароли, которые надевают пользователи’Т должен помнить.

Организации должны защищать пароли на бэкэнде Благодаря следующей практике безопасности:

- Использование самых высоких показателей шифрования, таких как 256-битное шифрование для паролей, прежде чем они будут сохранены.

- Пароли посол. Соленка – это практика добавления случайных дополнительных символов в пароли до их хранения.

- Ограничение попыток входа в систему, так что злоумышленники -грубой силы будут сорваться с неоднократно попытками войти в систему после тестирования лишь нескольких неудачных комбинаций имени пользователя и паролей.

- Использование CAPTCHA может предотвратить программы Brute Force Attack, которые не могут установить флажок или выбрать, какие изображения из набора содержат определенный объект из ручной проверки их легитимности.

Лучше-многофакторная аутентификация

Требование многофакторной аутентификации (MFA) предотвращает нарушения, возникающие в результате грубых атак сил и скомпрометированных учетных данных, добавив дополнительный уровень безопасности. Как следует из названия, MFA использует два или более фактора (иначе известный как “реквизиты для входа”) в аутентификации пользователя. Эти факторы должны поступать как минимум из двух из трех категорий:

- То, что вы знаете -Пароли, булавки или шаблоны, которые обычно составляют первый фактор аутентификации, основаны на знаниях и могут состоять из задач, таких как “Какая у тебя мама’S Девичья фамилия?”.

- То, что у вас есть – Факторы аутентификации в этой категории убедитесь, что у вас есть конкретная вещь. Примеры включают в себя получение уведомления Push или текстовое сообщение на вашем мобильном телефоне или вставка вашей дебетовой карты в банкомат.

- То, что ты есть или делаешь – Эта категория MFA обычно относится к биометрии, причем наиболее распространенными методами проверки являются сканирование отпечатков пальцев, распознавание лица или распознавание голоса.

Когда пользователь аутентифицируется с использованием факторов, по крайней мере, из двух из этих категорий, с этим пользователем может быть связан гораздо более высокий уровень уверенности. В результате, независимо от того, как хакер получает доступ к пользователю’Способности S – будь то с помощью грубой атаки силы или других средств – MFA сделает эти полномочия бесполезными. Это связано с тем, что хакер не сможет завершить дополнительную необходимую проверку (ов) – будь то толчковое уведомление или сканирование распознавания лиц – на фактическом пользователе’S специфичный (я.эн., доверенное) устройство, чтобы впустить их.