У Bitlocker есть бэкдор?

Шнайер о безопасности

Разбивая шифрование битлоков: грубое принуждение к бэкдору (часть I)

Следователи часто сталкиваются с зашифрованными томами Bitlocker, но многие пользователи компьютеров могут даже не осознавать, что их диск зашифрован. В этой статье мы рассмотрим методы, чтобы проникнуть в шифрование Bitlocker. Эта публикация разделена на две части, и часть I сосредоточена на эксплуатации бэкдора, чтобы получить доступ к Bitlocker. Часть II обсудит методы грубой силы, если доступ через бэкдор невозможно.

Эксплуатируя бэкдор

Elcomsoft предлагает два инструмента для разрыва шифрования Bitlocker: Elcomsoft Forensic Disk Decryptor и Elcomsoft Distributed Password Recovery (EDPR). Эти инструменты служат разным целям, и эта статья направлена на прояснение различий между ними.

Инструменты

Elcomsoft Forensic Disk Decryptor и Elcomsoft Distribute Password Recovery Используйте разные подходы, чтобы получить доступ к зашифрованным томам. Выбор между ними зависит от того, можно ли извлечь определенную информацию из нестабильной памяти компьютера (ОЗУ).

Elcomsoft Forensic Disk Discryptor предназначен для мгновенного расшифровки дисков и объемов с использованием ключа расшифровки, извлеченного из оперативной памяти компьютера. Он также может расшифровать для автономного анализа или монтируемых объемов Bitrolocker с использованием клавиши условного депонирования (ключ восстановления Bitlocker), извлеченного из учетной записи Microsoft пользователя или извлеченного из Active Directory.

Elcomsoft Distributed Password Recovery Попытки разорвать пароли на диски и объемы через атаку.

Оба инструмента атакуют разные ссылки в цепочке безопасности Bitlocker, PGP и TrueCrypt. Elcomsoft Forensic Disk Decryptor фокусируется на использовании ключа расшифровки, хранящегося в оперативной памяти компьютера. Этот инструмент очень востребован, тем более что после кончины TrueCrypt.

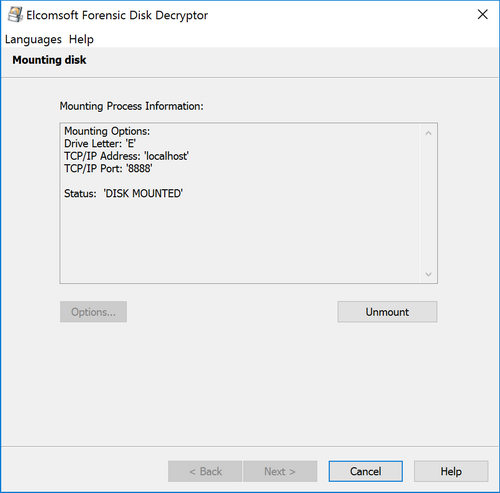

Извлеките ключ расшифровки из дампа памяти, Elcomsoft Forensic Disk Decryptor может установить зашифрованные объемы для доступа на лету или расшифровать весь диск или объем для работы с расшифрованным контентом.

ВАЖНЫЙ: Elcomsoft Forensic Disk Decryptor используется для получения объемов, зашифрованных с помощью защиты устройств Bitlocker, в которой не используются пользовательские пароли и не могут быть прорваны через пробуждение. Клавиши для депонирования Bitlocker можно извлечь из учетной записи Microsoft пользователя и используются для расшифровки или монтируемого битлокового объема.

Когда монтируется зашифрованный диск, система сохраняет ключ шифрования в памяти для легкого доступа к зашифрованным данным. Эти ключи можно извлечь из памяти системы с использованием различных методов:

- Ключи для дешифрования иногда можно извлекать из файла гибернации, созданных при гибернации. Windows сохраняет копию оперативной памяти компьютера в Hiberfil.SYS -файл во время спячки.

Вопросы:

- Какова цель части I этой статьи?

- Какие два инструмента предлагаются Elcomsoft для нарушения шифрования Bitlocker?

- В чем разница между Elcomsoft Forensic Disk Decryptor и Elcomsoft Distributed Password Recovery?

- Как криминалистический диск Elcomsoft Decryptor извлекает ключ дешифрования?

- Что такое защита устройств Bitlocker и как его можно расшифровать с помощью Decryptor Elcomsoft Creamysic Disk?

- Как монтируется клавиши шифрования системы хранения системы при зашифрованном диске?

- Какова цель файла гибернации при извлечении ключа расшифровки?

- Какой инструмент будет рекомендован для получения объемов Bitlocker, зашифрованных с защитой устройств Bitlocker?

- Когда был запущен судебно -медицинский диск Elcomsoft Disk Decryptor, и почему он высокий спрос?

- Что является основным фактором в выборе между Elcomsoft Forensic Disk Decryptor и Elcomsoft Distributed Password Recovery?

- Каковы два разных подхода, используемых Elcomsoft Forensic Disk Decryptor и Elcomsoft Distributed Password Recovery?

- Каковы некоторые ключевые моменты о Elcomsoft Forensic Disk Decryptor, упомянутое в этой статье?

- Что публикация “Elcomsoft расшифровывает Bitlocker, PGP и TrueCrypt?

- Какова цель ключа условного депонирования на экспертизе Elcomsoft Disk Disk Decryptor?

Часть I фокусируется на эксплуатации бэкдора, чтобы получить доступ к зашифрованным объемам Bitlocker.

Двумя предлагаемыми инструментами являются Elcomsoft Forensic Disk Decryptor и Elcomsoft Distributed Password Recovery (EDPR).

Elcomsoft Forensic Disk Decryptor использует ключ расшифровки, извлеченный из оперативной памяти компьютера, для мгновенного расшифровки томов, в то время как Elcomsoft распространяет попытки восстановления пароля, чтобы разорвать пароли через атаку.

Elcomsoft Forensic Disk Decryptor извлекает ключ расшифровки с дампа памяти.

Защита устройств Bitlocker-это схема шифрования всего диска, которая автоматически защищает определенные устройства Windows. Elcomsoft Forensic Disk Decryptor может расшифровать его, используя ключ восстановления Bitlocker, извлеченный из учетной записи пользователя Microsoft.

Система хранит клавиши шифрования в памяти для легкого доступа к зашифрованным данным.

Файл сгибания содержит изображение оперативной памяти компьютера, а клавиша расшифровки иногда можно извлечь из этого файла.

Elcomsoft Forensic Disk Decryptor рекомендуется для получения объемов Bitlocker, зашифрованных с защитой устройств Bitlocker.

Elcomsoft Forensic Disk Decryptor был запущен в 2012 году и пользуется большим спросом из -за его способности извлечь ключ дешифрования из оперативной памяти компьютера.

Выбор в первую очередь зависит от того, можно ли извлечь определенную информацию из нестабильной памяти компьютера (ОЗУ).

Elcomsoft Forensic Disk Decryptor использует ключ расшифровки, извлеченный из оперативной памяти компьютера, в то время как Elcomsoft распределенные попытки восстановления пароля для нарушения паролей через атаку.

Elcomsoft Forensic Disk Decryptor может мгновенно расшифровать диски и объемы, используя ключ расшифровки из оперативной памяти компьютера или клавиши условного депонирования, извлеченного из учетной записи пользователя Microsoft. Он также может установить объемы Bitlocker для доступа к файлам и папкам на лете.

Публикация описала функциональность и уникальные особенности Elcomsoft Forensic Disk Decryptor.

Ключ для депонирования, или клавиша восстановления битлокоза, используется для расшифровки или монтируемых объемов битлокоза.

Шнайер о безопасности

“Похоже, что абзац в контексте рассказывает об извлечении хранилищего TPM ключевой материал Пока устройство включено.”

Разбивая шифрование битлоков: грубое принуждение к бэкдору (часть I)

Следователи начинают видеть все чаще и чаще видеть, как пользователи компьютеров сами могут не знать о том, что они сами пользователи компьютеров могут не знать о том, что они’все время шифровало их диск. Как вы можете проникнуть в шифрование Bitlocker? Вам нужно грузить пароль, или есть быстрый взлом для эксплуатации?

Мы провели наше исследование и готовы поделиться нашими выводами. Из -за огромного количества информации мы должны были разбить эту публикацию на две части. Сегодня’S Часть I, мы’обсудить возможность использования бэкдора, чтобы взломать наш путь в Bitlocker. За этой публикацией последует часть II, в которой мы’LL обсудить возможности грубой силы, если доступ к зашифрованной информации через бэкдор недоступен.

Эксплуатируя бэкдор

Мы любим инструменты. У нас их много. Некоторые инструменты, которые у нас есть, по -видимому, будут выполнять одну и ту же работу, при этом достигая результата по разным путям. Один вопрос мы’Re Спросил много, почему у Elcomsoft есть два разных инструмента для нарушения шифрования Bitlocker. Действительно почему?

Мы предлагаем судебно -медицинскую экспертизу Elcomsoft, чтобы расшифровать тома битлокоза, и мы предлагаем Elcomsoft Distribute Password Recovery, чтобы разорвать пароли Bitclocker. (EDPR для короткого). У нас также есть небольшой инструмент под названием Elcomsoft Disk Information Information (часть восстановления распределенного пароля) для отображения информации о зашифрованных контейнерах. Что это за инструменты? Что они делают, и какой из них вам нужно в расследовании? Пришло время раскрыть секреты и пролить свет на эти вопросы.

Инструменты

Elcomsoft Forensic Disk Decryptor и Elcomsoft Distributed Password Recovery. Какой из них вы должны выбрать для расследования?

Короче говоря, Elcomsoft Forensic Disk Decryptor и Elcomsoft Distributed Passure Recovery Используйте разные подходы при получении доступа к зашифрованным томам. Выбор в первую очередь зависит от того, есть ли у вас определенные кусочки информации, извлеченные с компьютера’S летучая память (ОЗУ). Если вы это сделаете, ваша работа может стать намного проще.

Elcomsoft Forensic Disk Discryptor предназначен для мгновенного расшифровки дисков и объемов с использованием ключа дешифрования, извлеченного с компьютера’S летучая память (ОЗУ). Кроме того, вы можете расшифровать для офлайн -анализа или мгновенно установить объемы Bitlocker, используя клавиш условного депонирования (клавиша восстановления Bitlocker), извлеченную из пользователя’S Microsoft Account или извлечен из Active Directory. Elcomsoft Forensic Disk Decryptor работает с физическими дисками, а также с необработанными (DD) изображениями.

Elcomsoft Distributed Password Recovery, С другой стороны, попытки сломать (восстановить) пароли на диски и объемы, запустив атаку.

У вас сложилось впечатление, что эти два инструмента дополняют друг друга? Мы’Будь счастлив, если вы купите оба, но на самом деле вы’быть, вероятно, использовать только один. Два инструмента атакуют разные ссылки в цепочке безопасности Bitlocker, PGP и TrueCrypt. Мы’обсудить два метода отдельно.

Позволять’S Начнется с судебно -медицинской диск Elcomsoft Disk Disk. Когда мы запустили этот продукт в 2012 году, мы опубликовали эту статью: Elcomsoft Decrypts Bitlocker, PGP и TrueCrypt Contains. Публикация описывает инструмент’S функциональность и уникальные особенности. С тех пор мир стал свидетелем конца TrueCrypt, тогда как PGP и Bitlocker продолжают существовать с несколькими обновлениями (включая большое обновление безопасности для BitLocker в Windows 10 Build 1511, The The “Ноябрьское обновление”). Сегодня судебный диск Elcomsoft Disk Decryptor представляет еще больший спрос, чем три года назад.

Elcomsoft Forensic Disk Decryptor имеет возможность извлечь оригинальный ключ расшифровки, хранящийся на компьютере’S летучая память (ОЗУ). Извлеките этот ключ из дампа памяти, инструмент может использовать его для установки зашифрованного громкости для доступа к файлам и папкам (что является мгновенным), либо для расширения всего диска или громкости, чтобы одновременно работать с расшифрованным содержанием (медленнее, но терпимым).

ВАЖНЫЙ: Использовать судебно -медицинский диск Decryptor, чтобы приобрести объемы, зашифрованные Защита устройств Bitlocker. Защита устройств Bitlocker-это схема шифрования всего диска, которая автоматически защищает определенные устройства Windows (например, планшеты и ультрабуки, оснащенные TPM 2.0 модулей) Когда пользователь входит в систему со своей учетной записью Microsoft. Защита устройств Bitlocker не использует пользовательские пароли, и не может быть пробита, что вынуждено что-либо принуждать что-либо. В некоторых случаях клавиши условного депонирования Bitlocker (клавиши восстановления Bitlocker) могут быть извлечены путем входа в пользователь’S Microsoft Account через https: // onedrive.жить.com/recoveryKey. Последняя версия Elcomsoft Forensic Disk Decryptor (тот, который мы’То, что только что выпущен) имеет возможность использовать эти клавиши, чтобы расшифровать или Mount Bitclocker тома.

В тот момент, когда зашифрованный диск превращен в систему (то есть при вводе пароля для доступа к нему, или предоставления смарт -карты, или использует любой другой тип аутентификации), система хранит ключ шифрования, чтобы упростить доступ к зашифрованным данным. И поскольку эти ключи хранятся в системной памяти (независимо от используемого метода аутентификации), можно попытаться извлечь их.

Есть несколько способов вытащить оригинальные ключи из системы:

- Иногда ключ дешифрования может быть извлечен из файла гибернации, который создается, когда система гибна. Система сбрасывает изображение компьютера’ОЗУ В файл при входе в спячку. Windows использует Hiberfil.система Файл для хранения копии системной памяти. Однако некоторые системы (e.г. Слаты с подключенным резервным или современным резервным режимом, которые, скорее всего, будут использовать защиту устройств Bitlocker), могут вообще не использовать гибернацию (вместо этого используется подключенная резервная служба до тех пор, пока система не достигнет очень низкого состояния мощности, после чего она может либо спятить, либо закрыть). Более подробная информация, как включить или отключить гибернацию, доступна по адресу http: // Поддержка.Microsoft.com/kb/920730.

- Вы также можете попробовать визуализацию ‘жить’ Система, использующая один из многих инструментов сброса памяти (требуются административные привилегии). Полное описание этой технологии и комплексный список инструментов (бесплатно и коммерческий) доступны по адресу http: // www.Судебно -медицинская экспертиза.org/wiki/инструменты: memore_imaging. Мы рекомендуем инструментарий Moonsols Windows Memory Toolkit (платный инструмент, без демонстрационной версии, цены по запросу без контактной формы) или Belkasoft Live Ram Cappurer (бесплатно, немедленно загружаемое, минимальное количество следа и операции ядра в 32-битных и 64-битных системах).

- Последний вариант доступен в определенных системах, оснащенных портом FireWire. Можно напрямую получить непосредственный доступ к памяти компьютера (даже если он заблокирован) через порт Firewire. Есть несколько инструментов, которые могут приобрести память, используя эту технологию, e.г. Начало (да, это’с “Этот инструмент Python”).

Если вы можете изобразить компьютер’S -летучая память, когда монтируется зашифрованный диск, или если у вас есть доступ к системе’S File File, вы можете использовать Decryptor Elcomsoft Forensic Disk для анализа изображения памяти или файла гибернации, обнаружения и извлечения ключей дешифрования. Затем вы можете использовать эти клавиши, чтобы Elcomsoft Forensic Disk Decryptor расшифровал объем или установите его.

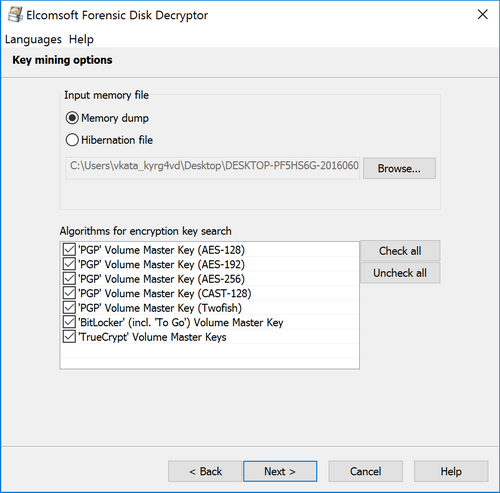

Мы можем сломать всю работу всего на три шага:

- Получите дамп памяти или возьмите файл гибернации

- Проанализируйте дамп и найдите ключи шифрования

- Дешифровать или установить диск

Это’Стоит упомянуть, что поиск ключа может потребовать много времени. Указание типов ключей шифрования (если вы знаете, какой алгоритм использовался) может сэкономить вам много времени. Если ты не ДОН’Знаю, какой тип шифрования использовался, просто выберите их все.

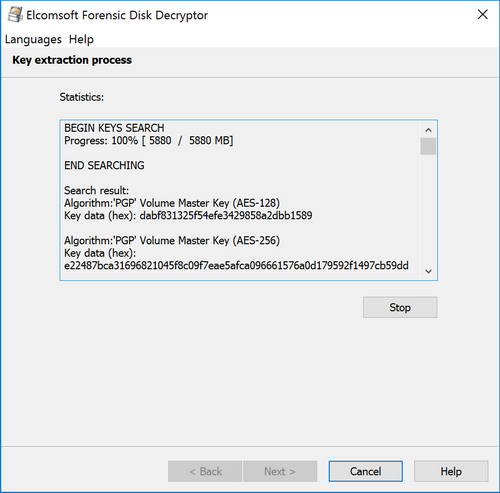

Как только клавиши обнаружены, инструмент отображает их и позволяет сохранить их в файл. Вы можете сохранить несколько клавиш разных типов в один файл.

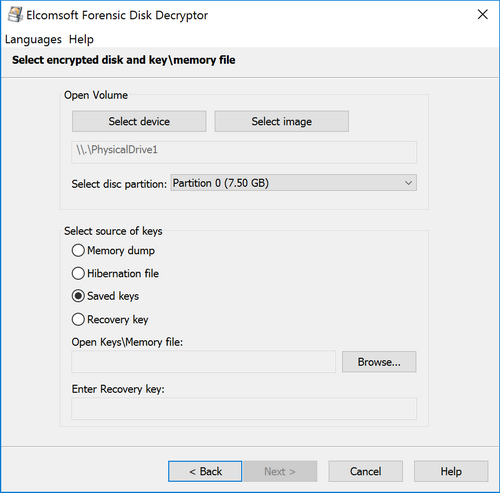

Имея клавиши расшифровки, вы можете продолжить дешифровать диск. Укажите тип контейнера Crypto, выберите файл с клавишами расшифровки и нажмите Далее .

Если есть правильные клавиши шифрования, инструмент побудит вас либо сделать полную дешифрование (создавая необработанное изображение, которое можно установить или проанализировать с помощью стороннего инструмента), либо установите громкость в текущую систему. Монтаж реализуется с помощью драйвера виртуального диска Imdisk (установлен с помощью Decryptor Elcomsoft Forensic Disk). Обычно вы выиграли’Т нужно изменить любые настройки и просто нажмите кнопку крепления:

Как видите, этот метод удобен и эффективен. Независимо от того, можете ли вы использовать это полностью зависит от возможности получения ключа расшифровки с компьютера’S RAM Image. Пожалуйста, посмотрите на страницу продукта Elcomsoft Disk Decryptor, чтобы узнать больше о приобретении ключей дешифрования.

Вы также можете проверить быстрый видеоурок EFDD, сделанный Sethioz.

Что делать, если ты не надо’T? Elcomsoft Distributed Password Recovery использует совершенно другой подход. Мы’LL останавливается на этом во второй части этой статьи. Следите за обновлениями и посетите нас через день или два для второй части этого чтения!

Шнайер о безопасности

![]()

![]()

![]()

![]()

![]()

А Перехват есть новая история о ЦРУ’S – да, ЦРУ, а не АНБ – для нарушения шифрования. Это из документов Сноудена и рассказывать о конференции под названием «Доверенная вычислительная база Джамбори». Есть несколько интересных документов, связанных со статьей, но не так много сложной информации.

Там’S А -абзац о Microsoft’S Bitlocker, система шифрования, используемая для защиты компьютеров MS Windows:

Также в Джамбори были представлены успехи в таргетировании Microsoft’S дисковой технологии шифрования и чипы TPM, которые используются для хранения своих ключей шифрования. Исследователи на конференции ЦРУ в 2010 году хвастались способностью извлекать клавиши шифрования, используемые Bitlocker, и, таким образом, расшифровывают частные данные, хранящиеся на компьютере. Поскольку чип TPM используется для защиты системы от ненадежного программного обеспечения, атака это может позволить скрытой установке вредоносных программ на компьютер, который можно использовать для доступа к иным образом зашифрованным сообщениям и файлам потребителей. Microsoft отказалась комментировать эту историю.

Это подразумевает, что разведывательное сообщество США – я’я угадаю АНБ здесь – может сломать битлокер. Исходный документ, тем не менее, гораздо менее определен.

Анализ мощности, атака по боковым каналам, может использоваться против безопасных устройств для неинвазивно извлекать защищенную криптографическую информацию, такую как детали реализации или секретные ключи. Мы использовали ряд общедоступных атак на криптографию RSA, найденные в TPMS от пяти различных производителей. Мы обсудим детали этих атак и даем представление о том, как частная информация TPM может быть получена с помощью анализа мощности. В дополнение к традиционному анализу проводной мощности мы представим результаты для извлечения ключа, измеряя электромагнитные сигналы, исходящие от TPM, пока он остается на материнской плате. Мы также опишем и представим результаты для совершенно новой неопубликованной атаки на реализацию RSA в китайском оставшем.

Возможность получения частного ключа TPM не только обеспечивает доступ к TPM-кишечным данным, но и позволяет нам обойти систему корня доверия путем изменения ожидаемых значений дайджеста в герметичных данных. Мы опишем тематическое исследование, в котором модификации Microsoft’Зашифрованные метаданные Bitlocker Strocker предотвращает обнаружение уровня программного обеспечения.

Дифференциальный анализ мощности – это мощная криптаналитическая атака. По сути, он исследует чип’S энергопотребление, в то время как он выполняет операции шифрования и дешифрования и использует эту информацию для восстановления ключа. Что’Здесь важно то, что это атака для извлечения ключевой информации из чипа пока он работает. Если чип включен, или если он не’T есть ключ внутри, там’S Без атаки.

Я не ДОН’T примите это, чтобы означать, что АНБ может взять на себя жесткий диск с зашифрованным битом и восстановить ключ. Я принимаю это, чтобы означать, что АНБ может выполнять кучу умных хаков на жестком диске с зашифрованным Bitlocker, когда он работает. Итак, я не дону’Не думаю, что это означает, что битлоков сломан.

Но кто знает? Мы знаем, что на Microsoft на Microsoft была давление на Backdoor в Bitlocker в 2005 году. Я считаю, что это было безуспешно.

Более того, мы надеваем’Знаю.

Отредактировано для добавления (3/12): начиная с Windows 8, Microsoft удалила диффузор слона из Bitlocker. Я не вижу причин удалять его, кроме как сделать шифрование слабее.

Комментарии

Я не ДОН’не знаю о том, чтобы сломать его, но подрывать его? Что’S и совершенно другая (и более пагубная) история. Посмотрите, что они сделали с Xcode!

Зло и более сексуальное, Секретное близнец Кена Томпсона • 10 марта 2015 г. 15:09

Что’S эта проблема XCODE, о которой вы говорите, Spiff?

Я считал, что Bitlocker сломлен с тех пор, как Кристофер Тарнованский представил такое доказательство концепции с Infineon TPM в Black Hat DC в 2010 году. Его первоначальная исследовательская работа заняла у него около шести месяцев. Впоследствии получение лицензионного ключа инфинеона Xbox 360 Infineon, по -видимому, потребовалось только дополнительные шесть часов. По словам Тарновского, требуемое лабораторное оборудование представляет собой инвестиции около 200 000 долларов США.

“Может ли самое мощное шпионское агентство в мире разрушить безопасность TPM, предоставленного самым низким участником участника?”

Я предполагаю “да” (И если ответ “нет” тогда мой комментарий будет “почему нет?”).

Учитывая физический доступ к целевой системе I’D Ожидайте, что они смогут победить меру безопасности, в основном предназначенную для обеспечения дружелюбной зеленой галочки в брошюре по продажам.

Начиная с Windows 8 Microsoft сняла диффузор слона из схемы Bitlocker без объявленной причины. Это был запрос АНБ?

Я считаю, что Elcomsoft делает продукт для этого

Три способа приобрести клавиши шифрования

Elcomsoft Forensic Disk Decryptor нуждаются в оригинальных ключах шифрования, чтобы получить доступ к защищенной информации, хранящейся в крипто -контейнерах. Клавиши шифрования могут быть получены из файлов сгибания или файлов дамп памяти, полученных при зашифрованном томе. Есть три способа приобрести оригинальные клавиши шифрования:

Анализируя файл сгибания (если анализируемый ПК выключен);

Анализируя файл дампа памяти *

Выполнив атаку FireWire ** (анализируется ПК, должен работать с зашифрованными объемами).

* Дамп памяти работает на ПК с одним из легко доступных судебно -медицинских инструментов, такого как Moonsols Windows Memory Kin

** Бесплатный инструмент, запущенный на следователе’S ПК должен выполнить атаку FireWire (E.г. Зарождение)

Я принимаю это, чтобы означать, что АНБ может выполнять кучу умных хаков на жестком диске с зашифрованным Bitlocker, когда он работает.

Точка разъяснения.

Последнее, что я читаю, сам диск не поставляется с TPM. TPM, по сути, является установленным на платке чип смарт -карт. Так что вы’D нужен и привод, и материнская плата, чтобы контролировать напряжение и в конечном итоге восстановить ключ. Не простой взлом. Это один из самых сложных методов восстановления зашифрованных данных.

Сделайте бэкдор в ОС частью здорового договора о покупке. Перехватывать данные на уровне ОС. Они’ll сделаю это.

я’ll просто оставь это здесь

Для меня самым большим аспектом всего страшного пирата Робертса/Шелковой дороги были концентрированные усилия, которые ФБР предприняло, чтобы убедиться, что они захватили его ноутбук, пока он все еще работал. Менянки, что если бы у ФБР был легкий способ расшифровать жесткие диски, они бы не позаботились о том, чтобы они схватили ноутбук, прежде чем они его схватили.

Урок здесь кажется ясным. Да, это’боль для включения и выключения оборудования. Но если ФБР/ЦРУ является вектором угрозы для вас … держите оборудование отключаться как можно чаще. Это значительно уменьшает их поверхность атаки.

Зло и более сексуальное, секретное близнецом Кена Томпсона • 10 марта 2015 г. 16:51

@Tom, как это могло произойти, в то время как мой черный фонарь из Lulz Остается молчать?!

О, это’S только что получил сломанную мантию. Корпус менее известных фонарей, переосмыслить обратно в ваши измерения, представляющие интерес, ложная тревога. Виноват.

Похоже, что абзац в контексте рассказывает об извлечении хранилищего TPM ключевой материал Пока устройство включено.

Извлечение ключа Bitlocker, когда устройство выключено, потребует атаки на самих AES или возможность эффективно грубого усиления подпрограммы PBKDF, используемой для смешивания ключа пользователя BitLocker и TPM-ключа для восстановления ключа инкраировки диска.

Слизь с горчицей • 10 марта 2015 г., 17:08

Это’S первая часть этого поста, в которой действительно кипят моя кровь. Мы все знаем, что они’Повторный пахнет о нашем бизнесе, но тот факт, что я плачу за его дважды,-это своего рода трагическая комедия.

В 1947 году ЦРУ было создано в результате расследований Конгресса, которые показали, что в США были данные, чтобы прогнозировать нападение на Перл -Харбор, но различные агентства не делились информацией.

В 1960 году’S ЦРУ настроило свое собственное блок Sigint, когда он подозревал, что АНБ сдерживает.

В 2002 году США создали Управление национальной разведки: информация, которая могла предотвратить атаки 11 сентября 2001 года, не была распределена.

Эта модель не уникальна для правительства: я вижу одну и ту же прок. Каждый год, Рождество, Грей и Челленджер отчеты о глупых вещах, таких как “Новые годовые похмельки стоят так дорого для экономики”. Может ли кто -нибудь рассчитать стоимость “Территориальный императив”?

Может ли АНБ когда -либо обеспечить продукт M $ достаточно долго против ФБР?

Исследователи на конференции ЦРУ в 2010 году похвастались Возможность извлекать клавиши шифрования, используемые Bitlocker и, таким образом, расшифровки частных данных, хранящихся на компьютере. Поскольку чип TPM используется для защиты системы от ненадежного программного обеспечения, атака это может позволить скрытой установке вредоносных программ на компьютер

- TPM’S не были предназначены для защиты от противников класса III с физическим доступом – они представляют собой 1 доллар США.00 компонент (для описания части!)

- Не все TPM созданы равными!

Обратите внимание на выделенный текст: (я равен’T прочитайте всю статью)

Он не говорит, что клавиши были извлечены путем атаки самого TPM. Клавиши шифрования привода мог быть полученным путем нападения на слабую имплантацию в BIOS, UEFI или других компонентах. TPM не “работать в одиночестве”, Если “Ключи” слабо “запечатанный” или сопровождающие метаданные, хранящиеся за пределами TPM … вероятно, это’с “слабый“ реализация, которую они могут использовать.

Привет могло бы быть, что вся шутка TrueCrypt об использовании Bitlocker, Pract Meens будет очень осознавать тот факт, что Windows8 опасен, Elephantdiffuser и Uefi, а что нет, было бы очень интересно видеть, что раскрывает Truecrypt, Meenwhile я придерживаюсь Linux и возникает w7

Ура и спасибо за замечательный блог, он делает меня счастливым читать его каждый день!

Какая разница? Microsoft’S OS уже имеет АНБ’S Backdoor в нем.

Кроме того, Windows 10 будет отправлен с KeyLogger.

Используйте Dikcryptor или TrueCrtpt и держитесь подальше от BitLocker.

Брюс, я’D хотелось бы услышать, как ваш взгляд на “Доверенная вычислительная инициатива”. Это включает в себя со-процедуру (ARM на AMD, ARC ON Intel), запускающий код из Who-nows, где, по-видимому, применяется соблюдение “Цифровое управление правым” Для MPAA/RIAA, и кто знает, кто еще для целей не обязательно в интересах человека, который владеет рассматриваемым компьютером.

… Используйте дикциптор ..

Похоже на линию от пародийного фильма PR0N на Citizen Four.

Это новая проблема, в частности, для доступа FireWire к настройке групповой политики запуска системных ключей, которая останавливает загрузку драйверов устройств FireWire.

По состоянию на последние несколько месяцев вышеупомянутая проблема представляет собой себя, внезапно, когда она не сделала’Тон бы раньше, теперь будет ‘иногда’ Загрузите устройство FireWire.

Также обратите внимание, что настройка BIOS не использует устройство, игнорируется.

@Slime с горчицей

В 1947 году ЦРУ было создано в результате расследований Конгресса, которые показали, что в США были данные, чтобы прогнозировать нападение на Перл -Харбор, но различные агентства не делились информацией.

Это был Гувер’S делает. Он запечатлел нацистский агент с микрофиш -файлом, который определил Перл -Харбор, если я помню.

Может ли АНБ когда -либо обеспечить продукт M $ достаточно долго против ФБР?

Слово на улице – это ФБР на самом деле’У вас много аналитиков, работающих. Вероятно, правда, учитывая, что их последний большой разумный бюст был мучительно “хо -гул”. Наверное Анна Чепмен (хорошо, не так ‘хо -гул’) знала, что на нее нацелены, как только она вышла из самолета от того, как она старательно ничего не делала.

Я вроде Дон’Не думаю, что случай и то, как он может быть, был именно вершиной профессионализма, либо…:/

В наши дни они довольно прокляты по некоторым уголовным делам, хотя.

Я не ДОН’Take вы можете получить полезную информацию от DPA, чтобы взломать хороший чип TPM. Я знаю, что этот комментарий не делает’Добавить много, но я думаю, что они хотят, чтобы все думали, что могут сделать это, вместо того, чтобы на самом деле сделать это сделать.

Я бы не стал’Тверь любому продукту шифрования, изобретенному Microsoft для чего -либо чувствительного.

@ Anonymouse, ходит с…,

Может ли АНБ когда -либо обеспечить продукт M $ достаточно долго против ФБР?

В наше время я не дону’Не думаю, что вы можете купить ноутбук, который так или иначе не был увлечен какой -то вредоносной компанией … и это’S не только продукты M $, у которых есть проблемы с удобством для использования V-обеспечения. К сожалению, оригинал “лучше, чем Unix” Дизайн страдал от проблем с ресурсами, а безопасность была ранней жертвой на столе, как это почти всегда. Проблема сейчас в нескольких поколениях спустя, в то время как в настоящее время есть ресурсы, возвращающие безопасность, является геркулесовой задачей, таким образом “зажимать не встроить” Путь следил … притяжение на элегантном или эффективном процессе никогда не является элегантным или, следовательно, “зазора в доспехах” Почти всегда результат. Таким образом’Разумно предположить, что в таких продуктах есть много неизвестных уязвимостей безопасности. В целом это’трудно защитить от того, что вы не можете увидеть, и не понять. Таким образом, против одинаково квалифицированных злоумышленников и защитников, злоумышленник имеет преимущество в поиске одной неотестованной точки зрения.

Так что из относительных уровней навыков,

ФБР всегда старалось сохранить спектор в том, чтобы быть ведущей в мировой криминальной лаборатории, но простой факт заключается в том, что они были пойманы с штанами с компьютерным преступлением, а АНБ имело тридцать лет или около того явного преимущества тогда.

В прошлом различные статьи указывали на то, что то, как ФБР идет вещами, является психологическим рычагом или разума. Если это не работает на человека, то они идут за семью и другими близкими, пока не найдут кого -то, над чем он работает. Короче говоря, они идут на умственные пытки, чтобы извлечь сотрудничество из тех, кто недостаточно умственно, чтобы противостоять этому.

Когда вы думаете об этом, это’S на самом деле довольно неэтичный способ общаться с вещами, и в некоторых областях случай “Сумасшедшие захватили убежище.”. Это’S также ожидаемый результат “Призыв Баргин” Система, когда используется социопатами на пути карьеры, основанного на результатах, где неудача должна быть сброшена или вышла, таким образом, не вариант.

Они также хотят “Показать испытания” Чтобы поддержать их имидж, поэтому, если в обычной жизни вы какая -то знаменитость, то они вытащите остановки. Либо поймать тех, кто сделал вас жертвой, либо убедиться, что вы признаны виновными в чем -либо, если вы подозреваемый.

Таким образом, чтобы избежать их внимания, вы должны быть в действительности, не занимаясь незначительными вещами с другими невозможными в областях, которые надевают’У них сияет политический свет. И что бы вы ни делали, дон’Это не заставляйте их выглядеть глупыми общественностью, которая является окончательным убийцей карьеры для ФРС, и они будут искать месть любым способом, чтобы вытереть сланец.

Чтобы быть хорошим в атаке компьютеров, требуется почти противоположность “навыки людей”, и понимание того, как и почему вещей, и способность методично проверять недостатки в сложных системах. Обычно такие действия “вспахать одинокая бороздка” Это означает отсутствие человеческого взаимодействия, что обычно означает плохо развитые человеческие навыки, что делает человека очень восприимчивым к методам умственных пыток, которые федералы. Это также делает человека уязвимым для эмоциональной манипуляции. Таким образом, они не собираются делать это через дверь как традиционные сотрудники ФБР, и те, кто не особо поддался квалификации в этой области, не говоря уже о том, чтобы страдать от пяти -десяти лет обучения, чтобы получить навыки.

Таким образом, федералы пытались быстро решить их нехватку компьютерных отбивных, нацеливаясь на навыки и “повернуть их”.

Таким образом, вопрос не столько в том, что АНБ может сделать, чтобы остановить ФБР, но и то, что АНБ может сделать, чтобы ФБР получила в свои руки людей, которые могут сломать обеспеченные системы АНБ…

Что поднимает вопрос о том, насколько хорошо защищенные системы АНБ против тех, кто обладает соответствующими способностями. Ну, АНБ началось с тридцати лет или более опыта, но многое из них было в “Большое железо” в безопасных физических помещениях и т. Д. Рынок быстро изменился от Big Iron на ресурс Limited Stond Desktops в физически небезопасных местах, для которых они должны были снова начать снова. Изменения продолжали происходить, и даже АНБ работало “Беговая дорожка боли” Попытка не отставать от изменений. Таким. Это’S только в последние годы, когда компьютерные ресурсы ПК достаточно опередили, что эти тридцать лет усердных уроков по большим железом можно было перенести … но люди, которые жили их’не знаю это или не ДОН’это поймай.

Таким образом, из -за откровений Эда Сноудена и того, как они появились, это говорит о том, что АНБ либо не может обеспечить свои системы, либо дону’У вас есть ресурсы, чтобы сделать это во всех их системах ..

Сейчас “не могу” Может быть, не связано с отсутствием соответствующих навыков, это может быть реальностью для эффективного обеспечения компьютеров и пользователей в данной рабочей среде.

И кажется, что Эд Сноуден действительно знал об этом и в определенной степени эксплуатировал это осмотр, чтобы сделать то, что он сделал.

Поэтому я бы сказал, что если ФБР сможет нанять кого -то с правильными навыками и получить его в АНБ или одно из них’S подрядчики тогда ответ “Нет” Они не могли обеспечить ни одного, не говоря уже о системах M $ против ФБР.

Но тогда это путь шпионажа, так как до того, как были ведены записи, и есть способы смягчения таких инсайдеров с помощью аудиторских записей, бдительности и т. Д.

Таким образом, вопрос о том, сколько людей там обладают необходимыми техническими и человеческими навыками, и что они стоят, чтобы работать на вас. Сноуден и Митник могут вам сказать.

Мы не должны забывать, что Билли Бой согласился передать ОС Microsoft ОС ФБР, чтобы внести свои собственные модификации в ОС, прежде чем она будет распределена, так что все это беспокоит? В результате у Intel, безусловно, есть другие способы управления и получения данных с вашего компьютера. Тогда есть совершенно отдельная операционная система (чип), которая работает поверх основного чипа ОС в компьютерах Intel, которая, вероятно, дает Intel, и кто знает, кто еще, полный доступ к вашим данным.

Мы также опишем и представим результаты для совершенно новой неопубликованной атаки на реализацию RSA в китайском оставшем.

Интересно, что они значат под этим. Это реализация все еще?

“Похоже, что абзац в контексте рассказывает об извлечении хранилищего TPM ключевой материал Пока устройство включено.”

Да, но насколько широкая проблема?

Похоже, что АНБ может быть игрой Bitlocker – End of Story.

Большой вопрос:

Может ли игра с АНБ Microsoft’S обновления – по желанию. Я предполагаю, наверное. Если Bit Locker Gamed, то что насчет обновлений MS?

TCI не является ни добрым, ни злом. Лучший способ подумать об этом, как пистолет. По сути, в пистолете нет добра или зла. Все в том, как он использовался. TCI на самом деле имеет большой смысл с точки зрения безопасности на верхнем уровне или базовой точке инфраструктуры. Проблемы с TCI связаны с реализацией. Текущие недостатки с TCI связаны с различными частями с закрытым исходным кодом большинства программного обеспечения, настраиваемого TCI.

Чтобы иметь какую -либо реальную безопасность, вам нужна пара вещей ..

Программное обеспечение для открытых источников с задокументированными процедурами сборки и инструментами сборки (чтобы вы могли проверить, что работает, и проверить, что то, что устанавливается, на самом деле то, что вы хотите запустить).

Криптографически подписанное/хэшируемое распределение проверено с помощью жестко -кодированного (он же статика на прошивке с чтением чипа) (как проверка источника).

Напишите один раз на основе оборудования общедоступных ключей и/или оборудования для записи отключения для всех записей для записи (чтобы вы могли фактически контролировать то, что установлено).

Прошивка на основе не-фирменного обеспечения читается для всех устройств (и это не критическое, если вам нужно полагаться на прошивку для чтения прошивки, то вы можете’Т когда -либо проверял прошивку!).

И тогда в этот момент фактическая инфраструктура TCI позволяет вам убедиться, что ничего не изменилось на вас. Что действительно действительно делает TCI.

Почему АНБ тратит больше ресурсов на то, что Llea уже эксплуатирует в дикой природе?

@ Слизь с горчицей

“… Первая часть этого поста, у которой действительно кипят моя кровь. Мы все знаем, что они’Повторный пахнет на нашем бизнесе, но тот факт, что я плачу за его дважды,-это своего рода трагическая комедия ..”-Слизь с горчицей

У вас есть это правильно.

Но это не комедия.

Это хорошо хореографическая подрывная деятельность наших денег. Те люди, которые не являются чистыми налогоплательщиками’ выгода. Те, которые являются чистыми налогоплательщиками, не получают выгоды!

Я говорю, что АНБ и все это щупальца должны иметь 35% по всему составу.

Похоже, это единственный способ их остановить. Ударить их там, где это больно – в кошельке.

‘Microsoft исправляет ошибку Stuxnet, снова’

-Кребс о безопасности

Сколько еще этих вирусов корневого набора мы купили у АНБ/ИДФ?

Что бы они ни заканчивали ребброном инициативой платформы доверенной платформы как, это’S зло.

Это’Цель – заблокировать конечного пользователя из аппаратного обеспечения, создавая заблокированную коробку с любого компьютера общего назначения. Если вы не АНБ, или ФБР, или….

Конечно, никто в отрасли не хочет признать, что из -за задействованных денег и полномочий, но это’S зло.

Что все думают о следующем предложении в “источник” документ:

“Мы также опишем и представим результаты для совершенно новой неопубликованной атаки на реализацию RSA в китайском оставшем.”

Это кажется большой проблемой. Интересно, какие слова “единственный след” подразумевается и подразумевает….

Исправление обновления Windows АНБ • 11 марта 2015 г., 17:32

Общественность купила и побудила вдвойне на иранскую центрифугу АНБ, неправильно веря, что взломанная USB использовалась для представления вируса. Когда на самом деле, Microsoft Update было самозваженным. Невозможный? Читайте обратно на безопасность Bullitens, когда иранский взлом стал публичным. Обратите внимание на полную переработку клавиш Wu и т. Д. MS не была счастлива ни в коем случае. Так что да, они могут (или, по крайней мере, могут по желанию) выдать обновление Windows.

Есть так много, что может пойти не так, если вы собираетесь взглянуть на Bitlocker или даже Truecrypt или любое шифрование самостоятельно.

1.) Предположим, бег на рабочем столе, ноутбуках, таблетках, телефонах, рабочих станциях и обычных вычислительных серверах и прочее. Они не предназначены для безопасности .

Это приводит к всему разговору между мной, Ником П., Ваэлем, Клайвом Робинсоном и в прошлом, Роберта о безопасности самой системы. Перед тем, как перейти на программный или ОС, аппаратное обеспечение должно быть безопасным ! Это включает в себя обсуждения замков, тюрем и тому подобного.

2.) Использование чипа TPM или безопасного выполнения, такого как Arm Trustzone (что интегрируется в процессоры ARM). TPM или чипы безопасности фактически могут быть установлены в виде отдельного чипа или в виде интегрированного в процессор. Разделенная чип имеет недостаток в том, что его легче заменять и “несоответствие” между известным состоянием процессора и известным состоянием чипа TPM делает его менее безопасным. Интегрированные чипы чипа, подобную Arm Trustzone, встроить уровень безопасности в процессоре, чтобы его можно было использовать для безопасных целей и небезопасных целей. Такая интеграция делает известное состояние более сплоченным и менее склонным к ослаблению или несоответствию состояния.

Независимо от использования безопасных чипов, которые вы используете, я теоретизирую в прошлых постах, которые без чипов безопасности с аккумулятором, вы с меньшей вероятностью будут защищены, если только вы не используете силикон физически неглускую функцию (SPUF) в процессе Aegis Security Rocessor.

Причина, по которой необходимы чипы безопасности, связанные с батареей, заключается в предотвращении автономных атак на чипе, которые будут обойти цепи безопасности. Конечно, есть онлайн-атаки, такие как сброс часов, атаки напряжения питания, атаки сбоев и тому подобное, но им необходимо тщательно продолжить на хорошо защищенном чипе безопасности, чтобы предотвратить реакции подделка с запусками.

Наиболее идеальным чипом безопасности с аккумулятором будет загрузка всех клавиш в переходные состояния памяти, чтобы съемная батарея/мощность эффективно создавала все ключи разрушенными, но это не относится к большинству процессоров безопасности (включая HSM, SmartCard, Tokens, токены

… и т. д…). В то, что я заметил, во время выключения питания основной ключ и критические ключи сохраняются в ограниченном наборе флэш -памяти в процессоре безопасности в рамках инкапсуляции безопасности, которая вообще не идеальна. Причина для этого заключается в повторной мощности, пользователь может пропустить шаги перезагрузки клавиш, чтобы предложить удобство, но это понизит безопасность с огромным отрывом.

3.) Я показал в одном из моих прошлых постов, как выполнить ваше устройство на уровне домашнего производства и показало, что паб FIPS 140-2 довольно бессмысленные с точки зрения безопасности криптографического устройства и защиты ключей.

Позволять’S выбирайте на FIPS 140-2 Уровень 3. Таким образом, FIPS 1402-2 Уровень 3 требует, чтобы у вас был очевидный фальсификатор и некоторую устойчивость к подмощению, кроме того, не позволяя ключам экспортируемых. Основная устойчивости к вмешательству, на которую можно использовать большинство поставщиков, – это использование сетки безопасности, которая является плотно упакованной медной проводами, установленными для схемы обнаружения вмешивания, чтобы разрезание цепи, чтобы получить доступ к содержимому безопасности ниже, теоретически отключите электронную подделку и приводит к нулевым ключам. Рабочие станции ионного луча можно было бы использовать для работы на медных проводах, чтобы сделать точность и разрешить вставить зонды (если цепь проволоки вмешивания имеет значительное пространство, и ионный луч можно сформировать с точностью). Чтобы выполнить видно из тампера, вы просто “горшок” Чип безопасности в эпоксидной смоле, чтобы он выделялся. Любые царапины на эпоксидной смоле “защита” показывает вмешивание. Вы можете легко имитировать эти настройки, чтобы сделать ваши домашние фишки FIPS 140-2 уровня 3, выполнив выше.

Это не’t обеспечить такую большую защиту.

Вы должны рассмотреть электронные неинвазивные зонды на линиях электропередачи, линии передачи данных, а также часовых линиях, которые злоумышленник будет делать нефизические зонды, сбивая эти линии.

Все эти детали можно найти в Росс Андерсон’S и Markus G. Кун’S ИССЛЕДОВАНИЕ по вмешательству с чипсами безопасности.

4.) Спать с федералами в постели … Мы знаем, что они что -то делают. Излишне объяснять подробно. Bitlocker или нет, эти чипы и программное обеспечение в основном в основном задним ходом.

5.) Концепции программирования безопасности, доказуемая высокая гарантия … я дону’Не думаю, что они приняли такое распространение при разработке этих крипто -продуктов. Если они хотят высокой гарантии, они должны просто загрузить критические коды и ключи Bitlocker не в небезопасной машине, а в правильно созданном и разработанном процессоре безопасности или настройки. Действительно уверенный дизайн может быть очень дорогим, очень громоздким и утомительным в использовании.

6.) Установка с закрытым исходным кодом – одна из крупных виновников, и это’Редка для действительно открытой настройки аппаратного и программного обеспечения и программного обеспечения. Ты не ДОН’Знаю что’S внутри этой SmartCard, Token, TPM или HSM.

7.) В целом, природа с закрытым исходным кодом, почти специальная настройка безопасности и такая низкая или ни одна гарантированная природа затрудняет действительно безопасную, но худшее-люди в цепочке принятия решений, что отказывается признать и изменять.

8.) Наконец, единственная оставшаяся безопасность – это в значительной степени сделать свою собственную настройку и Opsec. Индустрия не отвечает и всегда обмана к проблемам безопасности и под давлением тиранических правительств, полномочий, которые являются и агентствами.

9.) Предотвращение предотвращения этих тиранических партий не наложить ограничения на свободное развитие, бесплатное использование и позы, бесплатное распространение и бесплатное исследование тем о безопасности, которые должны быть выполнены на политической основе, в противном случае, если оно будет соблюден, это будет означать гибель о конфиденциальности и безопасности масс в цифровом пространстве.

@Daniel: Больше параноидальных людей сказали бы, что они сделали только это, чтобы у них было правдоподобное объяснение того, как они его получили. Даже если бы они могли расшифровать настройку шифрования с полным диском, они не будут’Не хочу, чтобы это было публично известно. Я подозреваю, что они надевают’У меня есть перерыв, но вы должны считать, что они могут.

@wael: я могу’не найдите, что за “Бордитель класса III” является. Не могли бы вы связать меня с определением?

Замки? Тюрьмы? TPMS? Доверительная зона? Ты, Клайв Робинсон и Ник П. В одном посте? Ты свихнулся? Я могу’T нести волнение! Ты почти подарил мне сердечный приступ! Хорошо, что вы забыли @figureitout и пару чашек чая, иначе я бы уже был контен!

@Nick P, @clive robinson,

@Nick P: Вы ненавидите C-V-P “так называемая аналогия, которую она’S не” Потому что ваша модель не замок, а комбинация. Вы готовы продолжить обсуждение? Позволять’говорить о границах доверия и о том, что происходит, когда они пересекаются в вашем “Не очень-папский” модель.

Работая с/в группе, которая в конечном итоге выполнила большую часть работы для TCI/Secure Boot, ваша характеристика совершенно ошибочна.

Его цель никогда не заключалась в том, чтобы заблокировать конечного пользователя из аппаратного обеспечения. Его цель состояла в том, чтобы заблокировать вниз программное обеспечение так, чтобы вы запустили известную конфигурацию. Это основное требование для любой безопасной среды, чтобы узнать, что вы на самом деле запускаете.

Да, это можно использовать для зла, но также можно использовать навсегда. Это спецификация, у него нет намерения.

Вот ссылка на блог и связанный внешний.

Я могу’На данный момент не найдите точную ссылку, но классификация прошла примерно так:

Класс I: Скрипт Киды, любители с опытом в нескольких связанных доменах, возможно, могут использовать некоторые слабости, когда они опубликованы.

Класс II: знающие инсайдеры, которые могут не только использовать слабости, но и могут вызвать некоторые слабости. Они имеют доступ к дорогому специализированному оборудованию и доступу к необходимым знаниям в области и обычно работают в командах. Примеры: некоторые черные шляпы

Класс III: Основные правительства или основные исследовательские организации с лабораторными средами с практически неограниченными фондами и высококвалифицированными экспертами домена. Может также использовать команды нападавших II класса. Закон также на их стороне. Они могут получить необходимую им информацию любыми возможными средствами.

Я думаю, что это была классификация IBM. Слишком сонное, чтобы найти это, и я думаю, что я мог испортить описание маленький.

Две вещи:

1) Я немного пробил это

2) Три уровня могли быть в порядке в прошлом, но больше не адекватно

я’LL обновите его, когда я более последователь. “Любым возможным” должно было “Любым необходимым”.

Да, это можно использовать для зла, но также можно использовать навсегда. Это спецификация, у него нет намерения

Альфред Нобелевские явления, так сказать!

@Wael

Есть ли у вас информация о том, какие обычные инкапсуляции безопасности, такие как ловушки для подмеектости и датчики на чипе TPM ?

Есть ли у вас информация о том, какие обычные инкапсуляции безопасности, такие как ловушки для подмеектости и датчики на чипе TPM ?

Я не ДОН’не знаю, есть ли “норма”. Некоторые имеют более 50 показателей защиты, таких как инъекция шума, активное экранирование, температура и напряжение из номинальных проверок и защиты, датчики, которые сбрасывают TPM, если обнаружено химическое травление и т. Д’T, сделайте все методы публично известны, но вы все равно можете искать! Вы можете сравнить его с защитой смарт -карт ..

Мне просто было интересно: как насчет флэш-накопителя с зашифрованным битом? Может ли этот метод целевой атаки использовать аналогичную уязвимость в флэш -накопителе, которая была украдена (или найдена на тротуаре)?

“Но кто знает? Мы знаем, что ФБР дало на Microsoft добавить бэкдор в Bitlocker в 2005 году. Я считаю, что это было безуспешно.”

Я думаю, через 10 лет они могли найти какую -то путь ..

Microsoft подталкивает Bitlocker … учитывая прошлую историю, я’m достаточно уверен, что есть какое -то правительство’T Backdoor в нем.

Я думал, ты хочешь рамки для всего, лол. В любом случае, мы можем, но в ближайшем будущем. Моя работа’S в течение последних нескольких дней убрал мой разум и энергию.

Даниэль: “Самым большим аспектом всей ситуации «Пират -пират Робертс»/«Шелковый путь» были сконцентрированные усилия, которые ФБР предприняло, чтобы убедиться, что они захватили его ноутбук, пока он все еще работал. Менянки, что если бы у ФБР был легкий способ расшифровать жесткие диски, они бы не позаботились о том, чтобы они схватили ноутбук, прежде чем они его схватили”

Ваш вывод ошибочен. Если они смогут сломать диск криптографический офлайн, они не будут’Не хочу показать, что возможности в государственных судебных документах. Схватить компьютер, пока он’S Running – хороший способ сделать доказательства с диска, допустимых в суде без необходимости делать параллельное строительство.

Я думал, ты хочешь рамки для всего, лол.

У всех нас есть наши слабости … Дон’Т работа слишком усердно!

Вот лучшая ссылка

Я думаю, что это должно быть более гранулированным:

Класс 0: Скрипт Кидди

- Обладает основными навыками

- Можно найти и запустить сценарии

- Может изменить сценарии для другой цели

Класс I:Умный посторонний

- Может найти слабости

- Эксперт по необходимому предмету

- Могут разработать сценарии, которые используют члены группы класса 0

- Имеет доступ к некоторым основным инструментам; Компиляторы, отладчики SW, ненубисты и т. Д

Класс II: Знающий инсайдер

- Эксперт по предмету более чем в одном требуемом домене; Криптография, операционные системы, оборудование и т. Д

- Имеет доступ к сложному оборудованию; Логические анализаторы, анализаторы спектра, тестовое оборудование, аппаратные отладчики,…

- Имеет доступ к внутренним знаниям, что’S не доступен для постороннего

- Имеет доступ к экспертам предметов в необходимых областях

- Может вызвать слабости; Инъекции неисправностей, вне номинальных операций спецификации

- Может работать как часть команды

Класс III: Финансируемая организация

- Имеет доступ к самым сложным инструментам

- Имеет доступ к командам экспертов по предметным вопросам во всех необходимых областях

- В состоянии выделить необходимые средства и ресурсы для выполнения задачи

- Может набирать или принуждать нападавших класса II

- Если оно’S государственный актер, тогда технология не единственное оружие у их владения

Происхождение определения атакующих классов I, II и класса III класса было из анализа безопасности высокопроизводительного экрана (HSM в сегодняшнем дне’S PALLANCE). HPS был разработан как часть IBM’S Общая криптографическая архитектура для финансовой индустрии в конце 1980 -х. HPS был безопасной средой для всех крипто -сервисов. Для примеров HPS подумайте о крипто -адаптере IBM 4755, крипто -копроцессоре IBM 4758 и его друзьях.

Одним из ключевых дизайнерских решений было то, что классы злоумышленника делают систему?

В то время (1989) определения были:

“Класс I (умные посторонние) – они часто очень умны, но могут иметь недостаточное знание системы. Они могут иметь доступ только к умеренно сложному оборудованию. Они часто пытаются воспользоваться существующей слабостью в системе, а не пытаются создать одну.

Класс II (знающие инсайдеры) – они имеют существенное специализированное техническое образование и опыт. Они имеют различную степень понимания частей системы, но потенциальный доступ к большинству из них. Они часто имеют доступ к очень сложным инструментам и инструментам для анализа.

Класс III (финансируемые организации) – Они могут собрать команды специалистов с связанными и дополнительными навыками, поддерживаемыми отличными ресурсами финансирования. Они способны для углубленного анализа системы, проектировать сложные атаки и использовать самые сложные инструменты. Они могут использовать противников класса II в рамках команды атаки.”

Класс 0 (сценарии детей)’существует в то время (хотя исполнительный директор 1987 года начал показывать, что было возможно пару лет назад).

Не менее интересно для Брюса’S читателей, есть раздел на 5 -фазовой методологии проектирования для высококонтроливых систем.

i) Понять среду, в которой будет использоваться система, и подробно опишите, что нужно защитить

ii) Рассмотрим известные методы и атаки защиты, определить сценарии атаки, определить, что необходимо протекать, определить потенциальные слабые точки

iii) Предварительный дизайн, прототип, характеризует эффективность

iv) Разработать надежное производственное оборудование из физических прототипов

v) Оценка, включая характеристику, анализ и тестирование атаки

И раздел о методах атаки:

- Атаки микроциркуса “Нацелены на аппаратные компоненты, где хранятся конфиденциальные данные”

- подделка и моделирование аппаратного обеспечения

- подслушивание

Это’s deja vu снова и снова!

Есть опубликованная статья, если у вас есть доступ к университетской библиотеке или IEEE xplore.

Авраам д.г., Долан г.М., Двойной г.п., и Стивенс Дж.V. (1991) Система безопасности транзакций. IBM Systems Journal, 30 (2): 206–228.

Спасибо! Что’Ссылка, которую я искал! Тогда было хорошо, но с тех пор все изменилось.

@Wael, @z.Лозинск: Спасибо за информацию. Они имеют смысл, я не сделал’не знаю, что они были классифицированы.

Против противников класса III моя стратегия состоит в том, чтобы сдаться. Они победит, и жизнь слишком коротка.

Мудрый выбор! Ты можешь’T принесите небольшой нож в борьбу с пистолетом (и артиллерией) и ожидайте победы.

Официальная причина удаления слона заключается в том, что оборудование не имеет’T поддержите это. Используя (IIRC) прямой AES-128, BitLocker может отложить на крипто-оборудование на различных зашифрованных жестких дисках. Я думаю, что Windows уже мог использовать прямые AES-128 в некоторых сценариях, например, если бы использовался режим соответствия FIPS.

Хотя я чувствую, что это, возможно, оправдывает изменение дефолта, это не так’t действительно оправдывает удаление варианта. Тем более, что Windows по -прежнему понимает слона, так как он все еще может читать и писать диски слонов. Это’S просто больше не способен использовать его в недавно зашифрованном томе.

В статье в основном рассказывается о нападении на TPM. Как насчет компьютеров без одного, которые используют сложный пароль, требуемый при загрузке, чтобы защитить зашифрованные файлы?

Я согласен – это отличный момент. А как насчет флэш-дисков с зашифрованными битлоками? Как эти методы могут получить клавиши шифрования для таких устройств?

Понятие “Отступление на крипто -аппаратное обеспечение на жестких дисках” Дисн’T имеет смысл: все они используют режим XTS, а не CBC.

Извините, но я просто не могу серьезно относиться к мнению людей, которые используют термины M $ и Crapple!

его Microsoft они встроили задние двери для АНБ для каждого продукта, который они производят.Французы переключились с Windows на Linux, потому что “Мы устали от американского правительства, зная наши секреты, прежде чем мы!”Получите сцепление, которую мы заперли крепче, чем когда -либо мечтал Гитлер.Прочитайте Закон о телекоммуникациях 1996 года.

Очевидно, клавиша восстановления Bitlocker автоматически загружается на серверы Microsoft. [1]

Как насчет кофе продукта Microsoft USB? Как ты можешь получить бэкдор?

Смотреть https: // www.YouTube.com/watch?v = l6hip_ex72c

Слушайте внимательно с TimeStamp 09:50

Спроси себя

“Я первый человек, который придумал эту Алгорифм шифрования?”

“мог ли любой другой человек придумать это шифрование до того, как я?”

“могли бы они сохранить это в секрете”

“Могут ли они теперь хранить это в секрете, чтобы предотвратить, что мы знаем, что это шифрование?”

дон’не ненавижу меня, потому что я смеюсь тебя, хотя. дон’Т делал зло.

Забудьте о MS Bitlocker это ДЕЛАЕТ есть задняя прогулка, которая разрешает правительство’T и LE, чтобы обходить безопасность и расшифровать ваши файлы. Я не ДОН’T вспомните специфику, но я видел презентацию PPT MS, созданную для правительства’Организации T и LE, описывающие шаг за шагом, как получить доступ к защищенным данным BitLocker (это было для систем 98/XP, может’Tale, если бэкдор все еще существует в 8/8/10). Если безопасность для вас важна, сбросьте MS и используйте зашифрованную систему Linux Linux Linux с заголовком Luks, хранящим. Без заголовка Luks это, вероятно, потребует АНБ много десятков или даже сотен лет’S Cryptanalysis, чтобы сделать любые головы или хвосты ваших зашифрованных данных.

Используйте зашифрованную систему Linux Linux Linux с заголовком Luks, хранящимся на отдельном устройстве, как карта MicroSD или что -то легко потерять, скрыть или уничтожить.

Просто Дон’t используйте Ubuntu, если вы’все действительно позаботилось о том, чтобы вы’Ve поддержал это ..

Цитировать часто задаваемые вопросы,

В частности, установщик Ubuntu, кажется, вполне готов убить контейнеры Luks несколькими различными способами. Люди, ответственные в Ubuntu, кажется, не очень заботятся (очень легко распознать контейнер Luks), поэтому рассматривайте процесс установки Ubuntu как сильную опасность для любого контейнера Luks, который у вас может быть.

Это’S не просто установка вам нужно позаботиться, но иногда обновление ..

Но тогда Ubuntu сделал “ET” и позвонил домой с “Телеметрия” и т. д’S Производные.

“Описание шага за шагом, как получить доступ к защищенным данным BitLocker (это было для систем 98/XP, может’Tale, если бэкдор все еще существует в 8/8/10).”

98/xp нет и никогда не имел Bitlocker. Bitlocker начался с Vista.

Прозрачность – это ключ в бизнесе и человеческих отношениях, я получил [email protected] Email, здесь думая, что он был одним из этих фейкерс, но, к моему удивлению, он оказался самым реальным, что я когда -либо встречал, я нанял его для двух разных работ, и он сделал оба идеально. Если вы все еще связываетесь с неэтичными и фальшивыми хакерами, то вы будете клоуном после того, как вы увидите, что бросьте этот комментарий о настоящем хакере..До свидания……

Думаю, я’Вместо этого используйте Veracrypt и справляйтесь со случайной неспособностью загрузки из -за изменения конфигурации загрузки на Microsoft’S прихожая во время обновлений.

Не уверен, что более весело: ваш “1337 H4X0R” личность’S прозвище или что она использует Gmail.

Почему бы не избежать мусорного пожара? (риторический вопрос)

(Не уверен, есть ли там’S какая -то система уведомлений здесь так сомнительно’LL когда -нибудь читал это, но…)

Я лично с двойной загрузкой Windows 10 (LTSC) и Linux (Manjaro) на отдельных SSD. Я держу Windows 10 исключительно для игр и других эксклюзивных программ Windows, которые были бы больно использовать в Linux через вино или виртуальную машину. я’М медленно зарегистрируюсь на моем жестком диске Linux больше как ежедневный драйвер, но я все еще нахожусь на Windows из -за игр.

Я предпочитаю шифрование с Veracrypt, но для моего варианта использования (и модели угроз) Bitlocker будет достаточно для моих потребностей в шифровании в настоящее время, пока в будущем не будет найден более жизнеспособный обход’Ум здесь подробно остановится … но я’M сомневаюсь в системе уведомлений здесь).

Оставить комментарий отменить ответ

Фотография боковой панели Брюса Шнейера от Джо Макинниса.

О Брюсе Шнайе

Я-технолог по общественным интересам, работаю на пересечении безопасности, технологий и людей. Я писал о проблемах безопасности в своем блоге с 2004 года и в своей ежемесячной рассылке с 1998 года. Я являюсь научным сотрудником и преподавателем в Гарвардской школе Кеннеди, члене правления EFF и начальником архитектуры безопасности в Inruper, Inc. Этот личный веб -сайт выражает мнения ни одной из этих организаций.

Связанные записи

- Великобритания угрожает сквозному шифрованию

- Хакки в Pwn2own Vancouver 2023

- Атака по боковым каналам против кристаллов-кибера

- Мария королева шотландских писем расшифрована

- Анализ безопасности Threema

- ФБР идентифицировало пользователя TOR

Избранные эссе

- Значение шифрования

- Данные – это токсичный актив, так почему бы не выбросить его?

- Как АНБ угрожает национальной безопасности

- Террористы могут использовать Google Earth, но страх не является причиной запретить его

- В похвале театра безопасности

- Отказываться от терроризации

- Вечная ценность конфиденциальности

- Террористы не делают сюжеты в кино

Bitlocker заслуживает доверия?

Мой вопрос не в том, работает ли шифрование на Bitlocker, а о том, были ли какие -либо аудиты безопасности о потенциальных бэкдорах Microsoft, возможно, установила. Я не очень уверен, что Microsoft не установит преднамеренные бэкдоры в свое программное обеспечение, подобное этому. Я знаю, что видел некоторые сообщения о том, что правительство попросило Microsoft добавить Backdoors, но я не уверен, что что -то подобное было.

65.1K 24 24 Золотые значки 181 181 Серебряные значки 218 218 Бронзовые значки

спросил 7 июня 2016 года в 22:55

51 1 1 Серебряный значок 2 2 бронзовых значков

Bitlocker – это закрытый исходный код, поэтому вопрос Backdoor остается без ответа, за исключением Microsoft. В конечном счете, решение доверять им зависит от вас.

8 июня 2016 года в 0:12

Купите, если вы прочитаете беспорядок, это на самом деле не вопрос, если есть Backdoors, но если Bitlocker был независимо.

8 июня 2016 года в 0:25

Это доверяет CESG (правительство Великобритании), когда настраивается определенным образом. Тем не менее, это само по себе может спорить в любом случае – как правительственное агентство, они могут заинтересоваться в том, чтобы получить доступ к заблокированным данным или предотвратить доступ к другим своим данным. Даже аудит не решит это – если есть задним ходом шифрования, единственный способ найти это может быть через знание ключа. Не имея возможности проверить всю цепочку от кода до развертывания, включая используемые машины и компиляторы, просто невозможно сказать.

8 июня 2016 года в 9:34

3 ответа 3

Каждый раз, когда вы устанавливаете программное обеспечение от поставщика или проекта, вы доверяете, что поставщик или проект не установил там вредоносный код, а также выполнил разумную работу по обеспечению его.

Некоторые люди могут предположить, что открытый исходный код является ответом на это, но без повторяемых сборков и полного аудита исходного кода, проведенного кем -то, которым вы доверяете, в этом меньше пользы, чем вы можете подумать об обычных пользователях.

Как и большинство вещей в безопасности, это сводится к вашей модели угрозы. Если вы не доверяете Microsoft, то не используйте их программное обеспечение. Bitlocker откровенно говоря, наименьшее из ваших забот. Если MS хочет пойти на компромисс вас, они могут просто трогать обновление безопасности (вы устанавливаете обновления безопасности, верно. ).. Конечно, это правда, какую ОС и прикладное программное обеспечение вы используете. OSX, Apple может поставить под угрозу вас, Debian Linux, Debian Project может поставить под угрозу вас.

Реально лучший вопрос: «вероятно, что они хотят»?

ответил 12 июня 2016 года в 18:52

Рори Маккун Рори Маккун

61.7K 14 14 Золотые значки 140 140 Серебряных значков 221 221 Бронзовые Значки

Я совсем не беспокоюсь о том, что Microsoft устанавливает троянцы на компьютеры своих клиентов, хотя технически это было бы тривиально. Если такой случай станет публичным, это будет огромным ударом по бизнесу Microsoft, так как люди будут переходить на другие операционные системы. Создание бэкдора или слабость в Bitlocker для использования правоохранительными органами – это гораздо более надежная угроза, на мой взгляд, на мой взгляд.

5 мая 2017 в 12:07

Если вы не доверяете Microsoft, не используйте Windows. Использование Bitlocker не делает вас более уязвимыми для Backdoors, которую Microsoft могла представить. Криптографическое программное обеспечение на самом деле не лучшее место, где можно поставить бэкдор: у него довольно узкая работа, было бы невозможно надежно скрыть то, что он делает от кого -то, кто управляет отладчиком, и было бы довольно громоздко извлечь информацию, которую он хранит. Конечно, Bitlocker может использовать более слабые шифрование, чем он утверждает, но кто -то, кто хотел, чтобы ваши данные все еще должны были иметь доступ к вашей машине, чтобы получить хотя бы зашифрованный текст.

Если Microsoft хочет посадить задний ход, они могут легко положить его в ядро окна, которое они сделали. Трудно понять, что делает ядро: вы не можете доверять отладчику, который работает внутри Windows, вам придется запустить его в виртуальной машине – и скрытный бэкдор может работать по -разному или просто отключить себя в виртуальной машине (многие вредоносные программы отменяют себя, если он обнаруживает, что он работает в VM). Если система непрерывно эксфильтрирует информацию, даже если это сделано ядром, то она может быть обнаружена сетевым оборудованием. Но если у ядра есть задний ход, который заставляет его начинать экстрафильтрировать только тогда, когда он получает определенный сигнал, это практически невозможно узнать.

Чтобы выразить это другим способом, “Bitlocker заслуживает доверия?” Не тот вопрос. Правильный вопрос “является надежной базой Bitlocker, заслуживающей доверия?”, и надежная база Bitlocker включает в себя большую часть Windows. Выделение Bitlocker не имеет никакого смысла. (Может быть, подозревать Битлоко “они” Хочу, чтобы вы сделали, чтобы не защищать свои данные и сделать “их” работа проще!)

Bitlocker Back Door – только TPM: от украденного ноутбука в сеть компании

Шифрование диска Bitlocker – это функция защиты данных, которая интегрируется с операционной системой и рассматривает угрозы кражи данных или экспозиции от потерянных, украденных или ненадлежащих выведенных из эксплуатации компьютеров. Данные о потерянном или украденном компьютере уязвимы для несанкционированного доступа, либо запустив инструмент программной атаки против него, либо путем передачи компьютера’жесткий диск на другой компьютер. Bitlocker помогает смягчить несанкционированный доступ к данным, улучшая защиту файлов и системы. Bitlocker также помогает предоставить данные недоступными, когда компьютеры, защищенные BitLocker. См. Следующее руководство о том, как включить шифрование диска FileVault на устройстве Mac и сценариях шифрования и реализации BitLocker Drive. Вы можете увидеть “Понимание полного шифрования дисков с PBA / без PBA, UEFI, безопасной загрузки, биографии, шифрования файлов и каталогов и шифрования контейнеров”, и как включить или отключить шифрование привода битлокологов в Windows 10 и виртуальных машинах.

А TPM-only режим использует компьютер’S TPM Security Adware без аутентификации PIN -кода. Это означает, что пользователь может запустить компьютер, не будучи предварительно проведенным для PIN-кода в среде Pre-Boot Windows, в то время как TPM+PIN Режим использует компьютер’S TPM Security Adware и PIN -код в качестве аутентификации. Пользователи должны вводить этот PIN-код в среде Pre-Boot Windows каждый раз, когда начинается компьютер. TPM+PIN требует подготовленного TPM, и настройки GPO системы должны разрешать режим TPM+PIN.

Это недавнее исследование специалистов по безопасности Dolos Group, чтобы определить, может ли злоумышленник получить доступ к организации’S Network от украденного устройства, а также выполняет движение боковой сети. Им был передан ноутбуку Lenovo, предварительно настроенный со стандартным стеком безопасности для этой организации. Никакой предварительной информации о ноутбуке, учетных данных, деталях конфигурации и т. Д. Они заявили, что это был 100% тест Blackbox. После того, как они завладели устройством, они направились прямо к работе и выполнили некоторую разведку ноутбука (настройки BIOS, обычная операция загрузки, детали аппаратного обеспечения и т. Д.), И отмечалось, что многие лучшие практики следуют, отрицая многие общие атаки. Например:

- Атаки PCIleech/DMA были заблокированы, потому что Intel’S VT-D BIOS настройка была включена.

- Все настройки BIOS были заблокированы с паролем.

- Порядок загрузки BIOS был заблокирован, чтобы предотвратить загрузку с USB или CD.

- SecureBoot был полностью включен и предотвратил любые не подписанные операционные системы.

- Обход Auth-Boot Auth не работал из-за полного шифрования дисков.

- Черепаха и другие атаки респондентов с помощью адаптеров USB Ethernet ничего не вернули использование.

- SSD был полным дисковым зашифрованным (FDE) с использованием Microsoft’S Bitlocker, защищен через модуль доверенной платформы (TPM)

Ничего больше не работая, они должны были взглянуть на TPM, и они заметили из разведки, что ноутбук сапится непосредственно к экрану входа в Windows 10. Это реализация только TPM.

Что, в сочетании с шифрованием Bitlocker означает, что клавиша расшифровки дискуссии привода вытаскивается только из TPM, не требуется не требуется PIN-код или пароль, который является по умолчанию для Bitlocker. Преимущество использования только TPM-это только, он устраняет использование второго фактора (PIN + пароль), тем самым убедив пользователей использовать их для их устройств. Вы можете посмотреть, как включить аутентификацию Bitlocker Pre Boot через групповую политику.

Они заявили об этом Внедрение дополнительной безопасности, такой как пароль или PIN -код было бы сорвать эту атаку.

– Это означает, что они рекомендуют использовать TPM + PIN или TPM с паролем. Это означает, что с помощью вывода вы в значительной степени устраняете все формы атаки, и каждый раз, когда ваше устройство включается, ваше устройство не будет захватывать ключ из TPM. Для разблокировки привода требуется дополнительный вывод, поэтому без штифта вы даже не можете загрузить окна, как описано в этом руководстве. Но это’S еще один уровень аутентификации, который некоторые пользователи могут найти навязчиво.

Для тех, кто использует VPN с Pre-Logon, после получения доступа к устройству, не требуя доступа, это может привести к большому боковому движению в сети.

Краткое содержание: TPM очень безопасен, и атака на него почти невозможно. Недостаток Bitlocker не использует никаких зашифрованных функций связи TPM 2.0 Стандарт, что означает, что любые данные, выходящие из TPM. Если злоумышленник захватывает этот ключ, он должен быть в состоянии расшифровать диск, получить доступ к конфигурации клиента VPN и, возможно, получить доступ к внутренней сети.

Пока это не исправлено, Я рекомендую использовать PIN -код TPM + или пароль. Это руководство поможет в настройке баланса Bitlocker PIN -кода: как настроить разблокировку сети в Windows. Вы можете узнать, как развернуть администрирование и мониторинг Microsoft Bitlocker.

Надеюсь, вы нашли этот пост в блоге полезным. Если у вас есть какие -либо вопросы, пожалуйста, дайте мне знать в сессии комментария.