Включает ли O365 MFA?

Office 365 Многофакторная аутентификация (MFA)

Перед принуждением MFA вы должны стремиться зарегистрировать большинство пользователей в MFA, чтобы избежать нарушения, но выяснить, кому нужно зарегистрироваться и взаимодействовать с каждым из них, является чрезвычайно трудоемким процессом.

Как обеспечить соблюдение многофакторной аутентификации на Microsoft 365 (Office 365), используя по умолчанию безопасности

По умолчанию безопасности включает MFA для всех. Это просто, быстро и доступно для всех, независимо от лицензии. Тем не менее, он негибкий, без параметров конфигурации и должен применяться ко всем учетным записям.

После включения по умолчанию по умолчанию следующие изменения в вашем арендаторе:

- Все пользователи должны зарегистрироваться для MFA в течение 2 недель после их следующего интерактивного входа в систему – ни один пользователи не могут быть освобождены от требования MFA.

- Только приложения в стиле подлинности разрешены в качестве методов MFA – это безопасный метод, который мы бы порекомендовали в любом случае.

- Администраторы всегда будут предназначены для MFA при входе в систему.

- Пользователям будет предложено для MFA «при необходимости» (это не определяется Microsoft, но включает в себя, когда пользователи появляются на новом устройстве или приложении, а также для критических ролей и задач).

- Доступ к Azure Portal, Azure CLI или Azure PowerShell любым всегда потребует MFA.

- Унаследованная аутентификация отключена, потому что она не поддерживает MFA. По умолчанию безопасности – это все или ничего – нет вариантов или вариантов конфигурации. Тем не менее, он предлагает разумные варианты, которые соответствуют большинству небольших команд.

Хочу узнать больше о дефолте по обеспечению безопасности? Ознакомьтесь с официальной документацией и прочитайте оригинальный пост в блоге от Microsoft, в котором описывается намерение и дизайн по умолчанию безопасности.

Это правильный подход?

Чтобы решить, подходит ли вам по умолчанию по умолчанию, вы должны рассмотреть четыре вещи:

- При включении по умолчанию безопасности все учетные записи в Azure AD должны использовать MFA. Это включает в себя нелицензированные пользователи, учетные записи и учетные записи услуг. Любые учетные записи, которые входят в Azure Ad, автономно, такие как учетные записи услуг, перестанут работать, поскольку они не могут использовать MFA – единственным исключением является учетная запись Ad Connect Connect Connect Connect. Если у вас есть учетные записи услуг, которые работают только на локальном месте и никогда не входят в Azure Ad, они останутся незатронутыми. Хотя они будут «необходимы» для использования MFA при входе в Azure AD, если они никогда этого не сделают, то они не затронуты. Если у вас есть такие учетные записи, вы можете подумать о том, чтобы отфильтровать их из вашей Azure AD Sync . Если вы не уверены, что аккаунт активно войдет в Azure AD, проверьте журналы Azure AD в регистрации . Если у вас есть учетные записи, которые влияют на это, и нет никакого альтернативного способа работы, вам, возможно, придется рассмотреть подход условного доступа – который позволяет исключить – или устаревший подход MFA, который позволяет обеспечить конфигурацию для каждого аккунтирования.

- После того, как по умолчанию по умолчанию будет включено, пользователям, которые не зарегистрировались в MFA, будет предложено сделать это в течение двух недель. После этого, если они еще не зарегистрировались в МИД, они будут вынуждены сделать это до следующего входа в систему. Если две недели кажется немного напряженной, вы можете использовать Push для отслеживания прогресса в свое время, а затем включить по умолчанию по умолчанию, когда вы будете готовы. Пользователи не будут предложены для MFA при входе в систему, даже после регистрации, пока вы не включите по умолчанию по умолчанию, поэтому ваша позиция безопасности будет лишь минимально до тех пор, пока не будет улучшаться до тех пор. Не сбрасывать со счетов ценность жесткого срока; Если через две недели пользователи по-прежнему не зарегистрируются в MFA, они не будут заблокированы, они просто будут вынуждены зарегистрироваться до завершения следующей регистрации.

- По умолчанию безопасности требуется приложение Authenticator, которое отправит Push -уведомления на зарегистрированное устройство, в качестве второго фактора аутентификации. Это безопасный метод MFA, но означает, что каждый должен иметь доступ к устройству, где они могут получать уведомления. Если у кого -либо из ваших пользователей нет доступа к смартфону или планшету (или не готовы установить приложение Microsoft Authenticator), вы не сможете использовать по умолчанию безопасности по умолчанию.

Хочу узнать больше о методах MFA и выбрать правильный вариант для вас? Узнайте больше в нашем блоге.

Если вы выберете эту опцию, мы будем направлять вас через подготовку необходимых частей вашей среды, прежде чем включить его.

Как только вы будете готовы, у вас есть два варианта:

- Немедленно включите его: Дайте вашим пользователям 14 дней, чтобы зарегистрироваться и просто сделать это.

- Поощрять усыновление в первую очередь: Для минимального нарушения вы можете использовать платформу Push для мониторинга и поощрения регистрации пользователей, прежде чем включить ее, когда вы знаете, что большинство пользователей уже зарегистрированы.

Как начать

Настройка вашей среды

По умолчанию безопасности предназначены для того, чтобы быть простым, поэтому все, что вам нужно сделать заранее, это убедиться, что вы не используете устаревшую аутентификацию:

Прекратите использовать устаревшую аутентификацию

Прежде чем вы сможете заблокировать унаследованную аутентификацию, вы должны убедиться, что никто в вашей организации не использует ее. Например, кто -нибудь по -прежнему использует Office 2010 или 2013? Office 2010 не поддерживает современную аутентификацию, а Office 2013 не использует ее по умолчанию. Блокировка унаследованной аутентификации без сначала модернизации любого законного использования, вероятно, нарушит вещи в вашей команде.

В зависимости от возраста вашего Azure Ad Andant, вам, возможно, потребуется также включить современную аутентификацию.

Следуйте официальной документации Microsoft по блокированию унаследованной аутентификации, которая включает в себя шаги по поиску учетных записей, которые по -прежнему используют унаследованную аутентификацию, и инструкции по включению современной аутентификации.

Если вам любопытно, что такое Legacy и Modern Authentication, и хотите больше фона, прочитайте этот пост в блоге от команды Microsoft Identity Team.

Зарегистрируйте ваших пользователей в MFA с минимальными нарушениями и улучшением положения безопасности вашей организации сегодня.

Office 365 Многофакторная аутентификация (MFA)

Перед принуждением MFA вы должны стремиться зарегистрировать большинство пользователей в MFA, чтобы избежать нарушения, но выяснить, кому нужно зарегистрироваться и взаимодействовать с каждым из них, является чрезвычайно трудоемким процессом.

Как обеспечить соблюдение многофакторной аутентификации на Microsoft 365 (Office 365), используя по умолчанию безопасности

По умолчанию безопасности включает MFA для всех. Это просто, быстро и доступно для всех, независимо от лицензии. Тем не менее, он негибкий, без параметров конфигурации и должен применяться ко всем учетным записям.

После включения, безопасность по умолчанию вносит следующие изменения в вашем арендаторе:

- Все пользователи должны зарегистрироваться для MFA в течение 2 недель после их следующего интерактивного входа в систему – ни один пользователи не могут быть освобождены от требования MFA.

- Только приложения в стиле подлинности разрешены в качестве методов MFA – это безопасный метод, который мы бы порекомендовали в любом случае.

- Администраторы всегда будут предназначены для MFA при входе в систему.

- Пользователям будет предложено для MFA «при необходимости» (это не определяется Microsoft, но включает в себя, когда пользователи появляются на новом устройстве или приложении, а также для критических ролей и задач).

- Доступ к Azure Portal, Azure CLI или Azure PowerShell любым всегда потребует MFA.

- Унаследованная аутентификация отключена, потому что она не поддерживает MFA. По умолчанию безопасности – это все или ничего – нет вариантов или вариантов конфигурации. Тем не менее, он предлагает разумные варианты, которые соответствуют большинству небольших команд.

Хочу узнать больше о дефолте по обеспечению безопасности? Ознакомьтесь с официальной документацией и прочитайте оригинальный пост в блоге от Microsoft, в котором описывается намерение и дизайн по умолчанию безопасности.

Это правильный подход?

Чтобы решить, подходит ли вам по умолчанию по умолчанию, вы должны рассмотреть четыре вещи:

- При включении по умолчанию безопасности все учетные записи в Azure AD должны использовать MFA. Это включает в себя нелицензированные пользователи, учетные записи и учетные записи услуг. Любые учетные записи, которые входят в Azure Ad, автономно, такие как учетные записи услуг, перестанут работать, поскольку они не могут использовать MFA – единственным исключением является учетная запись Ad Connect Connect Connect Connect. Если у вас есть учетные записи услуг, которые работают только на локальном месте и никогда не входят в Azure Ad, они останутся незатронутыми. Хотя они будут «необходимы» для использования MFA при входе в Azure AD, если они никогда этого не сделают, то они не затронуты. Если у вас есть такие учетные записи, вы можете подумать о том, чтобы отфильтровать их из вашей Azure AD Sync . Если вы не уверены, что аккаунт активно войдет в Azure AD, проверьте журналы Azure AD в регистрации . Если у вас есть учетные записи, которые влияют на это, и нет никакого альтернативного способа работы, вам, возможно, придется рассмотреть подход условного доступа – который позволяет исключить – или устаревший подход MFA, который позволяет обеспечить конфигурацию для каждого аккунтирования.

- После того, как по умолчанию по умолчанию будет включено, пользователям, которые не зарегистрировались в MFA, будет предложено сделать это в течение двух недель. После этого, если они еще не зарегистрировались в МИД, они будут вынуждены сделать это до следующего входа в систему. Если две недели кажется немного напряженной, вы можете использовать Push для отслеживания прогресса в свое время, а затем включить по умолчанию по умолчанию, когда вы будете готовы. Пользователи не будут предложены для MFA при входе в систему, даже после регистрации, пока вы не включите по умолчанию по умолчанию, поэтому ваша позиция безопасности будет лишь минимально до тех пор, пока не будет улучшаться до тех пор. Не сбрасывать со счетов ценность жесткого срока; Если через две недели пользователи по-прежнему не зарегистрируются в MFA, они не будут заблокированы, они просто будут вынуждены зарегистрироваться до завершения следующей регистрации.

- По умолчанию безопасности требуется приложение Authenticator, которое отправит Push -уведомления на зарегистрированное устройство, в качестве второго фактора аутентификации. Это безопасный метод MFA, но означает, что каждый должен иметь доступ к устройству, где они могут получать уведомления. Если у кого -либо из ваших пользователей нет доступа к смартфону или планшету (или не готовы установить приложение Microsoft Authenticator), вы не сможете использовать по умолчанию безопасности.

Хочу узнать больше о методах MFA и выбрать правильный вариант для вас? Узнайте больше в нашем блоге.

Если вы выберете эту опцию, мы будем направлять вас через подготовку необходимых частей вашей среды, прежде чем включить его.

Как только вы будете готовы, у вас есть два варианта:

- Немедленно включите его: Дайте вашим пользователям 14 дней, чтобы зарегистрироваться и просто сделать это.

- Поощрять усыновление в первую очередь: Для минимального нарушения вы можете использовать Push Platform для мониторинга и поощрения регистрации пользователей, прежде чем включить ее, когда вы знаете, что большинство пользователей уже зарегистрированы.

Как начать

Настройка вашей среды

По умолчанию безопасности предназначены для того, чтобы быть простым, поэтому все, что вам нужно сделать заранее, это убедиться, что вы не используете устаревшую аутентификацию:

Прекратите использовать устаревшую аутентификацию

Прежде чем вы сможете заблокировать унаследованную аутентификацию, вы должны убедиться, что никто в вашей организации не использует ее. Например, кто -нибудь по -прежнему использует Office 2010 или 2013? Office 2010 не поддерживает современную аутентификацию, а Office 2013 не использует ее по умолчанию. Блокировка унаследованной аутентификации без сначала модернизации любого законного использования, вероятно, нарушит вещи в вашей команде.

В зависимости от возраста арендатора вашего Azure Ad, вам, возможно, потребуется также включить современную аутентификацию.

Следуйте официальной документации Microsoft по блокированию унаследованной аутентификации, которая включает в себя шаги по поиску учетных записей, которые по -прежнему используют унаследованную аутентификацию, и инструкции по включению современной аутентификации.

Если вам любопытно, что такое Legacy и Modern Authentication, и хотите больше фона, прочитайте этот пост в блоге от команды Microsoft Identity Team.

Зарегистрируйте ваших пользователей в MFA с минимальными усилиями, используя Push Platform

Перед принуждением MFA вы должны стремиться зарегистрировать большинство пользователей в MFA, чтобы избежать нарушения, но выяснить, кому нужно зарегистрироваться и взаимодействовать с каждым из них, является чрезвычайно трудоемким процессом.

Используйте платформу Push, чтобы быстро увидеть, кто еще не зарегистрировался для MFA, и используйте чаты, чтобы автоматически взаимодействовать с ними, чтобы сделать это с легкостью.

Обеспечение MFA

Когда вы будете готовы сделать это, включение по умолчанию по умолчанию будет быстро и просты, выполнив шаги ниже.

Чтобы следовать этому руководству, вам понадобится:

Администратор безопасности

Администратор условного доступа

Глобальный администратор

Шаг 1

Перейдите к лезвию Azure Active Directory в Центре администратора Acure Acure Active Directory.

Шаг 2

В боковом меню выберите свойства:

Шаг 3

Внизу страницы выберите «Управление по умолчанию безопасности»:

Шаг 4

Следует появиться боковое меню для «включения дефолтов по умолчанию». Сдвиньте это до да.

Office 365 Многофакторная аутентификация (MFA)

Microsoft в их Отчет по расследованию нарушения заявил, что “ Более 75% вторжений в сеть возникли из -за слабых или украденных учетных данных” . Итак, как организации / отдельные пользователи, которые используют приложения Office 365 в качестве повседневной жизни, могут защитить себя от угроз со стороны кибер-атакаторов? Что если конфиденциальные данные внезапно потеряны? Подводя итог этих вопросов’Подумайте, что ваша учетная запись Microsoft Office 365 защищена с помощью имени пользователя – вход на основу пароля. Но думаете ли вы, что этой меры безопасности достаточно, чтобы обеспечить ваши конфиденциальные данные вокруг приложений Microsoft 365? Действительно нет.

Вы, возможно, не узнаете о том, что нападавшие в настоящее время не верят в “Взлом” Для проведения утечек данных. Они используют адрес электронной почты, пароли, присутствующие в темной сети и легко входят в систему, используя слабые, украденные или скомпрометированные учетные данные и получить доступ к компании’S Самая важная сетевая инфраструктура и конфиденциальные данные. Здесь компании необходимо обеспечить свои данные, используя что -то большее, чем просто имени пользователя и аутентификацию пароля.

Интересно, что должно быть самым простым выбором для этого?

Microsoft 365 MFA становится одним из решений спасителя, чтобы превзойти этот пример и обеспечить безопасный доступ к пользователям организации и защищает ваши критически важные приложения и данные компании .

Итак, прежде чем продолжить MFA Решение для платформы Microsoft 365, которую вы должны быть ясны о нескольких основных аспектах –

- Что Офис 365 MFA ?

- Потребность в MFA в учетной записи Microsoft Office 365

- Как это делает MFA для Microsoft 365Работа?

- Настройка многофакторной аутентификации в Microsoft Office 365

- Почему Miniorange MFA над Microsoft Azure MFA?

Что такое Microsoft Office 365 MFA ?

Многофакторная аутентификация (MFA) для Office 365 является методом аутентификации, в ходе которого пользователи/сотрудники должны ввести два или более набора учетных данных, чтобы безопасно войти в свои учетные записи. В отличие от использования только имени пользователя и пароля, MFA требует дополнительной проверки в виде (OTP, телефонный звонок, уведомления о том, что уведомления, аутентикатор, Yubikey и т. Д.). Пользователи/ сотрудники получат доступ к своим Офис 365 учетная запись и связанные с ним данные только после прохождения Многофакторная аутентификация Методы, вызванные в процессе аутентификации. Здесь вам необходимо убедить учетную запись Office 365 и соответствующую систему в том, что вы являетесь законным пользователем учетной записи Microsoft Office 365 и имеете право получить услуги информационных данных, которые вы’привилегирован. Minorange поддерживает 15+ многофакторных методов аутентификации, чтобы обеспечить безопасность для безопасного входа в Офис 365 такой как OTP Over SMS, электронная почта, уведомление о push, Authenticator Google, Microsoft Authenticator, Yubikey, телефон аутентификации , и т. д.

Зачем нам нужна многофакторная аутентификация в учетной записи Microsoft Office 365?

Office 365 позволяет многим организациям сделать свое первое предприятие в облаке, и это’S здесь, которые они должны разместить в дополнение к рутинному имени пользователя и пароля в целях аутентификации. Потому что сегодня’S-быстро развитый современный мир, полагаясь исключительно на систему аутентификации имени пользователя. Независимо от того, насколько сложен ваш пароль, он просто занимает одно простое фишинговое электронное письмо или нарушение базы данных, а ваш пароль вышел в мире.

Компании также должны обеспечить, чтобы их сотрудники, клиенты и партнеры по всему сети, которые находятся в системах, непрерывно контролируются. Внутренние политики, доступные данные (из частных или общественных облачных сервисов), из любого устройства или местоположения о компании’S Ресурсы, необходимые необходимые безопасность данных меры

Кроме этого при переезде в Office 365, ваши конфиденциальные документы, такие как бюджеты, финансы и дорожные карты, все раскрыты, и теперь вы доверяете облаку для безопасности. Информация, которая была надежно позади корпоративный Брандмауэры, такие как документы, файлы, электронные таблицы и PowerPoint, все вышли за пределы вашего контроля в облаке. Хотя Microsoft Office 365 предлагает двухэтапную функцию аутентификации, это’S недостаточно для организаций с огромным объемом данных о клиентах и когда информация обычно находится в пути к и обратному облаку. Тогда становится необходимым, чтобы организации воспринимали услугу поставщиков, которые предложили бы инструменты безопасности данных для IAM Solutions.

Office 365 MFA помогает добавить еще один необходимый уровень аутентификации в рутинную учетную запись. При этом пользователи должны будут встретиться как минимум два или три типа проверки учетных данных, прежде чем они смогут получить доступ к требуемым данным компании. Все эти факторы суммируют запросы о том, почему вам нужно иметь MFA как ваш ежедневный актив Офис 365 аккаунт .

Как работает MFA для Microsoft Office 365?

Microsoft Office 365 MFA-многофакторная аутентификация работает так, как, во-первых, пользователь пытается получить доступ к своей учетной записи Microsoft 365, система просит пользователя ввести свое имя пользователя Password. При успешной аутентификации первого фактора пользователь предлагается для другого фактора аутентификации. Этот второй фактор зависит от выбора, предоставленного MiniOrange, и опции, который, как считает пользователь, является лучшим для него. Это может быть OTP по электронной почте, OTP над SMS, Microsoft Authenticator или аппаратный токен . После аутентификации со вторым фактором пользователь получает доступ к своей учетной записи Microsoft 365.

Офис 365 Многофакторная аутентификация (MFA) процесс выглядит следующим образом:

- Пользователь перемещается в Офис 365 страница авторизации.

- Пользователи вводят выделенное имя пользователя и пароль для своих Офис 365 счет. Это часто называют основным фактором аутентификации . Когда пользователь подает учетные данные для входа в систему’S проверил, существует ли пользователь в базе данных.

- Если учетные данные для входа совпадают с пользователем, второй фактор аутентификации показан пользователю. Эн.G POP UP с просьбой отправить OTP на SMS /электронную почту

- Когда пользователь вводит второй фактор, такой как OTP или Push -уведомление, оно’S проверяется на системе базы данных, если второй фактор верен.

- После успешного завершения второго фактора пользователю предоставляется доступ к Office 365 Syste M M.

- Точно так же, если вы’У меня было больше методов MFA, это выстроилось, это’LL пригласить аутентификацию для всех из них, и окончательное разрешение будет предоставлено.

Когда это включает Методы MFA , Miniorange предоставляет организациям множество вариантов. Но организации должны понимать, что там’S нет “ОДИН-FITS-ALL” подход. Вместо этого они должны выбрать лучшую альтернативу, соответствующую вариантам использования и представляют собой опыт трения в рок -нижнем для пользователей, чтобы обеспечить широкое принятие.

Настройте многофакторную аутентификацию в учетную запись Office 365

- Создать учетную запись и настроить брендинг

- Добавьте свое объявление о предпринимательстве в качестве магазина пользователей. Включить синхронизацию и отправить атрибут ObjectGuid

- Создавать Офис 365 Самл Приложение

- Перейдите в метаданные и загрузите и запустите сценарий домена Federate

- MFA для Office 365 будет включен для ваших конечных пользователей.

Чтобы получить подробное руководство по настройке Office 365 MFA, нажмите здесь И если у вас есть какие -либо сомнения относительно настройки Drop Pail IDPSUpport@xecurify.компонент

Почему Miniorange MFA над Microsoft Office 365 Azure MFA?

Когда разговоры рядом Офис 365 MFA , Затем Azure MFA непосредственно входит в рамку, являющуюся входящим раствором MFA. Ниже приведено сравнение между Microsoft Azure MFA и услугами Miniorange MFA.

Заключение

Находясь в обширном высокотехнологичном цифровом мире, это’S важная необходимость для организаций принять первоклассную безопасность для своего ежедневного официального набора приложений, как Microsoft Office 365 . Хотя организациям становится трудно тратить время на расширенные аспекты безопасности с обычным рабочим модулем, это’S, необходимый для принятия решения MFA с учетом кибератак и фишинговых мероприятий, проходящих в цифровом мире. Так что выбирает лучше Безопасность как услуга Поставщик, который предоставляет первоклассные услуги безопасности конфиденциально, с самой простой технической поддержкой по бюджетной цене становится одной из основных задач для организаций. Соответственно, услуги Miniorange MFA здесь соответствуют наилучшему рассмотрению функций, опыту в области домена, обслуживания и стоимости. Вы можете запланировать Бесплатная демонстрация и пробная версия Чтобы выяснить, как Офис 365 MFA работает и как вы можете реализовать его в своей организации наилучшим образом.

Дальнейшее чтение

- Стремясь интегрировать MFA для отдельных приложений Microsoft

- Что такое многофакторная аутентификация (MFA)?

- Какие поддерживаются различные методы многофакторной аутентификации?

Многофакторная аутентификация и почему это’S

Многофакторная аутентификация в Office 365 и Enterprise Mobility + Security Suite

Microsoft сообщила в своем отчете о расследовании нарушения, что более 75% вторжений в сеть возникли в результате использования слабых или украденных полномочий. Итак, как компании могут защитить от угроз со стороны хакеров, которые пытаются получить доступ к своим данным?

Microsoft’S Многофакторная аутентификация (MFA) помогает остановить хакеров в процессе аутентификации. Это требует использования более чем одного метода проверки и добавляет второй уровень безопасности в пользовательские знаки и транзакции идентификации. С MFA на месте, хакеры не имеют доступа ко второму фактическому устройству для входа в систему. Дополнительные методы проверки могут включать проверку текста SMS, одобрение мобильного приложения или телефонный звонок (с PIN -кодом или без них). Опыт конечного пользователя может быть улучшена, не предложив второму фактору, когда они находятся в доверенной сети или используют соединенный домен.

Подобно тому, как кража идентификации пользователей постоянно развивается через последние типы атак, MFA постоянно повышает безопасность пользователей и соответствует более сильным политикам безопасности, которые требуются сегодня. Microsoft предоставляет два уровня своих услуг MFA для удовлетворения требований клиентов с многофакторной аутентификацией в Office 365 и расширенной версией в Security Mobility + Security Suite (EMS).

MFA в офисе 365

Office 365 включает в себя многофакторную аутентификацию, чтобы помочь обеспечить дополнительную безопасность для обеспечения ресурсов Office 365 и управляется в Центре администратора Office 365. Этот MFA предлагает основные функции, включая возможность обеспечения и обеспечения соблюдения многофакторной аутентификации для конечных пользователей, а также использование мобильного приложения или телефонного звонка в качестве второй формы аутентификации. Эта форма MFA включена в Office 365 E3 Suite или бесплатна для всех администраторов Office 365, но не работает’T включите полный набор функций по сравнению с пакетом EMS.

Например, Office 365 MFA – это ‘все или ничего’ Установка, где каждая аутентификация требует MFA, за исключением входов из доверенных IPS, определенных клиентом. Многие приложения используют устаревшие протоколы, которые не могут обрабатывать МИД, такие как ActiveSync или клиент Outlook 2010. В этих сценариях MFA обходится с помощью пароля приложения. Этот пароль генерируется случайным образом и будет отличаться от пользователя’S нормальные полномочия. Это может быть больно для конечных пользователей управлять.

Что’s разница?

Обе службы предлагают один и тот же базовый план защиты с использованием мобильного устройства в качестве второй формы идентификации, которая увеличивает защиту идентификации пользователей. В тех случаях, где находится разница в EMS/Azure, поскольку она предлагает больше функций, которые можно настроить и предлагает расширенные элементы управления, такие как условный доступ, одноразовый обход и блокировка пользователей.

MFA Windows Azure только функции:

Локальные интеграции – Хочу использовать Azure MFA с другими вещами, такими как VPN, Citrix и Terminal Services? Это может быть достигнуто с помощью RADIUS/LDAP с локальным сервером или NPS. MFA работает с этими службами, чтобы обеспечить безопасность пользовательских данных локально, выполняя аутентификацию через облачную службу MFA.

Настраиваемые голосовые приветствия – Пользователи услышат пользовательские приветствия вместо по умолчанию Microsoft Greetings, когда они отвечают на аутентификацию телефонные звонки.

Настраиваемый идентификатор вызывающего абонента – Эта функция предлагает сотрудникам получать телефонные звонки с аутентификацией от основного номера телефона компании, который отображается на идентификаторе вызывающего абонента вместо номера Microsoft по умолчанию по умолчанию.

Мошенничество – Эта функция безопасности позволяет немедленно уведомлять пользователей, когда они получают многофакторный запрос на аутентификацию по телефону или по электронной почте в любое время дня, когда предпринимается попытка. Эта функция также позволяет пользователям вводить настроенный код предупреждения о мошенничестве, чтобы сообщить о несанкционированном попытке доступа, который отправляет предупреждение по электронной почте своему ИТ -администратору, чтобы предпринять соответствующие действия. Как только код мошенничества введен, учетная запись пользователя немедленно заблокирована, таким образом, дальнейшее защиту от нарушения.

Отчетность/аудит – Любопытно о общем количестве аутентификации или о том, как была аутентифицирована каждая учетная запись? Инструменты отчетности MFA дают представление о чем угодно, связанное с возможностью отслеживания доступа и отказов пользователей, что может быть ключом к отсеиванию угроз атак для отчетности о деятельности подозрительных действий учетной записи.

Одноразовый обход – Нужен доступ к сети или файлу и может’t найди свой телефон? Тогда это звучит как необходимость в “Одноразовый обход.” Обход длится в течение некоторого периода времени (по умолчанию 5 минут), который можно настроить в соответствии с различными организационными потребностями, когда пользователь может одновременно попасть в приложение, защищенное MFA, не выполняя многофакторную аутентификацию.

Зачем использовать многофакторную аутентификацию:

Когда “базовый” Версия MFA, которая поставляется с планами Office 365 Enterprise, включена, это ‘все или ничего’ настраивать. Это означает, что каждая аутентификация потребует MFA, за исключением входов из доверенных IPS, определенных клиентом. В идеале, у пользователей есть только один набор корпоративных учетных данных, чтобы беспокоиться о. Клиент должен будет использовать другой пароль приложения для каждого клиента, который может’Т обращайтесь с современной аутентификацией. В этих сценариях MFA обходится с помощью пароля приложения. Пароль приложения разрешен без MFA, наиболее распространенными являются ActiveSync или клиент Outlook 2010. На мобильных устройствах каждый конечный пользователь должен аутентифицировать с другим паролем, который случайным образом сгенерирован для них, который превращается в уродливый процесс для конечных пользователей. В конечном итоге это больно для управления, поэтому Interlink рекомендует Azure Ad Premium для MFA, чтобы обеспечить условный доступ и расширить его на локальные ресурсы. Все администраторы Azure AD могут быть защищены MFA без дополнительных затрат.

Interlink Cloud Advisors – большой сторонник обеспечения данных с помощью надежных и надежных решений. Многофакторная аутентификация для Office 365 и Enterprise Mobility + Security от Microsoft обеспечивает дополнительный уровень надежной защиты при защите от атак на личность.

Хочу узнать, как добавить эту защиту в свою организацию?

Свяжитесь с Interlink сегодня, чтобы поговорить с нашими сертифицированными экспертами по безопасности Microsoft.

Microsoft Office 365 многофакторная аутентификация

Описание

Многофакторная аутентификация (MFA) требует, чтобы пользователи входили в систему, используя более одного метода проверки, который помогает вам и университету в безопасности, предотвращая получить доступ к киберпреступникам к личной, ограниченной и конфиденциальной информации.

Ул. Cloud State требует MFA для учетных записей Office 365, которые проверяют отдельное лицо’S идентификация через их комбинацию имени пользователя/пароля и устройства (ы), которые они выбирают (e.г. их мобильный телефон и/или рабочий телефон).

Начиная

Часто задаваемые вопросы (FAQ)

Этот список часто задаваемых вопросов о многофакторной аутентификации (MFA) для Office 365 был собран ST. Услуги информационных технологий Облачного государства Университет. Пожалуйста, направьте предложения по дополнительным вопросам HuskyTech по адресу [email protected], (320) 308-7000, Miller Center 102).

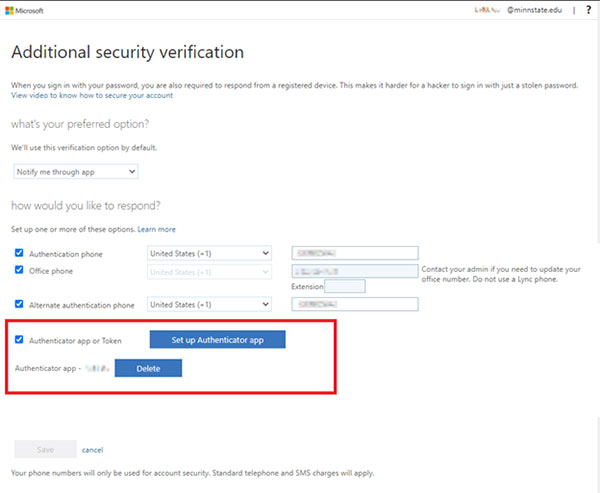

Где я могу изменить свои варианты MFA (e.г. номер телефона или предпочтения)?

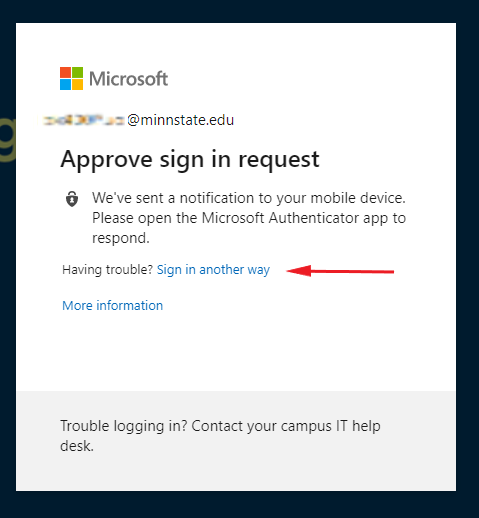

Я не могу аутентифицировать, используя свои предпочтительные параметры, как мне переключиться на альтернативный метод?

Иногда у вас нет телефона или устройства, которое вы настраиваете в качестве предпочтительного метода проверки. Эта ситуация – почему мы рекомендуем вам настроить методы резервного копирования для вашей учетной записи. Следуйте приведенным ниже шагам, чтобы войти в систему альтернативным методом.

- Войдите в Office 365, используя свое имя пользователя и пароль.

- Выбирать Подписаться в другом месте.

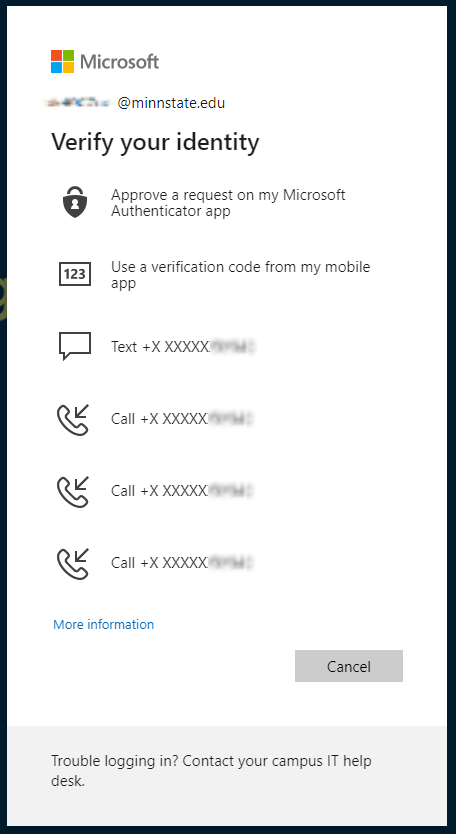

- Вы увидите различные параметры проверки, основываясь на том, сколько у вас есть настройка. Выберите альтернативный метод и войдите в систему.

Какие варианты аутентификации доступны для SCSU Office 365 MFA?

- Microsoft Authenticator App. Это рекомендуемый метод и самый простой в использовании. Просто одобрить уведомление о push на вашем смартфоне, чтобы вйти в систему.

- Другие приложения Authenticator. Есть ряд других совместимых приложений, доступных для смартфонов. 6-значный код вводится для входа в систему.

- Текстовое сообщение сотового телефона. Текстовое сообщение отправляется на мобильный телефон с 6-значным кодом, необходимым для входа в систему.

- Телефонный звонок. Автоматизированный телефонный звонок используется для утверждения входа в систему. Это может пойти на мобильный телефон или стационарную линию. Офисный телефон также может быть использован для этой опции.

- Другие варианты. Если вы не можете использовать приведенные выше параметры, пожалуйста, свяжитесь с HuskyTech для доступных методов (E.г. Физические жетоны или брызги).

Как мне повторно синхронизировать свой календарь в EAB vavigate?

После включения Office 365 MFA ваша автоматическая синхронизация календаря в навигации потерпит неудачу. Чтобы исправить проблему, повторно синхронизируйте календарь, следуя инструкциям. Вам нужно только повторно синхронизировать только один раз после включения MFA.

Как изменить приложение Microsoft Authenticator, если у меня есть потерянное/новое/сброс устройства?

Если вы включили резервную копию облаков на своем старом устройстве, вы можете использовать свою старую резервную копию для восстановления учетных данных своей учетной записи на новом iOS или устройстве Android. Для получения дополнительной информации см. Резервные учетные данные учетной записи с помощью Authenticator Article.

Если облако резервное копирование не включено, но вы все равно можете получить доступ к “Дополнительная проверка безопасности” Страница для вашей учетной записи https: // account.ActiveDirectory.Windowsazure.com/presectup.ASPX, нажмите “Удалить” кнопка рядом с вашим старым устройством, затем нажмите “Настройка приложения Authenticator” кнопка для настройки вашего нового устройства, выполняющих шаги для вашего телефона здесь:

Если вы не можете получить доступ к своей учетной записи SCSU Office 365, пожалуйста, свяжитесь с HuskyTech по адресу [email protected] или (320) 308-7000.

Что если у меня нет доступа к телефону?

В тех случаях, когда у вас нет прямого доступа к своему мобильному или альтернативному телефону, и вам предложено проверить учетные данные Office 365, пожалуйста, свяжитесь с HuskyTech по адресу [email protected] или (320) 308-7000.

Что если я офлайн?

В тех случаях, когда у вас нет сотового, Wi-Fi или проводного доступа в Интернет, и вам предложено проверить учетные данные Office 365, вы все равно можете использовать приложение Microsoft Authenticator на своем телефоне для просмотра вращающегося одноразового пароля, который вы можете ввести в качестве проверки. Эти одноразовые пароли генерируются, даже если ваш телефон в автономном режиме.

Какие почтовые службы совместимы с многофакторной аутентификацией Office 365?

Ниже приведен список общих услуг электронной почты, которые, как известно, совместимы с многофакторной аутентификацией Office 365:

- Microsoft Outlook Desktop Application для Windows и MacOS

- Мобильное приложение Microsoft Outlook для Android и iOS

- Приложение Gmail для Android

- Почтовое приложение для iOS

- Outlook онлайн через веб -браузер

Применяется ли многофакторная аутентификация к настольным версиям приложений Microsoft Office?

Как только многофакторная аутентификация включена, вы будете использовать второй метод проверки в любое время, когда вас просят ваши учетные данные при использовании любого компонента Microsoft Office 365. Хотя вас не просят входить и часто проверять при использовании установленных версий приложений Office 365, это случается иногда.

Должен ли я проверять свои учетные данные каждый раз, когда я получаю доступ к услугам Microsoft Office 365?

В большинстве случаев нет. Когда вы успешно входите в Office 365, токен или ключ аутентификации сохраняется на этом устройстве и раскрывает ваш доступ в течение определенного периода времени. После этого токена истекает, вам будет предложено войти в систему, используя многофакторную аутентификацию. Есть несколько вещей, которые могут запустить новый логин раньше:

- Изменение вашего звездного пароля

- Вход в систему с помощью устройства, которое никогда не получало доступ к вашей учетной записи Office 365

- Вход из другого географического положения

- Вручную подписываясь из учетной записи Office 365 в последний раз, когда вы его использовали

- Использование браузера в режиме частного просмотра

Почему я должен использовать MFA каждый раз, когда я вхожу в систему?

При доступе к вашей учетной записи SCSU Office365 через веб -браузер есть несколько вариантов, чтобы уменьшить количество раз, когда вам предложено войти и заполнить вызов MFA.

- На ваших личных устройствах, вместо того, чтобы нажать “выход” Когда закончите с сеансом Office365, просто закройте вкладки, над которыми вы работали. В следующий раз, когда вы пойдете в офис, ваша предыдущая сессия будет восстановлена.

- Использование частного режима просмотра (Chrome Incognito, Edge inprivate…) приведет к приглашению Office365 MFA каждый раз, когда вы входите в систему. Переключитесь на обычную вкладку просмотра при использовании Office365

- Если ваш браузер настроен на блокировку всех файлов cookie, или вы используете другую программу, которая блокирует файлы cookie, вам будет предложено MFA в каждом журнале. Измените настройки, чтобы уменьшить MFA.

- При использовании одного и того же устройства в той же сети настольные приложения Office365 не должны требовать MFA каждый раз, когда вы их открываете. Если они есть, пожалуйста, свяжитесь с HuskyTech по адресу [email protected] или (320) 308-7000.

Безопасно ли раздавать мой номер мобильного телефона для MFA?

Да. Ваши методы проверки и номера телефонов хранятся надежно, очень похоже на пароль. Теперь, когда MFA защищает вашу учетную запись, ваша личная информация еще безопаснее!

Добавляет ли добавление моей учетной записи в приложение Microsoft Authenticator, доступ SCSU или штат Миннесота к моему устройству?

Нет, регистрация устройства предоставляет вашему устройству доступ к услугам SCSU, но не позволяет SCSU или штат Миннесота к вашему устройству. Это’S, как SCSU, дает вам ключ, и вы добавляете этот ключ к своему личному Keyring.

Могу ли я временно или навсегда отключить MFA?

После включения вы не можете отключить MFA на своей учетной записи SCSU Office 365. Для проблем, касающихся Office 365 MFA, пожалуйста, свяжитесь с HuskyTech по адресу [email protected] или (320) 308-7000.

Если у меня нет ничего ценного в Office 365, почему я должен волноваться?

Даже если это может быть не очевидно, у вас, вероятно, есть ценная информация, хранящаяся в ваших услугах SCSU Office 365, включая конфиденциальные сообщения электронной почты, вложения и контактную информацию в Outlook, частных файлах в папках OneDrive и Teams или личные заметки в OneNote. Риск выходит за рамки кражи данных. Например, кто -то, кто позирует, как вы можете отправлять вредоносные электронные письма из своей учетной записи и участвовать в других поведениях, вредных для вас и других, если они получают доступ к вашей учетной записи.

Каковы шансы на крах моего пароля?

Хотя это может быть страшно услышать, это, вероятно, уже произошло. Учитывая объем недавних нарушений популярных услуг, таких как Dropbox, Chegg, Experian, Target, Adobe и другие, каждый должен предположить, что один из их паролей был украден в какой -то момент. Хотя это было, вероятно, зашифровано, воры могли попытаться сломать шифрование. Если вы не использовали сильный пароль, они, возможно, уже взломали его.

Помимо попадания в ущерб данных, пароли могут быть украдены много других способов. Например, через фишинговые мошенничества или просто написав на листе бумаги, который можно найти на столе, в кошельке или в мусорном контейнере. Пароли можно перехватить при использовании необеспеченных сетей Wi-Fi в кофейне, аэропорту или отель. На вашем ноутбуке можно даже неосознанно установить вредоносное ПО, которое может записывать деятельность и отправлять его ворам онлайн. Учитывая эти возможности – и многое другое – вы всегда должны быть в обороне, чтобы следовать надлежащим мерам предосторожности безопасности для защиты ваших учетных записей.

MFA – отличный способ помочь защитить ваши учетные записи от компромисса из -за кражи вашего пароля. Включите MFA для других ваших личных учетных записей (социальные сети, банковское дело, покупки, электронная почта…).