Загрузка TOR помещает вас в список?

АНБ, скорее всего, нацелен на любого, кто любит

Краткое содержание:

В этой статье мы исследуем ключевые моменты, связанные с браузером Tor и хвостами, сосредоточившись на важных аспектах, таких как подключения прокси -сервера, ограничение Apparmor для управления файлами, скрытие использования TOR, шифрование HTTPS и защита от опасного Javascript. Эти темы необходимы для понимания и максимизации вашей анонимности и безопасности при просмотре Интернета с помощью Tor.

Ключевые моменты:

1. Прокси -сервер отказывается от подключений

Когда вы встречаетесь с сообщением об ошибке «Прокси -сервер отказывается от соединений» в браузере TOR, указывает, что хвосты еще не подключены к сети TOR. Чтобы решить это, убедитесь, что вы подключены как к локальной сети, так и к сети TOR.

2. Апарморское ограничение и управление файлами

Браузер Tor в хвостах ограничен Apparmor для защиты вашей системы и данных. Это ограничение ограничивает папки, к которым может получить доступ браузер Tor. Чтобы избежать разрешения, запрещающих ошибки при загрузке файлов в браузере Tor, сохраните их в специальную папку браузера Tor, расположенная в домашней папке. Кроме того, используйте папку для браузера Persistent/Tor, если вы включили функцию Persistent Polder для загрузки и загрузки файлов в разных сеансах.

3. Управление памятью для больших загрузок файлов

Чтобы предотвратить заканчивание заканчивая память, загрузите большие файлы в папку с постоянным/браузером Tor. Файлы, загруженные за пределами постоянного хранилища, хранятся в оперативной памяти, которая имеет ограниченную емкость.

4. Скрытие снятия пальцев в браузере

Веб -сайты не могут быть обмануты, думая, что вы не используете Tor, поскольку список выхода из сети Tor. Тем не менее, хвосты мешают веб -сайтам дифференцировать пользователей Tails от других пользователей браузера Tor, улучшая вашу анонимность. Веб -сайты могут собирать информацию о отпечатке пальцев браузера, которая включает в себя такие детали, как имя браузера, версия, размер окна, часовой пояс и доступные шрифты. Хвосты направлены на то, чтобы предоставить ту же информацию, что и браузер Tor в других операционных системах, чтобы минимизировать различимые характеристики. Тем не менее, включение расширения Origin Ublock может потенциально показать использование хвостов, если оно блокирует рекламу на веб -странице.

5. Шифрование HTTPS с HTTPS повсюду

Использование HTTPS вместо HTTP шифрует ваше общение с веб -сайтами и предотвращает перехват с помощью узлов выхода TOR. Расширение HTTPS везде, включенное в браузер TOR, обеспечивает зашифрованные соединения с основными веб -сайтами и адресат ограничения использования HTTPS на определенных сайтах.

6. Защита от опасного JavaScript

JavaScript включен по умолчанию в браузере TOR для поддержания удобства использования, но потенциально опасный JavaScript отключен. Это допускает безвредный и полезный JavaScript при смягчении рисков. Полное отключение JavaScript сделает многие веб -сайты непригодными для использования.

Вопросы:

1. Почему ошибка «прокси -сервер отказывается от подключений» в браузере Tor?

Отвечать: Сообщение об ошибке указывает, что хвосты еще не подключены к сети TOR. Обеспечить правильное сетевое подключение и проверьте настройки подключения к сети TOR.

2. Как ограничение Apparmor влияет на управление файлами в браузере Tor?

Отвечать: Аппормор ограничивает папки, которые может получить доступ к папкам. Чтобы избежать разрешения, запрещенных ошибками, сохраняют файлы в конкретную папку браузера Tor в домашнем каталоге или используйте папку для браузера Persistent/Tor для перекрестного перевода файла.

3. Почему вы должны загружать большие файлы в папку браузера настойчивого/Tor?

Отвечать: Загрузка больших файлов в папку браузера на постоянном/TOR предотвращает выпуск памяти хвостов. Файлы, загруженные за пределами постоянного хранилища, хранятся в оперативной памяти, которая имеет ограниченную емкость.

4. Как хвосты улучшают анонимность и скрывают использование Tor?

Отвечать: Хвосты стремятся затруднить веб -сайты, чтобы отличить пользователей Tails от других пользователей браузера TOR. Он маскирует детали отпечатков пальцев в браузера и предоставляет ту же информацию, что и браузер Tor в других операционных системах. Тем не менее, включение удлинения ublock Origin может потенциально выявить использование хвостов.

5. Почему важно шифрование HTTPS, и как HTTPS везде помогает?

Отвечать: HTTPS шифрует ваше общение с веб -сайтами, предотвращая перехват с помощью узлов выхода Tor. HTTPS повсюду, включенные в браузер TOR, обеспечивает зашифрованные соединения с основными веб -сайтами и решает ограничения использования HTTPS на определенных сайтах.

6. Как Browser защищает Tor от опасного JavaScript?

Отвечать: Tor Browser позволяет безвредный и полезный JavaScript по умолчанию, но отключает потенциально опасный JavaScript. Этот компромисс обеспечивает удобство использования при минимизации рисков.

7. Что можно узнать из сообщения об ошибке «Прокси -сервер, отказываясь от подключений»?

Отвечать: Сообщение об ошибке указывает, что хвосты не подключены к сети TOR. Проверьте сетевой подключение и убедитесь, что настройки сети TOR правильно настроены.

8. Где вы должны сохранять файлы при использовании браузера Tor, чтобы избежать разрешений, запрещенных ошибками?

Отвечать: Сохраните файлы в специальную папку браузера Tor в домашнем каталоге или используйте папку для браузера Persistent/Tor, если включена функция постоянной папки.

9. Как хвосты мешают веб -сайтам дифференцировать пользователей Tails от других пользователей браузера Tor?

Отвечать: Хвосты стремятся предоставить ту же информацию о снятии отпечатков пальцев браузера, что и браузер Tor в других операционных системах, что затрудняет веб -сайты различать пользователей Tails пользователей. Тем не менее, включение расширения Origin Ublock может показать использование хвостов, если реклама заблокирована.

10. Почему включение расширения ublock Origin в хвостах значительно?

Отвечать: Расширение происхождения Ublock в хвостах удаляет рекламу. Однако, если веб -страница включает в себя рекламные объявления, которые не загружаются пользователем, это может показать, что пользователь использует хвосты.

11. Какова цель использования HTTPS вместо HTTP?

Отвечать: HTTPS шифрует общение с веб -сайтами и предотвращает перехват с помощью узлов выхода TOR. Это повышает безопасность и конфиденциальность во время онлайн -деятельности.

12. Как расширение HTTPS везде способствует безопасному просмотру?

Отвечать: Расширение HTTPS везде обеспечивает зашифрованные соединения с различными основными веб -сайтами, устранение ограничений и содействие использованию HTTPS. Он обеспечивает сотрудничество между проектом TOR и Electronic Frontier Foundation.

13. Почему Tor Browser включает JavaScript по умолчанию?

Отвечать: Включение JavaScript по умолчанию поддерживает удобство использования и доступность на веб -сайтах. Отключение всего JavaScript может сделать многие веб -сайты непригодными для использования.

14. Как хвосты обрабатывают снятие отпечатков пальцев браузера?

Отвечать: Хвосты направлены на то, чтобы предоставить такие же детали отпечатков пальцев браузера, что и браузер Tor в других операционных системах, что затрудняет веб -сайты различать пользователей Tails пользователей. Он минимизирует потенциальные идентифицируемые характеристики.

15. Как вы можете защитить себя от опасного JavaScript при использовании браузера Tor?

Отвечать: Браузер Tor отключает потенциально опасную JavaScript по умолчанию, минимизируя риски. Пользователи должны держать в обновлении браузера Tor, чтобы получить пользу от улучшений безопасности.

АНБ, скорее всего, нацелен на любого, кто любил

Хвосты пытаются сделать веб -сайты как можно более трудным, чтобы отличить пользователей Tails от других пользователей Tor Browser. Если веб -сайт мог определить, являетесь ли вы пользователем Tor Browser Внутри или за пределами хвостов это предоставит немного больше информации о вас и уменьшит вашу анонимность.

Прокси -сервер отказывается от подключений

Следующее сообщение об ошибке в Tor Browser означает, что хвосты еще не подключены к сети TOR:

Прокси -сервер отказывается от соединений Убедитесь, что вы:

- Подключено к локальной сети

- Подключено к сети TOR

Запада, загрузка и загрузка Apparmor

Браузер Tor в хвосте ограничен Апармором для защиты системы и ваших данных от некоторых типов атак против браузера Tor . Как следствие, браузер Tor в хвостах может читать и писать только ограниченное количество папок.

Вот почему, например, вы можете столкнуться Доступ запрещен ошибки, если вы попытаетесь загрузить файлы в Дом папка.

- Вы можете сохранить файлы из браузера Tor в папку браузера Tor, которая расположена в домашней папке. Содержание этой папки исчезнет, как только вы отключите хвосты.

- Если вы хотите загрузить файлы с помощью браузера Tor, сначала скопируйте их в эту папку.

- Если вы включили постоянную функцию папки настойчивого хранилища, вы также можете использовать Устойчивый/браузер Tor папка для загрузки и загрузки файлов из Tor Browser. Содержание Устойчивый/браузер Tor Папка сохраняется на разных рабочих сессиях.

Для предотвращения заканчивания хвостов заканчивая память и сбои, загрузите очень большие файлы в Устойчивый/браузер Tor папка. Все файлы, которые вы загружаете за пределами постоянного хранилища, хранятся в памяти (RAM), что более ограничено.

Скрытие, которое вы используете Tor Browser

Невозможно спрятаться на веб -сайтах, которые вы посещаете, которые используете TOR, потому что список выходящих узлов сети TOR является публичным.

Вот почему еще много сайтов просят вас решить CAPTCHA при использовании Tor Browser.

Анонимность, предоставленная Tor Browser Работает, заставляя всех пользователей выглядеть одинаково, чтобы сделать невозможным узнать, кто из миллионов пользователей Tor Browser.

Хвосты пытаются сделать веб -сайты как можно более трудным, чтобы отличить пользователей Tails от других пользователей Tor Browser. Если веб -сайт мог определить, являетесь ли вы пользователем Tor Browser Внутри или за пределами хвостов это предоставит немного больше информации о вас и уменьшит вашу анонимность.

Веб -сайты, которые вы посещаете, могут получить много информации о вашем браузере, будь то Tor Browser или обычный браузер. Эта информация называется Отпечаток пальца браузера и включает название и версию браузера, размер окна, часовой пояс, доступные шрифты и т. Д.

Чтобы затруднить отличие пользователей Tails от других пользователей Tor Browser, Tor Browser в хвостах пытается предоставить ту же информацию, что и Tor Browser в других операционных системах.

Разница в том, что хвосты включают Ublock Origin расширение, которое удаляет рекламу. Если злоумышленник может определить, что вы не загружаете рекламные объявления, включенные в веб -страницу, это может показать, что вы пользователь хвостов.

Чтобы скрыть кому -то, кто контролирует ваше подключение к Интернету, которое вы подключаете к TOR, см. В нашу документацию о подключении к сети TOR.

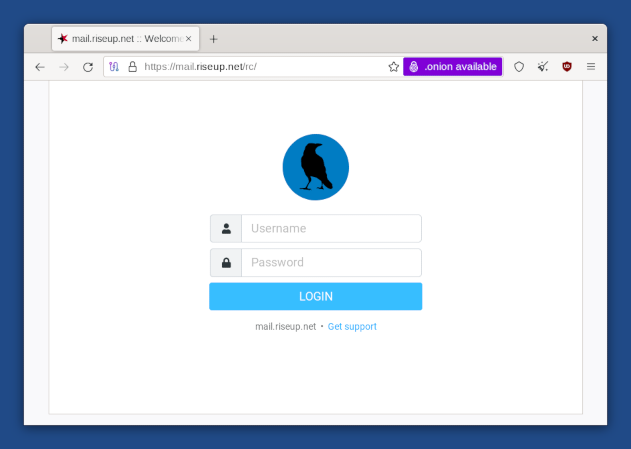

Шифрование HTTPS с HTTPS повсюду

Использование HTTPS вместо HTTP шифрует вашу связь с веб -сайтом и предотвращает перехват узел выхода TOR.

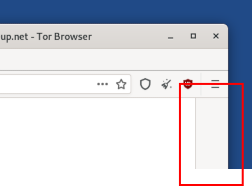

Например, вот как выглядит браузер, когда мы пытаемся войти в учетную запись электронной почты в Riseup.сеть, используя их интерфейс веб -почты:

Обратите внимание на значок замок слева от адресной строки, говорящий «Почта.подниматься.сеть”. Обратите внимание также адрес, начинающийся с “https: //” (вместо “http: //”). Это показатели того, что используется зашифрованное соединение с использованием HTTPS.

Когда вы отправляете или получаете конфиденциальную информацию (например, пароли), вы должны попытаться использовать только услуги, предоставляющие HTTPS. В противном случае, для подслушивания очень легко украсть любую информацию, которую вы отправляете, или изменить содержание страницы на пути в ваш браузер.

HTTPS везде – это расширение Firefox, включенное в браузер Tor . Он производится как сотрудничество между проектом TOR и Electronic Frontier Foundation. Он шифрует вашу связь с рядом крупных сайтов. Многие сайты в Интернете предлагают некоторую ограниченную поддержку для шифрования по сравнению с HTTP, но затрудняют использование. Например, они могут по умолчанию незашифрованных HTTP или заполнить зашифрованные страницы ссылками, которые возвращаются к незашифрованному сайту. Расширение HTTPS везде решает эти проблемы, переписывая все запросы на эти сайты на HTTPS.

Чтобы узнать больше о HTTPS повсюду, вы можете увидеть:

- HTTPS везде домашняя страница

- HTTPS везде FAQ

Защита от опасного JavaScript

Все, что отключен JavaScript по умолчанию, отключил бы много безвредных и, возможно, полезных JavaScript, и может сделать многие веб -сайты непригодными для использования.

Вот почему JavaScript включен по умолчанию, но браузер Tor отключает все потенциально опасные JavaScript. Мы считаем это необходимым компромиссом между безопасностью и удобством для использования.

Чтобы лучше понять поведение браузера Tor, например, в отношении JavaScript и файлов cookie, вы можете обратиться к документу дизайна браузера Tor.

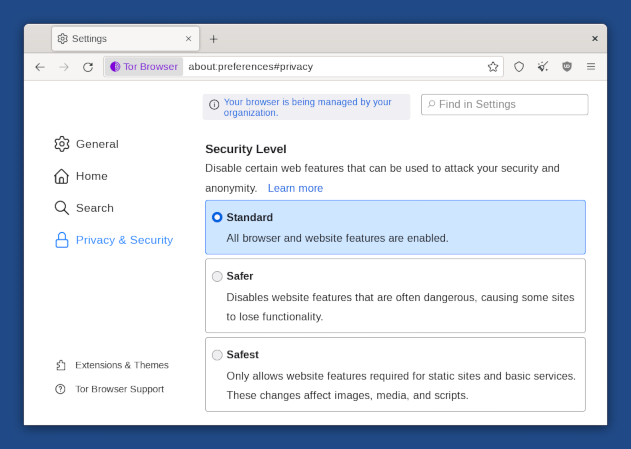

Уровень безопасности

Вы можете изменить уровень безопасности браузера TOR, чтобы отключить функции браузера в качестве компромисса между безопасностью и удобством для использования. Например, вы можете установить уровень безопасности на Самое безопасное полностью отключить JavaScript.

Уровень безопасности установлен на Стандартный по умолчанию, что дает наиболее полезный опыт.

![]()

Чтобы изменить уровень безопасности, нажмите на значок справа от адресной строки и выберите расширенные настройки безопасности .. .

Вы можете безопасно игнорировать сообщение: «Ваш браузер управляется вашей организацией», которая появляется в предпочтениях браузера Tor.

Все это сообщение означает, что функция автоматических обновлений браузера была отключена. Это сделано намеренно в хвостах, чтобы убедиться, что функция безопасности или конфигурация не разбита автоматическими обновлениями браузера Tor .

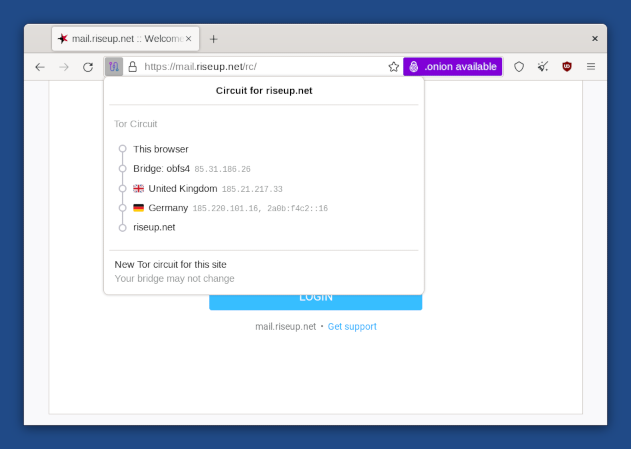

Схема

Нажмите на замок в адресной строке, чтобы показать схему TOR, которая используется для подключения к веб -сайту на текущей вкладке, ее 3 реле, их странах и IP -адреса.

Последнее реле в схеме, которая непосредственно над веб -сайтом назначения – это Выходная эстафета. Его страна может повлиять на то, как ведет себя веб -сайт.

Нажмите на новую схему для этой кнопки сайта, чтобы использовать другую схему.

Вы можете использовать луковые цепи, чтобы получить более подробную информацию об используемых целях.

Новая функция идентификации

![]()

Чтобы переключиться на новую личность, выберите ▸ Новую личность .

Новая особенность идентификации Tor Browser:

- Закрывает все открытые вкладки.

- Очищает состояние сессии, включая кеш, историю и куки.

- Закрывает все существующие веб -соединения и создает новые схемы TOR.

Этой функции недостаточно, чтобы сильно отделить контекстуальные идентичности, как схемы TOR, используемые OUS Tor Browser не изменяются.

Вместо этого перезапустите хвосты.

Новичок, чтобы иметь еще больший контроль над JavaScript

Браузер Tor включает расширение Noscript по адресу:

- Защитите от большего количества атак JavaScript. Например, атаки поперечного сценария (XSS).

- Позвольте вам полностью отключить JavaScript только на некоторых веб -сайтах.

Для получения дополнительной информации вы можете обратиться к веб -сайту NoScript и функциям.

Почтовая коробка

Функция почтового бокса в браузере TOR помогает предотвратить идентификацию веб -сайтов в зависимости от размера его окна. Без почтовой коробки веб -сайты могли бы использовать размер окна браузера, чтобы отслеживать посетителей или ослабить вашу анонимность.

Функция почтовой коробки браузера работает, добавляя серые края в окно браузера при изменении окна. Веб -страница остается как можно ближе к желаемому размеру, не раскрывая фактический размер окна.

АНБ, скорее всего, нацелен на любого, кто «любитель»

Независимо от того, являетесь ли вы постоянным пользователем инструментов конфиденциальности веб -конфиденциальности, таких как Tor и Tails, или вы только что проверили их веб -сайты, АНБ может отслеживать ваши онлайн -движения, новое расследование раскрывает.

Сет Розенблатт бывший старший писатель / новости

Старший писатель Сет Розенблатт освещал Google и безопасность для CNET News со случайными набегами на технологии и поп -культуру. Ранее старший редактор программного обеспечения CNTE, он написал практически о каждой категории программного обеспечения и приложения.

Сет Розенблатт

3 июля 2014 г. 6:20 P.м. Пт

3 мин ЧИТАЙТЕ

Использование общих инструментов конфиденциальности веб -сайта или даже просто любопытства может добавить вас в список наблюдения за агентством по национальной безопасности, согласно новому отчету.

Программа наблюдения АНБ под названием «X-Keyscore», впервые показанная прошлым летом в документах, просочившихся Эдвардом Сноуденом, содержит правила отбора, которые потенциально добавляют в список наблюдения за АНБ, кто не только использовал, но и посещал инструменты для защиты конфиденциальности в Интернете, такие как сеть TOR для анонимного просмотра веб-сайтов и на основе Linux, операционной системы. Файлы X-Keyscore от Сноудена указали, что он позволил сотрудникам АНБ получить номер телефона человека или адрес электронной почты, просмотреть содержание электронной почты и наблюдать за полной деятельностью в Интернете, включая историю просмотра без ордера.

Анализ исходного кода X-Keyscore (только текст) указывает на то, что программа нацелена на немецкого студента, который запускает узел TOR, и может добавить к спискам наблюдения от АНБ, все, кто использует популярные инструменты конфиденциальности в Интернете, такие как TOR. Отчеты были подготовлены журналистами для немецких общественных телевизионных вещателей NDR и WDR, а также люди, используемые и волонтерство для Tor, которые сказали, что «бывшие сотрудники АНБ и эксперты убеждены, что тот же код или аналогичный код все еще используется сегодня.”

В основном финансируется правительством США, сеть TOR анонимизирует интернет -трафик, передавая связь через серию зашифрованных, анонимизирующих концентраторов, называемых узлами. Он часто используется журналистами и активистами, и в 2012 году было подсчитано, что от 50 000 до 60 000 иранцев ежедневно используют эту услугу.

Tails-это вариант операционной системы Linux, которую можно запустить из USB-ключа и поставляется с Tor и другими общими инструментами, предварительно сфигурированными с настройками конфиденциальности. Каждый раз, когда он загружается, автоматически вытирает все, что не сохранено в другом месте. Хвосты описаны в исходном коде X-Keyscore AS, «Механизм Comsec, защищенный экстремистами на экстремистских форумах.”

Фонд Electronic Frontier предупреждал людей не отказываться.

«Чем более обычные люди используют TOR и хвосты, тем труднее АНБ, чтобы показать, что чтение или использование этих инструментов является фактическим подозрительным», – писали сотрудники EFF EFF.

Новые откровения наблюдения за X-Keyscore беспокоятся из-за кажущейся широты их досягаемости.

«Это не просто метаданные; это контент« полного взлома », который хранится навсегда», – сказал эксперт по безопасности Брюс Шнайер в своем блоге. «Это возможно», – написал он, что любой, кто читает этот пост в своем блоге, «в настоящее время контролируется АНБ», потому что он содержал ссылку на Torproject.орг.

Правило в исходном коде показывает, что X-Keyscore отслеживает всех посетителей TorProject.орг, согласно отчету NDR.

Автор и адвокат по конфиденциальности Кори Доктор, который был проинформирован о немецком отчете, сказал, что эксперт, с которым он консультировался, указал, что источником для кода X-Keyscore, возможно, не был Эдвард Сноуден.

«Существование потенциального второго источника означает, что Сноуден, возможно, вдохновил некоторых из его бывших коллег рассмотреть долгий, усердно взглянуть на кавалевое отношение агентства к закону и порядочности», – сказал он.

Логотип Propublica

Если вы загрузили программное обеспечение для конфиденциальности в 2011 году, вы, возможно, были помечены для шпионера на.

9 июля 2014 г., 5:01 P.м. EDT

Серия: Dragnets

Отслеживание цензуры и наблюдения

На прошлой неделе немецкие журналисты сообщили, что агентство национальной безопасности имеет программу по сбору информации о людях, которые используют услуги по защите конфиденциальности, включая популярное анонимное программное обеспечение под названием Tor. Но неясно, сколько пользователей повлияло.

Таким образом, мы немного раздались и обнаружили, что список целевых предложений АНБ соответствует списку серверов каталогов, используемых TOR в период с декабря 2010 года по февраль 2012 года, включая двойные в Массачусетском технологическом институте. Пользователи TOR подключаются к серверам каталогов, когда они впервые запускают сервис Tor.

Это означает, что если вы загрузили TOR в течение 2011 года, АНБ, возможно, вытащило IP -адрес вашего компьютера и отметил вас для дальнейшего мониторинга. Проект TOR – это некоммерческая организация, которая получает значительное финансирование от U.С. правительство.

Откровения были одними из первых доказательств конкретных целей шпиона в Соединенных Штатах. И за ними последовали еще больше доказательств. Перехват показал, что на этой неделе правительство контролировало электронную почту пяти выдающихся мусульманских американцев, в том числе бывшего чиновника администрации Буша.

Неясно, или как широко, АНБ шпионило за пользователями TOR и других услуг конфиденциальности.

После новостей один из первоначальных разработчиков Tor, Роджер Дингледин, заверил пользователей, что они, скорее всего, остались анонимными при использовании услуги: «Tor предназначен для того, чтобы кто -то смотрел трафик в одном месте в сети – даже авторитет каталога.”Более вероятно, что пользователи могли быть замечены, когда они не использовали Tor.

Со своей стороны, АНБ говорит, что он собирает информацию только для действительных целей внешней разведки и что она «минимизирует» информацию, которую он собирает о вас.С. жители. Другими словами, АНБ, возможно, отказалась от любой информации о вас.С. жители, которые скачали Tor.

Однако, согласно недавнему отчету Совета по надзору за конфиденциальностью и гражданскими свободами, процедуры минимизации АНБ различаются в зависимости от программы. Например, при PRISM АНБ разделяет немонимизированные данные с ФБР и ЦРУ.

Кроме того, АНБ также может позже искать в сообщении тех, которые он непреднамеренно поймал в своем Prism Dragnet, тактика, которую некоторые называли «Бэкдор». Неясно, существуют ли аналогичные бэкдоры для других типов данных, таких как IP -адреса.

В ответ на TOR News АНБ заявило, что он следует после январной директивы президента Обамы, чтобы не проводить наблюдение за целью «подавления или обременения критики или несогласного или для недостатков лиц на основе их этнической принадлежности, расы, пола, сексуальной ориентации или религии.”

[Раскрытие: Майк Тигас является разработчиком приложения, которое использует TOR, называемый Лук браузер.]

Мы обновили нашу диаграмму откровений АНБ Чтобы включить мониторинг программного обеспечения для конфиденциальности.

Для гиков, вот IP -адреса, перечисленные в коде xkeyscore АНБ, и когда они были добавлены или удалены из списка серверов каталогов TOR:

Безопасен ли браузер TOR для использования?

Callum Tennent контролирует, как мы тестируем и проверяем услуги VPN. Он является членом IAPP, и его советы VPN показали в Forbes и интернет -обществе.

- Гиды

- Безопасен ли браузер TOR для использования?

Наш вердикт

При обращении с осторожностью браузер TOR безопасен и законен в использовании на Windows, MacOS и Android -устройствах в большинстве стран. TOR обеспечивает больше анонимности, чем обычный веб -браузер, скрывая свой IP -адрес и передавая ваш веб -трафик через три уровня шифрования. Однако TOR не совсем безопасен. Использование его может подвергнуть вас риску утечек данных, шпионажа и атаки человека в среднем уровне с помощью вредоносных узлов выхода.

TOR-это бесплатная система, управляемая волонтерами, предназначенную для скрыть свою личность, местоположение и онлайн -деятельность от отслеживания или наблюдения.

TOR чаще всего доступен через браузер TOR: бесплатное приложение с открытым исходным кодом на основе Mozilla Firefox. Браузер TOR работает, направляя ваш трафик через Три случайных узла; Узел охраны, средний узел и узел выхода.

Слой шифрования добавляется для каждого из узлов, которые проходит ваш трафик, заканчиваясь последним узлом. В точке выхода узла ваш трафик полностью расшифрован и отправляется в пункт назначения.

Несмотря на то, что он сосредоточился на анонимности, использование TOR поставляется с некоторыми рисками для вашей безопасности и безопасности. В этом руководстве мы’ll объяснить эти риски безопасности и научить вас безопасно использовать Tor.

Резюме: безопасен браузер TOR?

- TOR направляет ваш веб -трафик через сеть рандомизированных серверов и защищает его с помощью Три слоя шифрования. Это скрывает ваш IP -адрес с веб -сайтов, которые вы посещаете, и предотвращает мониторинг вашей активности вашего интернет -провайдера (поставщика интернет -услуг).

- Пока ваши данные просмотра являются анонимными, они не являются частными. Тор’S Guard Node может увидеть ваш общедоступный IP -адрес, но не ваша деятельность. Тор’S Exit Node может увидеть вашу деятельность, но не ваш IP -адрес.

- Ваш веб -трафик полностью расшифрован и заметен в выходящем узле, хотя он не прослеживается для вашей личности. Это означает, что вы подвергаетесь риску наблюдения или введения вредоносных программ с помощью вредоносных узлов выхода.

- Есть некоторые доказательства того, что пользователи TOR могут быть анонимизированы правоохранительными органами США и академическими исследователями.

- TO может быть сложным для использования и настройки, что означает, что легко раскрыть вашу истинную личность с помощью утечек или поведения данных, которые могут раскрыть личную информацию.

- TOR является законным в большинстве стран, хотя использование браузера TOR может отметить вас для наблюдения государственными органами власти из -за его способности получить доступ к скрытым .луковые домены.

Совет эксперта: Простой способ защитить трафик TOR – использовать доверенный сервис VPN, который добавляет дополнительный уровень шифрования к вашему соединению и выступает в качестве брандмауэра для некоторых типов вредоносных программ. Мы рекомендуем Nordvpn который предлагает 30-дневную гарантию возврата денег.